This post is also available in: English (英語)

概要

本稿はUnit 42 Wiresharkクイズ 2023年1月の解答編です。本稿の情報は疑わしいネットワークアクティビティの調査やネットワークトラフィックのパケットキャプチャ(pcap)の確認を業務で行っておられるセキュリティ専門家を読者として想定していますが、どなたでもご確認いただけます。Wiresharkにある程度なじみがあり、基本的なネットワークトラフィックの概念を理解している読者のみなさんにとって、もっとも効果的な内容となっています。

問題を先にご覧になりたいかたはこちらの問題編をご覧ください。

| 関連するUnit 42のトピック | AgentTesla, OriginLogger, pcap, Wireshark, Wireshark Tutorial |

これは何 / 前提条件 / 教材

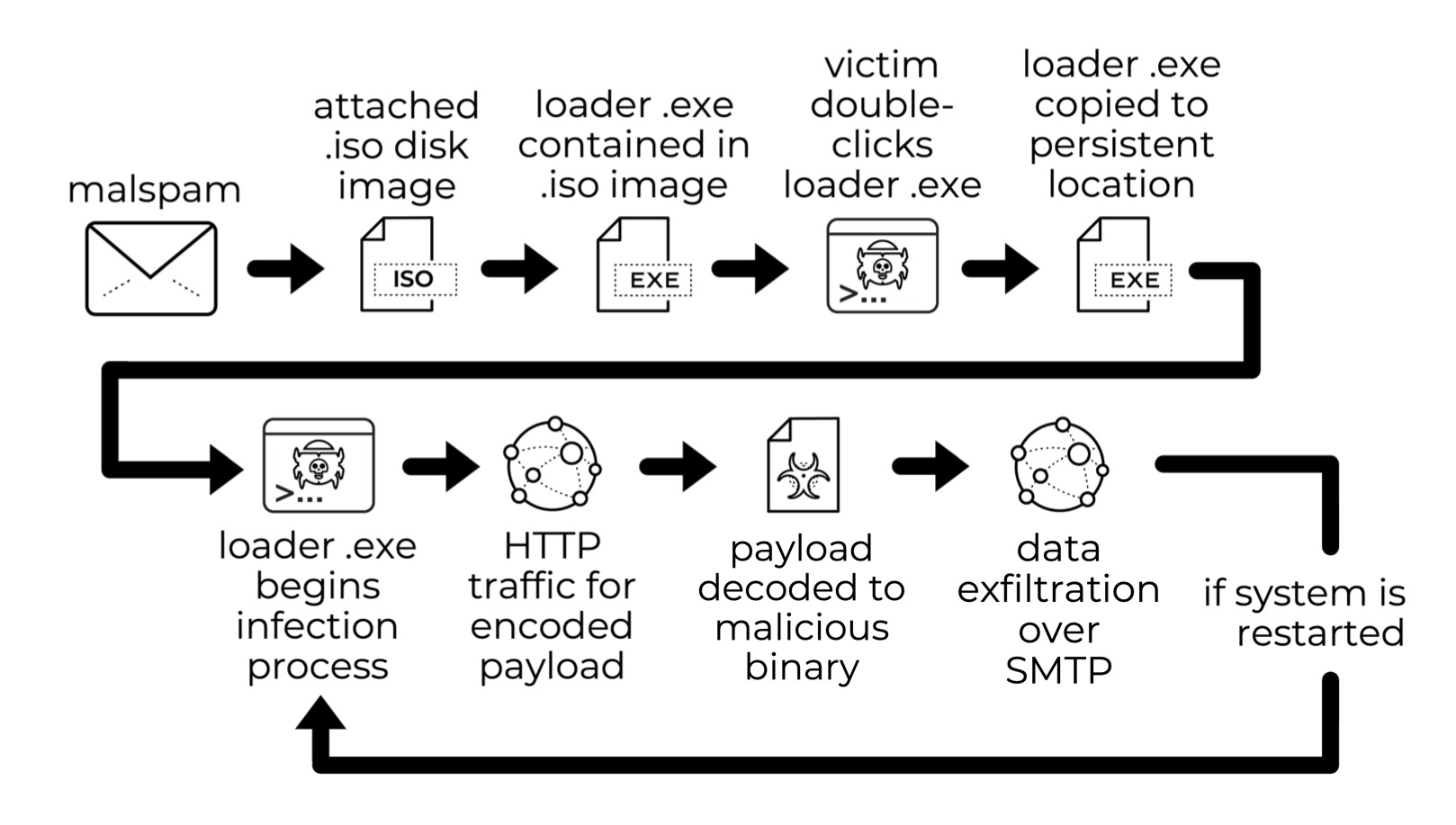

本稿で解説するクイズは2023年1月5日(木)に見つかったOriginLoggerとおぼしき感染事象におけるAgent Tesla形式の活動についての弊社Unit 42のツイートをもとにしています。図1は感染からの一連の流れを示したものです。

今月のクイズの調査にはWiresharkが必要です。本稿で利用するWiresharkのバージョンは最近のバージョン3.xです。またThunderbirdというメールクライアントを使ってパケットキャプチャ(pcap)から抽出したメールを確認します。

本稿はネットワークトラフィックに関する基礎的な知識をお持ちの方を読者として想定しています。なお、Webトラフィックを分析しやすいよう、Wiresharkの表示設定をあらかじめカスタマイズしておくことをおすすめします。その方法については、こちらのチュートリアルやビデオの一覧でご確認ください。毎度のことですが、Windowsベースの悪意のあるトラフィックの分析には、BSD、Linux、macOSなど、Windows以外の環境の利用をおすすめします。

問題のpcapはこちらのGithubリポジトリから入手してください。ZIPアーカイブをダウンロードしたらpcapを展開してください。展開用パスワードは「infected」です。

問題

2023年1月のUnit 42 Wiresharkクイズの問題編は以下の内容でした。

- 悪意のあるトラフィックが始まった日時(UTC)はいつか

- 被害者のIPアドレスは何か

- 被害者のMACアドレスは何か

- 被害者のWindowsホスト名は何か

- 被害者のWindowsユーザーアカウント名は何か

- 被害者のコンピューターが搭載しているRAMのサイズはどのくらいか

- 被害者のコンピューターが使用しているCPUの種類は何か

- 被害者のコンピューターのパブリックIPアドレス(グローバルIPアドレス)は何か

- マルウェアが盗んだのはどのような種類のアカウントログインデータか

解答

Unit 42 Wiresharkクイズ 2023年1月の解答は以下の通りです。

- 悪意のあるトラフィックが始まった日時: 2023-01-05 22:51 UTC

- 被害者のIPアドレス: 192.168.1[.]27

- 被害者のMACアドレス: bc:ea:fa:22:74:fb

- 被害者のWindowsホスト名: DESKTOP-WIN11PC

- 被害者のWindowsユーザーアカウント名: windows11user

- 被害者のコンピューターが搭載しているRAMのサイズ: 32 GB

- 被害者のコンピューターが使用しているCPUの種類: Intel(R) Core(TM) i5-13600K

- 被害者のパブリックIPアドレス(グローバルIPアドレス): 173.66.46[.]112

- 盗まれたアカウントデータの種類: 電子メールとWebアカウント

Pcap解析

ここではこちらのチュートリアルやワークショップのビデオに従ってWiresharkをカスタマイズしていることを前提に解析します。

pcapの解析にはネットワークトラフィックの基礎的な知識が必要です。たとえば、ルーターはパブリックIPアドレスと内部ネットワーク内のホストとの間のゲートウェイとして機能していることは把握しておく必要があります。

また、内部ネットワークのルーティングできないIPv4アドレスについても認識しておく必要があります。たとえばパケット内では以下の3つのクラスのIPアドレスをよく目にしますが、これらはインターネットルーターの背後にあって、ルーティングできない内部IPv4アドレスです。

- クラスA: 10.0.0[.]0/8 (10.0.0[.]0 から 10.255.255[.]255)

- クラスB: 172.16.0[.]0/12 (172.16.0[.]0 から 172.31.255[.]255)

- クラスC: 192.168.0[.]0/16 (192.168.0[.]0 から 192.168.255[.]255)

ほとんどのpcapでは被害者のIPアドレスは内部ネットワークからのものです。今月のPcapの場合、被害者はクラスCの192.168.0[.]0/16の範囲にあるルーティングできない内部IPv4アドレスを使用しています。

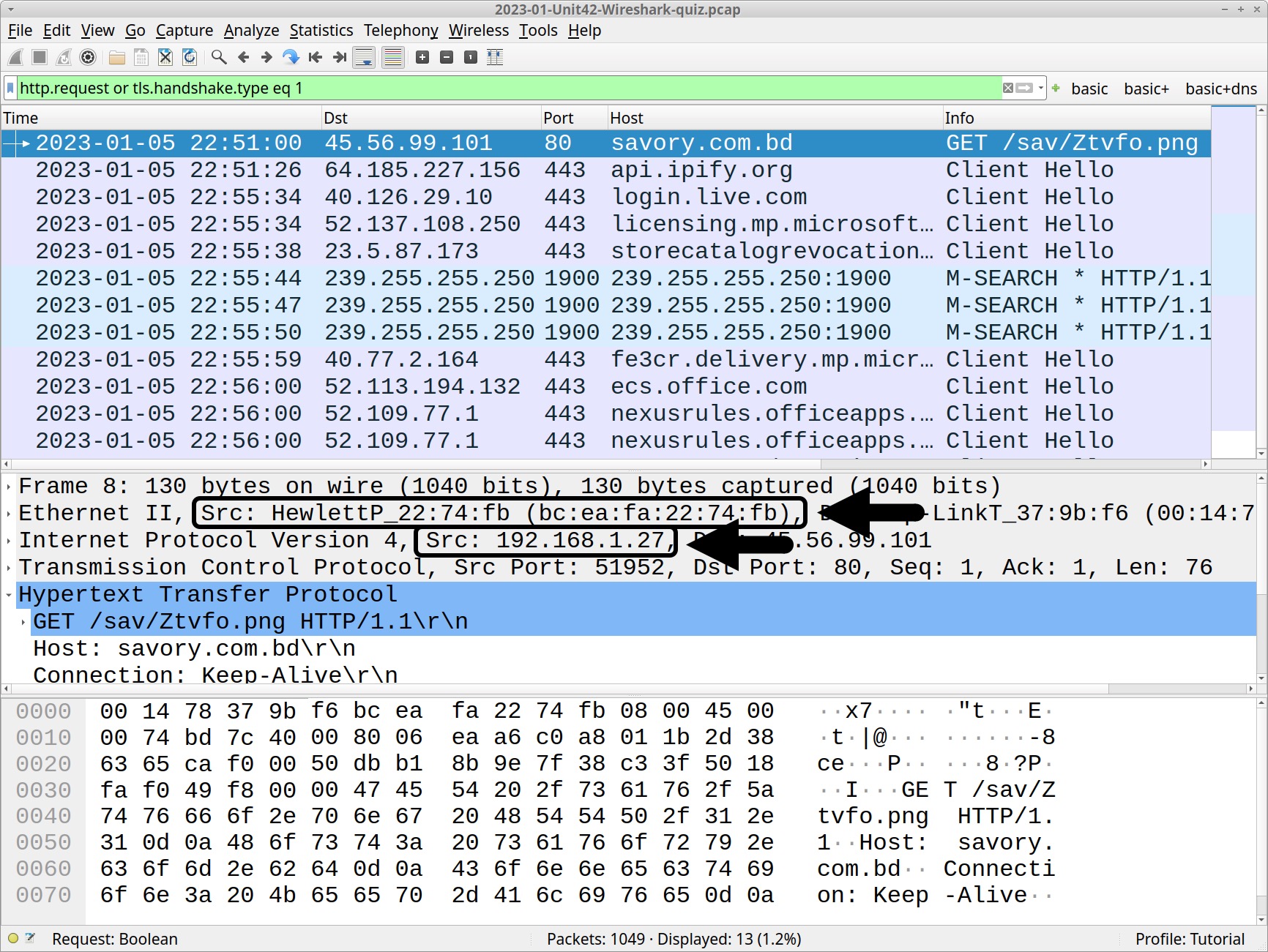

被害者のIPアドレスはどうやって調べればよいでしょうか。それについてはWiresharkチュートリアルブログ(『Wireshark によるパケット解析講座 2: 脅威インテリジェンス調査に役立つフィルタリング設定』)で解説した「basic」のフィルタを使用するか、Wiresharkの[Filter]ツールバーに以下を入力してください[訳注: 感染したコンピューターは外部に接続しようとするので、「HTTPリクエストまたはTLSハンドシェイクでClient Helloを送信して通信を始めようとしている」という条件でパケットをフィルタリングし、感染したコンピューターを探します]。

http.request or tls.handshake.type eq 1

上記のフィルタリング結果で得られた[Packet List]ペインのいずれか1行を選択してから[Packet Details]ペインを確認してください。送信元IPアドレスが192.168.1[.]27であることが確認できます。また[Packet Details]ペインには192.168.1[.]27に対応するMACアドレスも記載されています(図2参照)。

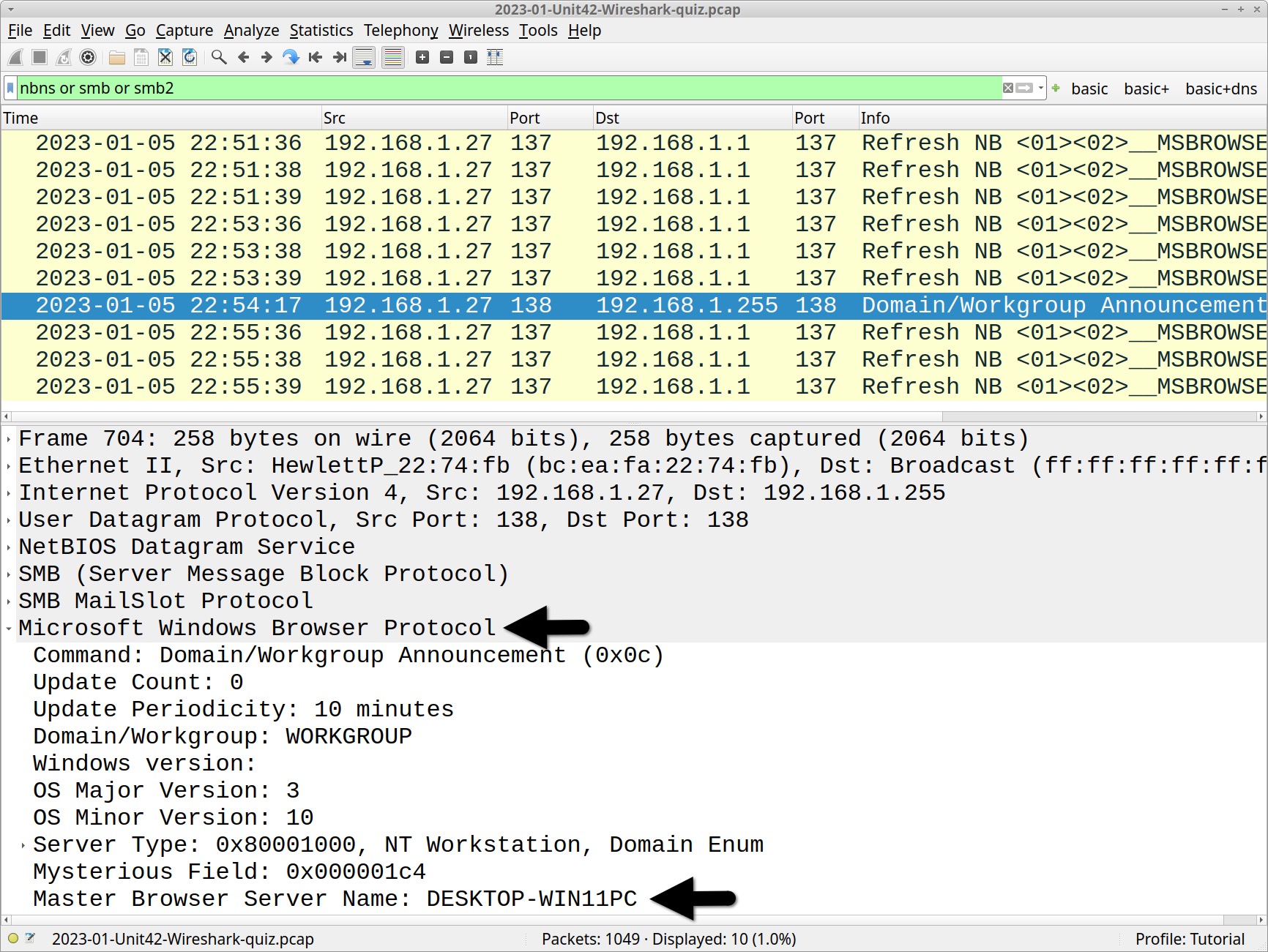

取得したpcapファイルによっては、NBNSやSMBトラフィックから被害者のWindowsホスト名がわかることがあります。そこで[Filter]ツールバーに以下を入力して「NBNSか、SMBか、SMB2のトラフィック」の条件でフィルタリングします。

nbns or smb or smb2

Windows 10とWindows 11コンピューターでは、デフォルトのホスト名が15文字の文字列です。このデフォルト名はDESKTOP-で始まり、その後ろに7文字のASCII文字で構成される英数字の文字列が続きます。図3では、上記のフィルタリングで得られたいずれかの行を選択し、[Packet Details]ペインで被害者のWindowsホスト名のDESKTOP-WIN11PCを見つけたところです。

なお、脅威アクターが悪意をもって正規製品やOSを悪用・転用するのは珍しいことではなく、悪用された正規ソフトウェア側に必ずしもなにか問題や悪意があるということは意味しませんのでその点はご注意ください。

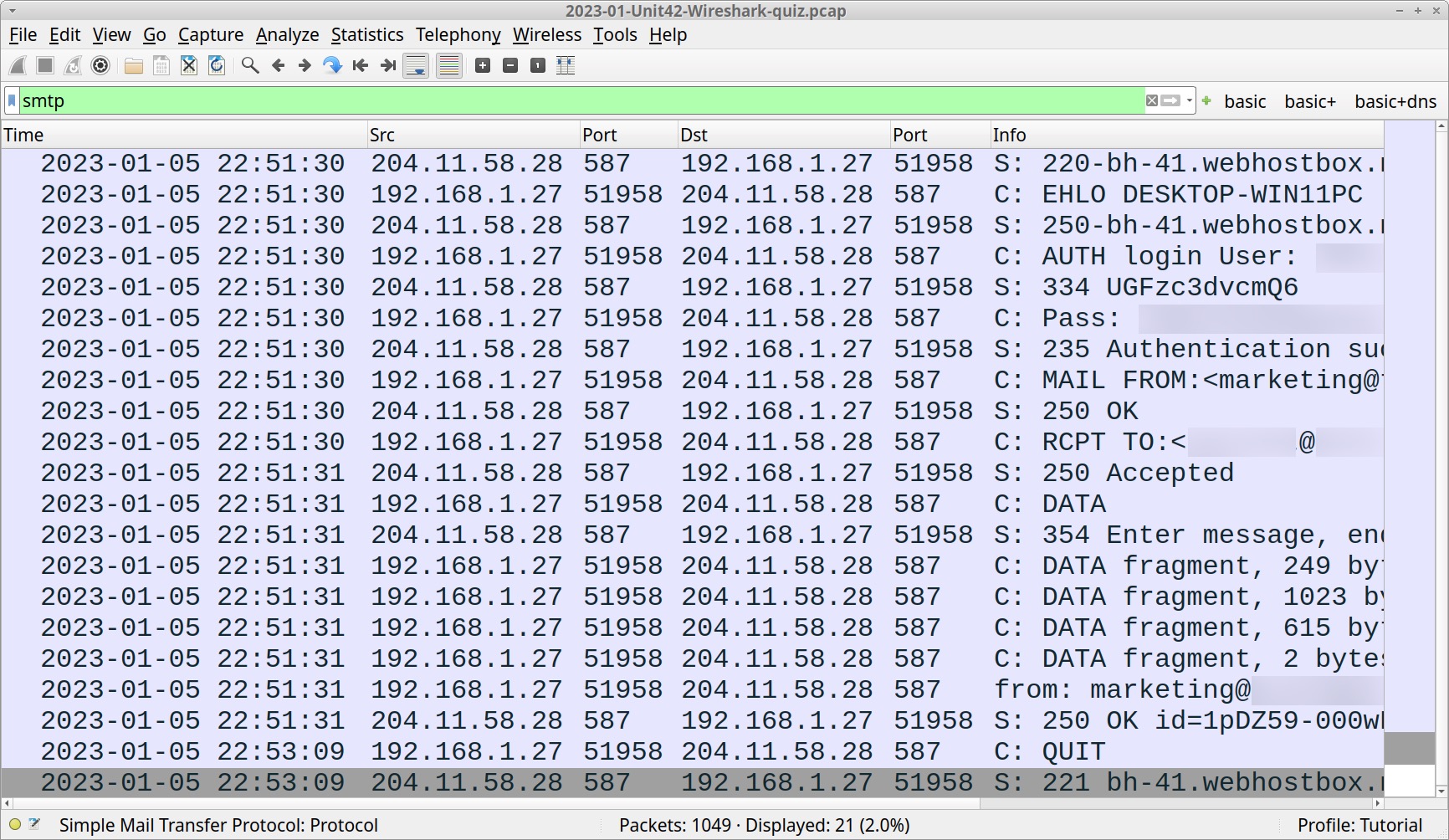

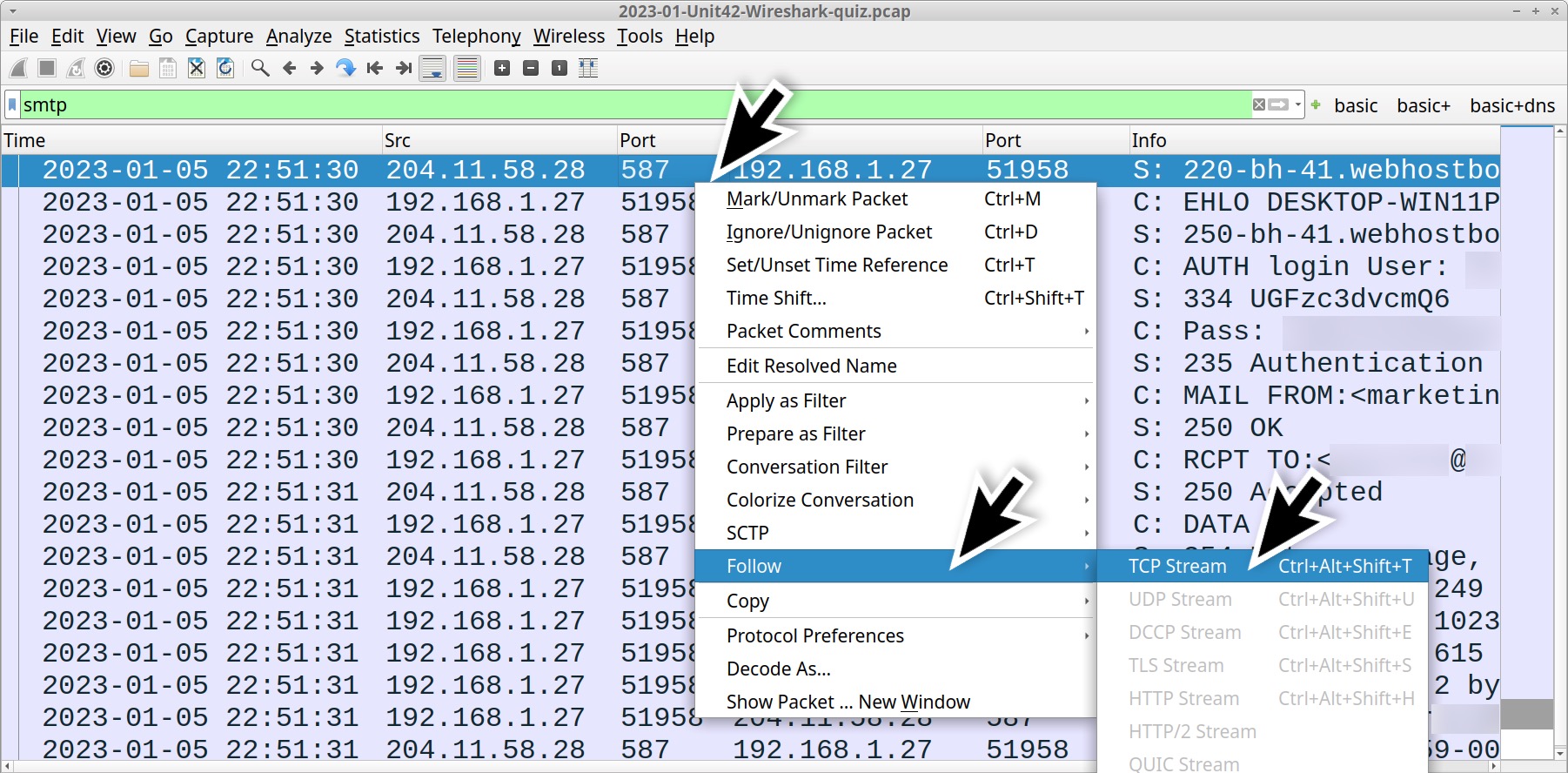

残っているクイズの答えは平文のSMTPトラフィック内の盗まれたデータから得られます。Wiresharkの[Filter]ツールバーにsmtpと入力し、SMTPトラフィックに絞り込みます。以下の図4に示したようなフレームが確認できるでしょう。

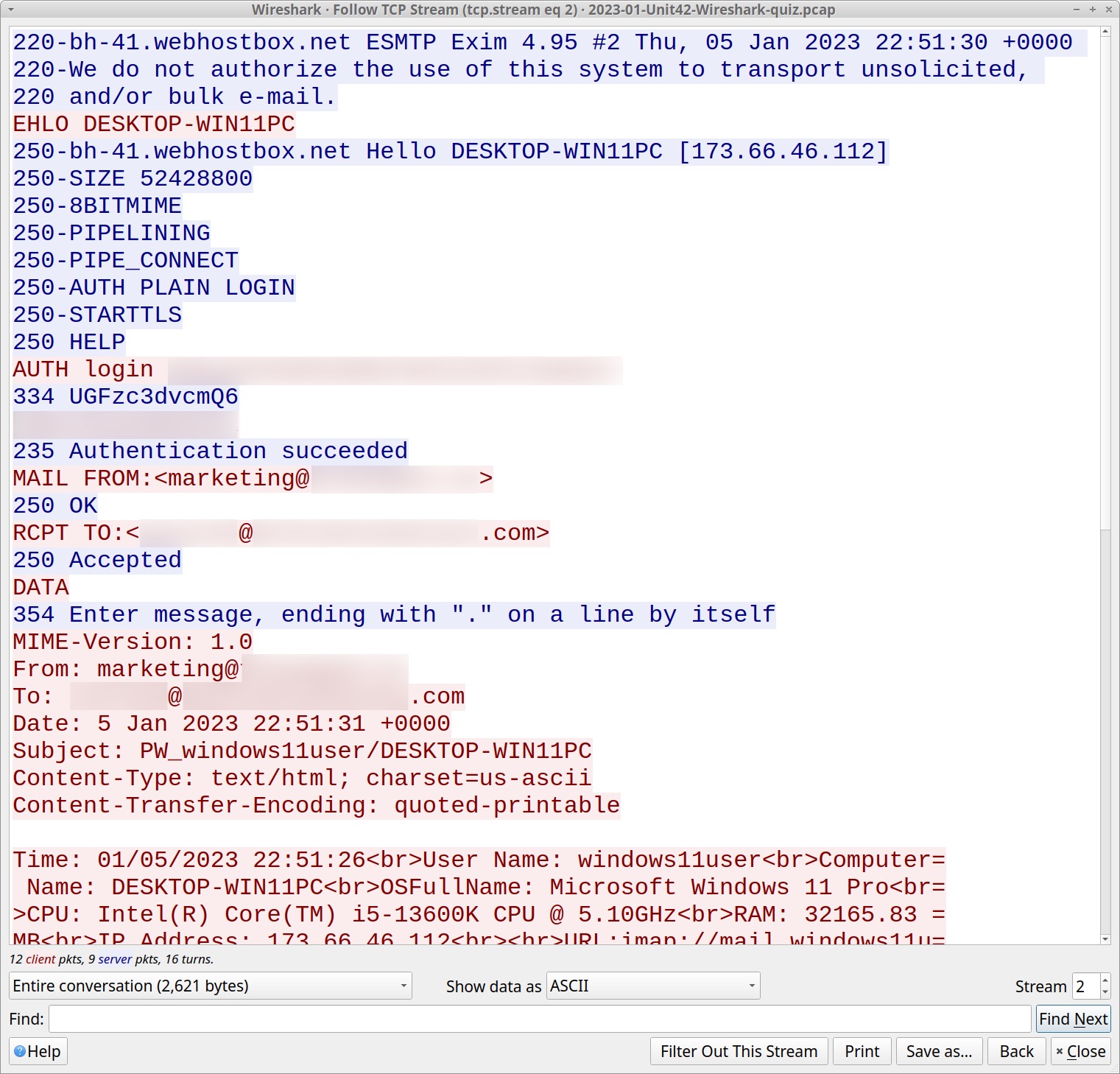

これらのフレームは全体で1つのTCPトラフィックのストリームを表します。図5と図6を参考にしてTCPストリームをたどり、関連しているメールを確認してください。

図6は感染したWindowsホストがあるメールアドレスを使って盗んだデータを別のメールアドレスに中継している様子を示しています。受信者のアドレスは、同じマルウェアに感染したほかのホストからも同様のデータを収集します。メッセージの文章にはHTMLタグが使われており、読むのがやや面倒です。

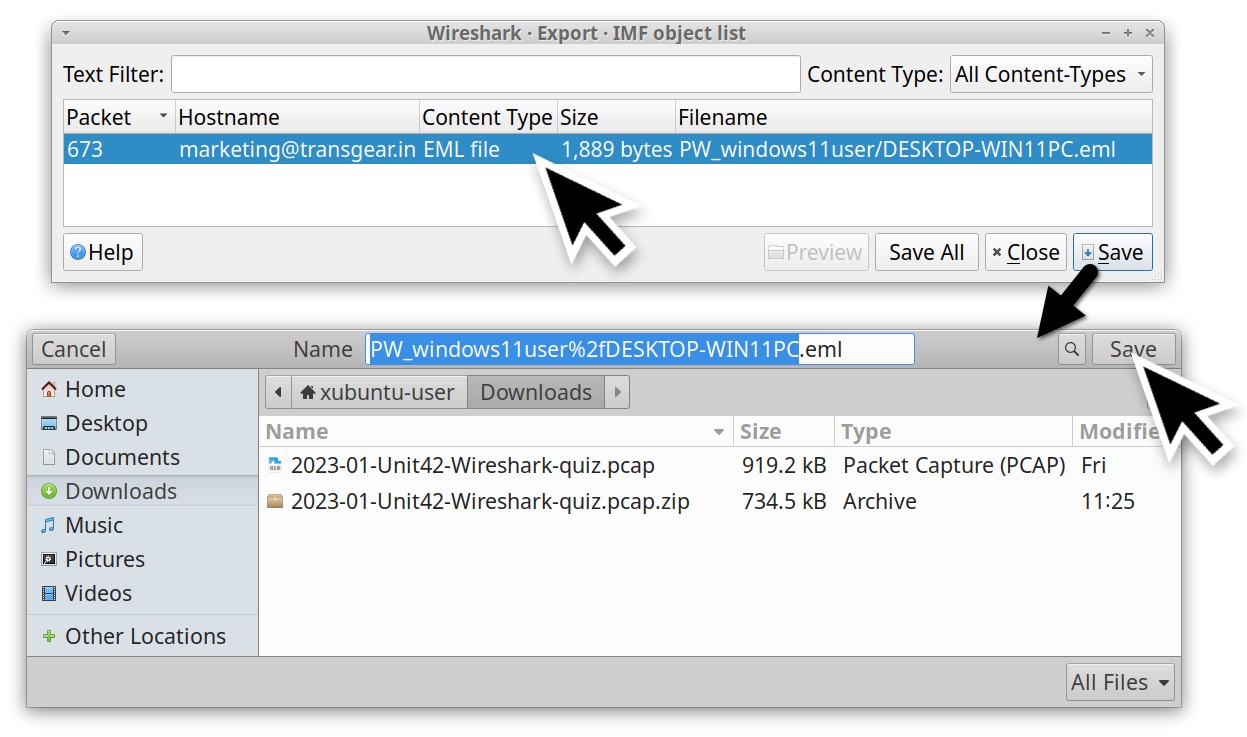

盗まれたデータは、pcapからメールをエクスポートし、エクスポートしたファイルをThunderbirdのメールクライアントで開くともっと確認しやすくなります。Wiresharkで以下の順に実行してください。

[File (ファイル)] メニュー、[Export Objects (オブジェクトをエクスポート)]、[IMF]

Wiresharkでpcapからメールをエクスポートする手順を図7と図8に示します。

![画像7はWiresharkのプログラム画面です。IMFファイルの書き出しができる[File (ファイル)]、[Export Objects (オブジェクトをエクスポート)]、[IMF]メニューへのアクセス方法を矢印で表示しています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/01/word-image-126670-8.jpeg)

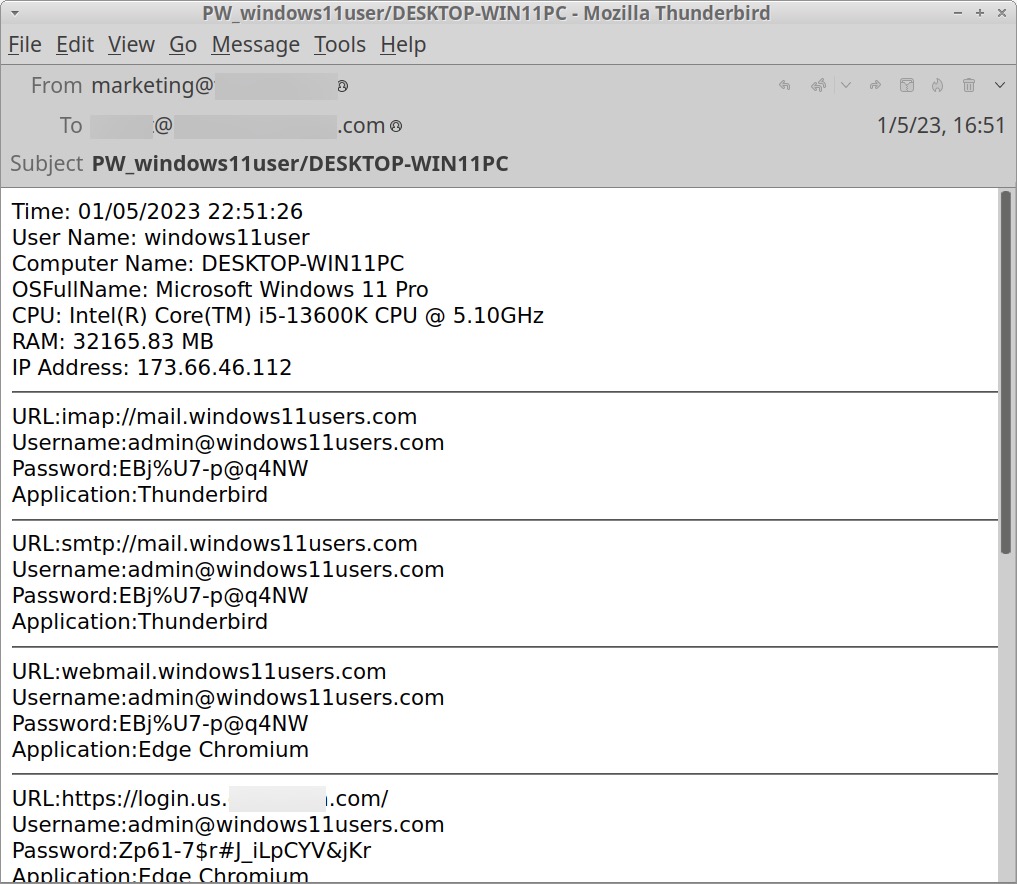

メールを保存したらThunderbirdでファイルを開いて内容を確認してください。図9はエクスポートしたメッセージをThunderbirdで表示したものです。

このメールには感染Windowsホストに関する情報が含まれています。そのなかには被害者のメールクライアント(Thunderbird)やWebブラウザ(Microsoft Edge)に保存されたアカウント情報も含まれています。盗まれたデータには、感染ホストのオペレーティングシステム、Windowsユーザーアカウント名、CPU、RAMのサイズ、パブリックIPアドレスなどの情報が含まれています。

なお、これらはいずれも本物のログイン情報ではありません。マルウェアの実行前にホストに偽のログインデータを入力したものです。データは偽物でも、このトラフィックでOriginLoggerなどのAgent Tesla亜種が盗むデータがどのようなものかについての理解は深まるでしょう。

結論

本稿はUnit 42 Wiresharkクイズ 2023年1月の解答編です。ここでは、感染したWindowsホストの特徴について答えるため、pcapでトラフィックをレビューして、このマルウェアがどのような種類のデータを盗むのかを確認しました。

自社IT環境では完全なパケットキャプチャが手に入らないことも多いでしょう。このためセキュリティ専門家がネットワークトラフィックのレビュー経験を積めないことも少なくありません。そうした場合は本稿のようなWiresharkクイズトレーニング教材が役に立つでしょう。Pcapの解析は悪意のある活動への理解を深めるのに役立つスキルです。

答えを掲載していない問題編のブログもあわせてご確認ください。

パロアルトネットワークスのお客様は、WildFireや高度な脅威防御などのクラウド型セキュリティサービスを有効にした次世代ファイアウォールとCortex XDRによりOriginLoggerのようなAgent Tesla亜種からの保護を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.comまで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

追加リソース

Wireshark チュートリアル: Wiresharkワークショップビデオシリーズを公開 – パロアルトネットワークス Unit 42

2023-01-31 12:00 JST 英語版更新日 2023-01-30 12:26 PST の内容を反映 積載メモリの単位をMBからGBに修正

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得