This post is also available in: English (英語)

概要

パロアルトネットワークスUnit 42のTwitterアカウントは、2023年3月6日(月)、イタリアを標的とするマルウェア、Gozi (ISFB/Ursnif)についてのツイートをしました。ISFBやUrsnifなどの名前でも知られるGoziマルウェアとその亜種は、ここ数年のサイバー脅威情勢にいつも顔を出していて、感染後のアクティビティでは、はっきりそれとわかるトラフィック パターンを残します。

今月のUnit 42 Wiresharkクイズでは、このGoziへの感染がActive Directory (AD)環境で起きた場合に生じる実際のトラフィックを解析していきます。参加者の皆さんには、ネットワーク アクティビティをもとにクイズを出します。解答編は後日、べつのブログで公開します。

感染時のパケットキャプチャ(pcap)を確認し、クイズの質問に答えてください。本クイズは、業務として不審なネットワーク アクティビティの確認をされているセキュリティ専門家を読者として想定していますが、どなたでもご参加いただけます。Wiresharkにある程度なじみがあり、基本的なネットワーク トラフィックの概念を理解している方にもっとも効果的な内容となっています。

パロアルトネットワークスのお客様は、WildFireや高度な脅威防御などのクラウド型セキュリティサービスを有効にした次世代ファイアウォールとCortex XDRによりGoziをはじめとするマルウェアからの保護を受けています。

| 関連するUnit 42のトピック | Gozi, ISFB, pcap, Ursnif, Wireshark, Wireshark Tutorial |

シナリオ

「脅威ハントをしていたところ、Unit 42アカウントからのツイートで確認したものと同じアクティビティが、自組織でも2023年3月7日(火) 02:07 UTC 頃に発生していたことがわかった」というシナリオを考えます。

今月のクイズ問題用のローカル エリア ネットワーク (LAN) の詳細は以下の通りです。

- LANセグメントの範囲: 172.16.1[.]0/24 (172.16.1[.]1から172.16.1[.]255)

- ドメイン: pcapworkshop[.]net

- ドメイン コントローラーのIPアドレス: 172.16.1[.]16

- ドメイン コントローラーのホスト名: PCAPWORKSHOP-DC

- LANセグメントのゲートウェイ: 172.16.1[.]1

- LANセグメントのブロードキャスト アドレス: 172.16.1[.]255

セキュリティ オペレーション センター(SOC)からpcapが提供され、皆さんは、「誰が感染したか」を特定することになりました。さらに、今月のクイズ用pcapからの指標とUnit 42が以前に報告したこのGoziアクティビティの指標との間に何か顕著な違いがあるかどうかも確認する必要があります。

前提条件

本クイズではpcapファイルをレビューするのにWiresharkが必要です。ただし、WireSharkのデフォルト設定はマルウェアが通常生成するようなWebベースのトラフィックには最適化されていないので、私たちはWiresharkインストール後の設定のカスタマイズをお勧めしています。このカスタマイズ方法を含む情報を一連のチュートリアルとビデオで公開していますので、まだご覧になっていない場合は演習前にご確認ください。

また私たちはWiresharkの3.xまたはそれ以降のバージョンのご利用をお勧めします。以前のWiresharkバージョンより機能・性能ともに上がり、不具合も修正されています。

また、悪意のあるトラフィックの分析には、BSD、Linux、macOSなど、Windows以外の環境の利用をお勧めします。マルウェアのトラフィックには、Microsoft Windowsを標的とする悪意のあるコードが含まれることがあります。したがってWindowsコンピュータを使って分析を行うと感染のリスクがあります。

教材

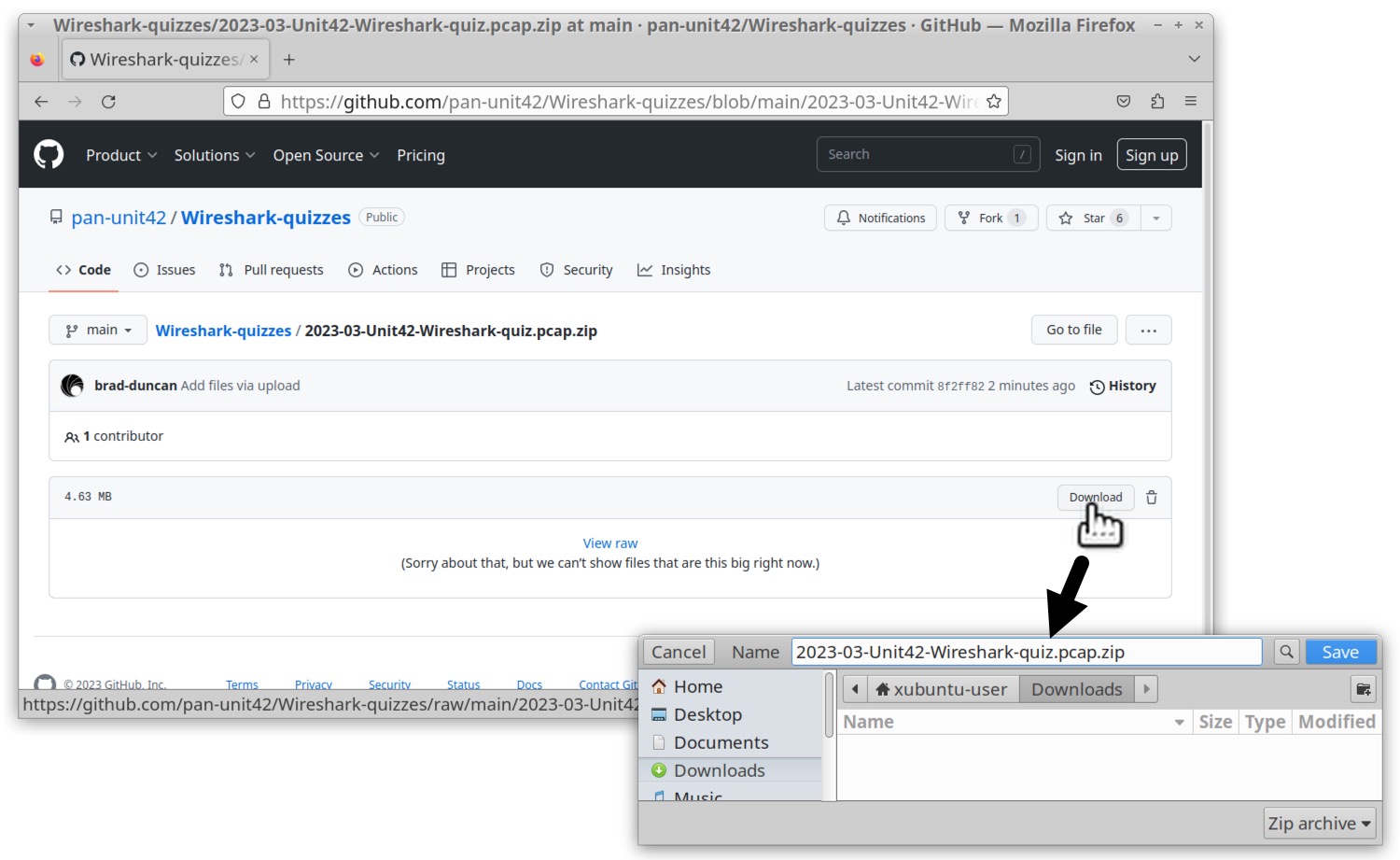

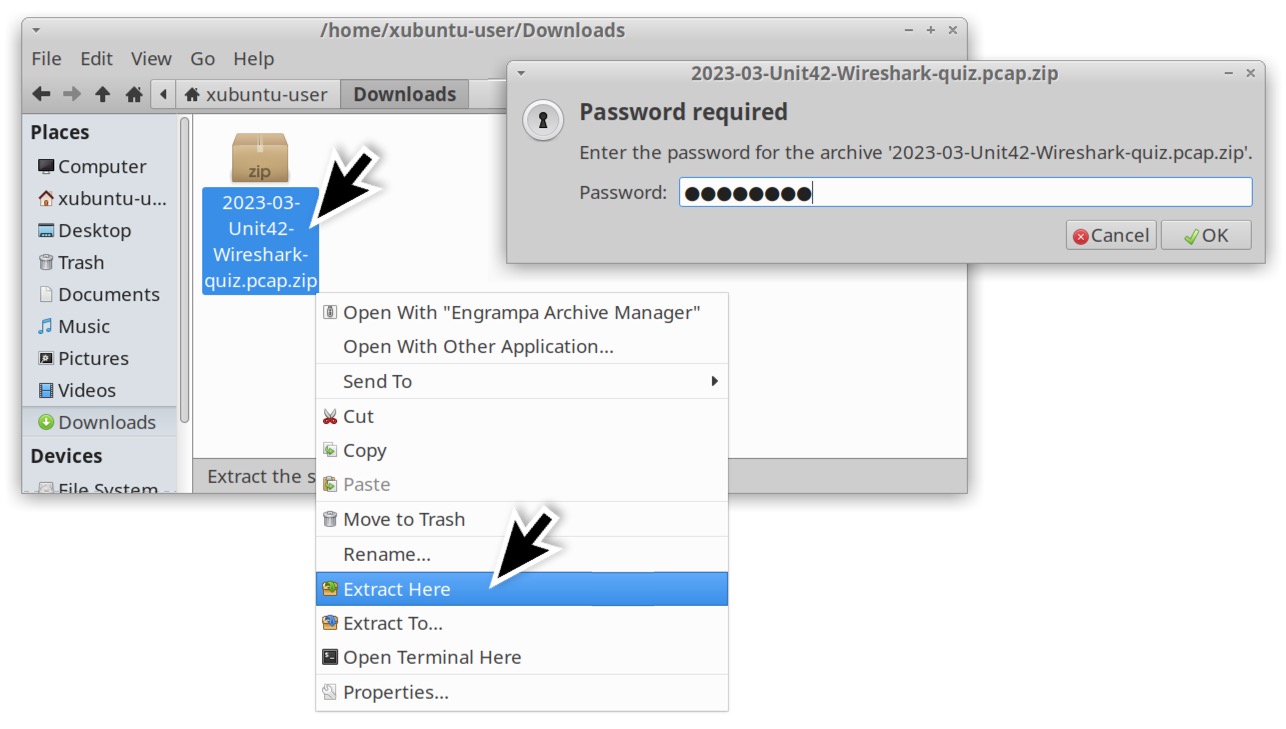

今月のクイズのpcapを入手するにはこちらのGitHubリポジトリにアクセスしてください。ZIPアーカイブをダウンロードして以下の図1と図2のようにpcapファイルを展開してください。展開用パスワードは「infected」です。

問題

今月のWiresharkクイズでは以下の質問に答えてください。

- 感染したWindowsクライアントのIPアドレス、ホスト名、Windowsユーザーアカウント名

- 感染したWindowsホストからダウンロードされたZipアーカイブのURLとSHA-256ハッシュ

- 今回のGozi感染による指標とUnit 42が報告した2023年3月6日のGozi感染による指標との間に何か顕著な違いはあるか

結論

パロアルトネットワークスは、セキュリティ コミュニティがつねにスキルを磨くことで、犯罪者やサイバー脅威から自組織をよりよく保護できるようにすることを推奨しています。今月のWiresharkクイズに答えることで、現在の脅威情勢に登場するさまざまなマルウェア ファミリーの1つ、Goziをうまく検出できるようになります。

今月のUnit 42 Wiresharkクイズの解答編は後日、べつのブログ記事で公開予定です。

パロアルトネットワークスのお客様は、WildFireや高度な脅威防御などのクラウド型セキュリティサービスを有効にした次世代ファイアウォールとCortex XDRによりGoziをはじめとするマルウェアからの保護を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.comまで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

追加リソース

- Wiresharkチュートリアル: Wiresharkワークショップビデオシリーズを公開 – パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年1月: 問題編 – パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年1月: 解答編 – パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年2月: 問題編 - パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年2月: 解答編 – パロアルトネットワークス Unit 42

- Unit 42のGitHubへの投稿 – イタリアを標的にするマルスパムGozi (ISFB/Ursnif)のIoC

- Unit 42によるツイート(2023年3月9日) – イタリアを標的にするマルスパム、Gozi (ISFB/Ursnif)感染につながる

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得