This post is also available in: English (英語)

概要

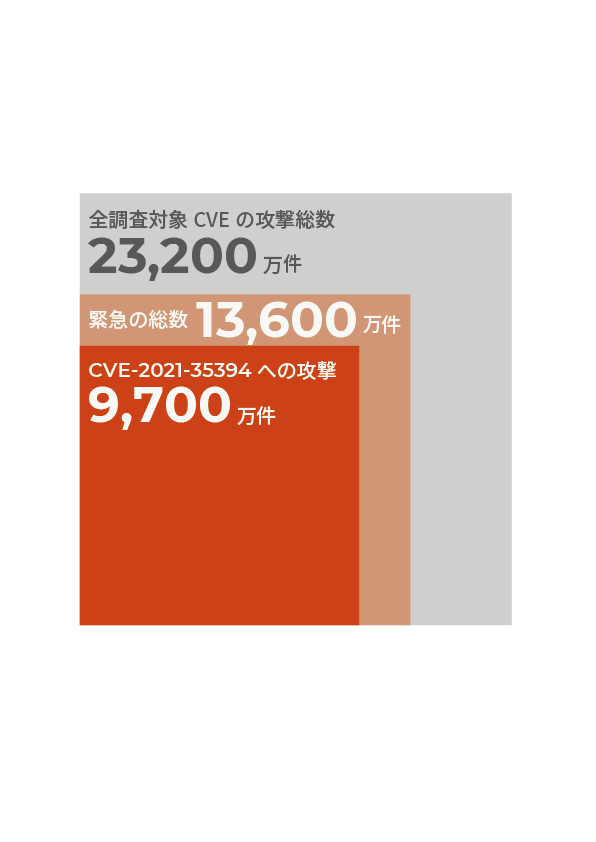

最近、2022年8月から10月にかけて野生(in the wild)で使用されているエクスプロイトを観察したところ、脅威アクターはRealtek Jungle SDKのリモートコード実行の脆弱性(CVE-2021-35394)に対する攻撃を相当数利用していることが判明しました。

これらのネットワークセキュリティ動向の観測結果から、概念実証(PoC)の有無や影響にもとづいて、Unit 42のリサーチャーがいくつかの攻撃を厳選しました。以下では、とくに防御側が知っておくべき内容を紹介します。

また、防御に役立つ知見も共有します。

- もっともよく使われる攻撃テクニックのランキング、攻撃者が最近好んでいる脆弱性の種別。例: 新たに公表された5,190件の脆弱性のなかでもクロスサイトスクリプティング(XSS)に関連した脆弱性が多い(約9.8%)

- 2億3,200万件以上の攻撃セッションを評価して得た主な脆弱性にはリモートコード実行がふくまれる

- パロアルトネットワークスの次世代ファイアウォールから収集した実データに基づくこれら脆弱性の野生(in the wild)での悪用手法に関する洞察

- 2022年8月~10月の主な動向

- 最近公開された脆弱性の深刻度や攻撃起点の分布などの分析

- 脆弱性の分類によるクロスサイトスクリプティングやSQLインジェクションなど異なる種類の脅威蔓延状況

- 攻撃者にもっとも悪用されている脆弱性と各攻撃の深刻度、カテゴリー、攻撃起点

パロアルトネットワークスのお客様は、次世代ファイアウォール、脅威防御、WildFire、高度なURLフィルタリングなど関連するクラウド型セキュリティサービスとCortex XDRを通じ、本稿で取り上げる脆弱性からの保護を受けています。Prisma CloudのWeb Application and API Security(WAAS)とCortex XDRによる保護も提供されています。

| 本稿で取り上げる攻撃の種類と脆弱性の種別 | Cross-site scripting, denial of service, information disclosure, buffer overflow, privilege escalation, memory corruption, code execution, SQL injection, out-of-bounds read, traversal, command injection, improper authentication, arbitrary file download, security feature bypass |

| 関連するUnit 42のトピック | Network Security Trends, exploits in the wild, attack analysis |

目次

公開された脆弱性の分析: 2022年8月~10月

最新の脆弱性の深刻度

脆弱性カテゴリーの分布

ネットワークセキュリティの動向: 実際に見られたエクスプロイトの分析: 2022年8月~10月

データ収集

野生でのエクスプロイトが確認された脆弱性の深刻度

ネットワーク攻撃の発生時期

攻撃カテゴリーの分布

攻撃の起点

結論

追加リソース

公開された脆弱性の分析: 2022年8月~10月

2022年8月から10月にかけ、合計で5,190件のCVE (Common Vulnerabilities and Exposures) 番号が新たに登録されました。新しく公開されたこれらの脆弱性がネットワーク セキュリティに与える潜在的な影響についての理解を深めるため、深刻度、動作する概念実証(PoC)コードの有無、脆弱性カテゴリーにもとづいた見解を示します。

最新の脆弱性の深刻度

脆弱性の潜在的影響を見積もるには、その深刻度について検討し、攻撃者が容易に使える信頼性の高いPoCの有無を調査します。私たちがPoCを見つけるために利用している公開ソースは、Exploit-DB、GitHub、Metasploitなどです。深刻度のスコアが「中」以上に設定されている5,190件のCVEの分布は、以下の表の通りです。

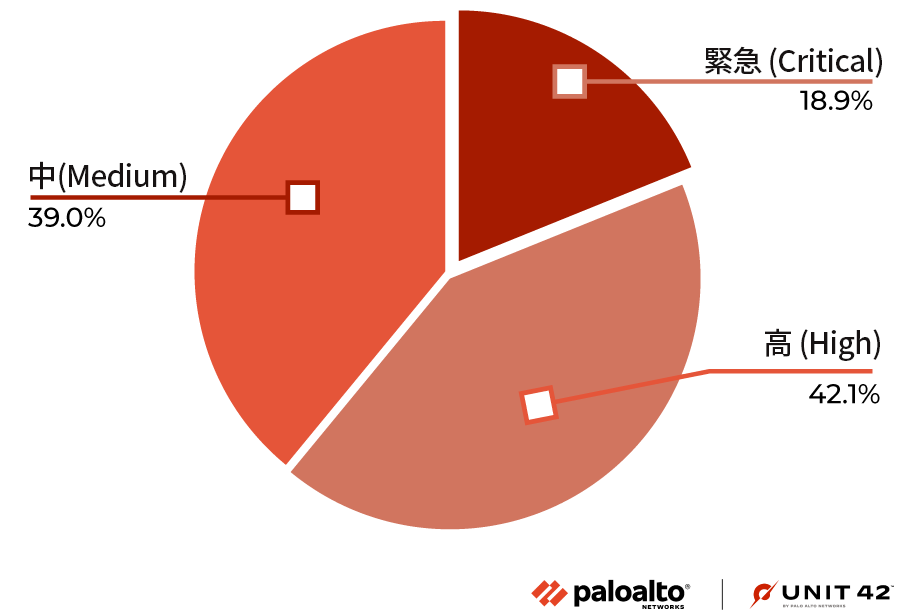

| 深刻度 | 件数 | 比率 | 前四半期からの比率の変化 (%) | PoCの可用性 | PoCの可用性の変化 |

| 緊急 (Critical) | 980 | 18.9% | -0.1% | 2.9% | -2.6% |

| 高 (High) | 2184 | 42.1% | +2.0% | 2.2% | -1.6% |

| 中 (Medium) | 2026 | 39.0% | -1.9% | 2.3% | -1.1% |

表1. 2022年8月~10月に登録されたCVEの深刻度の分布(「中」から「緊急」と評価されたもののみ)

脆弱性のレベル分類はCVSS v3スコアに基づいています。脆弱性が「緊急」と評価されるには多くの条件を満たさねばならないのでこのレベルの脆弱性は非常に少なくなっています。ある脆弱性が「緊急」レベルと評価される一般要因の1つは動作するPoCが利用可能かどうかです。「緊急」の脆弱性は一般に、攻撃の複雑性が低く、その脆弱性を悪用するPoCを容易に作成できます。

今回取り上げた期間ではすべての深刻度レベルにおいてPoCの比率がわずかに減少しています。

脆弱性カテゴリーの分布

各脆弱性の種類とその影響の理解は非常に重要です。新たに公開されたCVEを分析すると、26.6%がローカルな脆弱性に分類されました。これらは侵害されたシステムに対する事前のアクセスが必要な脆弱性です。残りの73.4%はネットワーク経由で悪用されうるリモートの脆弱性でした。つまり、新たに公開された脆弱性の大半は、世界のどこからでも脆弱な組織を攻撃できる可能性があるということです。

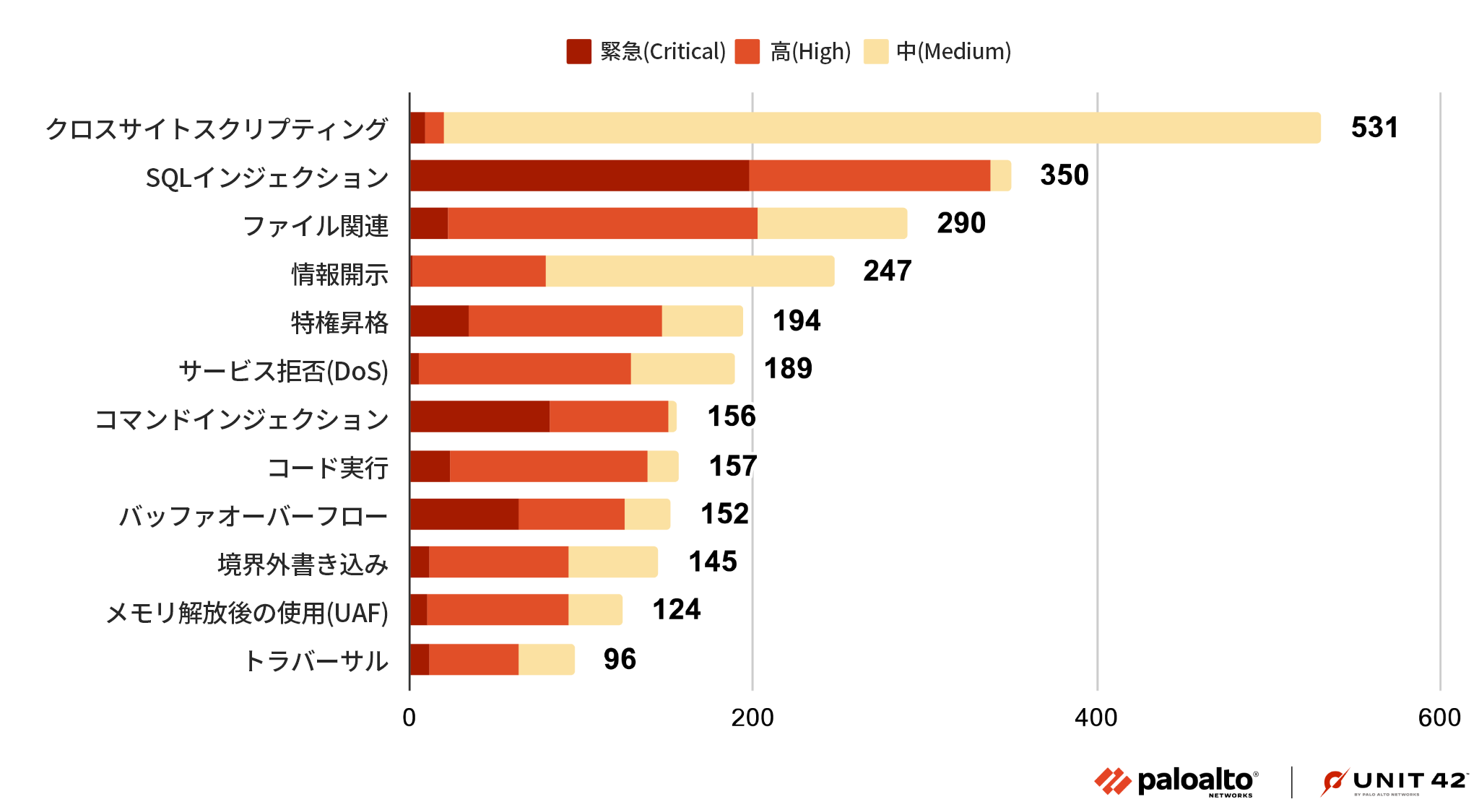

以下の図2は、最近公開された脆弱性に占める割合の高さの順で、もっともよく見られた脆弱性をカテゴリーごとにランキングしたものです。

2022年8月~10月に報告された脆弱性で数が最も多かったのは依然としてクロスサイトスクリプティングでした。なお同期間にバッファオーバーフローの脆弱性は増加が確認されましたが、ほかの種類の脆弱性(クロスサイトスクリプティングやサービス拒否を含む)の新規発生件数は減少していました。最近報告されたクロスサイトスクリプティングや情報漏えいの脆弱性は、重大度が「緊急」でなく、「中」または「高」のものが多くなっています。

ネットワークセキュリティの動向: 野生のエクスプロイトの分析: 2022年8月~10月

データ収集

パロアルトネットワークスの次世代ファイアウォールを境界線上のセンサーとして活用することで、Unit 42のリサーチャーは2022年8月から10月にかけての悪意あるアクティビティを観測しました。識別された悪意のあるトラフィックは、IPアドレス、ポート番号、タイムスタンプなどの指標に基づいてさらに処理されます。これにより各攻撃セッションの一意性が担保され、潜在的なデータの偏りが排除されます。2億3,200万件の有効な悪意のあるセッションを分析し、精錬したデータをほかの属性と相関させて時系列での攻撃傾向を推測し、脅威の動向を把握しました。

野生でのエクスプロイトが確認された脆弱性の深刻度

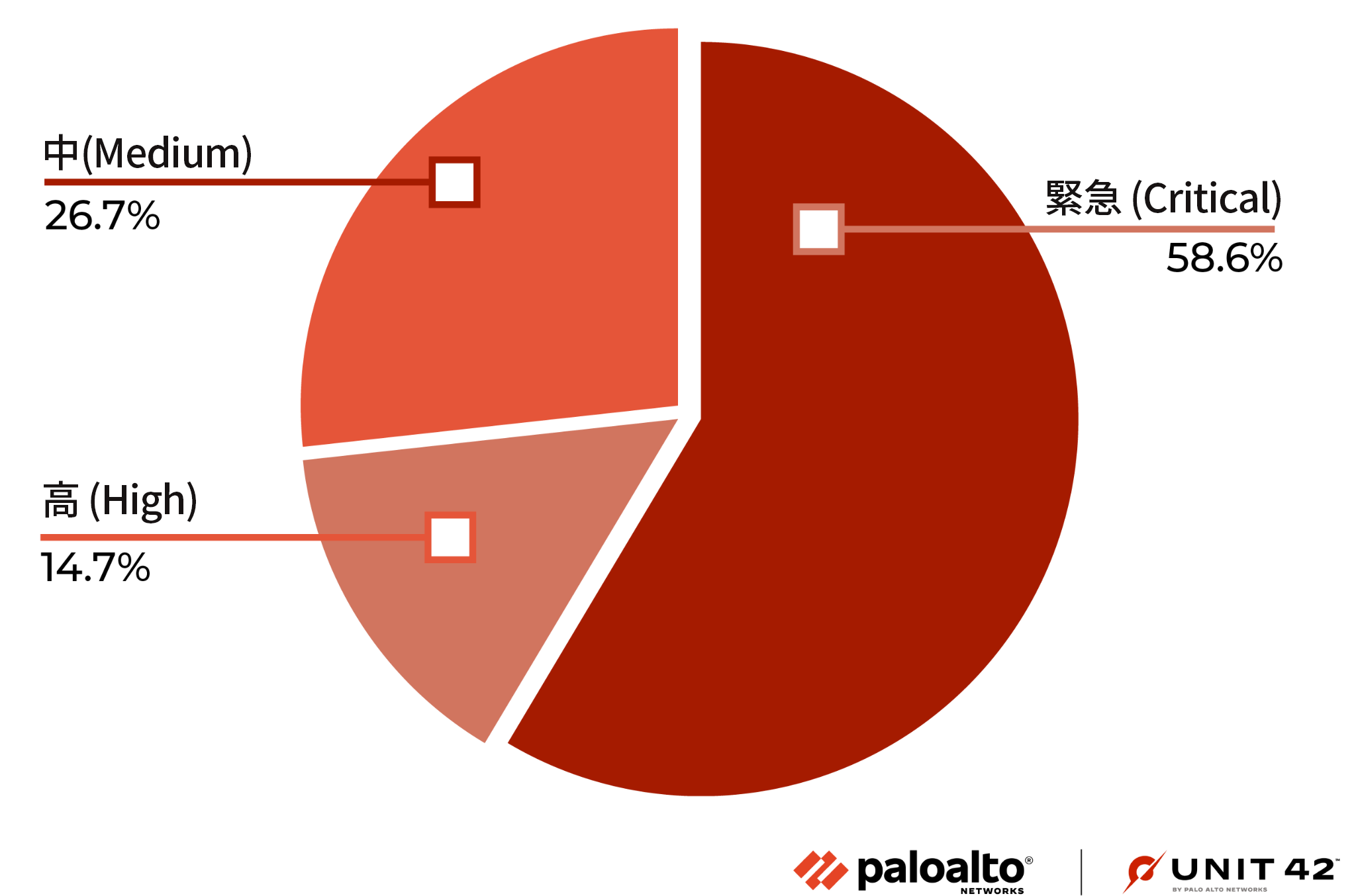

私たちはスキャン攻撃やブルートフォース攻撃の検出に使用される低深刻度のシグネチャトリガーを除外し、これにくわえてリサーチ目的での内部的なトリガーも除外して、2億3,200万件の有効な悪意のあるセッションを得ました。したがってここで私たちは、深刻度の評価が「中」 (CVSS v3 スコアに基づく) 以上の悪用可能な脆弱性をもつもののみを確認済みの攻撃とみなしています。

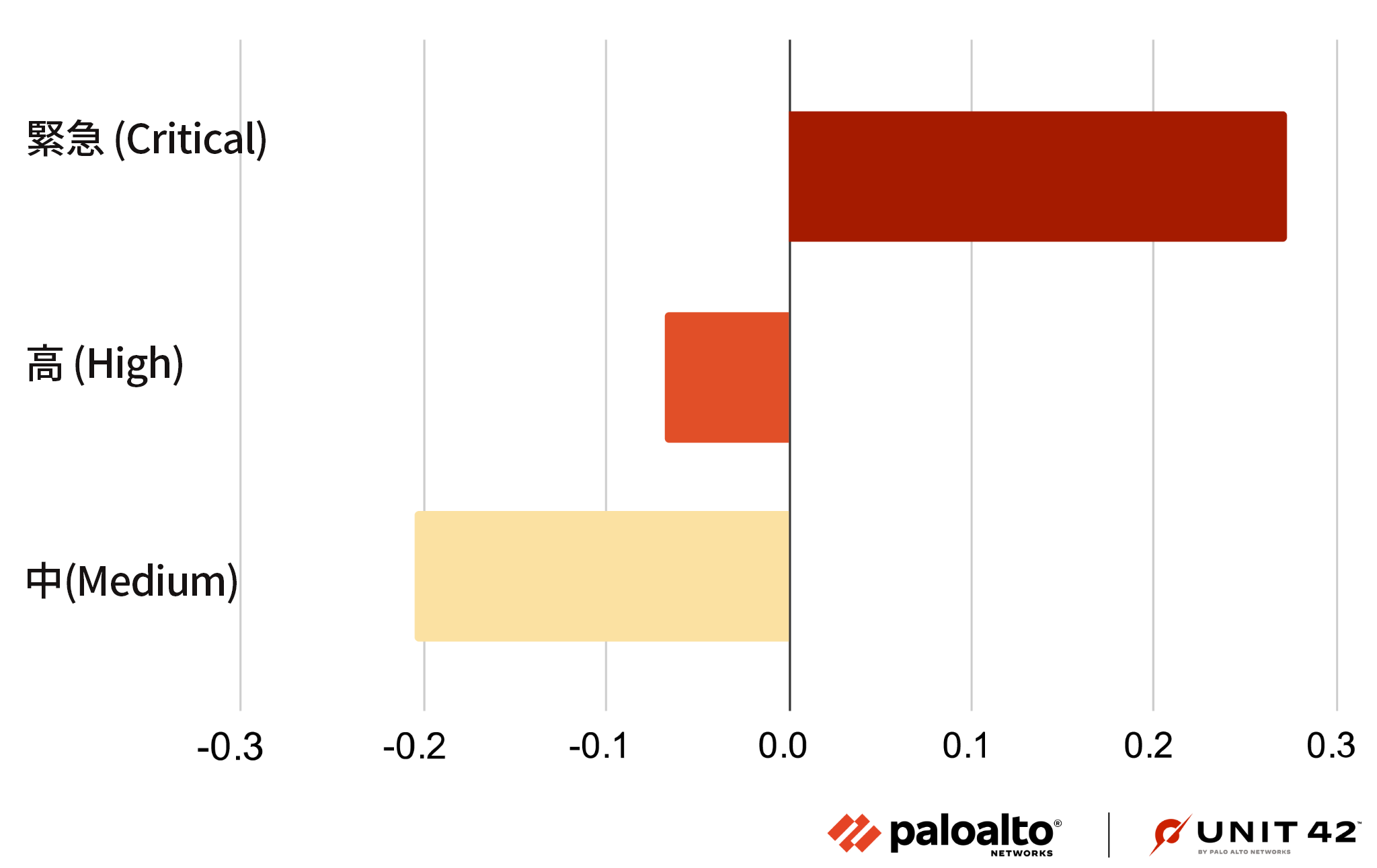

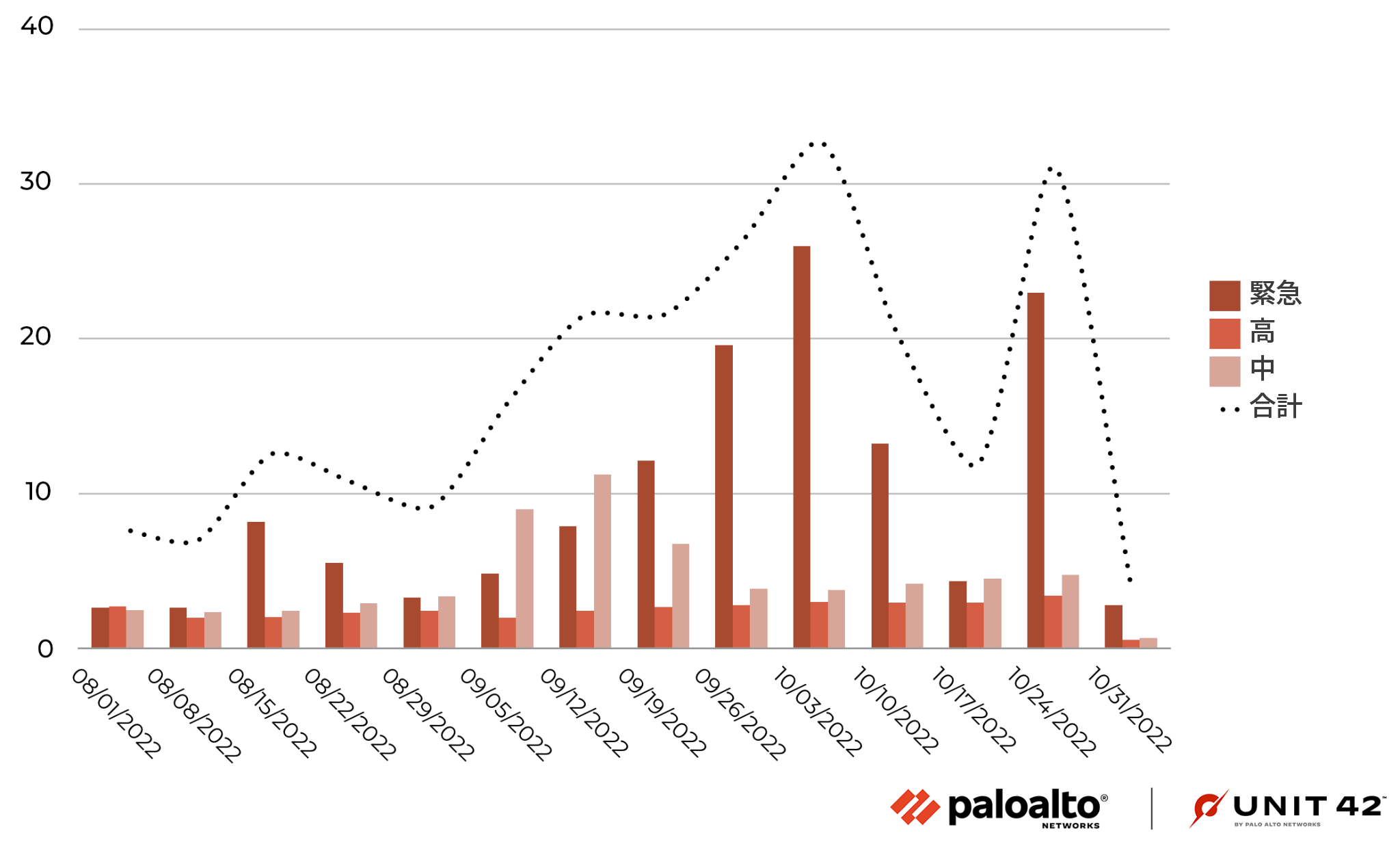

図4は、各脆弱性の深刻度別に分類した攻撃数の比率を示したものです。前四半期の深刻度分布と比較すると、今四半期は「緊急」のCVEによる攻撃が増加しています。さらにデータを分析したところ、Realtek Jungle SDKのリモートコード実行の脆弱性(CVE-2021-35394)に対する攻撃は「緊急」のCVEを使う攻撃の71.4%を占めていること、全攻撃数の41.8%を占めていることがわかりました。

ネットワーク攻撃の発生時期

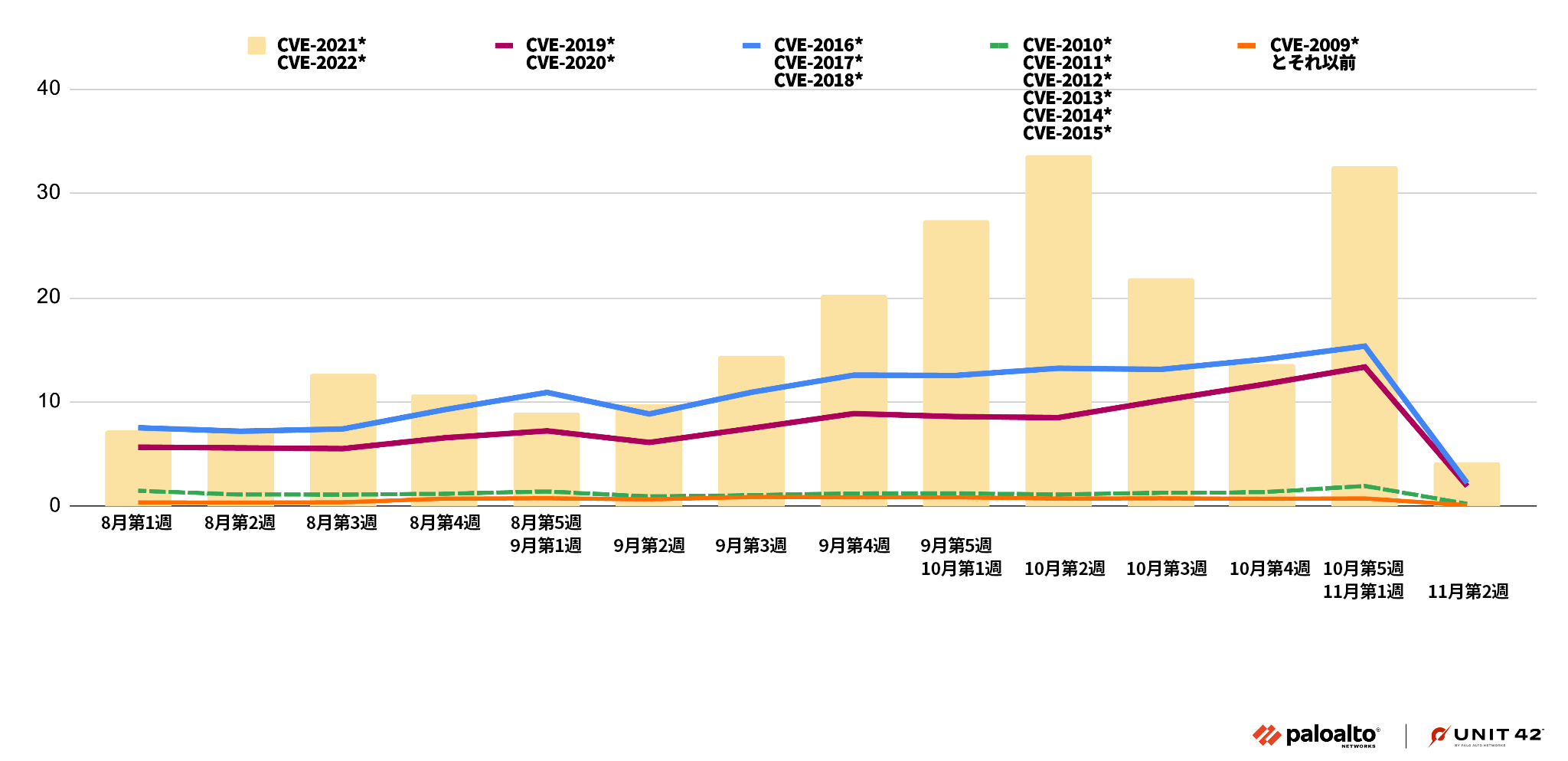

2022年8月から10月にかけては数週間にわたり深刻度が「緊急」の攻撃が急増していましたが、これは前のセクションで言及した攻撃(Realtek Jungle SDKのリモートコード実行の脆弱性)の増加に関係していると思われます。9月には、深刻度が「中」の脆弱性を悪用した攻撃がわずかに増加しました。そのほかの期間、深刻度が「緊急」以外の攻撃の回数に大きな変動はありませんでした。

これまでも観測してきたとおり、攻撃者は最近公開された脆弱性、とくに2021年から2022年にかけて公開された脆弱性を多用していました。このことは、直近で発見された脆弱性からの保護のために、利用可能になり次第セキュリティパッチを適用し、セキュリティ製品を更新することがいかに重要かを物語っています。Realtek Jungle SDKのリモートコード実行の脆弱性(CVE-2021-35394)を悪用した攻撃が非常に多かったため、今期は野生の攻撃におけるCVE番号の分布がこれまでの四半期とは大きく異なっています。

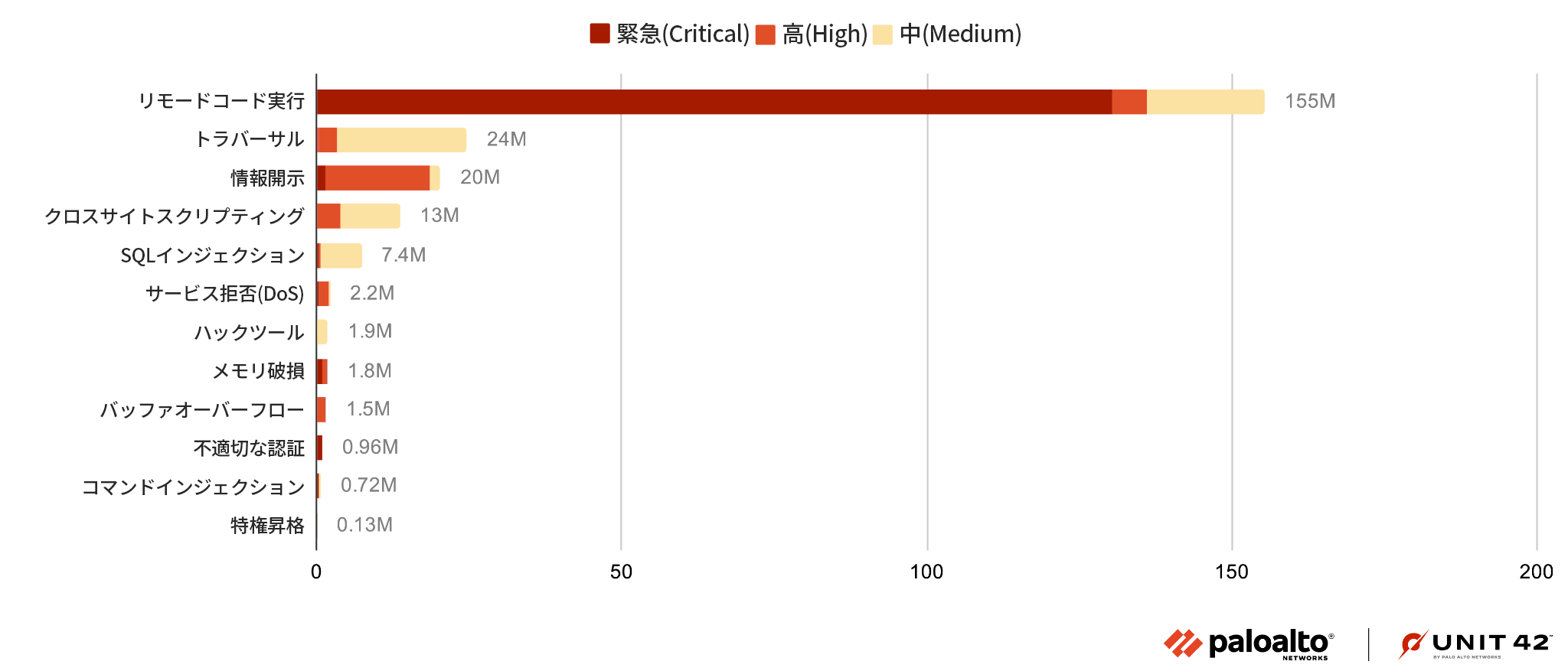

攻撃カテゴリーの分布

各ネットワーク攻撃をカテゴリー別に分類し、悪用頻度が高いものから順にランキングしました。今期はリモートコード実行がトップで、トラバーサルがそれに続いています。

前述のRealtek Jungle SDKのリモートコード実行の脆弱性の悪用が多かったために、前四半期と比べて今四半期はリモートコード実行が大幅に増加しています。またトラバーサルは前四半期の約2倍に増加し、情報開示は前四半期の約3分の1に減少しました。

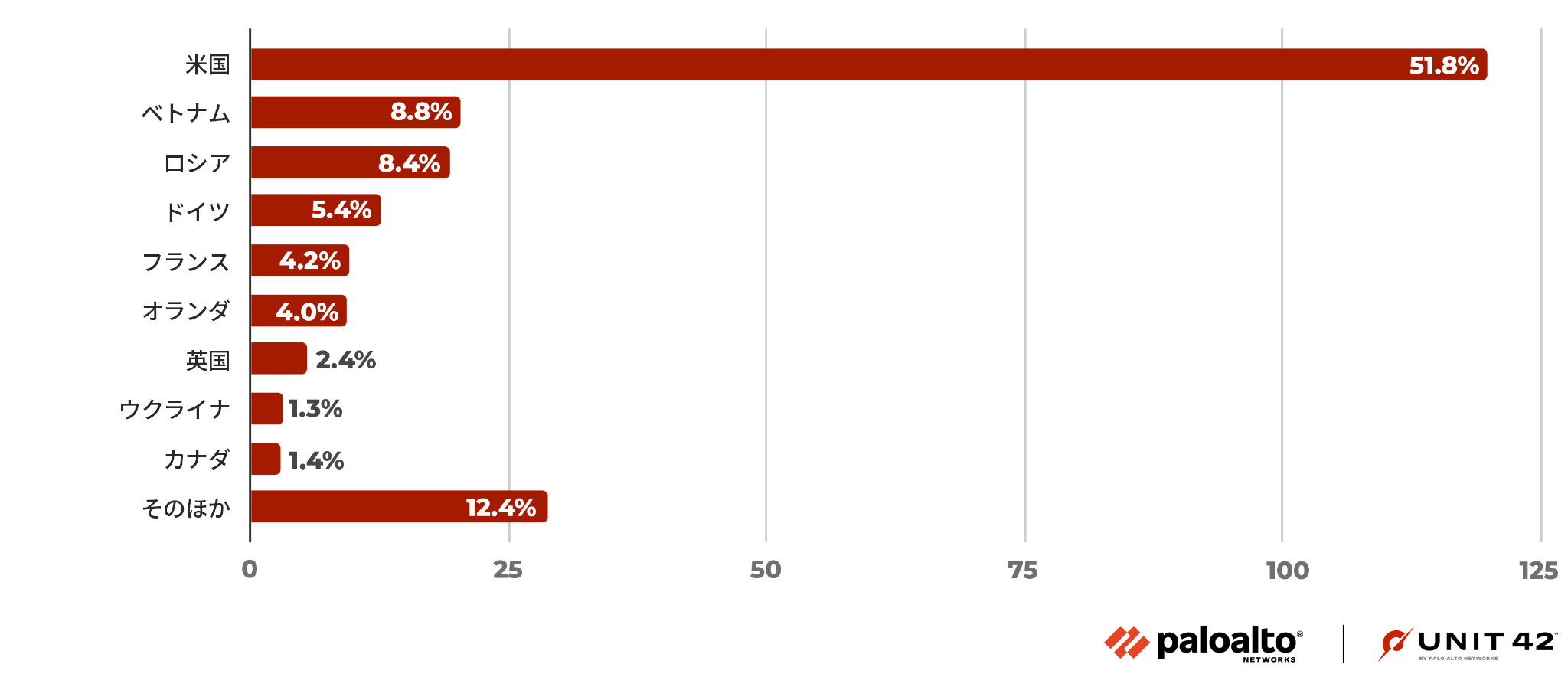

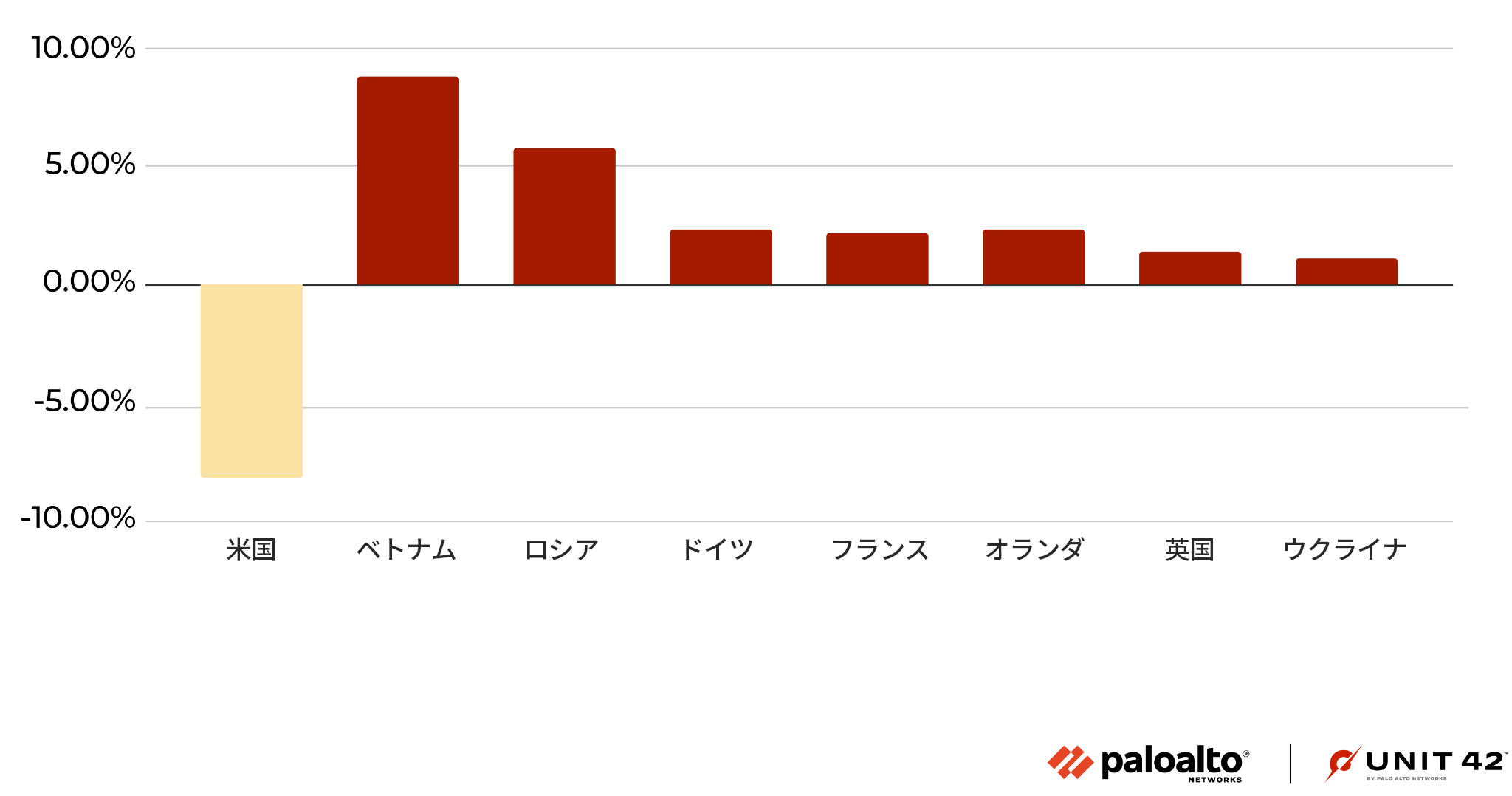

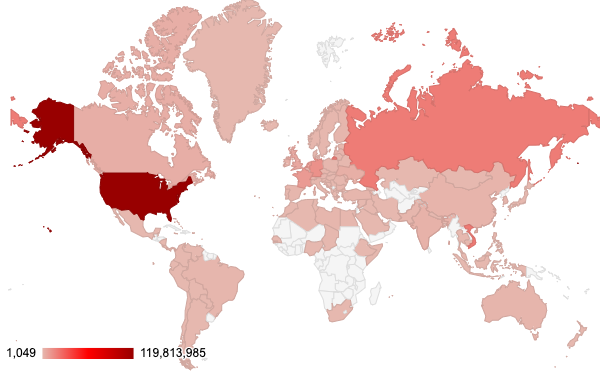

攻撃の起点

各ネットワーク攻撃の起点となった地域を特定したところ、米国からの発信が大半で、次いでベトナム、ロシアとなっているようです。ベトナムからの攻撃は今期大幅に増加しました。ただし攻撃者はそれらの国に設置されたプロキシサーバーやVPNを利用し、実際の物理的な場所を隠している可能性があることも私たちは認識しています。

結論

2022年8月~10月に公開された脆弱性を確認すると、Webアプリケーションは依然として人気のある攻撃対象で、「緊急」の脆弱性にはPoCが公開されている可能性が高いことがわかります。

それと同時に、新たに公開される脆弱性が実際に悪用されている様子も継続的に捕捉されています。このことからも、組織が迅速にパッチを適用してセキュリティのベストプラクティスを実装する必要性が強調されます。攻撃者たちは一致団結し、すきあらば手持ち兵器を増強する機会を伺っていることを忘れてはいけません。

サイバー犯罪者が悪意のある活動を停止することは決してありませんが、パロアルトネットワークスのお客様は、次世代ファイアウォールやThreat Prevention、WildFire、Advanced URL Filteringなどのクラウド型セキュリティサービス、およびCortex XDRを通じて、本稿で取り上げた脆弱性からの保護を受けています。

自組織のネットワークに対するリスクをさらに緩和するため、以下を検討してください。

- 次世代ファイアウォール(NGFW-series)でよりよいセキュリティ態勢のために変更すべき設定がないかどうか確認します。

- Security Lifecycle Review (セキュリティ ライフサイクル評価)を実行して、自組織にとって最大の脅威を統合的に把握し、それらを防止するための対策が講じられているかどうかを確認します。

- パロアルトネットワークスの次世代ファイアウォールを継続的に脅威防御コンテンツ(例: バージョン8649またはそれ以降)で更新します。

- WAASを利用するPrisma Cloudのお客様は、クロスサイトスクリプティング、SQLインジェクション、ディレクトリトラバーサルなどの攻撃を検出するApp Firewall機能により、これらの脅威から保護されます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得