This post is also available in: English (英語)

概要

11月以降、ロシアとウクライナの地政学的緊張が急激に高まっています。ロシアは現在ウクライナの東側国境に10万人以上の兵力を集結させていると言われており、これが次は侵攻が来るのではないかという推測につながっています。2022年1月14日、この紛争はサイバー領域にまで波及しており、ウクライナ政府は破壊的マルウェア(WhisperGate)の標的となり、OctoberCMSという別の脆弱性が悪用されて、複数のウクライナ政府のウェブサイトが改ざんされました。これらの事象のアトリビューション(帰属確認)は現在進行中で、ウクライナを標的とした最も活発な既存のAPT(持続的標的型攻撃)脅威の1つであるGamaredon(別名Primitive Bear)との関連性は確認されていませんが、紛争の進展にともない今後数週間でさらに悪意のあるサイバーアクティビティが発生することが予想されます。私たちはGamaredonの最近のアクティビティも確認してきました。本稿ではGamaredonグループの最新情報をお伝えします。

Gamaredonグループは、ロシアがクリミア半島を併合する直前の2013年以降、主にウクライナの政府関係者や組織を対象としたサイバーキャンペーンを展開してきました。2017年、Unit 42は同グループについての最初の研究をGamaredonグループのツールセットの進化として文書化してこのグループ名をつけましたが、長年にわたり、複数の研究者が同グループのオペレーションや標的選定活動がロシアの利益に合致するものであることを指摘しています。この関連性は、2021年11月4日、ウクライナ保安庁(SSU)が、クリミアのポストに配属されたロシア連邦保安庁(FSB)の5人の幹部が同グループのリーダーであると公式に帰属したことにより裏付けられました。同時にウクライナ保安庁は、このグループが採用するツールや活動ノウハウを文書化した最新のテクニカルレポートを発表しました。

現在の地政学的状況に、同APTグループの特異な標的選定を考慮し、Unit 42は彼らのオペレーションの指標を積極的に監視し続けています。その結果、異なるフィッシングやマルウェアの目的に使用されている3つの大きなインフラのクラスタを発見しました。これらのクラスタは、700以上の悪意のあるドメイン、215のIPアドレス、100以上のマルウェアサンプルにリンクしています。

これらのクラスタを監視したところ、2022年1月19日、在ウクライナ西側政府機関への侵害試行が確認されました。以下のセクションでは、在ウクライナの標的対象となるエンティティやサイバーセキュリティ組織が同脅威グループから身を守るのに役立つよう私たちの調査結果の概要を説明します。

2022-02-16 (米国時間)更新:本稿の初版公開時、「私たちは、現在活動中のGamaredonインフラの3つの大きなクラスタをマッピングしましたが、このほかにも未発見のものがあると考えています。」としていましたがそれ以降Gamaredon関連のドメインをさらに数百個発見しました。これには既知の関連クラスタ、新たなクラスタの両方が含まれています。そこで侵害指標(IoC)セクションを更新し、これらの追加ドメインとクラスタの観測について追加しました。

2022-06-22 (米国時間) 更新:2月の初稿投稿時にも述べたとおり、Unit 42はGamaredonのインフラとマルウェアの監視を継続しています。対象となるGamaredonのIoCに更新があったため、前回の更新(米国時間2022-02-16)以降に観測された新たなインフラを追記しました。

観測されたテクニックやそれに対応してとるべき行動指針全体 (CoA) を視覚化した内容についてはUnit 42のATOMビューアからご確認ください。

パロアルトネットワークスのお客様は、 Cortex XDR や次世代ファイアウォール向けのWildFire、AutoFocus、Advanced URL Filtering、DNS セキュリティの各サブスクリプションサービス製品により、本稿で取り上げた種類の脅威から保護されています。

| 関連するUnit 42のトピック | Gamaredon, APTs |

目次

Gamaredon ダウンローダ インフラ(クラスタ1)

-クラスタ1の歴史

-初期ダウンローダ

SSLピボットによる追加インフラとサンプル

ファイルスティーラ(クラスタ2)

Pteranodon (Cluster 3)

結論

-保護と緩和策

IoC

追加リソース

Gamaredon ダウンローダ インフラ(クラスタ1)

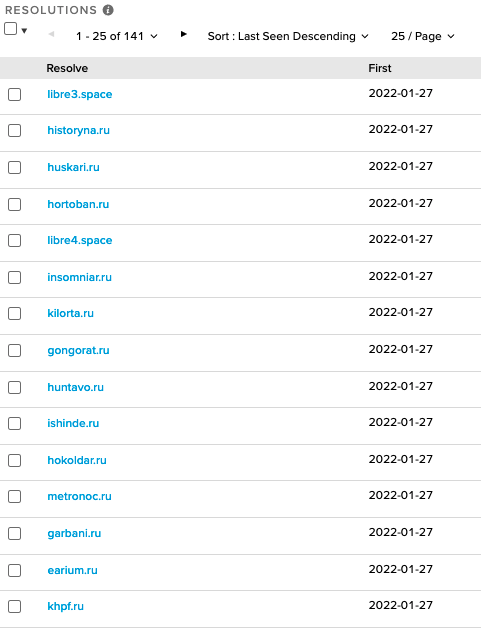

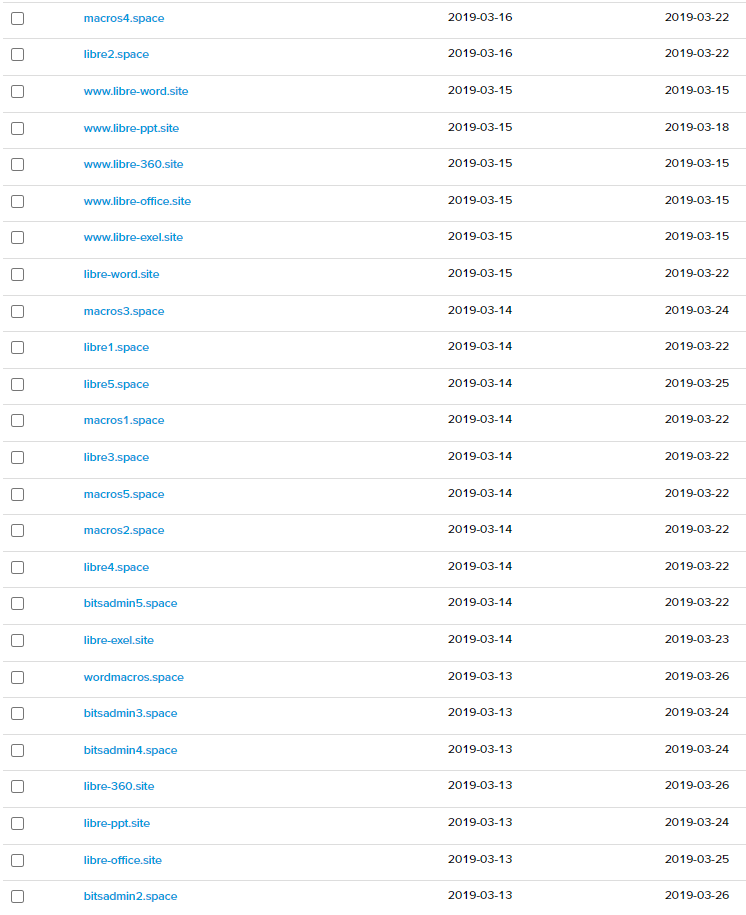

Gamaredonのアクターはインフラの構築・維持に興味深いアプローチをとっています。ほとんどのアクターは、帰属化される可能性を除くため、サイバーキャンペーン使用後のドメインを破棄します。しかしGamaredonのアプローチは、新しいインフラで一貫してドメインをローテーションすることで、ドメインをリサイクルしているように見えるという点でユニークです。その典型例はドメインlibre4[.]spaceに見てとれます。Gamaredonのキャンペーンで使用されたという証拠が、2019年の時点ですでに、あるリサーチャーによってフラグ付されていました。それ以降、Cisco TalosやThreatbookも、このドメインをGamaredonに帰属するものであると断定しています。ところがこうしたアトリビューションの公表にもかかわらず、このドメインは日々新たなIPアドレス(インターネットプロトコルアドレス)に解決され続けています。

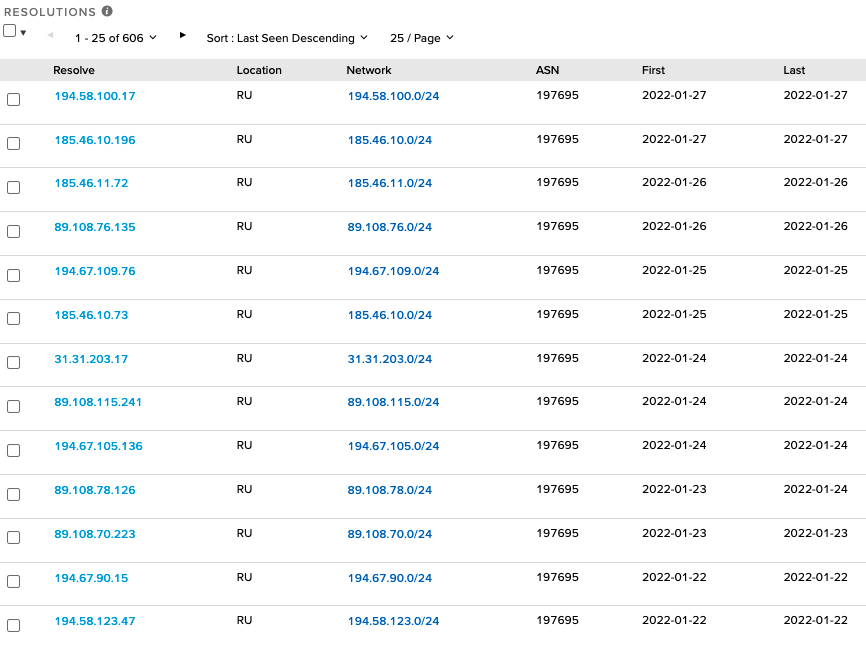

過去60日間にわたりこれらのドメインにリンクされていたIPアドレスに目を移すと、136個のユニークなIPアドレスが確認できます。興味深いことに、これらの136個のうち131個が、物理的にロシアに存在するAS 197695内でホストされていました。またこのASは、これらドメインのレジストラとして使用されているエンティティと同一のエンティティ、reg[.]ruによって運営されています。この合計IPアドレス数からすると、Gamaredonの悪質インフラのプールには、毎日およそ2つの新しいIPアドレスが導入されていることになります。このプールを監視すると、アクターは新しいドメインを有効化して数日間使用したのち、さまざまなIPインフラにローテーションされるドメインプールに、これらの新しいドメインを追加しているように見えます。この詐欺的アプローチで、サイバーセキュリティリサーチャーからの隠蔽工作として、いくぶん難読性をもたせることができます。

リサーチャーにとっては、フィッシングキャンペーンのあった正確な日に、ある特定ペイロードを、ドメインやそれらの解決先IPアドレスと関連付けることが難しくなります。さらに、Gamaredonの手法では、ダウンローダに埋め込まれたWebページのURL (uniform resource locator)ファイルパスが有限時間内しか機能しないため、アクターは自分のインフラでホストされている悪意のあるファイルにアクセスできる人をある程度コントロールすることができます。ドメインが新たなIPアドレスにローテーションされれば、URLのファイルパスを要求したマルウェアリサーチャーには「404 File Not Found」エラーが返されます。

クラスター1の歴史

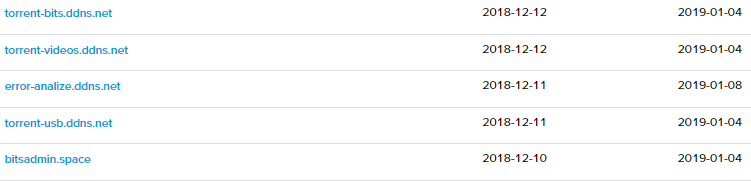

現在のダウンローダインフラを中心に見ていくなかでこのクラスタの来歴をその2018年の起源にまで遡ることができました。前述のlibre4[.]spaceのような特定の「マーカー」となるドメインは現在もアクティブで、見た限り一貫して同じ所有者で2019年3月まで遡ることができます。2019年3月の同じ日付範囲で、185.158.114[.]107に向けられた、命名規則上関連性をもつドメインのクラスタが観測されました。このうちのいくつかは現在もこのクラスタでアクティブです。

初期ダウンローダ

Gamaredonのインフラにリンクするサンプルを公開・非公開のマルウェアリポジトリで検索した結果、過去3カ月間に17のサンプルが確認されました。これらファイルの大半は在ウクライナのエンティティにより共有されたものか、ウクライナ語のファイル名が使用されていました。

| ファイル名 | 翻訳 |

| Максим.docx | Maksim.docx |

| ПІДОЗРА РЯЗАНЦЕВА.docx | RAZANTSEV IS SUSPICIOUS.docx |

| протокол допиту.docx | interrogation protocol.docx |

| ТЕЛЕГРАММА.docx | TELEGRAM.docx |

| 2_Пам’ятка_про_процесуальні_права_та_обов’язки_потерпілого.docx | 2_Memorial_about_processal_rights_and_obligations_of_the_ Victim.docx |

| 2_Porjadok_do_nakazu_111_vid_13.04.2017.docx | 2_Procedure_to_order_111_from_13.04.2017.docx |

| висновок тимошечкин.docx | conclusion Timoshechkin.docx |

| Звіт на ДМС за червень 2021 (Автосохраненный).doc | Report on the LCA for June 2021 (Autosaved) .doc |

| висновок Кличко.docx | Klitschko's conclusion.docx |

| Обвинувальний акт ГЕРМАН та ін.docx | Indictment GERMAN et al.docx |

| супровід 1-СЛ 10 місяців.doc | support 1-SL 10 months.doc |

表1 最近観測されたダウンローダのファイル名

これらのファイルを分析したところ、いずれもリモートテンプレートインジェクションの手法を利用しており、ドキュメントが開かれた時点で悪意のあるコードがダウンロードされることがわかりました。この手法だと、ほかの部分では良性の文書内で被害者に送り返すコンテンツをコントロールできます。これらの文書が使用するリモートテンプレート(.dot)ファイルのURLの最近のものの例は以下の通りです。

http://bigger96.allow.endanger.hokoldar[.]ru/[Redacted]/globe/endanger/lovers.cam

http://classroom14.nay.sour.reapart[.]ru/[Redacted]/bid/sour/glitter.kdp

http://priest.elitoras[.]ru/[Redacted]/pretend/pretend/principal.dot

http://although.coferto[.]ru/[Redacted]/amazing.dot

http://source68.alternate.vadilops[.]ru/[Redacted]/clamp/interdependent.cbl

Gamaredonのインフラでホストされているファイルの多くには、.cam、.cdl、.kdpなどの難解な拡張子が表示されます。これはウイルス対策サービスやURLスキャンサービスでこれらのファイルが露見・検出されないよう、アクターが意図的に仕組んだものと考えられます。

最初の2つhokoldar[.]ruとreapart[.]ruをさらに詳しく見てみると、最近の2つのフィッシングキャンペーンに関するユニークな洞察が得られます。パッシブDNSデータによると、1つめのドメインが他のGamaredonドメインと共有されたIPアドレスに最初に解決されたのが1月4日です。上の図2からは1月27日時点でhokoldar[.]ruが libre4[.]spaceとIPアドレスを共有し続けていることがわかり、このドメインがやはりGamaredonのインフラプールと関連していることが示されています。この短い期間のなかで、1月19日には、在ウクライナ西側政府機関を狙った標的型フィッシング攻撃の試みが確認されました。

この侵害試行では、ダウンローダを標的に直接メールで送信するのではなく、ウクライナ国内の求人・求職サービスが利用されていました。そのさい、アクターは有効な求人情報を検索してダウンローダを履歴書としてアップロードし、求人検索プラットフォームを通じて西側政府機関に提供していました。このキャンペーンの手順やピンポイントな配信を考えると、これはGamaredonがこの西側政府組織を侵害するという特定の目的で意図的に侵害を試みたものであったとも考えられます。

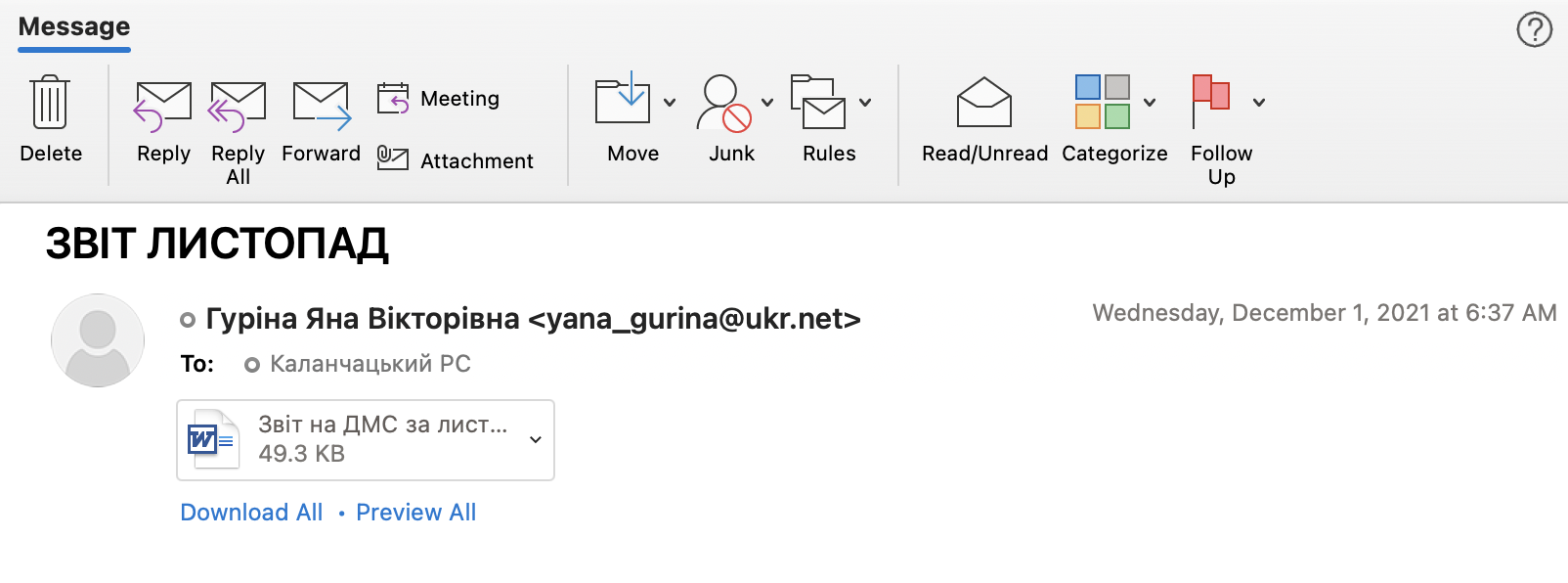

この最近の事例以外に私たちはウクライナの国家移民局を対象としたGamaredonキャンペーンの公けになっている証拠を発見しました。12月1日、yana_gurina@ukr[.]netから6524@dmsu[.]gov.uaにあるメールが送信されました。メールの件名は「NOVEMBER REPORT」で、メールには「Report on the LCA for June 2021(Autosaved).doc」というファイルが添付されていました。このWord文書を開くとreapart[.]ruにアクセスします。そこから、glitter.kdpという名前の悪意のあるリモートWord文書テンプレートファイルをダウンロード・実行します。

SSLピボットによる追加インフラとサンプル

クラスタ1のインフラの歴史を調査していたところ、クラスタ1に含まれるIPアドレス92.242.62[.]96と関連した自己署名証明書を発見しました。

Serial: 373890427866944398020500009522040110750114845760

SHA1: 62478d7653e3f5ce79effaf7e69c9cf3c28edf0c

Issued: 2021-01-27

Expires: 2031-01-25

Common name: ip45-159-200-109.crelcom[.]ru

Crelcom LLCのIPアドレスのWHOISレコードはモスクワの住所に登録されていますが、そのIPアドレスを含むネットブロックに登録されている技術管理者は、クリミアのシンフェロポリの住所に登録されています。さらに私たちは、Crelomの見かけ上の起源がクリミアのシンフェロポリにあることも追跡しました。

この証明書は79個のIPアドレスに関連しています。

- Common Name(コモンネーム)のIPアドレス: Gamaredonのドメインなし

- 1つのIPアドレス(92.242.62[.]96)が上記「クラスタ1」にリンクしている

- 76個のIPアドレスが別の独立ドメインクラスタ(クラスタ2)とリンクしている

- 1つのIPアドレス(194.67.116[.]67)がさらに別の独立クラスタ(クラスタ3)へとつながる

これら3つのクラスタ間にはほぼIPアドレスの重複が見られませんでした。

ファイルスティーラ(クラスタ2)

クラスタ2と関連する76個のIPアドレスのうち70個のIPアドレスについて、Gamaredonのファイルスティーラツールの亜種に関連するC2ドメインとのリンクが確認されています。私たちはこの3ヶ月間で同マルウェアのサンプルを23個確認していますがこのうち12個はウクライナのエンティティが共有したもののようです。それらのサンプルに含まれるC2ドメインは以下の通りです。

| ドメイン | 初認 |

| jolotras[.]ru | 12/16/2021 |

| moolin[.]ru | 10/11/2021 |

| naniga[.]ru | 9/2/2021 |

| nonimak[.]ru | 9/2/2021 |

| bokuwai[.]ru | 9/2/2021 |

| krashand[.]ru | 6/17/2021 |

| gorigan[.]ru | 5/25/2021 |

表3 最近のファイルスティーラのC2ドメイン

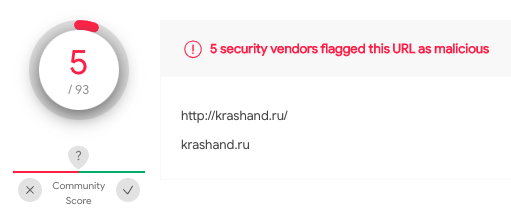

表には、設立後何ヶ月もたっているドメインが含まれています。これらのドメインは、古いにもかかわらず、良性というレピュテーションを維持しています。たとえば、VirusTotalでドメインkrashand[.]ruを悪意のあるものと判断しているベンダは93社中5社しかありません。

| サブドメイン |

| 637753576301692900[.]jolotras.ru |

| 637753623005957947[.]jolotras[.]ru |

| 637755024217842817.jolotras[.]ru |

| a.nonimak[.]ru |

| aaaa.nonimak[.]ru |

| aaaaa.nonimak[.]ru |

| aaaaaa.nonimak[.]ru |

| 0enhzs.moolin[.]ru |

| 0ivrlzyk.moolin[.]ru |

| 0nxfri.moolin[.]ru |

表4 ファイルスティーラ用インフラのサブドメイン命名則

これらのドメインを対応するC2インフラにマッピングしたところ、ドメインの指し示すIPアドレスという点で重複が見られることがわかりました。これにより、次のアクティブなインフラを確認することができました。

| IPアドレス | 初認 |

| 194.58.92[.]102 | 1/14/2022 |

| 37.140.199[.]20 | 1/10/2022 |

| 194.67.109[.]164 | 12/16/2021 |

| 89.108.98[.]125 | 12/26/2021 |

| 185.46.10[.]143 | 12/15/2021 |

| 89.108.64[.]88 | 10/29/2021 |

表5 最近のファイルスティーラのIPインフラ

注目すべきは、ファイルスティーラのインフラはすべて、先に紹介したAS197695内にホストされていることです。歴史的に見るとこれらのC2ドメインは世界中のさまざまなASを指していました。しかし、11月初旬の時点ですでに、このアクターはファイルスティーラのインフラをすべてロシア国内のAS(主にこのAS)に集約したようです。

このインフラの利用パターンをマッピングしてみると、前述のダウンローダインフラ同様、IPアドレス間でドメインがローテーションされていることがわかりました。ある悪性ドメインは、今日はあるC2サーバーのIPアドレスを指していても、明日は別のアドレスを指しているかもれないということです。これにより複雑性と難読性が高まってネットワーク防御側による感染ネットワークからのマルウェア識別・除去がいくぶん難しくなります。そのため防御側がネットワークログ内からC2ドメインを見つけるには、ネットワークトラフィックを検索し、悪性ドメインの解決先IPアドレスの時系列の全リストを探す必要があります。例としてmoolin[.]ruは10月初旬から11個のIPアドレスに解決しており、これが数日ごとに新しいIPにローテーションしています。

| IPアドレス | 国名 | AS | 初認 | 終認 |

| 194.67.109[.]164 | RU | 197695 | 2021-12-28 | 2022-01-27 |

| 185.46.10[.]143 | RU | 197695 | 2021-12-16 | 2021-12-26 |

| 212.109.199[.]204 | RU | 29182 | 2021-12-15 | 2021-12-15 |

| 80.78.241[.]253 | RU | 197695 | 2021-11-19 | 2021-12-14 |

| 89.108.78[.]82 | RU | 197695 | 2021-11-16 | 2021-11-18 |

| 194.180.174[.]46 | MD | 39798 | 2021-11-15 | 2021-11-15 |

| 70.34.198[.]226 | SE | 20473 | 2021-10-14 | 2021-10-30 |

| 104.238.189[.]186 | FR | 20473 | 2021-10-13 | 2021-10-14 |

| 95.179.221[.]147 | FR | 20473 | 2021-10-13 | 2021-10-13 |

| 176.118.165[.]76 | RU | 43830 | 2021-10-12 | 2021-10-13 |

表6 最近のファイルスティーラのIPインフラ

マルウェア自体に目を移すと、これらのファイルスティーラサンプルはあるユニークな方法でC2インフラストラクチャに接続しています。C2ドメインに直接接続するのではなく、DNSルックアップを実行してドメインをIPアドレスに変換し、変換後はそのIPアドレスに対して直接HTTPS接続を確立します。例:

C2ドメイン: moolin[.]ru

C2のIPアドレス: 194.67.109[.]164

C2通信: https://194.67.109[.]164/zB6OZj6F0zYfSQ

ドメインと物理的C2インフラ間に距離をおくこの手法はURLフィルタリングを回避するためのものと思われます。

- ドメイン自体はC2サーバーのIPアドレスを解決する最初のDNSリクエストでのみ使用され、ドメイン名を使用しての実際の接続は試みられません。

- ドメインを特定してブロックしても、マルウェアが実行され続ける限り既存の侵害には影響しません。その後ドメインが削除されたり、新しいIPに変更されたりしても、マルウェアはそのIPアドレスを使用してC2サーバと直接通信し続けるためです。

最近分析したファイルスティーラのサンプル(SHA256:f211e0eb49990edbb5de2bcf2f573ea6a0b6f3549e772fd16bf7cc214d924824)は、分析しにくいように難読化された.NETバイナリであることが判明しました。これらのファイルを見ると、まずその大きさに驚かされます。この特定ファイルのサイズは136MBを超えていますが、200MB以上のファイルも確認されています。これは、サンドボックスによる自動分析を回避しようとしたものである可能性があります。通常はこのような大きなファイルのスキャンは避けられるためです。単に使用した難読化ツールの副産物としてファイルサイズが大きくなった可能性もあります。ファイルサイズが大きい理由が何であれ、攻撃者は、このサイズの実行ファイルはレビュー時に目立ってしまうという代償を払うことになります。これほど大きなファイルを被害者に送るのはより困難な作業となります。

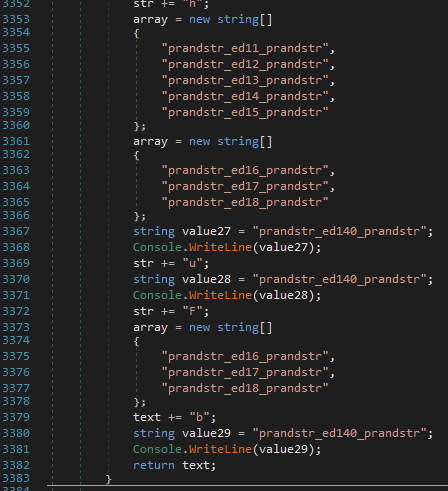

このサンプルの難読化は比較的シンプルで、主に配列を定義して1文字の文字列を何百行にもわたって大量に連結することで、ノイズの中に実際の文字列構造を隠そうとします。

まずGlobal\lCHBaUZcohRgQcOfdIFafというミューテックスの存在有無確認から開始します。ミューテックスが存在すればマルウェアがすでに実行されていることを意味するため、ファイルスティーラを終了させます。次に、C:\Users\%USER%\AppData\Local\TEMP\ModeAuto\iconsというフォルダを作成し、ここに1分おきに撮影したスクリーンショットをYYYY-MM-DD-HH-MM.jpgという形式で格納してC2サーバーに送信します。

C2サーバーのIPアドレスを特定するため、ファイルスティーラは9lGo990cNmjxzWrDykSJbV.jolotras[.]ruのような8~23文字の長さの英数字からなるランダムな文字列を生成します。

前述のとおり、IPアドレスの取得後はこのドメイン名は使われなくなります。代わりに全通信をIPアドレスで直接行います。

実行時、ファイルスティーラは対象のコンピュータに接続されているすべての固定ドライブとネットワークドライブを検索し、以下の拡張子を探します。

.doc

.docx

.xls

.rtf

.odt

.txt

.jpg

.pdf

.ps1

システム上のファイルのリストを取得すると、それぞれのファイルに対して、ファイルのパス、ファイルのサイズ、ファイルが最後に書き込まれた時間を含む文字列の作成を開始します(以下その例)。

C:\cygwin\usr\share\doc\bzip2\manual.pdf2569055/21/2011 3:17:02 PM

ファイルスティーラはこの文字列を受け取り、MD5ハッシュを生成します。この例では次のような出力になります。

FB-17-F1-34-F4-22-9B-B4-49-0F-6E-3E-45-E3-C9-FA

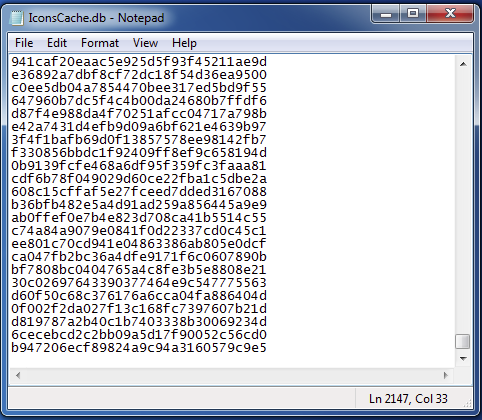

次にハッシュからハイフンを除去してすべての大文字を小文字に変換します。これらのMD5ハッシュは C:\Users\%USER%\AppData\Local\IconsCache.dbというファイルに保存されます。このファイルの命名は正規のIconCache.dbのすぐそばに置くことで違和感をもたせまいとするもう1つの試みです。

このマルウェアはこの.dbファイルを使って一意なファイルを追跡します。

その後このマルウェアは、前述のmoolin[.]ruドメインの例で説明したDNSからIPへの変換技術を使い、C2通信用に英数字でURLパスを生成します。

https://194.67.109[.]164/zB6OZj6F0zYfSQ

現在、クラスタ2のIPアドレスに解決しているドメインの全リストは以下の通りです。

| ドメイン | 登録日 |

| jolotras[.]ru | 12/16/2021 |

| moolin[.]ru | 10/11/2021 |

| bokuwai[.]ru | 9/2/2021 |

| naniga[.]ru | 9/2/2021 |

| nonimak[.]ru | 9/2/2021 |

| bilargo[.]ru | 7/23/2021 |

| krashand[.]ru | 6/17/2021 |

| firtabo[.]ru | 5/28/2021 |

| gorigan[.]ru | 5/25/2021 |

| firasto[.]ru | 5/21/2021 |

| myces[.]ru | 2/24/2021 |

| teroba[.]ru | 2/24/2021 |

| bacilluse[.]ru | 2/15/2021 |

| circulas[.]ru | 2/15/2021 |

| megatos[.]ru | 2/15/2021 |

| phymateus[.]ru | 2/15/2021 |

| cerambycidae[.]ru | 1/22/2021 |

| coleopteras[.]ru | 1/22/2021 |

| danainae[.]ru | 1/22/2021 |

表 7クラスタ2の全ドメイン

Pteranodon (クラスタ3)

先のSSL証明書と関連する残り1つのIPアドレスは、クラスタ1ともクラスタ2とも関連しておらず、3つ目の独立したドメインクラスタにつながっていました。

この最後のクラスタは、Pteranodonと呼ばれるカスタムリモート管理ツール(RAT)のC2インフラとして機能しているようです。Gamaredonはこのコードを何年にもわたって使用、維持、開発更新してきました。このコードには、アンチウイルスによる検出を妨害するため、とくにサンドボックス環境を特定するよう設計された検出対策機能が含まれています。このRATでは、侵害システム上でファイルのダウンロード・実行、スクリーンショットのキャプチャ、任意のコマンド実行が可能です。

私たちはこの3ヶ月間でPteranodonのサンプルを33個確認しました。これらのサンプルには共通して7ZSfxMod_x86.exeという名前がつけられています。このクラスタを軸にして以下のC2インフラを確認しました。

| ドメイン | 登録日 |

| takak[.]ru | 9/18/2021 |

| rimien[.]ru | 9/18/2021 |

| maizuko[.]ru | 9/2/2021 |

| iruto[.]ru | 9/2/2021 |

| gloritapa[.]ru | 8/5/2021 |

| gortisir[.]ru | 8/5/2021 |

| gortomalo[.]ru | 8/5/2021 |

| langosta[.]ru | 6/25/2021 |

| malgaloda[.]ru | 6/8/2021 |

表8 クラスタ3のドメイン

クラスタ2でも見られたとおり、ここでもドメインレピュテーションのエージングが見られました。

クラスタ3には興味深い命名パターンが見られますが、これらはクラスタ1のホスト名やサブドメイン名にも見られたものです。アクターは英単語を使い、単語の最初の2文字か3文字でグループ化しているようです。例:

deep-rooted.gloritapa[.]ru

deep-sinking.gloritapa[.]ru

deepwaterman.gloritapa[.]ru

deepnesses.gloritapa[.]ru

deep-lunged.gloritapa[.]ru

deerfood.gortomalo[.]ru

deerbrook.gortomalo[.]ru

despite.gortisir[.]ru

des.gortisir[.]ru

desire.gortisir[.]ru

このパターンは、クラスタ2のものとは異なりますが、クラスタ1(ドロッパ)のドメインでも観察されています。例えば次のようなものです。

alley81.salts.kolorato[.]ru

allied.striman[.]ru

allowance.hazari[.]ru

allowance.telefar[.]ru

ally.midiatr[.]ru

allocate54.previously.bilorotka[.]ru

alluded6.perfect.bilorotka[.]ru

already67.perfection.zanulor[.]ru

already8.perfection.zanulor[.]ru

このパターンは、関連サンプルが作成するHTTP POSTやファイル、ディレクトリにも引き継がれています。

例1:

SHA256: 74cb6c1c644972298471bff286c310e48f6b35c88b5908dbddfa163c85debdee

deerflys.gortomalo[.]ru

C:\Windows\System32\schtasks.exe /CREATE /sc minute /mo 11 /tn "deepmost" /tr "wscript.exe "C:\Users\Public\\deep-naked\deepmost.fly" counteract /create //b /criminal //e:VBScript /cracker counteract " /F

POST /index.eef/deep-water613

例2:

SHA256: ffb6d57d789d418ff1beb56111cc167276402a0059872236fa4d46bdfe1c0a13

deer-neck.gortomalo[.]ru

"C:\Windows\System32\schtasks.exe" /CREATE /sc minute /mo 13 /tn "deep-worn" /tr "wscript.exe "C:\Users\Public\\deerberry\deep-worn.tmp" crumb /cupboard //b /cripple //e:VBScript /curse crumb " /F

POST /cache.jar/deerkill523

このパターンは一部のドメインでのみ見られることから、少数のアクターやチームが採用している手法であると考えられます。これは、同じような命名規則を採用しているクラスタ3のサンプルとクラスタ1のサンプルとに関連性がある可能性を示唆するものです。一方、クラスタ1のドメインでは、クラスタ2の大きな数字やランダム文字列を使った命名手法は見られませんでした。

結論

Gamaredonは、およそ10年前からウクライナの被害者を標的にしています。ウクライナをめぐる国際的緊張が解消されないなか、Gamaredonのオペレーションはこの地域におけるロシアの利益にフォーカスしたものになると思われます。本稿は、国家支援型サイバー脅威の検知・防御に、攻撃インフラやマルウェアの研究、コミュニティ間の協力が重要であることを強調するものです。私たちは、現在活動中のGamaredonインフラの3つの大きなクラスタをマッピングしましたが、このほかにも未発見のものがあると考えています。Unit 42は今後もウクライナ情勢を注意深く監視し、世界中のお客様を保護する防御策を講じられるよう、積極的な指標のハンティングを続けます。すべての組織に本稿の調査結果を活用して同脅威のハンティングを行い、防御につとめることをお勧めします。

保護と緩和策

進化する脅威に対抗する最善の防御は、防止を重視したセキュリティ対策です。各組織での以下の実施を推奨します。

- ネットワークログやエンドポイントログを検索し、同脅威グループと関連する侵害指標の有無を確認します。

- お使いのサイバーセキュリティソリューションが、上記で特定されたアクティブなインフラのIoCについて効果的にブロックできることを確認します。

- DNSセキュリティソリューションを導入し、既知のC2インフラに対するDNSリクエストを検出・緩和します。

- AS 197695(Reg[.]ru)と通信するすべてのネットワークトラフィックにさらなる精査を加えます。

- 侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください(ご相談は弊社製品のお客様には限定されません)。

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより本攻撃キャンペーンに関連する以下の対策が提供されています。

Cortex XDRは本稿で紹介したマルウェアの手法からエンドポイントを保護します。

クラウドベースの脅威分析サービスであるWildFireは、本稿で取り上げたマルウェアを悪意のあるものとして正確に特定します。

Advanced URL FilteringとDNS セキュリティは同攻撃グループに関連するすべてのフィッシングドメインとマルウェアドメインを悪意のあるものとして識別します。

AutoFocusのコンテキストに基づく脅威インテリジェンスサービスをご利用中のお客様は、次のタグを使用してこれらの攻撃に関連するマルウェアを表示することができます: Gamaredon Group

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細についてはCyber Threat Allianceにてご確認ください。

IoC

ドメイン、IPアドレス、マルウェアのハッシュのリストは、Unit 42のGitHubで公開されています。

これには2022-02-16 (米国時間)に本稿を更新して追加したIoCも含みます。

2022-06-22(米国時間)に追加のGamaredonのIoCを共有しました。

追加リソース

Gamaredonグループのツールセットの進化 – パロアルトネットワークス Unit 42

脅威に関する情報: 現在進行中のロシアとウクライナのサイバー紛争 – パロアルトネットワークス Unit 42

Technical Report on Armageddon / Gamaredon – Security Service of Ukraine

Tale of Gamaredon Infection – CERT-EE / Estonian Information System Authority

2022-02-17 10:00 JST 英語版更新日 2022-02-16 06:30 PST の内容を反映

2022-12-01 10:00 JST 英語版更新日 2022-11-30 11:25 PST の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得