This post is also available in: English (英語)

概要

BlackCat(別名: ALPHV)は、2021年11月中旬に登場したランサムウェアファミリで、その精巧さと革新性でまたたく間に悪名を馳せました。BlackCatは、ランサムウェア・アズ・ア・サービス(RaaS)ビジネスモデルで運営されており、有名サイバー犯罪フォーラムでアフィリエイトを募り、アフィリエイトにランサムウェアを活用させ、身代金の80~90%を取り分にできると提案している様子が確認されています。残りの金額はBlackCatの作者に支払われます。

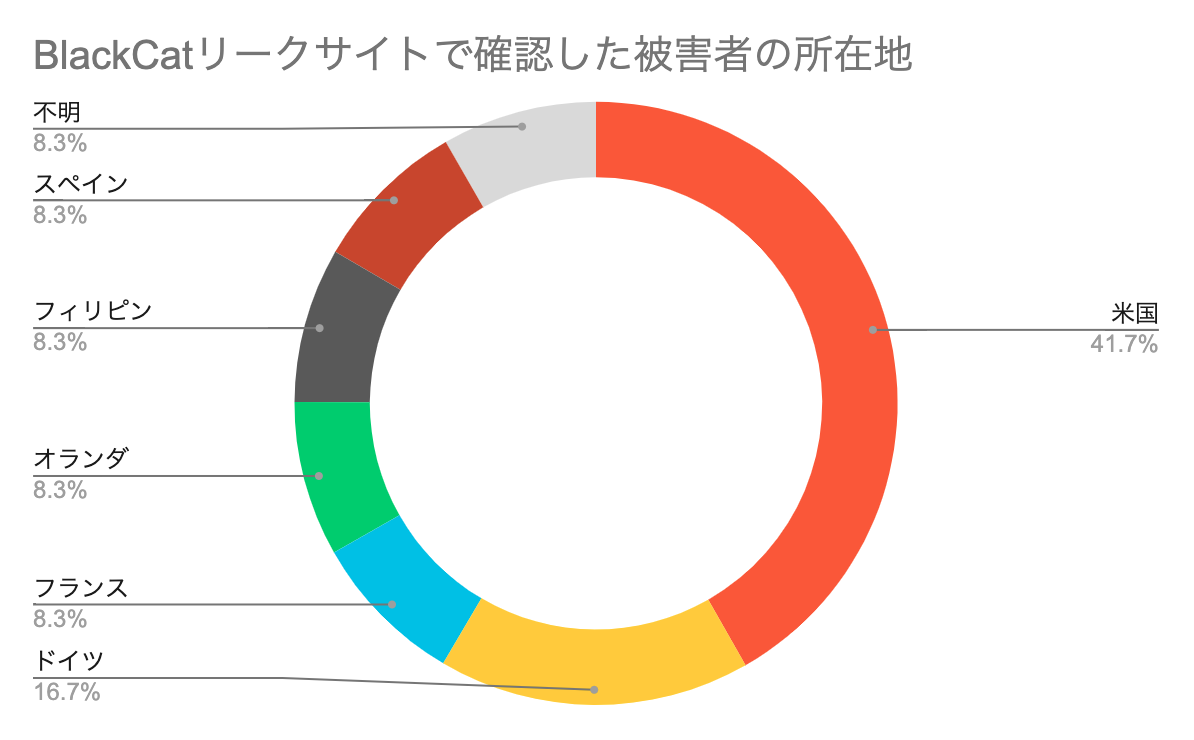

BlackCatは、積極的に被害者名を公開して恥をかかせる「ネーム・アンド・シェーム」のアプローチをとっており、1ヶ月あまりで12名以上の被害者をリークサイトに掲載しています。これまでのところ同グループの被害者で最も多いのは米国の組織ですが、BlackCatとそのアフィリエイトは、ヨーロッパやフィリピンなどの組織も攻撃しています。被害セクタは、建設・エンジニアリング、小売、運輸、商業サービス、保険、機械、専門サービス、通信、自動車部品、製薬などの組織に及びます。

BlackCatランサムウェアの利用は、さまざまな理由から急速に拡大しています(比較として、AvosLockerの場合、知られるようになってから2ヶ月以内で数えるほどの被害者しか公開していません)。アフィリエイト参加者へのマーケティングのうまさもその一因でしょう。取り分を魅力的にするだけでなく、RAMP (Ransomware Anonymous Market Place)などのフォーラムにも広告を出してアフィリエイト参加者を募っています。

マルウェア自体はプログラミング言語のRustでコーディングされています。これはRustを使用する最初のマルウェアというわけではありませんが、ランサムウェアとしては最初期のものの1つといえるでしょう。Rustを利用することで、マルウェア作者はさまざまなOSアーキテクチャ用に簡単にコンパイルできます。数多くのネイティブオプションを備えたRustはカスタマイズ性に優れ、攻撃の展開や個別対応も容易です。

BlackCatを利用するアクターは「BlackCatギャング」と呼ばれることが多く、ランサムウェア界隈で一般化しつつある数々の戦術を駆使します。とくに、ランサムウェア展開前に被害者のデータを吸い上げたり、身代金を支払わなければデータを公開すると脅したり、DDoS(サービス拒否)攻撃を行うなど、複数の恐喝手法を用いるケースもあります。

パロアルトネットワークスでは、Cortex XDRおよび次世代ファイアウォール(WildFireなどのクラウド提供型セキュリティサブスクリプションを利用)製品・サービスでBlackCatランサムウェアを検知・防止しています。

悪意のあるアクティビティの急増を受け、脅威全容の把握のため、本脅威評価を作成しました。観測されたテクニックやそれに対応してとるべき行動指針全体 (CoA) を視覚化した内容についてはUnit 42のATOMビューアからご確認ください。

| 本稿で取り上げた攻撃 | Ransomware, DDoS |

| 本稿で取り上げたランサムウェアファミリ | BlackCat |

| Unit 42の関連トピック | Cybercrime, Conti, LockBit 2.0, Hive, Avos |

目次

BlackCatランサムウェアの概要

技術情報

- BlackCat Config

- 関連ツール

侵害後のアクティビティ

行動指針

結論

追加リソース

謝辞

BlackCatランサムウェアの概要

BlackCatは有名サイバー犯罪フォーラムで勧誘を行い、ランサムウェアを展開するアフィリエイト参加者を募っています。アフィリエイトは身代金の80~90%を受け取り、残りの金額がBlackCatの作者に支払われます。アフィリエイト参加者は面接と審査を経てRaaSグループに加入させてもらえます。参加者として認められると、アフィリエイトにアクセスを提供するTorベースのコントロールパネルへの一意なアクセスが与えられます。

ロシア語で書かれたこのコントロールパネルには、ランサムウェアの導入・運用に関する最新情報やお知らせ、トラブルシューティングのヒントなど、アフィリエイトのキャンペーンを成功させるための情報が提供されます。このコントロールパネルとともに、身代金の支払いを無視したり拒否したりした被害者を対象として、「ネーム・アンド・シェーム」ブログ(名指しで被害者の恥を晒すブログ)もホストされています。同グループの発見以来、このサイトは新たな被害者で定期的に更新されています。

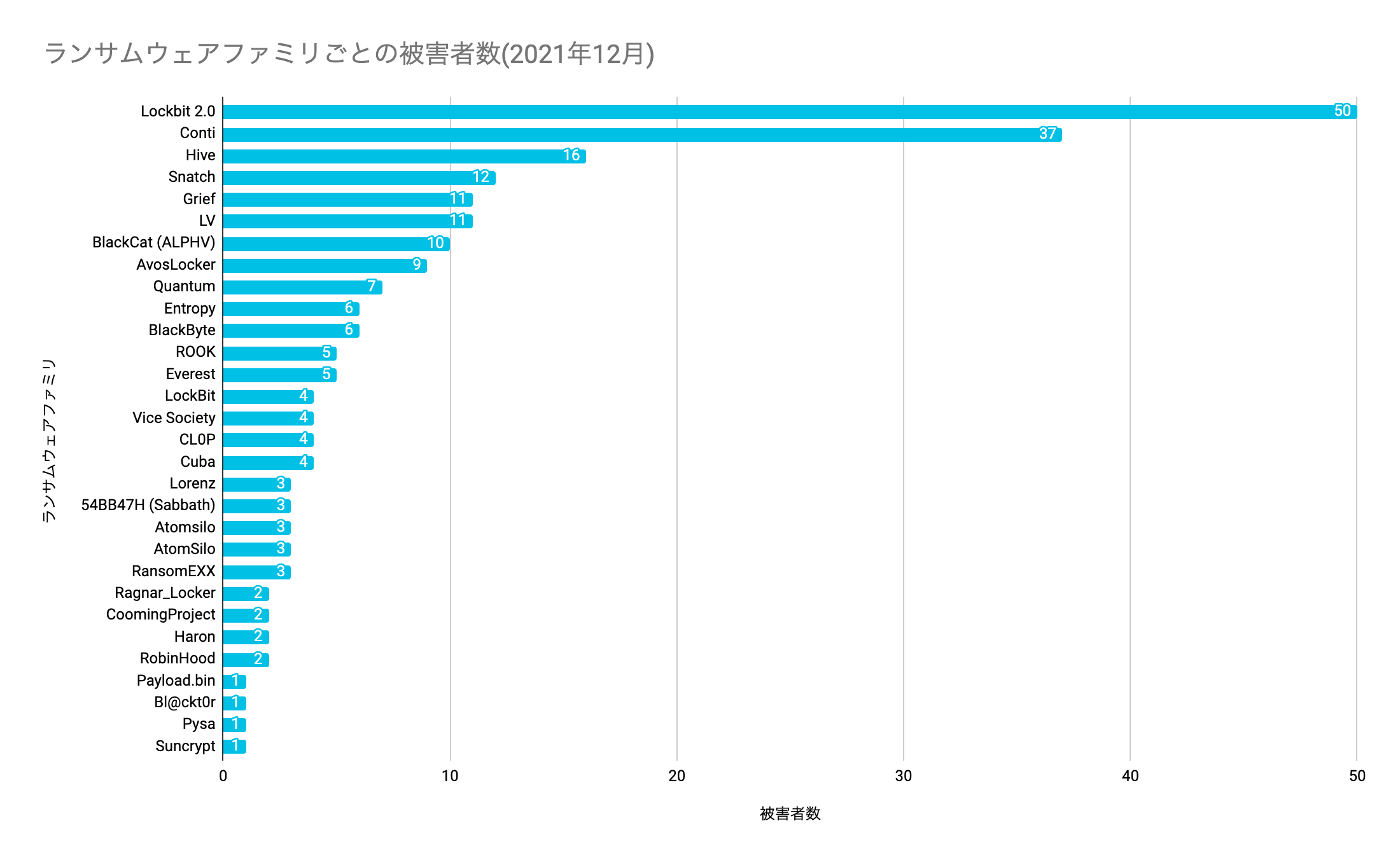

下の図1に示すように、多くのRaaSオペレータは暗号化前にデータを漏出させる二重恐喝の手法をとっており、身代金交渉が攻撃者に有利に運ぶようにしています。2021年12月現在、Unit 42が追跡しているランサムウェアグループの中で、リークサイトに掲載されている被害者数が7番目に多いのがBlackCatです。同グループは2021年11月に知られるようになったばかりであることを考えればこの順位はたいしたものです。2位のContiは2年近く前からさまざまな形で登場していますが、上位をぐるりと新興ファミリに取り囲まれています。LockBit 2.0とHiveは、BlackCatと比べ、少なくとも6ヶ月は先行していますが、このことは、新参組(または再結成グループ)が短期間で多数の被害者を攻撃可能という憂慮すべき傾向を浮き彫りにしています。

リークサイトの情報を利用すれば、BlackCat攻撃の被害者の所在地や属性を把握できます。被害セクタは、建設・エンジニアリング、小売、運輸、商業サービス、保険、機械、専門サービス、通信、自動車部品、製薬などの組織などでした。図2は、被害者を国別に分類したものです。なおこれまでのところは拡散が散発的なので、最近のランサムウェアにありがちのやや日和見的なアプローチをとっているようです。

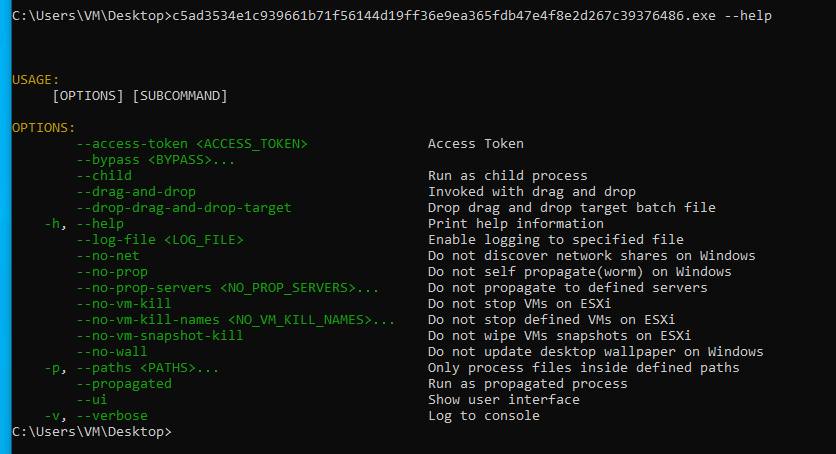

技術的詳細

Rustでコーディングするとオプションが多数利用できるため、BlackCatでは個別にカスタマイズされた攻撃を展開できます(図3)。Rustによるプログラム開発は、高速・高パフォーマンス、強力なWebアプリケーション開発、組み込みプログラミングの低オーバーヘッド、メモリ管理問題の解消など、さまざまな理由から活気づいていますが、ランサムウェアの暗号化機能を実現するアルゴリズムが効率化できることから、BlackCatの作者にも資する言語となっています。BlackCatはその効率性と適応性によりWindowsとLinuxの両システムをターゲットとしていることが確認されています。

長持ちするようランサムウェア実行には--access-tokenフラグの使用が必要で、サンドボックス環境での解析が困難になる場合があります。

BlackCatの設定

設定を分析したところ、このランサムウェアにはさまざまな回避策が備えられていました。これらの回避技術は、システムの防御機能の毀損ないし無効化を狙ったり、ディスク上でファイルをオープンするさい、ファイルをロックするタイプの特定アプリケーション(暗号化しようとするとこれが問題になる)の停止を狙うものです。BlackCatは、セキュリティソリューションやバックアップを妨げるため、複数のプロセスやサービスを終了させようとします。確認の対象とされるプロセスのリストは以下の通りです。

agntsvc, dbeng50, dbsnmp, encsvc, excel, firefox, infopath, isqlplussvc, msaccess, mspub, mydesktopqos, mydesktopservice, notepad, ocautoupds, ocomm, ocssd, onenote, oracle, outlook, powerpnt, sqbcoreservice, sql, steam, synctime, tbirdconfig, thebat, thunderbird, visio, winword, wordpad, xfssvccon, *sql*, bedbh, vxmon, benetns, bengien, pvlsvr, beserver, raw_agent_svc, vsnapvss, CagService, QBIDPService, QBDBMgrN, QBCFMonitorService, SAP, TeamViewer_Service, TeamViewer, tv_w32, tv_x64, CVMountd, cvd, cvfwd, CVODS, saphostexec, saposcol, sapstartsrv, avagent, avscc, DellSystemDetect, EnterpriseClient, VeeamNFSSvc, VeeamTransportSvc, VeeamDeploymentSvc

侵害システムで実行中のサービスは以下のリストと照合されます。

mepocs, memtas, veeam, svc$, backup, sql, vss, msexchange, sql$, mysql, mysql$, sophos, MSExchange, MSExchange$, WSBExchange, PDVFSService, BackupExecVSSProvider, BackupExecAgentAccelerator, BackupExecAgentBrowser, BackupExecDiveciMediaService, BackupExecJobEngine, BackupExecManagementService, BackupExecRPCService, GxBlr, GxVss, GxClMgrS, GxCVD, GxCIMgr, GXMMM, GxVssHWProv, GxFWD, SAPService, SAP, SAP$, SAPD$, SAPHostControl, SAPHostExec, QBCFMonitorService, QBDBMgrN, QBIDPService, AcronisAgent, VeeamNFSSvc, VeeamDeploymentService, VeeamTransportSvc, MVArmor, MVarmor64, VSNAPVSS, AcrSch2Svc

BlackCatランサムウェアは永続性を維持するため、システムやランサムウェアが動作つづけられるよう、主要なシステムフォルダやアプリケーションフォルダ、主要なコンポーネントを暗号化から除外します。除外されるフォルダは以下の通りです。

system volume information, intel, $windows.~ws, application data, $recycle.bin, mozilla, $windows.~bt, public, msocache, windows, default, all users, tor browser, programdata, boot, config.msi, google, perflogs, appdata, windows.old

除外されるファイル名は以下の通りです。

desktop.ini, autorun.inf, ntldr, bootsect.bak, thumbs.db, boot.ini, ntuser.dat, iconcache.db, bootfont.bin, ntuser.ini, ntuser.dat.log

また、以下のリストに一致する拡張子を持つファイルも回避されます。

themepack, nls, diagpkg, msi, lnk, exe, cab, scr, bat, drv, rtp, msp, prf, msc, ico, key, ocx, diagcab, diagcfg, pdb, wpx, hlp, icns, rom, dll, msstyles, mod, ps1, ics, hta, bin, cmd, ani, 386, lock, cur, idx, sys, com, deskthemepack, shs, ldf, theme, mpa, nomedia, spl, cpl, adv, icl, msu

BlackCatランサムウェアの設定に保存されているハードコードされたクレデンシャル(認証情報)から、特定の被害者が狙われている可能性が高いと考えられます。またこのクレデンシャルにより、BlackCatは、多くの場合は管理者権限で被害者のシステムやネットワーク内で横展開できるようになります。クレデンシャルにアクセスすることで、ランサムウェアがさらに攻撃を拡散する追加ツールを展開できます。こうした見解はSymantecでも確認されているものです。

関連ツール

BlackCatは、保存されているパスワードを回復するためのMimikatz、LaZagne、WebBrowserPassView、データを流出させるためのGO Simple Tunnel (GOST)やMEGAsyncなど、複数の(多くの場合は合法的な)ツールを攻撃に使用していることが確認されています。さらに、Unit 42が調査したいくつかのBlackCatランサムウェアの攻撃では、fileshredder(不要なファイルを復旧不可能な状態にして安全に削除するためのアプリケーション)のようなアンチフォレンジックツールも利用されていました。

侵害後のアクティビティ

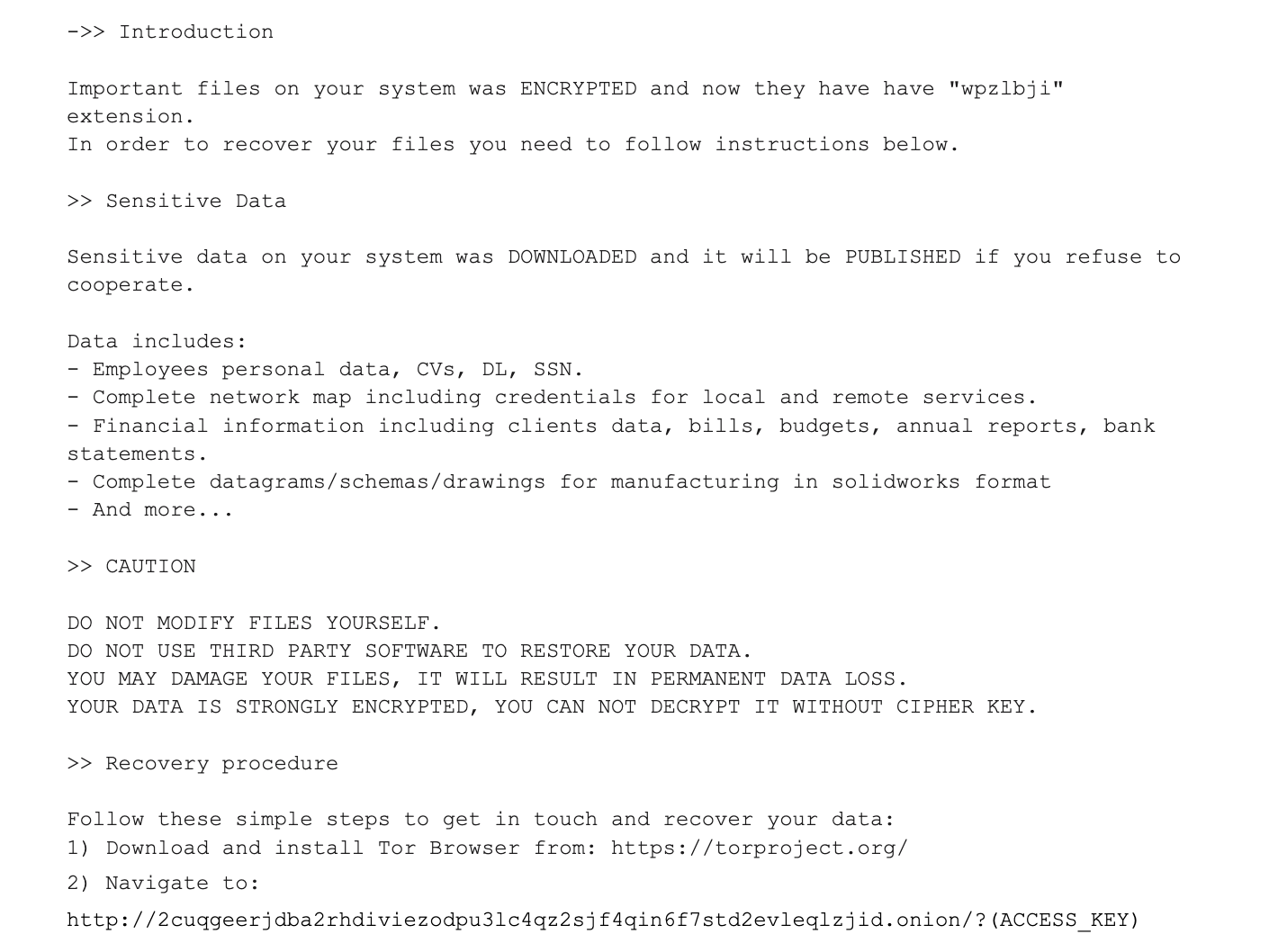

脅威アクターが暗号化対象候補のシステムを特定すると、ランサムウェアが展開され、対象となるすべてのファイルが暗号化されます。このプロセスでは、図4の例のように、wpzlbjiのような別の拡張子や異なる拡張子を含むようにファイル名を変更することがよくあります。ほかのランサムウェア同様、BlackCatランサムウェアも感染システム上に身代金要求メモを残し、被害者に何が起こったのか、どのようにしてデータを復元すればよいのかを知らせます。以下の例のような情報や指示を含むRECOVER-[RANDOM]-FILES.txt ([RANDOM]は前述のファイル拡張子名を指す)という名前のテキストファイルが、感染システム上で見つかります。

BlackCatは、特定の被害者用アクセスキーを持つ一意なオニオンドメインを利用し、被害者が攻撃の詳細やデータ、脅威アクターが被害者に次に何をさせたいのかを知らせます。次のURLの例では、BlackCatランサムウェアが使用する表記が強調されています。

http://2cuqgeerjdba2rhdiviezodpu3lc4qz2sjf4qin6f7std2evleqlzjid[.]onion/?access-key=${ACCESS_KEY}","note_short_text":"Important

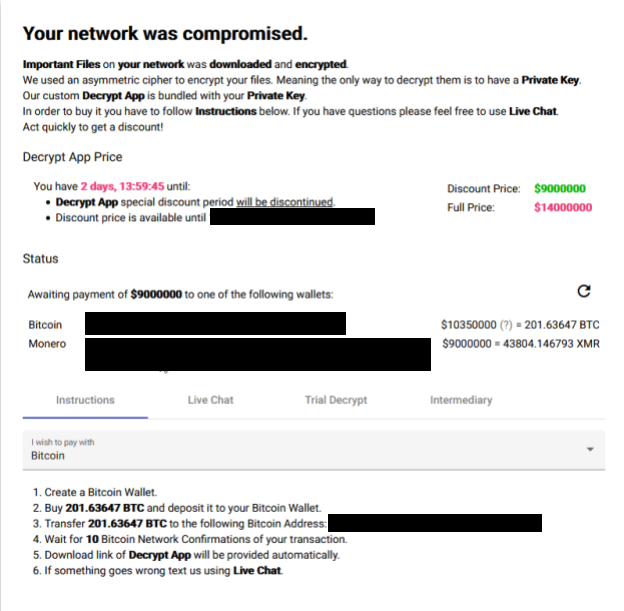

被害者が提供された.onionサイトに移動すると、以下の図5のような画面が表示されます。このサイトは、問題点を繰り返し説明し、アクターのDecrypt Appの秘密鍵がデータを取り戻す唯一の方法であることを伝えます。またこのサイトでは、チャット機能、身代金の金額(支払い時期によって異なる場合がある)、支払い方法、復号化が機能するかどうかをテストする方法なども提供されています。

![]() Unit 42は、BlackCatのアフィリエイトが最大で1,400万ドルの身代金を要求していることや、期限内の支払いにより要求額が900万ドルまで割引きされるという提案があったことをを確認しています。興味深いことに、この身代金要求では、被害者がBitcoin(最も一般的なオプション)だけでなく、Moneroでの支払いも選択できるようになっています。

Unit 42は、BlackCatのアフィリエイトが最大で1,400万ドルの身代金を要求していることや、期限内の支払いにより要求額が900万ドルまで割引きされるという提案があったことをを確認しています。興味深いことに、この身代金要求では、被害者がBitcoin(最も一般的なオプション)だけでなく、Moneroでの支払いも選択できるようになっています。

BlackCatのオペレーターが、身代金の支払いを渋れば被害者のインフラにDDoS攻撃を行うと主張し、チャットで被害者を脅迫するケースもあります。リークサイトの利用に加えてこうした脅迫行為が行われる場合、これは「三重恐喝」と呼ばれ、過去にはAvaddonやSuncryptなどのグループが利用していたことが確認されています。

BlackCatランサムウェアの特徴は、交渉チャットにアクセスできるのがアクセストークンキーか身代金要求メモを持つ人に限られるという点で、これにより第三者による盗み見を避ける工夫がなされています。

行動指針

このセクションでは、BlackCatランサムウェアとそのオペレータに関連する戦術と手法を文書化し、それらを弊社の製品やサービスに直接マッピングします。またお客様のデバイスが適切に設定されていることを確認する方法についても説明しています。

| 製品/サービス |

行動指針 |

|

探索 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Process Discovery [T1057], File and Directory Discovery [T1083] |

|

| CORTEX XDR PREVENT | マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します |

|

横展開 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Lateral Tool Transfer [T1570] |

|

| 脅威防御† | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

|

コマンド&コントロール |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Multi-hop Proxy [T1090.003] |

|

| 脅威防御† | 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSの監視が有効に設定されていることを確認します |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| ADVANCED URL FILTERING† | URLフィルタリングがURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します |

| インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします | |

| Advanced URLフィルタリングが使用されていることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| すべてのHTTPヘッダログオプションが有効になっていることを確認します | |

| CORTEX XSOAR | XSOARのプレイブックをデプロイ - PAN-OS Query Logs for Indicators |

| XSOARのプレイブックをデプロイ - Palo Alto Networks – Hunting And Threat Detection | |

| NGFW | インターネット宛てのトラフィックの [SSLフォワード プロキシ] ポリシーが構成されていることを確認します |

| SSLまたはTLSを使用するサーバー宛てのすべての信頼できないトラフィックに対して [SSLインバウンド インスペクション] が要求されていることを確認します | |

| untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| 復号用の証明書が信頼できるものであることを確認します | |

|

データの漏出 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Exfiltration to Cloud Storage [T1567.002] |

|

| URL FILTERING† | インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします |

| すべてのHTTPヘッダログオプションが有効になっていることを確認します | |

| URLフィルタリングがURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| Advanced URLフィルタリングが使用されていることを確認します | |

|

影響 |

|

|

以下の一連のアクションは、次のテクニックを緩和します。 Data Encrypted for Impact [T1486], Service Stop [T1489], Inhibit System Recovery [T1490] |

|

| CORTEX XSOAR | XSOARのプレイブックをデプロイ – Ransomware Manual for incident response |

| XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation | |

表1 BlackCatランサムウェアの行動指針

†これらの機能は次世代ファイアウォールのサブスクリプションサービスの一部として提供されている

結論

BlackCatは、革新性が高く洗練されたランサムウェアファミリです。高度にカスタマイズされた個別の攻撃を行えることから急速に評価を高めています。プログラミング言語Rustを利用することで、さまざまなOSアーキテクチャ用に簡単にコンパイルでき、ある被害者からまた別の被害者へと展開していけます。ほかのランサムウェアファミリ同様、BlackCatはRaaSモデルで運営されており、複数の恐喝手法を用いた後、リークサイトに公開して被害者に身代金の支払いを迫ります。

パロアルトネットワークスはBlackCatランサムウェアを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- BlackCatのインジケータを含みます。

- ランサムウェア対策モジュールでBlackCatの暗号化の振る舞いを検出します。

- Windows上でローカル分析・検出機能によりBlackCatバイナリを検出します。

- BTPルールは、Linux上でランサムウェアの活動を防止します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

IoC(侵害指標)とBlackCatに関するTTPはUnit 42 ATOMビューアのBlackCatからご確認ください。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください(ご相談は弊社製品のお客様には限定されません)。

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

追加リソース

- Noberus: Technical Analysis Shows Sophistication of New Rust-Based Ransomware (Noberusテクニカル分析が示すRustベースの新ランサムウェアの高度化)

- 『2021 Unit 42 ランサムウェア脅威レポート』からの注目ポイント

謝辞

サンプルの収集、マルウェアやインフラの解析にご協力いただいたSimon Conant氏に感謝いたします。

更新情報

- 2022-02-01 10:56 JST 英語版 2022-01-31 09:30 PST の更新を反映

- 2022-02-09 09:30 JST 英語版 2022-02-08 01:31 PST の更新を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得