This post is also available in: English (英語)

概要

私たちUnit 42は、ランサムウェア攻撃を阻止する取り組みの一環としてランサムウェアハンティングを行い、進化した新たなランサムウェア亜種からお客様を確実に保護しています。ランサムウェアハンティングでは、既存グループの活動を監視したり、ダークウェブのリークサイトや新興 .onion サイトを検索したり、ランサムウェア界の新顔を特定してその戦術、技術、手順(TPP)を研究しています。こうした取り組みを行うなかで、現在さまざまな組織に影響を与えているランサムウェア攻撃グループのうち、今後さらに勢力を拡大するおそれのある4つの新興ランサムウェアグループを確認しました。

- AvosLockerは6月下旬にオペレーションを開始したRaaS(Ransomware as a Service、サービスとしてのランサムウェア)です。被害者とのコミュニケーションや新たなアフィリエイトの募集を目的とした「プレスリリース」に、青いカブトムシのロゴを使って自社を識別しています。AvosLockerは、ダークウェブのディスカッションフォーラムなどで、RaaSプログラムの宣伝やアフィリエイトの募集を行っていたことが確認されています。AvosLockerは、多くの競合他社同様、「失敗しない」「低検出率」「大きなファイルも処理可能」と謳う暗号化ソフトウェアを提供します。また、この暗号化ソフトウェアにより攻撃を受けた被害者には、ファイルを回復するためのテクニカルサポートを提供します。このランサムウェアには恐喝サイトもあり、米国、英国、アラブ首長国連邦、ベルギー、スペイン、レバノンの6つの組織に影響を与えたと主張しています。最初の身代金要求額は50,000ドルから75,000ドル(およそ 550万円から825万円)であることが確認されています。

- Hiveランサムウェアは6月にオペレーションを開始した二重恐喝型のランサムウェアです。以来、Hiveは同グループの恐喝サイトに掲載している28の組織に影響を与えてきました。このなかにはあるヨーロッパの航空会社や米国の3つの組織などが含まれます。Hiveは、恐喝に使えるあらゆるツールを駆使して被害者に圧力をかけます。たとえば最初の侵害が発生した日、カウントダウン、実際に自分のサイトでリークが開示された日、さらには開示されたリークをソーシャルメディアで共有するオプションなどが含まれます。

- HelloKittyは新しいランサムウェアグループではありません。このグループは2020年時点ですでに追跡可能になっていたグループで、主にWindowsシステムを標的としています。ただしこの7月には、クラウドやオンプレミスのデータセンタで広く利用されているVMware ESXi ハイパーバイザを標的とするHelloKittyのLinux版が確認されています。私たちは2つのアクティビティのクラスタも確認しています。観測されたサンプルでは、電子メールでのコミュニケーションを好む脅威アクターもいれば、被害者とのコミュニケーションにTorチャットを使用する脅威アクターもいました。観測された亜種は、イタリア、オーストラリア、ドイツ、オランダ、米国の5つの組織に影響を与えていました。このグループで観測された身代金要求最高額は1,000万ドル(およそ10億円)でしたが、本稿執筆時点で、脅威のアクターが受け取った取引は3件のみで、その合計額は約148万ドル(およそ1億6000万円)でした。

- LockBit 2.0(旧称ABCDランサムウェア)は、開始3年目となるRaaS事業者で、6月に新規アフィリエイトを募集するための巧妙なマーケティングキャンペーンを開始後は、最近の著名な攻撃複数に関連しています。このグループはランサムウェア市場で最も高速な暗号化を提供すると謳っています。同グループは複数の業界に影響を与えており、グループのリークサイトには52の被害者が掲載されています。この被害者には、米国、メキシコ、ベルギー、アルゼンチン、マレーシア、オーストラリア、ブラジル、スイス、ドイツ、イタリア、オーストリア、ルーマニア、英国の組織が含まれています。

本稿ではこれらのランサムウェアグループのアクティビティを観測して得られた情報を共有しますので、自組織をランサムウェアから守るのにお役立てください。

パロアルトネットワークスの次世代ファイアウォールをご利用のお客様は、脅威防御、WildFireなどのセキュリティサブスクリプションを通じてこれらの脅威から保護されています。またお客様はCortex XDRを通じてこの脅威から保護されています。このほかAutoFocus で関連エンティティを追跡できます。

AvosLocker

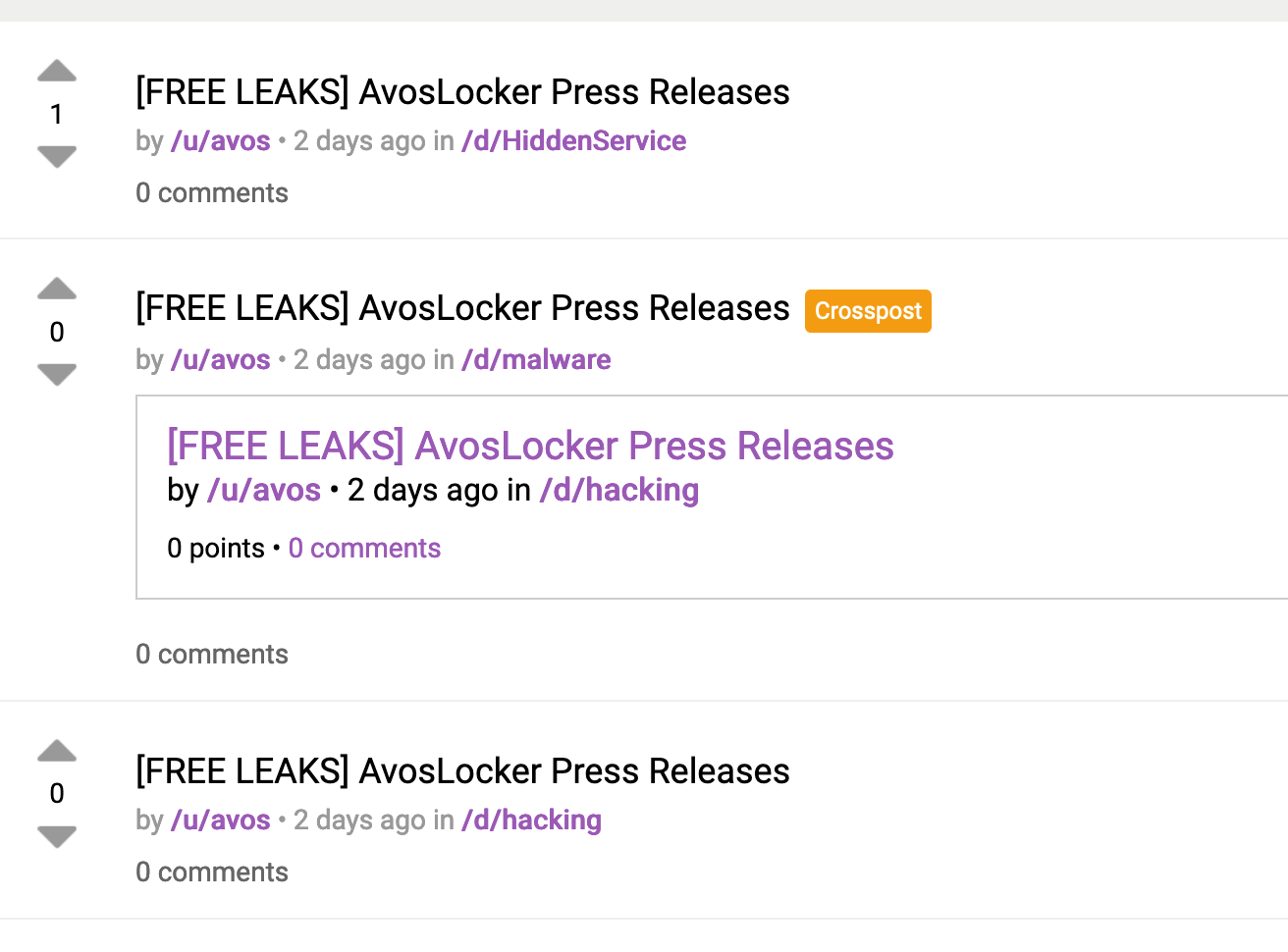

AvosLockerは2021年7月4日に最初に観測された新しいランサムウェアでRaaSモデルを採用しています。同名のランサムウェアオペレータavosは、Dreadでアフィリエイトプログラムを宣伝していました(図1)。Dreadは、Redditに似たダークウェブのディスカッションフォーラムで、ダークネット市場に関するニュースや「サブドレッド」を掲載しています。このプログラムのアナウンスには、ランサムウェアの特徴についての情報が含まれていて、AvosLockerのオペレータが交渉や恐喝行為に対応することをアフィリエイト担当者に伝えています。また、「Avos」というユーザーが、ロシアのフォーラム「XSS」で個人を勧誘しようとしている様子が確認されています。

![このスクリーンショットは、ダークウェブのディスカッションフォーラムDreadに投稿されたメッセージを示しています。これは、私たちが確認した4つの新興ランサムウェアグループの1つである「AvosLocker」のアフィリエイトプログラムのアナウンスです。メッセージのタイトルは「AvosLocker - Ransomware [ACCEPTING AFFILIATES]」となっています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/08/word-image-19.png)

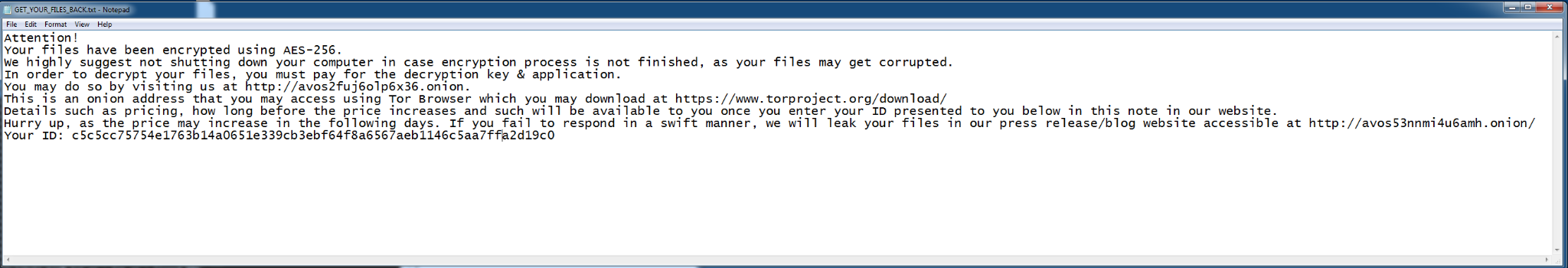

AvosLockerを実行すると、まず暗号化処理の進捗状況を示すWindowsシェルが開きます。暗号化が完了すると、暗号化されたファイルに拡張子 .avos を付加し、暗号化されたすべてのディレクトリに身代金要求メモGET_YOUR_FILES_BACK.TXTをドロップします(図2)。私たちは最初に観測されたサンプルと全く同じ動作をする別のAvosLockerサンプルも観測しましたが、これには「Message from agent」という文字列が含まれ、被害者にファイルが流出したことを知らせていました。

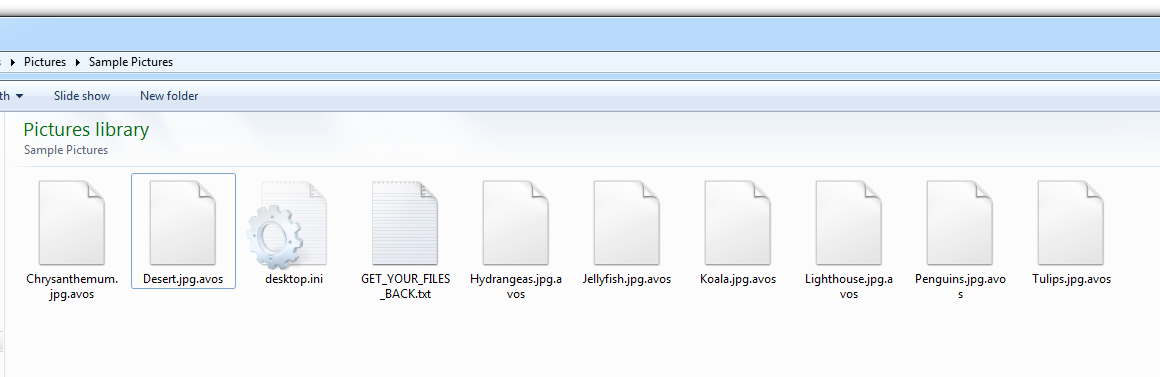

身代金要求メモには、被害者を特定するための情報やIDが記載されており、AvosLockerのTorサイトにアクセスするよう指示しています(図3)。

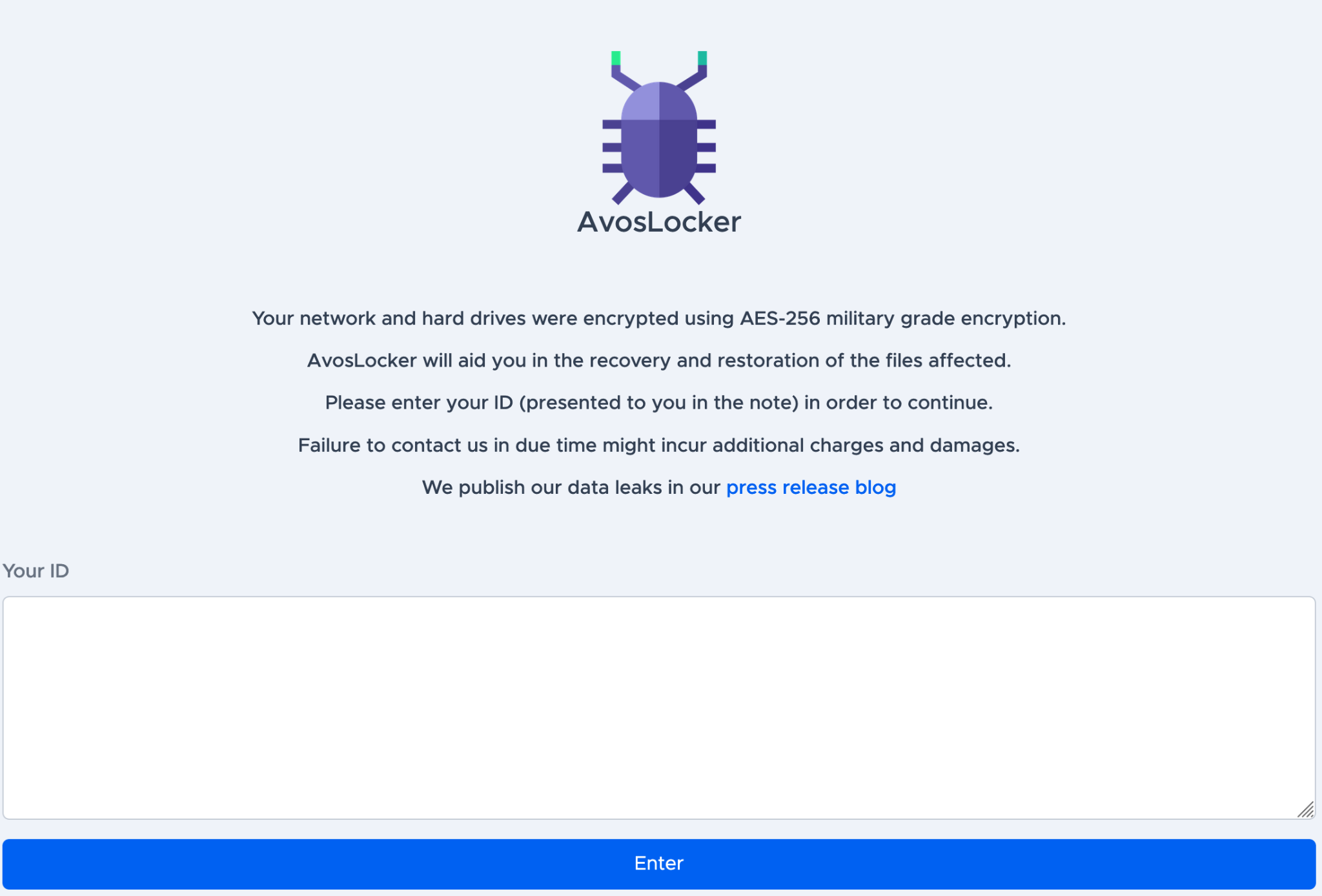

IDを送信すると、被害者はサポートチャットと身代金の要求に出迎えられます。観測された事例では、Monero(XMR)で5万ドルから7万5000ドル(およそ 550万円から825万円)までの支払い要求が確認されています。他のランサムウェアグループでも見られるように、AvosLockerも被害者が指定期間内の支払いを行わないと身代金要求額を引き上げます(図4参照)。

同グループのサイトを調べると、すでに7つの組織が影響を受けていることがわかりました。その中には、イギリスとアメリカの法律事務所2社、スペインの物流会社、ベルギーの不動産会社、トルコの持ち株会社、シリアの輸送組織、アメリカのある都市などが含まれていました。

AvosLockerの最初のサイト投稿は2021年1月1日で、サイトが正式にオンラインになったことを知らせるものでした(図5)。また、ユーザーavosは複数のサブドレッドでデータをリークし始めたと発表しました。これは、より多くのアフィリエイトやサイトへのアクセスを集めるために行われたと考えられます。

Hive ランサムウェア

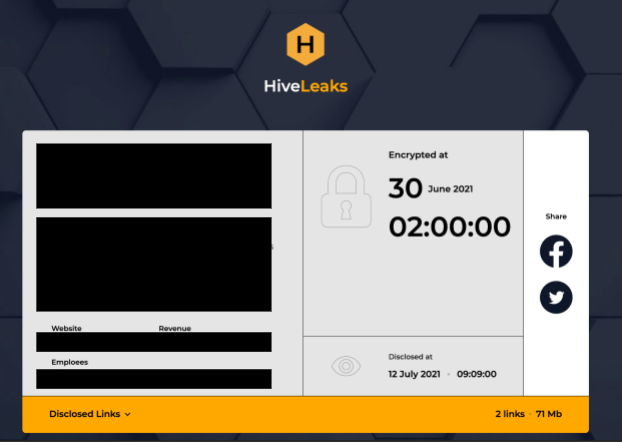

Hiveランサムウェアは2021年6月にオペレーションを開始しました。被害者の身をいっさい案じないことで知られており、医療機関やランサムウェア攻撃への備えのできていない中規模組織などを攻撃しています。Hiveは6月下旬に自前リークサイト「Hive Leaks」で最初の被害者を公表しました(図6)。以来、ヨーロッパの航空会社、米国のハードウェア小売業、製造業、法律事務所の3つの組織を含む28人の被害者がHive Leaksサイトに公開されています。投稿には、被害に遭った日時が書かれています。

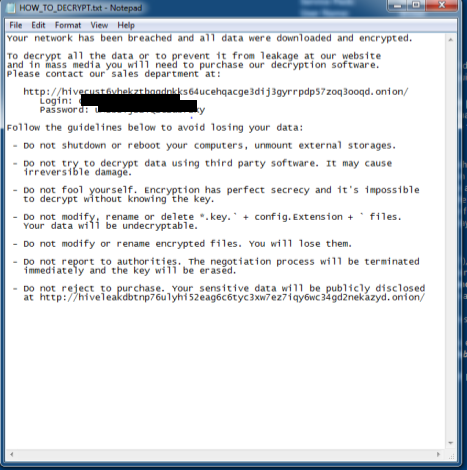

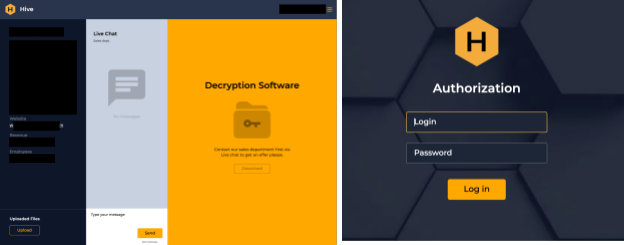

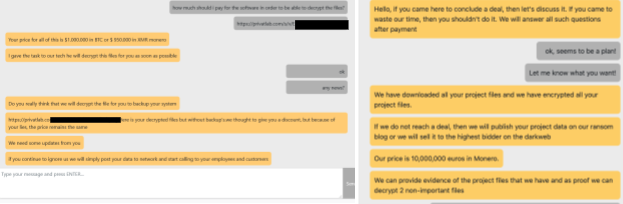

![]() ランサムウェアが実行されるとバッチスクリプトが2つドロップされます。1つ目のスクリプトhive.batは自分自身を削除しようとし、2つ目のスクリプトshadow.batはシステムのシャドウコピーを削除する役割を担っています。Hiveランサムウェアは、暗号化されたファイルに[ランダム化された文字].hiveという拡張子を追加し、データロスを防ぐための指示やガイドラインを含むHOW_TO_DECRYPT.txtというタイトルの身代金要求メモをドロップします(図7)。この身代金要求メモには、被害者が自社の「セールス」部門とチャットできるように、生成されたログイン認証情報が含まれています。Torリンクは、「お客様」をログインページに誘導します。認証情報が送信されるとオペレータと被害者がコミュニケーションをとるためのチャットルームが開きます(図8)。

ランサムウェアが実行されるとバッチスクリプトが2つドロップされます。1つ目のスクリプトhive.batは自分自身を削除しようとし、2つ目のスクリプトshadow.batはシステムのシャドウコピーを削除する役割を担っています。Hiveランサムウェアは、暗号化されたファイルに[ランダム化された文字].hiveという拡張子を追加し、データロスを防ぐための指示やガイドラインを含むHOW_TO_DECRYPT.txtというタイトルの身代金要求メモをドロップします(図7)。この身代金要求メモには、被害者が自社の「セールス」部門とチャットできるように、生成されたログイン認証情報が含まれています。Torリンクは、「お客様」をログインページに誘導します。認証情報が送信されるとオペレータと被害者がコミュニケーションをとるためのチャットルームが開きます(図8)。

私たちは、この身代金要求メモに記載されているログイン認証情報が特定の被害者用であることに気づきました。そこで追加サンプルを探してみたところ、本稿執筆時点でまだリークサイトに掲載されておらず、影響を受けた被害者がさらに2つ見つかりました。ログイン後、被害者にはチャットが表示され、オペレータと会話して復号用ソフトウェアを手に入れることができます(図8)。

Hiveランサムウェアがどのように配信されているかについての情報はまだありませんが、ランサムウェアオペレータは、特定のネットワークへのアクセス権を購入し、認証情報をブルートフォース(総当り)したり、初期アクセスのためにスピアフィッシングを行ったりすることが知られています。

Linux版HelloKitty

HelloKittyは、2020年末に初めて登場したランサムウェアファミリで、主にWindowsシステムを対象としています。このマルウェア名は、HelloKittyMutexという同名のMutexを使用していることからきています。このランサムウェアのサンプルは目まぐるしく進化しているようで、バージョンが異なると、暗号化されたファイルに.cryptedないし.kittyというファイル拡張子が付与されます。比較的新しいサンプルのなかには、Golangパッカーを使い、最終ランサムウェアコードをメモリ内にのみ読み込ませるようにしたものもあります。おそらくセキュリティソリューションでの検出を回避するためでしょう。

2021年7月、私たちはfunny_linux.elfという名前のLinux(ELF)サンプルに遭遇しました。このサンプルには、その後のHelloKitty for Windowsのサンプルに見られる身代金要求メモと同じ内容の文言が含まれていました。ここからたどってこのLinux系統のランサムウェア「HelloKitty」の他のサンプルが2020年10月までさかのぼって見つかりました。ただし3月に入ってからは最近Linuxランサムウェアの標的となっているESXiを狙うサンプルが登場しました。

奇妙なことに、サンプルが異なると身代金要求メモ内で攻撃者が好む連絡手段も異なっていました。連絡手段は、TorのUrlの場合もあれば、特定の被害者用のProtonmailのメールアドレスの場合もありました。これらが異なる攻撃キャンペーンからのものである可能性も、まったく別の脅威アクターが同一のマルウェアコードベースを使用している可能性もあります。発見されたサンプルには特定の被害者用の身代金要求メモが含まれていたので、ランサムウェアの標的となったのがどのような組織かについても掴むことができました。被害組織にはイタリアとオランダの製薬会社、ドイツの製造業、オーストラリアの産業オートメーションソリューション会社、米国の医療機関と証券会社など、6つの組織が含まれていましたが、奇妙なことに、身代金要求メモに連絡先が記載されていないサンプルもありました。

また、オペレータが要求する身代金は、影響を受ける組織によって異なることが確認されています。Moneroで1,000万ドルという高額な要求もあれば95万ドルという少額の要求も見られました(図9)。HelloKittyの背後にいるオペレータはビットコイン(BTC)の使用にも対応していますが、ビットコイン取引だと関連手数料がかさむのでその分高い身代金を請求しています。彼らが被害者に提供したBTCウォレットのアドレス(bc1ql5f3m75qx3ueu2pz5eeveyqsw6pdjs3ufk8r20)を調べたところ、そのアドレスでは3回取引が行われており、合計すると1,477,872.41ドル(およそ1億6200万円)になることが確認できました。

見つかったサンプルは、主に表1に記載されている引数をさまざまに組み合わせて使用していました。

| 引数 | 説明 | 値 |

| v | 冗長モード | 0 または 1 |

| d | デーモンとしてプロセスを実行 | 0 または 1 |

| e | このフラグが設定されていると、ランサムウェアは、拡張子が.vmdk、 .vmx、.vmsd、.vmsnのファイルのみを暗号化する

デフォルトでは設定されていないので、開始パスの下にある特定のランサムウェア特有のファイル拡張子に一致しないすべてのファイルが暗号化されることになる |

0 または 1 |

| k | このフラグが設定されていると、ランサムウェアはesxcliツールでホスト上で実行されているVMをkillしようとする

デフォルトでは設定されていない |

0 または 1 |

| m | モード | 5(デフォルト)、10、20、25、33、50のいずれか |

| c | (目的不明) |

表1 ランサムウェア「Linux HelloKitty」が受け取る引数

kフラグが設定されている場合、以下のesxcliコマンドが実行されて実行中のVMを強制終了します。

|

1 2 3 |

esxcli vm process list esxcli vm process kill -t=soft -w=%d %(PID) esxcli vm process kill -t=force -w=%d %(PID) |

マルウェアのサンプルは、その実行パスにあるwork.logファイルに出力を記録します。

最後に、このランサムウェアは、ファイルの暗号化に ECDSA(Elliptic Curve Digital Signature Algorithm 楕円曲線DSA)を使用し、暗号化には共有ライブラリ libcrypto.so の関数を使用します。暗号化されたファイルは .crypt という拡張子で保存されます。暗号化ファイルひとつひとつにそれぞれ対応する拡張子 .README_TO_RESTORE の身代金要求メモファイルが存在します。詳細は本稿末尾の付録に記載します。

LockBit 2.0

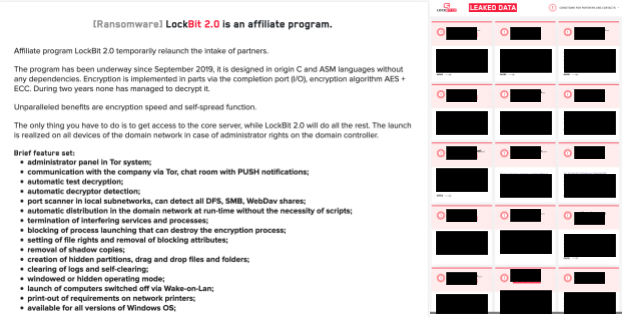

LockBitもRaaSモデルを採用しているランサムウェアグループで、そのWebサイトによればアフィリエイトプログラムを2019年9月から開始しています。LockBitは既知のグループではありますが、最近LockBit2.0に進化したことから本稿に掲載しました。2021年6月、このランサムウェアのオペレータは、サイトを刷新して「LockBit 2.0」というブランド名に変更しています。

2021年6月以降彼らは、アルゼンチン、オーストラリア、オーストリア、ベルギー、ブラジル、ドイツ、イタリア、マレーシア、メキシコ、ルーマニア、スイス、英国、米国などに拠点をもつ、会計、自動車、コンサルティング、エンジニアリング、金融、ハイテク、サービス業、保険、法執行機関、法律サービス、製造、非営利エネルギー、小売、輸送・物流業界、公益事業などの52の組織を侵害しました。脅威の行為者がリークサイトに投稿する内容には、機密情報が公開されるまでのカウントダウンが含まれており、被害者にさらなるプレッシャーを与えています(図10)。

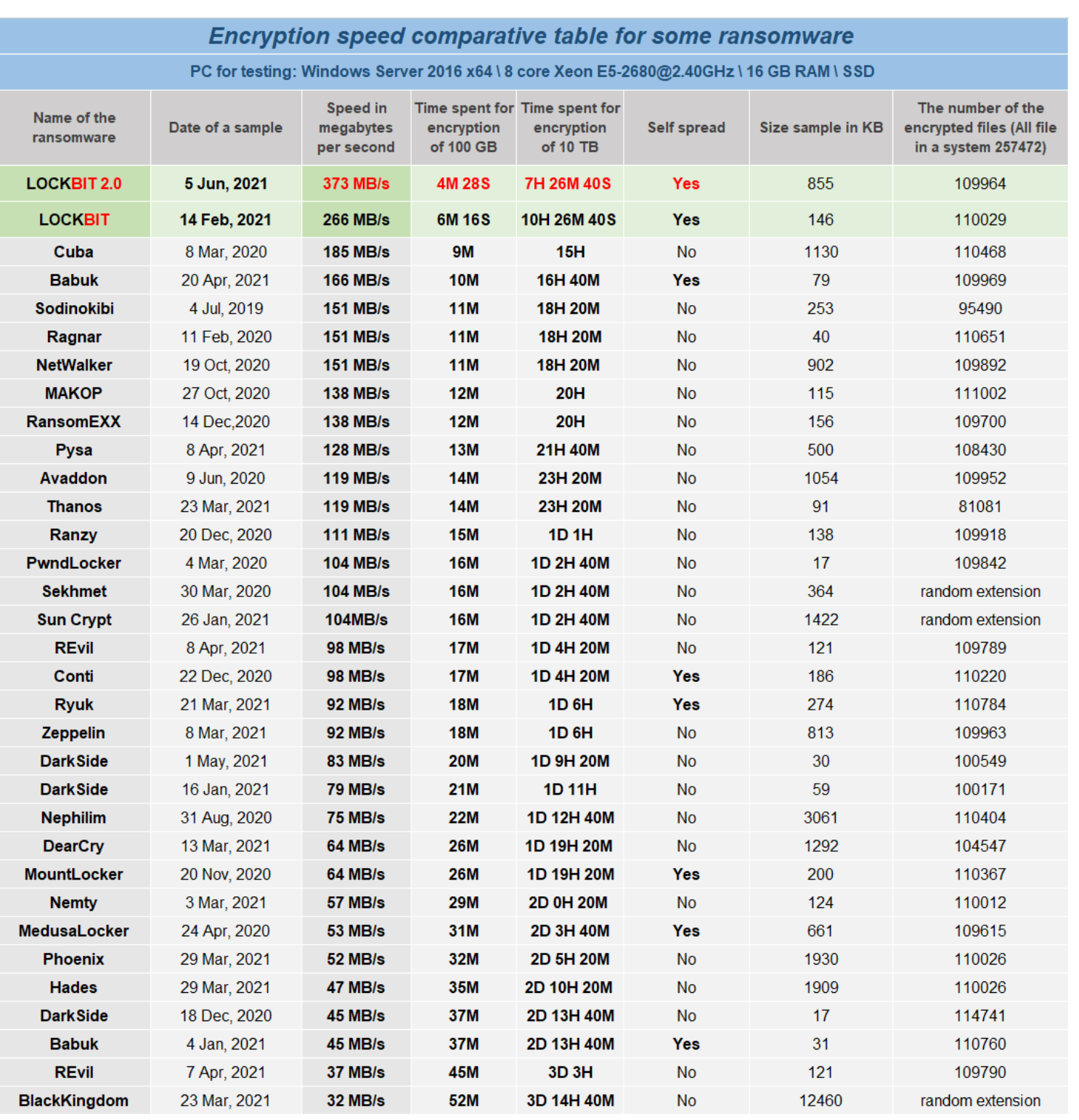

このランサムウェアの背後にいる脅威アクターは自分たちが現在運用している亜種が最速の暗号化ソフトウェアであると主張しています。より多くのアフィリエイト参加者を惹きつけるために、自らの以前の亜種を含む異なるランサムウェアファミリを比較する表を掲載しています(図11)。

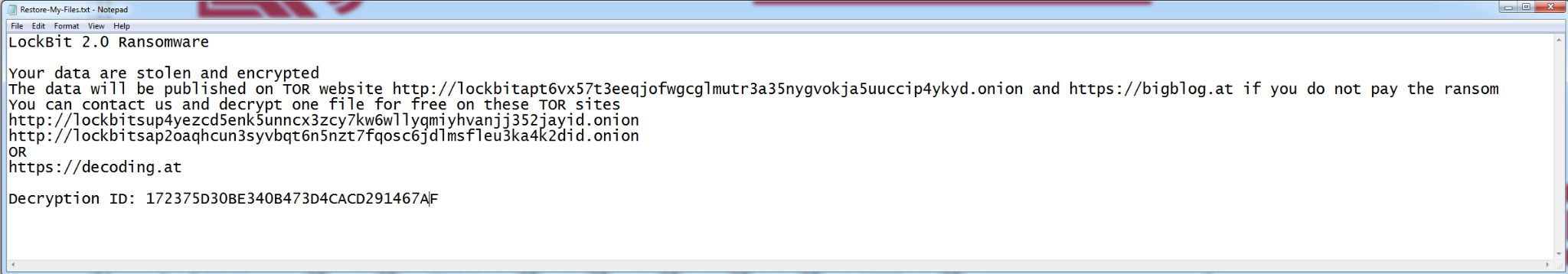

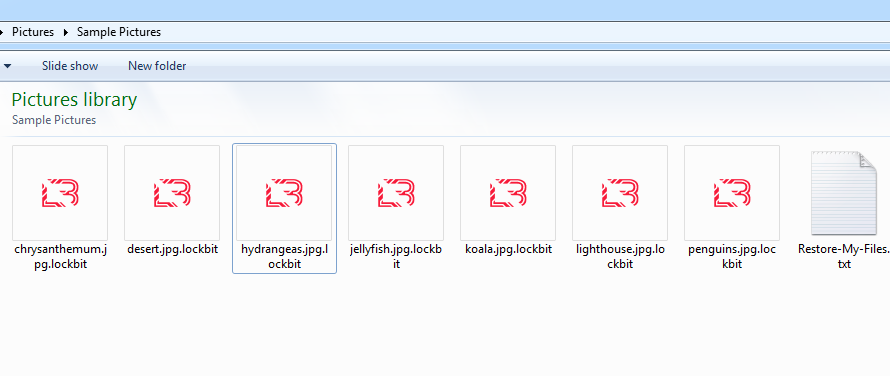

LockBitが実行されるとファイル暗号化が開始されて .lockbit という拡張子が付加されます。さらにランサムウェアは暗号化したファイルのアイコンをLockBit 2.0のロゴに変更します(図12.b)。暗号化が完了すると、LockBitは「Restore-My-Files.txt」というタイトルの身代金要求メモをドロップします(図12.a)。

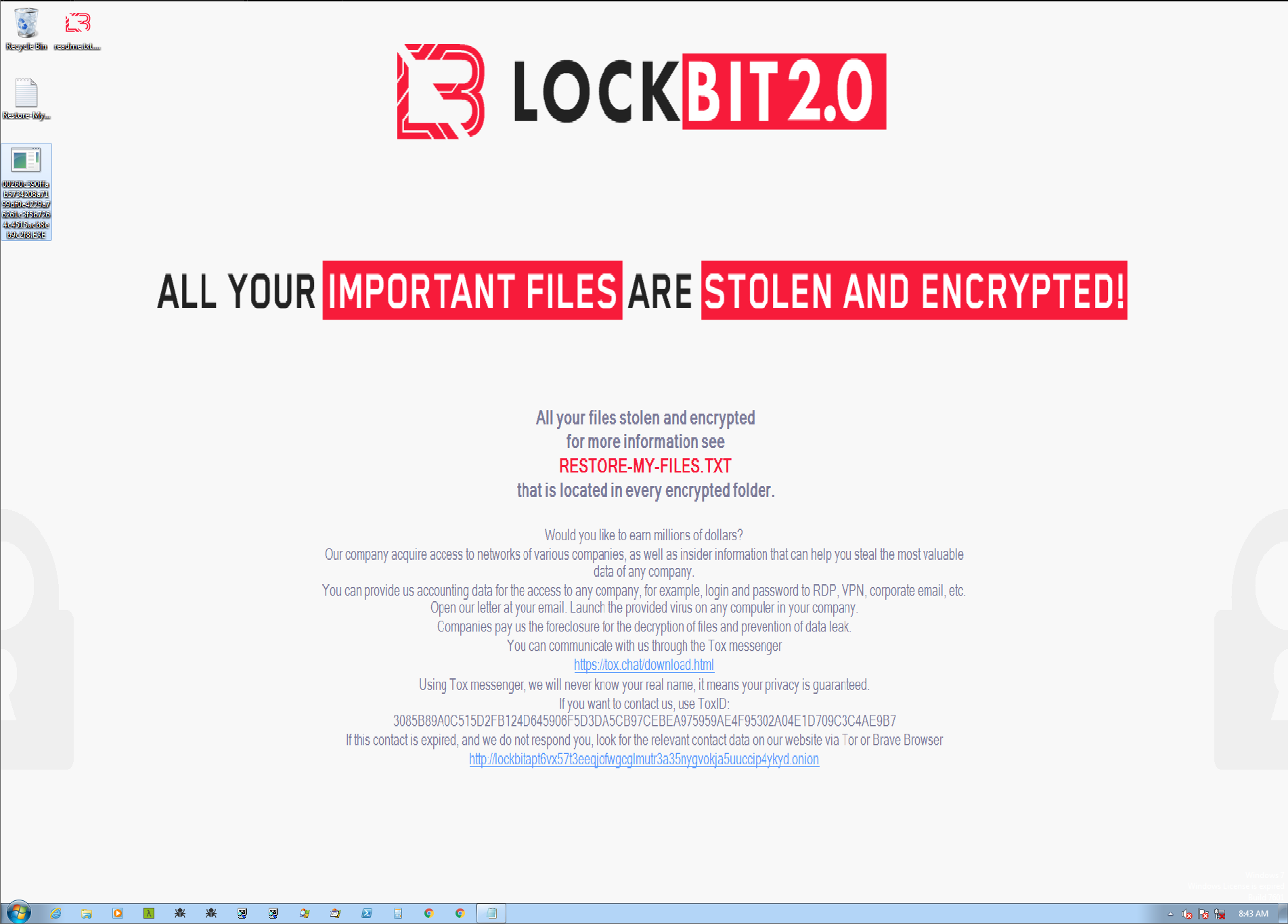

REvilと同様に、LockBit 2.0ランサムウェアは、暗号化プロセスが成功すると被害者のデスクトップの壁紙を変更し、被害者に侵害があったことを気づかせます。またこの壁紙にはすべての組織が被害者となる可能性のあるインサイダー脅威の奨励を目的とした広告が含まれています(図13)。

この広告で脅威アクターはRDPやVPN、企業メールの認証情報などのアクセス方法に関心があると述べ、代償として支払われた身代金の一部を還元するとしています。

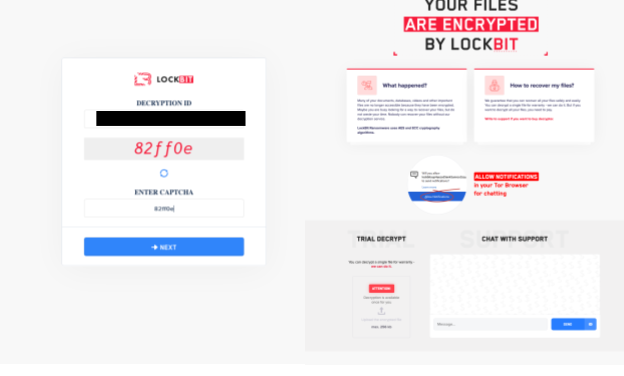

被害者がデータを取り戻すためにLockbitのオペレータと連絡を取りたい場合のために、オペレータは身代金要求メモに「復号ID」とTorのリンク(と普通にインターネットから普通にアクセスできるミラーサイトdecoding[.]at)を記載しています。この情報を使ってユーザーはログインし、交渉プロセスを開始することができます(図14)。

結論

REvilやDarksideなどの主要ランサムウェアグループは、法執行機関の追跡やメディアの注目をかわすために活動の休止やブランドの変更を行います。こうして被害者を積極的に狙わなくなったグループに代わり、新たなグループが台頭してきます。本稿では新たな主要プレイヤーになろうとしているランサムウェアグループの悪意のあるアクティビティについて情報を共有しました。LockBitとHelloKittyについては以前からアクティブでしたが、ここのところの彼らの進化は「古いグループがどのようにして再浮上し持続的な脅威となっていくのか」を理解するうえでの格好の材料といえます。Unit 42は、これらのランサムウェアファミリや、今後出現してくるであろう新たなランサムウェアの監視を続けていきます。

パロアルトネットワークスのお客様は、Cortex XDRまたは脅威防御とWildFireのセキュリティサブスクリプションを備えた次世代ファイアウォール(Next-Generation Firewall)によって、これらのランサムウェアファミリから保護されています。また、AutoFocus にAvosLocker、Hive、LockBit、HelloKittyの各タグを使用して関連項目を追跡できます。なお、同脅威が利用するテクニックの全概要については、Unit 42のプレイブックビューアから視覚的にご確認いただくこともできます。

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、Cyber Threat AllianceのWebサイトをご覧ください。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。Unit 42のインシデントレスポンスチームは24時間週7日365日対応を行っています。Ransomware Readiness Assessment(ランサムウェア対応力診断)を受け、ランサムウェアへの備えをはじめることができます。

IoC

AvosLocker

- 43b7a60c0ef8b4af001f45a0c57410b7374b1d75a6811e0dfc86e4d60f503856

- fb544e1f74ce02937c3a3657be8d125d5953996115f65697b7d39e237020706f

Hive ランサムウェア

- A0b4e3d7e4cd20d25ad2f92be954b95eea44f8f1944118a3194295c5677db749

- 1e21c8e27a97de1796ca47a9613477cf7aec335a783469c5ca3a09d4f07db0ff

- Fdbc66ebe7af710e15946e1541e2e81ddfd62aa3b35339288a9a244fb56a74cf

- 88f7544a29a2ceb175a135d9fa221cbfd3e8c71f32dd6b09399717f85ea9afd1

HelloKitty (Linux版)

- 16a0054a277d8c26beb97850ac3e86dd0736ae6661db912b8782b4eb08cfd36e

- 556e5cb5e4e77678110961c8d9260a726a363e00bf8d278e5302cb4bfccc3eed

- 9f82f22c137688d0b3e7912d415605d2bbc56478311fd0b3dc265f8d0006aa8c

- 8f3db63f70fad912a3d5994e80ad9a6d1db6c38d119b38bc04890dfba4c4a2b2

- bedf30bbcefc54bc48432674255856f47c0ba2ec46e913d078a53e66ac9dcff8

- Ca607e431062ee49a21d69d722750e5edbd8ffabcb54fa92b231814101756041

- b4f90cff1e3900a3906c3b74f307498760462d719c31d008fc01937f5400fb85

Lockbit 2.0

- F32e9fb8b1ea73f0a71f3edaebb7f2b242e72d2a4826d6b2744ad3d830671202

- 4de287e0b05e138ab942d71d1d4d2ad5fb7d46a336a446f619091bdace4f2d0a

- F3e891a2a39dd948cd85e1c8335a83e640d0987dbd48c16001a02f6b7c1733ae

- Ea028ec3efaab9a3ce49379fef714bef0b120661dcbb55fcfab5c4f720598477

- Bcdb59232137e570d4afb3c635f8df19ceb03e3f57fe558f4fc69a0be778c6ab

- 4efcd774d9d224137c5840e9a2d0f9e56c976e8e7a49158e3c15135dd9fbae9c

- 00260c390ffab5734208a7199df0e4229a76261c3f5b7264c4515acb8eb9c2f8

- E32dc551a721b43da44a068f38928d3e363435ce0e4d2e0479c0dfdb27563c82

- 16a707a3965ebd71ebc831b68863b855b2c8d60aef8efdef1e0c0a6cc28e9bc7

- Bc0b54c19949f407da972f0bedf7f429c0fe25181564d1fb6d053b989925898f

- Acad2d9b291b5a9662aa1469f96995dc547a45e391af9c7fa24f5921b0128b2c

- 0545f842ca2eb77bcac0fd17d6d0a8c607d7dbc8669709f3096e5c1828e1c049

- Bcbb1e388759eea5c1fbb4f35c29b6f66f3f4ca4c715bab35c8fc56dcf3fa621

- 717585e9605ac2a971b7c7537e6e311bab9db02ecc6451e0efada9b2ff38b474

- 73406e0e7882addf0f810d3bc0e386fd5fd2dd441c895095f4125bb236ae7345

- 90af3848d5a0c5eb9c6ddc1ee2e6c539dd6cb5ec5a433d00a6dae22fb221c446

- 4bb152c96ba9e25f293bbc03c607918a4452231087053a8cb1a8accb1acc92fd

- 21879b5a8a84c5fe5e009c85744caf74b817c57203020bf919037d7ccb6b6a58

- 56fd91787c641c2329a86813497d0e6ff219c81a4d61ac10fedef9cd68c3baed

- 9dd6cc25b2f920b825e15682a4d06435a42b281674ba6e99c8e2b2222c9d638f

- 23984141a918be3345296bb6bf50d8d356229cb832c726833499fbb950037d00

- 91d1ab6c305552685996f4d80c44cc1c694355ae7d09243df027827d1df61631

- 1dbe9f956514460774290197ffccb11d817d1a5a5aeab81877ae7b74daa1b592

- 1e3bf358c76f4030ffc4437d5fcd80c54bd91b361abb43a4fa6340e62d986770

- 69d9dd7fdd88f33e2343fb391ba063a65fe5ffbe649da1c5083ec4a67c525997

- 26b6a9fecfc9d4b4b2c2ff02885b257721687e6b820f72cf2e66c1cae2675739

- Ca57455fd148754bf443a2c8b06dc2a295f014b071e3990dd99916250d21bc75

- 5072678821b490853eff0a97191f262c4e8404984dd8d5be1151fef437ca26db

- 410c884d883ebe2172507b5eadd10bc8a2ae2564ba0d33b1e84e5f3c22bd3677

- 0a937d4fe8aa6cb947b95841c490d73e452a3cafcd92645afc353006786aba76

- 286bffaa9c81abfb938fe65be198770c38115cdec95865a241f913769e9bfd3f

- E3f236e4aeb73f8f8f0caebe46f53abbb2f71fa4b266a34ab50e01933709e877

- 0f178bc093b6b9d25924a85d9a7dde64592215599733e83e3bbc6df219564335

- 1b109db549dd0bf64cadafec575b5895690760c7180a4edbf0c5296766162f18

- Ffbb6c4d8d704a530bdd557890f367ad904c09c03f53fda5615a7208a0ea3e4d

- 76a77def28acf51b2b7cdcbfaa182fe5726dd3f9e891682a4efc3226640b9c78

- faa3453ceb1bd4e5b0b10171eaa908e56e7275173178010fcc323fdea67a6869

ドメイン

- Decoding[.]at

- bigblog[.]at

付録 (HelloKitty)

暗号化の際に無視される拡張子

- .crypt

- .README_TO_RESTORE

- .tmp_

- .a

- .so

- .la

暗号化の際に無視されるディレクトリ

- /bin

- /boot

- /dev

- /etc

- /lib

- /lib32

- /lib64

- /lost+found

- /proc

- /run

- /sbin

- /usr/bin

- /usr/include

- /usr/lib

- /usr/lib32

- /usr/lib64

- /usr/sbin

- /sys

- /usr/libexec

- /usr/share

- /var/lib

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得