This post is also available in: English (英語)

概要

REvilは、世界で最も悪名高いランサムウェアの1つとして浮上してきました。2021年の夏には、ブラジルを拠点とする世界最大の食肉加工会社から1,100万ドルの身代金支払いを引き出し、ブラジルの医療診断会社に500万ドルを要求し、Kaseya VSAのITマネジメントソフトウェアを使用している数十社、おそらくは数百社の企業に対して大規模な攻撃を仕掛けました。

REvil(Sodinokibiとしても知られる)はサイバー犯罪界隈では新参者のように見えるかもしれませんが、Unit 42は3年前からこのグループに関連する脅威アクターを監視しています。私たちが最初にこのグループに遭遇したのは2018年で、当時はGandCrabと呼ばれるグループと連携していました。当時は、マルバタイジングやエクスプロイトキット(悪意のある広告やマルウェアツールで、ハッカーが被害者が悪意のあるWebサイトを訪れた際にドライブバイダウンロードで感染させるもの)によるランサムウェア配布に主眼を置いていました。

そのグループはのちにREvilに姿を変え、成長し、大規模なデータセットを流出させたり数百万ドルの身代金を要求することで悪名をはせるようになりました。いまや彼らはサイバー恐喝ギャングのエリートグループの一員となり、ランサムウェアを世界中の企業や国家にとっての最も差し迫ったセキュリティ上の脅威たらしめた、激しい消耗を誘う攻撃を急増させています。

2022年6月3日更新: 2021年10月、REvilは複数の主要政府機関の追及により、少なくとも部分的にはオフラインになりました。ですがこの不在は束の間だったようです。2022年4月20日、REvilの旧リークサイトが再度オンラインになりました。私たちは、REvilの活動に関するオリジナルのレポートを更新し、最新のサンプルと攻撃に関する洞察を加えました。ただし、この活動の背後にいる脅威アクターが、実際に元のグループのメンバーなのか新たな管理機構によるものなのかはまだ明確ではないことに留意してください。新しい情報は「2022年のREvil」のセクションで説明します。

パロアルトネットワークスのWildFire、脅威防御、Cortex XDRは、REvilランサムウェアによる感染を検知・防止します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。

2022年のREvil: 身代金要求メモ、リークサイト、決済サイトなど新たな観測結果

REvilは2021年にもっとも活発に活動をしていたランサムウェア攻撃グループのひとつでしたが、2021年10月にオフラインになりました。REvilの解体は、複数の主要政府機関が当該グループの活動を追及して逮捕者が出たことや、インフラの押収、ランサムウェア・アズ・ア・サービス(RaaS)のリーダーシップ消滅、グループメンバー間の相互不信によるものでした。

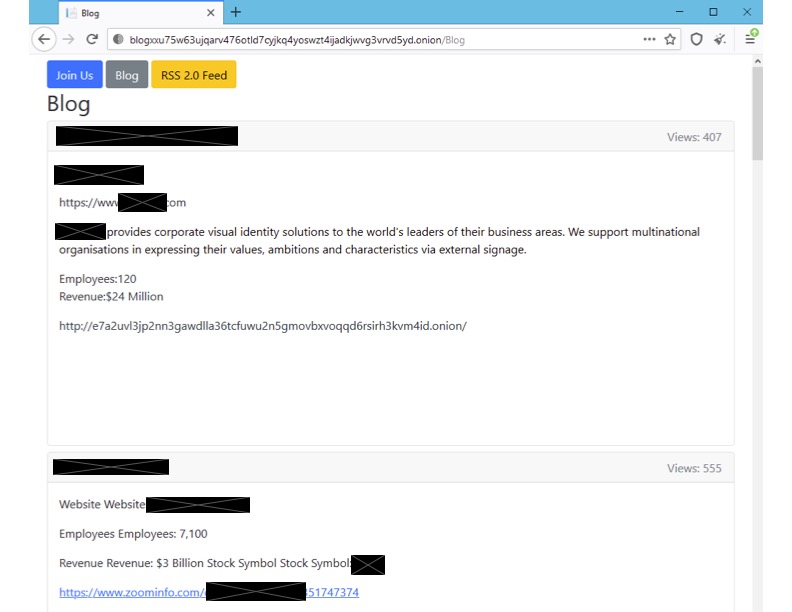

2022年4月20日、REvilの旧リークサイトが再びオンラインになって訪問者を新しいOnionのアドレスにリダイレクトし始めました。そこには新たな被害者と以前からの被害者の情報が記載されていました。とくに注目すべきは、新サイトには本家REvilグループ主導の「Happy Blog」と若干相違があることでしょう。たとえば新サイトにはRSS2.0フィードやアフィリエイトを活発に募る「Join Us (メンバー募集)」セクションが設けられています。さらに古い被害者用の概念実証リンクがオフライン化ないし削除されています。このためUnit 42ではこのWebサイトはバックアップから復元されたもので投稿内のコンテンツが一切更新されていないのではないかと考えています。また当該ブログは別のグループが再作成したものという可能性があります。以前「REvilの仕事をしていた」と主張していた脅威アクターと今回のグループが同一とは限りません。

5月上旬には、新たな被害組織とされる組織の掲載と削除が繰り返されている様子が確認されました。通常は身代金を支払った場合に組織がサイトから削除されますが、これはそのケースには該当しないようで、被害組織と目される同一の組織が何度も追加・削除を繰り返していました。対象の組織はあるインドの石油関連組織、米国の教育組織、フランスの看板メーカーです。この期間はサイトが不安定になり被害組織を記載していない空白ページが表示されることがありました。

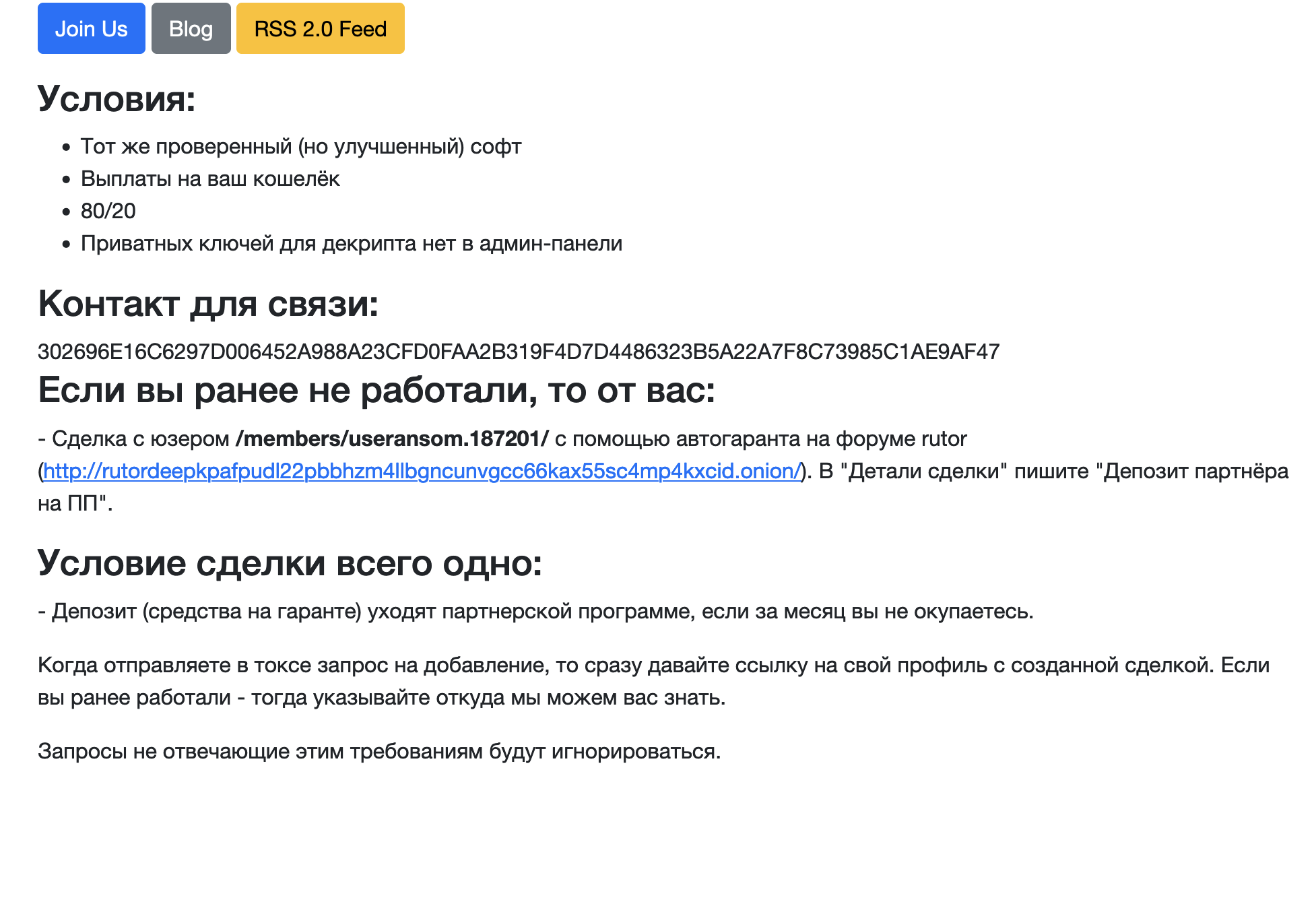

復活したリークサイトの募集セクションは当初「RuTOR」に被害者をリダイレクトしていました。RuTORというのはロシア語による著名なフォーラムマーケットプレイスのひとつで、違法な商品の販売が多い場所です。リークサイトは、このマーケットプレイスプラットフォームのもつ自動エスクローサービスを利用していました。復活したREvilへの参加に興味のあるアフィリエイトは、REvilメンバーとの自動エスクロー契約の一環として預託金を求められました。このプロセスが完了するとアフィリエイトにグループへの招待状が送られます。

このRuTORフォーラムの利用は興味深いといえるでしょう。RAMPやExploit、XSSなどのフォーラムでは、ペンテスターによる「セキュリティサービス」とみせかけたランサムウェア関連サービス依頼投稿などが見られますが、RuTORはそれらのフォーラムとちがい、とくにランサムウェアオペレータに知られたものではないからです。

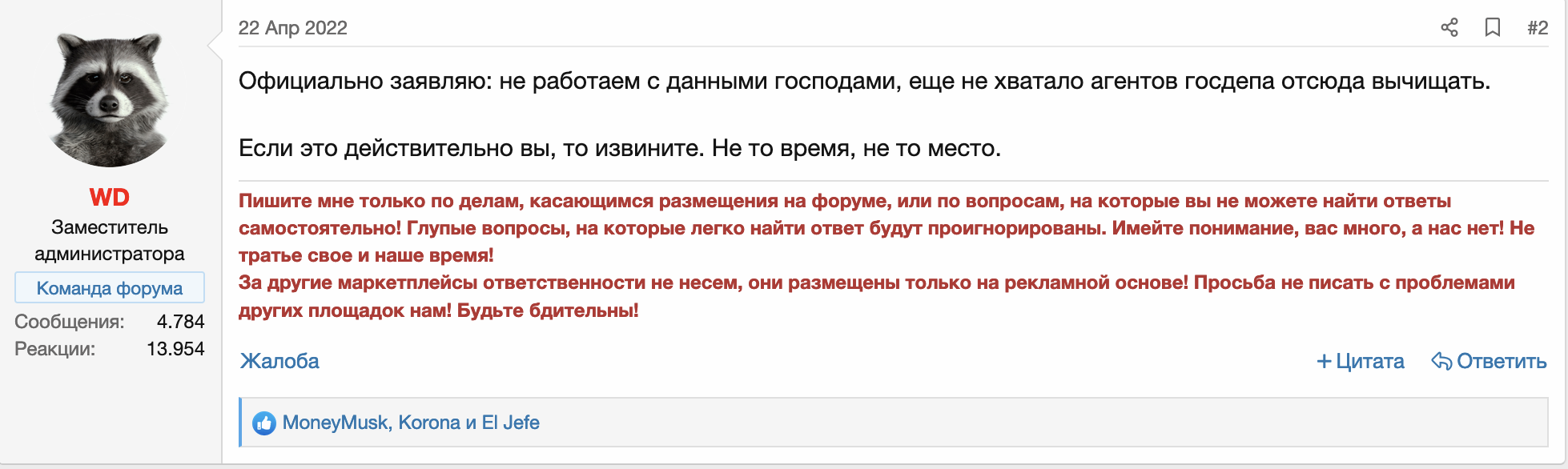

4月22日、RuTORへの「REvilのTORサイトが突然再開した」という投稿が確認されました。 それに対し RuTORの管理者のひとりであるWDは「REvilをフォーラムで歓迎しない」と宣言しています(図3)。

なおこの投稿の公開直後、REvilのリークサイトの背後にいる脅威アクターがリークサイトからRuTORに関する記述を削除し、それ以降TOX Chatのみを利用して通信を行うようになったことは注目に値するでしょう。RuTORで使われていたアカウントuseransomは凍結されています。

4月29日、VirusTotalにREvil/Sodinokibiの亜種が出現し、これを最初にAVASTのリサーチャーが報告しました。観測されたサンプル(SHA256: 0c10cf1b1640c9c845080f460ee69392bfaac981a4407b607e8e30d2ddf903e8) は、同リサーチャーがこの実サンプルを見つける3日前の4月26日にコンパイルされていました。これはREvilのサンプルの新バージョンと目されています。これまでのREvilサンプルと比較するとこのサンプルにはさまざまなアップデートが行われており、新たなリークサイトや決済サイトへのポインタが追加されていました。なお、決済サイトは旧バージョン同様であるようです。

また、このサンプルのJSONの設定にはaccsという名前の新しいフィールドが埋め込まれています。 このフィールドには異なる2つの組織(1つは台湾、もう1つはイスラエル)と関連するアカウントが含まれていました。その時点でこの2つの組織は新しいREvilのリークサイトでは観測されていなかったことから、現在進行中で標的とされていた組織であった可能性が示唆されます。

この「ランサムウェア」サンプルは実際には見せかけだけで、ファイルを暗号化しているように見えて実際には暗号化していません。サンプルを分析すると既存ファイルの名前をランダムな拡張子に変更していただけでした。このため拡張子を削除すれば元に戻ります(図4)。

図4 変更されたファイルの拡張子を戻す

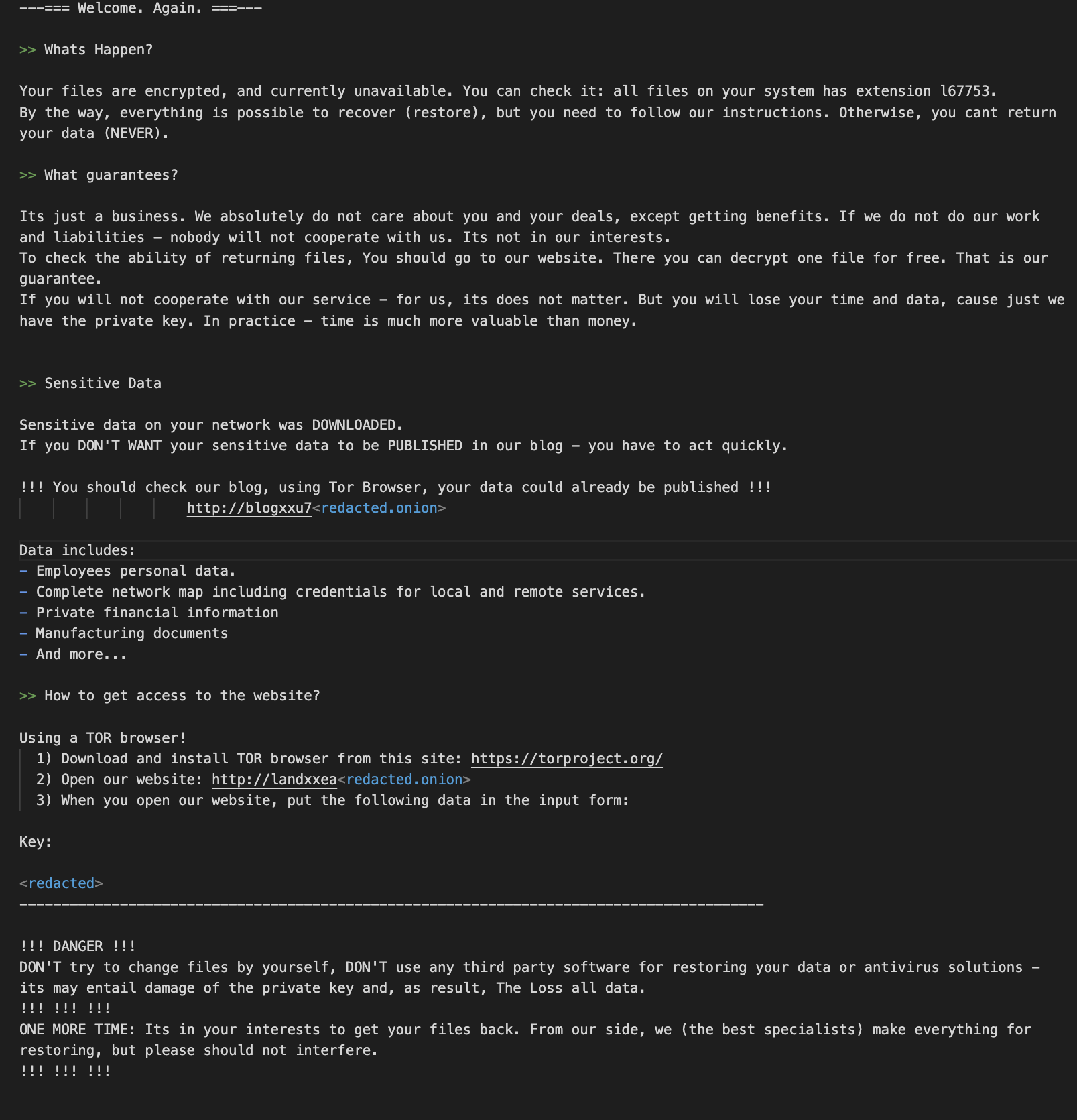

身代金要求メモは同グループの使用していたオリジナルのものとほぼ同一ですが大きな違いを以下にあげます。

- 以前含まれていたクリアネットサイト(ダークネットではない通常サイト)を削除している(decoder[.]re)

- 新しいインフラに向けられた更新ドメインを新規に追加している

- 「Sensitive Data (機微データ)」のセクションなどBlackCatの身代金要求メモに見られたものと同じ内容のコメントが脅威アクターにより追加されている

BlackCatの身代金要求メモとの類似にとくに驚きはありません。ランサムウェアグループはしょっちゅう互いの身代金要求メモをコピーしあっていることが知られています(REvilノートの全文は図5を参照ください)。

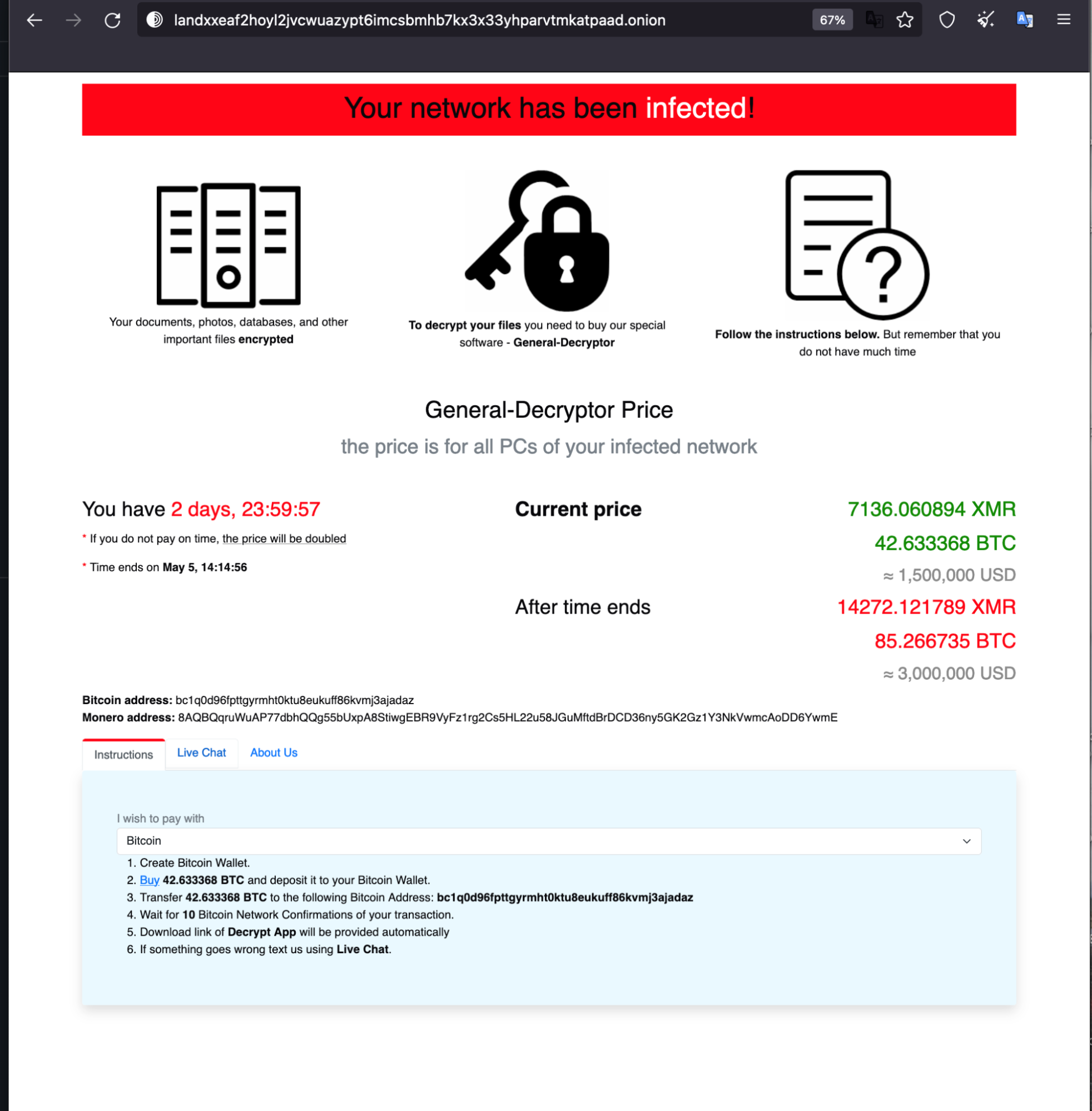

新しい決済サイトも以前REvilが使っていたものと同様であるようです。

4月29日のサンプルの場合、身代金要求額は150万ドルです。これまでのREvilの事例で見られたように、設定された時間内に支払いが行われないと要求額は2倍になります。私たちは決済サイトに掲載されていたBTCウォレットアドレスの取引を探しましたが、本稿更新時点でそのウォレットアドレスに対する取引は行われていませんでした。

この活動の背後にいる脅威アクターが、実際に元のグループのメンバーか、新たな管理機構によるものかを述べるのはまだ時期尚早でしょう。

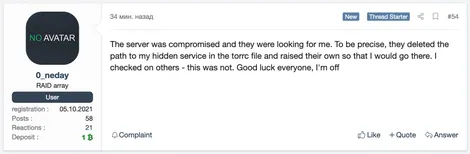

REvil/Sodinokibiという名前の「復活」に驚きはありません。REvilは3年にわたる活発なランサムウェア活動でかなりの評判をえていたからです。とはいえREvilブランドにも陰りが出てきています。同グループは巷を賑わせた攻撃により法執行機関による追及を受けることとなり、幾度もオフラインになってアフィリエイトからの信頼を失ってきました。著名なリーダーの突然の失踪(7月にUnknown (別名UNKN)が、その後まもなくの2021年10月に0_neday が失踪)で、REvilのリーダーシップは信頼を回復することができませんでした。

REvilは復活したとされているものの、サイバー犯罪者のなかには懐疑的な者もおり、法執行機関が背後にいるのではと疑っている者もいます。評判がこうなってくると募集がむずかしくなってくるかもしれず、これがランサムウェアグループによる主なブランド変更要因のひとつになっています。

このグループの背後にいるのが誰であれ、組織の皆様には出現してくるであろうランサムウェアへの対抗準備を引き続き推奨します。繰り返しになりますが、ランサムウェアインシデントへの備えは「インシデントの発生前」がベストタイミングです。

RaaS(サービスとしてのランサムウェア)

REvilは、RaaS(Ransomware as a Service、サービスとしてのランサムウェア)を提供する著名プロバイダの1つです。この犯罪グループは、柔軟に変更可能な暗号化ツールや復号ツール、交渉やコミュニケーションのためのインフラやサービス、そして身代金を払わない被害者のために窃取データを公開するリークサイトを提供しています。これらのサービスに対し、REvilは交渉された身代金価格の何パーセントかを手数料として受け取ります。REvilのアフィリエイトは、被害者に支払いをせまるために2つのアプローチをとることが多くなっています。つまり、データを暗号化することで組織が情報にアクセスできず、重要なコンピュータシステムを使用できず、バックアップから復元できないようにする、というアプローチと、データを盗んでリークサイトに掲載すると脅すというアプローチです(この手口は二重恐喝と呼ばれています)。

REvilオペレーションの背後にいる脅威アクターは、二重恐喝スキームの一環として、データの漏出とステージングの後で、環境を暗号化することがよくあります。被害者組織が支払いをしぶると、REvilの脅威アクターは通常、漏出させた情報を公開します。REvilの顧客である脅威アクターは、大規模な組織への攻撃に重点を置いており、その結果、ますます大規模な身代金を得ることができるようになっています。私たちが観測した事例では、REvilとそのアフィリエイトは2021年の最初の6ヶ月間に平均しておよそ225万ドルの支払いを引き出していました。具体的な身代金額は組織規模や窃取されたデータの種類によって異なります。さらに被害者がビットコインによる支払いの期限を守れない場合、攻撃者は要求を倍にすることが多くなっています。最終的に被害者が支払いや交渉に応じなければ、窃取したデータをリークサイトに掲載します。

2021年の傾向: 古いものも新しいものも

Unit 42は、今年に入ってから12件以上のREvilランサムウェアのケースを手がけてきました。 2021 Unit 42 ランサムウェア脅威レポートに引用した戦術から変わっていないものもありますが、REvilの標準的な攻撃ライフサイクルからは逸脱した戦術もいくつか見られました。クイックリファレンスとして、REvilのTTP(戦術・技術・手順)などの侵害指標(IoC)を表示するActionable Threat Objects and Mitigations(ATOM)を生成しました。

REvilの脅威アクターによるアクセス奪取の方法

REvilの脅威アクターは、侵害によってあらかじめ入手しておいた認証情報を使い、リモートデスクトッププロトコル(RDP)経由でインターネットに向けられたアセットにリモートからアクセスする、という方法を継続して利用しています。このほかによく見られる手口として、二段階目のペイロードにつなげるためのフィッシングがあります。ただし、最近のMicrosoft Exchange ServerのCVEに関連する複数のユニークな攻撃ベクトルや、SonicWallの侵害を利用した事例も観測されています。以下に、2021年にこれまで観測した5つのユニークな侵入ベクトルをあげます。

- ユーザーが悪意のある電子メールの添付ファイルをダウンロードして開くと中のペイロードがQakBot亜種のマルウェアのダウンロードとインストールを開始します。私たちが少なくとも1つの事例で観測したあるバージョンのQakBotは、ローカルシステムに保存されている電子メールを収集・アーカイブし、攻撃者のコントロールするサーバーに漏出させていました。

- またある事例では、被害者のネットワークの侵入口として悪意のあるZIPファイルの添付ファイルが利用されました。そのなかにはマクロを埋め込んだExcelファイルが含まれており、これがUrsnif感染につながりました。

- 複数のアクターが漏洩した認証情報を利用してインターネットに向けられたシステムにRDP経由でアクセスしていました。これらの事例についてはアクターの認証情報の入手経路は不明です。

- あるアクターは、クライアントのSonicWallアプライアンスにおける脆弱性(CVE-2021-20016)を悪用し、環境へのアクセスに必要な認証情報にアクセスしていました。

- このほか、Exchangeの脆弱性(CVE-2021-27065およびCVE-2021-26855)を利用し、インターネットに向けられたExchangeサーバーにアクセスし、最終的に「admin」というローカル管理者アカウントを作成して「Remote Desktop Users」グループに追加しているアクターも見られました。

REvilの脅威アクターが環境内でのプレゼンスを確立する方法

アクセス権を取得したREvilの脅威アクターは、通常はCobalt Strike BEACONを使って環境内でのプレゼンスを確立します。いくつかの事例では、リモート接続ソフトウェアのScreenConnectやAnyDeskも使われていました。このほか、独自にローカルアカウントやドメインアカウントを作成し、「Remote Desktop Users」グループに追加するケースも見られました。さらに脅威アクターは環境内で自身の存在を脅かしたり検出したりするウイルス対策やセキュリティサービス、プロセスを無効にするケースがよく見られます。

以下に、2021年にこれまで観測した具体的な手法をあげます。

- 環境にアクセスした後はアクセスの確立・維持のためにさまざまなツールを使います。Cobalt Strike BEACONの利用やローカルアカウントやドメインアカウントの作成がその例です。ある事例ではREvilグループがBITSジョブを利用してあるリモートIPに接続し、Cobalt Strike BEACONをダウンロード・実行していました。

- いくつかのインシデントでUnit 42は、REvilの脅威アクターが環境内でのアクセスを維持するため、ScreenConnectやAnyDeskソフトウェアを展開する「Total Deployment Software」を使用したことを確認しています。

- 多くの場合、REvilの攻撃アクターは、ドメインレベルの管理者資格にアクセスできてもBEACONやNETコマンドを使ってローカルレベルやドメインレベルのアカウントを作成していました。

- Unit 42はREvilの脅威アクターがウイルス対策製品、Exchange、VEAAM、SQL、EDRベンダ関連のサービスを停止・無効化したり、ターミナルサーバー接続を有効化したり、よくある回避技術を使っている様子を彼らのアクティビティ全般で観測しました。そのさいには、英数字[1-3]からなるバッチスクリプトや、PowerShellスクリプトが使われていました。

REvilの脅威アクターがアクセス拡大・情報収集を行う方法

ほとんどの場合、REvilの攻撃アクターはより高い権限を持つ追加アカウントへのアクセスを求めます。それらのアカウントで被害環境内でのラテラルムーブを行い、自身のミッションを遂行しようとします。そのさい、彼らはMimikatzを使い、ローカルホストにキャッシュされた認証情報にアクセスすることがよくあります。ただしUnit 42はSysInternalsのツールprocdumpを使ってLSASSプロセスをダンプしている様子も確認しています。さらに、この脅威アクターがファイル名に「password」を含むファイルにアクセスすることもしばしば観測しています。ある事例ではKeePass Password Safeにアクセスしようとする様子が確認されました。

攻撃の偵察段階では、REvilの脅威アクターは被害環境に関する情報を収集するために様々なオープンソースツールを利用することが多く、場合によっては管理者コマンドのNETSTATやIPCONFIGを利用して情報を収集することもあります。

以下に2021年のREvilのアクティビティで具体的に観測された内容をあげます。

- ネットワーク偵察ツールのnetscan、Advanced Port Scanner、TCP View、KPort Scannerは、Unit 42がレスポンスを手がけけた事例の半数以上で観測されました。

- 脅威アクターはBloodhoundやAdFindを使ってネットワークをマッピングしたり、ほかのActive Directory情報を収集したりすることが多いようです。

- Unit 42は、2つの事例で、被害環境内のホストで実行されているプロセスやサービスを把握するために、ProcessHackerとPCHunterを使用した様子を観測しました。

REvilの脅威アクターが被害環境全体でラテラルムーブを行う方法

一般にREvilの脅威アクターは、Cobalt Strike BEACONとRDPを使って、あらかじめ侵害で入手しておいた認証情報を使い、被害環境内のラテラルムーブを行います。このほかUnit 42ではラテラルムーブの手段にScreenConnectやAnyDeskソフトウェアが使されていることも確認しています。他のランサムウェア攻撃グループでもこうした手段を使う様子が観測されていますが、REvilの脅威アクターはMEGASyncやPixelDrainといったファイル共有サイトからこれらのバイナリを取得している様子が確認されています。

REvilの脅威アクターが目的を達成する方法

最終的にREvilの脅威アクターは攻撃の最終段階に移行します。この段階でネットワークが暗号化され、データがステージングされて漏出され、さらにデータの破壊による復旧や分析の妨害が観測されています。

ランサムウェアの展開

- REvilの脅威攻撃者は通常、偵察段階で入手した被害者ネットワークのコンピュータ名またはIPアドレスのテキストファイルのリストと正規の管理ツールであるPsExecを使ってランサムウェアの暗号化ツールを展開します。

- ある事例ではREvilの脅威アクターはBITSジョブを使って自身のインフラからランサムウェアを取得していました。別の事例では、MEGASync上にマルウェアをホストしていました。

- このほか、ドメインアカウントを使ってホストに個別にログインし、ランサムウェアを手動で実行している事例もありました。

- 2つの事例では、ランサムウェア展開中のホスト維持のためにdontsleep.exeというプログラムを利用していました。

- REvilの脅威アクターは、最初の侵害から7日以内に被害環境を暗号化することが多くなっていました。ただし中には暗号化までに最大23日待っていた事例もありました。

漏出

- 脅威アクターが、アーカイブしたデータを漏出させるために、MEGASyncソフトウェアを使ったり、MEGASyncのWebサイトにアクセスしている事例が多数見られました。

- ある事例ではRCLONEを使ってデータを漏出させていました。

防御戦略

攻撃の暗号化段階では、バッチスクリプトやwevtutil.exeを使い、103種類のイベントログが消去されていました。また、最近では珍しい手口ではありませんが、おそらくはフォレンジック的な証拠の復旧を妨害する試みとして、ボリュームシャドーコピーが削除されていました。

結論: 進化

たしかにREvilのオペレーションを行う攻撃グループは大規模な組織を狙っている可能性が高いですが、どんな組織も潜在的には被害者となる可能性があります。新型コロナウイルス(COVID-19)禍の出口が見えつつあるいま、IT部門やネットワークの防御側は時間を割いて、自分たちの環境においてはどんな状態が正常であるのかを学び、異常に気付き、疑問を持てるようにしておくべきでしょう。異常や疑問について調査し、防御態勢を見直しましょう。全ユーザーがマクロを有効化したドキュメントを開けるようにする必要はあるのでしょうか。最低でも、QakBotのような二次感染を警告してくれる可視化性能や保護性能を備えたエンドポイントを導入しているでしょうか。どうしてもRDPが必要な場合、トークンによる多要素認証(MFA)を使っているでしょうか。こうした確認は、一回やって終わりにするのではなく、日常的にやっていきましょう。攻撃者の立場に立って考えるのです。そうすれば自組織が次の犠牲者になるのを防ぎ、ありがたくない理由で新聞の見出しを飾るのを防げるかもしれません。

パロアルトネットワークスのお客様は、次の方法でこの脅威から保護されています。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- 既知の REvil の識別指標を防止します。

- ランサムウェア対策モジュールでREvilの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりREvilバイナリの実行を防止します。

- Behavioral Threat Protection(振る舞い脅威防御)、アンチエクスプロイトモジュール、Suspicious Process Creation(疑わしいプロセスの生成)がREvilのテクニックを防止します。

- XDR Analytics、Analytics BIOC、BIOCがREvilのテクニックを検出します。

- AutoFocus: 関連アクティビティをREvilタグで追跡します。

- Cortex XSOAR: 「Kaseya VSA 0-day - REvil Ransomware Supply Chain Attack」 プレイブックが提供されています。プレイブックには次のタスクが含まれています。

- 複数のソースから関連する既知のIoCを収集

- インジケータ、PowerShellコマンド、レジストリ変更、既知のHTTPリクエストのPAN-OS、Cortex XDR、SIEM製品によるハンティング

- 自動・手動によるIoCのブロック

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.comまで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

追加リソース

脅威の評価: GandCrabおよびREvilランサムウェア

2022Unit 42 ランサムウェア脅威レポートからの注目ポイント: 依然として主要な脅威

Ransomware Trends: Higher Ransom Demands, More Extortion Tactics

ランサムウェア攻撃: 定義、攻撃のしくみ、感染の手口から対応のヒントまで

新しいランサムウェア脅威の先を行く: データの引き出しと強奪から防御する

本稿は2021年7月6日の初版公開後、2022年の知見をもとに更新されました。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得