This post is also available in: English (英語)

脅威の評価:GandCrabおよびREvilランサムウェア

概要

GandCrabランサムウェアは短命でしたが最盛期には多作なランサムウェアファミリでした。この脅威は最初に2018年1月に観測され、2019年5月まで流行していました。当時このランサムウェアにはさまざまに異なるバージョンが多数ありました。GandCrabへの感染は、マルバタイジング、スパム、エクスプロイトキット攻撃のペイロードとして最も一般的に観測されていました。マルバタイジング攻撃は、ドライブバイダウンロードを介し、被害者に感染するために使用される悪意のある広告です。エクスプロイトキットは日常的に同様の方法で使用されており、多数のキットが被害者のコンピュータにGandCrabをドロップしています。GandCrabの配布に使用される最も一般的なエクスプロイトキットは、RigとGrandsoftでした。

2019年の初め、GandCrabの背後にいた作者は「十分金を稼ぎ損害を与えたので引退する」と表明しました。ただしそれとほぼ同時にREvilと呼ばれる新しいランサムウェア脅威が出現しました(Sodinokibiとも呼ばれます)。2つのランサムウェアファミリの間には強い類似性があり、セキュリティリサーチャーはREvilがGandCrabが進化したものであると考えるようになりました。アフィリエイト攻撃者の採用する被害者や戦術は変更されています。REvilもやはりGandCrabのようなアフィリエイトランサムウェアでしたが、使用されるアフィリエイトはGandCrabが採用した不特定多数への攻撃とは対照的に、標的型攻撃により熟達していました。

GandCrabランサムウェアの概要

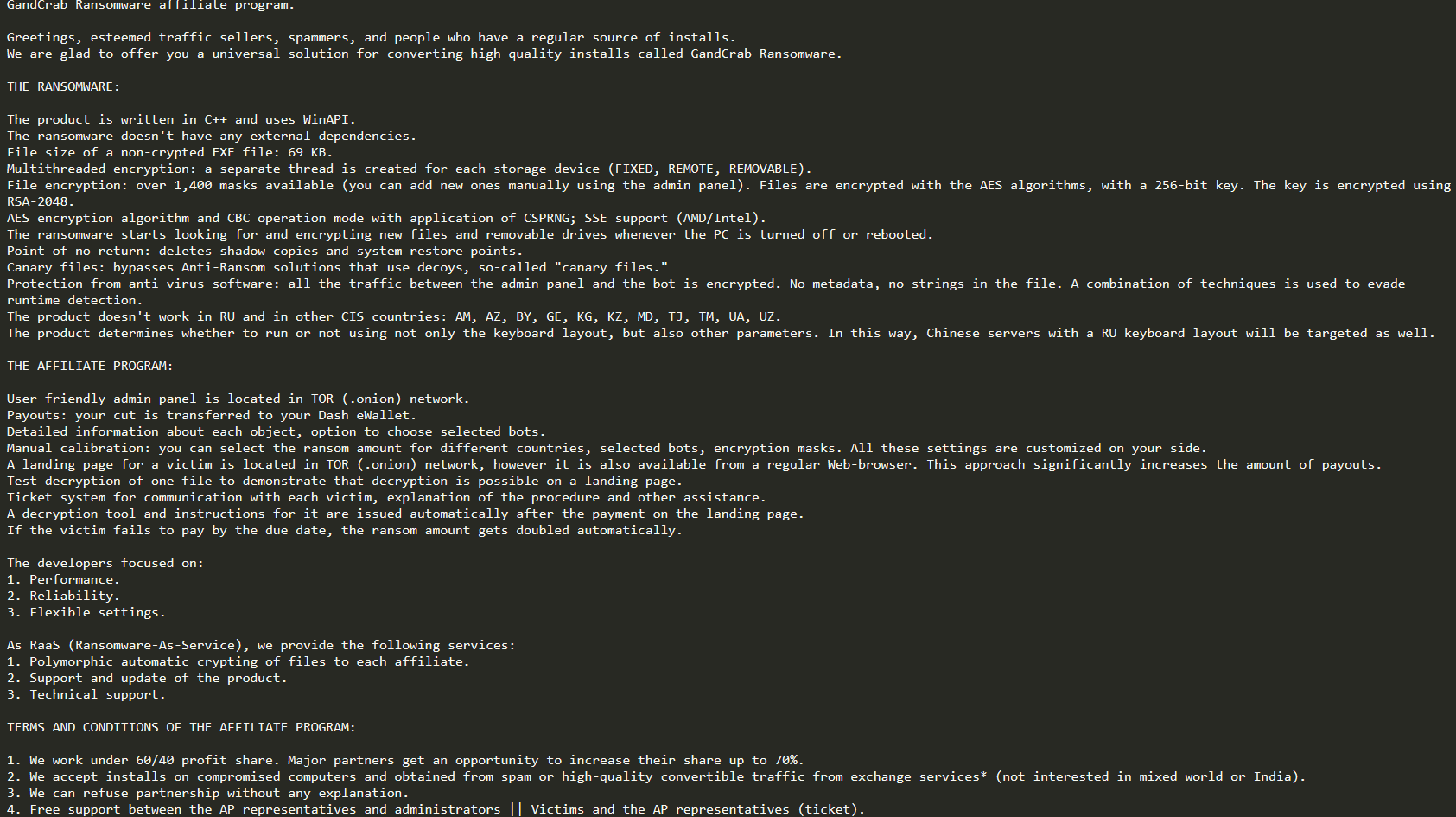

GandCrabを独自たらしめていたのはマルウェア拡散に使用されたアフィリエイトプログラムでした。このプログラムではパートナーにランサムウェアの配布をまかせ、彼らパートナーが被害者を集めていました。そのかわり、パートナーは、支払われた身代金から利益の一部を受け取っていました。アフィリエイトが受け取っていたのは30%から40%だったと報告されています。

配布ロジスティクスが他の攻撃者に委ねられたことで、使用された攻撃が多岐にわたっていたことの説明がつきます。このおかげでGandCrab作成者はマルウェアをさらに開発し、強化していく時間をつくることができました。こうした開発強化のプロセスが必要だった理由は、リサーチャーが復号ツールをリリースし、感染被害者が身代金を支払わずにファイルを復号できるケースがあったためです。マルウェアが被害者をチェックし、キーボードレイアウトがロシア語のレイアウトであれば無視することが知られていたことから、作成者はロシア人の可能性が疑われています。これにはその国での起訴を回避するためという疑いがあります。

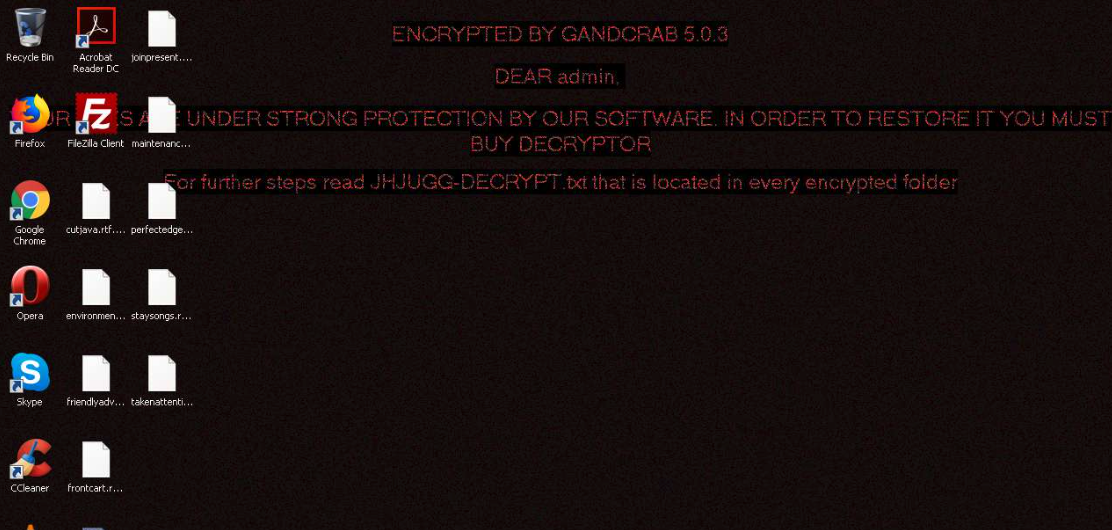

GandCrabは、多くの場合、ランサムファイル末尾に追加されるファイル拡張子(.KRABおよび.CRAB)で容易に識別できます。

2019年5月、GandCrabの開発者はもうランサムウェアを開発するつもりはないと表明したことで有名です。その理由は「1年ちょっとで十分なお金を稼いだし悪事を働いても逃げおおせると証明できたから」というものでした。この開発者たちはまた、1年と少しで1億5000万ドル(日本円で163億7250万円)以上を稼ぎ、利益を他の合法なプロジェクトに分散投資したとうそぶいていました。ただしその表明以降も同様の指標でランサムウェアサンプルが観察されていることから、作者の一部はランサムウェア開発を続けているものと考えられます。

REvilランサムウェアの概要

2019年4月、REvilと呼ばれる別のランサムウェアが出現します(Sodinokibiとも呼ばれています)。GandCrabとREvilの間には直接的な類似点があり、REvilの初期サンプルはGandCrabとして識別されました。REvilはサービスとしてのランサムウェア(Ransomware-as-a-Service、RaaS)でもあり、アフィリエイトを使用してマルウェア感染を広げます。アフィリエイトのメンバーはランサムウェア開発者が身代金の支払いから自分たちの取り分を除いた後の一定の割合を受け取っていました。

REvilの分布方法は、GandCrabのそれとは異なります。よりスキルの高いアフィリエイトが、Oracle WebLogic CVE-2019-2725のエクスプロイトを使ったり、パスワードをブルートフォース攻撃で破ってリモートデスクトッププロトコル(RDP)経由で接続をするなどの手法により、企業ネットワークを侵害して被害者を積極的に攻撃し、REvilをドロップしていました。また、GandCrabでの悪意のあるスパムやエクスプロイトキット、マルバタイジングベクトルとは対照的に、REvilではレッドチーム用のツール、テクニック、手順(TTP)が使用されます。これはまた、より高い身代金を支払わせるために、より標的をしぼった被害者が選ばれることを意味しました。

GandCrabの分析ではREvilとGandCrabのランサムウェアサンプルの間には強い類似性があることが示されました。これら2つの類似点に基づき、REvilはGandCrabの単なるブランド変更で、その進化形であることが広く信じられています。ここから、GandCrabの開発者全員がこうしたマルウェアの作成をやめたわけではないという結論に至ります。このアフィリエイトによる感染戦術は、不特定多数への攻撃からレッドチームTTPに精通したより熟練したアフィリエイトを使用した攻撃に移行することによるマルウェアの進化も示しています。また、標的となるユーザーも、悪意のある電子メール内のリンクをクリックするかもしれないユーザーから、インターネットに接続している脆弱性のある機器をもち、そこに攻撃者がREvilをドロップできる企業へと変更されました。

2020年の平均身代金支払い額は508,523ドル(日本円で5560万円)で、REvilの脅威アクターは、米国、オーストラリア、カナダ、フィンランド、香港の専門および法律サービス、製造、メディアおよび通信、卸売および小売、建設およびエンジニアリング、エネルギー部門を被害対象としています。

REvilの被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、REvilのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| コマンド&コントロール | |

| Application Layer Protocol [T1071.001](アプリケーションレイヤプロトコル)、 Non-Application Layer Protocol [T1095](非アプリケーションレイヤのプロトコル) |

|

| NGFW | untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| 脅威防御† | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSの監視が有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| DNSセキュリティ† | アンチスパイウェア プロファイルでDNSセキュリティを有効にする |

| URLフィルタリング† | URLフィルタリングが使用されていることを確認します |

| URLフィルタリングが<enterprise approved value>のURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| すべてのHTTPヘッダーログオプションが有効になっていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします | |

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Block IP |

| XSOARのプレイブックをデプロイ – Block URL | |

| XSOARのプレイブックをデプロイ – Palo Alto Networks – Hunting And Threat Detection | |

| 防衛回避、永続性、探索 | |

| Exploitation for Defense Evasion [T1211](防御回避のためのエクスプロイト)、 Registry Run Keys / Startup Folder [T1547.001](レジストリRun Keys/スタートアップフォルダー)、 Masquerading [T1036.005](マスカレード)、 Modify Registry [T1112](レジストリの変更)、 Process Discovery [T1057](プロセスの探索) |

|

| 脅威防御† | 脆弱性防御プロファイルが重大度「Critical(重大)」および「High(高)」の脆弱性に対する攻撃が「Block(ブロック)」に設定されていること、重大度「Medium(中)」、「Low(低)」、「Informational(情報)」の脆弱性が「Default(デフォルト)」に設定されていることを確認します |

| トラフィックを許可するすべてのセキュリティルールにセキュアな脆弱性防御プロファイルが適用されていることを確認します | |

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します | |

| Restrictionセキュリティプロファイルを構成します | |

| 影響 | |

| Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化)、 Inhibit System Recovery [T1490](システムの復元禁止) |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Ransomware Manual for incident response |

| XSOARのプレイブックをデプロイ – Palo Alto Networks Endpoint Malware Investigation | |

表1 GandCrabとREvilの行動方針†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

結論

ランサムウェアのアフィリエイトプログラムを利用する攻撃者という概念は新しいものではありません。ですがGandCrabは、こうしたプログラムが、実際にやってみるとどれほど成功が簡単なのかを実証してみせました。この成功の鍵は、サイバー犯罪エコシステムへの参入障壁を低くし、同時にアフィリエイトプログラムのメンバー全体に資金を分配することでした。GandCrabは、アンダーグラウンドフォーラムやソーシャルネットワークで一般的なアフィリエイトマーケットスキームのパワープレーヤーとしての地位を自力で確立しました。

GandCrabの背後にいるアクターは表向き2019年にランサムウェアからは足を洗ったように思わせようとしましたが、REvilと呼ばれる新たな脅威にはGandCrabとの類似点がありました。観測された類似性は非常に強く、セキュリティコミュニティはREvilはGandcrabの進化形だと信じています。この進化はマルウェアだけでなく、企業の被害者を侵害するための配布に使用するアフィリエイトやTTPにもありました。この結果、被害がより標的型になり、残念ながら身代金も高くなりました。これらに加え、REvilには恐喝という側面もあります。期限までに被害者が支払いに応じなければ、暗号化中に窃取したデータはアンダーグラウンドフォーラムで競売にかけられます。REvilを企業にとっていちじるしく危険たらしめているのは、こうしたアフィリエイトランサムウェアのもつ標的型の攻撃傾向です。

パロアルトネットワークスはGandCrabを次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- GandCrabのインジケータを含みます。

- ランサムウェア対策モジュールでGandCrabの暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりGandCrabバイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティをGandCrabタグで追跡します。

- AutoFocus: REvil、またの名をSodinokibiに関連するアクティビティを同タグで追跡します。

GandCrab に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みです。

続きを読む: Defray777

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得