This post is also available in: English (英語)

脅威の評価:Defray777ランサムウェア

概要

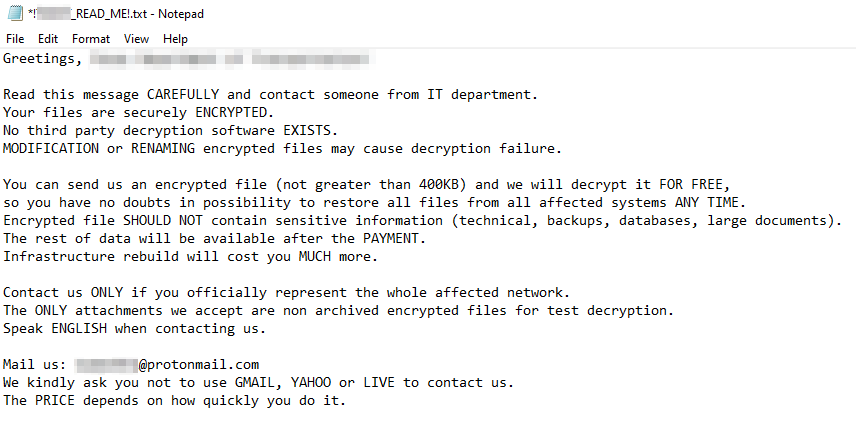

Defrayは2017年に最初に発見され、ユーザーをだましてMicrosoft Word文書などの悪意のあるファイルをダウンロードさせる、小規模で的を絞ったフィッシングキャンペーンを介して伝播することが確認されています。Defray 2018、Target777、Ransom X、RansomEXXともよばれるDefray777は、Defrayよりはるかに洗練され、2018年からアクティブです。この新しいマルウェア亜種は、それまでにはない技術を使って検出されにくくすることが確認されており、Sprite Spider、GOLD DUPONTと呼ばれる脅威グループに帰属します。

Defray777ランサムウェアの概要

2020年のDefray777ランサムウェアは、フィッシングキャンペーンなどの一般的ランサムウェア攻撃ベクトルを使わず、VatetローダやPyXie RAT、Cobalt Strikeなどのツールと連携して、複数の組織に対し、少数の標的型攻撃によって配信されました。

Defray777は完全にメモリ内で実行される点に特徴があり、セキュリティリサーチャーに追跡されにくいものになっています。Defray777はその実行中、特定の「望ましくない」スレッドやプロセスを強制終了する機能を備えています。この対象となるのはpowershell.exe、rundll32.exe、vmnat.exe、wefault.exe、explorer.exeなどです。暗号化処理中の検出を避けるため、システムのコアとなる機能に影響を与えることなくAES-256暗号でファイルを暗号化する機能をもち、暗号化の完了後にのみコマンドを実行します。このため、EDRプラットフォームなどのセキュリティツールがDefray777の悪意のあるアクティビティを警告できるようになるころには、ファイルはすでに暗号化されてしまっています。2020年、Defray777は最近の移植を通じてWindowsプラットフォームだけでなくLinuxも対象とするように進化し、WindowsとLinuxの両方でスタンドアロンの実行可能ファイルを持つ最初のランサムウェアになりました。これにより脅威アクターは、VMWare ESXI サーバーのようにELFバイナリを実行できるインフラストラクチャに対してDefray777を活用できるようになりました。

2020年、Defray777の脅威アクターは、米国、カナダ、オーストラリア、日本、フランス、ブラジルのヘルスケア、教育、製造、政府、建設、エンジニアリング、ハイテクセクタを標的にしていました。身代金の要求額は通常、その特定の被害者ごとに調整されます。

詳細な分析は、「知られざるマルウェアファミリ、Vatet、PyXie、Defray777 の詳細」に公開済みですのでこちらからご確認ください。

Defray777の被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートを参照してください。

行動方針

このセクションでは、Defray777のアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 初期アクセス | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Spearphishing Attachment [T1566.001](添付ファイル型スピアフィッシング) |

|

| NGFW | ファイルブロックを設定します |

| 脅威防御† | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| WildFire† | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XDR | マルウェア セキュリティ プロファイルを構成する |

| Cortex XSOAR | XSOAR プレイブックデプロイ - Phishing Investigation - Generic V2 |

| XSOAR プレイブックデプロイ - Endpoint Malware Investigation | |

| 初期アクセス、ラテラルムーブメント(横展開、水平展開) | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Replication Through Removable Media [T1091](リムーバブルメディア経由の複製) |

|

| Cortex XDR | デバイス制御を有効にする |

| 特権昇格、防御回避 | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Process Injection [T1055](プロセスインジェクション) |

|

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| 防衛回避、探索 | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Masquerade Task or Service [T1036.004](タスクやサービスのマスカレード)、 Process Discovery [T1057](プロセスの探索) |

|

| Cortex XDR | マルウェアセキュリティプロファイルでBehavioral Threat Protection(BTP)を設定します |

| 影響 | |

| 以下の一連のアクションは、次のテクニックを緩和します。 Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化)、 Inhibit System Recovery [T1490](システムの復元禁止) |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ – Ransomware Manual for incident response |

| XSOARのプレイブックをデプロイ - Palo Alto Networks Endpoint Malware Investigation | |

表1 Defray777ランサムウェアの行動方針

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

結論

Defray777は、いかにランサムウェアファミリが時間の経過とともに進化し、まったく新しいやりかたで深刻な損害を与えうるのかを示す格好の例となっています。さらにこの新たな亜種の始まりは、脅威攻撃者が独自戦術を活用し、最新検出手法を回避することで、捕捉を回避できるということも強調しています。Linuxの例のように、このランサムウェアファミリが拡張され、さらに追加のプラットフォームに影響を与えるようになれば、今後さらに大きな影響を与えうる可能性があります。

パロアルトネットワークスはDefray777を次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Defray777のインジケータを含みます。

- ランサムウェア対策モジュールでDefray777の暗号化の振る舞いを検出します。

- ローカル分析・検出機能によりDefray777バイナリを検出します。

- 次世代ファイアウォール: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、URLフィルタリングで同ドメインをマルウェアとして分類します。

- AutoFocus: 関連アクティビティをDefray777の別名であるRansomXタグで追跡します。

Defray777 に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みです。

追加資料

- New Defray Ransomware Targets Education and Healthcare Verticals

- This Particular Ransomware Group is Going Unnoticed

- Sprite Spider emerging as one of the most destructive ransomware threat actors

- Hypervisor Jackpotting: CARBON SPIDER and SPRITE SPIDER Target ESXI Servers With Ransomware to Maximize Impact

- 知られざるマルウェアファミリ、Vatet、PyXie、Defray777 の詳細

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得