This post is also available in: English (英語)

概要

Ransom Cartelは2021年12月中旬が初認のRaaS(ランサムウェア・アズ・ア・サービス)です。二重恐喝攻撃を行い、REvilランサムウェアと複数の類似点、技術的重複が見られます。Ransom Cartel登場のほんの数カ月前、REvilランサムウェアが姿を消しました。REvilランサムウェアのメンバーとされた14名がロシアで逮捕されたわずか1カ月後のことでした。Ransom Cartelは登場当初、REvilのブランド名変更なのかREvilランサムウェアのコードを再利用ないし模倣した無関係の脅威アクターなのかが不明でした。

本稿はRansom Cartelランサムウェアの分析、 REvilランサムウェアとRansom Cartelランサムウェアの関連性の評価を行います。

パロアルトネットワークスのお客様は、Cortex XDRやWildFireなどのクラウド提供型セキュリティサブスクリプションサービスを有効化した次世代ファイアウォール製品・サービスを通じ、Ransom Cartelランサムウェアの検出・防止に対する支援を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。また弊社サイバーリスクマネジメントサービスをリクエストいただければ予防的措置を講じることもできます。

IoC(侵害指標)とRansom Cartelに関するTTPはUnit 42 ATOMビューアのRansom Cartelからご確認ください。

REvilのダークウェブリークサイトからのリダイレクトの複雑性に関するさらなる分析、追加の証拠、議論にもとづき、10月15日(米国時間)に本ブログを更新しました。更新されたセクションはREvil消滅の経緯、Ransom Cartelの概要です。

| Unit 42の関連トピック | Ransomware, REvil |

目次

REvil消滅の経緯

Ransom Cartelの概要

Ransom Cartelの攻撃で確認されたTTP(戦術・技術・手順)

身代金要求メモ

Ransom CartelのTORサイト

技術的詳細

Ransom CartelとREvilのコード比較

Ransom CartelのTTP(戦術・技術・手順)

使用されたマルウェア、ツール、エクスプロイト

結論

IoC

REvil消滅の経緯

2021年10月、REvilのオペレーターに動きが見られなくました。REvilのダークウェブのリークサイトはアクセス不能になりました。2022年4月中旬頃、個人のセキュリティリサーチャーやサイバーセキュリティ系ニュースメディアがランサムウェアギャングの復活を意味するREvilの新展開を報じました。REvilの「名指しで被害者を辱める(ネイム・アンド・シェイム)」ブログのドメイン(dnpscnbaix6nkwvystl3yxglz7nteicqrou3t75tpcc5532cztc46qyd[.]onion、 aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd[.]onion)は、ユーザーを新たなネイム・アンド・シェイム ブログ(blogxxu75w63ujqarv476otld7cyjkq4yoswzt4ijadkjwvg3vrvd5yd[.]onion/Blog)にリダイレクトするようになりました。

このリダイレクトについては、以前「ランサムウェアギャングREvil: 脅威アクターは復活したのか」という記事で弊社でも紹介していますし、サイバーセキュリティ系ニュースメディアBleeping Computerの「REvil's TOR sites come alive to redirect to new ransomware operation (REvilのTORサイトが復活、新たなランサムウェアオペレーションへリダイレクト)」という記事や、vx-undergroundによるTwitterへのツイートでも言及されています。

その後同日中にこのリダイレクトは解除されました(vx-undergroundによる指摘の通り)。その時点ではネイム・アンド・シェイム ブログに名前やアフィリエーションが明記されていなかったので、本稿でどの攻撃グループがリダイレクトを行ったのかについての明確なアトリビューションは行えませんでした。

リダイレクト開始当初、このネイム・アンド・シェイム ブログには侵害された組織がひとつも掲載されていませんでした。時間経過につれてこの脅威アクターは、主に2021年4月下旬から10月にかけて「Happy Blog」に掲載されていたレコードを追加しはじめました。またREvilが以前使っていた古いファイル共有リンクも「侵害実証(Proof of Compromise)」として含めていました。

この新設ブログには、ランサムウェアオペレータと連絡を取るためのTox Chat IDが記載されていました。また同ブログでは、Ransom CartelとREvilの関連性をほのめかし、この新たな攻撃グループが「これまでと変わらないが改良されたソフトウェア」(Ransom Cartelの新しい亜種を指す)を提供する、と主張しています。

Unit 42は当初、同ブログはRansom Cartelとリンクしており、脅威アクターが言及した「改良型ソフトウェア」はRansom Cartelの新たな亜種と考えていました。しかし、さらに分析を進め、より多くの証拠を確認してみると、このネイム・アンド・シェイム ブログとRansom Cartelはふたつの異なるオペレーションである可能性もあると考えています。

このブログがRansom Cartelによって運営されているか、あるいは別のグループによって運営されているかはともかく、ひとつはっきりしているのは、「REvilが消えてもその邪悪(evil)な影響力は消えていない」ということです。同ブログのオペレータは、REvilに何らかのアクセスがあるか、REvil攻撃グループとつながりがあるように見えます。同時に、Ransom Cartelのサンプル(以下セクションで詳述)を分析した結果は、REvilとの関連が強く示唆されます。

REvilとその消滅、リダイレクトについて詳しくはブログ「ランサムウェアギャングREvil: 脅威アクターは復活したのか」を参照してください。

Ransom Cartelの概要

Ransom Cartelを初めて観測したのは2022年1月中旬頃でした。MalwareHunterTeamのセキュリティリサーチャーらは、同グループが遅くとも2021年12月には活動を始めていたものと考えています。同リサーチャーは、知られているかぎり最初のRansom Cartelによる活動を観測し、REvilランサムウェアとの類似点や技術的重複が複数あることに気づきました。

Ransom Cartelの起源には諸説あり、セキュリティ界隈のある説では「Ransom Cartelは複数の攻撃グループが合体してできたものではないか」としています。ただし、MalwareHunterTeamのリサーチャーは、合体の対象とされた攻撃グループのひとつがRansom Cartelとのかかわりを否定していると述べています。さらにUnit 42では、これら攻撃グループの多くがREvilとのかかわりを持っていること以外、Ransom Cartelとの関連を確認していません。

現時点で私たちは、Ransom CartelのオペレータはREvilランサムウェアの旧バージョンのソースコードにはアクセスできるものの、最新版の開発コードの一部にはアクセスできていなかったものと考えています(詳細は後述するRansom CartelとREvilのコード比較を参照)。このことからは、ある時点で両攻撃グループには関係があったものの、それは最近のものではなかった可能性が示唆されます。

Unit 42はRansom Cartelグループの侵害を受けた組織があることも確認しており、最初の既知の被害組織は2022年1月頃に米国とフランスで観測されています。Ransom Cartelは、教育、製造、公益事業・エネルギーの各業界の組織を攻撃しています。Unit 42のインシデントレスポンス担当者は、Ransom Cartelによる事例でもクライアント支援・対応に当たっています。

ほかの多くのランサムウェアギャング同様、Ransom Cartelも二重恐喝(脅迫)手法を使います。このグループは、盗んだデータをリークサイトに公開するだけでなく、被害者のパートナー企業や競合他社、ニュースに流すと脅し、風評被害を与えようとする攻撃的アプローチを取ることがUnit 42により確認されています。

典型的にはRansom Cartelは侵害された認証情報(クレデンシャル)経由で被害環境への初期アクセスを得ます。侵害されたクレデンシャルはランサムウェアオペレータの初期アクセスとしてもっとも一般的な攻撃ベクターのひとつで、外部リモートサービス、リモートデスクトッププロトコル(RDP)、セキュアシェルプロトコル(SSH)、仮想プライベートネットワーク(VPN)のアクセス認証などが含まれます。こうした認証情報はサイバーアンダーグラウンドで広く入手でき、脅威アクターに被害企業ネットワークにアクセスする確実な手段を提供しています。

またこれらの認証情報は、ランサムウェアオペレータ自身の作業や初期アクセスブローカーからの購入でも入手可能です。

初期アクセスブローカーとは、侵害されたネットワークへのアクセス販売を提供するブローカーを指します。アクセスブローカーの目的は、みずからはサイバー攻撃を行わず、アクセスをほかの脅威アクターに売り渡すことにあります。ランサムウェアの収益性の高さからすると、アクセスブローカーらは、RaaSグループ側の支払いに応じたなんらかの協力関係にある可能性が高いでしょう。

Unit 42は、Ransom Cartelがランサムウェア展開用の初期アクセスを得るため、この手のサービスを利用した証拠を目にしています。

このほか、Ransom Cartelが企業ネットワークへの攻撃でWindowsとLinuxのVMWare ESXiサーバーの両方を暗号化したようすを確認しています。

Ransom Cartelの攻撃で観察された戦術・技術・手順

Unit 42は、これまでのインシデントで観測されたことのないDonPAPIというツールを使うRansom Cartel脅威アクターを観測しました。このツールを使うとWindows Data Protection API (DPAPI)で保護された資格情報を検索・取得できます。これをDPAPIダンピングといいます。

DonPAPIは、Wi-FiキーやRDPのパスワード、Webブラウザに保存された認証情報などを含む「DPAPI BLOB」として知られる特定ファイルを探してマシンを検索するさいに使用されます。アンチウイルス機能(AV)やエンドポイント検出・応答機能(EDR)に検出されるリスクを避けるため、このツールはファイルをダウンロードしてローカルで復号します。Linux ESXiデバイスを侵害するため、Ransom CartelはDonPAPIを使い、Webブラウザに格納されているvCenter Webインタフェースへの認証に使われる認証情報を手に入れます。

またこの脅威アクターはこれ以外のツールも使っているようすが確認されています。ローカルに保存された認証情報を復旧するLaZagneや、ホストのメモリから認証情報を盗むMimikatzなどです。

Linux ESXiデバイスへのアクセスを持続させるため、脅威アクターはvCenterへの認証後にSSHを有効化します。脅威アクターはアカウントを新しく作成し、そのアカウントのユーザー識別子(UID)を「0」に設定します。UnixやLinuxではUID=0はrootです。つまり、あらゆるセキュリティチェックがバイパスされます。

この脅威アクターは、PDQ Inventoryという正規のシステム管理ソリューションのクラック版をダウンロードして使っているようすが確認されています。PDQ Inventoryは、IT管理者がネットワークをスキャンし、ハードウェア、ソフトウェア、Windowsの設定データを収集するのに使うツールです。Ransom Cartelはこのツールをリモートアクセスツールとして使い、インタラクティブなコマンド&コントロール チャネルを確立し、侵害したネットワークをスキャンしていました。

侵入されたVMware ESXiサーバーでは、脅威アクターが暗号化ツールを起動します。このツールは、実行中の仮想マシン(VM)を自動的に列挙したうえでesxcliコマンドでシャットダウンできます。VMプロセスを終了させることで、ランサムウェアはVMware関連ファイルをうまく暗号化できるようになります。

暗号化の際、Ransom Cartelはとくに.log、.vmdk、.vmem、.vswp、.vmsnというファイル拡張子を持つファイルを探します。これらの拡張子は、ESXiスナップショット、ログファイル、スワップファイル、ページングファイル、仮想ディスクに関連付けられているものです。暗号化されると、.zmi5z 、.nwixz、.ext、.zje2m、.5vm8t、.m4tztといったファイル拡張子が確認されます。

身代金要求メモ

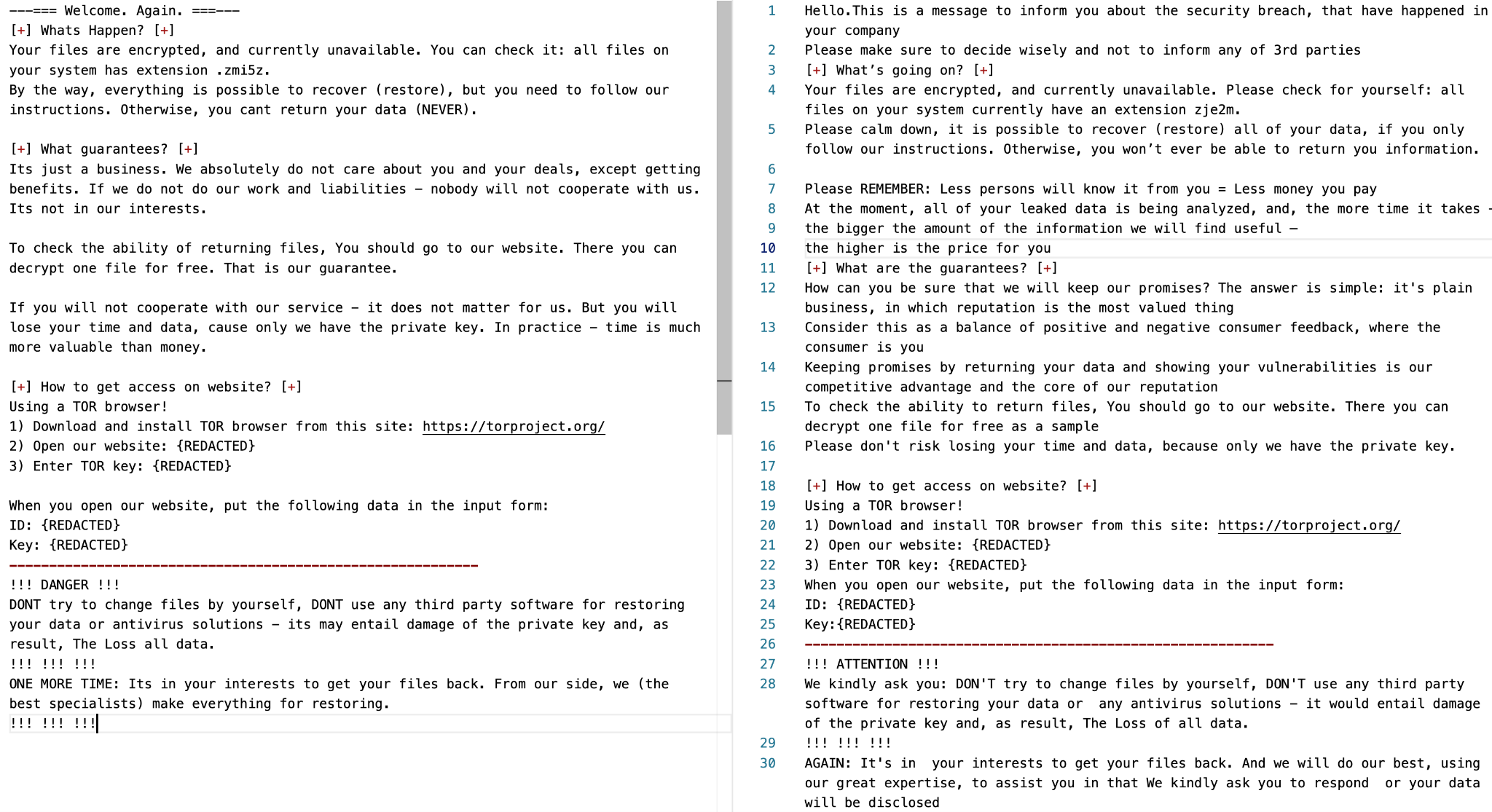

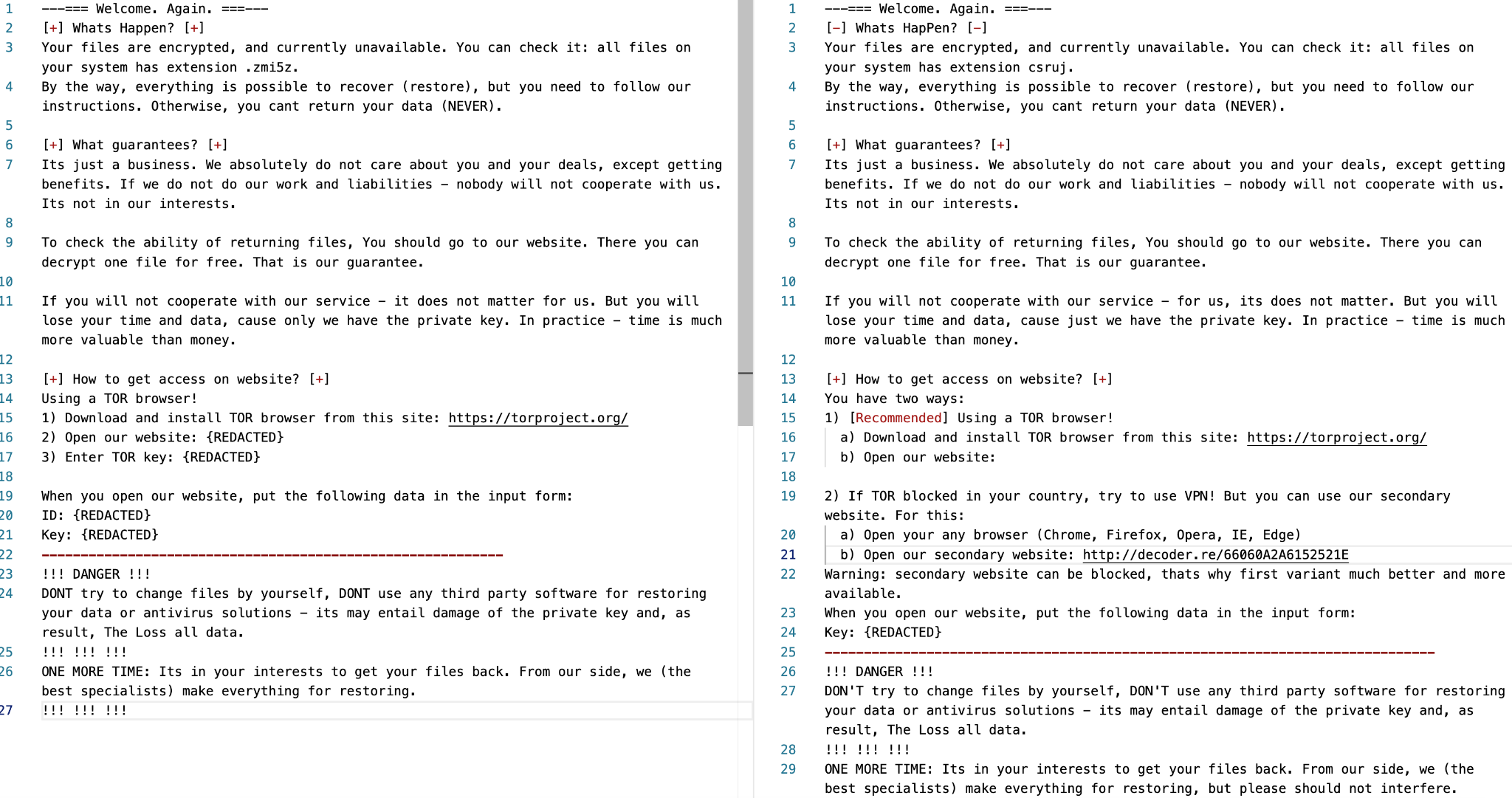

Unit 42は、Ransom Cartelが送信した2種類の身代金要求メモを観測しています。最初のものは2022年1月頃に、もう1つのものは2022年8月に初めて観測されました。2つめのものは完全に書き換えられているように見えます(図1参照)。

興味深いことに、Ransom Cartelが最初に使った身代金要求メモの構造は、REvilが送信した身代金要求メモと類似しています(図2参照)。言葉づかいが似ているほか、両者はUIDに16バイトの16進文字列という同じフォーマットを採用しています。

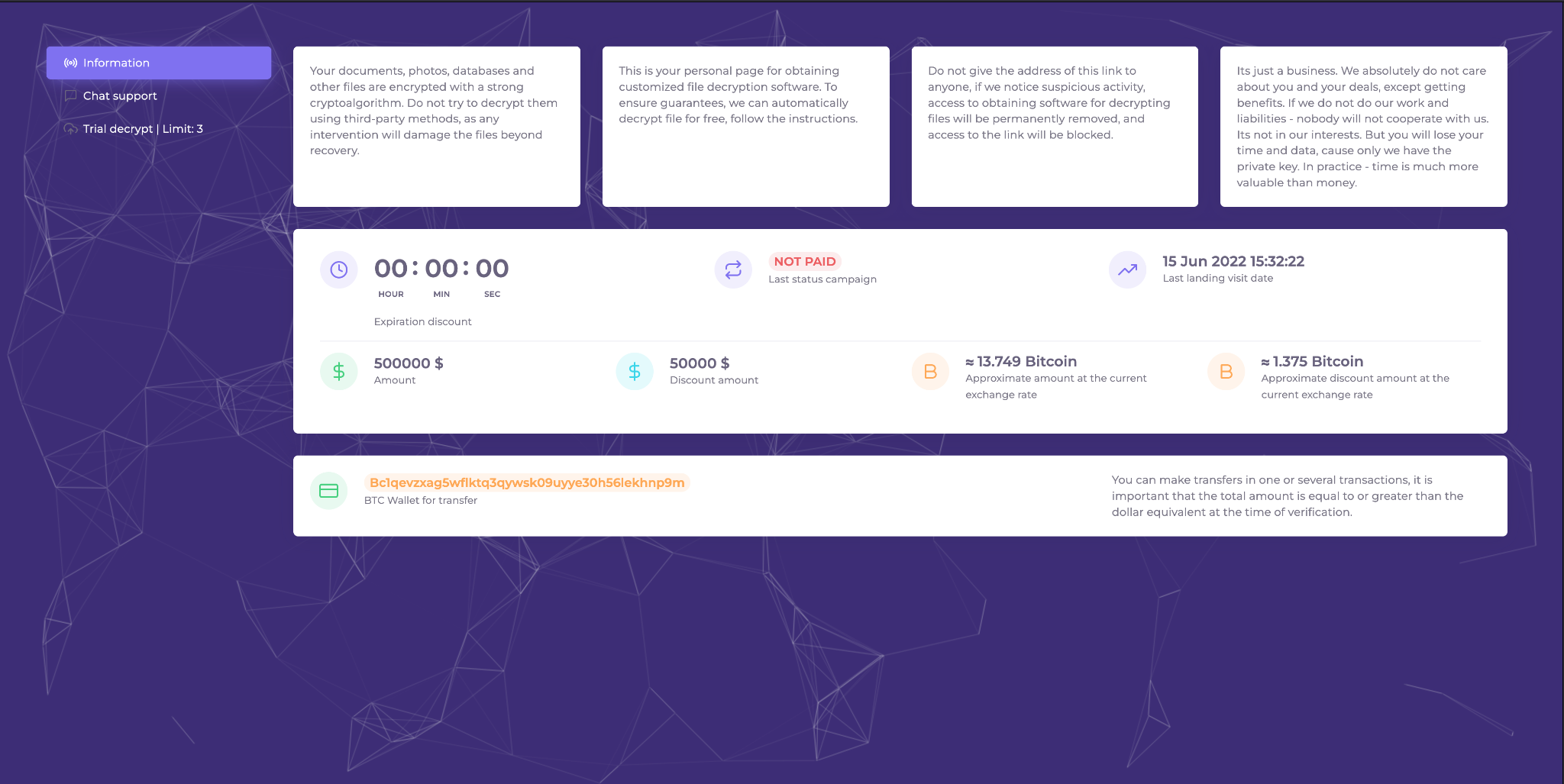

Ransom CartelのTORサイト

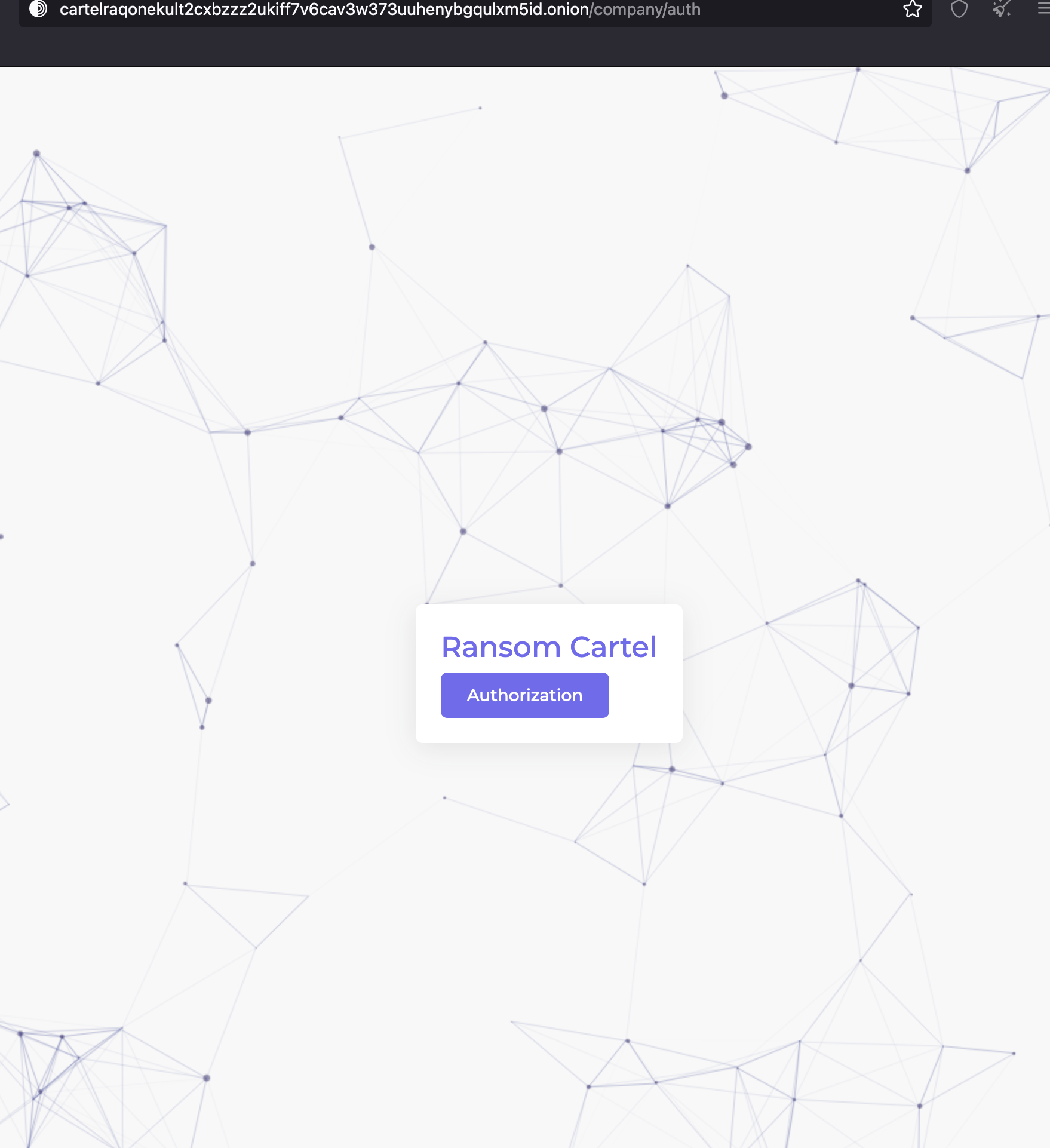

Ransom Cartelの被害者との連絡用Webサイトは、身代金要求メモに記載されたTORリンクで利用可能でした。Ransom CartelのもつTOR URLが複数確認されたことから、彼らはインフラを変更して活発にWebサイトを開発していた可能性が高いと考えられます。WebサイトへのアクセスにはTORの秘密鍵が必要です。

秘密鍵が入力されると次のページが読み込まれます。

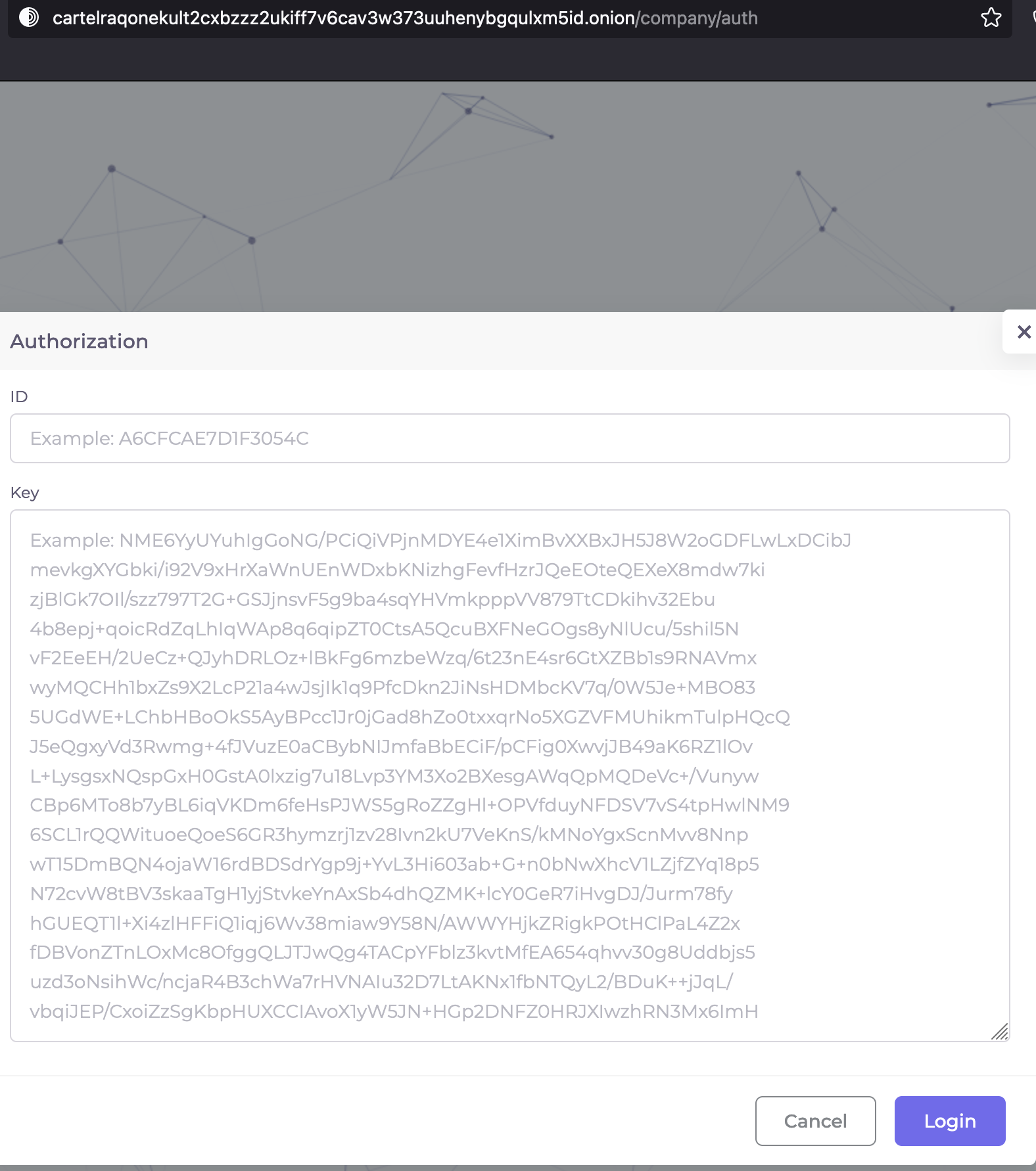

認証ボタンからTORサイトに入ると身代金要求メモに記載されている内容の入力を求める画面が表示されます。

TORサイトでの認証が完了すると、図5のようなページが表示されます。サイトには身代金要求額(米ドルおよびビットコイン)、ビットコインのウォレットアドレスなどの詳細が記載されています。

技術的詳細

今回の分析ではRansom Cartelのサンプルを2つ使いました。

ファイル1のSHA256: 55e4d509de5b0f1ea888ff87eb0d190c328a559d7cc5653c46947e57c0f01ec5

ファイル2のSHA256: 2411a74b343bbe51b2243985d5edaaabe2ba70e0c923305353037d1f442a91f5

いずれのサンプルもエクスポートの数は3つでした。

Rathbuige

ServiceMain

SvchostPushServiceGlobals

これらのサンプルにはエクスポートを指定せずにDLLが実行された場合に備えてDllEntryPointも含まれています。DllEntryPointは、Curve25519 Donnaアルゴリズムの呼び出しを24回イテレートする関数につながります。このイテレーションが終了すると、このサンプルはシステムのメトリクス、とくにSM_CLEANBOOTの値を問い合わせます。この値が0以外の場合、ランサムウェアはrundll32.exe経由でRathbuigeエクスポートを指定して自身の別インスタンスを生成します。

| SM_CLEANBOOTの値 | 説明 |

| 0 | 通常モードで起動 |

| 1 | セーフモードで起動 |

| 2 | ネットワークを介したセーフモードで起動 |

表1 SM_CLEANBOOTの値

Rathbuigeのエクスポートは以下のミューテックスの作成から始まります。

Global\\266ee996-e1ac-4eaa-9bdb-0b639d41b32d

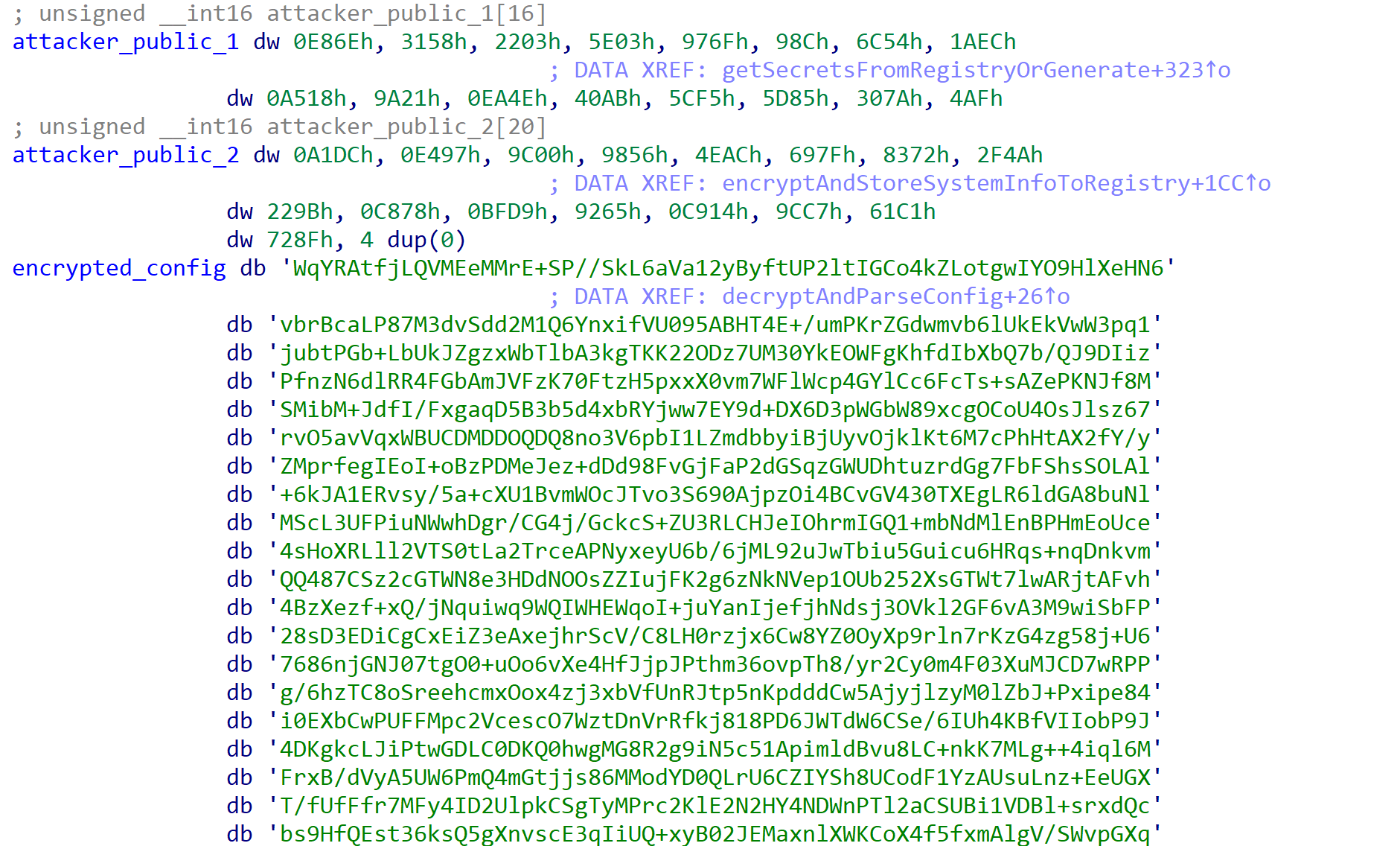

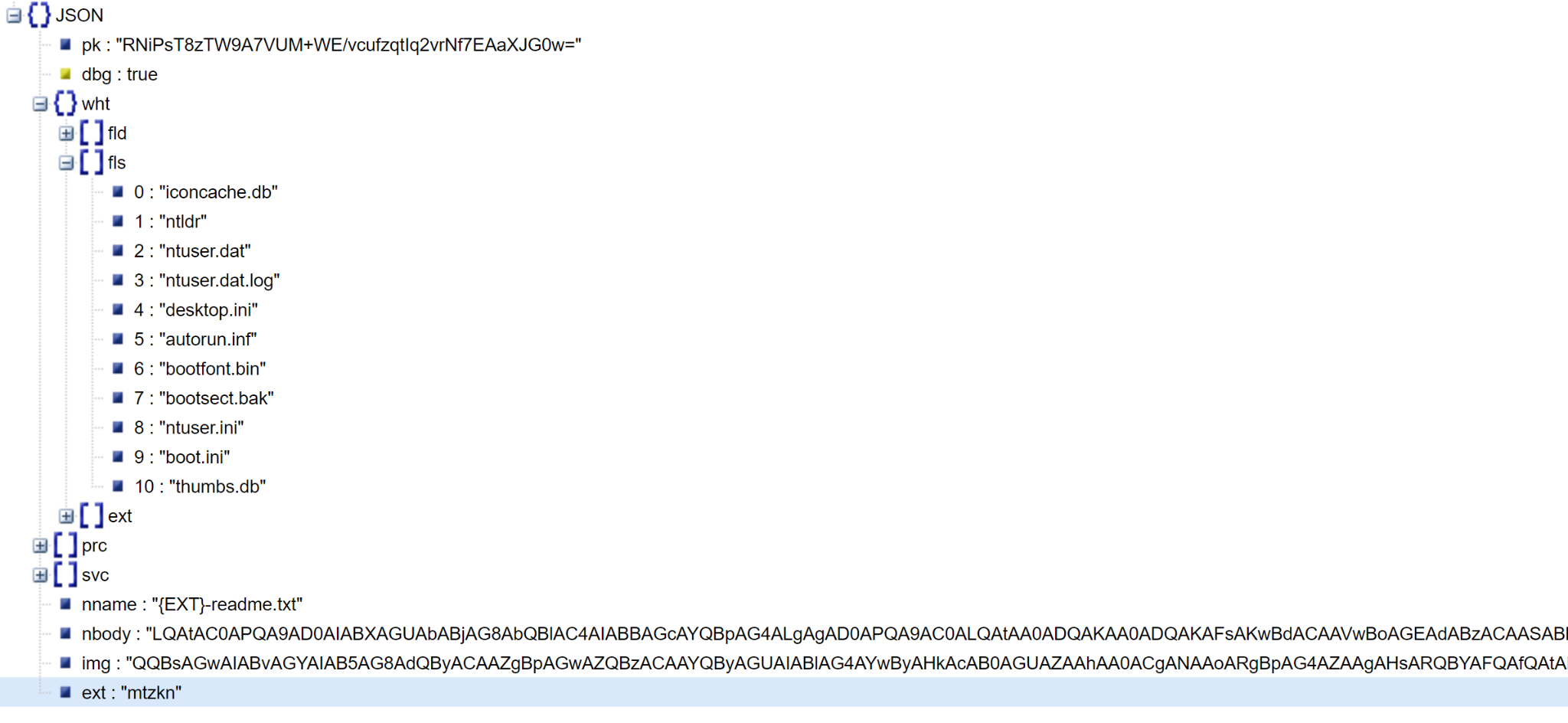

ミューテックスが作成されると、サンプルは埋め込まれた構成を復号してパースしはじめます。この構成はBase64エンコードされたBLOBとして格納されています。BLOBの最初の16バイトは復号後にRC4鍵として残りの部分を復号するのに使われます。

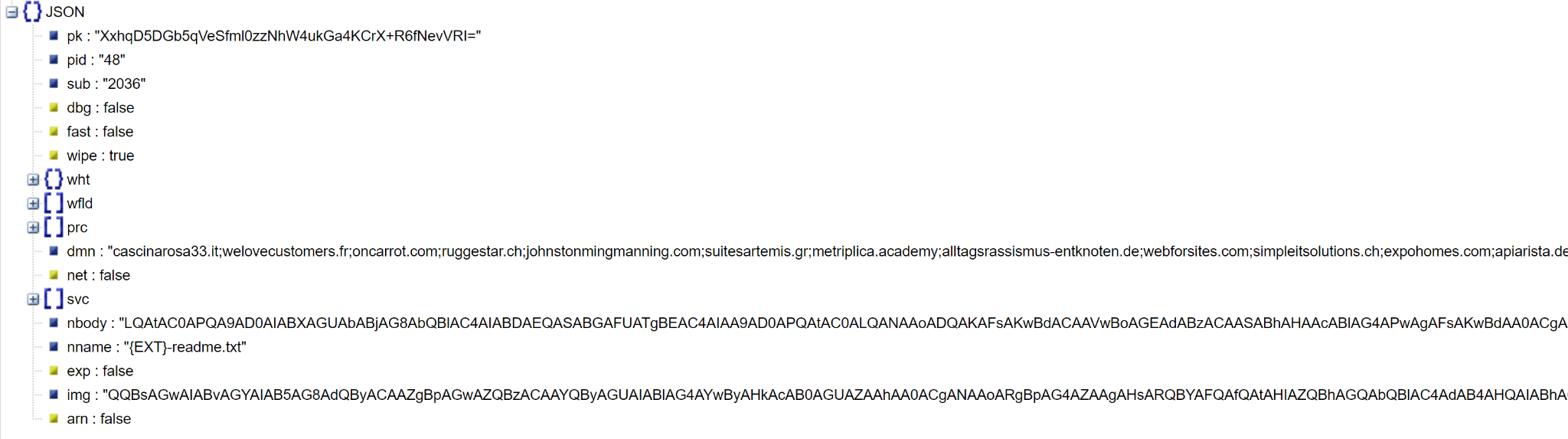

復号された構成内容はJSON形式で保存されます。その内容は、暗号化されたファイルの拡張子、脅威アクターの公開Curve25519-donna鍵、Base64エンコードされた身代金要求メモ、暗号化前に終了させるプロセスやサービスのリストなどの情報です。

この構成に含まれるキーやその値の内訳は表2の通りです。

| 構成キー | 値 |

| pk | 攻撃者の公開鍵 |

| dbg | デバッグモード |

| wht | リストされた項目を許可

|

| prc | 終了対象プロセス |

| svc | 終了対象サービス |

| nname | 身代金要求メモファイル名 |

| nbody | 身代金要求メモの内容 |

| ext | 暗号化ファイルの拡張子 |

表2 構成内容の構造

| dbsnmp | raw_agent_svc | onenote | steam |

| VeeamNFSSvc | synctime | infopath | msaccess |

| tbirdconfig | mspub | ocomm | excel |

| EnterpriseClient | ocssd | agntsvc | winword |

| ocautoupds | thebat | sql | bedbh |

| dbeng50 | powerpnt | wordpad | xfssvccon |

| VeeamTransportSvc | CagService | bengien | visio |

| outlook | DellSystemDetect | encsvc | benetns |

| pvlsvr | isqlplussvc | VeeamDeploymentSvc | vsnapvss |

| sqbcoreservice | firefox | mydesktopservice | oracle |

| mydesktopqos | beserver | thunderbird | vxmon |

表3 対象プロセス一覧

| BackupExecVSSProvider | BackupExecManagementService | AcronisAgent |

| veeam | VeeamDeploymentService | ARSM |

| BackupExecAgentAccelerator | MSExchange$ | PDVFSService |

| MSSQL$ | VeeamTransportSvc | memtas |

| MSExchange | vss | stc_raw_agent |

| BackupExecDiveciMediaService | CAARCUpdateSvc | mepocs |

| svc$ | WSBExchange | sophos |

| VSNAPVSS | MVarmor64 | MSSQL |

| sql | BackupExecRPCService | backup |

| MVArmor | BackupExecAgentBrowser | VeeamNFSSvc |

| BackupExecJobEngine | CASAD2DWebSvc | bedbg |

| AcrSch2Svc |

表4 対象サービス一覧

| mod | cpl | ps1 |

| cab | com | ani |

| diagcab | adv | themepack |

| shs | sys | rom |

| cur | ldf | msu |

| mpa | spl | msi |

| msc | wpx | 386 |

| diagcfg | lock | prf |

| deskthemepack | bin | ico |

| diagpkg | nomedia | idx |

| ics | hlp | msp |

| msstyles | key | cmd |

| scr | exe | drv |

| hta | nls | dll |

| lnk | icns | ocx |

| theme | bat | icl |

| rtp |

表5 対象外の拡張子

構成内容を復号すると特定のシステム情報(ユーザー名、コンピュータ名、ドメイン名、ロケール、製品名など)が収集されます。収集された情報は以下のJSON構造でフォーマットされます。

|

1 |

{"ver":%d,"pk":"%s","uid":"%s","sk":"%s","unm":"%s","net":"%s","grp":"%s","lng":"%s","bro":%s,"os":"%s","bit":%d,"dsk":"%s","ext":"%s"} |

表6にこのJSON構造における各キーの目的を示します。

| キー | 値 |

| ver | ハードコードされたランサムウェアのバージョン。いずれのサンプルでも0x65(101)に設定されている |

| pk | 構成内で見つかった公開鍵 |

| uid | 特定のマシン情報をCRC-32ハッシュ化することで算出した一意な識別子 |

| sk | 暗号化されたセッションシークレット |

| unm | ユーザー名 |

| net | コンピュータ名 |

| grp | コンピュータドメイン |

| lng | コンピュータロケール |

| bro | キーボードロケールがハードコードされたロケール値と一致するか: true/false |

| os | 製品名 |

| bit | システムアーキテクチャ |

| dsk | ディスク情報 |

| ext | ランサムウェアの拡張子 |

表6 ハードコードされたJSON形式のキーと値

収集データはJSON構造にフォーマットされた後、Ransom Cartelがsession_secret BLOBを生成するさいと同じ手順で暗号化されます(後述)。簡単に言えば、これにはAES鍵にCurve25519共通鍵のSHA3ハッシュを使うAES暗号が使われます。

暗号化された収集データはレジストリキーSOFTWARE\\Google_Authenticator\\b52dKMhjに書き込まれます。このサンプルはまずはHKEY_LOCAL_MACHINEハイブに書き込もうとし、適切な権限がなければ HKEY_CURRENT_USERに書き込みます。このデータはレジストリに書き込まれるとBase64エンコードされ、身代金要求メモ内の{KEY}プレースホルダーを置き換えて埋め込まれます。

構成がパースされてレジストリに保存されると、ランサムウェアに提供されたコマンドラインがパースされます。表7に示すように、全部で5つの引数を指定可能です。

| 引数 | 説明 |

| -nolan | ネットワークドライブの暗号化を試みないようサンプルに指示する |

| -nolocal | どのローカルボリュームも暗号化させない |

| -path | 特定のファイルパスを暗号化する |

| -silent | おそらくは実行中のプロセスやサービスを終了させないようにランサムウェアに指示しているもので、ただちにファイルの暗号化を開始する |

| -smode | セーフモードでの起動を有効化するためランサムウェアにBCEditを使わせる。REvilによる「Windowsセーフモードの暗号化」利用という特定の技術の詳細はこちらの記事を参照のこと |

表7. Ransom Cartelが受け入れる引数

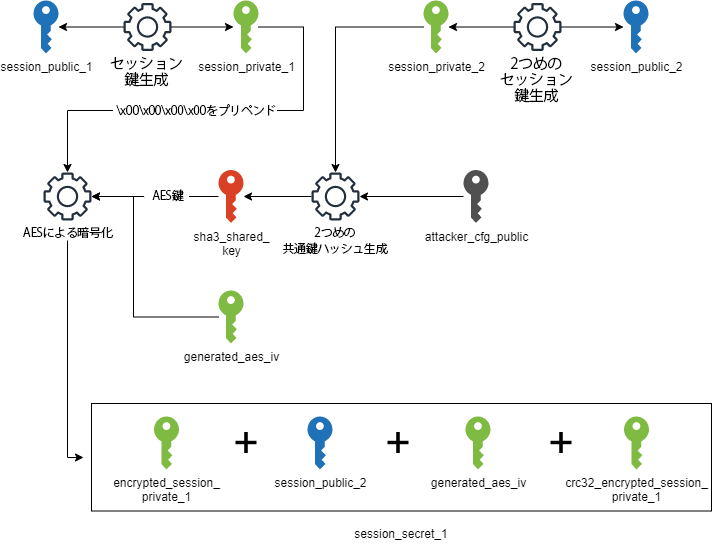

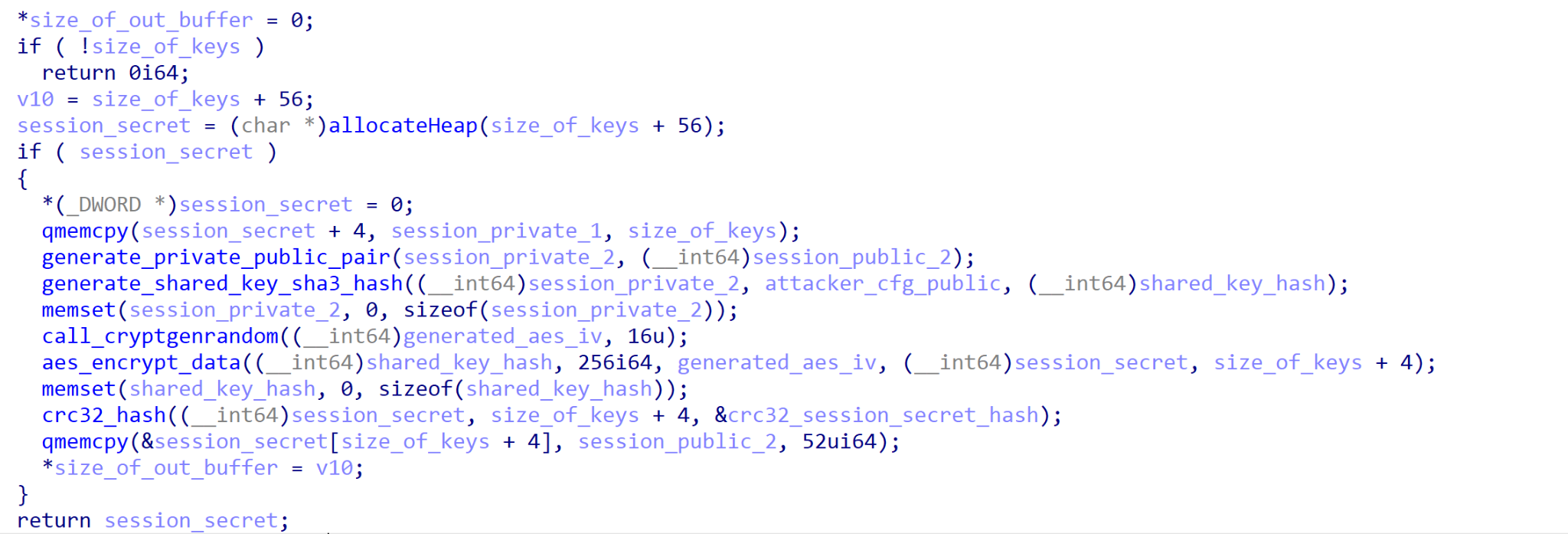

これを踏まえ、セッションシークレットの生成手順の分析に移ります。

Ransom Cartelはまず、レジストリにすでに以前に生成された値が含まれているかどうかを確認します。含まれていれば、それらの値をメモリに読み込みます。そうでなければ、実行時に合計2つのセッションシークレットを生成し、それぞれのシークレットに88バイトのデータを含めます。

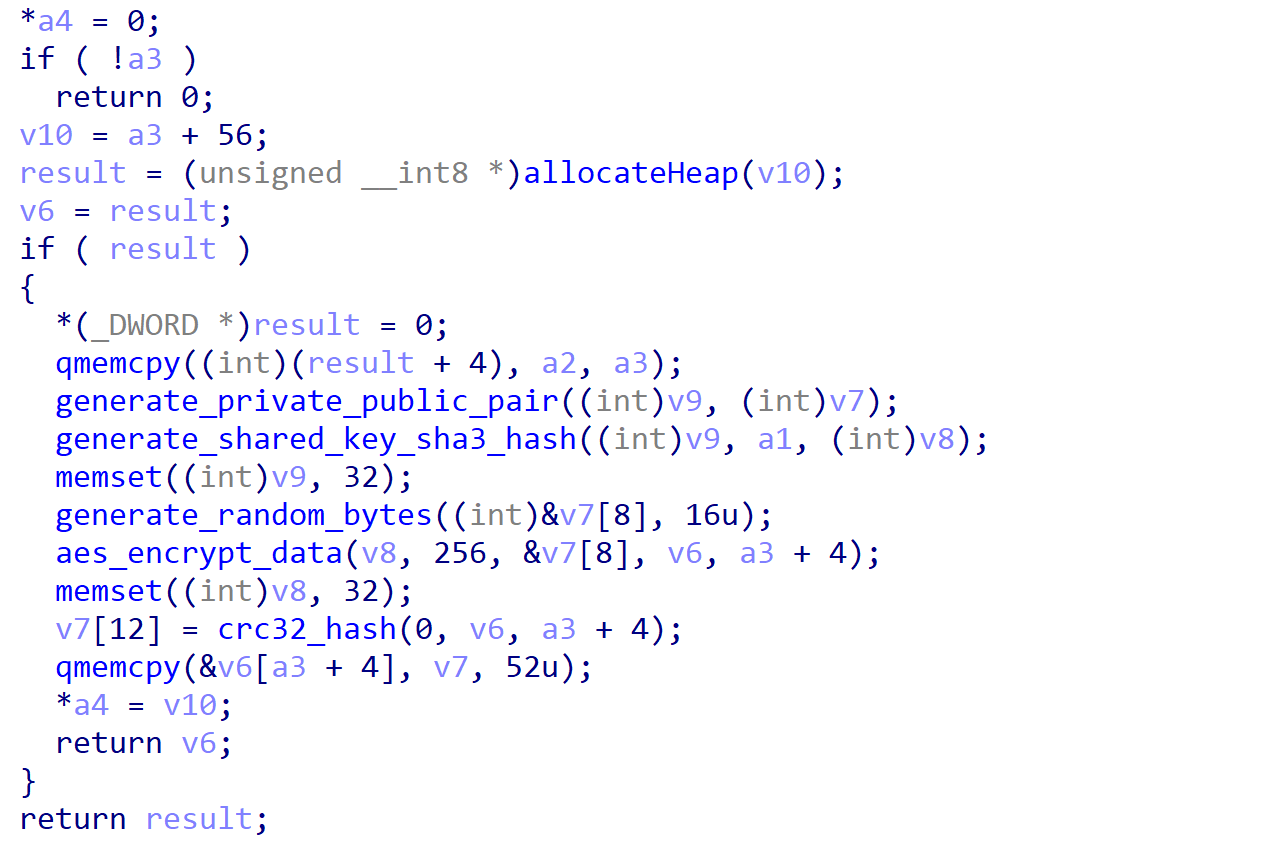

まず、このCurve25519リポジトリのコードを使って、公開鍵と秘密鍵のペア(session_public_1、session_private_1)を生成します。最初のセッションシークレットの生成時、べつのセッション鍵ペア(session_public_2とsession_private_2)が生成され、session_private_2はattacker_cfg_public(設定内に埋め込まれた公開鍵)とペアになって共通鍵を生成します。この共通鍵はその後、SHA3ハッシュアルゴリズムでハッシュ化されます。このハッシュは、ランダムな16バイトの初期化ベクトル(IV)とともにAES鍵として使用され、4つのnullバイトとその後に続くsession_private_1のデータBLOBを暗号化します。

この後、暗号化されたblobはCRC-32でハッシュ化され、値session_public_2、AES IV、計算されたCRC-32ハッシュが付加されます。この結果の値がsession_secret_1です。2つめに生成されるセッションシークレットもまったく同じ手順に従います。ただしattacker_cfg_publicは使わず、バイナリに埋め込まれた公開鍵(attacker_embedded_public_1)で共通鍵が生成されます。

最後の埋め込み公開鍵(attacker_embedded_public_2)は、上記JSON構造でフォーマットされたデータの暗号化に使われます。

このセッションシークレットの生成方法は2020年にAmossysのリサーチャーが文書化しています。ただし、彼らの分析はSodinokibi/REvilランサムウェアの更新されたバージョンを主に取り扱ったものであることから、REvilのソースコードと最新のRansom Cartelサンプルに直接的な重複があることが示唆されます。

セッションシークレットは生成された後、session_public_1やattacker_cfg_publicとともにレジストリに書き込まれます。

| パス | 名前 | 値 |

| SOFTWARE\\Google_Authenticator\\ | WRZfsL | attacker_cfg_public |

| SOFTWARE\\Google_Authenticator\\ | RB4y | session_public_1 |

| SOFTWARE\\Google_Authenticator\\ | Kbcn0 | session_secret_1 |

| SOFTWARE\\Google_Authenticator\\ | BSjHn | session_secret_2 |

表8 Ransom Cartelが使うレジストリのパスとその値

この時点で、ファイル暗号化開始に必要な情報がすべて収集・生成されています。

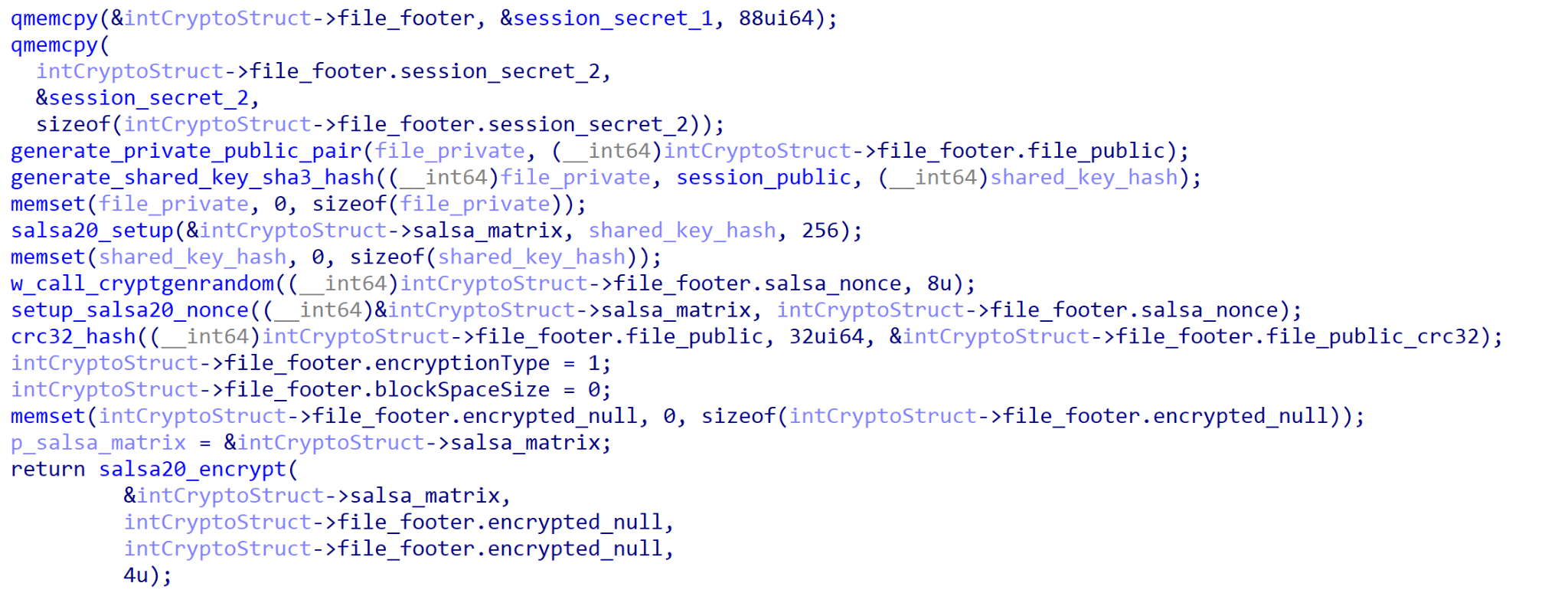

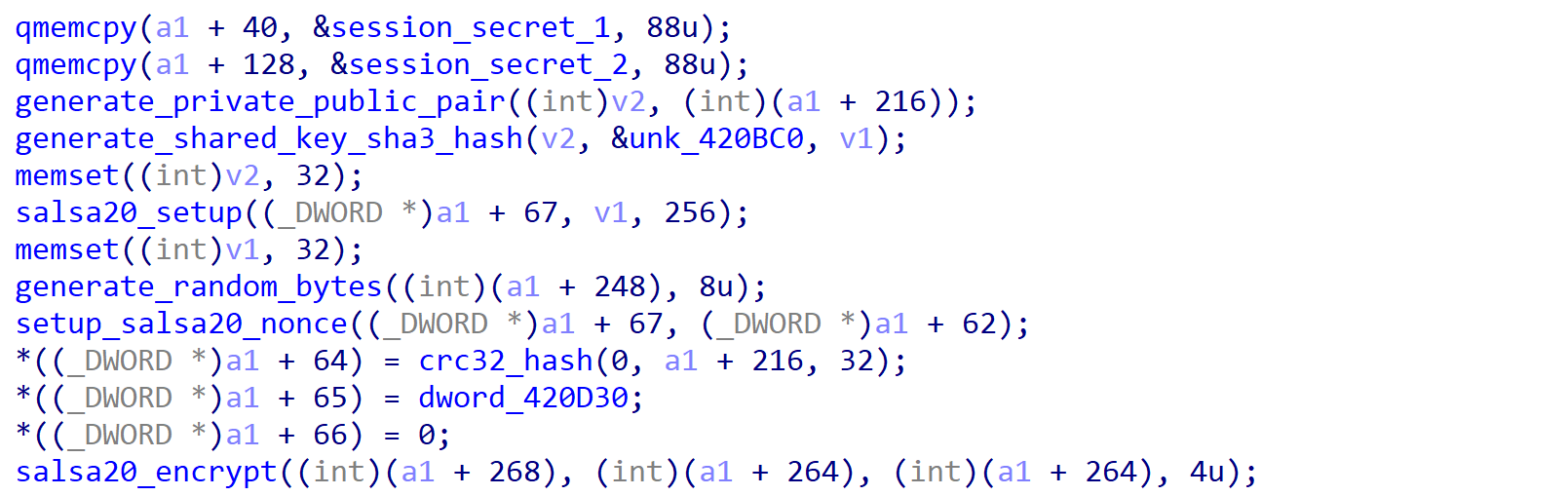

各ファイルに対し、Curve25519 Donnaを使って一意な公開鍵と秘密鍵のペア(file_public_1とfile_private_1)が生成されます。file_private_1とsession_public_1を対にして共通鍵を生成し、SHA3でハッシュ化します。生成されたハッシュはSalsa20(対称暗号アルゴリズム)の暗号鍵として使用され、CryptGenRandomを使って8バイトのランダムなnonceが生成されます。file_public_1のCRC-32ハッシュを計算し、生成されたSalsa20行列で4つのnullバイトを暗号化します。

上記データの特定要素は暗号化されたファイルフッタの一部として保持・使用されます。各ファイルフッタは長さが232バイトで以下の構成になっています。

- session_secret_1 (88バイト)

- session_secret_2 (88バイト)

- file_public_1 (32バイト)

- salsa_nonce (8バイト)

- crc_file_public_1 (4バイト)

- encryption_type (4バイト)

- block_spacing (4バイト)

- encrypted_null (4バイト)

session_secretの生成手順同様、この構造もAmossysの分析したREvilサンプルと同じで、これもまたRansom Cartelのサンプル開発時にREvilのソースコードがほとんど変更されなかったことを示しています。

Ransom CartelとREvilのコード比較

Ransom Cartelのサンプルを分析した結果、REvilランサムウェアとの類似点が見つかりました。

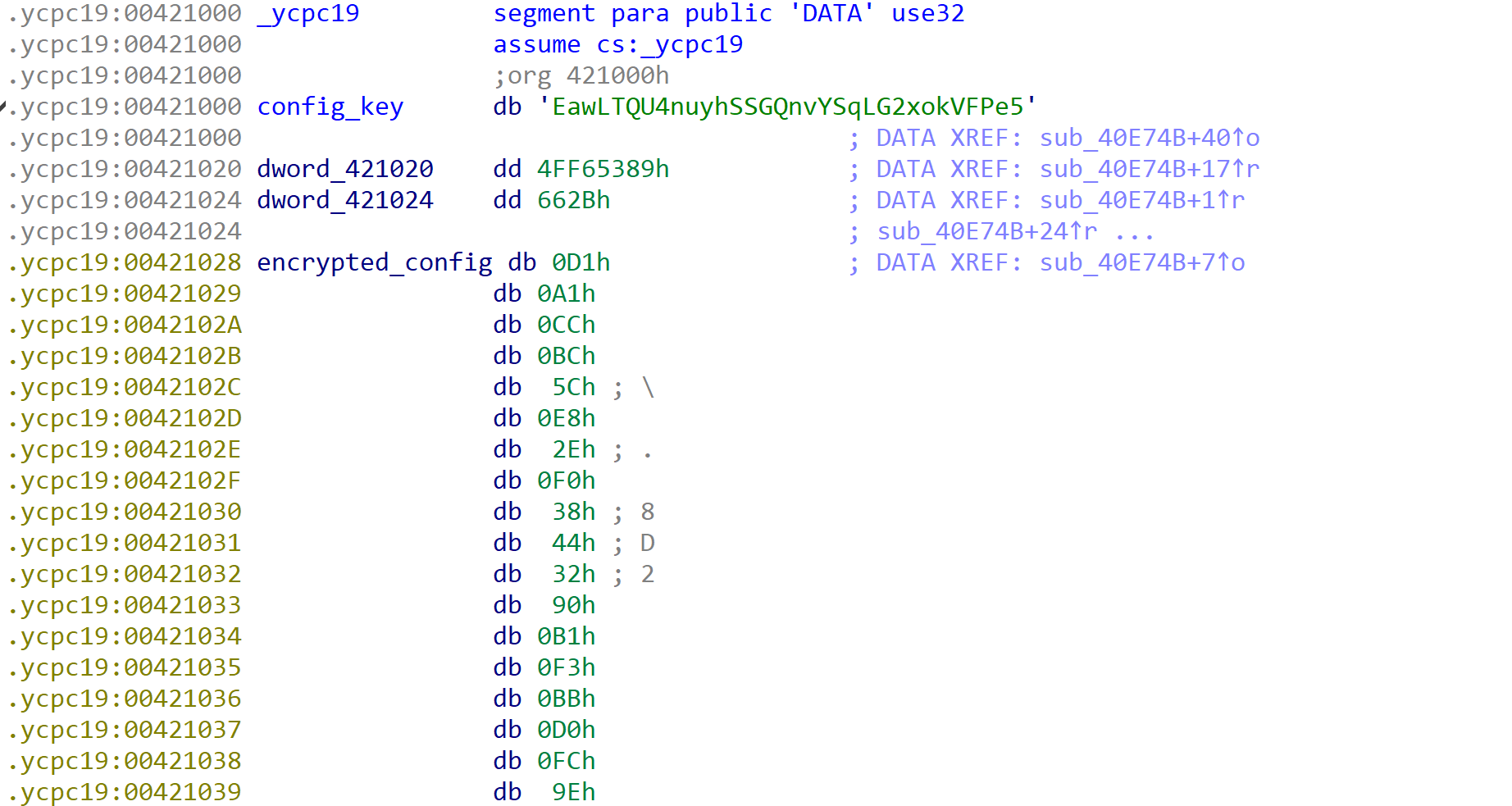

Ransom CartelとREvilの顕著な類似点として、まずその構成が挙げられます。2019年のREvilサンプル(SHA256: 6a2bd52a5d68a7250d1de481dcce91a32f54824c1c540f0a040d05f757220cd3)を調べると、その類似性がわかります。ただし暗号化された構成の保存方法は若干異なります。REvilサンプルの場合、バイナリ内の独立したセクション(.ycpc19)に構成を保存して、最初の32バイトのRC4鍵と、それに続く生の暗号化された構成とを保存しています。一方、Ransom Cartelサンプルの場合、構成はBase64エンコードのBLOBとして.dataセクションに保存されています。

REvilの構成は復号されれば同じJSON形式を利用しますが、pid、sub、fast、wipe、dmnなどの追加の値が含まれています。これらの値はREvilサンプルには追加の機能があることを示しています。Ransom Cartelの開発者が特定機能を削除したのかもしれませんし、REvilのかなり古いバージョンをもとにRansom Cartelをビルドしたのかもしれません。

前述したとおり、大きな重複はもうひとつあり、Ransom Cartelの2つのサンプル間でコードが再利用されています。いずれのサンプルも同一の暗号化方式を使用し、複数の公開鍵/秘密鍵ペアを生成し、REvilのサンプルに見られるのと同じ手順でセッションシークレットを作成します。

どちらもファイルの暗号化にSalsa20とCurve25519を使っていて、内部型structの構造以外に暗号化ルーチンのレイアウトにほとんど違いはありません。

この2つのマルウェアの違いでとくに興味深いのは、RevilがRansom Cartelグループより高度に難読化を行っており、文字列の暗号化、APIのハッシュ化などをしているのに対し、Ransom Cartelは構成以外の難読化をほとんど行っておらず、Revilが使っている難読化エンジンを持っていない可能性が示唆される点です。

Ransom CartelグループはオリジナルのREvil脅威アクターグループの分派で、REvilランサムウェアの暗号化ツール/復号ツールのオリジナルのソースコードのみを持っており、難読化エンジンへのアクセスをもっていない可能性があります。

Ransom Cartelの戦術・技術・手順

以下は、Ransom Cartelのアフィリエイトによる使用が確認されたTTP(戦術・技術・手順)のリストです。

| 戦術・技術・手順(TTP) | 説明 |

| TA0001 Initial Access | |

| T1078. Valid Accounts | 正規のVPN、RDP、Citrix、VNC認証を使って環境へのアクセスを維持する |

| T1133. External Remote Services | 正規のVPNまたはCitrixの認証情報を使って環境へのアクセスを維持する |

| TA0002 Execution | |

| T1072. Software Deployment Tools | PDQ Inventory Scannerツールをデプロイする |

| T1059.001. Command and Scripting Interpreter: PowerShell | PowerShellを使って悪意のあるペイロードを取得しMimikatzやRcloneなどの追加リソースをダウンロードする |

| T1059.003 Command and Scripting Interpreter: Windows Command Shell | cmd.exeを使ってコマンドを実行する |

| TA0003 Persistence | |

| T1003.008. OS Credential Dumping: /etc/passwd and /etc/shadow | オフラインでのパスワードクラッキングのため/etc/passwdと/etc/shadowの内容のダンプを試みる |

| T1136.001. Create Account: Local Account | ユーザーアカウントを新規に作成する |

| T1098. Account Manipulation | 新規に作成したアカウントをAdministratorsグループに追加し、昇格したアクセスを維持する |

| T1547.001. Boot or Logon Autostart Execution: Registry Run Keys/Startup Folder | レジストリのrunキーを追加して永続性を保つ以下のコマンドの利用が観測されることがある start cmd.exe /k runonce.exe /AlternateShellStartup |

| T1197. BITS Jobs | BITSAdminを使ってペイロードのダウンロードとインストールを行う |

| TA0004 Privilege Escalation | |

| T1068. Exploitation for Privilege Escalation | Print Nightmareの脆弱性を悪用する |

| TA0005 Defense Evasion | |

| T1222.002. File and Directory Permissions Modification: Linux and Mac File and Directory Permissions Modification | chmod +x コマンドを使ってランサムウェアに実行パーミッションを付与する |

| T1112. Modify Registry | レジストリを変更し、UACリモートコントロールを無効にするためにSOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolicyを1に設定する |

| T1070.001 Indicator Removal on Host: Clear Windows Event Logs | wevtutilを使ってWindowsイベントログをクリアする |

| T1218.011. System Binary Proxy Execution: Rundll32 | Rundll32を使って悪意のあるDLLをロード・実行する |

| T1562.004. Impair Defenses: Disable or Modify System Firewall | AnyDeskに関連するWindows Defender Firewallの例外リスト内のルールを削除する |

| T1070.004. Indicator Removal on Host: File Deletion | クリーンアップの一環としてオペレーションで使ったファイルの一部を削除する。この削除対象には、7z.exe、tor.exe、ssh.exeなどのアプリケーションが含まれる |

| T1070.003. Indicator Removal on Host: Clear Command History | Windows PowerShell、WitnessClientAdminのログファイルをクリアする |

| T1027. Obfuscated Files or Information | エンコードされたPowerShellコマンドを使う |

| TA0006 Credential Access | |

| T1003.001. OS Credential Dumping: LSASS Memory | Mimikatzでクレデンシャルを収穫する |

| T1555.003. Credentials from Password Stores: Credentials from Web Browsers | ブラウザに保存されたユーザーのパスワードを侵害する |

| TA0007 Discovery | |

| T1046. Network Service Discovery | PDQ Inventory scanner、Advanced Port Scanner、netscan (これでProxyShell脆弱性のスキャンも実施)などのツールを使う |

| T1083. File and Directory Discovery | 暗号化前に特定のファイルを検索する |

| T1135. Network Share Discovery | リモートでオープンになっているSMBネットワーク共有を列挙する |

| T1087.001. Account Discovery: Local Account | ntuser.dat、/etc/passwdにアクセスしてすべてのアカウントを列挙する |

| TA0008 Lateral Movement | |

| T1021.004. Remote Services: SSH | リモートアクセスにPuttyを使う |

| T1550.002. Use Alternate Authentication Material: Pass the Hash | Pass-the-Hashによる認証の攻撃に使うパスワードハッシュをダンプする |

| T1021.001. Remote Services: Remote Desktop Protocol | ラテラルムーブにRDPを使う |

| TA0009 Collection | |

| T1560.001. Archive Collected Data: Archive via Utility | 盗んだデータを7-Zipで圧縮して漏出させる |

| TA0010 Exfiltration | |

| T1567.002. Exfiltration Over Web Service: Exfiltration to Cloud Storage | Rcloneを使ってクラウド共有サイト(PCloudやMegaSyncなど)にデータを漏出させる |

| TA0011 Command and Control | |

| T1219. Remote Access Software | AnyDeskを使ってリモート接続とファイル転送を行う |

| T1090.003. Proxy: Multi-hop Proxy | TORやVPNサーバーを経由してトラフィックをルーティングしてアクティビティをカムフラージュする |

| T1105. Ingress Tool Transfer | 被害端末にファイルをダウンロード・アップロードする |

| TA0040 Impact | |

| T1486. Data Encrypted for Impact | システムデータを暗号化して暗号化されたファイルにランダムな拡張子を追加する。確認されている拡張子は.zmi5z、.nwixz、.ext、.zje2m、.5vm8t、.m4tzt |

表9 Ransom CartelのアクティビティのTTP(戦術、技術、および手順)

使用されたマルウェア、ツール、エクスプロイト

| Execution (実行) | Credential Access (資格情報へのアクセス) | Discovery (探索) | Privilege Escalation (特権昇格) | Lateral Movement (ラテラルムーブ) | Command and Control (コマンド&コントロール) | Exfiltration (データ漏出) |

| PowerShell

Windows command shell |

Mimikatz LaZagne DonPAPI |

PDQ Inventory scanner Advanced Port Scanner netscan.exe |

Print Nightmare | Putty | AnyDesk Cobalt Strike |

Rclone |

表10 使用されたマルウェア、ツール、エクスプロイト

結論

Ransom Cartelは2021年に台頭してきた多くのランサムウェアファミリのひとつです。Ransom Cartelは、二重脅迫(恐喝)をはじめ、ランサムウェア攻撃でよく見られるTTPを使っていますが、この特定ランサムウェアは、ほかのランサムウェア攻撃では観測されたことのない、あまり一般的ではないツール(例: DonPAPI)を使っています。

事実に照らしてRansom CartelオペレータがREvilランサムウェアのオリジナルソースコードにアクセスできることは明らかですが、(最近のREvilが使っている)文字列の暗号化やAPI呼び出し隠蔽用の難読化エンジンを持っていないと見られることから、Ransom Cartelオペレータは、ある時点でREvilグループと関係を持っていて、その後、独自の活動を始めたものと推測されます。

Ransom Cartelの標的のなかには知名度の高い組織もあり、Unit 42が確認しているRansom Cartel事例も着実に増えてきていることから、当該ランサムウェアオペレータとアフィリエイトは、今後も組織を攻撃して恐喝を続ける可能性が高いと考えられます。

パロアルトネットワークスはRansom Cartelランサムウェアの検出/防止を次の方法で支援します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Ransom Cartelに関連するインジケータ(指標)を識別します。

- ランサムウェア対策モジュールでWindows上でのRansom Cartelによる暗号化の振る舞いを検出します。

- Windows上でのローカル分析によりRansom Cartelバイナリを検出します。

- Next-Generation Firewalls: DNSシグネチャが既知のコマンド&コントロール(C2)ドメインを検出し、 高度なURLフィルタリング[1][2]で同ドメインをマルウェアとして分類します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

IoC

Ransom Cartelサンプル

9935DA29F3E4E503E4A4712379CCD9963A730CCC304C2FEC31E8276DB35E82E8

BF93B029CCA0DE4B6F32E98AEEBD8FD690964816978A0EB13A085A80D4B6BF4E

55e4d509de5b0f1ea888ff87eb0d190c328a559d7cc5653c46947e57c0f01ec5

2411a74b343bbe51b2243985d5edaaabe2ba70e0c923305353037d1f442a91f5

ネットワークベースのIoC

185.239.222[.]240 TOR Exitノード

108.62.103[.]193 TOR Exitノード

185.129.62[.]62 TOR Exitノード

185.143.223[.]13 弾丸ホスティングサーバー

185.253.163[.]23 PIA VPN Exitノード

IoC(侵害指標)とRansom Cartelに関するTTPはUnit 42 ATOMビューアのRansom Cartelからご確認ください。

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

2022-10-19 13:30 JST 英語版更新日 2022-10-15 11:15 PDT の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得