This post is also available in: English (英語)

概要

8月上旬、GTSCはProxyShell (CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)とよく似たMicrosoft Exchangeの新たなゼロデイのリモートコード実行の脆弱性(RCE)を発見しました。

この脆弱性はあるGTSCの顧客の不審な活動に対してSOCが調査した結果であると思われ、実際の攻撃として見つかっています。GTSCは脆弱性のスコープを確定後、ゼロデイ イニシアティブ(ZDI)に報告を行い、Microsoftとの連携を進められるようにしました。当該脆弱性にはCVE-2022-41040、CVE-2022-41082が割り当てられており、それぞれ深刻度(Severity)「緊急(critical)」、「重要(important)」と評価されています。1つめのCVE-2022-41040はサーバーサイド リクエスト フォージェリ(SSRF)の脆弱性です。2つめのCVE-2022-41082 はExchange PowerShellに攻撃者がアクセスできる場合にリモートコード実行(RCE)が可能となる脆弱性です。

エクスプロイトには認証が必要なものの、要求されるのは標準ユーザーの認証なので、昨今のユーザークレデンシャル(資格情報)収集の容易さを考えれば、これはけっして高いハードルとはいえないでしょう。Microsoftはこれらの脆弱性に対する修正プログラムをまだ公開していませんが、GTSCの脆弱性開示に対応するブログで緩和策を提供しています。

パロアルトネットワークスのお客様は、以下の方法でProxyNotShellの脆弱性に対する保護と緩和を受けています。

- 脅威防御セキュリティサブスクリプションを適用したNext-Generation Firewall(NGFW)またはPrisma Accessは、CVE-2022-41040に関連するセッションをブロックできます。

- Cortex XSOARのレスポンスパックとプレイブックは緩和プロセスを自動化できます。

- Cortex Xpanseは自組織内で攻撃対象領域となりうるMicrosoft Exchangeサーバーの識別と検出に役立ちます。

- Cortex XDRは関連するエクスプロイト試行を報告します。

- Cortex XDRで以下のXQLクエリを使うとこれらのCVEのエクスプロイト試行追跡に役立ちます。

- 高度なURLフィルタリングには悪意のあるURLとIPが追加されています。

- Unit 42のインシデントレスポンスチームによる個別対応もご提供しています。

詳しくは結論のセクションをご覧ください。

| 本稿で扱う脆弱性 | CVE-2022-41040, CVE-2022-41082 |

目次

脆弱性の詳細

現在の攻撃スコープ

中間ガイダンス

Unit 42 マネージド スレット ハンティング チームによるクエリ

結論

脆弱性の詳細

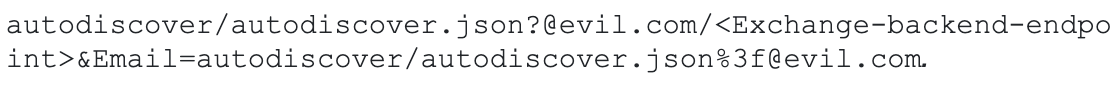

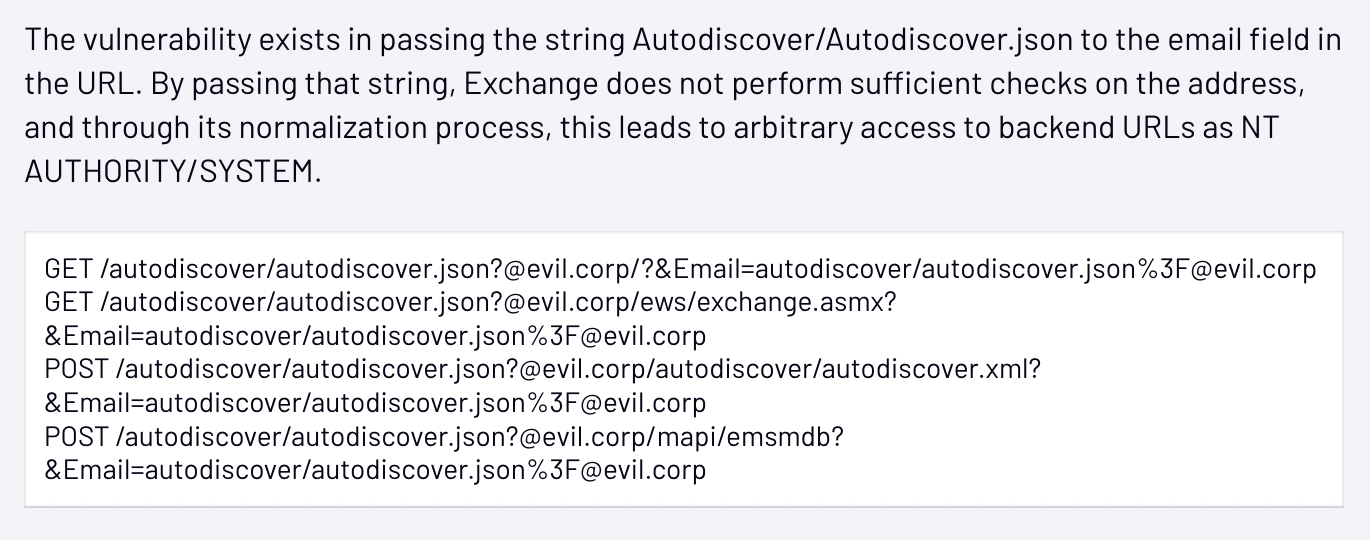

GTSCのセキュリティ オペレーション センター (SOC)はある顧客のMicrosoft Internet Information Services(IIS)ログから次のURLのリクエストを発見しました。

一見するとこのURLリクエストは昨年確認されたProxyShellのリクエストと同一に見えます。上記リクエストと昨年ProxyShellの発見を報告したMandiantのブログからの以下の抜粋とを比較すると、これは修正プログラムを適用していないサーバーをProxyShellがエクスプロイトしたものとみなされてしまうかもしれません。

しかしながらGTSCがExchangeサーバーのバージョンを確認してみると、このExchangeサーバーが最新で、じつはこれが新たなゼロデイ脆弱性であることが確認されます。GTSCはこのアクターが攻撃過程でPowerShellを実行できていたことも確認しました。この点もProxyShellに似ています。サーバーへのアクセスに成功したこの攻撃者は、Webシェルをインストールし、当該ネットワークへの持続的アクセスを得ていました。GTSCはこの脆弱性をゼロデイ イニシアティブ(ZDI)に報告し、Microsoftとの連携を進められるようにしました。当該脆弱性にはCVE-2022-41040、CVE-2022-41082が割り当てられており、それぞれ深刻度(Severity)「緊急(critical)」、「重要(important)」と評価されています。1つめのCVE-2022-41040はサーバーサイド リクエスト フォージェリ(SSRF)の脆弱性です。2つめのCVE-2022-41082 はExchange PowerShellに攻撃者がアクセスできる場合にリモートコード実行(RCE)が可能となる脆弱性です。

調査中に発見されたWebシェル、マルウェア解析、IoC(侵害の痕跡 indicators of compromise)、コマンドの詳細については、GTSCのこちらのすばらしいブログを参照してください。Microsoftはこの脆弱性がMicrosoft Exchange Server 2013、Exchange Server 2016、Exchange Server 2019に影響すると説明したうえで「Exchange Online has detections and mitigations to protect customers. As always, Microsoft is monitoring these detections for malicious activity and we’ll respond accordingly if necessary to protect customers. (Exchange Onlineには顧客保護のための検出・緩和機能があります。私たちは通常通りこれら検出された悪質なアクティビティを監視しており、顧客保護の上で必要な措置があればしかるべく対応します)」と説明しています。

現在の攻撃スコープ

この攻撃には被害者が複数いるようです。ただし、公表された限りでは、攻撃はまだ孤発的であるようです。GTSCは同社のブログで「GTSC's direct incident response process recorded more than one organization being the victims of an attack campaign exploiting this 0-day vulnerability. (当社が直に対応したインシデント対応プロセスでは、当該ゼロデイ脆弱性を悪用する攻撃キャンペーンによる被害組織が複数記録されている)」と説明しています。

GTSCのブログに呼応する自社のブログでMicrosoftは「MSTIC observed activity related to a single activity group in August 2022 that achieved initial access and compromised Exchange servers by chaining CVE-2022-41040 and CVE-2022-41082 in a small number of targeted attacks. (MSTICは、2022年8月に、ある単一の攻撃グループに関連するアクティビティを観測しました。このアクティビティは少数の標的型攻撃においてCVE-2022-41040とCVE-2022-41082とを連鎖させ、それにより初期アクセスを達成してExchangeサーバーを侵害するものでした)」と説明しています。

GTSCとMicrosoftが観測した攻撃はいずれもChina Chopper Webhellを使っており、MicrosoftのMSTICは、この攻撃を中程度の確度である1つの攻撃グループに帰属させています。攻撃はまだ孤発的に見えますが、ProxyShellの歴史やExchangeサーバーの修正の難しさからして、この脆弱性は脅威グループから広く注目されることになるでしょうし、機能するエクスプロイトや概念実証コード(PoC)が遠からず利用可能になり、エクスプロイトが容易になると考えられます。このような状況ではありますが、Unit 42ではこれまでのところ弊社顧客テレメトリでエクスプロイト試行の痕跡をまだ確認していません。

中間ガイダンス

Microsoftはこれらの脆弱性に対する修正プログラムをまだ公開していませんが、その間の緩和策を提供しています。この緩和策では、URL Rewriteルールを使ってエクスプロイト試行を識別・ブロックし、管理者以外へのリモートからのPowerShellアクセスを無効化しています。

GTSCもブログで同様のガイダンスを提供しています。標的になったかもしれない場合でIISのログが残っているのであれば、以下のPowerShellコマンドを実行してExchangeサーバーのエクスプロイト試行の痕跡を検索することをおすすめします。

|

1 |

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter "*.log" | Select-String -Pattern 'powershell.*autodiscover\.json.*\@.*200'. |

Cortex XDRをご利用のお客様は、本稿の次のセクションに記載するクエリでエクスプロイトの痕跡を検索できます。このクエリには、certutilからパブリックIPへの接続の証拠、DLLやEXEをC:\Users\Public\に書き込んだ証拠、China Chopper Webhellのアクティビティの証拠、Exchangeのディレクトリへの疑わしいファイルの追加の証拠などが含まれています。

Unit 42 マネージド スレット ハンティング チームによるクエリ

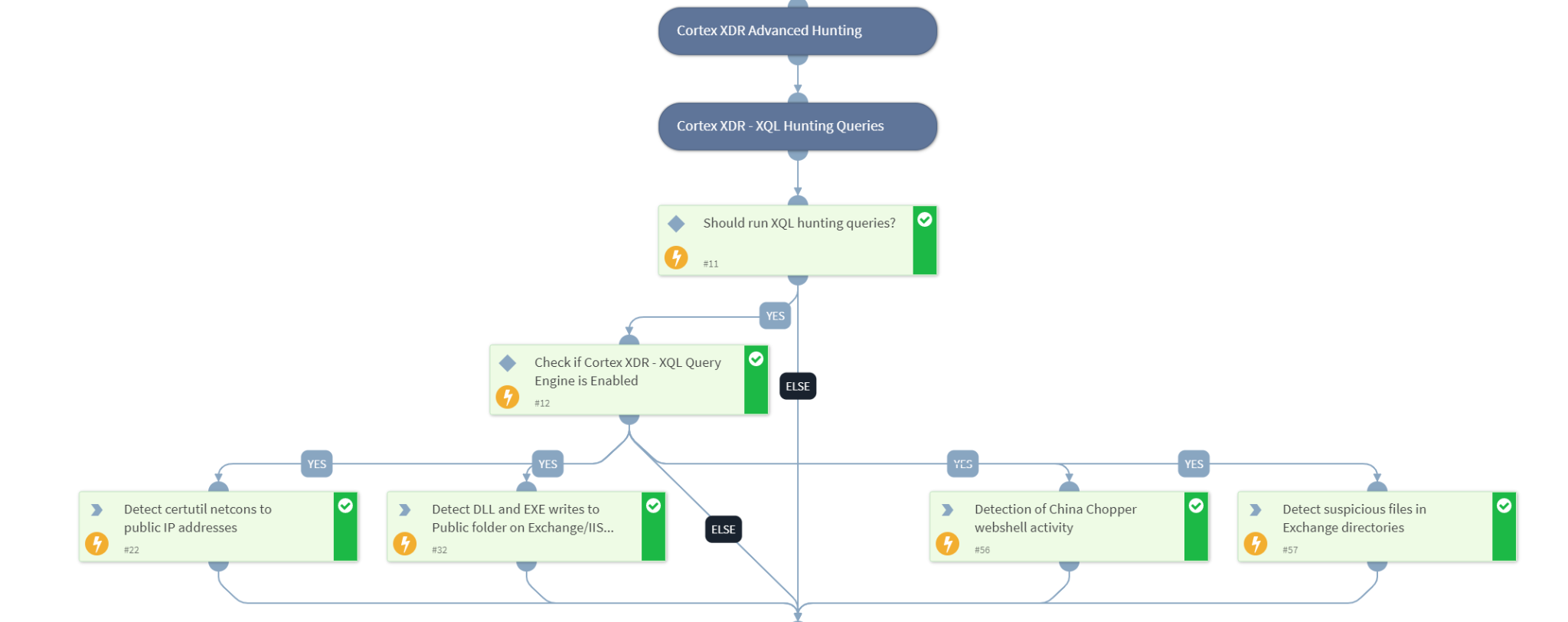

Unit 42 マネージド スレット ハンティング チームは、Cortex XDRと以下のXQLクエリを使い、弊社の全顧客に対し、これらCVEによるエクスプロイト試行を継続して追跡しています。Cortex XDRをご利用のお客様も以下のXQLクエリでエクスプロイトの痕跡を検索できます。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

// Description: Detect certutil netcons to public IP addresses. May be observed // post-exploit in latest Exchange 0-day attacks for connection checks config case_sensitive = false | dataset = xdr_data | filter event_type = STORY and actor_process_image_name = "certutil.exe" and actor_process_image_command_line contains ":8080" | comp count() by agent_hostname, actor_process_image_name, action_external_hostname, action_remote_ip, action_remote_port, actor_process_command_line // Filter out connections to private IP addresses |alter rfc1918_172 = incidr(action_remote_ip, "172.16.0.0/12") |alter rfc1918_10 = incidr(action_remote_ip, "10.0.0.0/8") |alter rfc1918_192 = incidr(action_remote_ip, "192.168.0.0/16") |filter rfc1918_172 = false and rfc1918_10 = false and rfc1918_192 = false | fields - rfc1918_10, rfc1918_172, rfc1918_192 |

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

// Description: Detect DLL and EXE writes to Public folder (C:\Users\Public\) on possible // Exchange hosts. May be used post-exploit as part of latest Exchange 0-day attacks config case_sensitive = false | dataset = xdr_data | filter event_type = FILE and (event_sub_type = ENUM.FILE_WRITE or event_sub_type = ENUM.FILE_CREATE_NEW) and action_file_extension in ("exe", "dll") and action_file_path contains "C:\Users\Public" | fields event_type, event_sub_type, agent_hostname, actor_effective_username, action_file_path, action_file_extension, actor_process_image_name, causality_actor_process_image_name // Show only results on possible Exchange hosts (w3wp.exe process is present) | join conflict_strategy = right type=inner ( dataset = xdr_data | filter (event_type = PROCESS and actor_process_image_name = "w3wp.exe") | comp count(event_timestamp) as w3wp_event_count by actor_process_image_name, agent_hostname | fields agent_hostname ) as w3wp_list w3wp_list.agent_hostname = agent_hostname |

|

1 2 3 4 5 6 |

// Detection of China Chopper webshell activity config case_sensitive = false | dataset = xdr_data | filter event_type = ENUM.PROCESS and actor_process_image_name = "w3wp.exe" and (action_process_image_command_line contains "&ipconfig&echo" or action_process_image_command_line contains "&quesr&echo" or action_process_image_command_line contains "&whoami&echo" or action_process_image_command_line contains "&c:&echo" or action_process_image_command_line contains "&cd&echo" or action_process_image_command_line contains "&echo [E]" or action_process_image_command_line contains "&echo [S]") | fields action_process_image_command_line , actor_process_image_path , actor_effective_username , agent_hostname |

|

1 2 3 4 5 6 7 |

// Detection Suspicious files in Exchange directories config case_sensitive = false timeframe = 30d | dataset = xdr_data | filter event_type = ENUM.FILE and actor_process_image_name = "w3wp.exe" and action_file_path contains "FrontEnd\HttpProxy" and actor_process_command_line contains "MSExchange" | fields actor_effective_username , agent_hostname , actor_process_command_line, action_file_path , action_file_sha256 |

結論

公開された情報が多く、悪用が容易で、エクスプロイトの有効性がきわめて高いことから、Microsoftによる修正プログラムが公開されるまでのあいだ、同社のガイダンスに従って組織を保護することを強く推奨します。パロアルトネットワークスとUnit 42は、新たな情報、PoC(概念実証)コードの公開、より広範なエクスプロイトの証拠について引き続き状況を監視します。

パロアルトネットワークスのお客様はさまざまな製品の保護と更新を活用して同脅威の特定と防御を行えます。

次世代ファイアウォール (PA-Series、VM-Series、CN-Series)または高度な脅威防御セキュリティサブスクリプションを有効化したPrisma Accessは、脅威ID 91368 (Application and Threat content update 8624)でCVE-2022-41040に関連するセッションを自動的にブロックできます。

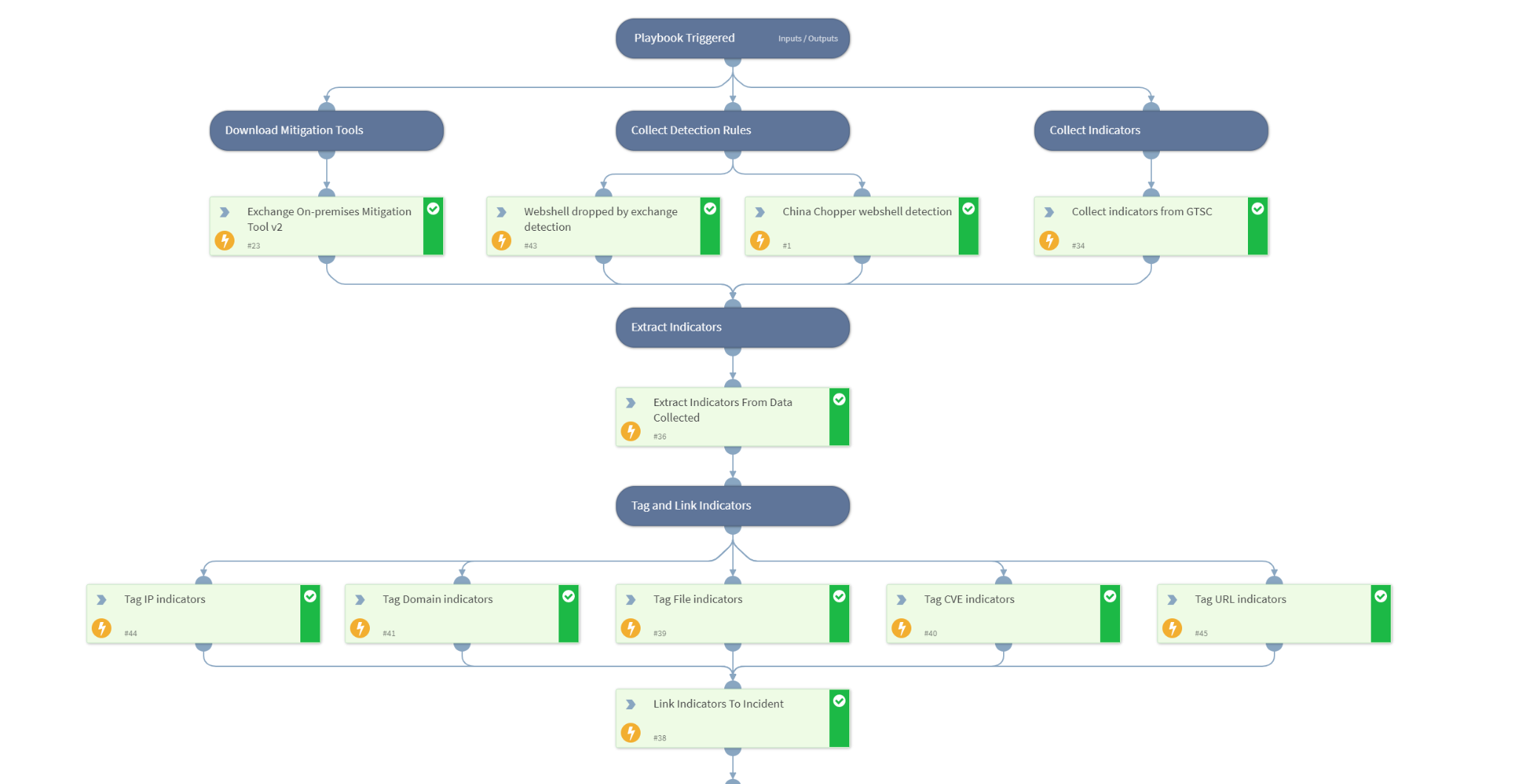

Cortex XSOARは、ProxyNotShell CVEに対応するレスポンス パックとプレイブックを公開し、緩和プロセスの自動化、迅速化を支援します。

このプレイブックは以下のタスクを自動化します。

- Microsoftの緩和ツール、検出ルール、Microsoft Global Technical Support Center (GTSC)によるインジケータ(指標)の収集

- これらのインジケータの抽出とインシデントへのタグ付け

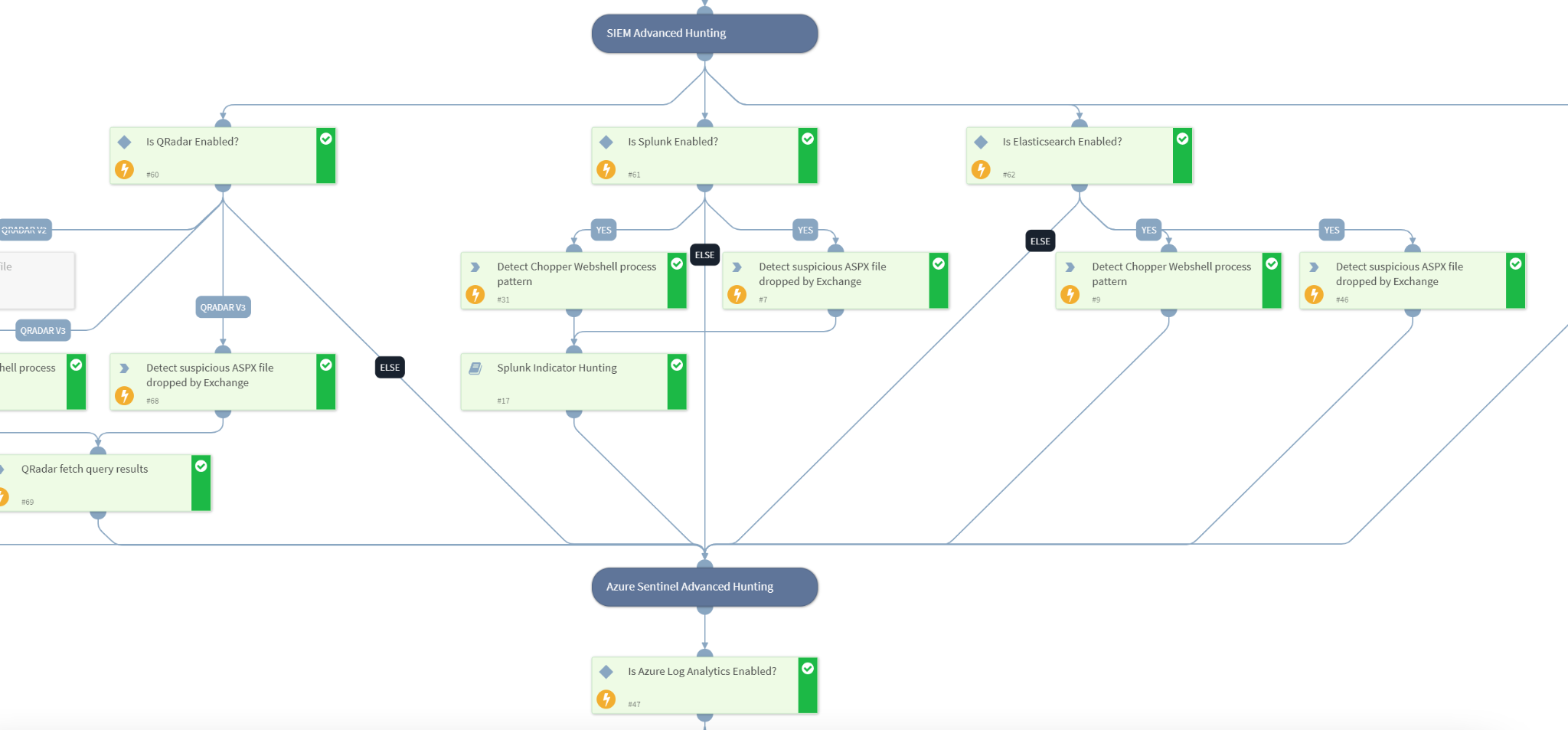

- Cortex XDR-XQLクエリを使用したエクスプロイト パターンのハント(探索)

- 以下のSIEM製品を使ったエクスプロイト パターンのハント:

- Azure Sentinel

- Splunk

- QRadar

- Elasticsearch

- PAN-OS、Splunk、QRadarによるインジケータのハント

- 検出ルールの導入や推奨回避策などの緩和アクション

レスポンス パックの詳細については、Cortex XSOARのCVE-2022-41040 & CVE-2022-41082 - ProxyNotShellのページを参照してください。そのほかのCortex XSOARレスポンス パックやプレイブックについては、 Cortex XSOAR Developer Docsのリファレンスページからご確認ください。

Cortex Xpanseには、お客様環境の攻撃対象領域ないしお客様組織に接続しているサードパーティパートナーの攻撃対象領域となりうるMicrosoft Exchangeサーバーを特定・検出する機能があります。

バージョン7.7(コンテンツバージョン710-19877またはそれ以降)で動作するCortex XDRエージェントは、弊社が確認したエクスプロイト チェーンのエクスプロイト試行を報告します。

確実にアラートを受信し、エクスプロイト試行を監視するには以下を実行します。

- Cortex XDRのエージェントのバージョンが7.7(またはそれ以降)であることを確認する

- 使用中のエージェントがコンテンツアップデート710-19877(またはそれ以降)を使っていることを確認する

- エージェントのハートビートを実行する

- Microsoft Internet Information Services(IIS)をiisresetコマンドで再起動する

Cortex XDRをご利用中のお客様にエクスプロイト試行を通知する新たなBTP(振る舞い脅威防御)ルールが追加されました。

このアラートはエージェントの [Informative BTP Alerts]設定が有効か無効かに依存して2つの形式で表示されます。

| アラート名 | アラートの説明 | |

| [Informative BTP Alerts]が有効の場合 | Webserver Exploitation - 286099623 | Exchange ProxyNotShell CVE-2022-41040 variant - Behavioral threat detected (rule: bioc.sync.exchange_proxynotshell_cve_2022_41040) |

| [Informative BTP Alerts]が無効の場合 | Behavioral Threat Detected | Behavioral threat detected (rule: bioc.sync.exchange_proxynotshell_cve_2022_41040) |

Cortex XDRの多層防御アプローチの一環として、既存の振る舞い脅威防御ルールでもMicrosoft Exchangeサーバーからの悪性Webシェルのドロップを検知・遮断できます。これらのルールは、上記ルールが近い将来ブロックモードに移行するまで有効となるでしょう。

高度なURLフィルタリングと製品に組み込みの外部ダイナミックリストには悪意のあるURLとIPを追加済みです。

Prisma Cloud のWebアプリケーションとAPIセキュリティ(WAAS)をご利用中のお客様はカスタムルール「ProxyShell」により本脅威からの保護を受けられます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

さらなる情報または検出が行われた場合、パロアルトネットワークスは本書を適宜更新します。

2022-10-07 08:40 JST 英語版更新日 2022-10-06 09:30 PDT の内容を反映

2022-10-09 13:00 JST 英語版更新日 2022-10-06 20:15 PDT の内容を反映

2022-10-12 11:00 JST 英語版更新日 2022-10-11 13:30 PDT の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得