This post is also available in: English (英語)

概要

2021年3月2日、Microsoft Exchange Serverの複数のバージョンに影響を与える4つの重大なゼロデイ脆弱性が一般公開されました(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)。これらの脆弱性公開にあわせ、Microsoftはセキュリティ更新と技術ガイダンスとを公開しています。これらでは、ただちに修正プログラムを適用することの重要性を強調するとともに、同社がHAFNIUMと呼ぶ、Advanced Persistent Threat(APT、持続的標的型攻撃)によるアクティブで継続的なエクスプロイトにも言及しています。最初の攻撃以来、Unit 42を含む複数の脅威インテリジェンスチームは、複数の脅威アクターがこれらのゼロデイ脆弱性を実際に悪用している様子を観測しています。脆弱性自体もそうですが、それらを悪用することで攻撃者が得るアクセスも重要です。ですからネットワーク管理者に修正プログラムを適用されてしまう前に、複数の攻撃者が脆弱なシステムを侵害しようとし続けていることにはなんら不思議はありません。この攻撃は前例のない規模で進行中です。2021年3月8日の時点で、パロアルトネットワークスExpanseプラットフォームから収集されたテレメトリに基づけば、修正プログラムが適用されていないExchange Serverは、世界中に125,000台以上残っていると推測されています。

再構築されたタイムラインに基づくと、2021年1月3日にこの脆弱性について知られている最初の悪用が行われてからMicrosoftが3月2日にセキュリティ更新プログラムをリリースするまでの間には少なくとも58日間あいていることが明らかになりました。修正プログラムの適用は必要とされる最初のステップですが、エクスプロイトが実際に行われていた期間の長さを考えるとそれだけでは不十分です。修正プログラムを適用しても、攻撃者が脆弱なシステムに対するアクセスをすでに奪取している場合、それは修復されません。組織の皆さんはこちらの修復ガイドを参考に、Exchange Serverを適切に保護するために実行できる手順を確認してください。

一連の脆弱性が公開されてから2週目に入りましたが、初期の見積りで侵害を受けた組織数は数万にのぼっています。その被害規模やグローバルで推定される修復費用の観点からすると、最近のSolarStormのサプライチェーン攻撃による影響がかすんで見えてしまうほどです。このイベントの重要性に鑑み、現在入手可能な情報の広範な調査にくわえ、これら攻撃からの防御を行ってきた直接的体験に基づき、本稿では攻撃のタイムラインを公開します。状況は刻々と変わっているため、他のリサーチャーの皆さんにも発見内容のご共有をいただき、サイバーセキュリティコミュニティ全体が一丸となってできるだけ早くこの全体像を把握できるよう、ご協力をお願いいたします。

Microsoft Exchange Server攻撃のタイムライン概要

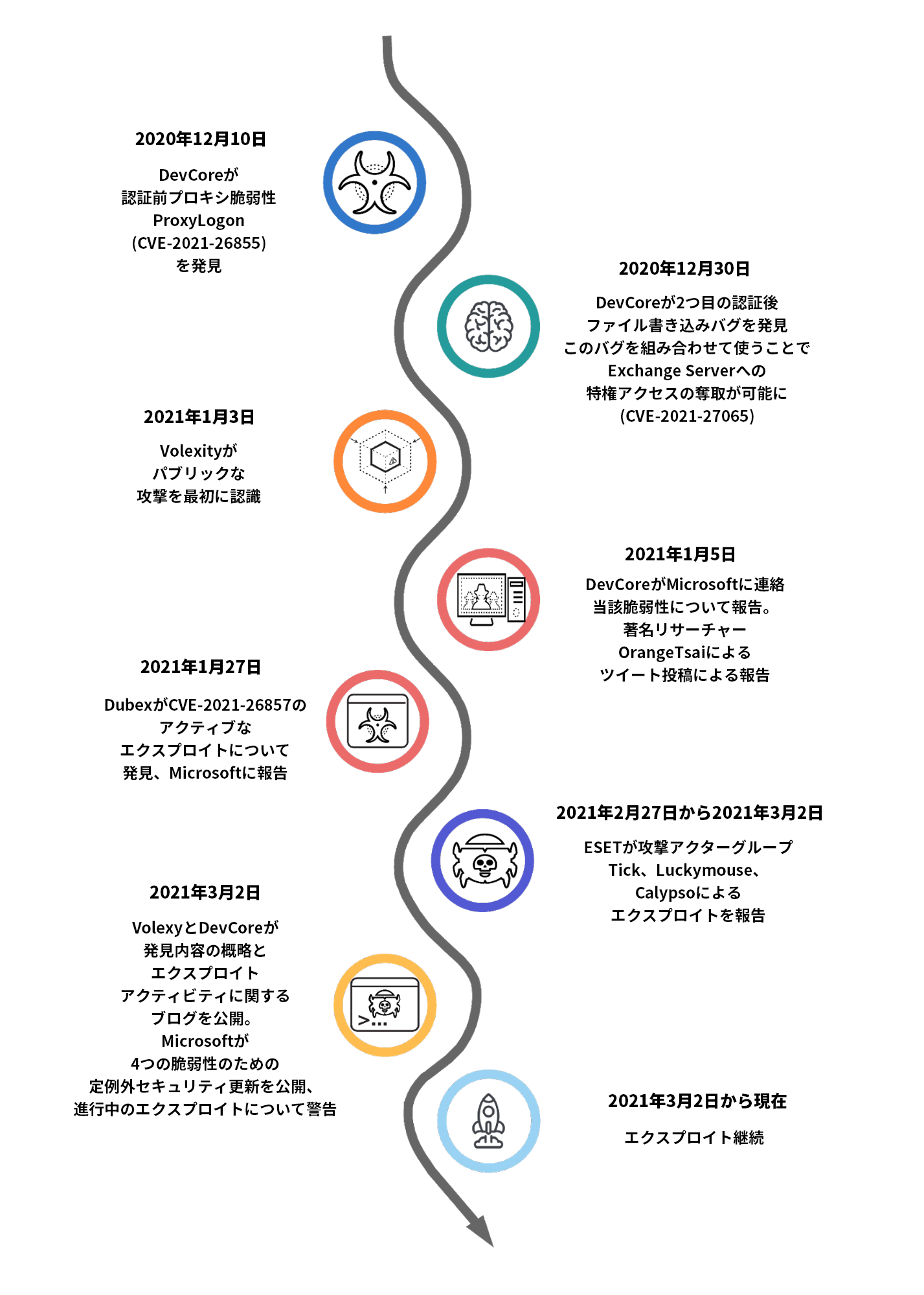

話は6か月以上前にさかのぼります。そのころ、DevCoreという台湾を拠点とするセキュリティコンサルティング会社がMicrosoft Exchange Server製品のセキュリティを調査するプロジェクトを開始しました。2020年10月から12月までの2か月の間に、DevCoreの調査は大きく前進し、これが最終的に2020年12月10日の事前認証プロキシ脆弱性発見につながります。この脆弱性は、DevCoreによってProxyLogonという名前が付けられ、現在はCVE-2021-26855として公開されています。

この最初の発見に続き、2020年12月27日にDevCoreのリサーチャーが同脆弱性により認証バイパスを実行、それによって脆弱なExchange Serverに対する管理者レベルのアクセス許可をユーザーに付与できることを実証します。この発見の直後、2020年12月30日、DevCoreは2つ目の認証後ファイル書き込みバグも発見します。これを最初の脆弱性とつなぎ合わせることで、Exchange Serverへの特権アクセスを奪取し、攻撃者が選択したファイルを任意のディレクトリに書き込むことができるようになりました。この2つ目の脆弱性は、現在CVE-2021-27065として公開されています。

発見の時期と年末年始の長い週末の存在を考慮し、DevCoreは次の火曜日(2021年1月5日)にMicrosoftに連絡、この脆弱性を通知しました。このとき同リサーチャーは脆弱性発見の功績を公に認めるツイートをしています。

この時点で、実際の攻撃活動があらわれはじめました。米国を拠点とするセキュリティ会社Volexityは、早くも1月3日にはProxyLogon脆弱性を伴う攻撃があったことを報告しています。2月2日に同社はMicrosoft Informationに対し1月6日に発生した攻撃についても報告しています。

同じころ、デンマークを拠点とするセキュリティ会社Dubexが、2021年1月18日のMicrosoft Exchange UMWorkerProcessに対するアクティブなエクスプロイトについて、最初に言及したものと考えられています。この脆弱性は現在はCVE-2021-26857として知られています。同脆弱性は、Volexityが指摘した攻撃と一致しているもので、攻撃者は脆弱なサーバーにWebシェルをインストールするためにこれを使用していました。Dubexは2021年1月27日に調査結果をMicrosoftに通知したと報告されていますが、このとき、最初の発見からまだ10日もたっていませんでした。

2社のサイバーセキュリティベンダがアクティブなエクスプロイトの証拠を提供したため、DevCoreは2021年2月18日にMicrosoftにフォローアップを行いました。こうしたやりとりのなかでDevCoreはドラフト版のアドバイザリ通知を提供し、修正プログラム公開タイムラインに関する詳細をMicrosoftに依頼しました。ここでMicrosoftは3月9日に修正プログラムを公開する予定であることをDevCoreに共有しました。

2021年2月27日、Microsoftは、セキュリティ更新をリリースする準備がほぼ整ったことをDevCoreに通知します。同日、サイバーセキュリティコミュニティは異常なWebシェルアクティビティ増加を観測し、続く2日間で、複数の脅威グループが活発にエクスプロイトをしかけはじめたことを示す証拠があがってきました。ESETは3つの別々のグループ(Tick、LuckyMouse、Calypso)について報告し、Unit 42も独自に調査したWebシェル分析により、同時期に展開された6つの一意なパスワードと一連のアクティビティを識別したことを報告しました。これらは、複数の脅威グループが存在するという主張をさらに裏付けるものでした。2021年2月28日に観察されたパスワードの1つにも注目に値します。というのもそのパスワードは「orange」になっており、これは同脆弱性を最初に発見したリサーチャーに言及している可能性があるためです。

当初の計画より1週間早い2021年3月2日、Microsoftはこれら4つの脆弱性のためのセキュリティ更新を公開します。公開にさいしMicrosoftは同社がHAFNIUMと名付けた攻撃グループによるこれらの脆弱性の積極的なエクスプロイトについて警告し、さらにこれが中国で活動中の国家支援のAPTであると説明しました。

CVE公開後の数日間、サイバーセキュリティコミュニティは攻撃の急増を目にしました。こうした急増の背景には、ネットワーク防御側がセキュリティ更新を展開する前に脆弱性を最大限悪用しようとする悪意のある攻撃者が存在します。ここ1週間の間に、私たちは複数の新しいWebシェルパスワードと一連のアクティビティの出現も特定していますが、それらの被害母集団には重複が見られました。このことから私たちは、現時点ではさまざまな動機を持ついくつかの複数の脅威アクターがこれらの脆弱性を悪用する取り組みを開始しているものと見ています。

最後に、Microsoftによるセキュリティ更新プログラムは2021年3月2日にリリースされましたが、タイムラインという観点から、この更新プログラムの適用で組織が得られる保護は同脆弱性の継続的悪用・将来受ける悪用に対してのみであると理解することが重要です。このセキュリティ更新公開以前に侵害が行われてしまっている場合、このセキュリティ更新では組織は保護されません。

前述の通り、これらのエクスプロイトは1月上旬までには積極的に使用されていたという明確な証拠があり、少なくとも2か月間は脆弱な状態だったことがわかります。しかも1月以前のエクスプロイトの証拠がないからといってそれ以前は敵対行為もなかったと考えることは誤りです。

結論

現在進行中の調査は、これらの脆弱性が複数の脅威グループによって使用されていることを示しています。高度なスキルを持つ攻撃者がさまざまな製品エコシステムにまたがり、新しい脆弱性を利用すること自体は、とくに目新しい手法ではありません。ただし、認証バイパスのためにこれらの攻撃を実行する手法は、それらがひいては電子メールへの不正アクセスやリモートコード実行(RCE)につながることから、特に悪質なものであるといえます。

Unit 42は、これらの脆弱性を利用した攻撃が今後も続くというだけでなく、その範囲が拡大していくことについて、まったく疑いをいだいていません。そしてその攻撃の背後には、ランサムウェア感染や配布など、さまざまな動機を持つより多様な攻撃が存在する可能性があります。これらの脆弱性を利用し、さまざまな脅威グループから活発に攻撃が行われていることから、影響を受けるシステムに修正プログラムを適用するだけでなく、Unit 42が公開した修復に関するブログで概説されているガイダンスに従うことも不可欠です。

追加資料

- 脅威の評価: Microsoft Exchange Serverにおける4つのゼロデイ脆弱性の悪用が活発化

- Microsoft Exchange Serverの脆弱性の修復手順

- Microsoft Exchange Serverを標的とした最近の攻撃の捜索

- China Chopper Webシェルを使用したMicrosoft Exchange Serverに対する攻撃の分析

- Attackers Won’t Stop With Exchange Server. You Need a New Playbook

- HAFNIUM targeting Exchange Servers with 0-day exploits

- Operation Exchange Marauder: Active Exploitation of Multiple Zero-Day Microsoft Exchange Vulnerabilities

- Mass Exploitation of Exchange Server Zero-Day CVEs: What You Need to Know

- Microsoft Exchange Exploitation: How to detection, mitigate and stay calm

- 脅威の評価: DearCry ランサムウェア

- How Quickly Are We Patching Microsoft Exchange Servers

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得