This post is also available in: English (英語)

概要

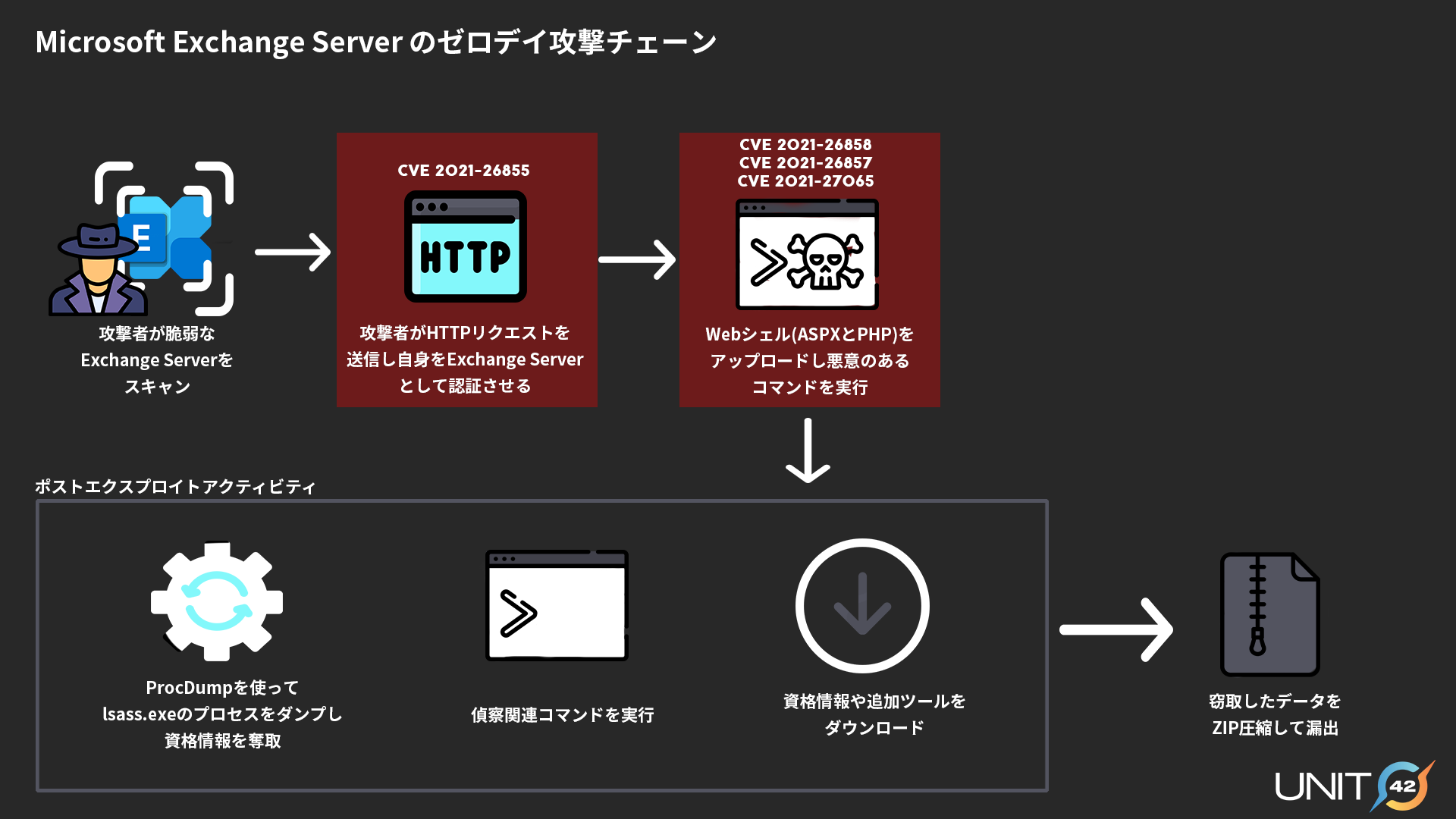

2021年3月2日、VolexityがMicrosoft Exchange Serverの4つの脆弱性、CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065について悪用が活発に見られると報告しました。

これらの脆弱性が悪用された場合、攻撃者は、Microsoft Exchange Serverにアクセスし、被害環境への長期アクセスを容易にする追加ツールをインストールできるようになります。これらゼロデイ脆弱性を利用する脅威アクターは複数存在するとした報告もあることから、ポストエクスプロイトアクティビティは脅威アクターの目的しだいで変わってくる可能性があります。

これらの脆弱性は、次のバージョンのMicrosoft Exchange Serverに影響します。

- Microsoft Exchange 2013

- Microsoft Exchange 2016

- Microsoft Exchange 2019

Microsoftは緊急の定例外セキュリティ更新を公開し、これらの脆弱性に対する修正を提供しています。弊社は、すべてのMicrosoft Exchange Serverを、Microsoftがリリースした最新の修正を適用したバージョンにただちに更新することを強く推奨します。

悪意のあるアクティビティの急増を受け、脅威全容の把握のため、本脅威評価を作成しました。観測されたテクニックやそれに対応してとるべき行動方針全体を視覚化した内容についてはUnit 42のATOMビューアからご確認ください。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.comまで電子メールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。

アクティビティの概要:Microsoft Exchange Serverの脆弱性悪用

Microsoft Exchange Serverに影響を与える4つのゼロデイ脆弱性を悪用する、複数の脅威アクターによるアクティビティ報告があがっています。これらの脆弱性をつなぎ合わせて使うことで攻撃者はMicrosoft Exchange Serverをエクスプロイトしアクセスできるようになります。

この攻撃を成功させるには、攻撃者はまず、443/tcpで外部ソースからの信頼できない接続を受けつけられるオンプレミスMicrosoft Exchange Serverを特定する必要があります。接続の確保に成功すると、攻撃者はCVE-2021-26855を悪用し自分自身をMicrosoft Exchangerとして認証させることができます。これに続いてCVE-2021-26857、CVE-2021-26858、CVE-2021-27065の認証後エクスプロイトを実行することで、攻撃者はリモートアクセスを奪取できます。

アクセスを得た脅威アクターは、悪用した脆弱性によりリモートからコマンドを実行できるようになります。こうしたコマンドにはChina Chopper Webシェルのアップロードも含まれます。同Webシェルは侵害システム上での永続性を確保するものです。Webシェルを使用することで、攻撃者はデータを窃取したり、追加で悪意のあるアクションを実行できるようになります。これには、たとえばリモートファイルのダウンロードや、ネットワークサービスのスキャンなどが含まれます。

Webシェルがデプロイされると、通常はポストエクスプロイトアクティビティがシステム上で発生します。最も一般的なのが、Procdumpを使ってLocal Security Authority Subsystemサービス(LSASS)のプロセスメモリをダンプし、資格情報を奪取することです。攻撃者が自身のアクビティの支援のためにNishangやPowercatなどの追加ツールをダウンロードしたケースもあります。侵害システムから資格情報やデータを抽出後、攻撃者は7zipやWinrarなどの圧縮ユーティリティを使い、窃取したデータを圧縮・ステージングしたうえで、漏出させることがよくあります。さまざまなグループがこれらの脆弱性を利用していることから、攻撃の背後にいる攻撃者によってポストエクスプロイトアクティビティが異なる可能性があることにはご注意ください。

Microsoftは、システムがこのアクティビティにより侵害されたかどうかを判断する方法を共有しています。また、これらの脆弱性に修正を適用する緊急の定例外セキュリティ更新も提供されています。

行動方針

このセクションでは、CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065のアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 初期アクセス、永続性、コマンド&コントロール、漏出 | |

| Exploit Public-Facing Application(公開済みアプリケーションの悪用)[T1190]、Web Shell(Webシェル)[T1505.003]、Web Protocols(Webプロトコル)[T1071.001]、Ingress Tool Transfer(侵入用ツール転送)[T1105]、Exfiltration Over C2 Channel (C2チャネルを介した漏出)[T1041]、Domain Account(ドメインアカウント)[T1136.002] | |

| NGFW | untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| インターネット宛てのトラフィックの [SSLフォワード プロキシ] ポリシーが構成されていることを確認します | |

| SSLまたはTLSを使用するサーバー宛てのすべての信頼できないトラフィックに対して [SSLインバウンド インスペクション] が要求されていることを確認します | |

| 復号用の証明書が信頼できるものであることを確認します | |

| ファイルブロックを設定します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| 少なくとも1つの[許可ネットワーク]を定義します。 | |

| 脅威防御† | 脆弱性防御プロファイルが重大度「Critical(重大)」および「High(高)」の脆弱性に対する攻撃が「Block(ブロック)」に設定されていること、重大度「Medium(中)」、「Low(低)」、「Informational(情報)」の脆弱性が「Default(デフォルト)」に設定されていることを確認します |

| トラフィックを許可するすべてのセキュリティルールにセキュアな脆弱性防御プロファイルが適用されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSの監視が有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| DNSセキュリティ† | アンチスパイウェア プロファイルでDNSセキュリティを有効にします |

| URLフィルタリング† | PAN-DB URLフィルタリングが使用されていることを確認します |

| URLフィルタリングが<enterprise approved value>のURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| すべてのHTTPヘッダーログオプションが有効になっていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティ ポリシーに対してセキュアなURLフィルタリングを有効にします | |

| WildFire† | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XSOAR | XSOARプレイブック「HAFNIUM – Exchange 0-day exploits」をデプロイします(Rapid Breach Responseパック)。 |

| XSOAR のプレイブックをデプロイ Cortex XDR – Isolate Endpoint | |

| XSOARのプレイブックをデプロイ – Block IP | |

| XSOARのプレイブックをデプロイ – Block URL | |

| XSOARのプレイブックをデプロイ – Hunting and Threat Detection Playbook | |

| XSOARのプレイブックをデプロイ - PAN-OS Query Logs for Indicators | |

| XSOARのプレイブックをデプロイ – Access Investigation Playbook | |

| XSOARのプレイブックをデプロイ – Block Account Generic | |

| 実行、資格情報へのアクセス、収集、ラテラルムーブメント(横展開、水平展開) | |

| Windows Command Shell(Windowsコマンドシェル)[T1059.003]、LSASS Memory(LSASSメモリ)[T1003.001]、Archive via Utility(ユーティリティ経由のアーカイブ)[T1560.001]、Web Protocols(Webプロトコル)[T1070.001]、Exploit Public-Facing Application(公開済みアプリケーションのエクスプロイト)[T1190]、Remote System Discovery(リモートシステムの探索)[T1018]、System Information Discovery(システム情報の探索)[T1082]、System Network Configuration Discovery(システムネットワーク構成の探索)[T1016]、System Service Discovery(システムサービスの探索)[T1007]、Permission Groups Discovery(アクセス許可グループの探索)[T1069]、OS Credential Dumping (OS資格情報のダンプ)[T1003]、Remote Services (リモートサービス)[T1021]、Account Discovery (アカウントの探索)[T1087]、Windows Remote Management (WinRM: Windowsリモート管理)[T1021.006]、Windows Management Instrumentation(WMI)[T1047] Scripting (スクリプティング)[T1064]、Powershell [T1059.001] |

|

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| Suspicious Process Creation イベント | |

| アクティビティ検出のために次のBIOCアラートを探します*: Cortex XDR Analytics BIOC -Uncommon net group execution Cortex XDR Analytics – Multiple Discovery Commands Cortex XDR BIOC -Exchange process writing aspx files Cortex XDR Agent – Behavioral Threat Detected Cortex XDR Analytics BIOC – Uncommon remote service start via sc.exe Cortex XDR Analytics BIOC – Rare SSH Session Cortex XDR Analytics BIOC – Uncommon ARP cache listing via arp.exe Cortex XDR Analytics BIOC – Uncommon user management via net.exe Cortex XDR Analytics BIOC – WmiPrvSe.exe Rare Child Command Line Cortex XDR Analytics BIOC – Script Connecting to Rare External Host Cortex XDR BIOC – Remote process execution using WMI Cortex XDR BIOC – 64-bit PowerShell spawning a 32-bit PowerShell Cortex XDR BIOC – Suspicious PowerShell Command Line Cortex XDR BIOC – Dumping Registry hives with passwords |

|

表1 Microsoft Exchange Serverのゼロデイ脆弱性を悪用する複数の脅威アクターにより使用される観測された手法の一連のアクション

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

*これらの分析検出器は、Cortex XDR Proのお客様に対し自動的にトリガーされます

結論

これらのゼロデイ脆弱性を悪用し、脆弱なMicrosoft Exchange Serverに対する脅威アクターの警戒すべきアクティビティが見られます。このため弊社は、すべてのMicrosoft Exchange ServerをMicrosoftがリリースした最新の修正を適用したバージョンにただちに更新することを強く推奨します。

本稿執筆時点で、公開されたシグネチャと観測された指標をベースとし、パロアルトネットワークスのお客様は、弊社製品エコシステム全体で保護されています。それぞれの製品での具体的な保護対策は、以下の製品ならびにサブスクリプションにより展開済みです。

- NGFW:

- 脅威防御(Content Pack 8380をデプロイすることでこれら4つのゼロデイ脆弱性が検出されます)

- URLフィルタリング

- Cortex XDR

- Cortex XSOAR

パロアルトネットワークス製品が保護に最適な方法で構成されていることを確認するためのベストプラクティスがお客様環境で採用されているかどうかについてもぜひご確認ください。

追加資料

- Hunting for the Recent Attacks Targeting Microsoft Exchange

- HAFNIUM targeting Exchange Servers with 0-day exploits

- Operation Exchange Marauder: Active Exploitation of Multiple Zero-Day Microsoft Exchange Vulnerabilities

- Mass Exploitation of Exchange Server Zero-Day CVEs: What You Need to Know

修正履歴

- 2021-03-09 10:25 原文で追加された内容にしたがって「行動方針」を更新しました。Cortex XDR でのアクティビティ検出 BIOC アラート、ATT&CK ID が追加されています。

- 2021-03-09 16:00 侵害の懸念のある組織の皆様からのお問い合わせ先を追記しました。infojapan@paloaltonetworks.com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得