This post is also available in: English (英語)

概要

更新 (2023-08-23): ここ 3 週間で同事例に進展があり、Ivanti 製品でさらに 3 つの脆弱性が発見されました。1 つめの脆弱性は MobileIron Core (CVE-2023-35082。2023 年 7 月の本稿初公開時、本脅威情報で中心的に取り上げた製品)、2 つめの脆弱性は Ivanti Avalanche 製品 (CVE-2023-32560)、3 つめの脆弱性は Ivanti Sentry 製品 (CVE-2023-38035) に存在します。

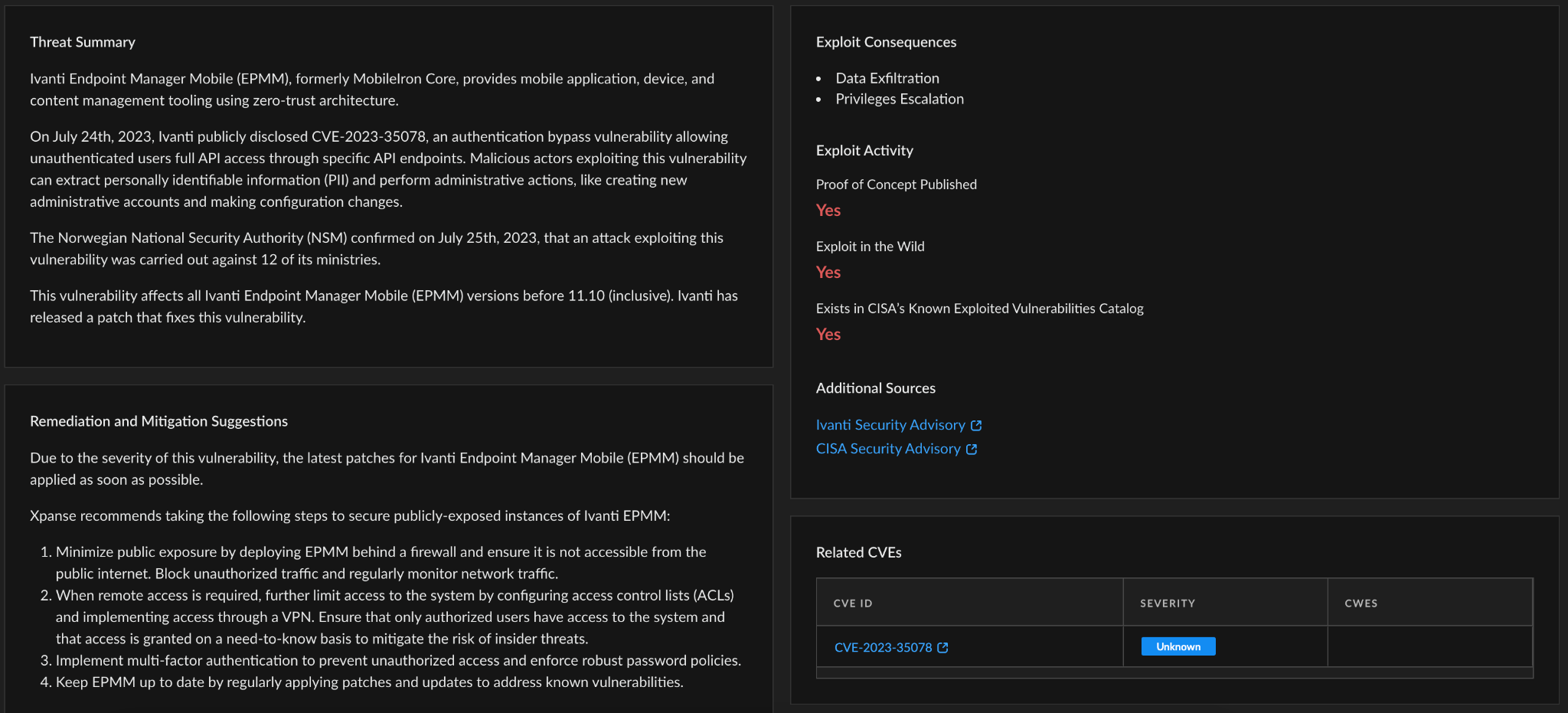

2023 年 7 月 24 日、Ivanti Endpoint Manager Mobile (EPMM、旧称 MobileIron Core) は、認証されていない API アクセスのゼロデイ脆弱性に関する詳細を公開しました。CVE-2023-35078 は、11.10、11.9、11.8 の各バージョンに影響を与えます。ただし、これより古いバージョンにもエクスプロイトのリスクがあります。

本稿の執筆時点で、確認されている被害者はノルウェーの政府機関のみです。ノルウェー政府機関は、政府省庁が本脆弱性を悪用するサイバー攻撃の標的となったことを確認しましたが、インターネット上で同ソフトウェアを実行する潜在的に脆弱なサーバー数を考慮すると、ほかにも今後被害を受けるかすでに被害を受けた組織が存在する可能性は非常に高いと思われます。オープンソースのレポートによれば、これらの攻撃は Ivanti が脆弱性を認識する前に発生した可能性が高いと考えられます。

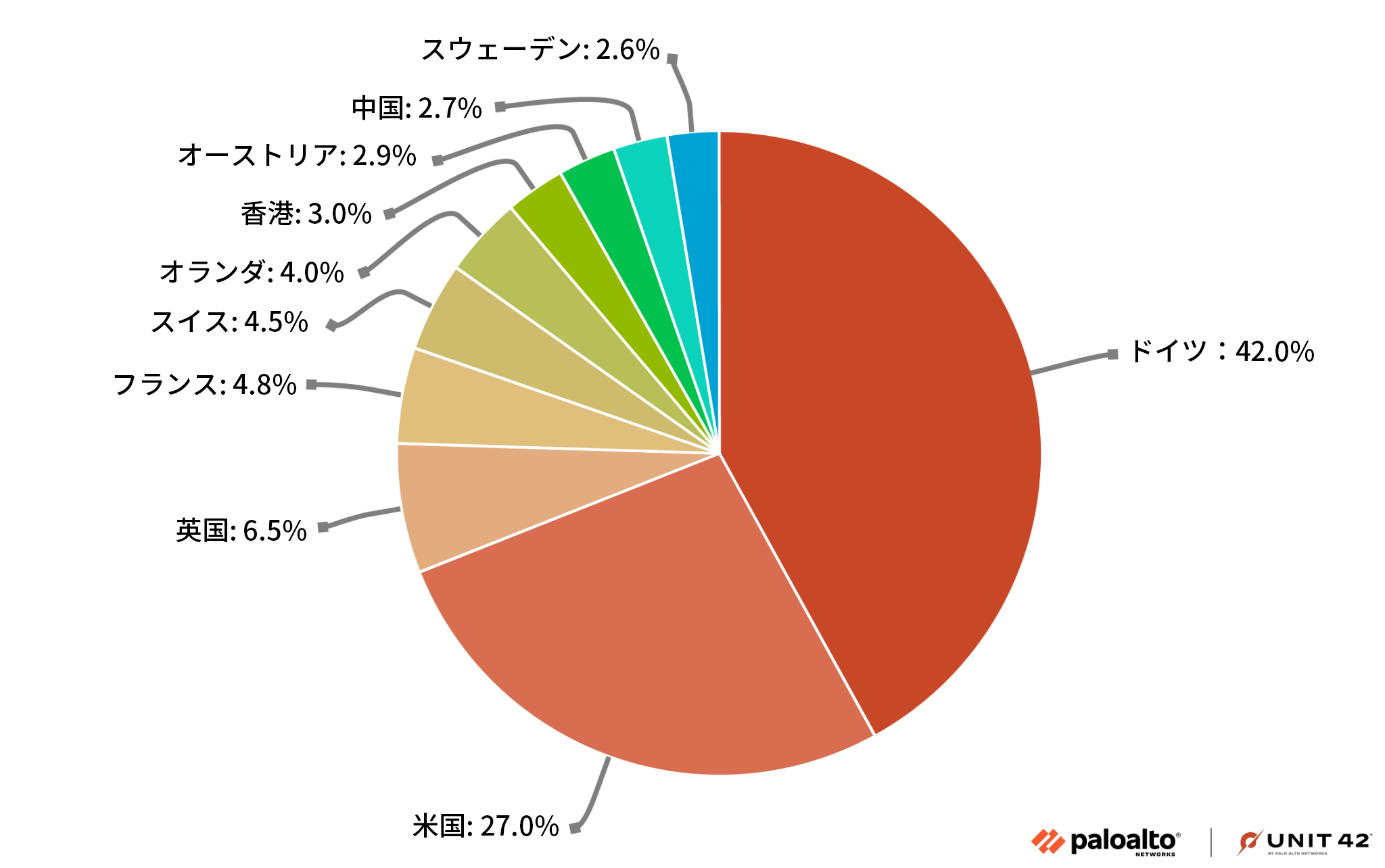

弊社の攻撃対象領域管理 (ASM) ソリューション Cortex Xpanse は 7 月 24 日時点でさまざまなバージョンの Ivanti Endpoint Manager Mobile サーバーが 5,500 台以上インターネット上に公開されていることをアクティブ スキャンにより発見しています。公開されているサーバー数が最も多かったのはドイツ、米国、英国でした。

このスキャンからの地域統計によれば、これらのサーバーの 80% 以上が西側諸国にあり、以下を含む複数の業界セクターにまたがっていました。

- 地方自治体および国の政府部門

- 医療機関

- 法律事務所およびその他の法人

- 大学

- 銀行および金融機関

- 慈善団体

- 小売

更新 (2023-08-23): Unit 42 の Cortex Xpanse データは 3 週間前の同分析との比較でインターネット上の Ivanti MobileIron サーバーの総数がほぼ一定であることを示しています。また、数百の IP アドレスが以前は古い脆弱なバージョンを示していましたが、現在は既知の脆弱性を緩和する更新バージョンを示しています。ただし、同データからは、現在も多くのインターネット上の IP アドレスが、サポート終了バージョンも含め、潜在的に脆弱であると報告された Ivanti MobileIron とその関連サービスを提供していることがわかっています。

本脆弱性により、認証されていないユーザーが、特定の API エンドポイントを通じ、完全な API アクセスを得られるようになります。CISA のアドバイザリーによれば、このアクセスによって、悪意のある攻撃者は、クレデンシャルがなくとも、個人を特定できる情報 (PII) の抽出、新規アカウントの作成、構成の変更などの管理アクションを実行できるようになります。

このインシデントが世界的に広がっていること、本脆弱性がすでに野生で悪用されているという事実を考慮すると、組織はネットワーク上での露出状況を調査し、Ivanti が提供する製品アップグレードを使って早急に修復を行う必要があります。

「緊急 (Critical)」の脆弱性 CVE-2023-35078 が発見された後、Ivanti Endpoint Manager Mobile アプリケーションには CVSS 分類が「高」の別の脆弱性も報告されています。その脆弱性 CVE-2023-35081 はリモート ファイル書き込みの脆弱性で、これをエクスプロイトするには認証された管理者が侵害されたサーバーにファイルを書き込む必要があります。ここで書き込んだファイルには、さらなるアクセスを提供する追加ペイロードを含められます。

更新 (2023-08-23): ここ 3 週間で Ivanti 製品でさらに 3 つの脆弱性が発見されました。

- CVE-2023-35082: MobileIron Core 11.2 およびそれ以前のバージョンは、攻撃者にリモートから認証されていない API アクセスを許します。この脆弱性は一連の脆弱性の大元の脆弱性 (CVE-2023-35078) と似ていますが、同製品のさらに古いバージョンの一部にも影響します。

- CVE-2023-32560: 攻撃者が認証なしで Ivanti Avalanche ソフトウェアをリモートからエクスプロイト可能になります。脆弱なシステム上で任意のコードが実行される可能性があります。

- CVE-2023-38035: すでに野生でのエクスプロイトが確認されています。同脆弱性により、攻撃者が Ivanti Sentry 製品の API 認証バイパスの脆弱性を介し、機微な管理ポータル構成 API にアクセス可能になります。

Unit 42 は、影響を受けるソフトウェアのユーザーに、本脆弱性の修正を含む最新バージョンへのアップグレードを推奨します。自組織のネットワーク トポロジーを見直し、公開済みの Ivanti Endpoint Manager Mobile サービスに最新パッチを適用済みか確認することがとくに重要です。

ソフトウェアを修正バージョンに更新できない場合は、脆弱なサーバーへのアクセスを制御する予防措置を講じ、パッチ適用までの間はインターネットへのアクセス制限を検討することも推奨します。

Cortex Xpanse をご利用のお客様は、攻撃対象領域ルール「Insecure Ivanti Endpoint Manager Mobile (MobileIron Core)」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。

以下、これまでの状況の概要を時系列にまとめます。

| イベント | 公表 (発見または開示) | 詳細 |

| CVE-2023-35078 | 7月24日 | 権限のないユーザーが適切な認証を行わずにアプリケーションの制限された機能やリソースにアクセス可能 |

| CVE-2023-35081 | 7月28日 | 攻撃者がアプライアンスに任意のファイルを書き込み可能 |

| CVE-2023-35082 | 8月2日 | 権限のないユーザーが適切な認証を行わずにアプリケーションの制限された機能やリソースにアクセス可能 |

| CVE-2023-32560 | 8月16日 | 未認証のスタックベースのバッファ オーバーフロー |

| CVE-2023-38035 | 8月21日 | 認証されていない攻撃者が管理者ポータル (一般には MICS) 上で Ivanti Sentry の構成に使われる複数の機微な API にアクセス可能 |

表1. CVE 公表の時系列。[詳細] 列の出典は Ivanti

| 本稿で扱う脆弱性 | CVE-2023-35078, CVE-2023-35081, CVE-2023-35082, CVE-2023-32560, CVE-2023-38035 |

目次

脆弱性の詳細

現在の攻撃スコープ

中間ガイダンス

結論

パロアルトネットワークス製品による CVE-2023-35078 からの保護

Cortex Xpanse

追加リソース

脆弱性の詳細: CVE-2023-35078

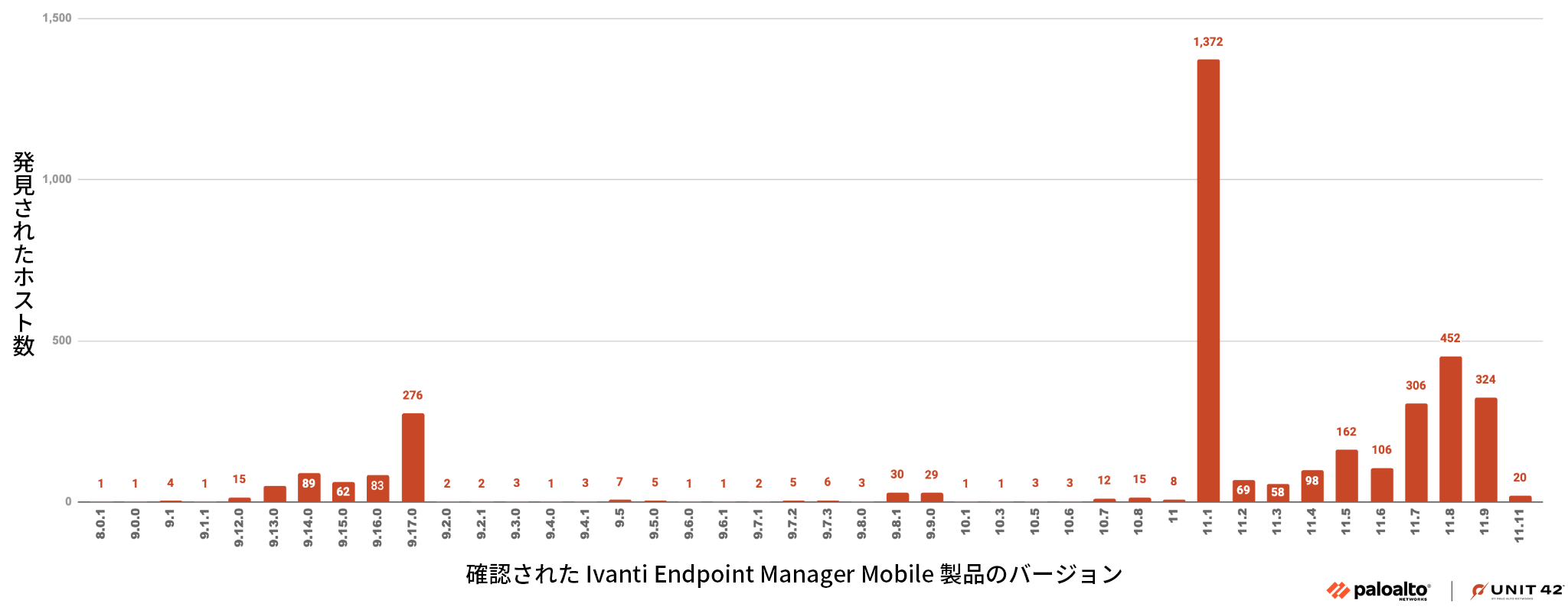

弊社の Cortex Xpanse のデータを通じて発見された 5,500 台の Ivanti Endpoint Manager モバイル サーバーのなかから、製品バージョンを取得できたサーバーのサブセットと、そのバージョンの数を以下の図 1 に示します。Ivanti がサポートしているバージョンの番号がこの図に記載されていますが、図からもわかるとおり、サポートが終了した古いバージョンがまだインターネット上に多数公開されています。

バージョン情報を取得できたサーバー台数のうちサポート継続中のバージョンは 4 分の 1 弱しかありませんでした。この情報は部分的ではありますが、傾向として非常に憂慮されます。重要なのは「ソフトウェアは、とくにインターネットに接続されている場合は、保護され、最新状態に維持されている必要がある」という点です。

本脆弱性には CVSS v.3.0 基本値のスコア 10.0 (一番高い評価) が与えられました。深刻度は「緊急」です。

インターネットに接続されたアプリケーションの API (影響を受けるソフトウェアを実行中の各組織がデフォルトで提供) へのエクスプロイトは容易で、この脆弱性の悪用にいわゆる概念実証コードは必要ありません。残念ながら、コマンドを使ってシステムの API と対話するだけで、被害環境内でさまざまなアクションを容易に実行できてしまいます。しかもそのコマンドの多くは文書化・公開されたものです。CISA も説明しているように、こうしたコマンドによりクレデンシャルがなくとも PII 抽出や新規アカウント作成、構成変更などの管理アクションを実行できます。

脆弱性の詳細: CVE-2023-35081

2023 年 7 月 28 日、Ivanti Endpoint Manager Mobile アプリケーションにおいて、CVSS 分類が「高」の別の脆弱性が報告されました。その脆弱性 CVE-2023-35081 はリモート ファイル書き込みの脆弱性で、これをエクスプロイトするには認証された管理者が侵害されたサーバーにファイルを書き込む必要があります。ここで書き込んだファイルには、さらなるアクセスを提供する追加ペイロードを含められます。

Ivanti によると、最初に報告された脆弱性とこの新しい脆弱性が組み合わせで使われて影響を受けた被害者の報告があるとのことです。最初の脆弱性は未認証でのアクセスを提供し、2 つめの脆弱性は追加機能を提供します。

このニュースは最近の MOVEit の脆弱性を彷彿とさせます。MOVEit の場合も、おそらくは最初の脆弱性の発見で注目が集まったことに起因して、最初の発見の後数週間で、ベンダーとセキュリティ研究者の両者が追加で脆弱性を発見しています。

現在の攻撃スコープ: CVE-2023-35078

Ivanti は自社のフォーラムで、CVE-2023-35078 について「本脆弱性が悪用されると、未認証のリモートからインターネットに接続している攻撃者がユーザーの個人情報にアクセスしたり、サーバーに限定的な変更を加えたりする可能性がある」と公表しています。さらに Ivanti は「影響を受けた顧客数はかなり限定的と認識している」とも述べています。

私たちの調査によると、合計 85 か国がインターネット上で 5,500 台の Ivanti Endpoint Manager Mobile サーバーをホストしています。私たちがスキャンした時点では十数か国に 1 台程度のサーバーが存在していました。ただし、数百台とまではいかなくとも、数十台程度のサーバーが存在する国々は多数ありました。ドイツと米国にはどちらも 1,000 台以上のサーバーがありました。

図 2 は、最も多くのサーバーをホストしている上位 10 か国の内訳を示しています。

これまでのところ公に確認されている被害組織はノルウェー当局とその政府省庁だけです。彼らに対する攻撃はゼロデイだったことが確認されており、その後、Ivantis ソフトウェアの脆弱性であることが確認されました。ただしインターネット上で同ソフトウェアを実行する潜在的に脆弱なサーバー数を考慮すると、ほかにもすでに被害を受けたか今後受けることになる組織が出てくる可能性は非常に高いと思われます。

中間ガイダンス

Ivanti は同ソフトウェアのユーザーに対し、脆弱性の修正を含む最新バージョンへの更新を推奨しています。

Unit 42 は、自組織のネットワーク トポロジーを見直し、公開済みの Ivanti Endpoint Manager Mobile サービスに最新パッチを適用済みか確認することを推奨します。最新のパッチが適用されていない場合は、パッチを適用するまでの間、インターネットへのアクセス制限の検討も推奨します。

結論

CVE-2023-35078 のエクスプロイトは公開情報が多く、悪用が容易で、有効性がきわめて高いことから、パロアルトネットワークスは組織の保護のために Ivanti のガイダンスに従うことを強く推奨します。パロアルトネットワークスと Unit 42 は引き続き状況を監視し、新たな情報、PoC (概念実証) コードの公開、さらなるエクスプロイト蔓延の痕跡が確認された場合は本稿で共有します。

ネットワークベースのサービスのなかでもとりわけインターネットに接続されたサービスは、脅威アクターが環境へのアクセス取得でよくエクスプロイトしている標的です。こうしたサービスの標的化は、MobileIron でも過去に発生済みであることを英国 NCSC (National Cyber Security Centre 国家サイバー セキュリティ センター) が文書化しています。この文書では、国民国家が支援するアクターが、CVE-2020-15505 を使って英国の組織のネットワークを侵害していたと説明しています。

Ivanti Endpoint Manager Mobile アプリケーションにおける別の脆弱性に関するこの最近のニュース (認証済みの管理者によりリモートからファイルの書き込みが可能となる脆弱性 CVE-2023-35081) は、最初の脆弱性が公開された直後に判明しました。MOVEit の脆弱性でもそうでしたが、ここ 2、3 か月間というもの、あるソフトウェアになんらかの重大な脆弱性が特定されると、セキュリティ研究者、脅威アクター、ソフトウェア ベンダーの注目がそこに集中し、それぞれの動機から、さらなる問題の所在を明らかにしようとします。

より詳細な情報が利用可能になりしだい、本稿は更新されます。

パロアルトネットワークス製品による CVE-2023-35078 からの保護

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

Cortex Xpanse

Cortex Xpanse をご利用のお客様は、攻撃対象領域ルール「Insecure Ivanti Endpoint Manager Mobile (MobileIron Core)」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。このルールはすべてのお客様にご利用いただけます。これはデフォルトで有効になっています。

![画像 3 は、Cortex Xpanse インターフェイスのスクリーンショットです。左側にメニューがあります。この図では [Policies and Rules (ポリシーとルール)] タブが選択されています。このメニューから、「Insecure Citrix Application Delivery Controller」の攻撃対象領域ルールが選択されています。攻撃対象領域ルールには、Status (ステータス)、Rule ID (ルール ID)、Severity (深刻度)、Description (説明)、Rule Name (ルール名)、Modified (変更日時) を記載した表が表示されています。これには、CVE-2023-25078 の情報がすべてリストされています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/07/word-image-129494-3.png)

追加リソース

- インターネットに公開している Ivanti ソフトウェアのパッチ適用をお忘れなく - パロアルトネットワークス ブログ

- Nulldagssårbarhet i Ivanti Endpoint Manager (MobileIron Core) – NSM

- MobileIrony backdoor allows complete takeover of mobile security product and endpoints – Kevin Beaumont, DoublePulsar

- Norwegian government IT systems hacked using zero-day flaw – Bleeping Computer

- Ivanti patches MobileIron zero-day bug exploited in attacks – Bleeping Computer

- Ivanti Releases Security Updates for Endpoint Manager Mobile (EPMM) CVE-2023-35078 – CISA

- Exploit Public-Facing Application, Technique T1190 - Enterprise – MITRE ATT&CK

以前の脆弱性:

- Social Media: how to use it safely – NCSC

- Top 30 Critical Security Vulnerabilities Most Exploited by Hackers – The Hacker News

2023-08-23 10:15 JST 英語版更新日 2023-08-23 11:21 PDT の内容を反映し、Ivanti 製品に影響する新たな脆弱性の CVE 3 件とその公表タイムラインを追記

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得