概要

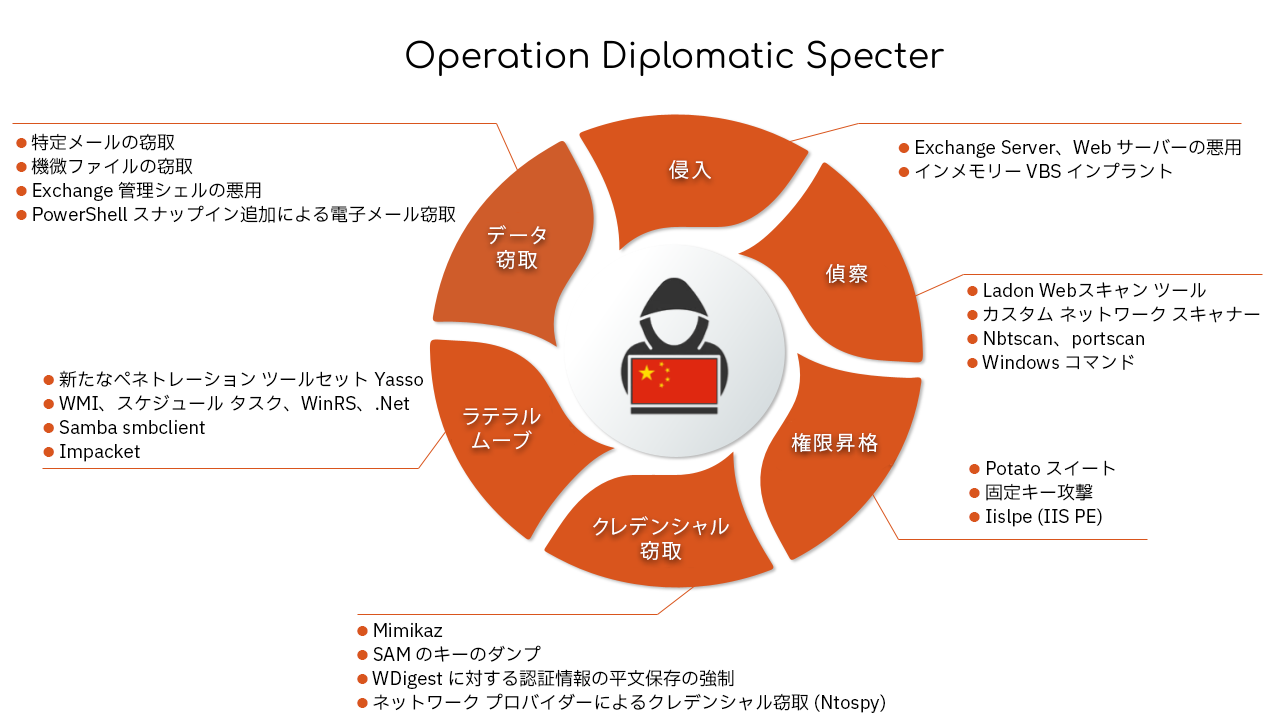

ある中国の持続的標的型攻撃 (APT) グループが継続的に攻撃キャンペーンを実施しており、私たちはこれを「Operation Diplomatic Specter」と呼んでいます。同キャンペーンは、少なくとも 2022 年後半から、中東・アフリカ・アジアの政治団体を標的にしています。

この脅威アクターのアクティビティを分析した結果、少なくとも 7 つの政府機関に対する長期的スパイ活動が明らかになりました。同脅威アクターは大規模な情報収集活動を実行していましたが、そのさい侵害したサーバーに対してめったに目にしないようなメール漏出技術を使っていました。

この収集活動には、現在の地政学的情勢に焦点を当てた、以下の団体に関する機微情報・機密情報入手の試みが含まれています。

- 外交や経済の特使

- 大使館

- 軍事作戦

- 政治集会

- 標的各国の省庁

- 高官

スパイ活動の一環として、同グループはこれまで文書化されたことのないバックドア ファミリーを利用しています。その中には、TunnelSpecter や SweetSpecter と名付けられたバックドアも含まれています。

同脅威アクターは、その時々の地政学的展開を緊密に監視し、日常的に情報漏出をはかっているようです。私たちが観察した事例における脅威アクターの手口は、標的のメール サーバーに侵入して情報を探すというものでした。私たちは、活動が妨害されても繰り返し環境に適応してアクセス回復をはかるなど、攻撃者による持続性保持のための複数の試みを観察しました。また彼らは、新たな地政学的展開がみられるつど、情報源に立ち戻って関連情報を探しているようです。

私たちは、ある単一の脅威アクターが、中国国家に資する活動を行う Operation Diplomatic Specter を組織していることを、高い確度で評価しています。同キャンペーンの一環として観察された戦術は、中国政府と連携した脅威アクターが、アジアという地域を超え、中東やアフリカへと範囲を拡大し、地政学的情勢に関する情報収集範囲を行っているその規模を示すものとなっています。

この脅威アクターが同キャンペーンのなかで収集した情報をどのように使っているのか、その正確なところはわかりません。ですが、脅威アクターが検索したトピックからは、これらの地域における多くの主要プレーヤーと、彼らの中国や世界のほかの地域とのつながりに関する情報が明らかになりました。彼らが検索したトピックは、中国政府と連携する脅威アクターが何を優先しているのかをリサーチャーが覗きこむ窓の役割を果たしています。

さらに、同脅威アクターは Exchange Server のエクスプロイト (ProxyLogon CVE-2021-26855 および ProxyShell CVE-2021-34473) を繰り返し使っていることから、組織がインターネットに接続された機微な資産のハードニングやパッチ適用を行うことがいかに重要なのかが強調されます。アタックサーフェス (攻撃対象領域) を減らし、保護の取り組みを最大限に行うことは、既知の重大な脆弱性についてとくに重要といえます。

機微情報を保護している組織は、悪用頻度の高い脆弱性にはとくに注意を払う必要があります。また組織は、IT 衛生についてベスト プラクティスに従う必要もあります。APT 攻撃グループは過去に効果的だったことがわかっている方法でのアクセスを試みることが多いからです。

最後に、私たちは、防御側がこのような高度な攻撃を検出し、自らを守る手段を提供するため、本稿に分析結果を共有します。

パロアルトネットワークスのお客様は、以下の製品を通じて、Operation Diplomatic Specter からさらに強力に保護されています。

- ネットワーク セキュリティ: 機械学習の設定を有効にした次世代ファイアウォール (NGFW) やクラウド提供型のセキュリティ サービスを通じてネットワーク セキュリティを提供します。これにはたとえば、Advanced Threat Prevention や Advanced URL Filtering、Advanced DNS Security、悪意のあるサンプルやインフラを特定・防止できる Malware Prevention Engine (マルウェア防止エンジン) の WildFire などが含まれます。

- セキュリティ オートメーション: エンドポイント、ネットワーク、クラウド、ID システムから得たデータを統合し、SOC アナリストが脅威の全体像を把握しやすいようにしてくれる Cortex XSOAR ソリューションや Cortex XSIAM ソリューションを通じ、セキュリティ オートメーションを提供します。

- アンチエクスプロイト防御: Cortex XSIAM を通じ、ProxyShell や ProxyLogon を含むさまざまな脆弱性のエクスプロイトに対する保護を提供します。

- クラウド セキュリティ: Prisma Cloud Compute と WildFire の統合により、Windows ベースの VM、コンテナー、サーバーレス クラウド インフラ内での Specter バックドアの悪意のある実行を検出して防止できます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

Operation Diplomatic Specter の動機と被害者学

Operation Diplomatic Specter の背後にいる脅威アクターは、政治家、軍事作戦や軍関係者、政府省庁 (とくに外務省と大使館が中心) に関する情報を探します。図 1 は、脅威アクターが中東、アフリカ、アジアで標的とする組織の地域を示しています。

さらに、同脅威アクターはその時々の地政学的展開を緊密に監視しているふしがあり、現在進行中の出来事に関する情報を入手したいという意図が見られます。同キャンペーンは少なくとも 2022 年後半からは実行されており、脅威アクターによる実際のキーボード操作も含む定期的な取り組みに加え、自動データ漏出の試みも日常的に発生しています。

これらの取り組みには以下を始めとする幅広いテーマが含まれます。

- 軍事作戦

- 会議

- サミット

- 紛争

- 同時期の地政学的情勢に関するその他関連分野

なかには、同脅威アクターが特定のキーワードを検索し、そのキーワードに関連するもの (たとえば特定の外交使節団や個人の受信トレイ全体のアーカイブなど) を片端から漏出していたケースもありました。脅威アクターは、検索したトピックに関連するファイルも漏出していました。

そのほかのケースでは、脅威アクターによる情報漏出はより的を絞っており、漏出はより具体的な検索結果にフォーカスしているように見えました。私たちが観察した検索は次のトピックに関連したものです。

- 中国関連の地政学や経済に関する情報 (会議、サミット、他国との関係、習国家主席に関連する情報)

- OPEC とエネルギー業界

- 世界中の外務省と大使館

- 防衛省

- 軍事 (作戦、訓練、専門用語、部隊、人員)

- 標的国とバイデン政権との関係

- 地元の政治家と国際的政治家

- 地政学と経済に関する情報

- 標的組織の使う電気通信技術

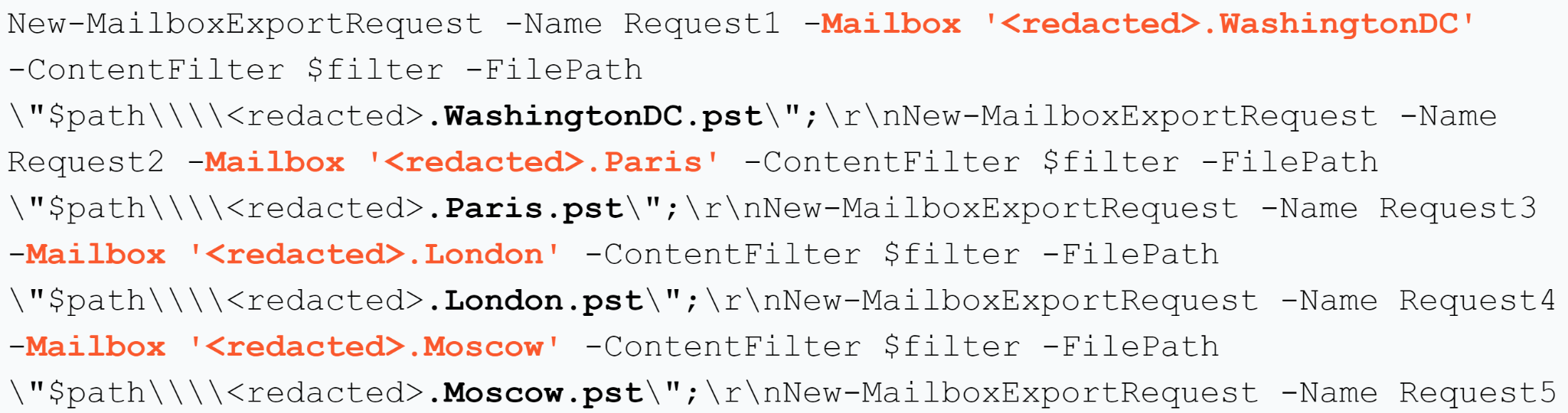

図 2 は、影響を受けた国の大使館および外交使節団のメールボックスが自動収集された例を示しています。

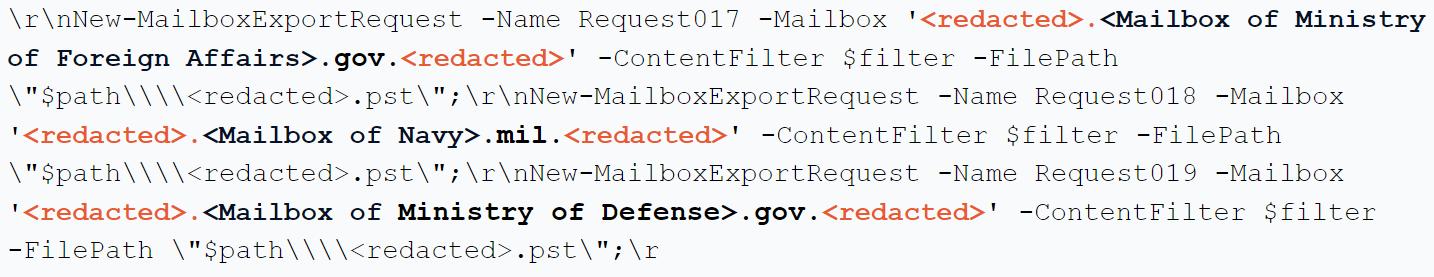

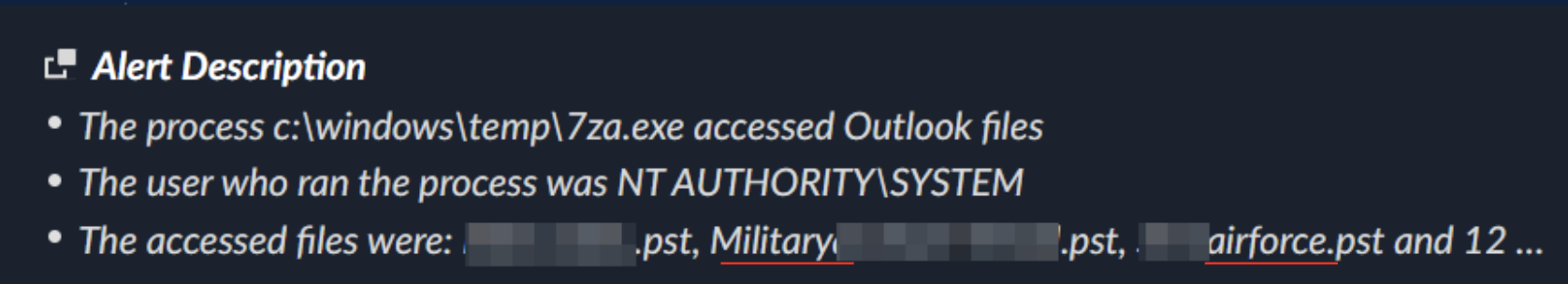

図 3 および 4 は、標的国の外務省、防衛省、海軍、空軍、特定のタスクフォースなどの軍事組織のメールボックスを標的とする脅威アクターの例を示しています。

Operation Diplomatic Specter の背後にいるアクターの調査

Operation Diplomatic Specter は、上記で説明したスパイ活動に私たちが付けた名前です。本稿で共有する同キャンペーンの詳細は、中国政府と連携していると思われる、ある APT グループに関する私たちの継続調査からのものです。

私たちは 2022 年後半から、中東、アフリカ、アジアの政府機関を標的とするアクティビティ クラスターを追跡してきました。私たちは追跡の初期段階にこのクラスターを「CL-STA-0043」という名前で呼んできました。この名前は、国家支援型の動機を持つと考えられる一連のアクティビティを示す名前です (命名規則の詳細は「すべては名のなかに: Unit 42 による脅威攻撃者の定義・追跡手法」をご確認ください)。

私たちは 2023 年 6 月に CL-STA-0043 について「Cortex XDR が中東・アフリカの政府を狙う新たな活動グループの存在を明らかに」という記事で公開しています。

また 2023 年 12 月には Unit 42 が CL-STA-0043 に関する追加情報を「Unit 42、相互に関連の疑われる中東・アフリカ・米国の組織に対する攻撃を観測 利用された新たなツールセットを解説」という記事で公開しています。

このクラスターの背後にいる脅威アクターに関連する戦術、技術、手順 (TTP) は、比較的ユニークで稀です。これらの TTP のなかには、これまで野生での使用報告がないもの、数回の使用報告しかないものがありました。Operation Diplomatic Specter に関連して観察された TTP の詳細は、付録A を参照してください。

この脅威アクターは、さまざまな緩和策を阻もうとする適応性の高さを発揮していました。彼らはまた、これまで文書化されたことのない目新しい 2 系統のマルウェア、SweetSpecter と TunnelSpecter を使い、侵害環境での永続性確保を図っていました。

これらのバックドアの重要な詳細については次のセクション「Specter ファミリー紹介」で説明します。さらに詳しくは、付録 B を参照してください。

1 年にわたり、同脅威アクターのアクティビティ、進化、変化を注意深く監視した後、私たちは Unit 42 のクラスター成熟プロセスに基づいて、アクティビティ クラスター CL-STA-0043 を一時的アクター グループ (TGR-STA-0043) に昇格させました。本質的に、この昇格は、「観察されたアクティビティの背後に単一のアクターがいること」、そして「時間経過とアクティビティ クラスター全体にわたり複数の相関ポイントを確立したこと」に対する弊社の自信の高さを示すものです。

今回の昇格プロセスに関していえば、この脅威アクターには中国の国家利益との一致が見られること、中国系 APT の顕著な特質を備えていることに留意しました。帰属の詳細については「中国系グループとのつながり」のセクションをご一読ください。さらに詳しくは、付録 C を参照してください。

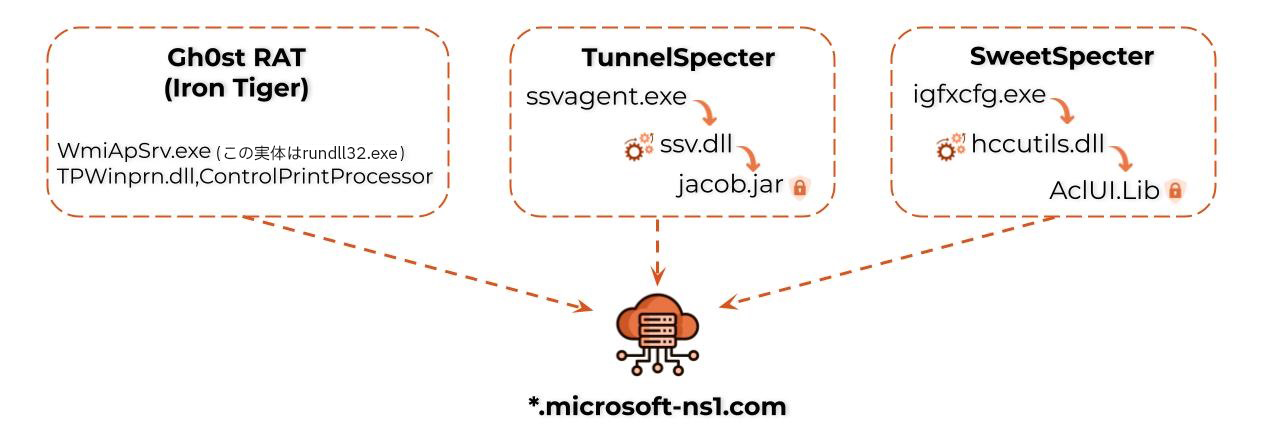

Specter ファミリー紹介 – Gh0st RAT のいとこ

TGR-STA-0043 (および Operation Diplomatic Specter) を最も特徴づける TTP の 1 つは、これまで公に観察されたことのないカスタム ビルドのバックドアの使用です。私たちはこの調査中、Spectre ファミリーと呼ぶことになる 2 つのユニークでステルス性の高いバックドアを発見しました。TunnelSpecter と SweetSpecter です。

私たちがこのペアを Specter (亡霊) ファミリーと名付けたのは、後述する Gh0st RAT との類似性が認められたためです。TunnelSpecter という名前は、これが持つ DNS トンネリング機能に由来しています。また、SweetSpecter の名前は、これがとくに SugarGh0st RAT と類似していることに由来しています。

攻撃者はこれらのバックドアを使い、標的のネットワークへのアクセスをひそかに維持していました。またこれらのバックドアは、任意のコマンド実行、データ漏出、感染ホストへの追加マルウェア/ツールの展開も可能にしていました。

私たちは、分析の結果、これら 2 つの異なるバックドアが Gh0st RAT という 2008 年に漏洩したソース コードから一部のコードを拝借しているものと高い確度で評価しています。ただし、これらの新しいバックドアは、ほかの既知の Gh0st RAT の亜種とは異なるようです。

TunnelSpecter の主な特徴

- 特定の標的に合わせてカスタマイズされており、当該標的上では不正なユーザーの作成が確認されています。

- データ暗号化とデータ漏出を DNS トンネリング経由で実装することでステルス性を高めていました。

- 任意のコマンドを実行し、稀にしか見られないレジストリー キーに構成データを保存していました。

SweetSpecter の主な特徴

- 暗号化された zlib パケットを Gh0st RAT に典型的な方法で raw TCP ストリーム上で送信することにより C2 と通信していました。

- 年と月をキャンペーン識別子として使うユニークなキャンペーン ID 形式と、このバックドアのコンパイル タイムとの間に相関性がありました。

- このバックドアは、ほかの構成データを保存するため、ユニークなレジストリー キーを使っていました。

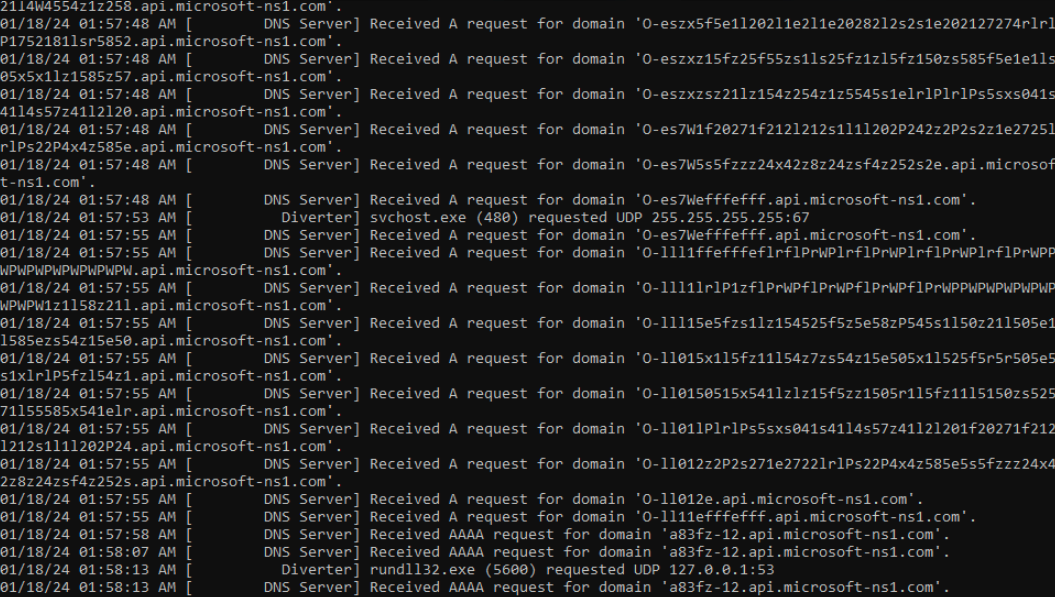

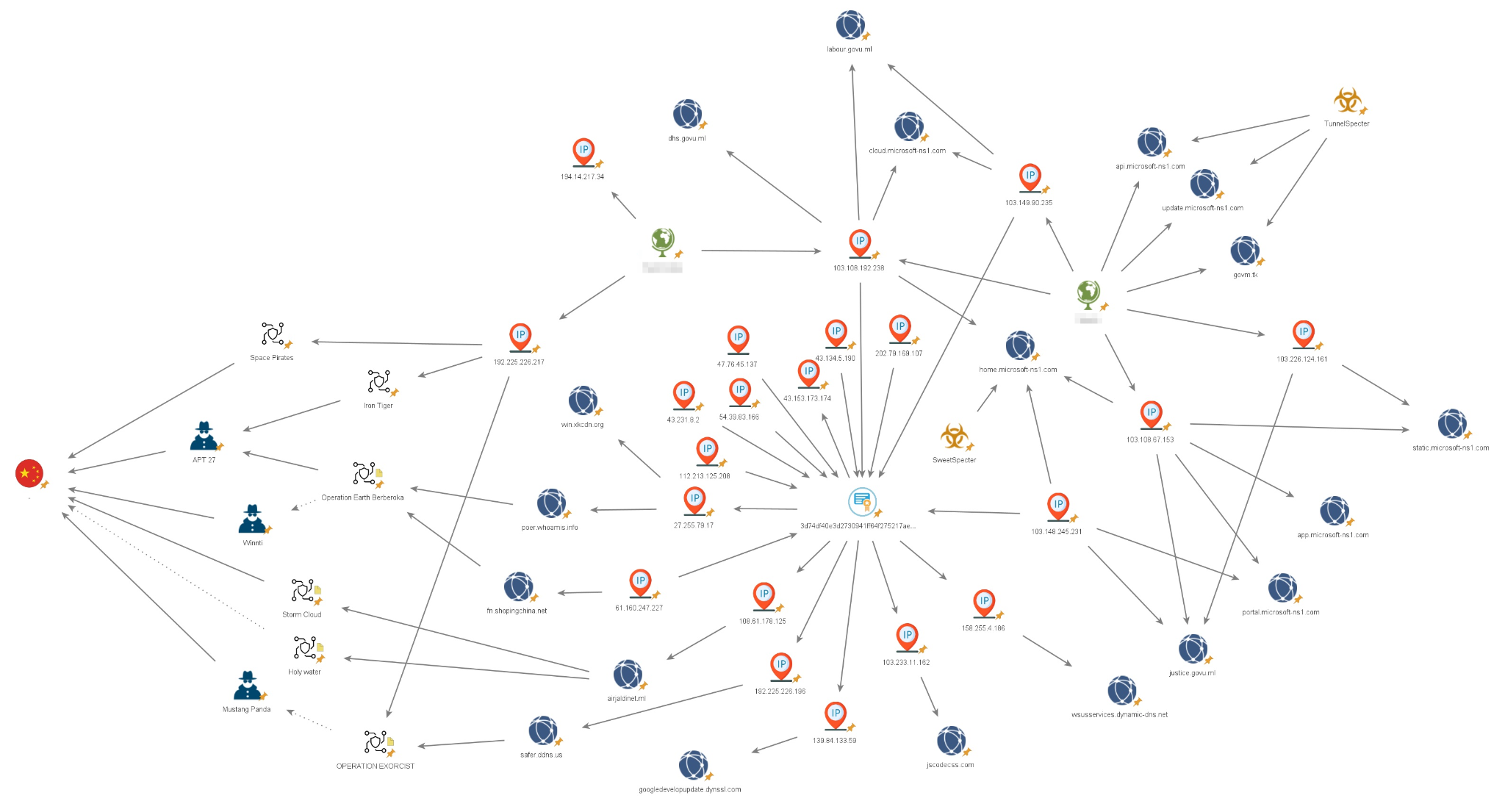

この Spectre バックドアと同じ場所には Gh0st RAT のサンプル が見つかっており、これが両者の関係性をさらに裏づけていたことは注目に値するでしょう。さらに、これらのバックドアはすべて、埋め込まれた同一インフラ (microsoft-ns1[.]com の複数のサブドメイン) とやりとりしていました (図 5 参照)。

TunnelSpecter および SweetSpecter の詳細な分析は付録 B を参照してください。

懐かしき Gh0st RAT 亜種

Operation Diplomatic Specter に関連する攻撃で使われた種々のマルウェアには悪名高い Gh0st RAT マルウェア ファミリーが含まれています。私たちはこの脅威アクターが、侵害環境で足場を維持するために同マルウェアを使おうとした様子を観察しました。

この攻撃のなかで私たちが最初に遭遇したGh0st RATバイナリーは、Tpwinprn.dll という名前のついた約 280 MB ある大きなファイルでした。このファイルは Web シェルによって SysWOW64 フォルダー以下にドロップされ、名前を変更された rundll32.exe プロセスによって実行されていました。

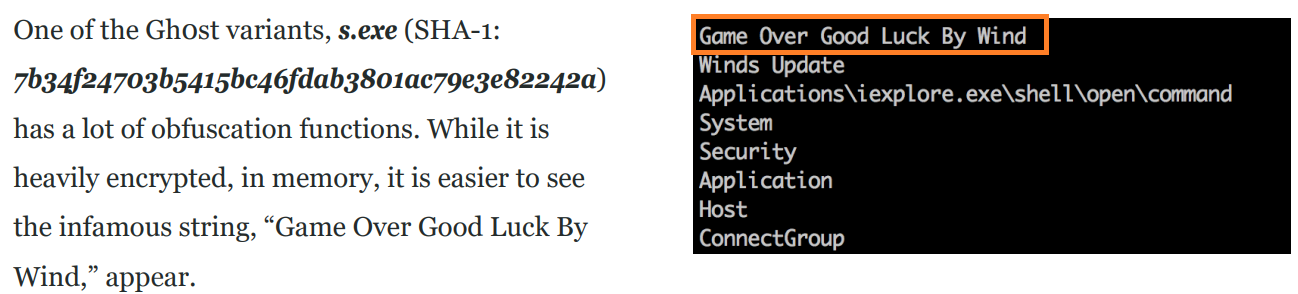

このバイナリーを調査してみると、メモリー内には Game Over Good Luck By Wind という注目すべき文字列があることがわかりました。図 6 は、2015 年に遡る Operation Iron Tiger [PDF] に使われた Gh0st RAT 亜種でもこの文字列が観察されていたことを示しています。この作戦を実行したのは Iron Taurus (別名 APT27) です。

中国系グループとのつながり

私たちの調査からは、Operation Diplomatic Specter の背後のグループと中国関連のスパイ活動に重きを置く脅威アクターとを結ぶ、強いつながりと重複が明らかになりました。これらのつながりと重複については、付録 C でさらに詳細に解説しています。付録 C 記載の景況を以下に要約します。

- インフラ: Operation Diplomatic Specter のアクティビティは、Iron Taurus (別名 APT27)、Starchy Taurus (別名 Winnti)、Stately Taurus (別名 Mustang Panda) など、中国の国家支援型脅威アクターが独占的に使う中国 APT 共有の運用インフラから発生していました。

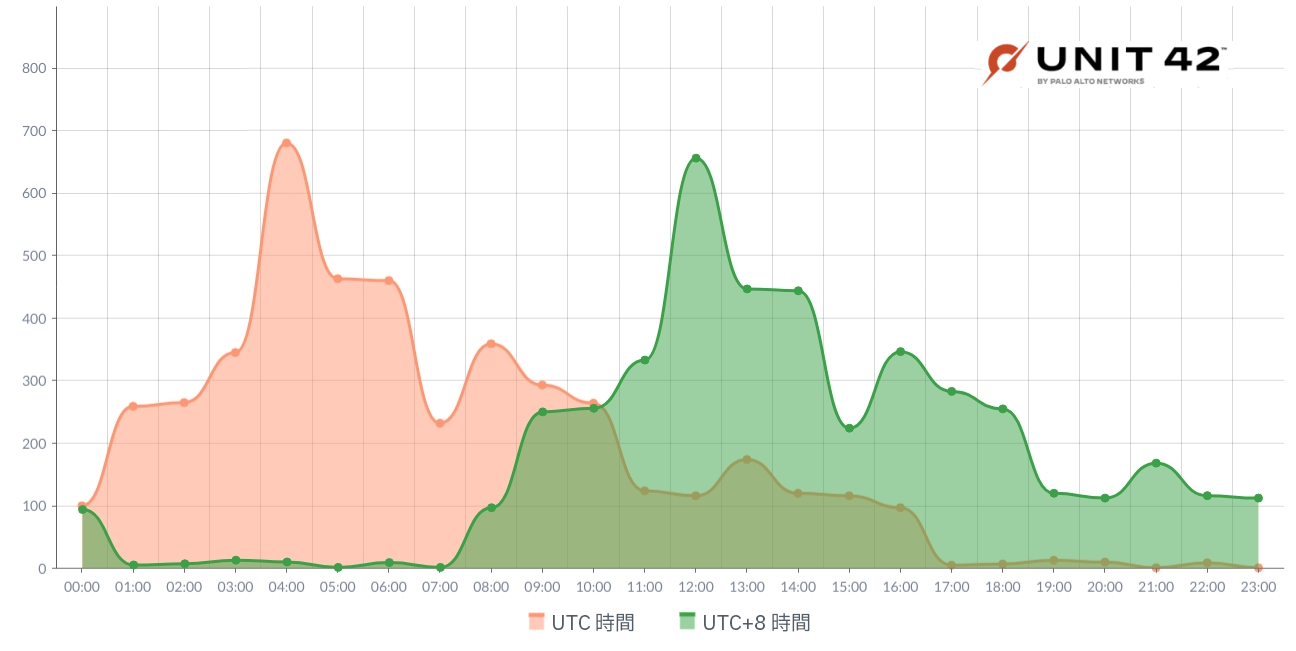

- 活動時間帯: 脅威アクターのキーボードを使用したインタラクティブなアクティビティの統計的な内訳を分析すると、UTC +8 の 09:00 ~ 17:00 の勤務時間に対応しています。これは中国を含むいくつかのアジア諸国に該当します。歴史的に、多くの中国国家支援型脅威アクターがこの時間帯に活動していることが観察されています。

- 言語的なアーティファクト (痕跡): 脅威アクターがドロップした複数のツールとファイルに標準中国語で書かれた多数のコメントとデバッグ文字列が含まれていました。このことからスクリプトの作成者は標準中国語を話す個人である可能性が示唆されました。

- 中国系 APT がよく使うツールやマルウェア: 独自ツールやマルウェア以外に、この脅威アクターは以下のような中国系脅威アクターらの間で人気のあるツールも広く使っていました。

- カスタマイズした Gh0st RAT サンプル

- PlugX

- Htran

- China Chopper

どの脅威アクターでもこれらのツールを使う可能性はありますが、中国系脅威アクターが関与した攻撃では、これらのツール (とくに組み合わせで) の使用が最も多く確認されています。

- 中国の VPS の利用: 攻撃者らは、Cloudie Limited や Zenlayer などの中国の VPS プロバイダーを複数の C2 サーバーに使っていました。

結論

Operation Diplomatic Specter のなかで観察された情報漏出手法からは、攻撃の背後にいる脅威アクターの戦略的目的の一端をうかがい知ることができます。この脅威アクターは、軍事作戦、外交使節団、大使館、外務省に関する詳細を含む、きわめて機微な情報を探していました。

私たちはこの調査に 1 年以上をかけ、同アクティビティを緊密に監視してきました。その結果、この脅威アクター (TGR-STA-0043 として追跡中) は、中国系 APT グループと一致する潜在的動機や手口を持つことが明らかになりました。

TGR-STA-0043 は、珍しいツールセットを使うだけでなく、その執拗さや適応性の高さでも際立っています。この脅威アクターの露見してなお億面なく活動を再開するようすは、その芳しからざる本質を示しています。

TGR-STA-0043 はインターネットに接続されたサーバーの既知の脆弱性をとりわけ継続的に悪用しています。このことは、全世界の政府ならびに組織による警戒の引き上げとサイバーセキュリティ対策強化の必要性を強調するものです。

レジリエンスの高い防御メカニズムは、進化するサイバー脅威を阻止するだけでなく、重要情報の機密性、完全性、可用性を維持する上でも不可欠です。強固なセキュリティ体制を構築することにより、各国は自国の利益をより適切に保護し、潜在的な脆弱性から自らを保護し、サイバーセキュリティ フレームワーク全体のレジリエンスを確保できます。

保護と緩和策

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより、本グループに関連する以下の対策が提供されています。

- クラウド配信型マルウェア解析サービス WildFire は既知のサンプルを悪意のあるものとして正確に識別します。

- Advanced URL Filtering と Advanced DNS Security は同脅威グループに関連付けられたドメインを悪意のあるものとして識別します。

- Cortex XDR と Cortex XSIAM は以下を行うように設計されています。

- 既知の悪意のあるマルウェアの実行を防止するほか、Local Analysis Module (ローカル分析モジュール) にもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4 から利用可能な新しい Credential Gathering Protection を使って、クレデンシャル収集ツール・技術から保護します。

- Cortex XDR バージョン 3.4 で新たにリリースされた Anti-Webshell Protection を使い、脅威による Web シェルからのコマンドのドロップや実行から保護します。

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、 ProxyShell や ProxyLogon 含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Pro を通じ、振る舞いの分析によりクレデンシャル ベース攻撃を含むエクスプロイト後のアクティビティを検出します。

- Prisma Cloud Compute と WildFire の統合により、Windows ベースの VM、コンテナー、サーバーレス クラウド インフラ内での Specter バックドアの悪意のある実行を検出して防止できます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客さまに保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

マルウェア

TunnelSpecter

ローダー:

- 0e0b5c5c5d569e2ac8b70ace920c9f483f8d25aae7769583a721b202bcc0778f

暗号化されたペイロード:

- 62dec3fd2cdbc1374ec102d027f09423aa2affe1fb40ca05bf742f249ad7eb51

復号されたペイロード:

- 22d556db39bde212e6dbaa154e9bcf57527e7f51fa2f8f7a60f6d7109b94048e

ミューテックス:

- “blogs.bing.com”

SweetSpecter

ローダー:

- 0b980e7a5dd5df0d6f07aabd6e7e9fc2e3c9e156ef8c0a62a0e20cd23c333373

暗号化されたペイロード:

- 8198c8b5eaf43b726594df62127bcb1a4e0e46cf5cb9fa170b8d4ac2a4dad179

復号されたペイロード:

- 0f72e9eb5201b984d8926887694111ed09f28c87261df7aab663f5dc493e215f

Gh0st RAT

- d5a44380e4f7c1096b1dddb6366713aa8ecb76ef36f19079087fc76567588977

インフラ

ドメイン

- home.microsoft-ns1[.]com

- cloud.microsoft-ns1[.]com

- static.microsoft-ns1[.]com

- api.microsoft-ns1[.]com

- update.microsoft-ns1[.]com

- labour.govu[.]ml

- govm[.]tk

IP アドレス

- 103.108.192[.]238

- 103.149.90[.]235

- 192.225.226[.]217

- 194.14.217[.]34

- 103.108.67[.]153

追加リソース

- Cortex XDR が中東・アフリカの政府を狙う新たな活動グループの存在を明らかに

- Space Pirates: analyzing the tools and connections of a new hacker group

- Operation Iron Tiger: Exploring Chinese Cyber-Espionage Attacks on United States Defense Contractors [PDF]

- Uncovering DRBControl: Inside the Cyberespionage Campaign Targeting Gambling Operations [PDF]

- Operation Earth Berberoka: An Analysis of a Multivector and Multiplatform APT Campaign Targeting Online Gambling Sites [PDF]

- Storm Cloud Unleashed: Tibetan Focus of Highly Targeted Fake Flash Campaign

- Holy water: ongoing targeted water-holing attack in Asia

- Operation Exorcist: 7 years of targeted attacks against the Roman catholic church [PDF]

- Unit 42、相互に関連の疑われる中東・アフリカ・米国の組織に対する攻撃を観察 利用された新たなツールセットを解説

付録 A: Operation Diplomatic Specter で観察された主な TTP (戦術、技術、手段)

Operation Diplomatic Specter を観察するなかで、特徴的な一連の TTP が確認されました。これらの TTP からは、高度な調整力、技術力、強固な意思がうかがえます。これらの特徴は国家支援型脅威アクターではよく見られる特性です。その攻撃フローと主な TTP に関する詳細な技術分析についてはこちらの記事で解説しています。

TGR-STA-0043 のツールとマルウェアの概要

| ツール | マルウェア |

| Htran Yasso JuicyPotatoNG Nbtscan Scansql Ladon Samba SMB client Impacket SharpEfsPotato Iislpe Mimikatz |

TunnelSpecter SweetSpecter Agent Racoon Ntospy PlugX Gh0st RAT China Chopper |

表 1. TGR-STA-0043 のツールとマルウェア

主な TTP の概要は次のとおりです。

Exchange Server からの標的型データ漏出

標的型データ漏出の文脈で TGR-STA-0043 が取った手法は極めて几帳面なものです。とくに、Exchange 管理シェルを悪用し、数百件の電子メールを盗み、PowerShell スナップイン (PSSnapins) を追加し、スクリプト経由で電子メールを盗む、という過程ではその几帳面さがきわだちました。この脅威アクターは、こうした手法を戦略的に利用し、データ識別に特定のキーワードを使うことにより、機微な電子メールを盗んでいました。これらのキーワードは、リサーチャーである私たちが TGR-STA-0043 の狙った情報を正確に理解する上での重要な指標として機能しました。

ネットワーク プロバイダーを利用したクレデンシャルの窃取

クレデンシャル窃取の領域で TGR-STA-0043 は多彩なクレデンシャル窃取手法を示してみせました。この脅威アクターは、Mimikatz などのよく知られた技術を駆使して SAM のキーをダンプする一方で、珍しいクレデンシャル窃取戦術も取り入れていました。

この斬新なアプローチには、PowerShell スクリプトを実行して新しいネットワーク プロバイダーを登録するという、NPPSpy の名前 (Unit 42 での名前は Ntospy) で知られる概念実証 (PoC) 手法が含まれていました。この手法は稀にしか見られず、過去ほんの数回しか報告されていません。

インメモリー VBS インプラント

ネットワーク侵入において TGR-STA-0043 は Microsoft Exchange Server と公開 Web サーバーの脆弱性悪用に戦略的にフォーカスしていました。この脅威アクターはメモリー内 VBScript インプラントを展開することで、特定標的環境へのアクセスに成功していました。この戦術は TGR-STA-0043 の技術練度の高さだけでなく、セキュリティ緩和策の回避を試行しつつ、そのつど状況を判断しながら Web シェルを密かに実行する能力の高さも浮き彫りにしました。

Yasso ペネトレーション ツール セットのデビュー

比較的新しいペネトレーション テスト ツール セットである Yasso の出現により、TGR-STA-0043 が採用する戦術に変化が見られました。このツール セットには、次のようなさまざまな機能が含まれています。

- スキャン

- ブルート フォース攻撃

- リモート対話型シェル機能

- 任意のコマンドの実行

Yasso がほかと一線を画すのは、強力な SQL ペネトレーション機能とデータベース機能を組み込んだ独自機能のセットです。本稿執筆時点までで、同ツールがべつの脅威アクターに野生で使われていたという報告はありません。

付録 B: バックドアに関する追加の技術的詳細

TunnelSpecter

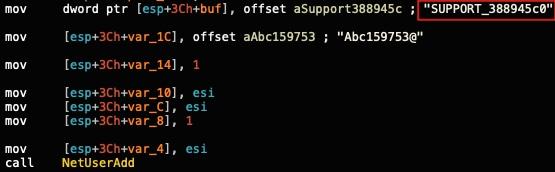

TunnelSpecter は、このマルウェアの作者らが標的に合わせて特別にカスタマイズした、これまで文書化されたことのないカスタム バックドアです。図 8 は、この作者らがこのバックドアをユニークな ユーザー名 SUPPORT_388945c0 でハードコードしているようすを示したものです。注目すべきは、通常は Windows のリモート アシスタンス機能と関連するデフォルト アカウント名 SUPPORT_388945a0 をこのユーザー名が意図的に模倣しようとしている点です。

このマルウェアが標的に合わせてカスタマイズされていることを示す兆候は、同名のアカウント (SUPPORT_388945c0) をあらかじめ作成しているという点です。この脅威アクターはまず侵害した環境内で Web シェルを使って同名のアカウントを作成し、その数週間後に TunnelSpecter を展開していました。この脅威アクターは Web シェルでユーザーを作成できなかった場合は TunnelSpecter を使ってユーザーを作成していました。その後は (新規または以前に作成した) そのユーザーを Administrators グループに追加していました。

TunnelSpecter の主な特徴は次のとおりです。

- フィンガープリンティングによって感染ホストを識別し、ホストごとに一意な識別子を作成します。作成時は感染ホストの cpuid 値の CRC32 ハッシュをベースにします。

- 任意のコマンドを実行します。それにあたってはリモート コマンドライン インターフェイスを実装します。サポートされているコマンドにより、オペレーティング システムのバージョンやホストの詳細など、感染ホストに関するさまざまな情報を収集できます。

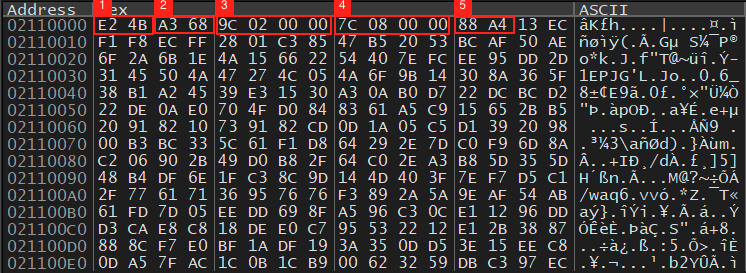

- DNS トンネリングによる C2 通信を行います。そのさいは 16 進でエンコードした上でハードコードされたシーザー暗号を使って通信を暗号化します。データ送信のさい TunnelSpecter は一意なマシン識別子、所定のフラグ (b、c、d または z)、窃取データの内容、という順につなげて送ります。下の図 9 はこの通信を示したものです。

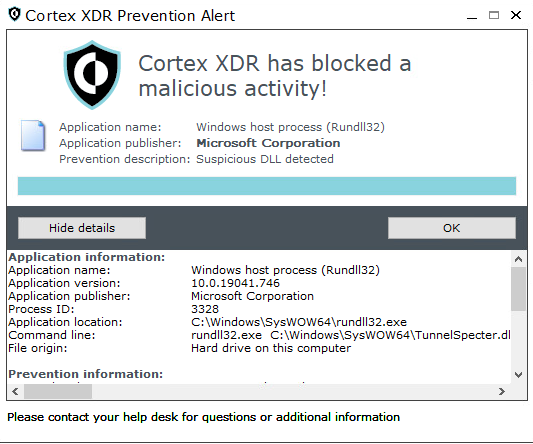

図 10 に示すように、Cortex XDR は TunnelSpecter を疑わしい DLL と認識して防止しました。

TunnelSpecter と Gh0st RAT との間に明らかな類似点は見られませんでしたが、TunnelSpecter と 2 番目に発見されたバックドアである SweetSpecter (後述) との間には類似点が見られました。

SweetSpecter

分析の結果、SweetSpecter マルウェアは TunnelSpecter と同じ作成者が作成したものと考えられます。同マルウェアは、TunnelSpecter や SugarGh0st RAT とコード上の類似点があることが分かりました。この RAT は Gh0st RAT の比較的新しい亜種です。2023 年 11 月に出現し、アジアの政府を標的にしていることが Talos のリサーチャーにより確認されています。

SweetSpecter は Gh0st RAT の既知の TCP 通信スキームを zlib で圧縮された TCP パケットをコマンド & コントロール サーバーに送信することにより実装しています。SweetSpecter はまた、値 0x5f との add 演算や xor 演算を行うことで暗号化レイヤーを追加し、ネットワークベースのシグネチャを妨害しています。

この亜種には「Gh0st」というヘッダーはありません。その代わり、 GetTickCount から受け取ったシード値に基づいてヘッダーをランダム化しています。下の図 11 は送信されたデータの例を示しています。

- 前述のランダム値。

- (1) のランダム値を 0x2341 と XOR 演算したもの。この値も SweetSpecter にハードコードされている。

- 導入部の 12 ヘッダー バイトを含む、圧縮されたバッファー長。

- 展開されたバッファーの長さ。

- 0x5f との加算および XOR 演算を行った zlib のマジック バイト 0x789c。

SugarGh0st RAT との類似点は次のとおりです。

- レジストリー キー HKLM\SOFTWARE\WOW6432Node\ODBC を使う

- レジストリー キー GPINFO と default という値を 2 番目のキャンペーン識別子として使う

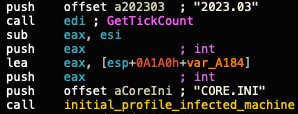

- キャンペーン ID の形式として年と月を表す文字列 (2023.03) を使う (図 12 参照)

最後に SweetSpecter と TunnelSpecter との類似点は次のとおりです。

- レジストリー キー HKLM\SOFTWARE\WOW6432Node\ODBC を使う

- cpuid コマンドを使い同じユーザー識別子を生成する

- ドメイン名を含むミューテックスを生成する

- C2 に送信される初期システム プロファイリングとデータが似ている

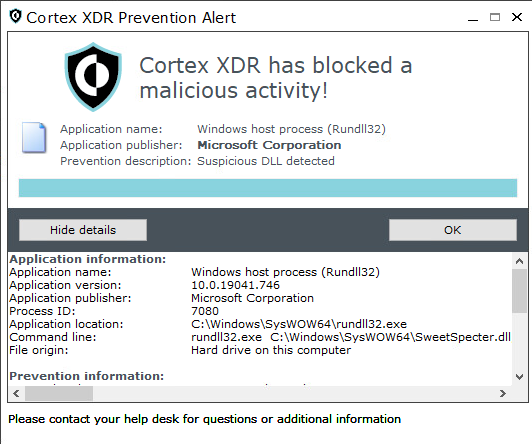

図 13 に示すように、Cortex XDR は SweetSpecter を疑わしい DLL と認識して防止しました。

付録 C: 中国系グループへの帰属 (アトリビューション) に関する追加情報

インフラ

私たちは 1 年にわたり、TGR-STA-0043 と関連する複雑なインフラの追跡・監視を行ってきました。私たちは脅威アクターの使う C2 サーバーの変更に気づき、こうした変更を監視しました。

さらに、インフラについて得た知識からの戦略的データ ポイントを起点としそこから展開することで、彼らの複雑な運用インフラを構成するサーバーをさらに割り出すことができました。

私たちの調査により、この脅威アクターは相関関係のあるインフラのかなりの部分を、過去または現在において PlugX と Trochilus RAT という 2 つの主要なマルウェアの C2 サーバーとして用立てていた痕跡があることがわかりました。これら 2 つのマルウェア (とくに PlugX) は、中国系の脅威アクターと大きく関連しています。ただし、ほかの脅威アクターであっても、それらのマルウェアにアクセス・使用することはできます。

下の図 14 に示すように、私たちはこのインフラと関連する複数の IP アドレス、ドメイン、サブドメインを確認しています。私たちの観察でとくに注目すべきは、この脅威アクターが意図的に正規の Microsoft サーバー (例: *.microsoft-ns1[.]com) や政府機関のフリをしようとした点です。たとえば、*.govu[.]ml というのは、マリの政府アドレスを装っています。なお、こうした脅威アクターのなりすましは、正規のサーバーや政府機関に何らかの問題があることを意味するものではありません。

重複

上記の Maltego グラフでも示したように、Operation Diplomatic Specter に使われたインフラとさまざまなオペレーションの間には複数の重複があり、それらはすべて中国系 APT と関連しています。

IP アドレスの重複

最初に観察された重複は、IP アドレス 192.225.226[.]217 に関するものです。脅威アクターはこの IP アドレスを少なくとも 1 つの標的と通信するための主要 C2 サーバーの 1 つとして使っていました。この IP アドレスは次の 3 つの異なるオペレーションでも確認されています。

- Space Pirates: 公式には特定グループに帰属されていませんが、中国系脅威アクターによるものとされています。

- Operation Iron Tiger [PDF]: Iron Taurus に帰属されているオペレーションです。

- Operation Exorcist [PDF]: 公式には特定の中国系 APT には帰属されていませんが、報告書の著者らは Stately Taurus (別名 Mustang Panda) との重複を確認しています。

SSL/TLS 証明書の重複/ピボット

観察されたそのほかの重複は、同じ SSL 証明書の使用に関するものです (SHA256: 3d74df40e3d2730941ff64f275217ae6d46b20d7fbbd04123bc156daf8f6e85c)。この証明書は複数のサーバーで確認されており、その一部はさまざまなアクティビティと重複していましたが、すべて中国系 APT に関連していました。

証明書を軸にピボットした結果、次の IP アドレスの重複も見つかっています。

- IPアドレス 27.255.79[.]17 は poer.whoamis[.]info というドメインに解決されます。このドメインは Operation Earth Berberoka [PDF] の文脈で言及されていて、このオペレーションは Iron Taurus に帰属されています。このドメインはほかに Starchy Taurus (別名 Winnti) との関係でも言及されています。

- IPアドレス 108.61.178[.]125 は airjaldinet[.]ml に解決されますが、このドメインは、Storm Cloud、Holy Water という 2 つのオペレーションで言及されていました。これら 2 つのオペレーションはさまざまな確度で中国系 APT にリンクされていますが特定のグループには帰属されていません。さらに、IP アドレス 192.225.226[.]196 は safer.ddns[.]us に解決されます。このドメインは上で述べた Operation Exorcist [PDF] の分析でも言及されています。

活動時間帯

侵害された資産を分析するなかで、Web シェルとバックドアから受信したキーボードによる直接のコマンド操作に焦点を当てたところ、脅威アクターによる対話型セッションが行われた時間帯を追跡することができました。数か月にわたるアクティビティの労働時間を詳細にマッピングすると、注目すべき一定のパターンが明らかになりました。

下の図 15 は、UTC+8 タイムゾーンにおける標準的な 9 時〜5 時の勤務時間との強い一致を示した調査結果です。この時間帯は中国を含めたいくつかのアジア諸国の勤務時間と一致しています。

言語的なアーティファクト

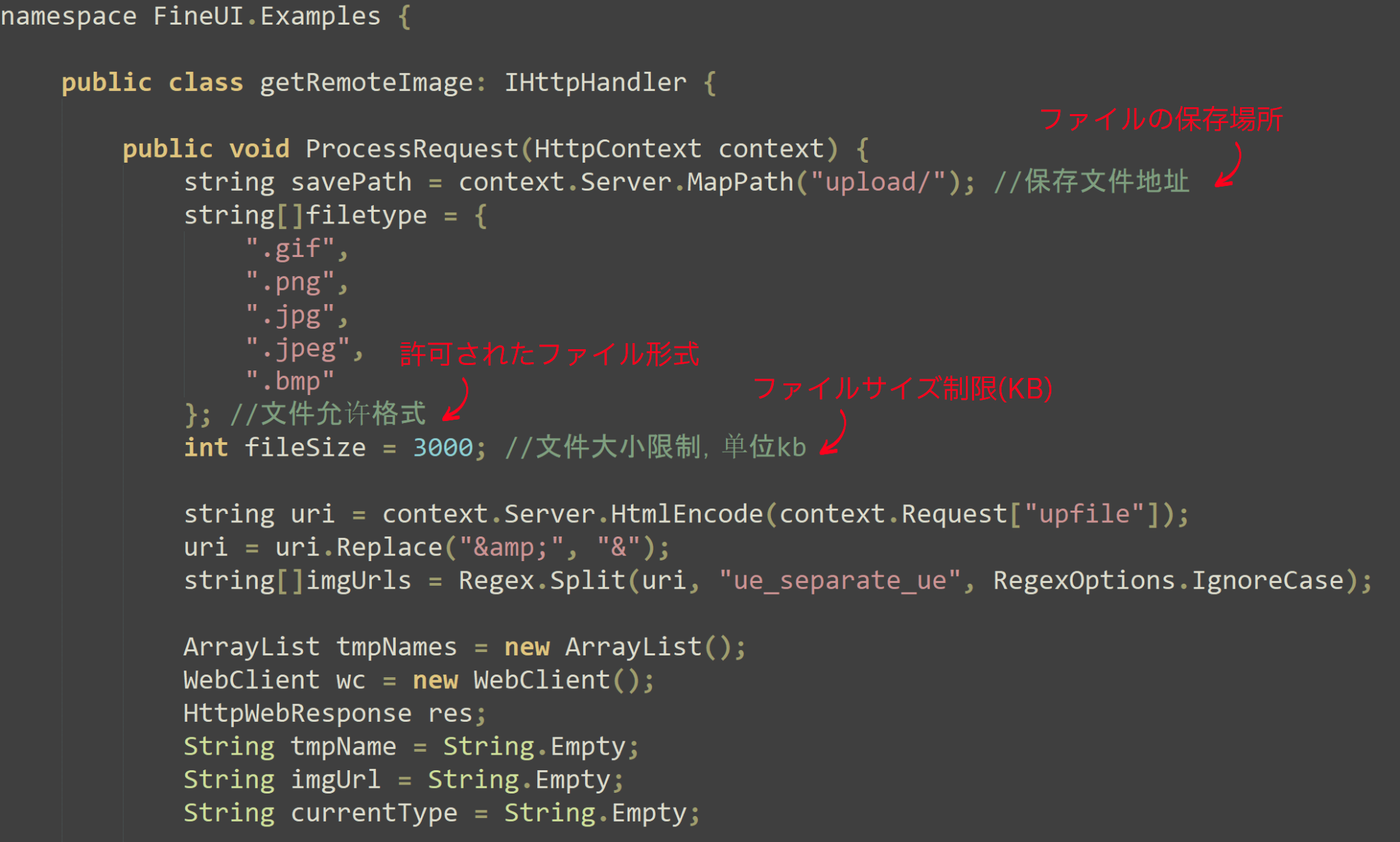

この調査中、私たちは、標準中国語のコメントやデバッグ文字列が目立ってたくさん入ったスクリプトやファイルをいくつか入手しました。これは、これらスクリプトの作成者が中国語を話す人々であることを示唆しています。そうしたファイルの 1 つが侵害された環境で見つかった Web シェルです。

コードをさらに調べたところ、私たちが入手した Web シェルのコードと、ある GitHub リポジトリーのペネトレーション テスト用 PoC ツールとの間には微妙な類似点があることがわかりました。そのツールは名前を GetShell といい、3 年前に作成されていました。

この脅威アクターが使用した Web シェルは、この既存のリポジトリーからコードを借用した可能性があります。ただし、この脅威アクターは狙うデータの性質に基づいてコードを変更し、特定の標的用にコードをカスタマイズしているようです。

具体的には、標的の 1 つに存在する Exchange Server に展開されたこの Web シェルのカスタマイズ版を私たちは特定しています。このカスタマイズ版には ManagementMailboxPicker.aspx.aspx という名前がつけられており、これは 図 16 に示したようにファイルのアップロード (画像には限らない) を主たる機能としていました。

私たちの分析からは、脅威アクターがこの Web シェルをファイルのアップロードの管理に用立てていたことが示唆されました。その対象は、.pst や、電子メールデータを含むアーカイブ ファイルだった可能性があります。この ManagementMailboxPicker.aspx.aspx という命名規則はさらに、このツールがメールボックス関連アクティビティの操作に果たす役割も示唆しています。

中国系 APT がよく使うツールとマルウェア

中国系脅威アクターとのつながりを裏付けるもう 1 つの側面は、攻撃で使われたツールやマルウェアにあります。私たちは、次のものを含め、さまざまな中国系脅威アクターに紐づくことの多い複数のツールとマルウェアを確認しました。

- Gh0st RAT

- PlugX

- China Chopper

- Htran

中国系脅威アクターの多くがこれらのツールを好むらしいとはいえ、これらのツールやマルウェアが存在するというだけで中国系脅威アクターとの関連性や帰属が確立されるわけでない、という点は強調しておかねばならないでしょう。これらのツールはそれら攻撃者間で広く普及していますが、この文脈に限定されるわけではないですし、ほかの脅威アクターも利用できます。

中国の VPS の利用

この攻撃者は、いくつかの C2 サーバーに、Cloudie Limited や Zenlayer など、中国の VPS プロバイダーを使っていました。興味深いのが、これらの VPS サービスの一部が人民元でのみ提供されているということです。サービスが人民元のみで提供されているという事実は、中国系オペレーターとのつながりを裏付けうるものではありますが、これももちろん中国に限定されるわけではありません。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得