This post is also available in: English (英語)

概要

パロアルトネットワークスの脅威インテリジェンスチームUnit 42は、東南アジアにおいて、公開済みのマルウェアとカスタムマルウェアを組み合わせた一連のサイバースパイ攻撃キャンペーンを3年間追跡してきました。Unit 42は、これらの攻撃およびこのレポートで後述するその他の攻撃の背後に存在する脅威攻撃者グループ(または複数のグループ)に「PKPLUG」という名前を付けました。現時点では、同じツールを使用し、同じタスクを実行してこの攻撃を行っているのが1つのグループなのか、複数のグループなのかを自信を持って判断できないため、弊社は、グループまたは複数のグループと言及しています。PKPLUGという名前は、PlugXマルウェアをDLLサイドローディングパッケージの一部としてZIPアーカイブファイル内に配信している攻撃手法と、ZIPファイル形式のヘッダーにASCIIマジックバイト「PK」が含まれていることが由来です。

Unit 42は、これらの攻撃者を追跡中に、PlugXだけではなく、その他のカスタムのマルウェアファミリも使用されていることを発見しました。追加のペイロードは、AndroidアプリであるHenBoxやWindowsのバックドアであるFarseerなどです。攻撃者は、少数の攻撃グループ間で共有されていると思われている9002トロイの木馬も使用しています。PKPLUGの活動を観察した結果、他にもPoison IvyやZupdaxなどの公開済みのマルウェアを使用していました。

Unit 42は、6年前に他企業が記録した過去の攻撃に今回の攻撃を関連付けることができました。Unit 42は、これらの調査結果と弊社独自の調査結果をPKPLUGとしてまとめ、追跡を継続しています。

PKPLUGの最終目標は明らかになっていませんが、モバイルデバイスなどにバックドアトロイの木馬をインストールしていることから、被害者を追跡し、情報を収集することが主な目標であることが想定できます。

被害者は主に東南アジア周辺、特にミャンマー、台湾、ベトナム、およびインドネシアに多く、さらにチベット、新疆ウイグル自治区、モンゴルなどアジアの他の地域にも存在している可能性が高いです。標的や一部のマルウェアの内容、および中国の国民国家の攻撃者と関係があるところから、Unit 42は、PKPLUGの発信元も、以前公開したインフラストラクチャと結び付くと強く信じています。

標的

Unit 42によるPKPLUGの攻撃キャンペーンの調査結果および業界のパートナーとの連携から得た知見に基づくと、被害者は主に東南アジア地域周辺に居住していると思われます。標的の国/地域は強い確信でミャンマーと台湾、確信は持てませんがベトナムとインドネシアも含まれていると思われます。アジアで標的となっているその他の地域には、モンゴル、チベットおよび新疆ウイグル自治区が含まれます。このブログと関連する攻撃プレイブックでは、マルウェア配信に使用されている技法、おとりのアプリケーションやドキュメントのソーシャルエンジニアリングのトピック、コマンド アンド コントロール(C2)インフラストラクチャ テーマなどについて、さらに詳細に説明しています。

インドネシア、ミャンマーおよびベトナムは、ASEANメンバーで、この地域の政府間協力に貢献しています。モンゴル、具体的には外モンゴルとも呼ばれる独立国家は、長年にわたって中華人民共和国(PRC)と複雑な関係があります。チベットと新疆ウイグル自治区は、中国の自治区(AR)で、中国の少数民族と分類されることが多く、自治権を与えられていますが、最終的には中華人民共和国の指揮下にあります。5つのARのうち、少数民族が人口の多くを占めているARは、チベットと新疆ウイグル自治区のみです。

7つの国または地域のすべてではありませんがほとんどが、中国政府の一帯一路構想(BRI)に何らかの形で関与しています。この構想は、東南アジア、東欧、アフリカの71か国を結び付けるように策定されています。新疆ウイグル自治区を通過する経路は、BRIの成功にとって特に重要ですが、中国政府と少数民族であるウイグル族の住民の間の対立が話題になることが多いです。BRIのニュースは、成功と失敗、BRIに賛成もしくは反対している国、既存のBRIプロジェクトから撤退する国の話題で彩られています。

地域の緊張をさらに高めているのが南シナ海の領有権の主張です。これには、漁獲割り当てやまだ証明されていない石油やガスの埋蔵量を含みます。言及した標的国の少なくとも3つ(マレーシア、台湾およびベトナム)が、これらの水域の領有権を主張し、一部の国は、貿易の大部分にこの領域を使用しています。外国の軍隊もパトロールして、この領域の開かれた状況を維持しようとしています。

台湾は、ARではなく、BRIに積極的には関与しないようですが、中華人民共和国とは長年にわたり独自の関係を維持していますが、最近の米国による22億ドルの武器売却が事態を悪化させるかもしれません。

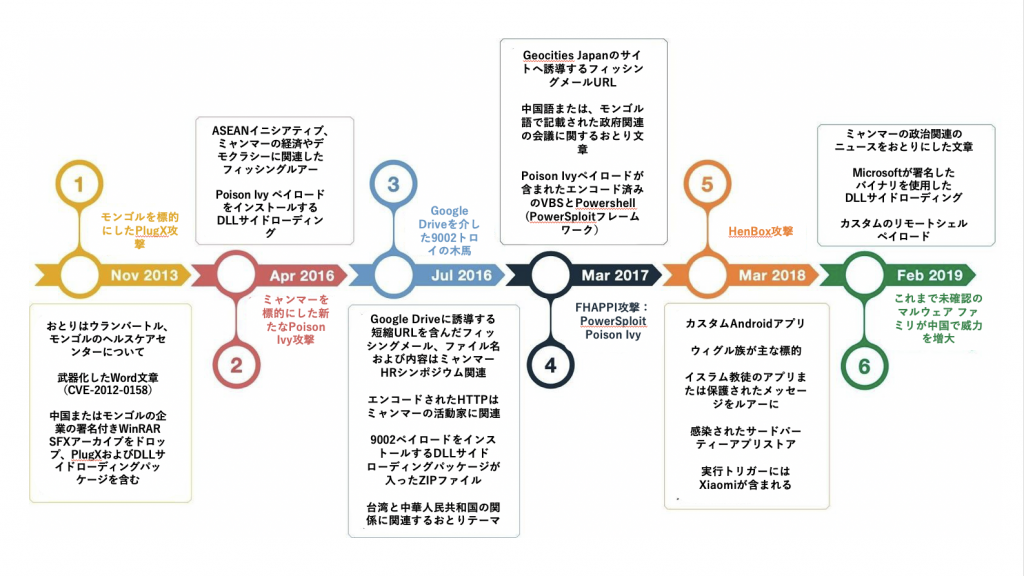

タイムライン

記事を続ける前に、弊社がPKPLUGと呼ぶ攻撃キャンペーンに関する、弊社の調査について説明をします。このセクションでは、PKPLUGに関係するサイバー攻撃のこれまでの作業を記録しています。下図は、記録を時系列で示し、それぞれの主な調査結果を示しています。

タイムラインからわかるように、PKPLUGは、6年以上活動を続けていて、幅広い標的を対象に多様な配信手段、侵害手段を使用しています。

注意:上記の図1のタイムラインに示されている日付は、攻撃の日付ではなく調査の公開日です。HenBoxは、2018年に発見されましたが、2015年から今週までサンプルがあることがその違いを示しています。PlugXおよびPoison Ivyは、未だに拡散されていて異なるグループがこれらを使用していることがわかります。ただ、これらがPKPLUGと関係しているかどうかは不明です。

#1: 2013年11月、Blue Coatラボは、PlugXマルウェアを使用してモンゴルを標的に攻撃したケースを説明するレポートを公開しました。過去10年以上にわたるPlugX攻撃やその他多くの攻撃と同様に、Blue Coatは、正規の署名付きアプリケーションを介して悪意のあるペイロードを起動するために使用されたDLLサイドローディング技法について言及していました。Blue Coatラボのレポートでは、グループがMicrosoft Officeのソフトウェアの脆弱性を狙い、エクスプロイトを使用したことも記録していました。このケースでは、CVE-2012-0158を利用するために単一ファイルWebページ形式として保存されて兵器化されたWord文書(通常、mhtファイル拡張子)を使用し、サイドローディングパッケージおよびPlugXペイロードを含む、署名付きのWinRAR SFXアーカイブをドロップして実行していました。Unit 42が分析したPKPLUGに関するすべてのマルウェアを検討すると、このようなエクスプロイト方法は、ソーシャルエンジニアリングを使用して被害端末でマルウェアを実行させるスピアフィッシング技法よりも稀です。

#2: Arbor Networksによって2016年4月に公開されたレポートでは、過去12か月にわたってミャンマーおよびその他のアジアの国々の標的に対してPoison Ivyマルウェアを使用し、サイバー攻撃した直近の事例を詳細に説明しています。

彼らは、ASEANのメンバーシップ、経済および民主主義に関するトピックを使用して文書を兵器化し、Poison Ivyペイロードを配信するフィッシングメールを発見していました。Arborは、正確な被害者を把握していませんでしたが、メールの内容および関連するマルウェアに基づいて標的を推測しました。DLL

サイドローディングは、マルウェアをインストールする技法としても言及されていました。

#3: Unit 42は、Google Driveを介して配信された9002トロイの木馬を使用した攻撃に関する調査を公開しました。この攻撃は、Google Drive上にホストされているZIPファイルをダウンロードするまで複数回リダイレクトする短縮URLを含むスピアフィッシングメールから始まりました。HTTPを使用したリダイレクトには、スピアフィッシングメールを受信し、リンクをクリックした被害者の情報も含まれていました。この事例では、ミャンマーの有名な政治家であり人権活動家である人物に関する情報が取得されました。ZIPアーカイブのファイル名も、おとり文書の内容と同様に国のイニシアチブに関連していました。このZIPファイルには、9002ペイロードをロードするために、RealNetworks, Inc.の署名付きのReal Playerの実行ファイルを悪用するDLLサイドローディングパッケージが含まれていました。

#4: 2017年3月、研究者たちは、VKRL(香港のサイバーセキュリティ会社)が発見した攻撃を説明する、のちに英語にも翻訳された、日本語のレポートを公開しました。この攻撃では、GeoCities Japanを使用してマルウェアを配信するURLを含むスピアフィッシングメールが使用されていました。Webサイトのコンテンツには、PowerShellコマンドを実行し、同サイトからMicrosoft Word文書をダウンロードさせ、エンコードされたVBScript、およびPoison Ivyペイロードをデコードして起動する、PowerSploit(GitHubで利用できるペンテスター向けのPowerShellのエクスプロイト後のフレームワーク)に非常によく似た別のエンコードされたPowerShellスクリプトが含まれていました。

また、同様のパッケージをホストしている別のGeoCitiesアカウントも見つかり、それはおとり文書の内容を見ると、モンゴルを標的にしていることがわかります。被害者がスピアフィッシングメール内のURLをクリックしたと仮定し、ファイルの内容にはAppLocker Bypassの構造によく似ている技法が使用され、信頼できるWindows実行ファイルを使用して悪意のあるペイロードを実行します。

#5: 2018年初め、Unit 42は新しいAndroidマルウェア ファミリを発見しました。弊社はこれを「HenBox:蘇ったキャンペーン」と名付け、2015年後半から400を超える関連サンプルを追跡し、現在まで追跡を継続しています。

HenBoxは、正規のAndroidアプリになりすまし、ウイグル族を主な標的にしています。彼らは中国北西部の新疆ウイグル自治区に居住していて、HenBoxは、特にチェルク語を話すイスラム教徒の少数民族グループを狙っていました。HenBoxは、中国メーカーのXiaomi(シャオミ)が製造したデバイスも標的にしています。

この地域では、スマートフォンがインターネットアクセスのほとんどを占めているため、マルウェアの標的になっています。HenBoxは、一度インストールされると、中華人民共和国の国コードである「+86」から始まる番号への発信電話の盗聴やデバイスのマイクやカメラへのアクセスなど、デバイスの無数の情報源から情報を盗みます。

調査中、データによって、古いバージョンのHenBoxがuyghurapps[.]net Webサイトからダウンロードされたことが明らかになりました。サードパーティのAndroidアプリストアであるこのWebサイトは、ドメイン名、サイトの言語および載せているアプリの情報に基づくと、ウイグル族のコミュニティを標的にしていることがわかります。HenBoxは、DroidVPNという別のアプリになりすましていて、このアプリもHenBox内に埋め込まれ、感染後にインストールされていました。

#6: HenBoxのインフラに関する追加調査を行う上で、Unit 42は、未知だったFarseerと呼ばれるWindowsのバックドアトロイの木馬を発見しました。FarseerもDLLサイドローディング技法を使用して、ペイロードをインストールします。今回は、VisualStudioからの署名付きMicrosoft実行ファイルを使用し、正規版を偽装しています。また、レジストリ永続性フックを介してVBScriptコンポーネントが使用され、ユーザーのログインプロセス中にMicrosoft実行ファイルおよびFarseerペイロードを起動します。Farseerの初期の亜種では、ミャンマーに関するニュース記事を含むPDFなどをおとり文書として使用されているのを確認しました。弊社の業界パートナーが提供するテレメトリに基づくと、モンゴルも標的のようです。

これらの出版物に関する詳細情報、それぞれの侵害のインジケータ(IoC)および技法、使用した手法と手順(TTP)は、PKPLUG攻撃プレイブックから入手できます。

すべてを関連付ける

下記のMaltegoは、既知のインフラの大部分およびPKPLUGに関係のある一部のマルウェアサンプルを示しています。このチャートでは、この攻撃者についての発見が増えると成長を続けます。図に上書きされた形状は、上記の時系列の出版物を参照しています。

記録された異なる攻撃には重なる点があり、それらに使用されたマルウェアファミリは、複数回の事例にわたり何度も使用されたドメイン名とIPアドレスが含むインフラ とプログラム実行時の振る舞いや静的コードの特性が強化される、悪意のある特徴の両方に存在します。

下図3は、上図2の6つの中核的な出版物を非常に簡略化した図ですが、中核的な重なりの一部を強調するためにインフラの箇所を省略しています。

出版物(#1)「PlugX used against Mongolian targets」(モンゴルの標的に対して使用されたPlugX)」でBlue Coatラボがブログで公開したC2インフラストラクチャには、親ドメインであるbodologetee[.]comと共有されたIPv4を介して、インフラのつながりがあるmicrosoftwarer[.]comとppt.bodologetee[.]comが含まれていました。ドメインmicrosoftwarer[.]comは、FHAPPI攻撃に関するレポート(#4)「“FHAPPI” Campaign: FreeHosting APT PowerSploit Poison Ivy」内で記載があった情報から実施した脅威探索で見つかりました。

FHAPPI攻撃(#4)は、被害端末をPoison Ivyに感染させるためにPowerShellおよびPowerSploitのコードを使用すると発表しましたが、非常によく似たコードがPlugXマルウェアでも見つかりました。その一部にはlogitechwkgame[.]comとのC2通信がありました。ドメインlogitechwkgame[.]comは、Unit 42の出版物(#3)「Attack Delivers 9002 Trojan Through Google Drive」(Google Driveを介して9002トロイの木馬を配信する攻撃)で、分析した9002トロイの木馬のC2として記録されました。

FHAPPIは、共有IPv4アドレスを介してmicrosoftdefence[.]comに接続し、関連するC2インフラストラクチャを使用して別のマルウェアにも接続されています。Arbor Networksの出版物(#2)「Poison Ivy Activity Targeting Myanmar, Asian Countries」(Poison Ivyの活動がミャンマーとアジアの国々を標的に)で記録されたこのマルウェアは、C2通信にも使用されています。また、上記出版物にも記録された攻撃に関係のあるその他のPoison Ivyサンプルは、C2通信のためのドメインwebserver.servehttp[.]comにも関連していました。上述のサンプルは、分析した結果Farseerマルウェアに対するBlue Coatラボの出版物(#1)およびUnit 42の調査のレポート(#6)「Farseer: Previously Unknown Malware Family bolsters the Chinese armoury」(Farseer: これまで未確認のマルウェア ファミリが中国で威力を増大)の両方と関係がある特定のドメインによってC2通信を含むと確認されたその他のPoison Ivyサンプルと実行時の特性も共有していました。ドメインには、それぞれyahoomesseges[.]comおよびouthmail[.]com、tcpdo[.]net、queryurl[.]comおよびcdncool[.]comが含まれています。yahoomesseges[.]com - mongolianews@yahoo[.]comの登録者は同一人物であり、少し前に言及したppt.bodologetee[.]comも登録しました。

一部のHenBoxマルウェアは、ドメインcdncool[.]comもC2通信に使用していました。このことは、Unit 42の出版物(#5)「The Chickens Come Home to Roost」(HenBox: 蘇ったキャンペーン)で記録されています。よって、ドメインcdncool[.]comは、HenBoxキャンペーンおよびFarseerキャンペーンだけではなく、Poison Ivyマルウェアを通じて、Blue CoatラボおよびArbor Networksによって記録された攻撃キャンペーンにも接続されます。HenBoxは、第3レベル ドメインupdate.queryurl[.]comを通じて、一部のFarseerサンプルによってC2通信に使用されるqueryurl[.]comにも接続されます。

図2にあるように、その他のインフラストラクチャでの重複は存在しますが、このようなブログで説明するのは困難なため、Maltegoを使用しています。前述どおり、図3は簡略化した図で、一部の中核的な重複を強調しています。

PKPLUGの攻撃プレイブック

弊社のPlaybook Viewerを使用して、Unit 42が以前説明し、GitHubにて公開した攻撃プレイブックを見ることができます。簡単に要約すると、攻撃プレイブックは、特定の攻撃者の既知の攻撃のすべてのIoCを含むSTIX 2.0の脅威インテリジェンスパッケージを提供しています。また、上述のサンプルには、攻撃および攻撃者の振る舞い(TTP)に関する構造化された情報も含まれています。これらは、MitreのATT&CKフレームワークを使用して記述されています。

PKPLUGの攻撃プレイブックはこちらから見られます。また、その背後にあるSTIX 2.0のコンテンツはここからダウンロードできます。このプレイブックには、いくつかのプレイ(キャンペーン、攻撃ライフサイクルの事例など)が含まれていて、このブログで前述した公開済みの調査のほとんどの部分に紐付けられています。また、Blue Coatラボ、Arbor Networks、9002トロイの木馬に関する弊社のレポート、およびFHAPPI攻撃の出版物に記載されているそれぞれのプレイの詳細も含まれています。HenBoxは、サードパーティアプリストアを侵害し、マルウェアを配信する既知の攻撃のプレイおよび、その他すべてのHenBoxデータのすべてが記載されています。Farseerの攻撃に関連するデータも含まれています。

結論

ひとつの脅威グループ、または複数のグループについて明確に理解するには、彼らの攻撃のすべてを完全に把握しなければ事実上不可能です。そのため、ハンドルネームまたは別名を一連の関連データ(ネットワークインフラストラクチャ、マルウェアの振る舞い、配信や漏出に関する攻撃者のTTPなど)に適用することで、調査対象の理解を深めるのに役立ちます。ここではPKPLUGというハンドルネームを使用して、攻撃プレイブックとして構造化そして体系化された情報を共有することによって、他者も本攻撃に関する情報提供が可能となり、脅威グループの理解が明確になるまでデータの質を向上することができます。

当社の知見および他者の出版物から収集した情報、業界内で共有された情報に基づくと、PKPLUGは、最低で過去6年間にわたり、複数のマルウェアファミリを使用して活動している脅威グループ(または複数のグループ)です。マルウェアファミリのうち、有名なものはPoison Ivy、PlugX、Zupdax、あまり知られていないものは9002トロイの木馬、HenBox、およびFarseerになります。Unit 42は、攻撃者を3年間追跡していて、公開されたレポートによると、中国の攻撃者が発信源であると確信しています。PKPLUGは、上記の複数の目的で東南アジア周辺のさまざまな国または地域を標的にしています。標的には、ASEAN組織のメンバー国、中国の自治区である地域、中国の一帯一路構想に何らかの関係がある国/地域、最後に南シナ海の領有権主張で争っている国が含まれています。

Playbook Viewerは、PKPLUGが使用している一般的なTTPを示すのに役立ちますが、当社の認識に基づくと、ペイロードの被害端末への配信にはスピアフィッシングメールが最も頻繁に使用されていることがわかりました。一部のメールの添付ファイルには、脆弱なMicrosoft Officeアプリケーションを利用するエクスプロイトが含まれていましたが、この技法は被害者に添付ファイルを開くように誘うソーシル エンジニアリングと比べるとあまり多く使用されていませんでした。DLLサイドローディングは、ペイロードをインストールまたは実行する技法と同様にほぼユビキタスのようです。ただし、最近PowerShellおよびPowerSploitも技法のひとつとして検討されています。その他のTTPはSTIX2.0パッケージで説明され、ビューアに表示されます。

Androidマルウェアの使用は、従来のコンピュータ、オペレーティングシステムおよび通信方法が以前の標的と異なる標的に攻撃を狙っているという意図を示しています。

パロアルトネットワークスでは、下記の方法でお客様をこれらの脅威から保護されていることを認識しています。

- AutoFocusを使用しているお客様は、以下のタグを使用してこのアクティビティを表示できます: PKPlug

- 特定したすべてのマルウェアは、WildFireとTrapsにおいて悪意のあるものとして検出されます。

IoC

PKPLUGに関連するIoCは、攻撃プレイブックのPlaybook Viewerから直接確認できます。間接的にデータを利用するかたのために、STIX 2.0 JSONファイルも提供しています。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得