This post is also available in: English (英語)

概要

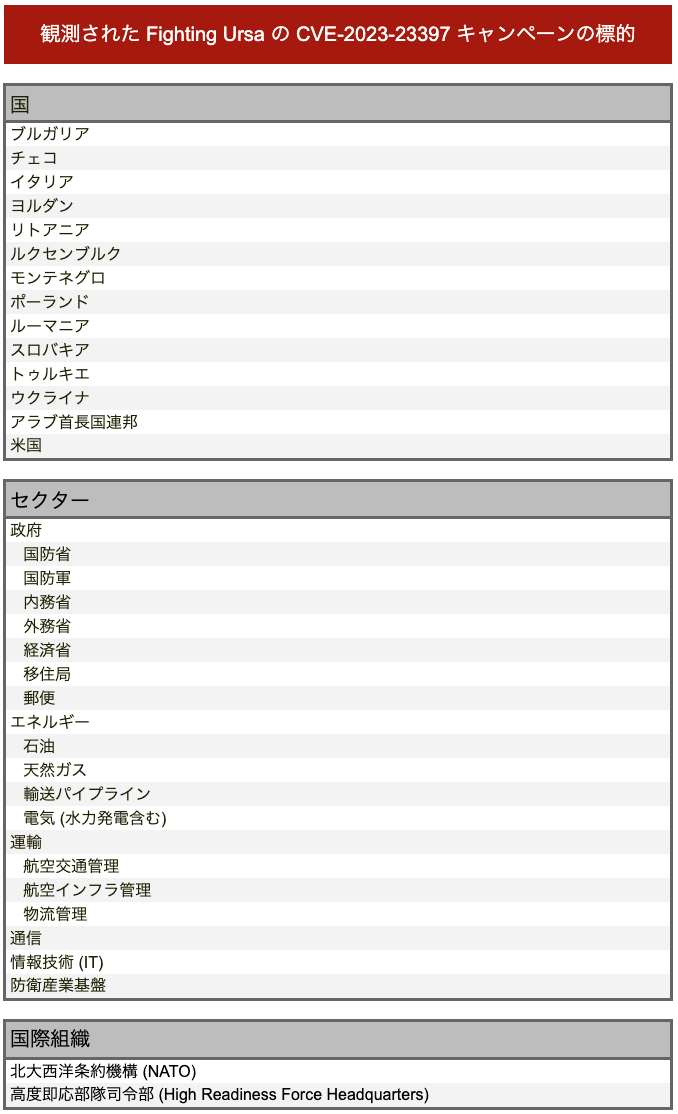

今年初め、ウクライナのサイバーセキュリティリサーチャーが、Fighting Ursa による Microsoft Outlook のゼロデイ エクスプロイト (現在は CVE-2023-23397 として知られる) の利用を発見しました。この脆弱性はエクスプロイトにユーザー操作が必要なく、とくに懸念されるものです。Unit 42 のリサーチャーは、このグループが過去 20 か月間にわたり、CVE-2023-23397 を使い、ロシア政府とロシア軍にとって戦略的諜報価値を持っている可能性の高い 14 か国で、少なくとも 30 の組織を標的にしていたことを観測しました。

この間、Fighting Ursa はこの脆弱性を利用した少なくとも 2 つのキャンペーンを実施したことが明らかになっています。最初のキャンペーンは 2022 年 3 月から 12 月の間、2 回目のキャンペーンは 2023 年 3 月に発生しました。

Unit 42 のリサーチャーは、最近アクティブになった 3 回目のキャンペーンを発見しましたが、そのなかでも Fighting Ursa はこの脆弱性を利用していました。このグループは、2023 年 9 月から 10 月にかけ、7 か国の少なくとも 9 つの組織を対象に、この最新のキャンペーンを実施しました。

3 つのキャンペーンすべてで標的となった 14 か国のうち、ウクライナ、ヨルダン、アラブ首長国連邦の組織を除くすべてが NATO 加盟国の組織です。これらの組織には、外交、経済、軍事問題において情報上の優位性をもたらす重要インフラや組織が含まれていました。

標的とされた組織には、以下に関連する組織が含まれます。

- エネルギーの生産と配給

- パイプライン オペレーション

- 物資、人員、航空輸送

- 防衛省

- 外務省

- 総務省

- 経済省

Fighting Ursa (別名 APT28、Fancy Bear、Strontium/Forest Blizzard、Pawn Storm、Sofacy、Sednit) は、ロシアの軍事諜報機関に関連するグループであり、ロシアが関心をもつ標的、とくに軍事上関心をもつ標的に焦点を当てていることでよく知られています。Fighting Ursa は、ロシア連邦軍参謀本部情報総局 (GRU) 所属第 85 主要特殊サービスセンター (GTsSS) 26165 軍事諜報部隊に帰属されています。

セキュリティ業界がそれぞれのリサーチで本アクティビティについて文書化済みなので、Fighting Ursa の戦略はすでに明らかにはなっていますが、本稿にリサーチを公開することで、Fighting Ursa が複数キャンペーンで同脆弱性を利用した件に光を当てたいと思います。標的にされるリスクの高い組織と国で Microsoft Outlook を利用している場合は、ただちに CVE-2023-23397 に更新プログラムを適用し、適切な構成を確保したうえで、将来の攻撃から防御する必要があります。

パロアルトネットワークスのお客様は、以下の製品を通じ、本稿で解説した種類の脅威に対する保護を受けています。

- Cortex XDR

- WildFire

- Advanced URL Filtering

- Advanced Threat Prevention

- DNS Security のサブスクリプションサービスを有効にした次世代ファイアウォール

- Unit 42 インシデント レスポンス チームによる本稿で取り上げた脅威をはじめとするさまざまな脅威への個別対応

| 関連する Unit 42 のトピック | Russia, Ukraine |

| Fighting Ursa APT グループの別名 | APT28, UAC-0001, Fancy Bear, Strontium / Forest Blizzard, Pawn Storm, Sofacy, Sednit |

CVE-2023-23397: 概要

Fighting Ursa は、ウクライナでの紛争に先立ち、ロシアの情報戦オペレーションを支援するハッキングによってその定評を確立していました。こうした支援には以下の取り組みが含まれています。

国際的にはあまり知られていないのが、ロシアのウクライナ侵攻に先立ち今日に至るまで行われている Fighting Ursa の一連のハッキング キャンペーンです。

2022 年 2 月 24 日、ロシアはウクライナへの本格的な武力侵攻を開始しました。その 3 週間後 (2022 年 3 月 18 日)、Fighting Ursa は、ウクライナの移民局 (State Migration Service) を標的とし、CVE-2023-23397 の脆弱性 (当時未発見のゼロデイ エクスプロイト) を使いました。

Fighting Ursa は、ウクライナのサイバーセキュリティ リサーチャーが同エクスプロイトを発見し、Microsoft が 2023 年 3 月 14 日に同脆弱性への対策パッチを発行したさい、公的にこのエクスプロイトの使用を「あるロシアを拠点とする攻撃者」に帰属した後も、標的戦略のなかでこの脆弱性を利用し続けました。

全体では、Unit 42 のリサーチャーはこの CVE に関連する 3 つの異なる Fighting Ursa のキャンペーンを観測しています。

- ゼロデイ キャンペーン (CVE 発見前の最初のキャンペーン): 2022 年 3 月 18 日 ~ 12 月 29 日

- 第 2 キャンペーン (CVE 特定後のキャンペーン): 2023 年 3 月 15 日 ~ 29 日

- 第 3 キャンペーン: 2023 年 8 月 30 日~ 10 月11 日

図 1 は Fighting Ursa が CVE-2023-23397 を使って行った最後に観測された試みを示したもので、その試みでは 2023 年 10 月 11 日にモンテネグロ国防省のアカウント宛にメッセージを 1 通送信していました。このメッセージは、アクターがパブリック メール サービス (portugalmail[.]pt) で作成したアカウントから送信されていました。

![画像 1 は、Microsoft Outlook のスクリーンショットで、ここでは悪意のあるタスクがモンテネグロ国防省のアカウントに送信されています。電子メールは daniel.myers1998@portugalmail[.]pt からのものです。to の行は伏せてあります。件名は Test Meeting です。2023 年 10 月 11 日水曜日に受信しています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/12/word-image-131555-1.png)

この脆弱性を使う Microsoft Outlook のエクスプロイトが成功すると、Windows NT LAN Manager (NTLM) を使ったリレー攻撃が発生します (詳細は『脅威に関する情報: Microsoft Outlookにおける特権昇格の脆弱性(CVE-2023-23397)』を参照)。

NTLM は、リレー攻撃を受けやすいチャレンジ/レスポンス型の認証プロトコルです。このため、Windows 2000 以降の Windows システムでは Kerberos がデフォルト認証プロトコルとなっています。ただし、多くの Microsoft アプリケーションでは、Kerberos が実行できない場合のフォールバック プロトコルとして今も NTLM が使われています。Microsoft Outlook はそうしたアプリケーションの 1 つです。

脆弱な、あるいは構成上の問題のある Outlook アプリケーションが、CVE-2023-23397 をエクスプロイトする特別に細工された電子メールを受信した場合、Outlook は攻撃者が制御するリモート ファイル共有に NTLM 認証メッセージを送信します。NTLM の認証レスポンスは NTLMv2 ハッシュです。Fighting Ursa は、このハッシュを使って被害者になりすまし、被害者のネットワークにアクセスし、ネットワーク内での工作活動を行います。これは一般に NTLM リレー攻撃の名で知られています。

Unit 42 のリサーチャーは、主に 2 つの理由から、これらのキャンペーンでのアクティビティが Fighting Ursa に帰属すると考えています。

- これらのキャンペーンで標的とされた被害者にはいずれもロシア軍にとって明白な諜報的価値がある。

- これらのキャンペーンはすべて、盗んだ Ubiquiti ネットワーキング デバイスを使って被害者のネットワークから NTLM 認証メッセージを収集していた。この手口はこれまでの Fighting Ursa キャンペーンの手口と一致している。

被害者学: ロシアの標的選定の優先順位に関する研究

Fighting Ursa が CVE-2023-23397 を使って被害者を標的化した 50 件以上の観測済みサンプルを詳しく調べることで、この国際紛争時代にロシアが軍事的に優先する事項に関し、ユニークで有益な洞察が得られます。ゼロデイ エクスプロイトはその性質上、APT にとっては高価値商品です。脅威アクターがゼロデイ エクスプロイトを使用するのは、アクセスとインテリジェンス獲得からの報酬が、エクスプロイトが公に発見されるリスクを上回る場合のみです。

ある標的に対してゼロデイのエクスプロイトを使うということは、対象に大きな価値があることを示唆します。これはまた、その当時に持っていた標的へのアクセスとインテリジェンスが不足していたことも示唆します。

2 回目と 3 回目のキャンペーンで Fighting Ursa は技術を変更せず、すでに自分たちに帰属されていた公知のエクスプロイトを使い続けました。このことは、これらのキャンペーンで得られるアクセスやインテリジェンスが、公にさらされたり発見されたりすることからくる影響を上回ったことを示唆しています。

こうした理由から、3 つのキャンペーンすべてで標的となっていた組織は、ロシア諜報機関にとって、通常より高い優先順位を持っていた可能性が高いといえます。

図 2 に示す標的のまとめを見てみると、いくつか重要なポイントが確認できます。

- ウクライナを除き、標的となった欧州諸国はすべて、現在の北大西洋条約機構 (NATO) の加盟国。

- 攻撃者は少なくとも 1 名の NATO 緊急展開軍団 メンバーを標的にしている。

- 政府機関以外では、攻撃者は以下のセクターの重要インフラ関連組織を中心に標的化していた。

- エネルギー

- 運輸

- 電気通信

- 情報技術

- 軍事産業基盤

結論

APT、とくにロシア軍のための攻撃遂行を使命とする Fighting Ursa のような APT における標的の選定優先順位を詳細に理解できる機会はそうはありません。

NATO や欧州諸国の政府・重要インフラ事業者は、次の措置を講じることが奨励されます。

- 本稿で述べた戦術に留意する

- 本脆弱性に更新プログラムを適用しておく

- 本稿で述べたような悪意のあるキャンペーンをブロックできるようエンドポイント保護を構成する

保護と緩和策

- Cortex XDRの Advanced API Monitoring を有効にしているお客様は、XDR の Anti-Exploit Protection により CVE-2023-23397 のエクスプロイト試行から保護されています。

- 次世代ファイアウォールで Advanced Threat Prevention セキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャー 93635、93705、93584 を通じたベスト プラクティスが攻撃防止に役立ちます。

- このアクティビティに関連する悪意のある URL と IP は、Advanced URL Filtering と DNS Security によってブロックされます。

- Advanced WildFire は、本稿で解説した IoC に鑑み、機械学習モデルと分析手法の見直しと更新を行いました。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

- 5.199.162[.]132

- 101.255.119[.]42

- 181.209.99[.]204

- 213.32.252[.]221

- 168.205.200[.]55

- 69.162.253[.]21

- 185.132.17[.]160

- 69.51.2[.]106

- 113.160.234[.]229

- 24.142.165[.]2

- 85.195.206[.]7

- 42.98.5[.]225

- 61.14.68[.]33

- 50.173.136[.]70

追加リソース

- 脅威に関する情報: Microsoft Outlookにおける特権昇格の脆弱性(CVE-2023-23397) – パロアルトネットワークス Unit 42

- CVE-2023-23397 Playbook of the week – パロアルトネットワークス

- Microsoft Outlook Elevation of Privilege Vulnerability: CVE-2023-23397 - Microsoft

- Microsoft Mitigates Outlook Elevation of Privilege Vulnerability - Microsoft

- Campagnes d’attaques du mode opératoire APT28 depuis 2021 - CERT-France

- U.S. Charges Russian GRU Officers with International Hacking and Related Influence and Disinformation Operations - United States Department of Justice

- Grand Jury Indicts 12 Russian Intelligence Officers for Hacking Offenses Related to the 2016 Election - United States Department of Justice

- Macron campaign was target of cyber attacks by spy-linked group - Reuters

- From Espionage to Cyber Propaganda: Pawn Storm's Activities over the Past Two Years - Trend Micro

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得