This post is also available in: English (英語)

概要

2023年3月14日、MicrosoftはCVE-2023-23397を修正する更新プログラムを公開しました。CVE-2023-23397はWindows Microsoft Outlookクライアントにおける脆弱性です。Outlookクライアントには、特別な細工をした電子メールを受信した場合に、そのメールを処理することによって自動的にトリガーされるエクスプロイトが存在します。このエクスプロイトのトリガーにユーザーによる操作は必要ありません。

この脆弱性のエクスプロイトにより、標的ユーザーのNet-NTLMv2ハッシュが漏えいします。これを利用してNTLMv2をサポートするべつのシステムへのリレー攻撃を行うことにより、脅威アクターは自身を標的のユーザーとして認証させることができます。

脅威アクターがすでに標的ネットワークに足場を築いている場合、リレー攻撃はより高い効果を発揮します。WindowsのNTLM認証(New Technology LAN Manager authentication)はActive Directory(AD)環境内で広く使われていますが、インターネット公開されたサービスには使われていないためです。したがって、漏えいしたハッシュでリモートからリレー攻撃を受けることは、もっと少ないでしょう。

リモート攻撃は、漏えいしたNet-NTLMv2ハッシュに内在する脆弱なクレデンシャル(認証情報)をクラックし、クラックした平文のクレデンシャルを使って、標的ユーザーがアクセスをもつ外部公開サービスに手動でログインすることによって行われます。

この脆弱性はWindows版のすべてのバージョンのOutlookに影響します。Outlook for Android、iOS、macOS、Windowsのユーザーで、Outlookクライアントを使わずWeb版Outlook (旧称Outlook Web Application)を使っている場合は影響を受けません。

| 関連するUnit 42のトピック | CVE-2023-23397, Threat Brief |

目次

脆弱性の詳細

現在の攻撃スコープ

中間ガイダンス

Unit 42 マネージド スレット ハンティング チームによるクエリ

結論

パロアルトネットワークス製品によるCVE-2023-23397からの保護

IoC

脆弱性の詳細

CVE-2023-23397はMicrosoft Outlookにおける脆弱性です。この脆弱性は、カスタムのPidLidReminderFileParameterプロパティをもつメッセージ(.msg)ファイルを作成し、このプロパティにUniversal Naming Convention (UNC)パスを含ませ、そのパスを攻撃者配下にあるServer Message Block (SMB)サーバーに向けることで悪用できます。PidLidReminderFileParameterは、ミーティング通知などの項目にメッセージ送信者がカスタム通知音を設定できるようにするプロパティです。

脅威アクター配下のSMBサーバーに接続することで、標的ユーザーのNet-NTLMv2ハッシュが漏えいします。脅威アクターはこのハッシュを利用してNTLMv2認証をサポートするべつのサーバーに対する認証を行うリレー攻撃をしかけたり、ハッシュを解読して内在する平文クレデンシャルの取得を試みることができます。

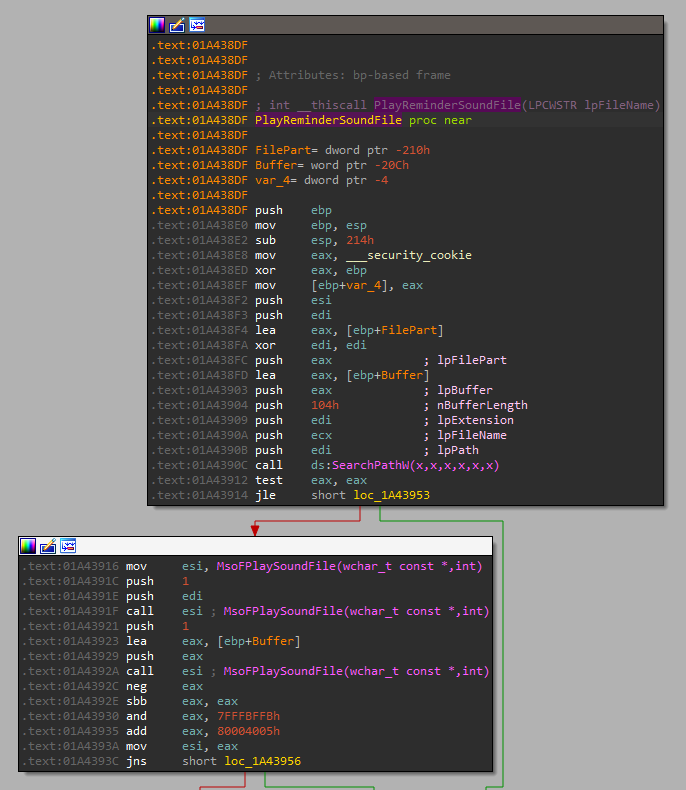

この悪意のあるメッセージを受信したOutlookは、スケジュールされたリマインダーを再生する非同期タスクをHrAsyncPlayReminderSound経由で追加します(図1)。リマインダーの再生にあたって最終的にSearchPathWが呼び出され、このさいにアクターが指定したサウンド リマインダー ファイルへのパスが渡されます。これによってSMB接続がトリガーされます。

更新プログラム適用済みのコードはこのファイル パスに対してIsFileZoneLocalIntranetOrTrustedを呼び出します。この関数は、対象のファイル パスが当該デバイスのローカル イントラネットないし信頼できるドメインの一部かどうかをチェックし、外部からの接続を許可しないようにするものです。攻撃者がすでに内部ネットワークにアクセス済みの場合、内部から接続可能なままになるので、この更新プログラムは対策として不十分であるおそれがあります。

この脆弱性はWindows版のすべてのバージョンのOutlookに影響します。Outlook for Android、iOS、macOS、Windowsのユーザーで、Outlookクライアントを使わずWeb版Outlook (旧称Outlook Web Application)を使っている場合は影響を受けません。標的ユーザーがメッセージを受信すればそれだけで攻撃は成功します。このエクスプロイトのトリガーにユーザーによる操作は必要ありません。

脅威アクターがすでに内部ネットワークに足場を築いている場合、CVE-2023-23397のエクスプロイトは極めて容易(trivial)なので、NTLMv2リレー攻撃によって、特権昇格にくわえ、環境内での効果的なラテラルムーブが可能になると考えられます。

リモートからのエクスプロイトは技術的には可能ですが、基盤となるクレデンシャルが弱く、簡単にクラックされるものでない限りは難しいでしょう。というのは、NTLMリレー攻撃をしかけるにはNTLMv2認証をサポートするサーバーへのアクセスが必要だからです。私たちは現時点でNTLMv2認証をサポートする外部サービスの存在は確認していません。これと同じ理由でMicrosoftも外部から自ドメインに着信するNTLMトラフィックを拒否することを推奨しています。

Outlook for Web (旧称Outlook Web Application)はNTLM認証に対応していませんが、Active Directory Federated Services(AD FS)には対応しています。Microsoftは「it is possible that a federated identity provider may be susceptible. (フェデレートされたIDプロバイダーが影響を受ける可能性はある)」と説明しています。

現在の攻撃スコープ

Microsoftは本脆弱性のエクスプロイトを示唆する証拠を2022年4月にまで遡って追跡したと公言しています。現時点で観測されている攻撃は、ウクライナのインフラを狙うロシア系脅威アクターからの攻撃のみです。

中間ガイダンス

MicrosoftはIoC(侵害の痕跡)や失敗に終わったエクスプロイト試行のハンティング用ガイダンスを提供しています。またこのガイダンスでは更新プログラムを適用できないおそれのある組織に緩和策も提示しています。

Microsoftは、PidLidReminderFileParameterパラメーターが設定されているメッセージを検索するスクリプトを提供しています。このほかにも、アウトバウンドのSMB接続やWebDAV接続試行、Exchange ServerやSMBClientのログに不審なアクティビティがないかどうかを確認するガイダンスも提供しています。

Microsoftの緩和策には、更新プログラムを適用できない場合に、特権アカウントをProtected Users Groupに追加し、アウトバウンドSMB接続をブロックすることが含まれています。Cortex XDRとCortex XSIAMをご利用のお客様は、XDRエージェントのバージョンを8.0に更新し、コンテンツ バージョンを910-49200より新しいものに更新し、Advanced APIモニタリング機能を有効化してレポート機能を使うようにしてください。

Unit 42 マネージド スレット ハンティング チームによるクエリ

Unit 42マネージド スレット ハンティング チームは、顧客ベース全体に対し、Cortex XDRとXQLクエリ(下記)を使ってこれらCVEのエクスプロイト試行を継続的にトラッキングしています。Cortex XDRをご利用のお客様も以下のXQLクエリでエクスプロイトの痕跡を検索できます。

|

1 2 3 4 5 6 7 8 9 10 |

// Description: WebDAV connection attempt to public IP address. // Note: False positives may result from legitimate activities. config case_sensitive = false | dataset = xdr_data | filter event_type = PROCESS and actor_process_image_name = "svchost.exe" and action_process_image_name = "rundll32.exe" and action_process_image_command_line contains "davsetcookie" | alter webdav_address = arrayindex(regextract(action_process_image_command_line, ":\/\/(.*?)[ \/]"), 0) | alter webdav_address_is_ip = if(webdav_address ~= "^((25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.){3}(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)$", "true", "false") | filter webdav_address_is_ip = "true" | filter incidr(webdav_address, "10.0.0.0/8") != true and incidr(webdav_address, "192.168.0.0/16") != true and incidr(webdav_address, "172.16.0.0/12") != true | fields actor_process_image_name, action_process_image_command_line, webdav_address, webdav_address_is_ip |

結論

パロアルトネットワークスはOutlookクライアント ソフトウェアに対するMicrosoftの更新プログラム適用を強く推奨します。ただちに更新プログラムを適用することが難しい場合は、適用可能になるまでの間、Microsoftのガイダンスに従って組織を保護してください。パロアルトネットワークスとUnit 42は、新たな情報、PoC(概念実証)コードの公開、さらなるエクスプロイト蔓延の痕跡について引き続き状況を監視していきます。

パロアルトネットワークス製品によるCVE-2023-23397からの保護

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じ、同脅威の特定と防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

高度な脅威防御を有効にした次世代ファイアウォールとPrisma Access

次世代ファイアウォール(PA-Series、VM-Series、CN-Series)および高度な脅威防御セキュリティサブスクリプションを有効化したPrisma Accessは、脅威ID 93584 (Application and Threat content update 8687)でCVE-2023-23397に関連するセッションを自動的にブロックできます。

Cortex XSOAR

Cortex XSOAR CVE-2023-23397 - Microsoft Outlook EoP (Elevation of Privilege) パックには、指標の収集、不審なメールの特定と処理を支援する自動化されたプレイブックが含まれています。このプレイブックではMicrosoftのPowerShellハンティング スクリプトを使って不審メールの特定と削除も行えます。さらに、本脆弱性に関する公開済みの緩和策や回避策も本プレイブックに記載されています。

Cortex XDRとCortex XSIAM

Cortex XDRでバージョン8.0のエージェントを実行し、コンテンツ バージョンを910-49200より新しいものに更新し、Advanced API Monitoringを有効にすると、outlook.exeプロセスの動作を監視してCVE-2023-23397のエクスプロイトを検出できます。UNCからのサウンド ファイル パスでリマインダーが再生されるたび、リモート パスの詳細を提示してアラートがトリガーされます。

Prisma Cloud

Windows Outlookクライアントはエンド ユーザー アプリケーションで、クラウドやコンテナー運用と関連するアプリケーションではありませんし、Windows Outlookクライアントをクラウドやコンテナー環境で動作させることは推奨されていません。したがって、クラウドやコンテナー環境内でWindows Outlookクライアントが動作している状況は極めて疑わしいと考えるべきでしょう。

Prisma CloudはCVE-2023-23397の脆弱性を検出しませんが、クラウドやコンテナー環境で動作するWindows Outlookクライアントの有無を検出します。

IoC

以下の指標はMicrosoftから提供されたものです。

複数の悪意のあるサンプルがVirusTotalにアップロードされ、CVE-2023-23397のエクスプロイトと関連する潜在的に悪質なメッセージの識別用シグネチャが作成されました。VirusTotalのサブスクリプション契約者はこれらの結果を確認できます。

上記VirusTotalの結果に含まれる、本脆弱性のエクスプロイトと関連する既知のIPアドレスは以下の通りです。注: これらのIPアドレスは、Microsoft Threat Intelligenceにより、侵害されたインフラであると評価されています。

- 101.255.119[.]42

- 213.32.252[.]221

- 168.205.200[.]55

- 185.132.17[.]160

- 69.162.253[.]21

- 113.160.234[.]229

- 181.209.99[.]204

- 82.196.113[.]102

- 85.195.206[.]7

- 61.14.68[.]33

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得