This post is also available in: English (英語)

概要

過去7か月間、Unit 42は「Scarlet Mimic」というコード ネームが付けられたグループによるものと考えられる一連の攻撃について調査してきました。この攻撃は4年以上前から始まり、その標的の選び方のパターンから、攻撃者の主要目的は少数民族の人権活動家に関する情報収集であると思われます。政府関係者と攻撃を直接結びつける証拠はありませんが、この攻撃活動から得られた情報は、標的に関して中国政府が表明している姿勢とほぼ同じ動機を抱く単独または複数のグループが関与しているという見方を裏付けています。

本レポートでは、Scarlet Mimicが導入するツール、戦術、インフラを明らかにします。これにより本脅威に対する認識を高め、予防対策と検出対策を導入することで、Scarlet Mimicによる攻撃活動の成功率を下げることを目的としています。どの攻撃がどの組織に対して成功したか、私たちの視点からは確認することができません。しかし、Scarlet Mimicが導入するツールが長年にわたり開発されてきていることから、活動中の攻撃者の中には攻撃活動に成功する者が一定割合いることが伺えます。私たちの分析から、Scarlet MimicがPCからモバイル デバイスへとスパイ活動を広げ始め、戦術を進化させていることも見受けられます。

さまざまな個人やグループがサイバー スパイ攻撃活動の標的になる恐れがあります。サイバー スパイの被害者として、一般的には政府機関またはハイテク企業が最もよく知られていますが、スパイ活動に意欲的な攻撃者が多くの情報源から情報の収集に努めていると認識することが重要です。

Scarlet Mimicによるものと考えられる攻撃は、主にウイグルやチベットの活動家や、その思想に関心のある人物を主な標的としています。チベット社会と、主に中国北西部に居住するチュルク系イスラム教徒の少数民族であるウイグル族は、どちらも過去10年間に複数の高度な攻撃の標的となっています。また、両者には中華人民共和国(PRC)政府との緊張関係の歴史がありますが、中国とScarlet Mimicを結びつける証拠はありません。

Scarlet Mimic攻撃はロシアとインドの政府機関に関しても確認されていますが、これらの政府機関は活動家やテロ活動の追跡に関与しています。Scarlet Mimicによる各攻撃の正確な標的は分かりませんが、それらの多くは上述のパターンに従っています。

Scarlet Mimic攻撃は主に「FakeM」という名前のWindowsバックドアの利用を中心に据えています。これは2013年にTrend Microによってはじめて説明され、その主なコマンド アンド コントロール通信が検出を回避するためにWindows MessengerやYahoo! Messengerのネットワーク通信を模倣していたためFakeMと命名されました。私たちはFakeMの2つの後継亜種を発見しましたが、FakeMは2013年に存在が明らかにされて以来、大幅に変更されました。また9種類の「ローダー (loader)」型マルウェア ファミリも特定しましたが、これはScarlet Mimicがシステムに感染する際に検出を回避するために使用されると考えられます。

Scarlet Mimicは、FakeMの亜種とともに、Mac OS XとAndroidオペレーティング システムを標的とするトロイの木馬も導入しています。コマンド アンド コントロール(C2)のインフラストラクチャ分析により、私たちはこうした攻撃をScarlet Mimicと関連付けました。

攻撃者の望んでいるデータにアクセスすることで個人が感染してしまうよう、Scarlet Mimicはスピア フィッシングと水飲み場型攻撃(最大限の効果を狙ったWebセキュリティ侵害)の両方を導入しています。こうした戦術を使って、攻撃者は事前に特定しておいた個人(スピアフィッシング)だけでなく、特定の話題に関心を寄せる不特定の人たち(水飲み場型攻撃)も直接標的とすることが可能です。スピアフィッシング攻撃において、Scarlet Mimicは5つの異なる脆弱性をエクスプロイトしています。しかし多くの場合、ソフトウェアの脆弱性のエクスプロイトは控えられ、自己解凍(SFX) RARアーカイブが使用されました。このアーカイブはRight-to-Left Override文字を用いて実際のファイル拡張子を隠しており、これにだまされて被害者は実行形式のファイルを開いてしまいます。

被害者の感染を目的としてスピア フィッシングを使用する他の多くの攻撃者と同様に、Scarlet Mimicは「おとり」のファイルを頻繁に使用します。これらは正規の文書であり、スピア フィッシング電子メールの件名に関連するコンテンツが含まれています。システムが感染した後で、マルウェアはおとり文書を表示してユーザーをだまして有害なことは何も生じていないと信じ込ませます。これらのおとり文書により、スピア フィッシング電子メールのテーマや、ときには攻撃の標的を特定することができます。

私たちがつい最近特定したScarlet Mimic攻撃は2015年に行われたものであり、標的となったグループは、イスラム教徒の活動家にも、ロシア政府とロシアのウラジーミル プーチン大統領への非難に関心のある人たちにも、重大な関心を寄せています。これまでの標的に基づくと、こうした個人は活動家のグループに関して持っていた情報に基づいて標的にされた可能性があると考えられます。

今回の分析で使用したデータの主要な情報源は、世界中の攻撃で使用されるマルウェアを分析するPalo Alto Networks WildFireです。このシステムは、サイバー脅威アライアンスのパートナーを含む他のセキュリティ ベンダーとの共有パートナーシップにより収集されたマルウェア サンプルも分析します。マルウェアの挙動やコマンド アンド コントロールのインフラストラクチャに基づいて攻撃を互いに関連付けるために、Palo Alto Networks AutoFocus脅威インテリジェンスを活用しました。AutoFocusユーザーは、Scarlet Mimicに関するファイルおよびグループに関連付けられたマルウェアに関するファイルを、すべて以下のリンクを使用して確認することができます。

はじめに

私たちのネットワークやシステムに対する脅威をよく知れば、さらに効果的に脅威を防ぐことができます。本レポートの目標は、ネットワークを守る立場の人がScarlet Mimicと命名されたグループからの攻撃について理解を深めるのをお手伝いすることです。このグループは活発に開発が進められているバックドア型トロイの木馬を使って少なくとも4年間攻撃を行っています。主にスピア フィッシング電子メールを導入して標的を感染させましたが、2013年の水飲み場型攻撃(最大限の効果を狙ったWebセキュリティ侵害)にも関与していました。

このグループによる攻撃はこれまで公に報道されてきましたが、ほとんどの場合、まったく共通点のない、結びつきのない事件として扱われました。私たちが収集したデータとマルウェアのサンプルを解析したところ、ここで解説している攻撃は、単独グループの仕業かあるいは単一の使命を帯びた各グループが協力しあうグループ集団の仕業で、中国北西部周辺に居住する少数民族グループに関して情報を収集していたものとUnit 42では睨んでいます。従来、Scarlet Mimicは主としてこうした少数民族グループに所属する個人および少数民族グループ支援者を標的としてきましたが、最近、私たちは政府の反テロリスト組織の内部で働いている個人も標的にされていることを示す証拠を発見しました。標的となった少数民族グループに関する情報に接したことが元でこれらの標的が選ばれたのではないかと、私たちは考えています。

下記のセクションでは、選び抜かれた攻撃のうち私たちが特定したものについて、および攻撃の対象となりやすいのはどんな人なのかについて説明します。攻撃者が導入するマルウェア(FakeMとして知られる)の最新亜種について、また、Scarlet MimicがAndroidやOS Xのデバイスを標的にしてしまえるその他関連ツールについて、詳細な分析もご提供します。

このグループが仕掛けた攻撃は、FakeMトロイの木馬に関する2013年のTrend Microのレポートにより、存在が広く知れ渡りました。このレポートが公表されてから、Scarlet Mimicはマルウェアの新たなバージョンを2つ導入しました。さらに、システムに感染してバックドアを仕掛けるのに使う「ローダー型」トロイの木馬も9個、個別に導入しました。

攻撃の詳細

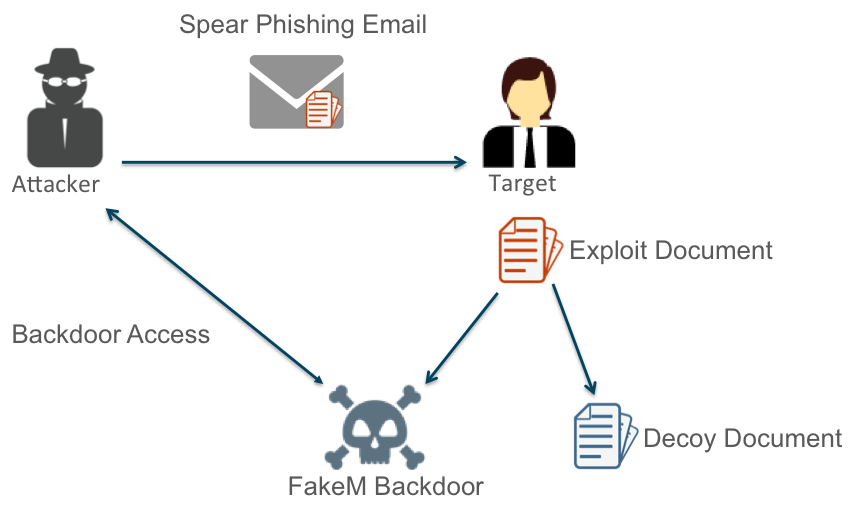

私たちがScarlet Mimicとの関連づけをした攻撃の大多数は図1が示すパターンに従っています。

標的となるユーザーの興味をそそる件名と本文を使用したスピア フィッシング電子メールが攻撃者により送信されます。この電子メールは添付ファイルを届けますが、通常、この添付ファイルはMicrosoft Officeの脆弱性をエクスプロイトした文書ファイルです。ユーザーがファイルを開くように誘導するため、添付ファイルには電子メールの内容に関連したファイル名が使用されます。ユーザーがファイルを開いてエクスプロイトが成功した場合、攻撃者にアクセスを提供するバックドア型トロイの木馬がシステムにインストールされ、おとり文書が被害者に表示されます。通常、おとり文書は、添付ファイルが開かれたときにユーザーが見ることを想定した、悪意のない内容となっています。

標的ユーザーの電子メールアドレス、および偽装されたかセキュリティ侵害を受けた送信電子メールアドレスの多くはインターネット上で手に入る情報です。外見上の送信者は通常電子メールのテキストに関連した人物であるように見えますが、それが適切なものである場合、目標の電子メールは目標の組織と連動して通常オンラインでも確認することができます。おとり文書は部分的なものもオンラインで見つけることができず、Scarlet Mimicによる以前のセキュリティ侵害から入手したものである可能性があります。

攻撃者の多くはこの特定パターンを導入していますが、それは多くの場合ユーザーへの感染の警告なしにユーザーを感染させることができるからです。これはたとえば、Operation Lotus Blossomで攻撃者によって導入されたパターンとまったく同じです。

私たちはScarlet Mimicに由来するスピア フィッシング文書が以下の脆弱性をエクスプロイトしていることを特定しました。

- CVE-2012-0158

- CVE-2010-3333

- CVE-2010-2883

- CVE-2010-2572

- CVE-2009-3129

また、Scarlet Mimicが多数のツールキットを使用して文書を作成し、その中に侵害を受けたシステム上にFakeMペイロードをインストールするエクスプロイト コードを仕込んであることも分かっています。Unit 42はMNKit、WingD、Tran Duy Linhの名前でFakeMを配信するツールキットを追跡しています。これらのキットは多くの攻撃グループによって使用されているように見受けられ、キットの使用だけではScarlet Mimicの活動を示す良い手がかりにはなりません。

また多くの場合これら脅威の攻撃者はエクスプロイト文書をまったく使用しておらず、実際のファイル拡張子を隠すためにRight-to-Left Override文字を用いた自己解凍(SFX) RARアーカイブを送信していました。たとえばFakeMを配信するのに使用される以下の2つのSFXアーカイブのファイル名にはRLO文字(太字)が含まれています。

Update about the status of Tenzin Delek Rinpoche’ashes%E2%80%AEcod.scr

tepsiliy mezmun.\xe2\x80\xaetxt.scr

通常、ソフトウェアの脆弱性が何もエクスプロイトされない場合でも攻撃者はおとり文書を付け加えておきます。ほとんどのおとり文書に関して、その内容は開放型のインターネット上で入手可能のように見受けられ、攻撃者は通常これらを部分的に変更します。

標的ユーザーの送信アカウント、および偽装されたかセキュリティ侵害を受けた送信アカウントの多くはインターネット上で手に入る情報です。外見上の送信者は通常電子メールのテキストに関連した人物であるように見えますが、それが適切なものである場合、目標の電子メールは目標の組織と連動して通常オンラインでも確認することができます。おとり文書は部分的なものもオンラインで見つけることができず、Scarlet Mimicによる以前のセキュリティ侵害から入手したものである可能性があります。おとり文書の全般的なテーマは、ウイグル関連、反プーチン、またはアルカイダに関連したものでした。おとり文書は多くの場合、標的者が頻繁にアクセスすると思われるシンクタンクや信頼できるニュースの情報源からコピーされます。

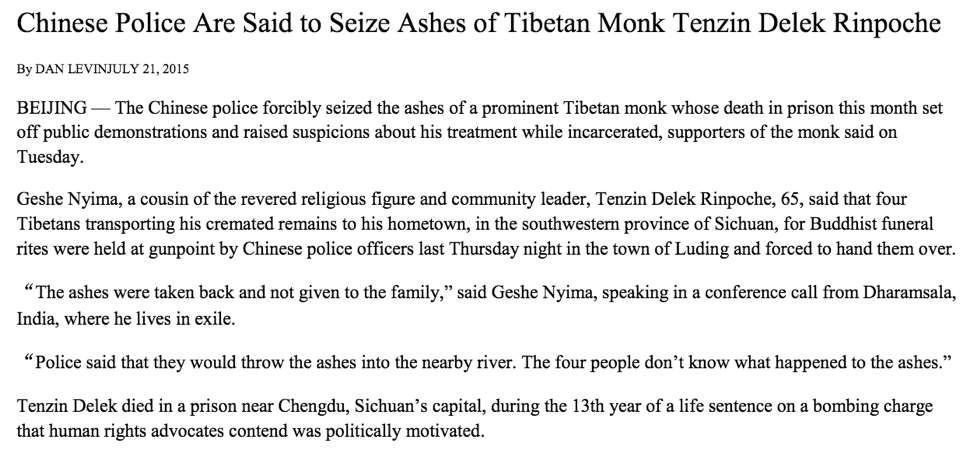

一例として、攻撃者はNew York Times の記事(図2)の内容を掲載された同日に使用しています。

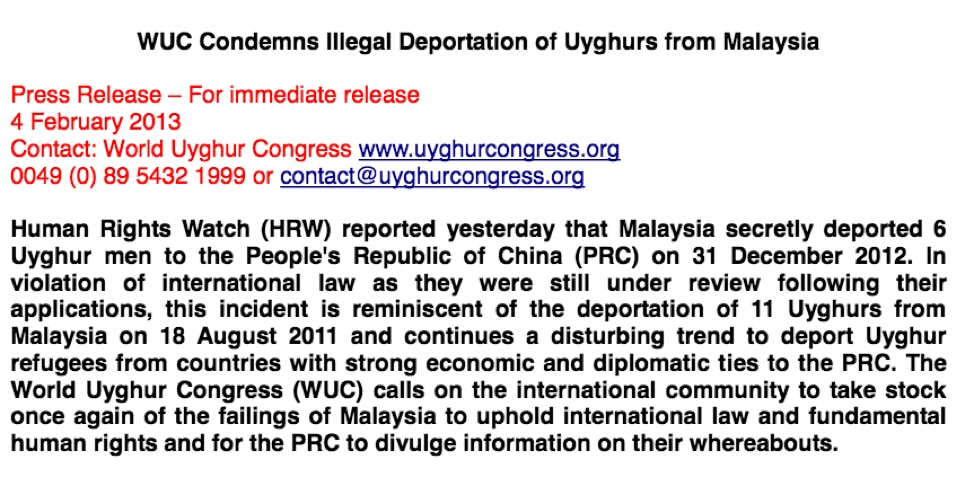

図3はウイグルおよびその思想に興味のある人を標的として使用されたより一般的な文書です。複数の攻撃で世界ウイグル会議に関連するプレスリリースやその他のコンテンツが使用されました。

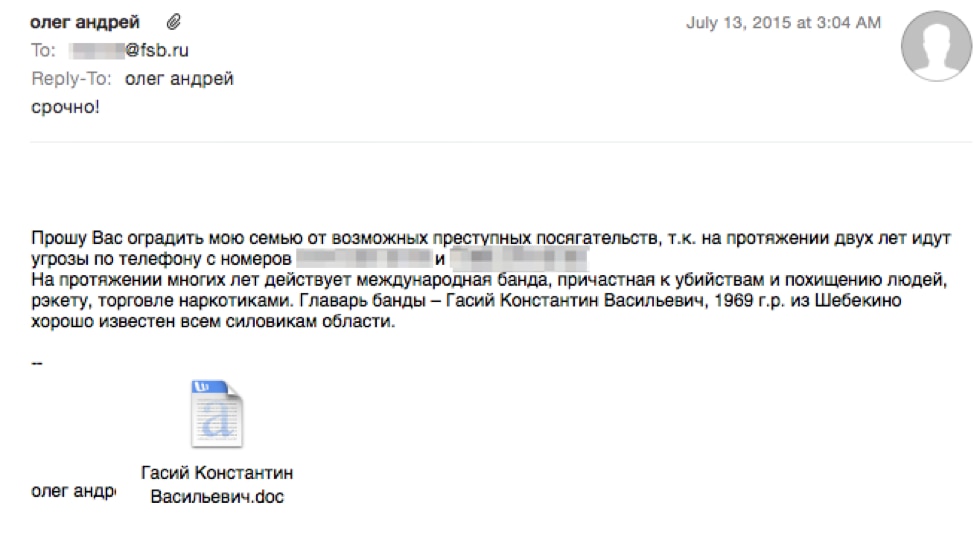

我々は2015年7月にScarlet Mimicがエクスプロイト文書を持ち込んでアンチウイルススキャンサービスにアップロードしたメール全文を発見しました。図4では、メールの受信者はロシア連邦保安庁 (FSB; ドメインはfsb.ru) で働いている個人であることがわかります。メール本文では国際ギャングからの脅迫電話に対処するための支援について記載されています。

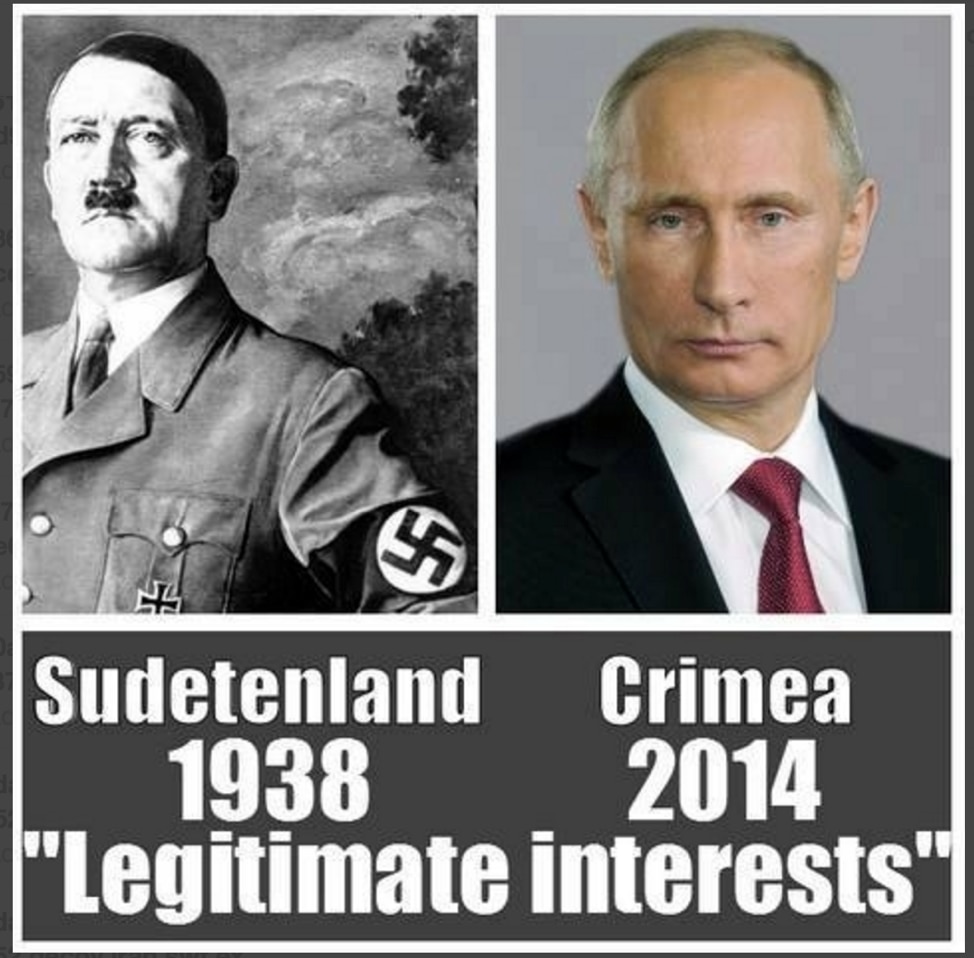

別の攻撃では、アドルフ・ヒトラーとロシアのプーチン大統領とを比較したおとり画像 (図5) が未知の標的に送信されました。

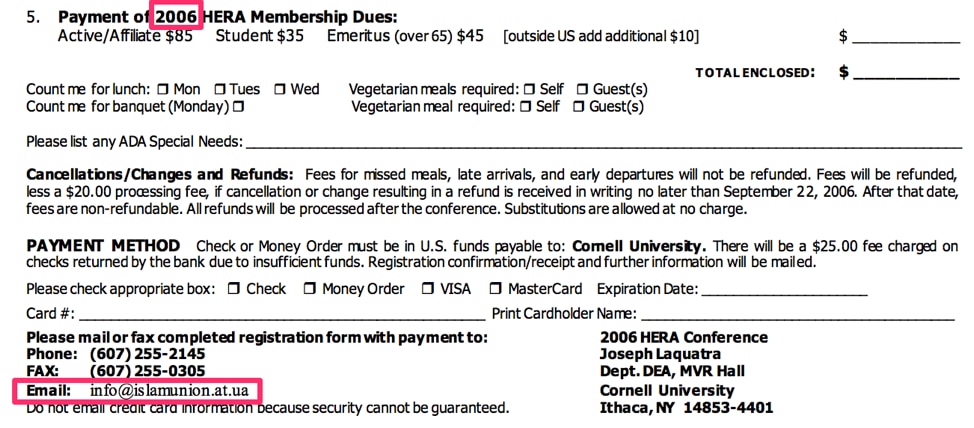

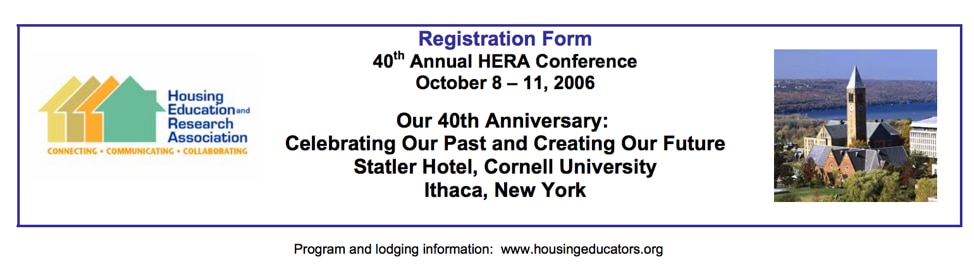

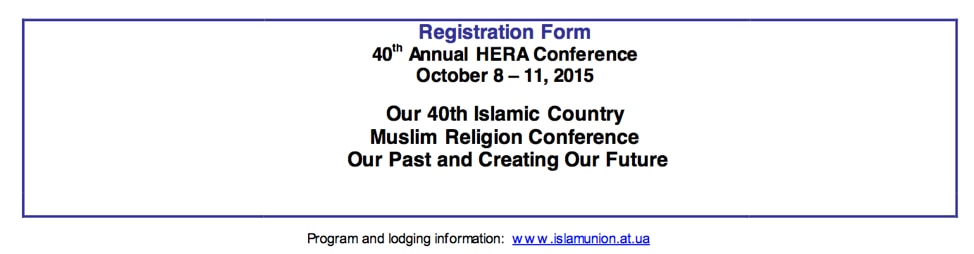

さらに別のケースでは、攻撃者がある組織からの会議通知 (図6a) を使用し、「イスラム教国イスラム教宗教会議」(図6b) に対するものと思わせるよう表示を変更しました。この文書への変更は、登録フォームに文書の不正を示す痕跡が複数含まれていたため非常に貧弱なものでした (図6c)。

私たちはこれらの攻撃で使用された個々のおとり文書を合計で40個以上収集しましたが、これは今回詳述したものよりもはるかに数が上回ります。

Scarlet Mimicが上記スピアフィッシング パターンをやめた事例が一つあります。2013年に当該グループは最大限の効果を狙ったWebセキュリティ侵害としても知られる水飲み場型攻撃を導入し、バックドアを使用して被害者を感染させました。水飲み場型攻撃は、標的にされた被害者が訪問する可能性のあるウェブサイトにセキュリティ侵害を行う攻撃ベクトルであり、被害者のシステムに感染してアクセス権を得ることを目的としています。Websenseのブログによると、脅威の攻撃者はTibetan Alliance of Chicagoのウェブサイトにセキュリティ侵害し、Internet Explorerの脆弱性(CVE-2012-4969)をエクスプロイトする悪意のあるコードを提供しました。Microsoftが2012年9月にこの脆弱性にパッチを適用していることから、この水飲み場型攻撃は古い脆弱性を使用することを表しており、当該脅威グループがスピアフィッシングのために古い脆弱性を継続的に使用していることと合致します。

マルウェアの概要

2013年1月にTrend Microの白書で初めて話題に取り上げられましたが、FakeMはそれぞれの機能を実行する異なるモジュールを使用するトロイの木馬です。FakeMの関数コードはシェルコードを基盤としており、メモリ内にロードされて実行されるために別のトロイの木馬を必要とします。FakeMをロードするのに使用されるトロイの木馬の種類は豊富でさまざまですが、一部のものはそれ以外のものに比べ興味を引かれます。このセクションでは、ローダー型トロイの木馬について考察し、次いでFakeM自身の進化を分析します。本セクションの締めくくりとして、FakeMに関連したツールでScarlet Mimicが利用するものについて検討します。

ローダー型トロイの木馬

FakeMはシェルコードを基盤としているので、FakeMをメモリにロードしFakeMの関数コードを実行するために別のトロイの木馬を必要とします。脅威の攻撃者はFakeMをロードするさまざまなトロイの木馬を多数開発していますが、中にはいくぶん単純なものもあれば、検知を回避するために極めて巧妙な技法を使うものあります。Unit 42は、FakeMを実行する目的でScarlet Mimicが使用したローダー型トロイの木馬の下記リストを追跡しています。

- CrypticConvo

- SkiBoot

- RaidBase

- FakeHighFive

- PiggyBack

- FullThrottle

- FakeFish

- BrutishCommand

- SubtractThis

脅威の攻撃者はなんらかの種類のビルダー アプリケーションにローダー型トロイの木馬を組み込んでいるようです。このビルダー アプリケーションがあれば、脅威の攻撃者はFakeMを実行するペイロードを迅速に作成、設定、導入することができます。私たちがこのように確信しているのは、FakeMを実行する多くのサンプルのコンパイル時刻がまったく同じで、表1の例で分かるように、C2サーバが異なっているからです。このことから、攻撃者が単一のサンプルをコンパイルし、ビルダー ツールを用いて個々のサンプルをオンデマンドで設定したことが伺えます。

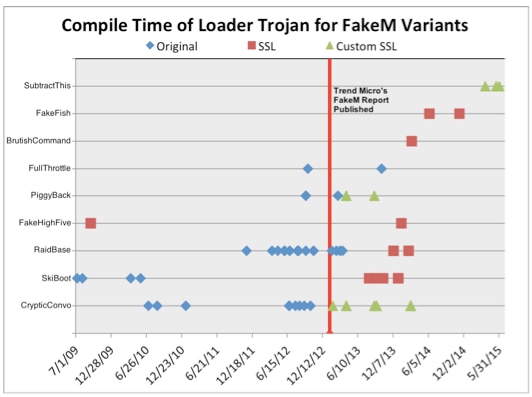

私たちはローダー型トロイの木馬を使ってFakeMサンプルの開発に関する一般的な時系列を示しました。これは、FakeMがシェルコードを基盤としていて有用なタイムスタンプを含んでいないからです。ローダー型トロイの木馬のタイムスタンプはFakeMの利用と必ずしも対応しませんが、このローダーのコンパイル時刻を時系列でプロットすると興味深い傾向が見えてきます。図7における時系列の散布図から、ローダー型トロイの木馬およびそれを実行するFakeM亜種に関する既知のコンパイル時刻が分かります。

| SHA256 | コンパイル時刻 | ローダー型トロイの木馬 | C2ドメイン |

| 5182dc8667432d76a 276dc4f864cdfcef3e4 81783ebaf46d3b139 7080b798f4a |

2013-09-13 08:02:58 | CrypticConvo | opero.spdns[.]org, firefox.spdns[.]de |

| 5dade00db195087aa 336ce190b5fd1c2299 2c49556c623b42a9f7 42d73241a7f |

2013-09-13 08:02:58 | CrypticConvo | intersecurity.firewall-gateway[.]com |

この時系列から、2009年から2014年のはじめの数か月まで、攻撃者が同時にローダーをいくつか活発に開発していたことが伺えます。2014年第1四半期を過ぎると、攻撃者たちは古いローダーの開発をやめてFakeFish、BrutishCommand、SubtractThisを採用したようです。これは攻撃者が古いローダーを使い続けなくなるということではありませんが、攻撃者が新型ローダーあるいは新たに開発されたローダーを最新版ビルダー アプリケーションに組み入れ続けることを伺わせるものです。

この時系列は、FakeMの開発者がTrend MicroのFakeMに関するブログおよび白書の公表に反応した可能性も示しています。Trend Microは2013年1月17日(図7の赤い線)にFakeMトロイの木馬に関する自社の分析を公表し、FakeMの元の亜種について解説しました。その後まもなく、FakeMの元の亜種は時系列から外れ、代わりにSSLおよび独自SSLの亜種が採用されました。FakeM開発者が自分たちのツールの存在が明らかにされたのを見てとると、攻撃におけるペイロードとして使い続けるため、検知を回避する目的でこれに対応した可能性があります。開発者が特にTrend Microの発表内容に限定して反応したのかどうかは不明ですが、自分たちのツールがアンチウィルスによって検出される割合が高くなり、その結果ツールの発覚を招くことになって反応した可能性があります。具体的なきっかけが何であれ、この反応からFakeM脅威の攻撃者が検出や特定されるのを回避し、攻撃活動を継続するため進化したことが分かります。

この時系列で主要部分から離れているものが1つ目立ちます。具体的には、2009年9月にコンパイルされたFakeHighFiveサンプルで、これはFakeM SSLサンプルをロードしました。このコンパイル時刻は正しくないものと私たちは確信していますが、それはこのサンプル用のC2ドメイン(具体的にはpress.ufoneconference[.]com)が脅威の攻撃者によって2013年2月に登録されたからです。2013年2月の当該C2ドメインの登録は、FakeM SSLの他のコンパイル時刻と合致し、このことから私たちは2009年9月のコンパイルタイムスタンプが改ざんされたか正しくない、あるいはその両方であると結論づけました。

関連のあるローダー型トロイの木馬(CrypticConvo、PiggyBack、FullThrottle、FakeHighFive。FakeFishおよびRaidBaseなど)のほとんどは、暗号化済みのFakeMシェルコードを(PEリソースまたは埋め込みデータのどちらから)ロードする程度のことは行い、結果として得られたシェルコードを実行します。関連のある別のローダー型トロイの木馬(SubtractThis、BrutishCommandおよびSkiBootなど)は、検討するだけの価値のある、さらに巧妙な技法を採用しています。

SubtractThis

SubtractThisローダーは、非常に優れた手法を表しています。このローダーは、メイン機能の実行を遅らせるために使用している手法、特にユーザーにマイナス(“-“)キーを押すように要求する手法に基づいて、この名前が付けられています。SubtractThisは、次の手順でこの手法を実行します。

- LoadAcceleratorsA関数を呼び出して、マイナス文字“-“の仮想鍵をロードします。例: LoadAcceleratorsA(hInstance, VK_SUBTRACT);

- SetTimer関数を呼び出して、LB_FINDSTRING Windowsメッセージの発生時に呼び出されるコールバック関数を設定します。例: SetTimer(0, LB_FINDSTRING_, 10000u, TimerFunc);

- Windowsメッセージを取得するために、GetMessageAを呼び出すことで起動する連続ループを作成します。

- TranslateAcceleratorAを呼び出して、受信したWindowsメッセージがVK_SUBTRACT “-“であることを確認します。

- ユーザーがマイナス“-“キーを入力した場合は、SetTimer関数に設定されたコールバック関数を呼び出します。

この手法には、ユーザーの介在が必要です。それにより、サンドボックスでの分析をより困難にしています。

BrutishCommand

BrutishCommandローダーは、非常に興味深い方法で、FakeM関数コードを復号化します。このローダーのメイン関数は、それに渡されるコマンド ライン引数を確認し、何も存在しない場合は0~9の間の乱数を取得し、コマンド ライン引数としてこの乱数を使用し、同じ実行可能ファイルを実行して新しいプロセスを作成します。

実行可能ファイルにコマンドライン引数が指定されている場合は、トロイの木馬がその値をハッシュ アルゴリズムにかけ、そのハッシュを0x20E3EEBAと比較します。値が静的なハッシュと一致すると、実行可能ファイルはコマンド ライン引数を使用して2番目のアルゴリズムを実行します。このアルゴリズムは、トロイの木馬が埋め込まれたFakeMシェルコードを復号化するために復号化鍵として使用する値を生成します。基本的には総当り攻撃で、コマンド ラインで提供される正しい値で実行されるまで、何度も自身を再実行して復号化鍵を取得します。Unit 42では、この手法が他のマルウェア ファミリによって使用されているのを見たことがありません。これは、ローダー型トロイの木馬の分析またはデバッグを試みる際の厄介な障害をもたらします。

SkiBoot ローダー

SkiBootは、システムのマスター ブート レコード(MBR)を読み取り、FakeMシェルコードを復号化するために使用するXOR鍵を判別します。この機能は、ReadFile関数を呼び出して、“\\.\PHYSICALDRIVE0”から512バイトを読み取り、特に、MBRの最終バイトを暗号化鍵として使用することで実行されます。MBRの最終バイトは“\xAA”、つまり2番目のバイトの“\x55\xAA”で、MBRのブート シグネチャ部分となります。

このローダーの亜種の1つは、ReadFileを使用する代わりに、ID_CMD制御コードを使用しているDeviceIOControlを使用してMBRを読み取り、特定のオフセットにアクセスして、復号化アルゴリズム内の暗号化テキストの各バイトを巡回させる値を取得します。DeviceIOControlの使用が重要となるのは、VMwareハイパーバイザがこのAPIコールにMBRではなく空のバッファで応答する一方、Virtualboxハイパーバイザは正しくMBRを返すためです。このローダーでは、特に、VMware検出手法としてDeviceIOControl API関数が使用されているようです。これは、開発者がVmwareハイパーバイザや仮想マシンを回避する手立てに精通していることを示唆しています。

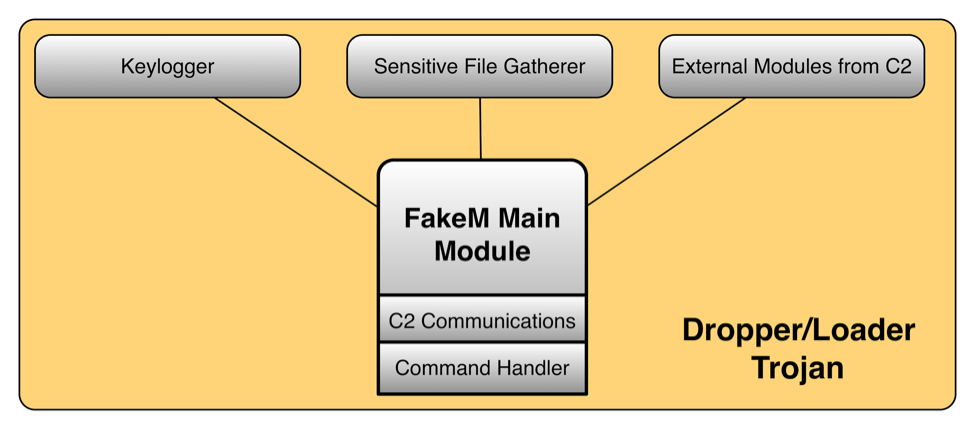

進化する FakeM: 亜種

2013年に最初に発覚して以来、FakeMの作成者は、FakeMコードベースを継続的に変更してきており、その結果、複数の亜種が生まれています。FakeMのさまざまな亜種の詳細を述べる前に、さまざまな繰り返し全体を通じて存続している多数の類似点を取り上げます。FakeMが進化する間も、アーキテクチャは変更されておらず、図8に示すとおり、各亜種にモジュール式フレームワークが存在します。FakeMのメイン モジュールは、キーロガーまたは機密ファイルの収集などの埋め込みモジュールを起動する役割を担います。また、メイン モジュールはC2サーバと通信し、C2サーバによって発行されたコマンドを処理する役割も担います。

FakeMの亜種はすべて、C2サーバとの通信を開始し、C2の応答でコマンドを確認します。また、FakeMの亜種はすべて、表2に示すように、同じ機能を持つ共通のコマンド ハンドラを共有しています。限定されたコマンド セットは、0x211コマンドとともにC2サーバによって提供される追加のアセンブリ コードによって、FakeMの機能が取得されることを示しています。Trend MicroのFakeMの初期分析によると、攻撃者は、追加コードを配信して実行し、シェル コマンドの実行、パスワードの窃盗、画面のキャプチャ、ファイルのアップロードなどのさらなる機能をトロイの木馬に提供していました。

| コマンド | 説明 |

| 0x211 | C2からアセンブリ コードを直接実行します。 |

| 0x212 | アイドル。30秒間スリープせず、即座に別のコマンドの受信を試みます。 |

| 0x213 | C2とのセッションを終了するためのフラグを設定します。これは、トロイの木馬に、C2とのセッションを強制的に再確立させます。 |

| 0x214 | プロセスを終了します。 |

ここまで、FakeMの亜種間の共通性について説明しました。以降のセクションでは、FakeMの特定の亜種について詳しく説明します。Unit 42は、FakeMのさまざまな亜種を、長年にわたり劇的に変化してきた、C2サーバと通信するために使用される方法に基づいて分類しています。

オリジナルのFakeM

FakeMのオリジナルの亜種は、C2サーバへのネットワーク ビーコンを生成します。これは、多くの場合、正規のアプリケーションによって生成されたネットワーク トラフィックに紛れ込むための手段となる、32バイトヘッダで始まります。FakeMのオリジナルの亜種には、この32バイト ヘッダーに続き、“YHCRA”のXOR鍵と、各XOR操作間でのビット ローテーションを使用するカスタム暗号化を用いて暗号化されたデータが含まれます。

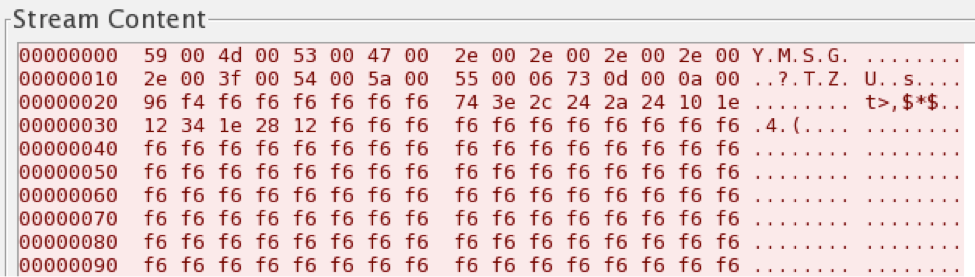

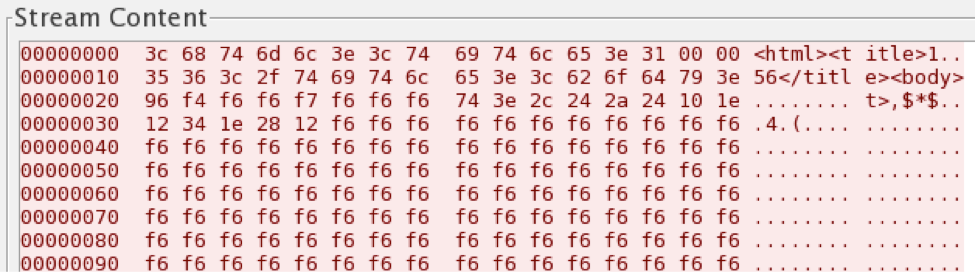

オリジナルの亜種には、2013年にTrend Microによって発見され公開されたFakeMが含まれます。FakeMの作成者は、最初に、MSNやYahoo!メッセンジャーなどの正規のメッセンジャー アプリケーションによって生成されたかのように見せかけることで、C2通信の検出を回避しようと試みます。図9と10は、最初の32バイトにMSNまたはYahoo!メッセンジャーによって生成された正規のトラフィックに似たデータを含めることで、これらのチャット プログラムのトラフィックに見せかけようとしているFakeMを示しています。

チャット プログラムのエミュレートに加え、FakeMでは、32バイト ヘッダー内にHTMLコードも含まれています。図11でわかるとおり、ビーコンの構造全体は変わらず、唯一の相違は、ヘッダーにHTMLタグが含まれている点です。ヘッダー内のHTMLデータによって、Unit 42はMalware.luによって公開されたホワイトペーパーに辿り着きました。そこでは、FakeMのオリジナルの亜種のMSN、Yahoo、およびHTMLバージョンはすべて、攻撃者がサンプルを作成し、感染システムを制御するために使用する共通のサーバ アプリケーションを共有していると推察されていました。

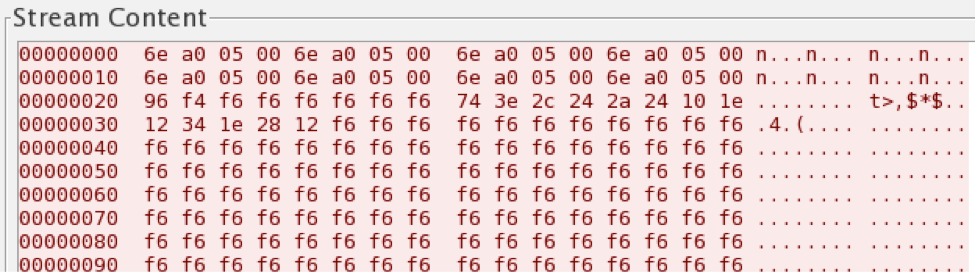

2013年10月に、FireEyeは、C2トラフィックの最初の32バイトで偽のメッセンジャーまたはHTMLデータを使用せず、代わりに、図12に示すように、パケットのこの部分を埋めるために4つの反復するバイトを使用したFakeMのサンプルについてのブログを公開しました。Unit 42は、オリジナルの亜種でこのことを追跡しました。データを暗号化するために同じアルゴリズムを使用しているか、そうでなければ、最初の32バイトへの変更の例外を伴う、MSN、Yahoo、およびHTMLバージョンで共通の構造が共有されています。

FakeM SSL

FakeMのオリジナルの亜種のインフラストラクチャ分析を実行する中で、既知のFakeM通信プロトコルと一致しないマルウェア サンプルのC2サーバをホストしていたドメインとの共有のインフラストラクチャが判明しました。Palo Alto Networks WildFireは、これらの関係するC2ドメイン、つまり、Secure Sockets Layer (SSL)を使用してC2サーバと通信していたすべてのドメインに関連付けられた多数のサンプルを分析しました。このトラフィックを生成したマルウェア ファミリを判別するために、Unit 42は、これらのサンプルを分析し、関数コードがオリジナルのFakeM亜種と同じであることがわかりました。

この発見は、FakeMの作成者が、SSLを使用してC2サーバと通信するために、トロイの木馬に新しいコードを導入したことを示しています。C2チャネルの急激な変化に基づき、新しい亜種名が付けられ、私たちはそれを“FakeM SSL”と呼ぶことにしました。これらのサンプルの分析中には、動作可能なC2サーバがハンドシェイクを完了しSSLセッションを確立する様子は見られませんでした。ハンドシェイク中に、FakeM SSLサンプルは、サンプルが1種類の暗号スイートしかサポートしていないように見せかけているが、36種類の暗号スイートをサポートしていることをサーバに通知します。Unit 42は、FakeM SSL亜種内の暗号スイートが、鍵交換にDiffie-Hellmanを使用し、C2通信の暗号化にRC4暗号化を使用していると確信しています。

FakeMカスタムSSL

2015年7月に、Scarlet Mimicは、VirusTotalのすべてのアンチウィルス ベンダーによって未検出だったペイロードをインストールする目的で、スピアフィッシング電子メールをロシアの政府機関に配信しました。標的の注目度が高く、アンチウィルスによる検出が欠落していたため、Unit 42は急いで綿密な分析を行い、FakeMのトロイの木馬のもう1つの新たな亜種を見つけました。この亜種には、その通信プロトコルにちなんで名前を付けました(FakeMカスタムSSL)。

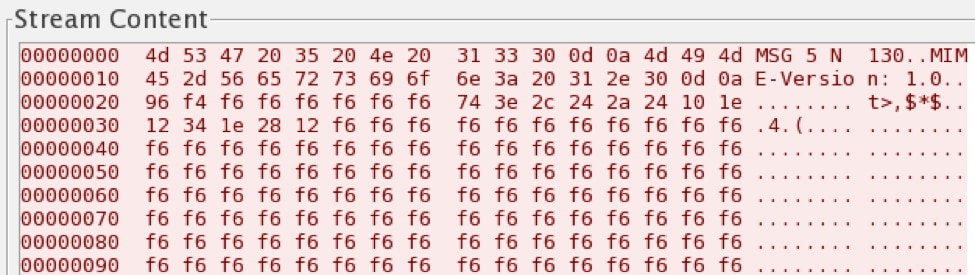

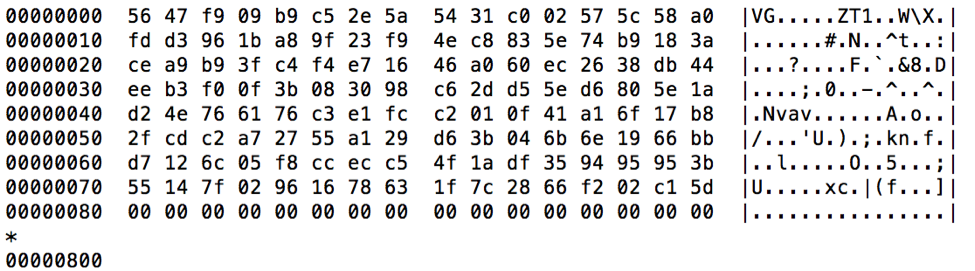

この新しいFakeMの亜種は、それ以前のものと同じ関数コードを共有していましたが、ここでも、C2との通信が他の亜種とは大きく異なっていました。この亜種とC2サーバ間の通信では、Unit 42が確信したものが利用されていますが、SSLコードが変更されています。コードはFakeM SSL亜種にかなり似ています。コードは、FakeM SSLと同様に、鍵交換にDiffie-Hellmanを使用し、RC4アルゴリズムを使用しているように見えますが、C2サーバに送信された初期パケットにはSSLハンドシェイクを開始するために必要な“client hello”メッセージが含まれていませんでした。代わりに、初期パケットは、図13に示すようなデータを送信しました。

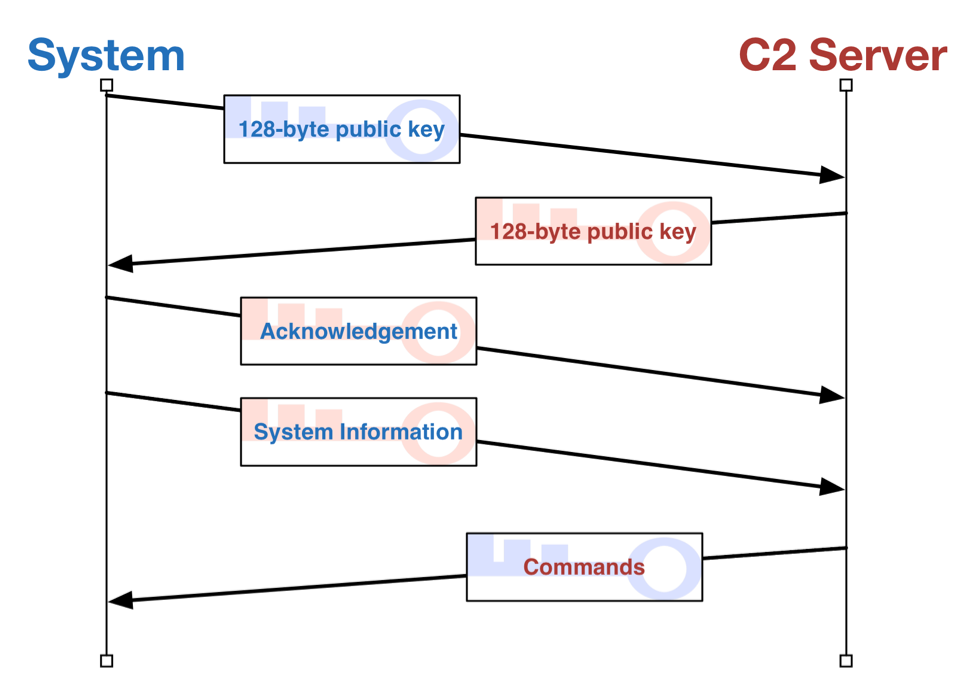

FakeMのこの亜種は、通信を暗号化するために使用する暗号スイートについて同意する、従来のSSLハンドシェイクをスキップします。FakeMコードは1つの暗号スイートのみをサポートするため、SSLハンドシェイクの暗号スイートの同意部分は無関係になります。代わりに、FakeMは、鍵交換してC2サーバとのセッションを作成します。有効なハンドシェイクが欠けているため、このC2ストリームの検出は困難になります。パケットは、トロイの木馬とC2間で送信され、ランダムなバイナリ データを含むこのセッションが確立されるからです。また、ネットワーク デバイスは、検出できず、データの暗号化に使用された暗号スイートを判別できないため、SSL復号化を実行できません。以下の図14は、ハンドシェイク手順と後続のビーコンおよびコマンド メッセージを視覚的に示しています。

ハンドシェイクは鍵交換によって開始されます。トロイの木馬は、鍵(図13に示すように、128バイトにヌル バイトが続く)を保存する2048バイト バッファを作成し、その鍵をC2サーバに送信することで開始されます。C2は、自身の鍵(128バイトにヌル値が続く)で応答し、トロイの木馬はそれを保存して、それ以降の通信を暗号化するために使用します。

この鍵交換が完了すると、トロイの木馬は、別の2048バイト パケットをサーバに送信して、サーバの鍵の受領について受信確認します。受信確認パケットを作成するために、トロイの木馬は、ヌル値で埋められた2048バイト バッファを作成し、文字列“ws32.dll”をオフセット8にコピーし、サーバの鍵でバッファを暗号化します。

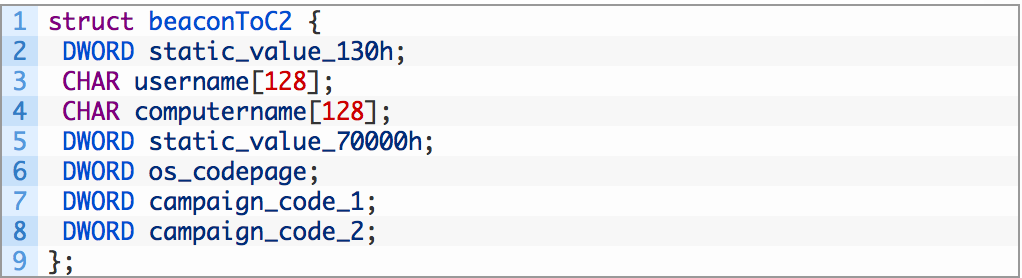

受信確認パケットを送信後、トロイの木馬はローカル システム情報を収集し、それをC2サーバへのビーコンに含めます。鍵交換で送信されるパケットと同様に、トロイの木馬によってC2サーバに送信されるビーコンは2048バイト長です。ただし、トロイの木馬によって収集されたシステム情報は、296バイトのみで、2048バイト バッファを埋めるために1752バイトのヌル値が続きます。システム情報は、以下に示す296バイト構造に準じています。

トロイの木馬は、C2によって提供された鍵を使用してこのデータを暗号化し、それをサーバに送信します。その後、トロイの木馬は、C2がFakeMコマンドの復号化と解析を行い応答するのを待機します。Unit 42はC2ネットワーク トラフィックからプラグインを抽出できていませんが、いくつかのFakeMカスタムSSLサンプルにはC2サーバとのやり取りなしで実行される埋め込みプラグインが含まれています。また、Unit 42は、表3に示すように、オリジナルのFakeMサーバ アプリケーションからいくつかのモジュールを抽出できました。これらのモジュールはすべて、変更をほとんど加えることなくFakeMのカスタムSSL亜種と連携動作するシェルコード ベースのプラグインです。

| MD5 | サイズ(バイト) | 説明 |

| 7a1410b2eceb99ec268b50e9371e74c1 | 3724 | プロセス プラグイン |

| 092085e76512f071cab12f76ed09b348 | 2412 | シェル プラグイン |

| 8f4cbb78356cb672bf2566e44315eb96 | 1768 | ファイル プラグイン |

| 16ab40f84fc47bab2c7874bb3164c5b4 | 2268 | スクリーン プラグイン |

| 30337e99631a174d822dd3ea00a5f6cf | 2204 | Regeditプラグイン |

| 1f3fbb789bcbe9186a50c4f4db269736 | 1996 | サービス プラグイン |

| 4313d9d5fc6a090e2abc41633cb2c1fd | 3196 | HostInfoプラグイン |

| fe75dff8b86dd8989d2ca00df19d51be | 2220 | KeyBoardプラグイン |

| 3e184a7af74905f3d3acbec913252f72 | 1884 | シェル プラグイン |

| b59e8751b9f61bd4f4b9b62de8242751 | 3896 | OE Pwdプラグイン |

| 83ec457cba27e470404c942eb9242eeb | 2156 | U-Filesプラグイン |

表3: オリジナルのFakeM亜種のサーバ アプリケーションから抽出されたモジュール

FakeMオリジナル関連: CallMe

CallMeは、Apple OSXオペレーティング システムで実行するために設計されたトロイの木馬です。このトロイの木馬は、2013年にウイグルの人権活動家に標的型攻撃として配信され、FakeMに関連付けられたインフラストラクチャが使用されました。

2013年2月に、CallMeトロイの木馬について、AlienVaultが分析を実行し、それが 、インターネット上でソース コードを入手できるSOXシェル ツールで、Tiny Shellと呼ばれるツールに基づいていることを発見しました。トロイの木馬は、AESを使用してC2サーバとの通信チャネルを暗号化します。表4に示すように、C2サーバは、侵害したシステム上でアクティビティを実行するため、3つのコマンドのいずれかを提供します。

| コマンド | 説明 |

| 1 | システムからファイルを取得し、それをC2サーバにアップロードします。 |

| 2 | C2サーバからのファイルをシステムに配置します。ファイルは、<homeディレクトリ>/downloads/の指定されたファイル名に保存されます。</homeディレクトリ> |

| 3 | 侵害したシステムとやり取りするためのリバース シェルを作成します。 |

表4: CallMe OSXマルウェアで使用可能なコマンド

FakeMとCallMeのインフラストラクチャの重複部分には、“googmail.org”の完全修飾ドメイン名(FDQN)が含まれ、それがFakeMサンプルとCallMeサンプルの両方によって使用されていました。これは、攻撃者がMicrosoft Windowsオペレーティング システムを実行する被害者を侵害できるだけでなく、AppleのOSXを実行する個人も標的にできることを示しています。

FakeMカスタムSSL関連: Psylo

FakeMカスタムSSL亜種のインフラストラクチャの分析中に、Unit 42は、FakeMと“Psylo”という名前の以前に未報告のもう1つの新たなトロイの木馬とのインフラストラクチャの重複を発見しました。Psyloは、攻撃者が侵害したシステムとの間でファイルをアップロードおよびダウンロードしたり、システム上でコマンドやアプリケーションを実行したりできるようにするツールです。Psyloという名前は、このペイロードが最初に実行されたときに作成されるミューテックス、‘hnxlopsyxt’からのアナグラムです。

Psyloは、どちらもシェルコード ベースである点でFakeMに似ています。また、それらは類似の構成とC2通信チャネルを保持しています。次の2つの構成構造からわかるとおり、PsyloとFakeMの構成は、C2位置のアレイ長が異なる点以外は同じです。

| struct psylo_c2_config {char[60] c2_host_1;char[60] c2_host_2;char[60] c2_host_3;DWORD c2_port_1;DWORD c2_port_2;DWORD c2_port_3;}; | struct fakem_customssl_c2_config {char[64] c2_host_1;char[64] c2_host_2;char[64] c2_host_3;DWORD c2_port_1;DWORD c2_port_2;DWORD c2_port_3;}; |

どちらもSSLを使用してC2サーバと通信し、共通のコードを共有してDiffie Hellman鍵交換を実行しているようです。私たちは、PsyloのDiffie HellmanコードをFakeMカスタムSSL亜種と比較して、それらが非常に似ていることがわかりましたが、FakeMサンプルでは一部の機能がサブ関数で保持されており、2つのトロイの木馬をバイナリで比較することは不可能でした。

もう1つのちょっとした相違は、PsyloとFakeMがSSL用に乱数を生成する方法です。FakeMはQueryPerformanceCounterを使用して乱数を作成しますが、一方、PsyloはCryptGenRandomを使用します。どちらで生成された乱数も68バイト長です。興味深いのは、CryptGenRandomがRtlGenRandomを呼び出す点です。RtlGenRandomは、他のシステム属性とともにQueryPerformanceCounterを使用して乱数を生成します。

C2サーバと通信する場合、PsyloはHTTPSと固有のユーザー エージェントを使用します(“5.0”と“(Windows”の間にスペースがない点に注意)。

Mozilla/5.0(Windows NT 6.1; WOW64; rv:24.0) Gecko/20100101 Firefox/24.0

Unit 42は、PsyloをFakeMの別の亜種だとは見なしていません。PsyloはFakeMとは大きく異なるコマンド ハンドラを保持しているからです。表5は、Psyloコマンド ハンドラを示しています。FakeMと比較すると、モジュール性が低く、より多くの埋め込み機能をサポートしていることがわかります。攻撃者は、このトロイの木馬をFakeMのスタンドアロンの代替として作成した可能性があります。

| コマンド | 説明 |

| 0 | 10秒間のアイドル状態。 |

| 2 | すべてのストレージ デバイスを列挙します。 |

| 3 | 特定の文字列(%s*.*)で始まるすべてのファイルを検索します。 |

| 5 | 書き込むためのファイルを作成します。すでに存在する場合はそれを削除します。ファイルをシステムにダウンロードするには、‘E’ コマンドと組み合わせます。 |

| E | データをC2から‘5’コマンドを使用して開かれたファイルに書き込みます。ファイルをシステムにダウンロードするには、‘5’コマンドと組み合わせます。 |

| 6 | ファイルを読み取ります。ファイルをC2に効率的にアップロードします。 |

| 7 | 指定されたファイルを削除します。 |

| 8 | WinExecを使用してコマンドを実行します。成功した場合は‘s’で、不成功の場合は‘r’で、C2に応答します。 |

| 9 | タイムスタンプ。指定したファイルのタイムスタンプが、System32ディレクトリ内のシステム ファイルのタイムスタンプと一致するように設定します。 |

表5: FakeMと大きく異なるPsyloのコマンド ハンドラ

MobileOrder: モバイル デバイスの次の開拓分野

私たちは、このブログについて調査中に、さらに、Psyloインフラストラクチャと、Androidモバイル デバイスの侵害を目的としたトロイの木馬との間に重複があることを発見しました。Unit 42は、作成者がアプリ内のコマンドを明確に命令(order)として参照しているため、このモバイル トロイの木馬をMobileOrderと名付け、追跡しています。FakeM、Psylo、およびMobileOrder間の接続は、現在、Scarlet Mimicが彼らのスパイ活動をPCからモバイル デバイスに拡大し、戦術の大きな転換を図っていることを示しています。

MobileOrderは、最初に、自身をデバイス管理者として登録し、通常のユーザーが設定で“uninstall(アンインストール)”をクリックしただけでは、それをアンインストールできないようにします。その後、“res/raw/rd.pdf”からの埋め込みPDFファイルをSDカードの“/android/9074ca3f18e201c204ec1d852264bb5432644ba46f54f361a146957.pdf”にコピーし、モバイル デバイスのデフォルトのPDFビューアを起動して、このPDFファイルを表示し、おとり文書として動作させます。おとり文書の表示後、背後で悪意のあるコードを実行します。悪意のあるコードは、次の部分で構成されます。

- AMAPによって提供されているAndroid地理的位置SDK。

- 攻撃者は、トロイの木馬の機能を実行するコードを開発しました。

マルウェアは、AMAP SDKを使用して、GPS、モバイル ネットワーク(基地局など)、WiFiおよびその他の情報に基づき、感染デバイスの正確な位置を取得します。MobileOrderは、C2サーバによって提供される命令で動作します。それらは、TCPポート3728を介して通信されます。すべてのC2通信は、鍵“1qazxcvbnm”で始まる5つのMD5ハッシュを計算し、反復ごとにsalt値“.)1/”を追加することで生成された鍵を使用して、AESアルゴリズムによって暗号化されます。

C2サーバは、MobileOrderからのリクエストに、トロイの木馬が“命令(order)”として参照するコマンドで応答します。MobileOrderには、表6に示すように、かなり堅牢なコマンド セットを提供する機能とともに、コマンド ハンドラが含まれています。C2サーバによって提供されるデータの最初のバイトは、命令番号です。それに、特定の命令を実行するために必要な暗号化されたデータが続きます。

| 命令番号 | 命令名 | 活動 |

| 18 | Order_Folder_List | ファイルの名前と属性を指定したパスにアップロードします |

| 20 | Order_Process_List | すべての実行中のプロセスの情報をアップロードします |

| 24 | Order_HostInfo | デバイス情報(IMEI、IMSI、SIMカード シリアル番号、電話番号、Androidのバージョン、デバイス製造元名、デバイス モデル、SDカード サイズ、ネットワーク タイプ、デバイス ロッキングの状況、国、通信事業者、タイムゾーン、言語、インストール アプリケーションのリスト、ブラウザ ブックマークなど)をアップロード |

| 26 | Order_FileDelete | 指定されたファイルを削除 |

| 27 | Order_DownLoad | 指定されたファイルをSDカードのAndroid/data/tmp/ディレクトリにダウンロード |

| 28 | Order_UpFile | 指定されたファイルをC2サーバにアップロード |

| 51 | Order_Sms | 送受信したすべてのSMSアドレス、コンテンツ、日付、時刻をC2サーバにアップロード |

| 52 | Order_Contact | すべての連絡先情報をC2サーバにアップロード |

| 53 | Order_Call | すべての通話履歴情報をアップロード |

| 54 | Order_Camera_front_photo | デバイスのフロント カメラで写真を撮影 |

| 56 | Order_SetSleepTime | スリープ時間間隔を設定 |

| 57 | Order_SetOnline | スリープを解除 |

| 58 | Order_SetMediaRecorder | 指定された時刻に音声レコーダーを開始 |

| 59 | Order_GetLoc | ネットワーク業者、MCC、MNC、ネットワーク タイプ、GSMセル ロケーション、CID、LAS、BSSSなどの情報をアップロード。この情報を使用してデバイスを特定。 |

| 60 | Order_GetGps | GPSロケーションをAMAP SDKによってアップロード |

| 61 | Order_SetTelRecorderOn | 通話記録を有効化 |

| 62 | Order_SetTelRecorderOff | 通話記録を無効化 |

| 81 | Order_Install | 指定されたAPKファイルをインストールシステム アプリケーションにサイレントでインストール、またはC2コマンド データに従ってインストール |

| 82 | Order_Uninstall | 指定されたアプリケーションをアンインストール |

| 84 | Order_StartApp | 指定されたアプリケーションを起動 |

| 85 | Order_SendBroadcast | 指定されたAndroidブロードキャストを送信して、その他のアプリケーションを起動 |

| 86 | Order_Shell | 指定されたシェル コマンドを実行 |

| 87 | Order_OpenTrack | AMAP SDKで位置情報の追跡を開始 |

| 88 | Order_CloseTrack | AMAP SDKで位置情報の追跡を停止 |

| 90 | Order_CheckScreen | 通話画面が開いているかどうか(つまり電話を所有者が使用しているかどうか)をチェック |

表6: MobileOrderコマンド ハンドラ

インフラストラクチャの重複と関連ツール

MobileOrder、Psylo、CallMeなどその他のトロイの木馬と同様に、大半のFakeM亜種が使用するC2サーバにはインフラストラクチャの重複がいくつかあります。一部のFakeM亜種と、Elirks、Poison Ivy、BiFrostなどのトロイの木馬を使用した昔ながらの活動(2009年当時の攻撃で使用)の間にもインフラストラクチャの共通点があります。C2サーバのホストに使用されるドメイン名は、攻撃者が登録したものと動的DNS(DDNS)の両方が混在していますが、大半の場合は、DDNSです。このDDNSドメインがASNの小さなグループにリンクされます。ASNは多くの場合、FakeM亜種に結びつけられています。大半のFakeM MSN C2は、ASN 22781 (RBLHST – Reliablehosting.com).に関連したIPアドレスに解決されます。しかし、FakeMカスタムSSL亜種とインフラストラクチャを共有するMSNサンプルを1つ、わたしたちは発見しました。

同様の重複が、FakeM MSN、FakeM HTML、FakeM SSL間にも存在します。登録電子メール(xsldmt@xj163[.]cn)が、C2で使用される一部のドメインの登録に使用されました(yourturbe[.]org、websurprisemail[.]com、googmail[.]org)。これら3つのドメインの1つは、FakeM MSNサンプルで使用されたときと同じタイミングで、2013 CallMe活動でも使用されました。標的とおとりのタイプも、FakeM活動と一致します。

一部のFakeM MSNサンプルとBiFrostおよびPoison Ivy Trojanの一部のサンプルの間には、PEリソースの重複があります。これは、特定のBiFrostおよびPoison Ivyサンプルを作成した開発者と同じ開発者が、FakeM MSNの開発に関わっていることを意味すると考えられます。Unit 42は、RT_VERSIONのリソースに重複を発見しました。これには、上記3つのトロイの木馬で共有されるPortable Executable (PE)ファイルのバージョン情報も含まれています。共有されているRT_VERSIONリソース(MD5: 55b7a118203a831cc69b37b785015c54)には以下の情報が含まれていました。

Comments: Release

CompanyName: Develop Team

FileDescription: Utility Application

FileVersion: 4.0

InternalName: Utility

LegalCopyright: Copyright (C) 2008

LegalTrademarks: DT.Inc

OriginalFilename: Utility.EXE

PrivateBuild: 4.0b

ProductName: Utility Application

ProductVersion: 4.0

Elirks、FakeM SSL、Psylo、MobileOrder間の重複は、ドメイン名からIP解決にいたるまで、コマンド アンド コントロールのインフラストラクチャ全体に存在します。これら3つのサンプルは、同じC2ドメイン(特にlenovositegroup[.]com、ufoneconference[.]com、websurprisemail[.]com)を使用しており、また一部の解決では118.193.212[.]12、210.206.219[.]241、59.188.239[.]117が重複しています。同様に、一部のFakeM Yahoo C2ドメイン、FakeMカスタムSSL C2ドメインも、IPの解決で重複しています(特に95.154.204[.]198)。

Scarlet Mimicも、少なくとも一部のC2サーバで悪名高いHTRANツールを使用しています。HTRANは、C2サーバの本当の場所を隠蔽するために攻撃者が使用するプロキシ ツールです。攻撃者はHTRANをサーバで実行し、そのサーバとやり取りするようにマルウェアを設定しますが、HTRANが実際のC2サーバが存在する場所とは異なる別のサーバにトラフィックを送信するように攻撃者は設定します。例えば、FakeM C2ドメイン「muslim.islamhood[.]net」[1]は、解析によって、IPアドレス、59.188.239.117に解決されますが、サーバは以下のエラー メッセージを返します。

[SERVER]connection to 68.71.35.135:8081 error

このエラー メッセージは、 59.188.239.117で実行中のHTRANアプリケーションが68.71.35.135でホストされている実際のC2サーバに接続できなかったことを示しています。

以前の資料

このレポート全体を通じて、Unit42その他に関わらず、複数の以前のブログやホワイトペーパーを参照しています。これらは、過去にこの脅威の要素を文書化したものです。これらの資料だけでなく、読者にとって以下の資料も極めて興味深いものになるでしょう。

2014年、Citizen Labは、市民社会に対する脅威に関して1つの報告を発行しました。報告の中で、これらの攻撃は、Domain Name Family(DNF)と呼ばれました。

Kaspersky Labは、ウイグル、チベットの人権活動家に対する攻撃について優れた研究を行いました。2013年、彼らはAndroidのトロイの木馬を発見しましたが、これらも同じグループを標的にしていました。わたしたちの分析では、このマルウェアは、上記のMobileOrderのトロイの木馬と異なりますが、目的はほぼ同じです。

2016年1月12日、Cylanceは、ブログを公開しました。このブログでは、MandiantがAPT2と呼び、CrowdStrikeが「パターパンダ」と呼んだグループに、エクスプロイト ドキュメントを結びつけています。このグループの攻撃で使用されるIPアドレスとScarlet MimicにおけるIPアドレスの間にわずかな重複はありますが、弊社のチームは、これらのグループが同じと結論付けるまでにはいたっていません。

結論

Unit 42によって発見され、ここで共有された情報によって、Scarlet Mimicは、資金力が豊富で高度な技術力を持つサイバー犯罪者と想定されます。Scarlet Mimicは、少なくとも2009年以降、スピアフィッシング型および水飲み場型の両方の攻撃を使用して攻撃を続けており、使用するマルウェアも益々高度化しています。あた、複数のオペレーティングシステムとプラットフォームを攻撃できるようにマルウェアを展開しています。明らかに高度な技術を持ちながら、タイムリーな話題で誘いをかけるおとり文書の完成度は、使用言語を問わず、それほど高くありません。

この分析で使用したデータの主要なリソースは、Palo Alto Networks WildFireで、世界中の攻撃で使用されるマルウェアを分析します。このシステムは、サイバー脅威アライアンスにおける弊社のパートナーなどの、他のセキュリティ ベンダーとのパートナーシップ共有を通じて収集したマルウェア サンプルを活用しています。マルウェアの動作やコマンド アンド コントロールのインフラストラクチャに基づいた攻撃の関連付けには、Palo Alto Networks AutoFocus脅威インテリジェンスが活用されています。AutoFocusユーザーは、Scarlet Mimicおよびそのグループに関連付けられたマルウェアに関するすべてのファイルを、以下のリンクを使用して確認することができます。

Palo Alto Networksのお客様は、弊社プラットフォームの多数のコンポーネントを通じて、Scarlet Mimic活動から保護されています。

- 本レポートに挙げたソフトウェア脆弱性に関する脅威防御のシグネチャを使用して、配信時にエクスプロイト ファイルを検出できます。

- 弊社のアドバンスト エンドポイント プロテクション、Trapsは、本レポートに挙げたソフトウェア脆弱性がWindowsホストでのエクスプロイトされないように防御します。

- WildFireは、本レポートに記載されている、すべてのAndroidおよびWindowsのマルウェアを悪意があるものとして分類します。

- 本レポートで挙げたファイルに関する、アンチマルウェア シグネチャは既にリリース済みです。

- コマンド アンド コントロールで使用されるドメイン名は、PANDBで悪意があるものとして既に分類済みです。

Scarlet Mimicの指標データ

FakeMカスタムSSLのサンプル

12dedcdda853da9846014186e6b4a5d6a82ba0cf61d7fa4cbe444a010f682b5d

33e50c44804d4838dba6627b08210029ff9106fa7fd16cd7255271e153f58b05

3d9bd26f5bd5401efa17690357f40054a3d7b438ce8c91367dbf469f0d9bd520

5182dc8667432d76a276dc4f864cdfcef3e481783ebaf46d3b1397080b798f4a

523ad50b498bfb5ab688d9b1958c8058f905b634befc65e96f9f947e40893e5b

5dade00db195087aa336ce190b5fd1c22992c49556c623b42a9f742d73241a7f

7156f6416e7116e52f9c67f4e716b1dbea17387e61009c7f2825debbbb4dcb73

79aca57905cca1e56b0cedf48a4d81812639c333ee6532d90a074d64b3852d6f

879edf0417c4a9759040b51bf83b2fc918a6644a7c29a52252003a63036aea5c

9b77bbb620f50632fae17c40c7469fc93ffdbc4136a6d893a9a10a44bc435da5

a1b7fe2acdb7a5b0c52b7c1960cfad531a7ca85b602fc90044c57a2b2531699f

a268cc4931781d1d8094a4f8f596c2de3d662f2581c735b0810ff0ecefe3f859

a4abbcfdbf4a6c52349a843eac0396e6d8abb05f1324223980d824629a42ef7a

a569f3b02a4be99e0b4a9f1cff43115da803f0660dd4df114b624316f3f63dc6

b4c1e9c99f861a4dd7654dcc3548ab5ddc15ee5feb9690b9f716c4849714b20d

bbdedcfe789641e7f244700e8c028ef51094b66508f503876eb0d6aa16df6aa8

c7b9e6b5ab07e6da404af9894c8422d9a0c9586334ddc0a3c1ea6bf23ef97fb2

caeace73a17e220634525d2a4117525fd60cb86a06873c86571e89d156f8d72d

caf76e19a2681dd000c96d8389afc749e774c083aef09f023d4f42fbc49d4d3d

e96097826179a66cc3061be0f99f7b55cc9692a6378b5c4364699327823098ab

f511b13341c9fb4ec9ecfcfe5a5813b964c362d7c709c402ead4e010d857bf6c

fa08a498da0b31e77669d51a28dff166d84983fa6af693063c08f312fdce93e3

df9872d1dc1dbb101bf83c7e7d689d2d6df09966481a365f92cd451ef55f047d

FakeM SSLのサンプル

0aab09bf0db30a4be28d19475082fd5e7f75879bf9029fdd8dfc3a1e1f072b0c

2e1472a65a8df43c8bc9b0aff954fbc1a093c4214f6a718a08e1321db83ca683

3209ab95ca7ee7d8c0140f95bdb61a37d69810a7a23d90d63ecc69cc8c51db90

41948c73b776b673f954f497e09cc469d55f27e7b6e19acb41b77f7e64c50a33

4a4dfffae6fc8be77ac9b2c67da547f0d57ffae59e0687a356f5105fdddc88a3

5154511a439bb367b7dd56232eb15281cb6dc4d64ea3a06e7fbbe6b176e385d4

5fae5750797ebe7e7a6a6919a7d66deffb141ec28737bd72a1f7da8edd330b60

aa8a302a53bd39b2d2a6e3d8497575e2a5f9757b248e34c8e0821ce9eee5cc32

b3c9bb22fa1bc358dc23a1a4bdaf85ad1add4d812b107b7ab887affbf689933a

cd506679fd32dab16dee6fbf1cfdfe0836e092a4f5669418a199d99c9cd33abd

d1dd4469c7b5c462e5ff2dcef5d22775250e9ebf395f65da624f18ea7144e173

d698008e417da867d02e2f5cdcc80ff92af753dd585fada42fc611c2d7332c3a

FakeMオリジナルのサンプル

53af257a42a8f182e97dcbb8d22227c27d654bea756d7f34a80cc7982b70aa60

9adda3d95535c6cf83a1ba08fe83f718f5c722e06d0caff8eab4a564185971c5

53cecc0d0f6924eacd23c49d0d95a6381834360fbbe2356778feb8dd396d723e

631fc66e57acd52284aba2608e6f31ba19e2807367e33d8704f572f6af6bd9c3

7bfbf49aa71b8235a16792ef721b7e4195df11cb75371f651595b37690d108c8

7c9421a4605decfa1b3e22addbca98d86ea757dcd8ff8e075d13228c99618637

202975d10ba417cf441e8f9986d2496807fe39e057d3226ec3b2713f0c218cd8

22e7517d8996e92998eb996416f9d8ef06b3b1c220c1a5d29ccd5aaef7b10c72

435df30d139ccbe5ce4e5ca6fe072e42e96d5ea1efd5317deebce462ecccc7ab

47d9ba5f7bf70c5d2b7a832e070957cc7ebdcfd0a6ee75851df16dc45971ce8a

4a3d0df9fa198a7ebe45db5239d22067e74924b1aace52029b3acc9b51af691e

4d539f638ed476ca08da838cdfbf710dae82b582256d60a009e9d304f6822e65

be0e8da7e261ec7d08eaa78e79ceb1be47c324b8e142097bf6569f9471c98a4e

c30d03750458bb5f2b03d6bd399ffca6d378a3adb5a74bee3b6ba4b982dbf273

cc7db456825e266849090b6fa95a94ad8c4c717712b610b0d39077af5222f4be

d6d2a77f8ed2fe9fed9ee6dcb4cc0b339ba47a575c717c35815243c752d8f60c

db8338e6b883fdceaa02c10ad683547a26ae32e0d4641cc24c7bd3b45154abb0

e8e5ecf525c5259651bfbdf1923215729ec67658225eca1b02519f5f6279eacb

ec4deb761b09ddc706804ef669836cf4b199f1d74b14ad623a6f6cc2f38190b8

669ce0975c133d54e414dbf1de546aed742e76fe3e60568e2bd4747b7e0f8b70

0d77f5f1d4c0f02fb88ac33fa365b17d28d1521cea59329ca4b3dd0b7031a60e

363d9557861fab2d83d04847b967996361e670e571b335c7a535bc6278cba149

7fb2c37431fd7b05414b134732ba0b29cd7dad17fc176627ee0815aac60c1ab9

77e4ef9e08f1095487b4fa27492b4c9b8e833f29598f99a0d10f7c85b4254761

a4ffca5f1c3d9c21629fa98a1e91121d954ab9347e86ac3c9613dae61bf30393

428121c421bf81a0d689014cf21ec7951b0c32add86198e06f7d636981f68755

a195f564aa2fb66db119e2fbec93e319a973e5cf50fbf9fc08bd81f9b7ee8af8

c1e8ff8ebe3754bc7d14509ef3678edf7551d876d3fa847d07d469c09bceae91

53238f67ac7e4cc27264efbacc8712bd97a5775feaf633c63adaa0785d038e8a

508a7cab0f2a69ba66e92e86817a49ecd1b9c8ae11a995147944995fc868dfad

fb60d14de4dba022f11437845d465a661d0c78d3d097a38770816f06992bf0af

8da2f9afd914a4318a97f4d74809c0c383f8ebf0d3d6e3d3715efbd71a66a52f

6fe33c672fd30bba9bbc89dc7d88993d8783382c9f9c510677b1bb068a5f1e51

6a1c7999b4ba92899d3364fc729d0f052680be5a71dd0f13cbabdb19b82bf858

5db51f2f7c31de7d165ec4892ae7dcedaa036caedeef718b57953d7935582f04

27167a9d63f5ddc68a12decb1a1e0a2a29c72fe0681dca2c4f3d169f048a9d38

6f10c892133b5dac6c40cfe77ca32b42572bc56909481b236080dfc143ef9afd

de12cd8d11478d17342c60239837c1afcc9fee72df6ffdf9943802640d43f77a

0f2db64b8283b76d49c9bb272beafab8323f941b6dc3888b42ff02f08634d016

Psyloのサンプル

19bbee954ac1a21595e63cb86d1a596236aed353804aec5cb8adfa62e70280d3

a9f0bddc3d3516af8355e8ac17309528cd018347e5f56a347c14da0a83b0028a

00bb399c429e0f1f7de751103fe92b5f820d1686d01662a08583b7a94aaed94e

MobileOrderのサンプル

03004ccc23033a09532bea7dfa08c8dfa85814a15f5e3aedb924a028bcd6f908

CallMeのサンプル

071c34b9701dd84f9590ba899a8af3eeec228a928f2d98a80dbc780e396ee01a

d1f0658bbb15ab2bccc210d7e1f21b96e14ae22de8494ca95b12e182f3d0f693

9ff687a813a5cb5ff10374c86f852534c1aa3e5a221123214bf52b2ff455a5da

8c423506c0c7ebe1e61071374ecf0806463a02a2100b5daa1bd942129ff8a235

91e36e720477146f1a0c050d3bc74bc6683a03e7631317ded3c598a10465dcc8

c981db20d588ba2d0f437b4e5459e7c6763f52a97841450c94591ca28a9a2d69

95dba004f949e44cb447246f3d2420b01db4541d0e4fa7b00d798f38a3d251e4

FakeMカスタムSSL C2サーバ

aaa123.spdns[.]de

admin.spdns[.]org

detail43.myfirewall[.]org

economy.spdns[.]de

firefox.spdns[.]de

firewallupdate.firewall-gateway[.]net

intersecurity.firewall-gateway[.]com

kaspersky.firewall-gateway[.]net

kasperskysecurity.firewall-gateway[.]com

kissecurity.firewall-gateway[.]net

mail.firewall-gateway[.]com

news.firewall-gateway[.]com

opero.spdns[.]org

sys.firewall-gateway[.]net

FakeMカスタムC2サーバ

account.websurprisemail[.]com

addi.apple.cloudns[.]org

bailee.alanna.cloudns[.]biz

bee.aoto.cloudns[.]org

book.websurprisemail[.]com

desk.websurprisemail[.]com

dolat.diyarpakzimin[.]com

dolat.websurprisemail[.]com

dolet.websurprisemail[.]com

github.ignorelist[.]com

islam.youtubesitegroup[.]com

mareva.catherine.cloudns[.]us

muslim.islamhood[.]net

p.klark.cloudns[.]in

ppcc.vasilevich.cloudns[.]info

press.ufoneconference[.]com

vip.yahoo.cloudns[.]info

FakeMオリジナルC2サーバ

207.204.225[.]117

accounts.yourturbe[.]org

addnow.zapto[.]org

bits.githubs[.]net

clean.popqueen.cloudns[.]org

economy.spdns[.]eu

eemete.freetcp[.]com

email.googmail[.]org

fish.seafood.cloudns[.]org

freeavg.sytes[.]net

freeonline.3d-game[.]com

ibmcorp.slyip[.]com

lemondtree.freetcp[.]com

liumingzhen.myftp[.]org

liumingzhen.zapto[.]org

n.popqueen.cloudns[.]org

news.googmail[.]org

oic-oci.3-a[.]net

polat.googmail[.]org

qq.ufoneconference[.]com

qq.yourturbe[.]org

sisiow.slyip[.]com

update.googmail[.]org

uprnd.flnet[.]org

video.googmail[.]org

webmail.yourturbe[.]org

worldwildlife.effers[.]com

www.angleegg.ddns[.]us

www.angleegg.xxxy[.]info

www.googmail[.]org

youturbe.co[.]cc

yycc.mrbonus[.]com

zjhao.dtdns[.]net

Psylo C2サーバ

apple.lenovositegroup[.]com

mm.lenovositegroup[.]com

ftp112.lenta.cloudns[.]pw

www.gorlan.cloudns[.]pro

otcgk.border.cloudns[.]pw

MobileOrder C2サーバ

ziba.lenovositegroup[.]com

CallMe C2サーバ

apple12.crabdance[.]com

update.googmail[.]org

apple12.crabdance[.]com

alma.apple.cloudns[.]org

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得