概要

中国とフィリピン間の緊張はここ数カ月で急激に高まっています。8 月初旬、中国海警局の船が、係争中の南沙諸島セカンド トーマス礁への補給任務を遂行していたフィリピン船に向かい、放水銃を発射しました。以後、フィリピンは米国との共同パトロールと オーストラリアとの海軍演習を発表しています。フィリピン沿岸警備隊は中国のカウンターパートと確立したホットラインを終了し、係争中のスカボロー礁近くに設置された中国による障害物を撤去したと報じられています。

これらの現実世界の出来事と時を同じくして、Unit 42 のリサーチャーは 8 月中に 3 つの Stately Taurus キャンペーンを観測しました。これらのキャンペーンは、フィリピン政府を含む南太平洋の組織を標的としたものと評価されています。これらのキャンペーンでは、Solid PDF Creator や SmadavProtect (インドネシアベースのウイルス対策ソリューション) などの正規ソフトウェアを利用して、悪意のあるファイルをサイドロードしていました。また、脅威アクターは、コマンド & コントロール (C2) への接続時に正規の Microsoft トラフィックになりすませるよう、マルウェアの構成に独自の工夫を凝らしていました。

Stately Taurus (別名 Mustang Panda、Bronze President、Red Delta、Luminous Moth、Earth Preta、Camaro Dragon) は少なくとも 2012 年から活動しています。同グループはサイバースパイ活動を日常的に行っている中国の持続的標的型攻撃 (APT) グループであると評価されています。このグループはこれまで北米やヨーロッパ、アジアの政府機関や非営利団体、宗教団体、そのほかの非政府組織をターゲットにしてきました。

パロアルトネットワークスのお客様は、Cortex XDR と WildFire のマルウェア解析を通じ、本稿で解説する脅威からの保護を受けています。

| 関連する Unit 42 のトピック | China, APT, Stately Taurus |

キャンペーン

Unit 42 は、8 月に 3 つの Stately Taurus によるキャンペーンを観測しました。

キャンペーン 1

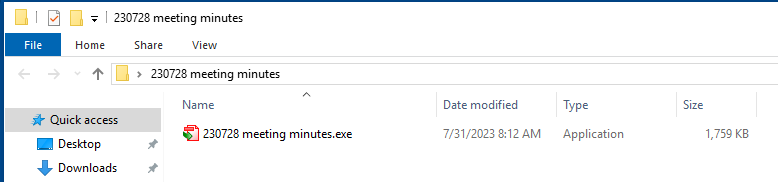

1 つめのキャンペーンは 2023 年 8 月 1 日に観測されました。このキャンペーンで私たちは、ダウンロード用に Google ドライブにホストされていた Stately Taurus のマルウェア パッケージを特定しました。脅威アクターは、このマルウェア パッケージを 230728 meeting minutes.zip という名前の ZIP ファイルにしていました。このアーカイブを展開すると、何も知らない被害者には図 1 に示したビューが表示されます。

デフォルトだと被害者には PDF アイコンのついたアプリケーション (20230728 meeting minutes.exe) が表示されます。このファイルは実際には Solid PDF Creator ソフトウェアの正規コピー (名前は変更されている) ですが、被害者にはこのフォルダーに SolidPDFCreator.dll という名前の 2 つめの隠しファイルが含まれていることはわからないようになっています。

正規 Solid PDF Creator ソフトウェアを実行しようとすると、同じフォルダーにある悪意のある DLL がサイドローディングされます。ロードされた悪意のある DLL は 45.121.146[.]113 との接続を確立して C2 と通信しようとします。

フィリピン政府に関連したある組織では、この最初のマルウェア パッケージを少なくとも 2023 年 8 月 1 日時点ですでに目にしていたものと弊社は推定しています。

キャンペーン 2

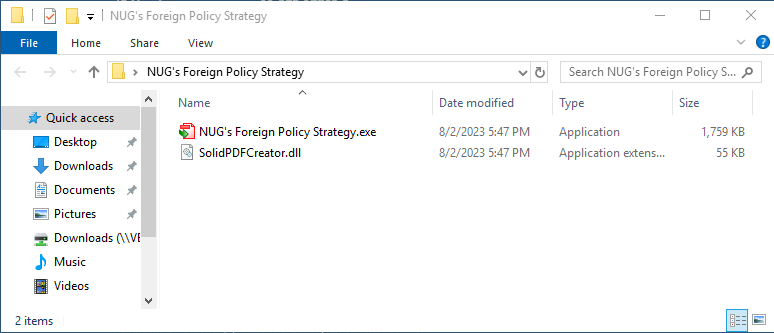

その後私たちは、2023 年 8 月 3 日に行われた 2 つめの Stately Taurus マルウェア キャンペーンを特定しました。このマルウェア パッケージは、NUG's Foreign Policy Strategy.zip という名前の ZIP ファイルになっていました。この場合、略語の「NUG」はミャンマー国民統一政府 (National Unity Government of Myanmar) を指すものと考えられています。このアーカイブを展開すると、図 2 に示す1 つめのキャンペーンと同様のビューが被害者に表示されます。

ここでは、Solid PDF Creator ソフトウェアの正規コピーの名前が NUG’s Foreign Policy Strategy.exe に変更されています。また、アプリケーション起動時にサイドロードされる、隠された SolidPDFCreator.dll ファイルも表示されています。ただしこのサンプルの欺瞞は、この ZIP ファイルのこのパスに追加でファイルが隠されている点です。

NUG’s Foreign Policy Strategy\#\#\#\#\#\#\#\#\#\#\#\

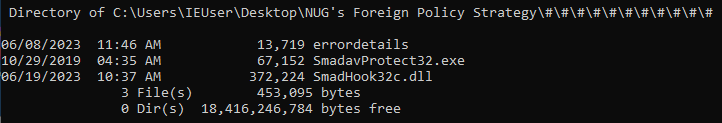

# という 11 層のフォルダーをたどると、図 3 に示した追加のファイル 3 つが特定されます。

プロセスの流れはこうです。まず、表示されている NUG's Foreign Policy Strategy.exe のバイナリーを実行すると、それが SolidPDFCreator.dll をサイドロードします。この DLL は次に、これら 3 つのファイル (errordetails、SmadavProtect32.exe、Smadhook32c.dll) を被害者のホーム ディレクトリーにコピーし、ユーザーがログオンしたときに SmadavProtect32.exe を呼び出すためのレジストリー キー (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\AHealthDB) を確立します。

SmadavProtect32.exe は、SmadAV と呼ばれるインドネシアのウイルス対策プログラムの正規かつ無害なコピーです。ログインすると、SmadavProtect32.exe は悪意のある DLL (SmadHook32c.dll) をロードしてから、同じフォルダーに含まれているマルウェア (errordetails) をロードします。実行されると、マルウェアは C2 の 45.121.146[.]113 にコール ホームするように構成されます。

キャンペーン 3

3 つめのキャンペーンは 1 つめのキャンペーンと構造的には同じで、2023 年 8 月 16 日に作成されていました。ただし、ZIP と EXE のファイル名は、1 つめのサンプルの 230728 meeting minutes のかわりに Labour Statement.zip になっています。

ZIP ファイルの内容を展開すると、被害者には 2 つのファイルが表示されます。1 つめのファイル Labour Statement.exe は、Solid PDF Creator ソフトウェアの無害なコピーです。2 つめのファイルは SolidPDFCreator.dll という名前のつけられた悪意のある DLL です。アプリケーションの実行後、悪意のある DLL がロードされ、C2 の 45.121.146[.]113 への接続が確立されます。これは、前の 2 つのキャンペーンと一致しています。

C2 インフラ

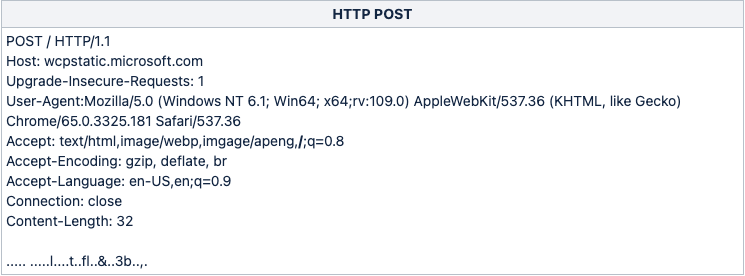

IP アドレス 45.121.146[.]113 は、2023 年 6 月に開始された一連のキャンペーン中に初めて Stately Taurus と関連付けられました。私たちは、攻撃者が 2023 年の 8 月いっぱい、このインフラを利用し続けていたと評価しています。ただし、C2 アクティビティの興味深い側面の 1 つは、攻撃者がそれを正規の Microsoft トラフィックに偽装しようとしたことです (図 4)。

具体的には、このマルウェアは POST 文で Host フィールドを wcpstatic.microsoft[.]com に設定します。ただしこのトラフィックは、正規の Microsoft サービスとは何の関係もないマレーシアの IP アドレスに送信されます。

さらに、C2 サーバーに関連するトラフィックを監視したところ、2023 年 8 月 10 日から 8 月 15 日にかけて、フィリピン政府のインフラから発信された複数の接続が特定されました。既知の悪意のある C2 サーバーへのトラフィックを考慮すると、フィリピン政府の組織が、少なくとも 2023 年 8 月のこの 5 日間については、これらのキャンペーン中に侵害された可能性が高いと評価されます。

結論

8 月中、Stately Taurus のアクターは、南太平洋の組織をターゲットにして、少なくとも 3 つのキャンペーンを開始していました。私たちは、これらのキャンペーンの少なくとも 1 つはフィリピン政府を直接ターゲットにしたもので、この攻撃者は 8 月のこの 5 日間について同政府組織の侵害試行に成功したものと評価しています。

Stately Taurus は、最も活発な中国の APT の 1 つとして、執拗なサイバースパイ活動の遂行能力を示し続けています。これらのオペレーションは、中国政府が関心を寄せる地政学的なテーマに沿った世界中のさまざまな組織を標的としています。今回の私たちの調査結果をすべての組織に活かしていただき、同脅威グループに対する防御を高めていただくことをお勧めします。

保護に関する推奨事項

本稿で解説した脅威の防御にあたって、パロアルトネットワークスは組織に以下のようなセキュリティ対策の導入を推奨します。

- ネットワーク セキュリティ: 機械学習の設定が有効な次世代ファイアウォール(NGFW)や、ベストインクラスのクラウド提供型のセキュリティ サービスを通じてネットワーク セキュリティを提供します。これにはたとえば、Threat Prevention、URL Filtering、DNS Security、悪意のあるサンプルやインフラを特定・防止できるマルウェア防止エンジンなどが含まれます。

- エンドポイント セキュリティ: 高度な機械学習と振る舞い分析を活用して悪意のあるコードを特定できる XDR ソリューションによりエンドポイント セキュリティを提供します。このソリューションは、脅威を特定したその場でリアルタイムに対処・ブロックできるよう構成されている必要があります。

- セキュリティ オートメーション: エンドポイント、ネットワーク、クラウド、ID システムから得たデータを統合し、SOC アナリストが脅威の全体像を把握しやすいようにしてくれる XSOAR ソリューションや XSIAM ソリューションを通じて、セキュリティ オートメーションを提供します。

保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威から保護されています。

- クラウド配信型マルウェア解析サービス Advanced WildFire は本稿で取り上げたマルウェアを「悪意のあるもの (malicious)」として正確に識別します。

- Cortex XDR は既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行も防止します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

Stately Taurus のサンプル

- bebde82e636e27aa91e2e60c6768f30beb590871ea3a3e8fb6aedbd9f5c154c5

- 24c6449a9e234b07772db8fdb944457a23eecbd6fbb95bc0b1398399de798584

- ba7c456f229adc4bd75bfb876814b4deaf6768ffe95a03021aead03e55e92c7c

- 969b4b9c889fbec39fae365ff4d7e5b1064dad94030a691e5b9c8479fc63289c

- 3597563aebb80b4bf183947e658768d279a77f24b661b05267c51d02cb32f1c9

- d57304415240d7c08b2fbada718a5c0597c3ef67c765e1daf4516ee4b4bdc768

- 54be4a5e76bdca2012db45b1c5a8d1a9345839b91cc2984ca80ae2377ca48f51

- 2b05a04cd97d7547c8c1ac0c39810d00b18ba3375b8feac78a82a2f9a314a596

インフラ

- 45.121.146[.]113

- hxxps://drive.google[.]com/uc?id=1QLIQXP-s42TtZsONsKLAAtOr4Pdxljcu

追加リソース

- 東南アジア政府へのサイバースパイ攻撃に Stately Taurus が関与 – パロアルトネットワークス Unit 42

- Stealthy USB - Check Point

- Chinese Threat Actors Targeting Europe in SmugX Campaign - Checkpoint

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得