This post is also available in: English (英語)

概要

2023 年 10 月 10 日、Citrix は Netscaler ADC および Netscaler Gateway 製品向けのパッチを公開しました。このパッチにより緩和されることになる特定脆弱性の 1 つは Citrix Bleed という名前で知られるようになりました (CVE-2023-4966)。

このニックネームは、この脆弱性によってデバイスのメモリーからセッション トークンを含む機微情報が漏えいする可能性があることから付けられたものです。攻撃者はこれらのクレデンシャル (資格情報) を使い、セッション ハイジャックを通じてシステムへの足がかりを得ることができます。パッチ公開時点で Citrix はこの脆弱性を利用する進行中の攻撃を認識していませんでしたが、公開以降、脅威アクターによる利用が観測されているとのことです。

Unit 42 のインシデント レスポンス チームとマネージド スレット ハンティング チームは、Citrix Bleed を悪用するランサムウェア攻撃グループを観測しています。マネージド スレット ハンティング チームは、この脆弱性の悪用に関連し、Netscaler ゲートウェイからのリモート実行と思われるものも観測しています。

弊社のリサーチャーは、Cortex Xpanse デバイスのシグネチャー データを使い、脆弱なバージョンの NetScaler Gateway をアドバタイズする約 8,000 台分の IP アドレスと、NetScaler ADC デバイスをアドバタイズする 6,000 台分の IP を観測しています。これらのデバイスの所在国は、最大 (3,100 台) が米国、800 台がドイツ、450 台が中国、400 台が英国です。

パロアルトネットワークスのお客様は、以下の方法で CVE-2023-4966 の脆弱性に対する保護と緩和を受けています。

- Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

- お客様のインフラ内に隠された同脅威をはじめ、さまざまな脅威の継続的ハントには、Unit 42 マネージド スレット ハンティング チームをご用命いただけます。

- Advanced Threat Prevention セキュリティ サブスクリプションを有効にし、ベスト プラクティスに従っている次世代ファイアウォール製品は攻撃防止に役立ちます。

- Advanced WildFire はこの新たな Citrix Bleed を踏まえ、機械学習モデルと分析手法の見直しと更新を行いました。

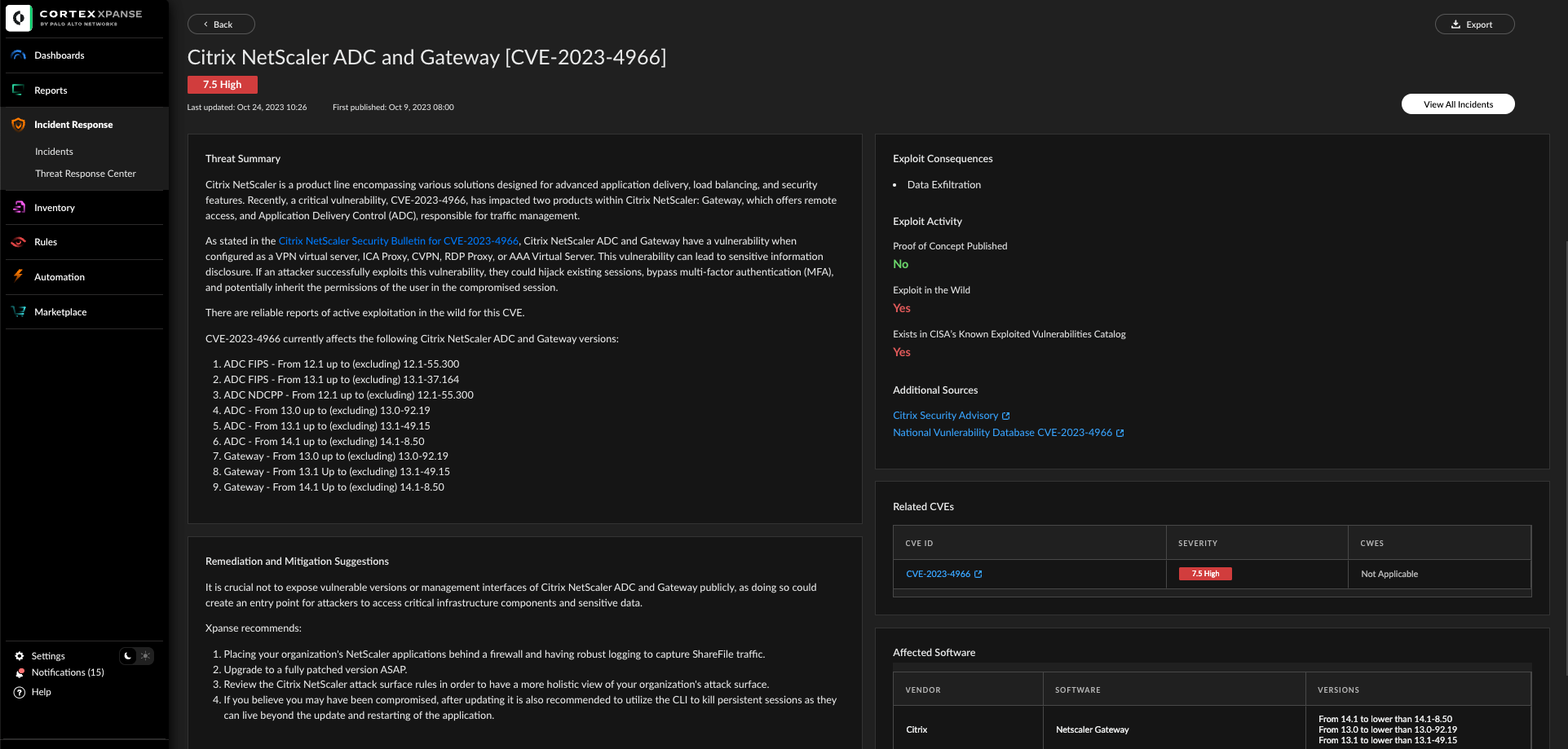

- Cortex Xpanse は、CVE-2023-4966 に対する新しい Threat Response Event を公開しました。これは、外部に露出してしまっているインスタンスの特定や、既知の安全でないバージョンで稼働しているインスタンスの特定に役立ちます。

- Cortex XDR と Cortex XSIAM は、エクスプロイト後のアクティビティを検出して保護するのに役立ちます。

パロアルトネットワークスは Citrix が提供するソフトウェア アップデートにより、本脆弱性および CVE-2023-4967 に対するパッチを適用することも推奨します。

| 本稿で扱う脆弱性 | CVE-2023-4966 |

脆弱性の詳細

Citrix Bleed (CVE-2023-4966) は機微情報漏えいの脆弱性で、Citrix Netscaler Gateway および Netscaler ADC 製品に影響を与えます。CVSS スコア は 9.4 です。本脆弱性は、2023 年 10 月 10 日に Citrix により修正されています。

この脆弱性により、認証されていない攻撃者が、特別に細工したリクエストを経由してセッション トークンを盗み、脆弱なシステムにアクセスできる可能性があります。セキュリティ会社の Assetnote が、具体的な詳細と、この脆弱性をエクスプロイトする概念実証 (PoC) コードを公開しています。

Citrix は、次の製品がこの脆弱性の影響を受けると報告しています。

- NetScaler ADC および NetScaler Gateway 14.1 (14.1-8.50 より前)

- NetScaler ADC および NetScaler Gateway 13.1 (13.1-49.15 より前)

- NetScaler ADC および NetScaler Gateway 13.0 (13.0-92.19 より前)

- NetScaler ADC 13.1-FIPS (13.1-37.164 より前)

- NetScaler ADC 12.1-FIPS (12.1-55.300 より前)

- NetScaler ADC 12.1-NDcPP (12.1-55.300 より前)

CVE-2023-4966 は最近、CISA による Known Exploited Vulnerabilities Catalog にも追加されました。このカタログには、攻撃ベクトルとして頻用されている既知の脆弱性が含まれています。

現在の攻撃スコープ

CVE-2023-4966 のパッチ公開時、Citrix は「本脆弱性は内部で発見されたもので、これを標的とする攻撃は認識されていない」としていました。しかしながらその後同社はこの公開以後、同脆弱性を利用したセッション ハイジャックが行われたという報告を受けたと述べています。これを受け、同社は影響を受けるデバイスにただちにパッチを適用するよう勧告しています。

この脆弱性を使ってセッション トークンをハイジャックし、アクセスを取得しているさまざまな攻撃者の報告も公開されています。また、被害組織のネットワークをエクスプロイトしてアクセスするために Python スクリプトがランサムウェアのアフィリエイトに配布されたという報告もあります。こうした機微なシステムへのアクセスや公開済みの PoC コードがあいまって、同脆弱性へのエクスポージャーはきわめてセンシティブなものになっています。

Unit 42 のインシデント レスポンス チームとマネージド スレット ハンティング チームは、Citrix Bleed を悪用するランサムウェア攻撃グループを観測しています。マネージド スレット ハンティング チームによる追加の観測内容を、次のセクションで説明します。

Unit 42 マネージド スレット ハンティング チームによる観測

Unit 42 マネージド スレット ハンティング チームは、侵害された複数のユーザーが偵察コマンドを実行し、VDI (仮想デスクトップ) ホスト上に追加のツールをドロップしているようすを観測しました。このアクティビティは、おそらくは脅威アクターがエクスプロイトした Netscaler Gateway からのリモート実行ではないかと考えられます。

このインシデントでは、リモートからの PowerShell セッションが cmd.exe を生成し、次のようなさまざまな偵察コマンドを実行していたようすが観測されました。

- "C:\Windows\system32\whoami.exe" /all

- "C:\Windows\System32\Wbem\WMIC.exe" qfc get

- C:\Windows\system32\cmd.exe /c tasklist /FI "windowtitle eq Telnet

REDACTED_INTERNAL_IP"|findstr "cmd.exe" - cmd.exe /k "echo q|telnet REDACTED_INTERNAL_IP 80&exit"

- cmd /c "ping -n 1 -w 1 REDACTED_INTERNAL_IP && echo true || echo false"|

- taskkill /f /im cmd.exe

- net localgroup administradores

- net user administrador

さらにこの脅威アクターは、Chrome ブラウザーか Microsoft Edge ブラウザーを使って、複数のツールを VDI ホストにダウンロードしていました。これらのツールでは次の内容が観測されています。

- s.exeというバイナリー。これは Xteam が開発したレッド チーミング ツールの XScan のようです。脆弱性のスキャン機能があります。

- s.exe -h REDACTED_INTERNAL_IP/24 -finger -vulnscan -webtimeout 6 -t 100 -debug

- ポート 8000 でリッスンする単純な HTTP サーバーの起動試行。

- python -m http.server 8000

- mRemoteNG のインストール。これはほかのシステムへのリモート接続処理用に設計されているユーティリティです。

- "C:\Windows\System32\msiexec.exe" /i

- "C:\Users\Public\Libraries\mRemoteNG-Installer-1.76.20.24615.msi"

このアクティビティは 1 週間にわたって続きましたが、攻撃者は VDI ホストの外側へのラテラルムーブには失敗していました。

中間ガイダンス

Citrix は、この脆弱性には回避策がないとし、影響を受けるソフトウェアにただちにパッチを適用することを強く推奨しています。

Unit 42 は、インターネットから直接アクセス可能な Netscaler Gateway および Netscaler ADC インスタンスから優先的に影響を受ける製品にパッチをただちに適用することを推奨します。

結論

PoC コードが公開されており、対象がインターネットに接続して使うタイプの製品であることから、エクプロイトは容易となっています。このため、パロアルトネットワークスは、Citrix のガイダンスに従って影響を受ける Citrix Netscaler 製品にただちにパッチを適用することを推奨します。インターネットに公開されている同製品のインスタンスから優先的に対応してください。パッチをすぐに適用できない場合はインスタンスの無効化を検討してください。

パロアルトネットワークスは引き続き状況を監視し、新たな発見や情報があればこの文書を更新します。

パロアルトネットワークスのお客様は、以下に示す弊社製品による保護を受けられます。詳細な情報が利用可能になりしだい本稿は更新されます。

パロアルトネットワークス製品による Citrix Bleed への保護

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

Unit 42 マネージド スレット ハンティング チームからの推奨事項

Cortex XDR エージェントを Citrix ゲスト、VDI インスタンス、ならびに環境全体に広くインストールすることで、Cortex XDR は、エクスプロイト後に発生するアクティビティやラテラル ムーブの試みに対し、検出・防止・テレメトリー取得を行えます。Unit 42 マネージド スレット ハンティング チームを、インフラストラ内に潜む脅威の継続的ハントにご用命いただくと、損害の発生前にアクションを起こせるようになります。

Advanced Threat Prevention を有効にした次世代ファイアウォールと Prisma Access

次世代ファイアウォールで Advanced Threat Prevention セキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャー 94483 を通じたベスト プラクティスが攻撃防止に役立ちます。

Advanced WildFire

Advanced WildFire はこの新たな Citrix Bleed を踏まえ、機械学習モデルと分析手法の見直しと更新を行いました。

Cortex Xpanse

Cortex Xpanse は、CVE-2023-4966 に対する新しい Threat Response Event を公開しました。これには、図 1 に示すように、Citrix Netscaler Gateway および Citrix Netscaler ADC を検出するための Attack Surface Rule (攻撃対象領域ルール) が含まれています。この Threat Response Event により、外部に露出してしまっているインスタンスや、既知の安全でないバージョンで稼働しているインスタンスを特定できます。

Cortex XDR と Cortex XSIAM

Cortex XDR と Cortex XSIAM のエージェントは、Behavioral Threat Protection、Anti-Webshell Protection、Credential Gathering Protection、分析などを含むエージェントの保護モジュールを使い、エクスプロイト後のアクティビティを検出し、保護するのに役立ちます。ASM モジュールを備えた XSIAM をお使いのお客様は、先に解説した Cortex Xpanse の検出機能もご利用になれます。

IoC (侵害指標)

- C:\Users\Public\Documents\s.exe - XScan

- C:\Users\Public\Documents\dsquery.exe - Active Directory オブジェクトの検索用に設計されているツール

- C:\Users\Public\Documents\dsget.exe - Active Directory オブジェクトの閲覧用に設計されているツール

- C:\Users\Public\Libraries\7z2301-x64.exe - 7zipinstall

- C:\Users\Public\Libraries\mRemoteNG-Installer-1.76.20.24615.msi

- C:\Users\Public\Libraries\python-3.12.0-amd64.exe - インストールされた Python

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得