This post is also available in: English (英語)

概要

2024 年 7 月 1 日、glibc ベースの Linux システム上の OpenSSH サーバー (sshd) に重大なシグナル ハンドラー競合状態の脆弱性が発見されました。本脆弱性は「RegreSSHion」と呼ばれるもので、CVE-2024-6387 としてトラッキングされています。本脆弱性が悪用された場合、root 権限による未認証のリモート コード実行 (RCE) につながるおそれがあります。本脆弱性は重大度が「High (重要) CVSS8.1」と評価されています 。

本脆弱性は、次の OpenSSH サーバー バージョンに影響します。

- Open SSH バージョン 8.5p1 〜 9.8p1

- OpenSSH バージョン 4.4p1 より前のバージョンで、CVE-2006-5051 に対するパッチがバックポートされていないか CVE-2008-4109 に対するパッチが適用されていない場合

PAN-OS の SSH 機能は CVE-2024-6387 の影響を受けません。

弊社の Xpanse のデータを使い、私たちは全バージョンの OpenSSH サーバー インスタンスを 2,300 万台観測しました。2024 年 7 月 1 日現在、世界中で OpenSSH バージョン 8.5p1 ~ 9.7p1 の公開インスタンスは 700 万台以上確認されています。古いバージョン (4.3p1 とそれ以前) も含めると、合計で 730 万台が確認されています。ただし、この脆弱なバージョンの台数は過大に評価されている可能性があります。というのは、バックポートを考慮して影響対象バージョンの番号を表示する確実な方法がないため、そうしたインスタンスの場合、すでにパッチが適用されているにもかかわらず影響を受ける対象としてカウントされてしまうからです。またここでの台数は、脆弱性の条件を満たす上で必要となりうる OS レベルの仕様や構成も考慮していません。

この脆弱性の概念実証 (PoC) コードは存在しますが、2024 年 7 月 2 日現在、野生でのアクティビティは確認されていません。私たちはコードをテストしましたが、これは機能しないようです。私たちは、この PoC を使って CVE-2024-6387 の脆弱性を悪用したリモート コード実行を実現できませんでした。

パロアルトネットワークスでは、すべての OpenSSH インスタンスを OpenSSH の最新バージョン (v9.8p1 以降) に更新することも推奨します。

パロアルトネットワークスのお客様は、以下の方法で CVE-2024-6387 の脆弱性に対する保護と緩和を受けています。

Unit 42 インシデント レスポンス チームも、侵害を受けた場合の支援や、お客さまのリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

パロアルトネットワークスのお客様は、Cortex XSOAR、XDR、XSIAM により、本稿で取り上げた脆弱性からより適切に保護されます。また、弊社の 次世代ファイアウォール製品 (NGFW) で クラウド配信型のセキュリティサービス (Advanced WildFire を含む) を有効にされている場合もより適切に保護されます。お客様は、Cortex Xpanse、XSIAM からの外部 SSH エクスポージャー検出にアクセスできます。またお客様は、Cortex Xpanse、XSIAM からの外部 SSH エクスポージャー検出にアクセスできます。また、お客様は、Prisma Cloud のエージェントやエージェントレス脆弱性スキャン、ソフトウェア構成分析 (Software Composition Analysis: SCA) などのツールを通じ、Prisma Cloud によって保護が強化されます。これらのツールは、クラウド開発ライフサイクル全体にわたって脆弱なリソースの特定に役立ちます。

| 本稿で扱う脆弱性 | CVE-2024-6387 |

脆弱性の詳細

Qualys のリサーチャーは、OpenSSH サーバープロセスが sshd シグナル ハンドラーの競合状態に対して脆弱であることを発見しました。これにより、デフォルトの設定では glibc ベースの Linux システム上で root 権限による未認証リモート コード実行が可能になります。OpenSSH は、Secure Shell (SSH) プロトコルを使用してリモート サインインやデータ転送を行うオープンソースのツール スイートです。

この脆弱性は、glibc ベースの Linux システム上でリモートから悪用される可能性があります。その理由は、syslog() が malloc() や free() のような非同期シグナル安全ではない関数を呼び出すことにあります。これが root 権限での未認証リモート コード実行につながります。

これが起こる理由は、sshd の特権コードがサンドボックス化されておらず、完全な権限で実行されることにあります。OpenBSD が脆弱性でないのは、OpenBSD のシグナル アラーム (SIGALRM) ハンドラーが syslog_r() を使っているためです。syslog_r() は syslog() の非同期シグナル安全版です。

表 1 は、CVE-2024-6387 に関し脆弱なバージョンを示しています。

| バージョン | 脆弱性があるかどうか |

| OpenSSH < 4.4p1 | はい |

| CVE-2006-5051 と CVE-2008-4109 に対してバックポートされたパッチを適用している場合: いいえ | |

| 4.4p1 <= OpenSSH < 8.5p1 | いいえ |

| 8.5p1 <= OpenSSH < 9.8p1 | はい |

表 1. CVE-2024-6387 に対して脆弱な OpenSSH バージョンの内訳

2024 年 7 月 1 日の OpenSSH リリース ノートによると、アドレス空間配置のランダム化 (ASLR) を備えた 32-bit Linux/glibc システムで、この脆弱性の悪用が成功したことが示されています。このエクスプロイトには通常、ラボ条件下ではサーバーの最大容量まで 6 ~ 8 時間の連続した接続が必要です。

ある CVE-2024-6387 の公開 PoC が 2024 年 7 月 1 日にユーザー 7etsuo によって GitHub ユーザー zgzhang のリポジトリーにコミットされました。私たちの検証環境ではこの PoC を使って CVE-2024-6387 の脆弱性を悪用したリモート コード実行を実現できませんでした。

弊社の Xpanse のデータを使い、私たちは全バージョンの OpenSSH サーバー インスタンスを 2,300 万台観測しました。2024 年 7 月 1 日現在、世界中で OpenSSH バージョン 8.5p1 ~ 9.7p1 の公開インスタンスは 700 万台以上確認されています。古いバージョン (4.3p1 とそれ以前) も含めると、合計で 730 万台が確認されています。ただし、この脆弱なバージョンの台数は過大に評価されている可能性があります。というのは、バックポートを考慮して影響対象バージョンの番号を表示する確実な方法がないため、そうしたインスタンスの場合、すでにパッチが適用されているにもかかわらず影響を受ける対象としてカウントされてしまうからです。またここでの台数は、脆弱性の条件を満たす上で必要となりうる OS レベルの仕様や構成も考慮していません。

表 2 は、脆弱なバージョン 8.5p1 ~ 9.7p1 の観測結果の地理的分布を示したものです。

| 国名 | 一意な IP アドレス |

| 米国 | 2,173,896 |

| ドイツ | 905,859 |

| 中国 | 435,490 |

| シンガポール | 296,226 |

| ロシア | 275,197 |

| オランダ | 261,212 |

| フランス | 248,153 |

| イギリス | 237,329 |

| インド | 230,320 |

| 日本 | 227,663 |

| 韓国 | 136,852 |

| カナダ | 119,924 |

| フィンランド | 110,516 |

| 香港 | 103,685 |

| オーストラリア | 100,780 |

表 2. CVE-2024-6387 の影響を受ける OpenSSH サーバーを最も多数稼働している場所の地理的分布。トップ 15 まで (2024 年 7 月 1 日現在)

現在の攻撃スコープ

この脆弱性の概念実証 (PoC) コードは存在しますが、2024 年 7 月 2 日現在、野生でのアクティビティは確認されていません。私たちはコードをテストしましたが、私たちのテスト環境ではこれは機能しないようでした。私たちは、この PoC を使って CVE-2024-6387 の脆弱性を悪用したリモート コード実行を実現できませんでした。

中間ガイダンス

パロアルトネットワークスでは、すべての OpenSSH インスタンスを OpenSSH の最新バージョン (v9.8p1 以降) に更新することを推奨します。

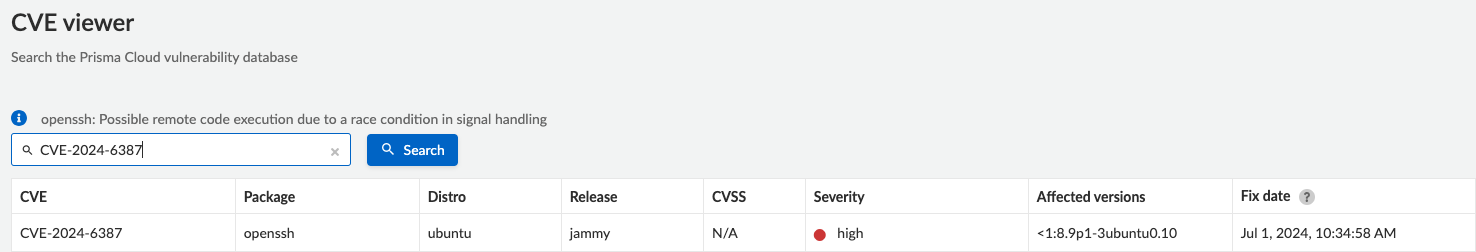

Prisma Cloud は、VM、サーバーレス、コンテナ リソース、クラウド イメージ リポジトリーなど、CVE-2024-6387 に対して脆弱なクラウド リソースの存在を検出します (図 1 参照)。

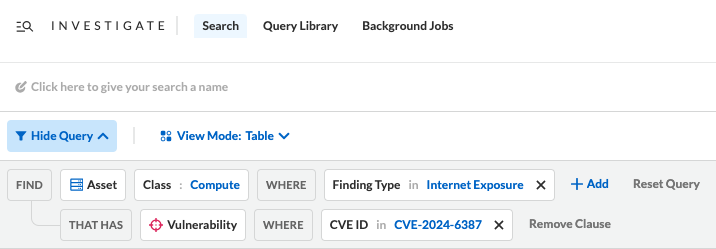

Prisma Cloud をご利用のお客様は、自組織のクラウド環境内に「インターネット アクセス可能かつ CVE-2024-6387 に対して脆弱なクラウド リソース」が存在するかどうかを照会できます (図 2 参照)。

クラウド リソース内に RegreSSHion 脆弱性をもつインスタンスが見つかった場合は、それらの OpenSSH を最新バージョンに更新してください。またそれらの脆弱なクラウド リソースに対して悪意のある接続が確立されていないかどうかを確認する調査を開始する必要があります。

Unit 42 マネージド スレット ハンティング チームによるクエリー

Unit 42 のマネージド スレット ハンティング チームは、本 CVE の悪用に関する後の展開を継続的に監視していきます。Cortex XDR をご利用のお客様は、以下の XQL クエリーを利用して、影響を受けるバージョンの OpenSSH を実行しているホストを特定できます。

|

1 2 3 4 5 6 7 8 9 10 11 12 |

// CVE-2024-6387 に対して脆弱なホストを識別するクエリー preset = host_inventory_applications | filter endpoint_type = ENUM.AGENT_TYPE_SERVER | filter lowercase(application_name) ~= "openssh(-server)?" | alter product_major_version = to_number(arrayindex(split(raw_version, "."), 0)), product_minor_version_stage_1 = arrayindex(split(raw_version, "."), 1), product_rev = to_number(arrayindex(split(raw_version, "p"), 1)) | alter product_minor_version = to_number(arrayindex(split(product_minor_version_stage_1, "p"), 0)) // (name:"openssh" and version<4.4) or (name:"openssh" and version<9.8 and version>=8.5) | filter product_major_version < 4 or (product_major_version = 4 and product_minor_version < 4) or (product_major_version = 8 and product_minor_version >= 5) or (product_major_version = 9 and product_minor_version < 8) | fields endpoint_name, application_name, raw_version, product_major_version, product_minor_version, product_rev | dedup endpoint_name |

結論

CVE-2024-6387 (別名 RegreSSHion) は glibc ベースの Linux システム上の OpenSSH サーバー (sshd) におけるシグナル ハンドラー競合状態の脆弱性です。本脆弱性の深刻度は「High (重要) CVSS8.1」と評価されており、root 権限による未認証のリモート コード実行 (RCE) につながる可能性があります。

本脆弱性は、8.5p1〜 9.8p1 のすべての OpenSSH サーバーのバージョンと、OpenSSH バージョン 4.4p1 より前のバージョンで CVE-2006-5051 に対するパッチがバックポートされていないか CVE-2008-4109 に対するパッチが適用されていない場合に影響を受けます。PAN-OS の SSH 機能は CVE-2024-6387 の影響を受けません。

この脆弱性の概念実証 (PoC) コードは存在しますが、2024 年 7 月 2 日現在、野生でのアクティビティは確認されていません。私たちはコードをテストしましたが、私たちのテスト環境ではこれは機能しないようでした。私たちは、この PoC を使って CVE-2024-6387 の脆弱性を悪用したリモート コード実行を実現できませんでした。

パロアルトネットワークス製品による CVE-2024-6387 への保護

パロアルトネットワークスのお客さまには、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

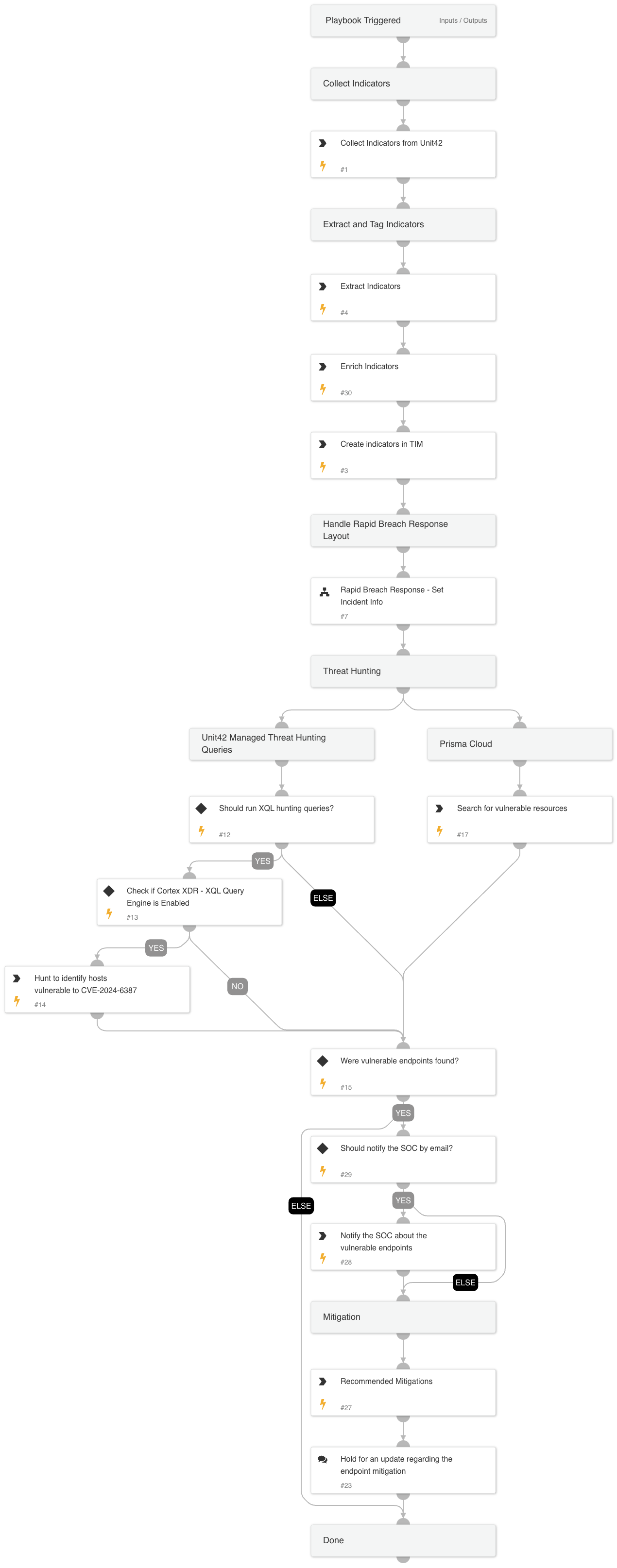

Cortex XSOAR

Cortex XSOARは CVE-2024-6387 に対応するレスポンス パックとプレイブックを公開し、緩和プロセスの自動化、迅速化を支援します。このプレイブックは、次のタスクを自動化します: 最初に、インジケーターの収集、抽出、エンリッチメント。次に、Prisma Cloud と Cortex XDR XQL クエリーを使った脆弱なエンドポイントの検索。脆弱なエンドポイントが見つかった場合は、通知メールを送信するオプションがあります。

最後に、緩和フェーズでは、公式の OpenSSH CVE-2024-6387 パッチと Unit 42 による緩和推奨事項がユーザーにすみやかに通知されます。

Cortex XDR / XSIAM

Cortex XDR、XSIAM エージェントには複数の防御層があり、同脆弱性の悪用によって実行されうるアクティビティからお客様を保護します。これらの防御層には、Exploit Prevention (エクスプロイト防止)、Local AI analysis (ローカル AI 分析)、WildFire、Behavioral Threat Protection (振る舞い脅威分析: BTP)、Reverse Shell Protection (リバース シェル保護) モジュールが含まれます。これらにより、このような悪意のあるアクティビティを初見で防止します。

弊社の多層セキュリティ アプローチにより Behavioral Threat Protection (BTP)、Advanced WildFire (AWF)、Local Analysis (LA)、Reverse Shell Protection など、これらのアクティビティを防止するさまざまな機能が導入されています。

Cortex Xpanse

Cortex Xpanse には、インターネット上に直接公開されている脆弱な OpenSSH サーバーを特定し、発見結果をセキュリティ担当者にエスカレーションする機能があります。同製品をご利用のお客様は、「Insecure OpenSSH Attack Surface Rule」が有効になっていることをご確認ください。これにより、本リスクに関するアラートを有効化できます。特定結果は、Threat Response Center または Expander のインシデント ビューで確認できます。またこの発見結果は、攻撃対象領域管理 (ASM) モジュールをご購入いただいている Cortex XSIAM のお客様もご利用になれます。Cortex Xpanse と XSIAM には、インターネットに公開されている OpenSSH サーバーの脆弱性を自動的に緩和する機能もあります。

Prisma Cloud

Prisma Cloud は CVE-2024-6387 に対する検出機能を備えています。Prisma Cloud Agent とエージェントレス脆弱性スキャンによる防御機能も存在します。さらに、Prisma Cloud の Software Composition Analysis (ソフトウェア構成分析、SCA) は、クラウド開発ライフサイクル全体にわたって、クラウド イメージ リポジトリー内も含め、脆弱なクラウド リソースを検出できます。

追加リソース

- OpenSSH Vulnerability: CVE-2024-6387 FAQs and Resources – Qualys

- CVE-2024-6387 – Ubuntu

- CVE-2024-6387 – CVE.org, The MITRE Corporation

- CVE-2024-6387 Informational Bulletin: Impact of OpenSSH regreSSHion Vulnerability – Palo Alto Networks

2024-07-03 11:10 JST 英語版更新日 2024-07-02 16:20 PDT の内容を反映し、整合性を調整、Cortex XDR および XSIAM に関する保護情報を追記

2024-07-03 11:10 JST 英語版更新日 2024-07-02 13:52 PDT の内容を反映し、Cortex XSOAR に関する製品保護情報を追記

2024-07-04 10:00 JST 英語版更新日 2024-07-03 07:04 PDT の内容を反映し、Cortex XDR および XSIAM に関する保護情報を一部小さな更新を追加

2024-07-09 09:30 JST 英語版更新日 2024-07-08 14:43 PDT の内容を反映し、図 3 の Cortex XSOAR プレイブックに関する情報を追加

2024-07-09 09:08 JST 英語版更新日 2024-07-10 15:11 PDT の内容を反映し、Cortex XSOAR に関連する情報を追記

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得