概要

Trigonaランサムウェアは、セキュリティ リサーチャーが2022年10月下旬に初めて発見した比較的新しい系統です。VirusTotalから入手したTrigonaランサムウェアのバイナリーや身代金要求メモ、Unit 42のインシデント対応からの情報を分析した結果、Trigonaは2022年の12月に非常にアクティブで、侵害された可能性のある組織が少なくとも15団体存在していたと判断されます。侵害された組織の業種は、製造、金融、建設、農業、マーケティング、ハイテクなどです。

Unit 42のリサーチャーは、2023年1月に2つ、2023年2月に2つ、新たなTrigonaの身代金要求メモを確認しました。Trigonaの身代金要求メモは特徴的で、通常のテキストファイルは使いません。HTMLアプリケーションとして提供されるのですが、このなかには一意なコンピューターID(CID)と被害者ID(VID)を含むJavascriptが埋め込まれています。

パロアルトネットワークスはCortex XDR、Prisma Cloud、次世代ファイアウォール(WildFireなどのクラウド提供型セキュリティサブスクリプションを利用)、インシデント対応などの製品・サービスでTrigonaランサムウェアの検出と防止を支援します。

| 関連するUnit 42のトピック | Ransomware, Ransomware Threat Report, CryLock |

Trigonaの概要

Trigona(刺針の退化したハリナシミツバチ属の名前でもある)に最初に言及したのは2022年10月末のセキュリティ リサーチャーらによるツイートでした。これらのマルウェア サンプルはBleepingComputerに渡され、同社は2022年11月29日にこのランサムウェアに関するブログ記事を公開しました。弊社Unit 42のコンサルタントもインシデント対応のなかで直接Trigonaを目にしています。

Unit 42のリサーチャーはTrigonaの脅威オペレーターらによる標的環境への初期アクセス取得、偵察の実施、リモート監視・管理(RMM)ソフトウェアによるマルウェアの転送、新規ユーザーアカウントの作成、ランサムウェアの展開などの行為を観測してきました。

ランサムウェアの解析

ランサムウェアのバイナリー

Unit 42はTrigonaランサムウェアのバイナリー サンプル(svhost.exeという名前がつけられていた)を入手して分析しました。実行時、このランサムウェア バイナリーはTDCP_rijndael (DelphiのAESライブラリー)を使ってファイルを暗号化します。その後、ファイル拡張子._lockedを追加し、レジストリー キーを変更して永続性を確保し、身代金要求メモをドロップします。

このランサムウェア バイナリーは以下のコマンドライン引数をサポートしています。

| 引数 | 説明 |

| /full | ランサムウェアの全機能を実行。ローカルファイル、ネットワークファイルの両方を暗号化する。ランサムウェア バイナリー用と身代金要求メモ用のレジストリー キーを2つ作成して永続化をはかる |

| /!autorun | 永続化用レジストリー キーの作成をスキップする |

| /test_cid "<test>" | 生成されたデフォルトCIDを上書きして"<test>"に指定した値で置き換える |

| /test_vid "<test>" | 生成されたデフォルトVIDを上書きして"<test>"に指定した値で置き換える |

| /p "<path>" または /path "<path>" | "<path>"に指定したパス内のファイルだけを暗号化する |

| /!local | ローカル システム上のファイルは暗号化せずローカル ネットワーク上のファイルだけを暗号化する |

| /!lan | ローカル ネットワーク上のファイルは暗号化せずローカル システム上のファイルだけを暗号化する |

| /autorun_only "<path>" | 永続化用レジストリー キーの作成のみを実行する。デフォルト パスの上書用に、オプションで "<path>"を指定可能。ファイルは暗号化されない |

このランサムウェアはCurrentVersion\Runに2つのキーを作成することで永続性を確保しています。CurrentVersion\Runのキーには、ユーザーがログインしたときに実行するプログラムへの参照が含まれています。

1つのキーは、ユーザーがログインするたびにランサムウェア バイナリーを実行し、再起動時に暗号化プロセスが再開するようにしています。もう1つのキーは、ユーザーがログインするたびに身代金要求メモが開くようにするものです。

身代金要求メモ

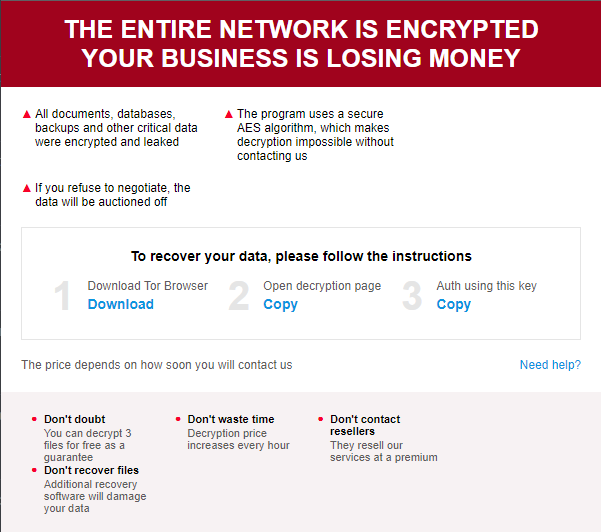

Trigonaの身代金要求メモはhow_to_decrypt.htaという名前でシステムにドロップされます。このファイルのHTMLコードにはJavascriptの機能が埋め込まれていて、このJavascriptで以下の図1に示す身代金要求メモの詳細を表示します。

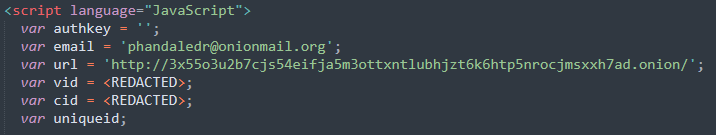

Unit 42のリサーチャーは、身代金要求メモ内のJavascriptに以下の情報が含まれていることを確認しました。

- 生成された一意なCIDとVID

- 交渉用Torポータルへのリンク

- 連絡先メールアドレス

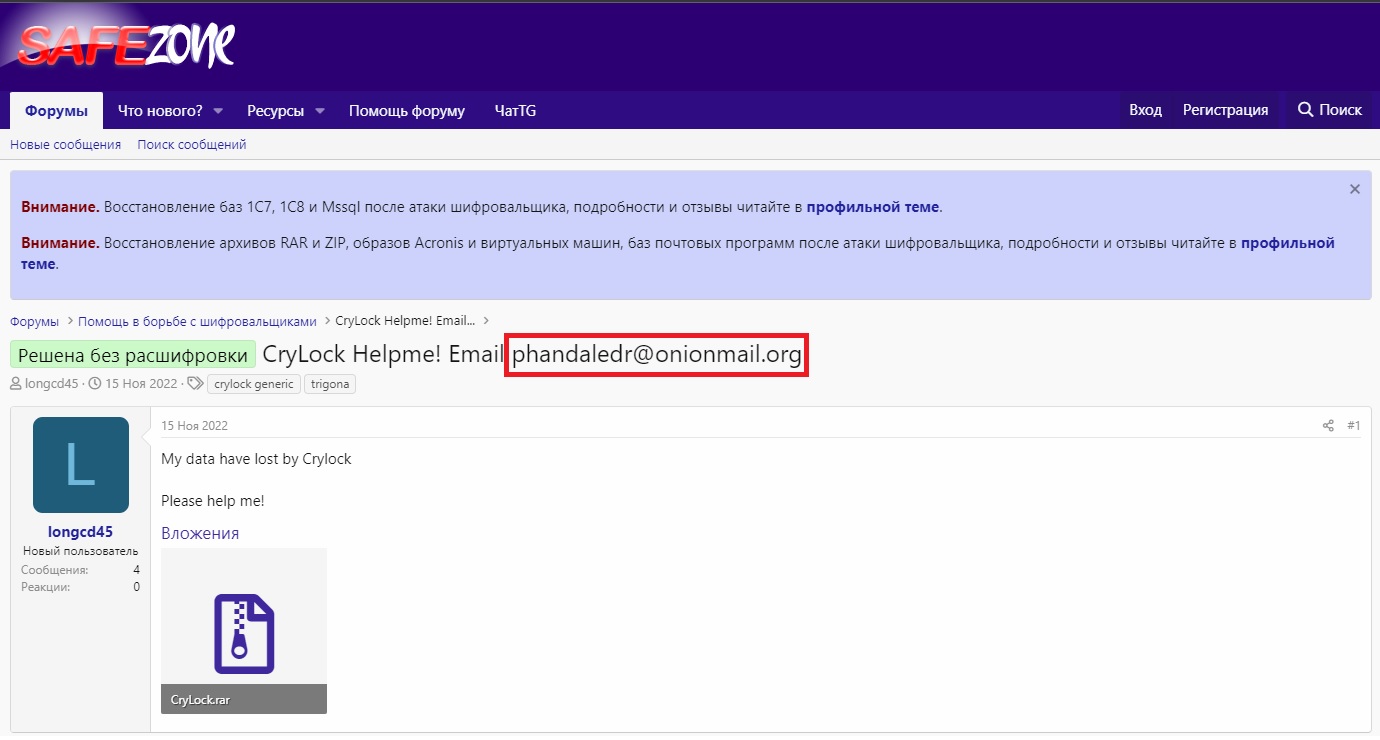

下の図2の連絡先メールアドレスはphandaledr@onionmail[.]orgです。ほかのTrigonaの身代金要求メモではfarusbig@tutanota[.]comが連絡先メールアドレスに使用されているのが確認されています。

被害組織

Trigonaの身代金要求メモに埋め込まれたJavascriptのVIDを調べた結果、2022年12月に侵害された可能性のある組織が少なくとも15団体特定されました。また2023年1月には2件、2023年2月には2件の新たなTrigonaの身代金要求メモが確認されました。

Trigonaランサムウェアは世界中のさまざまな組織に影響を与えた侵害行為に関連づけられており、被害組織は製造、金融、建設、農業、マーケティング、ハイテクなどの業種にまたがっています。影響を受けた組織の所在地は、米国、イタリア、フランス、ドイツ、オーストラリア、ニュージーランドでした。

リーク サイト解析

観測当初、Trigonaにはリーク サイトを使って二重恐喝を行った形跡がありませんでした。そのかわり身代金要求メモには被害組織に対する交渉用ポータルが提示されていました。ところが同ランサムウェア ファミリーの調査中、私たちは、IPアドレス45.227.253[.]99にホストされているTrigonaに帰属するリーク サイトをあるリサーチャーが特定したことを確認しました。

Unit 42のリサーチャーは45.227.253[.]99のSSHキーに着目し、そこからTrigonaのインフラに関連するほかの3つのIPアドレスを特定しました。

- 45.227.253[.]106

- 45.227.253[.]98

- 45.227.253[.]107

各IPアドレスはecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBMjqeyIfJyuimtE414TBCxN+lHleN5/P3CNiD4uln5xyHjyw4muLePQj2y3yOJ7GLlTvjrheWlrot3REko99eKQ=という同じSSHキーを共有しています。

IPアドレス45.227.253[.]99と45.227.253[.]106は8000/tcpでWebサービスをホストしていましたが、45.227.253[.]98と45.227.253[.]107はWebサービスをホストしていませんでした。

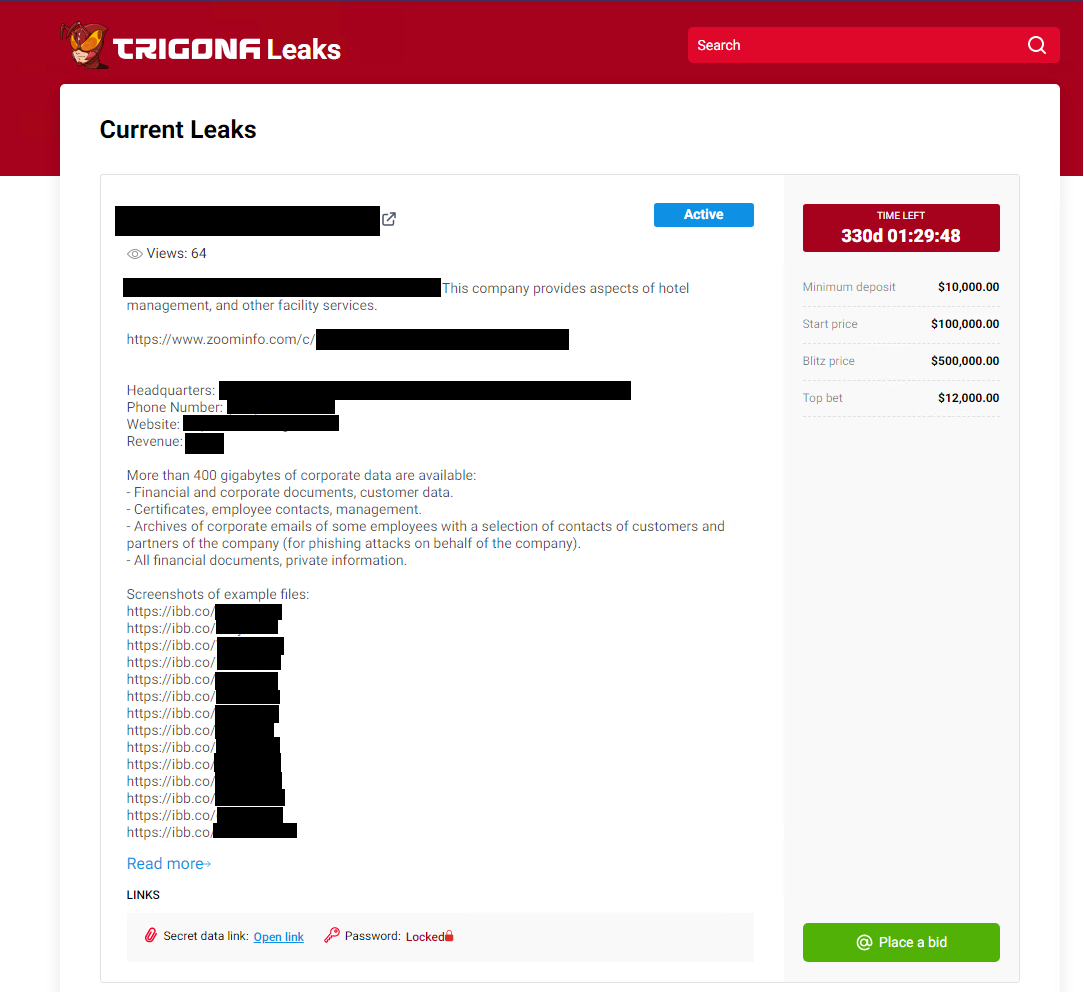

また私たちは、IPアドレス45.227.253[.]99が2022年12月6日から2023年1月27日までの間、Webサービスをホストしていたことを確認しました。2023年2月13日、IPアドレス45.227.253[.]106ではHTMLのタイトルが「Trigona Leaks」となっているWebサービスをホストしはじめ、このWebサービスは2023年3月3日までアクティブでした。

各Webサービスは以下の情報を提供していました(図3)。

- 被害組織の説明

- 被害組織のZoomInfo (米国の営業支援SaaSサービス)ページ

- 窃取データの説明

- サンプル ファイルのスクリーンショットへのリンク

- カウントダウン タイマー

- データへの入札ボタン

[@Place a bid (入札する)]ボタンにはauction@mailthink[.]netへのmailtoリンクが含まれていました。Mailthinkは一時的に利用する使い捨てメールアドレスを作成できるサービスです。

このリークサイトがアクティブだった間、被害を受けた組織が4団体記載されていました。

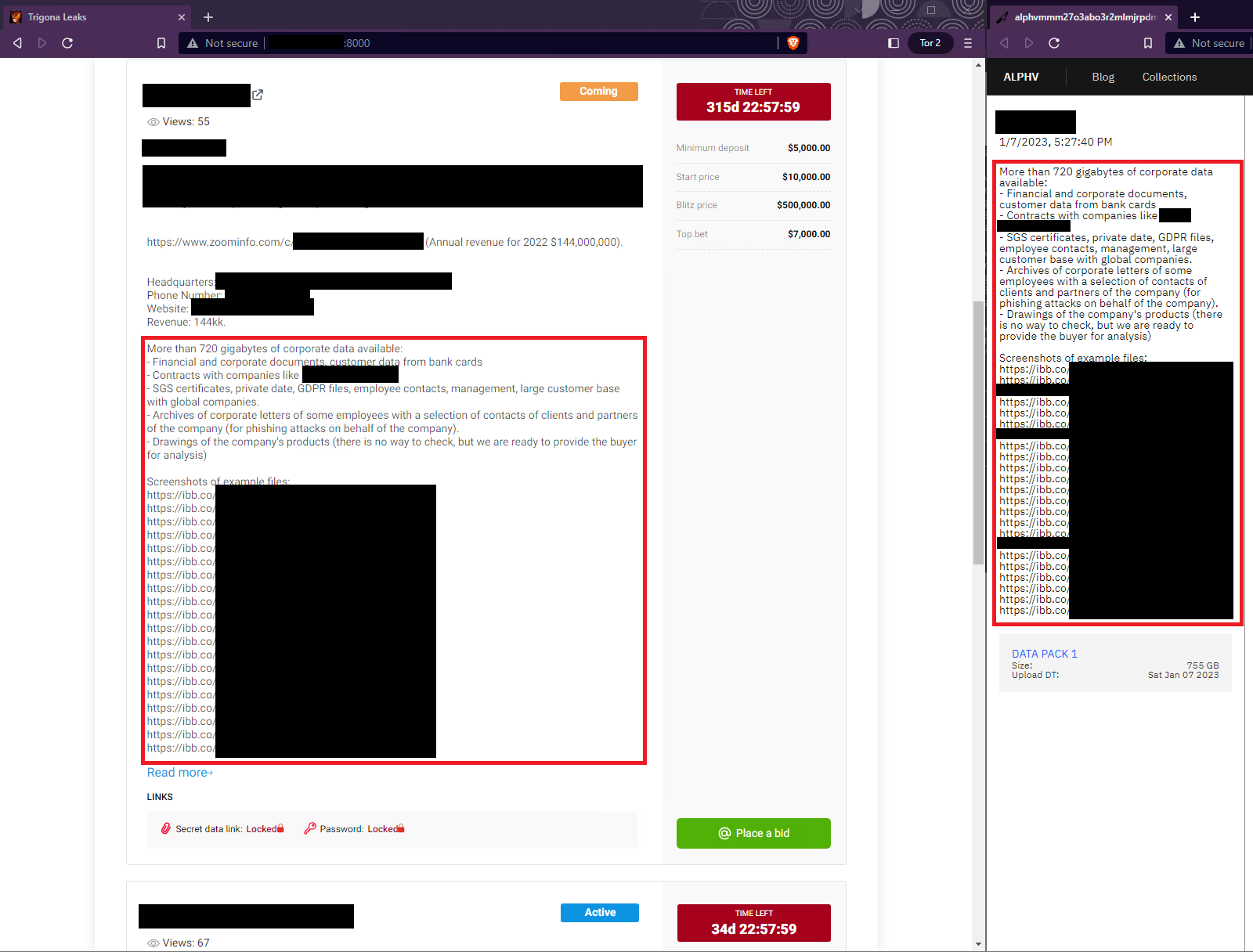

- 被害組織1の場合、BlackCat(ALPHV)のリーク サイトとほぼ重複した内容の投稿がされており、カウントダウン タイマーは300日以上を示していました。Arete Incident Responseのセキュリティリサーチャーが最近観測したところによれば、Trigonaはランサムウェア グループBlackCatの威を借り、かつBlackCatのデータ リーク サイトを利用して、被害組織に圧力をかけて脅迫を行っていました。被害組織1がTrigonaによる影響を受けたかどうかは不明です。

- 被害組織2の場合もBlackCat(ALPHV)のリーク サイトと重複した内容が投稿されており、カウントダウン タイマーは300日以上を示していました。被害組織2がTrigonaによる影響を受けたかどうかは不明です。

- 被害組織3の場合、関連する身代金要求メモがVirusTotalに存在しており、カウントダウン タイマーは30日強を示していました。Unit 42は高い確度で被害組織3がTrigonaによる影響を受けたと評価しています。

- 被害組織4の場合、ほかのランサムウェア ギャングのリーク サイトには記載がなく、カウントダウン タイマーは300日以上を示していました。Unit 42は当該団体と関連する身代金要求メモを確認しておらず、被害組織4がTrigonaによる影響を受けたかどうかは不明です。

被害組織1、2、4の300日を超えるカウントダウン タイマーは、攻撃者が支払いを要求するインシデント対応事例で私たちが通常確認してきた2〜4週間という期間を大きく超えていました。

以下の特徴から、Unit 42 チームでは中程度の確度で「表層Webのリーク ページはダークWeb移行前の機能テスト用開発環境だったのではないか」と考えています。

- BlackCatのリーク サイトからの重複と思われる書き込みが複数ある(図4)

- カウントダウン タイマーのなかにかなり長いものがある

- このリーク サイトは表層Webではすでに利用できない状態になっている

CryLockランサムウェアとの類似性

TrigonaランサムウェアのオペレーターとCryLockランサムウェアのオペレーターとは戦術、技術、手順(TTP)が重複しています。このことから、かつてCryLockランサムウェアを展開していたランサムウェア脅威アクターがTrigonaランサムウェアの展開に移行した可能性が考えられます。Unit 42が分析したTrigonaの身代金要求メモと関連していた電子メール(phandaledr@onionmail[.]org)は、CryLockランサムウェアについて議論していたオンライン フォーラムで言及されていたことがあります(図5)。

加えて、どちらのランサムウェアファミリーもHow_to_decrypt.htaという名前のHTMLアプリケーション形式の身代金要求メモをドロップします。さらに、身代金要求メモのメッセージにも共通点があります。

- すべての「documents, databases, backups, and other critical」ファイルとデータが暗号化されたという文言

- 暗号アルゴリズムにAESを採用しているところ

- 「the price depends on how soon you will contact us」という文言

ツールと技術

Unit 42はTrigonaと関連する悪意のあるアクティビティが、侵害されたWindows 2003サーバーから始まり、その後脅威オペレーターが内部偵察のためにNetScanを実行したという証拠を確認しています。

NetScan

Unit 42のアナリストがNetScanの出力を復元したところ、キリル文字が含まれていることがわかりました(図6)。NetScanのデフォルト言語のロシア語への変更は、初回インストール時に設定可能なオプションです。

偵察の実施後、Trigonaのオペレーターはリモートアクセス・管理(RMM)ツールのSplashtopを使い、以下のマルウェアを標的の環境に転送していました。

脅威アクターが悪意をもって正規製品を悪用・転用するのは珍しいことではなく、悪用された正規製品の側に必ずしもなにか問題や悪意があるということは意味しません。

start.bat

start.batは以下のアクティビティを行うバッチ スクリプトです。

- C:\tempに新しいフォルダを作成する

- 侵害された内部SMB(Server Message Block)サーバーから、新しく作成されたテンポラリフォルダに、ほかの悪意のあるバッチ ファイルやEXEファイルをコピーする

- turnoff.batを実行する

turnoff.bat

turnoff.batはクリーンアップ用のスクリプトで、システムから攻撃の証拠を取り除くのに使われます。以下のアクティビティを実施してクリーンアップを行います。

- マウントされているドライブのごみ箱を空にする

- sc stopとtaskkillを使い、リモート デスクトップ ツールからWindows Defenderまで、さまざまな種類の100以上の関連サービスの停止を試みる

- VMware、Hyper-V、SQLに関連するサービスの停止を試みる

- 上述の停止対象サービスと関連する複数の実行中のタスクを終了させる

- (wevutil clを使って) Windowsイベントログを消去する

- ボリューム シャドウ コピーを削除する

- すべてのネットワーク ドライブの接続を解除する

Unit 42のリサーチャーがふだん目にするほかの脅威アクターのクリーンアップ用スクリプトはもっと小さく、対象アクターの使うツールに特化したものです。turnoff.batの停止対象サービスやタスクに一貫性が見られないのは、このツールにより、できるだけたくさんのシステムを暗号化しようとしているためかもしれません。

newuser.bat

newuser.batというバッチ スクリプトは、名前がfredlaでパスワードがQw123456の新規ユーザーを作成するスクリプトです。このスクリプトはこのfredlaというユーザーをAdministratorローカル グループとRemote Desktop Usersローカル グループに追加します。脅威アクターは、特権ユーザーのアカウントを作成することで標的システムへのアクセスを維持する場合があります。こうしておけば標的システムに常駐するリモート アクセス ツールをインストールせずにすみます。

DC2.exe

DC2.exeにはパスワードで保護されたバージョンのMimikatzが含まれています。Mimikatzは、Windowsオペレーティング システムからパスワードやクレデンシャル(認証情報)などの機微情報を抽出するのに使われるツールです。

このバージョンのMimikatzはUPXでパックされています。UPXは正当な理由でファイルサイズ圧縮に使われることも多いですが、脅威アクターがUPXをはじめとするパッカーを使い、その中のペイロードを静的に検知されないようにする行為が頻繁に観測されています。

このツールもパスワードで保護されています。これによりもう1段保護用のレイヤーを追加し、攻撃者は自分たちのプログラムを正常に動作できるようにしています。

実行されると、続行するのにパスワードが要求されます。その後パスワードのMD5ハッシュを計算し、4dbf44c6b1be736ee92ef90090452fc2と等しければプログラムの実行が継続されます。

このMD5ハッシュを得るのに必要なパスワードは「boris」です。

Mimikatzは正当な用途で使用されることも多いですが、Unit 42 のリサーチャーがもっとも多く確認しているのは以下の用途で同ツールを脅威アクターが悪用しているケースです。

- クレデンシャルのロード

- MimikatzはWindowsメモリー、Local Security Authority Subsystem Service(LSASS)プロセス、Windowsレジストリーなどのさまざまなソースからクレデンシャルをロードします。

- クレデンシャルのダンプ

- その後、Mimikatzはユーザー名、パスワード、ハッシュ、Kerberosチケットなどのクレデンシャルを抽出し、画面やファイルにダンプします。

- クレデンシャルの操作

- Mimikatzを使ってダンプされたクレデンシャルを操作できます。たとえばパスワードを変更したり、新しいユーザー アカウントを作成したり、グループにユーザーを追加したりできます。

- クレデンシャルのインジェクション

- Mimikatzを使って操作済みのクレデンシャルをほかのプロセスに注入(インジェクト)したり、ほかのユーザーになりすましたり、制限されたリソースにアクセスしたりできます。

DC4.exe

DC4.exeは小さなバイナリーです。UPXでパックされ、パスワードで保護されています。このプログラムは埋め込みのバッチ ファイルを生成して実行します。DC2.exe同様、バイナリーの実行を許可するパスワードは「boris」です。

バッチ ファイルを実行するとシステムに次のような変更が加わります。

- ユーザー アカウント制御(UAC)を無効にし、HelpPane.exe、utilman.exe、Magnify.exe、sethc.exeに対し、cmd.exeをデバッガとして設定する。これはNT AUTHORITY\SYSTEM権限でのコマンド プロンプト作成を可能にする「スティッキー キー バックドア(固定キー機能を使うバックドア)」の作成でよく使われる手法

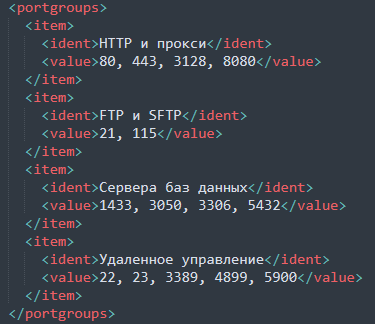

- netshコマンドを使いファイアウォールで特定ポートを開けてリモート デスクトップ接続を許可させる

- Windowsのレジストリーを変更し、リモートデスクトップ接続を許可させる

- ユーザー名がsys、パスワードがMm1518061+-の新規ユーザー アカウントを作成し、このユーザーをAdministratorグループとRemote Desktop Usersグループに追加する

DC6.exe

DC6.exeは、一般公開されているAdvanced Port Scannerというツールのインストーラーで、Inno Setupインストーラー パッケージにラップされています。Inno SetupというのはWindowsプログラム用のフリー ソフトウェア インストーラーです。Advanced Port Scannerは脅威アクターに悪用されることの多いツールで、ネットワークのスキャンとマッピングを行ってラテラルムーブや発見につなげます。

Advanced Port ScannerをInno Setupでラッピングすると、コードに難読化レイヤーが追加され、静的シグネチャの検出を回避しやすくなります。従来型の静的コード シグネチャにたよれないので動的解析による機能判定を余儀なくされます。

戦術・技術・手順(TTP)

| 戦術/技術 | 説明 |

| TA0002 Execution | |

| T1072. Software Deployment Tools | TrigonaのオペレーターはSplashtopを使ってラテラルムーブを行い、被害環境の侵害ホスト間でマルウェアを転送します。 |

| TA0003 Persistence | |

| T1546.008. Accessibility Features | DC4.exeはバッチスクリプトを1つ作成し、このバッチスクリプトが「スティッキー キー バックドア」を作成します。スティッキー キー バックドアによりNT AUTHORITY\SYSTEMの特権を持つをコマンドプロンプトを作成できます。 |

| T1136. Create Account | newuser.batは、ユーザー名が「fredla」、パスワードが 「Qw123456」の新規ユーザーを作成します。 |

| T1098. Account Manipulation | Trigonaのオペレーターは管理者アカウントを侵害してNetScanの実行などの悪意のあるアクティビティに使います。 |

| TA0005 Defense Evasion | |

| T1027. Obfuscated Files or Information | TrigonaのオペレーターはDC2.exeとDC4.exeのパックにUPXを使って静的シグネチャによる検出を回避します。DC6.exeでは、TrigonaはInno Setupインストーラー内にAdvanced Port Scannerのインストーラーを隠すことにより静的シグネチャによる検出を回避していました。 |

| T1112. Modify Registry | DC4.exeはバッチスクリプトを1つ作成します。このバッチスクリプトが実行されると、Windowsのレジストリーが書き換えられ、リモート デスクトップ 接続が許可されます。 |

| T1562.004. Disable or Modify System Firewall | Trigonaのオペレーターは DC4.exeを使ってファイアウォールがリモート デスクトップ プロトコル(RDP)用のポートを開くようにします。 |

| T1070.001. Indicator Removal: Clear Windows Event Logs | Trigonaのオペレーターはturnoff.batを使ってイベントログを消去します。使われるコマンドはwevtutil clです。 |

| T1070.004. Indicator Removal: File Deletion | Trigonaのオペレーターはmim.exe、mim32.exe、 zam.exe、zam.batといったファイルを削除して痕跡を隠します。mim32.exeはMimikatz関連、zam.exeとzam.batはNetScan関連です。 |

| T1036.004. Masquerade Task or Service | 正規のWindowsのバイナリーを模倣するためにTrigonaのランサムウェア バイナリーにはsvhost.exeという名前がつけられていました。 |

| TA0006 Credential Access | |

| T1555. Credentials from Password Stores | TrigonaのオペレーターはMimikatzを使ってパスワードをダンプします。 |

| T1003.001. OS Credential Duping: LSASS Memory | TrigonaのオペレーターはMimikatzを使ってLSASSからパスワードをダンプします。 |

| TA0007 Discovery | |

| T1046. Network Service Discovery | TrigonaのオペレーターはNetScanを使って被害ドメイン内のホストを列挙します。これによりリモートから悪用しうるソフトウェアをインストール済みのホストを被害ドメイン内で探します。 |

| T1069. Permission Groups Discovery | TrigonaのオペレーターはNetScanを使ってAdministratorsグループでセキュリティが有効になっているローカル グループのメンバーシップを列挙します。 |

| T1021.001. Remote Desktop Protocol | TrigonaのオペレーターはRDPを使って被害環境のラテラルムーブを行います。 |

| TA0008 Lateral Movement | |

| T1570. Lateral Tool Transfer | TrigonaのオペレーターはSplashtopを使って悪意のあるツールを被害環境内のコンピュータ間で転送します。 |

| TA0011 Command and Control | |

| T1105. Ingress Tool Transfer | TrigonaのオペレーターはSplashtopを使ってnetscan.exe、netscan.lic、netscan.xml、newuser.bat、start.bat、turnoff.batを転送します。 |

| T1219. Remote Access Software | Trigonaのオペレーターは、標的システムにSplashtopなどのリモート アクセス ツールをインストール・実行します。 |

| TA0040 Impact | |

| T1486. Data Encrypted for Impact | Trigona ランサムウェアはファイルを暗号化し、ファイル拡張子として._lockedを付与します。 |

| T1489. Service Stop | turnoff.batはsc stop とtaskkillを使ってリモート デスクトップ ツール(ScreenConnect、LogMeIn、TeamViewerなど)、VMware、Hyper-V、SQLと関連するサービスを停止します。 |

| T1490. Inhibit System Recovery | Trigonaのオペレーターはturnoff.batを使ってボリューム シャドウ コピーを削除します。 |

結論

Trigonaは比較的新しいランサムウェア系統で、これまであまりセキュリティ関連ニュース記事で取り上げられてきませんでした。セキュリティコミュニティでの認知が広がっていないおかげで、ほかの知名度の高いランサムウェアのオペレーションがニュースのヘッドラインを賑わすその蔭で、Trigonaはひそかに被害組織を攻撃しています。私たちは、Trigonaと、このグループが使う「パスワードで保護された実行ファイルを使ってマルウェアを難読化する」という珍しい手口に光を当てることで、防御側がこの脅威からうまく自組織を保護できることを願っています。

Unit 42チームが確認した一連の被害組織やTrigonaの開発途上にあるリーク サイトからすると、このランサムウェアの背後にいるオペレーターやアフィリエイトたちは、今後も悪意のあるアクティビティを継続(おそらくは拡大)するものと思われます。

パロアルトネットワークスのお客様は以下の製品を通じてTrigonaの脅威からの保護を受けています。

- 現在WildFireはTrigonaの既知のバイナリーをすべて「malicious (悪意あるもの)」としてリストに加えています。これによりPrisma CloudとCortex XDRはアラートを発報します。

- Prisma Cloudは、適切に設定されたDefenderエージェントを通じ、Wildfireを使って本マルウェアが実行されたインスタンスを検出します。

- また、Windows 2016とWindows 2019を稼働するサーバー、Windows Docker ContainerのホストにはPrisma Cloud Defenderエージェントをインストールできます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

IoC

| IoC | 備考 |

| bef87e4d9fcaed0d8b53bce84ff5c5a70a8a30542100ca6d7822cbc8b76fef13 | svhost.exe (ランサムウェア バイナリー) |

| 853909af98031c125a351dad804317c323599233e9b14b79ae03f9de572b014e | Splashtop |

| 24123421dd5b78b79abca07bf2dac683e574bf9463046a1d6f84d1177c55f5e5 | Netscan |

| 4724EE7274C31C8D418904EE7E600D92680A54FECDAC28606B1D73A28ECB0B1E | Netscan |

| e22008893c91cf5bfe9f0f41e5c9cdafae178c0558728e9dfabfc11c34769936 | Netscan |

| 8d069455c913b1b2047026ef290a664cef2a2e14cbf1c40dce6248bd31ab0067 | Netscan |

| 544a4621cba59f3cc2aeb3fe34c2ee4522593377232cd9f78addfe537e988ddc | start.bat |

| a15c7b264121a7c202c74184365ca13b561fb303fb8699299039a59ab376adc6 | turnoff.bat |

| b7fba3abee8fd3bdac2d05c47ab75fdaa0796722451bed974fb72e442ab4fefd | newuser.bat |

| e5cf252041045b037b9a358f5412ae004423ad23eac17f3b03ebef7c8147a3bb | Mimikatz |

| 5603d4035201a9e6d0e130c561bdb91f44d8f21192c8e2842def4649333757ab | Mimikatz |

| 69f245dc5e505d2876e2f2eec87fa565c707e7c391845fa8989c14acabc2d3f6 | Mimikatz |

| phandaledr@onionmail[.]org | 身代金要求メモの連絡用メール |

| farusbig@tutanota[.]com | 身代金要求メモの連絡用メール |

| how_to_decrypt.hta | 身代金要求メモの名前 |

| 94979b61bba5685d038b4d66dd5e4e0ced1bba4c41ac253104a210dd517581b8 | DC2.exe |

| 9c8a4159166062333f2f74dd9d3489708c35b824986b73697d5c34869b2f7853 | DC4.exe |

| c5d09435d428695ce41526b390c17557973ee9e7e1cf6ca451e5c0ae443470ca | DC6.exe |

| 3x55o3u2b7cjs54eifja5m3ottxntlubhjzt6k6htp5nrocjmsxxh7ad[.]onion | TrigonaのTORの交渉用ポータル |

| 45.227.253[.]99 | Trigonaのアクティビティに関連するIPアドレス |

| 45.227.253[.]106 | 現在Trigonaリーク サイトをホストしているIPアドレス |

| 45.227.253[.]98 | Trigonaのアクティビティに関連するIPアドレス |

| 45.227.253[.]107 | Trigonaのアクティビティに関連するIPアドレス |

追加リソース

- Trigona ransomware spotted in increasing attacks worldwide - BleepingComputer

- Ransomware Roundup - Trigona Ransomware - Fortinet

製品による保護の指針

| 製品/サービス | 行動指針 |

| Execution, Persistence, Privilege Escalation, Defense Evasion, Credential Access, Discovery, Lateral Movement | |

| 以下の一連の行動指針は次の技術を緩和します。

Command and Scripting Interpreter [T1059], Create Account [T1136], Account Manipulation [T1098], Local Account [T1136.001], File Deletion [T1070.004], Modify Registry [T1112], Disable or Modify Tools [T1562.001], Disable or Modify System Firewall [T1562.004], Deobfuscate/Decode Files or Information [T1140], Match Legitimate Name or Location [T1036.005], Disable Windows Event Logging [T1562.002], Obfuscated Files or Information [T1027], Clear Windows Event Logs [T1070.001], Masquerade Task or Service [T1036.004], Credentials from Password Stores [T1555], OS Credential Dumping [T1003], LSASS Memory [T1003.001], System Network Configuration Discovery [T1016], System Information Discovery [T1082], Network Service Discovery [T1046], Permission Groups Discovery [T1069], Remote Desktop Protocol [T1021.001], Lateral Tool Transfer [T1570], Software Deployment Tools [T1072], Registry Run Keys / Startup Folder [T1547.001], Accessibility Features [T1546.008], Bypass User Account Control [T1548.002] |

|

| 次世代ファイアウォール | User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| 少なくとも1つの[許可ネットワーク]を定義します。 | |

| すべてのゾーンに、すべての偵察プロテクション設定が有効化・調整され、適切なアクションに設定されたゾーン プロテクション プロファイルがあることを確認します。 | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Access Investigation Playbook |

| 次のXSOARのプレイブックをデプロイします - Block Account Generic | |

| 次のXSOARのプレイブックをデプロイします - Impossible Traveler | |

| 次のXSOARのプレイブックをデプロイします - Port Scan | |

| 次のXSOARのプレイブックをデプロイします - Cortex XDR - Isolate Endpoint | |

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| エクスプロイト対策機能を有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェア対策機能を有効にします | |

| ホスト ファイアウォール プロファイルを構成します | |

| 脅威防御 | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| Execution, Persistence, Privilege Escalation, Defense Evasion, Credential Access, Discovery, Lateral Movement | |

| 以下の一連の行動指針は次の技術を緩和します。

Create Account [T1136], Account Manipulation [T1098], Local Account [T1136.001], File Deletion [T1070.004], Modify Registry [T1112], Disable or Modify Tools [T1562.001], Disable or Modify System Firewall [T1562.004], Deobfuscate/Decode Files or Information [T1140], Match Legitimate Name or Location [T1036.005], Disable Windows Event Logging [T1562.002], Obfuscated Files or Information [T1027], Clear Windows Event Logs [T1070.001], Masquerade Task or Service [T1036.004], Credentials from Password Stores [T1555], OS Credential Dumping [T1003], LSASS Memory [T1003.001], System Network Configuration Discovery [T1016], System Information Discovery [T1082], Network Service Discovery [T1046], Permission Groups Discovery [T1069], Remote Desktop Protocol [T1021.001], Lateral Tool Transfer [T1570], Software Deployment Tools [T1072], Registry Run Keys / Startup Folder [T1547.001], Accessibility Features [T1546.008], Bypass User Account Control [T1548.002] |

|

| 次世代ファイアウォール | User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| 少なくとも1つの[許可ネットワーク]を定義します。 | |

| すべてのゾーンに、すべての偵察プロテクション設定が有効化・調整され、適切なアクションに設定されたゾーン プロテクション プロファイルがあることを確認します。 | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Access Investigation Playbook |

| 次のXSOARのプレイブックをデプロイします - Block Account Generic | |

| 次のXSOARのプレイブックをデプロイします - Impossible Traveler | |

| 次のXSOARのプレイブックをデプロイします - Port Scan | |

| 次のXSOARのプレイブックをデプロイします - Cortex XDR - Isolate Endpoint | |

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| エクスプロイト対策機能を有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェア対策機能を有効にします | |

| ホスト ファイアウォール プロファイルを構成します | |

| 脅威防御 | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| Persistence, Privilege Escalation, Defense Evasion | |

| 以下の一連の行動指針は次の技術を緩和します。

Create Account [T1136], Account Manipulation [T1098], Local Account [T1136.001], File Deletion [T1070.004], Modify Registry [T1112], Disable or Modify Tools [T1562.001], Disable or Modify System Firewall [T1562.004], Deobfuscate/Decode Files or Information [T1140], Match Legitimate Name or Location [T1036.005], Disable Windows Event Logging [T1562.002], Obfuscated Files or Information [T1027], Clear Windows Event Logs [T1070.001], Masquerade Task or Service [T1036.004], Registry Run Keys / Startup Folder [T1547.001], Accessibility Features [T1546.008], Bypass User Account Control [T1548.002] |

|

| 次世代ファイアウォール | User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| 少なくとも1つの[許可ネットワーク]を定義します。 | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Access Investigation Playbook |

| 次のXSOARのプレイブックをデプロイします - Block Account Generic | |

| 次のXSOARのプレイブックをデプロイします - Impossible Traveler | |

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| エクスプロイト対策機能を有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェア対策機能を有効にします | |

| Persistence, Privilege Escalation, Defense Evasion | |

| 以下の一連の行動指針は次の技術を緩和します。

File Deletion [T1070.004], Modify Registry [T1112], Disable or Modify Tools [T1562.001], Disable or Modify System Firewall [T1562.004], Deobfuscate/Decode Files or Information [T1140], Match Legitimate Name or Location [T1036.005], Disable Windows Event Logging [T1562.002], Obfuscated Files or Information [T1027], Clear Windows Event Logs [T1070.001], Masquerade Task or Service [T1036.004], Registry Run Keys / Startup Folder [T1547.001], Accessibility Features [T1546.008], Bypass User Account Control [T1548.002] |

|

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| エクスプロイト対策機能を有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェア対策機能を有効にします | |

| 特権昇格、防御回避 | |

| 以下の一連の行動指針は次の技術を緩和します。

File Deletion [T1070.004], Modify Registry [T1112], Disable or Modify Tools [T1562.001], Disable or Modify System Firewall [T1562.004], Deobfuscate/Decode Files or Information [T1140], Match Legitimate Name or Location [T1036.005], Disable Windows Event Logging [T1562.002], Obfuscated Files or Information [T1027], Clear Windows Event Logs [T1070.001], Masquerade Task or Service [T1036.004], Bypass User Account Control [T1548.002] |

|

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| エクスプロイト対策機能を有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェア対策機能を有効にします | |

| 防衛回避 | |

| 以下の一連の行動指針は次の技術を緩和します。

File Deletion [T1070.004], Modify Registry [T1112], Disable or Modify Tools [T1562.001], Disable or Modify System Firewall [T1562.004], Deobfuscate/Decode Files or Information [T1140], Match Legitimate Name or Location [T1036.005], Disable Windows Event Logging [T1562.002], Obfuscated Files or Information [T1027], Clear Windows Event Logs [T1070.001], Masquerade Task or Service [T1036.004] |

|

| Cortex XDR Prevent | マルウェアセキュリティプロファイルでBehavioral Threat Protection (BTP 振る舞い脅威防御)を設定します |

| エクスプロイト対策機能を有効にします | |

| Restrictionセキュリティプロファイルを構成します | |

| マルウェア対策機能を有効にします | |

| Credential Access (資格情報へのアクセス) | |

| 以下の一連の行動指針は次の技術を緩和します。

Credentials from Password Stores [T1555], OS Credential Dumping [T1003], LSASS Memory [T1003.001] |

|

| Cortex XDR Prevent | エクスプロイト対策機能を有効にします |

| マルウェア対策機能を有効にします | |

| Discovery (探索) | |

| 以下の一連の行動指針は次の技術を緩和します。

System Network Configuration Discovery [T1016], System Information Discovery [T1082], Network Service Discovery [T1046], Permission Groups Discovery [T1069] |

|

| 次世代ファイアウォール | すべてのゾーンに、すべての偵察プロテクション設定が有効化・調整され、適切なアクションに設定されたゾーン プロテクション プロファイルがあることを確認します。 |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Port Scan |

| Lateral Movement (ラテラルムーブ) | |

| 以下の一連の行動指針は次の技術を緩和します。

Remote Desktop Protocol [T1021.001], Lateral Tool Transfer [T1570] |

|

| 次世代ファイアウォール | トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します |

| User-IDサービスアカウントのリモートアクセス機能が禁止されていることを確認します | |

| User-IDが有効になっている場合はUser-IDエージェントに最小限の権限を設定していることを確認します | |

| User-IDが内部の信頼できるインターフェースに対してのみ有効になっていることを確認します | |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| User-IDサービスアカウントに対話型ログオン権限がないことを確認します | |

| すべてのゾーンに、すべての偵察プロテクション設定が有効化・調整され、適切なアクションに設定されたゾーン プロテクション プロファイルがあることを確認します。 | |

| User-IDが有効になっている場合は「許可/除外ネットワーク」が使用されていることを確認します | |

| User-IDエージェントのトラフィックがuntrustゾーンに入るのをセキュリティポリシーで制限していることを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| Cortex XDR Prevent | ホスト ファイアウォール プロファイルを構成します |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Access Investigation Playbook |

| 次のXSOARのプレイブックをデプロイします - Block Account Generic | |

| 脅威防御 | imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| Command and Control (コマンド&コントロール) | |

| 以下の一連の行動指針は次の技術を緩和します。

Remote Access Software [T1219], Ingress Tool Transfer [T1105] |

|

| 次世代ファイアウォール | 復号用の証明書が信頼できるものであることを確認します |

| 信頼されていないuntrustゾーンからより信頼されているtrustゾーンへのトラフィックを許可する場合はアプリケーションセキュリティポリシーが存在することを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| インターネット宛てのトラフィックの [SSLフォワード プロキシ] ポリシーが構成されていることを確認します | |

| SSLまたはTLSを使用するサーバー宛てのすべての信頼できないトラフィックに対して [SSLインバウンド インスペクション] が要求されていることを確認します | |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| ファイルブロッキングを設定します | |

| 脅威防御 | 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSモニタリングが有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 関連するすべてのセキュリティポリシーに安全なアンチウイルスプロファイルが適用されていることを確認します | |

| URLフィルタリング | インターネットへのトラフィックを許可するすべてのセキュリティポリシーで安全なURLフィルタリングが有効になっていることを確認します |

| すべてのHTTPヘッダログオプションが有効になっていることを確認します | |

| PAN-DB URLフィルタリングが使用されていることを確認します | |

| URLフィルタリングがURLカテゴリに「ブロック」または「オーバーライド」のアクションを使っていることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします- PAN-OS Query Logs for Indicators |

| 次のXSOARのプレイブックをデプロします - Hunting C&C Communication Playbook (Deprecated) | |

| 次のXSOARのプレイブックをデプロイします - Block URL | |

| 次のXSOARのプレイブックをデプロイします- Block IP | |

| Cortex XDR Prevent | XDR BIOC / ABIOC |

| 影響 | |

| 以下の一連の行動指針は次の技術を緩和します。

Data Encrypted for Impact [T1486], Service Stop [T1489], Inhibit System Recovery [T1490] |

|

| Cortex XSOAR | 次のXSOARのプレイブックをデプロイします - Ransomware Manual for incident response |

| 次のXSOARのプレイブックをデプロイします - Palo Alto Networks Endpoint Malware Investigation | |

表1 製品による保護の指針

2023-03-17 08:45 JST 英語版更新日 2023-03-16 10:13 PST の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得