This post is also available in: English (英語)

概要

Turla (別名 Pensive Ursa、Uroburos、Snake) は、少なくとも 2004 年から活動しているロシアを拠点とする脅威グループで、ロシア連邦保安庁 (FSB) と関係があります。本稿では、Pensive Ursa の武器庫で最近よく利用されている 10 種類のマルウェア (Capibar、Kazuar、Snake、Kopiluwak、QUIETCANARY/Tunnus、Crutch、ComRAT、Carbon、HyperStack、TinyTurla) について解説します。

Pensive Ursa は 2023 年の MITRE ATT&CK 評価で主な焦点に選ばれました。MITRE は Turla について「標的を絞った侵入と革新的な隠蔽術で知られる」と評しています。パロアルトネットワークスのスコアを含むこの評価結果は 2023 年 9 月下旬に公表される予定です。

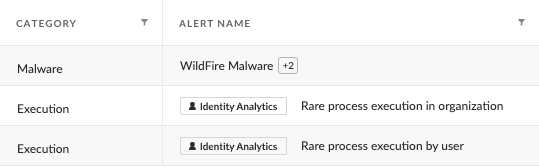

マルウェア各種の機能と歴史の説明に加え、パロアルトネットワークスの Cortex XDR 製品を通して見たマルウェアの実行を解説します。また、Cortex によるこれらマルウェアからの保護方法や、Cortex XDR プラットフォームで表示されるこれら脅威の MITRE ATT&CK マッピングについても見ていきます。

パロアルトネットワークスのお客様は、Cortex XDRの提供する Behavioral Threat Protection や Exploit Protection を含む多層防御を通じ、本稿で取り上げた Pensive Ursa の武器庫や技術からの保護を受けています。

クラウド配信型マルウェア解析サービス Advanced WildFire は Pensive Ursa に関連するサンプルを「悪意のあるもの (malicious)」として正確に識別します。Advanced URL Filtering、DNS Security を含むクラウド配信型セキュリティサービスは、同グループに関連するドメインを「悪意のあるもの (malicious)」として識別します。

| 関連する Unit 42 のトピック | APT, Malware |

| Pensive Ursa | 別名: Turla、Snake、Uroburos、Venomous Bear、Waterbug、Iron Hunter |

| 本稿で解説するマルウェア | Capibar、Kazuar、Snake、QUIETCANARY、Kopiluwak、Crutch、ComRAT、Carbon、HyperStack、TinyTurla |

Pensive Ursa (別名 Turla) の概要

Pensive Ursa は長年かけて「高度で捕捉しづらい攻撃グループ」として知られるようになりました。このグループは標的型攻撃やステルス攻撃を組織し、その高度な技術的専門知識を誇示してきました。

MITRE の説明によると、Pensive Ursa の被害者は 45 カ国以上におよび、政府機関、大使館、軍事組織、教育、研究、製薬会社など、幅広い業種を標的としています。さらに同脅威グループは 2022 年 2 月に始まったロシアとウクライナ間の紛争にも積極的に関与していました。ウクライナ CERT によると、Pensive Ursa はウクライナに対する、具体的にはウクライナの防衛部門に対するスパイ攻撃を行いました。

Pensive Ursa は主に Windows マシンを標的としてスパイ活動を行っていましたが、macOS や Linux マシンを攻撃できるツールも持っています。

MITRE ATT&CK の評価

2023 年の MITRE ATT&CK 評価では Pensive Ursa が主な焦点に選ばれました。MITRE は同脅威グループの行動がグローバルに影響を与えることからとくに重要としています。

以下は同グループの武器庫で最近よく利用されている上位 10 種類のマルウェアです。各マルウェアごとに短い説明と分析を加え、Cortex XDR がそれらの脅威を検出・防止する方法を記します。

最近の Pensive Ursa の武器庫の技術分析

マルウェア: Capibar

別名: DeliveryCheck、GAMEDAY

マルウェア種別: バックドア

初認: 2022 年

説明: Capibar (別名 DeliveryCheck、GAMEDAY) は、2022 年に初めて観測された Pensive Ursa のバックドアです。ウクライナ国防軍に対するスパイ活動目的で使用されました。悪意のあるマクロを含む文書として電子メール経由で配布されました。

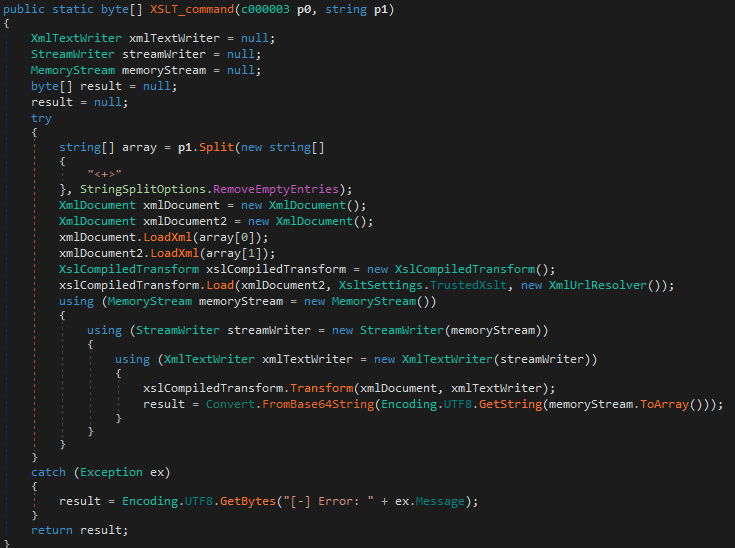

Capibar はスケジュール タスクを使って永続性を確保し、ペイロードをメモリー内にダウンロードして起動します。同脅威グループは侵害した MS Exchange サーバーに Capibar をマネージド オブジェクト フォーマット (Managed Object Format: MOF) ファイルとしてインストールすることで、同サーバーを完全に制御できるようにしていました。以下の図 1a は、コマンド & コントロール (C2) から受信した XML をロードするコード スニペットを示したものです。図 1b は、トリガーされたアラートを示しています。

マルウェア: Kazuar

マルウェア種別: バックドア

初認: 2017年

説明: Kazuar は .NET のバックドアで 2017 年に発見されました。Kazuar はオペレーターが標的とした侵害済みのシステムに対し、完全なアクセスを提供します。Kazuar には強力なコマンド セットが付属しています。追加のプラグインをリモートからロードする機能もその 1 つで、これを使ってバックドア機能を強化できます。

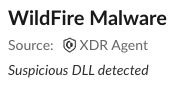

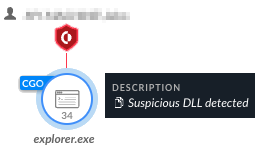

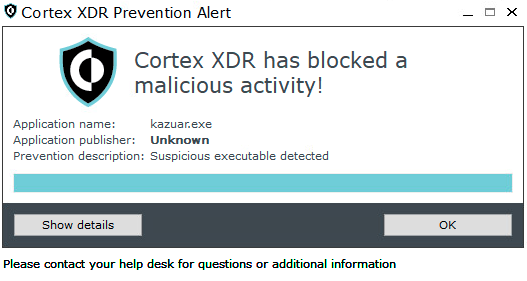

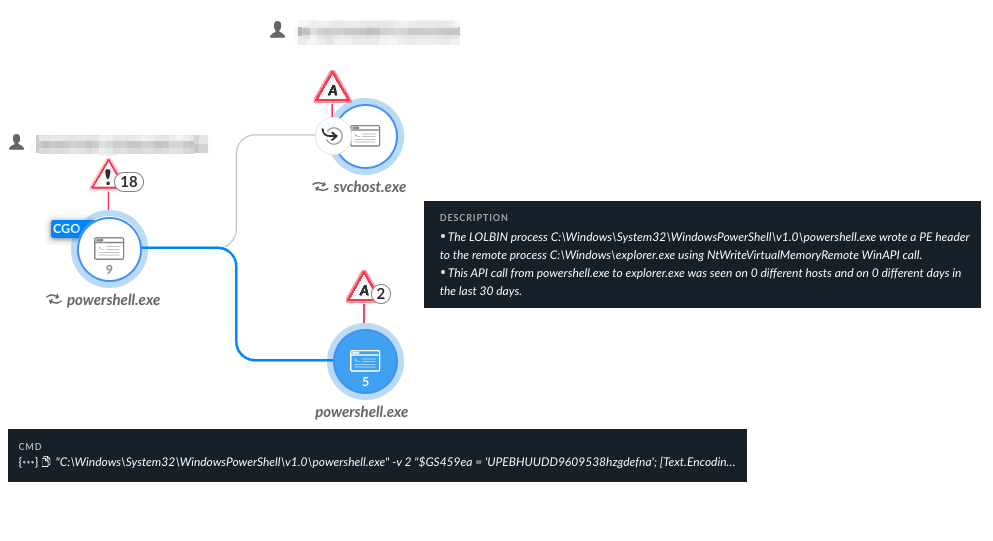

2021年には、この Kazuar と、あるロシアの脅威グループが SolarWinds オペレーション で使用した悪名高い SUNBURST バックドアとの間に、リサーチャーが興味深いコードの重複を発見しました。2023 年 7 月には、Pensive Ursa が Kazuar を主要なバックドアの 1 つとして使用したスパイ活動をウクライナ CERT が発見しました。図 2 は Cortex XDR が explorer.exe プロセスに対する Kazuar DLL のインジェクションを防止したようすを示したものです。図 3 は Kazuar の防止がトリガーしたアラートを示しています。

マルウェア: Snake

マルウェア種別: モジュール式のバックドア

初認: 2003 年

説明: 2023 年 5 月に CISA が説明していたように、悪名高い Snake マルウェアは Pensive Ursa のツール セットの中で最も複雑なツールです。このツールの主な目的は、かなり長期の永続性を確保して特定の標的からデータを漏出することです。2003 年から 20 年間にわたって積極的に開発が行われてきました。

Snake は世界 50 カ国以上での利用が検出されています。米国司法省は声明を発表し、そのなかで Snake マルウェアのアクティビティとピアツーピア (P2P) ネットワークを妨害する「MEDUSA 作戦」を公表しました。司法省は FBI が開発した PERSEUS と呼ばれるツールでこの作戦を行い、同ツールを Snake マルウェアのキル スイッチとして使いました。

以前の分析に基づくと、Snake マルウェアのコードは保守が容易なように設計されており、作成者のソフトウェア開発能力の高さを示すものとなっています。

Snake は次のような機能を実装しています。

- HTTP や TCP を介した通信プロトコルのカスタム実装

- ステルス性を確保するためのカーネル モジュール

- キー ロガー機能

さらに最近の Snake 亜種には以下に示すような感染チェーンが含まれています。

Snake マルウェアの配信例

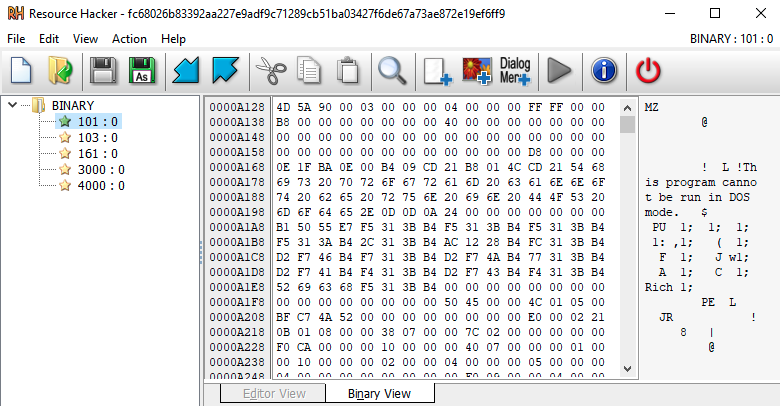

実行された Snake はリソースから Pensive Ursa の PNG Dropper マルウェアをロードして実行し、ハードコードされたミューテックス {E9B1E207-B513-4cfc-86BE-6D6004E5CB9C} を作成します (図4)。

次に PNG Dropper は、脆弱な VM ドライバーをデコードしてロードします。そして、このドライバーを使って特権を昇格し、Snake の主要なペイロードをディスクに書き込んで、サービスとして登録します。

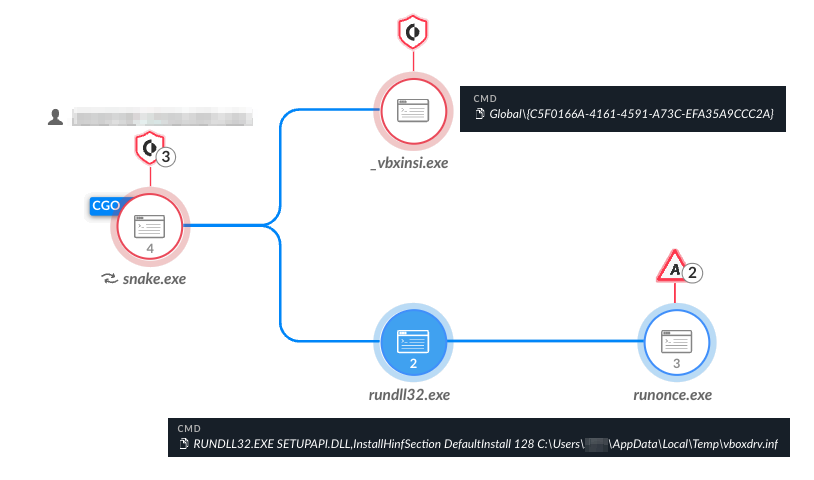

図 5 は Cortex XDR による Snake Loader 亜種の検出のようすを示したものです。この図には Snake の主要ペイロードの展開、サービス登録、実行につながる感染チェーンの複数の段階が示されています。図 6 は Cortex XDR の実行防止アラートのポップアップです。

![画像 6 は Cortex XDR Prevention Alert ウィンドウのスクリーンショットです。Cortex XDR has blocked a malicious activity!Application name: snake.exe. Application publisher: UnknownPrevention description: Suspicious executable detected[Show (詳細を表示)] と [OK] の 2 つのボタンがあります。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/09/word-image-129929-7.png)

マルウェア: QUIETCANARY

別名: Tunnus

マルウェア種別: バックドア

初認: 2017年

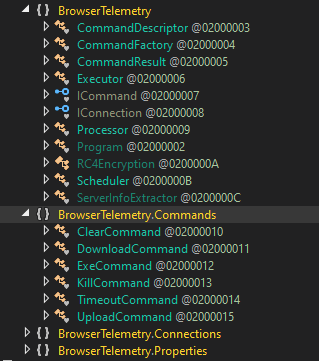

説明: Pensive Ursa が QUIETCANARY を使っていることは 2019 年から観測されていました。なお、Tomiris という攻撃グループは、それより以前からこのバックドアを使っていました。Pensive Ursa は 2022 年 9 月、ウクライナの標的に対し、 QUIETCANARY を Kopiluwak マルウェアとともに展開しました。QUIETCANARY は .NET で書かれた軽量のバックドアで、C2 サーバーから受信したさまざまなコマンドを実行できます。たとえば追加ペイロードをダウンロードしたり、任意のコマンドの実行したりできます。また RC4 暗号を実装して C2 通信を保護しています。図 7 は QUIETCANARY のもつさまざまなクラスを示したもので、この内容からバックドアの機能を確認できます。

図 8 は QUIETCANARY がトリガーした Cortex XDR の多層保護ベースのアラートを示しています。図 9 は実行防止アラートを示しています。

![画像 9 は Cortex XDR の Prevention Alert ウィンドウのスクリーンショットです。Cortex XDR has blocked a malicious activity!Application name: BrowserTelemetryApplication publisher: UnknownPrevention description: Suspicious executable detected[Show (詳細を表示)] と [OK] の 2 つのボタンがあります。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/09/word-image-129929-10.png)

マルウェア: Kopiluwak

マルウェア種別: スプレッダー/ダウンローダー

初認: 2016 年

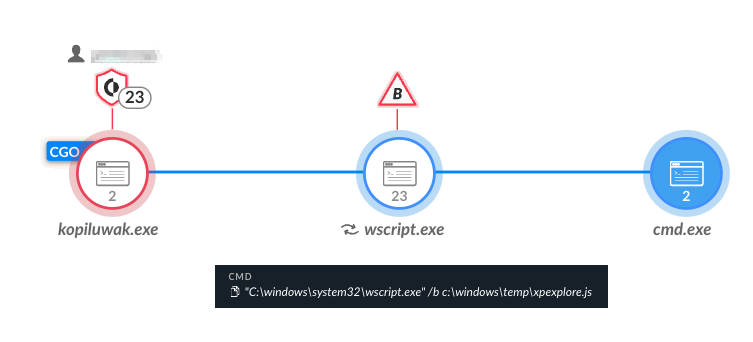

説明: Kopiluwak マルウェアは 2016 年後半に発見されたもので、さまざまなタイプのドロッパーが多層型の JavaScript ペイロードとして配信していました。

2017 年、Pensive Ursa は MSIL Dropper を使い、ある G20 をテーマにした攻撃で Kopiluwak マルウェアをドロップしていました。2022 年後半には、SFX 実行可能ファイルとして同じマルウェアをドロップしています。

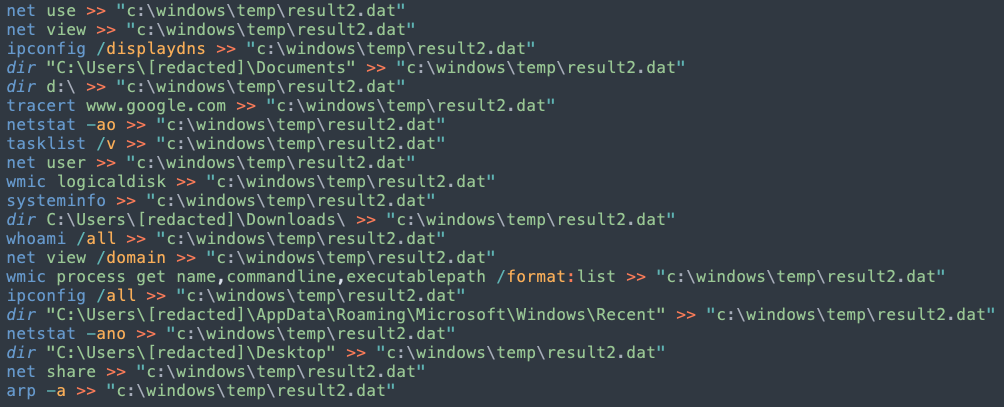

Kopiluwak の JavaScript ファイルを図 10 と以下のコード スニペットに示します。このファイルは C:\Windows\temp\ パス以下にドロップされていました。このマルウェアの目的は、感染マシンから、価値の高い初期プロファイリング情報を収集することです。この対象には次のような情報が含まれます。

- 戦略的な場所にあるファイル一覧の表示

- 現在実行中のプロセスの取得

- アクティブなネットワーク接続の表示

脅威アクターは、systeminfo、tasklist、net、ipconfig、dir などの偵察コマンドを実行してこのアクティビティを行っていました。この結果は result2.dat という名前のファイルに保存されます。

図 11 は Kopiluwak が実行し Cortex XDR が検出した偵察コマンドを示しています。

図 12 は Cortex XDR が Kopiluwak の実行防止アラートを生成したことを示しています。

![画像 12 は Cortex XDR Prevention Alert ウィンドウのスクリーンショットです。Cortex XDR has blocked a malicious activity!Application name: Kopiluwak.exeApplication publisher: UnknownPrevention description: Suspicious executable detected[Show (詳細を表示)] と [OK] の 2 つのボタンがあります。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/09/word-image-129929-13.png)

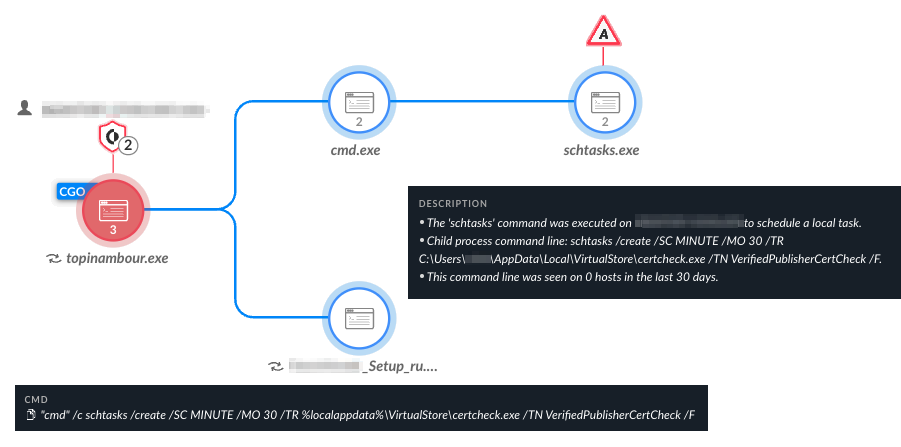

インストール時、Topinmbour は小さな .NET ファイルとして %localappdata% フォルダーにドロップされ、スケジュール タスクとして書き込まれます (図 13)。次にこのマルウェアはハードコードされた C2 仮想プライベート サーバー (VPS) と通信し、Kopiluwak マルウェアを配布します。

図 14 は Cortex XDR の実行防止アラートのポップアップです。

![画像 14 は Cortex XDR Prevention Alert ウィンドウのスクリーンショットです。Cortex XDR has blocked a malicious activity!Application name: topinambour.exeApplication publisher: UnknownPrevention description: Suspicious executable detected[Show (詳細を表示)] と [OK] の 2 つのボタンがあります。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/09/word-image-129929-15.png)

マルウェア: Crutch

マルウェア種別: バックドア

初認: 2015 年

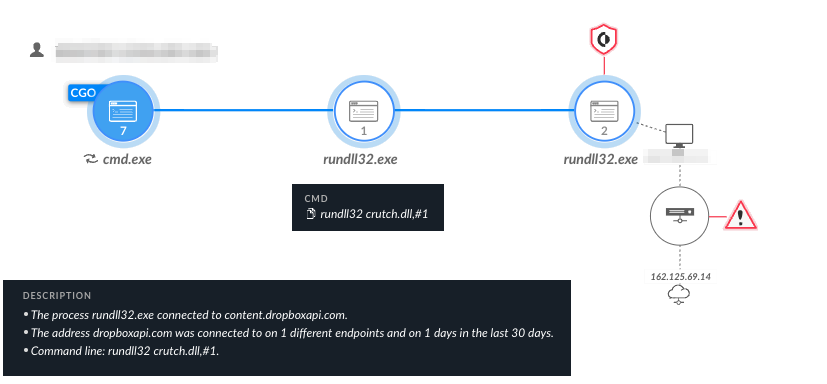

説明: Crutch バックドアは、2020 年 12 月に ESET のリサーチャーが発見しました。Pensive Ursa の戦術・技術・手順 (TTP) に従い、同バックドアは EU 加盟国の外務省を含むヨーロッパの少数の標的の攻撃に使われました。

このバックドアの主な目的は、最終的に機密ファイルを盗み、Pensive Ursa のオペレーターが管理する Dropbox アカウントにデータを漏出させることでした。Dropbox など商用サービスの C2 通信利用は既知のいまだに効果の高い技術です。これらは正規サービスなので、C2 通信をほかのネットワーク通信に隠しやすいからです。

このバックドアが Pensive Ursa に帰属すると考えられている理由は、Pensive Ursa の武器庫に含まれる Gazer という別のバックドアと、コードや TTP において強い類似性が見られるためです。Crutch は第 2 ステージのバックドアと考えられ、その永続化は DLL ハイジャックによって実現されています。

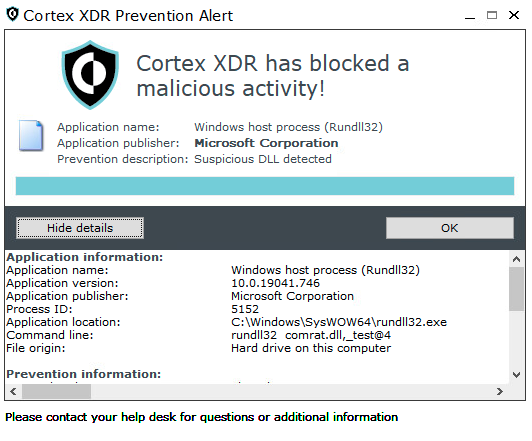

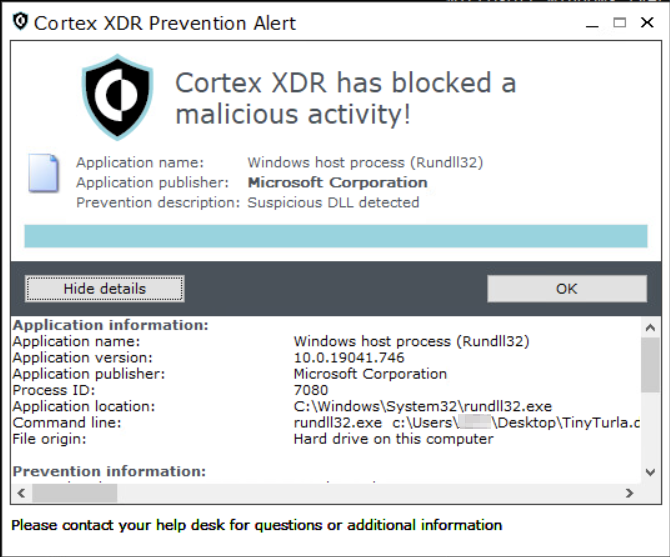

図 15 と図 16 はそれぞれ Cortex XDR が Crutch を検出・防止したようすを示しています。

![画像 16 は Cortex XDR Prevention Alert ウィンドウのスクリーンショットです。Cortex XDR has blocked a malicious activity!Application name: Windows host process (Rundll32)Application publisher: Microsoft CorporationPrevention description: Suspicious DLL detected[Hide details (詳細を隠す)] ボタンの下には詳細情報が表示されています。その内容は、アプリケーション名、アプリケーションのバージョン、アプリケーションの発行者、プロセス ID、アプリケーションの場所、コマンド ライン、ファイルの生成元などです。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/09/word-image-129929-17.png)

マルウェア: ComRAT

別名: Agent.btz

マルウェア種別: バックドア

初認: 2007 年

説明: ComRAT は Pensive Ursa の最も古いバックドアの 1 つで、以前のバージョンでは Agent.btz と呼ばれていました。ComRAT は 2007 年が初認とされています。以来、多くのアップグレードが行われてきました。2020 年の時点で ComRAT の最新バージョンはバージョン 4 です。この脅威は C++ で開発されており、攻撃者は PowerStallion などの PowerShell インプラントを使って展開していました。図 17 は PowerShell Dropper のしくみを示したものです。ComRAT が使われる場合、そのオペレーションの主目的は、価値の高い標的から機密文書を窃取・漏出することでした。

![画像 18a は、Cortex XDR Prevention Alert ウィンドウのスクリーンショットです。Cortex XDR has blocked a malicious activity!Application name: Windows PowerShellApplication publisher: Microsoft CorporationPrevention description: Behavioral threat detected[Hide details (詳細を隠す)] ボタンの下には詳細情報が表示されています。その内容は、アプリケーション名、アプリケーションのバージョン、アプリケーションの発行者、プロセス ID、アプリケーションの場所、コマンド ライン、ファイルの生成元、ユーザー名などです。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/09/word-image-129929-19.png)

マルウェア: Carbon

マルウェア種別: バックドア

初認: 2014 年

説明: Carbon はモジュール式のバックドア フレームワークで、Pensive Ursa は過去数年これを使ってきました。Carbon フレームワークには、インストーラー、オーケストレーター コンポーネント、通信モジュール、構成ファイルが含まれています。

Carbon には P2P 通信機能もあり、脅威アクターはこれを使って侵害済みのネットワーク上にあるほかの感染マシンにコマンドを送信します。Carbon は、Pastebin など正規の Web サービス プロバイダーを使って C2 からコマンドを受け取ります。

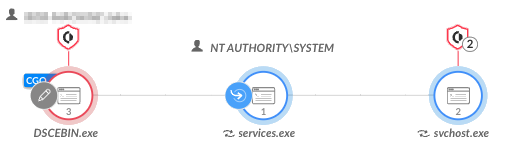

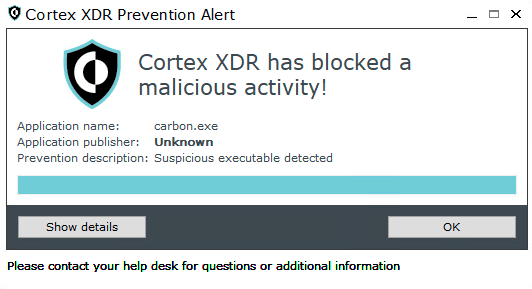

図 19 と図 20 はそれぞれ Cortex XDR が Carbon の実行を検出・防止したようすを示しています。

マルウェア: HyperStack

マルウェア種別: バックドア

初認: 2018 年

説明: HyperStack (別名 SilentMoo、BigBoss) は RPC のバックドアです。初認は 2018 年で、ヨーロッパの政府機関を標的とするオペレーションに使われていました。HyperStack はコントローラーとともに動作します。このコントローラーは、侵害した環境内にあるほかの HyperStack に感染済みのマシンと名前付きパイプを使って RPC 経由で通信します。この通信方法により、攻撃者はローカル ネットワーク上のマシンを制御できます。

HyperStack には、暗号化のスキームや構成ファイルの形式、ロギングの方式など、Pensive Ursa の別のバックドアである Carbon と複数の類似点があります。

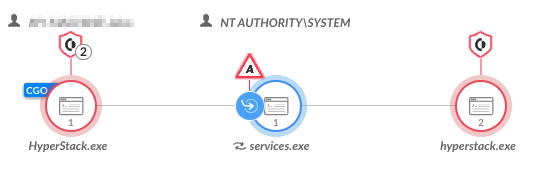

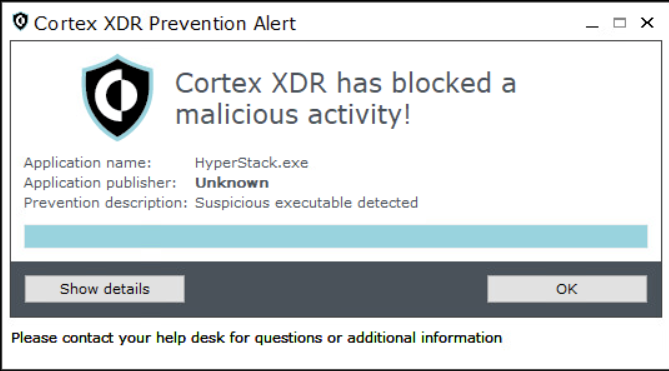

図 21 と図 22 は、Cortex XDR における HyperStack の検出と防止をそれぞれ示しています。

マルウェア: TinyTurla

マルウェア種別: バックドア

初認: 2021 年

説明: TinyTurla マルウェアは Talos によって 2021 年に最初に発見されました。Talos はこれを第 2 ステージのバックドアであるとしており、米国や EU で観測されたのちアジアの標的に対しても観測されています。

TinyTurla の主な機能は次のとおりです。

- 追加ペイロードのダウンロード

- 攻撃者の C2 サーバーへのファイルのアップロード

- ほかのプロセスの実行

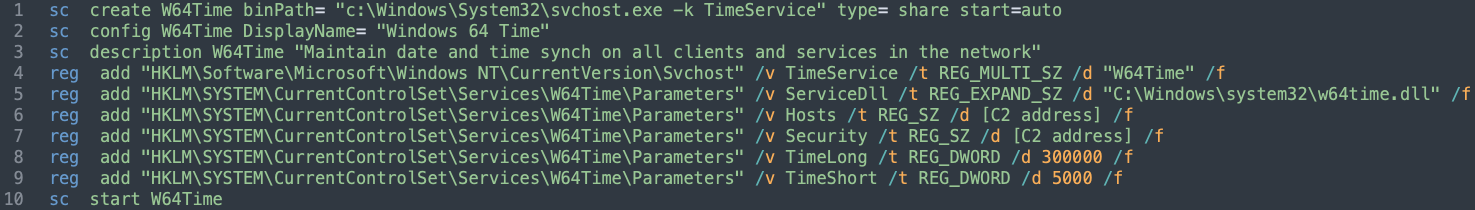

攻撃者はバッチ スクリプトを介して Windows Time サービスと呼ばれるサービスとしてバックドアをインストールします (図 23)。このバッチ スクリプトは、C2 サーバーのデータをレジストリに書き込む役割も果たします。実行されたバックドアはこれらの値を読み取って C2 と通信します。このバックドアは system32 フォルダ以下にある w64time.dll と呼ばれる DLL を装います。

w32time.dll は正規の DLL で、ほかの正規の DLL には 32 ビット版や 64 ビット版が存在しますが、w64time.dll というものは存在しません。この命名規則は、被害者の注意をさらにそらし、「なにか変だ」と思わせにくくしています。

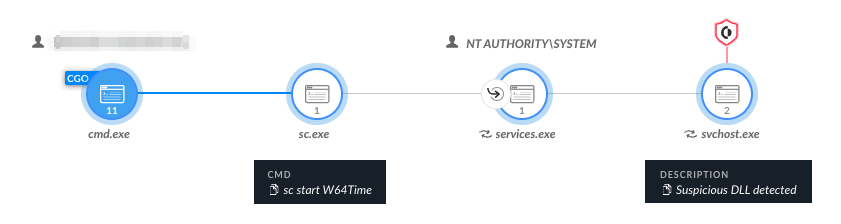

図 24 と図 25 はそれぞれ、Cortex XDR がバッチスクリプトによる書き込みと実行を検出したようす (W64Time サービスと TinyTurla DLL の実行)を示しています。

戦術・技術・手順 (TTP)

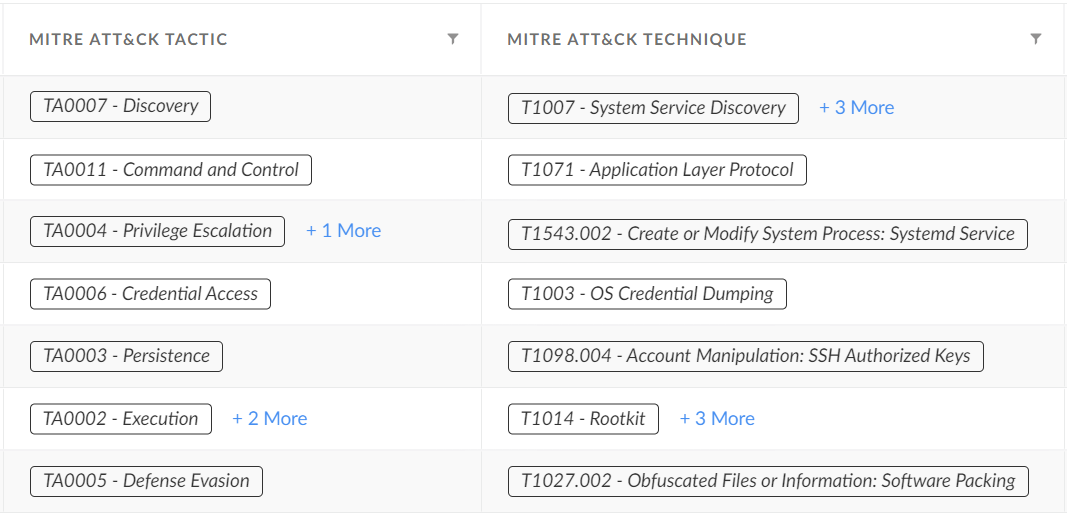

Cortex XDR のアラートは MITRE ATT&CK フレームワークにマッピングされていてこの脅威に関連する戦術や技術に関する情報を提示します (図 26)。

Pensive Ursa と関連するアクティビティと武器庫により Cortex XDR で複数のアラートが発生しました。これらのアラートは表 1 に示した MITRE ATT&CK の戦術・技術にマッピングされています。

表1. MITRE ATT&CK の戦術・技術

結論

持続的標的型攻撃 (APT) グループ Pensive Ursa は重要な持続型攻撃者であることが知られています。ロシア-FSBが運営する同攻撃グループは、高度な技術を駆使し、世界中の幅広いセクターを標的として、ステルス性の高いその手口を見せつけてきました。

本稿で私たちは、Pensive Ursa のもつマルウェアの上位 10 種について調べ、弊社の Cortex XDR 製品を通じ、これらが実行されたさいのようすを解説しました。その結果、高度な脅威に対して多層保護モデルを使用することの重要性が示されました。

Pensive Ursa による APT 攻撃の潜在的損害は重大なものとなることがあります。その影響は経済的損失やデータ侵害にとどまらず、重要インフラにも達する可能性があり、国家安全保障や地政上の影響をまねく可能性があります。したがって、規模や業界に関係なく、すべての組織は包括的なセキュリティ戦略を優先し、Pensive Ursa のような APT グループの増大する脅威から自身を守るために多層型のセキュリティ対策に投資する必要があります。

保護と緩和策

パロアルトネットワークスの Cortex XDR と Cortex XSIAM をお使いのお客様は、本稿で解説した Pensive Ursa のマルウェア兵器からの保護を受けています。

Capibar、Kazua、Snake、Kopiluwak、QUIETCANARY/Tunnus、Crutch、ComRAT、Carbon、HyperStack、TinyTurla の各マルウェアに対しては、防止・検出のアラートが発報されます。

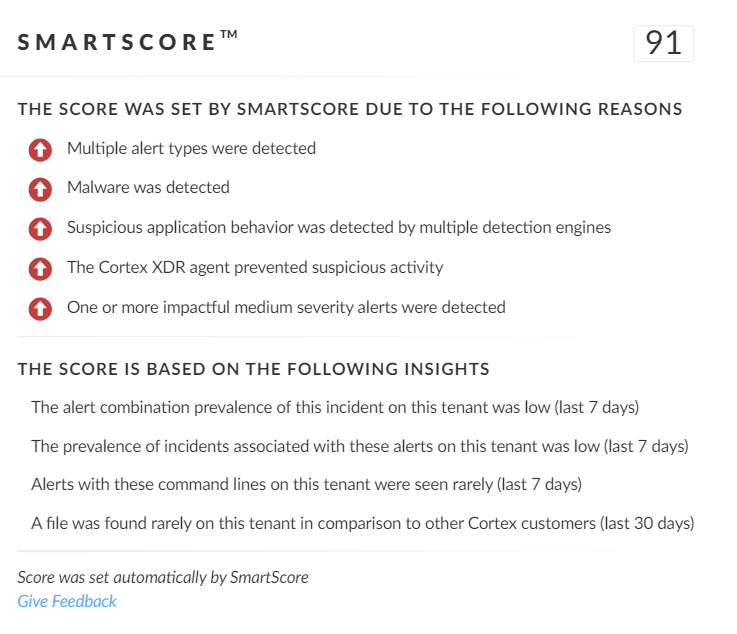

SmartScore は、セキュリティの調査手法とそれに付随するデータをハイブリッド スコアリング システムに変換する弊社独自の機械学習ベースのスコアリング エンジンです。以下の図 26 が示すとおり、Pensive Ursa の既知のツール・技術の組み合わせが見られたあるインシデントのスコアは 91 で、これは非常に高いレベルのリスクです。

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより、本グループに関連する以下の対策が提供されています。

Cortex XDRは以下を含む複数のデータ ソースからユーザー アクティビティを分析することで、ユーザーやクレデンシャルに基づく脅威を検出します。

- エンドポイント

- ネットワーク ファイアウォール

- Active Directory

- ID およびアクセス管理 (IAM) ソリューション

- クラウド ワークロード

Cortex XDR は長期にわたるユーザー アクティビティ行動プロファイルを機械学習を使って構築します。Cortex XDRは、過去のアクティビティやピアー アクティビティ、期待される同者の行動と新しいアクティビティとを比較することにより、クレデンシャル ベースの攻撃を示唆する異常なアクティビティを検出します。

さらに Cortex XDR は本稿で取り上げた攻撃に関連し、以下の保護も提供しています。

- 既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4 から利用可能になった新たな Credential Gathering Protection を使い、クレデンシャルを収集するツールや技術から保護します。

- Cortex XDR バージョン 3.4 で新たにリリースされた Anti-Webshell Protection を使い、脅威による Web シェルからのコマンドのドロップや実行から保護します。

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、 ProxyShell や ProxyLogon 含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Proは振る舞い分析によりクレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果を Cyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー脅威アクターを体系的に阻害できます。詳細については Cyber Threat Alliance にてご確認ください。

IoC

Capibar

ハッシュ (SHA-256):

- ba2c8df04bcba5c3cfd343a59d8b59b76779e6c27eb27b7ac73ded97e08f0f39

- 64e8744b39e15b76311733014327311acd77330f8a135132f020eac78199ac8a

ドメイン

- hxxps://mail.numina[.]md/owa/scripts/logon.aspx

- hxxps://mail.aet.in[.]ua/outlook/api/logoff.aspx

- hxxps://mail.arlingtonhousing[.]us/outlook/api/logoff.aspx

- hxxps://mail.kzp[.]bg/outlook/api/logoff.aspx

- hxxps://mail.lechateaudelatour[.]fr/MICROSOFT.EXCHANGE.MAILBOXREPLICATIONSERVICE.PROXYSERVICE/RPCWITCHERT/SYNC

- hxxps://mail.lebsack[.]de/MICROSOFT.EXCHANGE.MAILBOXREPLICATIONSERVICE.PROXYSERVICE/RPCWITCHERT/SYNC

Kazuar

ハッシュ (SHA-256):

- 8490daab736aa638b500b27c962a8250bbb8615ae1c68ef77494875ac9d2ada2

- b51105c56d1bf8f98b7e924aa5caded8322d037745a128781fa0bc23841d1e70

- Bf6f30673cf771d52d589865675a293dc5c3668a956d0c2fc0d9403424d429b2

- cd4c2e85213c96f79ddda564242efec3b970eded8c59f1f6f4d9a420eb8f1858

ドメイン

- Gaismustudija[.]lv

- Hcdh-tunisie[.]org

- www.gallen[.]fi

- hxxps://www.bombheros[.]com/wp-content/languages/index[.]php

- hxxps://www.simplifiedhomesales[.]com/wp-includes/images/index.php

- hxxp://mtsoft.hol[.]es/wp-content/gallery/

- hxxp://www.polishpod101[.]com/forum/language/en/sign/

- hxxps://www.pierreagencement[.]fr/wp-content/languages/index.php

- hxxps://sansaispa[.]com/wp-includes/images/gallery/

- hxxps://octoberoctopus.co[.]za/wp-includes/sitemaps/web/

Snake

ハッシュ (SHA-256):

- fc68026b83392aa227e9adf9c71289cb51ba03427f6de67a73ae872e19ef6ff9

- 1950d2e706fbc6263d376c0c4f16bd5acfd543248ee072657ba3dd62da8427eb

- cf3a7d4285d65bf8688215407bce1b51d7c6b22497f09021f0fce31cbeb78986

- b262292e049ee75d235164df98fa8ed09a9e2a30c5432623856bafd4bd44d801

Kopiluwak

ハッシュ (SHA-256):

- 6536b6b50aa1f6899ffa90aaf4b1b67c0ae0f6c0441016f5308b37c12141c61d

- 8d9bb878a18b2b7ef558504e78a59eb644f83a63679658533ff8accf0b85fda3

ドメイン

- manager.surro[.]am

IP アドレス:

- 194.67.209[.]186

Topinambour

ハッシュ (SHA-256):

- 009406c1c7c0b289a25d44dfaa8364633d9b71df5f3c7a65deec1ef00a8c2ebb

- 7a7d11adbcb740323eb52b097f535cfa5c281bf07a4d5c4afb0c5182fa4ffd1b

- d4ba16db7c26622d2d402cb9714331abfee891b6276d16e6c2f2132e8944cc71

- 046f11a6c561e46e6bf199ab7f50e74a4d2aaead68cdbd6ce44b37b5b4964758

IP アドレス:

- 197.168.0[.]247

QUIETCANARY/Tunnus

ハッシュ (SHA-256):

- 0fc624aa9656a8bc21731bfc47fd7780da38a7e8ad7baf1529ccd70a5bb07852

- 3f94b20cb7f4ff55207660649ebbb02679c991fe03efbcb0bd3840fc7f0bd527

- 29314f3cd73b81eda7bd90c66f659235e6bb900e499c9cc7057d10a9083a0b94

- 87663affd147065d08d4fe76d9a18b0d7d85fab68cf9f5ac96cfdfff3f27ffd2

ドメイン

- lakihelppi[.]com

IP アドレス:

- 46.101.209[.]249

- 210.48.231[.]182

Crutch

ハッシュ (SHA-256):

- 0010ccb822538d1881c61be874af49382c44b6c9cb665081cf0f672cbed5b6a5

- 29b1da7b17a7ba3e730e6927058d0554a8bc81bdef88e364097fab0bb1950edc

- 16860fc685ea0dee91e65e253062153ac6c886fdd73a3020c266601f58038a61

- 10c0e2afb37a24ac7732a402a4c9d854b35a382f1651d4aa2ece429b154aecb2

ComRAT

ハッシュ (SHA-256):

- 00352afc7e7863530e4d68be35ae8b60261fc57560167645697b7bfc0ac0e93d

- 134919151466c9292bdcb7c24c32c841a5183d880072b0ad5e8b3a3a830afef8

- 166b1fb3d34b32f1807c710aaa435d181aedbded1e7b4539ffa931c2b2cdd405

- 44d6d67b5328a4d73f72d8a0f9d39fe4bb6539609f90f169483936a8b3b88316

- A3170c32c09fc85cdda778a5c20a3dab144b6d1dd9996ba8340866e0081c7642

- 187bf95439da038c1bc291619507ff5e426d250709fa5e3eda7fda99e1c9854c

- b93484683014aca8e909c9b5648d8f0ac21a45d0c193f6ca40f0b01d2464c1c4

ドメイン

- branter[.]tk

- wekanda[.]tk

- sanitar[.]ml

- duke6[.]tk

- bronerg[.]tk

- Crusider[.]tk

Carbon

ハッシュ (SHA-256):

- 493e5fae191950b901764868b065ddddffa4f4c9b497022ee2f998b4a94f0fc2

- f3aaa091fdbc8772fb7bd3a81665f4d33c3b62bf98caad6fee4424654ba26429

- 2b969111dd1968d47b02d6390c92fb622cd03570b02ecf9215031ff03611a2b7

- 7d5794ad91351c7c5d7fbad8e83e3b71a09baac65fb09ca75d8d18339d24a46f

ドメイン

- www.berlinguas[.]com

- www.balletmaniacs[.]com

HyperStack

ハッシュ (SHA-256):

- 6ca0b4efe077fe05b2ae871bf50133c706c7090a54d2c3536a6c86ff454caa9a

- 20691ff3c9474cfd7bf6fa3f8720eb7326e6f87f64a1f190861589c1e7397fa5

- e33580ae3df9d27d7cfb7b8f518a2704e55c92dd74cbbab8ef58ddfd36524cc8

TinyTurla

ハッシュ (SHA-256):

- 030cbd1a51f8583ccfc3fa38a28a5550dc1c84c05d6c0f5eb887d13dedf1da01

追加リソース

- Turla — MITRE ATT&CK

- Turla — MITRE Ingenuity

- Hunting Russian Intelligence “Snake” Malware — CISA

- Justice Department Announces Court-Authorized Disruption of the Snake Malware Network Controlled by Russia's Federal Security Service — US Department of Justice

- Threat Coverage: Hunting for Snake malware with FortiEDR — Fortinet

- APT Profile: Turla — SOCRadar

- TinyTurla - Turla deploys new malware to keep a secret backdoor on victim machines — Talos

- KopiLuwak: A New JavaScript Payload from Turla — Securelist, Kaspersky

- Turla APT actor refreshes KopiLuwak JavaScript backdoor for use in G20-themed attack — Proofpoint

- Turla: A Galaxy of Opportunity — Mandiant

- Carbon Paper: Peering into Turla’s second stage backdoor WeLiveSecurity, ESET

- From Agent.BTZ to ComRAT v4: A ten-year journey — WeLiveSecurity, ESET

- Turla Crutch: Keeping the “back door” open — WeLiveSecurity, ESET

- Tomiris called, they want their Turla malware back — Securelist, Kaspersky

- Turla PNG Dropper is back — NCC Group

- Taste of Topinambour: Turla hacking group hides malware in anti-internet censorship software — Kaspersky

- Cyber Threats 2020: A Year in Retrospect — PwC

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得