This post is also available in: English (英語)

概要

マルウェアが本拠地との通信を望む場合、大多数はドメイン名を使います。これにより、マルウェアはホスト名を自分たちのサーバのIPアドレスに解決することができます。マルウェアが本拠地との通信に成功する確率を高めるため、サイバー スパイ活動の脅威の攻撃者が、コマンド アンド コントロールのアドレスを検索するのに、DNSではなく正規のWebサービスを悪用することがますます多くなっています。悪意のあるものとみなされ、そのためにブロックされてしまうような、ドメインに関するDNSリクエストは、そうすることで送信する必要がなくなります。攻撃者にとってみれば、最初の通信チャネルが正規のサービスに対する他のトラフィックの中に紛れ込んで見分けがつきにくくなるため、これは好都合なことです。

このブログ記事では、上記の手法を用いて正規のWebサイトを悪用する2つの類似のマルウェア ファミリについて、さらに、両者の相互の関係、両者と既知のスパイ攻撃活動との関係について考察します。最初に取り上げるものを‘CONFUCIUS_A’と呼ぶことにしますが、これはある一連の攻撃とつながりを持つマルウェアです。その一連の攻撃は、2013年にRapid7が最初に報じたSNEEPY (別名ByeByeShell)として一般に知られているバックドア攻撃手法と関連しています。2番目のものを‘CONFUCIUS_B’と呼ぶことにしますが、これはオペレーションPatchworkおよびThe Hangover Reportに関連のある一連の攻撃とのつながりを緩い形で持っています。

子曰わく、Webサービスを用いてコマンド アンド コントロールのドメインを解決せよ

2013年、パキスタン人を標的とする、どちらかといえば素人的な一連の攻撃について、Rapid7が報じました。そのレポートが公開されてから長い間、攻撃者の手口はほとんど変わりませんでした。現在目にするそうしたグループからの攻撃の多くは同じままですが、新型バックドアのCONFUCIUS_Aが、2014年の初めから攻撃者によってドロップされているのが見かけられるようになりました。具体的には、複数のSNEEPYサンプルの間で使われたコマンド アンド コントロールのアドレスをCONFUCIUS_Aサンプルが使っていました。わずか1つか2つのサンプルの場合では、時間的な重なりはなく、CONFUCIUS_Aとの強いつながりがあるとは考えることはできないかもしれませんが、私たちがこれまでに観察した非常に多くのインフラストラクチャでそれが起きています。

ドロッパーを特定することのできた場合について、その多くで、攻撃は実行形式ファイルを電子メールで標的に直接送ることから始まります。時々、攻撃者は既知の文書のエクスプロイトに関してビルダーを活用しますが、ほとんどの場合、相変わらず自己解凍型バイナリを使っています。フィッシング メールの話題は標的に合わせて変わりますが、いつもながらファイルは予想している内容に合うアイコン付きでコンパイルされています。CONFUCIUS_Aを用いている攻撃および周辺の一群の活動とで使われている話題については、例えば以下のようなものがあります。

- 受信者に関連のある行事への招待

- ポルノ関連の題材

- 普及しているソフトウェア製品の偽の更新

- ニュース内容

- 政治内容

誰が標的なのかということについての証拠は絞り込まれてはいますが、主として中東およびアジアの一部に身を置く人たちのようで、パキスタン人に的が絞られています。こうした標的以外に、世界中の企業においても標的が時々確認されています。

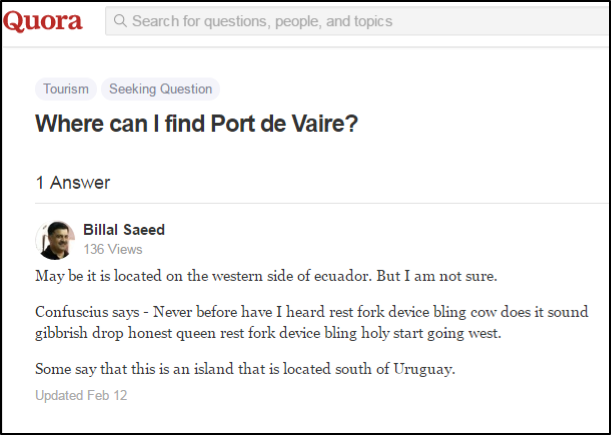

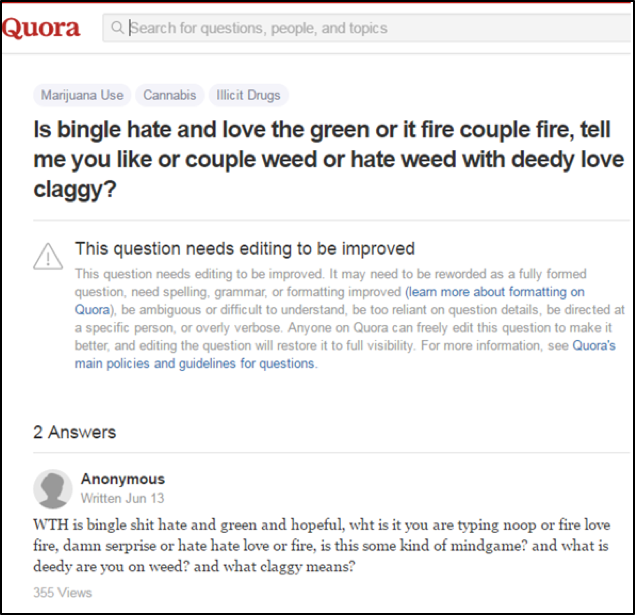

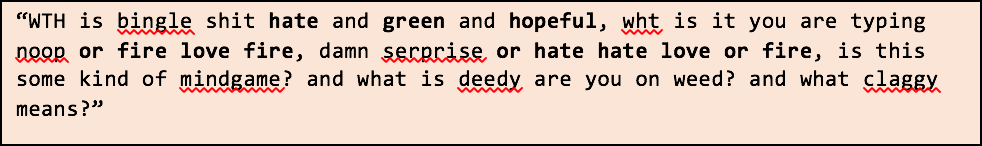

CONFUCIUS_Aマルウェアの初期のサンプルは、DNS解決に正規のWebサービスを全く使っていませんでしたが、CONFUCIUS_Aマルウェアのごく最近のサンプルは、ある範囲の正規のWebサイトを利用してコマンド アンド コントロールのアドレス解決を行います。そうしたWebサービスの中で、いちばん目立つのはYahooとQuoraです。このマルウェアは、ある1ページ目の内容に基づいて名前が付けられました。そのページはコマンド アンド コントロールのアドレスを割り出すために検索されていましたが、‘子曰わく’で始まる冗談のスタイルで書かれていました。図1をご参照ください。

マルウェアは、接続性を単に確認するために正規のWebサービスと通信することがありますが、この事例ではページが限定的すぎるため、攻撃者がしていたのはそうした行為を示すものとすることはできませんでした。そのため、結果として生じるコンテンツをマルウェアがどのように処理するのか調査することにしました。

質問に対する答えは?

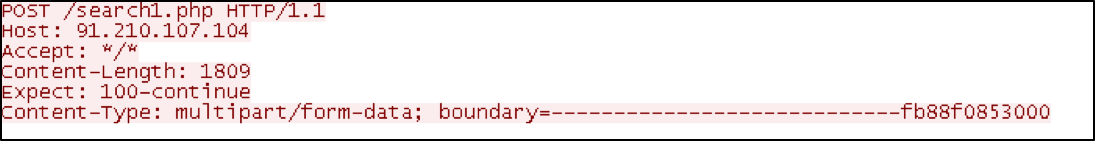

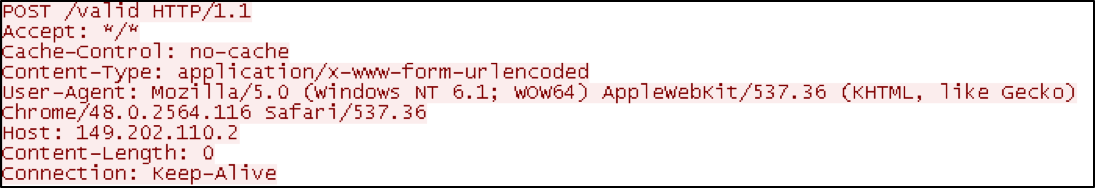

コマンド アンド コントロール アドレスがデコードされる方法をわかりやすく説明するために、SHA256ハッシュ、a21b956e1be9dcfa8a28c38dc0bb0657508b5588bcf1435052700aea22910d7dを含むサンプルを見てみましょう。このマルウェアのサンプルは、POSTする宛先のIPを決定するために、以下のページを要求します。

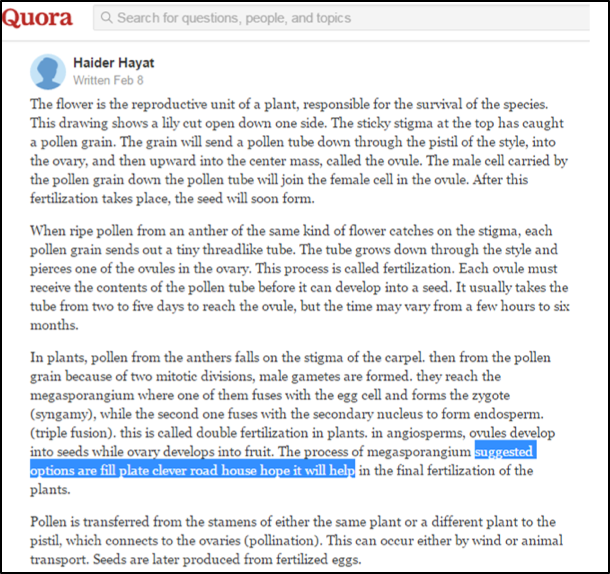

この答えを最後まで読むと、意味を成しているのはハイライトしたセクションの前までです。基盤となっているコードを調べると、CONFUCIUS_Aは、「suggested options are」および「hope it will help」という句の間のキーワードを探し、この中間句をデコードすることがわかりました。デコードは以下に示すとおり、単純なルックアップ テーブルを使用して行われます(図3)。

ルックアップ テーブルは、有効なコンテンツの始まりと終わりを示すマーカーが先頭にあります。255の単語が含まれており、それぞれが数字に対応しています(例:prudent == 255)。メモリでこのルックアップ テーブルを使用し、マーカー間のテキストからコマンド アンド コントロール アドレスを導出できます。「fill plate clever road」は、91.210.107[.]104になります。

追加マルウェアによるYahooおよびQuoraページへの接続

CONFUCIUS_Aマルウェアの調査中に、バックドアのバリエーションを特定するために試した方法の1つが、既知のCONFUCIUS_Aサンプルと同じ合法的サービスに接続していたサンプルを見つけることです。その調査中に、極めて類似した動作を示す別のサンプル セットを発見しました。これらは、動作が類似しているだけでなく、発生源も同じと思われるため、ONFUCIUS_Bと呼びます。残念ながら、ONFUCIUS_Bマルウェアの配信方法や、意図している標的については、まだ詳しいことがわかっていません。

そのため、この記事の目的に沿って、SHA256ハッシュ、627724fa447e3937f3cdc5388285935a52d6970a616f4ac3d02e583d160cbfc0を含む、ドロッパーからドロップされたファイルのチェーンに従うこととします。

CONFUCIUS_Bについて…

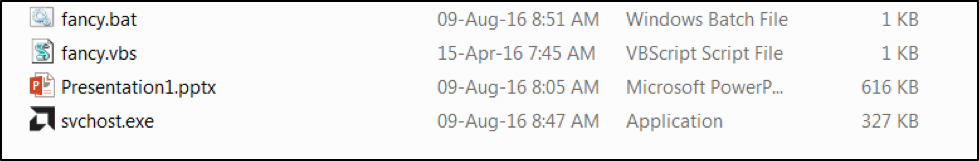

一見すると、CONFUCIUS_Bは、CONFUCIUS_Aに極めてよく似ています。いずれもプレーンSFXバイナリ ファイルにパッケージされています。CONFUCIUS_Bの実行可能ファイルは、Right-To-Left-Override (RTLO)トリックと偽のアイコンを使用して、PowerPointプレゼンテーションに偽装されています。実行されると、自己解凍RARパッケージによって、4つのファイルが%AppData%フォルダにドロップされます(図5参照)。

Fancy.vbsはfancy.baを実行します。すると、プレゼンテーションが開かれ、2次段階の実行可能ファイルであるsvchost.exeが実行されます。CONFUCIUS_Aと同様に、このsvchost.exeからの最初のビーコンは YahooおよびQuora宛ですが、接続されたページには明確なマーカーが何もないため、意味不明に見えます。

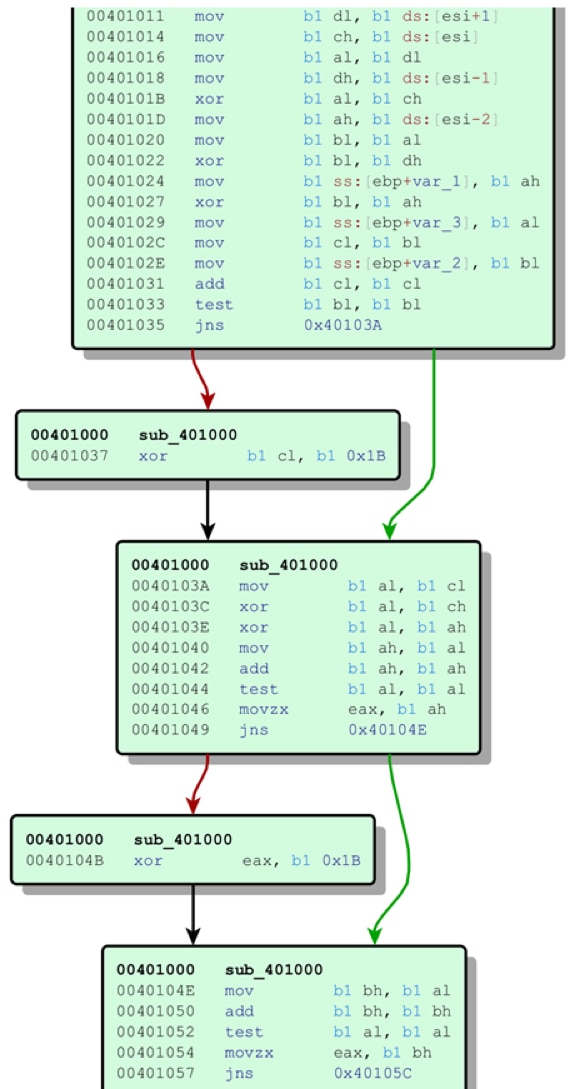

これまで、SFX RARおよび複数のスクリプトを含めて、実行チェーンは、先にCONFUCIUS_A,との関連性を指摘した、SNEEPYのいくつかのサンプルと同じです。しかしここからはCONFUCIUS_AとCONFUCIUS_Bでは異なってきます。Svchost.exeには、CONFUCIUS_Aでは確認されていない、カスタムの難読化スキームがあります。この難読化によって、CONFUCIUS_Bの亜種を即座に特定することができます。それらのハッシュは、この記事の最後に記載しています。難読化ルーチンは、図7に示します。

元々わたしたちの興味をひいたYahooおよびQuora機能を含む、UPXで圧縮された実行可能ファイルは、このカスタム難読化スキームの下にあります。このUPXコードを解凍した後、作成されたバイナリのリバース エンジニアリングを開始して、CONFUCIUS_Bが最初にYahooページおよびQuoraページをリクエストしたときにどのような対話を行うかを確認しました。そして、CONFUCIUS_Bは、CONFUCIUS_A同様、 YahooおよびQuoraの投稿にあるキーワードからDNS解決を導き出すことがわかりました。

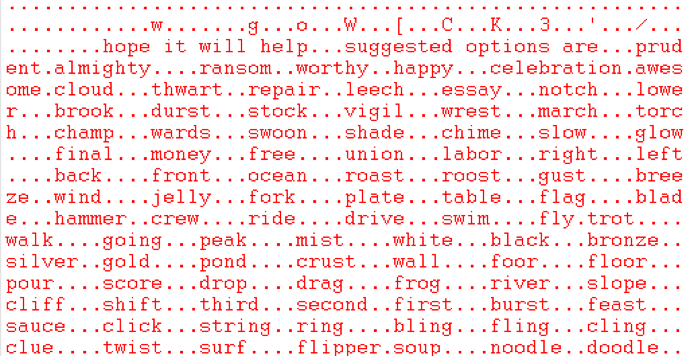

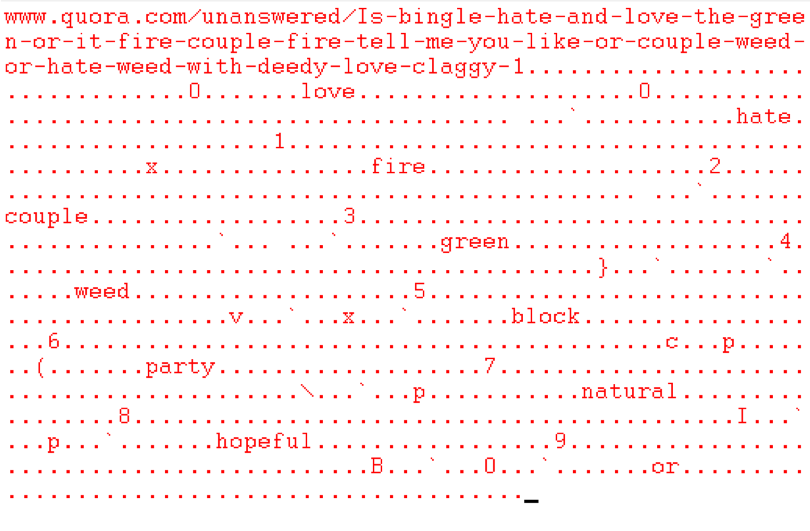

CONFUCIUS_Bは、QuoraやYahooのページから特定のキーワードを取得して、それらをメモリ内のルックアップ テーブルに適用します。ルックアップ テーブルを使用して、POSTの対象となるIPアドレスを導き出しています。これを実行する方法は、たとえば、図8に示すように、関連するアドレスへのアクセス時に実行されているプロセスからのメモリ ダンプ内で見つけることができます。

ルックアップ テーブルは、キーワードを取得し、IPアドレスを作成するためにそれらを数字または‘.’文字に割り当てます。表1に示すように対応付けされます。

| love | 0 |

| hate | 1 |

| fire | 2 |

| couple | 3 |

| green | 4 |

| weed | 5 |

| block | 6 |

| party | 7 |

| natural | 8 |

| hopeful | 9 |

| or | . |

ルックアップ テーブルを図6に示すQuoraページに適用すると、マルウェアがさらに通信するための次のPOST先となるIPを導出することができます。

ルックアップ テーブルを使用すると、アドレスが 149.202.110[.]2であることがわかります。

IPアドレスのコンポーネントの代わりに単語を使用し、YahooやQuoraを繰り返し使用するこの方式は、新手の技法です。同一のマルウェア作成者またはマルウェア作成者のグループが両方のバックドアを作成した可能性が高いと推察されます。

パッチワークとテスト サンプルへのリンク

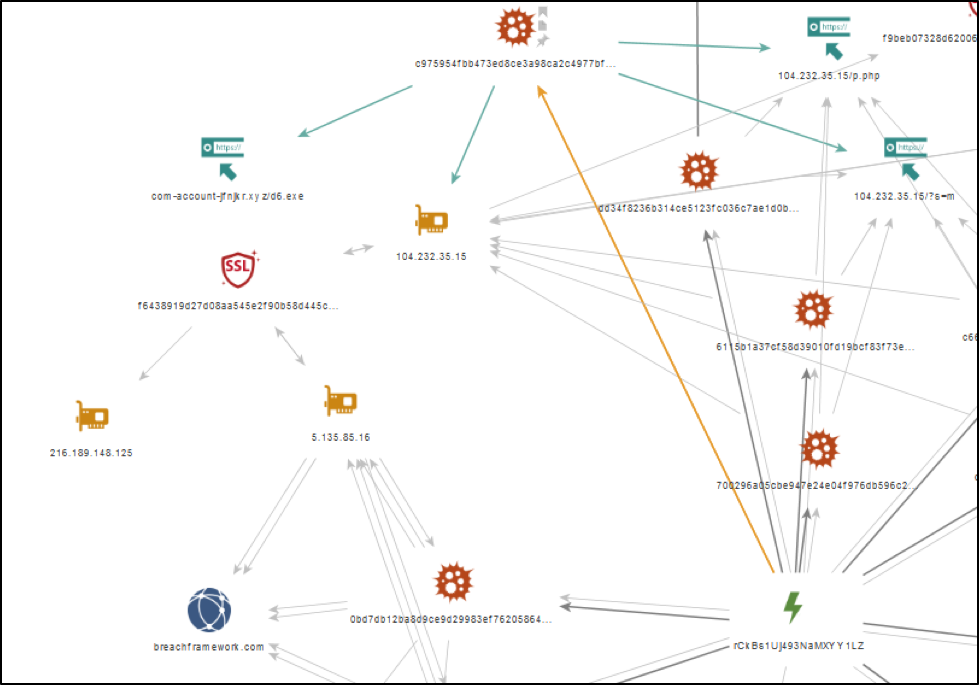

ドメイン“com-account-jfnjkr[.]xyz”は、それがCONFUCIUS_Bをダウンロードしたサンプル c975954fbb473ed8ce3a98ca2c4977bf22d2413db01eda87599524969565836fのC2だったため、CONFUCIUS_B攻撃にリンクされています。2016年5月24には、同じドメインがサンプル 8cfd559756630d967bb597b087af98adc75895a1ec52586d53a2d898e4a6e9b0をホストしていました。これは、次の共有ミューテックスを介してパッチワーク攻撃者に関連付けられた基本的なファイル盗用マルウェアです。{9754893678976458374658764387563876}

CONFUCIUS_Bのサンプルはすべて同じミューテックス“rCkBs1Uj493NaMXYY1LZ”を共有しています。Palo Alto NetworksのAutoFocusでサンプルを通じてピボット検索したところ、同じミューテックスを作成するマルウェアの早期のテスト サンプルと見られるものを検出できました。サンプルのSHA256は、0bd7db12ba8d9ce9d29983ef76205864dce146eb14cebe32a3431f994cc770eeです。このサンプルに設定されたコマンド アンド コントロール ドメインが‘breachframework[.]com’であるため、それがテスト サンプルであると確信しています。これも、共有SSL証明書を介して、既知のCONFUCIUS_Bサンプルにリンクされています。Breachframework[.]comは、すでに5.135.85[.]16に解決されています。そこでは、証明書f6438919d27d08aa545e2f90b58d445cccac6c09が使用されています。これは、CONFUCIUS_Bの既知のコマンド アンド コントロール アドレスである104.23.35[.]15によって使用されていたものと同じ証明書です。これらの関係を図9に要約しています。

結論

このブログ記事では、非常に似た方法で動作し、類似の技法を使用してC2アドレスを獲得する2つの個別のマルウェアの亜種について説明しました。どちらも、Yahoo AnswersとQuoraを使用して、コマンド アンド コントロール ドメインをブロックする従来のメカニズムを巧みに逃れています。それらのインフラストラクチャによって、2種類の活動を結び付けることはできませんが、ドメインを解決するために使用されている技法は独特です。また、どちらの活動もおそらくインドを発祥とする攻撃にリンクしていると確信しています。CONFUCIUS_A攻撃はSNEEPY/BYEBYESHELLの使用にリンクされ、CONFUCIUS_BはHangoverに緩くリンクされています。2つのマルウェア ファミリ自体も非常によく似ています。したがって、共有の技法が、CONFUCIUS_AとCONFUCIUS_Bの両方の背後にいる、単一の開発者または開発会社の存在を示していると思われます。しかしながら、2種類の活動は、二手の異なる攻撃者によって操作されているようです。それぞれで使用されているコマンド アンド コントロール インフラストラクチャにおけるホスティング プロバイダの選択が異なっているからです。

Palo Alto NetworksのAutoFocusのお客様は、これらのマルウェア ファミリと関連する活動を以下のタグでさらに調べることができます。

ブログで説明したサンプルと付録に記載したサンプルはすべて、Wildfireによって悪意のあるものとして検出されます。

IPSのお客様は、IPSシグネチャ14150によって保護されています。

典型的なハッシュ、コマンド アンド コントロール ドメインおよびリゾルバURLを以下に示しています。

SHA256リスト:

| 8cfd559756630d967bb597b087af98adc75895a1ec52586d53a2d898e4a6e9b0 | APACHESTEALER |

| fb9064abd562012f7c4ffec335f1b669d7ffa0ce724b81f83840474e544c0113 | DEMO_CONFUCIUS_B |

| 0bd7db12ba8d9ce9d29983ef76205864dce146eb14cebe32a3431f994cc770ee | DEMO_CONFUCIUS_B |

| ec15a7698eed7a925b0c074239a92b9f3efdd1054ea281fa914c0bf63d73d319 | CONFUCIUS_A |

| 09fcb9444b415781d1d01d0b43c37df441a381042a3f2f91f04890b9c4632c5e | CONFUCIUS_A |

| 487d43f38006a609715f95d2e8dd605446de820cafcc453d57a452bc67972a7a | CONFUCIUS_A |

| a21b956e1be9dcfa8a28c38dc0bb0657508b5588bcf1435052700aea22910d7d | CONFUCIUS_A |

| 7b9454ac9c96db562c2b961a72aa1fece896cd1633a1ec3139eb75346a086f64 | CONFUCIUS_B |

| d0176a1d30827a42dda4f575ede0d2d8ad0f71306e41f67b1d1fe999f0e82838 | CONFUCIUS_B |

| dd34f8236b314ce5123fc036c7ae1d0b4ef6da3ae781d639bcc1d5a30b197b2c | CONFUCIUS_B |

| c975954fbb473ed8ce3a98ca2c4977bf22d2413db01eda87599524969565836f | CONFUCIUS_B |

| 6115b1a37cf58d39010fd19bcf83f73e4eae943d95fcb29f8078c6d0e5c37a56 | CONFUCIUS_B |

| 700296a05cbe947e24e04f976db596c2471681e69740593fb5d02e4adbd983be | CONFUCIUS_B |

| c66660142d9ba85bb89c8277447f3c21d0a7d1ee12fd38cd61091ed02ffba80e | CONFUCIUS_B |

| 627724fa447e3937f3cdc5388285935a52d6970a616f4ac3d02e583d160cbfc0 | CONFUCIUS_B |

| 248010893646d292254efb4c575b1bfd58d8b75deee38af8616e9e83b695833a | CONFUCIUS_A (早期) |

| 28fd73965f766ab400b655b2c3ffb7c2949112c3c3d9cf05639a382c84828f12 | CONFUCIUS_A (早期) |

| 2f3005a06cf6819690da987414e7db797ad1955861be6f3a8a89e689602fd022 | CONFUCIUS_A (早期) |

| 4462454586b2969821e4b97d0d4387624cd9854ffc9e16750b5771990a707af8 | CONFUCIUS_A (早期) |

| 50f0bf106781452d20f12a33df04e1ebc2d805c9721df83169af3cf394198434 | CONFUCIUS_A (早期) |

| 86f9a01dca754ff0e2c1108dba2cebaab4483b122be1e312f0b24643b1523b49 | CONFUCIUS_A (早期) |

| 9e90f9acb9752e2dc7faa28b7d07330bae69431a1055697420b165521f6768e3 | CONFUCIUS_A (早期) |

| e93dd106f5c031e773f6f490a6df6ef165a0782072c98702a741433b62375829 | CONFUCIUS_A (早期) |

| 51a3758eaf22a893c1771aa70e78e22b775243424abce755dd48cc83879ddd94 | CONFUCIUS_A (早期) |

| 1220815b09694b522a33a4feacfc20ca90e03728c9f5e2bd4288e67e2e1257de | SNEEPY |

| 1b682fa08d99b1f57e545cab2e0cd553282682f7706a72afe5ee63264002e010 | SNEEPY |

| 63e0cf48e461ea6e2663fcbb5727e02b39641c86c2860e979a353b3e997eb8d7 | SNEEPY |

| 7ec2de26d9564f60bb079fbf66e7ce7ff9fe5331937137e3b836023fde7ac1b1 | SNEEPY |

| 83718971c1cc94ff4cd7b430e57d3d5b61d1032028c23aee56b7148bb6f176c2 | SNEEPY |

| a50808054fcf359eea0f684b9f84a4ac12e2bf1467a4c33446f7445a4b3bafaa | SNEEPY |

| 0082b8b2b7ac562db544fd81b26229fd2a6a6c04a9c86123cbd89a285eeb2594 | SNEEPY |

| 3181065099986c2bb8b3f58f04f2c59e5bd5887dc46f6e7c9a62ba7d2ca23758 | SNEEPY |

| 7699584f996a7e09ce26437113199531db71d01b22711246246da55abbda5410 | SNEEPY |

| 815ba75ac821b7c656c9c9bc0e663f9570f71bf247e374d60f9142fcc380efad | SNEEPY |

| 346c08fc3439a0619903ca25ed0b951e07096701eeb094bdab3770611328873e | SNEEPY |

| 9c5d8b74fd35755570b478737e1298702535d9baf06f69d9954f265c30dcdab6 | SNEEPY |

| b19cd6ddbb41d9b689eeff1262bd7cd6b9361d95afb79cd6e77f39c5d3581728 | SNEEPY |

| d718ea92106894c1bfb2273ed7e71c9ad7cec01fa0ae4c2571e5a762e1f26e8d | SNEEPY |

| d9c4994aed6f4bab5f2bb65fb2cc5f455ee99848d8f49e22b8b1c5ef13f3e78f | SNEEPY |

リゾルバURLリスト:

https://www.quora.com/Is-bingle-hate-and-love-the-green-or-it-fire-couple-fire-tell-

me-you-like-or-couple-weed-or-hate-weed-with-deedy-love-claggy-1

https://answers.yahoo.com/question/index?qid=20160301074835AA7cF60&sort=N

hxxps://in.answers.yahoo.com/question/index?qid=20160229024628AA4XQ7r

hxxp://www.nefuri.com/hi_is_bingle_hate_and_love_the_green_or_it_fire_couple_fire_tell

_me_you_like_or_couple_weed_or_hate_weed_with_deedy_block_claggy_1562153.html

hxxp://www.answerlib.org/qv/20160229115557AAXc2Ib.html

hxxps://in.answers.yahoo.com/question/index?qid=20160229115557AAXc2Ib

hxxps://www.question.com/what-are-the-precautions-for-diphtheria-tetanus-998506.html

hxxp://findnerd.com/list/view/How-to-make-a-simple-settings-page-in-android/15891/

hxxp://able2know.org/topic/312620-1

hxxp://bs71.blog.com/2016/03/01/performing-namaz/

hxxp://www.linkibl.com/l/define-simple-support-boundary-condition-of-a-beam-solid-

mechanics

hxxp://www.education.com/question/working-model-depict-buoyancy/

hxxp://www.quora.com/Where-can-I-find-Port-de-Vaire

hxxp://www.fixya.com/support/t25556697-intel_desktop_board_dh67cl_having_vga

hxxp://www.education.com/question/scientist-calculate-distance-planets

hxxp://technology.blurtit.com/4492774/import-mri-ct-and-microct-data

hxxp://bs71.blog.com/2016/03/01/performing-namaz/

hxxp://www.linkibl.com/l/define-simple-support-boundary-condition-of-a-beam-solid-

mechanics

hxxps://www.quora.com/Is-bingle-hate-and-love-the-green-or-it-fire-couple-fire-tell-

me-you-like-or-couple-weed-or-hate-weed-with-deedy-love-claggy-1

hxxps://www.quora.com/How-fertilization-takes-place-in-Plants

C2アドレス:

adhath-learning[.]com

stepontheroof[.]com

ns1[.]b3autybab3s[.]com

stilletowheels[.]com

b3autybab3s[.]com

fierybarrels[.]com

mail[.]cooperednews[.]info

ns2[.]cooperednews[.]info

teensechs[.]com

newstodayreviews[.]com

ns2[.]softwares-free[.]com

www[.]fierybarrels[.]com

ns1[.]cooperednews[.]info

znaniye-onlayn[.]com

cooperednews[.]info

nophoz[.]com

twigreader[.]com

zadnitsa[.]com

bookerstream[.]com

teens3xweb[.]com

romanrugby[.]com

130dozen[.]com

transseksualov[.]com

cutedazzle[.]com

speedeagles[.]com

www[.]templetom[.]com

gallopingroses[.]com

didlynews[.]info

ns2[.]didlynews[.]info

ns1[.]didlynews[.]info

purple-banana[.]com

uchitel-nitsa[.]com

couchypotatoes[.]com

your3x[.]com

trk[.]greatleonidas[.]com

greatleonidas[.]com

chucknorr[.]com

tangyball[.]com

templetom[.]com

younghogs[.]com

www[.]cutedazzle[.]com

neistovo[.]com

roseauster[.]com

www[.]gallopingroses[.]com

onepickle[.]com

wond3rfulworld[.]com

ns2[.]b3autybab3s[.]com

softwares-free[.]com

www[.]romanrugby[.]com

gomadweb[.]com

wetcottonballs[.]com

ns1[.]softwares-free[.]com

sechshun8[.]com

newsscrapper[.]com

jobs[.]undp[.]tangyball[.]com

news-letters-4u[.]com

magzinehog[.]com

jupanto[.]com

www[.]tumblebin[.]com

little-nuts[.]com

fullhalfempty[.]com

mysugarbin[.]com

ftp[.]wond3rfulworld[.]com

blog[.]younghogs[.]com

ww2[.]younghogs[.]com

www[.]younghogs[.]com

ww1[.]younghogs[.]com

mx2[.]newstodayreviews[.]com

mx1[.]newstodayreviews[.]com

mx3[.]newstodayreviews[.]com

www[.]onepickle[.]com

quicktime[.]softwares-free[.]com

tumblebin[.]com

ns1[.]bidux[.]com[.]avtofrom[.]us

www[.]nophoz[.]com

breachframework[.]website

breachframework[.]com

com-account-jfnjkr[.]xyz

104[.]219[.]250[.]204

216[.]189[.]148[.]125

149[.]202[.]110[.]2

104[.]219[.]250[.]205

5[.]135[.]85[.]16

78[.]128[.]92[.]101

206[.]221[.]188[.]98

104[.]232[.]35[.]15

5[.]39[.]23[.]192

95[.]211[.]135[.]167

46[.]165[.]207[.]109

95[.]211[.]38[.]134

46[.]165[.]249[.]223

95[.]211[.]135[.]162

46[.]165[.]207[.]140

46[.]165[.]207[.]120

95[.]211[.]107[.]75

94[.]242[.]219[.]203

95[.]211[.]38[.]133

46[.]165[.]207[.]112

95[.]211[.]3[.]135

91[.]210[.]107[.]107

46[.]165[.]207[.]114

91[.]210[.]107[.]108

95[.]211[.]205[.]142

95[.]211[.]107[.]71

46[.]165[.]207[.]116

95[.]211[.]135[.]168

46[.]165[.]207[.]134

46[.]165[.]207[.]98

46[.]165[.]207[.]113

46[.]165[.]207[.]138

94[.]242[.]219[.]199

46[.]165[.]207[.]142

46[.]165[.]207[.]99

95[.]211[.]107[.]72

95[.]211[.]38[.]135

46[.]165[.]207[.]132

46[.]165[.]207[.]108

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得