This post is also available in: English (英語)

概要

過去数年にわたり、我々は「攻撃者のプレイブック」というアイデアについて考えて来ました。このアイデアは非常にストレートです。スポーツにおけるプレイブック、すなわち攻撃や防御の戦術と同じように、我々が対峙している攻撃者も組織に侵入するための攻撃用プレイブックを持っています。彼らはそれを書き留めてはいないでしょうが、存在はしています。私は今年の Palo Alto Networks Ignite カンファレンスにおいて、防御する側が注意深く観察したりデータを共有することで攻撃者のプレイブックのコピーを作成し、防御者のプレイブックをつかってより効果的にネットワークを守るかという話をしました。

Unit 42 は過去数カ月、この攻撃者のプレイブックというコンセプトを洗練させることに取り組んで来ました。本ブログにおいて我々がどのようにコンテンツを構造化したか述べ、OilRig の侵入用プレイブックを公開します。

プレイブックとは?

プレイブックの目標は攻撃者の使うツールやテクニック、手法 (TTP) を構造化されたフォーマットに整理し、他者と共有できる形にし、まとめあげることです。この目標を達成するために、我々は Palo Alto Networks のみが独占できるようなプロプライエタリな仕組みをつくることはしたくありません。代わりに、我々のデータを構造化するだけでなく他者と共有することを可能とさせる2つのフレームワークを特定しました。

| フレームワーク | 解説 |

|---|---|

| STIX 2.0 | 脅威情報構造化記述形式 (STIX™) はサイバー脅威インテリジェンス (CTI) をやりとりするために使用される言語とシリアライズフォーマットです。 |

| ATT&CK | MITRE のAdversarial Tactics, Techniques, and Common Knowledge (ATT&CK™) は、攻撃ライフサイクルの様々な段階と標的として知られているプラットフォームを反映した、サイバー攻撃者の行動に関する精選されたナレッジベースとモデルです。ATT&CK は既知の攻撃者の行動に対するセキュリティリスクを知るためや、セキュリティ向上のための計画、また防御が期待通り稼働しているか確認するためにとても有用です。 |

STIX 2.0 は STIX フォーマットの最新版です。これはドキュメントの作成を簡単にするために再デザインされており、XMLのかわりにJSONを使用しています。 STIX 2.0 は サイーバー脅威インテリジェンス (CTI)を作成するための情報をあらわすオブジェクトのリストを提供してくれます。例えば、STIX は侵入用のセット、マルウェア、インジケーター、その他を含んでいます。 STIX はオブジェクトの種類や様々なオブジェクト間の関連性により、含まれる情報や属性を標準化しています。標準化されたオブジェクトと互いの関連性により、複雑な分析ツールを書く必要なくインテリジェンスの共有と消費を可能にします。

MITRE の ATT&CK フレームワークは名前と説明と攻撃者が活動中にとるハイレベルな戦術の事例へのリンクを提供します。例を挙げると、ATT&CK フレームワークは 攻撃者がネットワークに侵入しようとする際に使われる'Launch' (開始)と呼ばれる戦術があります。この戦術に関連づけられているテクニックに "Spear phshin messages with malicious attachments" (悪意のある添付のついた標的型攻撃メール)というものがあり、これはいかに攻撃者がネットワークに対して攻撃を開始 "Launch" するか、ということを説明しています。これは攻撃者が特定の目的をどのように達成するか、という一般的な定義と理解を提供します。

この2つのフレームワークを一緒にするため、私たちは Mitre がSTIX 2.0 に配置した ATT&CK データを精査したのち、プレイブックの部品として必要な追加のオブジェクトを選びました。

| STIX 2.0 オブジェクト | プレイブック 部品 |

|---|---|

| Intrusion Set | Adversary |

| Report | Playbook |

| Report | Play |

| Campaign | Campaign |

| Kill-Chain-Phase | ATT&CK Tactic |

| Attack-Pattern | ATT&CK Technique |

| Indicator | Indicator |

| Malware | Adversary Malware |

| Tool | Adversary Tool |

私たちはある特定の攻撃者の行動を ATT&CK フレームワークにマッピングし、データとインジケーターをSTIX JSON に保存を始めました。我々が最初の攻撃者として選んだのは、過去18ヶ月間何度もレポートをリリースした OilRig です。

OilRig について

OilRig は主に中東で様々な産業に対して活動する脅威グループです。しかしこのグループは時々中東域外の組織をターゲットにすることもあります。 OilRig は、メインのターゲットが信頼している別の組織をターゲットにするサプライチェーン攻撃を行う場合もあります。

OilRig は、戦略的な目的のため注意深く体系的にターゲットとなる組織を選んでいるように見えることからも活発で組織化された脅威グループと言えます。このグループに紐づけられる攻撃は、ソフトウェアの脆弱性ではなく人を騙すソーシャルエンジニアリングに依存しています。しかし、一連の攻撃フェースで最近パッチが提供された最新の脆弱性を悪用することもあります。ソフトウェア脆弱性攻撃があまりないからといって、攻撃が洗練されていないというわけではありません。OilRig は彼らの攻撃活動の別の面でその成熟度の高さを示しています。それらは以下です。

- ツール開発時に行われる組織的な侵入テスト

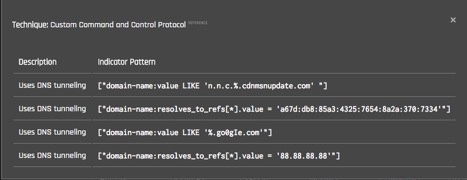

- コマンドアンドコントロール(C2)とデータ流出の際に使われるカスタム DNS トンネリングプロトコル

- サーバーへ継続的にアクセスする際に使われるカスタム Web シェルとバックドア

OilRig は盗みだした認証情報をもとに内部感染を行います。 OilRig がシステムへのアクセス券を得た後、感染端末にログインしているユーザのアカウント情報をMimikatz などの認証情報を取得ツールを使い盗み出します。このグループはこの盗んだ認証情報を使ってネットワーク内の別のシステムへ移動します。システムから認証情報を取得した後、グループ内のオペレーターは侵入したシステムへのアクセスにバックドアではなく、リモートデスクトップや putty などの別のツールを使うことを好みます。 OilRig は ターゲット組織の個人がOutlook Web アクセスなどのインターネット接続可能なリソースにアクセスするための認証情報を収集するためにフィッシングサイトなどを使うこともあります。

OILRIG の既存レポート

- OilRig Performs Tests on the TwoFace Webshell

- OilRig Deploys “ALMA Communicator” – DNS Tunneling Trojan

- OilRig Group Steps Up Attacks with New Delivery Documents and New Injector Trojan

- Striking Oil: A Closer Look at Adversary Infrastructure

- OilRig Uses ISMDoor Variant; Possibly Linked to Greenbug Threat Group

- OilRig Actors Provide a Glimpse into Development and Testing Efforts

- OilRig Malware Campaign Updates Toolset and Expands Targets

- The OilRig Campaign: Attacks on Saudi Arabian Organizations Deliver Helminth Backdoor

OilRig プレイブックとビューワー

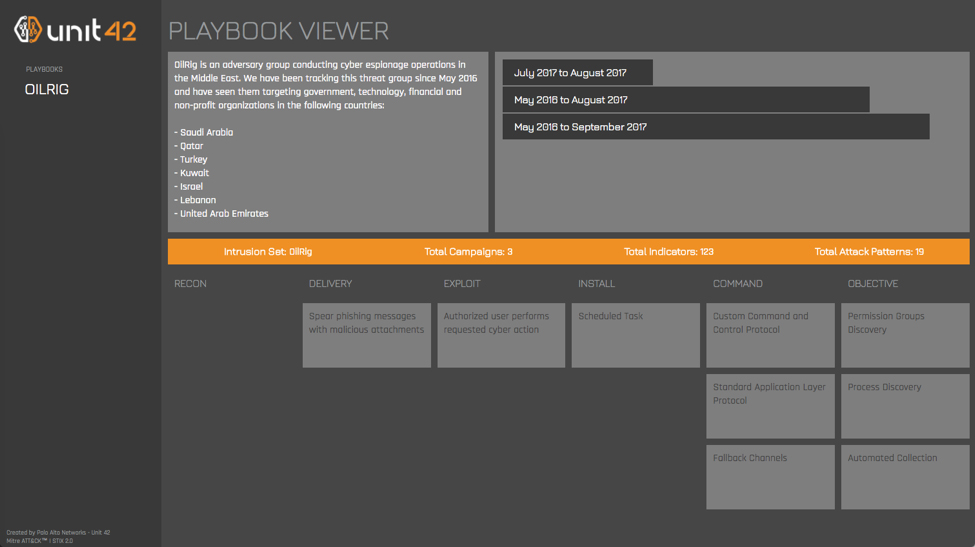

OilRig のプレイブックはこちらにあります。これには OilRig によって2016年5月から2017年9月にかけて行われた3つのキャンペーンのデータが含まれています。この中には19の異なる ATT&CKテクニックにマップされる123のインジケーターが入っています。これは我々が OildRig より知り得た全てではありませんが、脅威インテリジェンスコミュニティの他のメンバーと共有する出発点となりえます。

理想的な世界であれば、読者は JSON ファイルをダウンロードし、彼らの脅威インテリジェンスシステムにそれをロードするでしょう。残念ながら、STIX 2 のコンテンツを取り扱えるシステムは現在のところわずかしかありませんし、プレイブックの全てを表示できるものは全くありません。そのため、我々はプレイブックを Web インターフェースで見ることができるシンプルなツールもリリースしました。ビューワーのスクリーンショットは以下です。またこちらからアクセスすることもできます: https://pan-unit42.github.io/playbook_viewer/

ビューワーを開始するには、左カラムのプレイブックをクリックしてください。これによりプレイブック STIX JSON ファイルを我々の GitHub レポジトリから読み込み、日付のあるキャンペーン情報を分析します。日付をクリックすると、その期間に行われた特定キャンペーンに関する情報を、攻撃ライフサイクルごとにまとめた状態で下部に表示します。

特定のテクニックをクリックすると、ビューワーは関連する ATT&CK の解説へのリンクとテクニックを示すSTIX インジケーターパターンを含むダイアログを表示します。プレイブック内のすべての STIX インジケーターは悪意のある行為を暗示ししているわけではなく、単純にそういうふるまいがある、ということを示していることをご理解ください。

最後に

我々はプレイブックをこの形式で公開することで、特定の攻撃者に対する防御をより適切に評価することが可能になると信じています。これは継続中のプロジェクトで、我々は2018年の間に、我々が追跡している多くの攻撃者に関するプレイブックを公開するつもりです。ブログでのアップデートを注視していてください。

もし攻撃者のプレイブックに対するフィードバックがございましたら、ブログにコメントを残してください。

このプロジェクトを推進するために助力いただいた以下の組織、または個人に感謝いたします。

- OilRig の詳細とプレイブックビューワーの作業に協力してくれた Robert Falcone と Bryan Lee (Unit 42)

- ATT&CK のリリースとその範囲の拡大を担っている Mitre

- STIX 2.0 のすべてに携わっている OASIC CTI コミッティー

- インテリジェンスの自動共有に携わっているセキュリティベンダーのコミュニティの確立に関与している Cyber Threat Aliance のメンバーの皆様

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得