This post is also available in: English (英語)

概要

マルウェアの開発者は、常に、ホストベースとネットワークベースのどちらの検出システムでも検出が困難で、さらに機能豊富で使いやすいツールを開発することを考えています。長年の間、低スキルの攻撃者と熟練の攻撃者の両方によって使用されているマルウェアの主力ファミリの1つが、Poison Ivy (別名: PIVY) RATです。Poison Ivyは、侵害したホストを管理するのに役立つグラフィカルユーザー インターフェイス(GUI)を備え、侵害後に使用する豊富なツールに簡単にアクセスできます。香港の民主化運動の組織とその支持者は、長い間高度なサーバー攻撃の標的とされてきましたが、彼らに対して今でもこのマルウェアが使用されているのは、不思議なことではありません。

シンプルで広く普及しているにも関わらず、Poison Ivyの場合、アンチウィルスおよび不正アクセス監視システムの両システムでの検出率は常に、驚くほど低いのです。おそらくこれらの理由は、今日では昔に比べかなり低い頻度でしか発生していないとしても、2000年代中盤に攻撃者が頻繁にPoison Ivyを使用して対象の組織内へ足場を確立したからだと考えられます。2008年のバージョン2.3.2の最後の公開リリース以降、ツールの新しい亜種は比較的まれで、特に、コアの通信プロトコルを変更したバージョンが出ています。

Palo Alto Networksの脅威インテリジェンスチーム「Unit 42」はこの攻撃で、香港の民主化運動「学民思潮(スカラーリズム)」を率いた学生リーダー黄之鋒(ジョシュア・ウォン)氏に装うなどのおとり文書を複数発見しました。また、今回PlugXなどのマルウェアで頻繁に見られる、一般的なサーチ順序ハイジャック、つまり「DLLサイドローディング」手法を使用しているPoison Ivyの新しいバージョンを目撃しました。Poison Ivyのビルダーには、PEファイルまたはシェルコードのいずれかの出力形式オプションがありますが、この場合は、バックドアがシェルコードとして構築され、その後、検出を妨げるため難読化されていました。サンプルの分析中、このブログで後述する変更されたネットワーク通信プロトコルも観察されました。

SPIVY

3月に、Unit 42は、CVE-2015-2545を利用したおとり文書を介して侵入する新しいPoison Ivyの亜種を発見しました。私たちは、これをSPIVYと名付けました。すべてのおとり文書のテーマには、最近の香港の民主化運動イベントが関連しています。今まで見つかったすべてのサンプルでは、エクスプロイトによって、3つのファイルを含む自己解凍型RARがドロップされています。

- exe – マルウェアDLLをサイドロードするために使用される正規の署名付き実行可能ファイル

- dll – RasTls.exeによってロードされるマルウェアDLL。

その後、Poison Ivyシェルコードファイルをロードする - hlp – エンコードされたシェルコードのPoison Ivyバックドア

どちらも同一のC2ドメインが第3レベルで、これらは攻撃前1ヵ月に満たない2016年2月に作成されたleeh0m[.]orgからのものです。

私たちが検出した新しい亜種に加え、JPCERTコーディネーション センターによって、昨年7月に異なる新たな亜種に関するブログ(英語)が公開されています。その亜種も、正規の実行可能ファイルとスタブDLLからサイドロードされますが、シェルコードはSPIVYと同じ方法ではエンコードされません。JPCERTCCはブログで誰が標的とされたかはコメントしていませんが、ツールが熟練の攻撃者によって一般に使用されるほど普及した後、数年経ったのちに最近になって、2つの明確なPoison Ivy亜種が現れたことを注目しています。

SPIVYの解析

私たちはドロップされたサンプルが旧Poison Ivy RATに直接的な関連があるものと見ておりますが、この判断は、RARに含まれるsamsung.hlpファイルによりロードされたシェルコードに見られる挙動およびコードの再利用に基づくものです。デコードされると、シェルコードはssMUIDLL.dllによって起動されます。

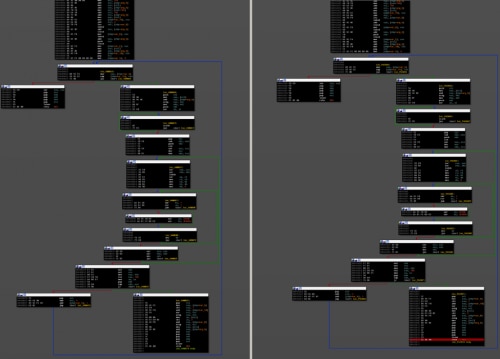

SPIVY RATはPoison Ivyが伝統的に使用してきたものと同じAPI呼び出しテーブルを使っています。下記は2008年のPIVYサンプルを右側の新型SPIVYサンプルと比較したものです。両者には同じAPI呼び出しテーブル関数があります。

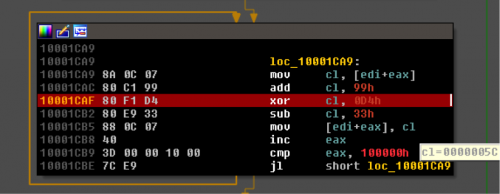

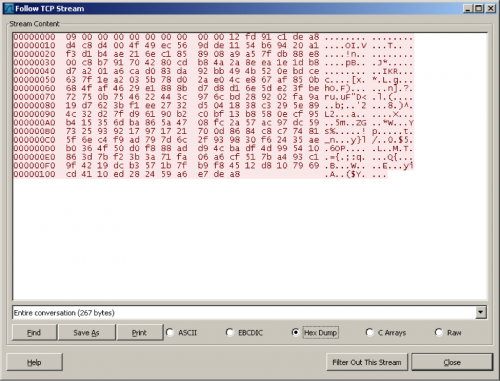

旧バージョンのPoison Ivyは固定の256バイトのチャレンジ レスポンス ハンドシェイクを利用していますが、新バージョンはこれとは違い、ペイロードを生成して1から16バイトの疑似ランダム データ(および制御バイト)の任意の位置の手前にこのペイロードを付加します。最初の1バイトは、256バイトのハンドシェイクの開始よりも前方にパディングする長さを示しています。下記の例では最初のバイト(0x09)がPoison Ivyコントローラーに後続の9バイト(例示のためnullにしてあります)を無視するよう伝えています。さらに次の1バイトはこの最初のバイトを2倍したもの(0x09 X 2 = 0x12)になっています。制御の2バイト、ランダムな9バイト、これらに256バイトのハンドシェイクを加えると全部で267バイトになります。Poison Ivyプロトコルについては、Conix Securityやほかによる以前のリサーチで文書が非常によくまとめられています。また、これらのサンプルにおいてプロトコルの残りの部分は変わりません。

私たちのサンプルに関してPoison Ivy設定が下記に示す通り2つ見つかりました。

SHA256:9c6dc1c2ea5b2370b58b0ac11fde8287cd49aee3e089dbdf589cc8d51c1f7a9e

Password: bqesid#@

C2 domain: found.leeh0m[.]org

C2 port:443

Mutex:40EM76iR9

ID:03-18

Group:03-18

SHA256:4d38d4ee5b625e09b61a253a52eb29fcf9c506ee9329b3a90a0b3911e59174f2

Password: bqesid#@

C2 domain: sent.leeh0m[.]org

C2 port:443

Mutex:40EM76iR9

ID:03-07

Group:03-07

おとりの文書

おとりの文書は、被害者を騙してスピア フィッシングの電子メールから正規のファイルを開いたものと信じこませるのに多くの攻撃者が使う一般的な手法です。攻撃者はホストをマルウェアに感染させる悪意のあるファイルを送信し、被害者が期待している内容の、感染していない文書を表示します。

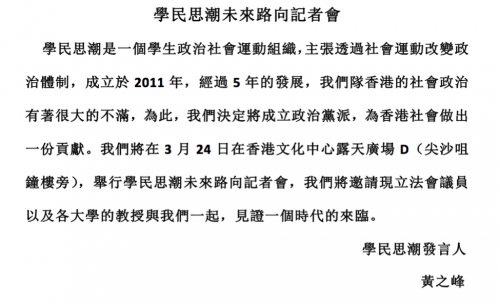

SPIVYに関連するおとりの文書は、非常に具体的な最近の出来事や広く世間に知られていない組織、または香港地域外で知られている団体、および民主化を支持する運動について言及しています。そのうえ、いずれも香港で実際にある催し物への正式な招待のように見せかけています。おとりの一つでは、香港で盛り上がっている民主化運動「学民思潮(スカラーリズム)」を率いた学生リーダー黄之鋒(ジョシュア・ウォン)からのものと称するものがあり、学民思潮グループが活動を終えて2016年3月に新政党「香港衆志(デモシスト)」を旗揚げすることに関して記者会見を発表するとしています。黄之鋒はこのグループの発起人のひとりである著名な香港の活動家で、現在はこの政党の事務局長です。学民思潮は、香港の教育省がすべての中等学校の生徒に対して「道徳と国民教育」に関する必修課程を加えたことに関心を寄せていました。学民思潮がこの必修課程を止めさせることに成功すると、学民思潮のメンバーは変革をさらに効果的にするため政党としての活動に移りました。

もう一つのおとり文書は、2016年2月8日、陰暦の正月に起こった旺角(モンコック。香港の繁華街)で起きた暴動に関連しています。香港カトリック教平和委員会からの申し立てであるとし、政府に対しては独立委員会を設立して暴動の原因を調査することを、教区に対しては4月中にこのことを公表する教会スタッフによるブースの設立を求めています。暴動は、公式には無許可の販売業者に対する取締りに関して発生したとして、なかったものとして扱われましたが、おとり文書では、香港政府に対する国民の不安や不満が継続している表れであると主張しています。

最後のおとり文書は、2016年4月4日に開催される香港市民支援愛国民主運動連合会(支連会)による追悼イベントの案内です。このイベントは、天安門事件や関連する出来事から28周年となることを記念し、中国本土の国民の情報へのアクセスを中国が厳しく検閲していると伝えています。

結論

改造された旧式のPoison Ivyは、香港の民主化運動に対する標的型攻撃に使用され続けています。Poison Ivy以前はまれでしたが、攻撃者がマルウェアを再ツール化し、検知されにくくするという行為はかなり頻繁に確認されています。SPIVYの最新の実行および通信メカニズムは、再現なく変化を続ける標的型攻撃のツール、技術、事例についての見識を示しています。Unit 42は、これらの攻撃およびPoison Ivyの新しい亜種に対する監視を継続し、新しい情報が明らかになり次第、最新情報を提供します。この最近のキャンペーンにより明らかにされたことは、「老犬に新しい芸は仕込めない」ということわざは必ずしも当てはまらないということです。

香港の民主化運動は、APTキャンペーンにより、ますます厳しく攻撃されています。さまざまな研究者からの関連レポートのリンクをいくつか以下に紹介します。これらのリンクに引用されている特定のキャンペーンのうちいくつかは、本ブログの活動と必ず関係するわけではありませんが、状況によっては意識する必要があります。

- 2014年10月Volexityのブログ「攻撃される香港の民主主義」

- 2015年6月Citizen Labのブログ「CVE-2014-4114のエクスプロイトによるチベット族と香港のグループに対する標的型攻撃」

- 2015年12月FireEye のブログ「中国を拠点とするサイバー脅威グループ、マルウェア通信にドロップボックスを使用し、香港の報道各社を攻撃」

- 2016年4月Citizen Labのブログ「香港とミャンマー、UP007とSLServerによるスパイ行為キャンペーンを追跡」

Palo Alto Networksのお客様は、脅威防御シグネチャIDを使用し、SPIVY コマンドの識別およびトラフィックの制御が可能です。AutoFocusのユーザーは、SPIVYタグを使用し、このファミリを追跡できます。

IOC

武器化されたEPS Doc:

13bdc52c2066e4b02bae5cc42bc9ec7dfcc1f19fbf35007aea93e9d62e3e3fd0

4d38d4ee5b625e09b61a253a52eb29fcf9c506ee9329b3a90a0b3911e59174f2

9c6dc1c2ea5b2370b58b0ac11fde8287cd49aee3e089dbdf589cc8d51c1f7a9e

ローダー ファイル

RasTls.exe – サイドローディング プロセスで使用される署名された正規のバイナリ

0191cb2a2624b532b2dffef6690824f7f32ea00730e5aef5d86c4bad6edf9ead

ssMUIDLL.dll – 7a424ad3f3106b87e8e82c7125834d7d8af8730a2a97485a639928f66d5f6bf4

Poison Ivyシェルコード ファイル

c707716afde80a41ce6eb7d6d93da2ea5ce00aa9e36944c20657d062330e13d8

0414bd2186d9748d129f66ff16e2c15df41bf173dc8e3c9cbd450571c99b3403

C2ドメイン

sent.leeh0m[.]org

found.leeh0m[.]org

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得