This post is also available in: English (英語)

概要

ラテン アメリカ(以下、LATAM)地域は地理的に巨大で多種多様であり、北はメキシコ国境から南は南アメリカの最南端まで及んでいます。しかも、インターネット ユーザーに関して、人数の増加の度合いと広がる地域の大きさがともに最大の地域でもあり、最近ではインターネットにアクセスできるユーザーの人数だけでも北米(NAM)を上回っています。この数年間だけでも、この地域ではネット ユーザーの数が爆発的に増えました。そういう状況の中、私たちは、ユーザー数の増加に伴う潜在的な課題に関して、同様の広がりを目撃してきました。このブログ記事では、Palo Alto Networksの脅威インテリジェンスチームUnit 42が2016年7月から12月にかけて観測した、LATAMにおける脅威傾向について考察します。

2016年後半におけるハイレベルの傾向

2016年7月1日から2016年12月31日まで、私たちは、LATAM地域において未知のマルウェアに関する一意のセッションが530,000個近くあったことを確認しました。これは、37,000個を超える一意のマルウェア サンプル全体にわたるものでした。確認したマルウェアの89%はフィッシング電子メールにより配信され、その大部分はLockyとして知られているランサムウェアの亜種でした。Lockyは周知のランサムウェア亜種であり、広く利用されていますが、最初に発見されたのは2016年2月のことでした。Lockyはとりわけ危険なものになる恐れがあります。それは、公開鍵・秘密鍵のインフラストラクチャ(PKI)を暗号化に用いており、また、常に進化をし続けてセキュリティ制御を回避するからです。Lockyは、配信用に有害なマクロを使っているところを発見された最初のランサムウェア亜種でした。しかも、独自の回避手法を悪用し、配信用にエクスプロイト キットを利用し、ごく最近では、様々な形式のスクリプト化されたファイルを配信の伝達手段として利用しています。

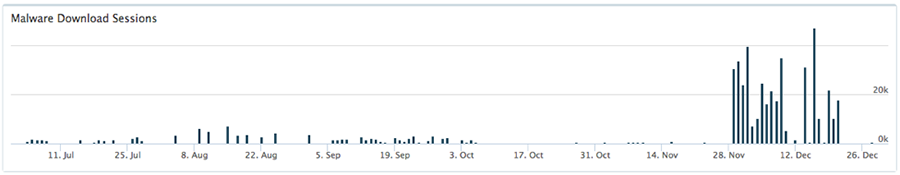

興味深いことに、この期間全体を通して、マルウェア セッションの配信について調べてみると、10月7日から11月28日のマルウェア セッションは真っ平らであることが分かります。

これは、10月7日に主要なLockyオペレーターの仲間がオフラインになり、11月にかけてゆっくりと回復していたのが世界規模で確認されたことと合致します。ところが、11月終わりに入ってから12月のほとんどの日にかけて、LATAM地域中で、悪意のある活動の量の大規模な増加を観測しました。クリスマス付近の12月終わり頃、活動が再び大幅に減少したことが分かります。おそらく、これは休日のためコンピューターによる対話をするユーザーが減ったことと、犯罪者の方でも休暇を取った可能性のあることの、両方によるものと思われます。

加えて、9月において、極めて有害な活動にBayrobトロイの木馬が関わっていることに、私たちは気付きました。Bayrobトロイの木馬はかなり古いものであり、最初に発見されたのは2007年のことでした。このマルウェアを使うと、操作をする攻撃者は感染したホストへのアクセスを完全なものにし、クレジット カード番号などの個人情報を収集するといった活動をすることができます。また、感染したホストを利用して暗号通貨を掘り起こすことまで、できてしまいます。観測した活動はすべてLATAM地域中に広がっていましたが、9月末に突如停止しました。2016年12月、Bayrobオペレーションに関連して、米司法省が3人のルーマニア国籍の人物を引き渡し、告訴したことが報じられました。

LATAMにおけるLazarusグループの攻撃

最近、いくつかのレポートが、2016年の10月から11月までの期間に起きた一連の攻撃に関して公表されました。レポートでは、これらの攻撃はLazarusグループと呼ばれる攻撃者グループと関連付けられていました。Lazarusグループは、ごく最近では、SWIFT決済システムに対する2016年の攻撃に関係していたと考えられています。これらの新しい一連の攻撃は金融機関を標的としており、金融機関のWebサイトを改ざんして水飲み場攻撃に使っていました。当初、攻撃はポーランドの金融機関に範囲が限定されているものと考えられていましたが、調査が進むと速やかに、LATAM地域にある2つの金融機関のWebサイトが新たに特定されました。これらのサイトも改ざんされ、水飲み場攻撃に使われていました。メキシコのComisión Nacional Bancaria y de Valores とウルグアイのBanco de la República Oriental del Uruguayの両Webサイトは、被害者が特別仕様のエクスプロイト キットにリダイレクトされるよう改ざんされていることが分かりました。このエクスプロイト キットはAdobe FlashおよびMicrosoft Silverlightの脆弱性を標的としていました。さらに興味深いことに、リサーチャーは標的にされたサブネットのホワイトリストがエクスプロイト コードの中にあるのを突き止めました。しかも、このリストには、図1に示すように、メキシコ、チリ、ブラジル、ペルーおよびコロンビアのIPアドレスが含まれていることも分かりました。攻撃は、標的のIPアドレスがこのホワイトリストに記述されたIPアドレスの中にあった場合に、マルウェアを配信するだけでした。

この攻撃でエクスプロイト キットによって配信されたマルウェアは、以前Lazarusグループと関連のあったダウンローダー ツールであると、私たちは信じています。このマルウェアを使えば、攻撃者は別のツールを取得したり、感染したホスト上でその他の行動をすることができるでしょう。現時点で、盗難にあった資金に関するレポートはありませんが、感染したホストから大量のアウトバウンド データ転送があったと、一部で報じられています。

メキシコ、ブラジル、コロンビアおよびアルゼンチン

LATAM地域に影響を及ぼす恐れのある大規模な脅威について理解を深めるため、4つの国に注目します。私たちのデータから、この4つの国が、マルウェア活動を最も多く経験していることが分かりました。それはメキシコ、ブラジル、コロンビアおよびアルゼンチンです。

メキシコ

私たちのデータによれば、私たちが確認した、2016年後半のLATAMにおける悪意のある活動の54%は、メキシコで行われていました。圧倒的大多数が、電子メール アプリケーションを介して配信されたマルウェアでしたが、FTPを使って起きた悪意のある活動もアンバランスなほどの量がありました。FTPは過去には悪用されることが多かったものの、今日ではマルウェア オペレーターが悪用する一般的なネットワーク プロトコルではありません。この場合、11月30日から12月5日まで、Photominerとして知られているマルウェア亜種の著しい突発的大発生を確認しました。

このマルウェアは2016年6月に初めて発見されました。その主要目的は、自身を拡散し、Moneroと呼ばれている暗号通貨を、感染したホスト上で掘り起こすことでした。拡散すること、およびさらにホストに感染することという任務を果たすため、Photominerには、セキュアでないFTPサーバを見つけ出して自身をそれに置き換える、という機能が備わっています。FTPサーバを自身で置き換えると、続いて、そのFTPサーバ上で提供されていたWebサイトが何かないか探します。そして、見つけたWebサイトを改ざんして、何も知らない訪問者を感染させます。

ブラジル

LATAMで観察された悪意のある活動の31%がブラジルで発生しました。観察された悪意のある活動の大部分は、Lockyを含む攻撃で構成されていました。これらの攻撃のほとんどが電子メール アプリケーションを介して送信され、その次にユーザーがブラウズしているシンプルなWebを介して送信されていました。私たちのデータに基づくと、Lockyによる活動だけで、ブラジルの悪意のある全活動の70%を超えていました。

2016年の年末頃には、Lockyの活動の他に、私たちがCerberSage Distributionと呼ぶ攻撃による活動が観察され始めました。CerberSage Distribution攻撃活動は、Lockyを配信する悪意のあるOffice文書とCerberとSageの他の2つのランサムウェアを使用する攻撃として特定されています。Cerberは、定期的に更新され、暗号化ホストでの成功率が高い広く使用されているランサムウェアです。Sageは、LockyやCerberなどの他のランサムウェアと同様に動作する比較的新しいランサムウェアですが、被害者の地理情報の取得を試みる機能と、ユーザーがWindowsにログインするたびに感染が開始されるようにするための持続性メカニズムが追加されています。CerberSage Distribution攻撃活動における複数種類のランサムウェアを使用するこの戦術は、Lockyなどの古いが信頼できるランサムウェアを使用して感染の効率を高める一方、Lockyが役に立たない場合でも引き続きCerberやSageなどの新しい機能を備えた新しい亜種を配信できるようにするために採用されている可能性があります。

コロンビア

私たちが検出したデータの分析に基づくと、コロンビアはLATAM地域だけでなく、世界的に見てもLockyの活動の影響を受けていない数少ない国の1つです。

代わりに、悪意のある活動の大半は、Bayrobトロイの木馬と、PredatorPainと呼ばれるマルウェアの亜種で構成されていました。PredatorPainは2008年から出回っており、もう1つの広く使用されている低コストなマルウェア ツールで、どの犯罪者でも入手可能です。それは、パスワード、キーストローク、スクリーンショット、その他の機密情報を入手できる情報を窃取するトロイの木馬です。PredatorPain活動の発生の第一波は11月30日から12月2日で、英語で書かれた注文書の件名をおとりとして使用したフィッシング攻撃によって仕掛けられました。Bayrob活動は配信メカニズムとして電子メール フィッシングも使用していました。一般に、電子メール アプリケーションはコロンビアの悪意のある関連活動の大半で使用されていました。

アルゼンチン

LATAMの他の国々と同様に、Locky活動はアルゼンチンでも優勢で、この国で観察された悪意のある全活動の66%以上を占めていました。Bayrobトロイの木馬を含む活動も目立っていました。それらを合わせると、2016年7月から12月までにアルゼンチンで観察された悪意のある全活動の98%に達します。

ただし、大量のLockyとBayrobの活動の他に、アルゼンチンを標的として導入されたいくつかのバンキング系トロイの木馬も観察されました。KINSとTinbaは、金融機関からユーザーの認証情報を盗み、その後、その盗んだ口座から自身の口座に資金を提供するバンキング系トロイの木馬です。KINSはZeuSの派生形で、ZeuSは比較的古いがよく知られているバンキング系トロイの木馬です。KINSは、ZeuSの漏洩した元のソース コードに、機能を増強するわずかながら興味深い変更を加えて作成されました。Tinbaは、2011年にソース コードが漏洩したため、現在は無料です。このため、多くの犯罪者にとって使用するための魅力的なツールとなっています。また、Ponyも観察されました。これは、ソース コードが入手可能で、いまだに非常にアクティブな比較的古いマルウェア ツールです。本来は、ユーザーの認証情報を窃取する目的で設計されましたが、今日では、ホストに感染した後に追加のマルウェアを取得するためにより頻繁に使用されています。

結論

LATAMは、減速の兆しなく、インターネット ユーザーが急速に拡大している地域です。特に、犯罪者はこの現象をかなり認識しており、活用すべき新たな市場としてこの地域を受け止めているようです。すでにわかっているとおり、Lockyなどのランサムウェアはほとんど犠牲者には依存しませんが、時折、特定の地域の方が他の地域より身代金を支払う可能性が高いかどうかを探っています。おそらく、それが特定の地域に対するより大量の攻撃またはより集中的な攻撃に繋がっています。このブログで収集され分析されたデータから、悪意のある活動はLATAM地域でも世界中の他の地域と同様に膨大なため、このように標的にされる可能性が低いことは明らかです。

情報窃取マルウェアとバンキング系トロイの木馬の活動の出現も興味深い点です。それは、LATAM地域における、日々の生活の中でオンライン バンキングやその他のオンライン サービスを使用するユーザー数の増加を犯罪者が認識してきていることを示しているからです。

LATAM地域の拡大と発展が続くにつれ、強力なサイバーセキュリティ戦略を地域全体に導入することが必要不可欠となります。ユーザー権限の適用、電子メールの実行可能な添付ファイルのブロック、アプリケーションへの継続したパッチの適用など基本的なポリシーを活用するだけでも、敵対者と彼らの目的を拒否するうえで非常に強力となる場合があります。これらのポリシーとセキュリティ テクノロジの効果的な実装を組み合わせれば、さらに戦略の有効性を高め、地域全体を通じて強力なセキュリティ体制を維持することができます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得