This post is also available in: English (英語)

概要

台湾は長年にわたり、サイバー スパイ活動を行う攻撃者たちの格好の標的とでした。なぜ、台湾が標的にされるのか。それは、紛争のある南シナ海地域の主権国のひとつであることや、アジアのハイテク産業において最も革新的な国のひとつである台湾の、その台頭する経済力と成長など、理由はさまざまあります。

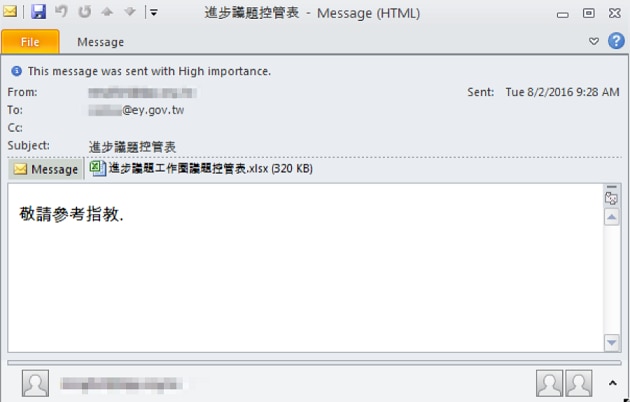

8月の初めにUnit 42は類似の手法を用いた攻撃を2つ特定しました。2つのうち興味深かったのは、台湾政府の行政機関(行政院)の秘書長に対する標的型攻撃でした。行政院には個別の委員会がいくつかあり、これらの委員会は政府のさまざまな執行機能を果たすために組織されています。行政院は、法令および予算に関する法案、並びに戒厳令、恩赦、宣戦布告、平和条約締結などの重要な案件に関する法案を審査します。こうした重要な機能を行政院が担っていることを考えれば、行政院が標的にされるのは意外なことではありません。もうひとつの攻撃は、台湾を拠点とするエネルギー関連企業に対して行われました。

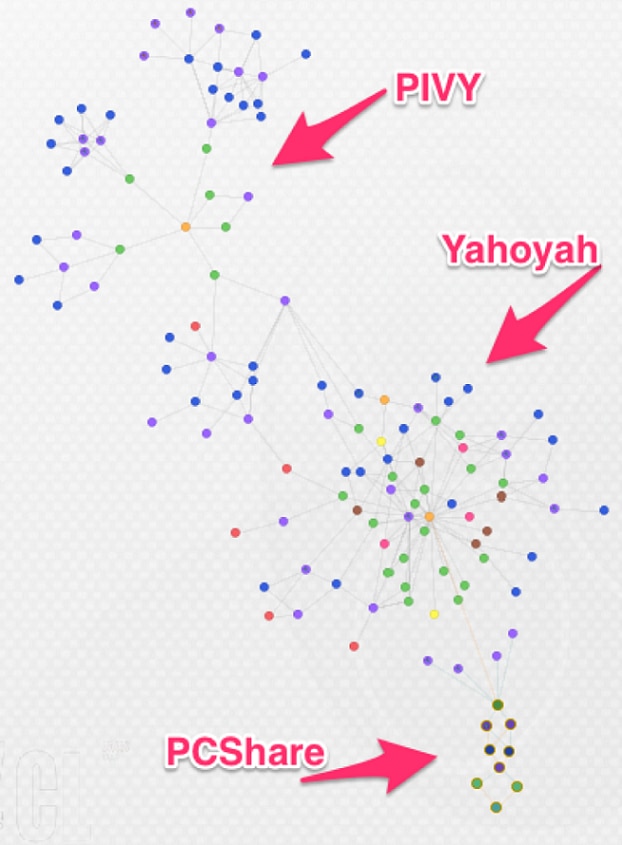

この場合、攻撃者はTropic Trooperと呼ばれている攻撃活動とつながりがあります。Tropic Trooperは少なくとも2011年以降活動が活発となっており、台湾を標的とする激しい攻撃で知られています。自前のYahoyahマルウェアを使う攻撃もあれば、普及しているPoison Ivy RATを採用する攻撃もありました。このことから、攻撃者がPoison Ivyを自分たちのツールキットの一部として使っていることが確認されています。攻撃者のこのツールキットについては、Trend Micro社が最初にレポートした中で推測していましたが、裏付けを取るには至りませんでした。さらに分析は進み、攻撃者がPCShareマルウェア ファミリも使っている可能性のあることを示す手がかりが、わずかですが見つかりました。これまで、PCShareマルウェア ファミリとこのグループとの間には関係性はありませんでした。

図1は行政院の秘書長宛てに送信されたスピア フィッシング メールを示しています。このメールは、あたかも民主進歩党(DPP)のスタッフから送信されたように偽装されています。

このメールに添付されている文書は、Microsoft Officeの脆弱性CVE-2012-0158をエクスプロイトします。この攻撃手順については本レポートの後のマルウェア分析セクションで解説しますが、攻撃者が導入するのに選んだおとり文書は、このマルウェアの興味深い側面を示しています。

おとりの文書

これまで数多くのレポートで指摘したとおり、普通、攻撃者はおとり文書を使って被害者を騙し、悪意のある文書を実際に正規のものであると信じ込ませます。コンピューターが感染した後、被害者に関連のある内容のクリーンな文書が被害者に表示されます。

この場合、使用されていたおとり文書は4個のタブのあるスプレッドシートであり、各タブのタイトルは“example”、“0720”、“0721”および“1041109 full update”でした。テキストのいずれにも、中華人民共和国の公的文書の使用言語である簡体字ではなく、繁体字が使われています。繁体字は台湾、香港、マカオ、および海外の多くの中国人コミュニティーで使われています。スプレッドシートの包括的なテーマは、台湾全土にわたって進行中の抗議者の活動や進歩的な改革運動について記録することであり、その論調から、進歩的な支持者が編纂したものであることが連想されます。オンライン状態にあるスプレッドシートを見つけることができず、また、こうした運動や抗議に関連のある、具体的な個人データが含まれていたため、私たちは下記のもの以外、スクリーンショットを一切掲載していません。

スプレッドシートの“example”タブはその名のとおりです。残り3個のタブの2個の中にあるヘッダーおよび情報を含んでいます。ヘッダーを左から右に翻訳すると“管轄部署”、“問題”、“今週の進展”、“政治情勢判断”および“関連情報”となります。0721というタブには合致するヘッダーしか存在せず、ほかの情報はありません。スプレッドシート内のどの情報も2015年以降の活動に関するものはなく、当時の台湾での次期選挙(2016年1月16日)について言及があります。その選挙では民主進歩党が勝利しました。中国国民党に取って代わるのは台湾史上わずか2度目、台湾初の女性総統が誕生しました。

0720というタブでは反ブラックボックス運動への言及があります。反ブラックボックス運動は、教育課程のある変更内容に対して、台湾の高校生が行った抗議活動でした。抗議者たちが“ブラックボックス”という言葉を使ったのは、馬英九前総統政権およびその政府の決定について透明性が欠如していたからです。抗議者たちは昨年の7月に台湾の文部省を占拠しました。今年5月、台湾の議会で議決が通り、行政院により承認されましたが、これにより、法律を改正する時間的猶予を与えるために、教育課程の実施が2020年まで遅れることになりました。

反ブラックボックス運動はひまわり学生運動と関係性があります。ひまわり学生運動は学生グループと市民団体との連合であり、台湾と中国との間の海峡両岸サービス貿易協定に対して、台湾経済に打撃を与え中国による台湾への揺さぶりを増幅させるものとして抗議の声を上げました。2014年3月17日、当時与党だった中国国民党は、民主進歩党と条項をひとつひとつ事前に見直すことも合意することもなく、強行採決を図ろうとしました。翌日の夕方、抗議者たちが立法院を占拠しましたが、これは台湾史上初めての出来事でした。同年3月23日、当時の馬総統が協定を支持し、変更も破棄もないと再度断言すると、抗議者たちは行政院を占拠しました。その際、150人以上の負傷者と61人の逮捕者が出ました。

最後のタブには、3つの大半の情報が含まれ、異なるヘッダーが付加されています。ヘッダーは左から右へ、「responsible person(s)」、「summary of issues and major groups」、「crisis simulation, political judgment, and recommendations」、「degree of tension」、「participating members」というタイトルが付いています。

- 2015年11月の“Autumn Struggle(秋闘)”抗議行動に関する情報。これは、2013年から始まった年に一度の抗議行動です。

- タイチョン(台中)市政府の開発提案書に関する情報。環境への影響から猛烈な抗議を受け、反対派は撤回を求めています。

- 陸軍第1特殊部隊の兵役経験者は、強制的な兵役期間が違法に引き延ばされたことに対し賠償金を請求しようとしています。

- 台湾政府とFar Eastern Electronic Toll Collection Companyとの合意により、最近決着した料金収受員の強制解雇に関するケース。同社は国内電子料金徴収システム構築により、2013年に数百人を解雇。以降、解雇者が新しい仕事と失われた契約と年金を求めて抗議行動を行っていました。

- カオシュン(高雄)製油所の閉鎖と抗議行動。これも、環境に大きく影響し(土壌)浄化が必要です。製油所は、2015年12月に正式に閉鎖されました。

- マレーシア政府と台湾との貿易協定を厳重に監視。

- タォユェン(桃園)国際空港を中心とする空港都市に関連する潜在的な環境問題と現在の住宅問題。企業の研究開発、カンファレンス センターなどの施設を対象としたインフラストラクチャを整備し、アジアの主要な交通および産業の拠点を開発することを目的としています。

- プユー(Puyu)開発計画。台湾のナレッジベース エコノミー計画の一部です。

- 台湾の12年間の義務教育計画。

- 反ブラックボックス運動の要求と最近の活動。

- 台湾の消防士の労働条件の改善。

- 年金制度の改善。

- 2014年に開始した、以前の“Shell-less Snail (殻のないカタツムリ)運動”に関連するネスト運動。手頃な価格の住宅の供給、近隣および都市の開発、強制的な解体と移転の取り止め、財産税の改善、関連する住宅問題に重点を置いています。

- トンシー(Dongshi)/フォンユェン(豊原)間の高速道路に関して環境保護局(EPB)によって採決された環境影響評価(EIA)。国内高速道路第4プロジェクトの一部であり、立ち退きへの反対行動が起きています。

- カオシュン(高雄)の水質問題と関連プロジェクト。

- 同姓婚の合法化

- 新たな“グリーン”ライブラリの建設におけるカオシュン(高雄)の老木の保護。指定された“貴重な木”の大半は珍しい外来種です。

- カオシュン(高雄)地区先住民の帰郷。

- ミラマー(Miramar)リゾート ビレッジに対する反対活動。EIAの取り消しと、強制開発の停止を含みます。

- 台湾の選挙権年齢の20才から18才への引き下げ。

マルウェア分析

どちらの攻撃にも使用されているスピアフィッシング電子メールに添付された文書には、CVE-2012-0158をエクスプロイトするコードが含まれており、その経過年数に関わらず、複数の攻撃者によってエクスプロイトされている最も一般的なMicrosoft Wordの脆弱性の1つが残っています。これは、Tropic Trooperの既知の攻撃手口(TTP: Tactics, Techniques, and Procedure)に一致し、台湾の政府機関とエネルギー業界の両方を標的としています。

配信文書には、通常はOpenXML文書によって使用されるXLSX拡張子が使用されていますが、ファイル自体は、実際にはOLE (XLS)文書です。ファイル拡張子とファイルタイプの矛盾は、攻撃者が、OLE文書の復号化に必要なXLSX暗号化テキストと情報を保存するために、Excelの組み込みの暗号化機能を使用しているために生じています。

| ファイル名 | 進步議題工作圈議題控管表.xlsx |

| MD5 | a89b1ce793f41f3c35396b054dbdb749 |

| SHA1 | f45e2342e40100b770d73dd06f5d9b79bfce4a72 |

| SHA256 | 2baa76c9aa3834548d82a36e150d329e3268417b3f12b8f72d209d51bbacf671 |

| タイプ | CDF V2文書、サマリ情報なし |

| サイズ | 327128バイト |

表1. 電子メールに添付された悪意のある文書の詳細

埋め込みシェルコードは、サイズが0xa6f0 (10進数 – 42736)バイトより大きいファイルのopenハンドルを列挙します。その後、ファイル ポインタを0xa6e8 (10進数 – 42728)に設定し、以下の区切り文字の検索を開始します。

GfCv\xef\xfe\xec\xce

この区切り文字が見つかると、シェルコードは正しいファイルで動作していることを認識し、さらに、この区切り文字に続く0x600 (10進数 - 1536)バイトを読み取ります。その後、シェルコードは、0x29f7c592とともに、一度に1つの暗号化テキストのDWORDを復号化するXORアルゴリズムを使用して、ファイルから読み取ったデータの最初の0xc0 (10進数 - 192) DWORDを復号化します。結果のクリアテキストは、さらに機能の実行を続行する2番目のシェルコードとなります。

セカンダリ シェルコードは、ROT13ハッシュアルゴリズムを使用して、以下のAPI関数を解決することから始めます。

- kernel32.dll!CreateFileA

- kernel32.dll!ReadFile

- kernel32.dll!WriteFile

- kernel32.dll!SetFilePointer

- kernel32.dll!CopyFileA

- kernel32.dll!MoveFileExA

- kernel32.dll!CreateToolhelp32Snapshot

- kernel32.dll!Process32Next

- kernel32.dll!CloseHandle

- kernel32.dll!VirtualAlloc

- kernel32.dll!WinExec

- kernel32.dll!TerminateProcess

- kernel32.dll!LoadLibraryA

- kernel32.dll!lstrlenA

- kernel32.dll!lstrcpyA

- kernel32.dll!lstrcatA

- kernel32.dll!GetTempPathA

- kernel32.dll!WideCharToMultiByte

- kernel32.dll!QueryDosDeviceA

- ntdll.dll!NtQueryObject

- advapi32.dll!RegOpenKeyA

- advapi32.dll!RegSetValueExA

- advapi32.dll!RegCloseKey

これらのAPI関数のすぐ後に、3つのDWORDが続きます。1つはエクスプロイト ファイル内に埋め込まれたペイロードを検索するために使用され、1つはペイロードのサイズ、さらに、1つはおとり文書のサイズを判別するために使用されます。シェルコードが復号化する暗号化テキストの長さを取得するために、2つのサイズ値が加算されます。分析したサンプルでは、以下の値が存在し、ペイロードがオフセット0xabc0にあり、サイズが0x45218であることを示していました。

- DWORD offset_toPayload; (0ABC0h)

- DWORD payload_Size; (1C600h)

- DWORD decoy_Size; (28C18h)

その後、シェルコードは文字列を作成し、それを使用して、システムが起動するたびに最終ペイロードを自動実行するレジストリキーを作成します。レジストリキー‘Software\Microsoft\Windows NT\CurrentVersion\Winlogon’を開くと、“Shell”サブキーの値が以前に作成した文字列に設定されます。最終的には、持続性を確立するために以下のレジストリキーが作成されます。

|

1 2 3 |

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell: "explorer.exe,rundll32.exe "C:\Documents and Settings\Administrator\Application Data\Identities\Identities.ocx" SSSS" |

その後、“offset_toPayload”値をオフセットとして使用し、XLSファイルから283160 (45218h)バイトを読み取ります。シェルコードは、復号化ループに入り、埋め込みのペイロードを暗号化テキストからクリアテキストに変換します。アルゴリズムは、初期暗号化キーとしてネゲートされた暗号化テキストの長さを使用します。つまり、ビットを1ずつ右へ回転して、各復号化のキーを調整します。すべての暗号化テキストが復号化されるまで、このキーとXOR演算を使用して暗号化テキストの4バイトを復号化します。復号化プロセスを繰り返すごとに、アルゴリズムは、暗号化テキストを復号化する前に、暗号化テキストの4バイトがキーと等しくないこと、または、0と等しくないことを確認します。 下表には、復号化プロセスを説明する最初の5つのアルゴリズムが含まれています。

| キー | 暗号化テキスト | クリアテキスト | |

| 0 | ~0x45218 = 0xFFFBADE8 >> 1 = 0x7FFDD6F4 | 0x7F6D8CB9 | 0x00905a4d = MZ\x90\x00 |

| 1 | 0x7FFDD6F4 >> 1 = 0x3FFEEB7A | 0x3FFEEB79 | 0x03 = \x03\x00\x00\x00 |

| 2 | 0x3FFEEB7A >> 1 = 0x1FFF75BD | 0x1FFF75B9 | 0x04 = \x04\x00\x00\x00 |

| 3 | 0x1FFF75BD >> 1 = 0x8FFFBADE | 0x8FFF4521 | 0xFFFF = \xff\xff\x00\x00 |

| 4 | 0x8FFFBADE >> 1 = 0x47FFDD6F | 0x47FFDDD7 | 0xB8 = \xb8\x00\x00\x00 |

| 5 | 0x47FFDD6F >> 1 = 0xA3FFEEB7 | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 6 | 0xA3FFEEB7 >> 1 = 0xD1FFF75B | 0xD1FFF71B | 0x40 = \x40\x00\x00\x00 |

| 7 | 0xD1FFF75B >> 1 = 0xE8FFFBAD | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 8 | 0xE8FFFBAD >> 1 = 0xF47FFDD6 | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 9 | 0xF47FFDD6 >> 1 = 0x7A3FFEEB | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 10 | 0x7A3FFEEB >> 1 = 0xBD1FFF75 | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 11 | 0xBD1FFF75 >> 1 = 0xDE8FFFBA | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 12 | 0xDE8FFFBA >> 1 = 0x6F47FFDD | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 13 | 0x6F47FFDD >> 1 = 0xB7A3FFEE | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 14 | 0xB7A3FFEE >> 1 = 0x5BD1FFF7 | 0x00000000 | 0x00000000 = \x00\x00\x00\x00 |

| 15 | 0x5BD1FFF7 >> 1 = 0xADE8FFFB | 0xADE8FEF3 | 0x108 = \x08\x01\x00\x00 |

| 16 | 0xADE8FFFB >> 1 = 0xD6F47FFD | 0xD84E60F3 | 0xEBA1F0E = \x0e\x1f\xba\x0e |

| 17 | 0xD6F47FFD >> 1 = 0xEB7A3FFE | 0x26738BFE | 0xCD09B400 = \x00\xb4\x09\xcd |

| 18 | 0xEB7A3FFE >> 1 = 0x75BD1FFF | 0x39BCA7DE | 0x4C01B821 = \x21\xb8\x01\x4c |

| 19 | 0x75BD1FFF >> 1 = 0xBADE8FFF | 0xD28AAE32 | 0x685421CD = \xcd!Th |

| 20 | 0xBADE8FFF >> 1 = 0xDD6F47FF | 0xAD4F3496 | 0x70207369 = is p |

| 21 | 0xDD6F47FF >> 1 = 0xEEB7A3FF | 0x9CD0CC8D | 0x72676F72 = rogr |

| 22 | 0xEEB7A3FF >> 1 = 0xF75BD1FF | 0x947BBC9E | 0x63206D61 = am c |

| 23 | 0xF75BD1FF >> 1 = 0xFBADE8FF | 0x94C3869E | 0x6F6E6E61 = anno |

| 24 | 0xFBADE8FF >> 1 = 0xFDD6F47F | 0x98B4D40B | 0x65622074 = t be |

| 25 | 0xFDD6F47F >> 1 = 0xFEEB7A3F | 0x909E081F | 0x6E757220 = run |

表2: ペイロードの復号化

上記の表からわかるように、このアルゴリズムは、この攻撃でペイロードとして動作する埋め込みPortable Executableであるものを復号化します。埋め込みペイロードは、%APPDATA\Identities\Identities.ocxに書き込まれ、以下の属性を有しています。

|

1 2 3 4 5 6 7 8 9 10 11 |

MD5: 53f5b9d9e81612804ddaf15e71d983c7 SHA1: aa32739c1b5c23274bfbdc24b882a53c868d1e04 SHA256: c098235a43d9788661490d2c7b09b1b2b3544d22ee8d9ae6cd5d16a977fd1155 Type: PE32 executable for MS Windows (DLL) (GUI) Intel 80386 32-bit Size: 116224 bytes Imphash: 58089f7df19ceafda8af75236cb1852a Compiled: 2016-05-23 07:00:51 Architecture: x86 Exports: (0x1a90) OnUserModel (0x1a90) SSSS |

上記のセクションで説明したこのおとり文書は、%TEMP%\進步議題工作圈議題控管表.xlsxに保存され、以下の属性を有しています。

|

1 2 3 4 5 6 7 8 9 10 |

MD5: 7ba4837be46ed1d9b58721a2c103a523 SHA1: bb5fa41034bfe16a06ac95fbc504e2e779b3219b SHA256: 9dc5ecf4235841d91dd90c5410251b3dafee5c8dee598fd934018a1c62452a3a Type: Zip archive data, at least v2.0 to extract Size: 166936 bytes Meta: Author: Read64 Last Modified By: Windows 用户 Created: 2016:07:21 03:15:34Z Modified: 2016:07:21 07:30:17Z |

シェルコードはおとり文書をXLSXファイルを最初に実行した場所に移動してから以下のコマンドを生成します。

cmd /c start excel /e “<XLSXファイルを最初に実行した場所へのパス(同じ場所がおとり文書のパスになる)>”

上記のコマンドを時刻する前におとり文書を開くため、シェルコードはシステム上で実行中のプロセスを列挙します。具体的には「avp」で始まるファイル名がついた実行ファイル用に作成されたプロセスを探します。おそらくKasperskyのアンチウイルスプロセスを探そうとしているものと考えられます。プロセスが見つかった場合、シェルコードはおとり文書を開かずに終了します。

なおシェルコード自体はペイロードを開始しません。ペイロードの開始は、ユーザーがシステムを再起動したさい、永続化をねらってシェルコードが作成したレジストリキーによって行われます。つまり、動的分析中、ペイロードの実行は見逃される可能性があるということです。

配信されるペイロード – Poison Ivy

システムを起動すると、持続性のあるレジストリキーがIdentities.ocxペイロードを起動し、その“SSSS”エクスポート関数を呼び出します。“SSSS”関数は、“rundll32.exe”プロセスのコンテキスト内でDLLが実行中であることを確認した後、0x141Bバイトのデータを正しい順序でつなぎ合わせる処理を開始し、Poison Ivyトロイの木馬のシェルコードを構築します。

私たちは、Poison Ivyのシェルコードから以下の設定を見つけ、解析しました。

|

1 2 3 4 5 6 7 8 9 10 11 12 |

Campaign ID: MyUser Group ID: MyGroup C2 Cnt: 3 - C2 #0: 202.133.236.177:443 - C2 #1: news.hpc.tw:53 - C2 #2: account.sino.tw:80 Comm Key: twone Mutex: (V!hex67) Auto-remove Dropper Flag: 1 Active Setup value name: StubPath Default browser path reg key: SOFTWARE\Classes\http\shell\open\command Active Key registry key: Software\Microsoft\Active Setup\Installed Components\ |

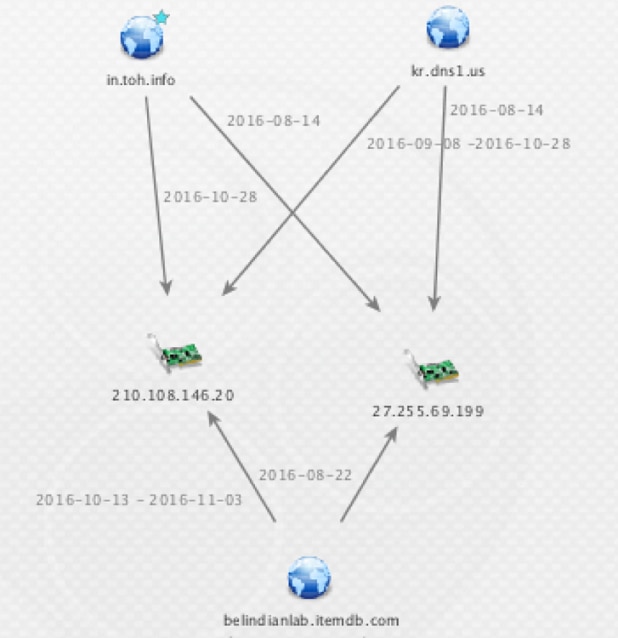

同じファイル構造、暗号化処理および難読化処理を使用して上記のPoison Ivyサンプルを配信するサンプルをさらに探しましたが、追加で見つかったのは2サンプルだけでした。この2つの事例では、配信されたペイロードはそれぞれPCShareとYahoyahでした。PCShareは、以前はTropic Trooperと関連付けられることはありませんでしたが、前記の共通点に加えて、この2つのサンプルには既知のTropic Trooperインフラストラクチャを持つパッシブDNSの共通点があります。これらの理由によって、確実ではありませんが、私たちはこのグループがこのマルウェア ファミリも使用していると評価しています。

下表は、文書、配信ペイロードおよび通信に使用されたC2サーバの詳細を示しています。

| SHA256 | a3becf3639fa82bfbf01740ce5a8335f291fb83b544e02a6cc9f1e9c96fb3764 |

| ファイル名 | CTC Statement.xlsx |

| ペイロード | d76d7d64c941713d4faaedd5c972558c5136cd1b7de237280faaae89143e7d94 |

| ツール | PCShare |

| C2 | belindianlab[.]itemdb[.]com |

| C2 IP | 210.108.146[.]20 |

| SHA256 | ca10489091b71b14f2c3dc0b5201825e63a1f64c0a859ba2bd95900f45580fc4 |

| ファイル名 | 全台餐廳更新版餐廳_.xlsx |

| ペイロード | bff5f2f84efc450b10f1a66064ed3afaf740c844c15af88a927c46a0b2146498 |

| ツール | Yahoyah |

| C2 | www[.]dpponline[.]trickip[.]org |

| C2 | www[.]myinfo[.]ocry[.]com |

| C2 IP | 223.27.35[.]244 |

私たちが見つけたエクスプロイト文書が、普及しているほとんどのアンチウイルス エンジンであまり検出されなかった、または、まったく検出されなかったことは、興味深いことです。つまり、この攻撃の背後にいる攻撃者は、このテクニックを使用して従来のアンチウイルス ソリューションによって行われた静的分析をバイパスすることに、かなりの成功を収めてきたことを示しています。

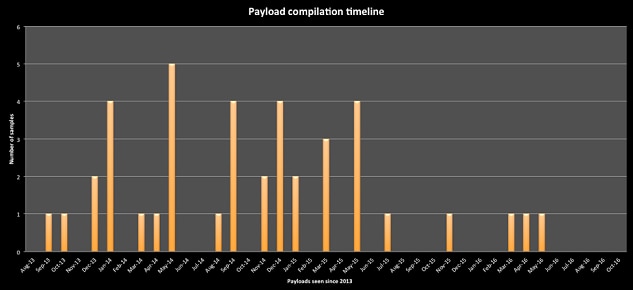

私たちは、AutoFocus脅威インテリジェンス プラットフォームを使用して、PIVY、PCShareおよびYahoyahの各ペイロードから抽出したIOCについての検索をさらに拡大し、固有の動作または固有のPIVYミューテックスと一致する、あるいは共通のC2インフラストラクチャを持つサンプルを42個発見しました。見つかったすべてのサンプルのハッシュをこのブログの文末にある付録セクションに示します。

下図4は、AutoFocusを使用して見つかったペイロード サンプルのコンパイル タイムスタンプを示しています。最近の攻撃で使用されたペイロードの一部が数カ月前にコンパイルされたことを考慮すると、攻撃者グループがエクスプロイト文書内でペイロードを継続的に再使用していることがわかります。

以下のMaltegoグラフは、Tropic Trooperで使用された共有インフラストラクチャの一部を示しています。グラフのインジケータの一覧もこのレポートの付録セクションにあります。

結論

Tropic Trooperの攻撃者グループは、少なくとも6年以上、アジア太平洋地域の政府および組織を標的としていることが知られています。Yahoyahマルウェアの使用に加えて、Poison Ivyマルウェア ファミリと、こちらは推測ですが、PCShareマルウェア ファミリも使用していることが確認できました。また、このグループは多くの攻撃者と同様に、依然としてCVE 2012-0158も悪用しています。しかし、Palo Alto Networksのお客様は、以下の方法でTropic Trooperの悪意のある活動から保護されています。

- WildFireがすべての関連マルウェアを有害であると正しく検出します。

- 該当のC2インフラストラクチャが、PAN-DBで悪意があるとして分類されます。

- TrapsがCVE-2012-0158のエクスプロイトを防ぎます。

Autofocusのお客様は以下のAutoFocusタグを介して、Tropic Trooperについての追加情報を入手できます。

付録

悪意のある文書から抽出したペイロードの固有のインジケータ、動作およびC2インフラストラクチャと一致するサンプル

SHA256ハッシュ

| Winsloader |

| c098235a43d9788661490d2c7b09b1b2b3544d22ee8d9ae6cd5d16a977fd1155

e81bc530075d6d31358aea5784d977d1ac2932a13a615cd1319d01d6e39c2995 cf32fb6371cc751b852c2e2e607c813e0de71cd7bcf3892a9a23b57dfd38d6fc 07663f8bca3c2118f3f77221c35873fd8dd61d9afa30e566fe4b51bcfb000834 92da05bae1d9694a1f63b854e86b5b17ef27d5fc2551318e49e17677c7c90042 e267ecfd37f3af55e8b02b081e7c9d8c0bf633e1d5acb0228be694eae4660eee |

| PCShare |

| d76d7d64c941713d4faaedd5c972558c5136cd1b7de237280faaae89143e7d94

66d672a94f21e86655f243877ee04d7e67a515a7153891563f1aeedb2edbe579 |

| Yahoyah |

| 85904e7b88b5049fb99b4b8456d9f01bdbf8f6fcf0f77943aed1ce7e6f7127c2

2fce75daea5fdaafba376a86c59d5bc3e32f7fe5e735ec1e1811971910bc4009 aa812b1c0b24435b8e01100760bc4fef44032b4b0d787a8cf9aef83abd9d5dbd 9623d6f3a3952280f3e83f8dbb29942694bb682296d36c4f4d1d7414a7493db0 f0aa64c1646d91b0decbe4d4e6a7cc53bfd770c86ded9a7408034fa14d2bad83 73bba13d1c7b6794be485a5eeb7b79a62f109c27c4c698601945702303dbcd6c 25809242472a9e1f08ff83c00fae943a630867604ff95c7a57313187287384d2 72d14f0a7ecb04eb2962bc9d8491194deb856ceebf30e7ecd644620932f3d4b0 2172cc228760d6e4fa297bc485637a2b17103ae88237b30df39babe548cefaa5 fdeb384ff68b99514f329eeffb05692c4c1580ca52e43e6dcbb5d760c2a78aa4 1432a8a6ae6faa5d9f441b918ddc3edddb9c133458853ad356756835fe7b3291 a4334a33e4a87cfa52e9e24f6b4d3da0b686f71b25e5cc9a6f144485ea63108a 7f8abefcc4598c643dff1ebf570677fd5c2a4f3d08bc8ddabbfbef1eed097fb3 8e1a0d93ae644ac80048e5c3485bc6282a69d52cf26f94d2be1ce634851ac3aa c2ad0204ff90c113f7984a9db6006c9f09631c4983098803591170be62cdfaa7 8ccaade84c9c7d5955e8aa1a0d36542beeaed5b8f619aedf82f74e8fd5a5283b 03e9c25fe979f149f6dafb0398cdf3d2223b26f24009ef0f83825b60e961d111 bee4cc2c3c393953f9247eab45767e01cd26d40037fb00bd69441e026d860a63 626f65d4d638437aaa8352fe06589165d52a91e0963c988348b00734b0a3419f 5395f709ef1ca64c57be367f9795b66b5775b6e73f57089386a85925cc0ec596 72cc8c41008310024e9339b9e45bec7815b7fa8a0c3b6a56769d22bc4ced10ed fefd9bfb0f984590b54908c6868b39ca587a3e0d8198b795ff58f67adee4b9e9 4ee115734733dae0705e5b2cb6789a1cdb877bc53e2fdb6e18ab845c0522d43b 6b6ec318ede71baf79004fe22c46a8d7a500dc6ba6dd40b2641fe9a1c2b3dbd5 78eda231bf494c7008a4ad49e982f2470597199829d46b166a75f654e3cb8d59 21857cdd794649d72ab1bf90acfa8a57767a2a176b46cdb930025cf9242303bb bff5f2f84efc450b10f1a66064ed3afaf740c844c15af88a927c46a0b2146498 6597c49bedf3fb1964e7f6ccbb03db9e38a5903a671209ae4d3fb4f9f4db4c95 |

| Poison Ivy |

| 6966e511a45e42a9cfa32799dd3ecf9ec1c2cf62ed491f872210334a26e8a533

84f9d3c0895fbcc3148ec77b967eb9cdf33eb90915937b91a61664d36eed7464 c4b73d2102c25e31e3b73a8547a0120e1d3706eed96392acb174ecbf1218fa37 c9d0d7e3ba9a1369b670511966f2c3b5fa3618d3b8ac99cbc3a732bd13501b99 ee3f29d2a68217825666dae6a56ae7ee96297ea7f88ae4fd78819983ae67a3ce edfedfad21bd37b890d0e21c3c832ff9493612f9959a32d6406750b2d4a93697 |

| C2ドメイン |

| news[.]hpc[.]tw

www[.]dpponline[.]trickip[.]org www[.]forensic[.]zyns[.]com www[.]bannered[.]4dq[.]com www[.]forensic611[.]3-a[.]net bbs[.]zzbooks[.]net bbs[.]ccdog[.]net wallstreet[.]1dumb[.]com www[.]cham[.]com[.]tw pinkker[.]zzux[.]com www[.]amberisic611[.]4dq[.]com www[.]metacu[.]ygto[.]com bbs[.]zzbook[.]net www[.]myinfo[.]ocry[.]com www[.]gmal1[.]com news[.]hpc[.]tw www[.]dpponline[.]trickip[.]org pinkker[.]zzux[.]com wallstreet[.]1dumb[.]com redpeach[.]youdontcare[.]com redapple[.]justdied[.]com stone[.]mypop3[.]org zeus[.]jkub[.]com sniper[.]mynumber[.]org unclesam[.]jungleheart[.]com arora[.]x24hr[.]com flanando[.]fartit[.]com www[.]dpponline[.]trickip[.]org www[.]myinfo[.]ocry[.]com belindianlab[.]itemdb[.]com kr[.]dns1[.]us |

| C2 HTTPリクエスト |

| hxxp://www[.]dpponline[.]trickip[.]org/images/D2015_id[.]jpg

hxxp://223[.]27[.]35[.]244/images/D2015_id[.]jpg hxxp://www[.]myinfo[.]ocry[.]com/images/D2015_id[.]jpg hxxp://belindianlab[.]itemdb[.]com/1613986301| C7A5398FBD8214C92F6596CC39B8866B0121E53422D6B8378E5D1F5F63844 D693810BDED362511ED3630DC4F6A2B1302354C31242753DACB331EF3CF80 8E4E107B12F103F0C040F87DAA6CAB0676A25EBC673D9DFA078915F9336130 8E10BB5BA7DF1A90FEB614F1A1F12C7A135B60926A5D49FCE025F577FE0DEE 937C803BE27D hxxp://202[.]153[.]193[.]73/images/kong[.]24[.]jpg hxxp://113[.]10[.]221[.]89/images/kong[.]24[.]jpg hxxp://61[.]221[.]169[.]31/images/kongj[.]24[.]jpg hxxp://www[.]forensic611[.]3-a[.]net/monitor/images/Smarp140102[.]24[.]gif hxxp://www[.]bannered[.]4dq[.]com/monitor/images/Smarp140102[.]24[.]gif hxxp://www[.]forensic[.]zyns[.]com/monitor/images/Smarp140102[.]24[.]gif hxxp://113[.]10[.]221[.]89/Pictures/sbsb_0620[.]24[.]jpg hxxp://bbs[.]ccdog[.]net/Pictures/sbsb_0620[.]24[.]jpg hxxp://www[.]forensic611[.]3-a[.]net/monitor/images/Smartzh131225[.]24[.]gif hxxp://www[.]bannered[.]4dq[.]com/monitor/images/Smartzh131225[.]24[.]gif hxxp://www[.]forensic[.]zyns[.]com/monitor/images/Smartzh131225[.]24[.]gif hxxp://bbs[.]zzbooks[.]net/Pictures/lclc_0523[.]24[.]jpg hxxp://bbs[.]ccdog[.]net/Pictures/lclc_0523[.]24[.]jpg hxxp://113[.]10[.]221[.]89/Pictures/lclc_0523[.]24[.]jpg hxxp://50[.]117[.]38[.]164/Pictures/dzh_0925[.]24[.]jpg hxxp://www[.]cham[.]com[.]tw/images/dzh_0925[.]24[.]jpg hxxp://113[.]10[.]221[.]89/Pictures/dzh_0925[.]24[.]jpg hxxp://bbs[.]ccdog[.]net/Pictures/jpg_140430[.]24[.]jpg hxxp://198[.]100[.]122[.]66/Pictures/jpg_140430[.]24[.]jpg hxxp://192[.]69[.]221[.]92/Pictures/jpg_140430[.]24[.]jpg hxxp://www[.]bannered[.]4dq[.]com/monitor/images/SmartNav141216[.]64[.]gif hxxp://www[.]amberisic611[.]4dq[.]com/monitor/images/SmartNav141216[.]64[.]gif hxxp://www[.]metacu[.]ygto[.]com/monitor/images/SmartNav141216[.]64[.]gif hxxp://www[.]metacu[.]ygto[.]com/monitor/images/SmartNav141216[.]32[.]gif hxxp://www[.]amberisic611[.]4dq[.]com/monitor/images/SmartNav141216[.]32[.]gif hxxp://www[.]bannered[.]4dq[.]com/monitor/images/SmartNav141216[.]32[.]gif hxxp://bbs[.]ccdog[.]net/Pictures/20150120-hex[.]64[.]jpg hxxp://23[.]27[.]112[.]216/Pictures/20150120-hex[.]64[.]jpg hxxp://bbs[.]zzbook[.]net/Pictures/20150120-hex[.]64[.]jpg hxxp://bbs[.]zzbook[.]net/Pictures/20150120-hex[.]32[.]jpg hxxp://23[.]27[.]112[.]216/Pictures/20150120-hex[.]32[.]jpg hxxp://bbs[.]ccdog[.]net/Pictures/20150120-hex[.]32[.]jpg hxxp://bbs[.]ccdog[.]net/Pictures/h20141212012[.]64[.]jpg hxxp://23[.]27[.]112[.]216/Pictures/h20141212012[.]32[.]jpg hxxp://113[.]10[.]221[.]89/Pictures/h20141212012[.]32[.]jpg hxxp://bbs[.]ccdog[.]net/Pictures/h20141212012[.]32[.]jpg hxxp://113[.]10[.]221[.]89/Pictures/ooba_0823[.]24[.]jpg hxxp://198[.]100[.]122[.]66/Pictures/ooba_0823[.]24[.]jpg hxxp://50[.]117[.]38[.]164/Pictures/ooba_0823[.]24[.]jpg hxxp://www[.]metacu[.]ygto[.]com/monitor/images/SmartNav0120[.]64[.]gif hxxp://www[.]amberisic611[.]4dq[.]com/monitor/images/SmartNav0120[.]64[.]gif hxxp://www[.]bannered[.]4dq[.]com/moitor/images/SmartNav0120[.]64[.]gif hxxp://www[.]bannered[.]4dq[.]com/moitor/images/SmartNav0120[.]32[.]gif hxxp://www[.]metacu[.]ygto[.]com/monitor/images/SmartNav0120[.]32[.]gif hxxp://www[.]amberisic611[.]4dq[.]com/monitor/images/SmartNav0120[.]32[.]gif hxxp://www[.]dpponline[.]trickip[.]org/images/D2015_id[.]jpg hxxp://223[.]27[.]35[.]244/images/D2015_id[.]jpg hxxp://www[.]myinfo[.]ocry[.]com/images/D2015_id[.]jpg hxxp://49[.]254[.]211[.]75//tedws/1[.]64[.]jpg hxxp://107[.]183[.]183[.]235/public/1[.]64[.]jpg hxxp://49[.]254[.]211[.]75//tedws/1[.]32[.]jpg hxxp://107[.]183[.]183[.]235/public/1[.]32[.]jpg hxxp://flanando[.]fartit[.]com/2015/p1[.]64[.]jpg hxxp://flanando[.]fartit[.]com/2015/p1[.]32[.]jpg |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得