This post is also available in: English (英語)

Vatet、PyXie、Defray777のつながり

これらのマルウェアファミリを調査している間に、弊社では、Vatet、PyXie、Defray777の間にいくつかの一致点があることを発見しました。これらの一致点は、3つのマルウェアファミリすべてが、金融機関を狙ったのと同じ脅威グループによって開発され、現在もメンテナンスされていることを強く示唆していました。

PDBパスの再使用

Defray777の復号ツールの記事で確認したように、Defray777による被害を受けた組織は多数にのぼります。しかし、これらの復号ツールには、PyXieと重なる点もいくつか見られます。弊社が分析した復号ツールの1つは、Pyxieの比較的初期のバージョンおよびCobalt Modeダウンローダーと共通のパスを共有しています。

| Defray777の復号ツール | Z:\coding\pyproject\compiled\ransom\ransom.pdb |

| PyXie | z:\coding\pyproject\python_static_2.7.15\ |

| Cobalt Mode | Z:\coding\pyproject\compiled\cobalt_mode\cobalt_mode.pdb |

表19: Defray777、PyXie、Cobalt Modeが共有するPDBパス

また、弊社が確認したVatetの亜種の一部にもPDBパスの重複がありました。

| Tetris | C:\Users\1\Downloads\tetris-game-master\Release\TetrisGame_zjy.pdb |

| Notepad | C:\Users\1\Downloads\notepad-master\Debug\notepad.pdb |

| Rainmeter | C:\Users\1\Downloads\rainmeter-master\x32-Release\Obj\Library\Rainmeter.pdb |

| Rainmeter | C:\Users\1\Downloads\rainmeter-master\x32-Release\Obj\Application\Rainmeter.pdb |

| Notepad++ | C:\Users\1\Downloads\notepad-plus-plus-master\PowerEditor\bin\npp.pdb |

表20: 複数のVatetの亜種で共有されるPDBパス

文字列の暗号化

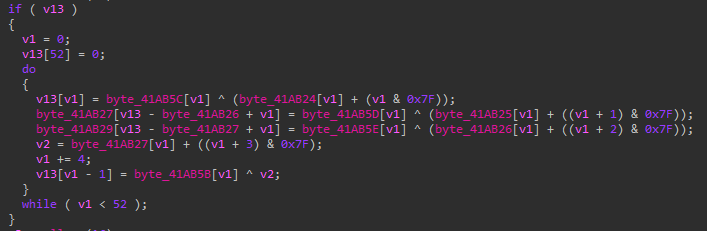

弊社の調査では、各亜種の文字列暗号化手法に一貫性があることがわかっています。Defray777は、PyXieで使われていたのと同じ文字列暗号化を使用しています。また、VatetローダーであるTetrisの亜種でも、同じ文字列暗号化手法が確認されました。

ミューテックスの作成

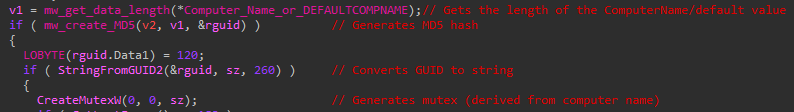

Defray777は、DEFAULTCOMPNAMEへのフォールバックなど、弊社で分析した、更新されたPyXieサンプルと同じミューテックスルーチンを使用しています。Defray777が異なった動きをするのは、計算されたMD5ハッシュと0x2とのXOR演算を実行するステップが省略されている点です。

結論

2018年以降、金融機関を狙った脅威グループが、Vatetローダー、PyXie RAT、Defray777ランサムウェアの組み合わせを使用し、政府、医療、教育、テクノロジの各セクタの組織を、誰にも気付かれることなく標的にしています。これまでその活動はほとんど確認されていません。

本稿で私たちは、このグループがVatetローダーを展開する手段としてオープン ソース ツールを利用しようとしていることを明らかにし、偵察実施やデータ発見・漏出にPyXieがどのように使用されているかを説明してきました。このグループがCobalt Strikeを使用してDefray777をメモリに送り込み、ファイルを暗号化して、被害者に壊滅的なダメージを与える方法も説明してきました。

弊社では、こうしてこの攻撃者グループをより詳しく解明することが、彼らのランサムウェア攻撃能力の妨げになればと考えています。現在は彼らの動きを把握できるようになったので、ねらいを定めて追い続けなければなりません。

パロアルトネットワークスのお客様は、以下の方法でこの脅威から保護されています。

- このレポートのすべてのサンプルは、WildFireで「malicious (悪意がある)」と判定されます。

- Cortex XDRは、これらの脅威を検出します。

- コマンド&コントロールのインフラストラクチャは、URL Filteringで悪意があるものとして分類済みです。

- 追加でコンテキストを得るには次のAutoFocusタグを利用してください。

続きを読む: IoC (侵害指標)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得