概要

Vice Societyは2022年に学校に対する攻撃で注目を集めたランサムウェア攻撃グループです。LockBitのような典型的ランサムウェア・アズ・ア・サービス(RaaS)モデルに倣うほかの多くのランサムウェアグループとは異なり、Vice Societyの活動では、ダークウェブの闇市場で販売されている既存ランサムウェアファミリをフォークしたものが攻撃チェーンに使われることが知られています。こうしたランサムウェアには、HelloKitty(別名FiveHands)、Zeppelinなどが挙げられます。このやりかたは、同グループが独自のペイロード開発をしている点とは好対照です。

FBI、CISA、MS-ISACの共同サイバーセキュリティ勧告(CSA)は2022年9月、「Vice Societyの脅威アクターがとりわけ教育セクターに偏ったランサムウェア攻撃をしかけているようすが最近観測されている」と宣言しました。CSAはまた「2022-23年の学年が始まりランサムウェア攻撃グループが攻撃成功の好機を見出した場合、さらに攻撃を受ける可能性がある」と続けています。

Vice Societyは2021年夏に初めて顕在化した攻撃グループで、当時は攻撃チェーンの一部にCVE-2021-34527(別名PrintNightmare)の脆弱性を悪用していたことが確認されています。これはランサムウェアでは一般的な手口で、復号や攻撃者専用リークサイトでの機微データ公開の回避と引き換えに、被害者に指定された身代金の支払いを迫ります。

パロアルトネットワークスのお客様は、Cortex XDRと次世代ファイアウォールのクラウド配信型セキュリティサービスWildFireによってVice Societyが使うランサムウェアから保護されています。Unit 42のインシデントレスポンスチームは、侵害を受けた場合の支援や、お客様のリスク低減のための事前のサイバーセキュリティ準備状況評価も行っています。

| 関連するUnit 42のトピック | Ransomware |

Vice Societyの活動タイムライン

脅迫攻撃を行うグループVice Societyに関する初期の報告は、Michael Gillespie氏などのマルウェアリサーチャーがTwitterで共有したものでした。これらのツイートは2021年6月10日にHelloKittyランサムウェアのペイロードが暗号化されたファイルに.v-societyという拡張子を付加するようすについて説明するものでした。

それ以来、Vice Societyは以下のよく知られたものを含むさまざまなランサムウェア亜種を使っています。

- 2021年6月: Vice Society、HelloKittyで被害者を侵害

- 2021年・2022年: Vice Society、ZeppelinでWindowsホストを狙う

- 2021年の侵害ではPrintNightmareなどの脆弱性を悪用して特権を昇格、標的ネットワーク内でのラテラルムーブで拡散

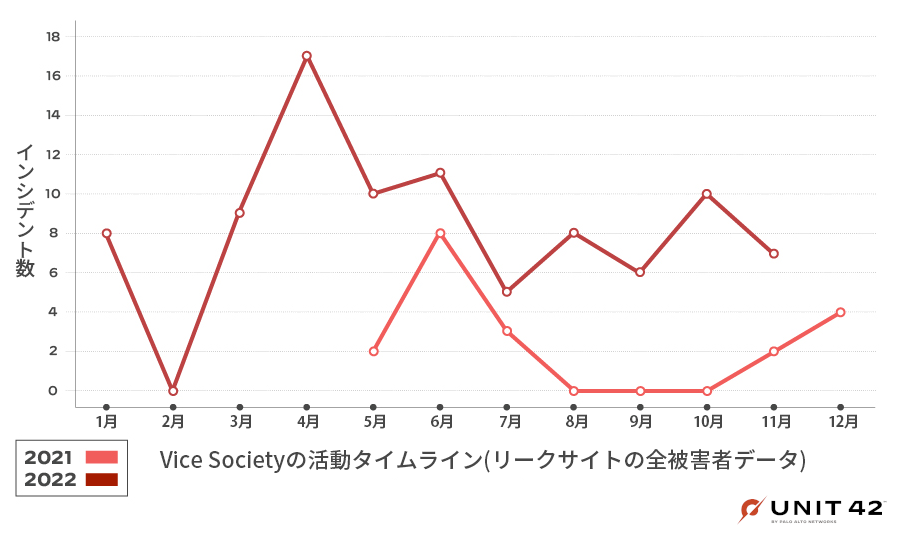

ここ数カ月に観測されたリークサイトのアクティビティからは、2021年から2022年に移り変わる時期に、若干のスパイクを確認しています(図1)。この後、2022年の春の終わりに1度大きなスパイクが発生しています。

話を2022年秋まですすめると、この時期には教育セクター全般でVice Societyの活動がふたたび活性化し、Vice Society関連の勧告や報告が次々出されるようになりました(図2)。

春と秋に顕著なピークがあることから動機の一端をうかがい知ることができます。教育機関を主な標的としていることからは、このセクター特有の暦に沿ってキャンペーンを行っていることの表れとも考えられます。米国のほとんどの教育機関の学年は、通常、8月下旬から9月にかけて始まって6月に終わります。つまり、学年の開始と終了のタイミングに合わせて2022年の攻撃のタイミングをはかっていた可能性があります。

Vice Societyの被害者像

Vice Societyは、教育セクター、とくにK-12(幼稚園年長から高校卒業までの初等・中等教育)と高等教育機関を標的にすることで知られています(最近のCISAの勧告でも言及されています)。そのほかでは医療セクターや非政府組織(NGO)なども狙われています。

共通の標的は小規模から中規模の事業主体で、現時点では地域的偏りはありません。むしろSOCRadarのレポートにもあるとおり、Vice Societyの標的選定は日和見的です。

教育・医療のセクターは長年にわたりランサムウェア対策での課題が多いことから、とくにそそられる標的になっています。システムやセキュリティソリューションへの予算が不足し、多くの組織で最新の脆弱性に対するパッチが未適用のレガシーハードウェアを運用しているのが現状です。

このほか学生や職員が持ち込む大量の私物端末の制御や管理の難しさも、これら組織全体の攻撃対象領域を拡大しかねない懸念事項です。これら私物端末はクラウドサービス経由で個人のファイルとやりとりする可能性があることから、生来のリスクをはらんでいます。

これらのセクターにも、侵入検知システム(IDS)や侵入防御システム(IPS)といった従来型セキュリティソリューションを運用する専任のITチームやセキュリティチームがあるかもしれません。しかしながら、ランサムウェア攻撃グループ側も、侵入先にもとからあるツールだけでやりくりする「live-off-the-land」と呼ばれる技術で、従来型シグネチャベース検知メカニズムをうまく回避してしまいます。こうした戦術に対しては、ネットワーク内での振る舞いをより強固に監視する拡張型の検知・応答プラットフォーム(XDR)が必要とされます。

さらに教育や医療のセクターには、「ランサムウェアの脅威に対応するための十分なトレーニングを受けたスタッフを確保する」というべつの共通課題もあります。しかも、これら組織の多くは、あらゆる事業セクターのなかでももっとも機微かつ価値の高い個人識別情報(PII)を保護する責任を負っています。

影響を受ける地域

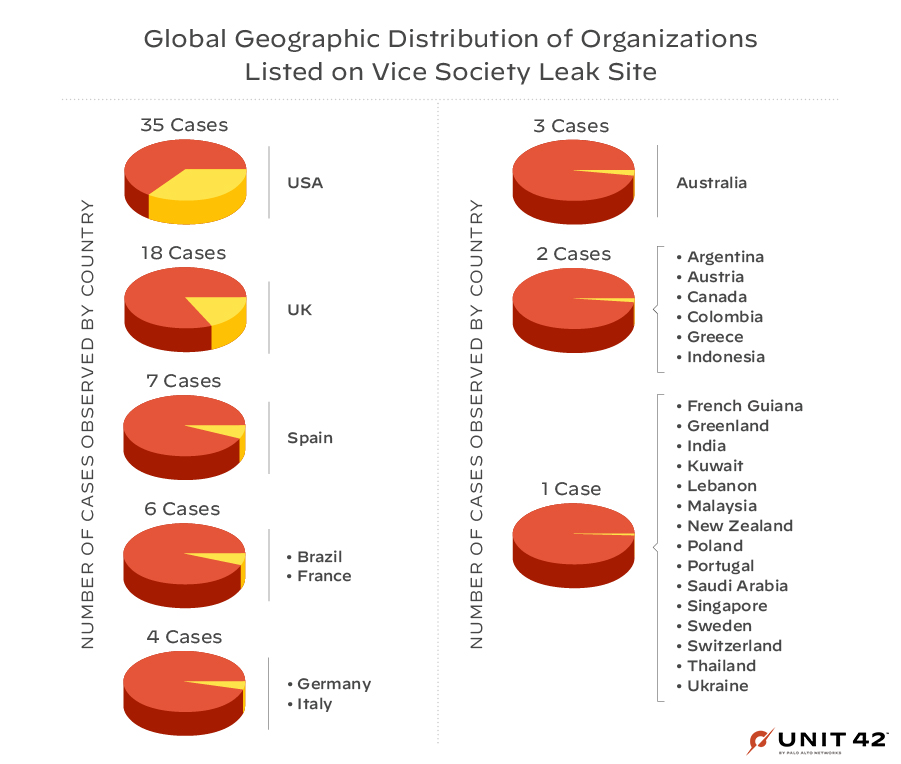

Vice Societyは日和見主義を中心とし、その標的には世界中の組織が含まれています。感染被害を受けた組織の拠点はすべての地域にわたっています。なかでも米国の被害がもっとも多く、次いで英国、スペイン、フランス、ブラジル、ドイツ、イタリアの順となっています(図3および図4)。

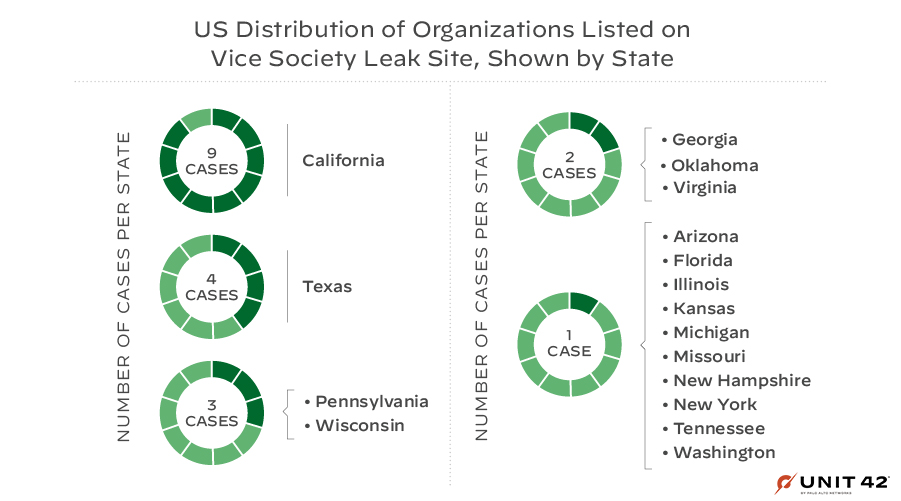

CISAの勧告は、Vice Societyがとりわけ米国の教育機関に偏った攻撃をしかけていることに言及しています。リークサイトのデータを詳しく見ると、とくにカリフォルニア州に拠点を置く教育機関が多く狙われているようです(図5)。

影響を受ける産業セクター

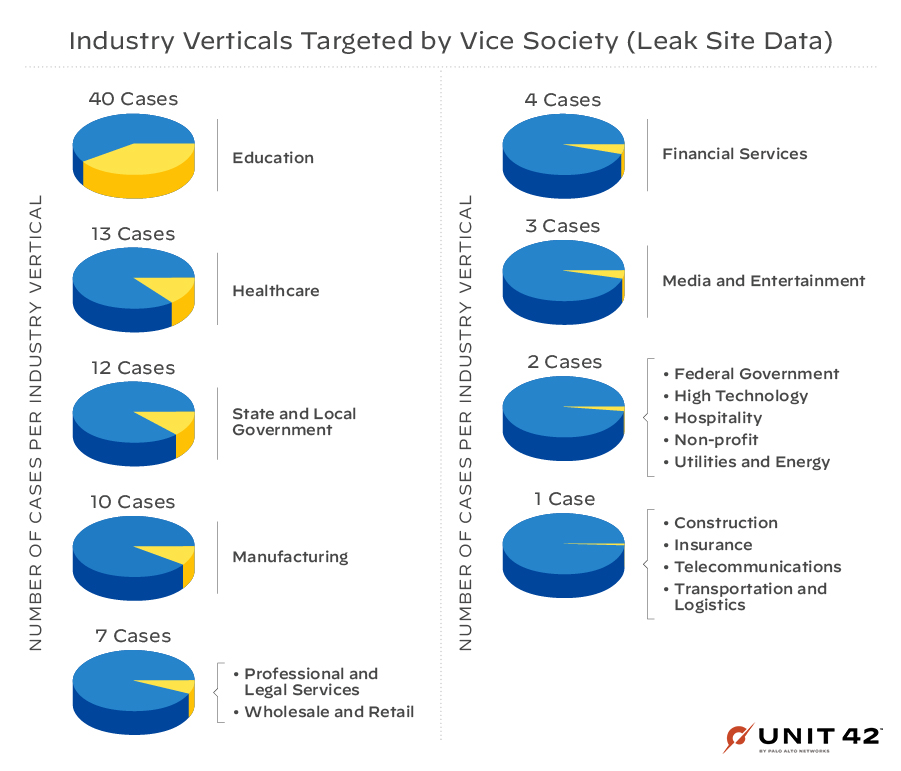

Vice Societyは教育機関を狙うことが話題になっていますが、そのほかのセクターでも多くの被害者が脅迫を受けています(図6)。被害セクターには、重要インフラを供給している医療、政府機関、製造業などの事業主体が含まれます。

リークサイトの数値比較

ランサムウェアのリークサイトを分析した結果、Unit 42は、2022年にもっとも影響力をふるったランサムウェア攻撃グループのトップ10にVice Societyが入ることを特定しています。2021年のオペレーション開始以来、Vice Societyが被害を与えた組織は合計で100団体以上と推定され、公表された全リークサイトの被害団体のうち、2022年に発生したものだけで90件以上を数えます。

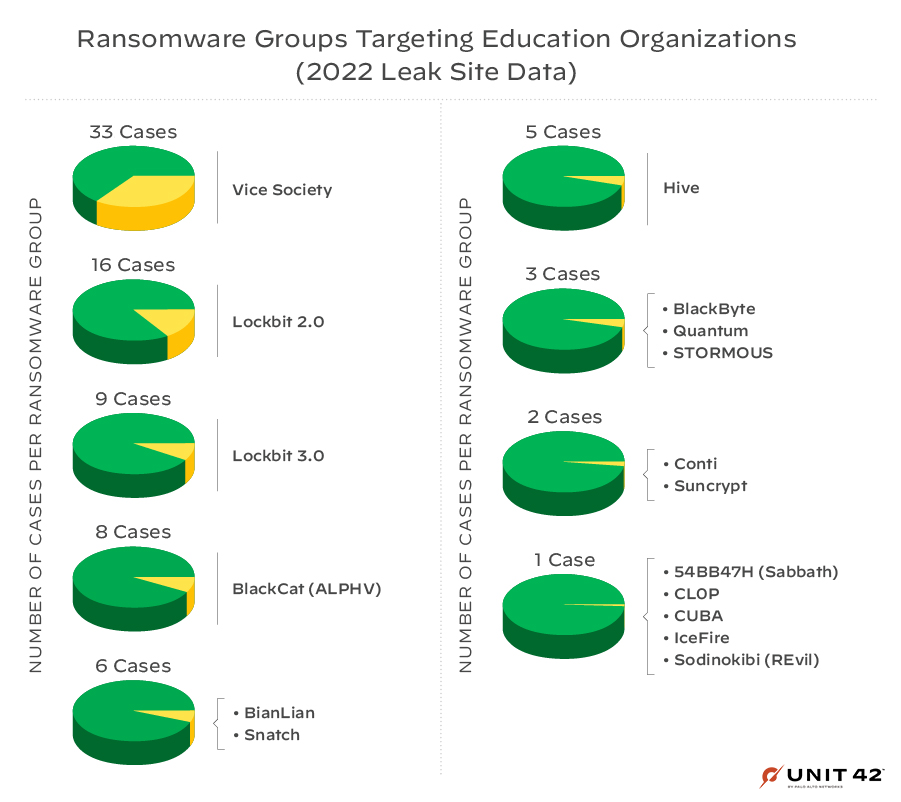

リークサイトのデータによれば、Vice Societyは2022年に教育機関にもっとも大きな影響を及ぼしており、少なくとも33の教育機関が同団攻撃グループ専用のランサムウェアリークサイトに掲載されたことが示されています。LockBit 2.0、LockBit 3.0などのランサムウェアファミリが、この影響度に僅差で追随しています(図7)。

Vice Societyに関するUnit 42のインシデントレスポンスデータ

2021年のVice Society発足以降、Unit 42はVice Societyの影響を受けたお客様に対し、インシデントレスポンス(IR)業務を実施してきました。ここでは、私たちが対応したインシデントのデータを一部取り上げて見ていきます。

滞留時間

Unit 42が担当したVice Society関連のIR案件では6日間という長い滞留時間を確認しています。滞在時間とは「最初の侵害日」から「最初の発見日」までの経過時間を表しています。

身代金の要求

ランサムウェア攻撃グループの活動を追跡する際、Unit 42は各ランサムウェアグループが行う最初の身代金要求と最後の身代金要求に注目しています。これにより、「特定のランサムウェア攻撃グループは特定の産業セクターに対してどのくらい攻撃的な要求をするか」や「交渉後に特定アクターはどのくらい要求額を下げるか」についておおよその見当をつけることができます。

私たちのIR事例においてVice Societyによる身代金要求で観測された内容は以下の通りです。

- この脅威アクターによる初回要求額は100万ドルを超える可能性がある

- 交渉後の最終要求額は46万ドルにのぼる

- 初回要求額と最終要求額の差が大きいことがあり、60%という大幅な減額も見られた

Vice Societyの技術詳細

リークサイトの概要

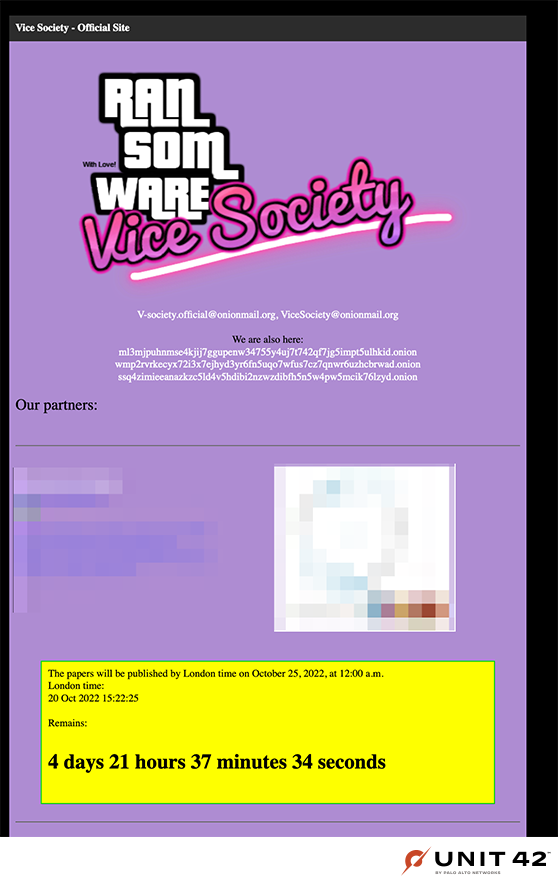

過去1年間、Vice Societyは以下の.onionアドレスを使用してTorネットワーク上でサイトを運営してきました。

vsociethok6sbprvevl4dlwbqrzyhxcxaqpvcqt5belwvsuxaxsutyad[.]onion

10月20日にメインの.onionアドレスはアクティブでなくなりましたが、次のサイトミラーはまだアクティブでした:ssq4zimieeanazkzc5ld4v5hdibi2nzwzdibfh5n5w4pw5mcik76lzyd[.]onion

最近の同グループのブログサイトのヘッダーは、人気ゲーム「グランド・セフト・オート・バイスシティ」のロゴと酷似しています(図8)。

10月25日に1つめの.onionアドレスが再びアクティブになりました。サイトは更新され、ブログのコーナーが追加されていました。11月上旬時点の「Our Blog」ページには、同グループの悪名の高さを示す記事が1つ紹介されています(図9)。

以前のリークサイトのメインページに代わり、新たに「Our Partners (弊社パートナー様)」というページが開設され、流出した被害者データの閲覧リンクなどがここに掲出されるようになりました。

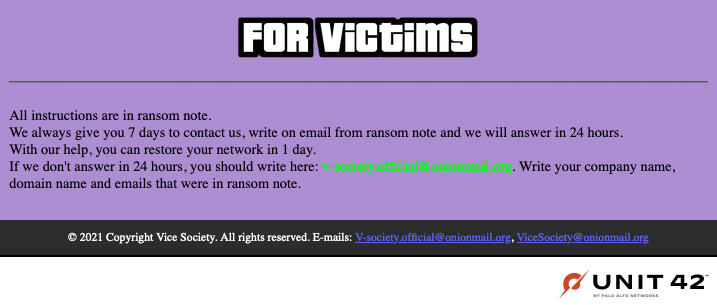

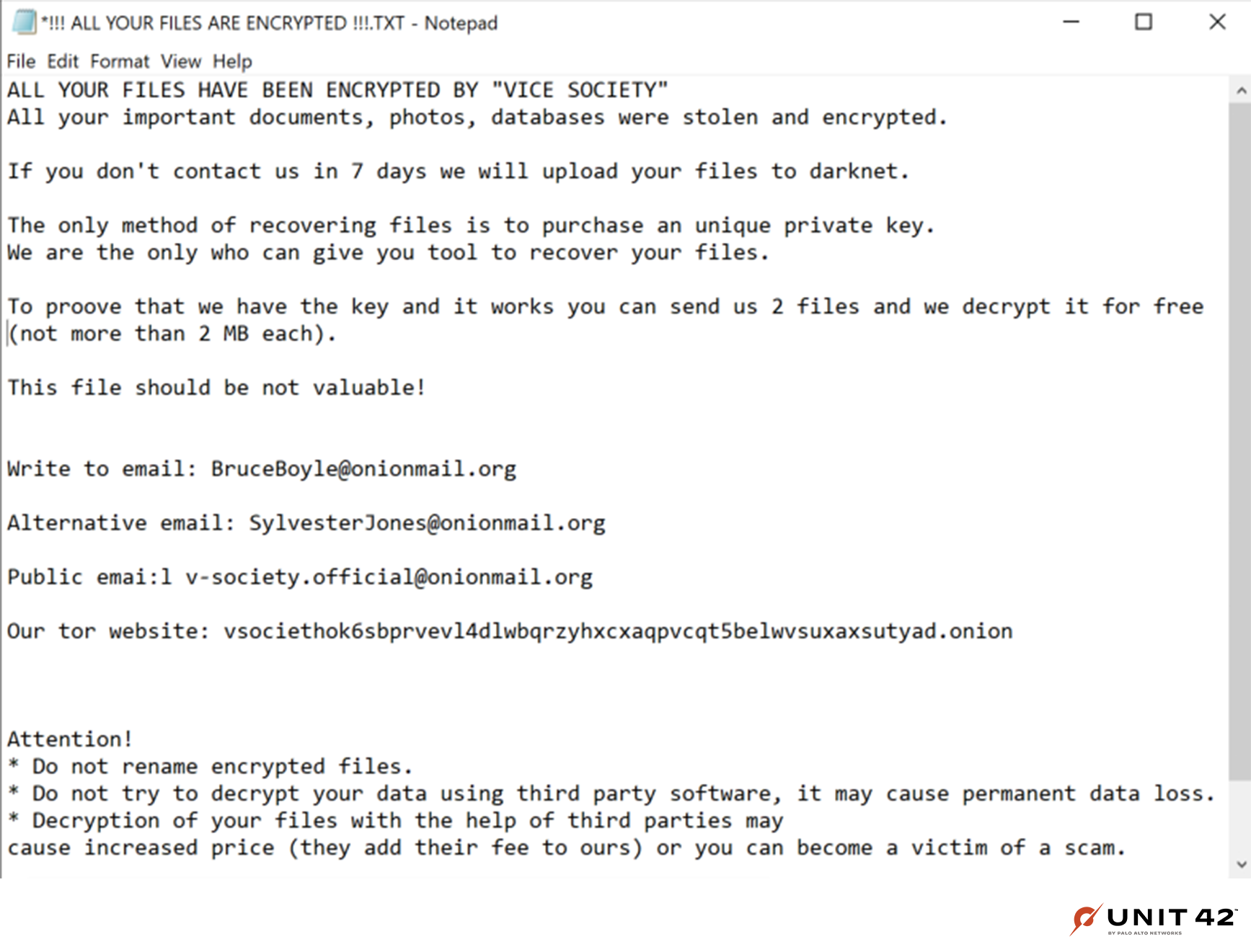

新しい「For Victims (被害者の皆様へ)」ページは、グループの感染チェーン内でドロップされた身代金要求メモに被害者を誘導するようになっています。その後ろには身代金要求メモに記載された連絡先メールのいずれかに被害者が返信してこない場合に備え、追加の指示が表示されています。図10では、脅迫行為において、攻撃者は通常、被害者からの身代金支払いに7日間の猶予を与えることが説明されています。

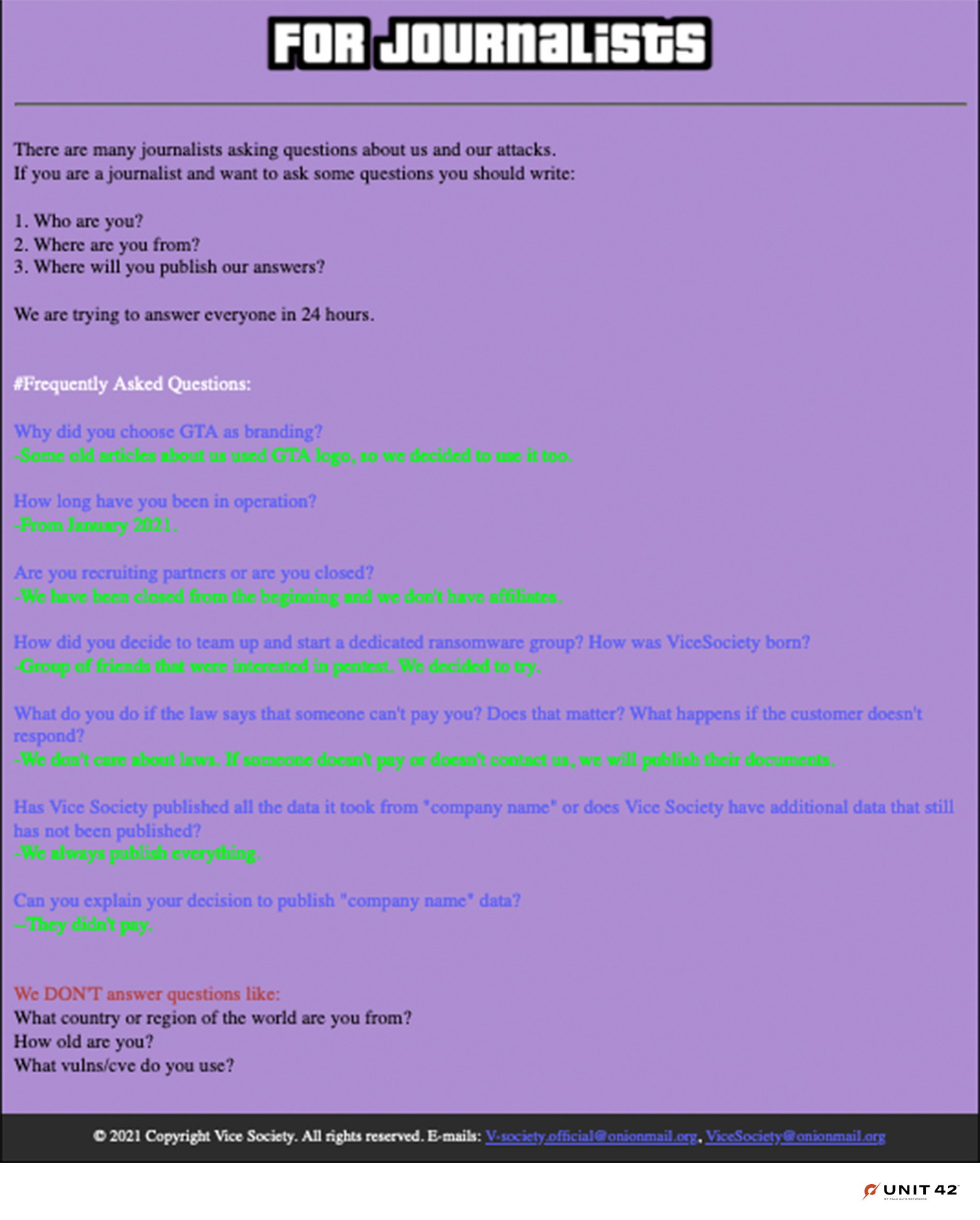

「For Journalists (報道機関の皆様へ)」のページには、同攻撃グループに関してよく聞かれる質問に答えるFAQ(よくある質問)セクションが設けられています(図11)。

HelloKittyの利用

2021年に観測された同グループの活動開始当初、Vice SocietyのアフィリエイトはHelloKittyランサムウェアの亜種を感染チェーンの主要ペイロードに使っていました。

このランサムウェアファミリは2020年12月に初めて観測され、Windowsシステムを主な標的としています。この亜種名は同亜種のミューテックス名HELLOKITTYMutexに由来しています。

弊社のHelloKitty用のATOMでも説明されていますが、Unit 42は2021年7月にWindows版のHelloKittyサンプルと同様の内容の身代金要求メモを含むfunny_linux.elfという名前のLinux (ELF)版のサンプルに行き当たりました。このLinux版サンプルをきっかけに、2020年10月にまでさかのぼり、Linux版HelloKittyサンプルが追加で発見されています。2021年3月には、HelloKittyのLinux版亜種がESXiサーバーを狙っていたことも確認されています。

BlackCatなどのランサムウェア亜種と同じく、HelloKittyランサムウェアも、実行に鍵を求めることで、解析処理を妨害するのが通例です。通常であれば、HelloKittyはこの鍵をAES 256暗号化方式で難読化しています。2021年に台頭してきたランサムウェアファミリについて詳述した前回のレポートでもふれたとおり、HelloKittyはコマンドライン引数として渡せるフラグを複数もっています (詳細はリンク先のレポートの表1に記載)。

暗号化処理が完了すると暗号化されたファイルには通常、.v-society.<victim ID>(victim IDは被害者ごとに一意なID)という拡張子が付けられます。

Zeppelinの利用

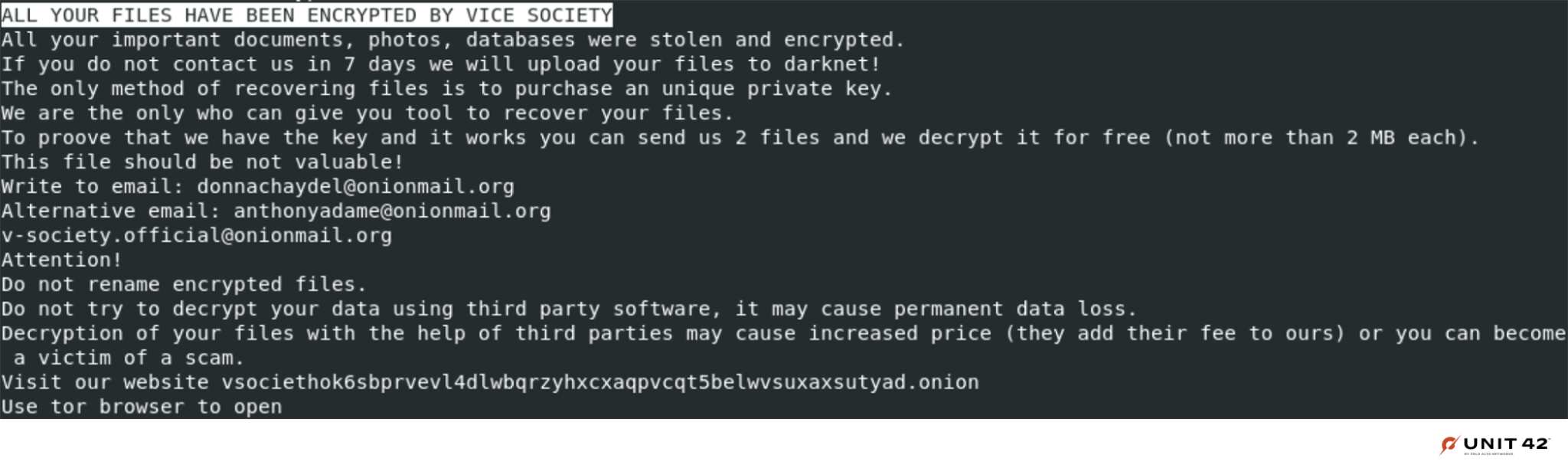

前述の通り、Vice Society攻撃グループは、べつのZeppelinなどのランサムウェアファミリを感染チェーンに採用していたこともわかっています。実行された同ランサムウェアバイナリは自身を削除し、被害端末のデスクトップに身代金要求メモのファイルをドロップします(ファイル名は!!!ALL YOUR FILES ARE ENCRYPTED !!!.TXT)。攻撃者が提供してくる連絡先メールアドレスはサンプルによって違いますが、公開されているv-society.official@onionmail[.]orgというアドレスとTorの.onionリンクは変わっていません。

実行時に見られたその他の特徴は次の通りです。

- HKCU\Software\Zeppelinというレジストリキーを作成する

- 暗号化したファイルにA1A-A80-4CDという形式の拡張子を付加する

- README.txt.v-societyというファイルを作成する

- Imphash (インポートテーブルから算出したハッシュ値): 8acb34bed3caa60cae3f08f75d53f727

- .Zeppelinという拡張子をつけた一時ファイルを以下の形式で作成する: C:\Users\<User>\AppData\Local\Temp\7D3ED7F1.Zeppelin

結論

サイバーセキュリティ対策能力やリソースに限りがある学区は、脅威アクターに対してきわめて脆弱であることが少なくありません。サイバー犯罪者は日和見的に標的を選定することが多いですが、堅牢なサイバーセキュリティプログラムを持っている学区ですら侵害のリスクは存在します。とりわけK-12の教育機関はうまみの多い標的と見られがちです。学内システムやそれらシステムの管理を任されたマネージドサービスプロバイダ(MSP)を経由することで、豊富な学生の機微なデータにアクセス可能だからです。

Vice Societyはとくに9月頃、徹底して教育セクターを狙っています。これは同グループが米国の学年度を利用して攻撃キャンペーンを展開してきたことについて警鐘を鳴らすもので、儲けが出ているうちは今後もこうした戦略を取りつづけてサイバー脅威概況に影響を及ぼしていくことが予想されます。

各教育機関はセキュリティのベストプラクティスを引き続き実施してください。とくに、年度の始まりと終わりには、その時点で流行っているランサムウェア脅威に注意してください。

K-12の教育機関や大学は自らを守る上で有利な立ち位置にいます。しなしながら、この立ち位置を最大限活用している組織はあまり多くありません。学校環境には教育を施せるひとたちがたくさんいるのです。この方たちが職員と学生の双方にトレーニングを提供すれば、組織全員のセキュリティを維持する上で必要なことを学んでもらえます。

なお、Vice SocietyはWindows/Linuxの両ホストで複数種類のランサムウェアペイロードを使うなど、継続的に進化していることがわかっていますし、彼らは今後もさまざまなランサムウェアの亜種を利用したり、新規に公開された脆弱性を悪用したりするものと予想されます。

ほかのランサムウェアグループにおける対応と同様に、Unit 42では、Vice Societyによる影響を受けた組織に対し、可能な限り身代金の支払いを避け、信頼できるIR交渉チームに相談し、最善の行動を取ることを強く推奨します。

パロアルトネットワークスのお客様は、Cortex XDRと次世代ファイアウォールのクラウド配信型セキュリティサービス WildFireによってVice Societyが使用するランサムウェアから保護されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

戦術、技術、手順(TTPs)

Unit 42はVice Societyが関与した過去のインシデント対応において、以下のTTPの使用を確認しています。以下の表でMITRE ATT&CKのフレームワークに沿ってこれらのTTPを説明します。

| TA0001 Initial Access | |

| T1566 Phishing | Vice Societyは被害システムへの初期アクセスにフィッシングを使うことがわかっています。 |

| T1078 Valid Accounts | Vice Societyは初期アクセスに侵害された有効なクレデンシャル(認証情報)を使っていました。 |

| T1190 Exploit Public-Facing Applications | インターネットに向けられたアプリケーションやシステムに存在する脆弱性が利用されることがあります。PrintNightmare(CVE-2021-1675)や(CVE-2021-34527)のような脆弱性が悪用されて初期アクセスを奪取された例があります。 |

| TA0002 Execution | |

| T1047 Windows Management Instrumentation (WMI) | 侵害対象にもともと備わっているツールを使えば検出を回避できます。悪意のあるコマンドがこの目的のためにWMI経由で実行されます。 |

| T1053.005 Scheduled Task/Job | Vice Societyはスケジュールタスクやジョブを経由してコマンドを実行することがわかっています。 |

| T1059.001 Command and Scripting Interpreter: Powershell | Vice Societyは実行・永続化・防御回避にPsExecを利用します。 |

| T1059.003 Command and Scripting Interpreter: Command Shell | Vice SocietyがPsExec経由でランサムウェアを展開するさいバッチファイルが使われます。 |

| TA0003 Persistence | |

| T1543.003 Modify System Process | Vice Societyは侵害システムへのアクセス維持のため、Windowsオペレーティングシステムの機能を利用して暗号化されたPowerShellを実行します。 |

| T1547.001 Registry Run Keys/Startup Folder | 自動起動の悪意のあるレジストリキーにより、起動や再起動が行われた後でも永続性が維持されます。 |

| T1574.002 DLL Side-Loading | Vice Societyは自らの作成したDLLを正規プログラムを使ってサイドローディングさせることでペイロードを実行します。 |

| TA0004 Privilege Escalation | |

| T1068 Exploitation for Privilege Escalation | PrintNightmare(CVE-2021-1675)や(CVE-2021-34527)のようなソフトウェアの脆弱性を特権昇格に悪用することがあります。 |

| TA0005 Defense Evasion | |

| T1036 Masquerading | Vice Societyが被害環境にドロップするファイルは、改ざんしたものを正規のもののように偽装している場合があります。 |

| T1055 Process Injection | 防御の突破を狙い、Vice Societyは正規プロセスをコードインジェクションで毀損することがあります。 |

| T1070 Indicator Removal on Host | ほかの多くのランサムウェアグループ同様、Vice Societyは感染マシンのシステムログ、セキュリティログ、アプリケーションログの消去を試みます。 |

| T1112 Modify Registry | Vice Societyはレジストリを変更してWindows Defenderの無効化を試みます。 |

| T1497 Sandbox Evasion | Vice Societyはさまざまなサンドボックス回避技術によりリバースエンジニアリングや動的解析の妨害を試みます。 |

| T1562.001 Impair Defenses: Disable or Modify Tools | 侵害デバイス上でMicrosoft Defenderなどのエンドポイントセキュリティの無効化ないし変更を試みます。 |

| TA0006 Credential Access | |

| T1003 OS Credential Dumping | Vice Societyは ntds.ditとcomsvcs.dllを使ってクレデンシャルを抽出することが確認されています。 |

| T1003.001 OS Credential Dumping: LSASS Memory | Vice Societyはcomsvcs.dllを使ってLSASS (Local Security Authority Subsystem Service)からクレデンシャルをダンプします。 |

| T1003.003 OS Credential Dumping: NTDS | Vice Societyは被害環境に元からあるntds.ditとntdsutil.exeを使ってActive Directoryデータベースをダンプすることでクレデンシャルの取得を試みます。 |

| TA0007 Discovery | |

| T1046 Network Service Discovery | Vice SocietyはAdvanced Port Scannerという偵察ツールを使って実行中のサービスやローカルネットワークのインフラを特定することが確認されています。 |

| T1482 Domain Trust Discovery | Vice Societyはランサムウェア展開前の攻撃初期段階に攻撃経路偵察ツールのBloodhoundを使用していたことが確認されています。 |

| TA00008 Lateral Movement | |

| T1021 Remote Services | グループ内でのラテラルムーブにRDPを使います。 |

| T1021.002 Remote Services: SMB/Windows Admin Shares | Vice SocietyはラテラルムーブにSMB共有を使っていました。 |

| T1080 Taint Shared Content | Vice Societyはネットワークドライブなどの共有ストレージをペイロード配信に使います。 |

| T1570 Lateral Tool Transfer | ラテラル用ツールの転送(SMBやRDPなどを含む)により侵害したシステムから別のシステムにツールやファイルを移動していました。 |

| TA0010 Exfiltration | |

| T1020 Automated Exfiltration | PowerShellスクリプトを使って外部のC2サーバーにデータを漏出します。 |

| T1041 Exfiltration over C2 Channel | PowerShellやPsExecなどのツールを使ってC2サーバーに直接データを漏出させます。 |

| T1048 Exfiltration Over Alternative Protocol | Vice SocietyはSMBを使ったデータ漏出を試みていました。 |

| T1567.002 Exfiltration Over Web Service: Exfiltration to Cloud Storage | Vice Societyは被害者データを漏出させるのにMega.nz、Anonfiles.com、File.io、Sendspaceなどのクラウドストレージや転送サービスを使っていました。 |

| TA0011 Command and Control | |

| T1219 Remote Access Software | Vice SocietyはSystemBCや独自バックドアツールなどを使うことが確認されています。 |

| TA0040 Impact | |

| T1486 Data Encrypted for Impact | Vice Societyはデバイスを暗号化して身代金を要求する脅迫戦術を使うことが確認されています。 |

| T1531 Account Access Removal | Vice Societyは侵害被害を受けたアカウントや特権ユーザー(メール用/管理者用アカウントなど)のパスワードを変更することが確認されています。 |

IoC

Vice Societyの身代金要求メモのヘッダをもつHelloKitty Elfのサンプル:

- 643a3121166cd1ee5fc6848f099be7c7c24d36f5922f58052802b91f032a5f0f

- 754f2022b72da704eb8636610c6d2ffcbdae9e8740555030a07c8c147387a537

- 78efe6f5a34ba7579cfd8fc551274029920a9086cb713e859f60f97f591a7b04

- 16a0054a277d8c26beb97850ac3e86dd0736ae6661db912b8782b4eb08cfd36e

Vice Societyの身代金要求メモのヘッダをもつZeppelinランサムウェア:

- 4a4be110d587421ad50d2b1a38b108fa05f314631066a2e96a1c85cc05814080

- 307877881957a297e41d75c84e9a965f1cd07ac9d026314dcaff55c4da23d03e

- faa79c796c27b11c4f007023e50509662eac4bca99a71b26a9122c260abfb3c6

- dd89d939c941a53d6188232288a3bd73ba9baf0b4ca6bf6ccca697d9ee42533f

- 4440763b18d75a0f9de30b1c4c2aeb3f827bc4f5ea9dd1a2aebe7e5b23cfdf94

- 24efa10a2b51c5fd6e45da6babd4e797d9cae399be98941f950abf7b5e9a4cd7

- bafd3434f3ba5bb9685e239762281d4c7504de7e0cfd9d6394e4a85b4882ff5d

- aa7e2d63fc991990958dfb795a0aed254149f185f403231eaebe35147f4b5ebe

- 001938ed01bfde6b100927ff8199c65d1bff30381b80b846f2e3fe5a0d2df21d

- Ab440c4391ea3a01bebbb651c80c27847b58ac928b32d73ed3b19a0b17dd7e75

連絡先

- vicesociety@onionmail[.]org

- v-society.official@onionmail[.]org

- LarryGold@onionmail[.]org

- MollyThomson@onionmail[.]org

- BruceBoyle@onionmail[.]org

- SylvesterJones@onionmail[.]org

- brendaevans4454@onionmail[.]org

- warreinolds77@onionmail[.]org

- DaltonReed@onionmail[.]org

- FreddieFerrell@onionmail[.]org

- lewiselsberry@onionmail[.]org

- inezeng@onionmail[.]org

- lonnieguzman@onionmail[.]org

- thomasmoore@onionmail[.]org

ドメイン

- vsociethok6sbprvevl4dlwbqrzyhxcxaqpvcqt5belwvsuxaxsutyad[.]onion

- Qu5dci2k25x2imgki2dbhcwegqqsqsrjj5d3ugcc5kpsgbtj2psaedqd[.]onion

- Wavbeudogz6byhnardd2lkp2jafims3j7tj6k6qnywchn2csngvtffqd[.]onion

- gunyhng6pabzcurl7ipx2pbmjxpvqnu6mxf2h3vdeenam34inj4ndryd[.]onion

追加リソース

脅威に関する情報: Windows 印刷スプーラーのリモートコマンド実行 (RCE) 脆弱性 (CVE-2021-34527 別名 PrintNightmare)

注目すべき新興ランサムウェア攻撃グループ: AvosLocker、Hive、HelloKity、LockBit 2.0

脅威の評価: Zeppelinランサムウェア

#StopRansomware: Vice Society | CISA

Dark Web Profile: Vice Society - SOCRadar® Cyber Intelligence Inc.

Michael Gillespie氏によるTwitterへの投稿

Unit 42 ATOM: HelloKitty

UNC2447 SOMBRAT and FIVEHANDS Ransomware: A Sophisticated Financial Threat | Mandiant

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得